OCI에 ASA 가상 구축 정보

OCI는 Oracle에서 제공하는 고가용성 호스팅 환경에서 애플리케이션을 실행할 수 있는 퍼블릭 클라우드 컴퓨팅 서비스입니다.

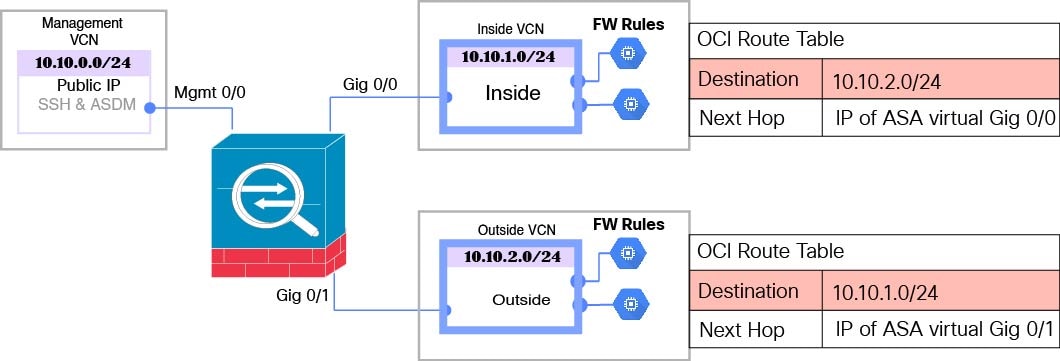

ASA 가상은 물리적 ASA 가상과 동일한 소프트웨어를 실행하여 가상 폼 팩터에서 검증된 보안 기능을 제공합니다. ASA 가상은 퍼블릭 OCI에서 구축될 수 있습니다. 그러면 시간이 경과함에 따라 해당 위치를 확장, 축소 또는 이동하는 가상 및 물리적 데이터 센터 워크로드를 보호하기 위한 구성이 가능하게 됩니다.

OCI 컴퓨팅 셰이프

셰이프는 인스턴스 수에 할당되는 CPU 수, 메모리 양 및 기타 리소스를 결정하는 템플릿입니다. ASA 가상은 다음 표준 – 범용 OCI 셰이프 유형을 지원합니다.

|

가상 머신 셰이프 |

특성 |

인터페이스 |

|

|---|---|---|---|

|

oCPU |

메모리(GB) |

||

|

VM.Standard2.4 |

4 |

60 |

최소 3, 최대 4 |

|

VM.Standard2.8 |

8 |

120 |

최소 3개, 최대 8개 |

-

ASA 가상에는 최소 3 개의 인터페이스가 필요합니다.

-

OCI에서 1 oCPU는 vCPU 2개와 같습니다.

-

지원되는 최대 vCPU는 16개(8 oCPU)입니다.

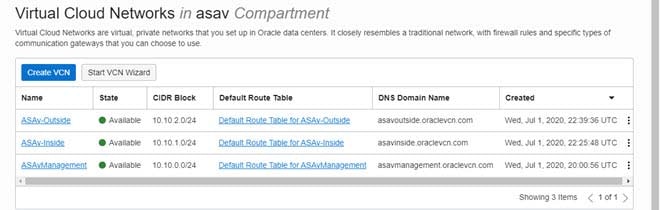

OCI에서 계정을 생성하고, Oracle Cloud Marketplace에서 Cisco ASA 가상 방화벽(ASA 가상) 제품을 사용하여 컴퓨팅 인스턴스를 실행한 다음 OCI 셰이프를 선택합니다.

피드백

피드백