|

tenancy_ocid

|

문자열

|

계정이 속한 테넌시의 OCID입니다. 테넌시 OCID를 찾는 방법은 여기를 참조하십시오.

테넌시 OCID는 ocid1.tenancy.oc1..<unique_ID> 같은 형식을 취합니다.

|

|

compartment_id

|

문자열

|

리소스를 생성할 구획의 OCID입니다.

예: ocid1.compartment.oc1..<unique_ID>

|

|

compartment_name

|

문자열

|

구획의 이름

|

|

region

|

문자열

|

리소스를 생성할 지역의 고유 식별자입니다.

예:

us-phoenix-1, us-ashburn-1

|

|

lb_size

|

문자열

|

외부 및 내부 로드 밸런서의 사전 프로비저닝된 총 대역폭(인그레스 + 이그레스)을 결정하는 템플릿입니다.

지원되는 값: 100Mbps, 10Mbps, 10Mbps-Micro, 400Mbps, 8000Mbps

예: 100Mbps

|

|

availability_domain

|

쉼표로 구분된 값

|

예: Tpeb:PHX-AD-1

| 참고

|

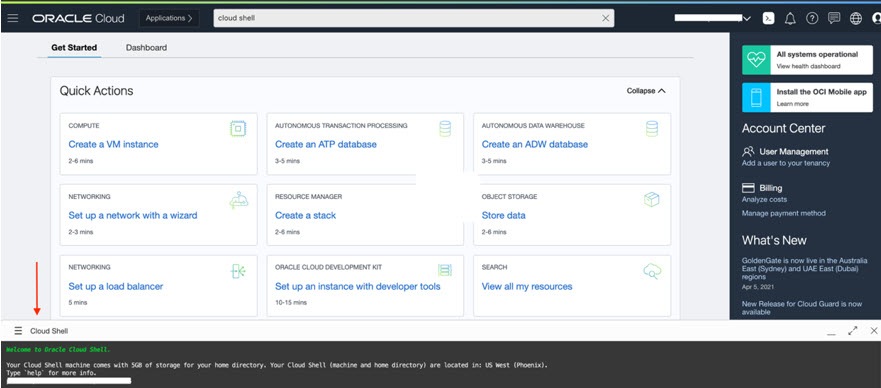

Cloud Shell에서 oci iam availability-domain list 명령을 실행하여 가용성 도메인 이름을 가져옵니다.

|

|

|

min_and_max_instance_count

|

쉼표로 구분된 값

|

인스턴스 풀에서 유지할 최소 및 최대 인스턴스 수입니다.

예: 1,5

|

|

autoscale_group_prefix

|

문자열

|

템플릿을 사용하여 생성되는 모든 리소스의 이름을 지정하는 데 사용하는 접두사입니다. 예를 들어 리소스 접두사가 'autoscale'로 지정된 경우, 모든 리소스의 이름은 autoscale_resource1, autoscale_resource2

등으로 지정됩니다.

|

|

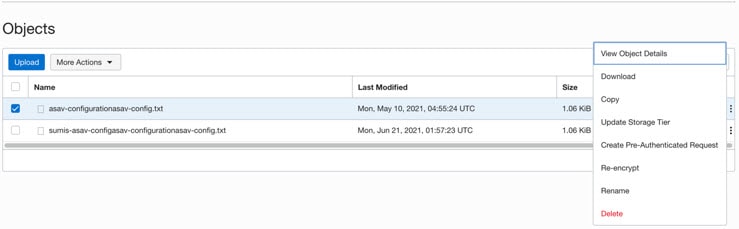

asav_config_file_url

|

URL

|

ASA 가상을 구성하는 데 사용할 개체 스토리지에 업로드된 구성 파일의 URL입니다.

| 참고

|

컨피그레이션 파일의 사전 인증된 요청 URL이 제공되어야 합니다.

|

예: https://objectstorage.<region-name>. oraclecloud.com/<object-storage-name>/ oci-asav-configuration.txt

|

|

mgmt_subnet_ocid

|

문자열

|

사용할 관리 서브넷의 OCID입니다.

|

|

inside_subnet_ocid

|

문자열

|

사용할 내부 서브넷의 OCID입니다.

|

|

outside_subnet_ocid

|

문자열

|

사용할 외부 서브넷의 OCID입니다.

|

|

mgmt_nsg_ocid

|

문자열

|

사용할 관리 서브넷 네트워크 보안 그룹의 OCID입니다.

|

|

inside_nsg_ocid

|

문자열

|

사용할 내부 서브넷 네트워크 보안 그룹의 OCID입니다.

|

|

outside_nsg_ocid

|

문자열

|

사용할 외부 서브넷 네트워크 보안 그룹의 OCID입니다.

|

|

elb_listener_port

|

쉼표로 구분된 값

|

외부 로드 밸런서 리스너의 통신 포트 목록입니다.

예: 80

|

|

ilb_listener_port

|

쉼표로 구분된 값

|

내부 로드 밸런서 리스너의 통신 포트 목록입니다.

예: 80

|

|

health-check-port

|

문자열

|

상태 확인을 실행할 로드 밸런서의 백엔드 서버 포트입니다.

예: 8080

|

|

instance_shape

|

문자열

|

생성할 인스턴스의 셰이프입니다. 셰이프는 인스턴스에 할당되는 CPU 수, 메모리 양 및 기타 리소스를 결정합니다.

지원되는 셰이프: "VM.Standard2.4" 및 "VM.Standard2.8"

|

|

lb_bs_policy

|

문자열

|

내부 및 외부 로드 밸런서의 백엔드 집합에 사용할 로드 밸런서 정책입니다. 로드 밸런서 정책의 작동 방식에 대한 자세한 내용은 여기를 참조하십시오.

지원되는 값: "ROUND_ROBIN", "LEAST_CONNECTIONS", "IP_HASH"

|

|

image_name

|

문자열

|

인스턴스 구성을 생성하는 데 사용하는 마켓플레이스 이미지의 이름입니다.

기본값: "Cisco ASAv(ASA 가상 방화벽)"

| 참고

|

맞춤형 이미지를 구축하고 싶은 사용자는 custom_image_ocid 매개변수를 구성해야 합니다.

|

|

|

image_version

|

문자열

|

사용할 OCI Marketplace에서 사용할 수 있는 ASA 가상 이미지의 버전입니다. 현재 9.15.1.15 및 9.16.1 버전을 사용할 수 있습니다.

기본값: "Cisco ASAv(ASA 가상 방화벽)"

|

|

scaling_thresholds

|

쉼표로 구분된 값

|

축소 및 확장에 사용할 CPU 사용량 임계값입니다. 축소 및 확장 임계값을 쉼표로 구분된 입력으로 지정하십시오.

예: 15,50

여기서 15는 축소 임계값이고 50은 확장 임계값입니다.

|

|

custom_image_ocid

|

문자열

|

마켓플레이스 이미지를 사용하지 않을 경우 인스턴스 컨피그레이션을 생성하는 데 사용할 맞춤형 이미지의 OCID입니다.

| 참고

|

custom_image_ocid는 선택적 매개변수입니다.

|

|

|

asav_password

|

문자열

|

암호화된 형식의 ASA 가상용 암호로, 구성을 위한 ASA 가상로의 SSH에 사용합니다. 비밀번호를 암호화하는 방법에 대한 지침은 구성 가이드나 여기를 참조하십시오.

|

|

cryptographic_endpoint

|

문자열

|

암호화 엔드포인트는 비밀번호 해독에 사용하는 URL입니다. Vault에서 찾을 수 있습니다.

|

|

master_encryption_key_id

|

문자열

|

비밀번호가 암호화된 키의 OCID입니다. Vault에서 찾을 수 있습니다.

|

|

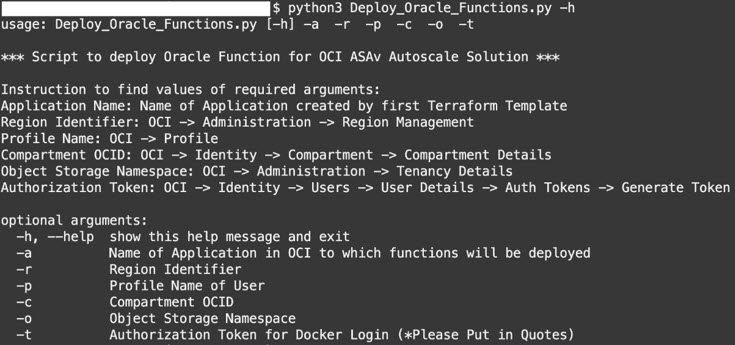

Profile Name(프로필 이름)

|

|

OCI에서의 사용자 프로파일 이름입니다. 사용자의 프로파일 섹션에서 확인할 수 있습니다.

예: oracleidentitycloudservice/ <user>@<mail>.com

|

|

개체 스토리지 네임스페이스

|

|

테넌시를 만들 때 생성되는 고유한 식별자입니다. 이 값은 에서 확인할 수 있습니다.

|

|

권한 부여 토큰

|

|

Oracle-Functions를 OCI 컨테이너 레지스트리에 푸시할 권한을 부여하는 docker 로그인의 비밀번호로 사용됩니다. 토큰을 얻으려면 으로 이동합니다.

|

피드백

피드백