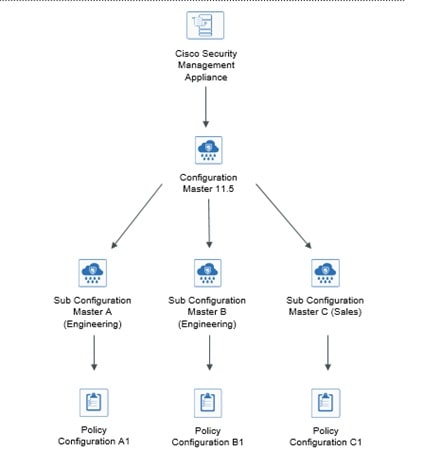

中央集中型コンフィギュレーション管理について

中央集中型コンフィギュレーション管理を使用すると、Cisco Secure Email and Web Manager アプライアンスに設定を公開できるようになり、次のような利点が得られます。

-

Web セキュリティ ポリシーの設定や設定の更新を個々の Web セキュリティ アプライアンスではなくセキュリティ管理アプライアンスで一度行うだけで済み、管理を簡便化および迅速化できます。

-

展開されているネットワーク全体で、ポリシーを均一に適用できます。

設定を Web セキュリティ アプライアンスに公開するには、次の 2 つの方法があります。

-

Configuration Master を使用する

-

Web セキュリティ アプライアンスからの設定ファイルを使用する(拡張ファイル公開の使用)

フィードバック

フィードバック