概要

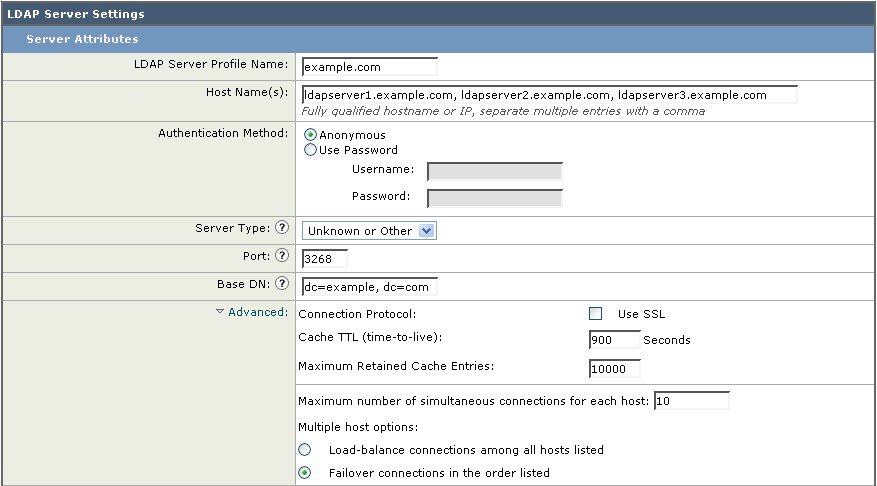

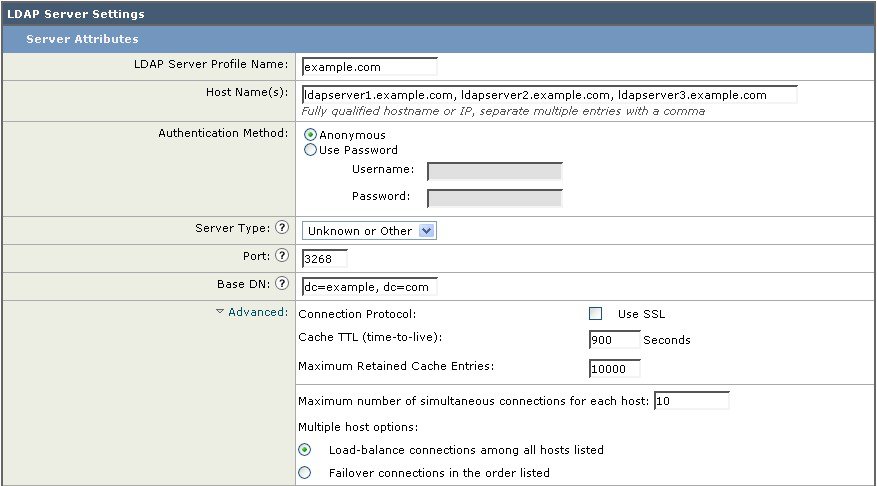

企業の LDAP ディレクトリ(例:Microsoft Active Directory、SunONE Directory Server、OpenLDAP ディレクトリなど)のエンド ユーザーのパスフレーズおよび電子メール エイリアスを管理する場合、LDAP ディレクトリを使用して次のユーザーを認証することができます。

-

スパム隔離にアクセスするエンド ユーザーおよび管理ユーザー。

ユーザーがスパム隔離の Web UI にログインする場合、LDAP サーバーはログイン名とパスフレーズを検証し、AsyncOS は対応する電子メール エイリアスのリストを取得します。そのユーザーの電子メール エイリアスのいずれかに送信された隔離メッセージは、アプライアンスが書き換えない限りスパム隔離で表示できます。

スパム隔離と連携させるための LDAP の設定を参照してください。

-

外部認証が有効で、設定されている場合に、Cisco Secure Email and Web Manager アプライアンスにサインインする管理ユーザー。

LDAP を使用した管理ユーザの外部認証の設定 を参照してください。

フィードバック

フィードバック