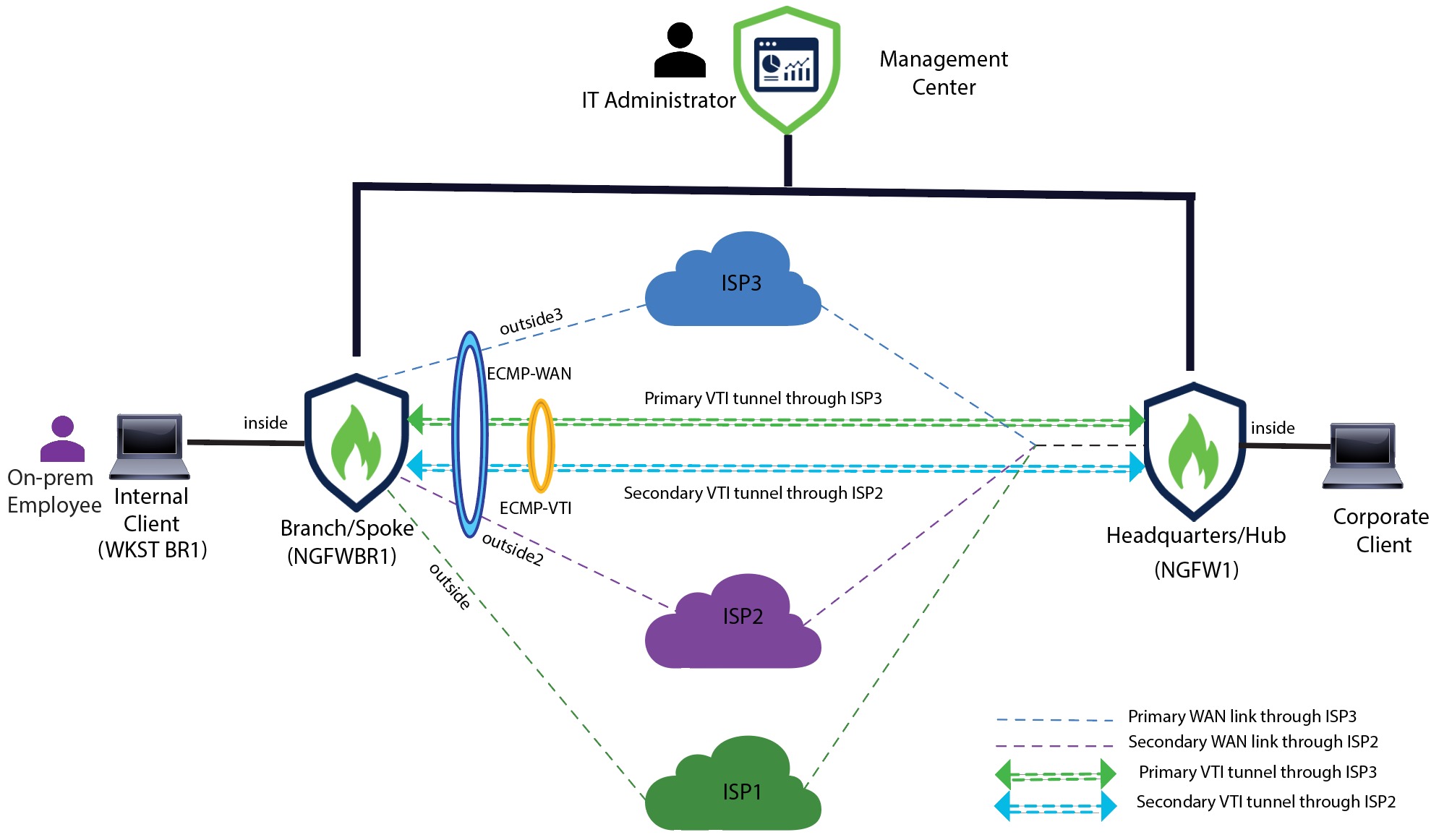

ハブアンドスポークトポロジでのルートベースの VPN

Cisco Secure Firewall Management Center は、仮想トンネルインターフェイス(VTI)と呼ばれるルーティング可能な論理インターフェイスをサポートしています。このインターフェイスを使用して、スタティックおよびダイナミック ルーティング ポリシーを適用できます。VTI を使用すると、静的暗号マップのアクセスリストを設定してインターフェイスにマッピングする必要がなくなります。すべてのリモート サブネットを追跡し、暗号マップのアクセス リストに含める必要がなくなります。

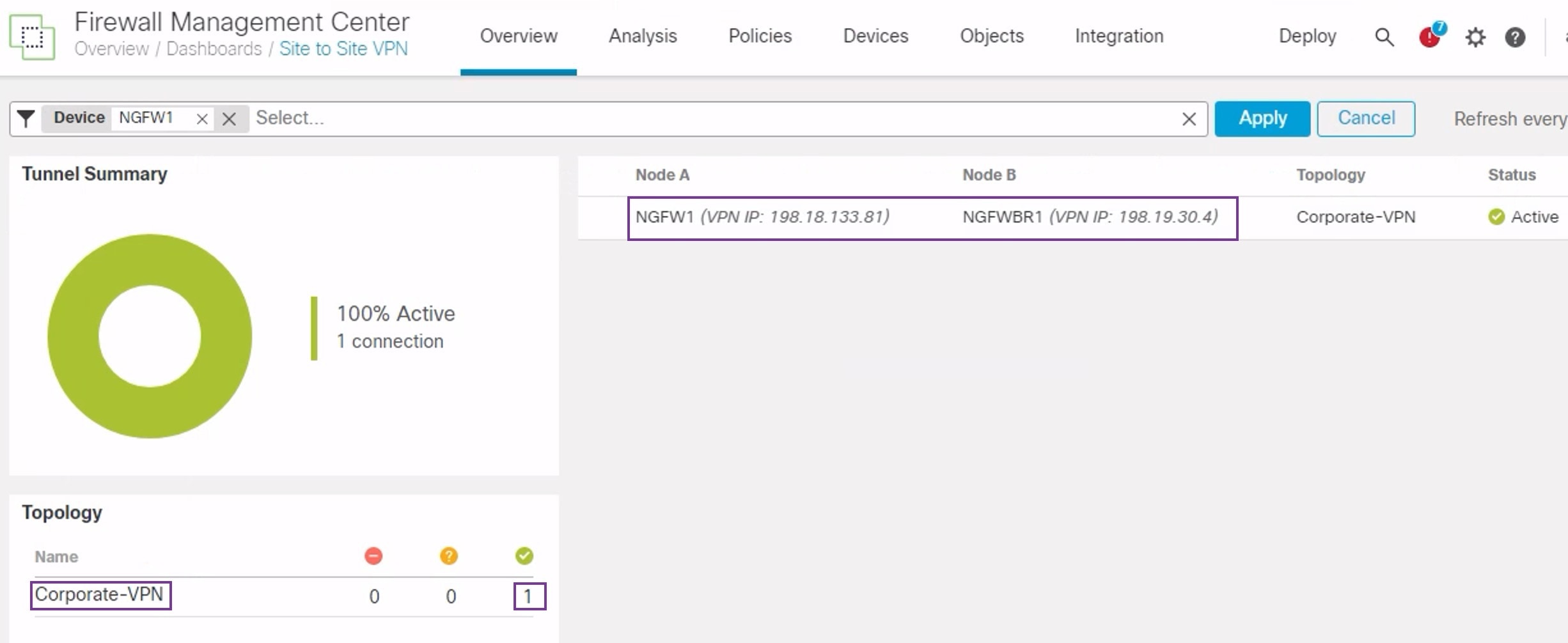

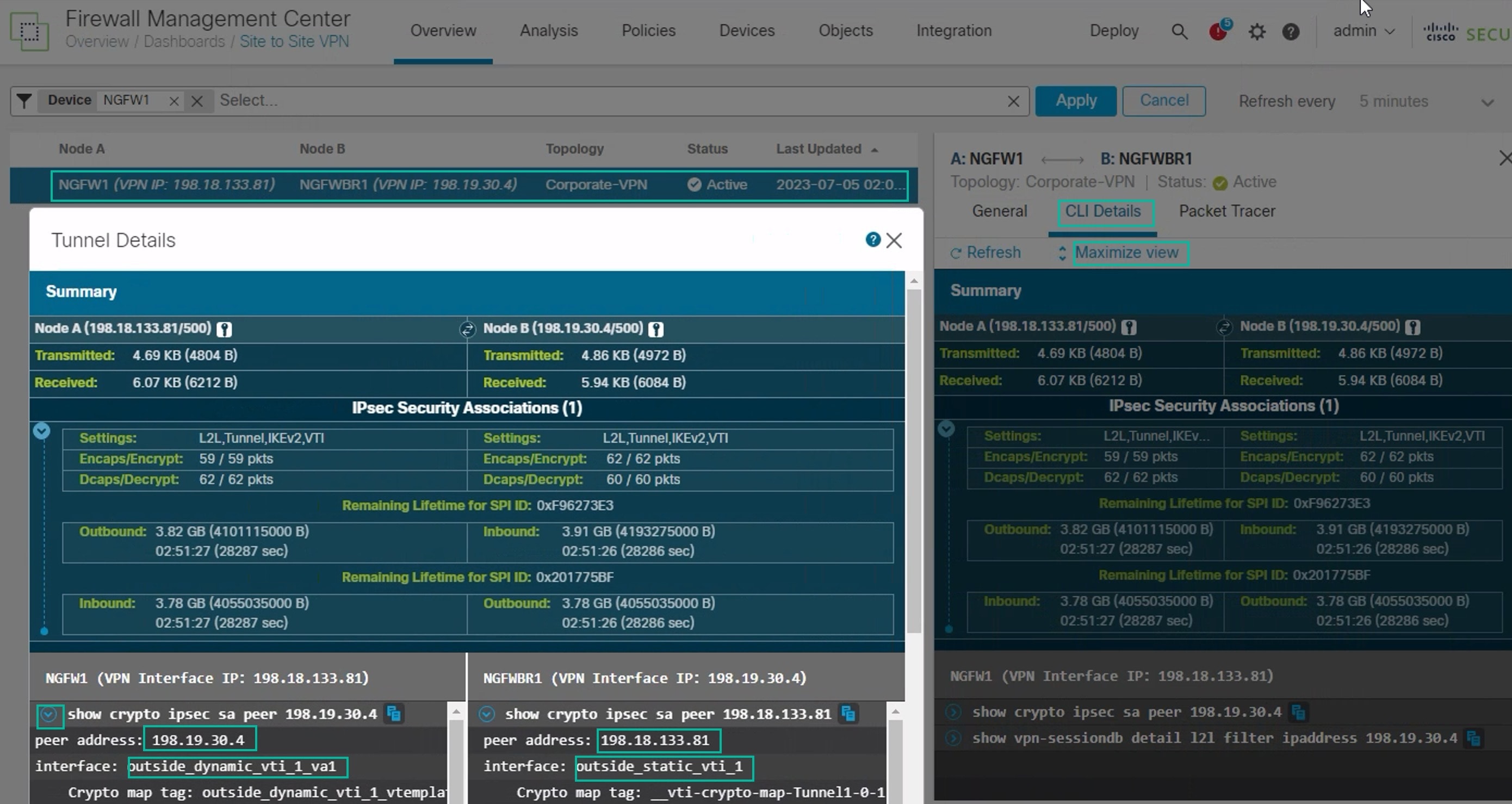

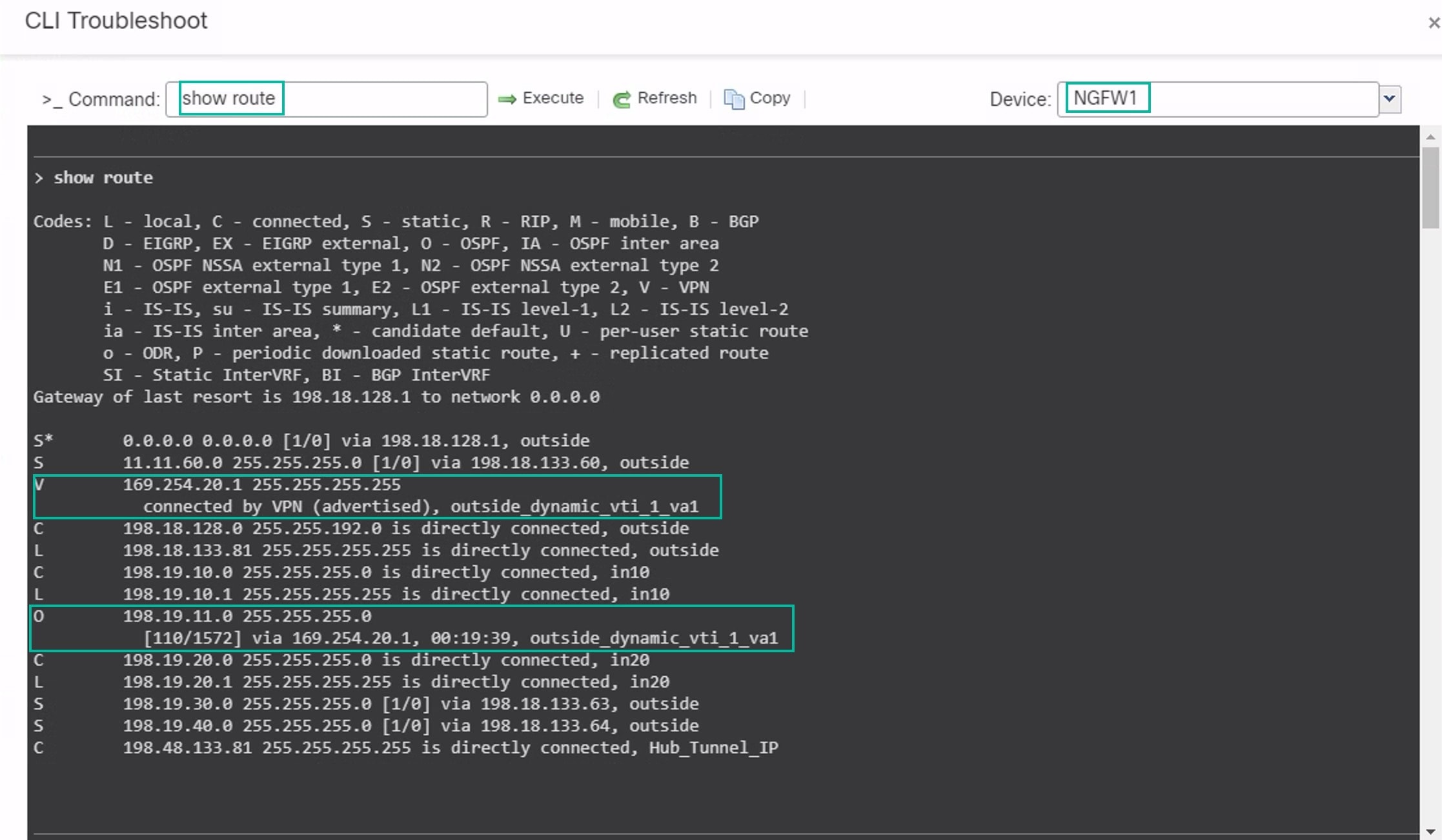

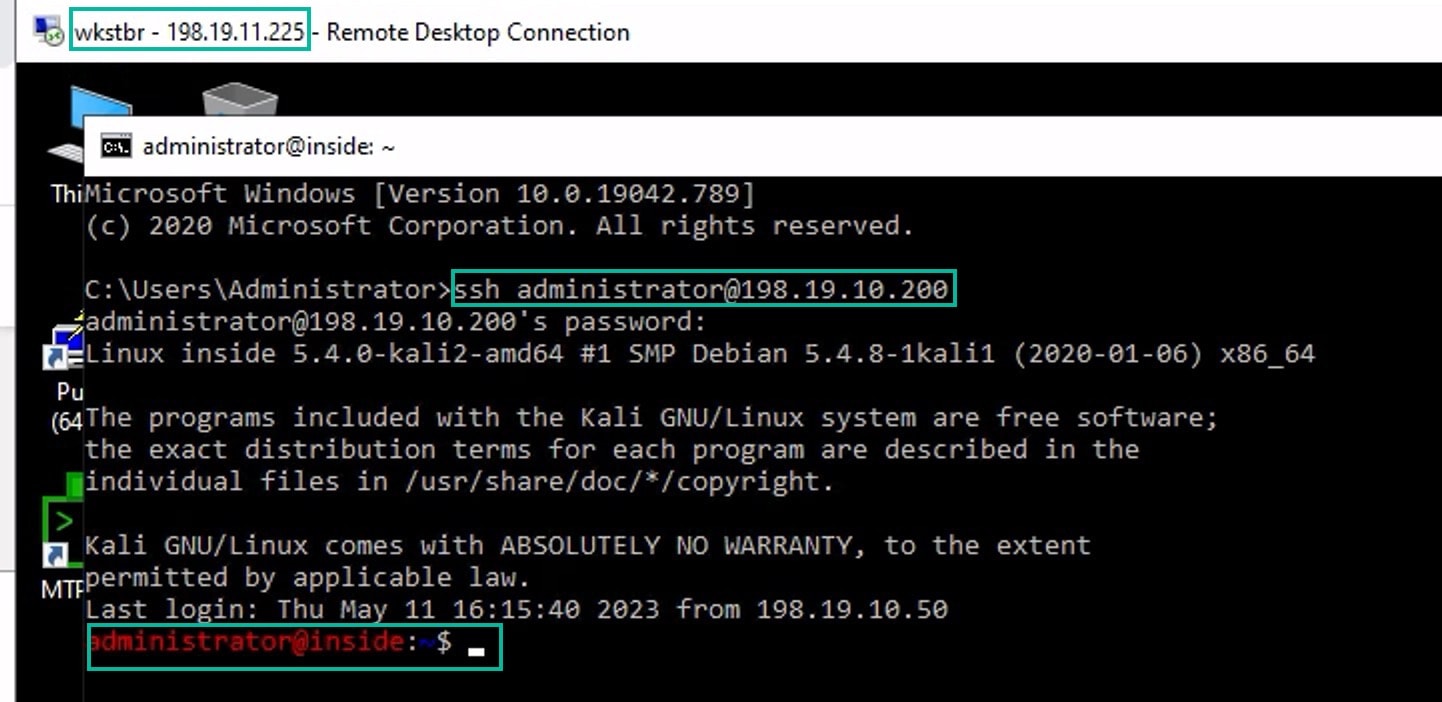

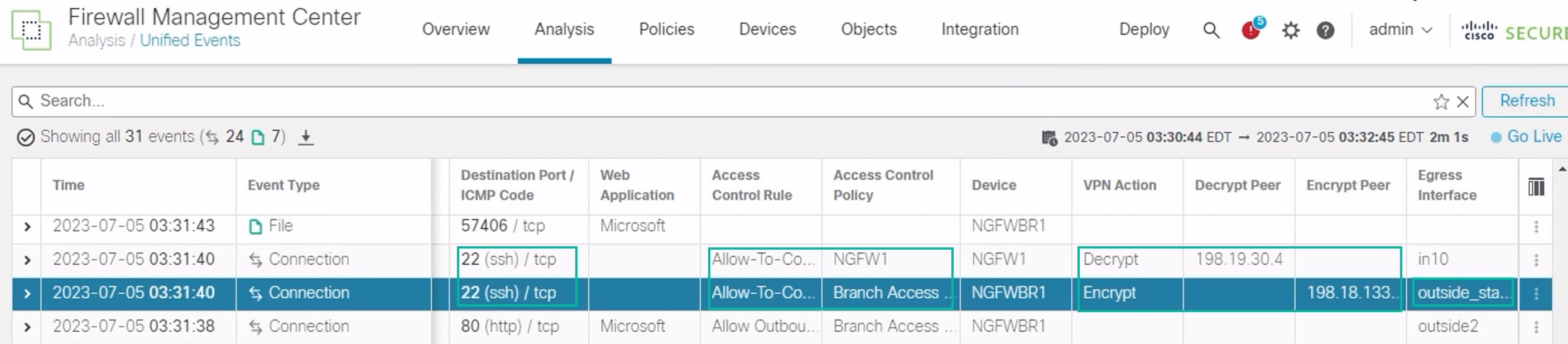

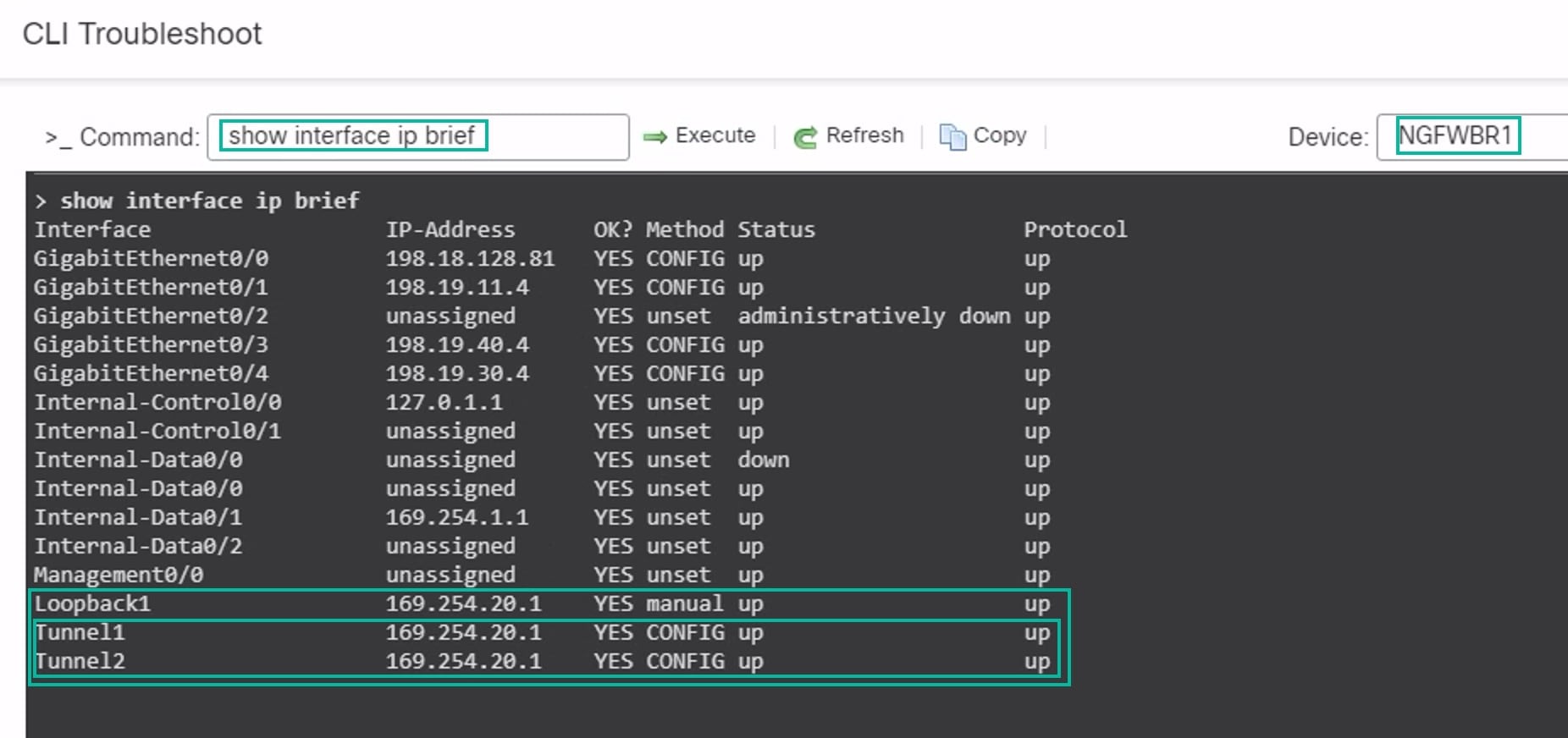

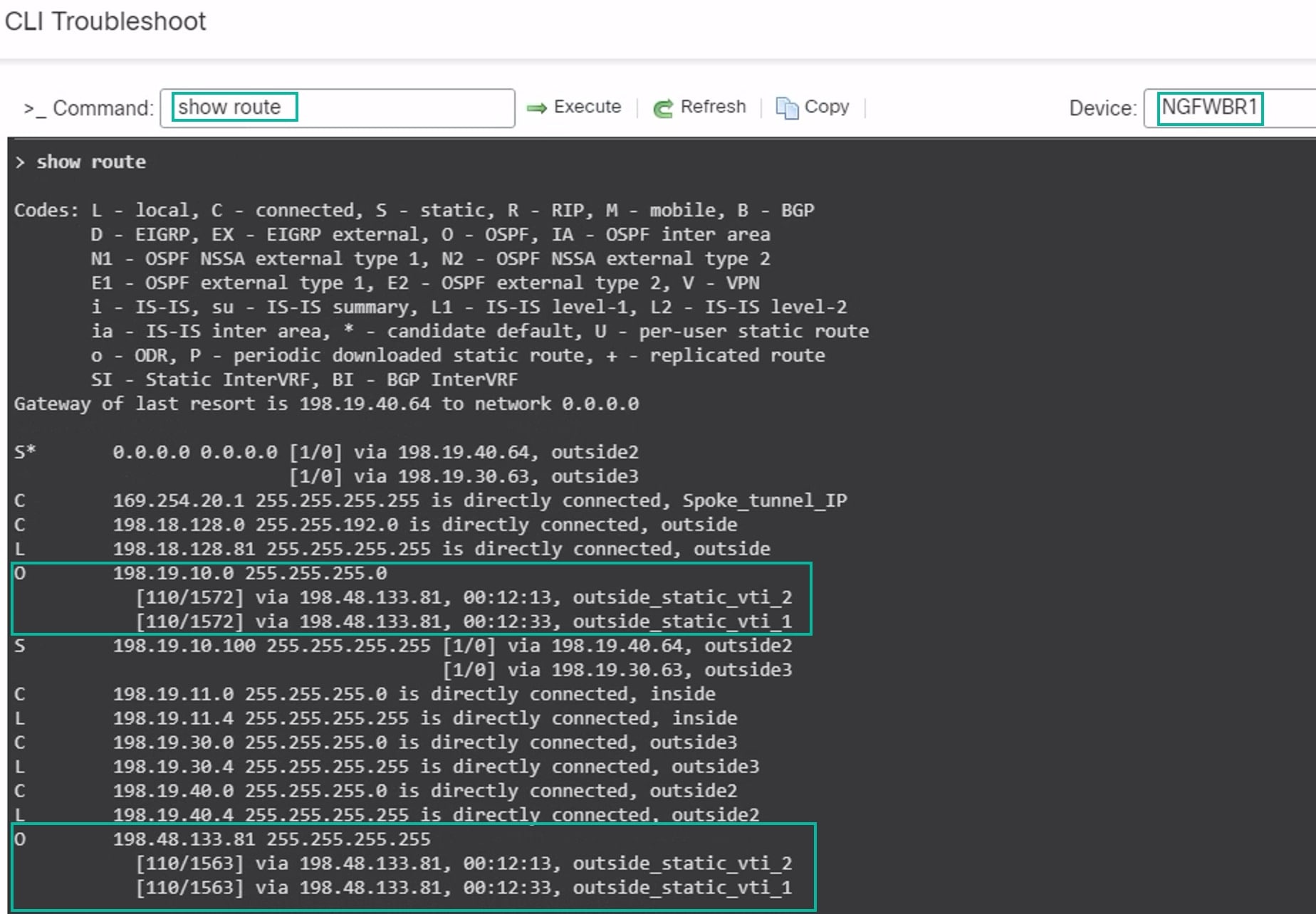

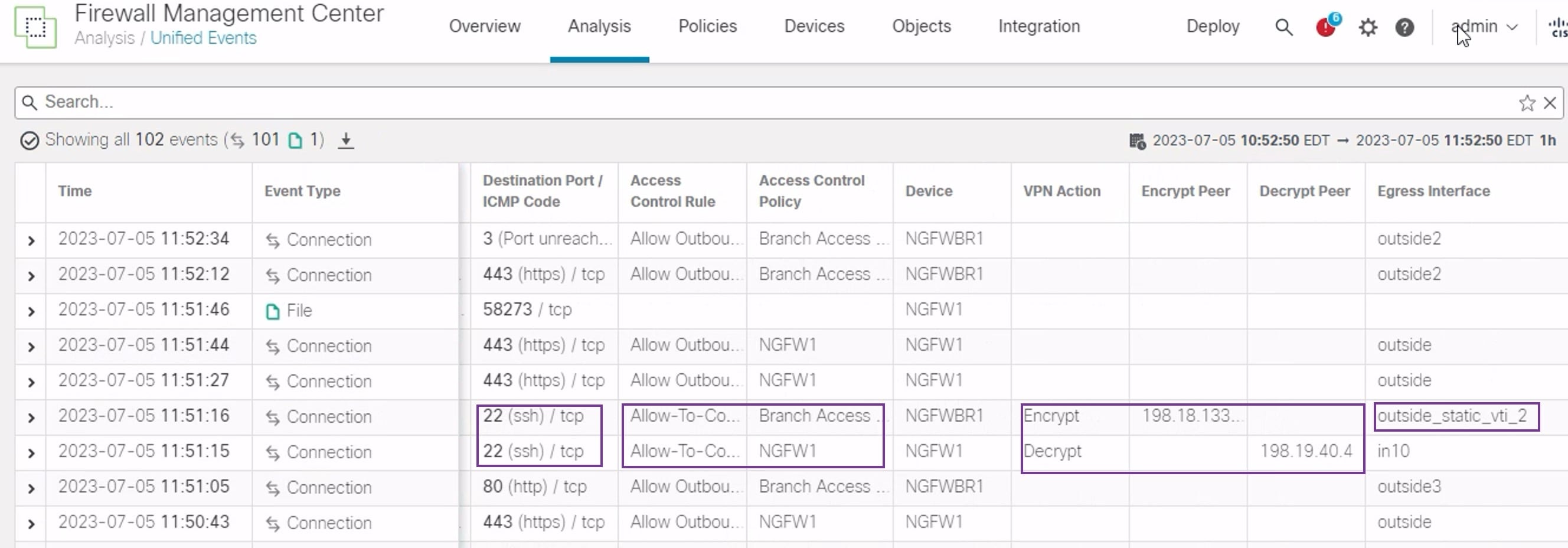

VTI を使用してピア間に VPN トンネルを作成できます。VTI は、各トンネルの終端に IPsec プロファイルが付加されたルートベースの VPN をサポートします。VTI ではスタティックまたはダイナミックルートが使用されます。Threat Defense デバイスは、トンネルインターフェイスとの間のトラフィックを暗号化または復号し、ルーティングテーブルに従って転送します。

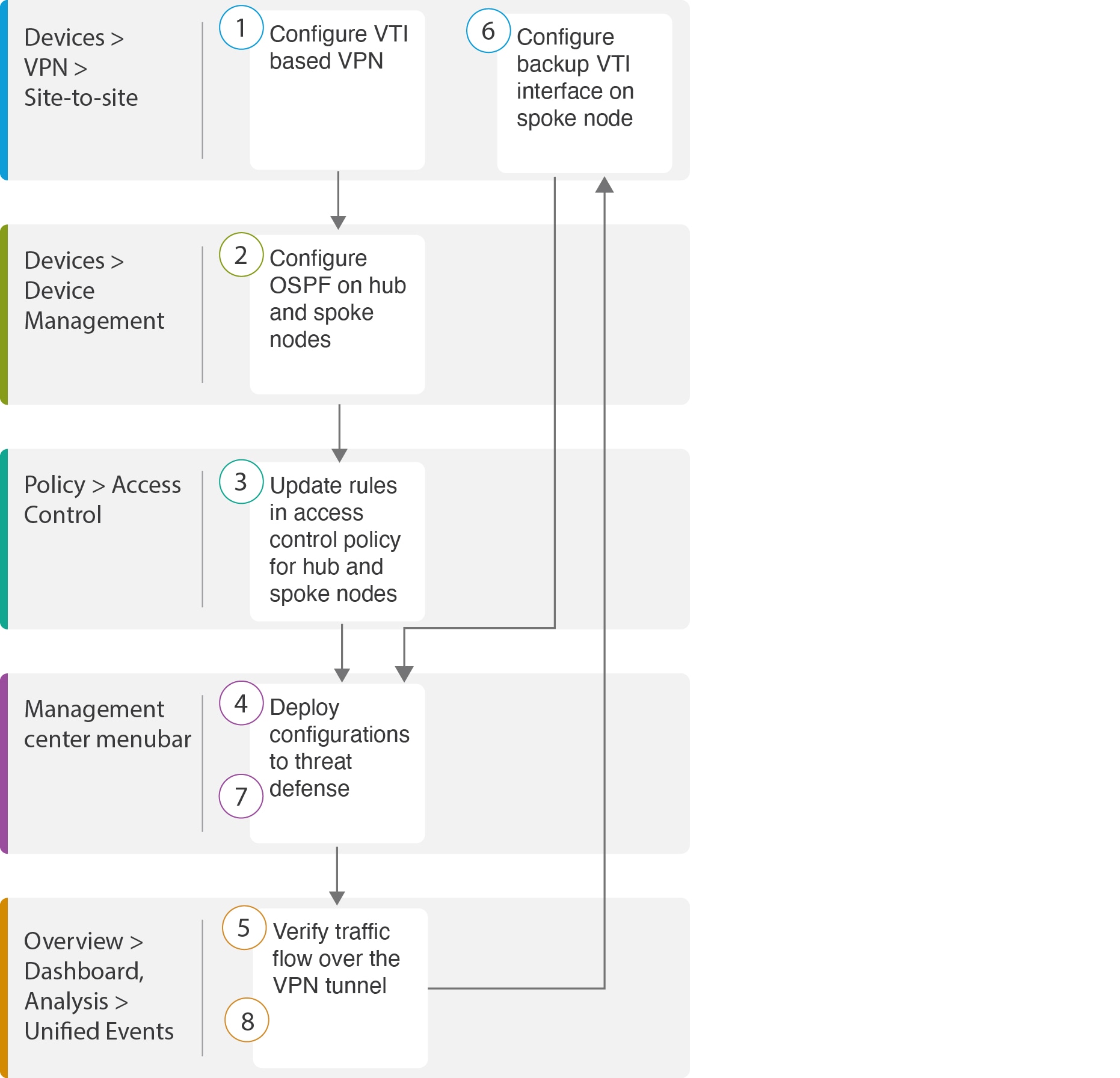

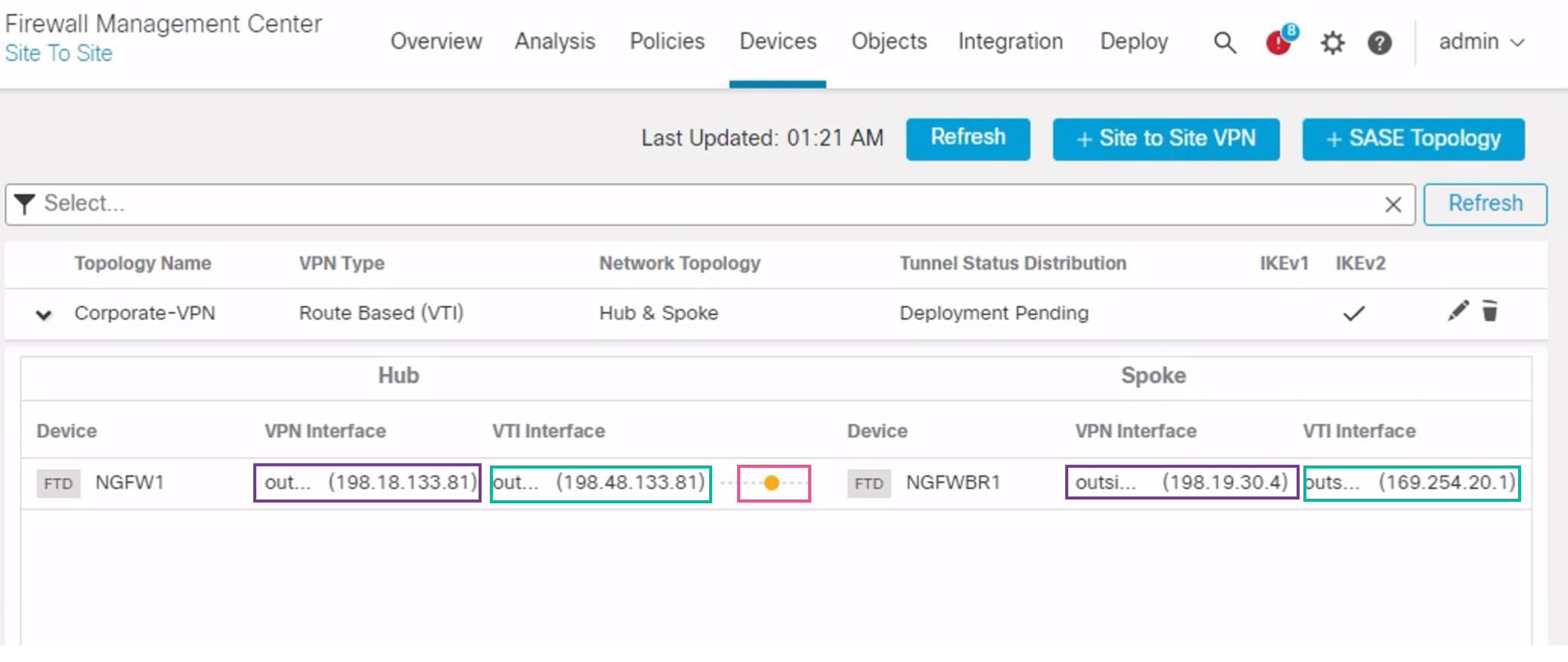

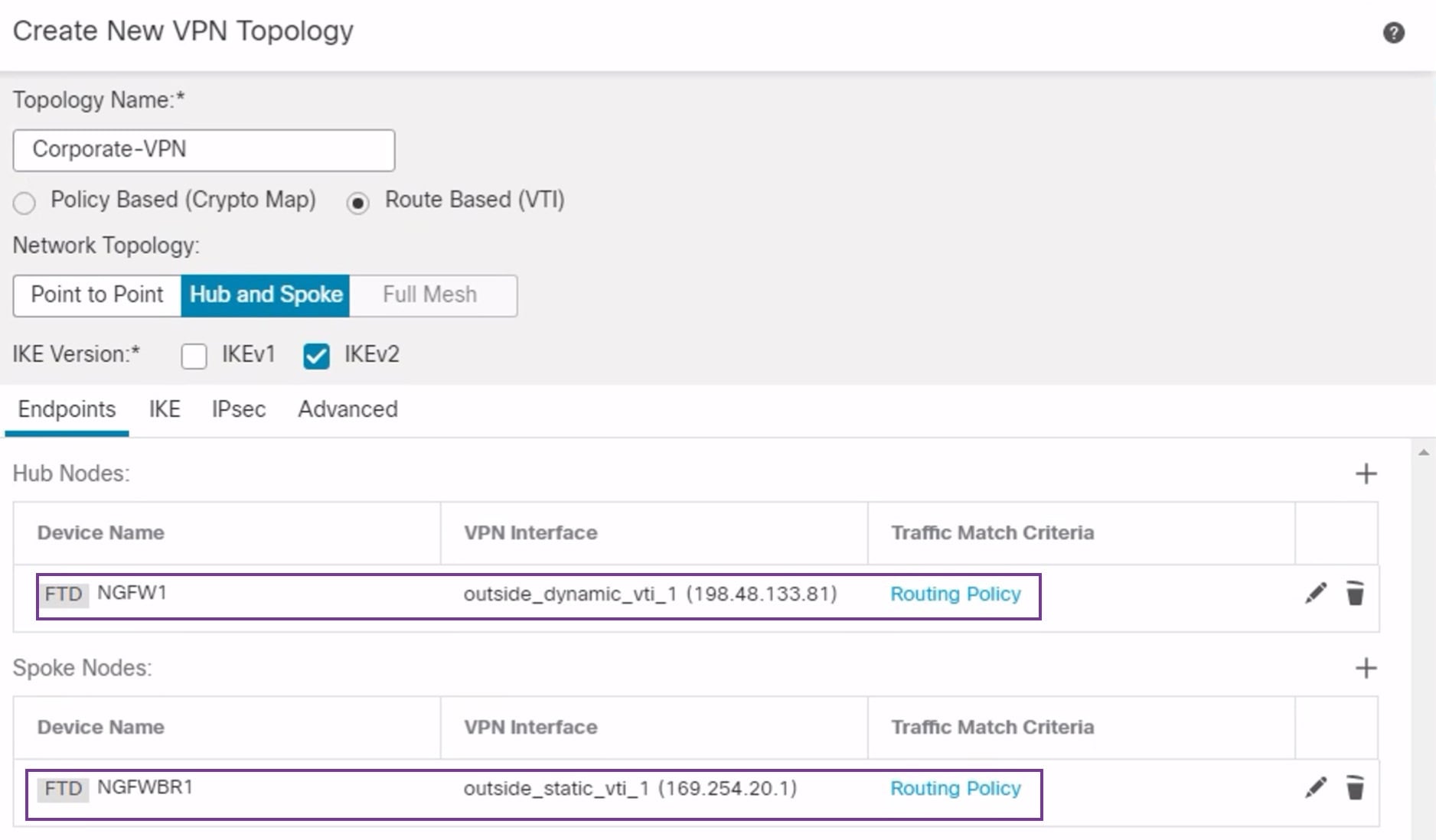

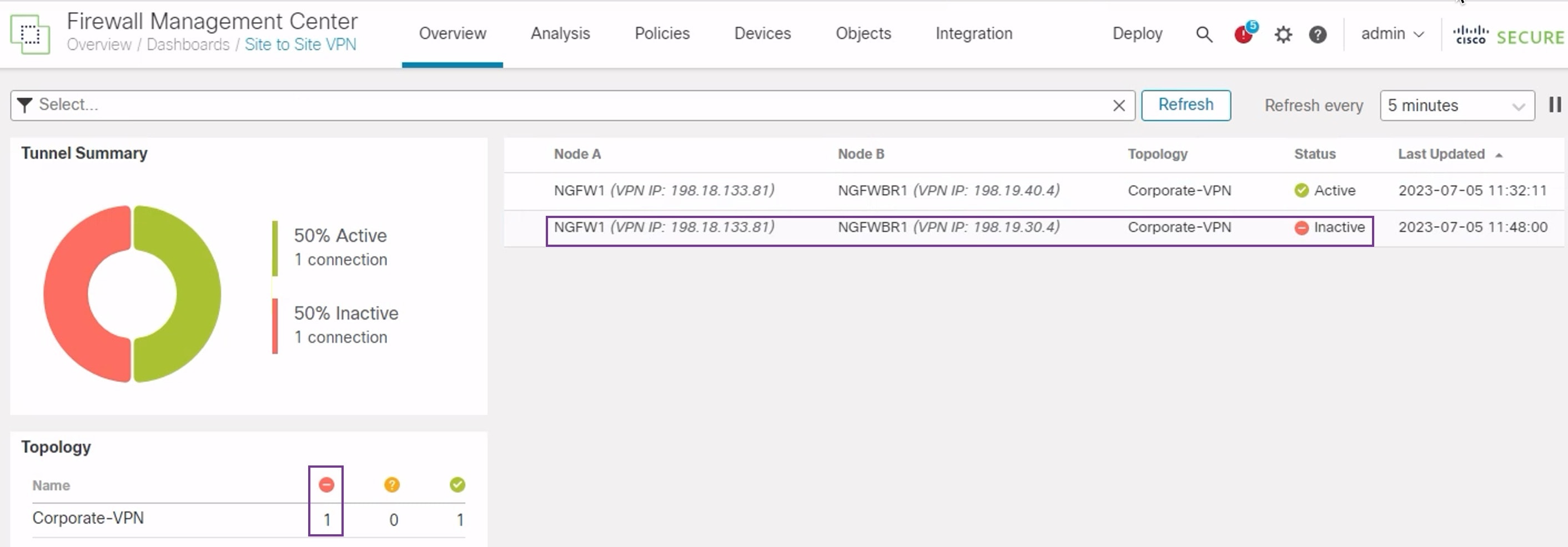

Management Center は、VTI またはルートベースの VPN を設定するためのデフォルトのサイト間 VPN ウィザードをサポートしています。

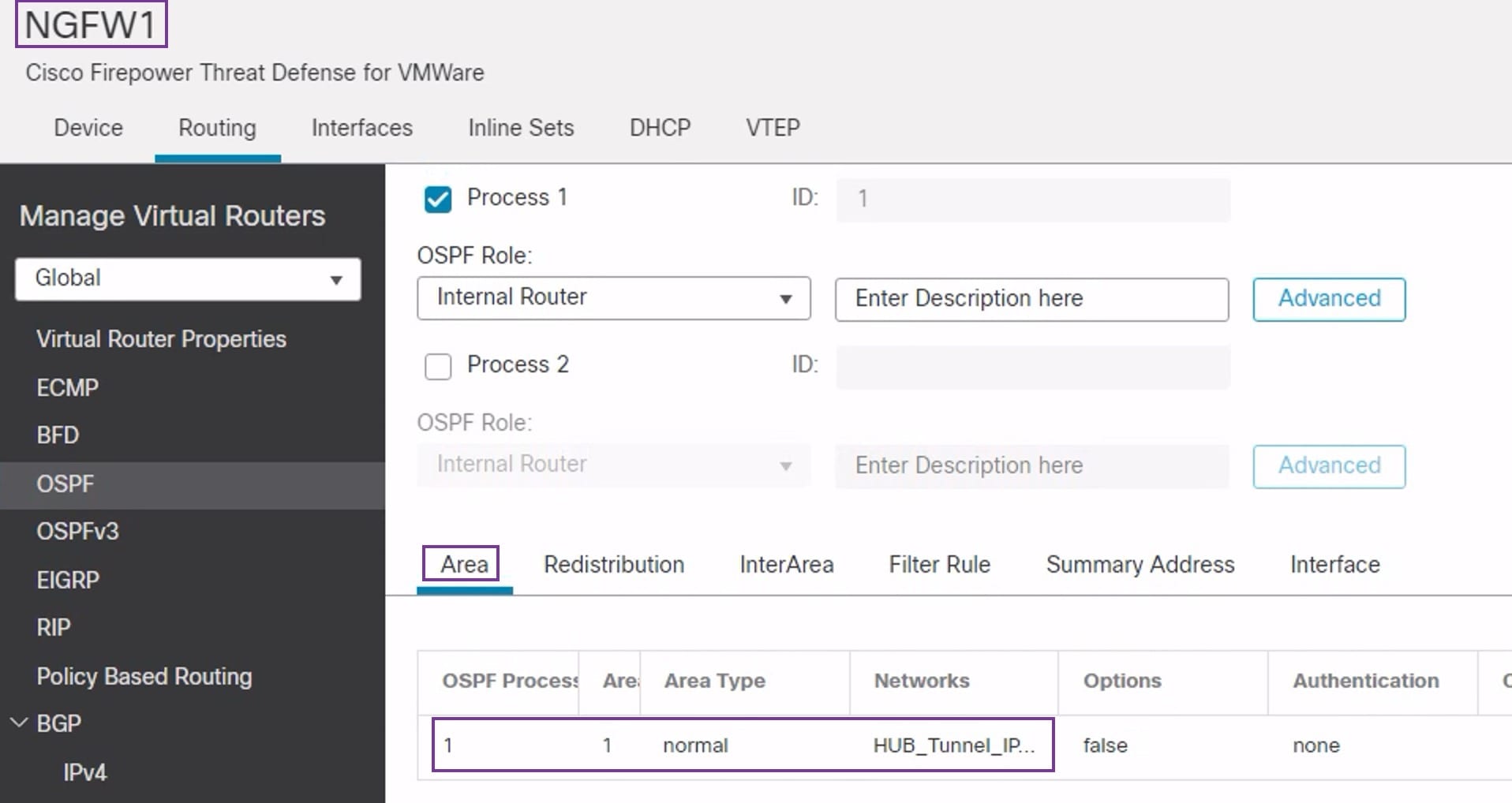

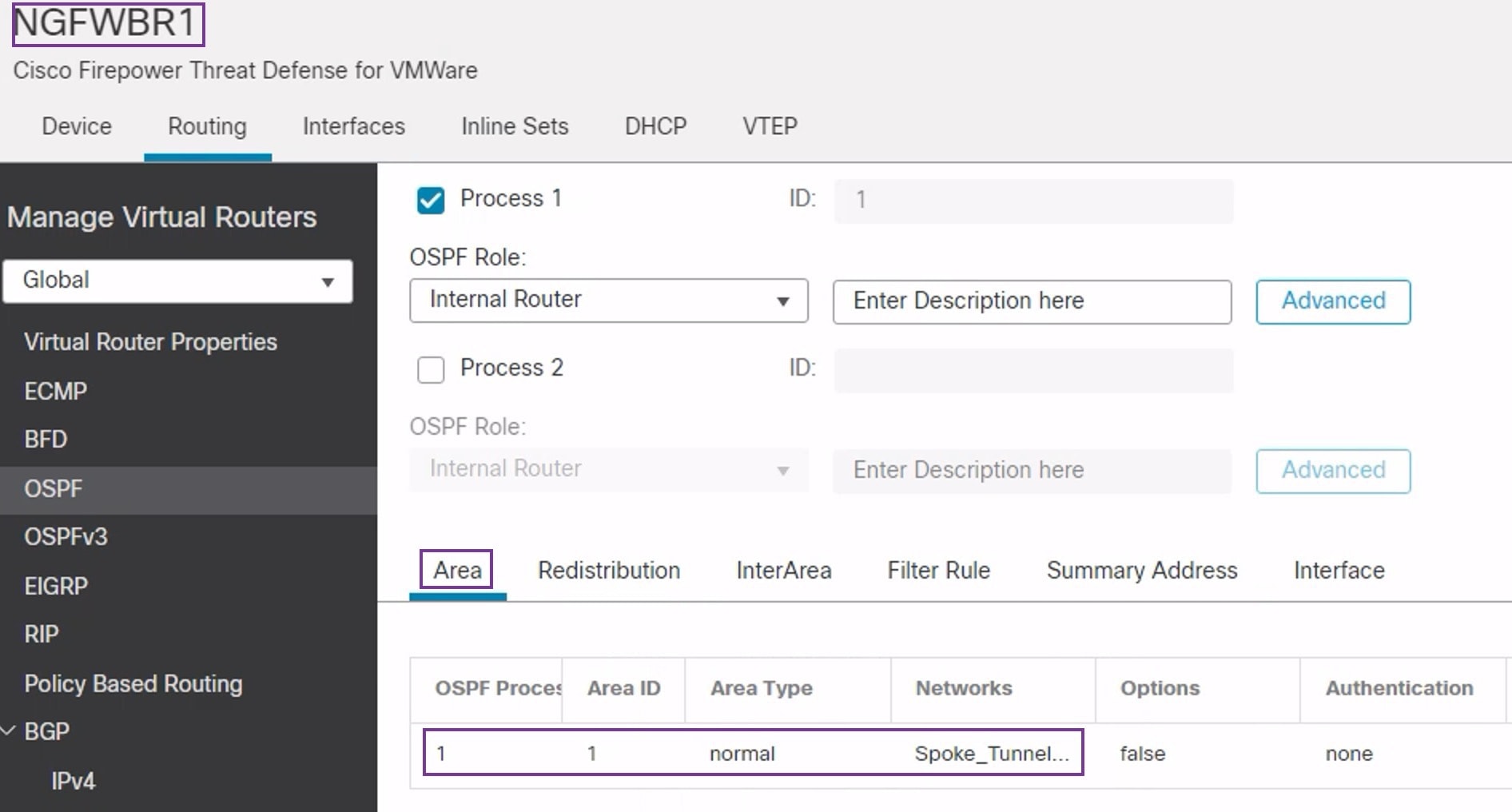

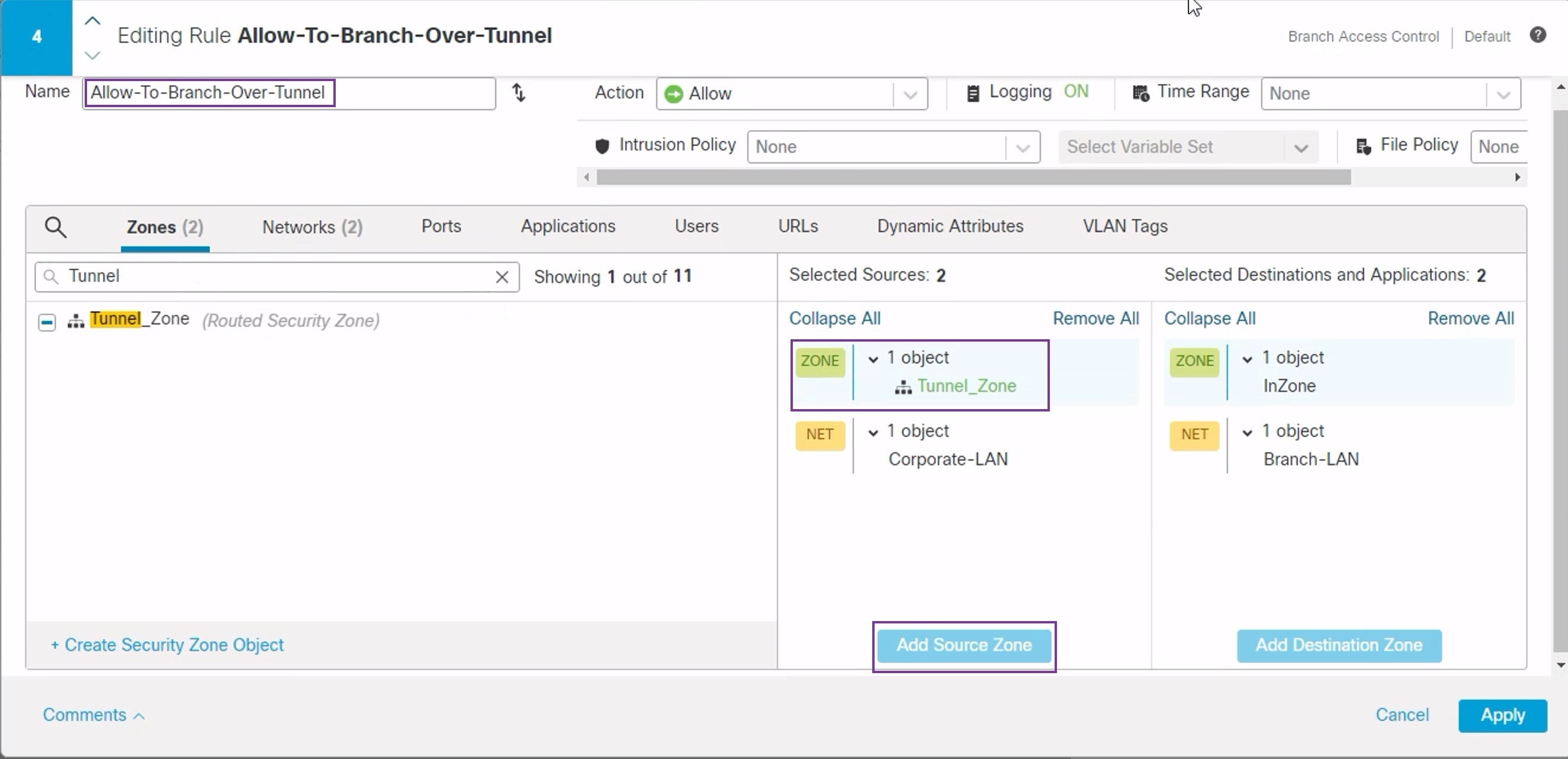

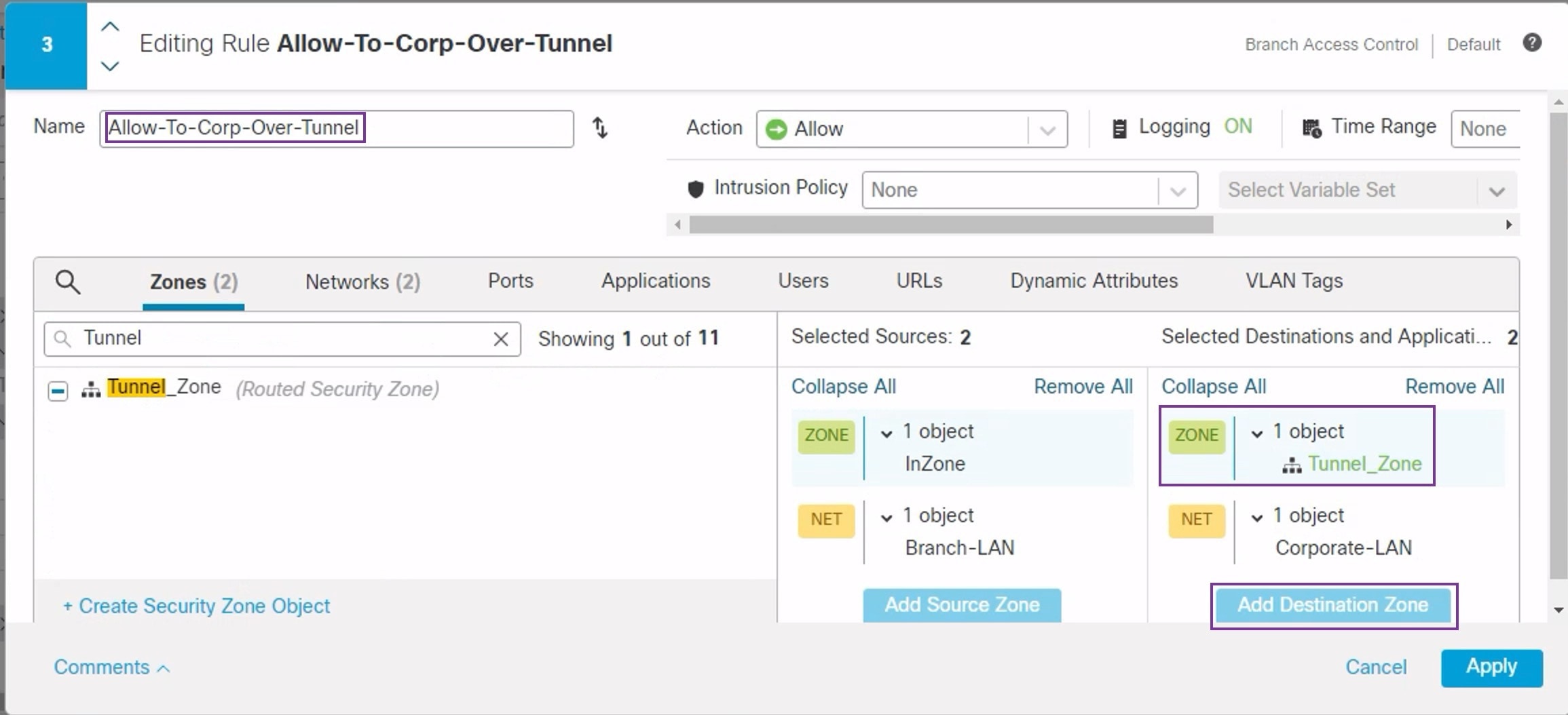

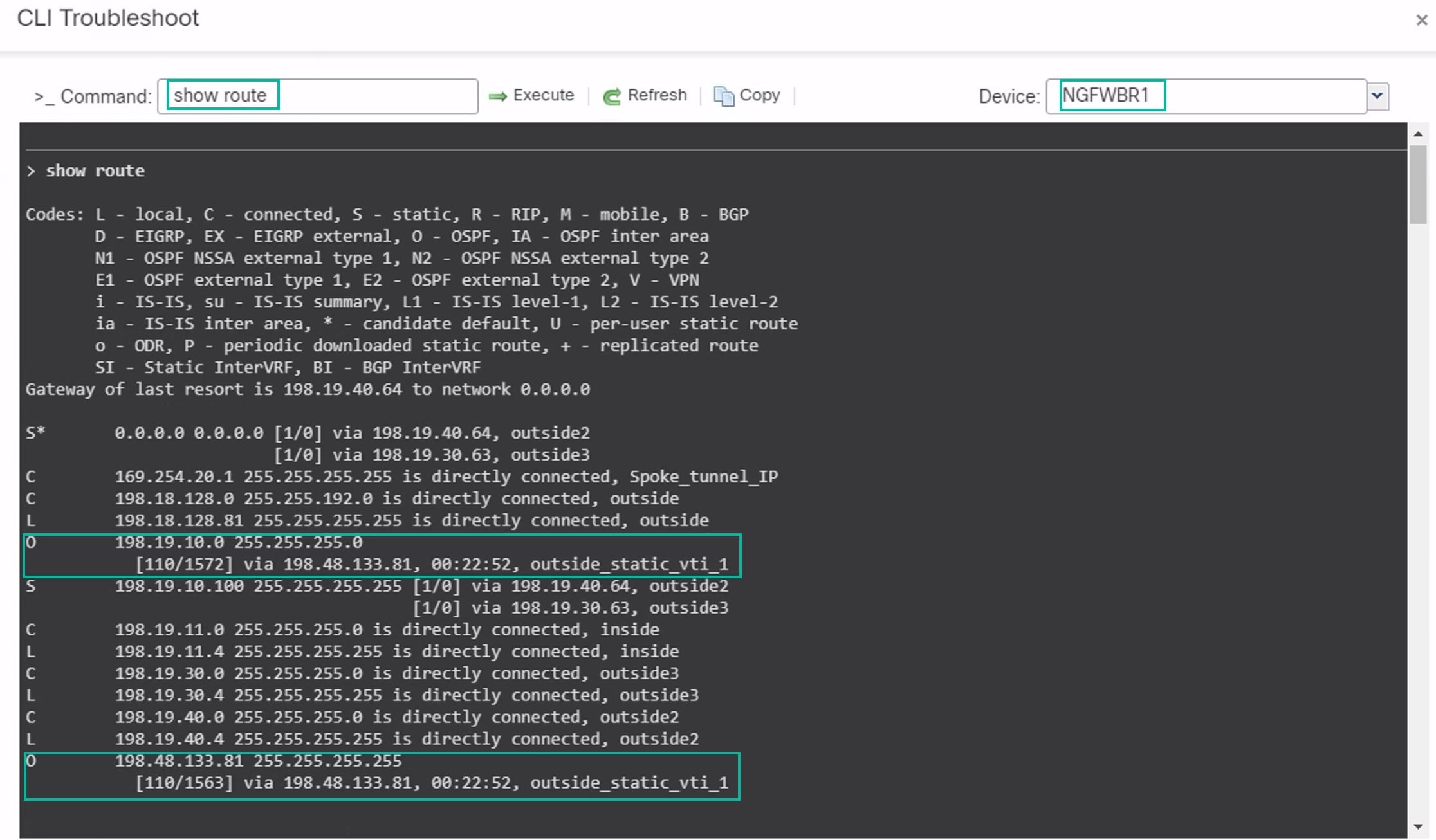

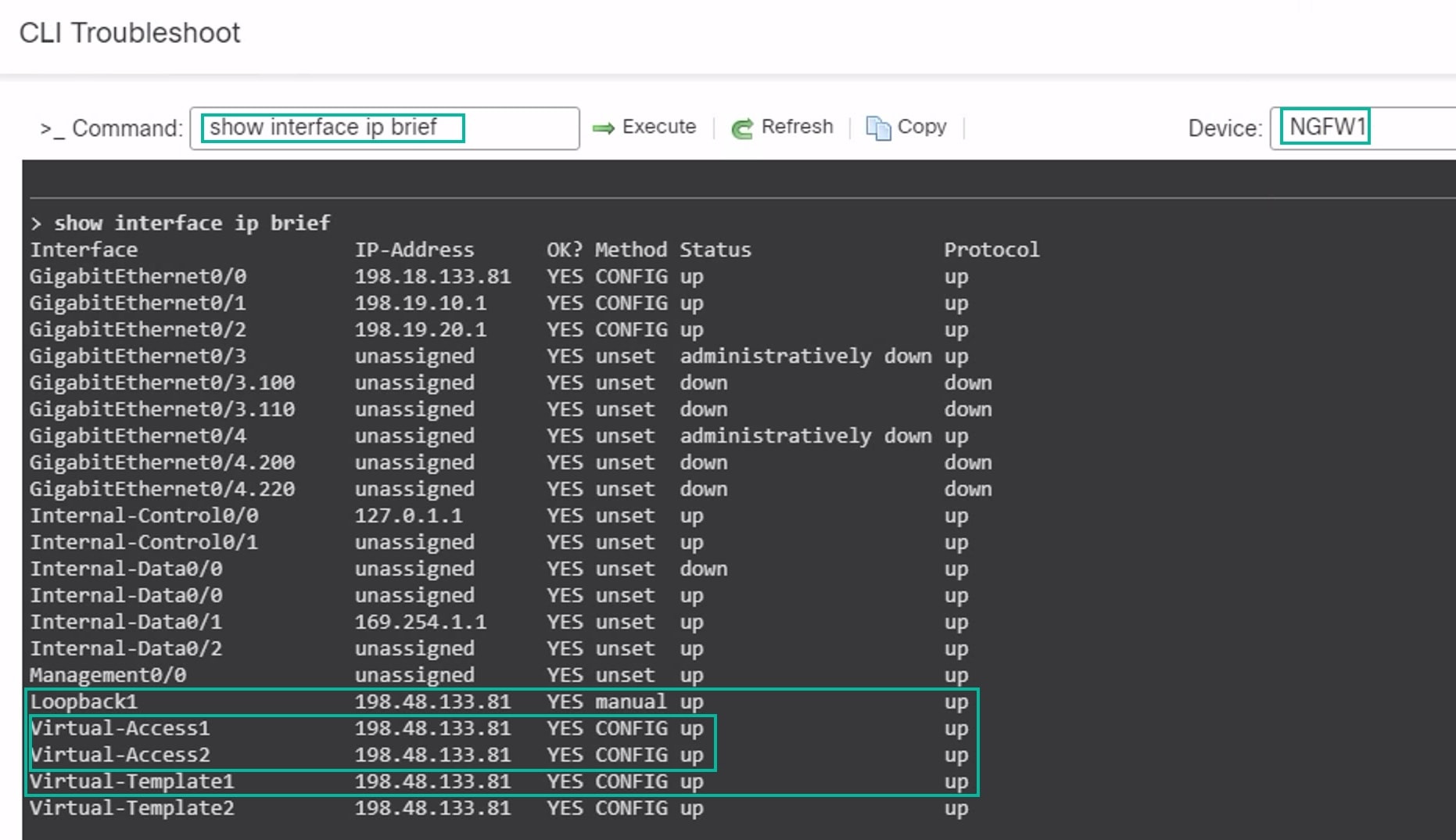

ハブアンドスポークトポロジでルートベースの VPN を導入する場合、ダイナミック仮想トンネルインターフェイス(DVTI)はハブで設定され、スタティック仮想トンネルインターフェイス(SVTI)はスポークで設定されます。

ダイナミック VTI では、IPsec インターフェイスの動的なインスタンス化および管理のために、仮想テンプレートが使用されます。仮想テンプレートは、VPN セッションごとに固有の仮想アクセスインターフェイスを動的に生成します。ダイナミック VTI は、複数の IPsec セキュリティアソシエーションをサポートし、スポークによって提案された複数の IPsec セレクターを受け入れます。

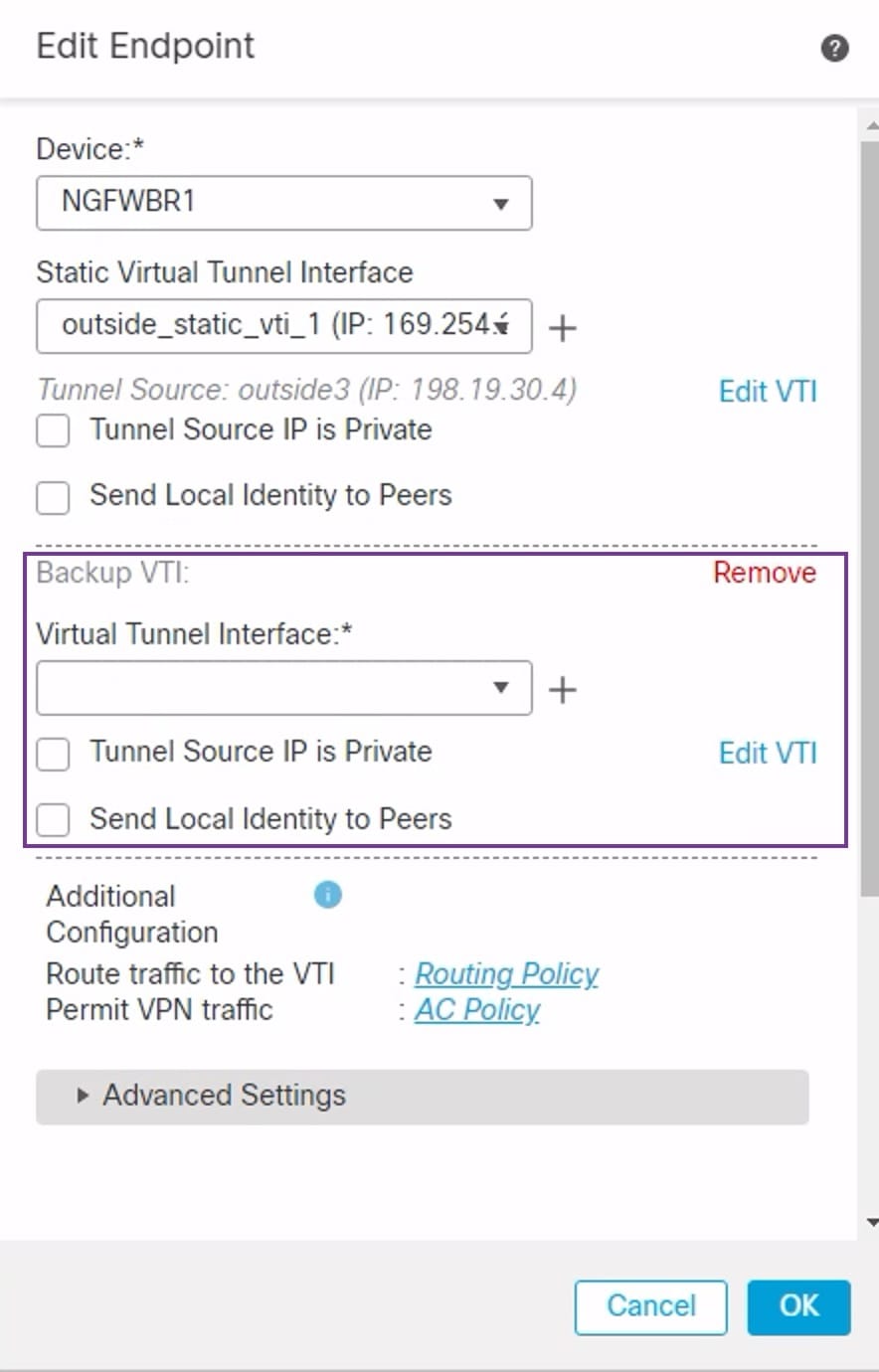

Cisco Secure Firewall Threat Defense は、ルートベース(VTI)VPN のバックアップトンネルの設定をサポートし、リンクの冗長性を提供します。プライマリ VTI(プライマリトンネル)がトラフィックをルーティングできない場合、VPN 内のトラフィックはバックアップ VTI(セカンダリトンネル)を介してトンネリングされます。

![[編集(Edit)] アイコン](/c/dam/en/us/td/i/400001-500000/440001-450000/442001-443000/442546.jpg) )

) をクリックします。次の詳細を入力します。

をクリックします。次の詳細を入力します。

フィードバック

フィードバック