Cisco Umbrella 自動トンネル

ドメインネームシステム(DNS)は、攻撃でよく使用されるインターネットプロトコルです。マルウェアの 90% が DNS を使用しています(出典:Cisco Security Research Report)。しかし、多くの組織は、DNS をモニターせず、DNS に焦点を当てたセキュリティを使用していません。

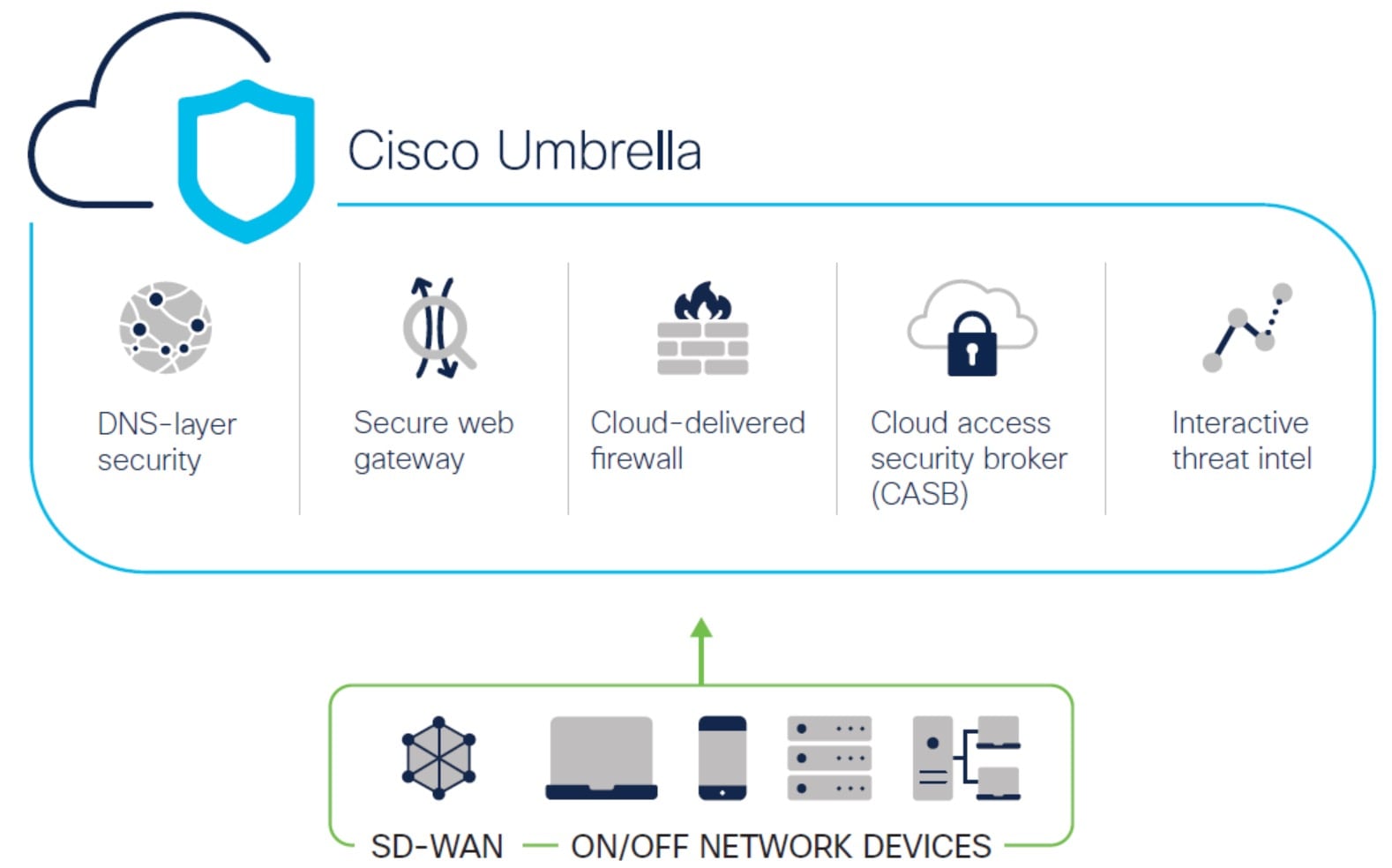

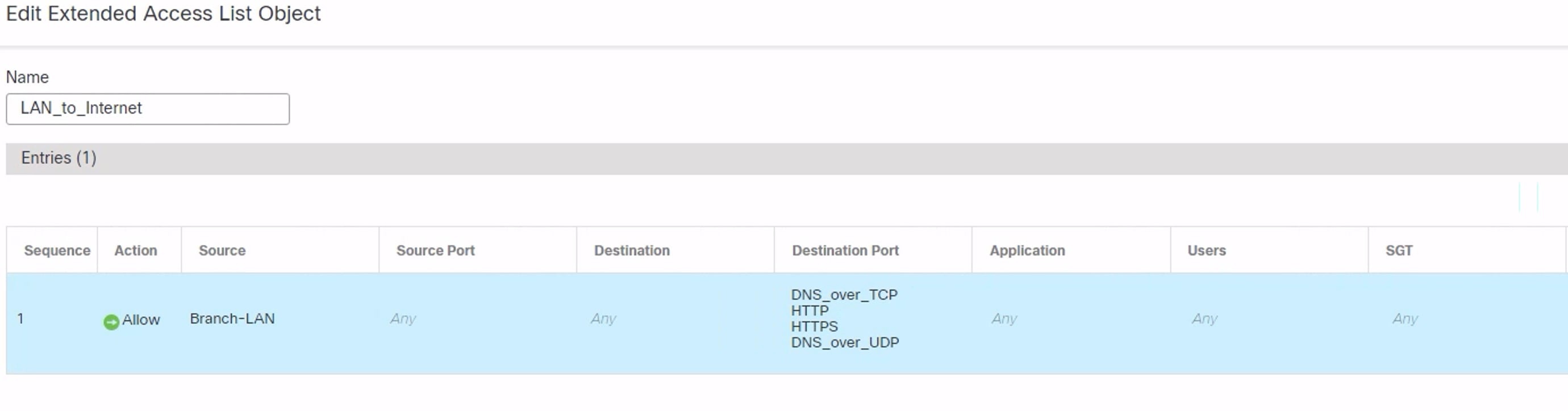

Cisco Umbrella は、クラウドベースのセキュア インターネット ゲートウェイ プラットフォームです。インターネットベースの脅威に対する防御を複数のレベルで提供します。Cisco Umbrella は、DNS 層のセキュリティ、クラウド アクセス セキュリティ ボーダー(CASB)機能、クラウド提供型ファイアウォール、およびセキュア Web ゲートウェイを統合して、ブランチのリソースに関係なく、拡張性の高いセキュリティを提供します。インターネット宛トラフィックを、インターネットへのアクセスが許可または拒否される前に、検査のために、ブランチから最も近い Cisco Umbrella アクセスポイントにセキュアに自動的に送信することができます。

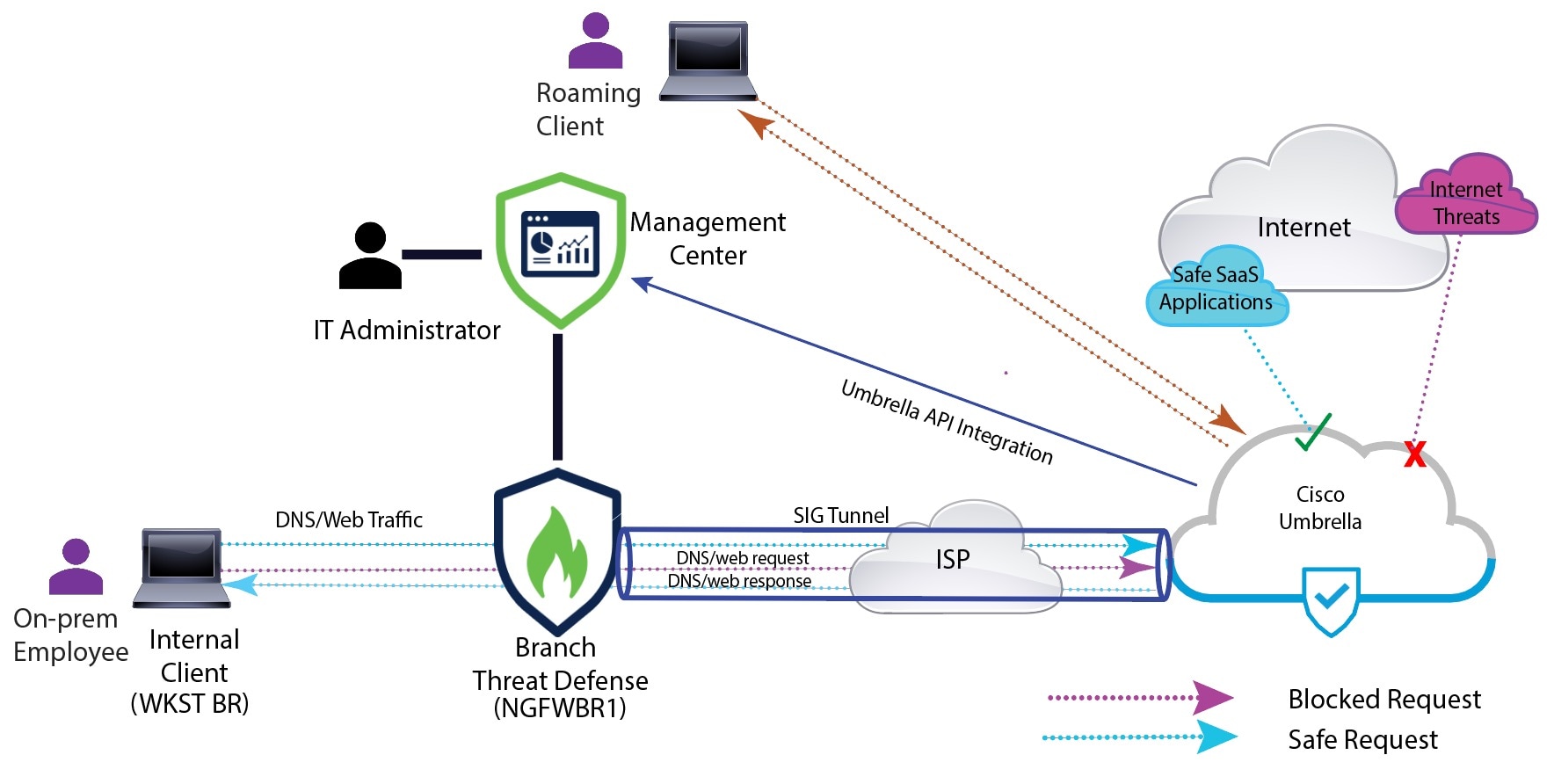

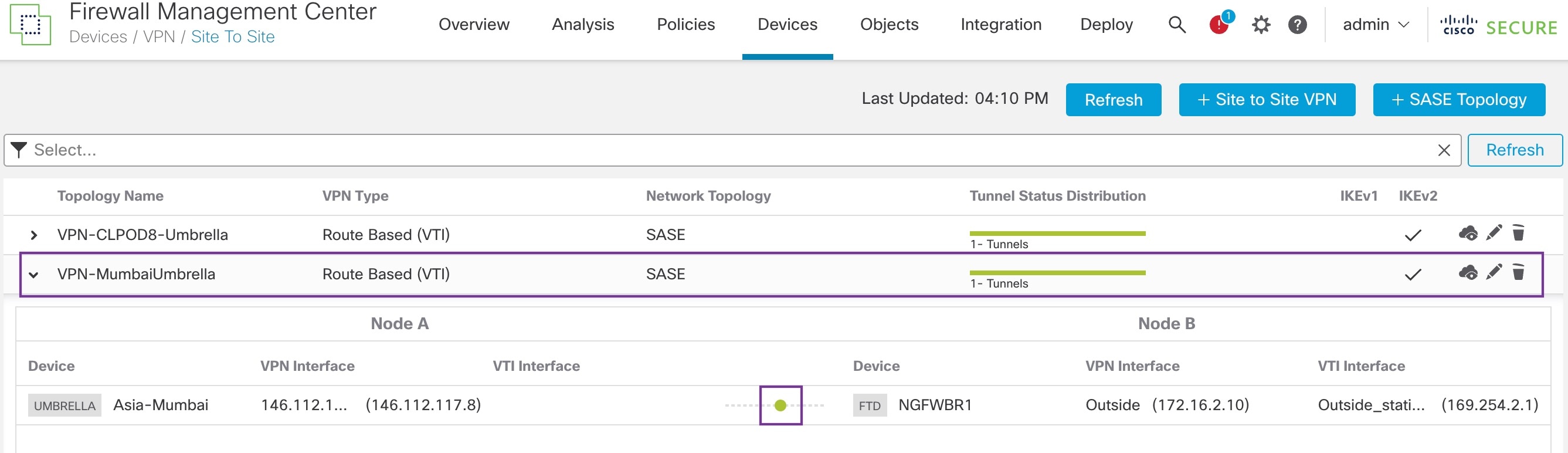

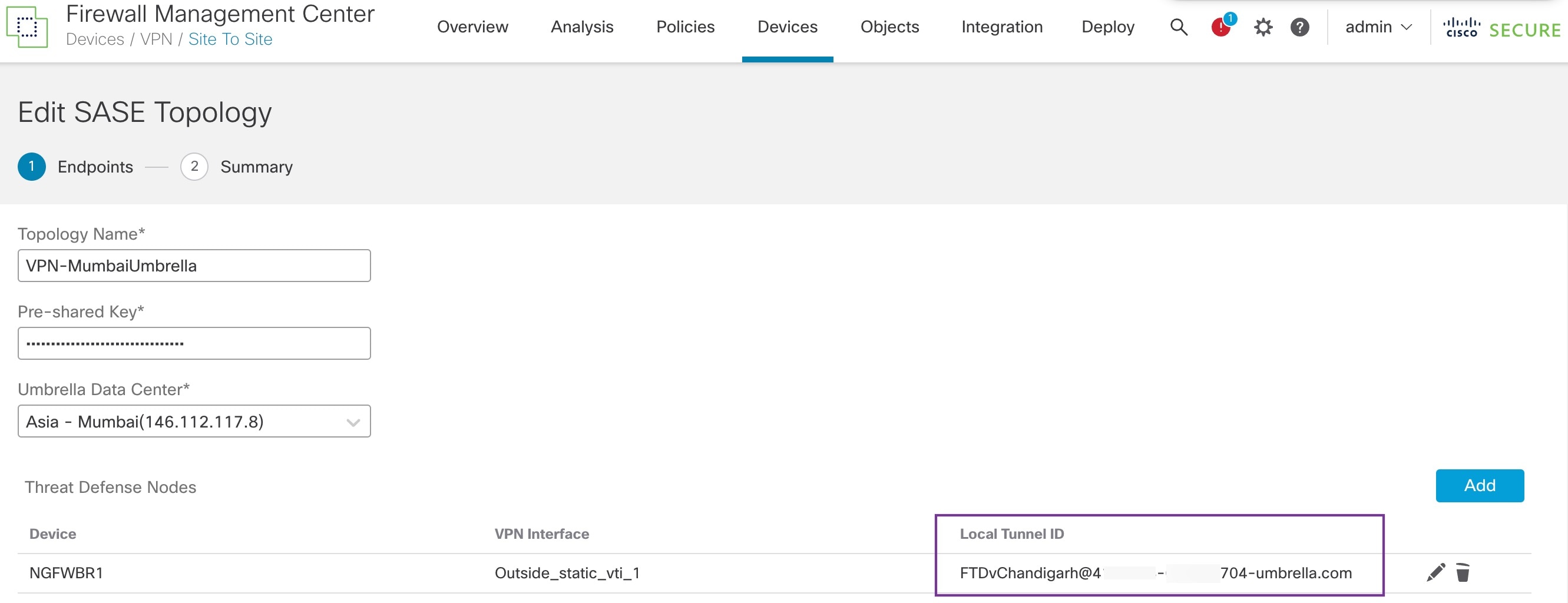

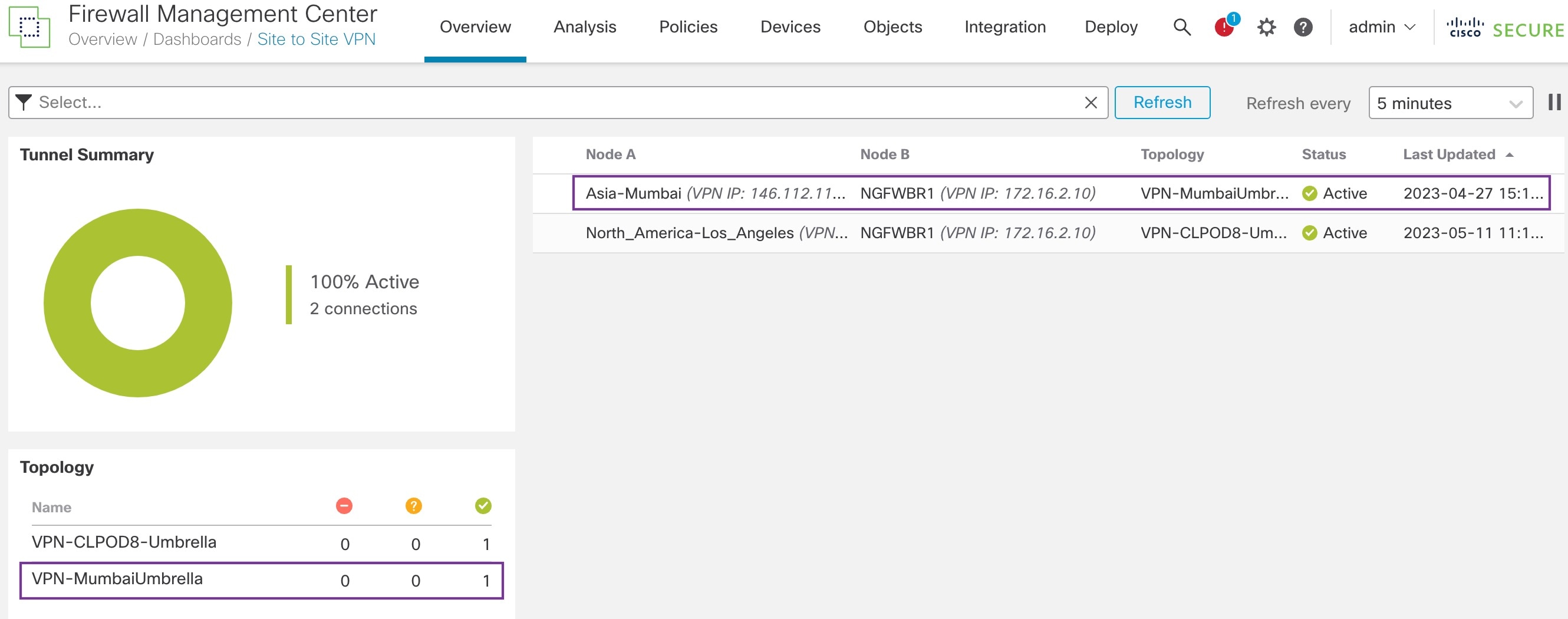

リリース 7.3 以降、Cisco Secure Firewall Management Center は Cisco Umbrella セキュア インターネット ゲートウェイ(SIG)統合の自動トンネル設定をサポートしています。これにより、ネットワークデバイスは DNS および Web トラフィックを Cisco Umbrella SIG に転送して、SIG トンネルを介した検査とフィルタリングを行うことができます。

Cisco Umbrella 内で定義された DNS および Web ポリシーは、Cisco Secure Firewall を介して接続に適用できます。これにより、ドメイン名に基づいてリクエストを適用および検証することができます。

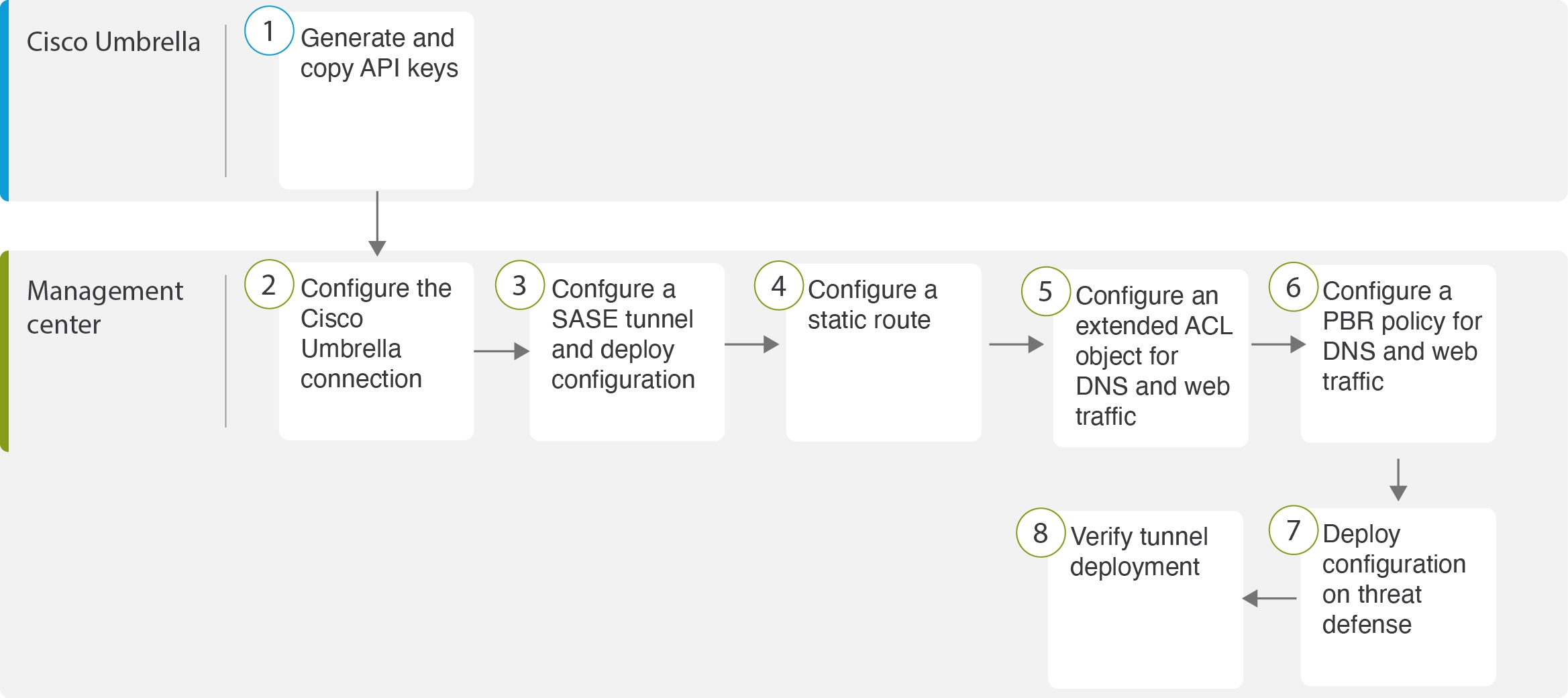

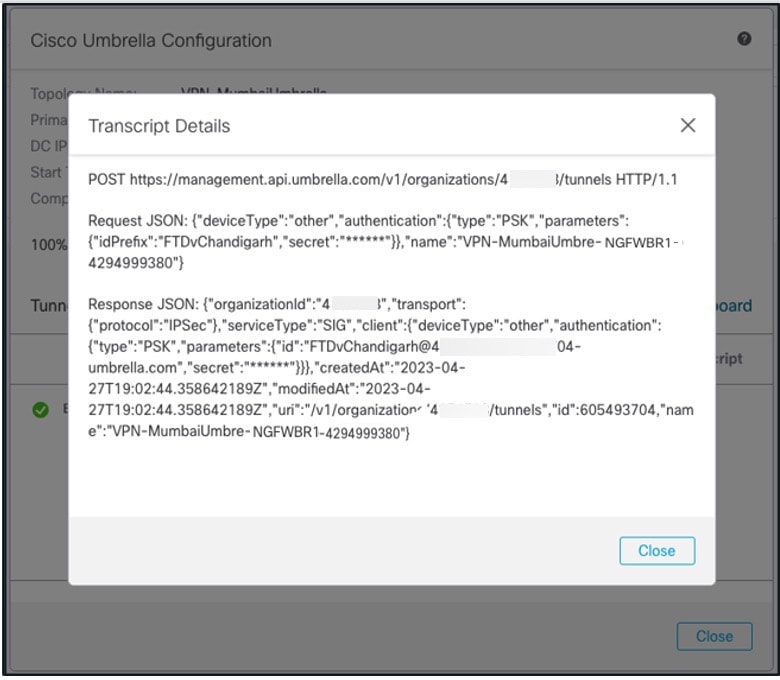

Management Center では、このトンネルを構築するための、新しい簡素化された直感的なウィザードベースのインターフェイスが提供されるため、Firewall Threat Defense と Cisco Umbrella での設定手順を最小限に抑えることができます。

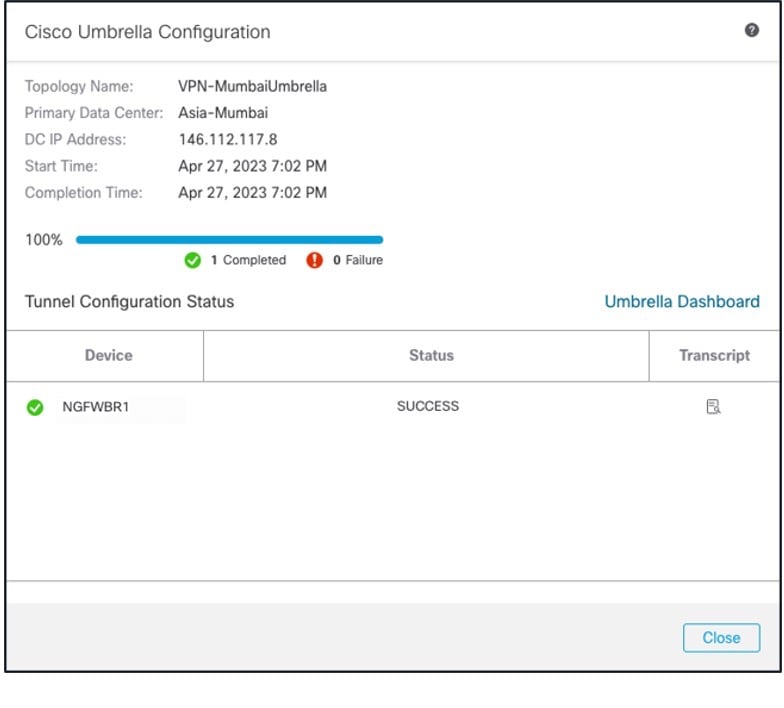

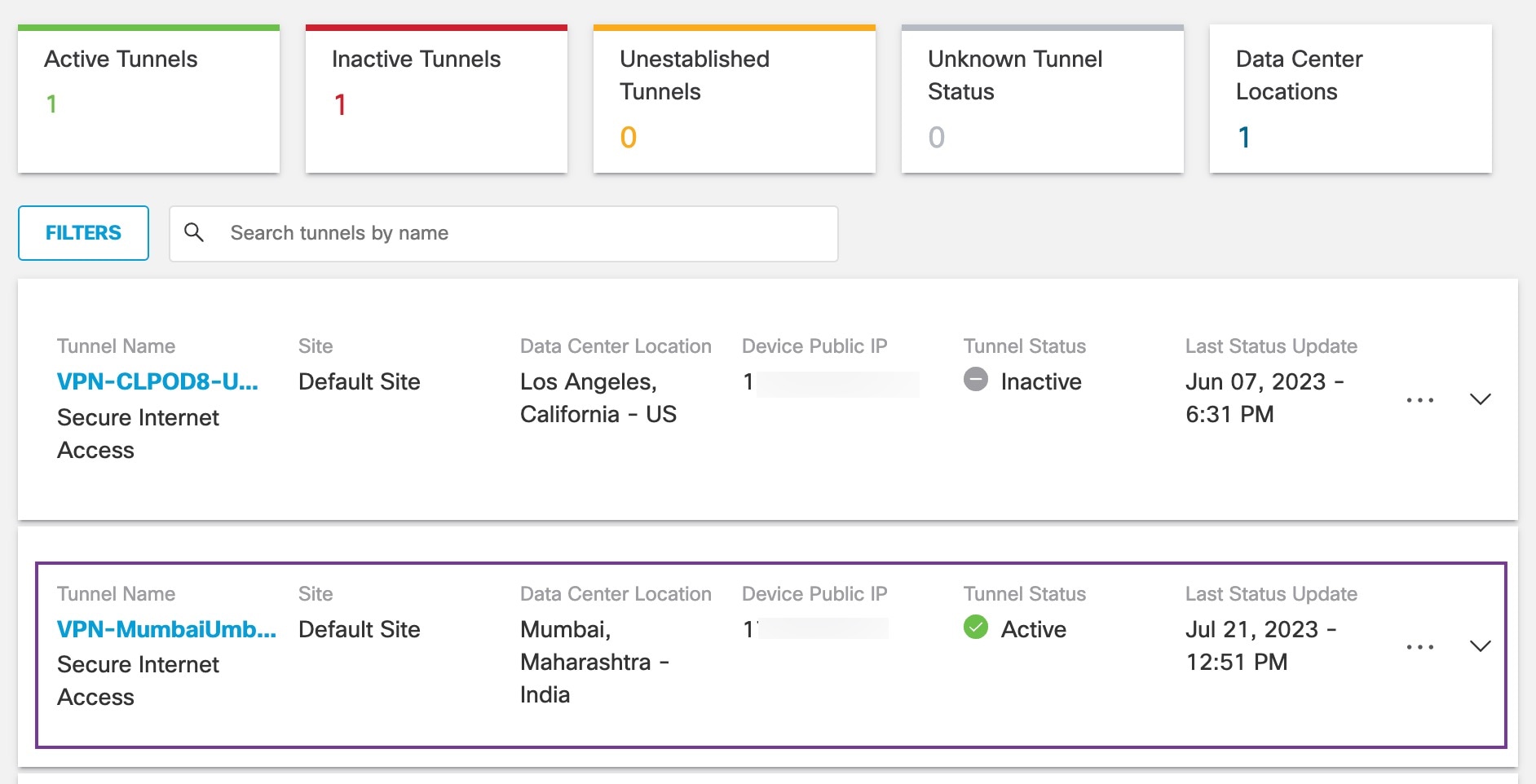

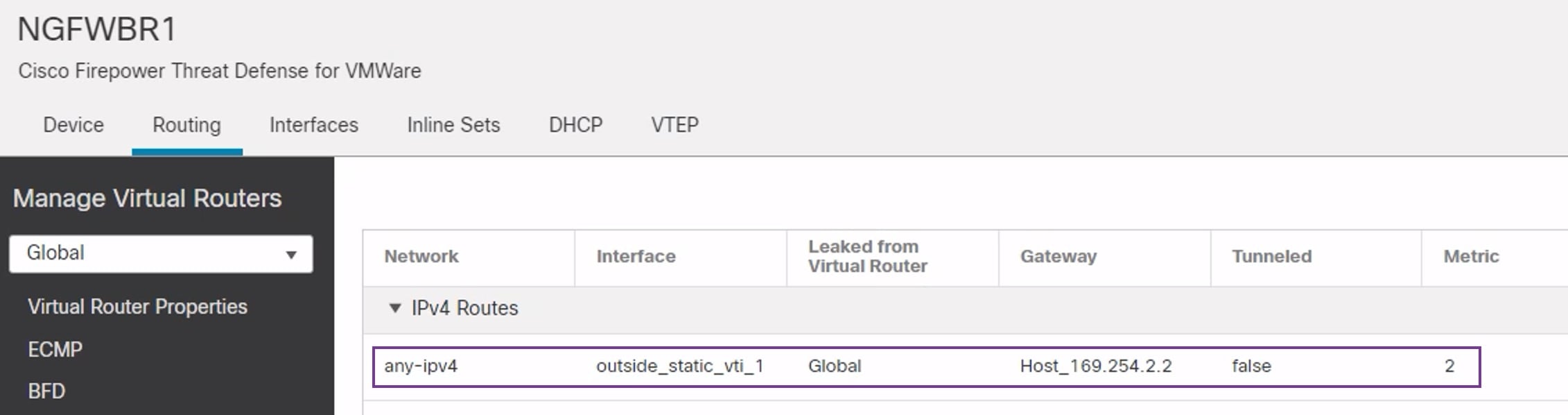

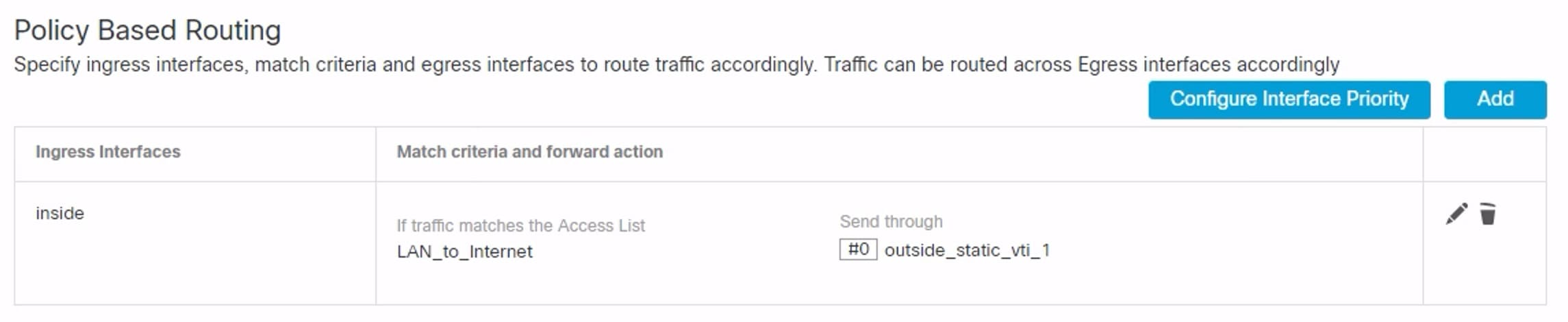

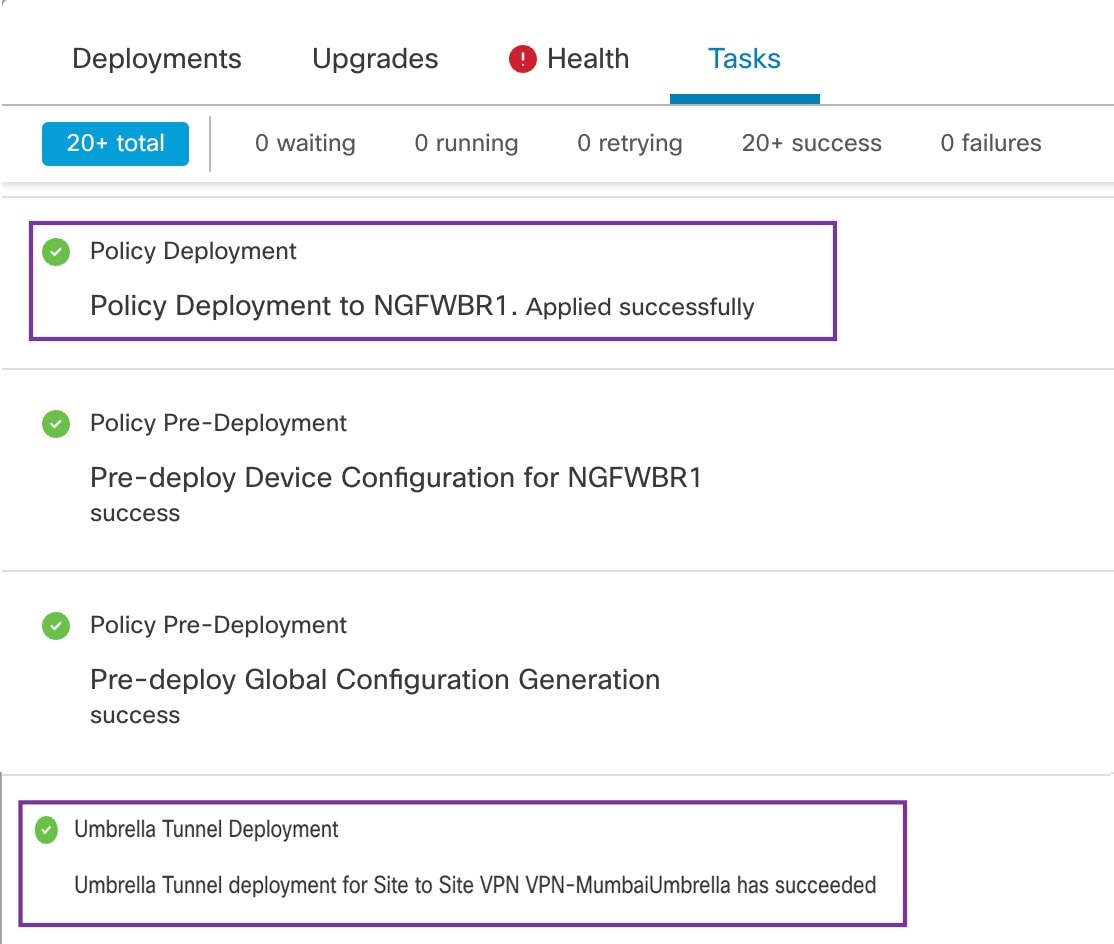

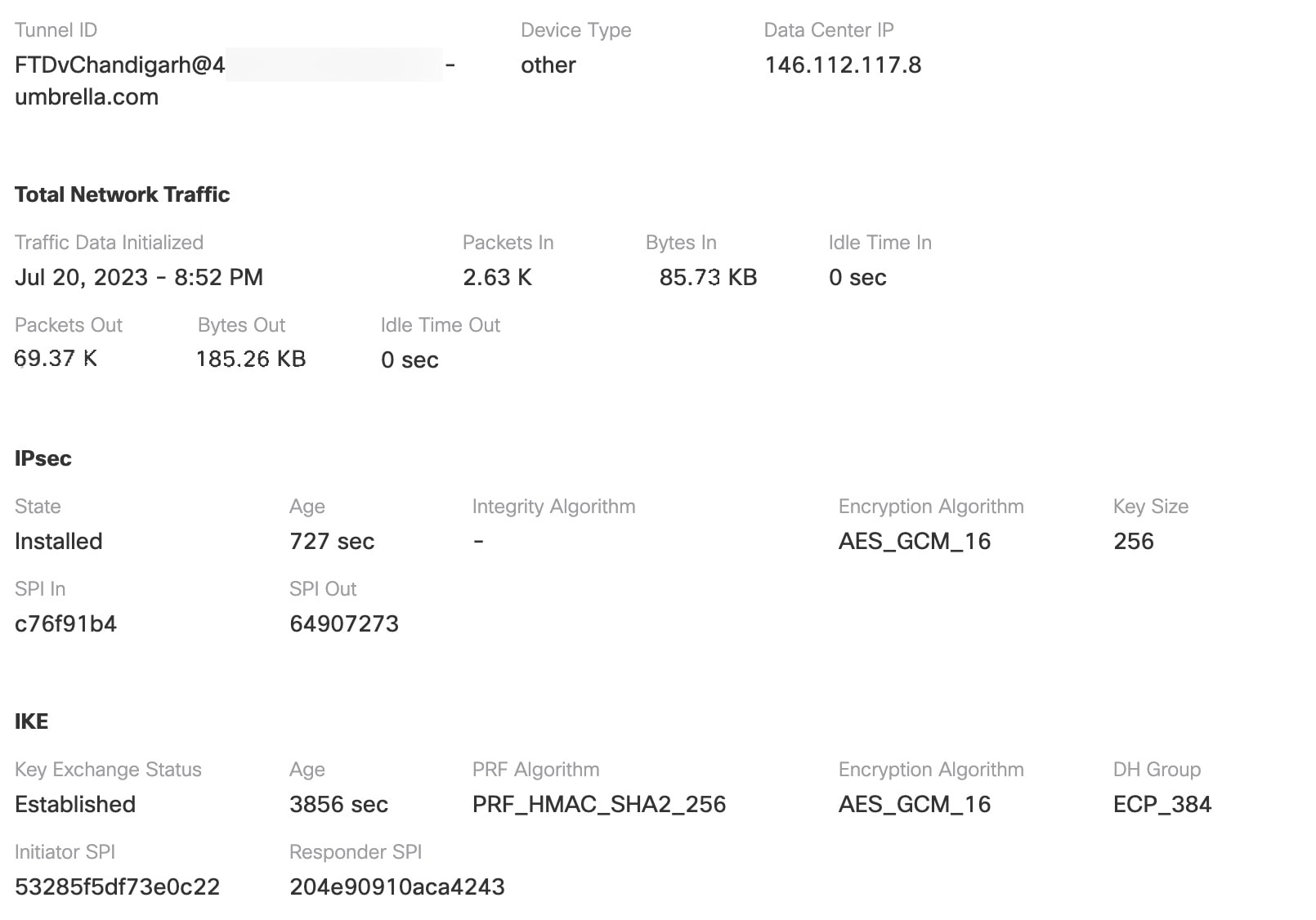

Management Center は、Cisco Umbrella API を使用して、Cisco Umbrella の接続設定のパラメータを使用してネットワークトンネルを設定します。次に、Management Center は Cisco Umbrella データセンターのリストを取得し、SASE トポロジのハブとして選択できるようにユーザーインターフェイスに表示します。ネットワークトンネルが Threat Defense デバイスで展開され、Management Center での展開が完了した後に Cisco Umbrella で自動的に作成されます。これは、オンプレミスユーザーとローミングユーザーに統一された DNS ポリシーと Web ポリシーを適用するために役立ちます。

)

)

フィードバック

フィードバック