展開後に、次の CLI を使用して、Cisco Secure Firewall Threat Defense でのポリシーベースルーティングに関連する問題をモニターおよびトラブルシューティングします。

|

操作

|

CLI コマンド

|

|

Cisco Secure Firewall Threat Defense の Lina CLI にログインする

|

system support diagnostic-cli

|

| 展開中に Management Center から Threat Defense にプッシュされる事前定義されたネットワーク サービス オブジェクトを表示する |

|

|

設定されたアプリケーションに関連する特定のネットワーク サービス オブジェクト(NSG)を表示する

|

-

show object id YouTube

-

show object id WebEx

|

|

Cisco Secure Firewall にプッシュされるネットワーク サービス グループ(NSG)を確認する

|

show run object-group network-service

|

|

ポリシーベースルーティングに関連付けられたルートマップを表示する

|

show run route-map

|

|

インターフェイス名やインターフェイスの優先順位などのインターフェイス設定の詳細を確認する

|

show run interface

|

| 信頼された DNS サーバーの設定を確認する |

show dns

|

| トラフィックが通過したパスを特定する |

debug policy-route

|

重要

|

debug コマンドではトラフィックに基づいた詳細な出力が行われる可能性があるため、特に実稼働環境では注意して実行してください。

|

|

|

ルートのデバッグを停止する

|

undebug all

|

事前定義されたネットワーク サービス オブジェクトを表示するには、次のコマンドを使用します。

ngfwbr1# show object network-service

object network-service "ADrive" dynamic

description Online file storage and backup.

app-id 17

domain adrive.com (bid=0) ip (hitcnt=0)

object network-service "Amazon" dynamic

description Online retailer of books and most other goods.

app-id 24

domain amazon.com (bid=0) ip (hitcnt=0)

domain amazon.jobs (bid=0) ip (hitcnt=0)

domain amazon.in (bid=0) ip (hitcnt=0)

.

.

.

output snipped

.

.

.

object network-service "Logitech" dynamic

description Company develops Computer peripherals and accessories.

app-id 4671

domain logitech.com (bid=0) ip (hitcnt=0)

object network-service "Lenovo" dynamic

description Company manufactures/markets computers, software and related services.

app-id 4672

domain lenovo.com (bid=0) ip (hitcnt=0)

domain lenovo.com.cn (bid=0) ip (hitcnt=0)

domain lenovomm.com (bid=0) ip (hitcnt=0)

ngfwbr1#

YouTube や Webex などの特定のネットワーク サービス オブジェクトを表示するには、次のコマンドを使用します。

ngfwbr1# show object id YouTube

object network-service "YouTube" dynamic

description A video-sharing website on which users can upload, share, and view videos.

app-id 929

domain youtubei.googleapis.com (bid=592729) ip (hitcnt=0)

domain yt3.ggpht.com (bid=709809) ip (hitcnt=102)

domain youtube.com (bid=830871) ip (hitcnt=101)

domain ytimg.com (bid=1035543) ip (hitcnt=93)

domain googlevideo.com (bid=1148165) ip (hitcnt=466)

domain youtu.be (bid=1247981) ip (hitcnt=0)

ngfwbr1# show object id WebEx

object network-service "WebEx" dynamic

description Cisco's online meeting and web conferencing application.

app-id 905

domain files-prod-us-east-2.webexcontent.com (bid=182837) ip (hitcnt=0)

domain webex.com (bid=290507) ip (hitcnt=30)

domain avatar-prod-us-east-2.webexcontent.com (bid=452667) ip (hitcnt=0)

ngfwbr1#

NSG が Threat Defense にプッシュされていることを確認するには、次のコマンドを使用します。

ngfwbr1# show run object-group network-service

object-group network-service FMC_NSG_292057776181

network-service-member "WebEx"

object-group network-service FMC_NSG_292057776200

network-service-member "YouTube"

ngfwbr1#

PBR に関連付けられたルートマップを確認するには、次のコマンドを使用します。

ngfwbr1# show run route-map

!

route-map FMC_GENERATED_PBR_1678091359817 permit 5

match ip address DIA_Collaboration

set interface outside3 outside2

!

route-map FMC_GENERATED_PBR_1678091359817 permit 10

match ip address DIA_SocialMedia

set adaptive-interface cost outside outside2 outside3

!

ngfwbr1#

インターフェイス設定とインターフェイスの優先順位の詳細を確認するには、次のコマンドを使用します。

ngfwbr1# show run interface

!

interface GigabitEthernet0/0

nameif outside

cts manual

propagate sgt preserve-untag

policy static sgt disabled trusted

security-level 0

zone-member ECMP-WAN

ip address 198.18.128.81 255.255.192.0

policy-route cost 10

!

interface GigabitEthernet0/1

nameif inside

cts manual

propagate sgt preserve-untag

policy static sgt disabled trusted

security-level 0

ip address 198.19.11.4 255.255.255.0

policy-route route-map FMC_GENERATED_PBR_1678091359817

!

interface GigabitEthernet0/2

shutdown

no nameif

no security-level

no ip address

!

interface GigabitEthernet0/3

nameif outside2

cts manual

propagate sgt preserve-untag

policy static sgt disabled trusted

security-level 0

zone-member ECMP-WAN

ip address 198.19.40.4 255.255.255.0

policy-route cost 10

!

interface GigabitEthernet0/4

nameif outside3

cts manual

propagate sgt preserve-untag

policy static sgt disabled trusted

security-level 0

ip address 198.19.30.4 255.255.255.0

policy-route cost 20

!

interface Management0/0

management-only

nameif diagnostic

cts manual

propagate sgt preserve-untag

policy static sgt disabled trusted

security-level 0

no ip address

ngfwbr1#

信頼された DNS 設定を確認するには、次のコマンドを使用します。

ngfwbr1# show dns

DNS Trusted Source enabled for DHCP Server Configured

DNS Trusted Source enabled for DHCP Client Learned

DNS Trusted Source enabled for DHCP Relay Learned

DNS Trusted Source enabled for DNS Server Configured

DNS Trusted Source not enabled for Trust-any

DNS Trusted Source: Type: IPs : Interface : Idle/Timeout (sec)

DNS Server Configured: 198.19.10.100: <ifc-not-specified> : N/A

Trusted Source Configured: 198.19.10.100: <ifc-not-specified> : N/A

DNS snooping IP cache: 0 in use, 37 most used

Address Idle(sec) Timeout(sec) Hit-count Branch(es)

ngfwbr1#

ポリシールートをデバッグするには、次のコマンドを使用します。

ngfwbr1# debug policy-route

debug policy-route enabled at level 1

ngfwbr1# pbr: policy based route lookup called for 198.19.11.225/58119 to 198.19.10.100/53 proto 17 sub_proto 0 received on interface inside, NSGs, nsg_id=none

pbr: no route policy found; skip to normal route lookup

.

output-snipped

.

pbr: policy based route lookup called for 198.19.11.225/61482 to 63.140.48.151/443 proto 6 sub_proto 0 received on interface inside , NSGs, nsg_id=1

pbr: First matching rule from ACL(2)

pbr: route map FMC_GENERATED_PBR_1678091359817, sequence 5, permit; proceed with policy routing

pbr: evaluating interface outside3

pbr: policy based routing applied; egress_ifc = outside3 : next_hop = 198.19.30.63

ngfwbr1#

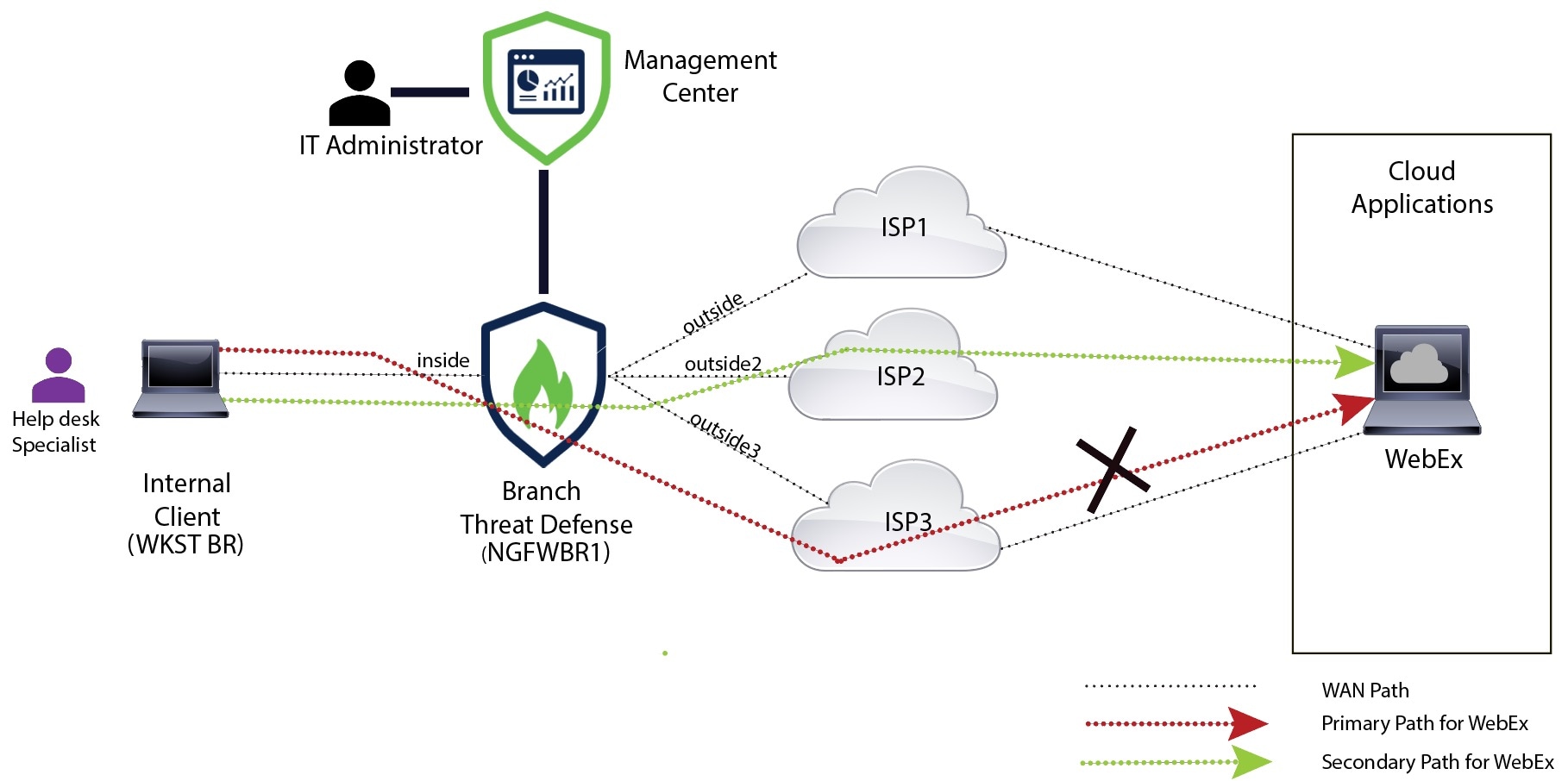

上記のデバッグ例は、Webex のトラフィック用です。PBR によりルートパスが outside2 インターフェイスに変更される前は、トラフィックが outside3 インターフェイスを介してルーティングされることに注意してください。

デバッグプロセスを停止するには、次のコマンドを使用します。

ngfwbr1# undebug all

![[編集(Edit)] アイコン](/c/dam/en/us/td/i/400001-500000/440001-450000/442001-443000/442546.jpg) )

) )

)![この画像では、[統合イベント(Unified events)] ページに表示されているように、Webex アプリケーション トラフィックが outside3 インターフェイスを介して送信されます。](/c/dam/en/us/td/i/400001-500000/470001-480000/470001-471000/470518.jpg)

![この画像では、[統合イベント(Unified events)] ページに表示されているように、YouTube アプリケーション トラフィックが outside および outside2 インターフェイスの間でロードバランシングされます。](/c/dam/en/us/td/i/400001-500000/470001-480000/470001-471000/470516.jpg)

![この画像では、[統合イベント(Unified events)] ページに表示されているように、outside3 インターフェイスでパケット損失があるため、Webex アプリケーション トラフィックが outside2 インターフェイスを介して送信されます。](/c/dam/en/us/td/i/400001-500000/470001-480000/470001-471000/470517.jpg)

フィードバック

フィードバック