エレファントフローの検出と修復について

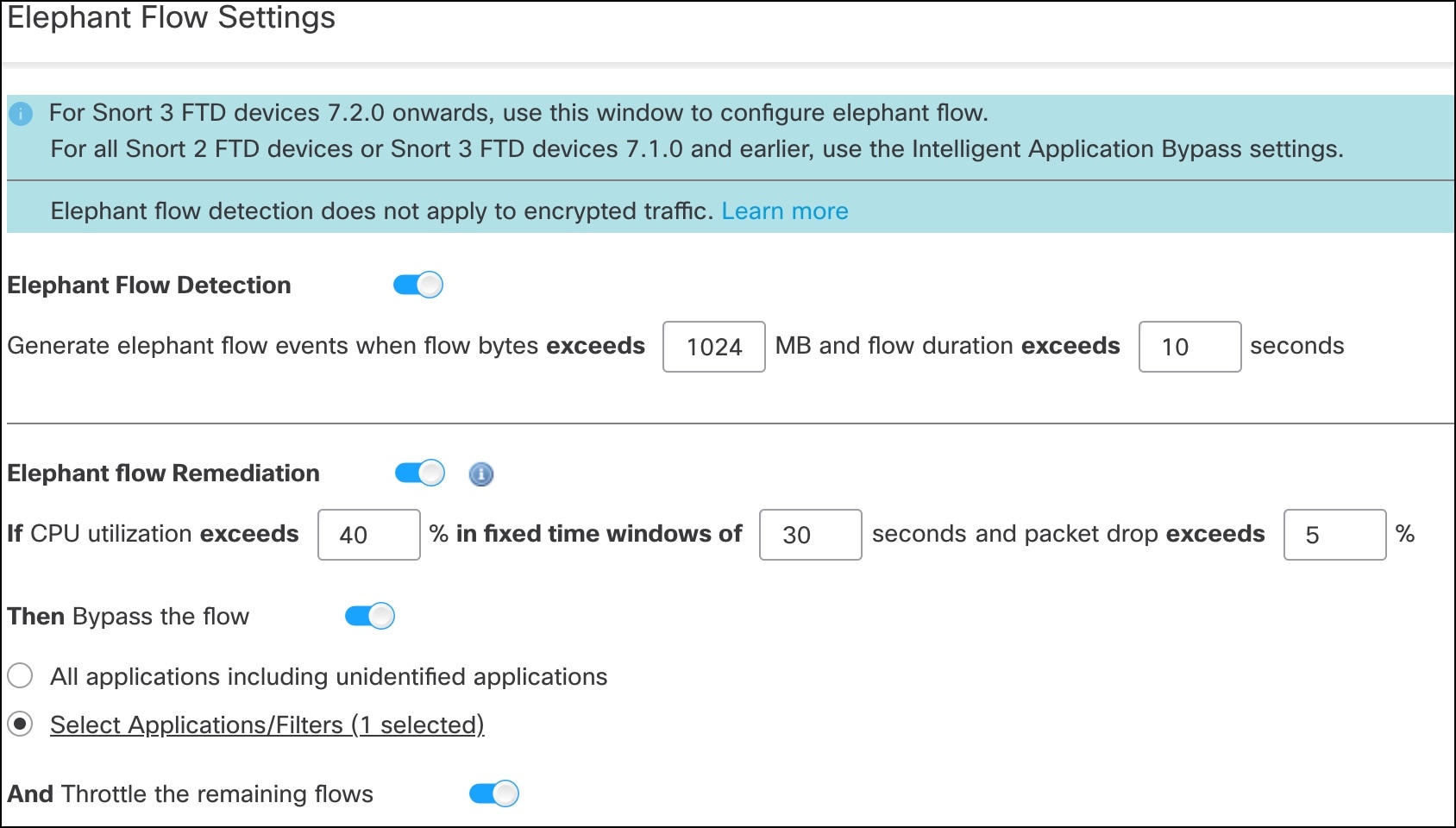

エレファントフロー検出機能を使用して、エレファントフローを検出して修復できます。次の修復アクションを適用できます。

-

エレファントフローをバイパスする:Snort インスペクションをバイパスするようにエレファントフローを設定できます。このアクションが設定されている場合、Snort はエレファントフローからパケットを受信しません。

-

エレファントフローをスロットルする:フローにレート制限を適用して、フローの検査を続行できます。フローレートは動的に計算され、フローレートの 10% が削減されます。Snort は、判定結果(フローレートが 10% 少ない QoS フロー)をファイアウォールエンジンに送信します。識別されていないアプリケーションを含むすべてのアプリケーションをバイパスすることを選択した場合、いずれのフローに対してもスロットルアクション(レート制限)を設定できません。

(注) |

エレファントフロー検出を機能させるには、Snort 3 を検出エンジンにする必要があります。 |

フィードバック

フィードバック