Snort 3 ルールの推奨事項

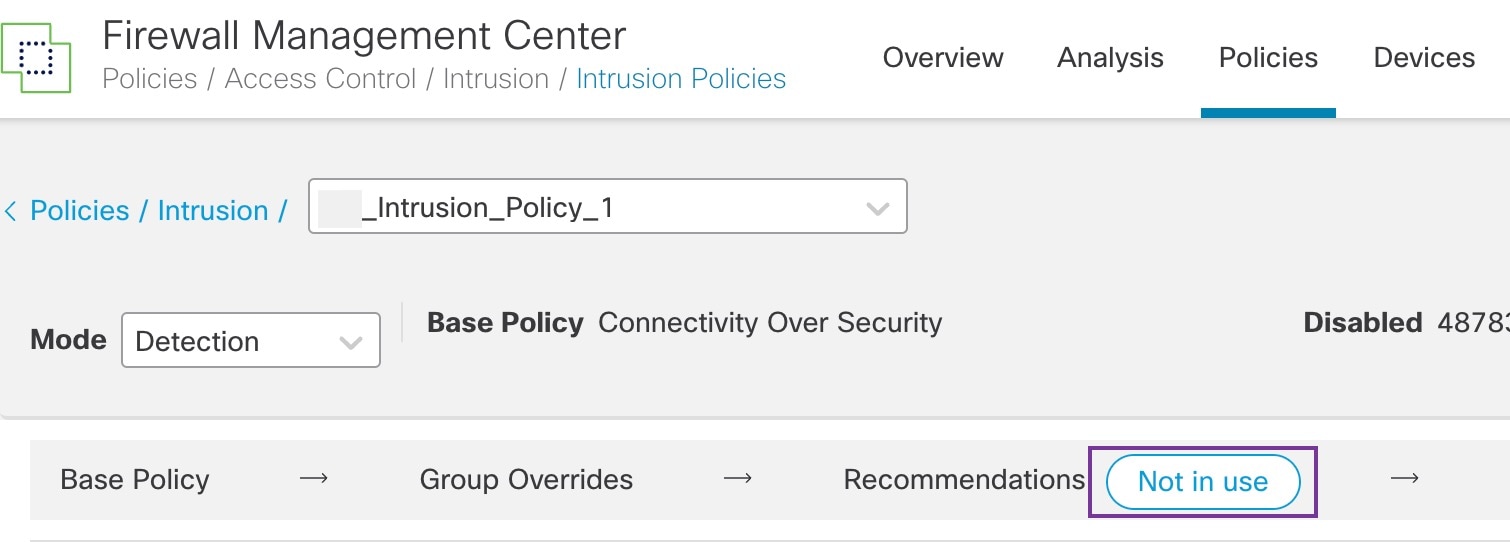

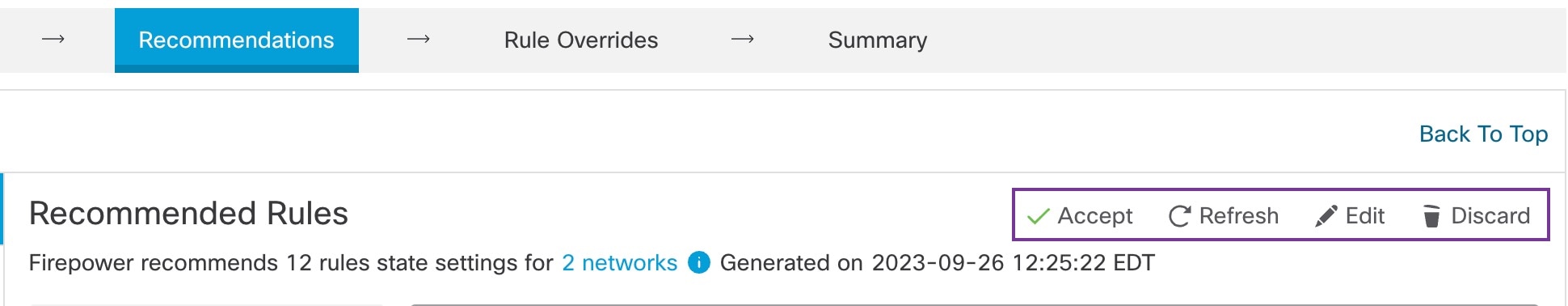

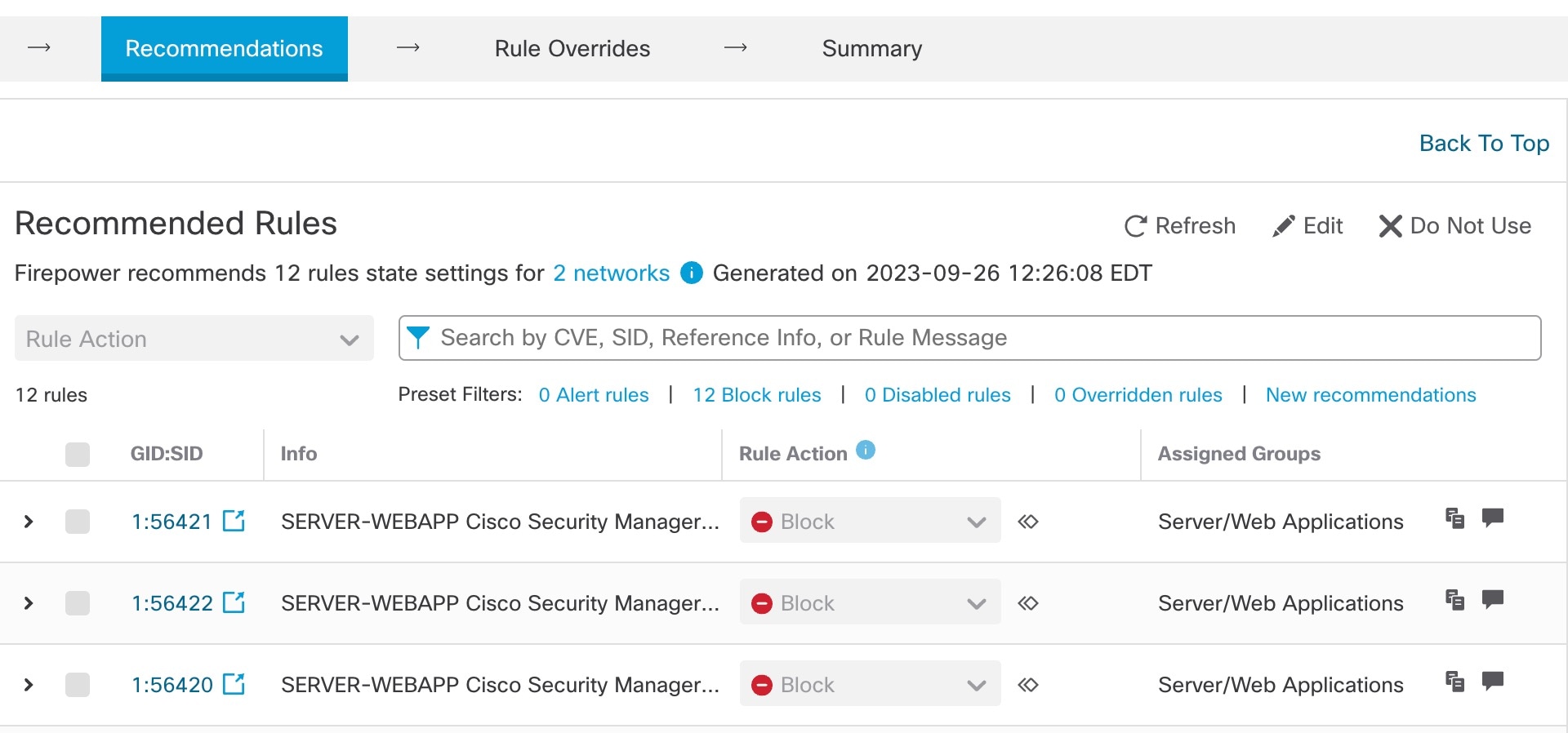

ルールの推奨事項は、ホスト環境に固有のルールを使用して侵入ポリシーを自動的に調整します。ネットワークに存在しない脆弱性のルールを無効にすることで、追加のルールを有効にしたり、現在のルールセットを調整できます。詳細については、Cisco Secure Firewall 推奨ルールの概要を参照してください。

動作の仕組み

Management Center は、パッシブ検出を通じて、IP アドレス、ホスト名、オペレーティングシステム、サービス、ユーザー、クライアント アプリケーションなどの詳細を含む、ネットワーク上のホストのデータベースを構築します。この情報に基づいて、システムは検出された各ホストに脆弱性をマッピングします。推奨機能は、このホストデータベースを使用して、環境に適用するルールを決定します。

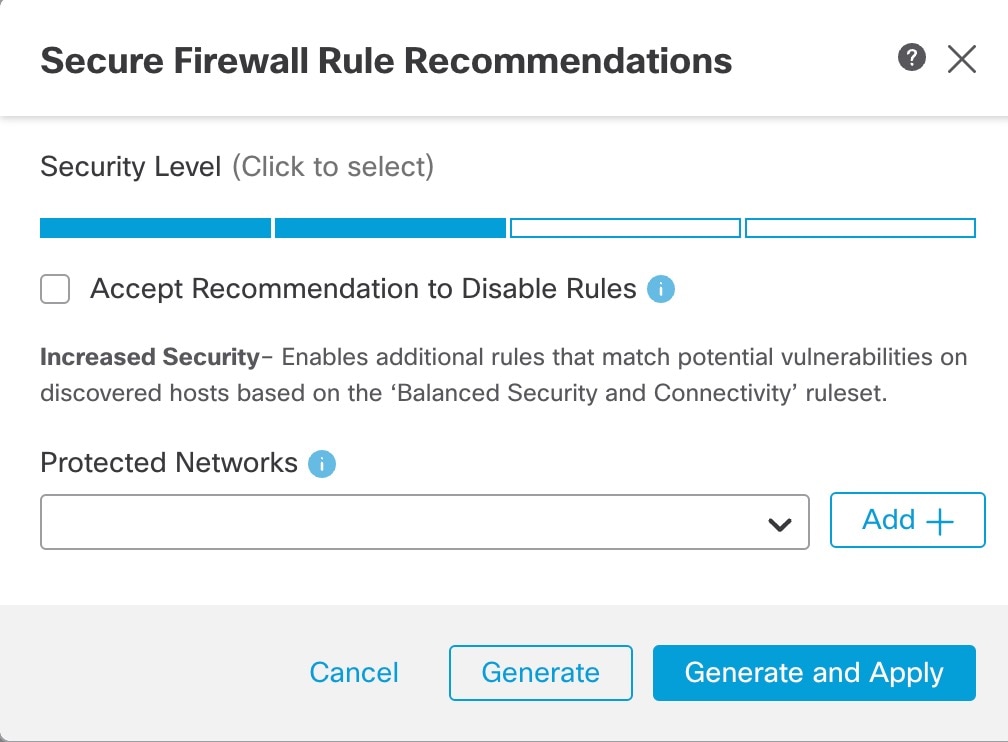

Snort 3 には 4 つのセキュリティレベルがあり、それぞれが特定の Talos ポリシーに対応しています。その内容は次のとおりです。

- レベル 1:セキュリティよりも接続性を優先(Connectivity Over Security)

- レベル 2:セキュリティと接続性のバランスをとる(Balanced Security and Connectivity)

- レベル 3:接続性よりもセキュリティを優先(Security Over Connectivity)

- レベル 4:最大検出(Maximum Detection)

ネットワーク内のホストで検出されない脆弱性のルールを無効にするには、[ルールを無効にするための推奨事項を受け入れる(Accept Recommendations to Disable Rules)] チェックボックスをオンにします。アラートの数が多いためにルールセットをトリミングする必要がある場合、またはインスペクションのパフォーマンスを向上させる必要がある場合にのみ、このオプションをオンにします。

フィードバック

フィードバック