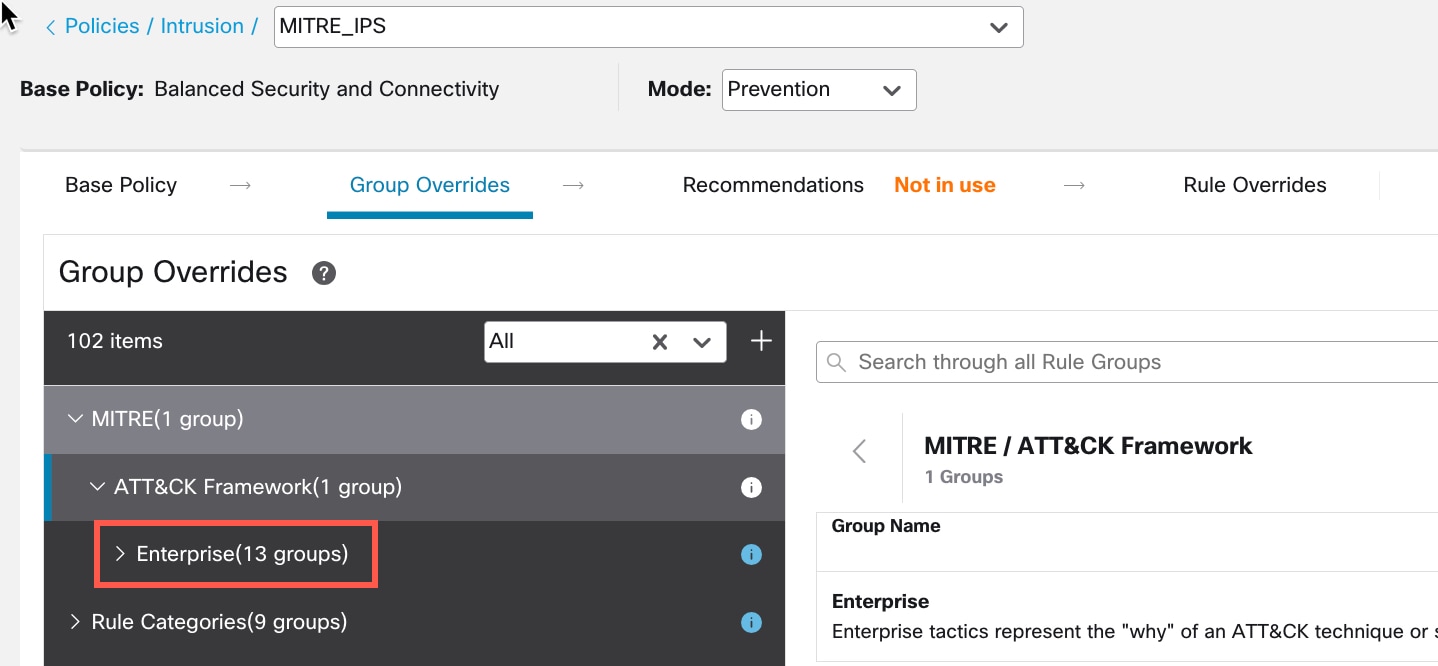

MITRE ATT&CK フレームワークについて

MITRE ATT&CK フレームワークは、攻撃者がシステムを侵害するために使用する戦術、手法、および手順(TTP)の概要を示す包括的なナレッジベースです。これらの TTP をさまざまなオペレーティングシステムとプラットフォームのマトリックスに編成し、各攻撃段階(戦術)を特定の方法(手法)にマッピングします。各手法には、実行、手順、防御、検出、および実際の例に関する情報が含まれています。

(注) |

MITRE ATT&CK に関するその他の情報については、https://attack.mitre.org [英語] を参照してください。 |

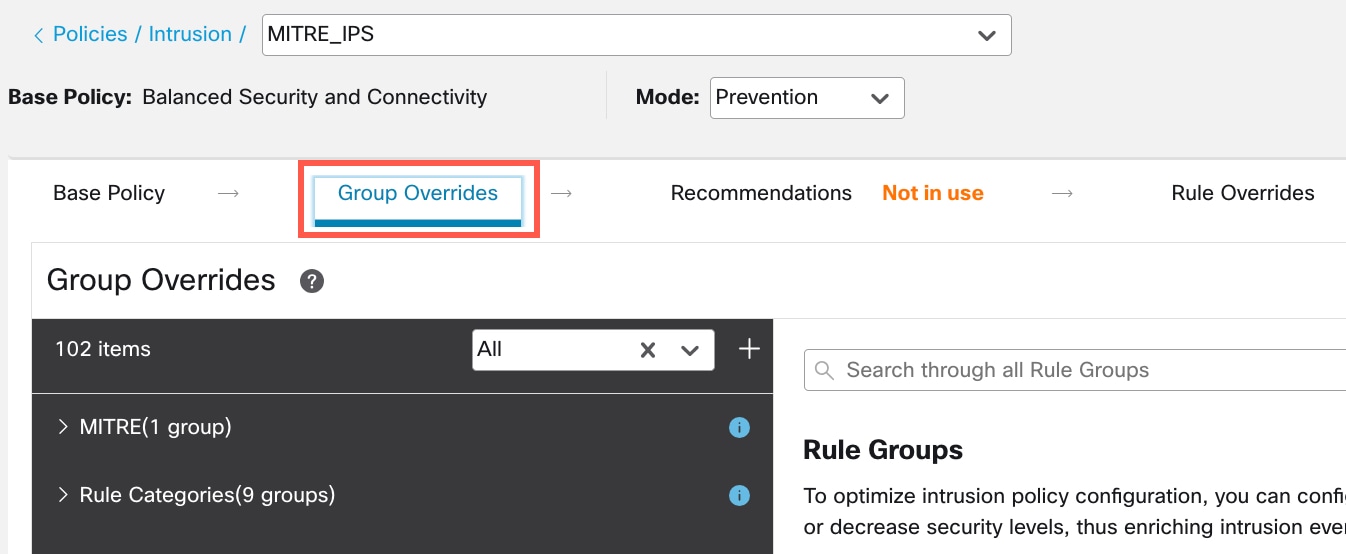

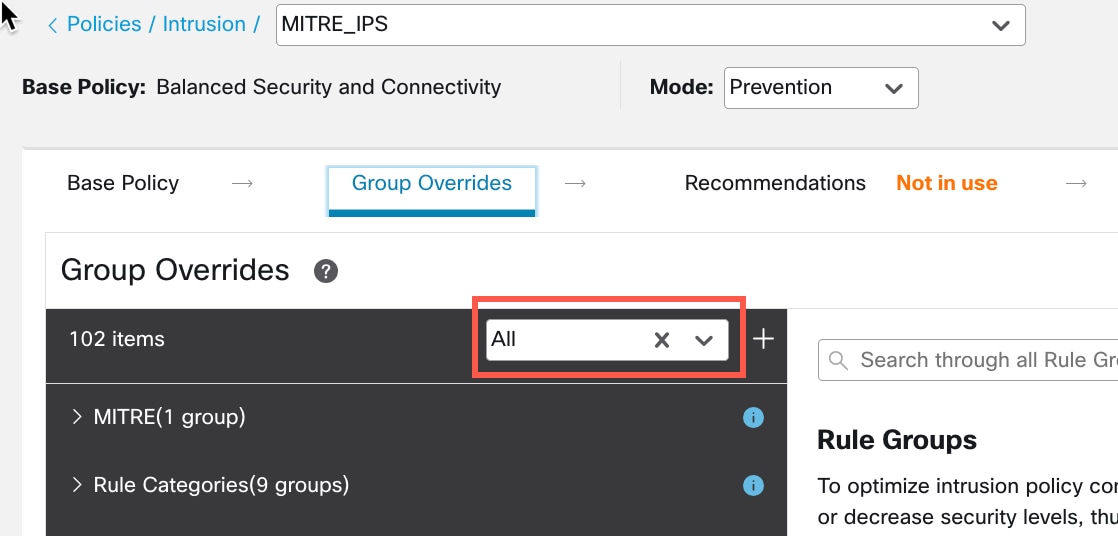

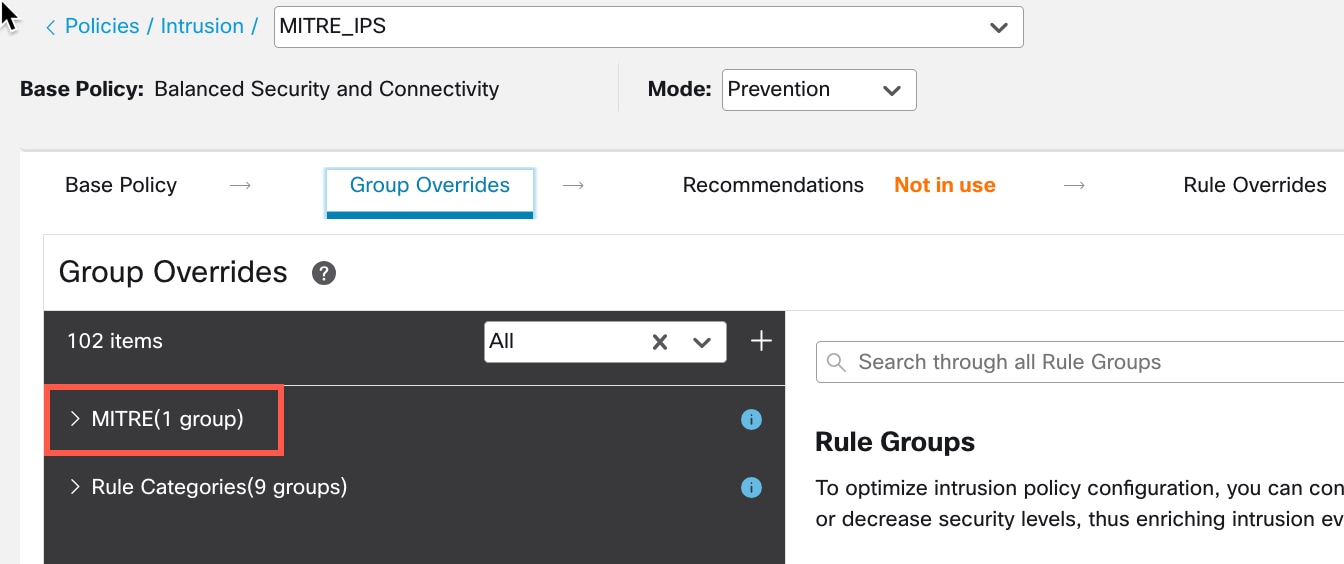

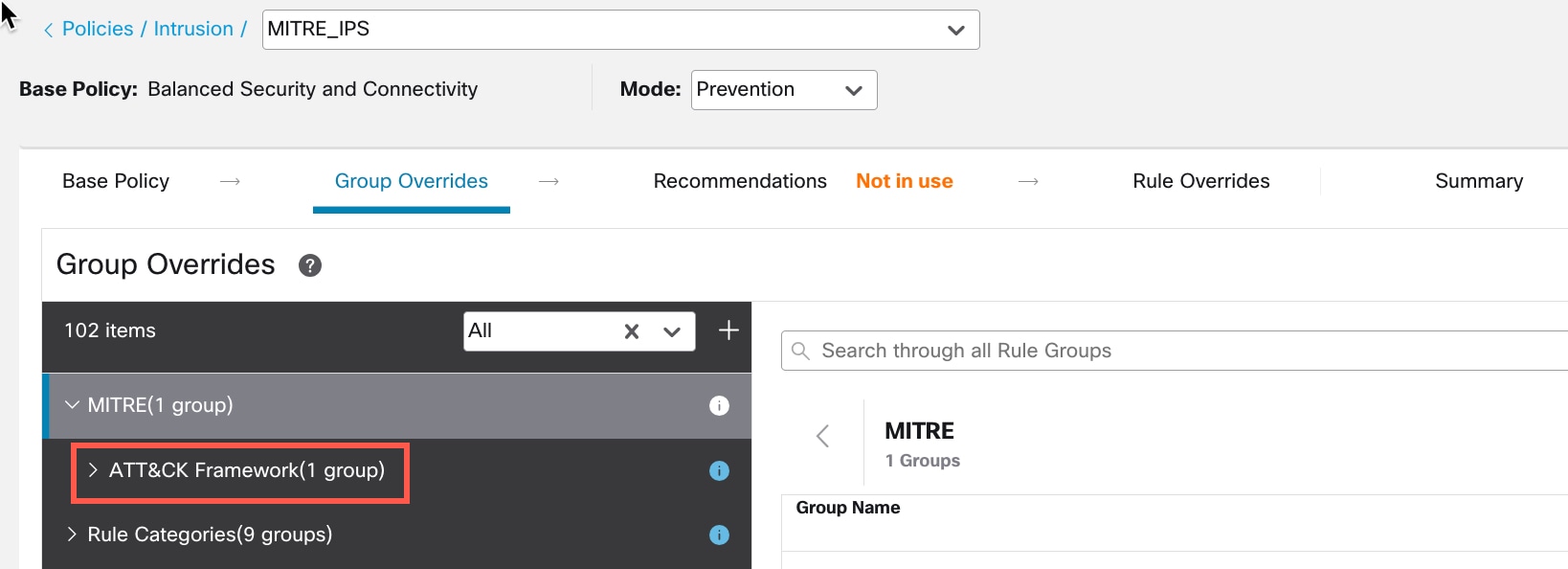

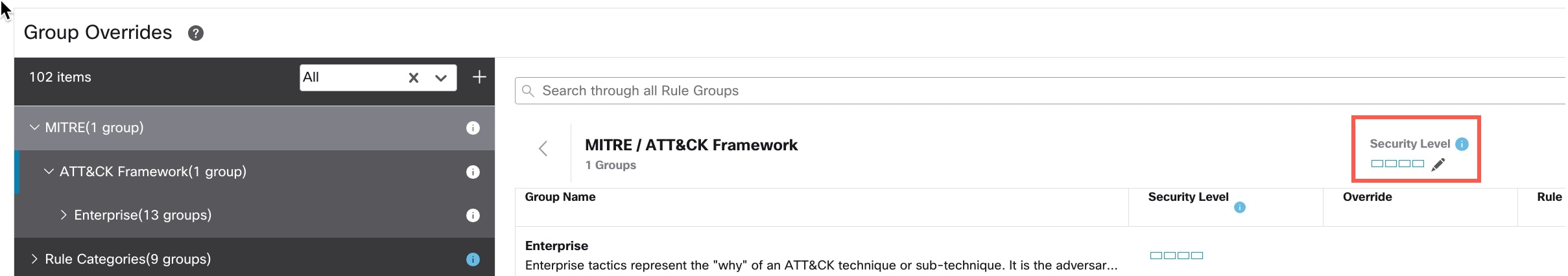

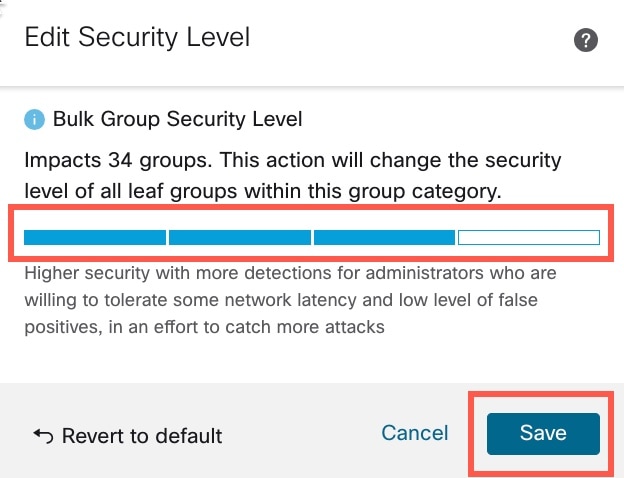

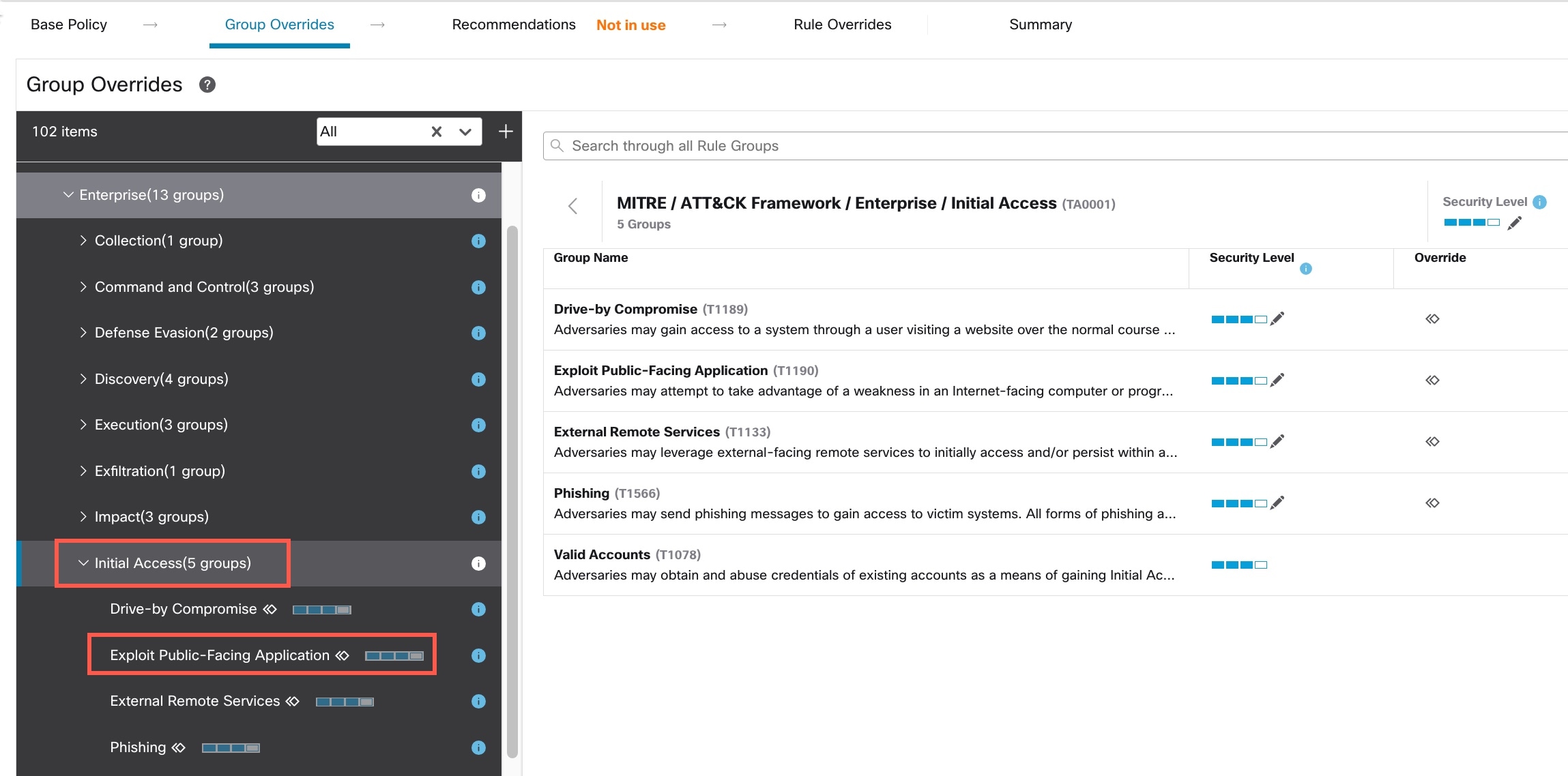

Management Center では、MITRE ATT&CK フレームワークを使用して脅威検出と対応が強化されており、次の機能が組み込まれています。

-

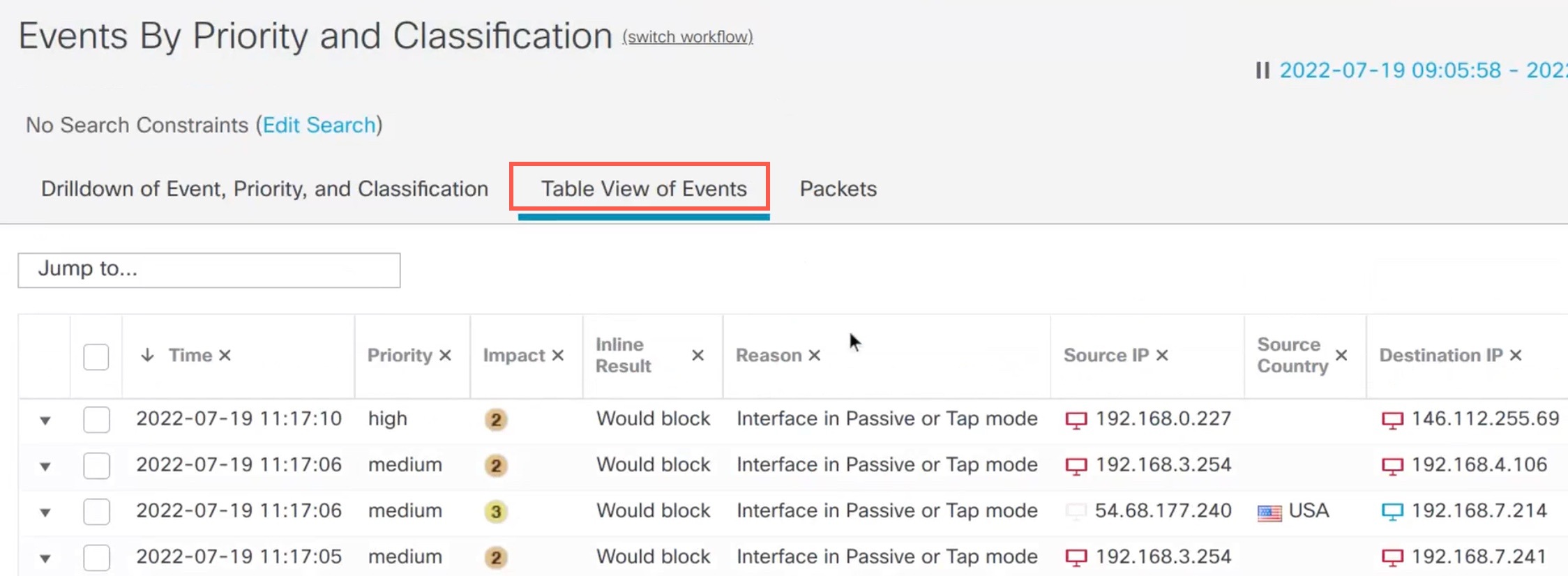

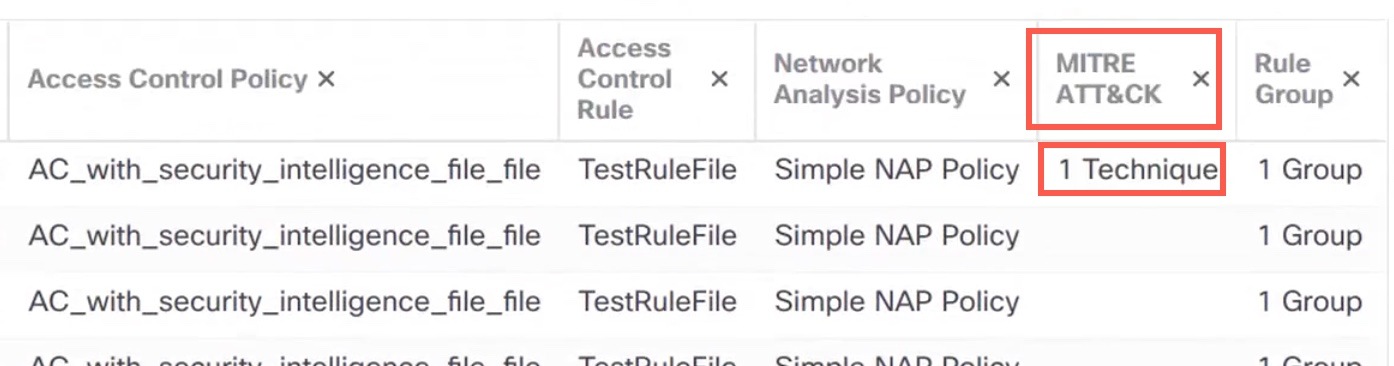

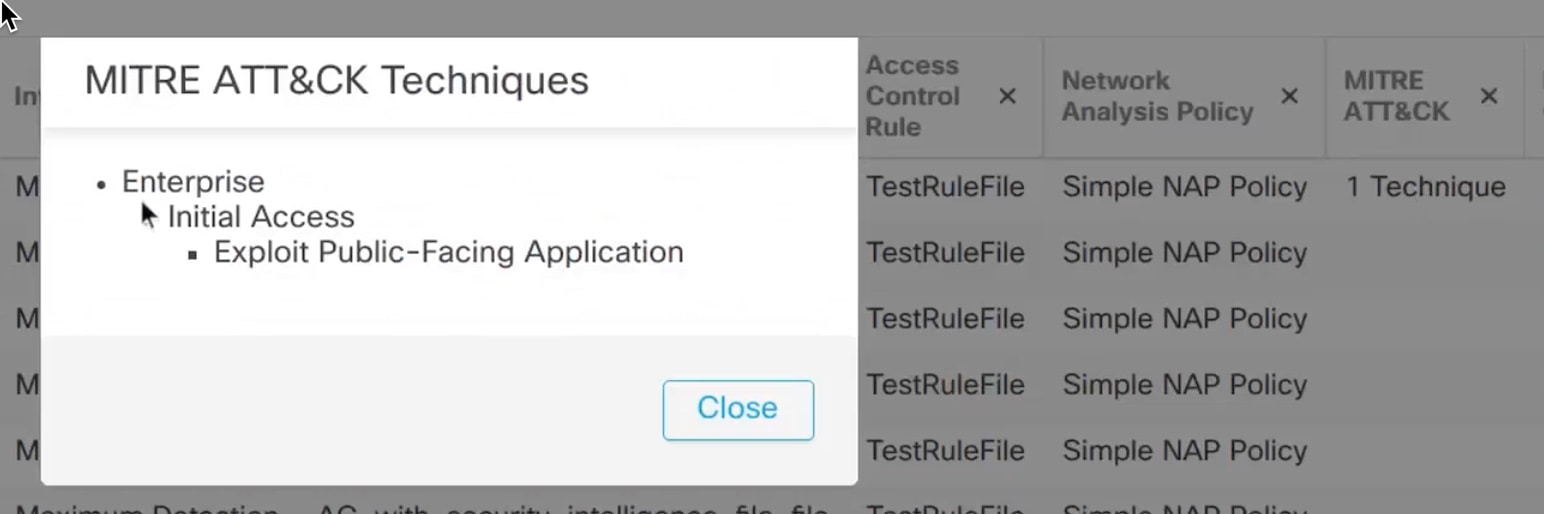

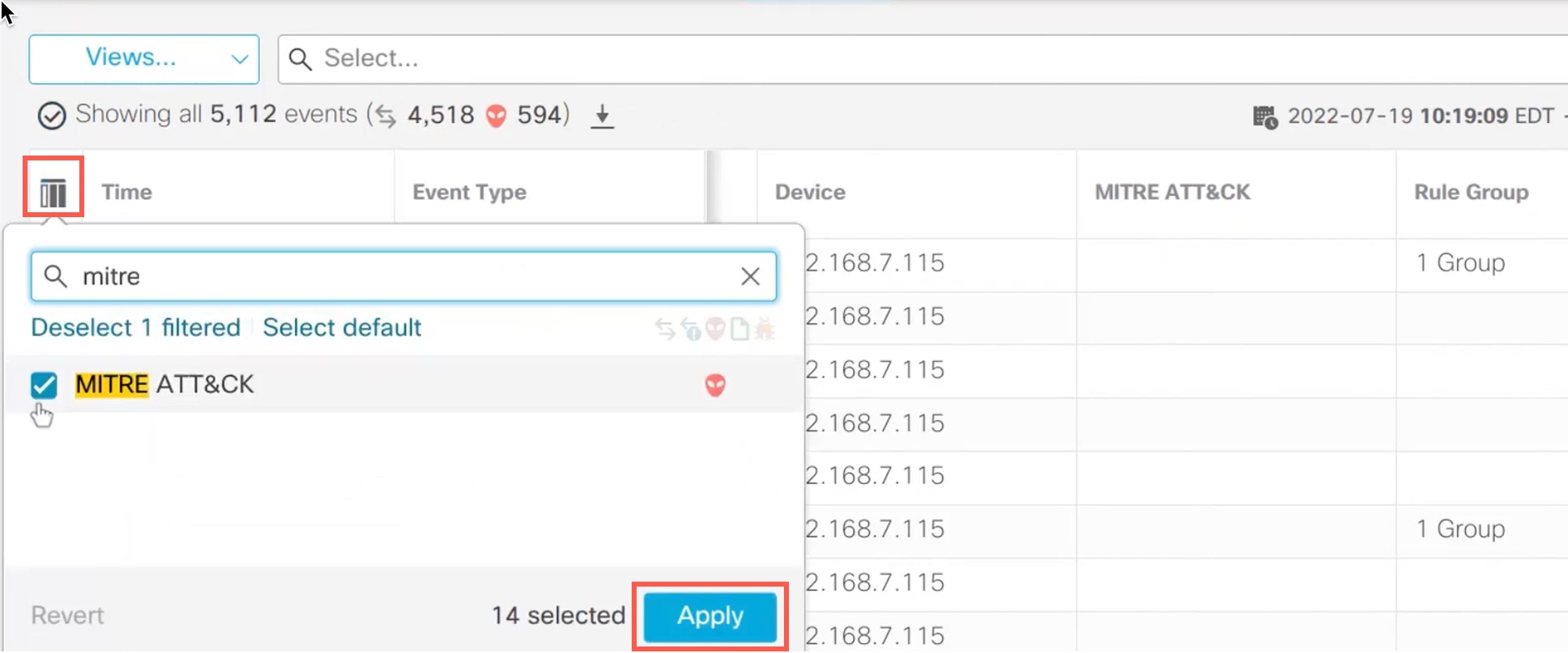

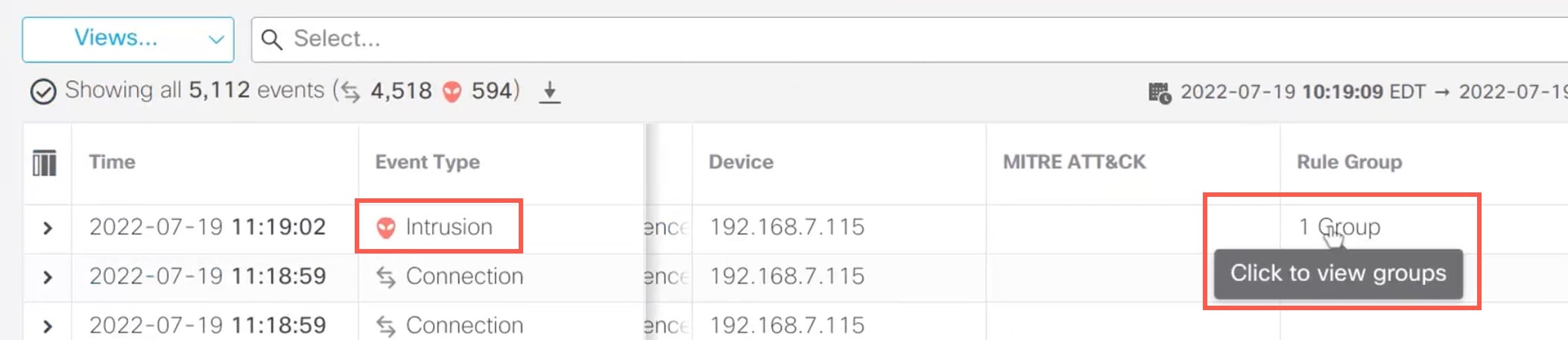

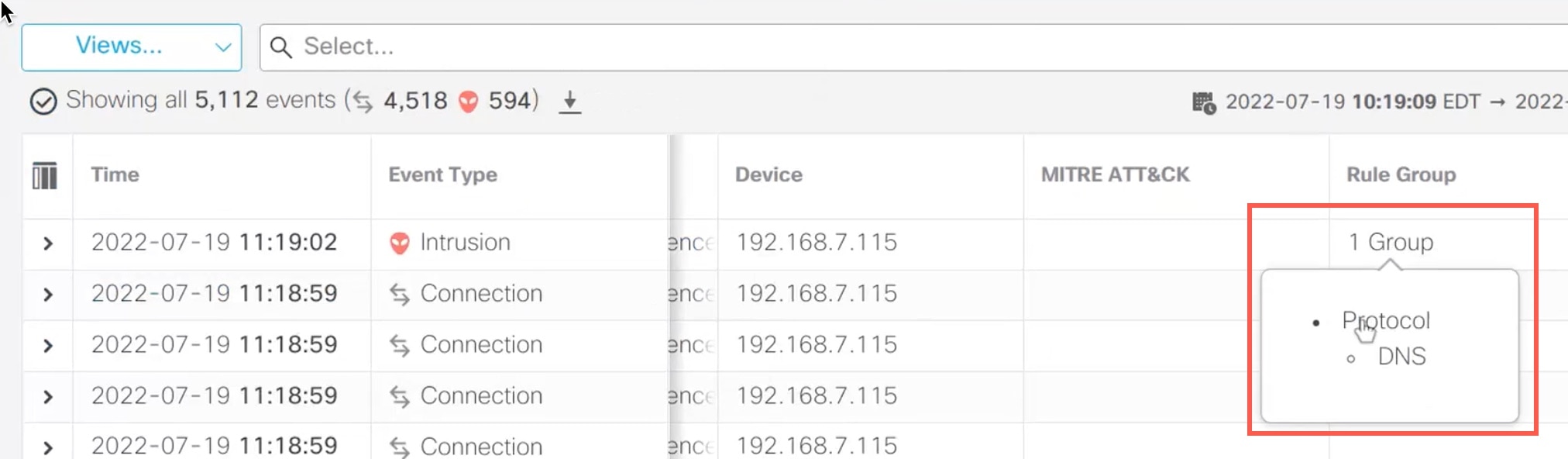

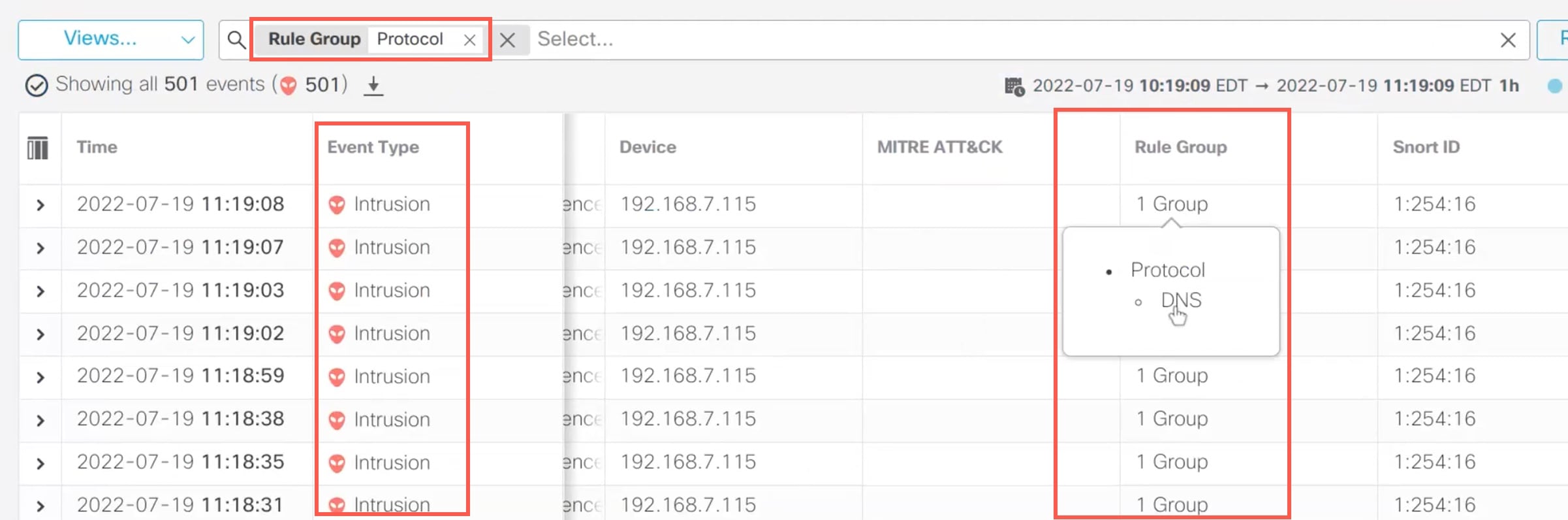

侵入イベントには TTP が含まれます。これにより、管理者は、脆弱性タイプ、ターゲットシステム、または脅威カテゴリに従ってルールをグループ化して、より緻密にトラフィックを管理できるようになります。

-

TTP を使用するマルウェアイベントを選択して、脅威を検出して対応する機能を強化できます。

フィードバック

フィードバック