|

[繰り返し失敗するクライアントの抑制(Suppress Repeated Failed Clients)]

|

|

[繰り返し失敗するクライアントの抑制(Suppress Repeated Failed Clients)]

|

同じ理由で繰り返し認証に失敗するクライアントを抑止するには、このチェックボックスをオンにします。これらのクライアントは監査ログに出力されず、また [繰り返し失敗したクライアントからの RADIUS 要求を拒否する(Reject RADIUS Requests

from Clients with Repeated Failures)] オプションが有効な場合には、指定された期間にわたってこれらのクライアントからの要求が拒否されます。

|

(注)

|

CTS 関連のログは、このオプションが有効になっている場合でも抑制されず、常にライブログに含まれます。

|

|

|

[2 回の失敗を検出する期間(Detect Two Failures Within)]

|

分単位で時間間隔を入力します。クライアントがこの期間内に同じ理由で 2 回認証に失敗すると、監査ログに出力されず、また [繰り返し失敗したクライアントからの RADIUS 要求を拒否する(Reject RADIUS Requests from

Clients with Repeated Failures)] オプションが有効な場合には、指定された期間にわたってこのクライアントからの要求が拒否されます。

|

|

メモ

|

-

[Suppress Repeated Failed Clients] チェックボックスがオンになっていて、[Detect Two Failures Within] フィールドで指定された時間内に 2 回の失敗が発生した場合、エンドポイントの設定に誤りがあると見なされます。設定に誤りがあるエンドポイントでは、認証を成功させるために管理者の介入が必要です。エンドポイントが最初の認証に失敗すると、関連情報が管理者のダッシュボードに表示されます。同じ理由の後続の認証失敗には、管理者のための追加情報は含まれません。そのため、[Report

Failures Once Every] フィールドで指定された期間中に特定の理由でエンドポイントの認証失敗が繰り返されても、監査ログには報告されません。

[Report Failures Once Every] フィールドで指定された期間が経過した後に、設定に誤りがあるエンドポイントに関する TotalFailedAttempts と TotalFailedTime の情報がモニタリングノードに報告されます。

-

[Suppress Repeated Failed Clients] チェックボックスがオンになっていて、[Detect Two Failures Within] フィールドで指定した時間が経過した後に 2 回の失敗が発生した場合、エンドポイントの失敗した認証試行は、認証失敗の理由が同じであっても、監査ログに別個のインスタンスとして報告されます。

-

エンドポイントはさまざまなサプリカントプロファイルを持てるため、Cisco ISE ではエンドポイントがさまざまな失敗理由で複数回連続して失敗することが許容されます。そのため、エンドポイントが異なる失敗理由のために認証に複数回失敗した場合、Cisco

ISE は各失敗理由を個別にカウントします。

|

|

|

[失敗を報告する間隔(Report Failures Once Every)]

|

報告対象の認証失敗の時間間隔を分単位で入力します。たとえば、この値を 15 分に設定すると、繰り返し認証に失敗するクライアントが 15 分に 1 回だけ監査ログに報告されるため、報告の重複が防止されます。

|

|

[繰り返し失敗したクライアントからの RADIUS 要求を拒否する(Reject RADIUS Requests from Clients with Repeated Failures)]

|

認証が繰り返し失敗するクライアントからの RADIUS 要求を自動的に拒否するには、このチェック ボックスをオンにします。Cisco ISE による不要な処理を防ぎ、Denial of Service(DoS)攻撃から防御するには、このオプションを有効にします。

|

|

メモ

|

-

[Reject RADIUS Requests from Clients with Repeated Failures] チェックボックスがオンになっていて、エンドポイントで [Failures Prior to Automatic Rejection] フィールドに示されている回数と同じ回数の認証失敗が発生した場合、エンドポイントの設定に誤りがあると見なされて拒否されます。Cisco ISE はこのエンドポイントからの認証要求が含まれている最初の RADIUS メッセージをただちに拒否するため、エンドポイントは認証を完了できません。エンドポイントの監査ログは生成されません。エンドポイントは、[Continue

Rejecting Requests for] フィールドで指定された期間、拒否されたままになります。エンドポイントは、[Continue Rejecting Requests for] で指定された期間が経過した後に認証要求を送信できます。認証が成功すると、エンドポイントが設定されます。

-

拒否されたエンドポイントは、[Context Visibility]()ページで表示およびリリースすることができます。拒否されたエンドポイントを選択し、[Release Rejected] をクリックして、拒否されたエンドポイントをリリースします。リリースされたエンドポイントの監査ログがモニタリングノードに送信されます。

-

設定に誤りがあるエンドポイントからのアクティビティが 6 時間ない場合、そのエンドポイントは設定に誤りがあると見なされなくなります。

|

|

|

[自動拒否前の失敗回数(Failures Prior to Automatic Rejection)]

|

認証失敗回数を入力します。認証失敗回数がこの値を超えると、繰り返し失敗するクライアントからの要求は自動的に拒否されます。設定されている期間([要求を拒否する期間(Continue Rejecting Requests for)] で指定)にわたり、これらのクライアントから受信する要求はすべて自動的に拒否されます。この期間が経過した後では、これらのクライアントからの認証要求が処理されます。

|

|

[要求を拒否する期間(Continue Rejecting Requests for)]

|

繰り返し失敗するクライアントからの要求を拒否する時間間隔を分単位で入力します。

|

|

[繰り返し発生するアカウンティング更新を無視する期間(Ignore Repeated Accounting Updates Within)]

|

この期間内に繰り返し発生するアカウンティング更新は無視されます。

|

| [成功レポートの抑制(Suppress Successful Reports)]

|

|

繰り返される認証成功の抑制(Suppress Repeated Successful Authentications)

|

直近の 24 時間で、ID、ネットワーク デバイス、および許可のコンテキストに変更がない認証要求成功が繰り返し報告されないようにするには、このチェックボックスをオンにします。

|

|

[認証の詳細(Authentications Details)]

|

|

[次よりも長いステップを強調表示(Highlight Steps Longer Than)]

|

ミリ秒単位で時間間隔を入力します。1 つのステップの実行が指定のしきい値を超えると、認証詳細ページでそのステップがクロック アイコンでマークされます。

|

|

|

|

|

[高レートなRADIUS要求を検出する(Detect High Rate of RADIUS Requests)]

|

|

[定常的に高レートなRADIUS要求を検出する(Detect Steady High Rate of Radius Requests)]

|

[RADIUS要求の期間(Duration of RADIUS requests)] および [RADIUS要求の合計数(Total number of RADIUS requests)] フィールドで指定した上限を超える場合に、高レートな RADIUS 要求負荷のアラームを発生させるには、このチェックボックスをオンにします。

|

|

[RADIUS要求の期間(Duration of RADIUS Requests)]

|

RADIUS のレートを計算するために使用する期間(秒単位)を入力します。デフォルトは 60 秒です。有効な範囲は 20 ~ 86400 秒です。

|

|

[RADIUS要求の合計数(Total Number of RADIUS Requests)]

|

RADIUS のレートを計算するために使用される要求の上限を入力します。デフォルトの要求数は 72000 です。要求数の有効な範囲は 24000 ~ 103680000 でdす。

|

|

[Identity Lock Settings]

|

|

[Lock Identities with Repeated Authentication Failures]

|

潜在的なアイデンティティベースのサービス妨害攻撃から保護するには、このオプションを有効にします。有効にすると、EAP-TLS プロトコルによる認証中にアイデンティティ(ユーザー名またはホスト名)が実行できる最大試行失敗回数が制限されます。アイデンティティのユーザー名またはホスト名は、証明書認証プロファイル()の [Certificate Attribute] フィールドの値から抽出され、認証と承認の両方の失敗を追跡するために使用されます。アイデンティティがロックされるまでの認証試行失敗の最大回数を指定できます。アイデンティティは、永続的にロックすることも、特定の期間ロックすることもできます。アイデンティティがロックされた後、アイデンティティのロックが再び解除されるまで認証の成功は拒否されます。

|

注目

|

アイデンティティの証明書認証プロファイルに含まれる [Use Identity From] のフィールド値に [Any Subject or Alternative Name Attributes in the Certificate] がある場合、EAP-TLS による認証中にこのオプションを使用してロックまたはロック解除することはできません。

|

|

|

Number of Retries

|

認証または承認の失敗回数を入力します。失敗回数がこの値を超えると、アイデンティティからの要求は自動的に拒否されます。

|

|

[Permanent Lock Type]

|

アイデンティティを永続的にロックするには、このオプションを選択します。永続的にロックされたアイデンティティのロックを解除するには、ページの下部にある [Locked Identities] テーブルからアイデンティティを選択し、[Unlock] をクリックします。

|

|

[Time Based Lock Type]

|

アイデンティティをロックし続ける時間を指定するには、このオプションを選択します。時間を分単位で入力します。この期間が過ぎると、アイデンティティは自動的にロック解除されます。

|

|

[Locked Identities]

|

次のテーブルは、現在ロックされているアイデンティティと、ロックされた時間、ロックアウトのタイプ、および証明書 ID を示します。

|

|

RADIUS UDP ポート

|

|

認証ポート(Authentication Port)

|

RADIUS UDP の認証フローに使用するポートを指定します。最大 4 つのポート番号(カンマ区切り)を指定できます。デフォルトでは、ポート 1812 とポート 1645 が使用されます。値の範囲は 1024 ~ 65535 です。

|

|

アカウンティング ポート(Accounting Port)

|

RADIUS UDP のアカウンティング フローに使用するポートを指定します。最大 4 つのポート番号(カンマ区切り)を指定できます。デフォルトでは、ポート 1813 とポート 1646 が使用されます。値の範囲は 1024 ~ 65535 です。

|

(注)

|

これらのポートが他のサービスにより使用されていないことを確認します。

|

|

|

RADIUS DTLS

|

|

認証およびアカウンティング ポート(Authentication and Accounting Port)

|

RADIUS DTLS の認証およびアカウンティング フローに使用するポートを指定します。デフォルトでは、ポート 2083 が使用されます。値の範囲は 1024 ~ 65535 です。

|

(注)

|

このポートが他のサービスにより使用されていないことを確認します。

|

|

|

アイドル タイムアウト

|

パケットがネットワーク デバイスから届かなかったら、TLS セッションを終了する前に、Cisco ISE を待機する時間を秒単位で入力します。デフォルト値は 120 秒です。有効な範囲は 60 ~ 600 秒です。

|

|

RADIUS/DTLS クライアント ID 検証の有効化(Enable RADIUS/DTLS Client Identity Verification)

|

Cisco ISE が DTLS ハンドシェイク中に RADIUS/DTLS クライアントの ID を確認するようにする場合は、このチェックボックスをオンにします。クライアント ID が有効でない場合、Cisco ISE はハンドシェイクに失敗します。デフォルトのネットワーク

デバイスが設定されている場合、ID チェックはスキップされます。ID チェックは次の順序で実行されます。

-

クライアント証明書にサブジェクト代替名(SAN)属性が含まれている場合:

-

証明書に SAN が含まれていない場合、サブジェクト CN は Cisco ISE のネットワーク デバイスに設定されている DNS 名と比較されます。不一致の場合、Cisco ISE はハンドシェイクに失敗します。

|

をクリックします。

をクリックします。

をクリックします。

をクリックします。

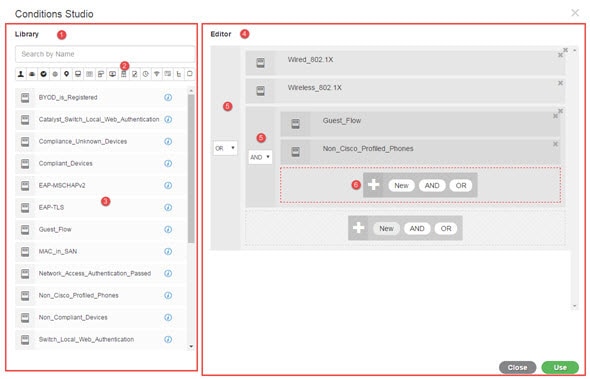

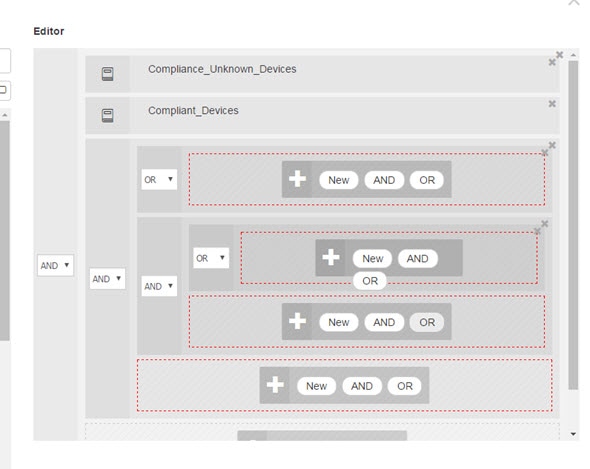

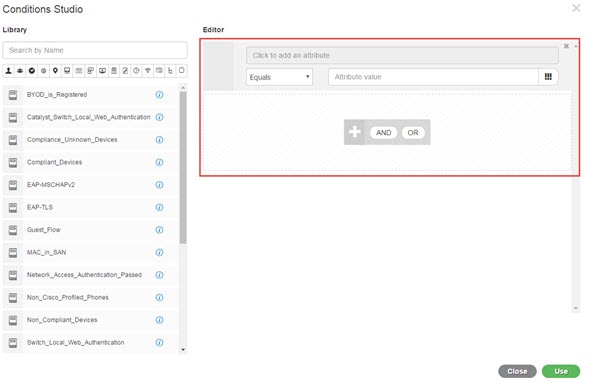

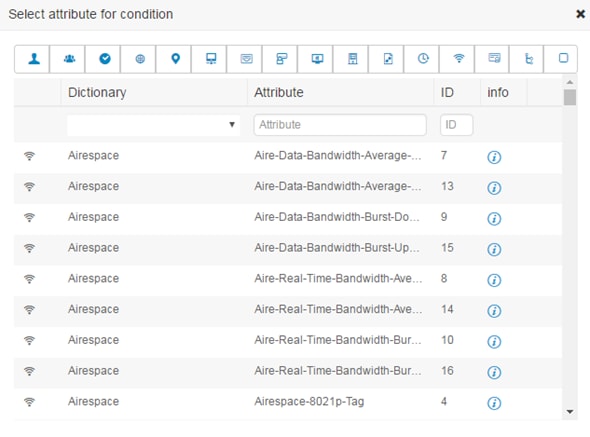

をクリックします。[条件スタジオ(Conditions Studio)] が開きます。詳細については、

をクリックします。[条件スタジオ(Conditions Studio)] が開きます。詳細については、 を選択またはクリックして、[新しい許可プロファイルの作成(Create a New Authorization Profile)]

を選択またはクリックして、[新しい許可プロファイルの作成(Create a New Authorization Profile)]

で表されます。

で表されます。

![[システム証明書(System Certificates)] ウィンドウでの証明書の確認](/c/dam/en/us/td/i/400001-500000/440001-450000/449001-450000/449944.jpg)

![[信頼できる証明書(Trusted Certificates)] ウィンドウでの証明書の確認](/c/dam/en/us/td/i/400001-500000/440001-450000/449001-450000/449945.jpg)

フィードバック

フィードバック