ポスチャ タイプ

次のポスチャエージェントは、Cisco ISE ポスチャポリシーをモニターおよび適用します。

-

[エージェント(Agent)]:エージェントを展開し、クライアントによるデータのやり取りが必要な Cisco ISE ポスチャポリシーを監視し、適用します。エージェントはクライアントに残ります。Cisco ISE でのエージェントの使用に関する詳細については、「Cisco Secure クライアント」を参照してください。

-

[エージェントステルス(Agent Stealth)]:ユーザーインターフェイスなしで、サービスとしてポスチャを実行します。エージェントはクライアント上に残ります。

ポスチャ要件でエージェントステルスポスチャタイプを選択すると、一部の条件、修復、または条件内の属性が無効になります(灰色表示)。たとえば、手動修復ではクライアント側のやりとりが必要となるため、エージェントステルス要件を有効にすると、[手動修復タイプ(Manual Remediation Type)] が無効になります(灰色表示)。

エージェントステルスモードの展開で、ポスチャプロファイルをエージェント設定にマッピングし、エージェント設定を [クライアント プロビジョニング(Client Provisioning)] ウィンドウにマッピングする場合、次の処理がサポートされます。

-

エージェントはポスチャプロファイルを読み取り、必要なモードを設定することができます。

-

エージェントは初回ポスチャ要求時に選択したモードに関する情報を Cisco ISE へ送信できます。

-

Cisco ISE は、モードおよびその他の要因(ID グループ、OS、コンプライアンスモジュールなど)に基づいて正しいポリシーを照合します。

(注)

エージェントステルスモードを使用するには、AnyConnect バージョン 4.4 以降が必要です。

Cisco ISE でのエージェントステルスの設定の詳細については、エージェントステルスモードのワークフローの設定を参照してください。

-

-

[一時エージェントTemporal Agent]:クライアントが信頼できるネットワークにアクセスしようとすると、Cisco ISE は [クライアント プロビジョニング(Client Provisioning)] ポータルを開きます。ポータルから、エージェントをダウンロードしてインストールし、エージェントを実行するようにユーザーに指示が出されます。一時エージェントはコンプライアンスステータスを確認し、そのステータスを Cisco ISE に送信します。Cisco ISE は結果に基づいて動作します。コンプライアンス処理が完了すると、クライアントから一時エージェント自体が削除されます。一時エージェントは、カスタム修復をサポートしていません。デフォルトの修復では、メッセージテキストのみがサポートされます。

一時エージェントは、次の条件をサポートしていません。

-

サービス条件 MAC:システム デーモン チェック

-

サービス条件 MAC:デーモンまたはユーザー エージェント チェック

-

PM:最新チェック

-

PM:有効化チェック

-

DE:暗号化チェック

-

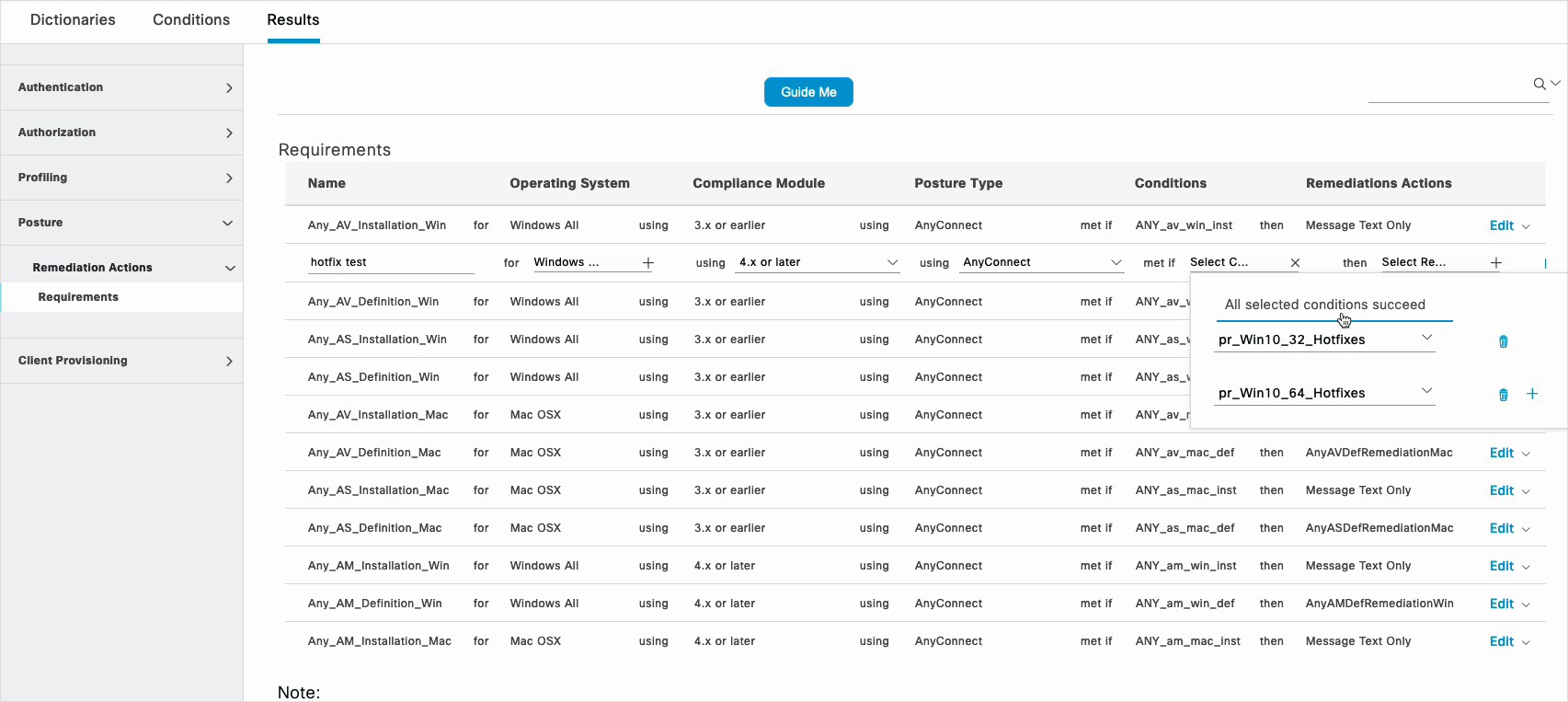

[ポスチャタイプ(Posture Types)]、[一時エージェント(Temporal Agent)]、[コンプライアンスモジュール(Compliance Module)]、[4.x 以降(4.x or later)] を使用して、ポスチャポリシーを設定します。コンプライアンスモジュールを 3.x 以前または任意のバージョンとして設定しないでください。

-

一時エージェントの場合は、[要件(Requirements)] ウィンドウで [インストール(Installation)] チェックタイプを含むパッチ管理条件のみを表示できます。

-

macOS は VLAN の変更を検出できないため、Cisco ISE は MacOS 向け一時エージェントを使用した VLAN 制御ポスチャをサポートしていません。ネットワークアクセスを既存の VLAN から新しい VLAN に変更すると、VLAN が変更される前にユーザーの IP アドレスが解放されます。ユーザーが新しい VLAN に接続すると、クライアントは DHCP によって新しい IP アドレスを取得します。新しい IP アドレスを認識するにはルート権限が必要ですが、一時エージェントはユーザープロセスとして実行します。

-

他のオペレーティングシステムの場合、一時エージェントは IP アドレスを更新しません。オペレーティングシステムが IP アドレスを更新する必要があります。

-

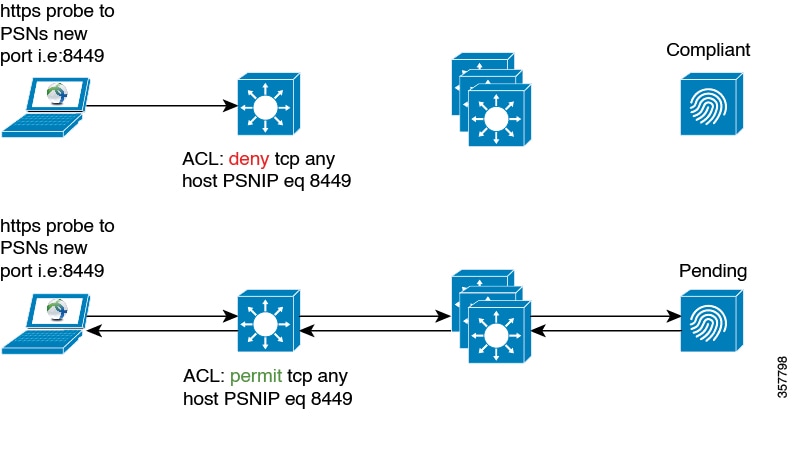

Cisco ISE は、エンドポイント IP アドレスの更新を必要としない ACL 制御のポスチャ環境をサポートしています。

-

Cisco ISE での一時エージェントの設定の詳細については、Cisco Temporal Agent のワークフローの設定を参照してください。

-

-

[AMP イネーブラ(AMP Enabler)]:AMP イネーブラによって、社内でローカルにホストされているサーバーからエンドポイントのサブセットに AMP for Endpoints ソフトウェアがプッシュされ、AMP サービスが既存のユーザーベースにインストールされます。

-

[エージェントレスポスチャ(Agentless Posture)]:エージェントレスポスチャは、クライアントからのポスチャ情報を提供し、終了時に完全に削除します。エンドユーザーによる操作は不要です。一時エージェントとは異なり、エージェントレスポスチャは管理者ユーザーとしてクライアントに接続します。Cisco ISE でのエージェントレスポスチャの使用の詳細については、エージェントレスポスチャを参照してください。

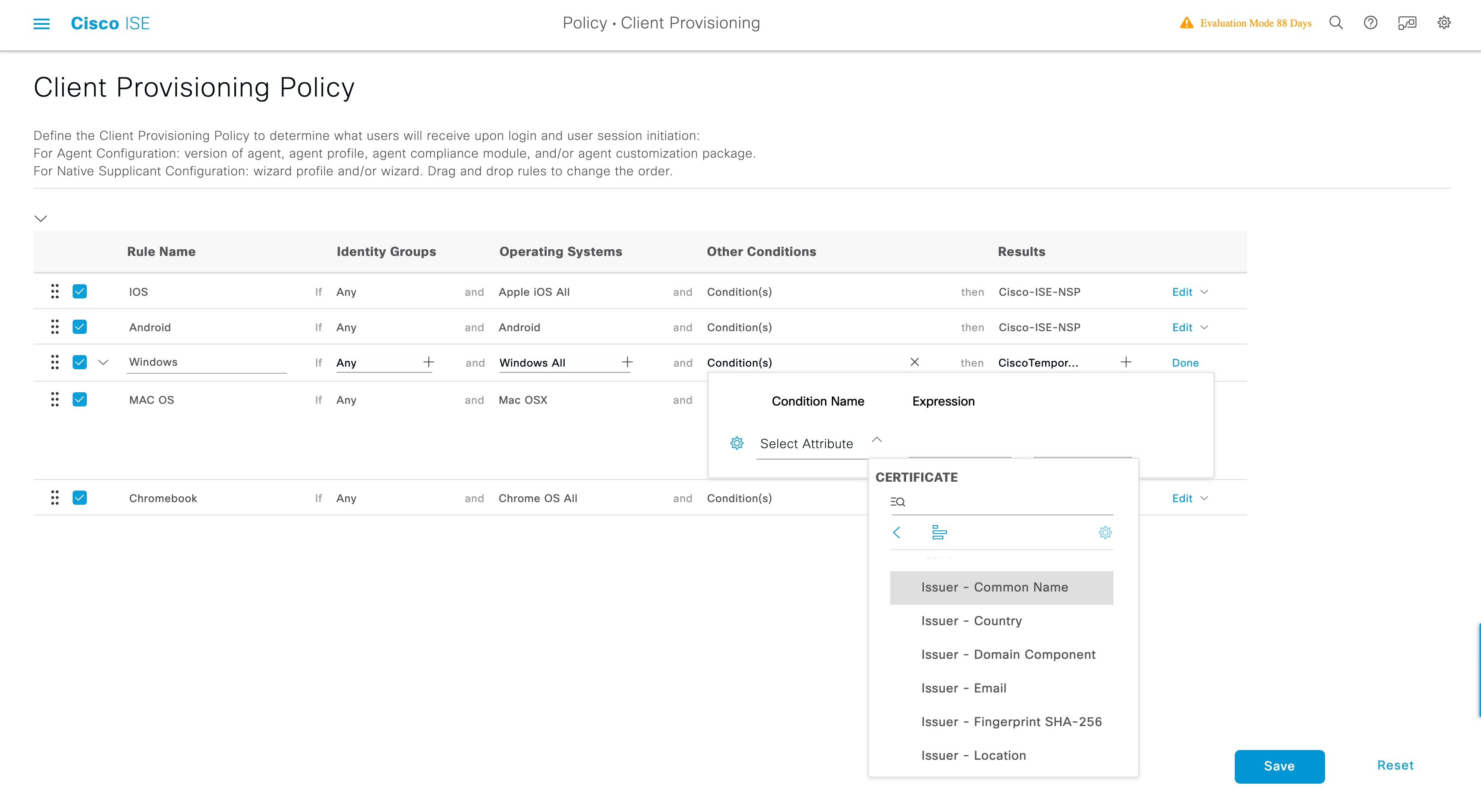

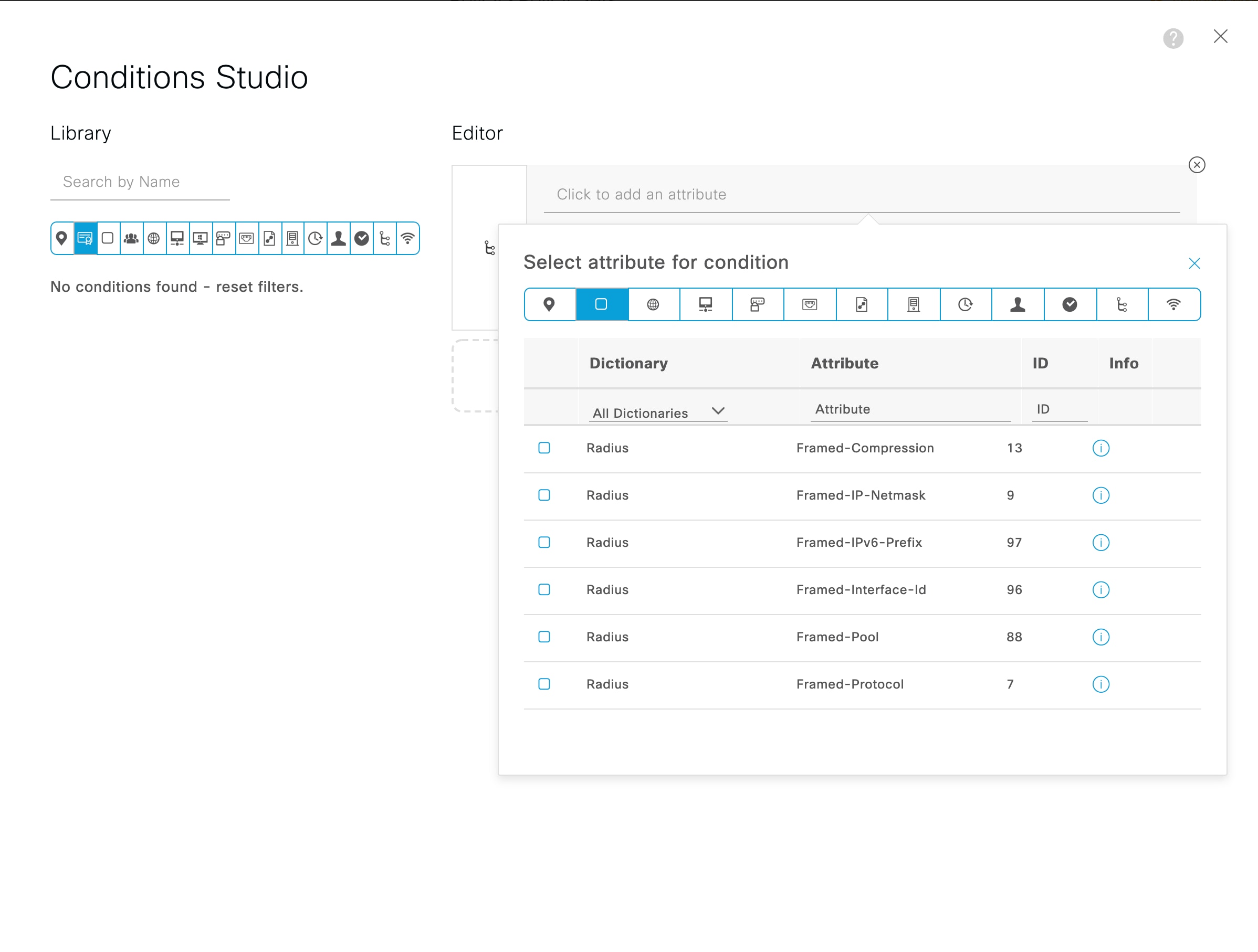

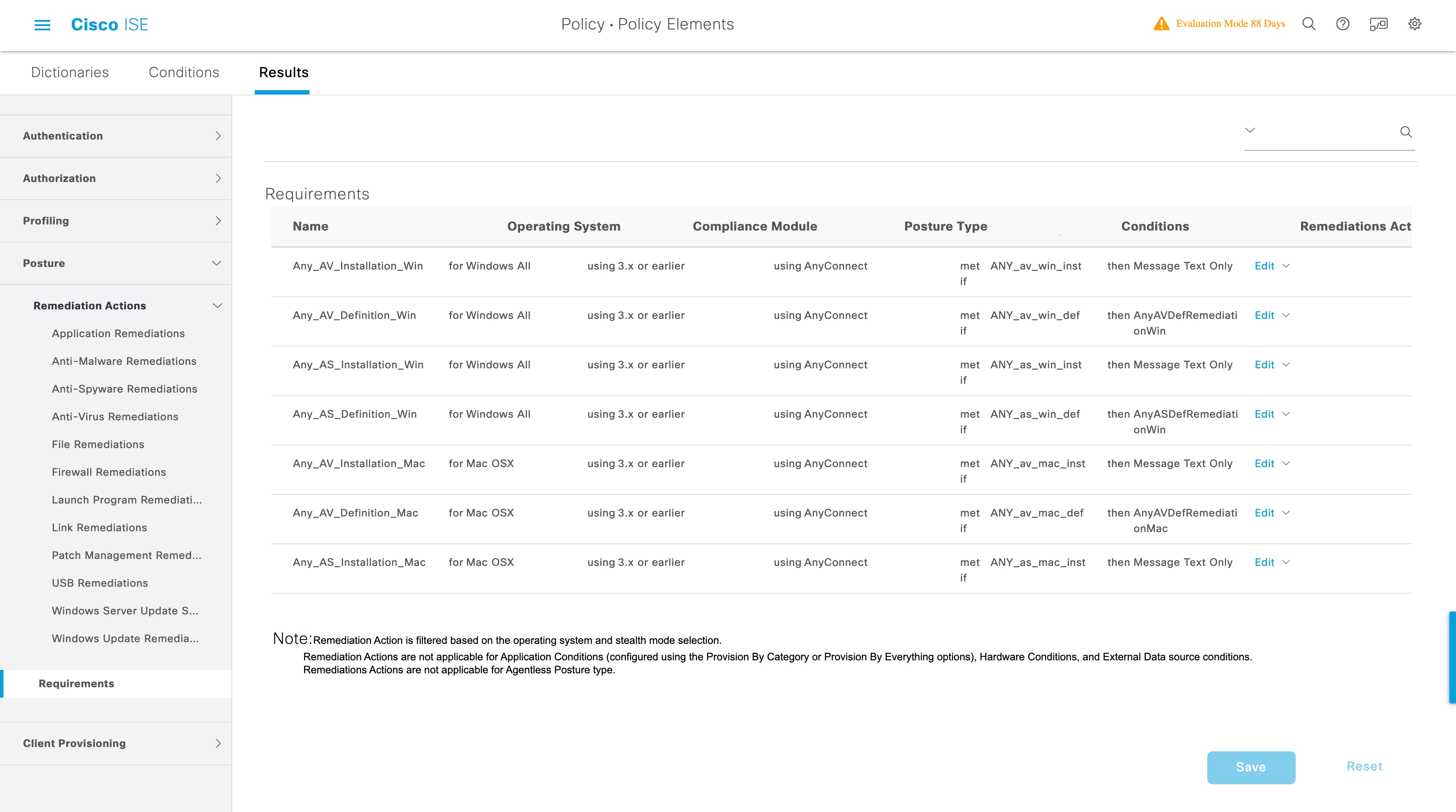

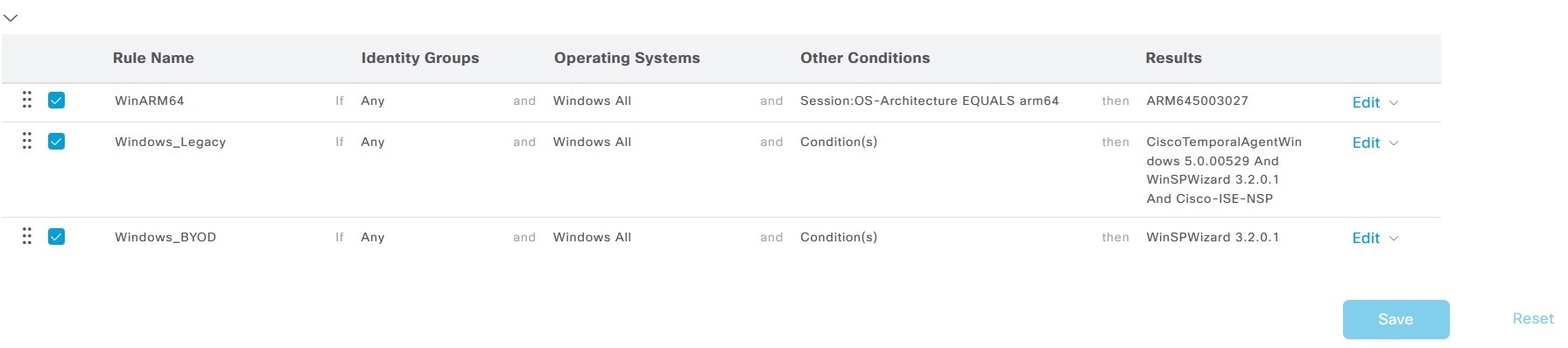

[クライアントプロビジョニング(Client Provisioning)] ウィンドウ([ポリシー(Policy)] > [ポリシー要素(Policy Elements)] > [結果(Results)] > [クライアントプロビジョニング(Client Provisioning)] > [リソース(Resources)])と [ポスチャ要件(Posture Requirements)] ウィンドウ([ポリシー(Policy)] > [ポリシー要素(Policy Elements)] > [結果(Results)] > [ポスチャ(Posture)] > [要件(Requirements)])でポスチャタイプを選択できます。ベストプラクティスは、[クライアント プロビジョニング(Client Provisioning)] ウィンドウでポスチャプロファイルをプロビジョニングすることです。

フィードバック

フィードバック