概要

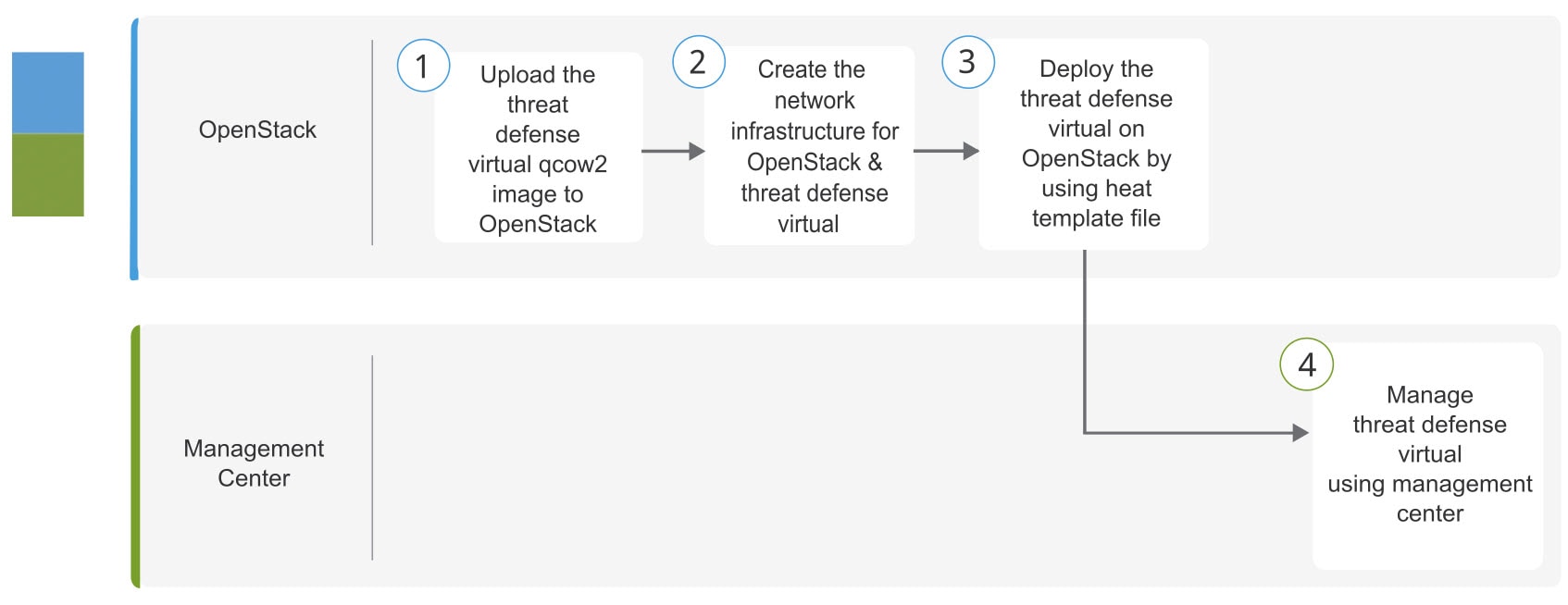

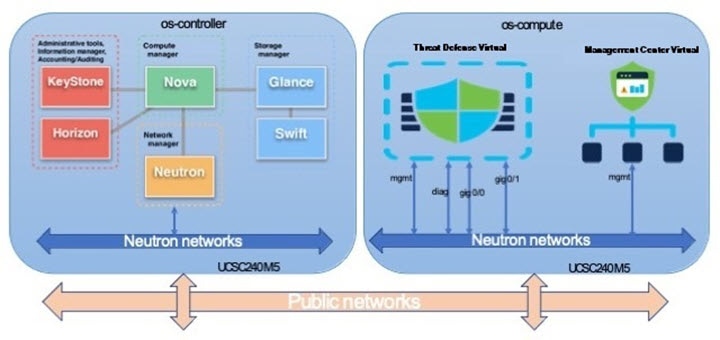

このガイドでは、OpenStack 環境で Threat Defense Virtual を展開する方法について説明します。OpenStack は無料のオープンな標準規格のクラウド コンピューティング プラットフォームであり、ほとんどの場合は、ユーザーが仮想サーバーやその他のリソースを利用できるように Infrastructure-as-a-Service(IaaS)としてパブリッククラウドとプライベートクラウドの両方に展開します。

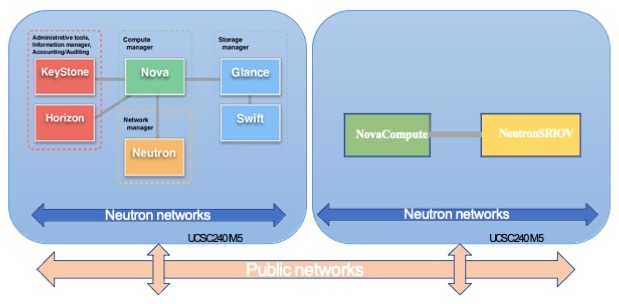

この展開では、KVM ハイパーバイザを使用して仮想リソースを管理します。KVM は、仮想化拡張機能(Intel VT など)を搭載した x86 ハードウェア上の Linux 向け完全仮想化ソリューションです。KVM は、コア仮想化インフラストラクチャを提供するロード可能なカーネル モジュール(kvm.ko)と kvm-intel.ko などのプロセッサ固有のモジュールで構成されています。

KVM を使用して、修正されていない OS イメージを実行している複数の仮想マシンを実行できます。各仮想マシンには、ネットワーク カード、ディスク、グラフィック アダプタなどのプライベートな仮想化ハードウェアが搭載されています。

デバイスは KVM ハイパーバイザですでにサポートされているため、OpenStack サポートを有効にするために必要な追加のカーネルパッケージやドライバはありません。

(注) |

OpenStack の Threat Defense Virtual は、最適化されたマルチノード環境にインストールできます。 |

フィードバック

フィードバック