Threat Defense Virtual スマートライセンスのパフォーマンス階層

Threat Defense Virtual は、導入要件に基づいて異なるスループットレベルと VPN 接続制限を提供するパフォーマンス階層型ライセンスをサポートしています。

表 3. Threat Defense Virtual 権限付与に基づくライセンス機能の制限

|

パフォーマンス階層

|

デバイス仕様(コア/RAM)

|

レート制限

|

RA VPN セッション制限

|

|

FTDv5、100Mbps

|

4 コア/8 GB

|

100Mbps

|

50

|

|

FTDv10、1Gbps

|

4 コア/8 GB

|

1Gbps

|

250

|

|

FTDv20、3Gbps

|

4 コア/8 GB

|

3 Gbps

|

250

|

|

FTDv30、5Gbps

|

8 コア/16 GB

|

5 Gbps

|

250

|

|

FTDv50、10Gbps

|

12 コア/24 GB

|

10 Gbps

|

750

|

|

FTDv100、16 Gbps

|

16 コア/32 GB

|

16 Gbps

|

10,000

|

Threat Defense Virtual デバイスのライセンス取得のガイドラインについては、『Cisco Secure Firewall Management Center アドミニストレーション ガイド』 の「Licensing」の章を参照してください。

管理モード

-

Secure Firewall Threat Defense(旧称 Firepower Threat Defense) デバイスの管理には次の 2 つのオプションがあります。

-

Device Manager を使用するには、新しいイメージ(バージョン 6.2.2 以降)をインストールする必要があります。既存の Threat Defense Virtual マシンを古いバージョン(バージョン 6.2.2 よりも前)からアップグレードして Device Manager に切り替えることはできません。

-

Device Manager (ローカルマネージャ)はデフォルトで有効になっています。

(注)

|

[ローカルマネージャを有効にする(Enable Local Manager)] の [はい(Yes)] を選択すると、ファイアウォールモードが「ルーテッド」に変更されます。Device Manager を使用する場合は、これが唯一のサポートモードです。

|

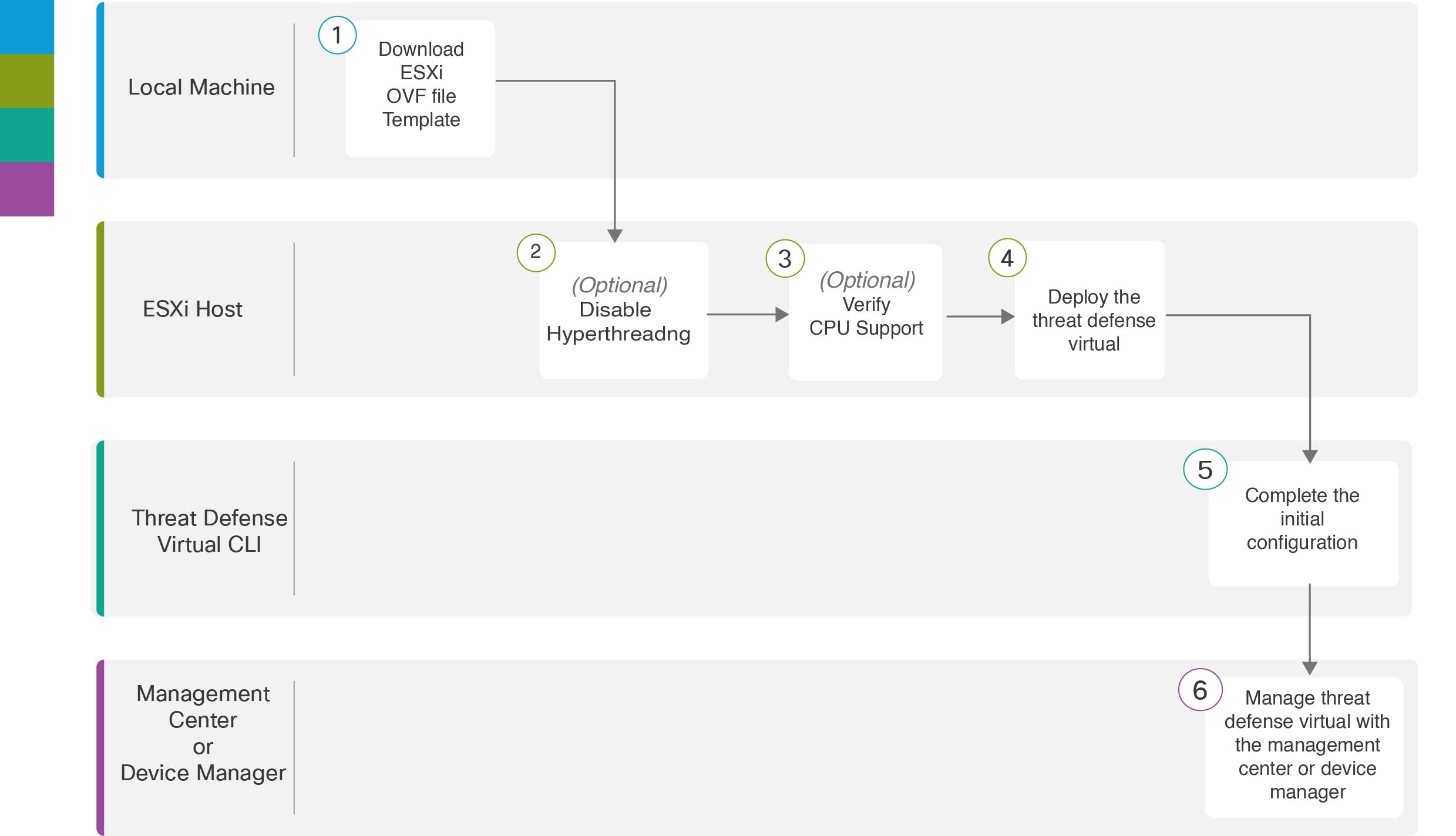

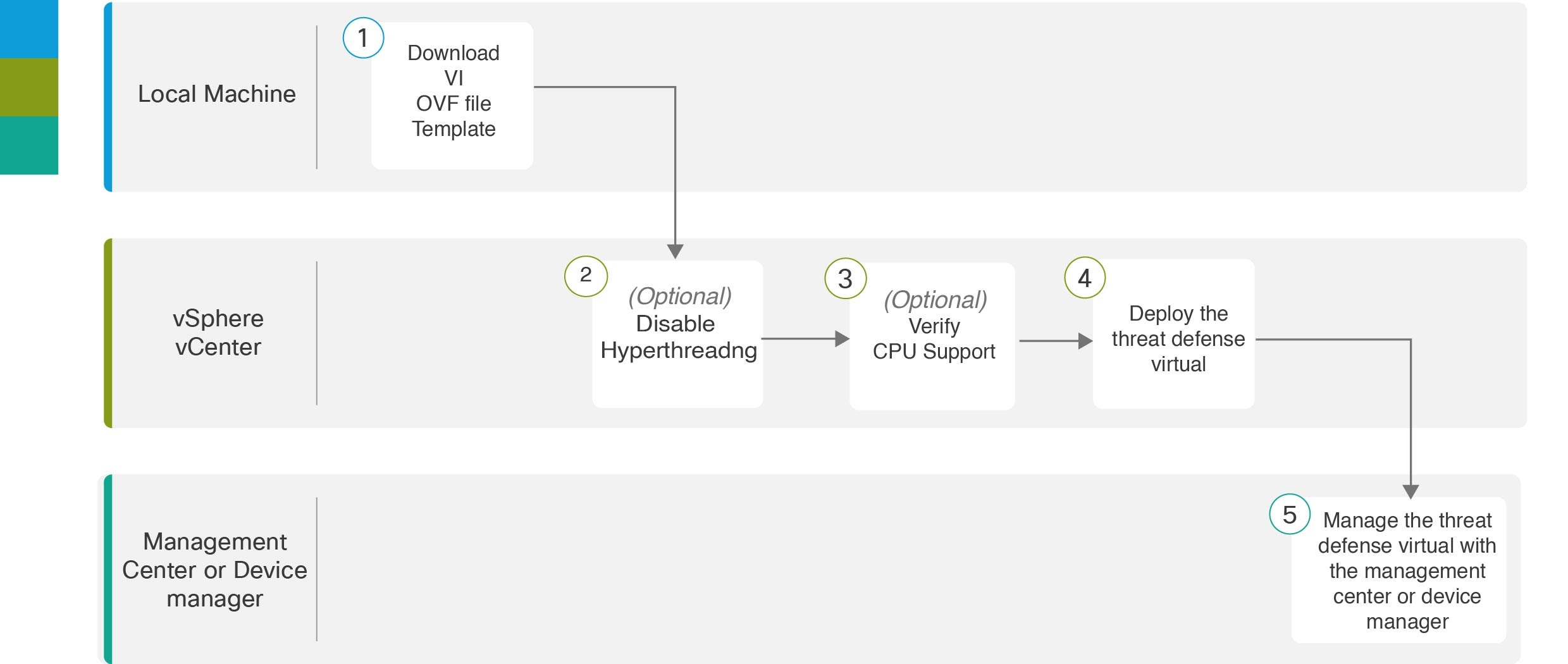

OVF ファイルのガイドライン

Threat Defense Virtual アプライアンスをインストールする場合、以下のインストール オプションがあります。Cisco_Firepower_Threat_Defense_Virtual-VI-X.X.X-xxx.ovf

Cisco_Firepower_Threat_Defense_Virtual-ESXi-X.X.X-xxx.ovf

ここで、X.X.X-xxx は、使用するファイルのバージョンとビルド番号を表します。

-

VI OVF テンプレートを使用して展開する場合、インストールプロセスで、Threat Defense Virtual アプライアンスの初期設定全体を実行できます。次を指定することができます。

-

管理者アカウントの新しいパスワード。

-

アプライアンスが管理ネットワークで通信することを許可するネットワーク設定。

-

Device Manager を使用するローカル管理(デフォルト)、または Management Center を使用するリモート管理のいずれかの管理。

-

ファイアウォールモード:[ローカルマネージャを有効にする(Enable Local Manager)] で [はい(Yes)] を選択すると、ファイアウォールモードがルーテッドに変更されます。Device Manager を使用する場合は、これが唯一のサポートモードです。

(注)

|

VMware vCenter を使用してこの仮想アプライアンスを管理する必要があります。

|

-

ESXi OVF テンプレートを使用して導入する場合、インストール後にシステムの必須設定を行う必要があります。この Threat Defense Virtual は ESXi でスタンドアロンのアプライアンスとして管理します。詳細については、「vSphere ESXi ホストへの Threat Defense Virtual の展開」を参照してください。

vSphere 7.0.2 で仮想マシン(VM)の設定を保存できない

vSphere 7.0.2 を使用している場合、VM の設定を保存できない場合があります。

vMotion のサポート

vMotion を使用する場合、共有ストレージのみを使用することをお勧めします。の導入時に、ホスト クラスタがある場合は、ストレージをローカルに(特定のホスト上)または共有ホスト上でプロビジョニングできます。ただし、vMotion を使用して

Secure Firewall Management Center Virtual(旧称 Firepower Management Center Virtual) を別のホストに移行する場合、ローカルストレージを使用するとエラーが発生します。

ハイパースレッディングは非推奨

ハイパースレッディング テクノロジーにより、単一の物理プロセッサコアを 2 つの論理プロセッサのように動作させることができます。Threat Defense Virtual を実行するシステムでは、ハイパースレッディングを無効にすることを推奨します。Snort プロセスにより、CPU コアの処理リソースがすでに最大化されています。各 CPU に 2 つの CPU 使用スレッドをプッシュしても、パフォーマンスの向上は見込まれません。実際には、ハイパースレッディング

プロセスに必要となるオーバーヘッドのためにパフォーマンスが低下することがあります。

INIT Respawning エラーメッセージの症状

ESXi 6 および ESXi 6.5 で実行されている Threat Defense Virtual コンソールに次のエラーメッセージが表示される場合があります。

"INIT: Id "ftdv" respawning too fast: disabled for 5 minutes"

回避策:デバイスの電源がオフになっているときに、vSphere で仮想マシンの設定を編集してシリアルポートを追加します。

-

仮想マシンを右クリックして、[設定の編集(Edit Settings)] をクリックします。

-

[仮想ハードウェア(Virtual Hardware)] タブで、[新規デバイス(New devide)] ドロップダウンメニューから [シリアルポート(Serial port)] を選択し、[追加(Add)] をクリックします。

シリアルポートがバーチャルデバイスリストの一番下に表示されます。

-

[仮想ハードウェア(Virtual Hardware)] タブで、[シリアルポート(Serial Port)] を展開し、接続タイプとして [物理シリアルポートを使用(Use physical serial port)] を選択します。

-

[パワーオン時に接続(Connect at power on)] チェックボックスをオフにします。

[OK] をクリックして設定を保存します。

ファイアウォール保護からの仮想マシンの除外

vCenter Server が VMware NSX Manager と統合されている vSphere 環境では、分散ファイアウォール(DFW)が、NSX 用に準備されたすべての ESXi ホストクラスタで、VIB パッケージとしてカーネルで実行されます。ホストの準備により、ESXi

ホストクラスタで DFW が自動的にアクティブ化されます。

Threat Defense Virtual は無差別モードを使用して動作します。無差別モードを必要とする仮想マシンのパフォーマンスは、これらの仮想マシンが分散ファイアウォールで保護されている場合、悪影響を受ける可能性があります。VMware では、無差別モードを必要とする仮想マシンは分散ファイアウォール保護から除外することを推奨しています。

-

[除外リスト(Exclusion List)] の設定に移動します。

-

NSX 6.4.1 以降で、に移動します。

-

NSX 6.4.0 で、に移動します。

-

[追加(Add)] をクリックします。

-

除外する VM を [選択されたオブジェクト(Selected Objects)] に移動します。

-

[OK] をクリックします。

仮想マシンに複数の vNIC がある場合、それらはすべて保護から除外されます。除外リストに追加されている仮想マシンに vNIC を追加すると、新しく追加された vNIC にファイアウォールが自動的に展開されます。新しい vNIC をファイアウォール保護から除外するには、仮想マシンを除外リストから削除してから、除外リストに再度追加する必要があります。別の回避策として、仮想マシンの電源を再投入(電源をオフにしてからオン)する方法がありますが、最初のオプションの方が中断が少なくて済みます。

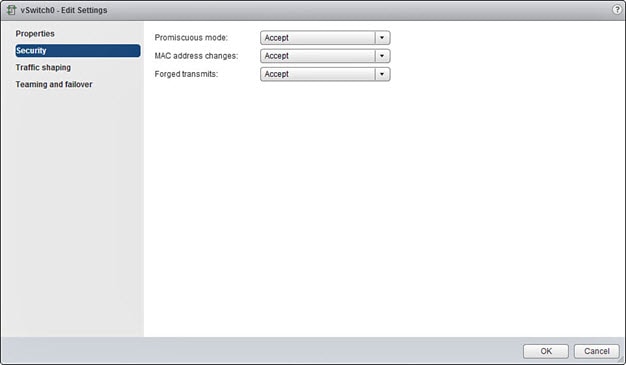

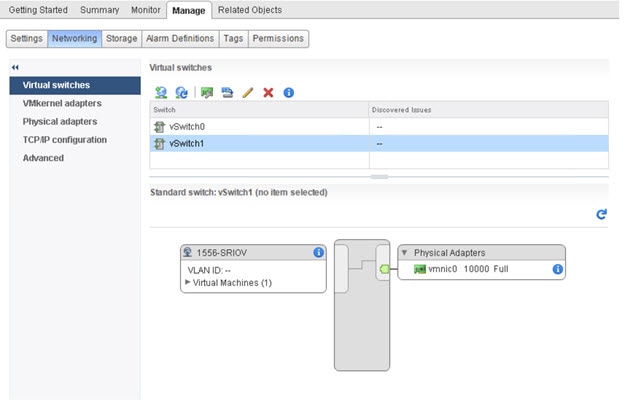

vSphere 標準スイッチのセキュリティポリシー設定の変更

vSphere 標準スイッチの場合、レイヤ 2 セキュリティポリシーの 3 つの要素は、無差別モード、MAC アドレスの変更、および不正送信です。Threat Defense Virtual は無差別モードで動作し、Threat Defense Virtual の高可用性が正しく機能するかは、アクティブとスタンバイ間の MAC アドレスの切り替えにかかっています。

デフォルト設定では、Threat Defense Virtual の適切な動作が阻止されます。以下の必須の設定を参照してください。

表 4. vSphere 標準スイッチのセキュリティ ポリシー オプション

|

オプション

|

必須の設定

|

アクション

|

|

無差別モード(Promiscuous Mode)

|

承認(Accept)

|

vSphere Web Client の vSphere 標準スイッチのセキュリティポリシーを編集し、[無差別モード(Promiscuous mode)] オプションを [承認(Accept)] に設定する必要があります。

ファイアウォール、ポートスキャナ、侵入検知システムなどは無差別モードで実行する必要があります。

|

|

MAC アドレスの変更(MAC Address Changes)

|

承認(Accept)

|

vSphere Web Client の vSphere 標準スイッチのセキュリティポリシーを検証し、[MAC アドレスの変更(MAC address changes)] オプションが [承認(Accept)] に設定されていることを確認する必要があります。

|

|

不正送信(Forged Transmits)

|

承認(Accept)

|

vSphere Web Client の vSphere 標準スイッチのセキュリティポリシーを検証し、[不正転送(Forged transmits)] オプションが [承認(Accept)] に設定されていることを確認する必要があります。

|

(注)

|

NSX-T を使用する VMware は認定されていないため、vSphere 標準スイッチのセキュリティポリシー設定の NSX-T 構成に関する推奨事項はありません。

|

Snort

-

Snort のシャットダウンに時間がかかったり、VM が全体的に遅くなったりといった異常な動作が見られる場合や、特定のプロセスが実行されるときには、Threat Defense Virtual および VM ホストからログを収集します。全体的な CPU 使用率、メモリ、I/O 使用率、および読み取り/書き込み速度のログの収集は、問題のトラブルシューティングに役立ちます。

-

Snort のシャットダウン時には、CPU と I/O の使用率が高くなります。十分なメモリがなく、専用の CPU がない単一のホスト上に多数の Threat Defense Virtual インスタンスが作成されている場合は、Snort のシャットダウンに時間がかかって Snort コアが作成されます。

フィードバック

フィードバック