IS-IS について

IS-IS ルーティング プロトコルはリンクステート内部ゲートウェイ プロトコル(IGP)です。リンクステート プロトコルは、各参加デバイスで完全なネットワーク接続マップを構築するために必要な情報の伝播によって特徴付けられます。このマップは、その後、宛先への最短パスを計算するために使用されます。IS-IS の実装は、IPv4 と IPv6 をサポートします。

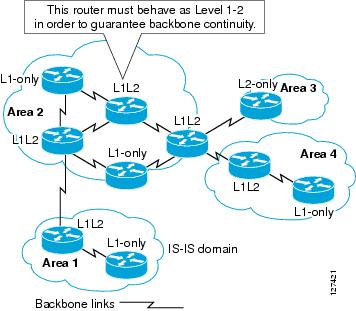

ルーティング ドメインを 1 つ以上のサブドメインに分割することができます。各サブドメインはエリアと呼ばれ、エリア アドレスが割り当てられます。エリア内のルーティングは、レベル 1 ルーティングと呼ばれます。レベル 1 エリア間のルーティングは、レベル 2 ルーティングと呼ばれます。ルータは、中継システム(IS)と呼ばれます。IS はレベル 1 とレベル 2、またはその両方で稼働できます。レベル 1 で稼働している IS は、同じエリア内にある他のレベル 1 の IS とルーティング情報を交換します。レベル 2 で稼働している IS は、他のレベル 2 のルータとルーティング情報を交換します。この場合はルータが同じレベル 1 エリアにあるかどうかは関係しません。レベル 2 にあるルータと、これらとインターコネクトしているリンクは、レベル 2 サブドメインを形成します。ルーティングが正しく機能するためには、これらをパーティション化してはなりません。

NET について

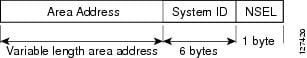

IS は ネットワーク エンティティ タイトル(NET)と呼ばれるアドレスで識別されます。NET はネットワーク サービス アクセスポイント(NSAP)のアドレスで、これにより IS で動作する IS-IS ルーティング プロトコルのインスタンスを識別できます。NET は、長さが 8 ~ 20 オクテットで、次の 3 つの部分にわかれています。

-

エリア アドレス:このフィールドは 1 ~ 13 オクテット長で、アドレスの上位のオクテットで構成されます。

(注)

IS-IS インスタンスに複数のエリア アドレスを割り当てることができます。その場合、すべてのエリア アドレスが同義と見なされます。複数の同義エリア アドレスは、ドメインでエリアをマージまたは分割するときに役立ちます。マージまたは分割が完了した後は、複数のエリア アドレスを IS-IS インスタンスに割り当てる必要はありません。

-

システム ID:このフィールドは 6 オクテット長で、エリア アドレスの直後に続きます。IS がレベル 1 で動作する場合、システム ID は、同じエリア内のすべてのレベル 1 デバイス間で一意である必要があります。IS がレベル 2 で動作する場合、システム ID は、ドメイン内のすべてのデバイス間で一意である必要があります。

(注)

1 つの IS インスタンスに 1 つのシステム ID を割り当てます。

-

NSEL:この N セレクタ フィールドは 1 オクテット長で、システム ID の直後に続きます。このフィールドは 00 に設定する必要があります。

IS-IS ダイナミック ホスト名

IS-IS ルーティング ドメインでは、各 ASA はシステム ID により表されます。システム ID は、IS-IS ASA ごと構成されている NET の一部です。たとえば、NET 49.0001.0023.0003.000a.00 が設定されている ASA のシステム ID が 0023.0003.000a であるとします。ネットワーク管理者にとって、ASA でのメンテナンスやトラブルシューティングの間、ASA 名とシステム ID の対応を覚えているのは難しいことです。

show isis hostname コマンドを入力すると、システム ID に対する ASA 名のマッピング テーブルに含まれるエントリが表示されます。

ダイナミック ホスト名メカニズムはリンクステート プロトコル(LSP)フラッディングを使用して、ネットワーク全体に ASA 名に対するシステム ID のマッピング情報を配布します。ネットワーク上の ASA はすべて、このシステム ID に対する ASA 名のマッピング情報をルーティング テーブルにインストールしようと試みます。

ネットワーク上で、ダイナミック名のタイプ、長さ、値(TLV)をアドバタイズしている ASA が突然、アドバタイズメントを停止した場合、最後に受信されたマッピング情報が最大 1 時間、ダイナミック ホスト マッピング テーブルに残るため、ネットワークに問題が発生している間、ネットワーク管理者はマッピング テーブル内のエントリを表示できます。

IS-IS での PDU のタイプ

IS では、プロトコル データ ユニット(PDU)を使用してルーティング情報をピアと交換します。PDU の中間システム相互間 Hello PDU(IIH)、リンク状態 PDU(LSP)、およびシーケンス番号 PDU(SNP)タイプが使用されます。

- IIH

-

IIH は、IS-IS プロトコルが有効になっている回線の IS ネイバー間で交換されます。IIH には、送信者のシステム ID、割り当てられたエリア アドレス、送信 IS に認識されているその回線上のネイバーのアイデンティティが含まれます。追加のオプションの情報が含まれる場合もあります。

- LSP

-

IS では LSP を生成して、そのネイバーや IS に直接接続されている接続先をアドバタイズします。LSP は、以下のものによって一意に識別できます。

-

LSP を生成した IS のシステム ID。

-

Pseudonode ID:この値は LSP が pseudonode LSP の場合を除き、常に 0 です

-

LSP 番号(0 ~ 255)

-

32 ビットのシーケンス番号

LSP の新しいバージョンが生成されるたびに、シーケンス番号が増加します。

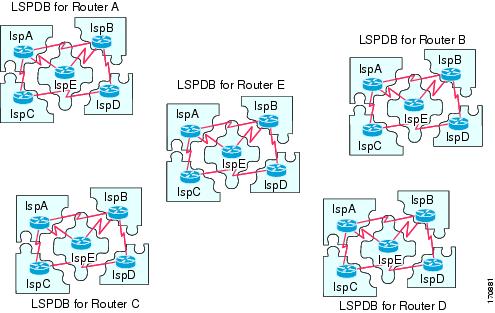

レベル 1 の LSP は、レベル 1 をサポートしている ISで生成されます。レベル 1 の LSP はレベル 1 のエリア全体にフラッディングされます。エリア内のすべてのレベル 1 の IS で生成されたレベル 1 の LSP のセットは、レベル 1 LSP データベース(LSPDB)となります。エリア内のすべてのレベル 1 の IS は同一のレベル 1 の LSPDB を持ちます。したがって、そのエリアの同一のネットワーク接続マップを持つことになります。

レベル 2 の LSP は、レベル 2 をサポートしている ISで生成されます。レベル 2 の LSP は、レベル 2 のサブドメイン全体にフラッディングされます。ドメイン内のすべてのレベル 2 の IS で生成されたレベル 2 の LSP のセットは、レベル 2 LSP データベース(LSPDB)となります。すべてのレベル 2 の IS は同一のレベル 2 の LSPDB を持ちます。したがって、そのレベル 2 のサブドメインの同一の接続マップを持つことになります。

-

- SNP

-

SNP には、1 つ以上の LSP のサマリー説明が含まれます。レベル 1 とレベル 2 の両方について、次の 2 つのタイプの SNP があります。

-

Complete Sequence Number PDU(CSNP)は、特定のレベルに関して IS が持つ LSPDB のサマリを送信するために使用されます。

-

Partial Sequence Number PDU(PSNP)は、IS がそのデータベースに持つか取得する必要がある特定のレベルに関する LSP のサブセットのサマリを送信するために使用されます。

-

マルチアクセス回線での IS-IS の動作

マルチアクセス回線では複数の IS がサポートされます。つまり、回線で 2 つ以上の IS が動作します。マルチアクセス回線で必要な前提条件は、マルチキャスト アドレスまたはブロードキャスト アドレスを使用して複数のシステムのアドレスを指定できることです。マルチアクセス回線でレベル 1 をサポートする IS は、レベル 1 の LAN IIH を回線上に送信します。マルチアクセス回線でレベル 2 をサポートする IS は、レベル 2 の LAN IIH を回線上に送信します。IS は、回線上でネイバー IS とレベルごとに別々の隣接関係(アジャセンシー)を形成します。

IS は回線上でレベル 1 をサポートする他の IS とレベル 1 の隣接関係(アジャセンシー)を形成し、同じエリア アドレスを持ちます。同一マルチアクセス回線上で、レベル 1 をサポートするエリア アドレスの整合性のないセットを持つ 2 つの IS は、サポートされていません。IS は回線上でレベル 2 をサポートする他の IS とレベル 2 の隣接関係(アジャセンシー)を形成します。

以下の図の IS-IS のネットワーク トポロジ内のデバイスは、ネットワークのバックボーンに従って、レベル 1、レベル 2、またはレベル 1 と 2 のルーティングを実行します。

IS-IS での代表 IS の選択

各 IS が LSP 内のマルチアクセス回線上のすべての隣接関係をアドバタイズする場合、必要なアドバタイズメントの総数は N 2 になります。ここで、N は回線の特定のレベルで動作している IS の数です。この拡張性の問題を解消するため、IS-IS ではマルチアクセス回線を表す擬似ノードを定義します。特定のレベルで動作するすべての IS が、その回線の代表中継システム(DIS)として機能するように IS のいずれかを選定します。DIS は、回線でアクティブな各レベルごとに選定されます。

DIS は擬似ノード LSP を発行する責任を担います。擬似ノード LSP には、その回線で動作するすべての IS のネイバー アドバタイズメントが含まれます。その回線で動作するすべての IS(DIS を含む)が非擬似ノード LSP 内の擬似ノードにネイバー アドバタイズメントを提供し、マルチアクセス回線上のネイバーはアドバタイズしません。このように、必要なアドバタイズメントの総数は、N(回線で動作する IS の数)に応じて変わります。

擬似ノード LSP は次の ID によって一意に分類されます。

-

LSP を生成した DIS のシステム ID

-

Pseudonode ID(常にゼロ以外)

-

LSP 番号(0 ~ 255)

-

32 ビットのシーケンス番号

ゼロ以外の擬似ノード ID は、擬似ノード LSP と擬似ノード以外の LSP を区別するもので、このレベルでも DIS である場合に、他の LAN 回線の間で一意になるように、DIS によって選択されます。

また、DIS は回線上に定期的な CSNP を送信する責任も担っています。これは、DIS 上の LSPDB の現在のコンテンツに関する完全な要約説明を提供します。回線上の他の IS が次のアクティビティを実行できます。これにより、マルチアクセス回線上のすべての IS の LSPDB が効率的かつ確実に同期されます。

-

DIS によって送信された CSNP に存在しない LSP、またはその CSNP に記述された LSP より新しい LSP をフラッディングします。

-

ローカル データベースに存在しない DIS によって送信された CSNP セットに記述されている LSP、または CSNP セットに記述されている LSP より古い LSP の PSNP を送信することで、LSP を要求します。

IS-IS LSPDB の同期

IS-IS を適切に動作させるには、各 IS 上の LSPDB を同期するため信頼性の高い効率的なプロセスが必要です。IS-IS では、このプロセスは更新プロセスと呼ばれます。更新プロセスは、各サポート レベルで独立して動作します。ローカルに生成される LSP は常に新しい LSP です。回線上のネイバーから受信した LSP は、他の IS によって生成されているか、またはローカル IS によって生成された LSP のコピーであることがあります。受信した LSP はローカル LSPDB の現在のコンテンツに比べ、古い、同じ、または新しい場合があります。

- 新しい LSP の処理

-

ローカル LSPDB に追加された新しい LSP は、LSPDB の同じ LSP の古いコピーを置き換えます。新しい LSP は、新しい LSP を受信した回線を除き、IS が現在、新しい LSP に関連付けられているレベルでアップ状態の隣接関係(アジャセンシー)を持つすべての回線に送信されるようにマークされます。

マルチアクセス回線では、IS は新しい LSP を 1 回フラッディングします。IS は、マルチアクセス回線用に DIS によって定期的に送信される一連の CNSP を調べます。ローカル LSPDB に CSNP セットに記述されている LSP より新しい LSP が 1 つ以上含まれている場合は(これには CSNP セットに存在しない LSP も含まれる)、それらの LSP がマルチアクセス回線経由で再度フラッディングされます。ローカル LSPDB に CSNP セットに記述された LSP より古い LSP が 1 つ以上含まれる場合は(これには、ローカル LSPDB に存在しない CSNP セットに記述された LSP も含まれる)、更新が必要な LSP の記述とともに PSNP がマルチアクセス回線上に送信されます。マルチアクセス回線の DIS は、要求された LSP を送信することで応答します。

- 古い LSP の処理

-

IS でローカルの LSPDB のコピーよりも古い LSP を受信する場合があります。また IS でローカルの LSPDB のコピーよりも古い LSP について説明する SNP(全体または一部)を LSPDB 受信する場合もあります。いずれの場合も、IS によってローカル データベースでその LSP がマークされ、古い LSP が含まれている古い LSP または SNP が受信された回線にフラッディングされます。実行されるアクションは、前述の新しい LSP がローカル データベースに追加された後のアクションと同じです。

- 経過期間が同じ LSP の処理

-

更新プロセスの分散型の特性のため、IS がローカル LSPDB の現在のコンテンツと同じ LSP のコピーを受信する可能性があります。マルチアクセス回線では、経過期間が同じ LSP の受信は無視されます。回線の DIS によって設定された CSNP が定期的に送信され、LSP を受信した送信者への明示的な確認応答の役割を果たします。

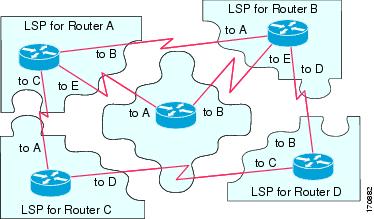

次の図は、LSP を使用してネットワーク マップを作成する方法を示しています。ネットワーク トポロジをジグソー パズルとして想像してください。各 LSP(IS を表す)はジグソー パズルの 1 つのピースに相当します。エリア内のすべてのレベル 1 デバイスまたはレベル 2 サブドメイン内のすべてのレベル 2 デバイスに適用されます。

次の図は、ネイバー デバイス間で隣接関係(アジャセンシー)が形成された後に、IS-IS ネットワーク内の各デバイスが完全に更新されたリンクステート デバイスを備えていることを示しています。エリア内のすべてのレベル 1 デバイスまたはレベル 2 サブドメイン内のすべてのレベル 2 デバイスに適用されます。

IS-IS 最短パスの計算

LSPDB のコンテンツが変更されると、各 IS は独立して最短パスの計算を再実行します。アルゴリズムは、有向グラフに沿って最短パスを見つけるためのよく知られたダイクストラ アルゴリズムに基づいています。有向グラフでは、各 IS がグラフの頂点で、IS 間のリンクが非負の重みを持つエッジとなります。2 つの IS 間のリンクをグラフの一部として見なす前に、双方向接続チェックが実行されます。これによって、たとえば、1 つの IS がすでにネットワーク内で動作していないが、動作を停止する前に、生成した LSP セットを消去しなかった場合などに、LSPDB 内で古い情報が使用されるのを防ぎます。

SPF の出力は、一連のタプル(宛先、ネクスト ホップ)です。宛先は、プロトコルによって異なります。複数のネクスト ホップが同じ宛先に関連付けられている場合は、複数の等コスト パスがサポートされます。

IS によってサポートされているレベルごとに、独立した SPF が実行されます。同じ宛先がレベル 1 パスとレベル 2 パスの両方によって到達可能な場合は、レベル 1 パスが優先されます。

他のエリアに 1 つ以上のレベル 2 ネイバーを持つことを示しているレベル 2 IS は、デフォルト ルートとも呼ばれる、ラスト リゾートのパスとして同じエリア内のレベル 1 デバイスによって使用される場合があります。レベル 2 IS は、レベル 1 LSP 0 に ATT(Attached)bit を設定することで、他のエリアへのアタッチメントを示します。

(注) |

IS は、各レベルで最大 256 の LSP を生成できます。LSP は、0 ~ 255 の番号によって識別されます。LSP 0 は、他のエリアへのアタッチメントを示すための ATT ビットの設定の意味を含め、特別なプロパティを備えています。番号 1 ~ 255 の LSP に ATT ビットが設定されている場合は、それに意味はありません。 |

IS-IS シャットダウン プロトコル

IS-IS をシャットダウンする(管理上のダウン状態にする)ことで、設定パラメータを失うことなく IS-IS プロトコル設定に変更を加えることができます。グローバル IS-IS プロセス レベルまたはインターフェイス レベルで IS-IS をシャットダウンできます。プロトコルがオフになっているときにデバイスが再起動すると、プロトコルは、通常、ディセーブル状態でアップします。プロトコルが管理上のダウン状態に設定されている場合、ネットワーク管理者は、プロトコル設定を失うことなく IS-IS プロトコルを管理上オフにし、中間状態(多くの場合、望ましくない状態)を経てプロトコルの動作を遷移させることなくプロトコル設定に一連の変更を加え、適切なタイミングでプロトコルを再度イネーブルにすることができます。

フィードバック

フィードバック