フェールオーバーについて

フェールオーバーの設定では、専用フェールオーバー リンク(および任意でステート リンク)を介して相互に接続された 2 つの同じ ASA が必要です。アクティブユニットおよびインターフェイスのヘルスがモニターされて、所定のフェールオーバー条件に一致しているかどうかが判断されます。所定の条件に一致すると、フェールオーバーが行われます。

フェールオーバー モード

ASA は、アクティブ/アクティブ フェールオーバーとアクティブ/スタンバイ フェールオーバーの 2 つのフェールオーバー モードをサポートします。各フェールオーバー モードには、フェールオーバーを判定および実行する独自の方式があります。

-

アクティブ/スタンバイフェールオーバーでは、一方のデバイスがアクティブユニットとしてトラフィックを通過させます。もう一方のデバイスはスタンバイユニットとなり、アクティブにトラフィックを通過させません。フェールオーバーが発生すると、アクティブユニットからスタンバイユニットにフェールオーバーし、そのスタンバイユニットがアクティブになります。シングルまたはマルチ コンテキスト モードでは、ASA のアクティブ/スタンバイ フェールオーバーを使用できます。

-

アクティブ/アクティブ フェールオーバー コンフィギュレーションでは、両方の ASA がネットワーク トラフィックを渡すことができます。アクティブ/アクティブ フェールオーバーは、マルチ コンテキスト モードの ASA でのみ使用できます。アクティブ/アクティブ フェールオーバーでは、ASA のセキュリティ コンテキストを 2 つのフェールオーバー グループ に分割します。フェールオーバー グループは、1 つまたは複数のセキュリティ コンテキストの論理グループにすぎません。一方のグループは、プライマリ ASA でアクティブになるよう割り当てられます。他方のグループは、セカンダリ ASA でアクティブになるよう割り当てられます。フェールオーバーが行われる場合は、フェールオーバー グループ レベルで行われます。

両方のフェールオーバー モードとも、ステートフルまたはステートレス フェールオーバーをサポートします。

フェールオーバー のシステム要件

この項では、フェールオーバー コンフィギュレーションにある ASAのハードウェア要件、ソフトウェア要件、およびライセンス要件について説明します。

ハードウェア要件

フェールオーバー コンフィギュレーションの 2 台の装置は、次の条件を満たしている必要があります。

-

同じモデルであること。

Firepower 9300 の場合、高可用性は同じタイプのモジュール間でのみサポートされていますが、2 台のシャーシにモジュールを混在させることができます。たとえば、各シャーシには SM-56、SM-48、および SM-40 があります。SM-56 モジュール間、SM-48 モジュール間、および SM-40 モジュール間にハイアベイラビリティペアを作成できます。

-

インターフェイスの数とタイプが同じであること。

プラットフォーム モードと Firepower 4100/9300 シャーシFirepower 2100 では、フェールオーバー を有効にする前に、すべてのインターフェイスが FXOS で同一に事前構成されている必要があります。フェールオーバーを有効にした後でインターフェイスを変更する場合は、スタンバイユニットの FXOS でそのインターフェイスを変更してから、アクティブユニットで同じ変更を行います。 FXOS でインターフェイスを削除した場合(たとえば、ネットワーク モジュールの削除、EtherChannel の削除、または EtherChannel へのインターフェイスの再割り当てなど)、必要な調整を行うことができるように、ASA 設定では元のコマンドが保持されます。設定からインターフェイスを削除すると、幅広い影響が出る可能性があります。ASA OS の古いインターフェイス設定は手動で削除できます。

-

同じモジュール(存在する場合)がインストールされていること。

-

同じ RAM がインストールされていること。

フェールオーバー コンフィギュレーションで装置に異なるサイズのフラッシュ メモリを使用している場合、小さい方のフラッシュ メモリを取り付けた装置に、ソフトウェア イメージ ファイルおよびコンフィギュレーション ファイルを格納できる十分な容量があることを確認してください。十分な容量がない場合、フラッシュ メモリの大きい装置からフラッシュ メモリの小さい装置にコンフィギュレーションの同期が行われると、失敗します。

ソフトウェア要件

フェールオーバー コンフィギュレーションの 2 台の装置は、次の条件を満たしている必要があります。

-

コンテキスト モードが同じであること(シングルまたはマルチ)。

-

単一モードの場合:同じファイアウォール モードにあること(ルーテッドまたはトランスペアレント)。

マルチコンテキスト モードでは、ファイアウォール モードはコンテキスト レベルで設定され、混合モードを使用できます。

-

ソフトウェア バージョンが、メジャー(最初の番号)およびマイナー(2 番目の番号)ともに同じであること。ただし、アップグレード プロセス中は、異なるバージョンのソフトウェアを一時的に使用できます。たとえば、ある装置をバージョン 8.3(1) からバージョン 8.3(2) にアップグレードし、フェールオーバーをアクティブ状態のままにできます。長期的に互換性を維持するために、両方の装置を同じバージョンにアップグレードすることをお勧めします。

-

同じ セキュアクライアント イメージがあること。中断のないアップグレードを実行するときにフェールオーバー ペアのイメージが一致しないと、アップグレード プロセスの最後のリブート手順でクライアントレス SSL VPN 接続が切断され、データベースには孤立したセッションが残り、IP プールではクライアントに割り当てられた IP アドレスが「使用中」として示されます。

-

同じ FIPS モードであること。

-

(Firepower 4100/9300)同じフロー オフロード モードを使用し、両方とも有効または無効になっている。

ライセンス要件

フェールオーバー コンフィギュレーションの 2 台の装置は、ライセンスが同じである必要はありません。これらのライセンスは結合され、1 つのフェールオーバー クラスタ ライセンスが構成されます。

フェールオーバー リンクとステートフル フェールオーバー リンク

フェールオーバー リンクとオプションのステートフル フェールオーバー リンクは、2 つの装置間の専用接続です。シスコでは、フェールオーバー リンクまたはステートフル フェールオーバー リンク内の 2 つのデバイス間で同じインターフェイスを使用することを推奨しています。たとえば、フェールオーバー リンクで、デバイス 1 で eth0 を使用していた場合は、デバイス 2 でも同じインターフェイス(eth0)を使用します。

注意 |

フェールオーバー リンクおよびステート リンク経由で送信される情報は、IPsec トンネルまたはフェールオーバー キーを使用して通信を保護しない限り、すべてクリア テキストで送信されます。VPN トンネルの終端に ASA を使用する場合、この情報には、トンネルの確立に使用されたすべてのユーザー名、パスワード、および事前共有キーが含まれています。この機密データをクリア テキストで転送することは、非常に大きなセキュリティ リスクになるおそれがあります。ASA を使用して VPN トンネルを終端する場合は、フェールオーバー通信を IPsec トンネルまたはフェールオーバー キーによってセキュリティ保護することをお勧めします。 |

フェールオーバー リンク

フェールオーバー ペアの 2 台の装置は、フェールオーバー リンク経由で常に通信して、各装置の動作ステータスを確認しています。

フェールオーバー リンク データ

次の情報がフェールオーバー リンク経由で伝達されています。

-

装置の状態(アクティブまたはスタンバイ)

-

hello メッセージ(キープアライブ)

-

ネットワーク リンクの状態

-

MAC アドレス交換

-

コンフィギュレーションの複製および同期

フェールオーバー リンクのインターフェイス

使用されていないデータインターフェイス(物理、サブインターフェイス、または EtherChannel)はいずれもフェールオーバーリンクとして使用できます。ただし、現在名前が設定されているインターフェイスは指定できません。フェールオーバー リンク インターフェイスは、通常のネットワーク インターフェイスとしては設定されません。フェールオーバー通信のためにだけ存在します。このインターフェイスは、フェールオーバー リンク用にのみ使用できます(ステート リンク用としても使用できます)。ほとんどのモデルでは、以下で明示的に説明されていない限り、フェールオーバー用の管理インターフェイスを使用できません。

ASA は、ユーザー データとフェールオーバー リンク間でのインターフェイスの共有をサポートしていません。同じ親の別のサブインターフェイスをフェールオーバーリンクやデータのために使用することもできません。

フェールオーバー リンクについては、次のガイドラインを参照してください。

-

5506-X ~ 5555-X:管理インターフェイスをフェールオーバー リンクとして使用できません。データ インターフェイスを使用する必要があります。5506H-X は唯一の例外で、フェールオーバー リンクとして管理インターフェイスを使用できます。

-

5506H-X:フェールオーバー リンクとして管理 1/1 インターフェイスを使用できます。フェールオーバー用に設定した場合は、デバイスをリロードして変更を反映させる必要があります。この場合、管理プロセスに管理インターフェイスが必要であるため、ASA Firepower モジュールも使用できません。

-

Firepower 4100/9300:フェールオーバー リンクに管理タイプのインターフェイスを使用することはできません。

-

リンクのサイジングについては、次のガイドラインを参照してください。

表 1. フェールオーバー リンクのサイズ モデル

結合フェールオーバー リンクとステート リンクのインターフェイス サイズ

Firepower 1010

1 Gbps

Firepower 1100

1 Gbps

Cisco Secure Firewall 1200

1 Gbps

Cisco Secure Firewall 3100

Cisco Secure Firewall 3105:1 Gbps

Cisco Secure Firewall 3110:1 Gbps

Cisco Secure Firewall 3120:1 Gbps

Cisco Secure Firewall 3130:10 Gbps

Cisco Secure Firewall 3140:10 Gbps

Firepower 4100

10 Gbps

Cisco Secure Firewall 4200

10 Gbps

Firepower 9300

10 Gbps

交替頻度は、ユニットのホールド時間と同じです(failover polltime unit コマンド)。

(注) |

設定が大きく、ユニットのホールド時間が短い場合、メンバーインターフェイスを交互に切り替えると、セカンダリユニットの参加/再参加を防止できます。この場合、セカンダリユニットが参加するまで、メンバーインターフェイスの 1 つを無効にします。 |

フェールオーバー リンクとして使用される EtherChannel の場合は、順序が不正なパケットを防止するために、EtherChannel 内の 1 つのインターフェイスのみが使用されます。そのインターフェイスで障害が発生した場合は、EtherChannel 内の次のリンクが使用されます。フェールオーバー リンクとして使用中の EtherChannel の設定は変更できません。

フェールオーバー リンクの接続

フェールオーバー リンクを次の 2 つの方法のいずれかで接続します。

-

ASA のフェールオーバー インターフェイスと同じネットワークセグメント(ブロードキャストドメインまたは VLAN)に他のデバイスのないスイッチを使用する。

-

イーサネット ケーブルを使用してユニットを直接接続する。外部スイッチは必要ありません。

ユニット間でスイッチを使用しない場合、インターフェイスに障害が発生すると、リンクは両方のピアでダウンします。このような状況では、障害が発生してリンクがダウンする原因になったインターフェイスがどちらのユニットのものかを簡単に特定できないため、トラブルシューティング作業が困難になる場合があります。

ASAは、銅線イーサネット ポートで Auto-MDI/MDIX をサポートしているため、クロスオーバー ケーブルまたはストレート ケーブルのいずれかを使用できます。ストレート ケーブルを使用した場合は、インターフェイスが自動的にケーブルを検出して、送信/受信ペアの 1 つを MDIX にスワップします。

ステートフル フェールオーバー リンク

ステートフル フェールオーバーを使用するには、接続ステート情報を渡すためのステートフル フェールオーバー リンク(ステート リンクとも呼ばれる)を設定する必要があります。

フェールオーバー リンクの共有

インターフェイスを節約するための最適な方法はフェールオーバー リンクを共有することです。ただし、大規模な構成とトラフィックの多いネットワークを使用する場合は、ステート リンクとフェールオーバー リンクに専用のインターフェイスを使用することを検討する必要があります。

専用のインターフェイス

ステートリンク専用のデータインターフェイス(物理、または EtherChannel)を使用できます。専用のステートリンクの要件についてはフェールオーバー リンクのインターフェイス、ステートリンクの接続についてはフェールオーバー リンクの接続を参照してください。

長距離のフェールオーバーを使用する場合のステート リンクの遅延は、パフォーマンスを最善にするには 10 ミリ秒未満でなければならず、250 ミリ秒を超えないようにする必要があります。遅延が 10 ミリ秒を上回る場合、フェールオーバー メッセージの再送信によって、パフォーマンスが低下する可能性があります。

フェールオーバーの中断の回避とデータ リンク

すべてのインターフェイスで同時に障害が発生する可能性を減らすために、フェールオーバー リンクとデータ インターフェイスは異なるパスを通すことを推奨します。フェールオーバー リンクがダウンした場合、フェールオーバーが必要かどうかの決定に、ASA はデータ インターフェイスを使用できます。その後、フェールオーバー動作は、フェールオーバー リンクのヘルスが復元されるまで停止されます。

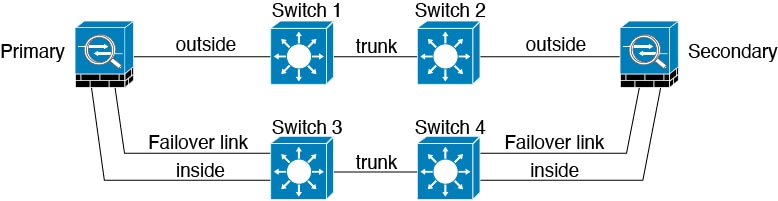

耐障害性のあるフェールオーバー ネットワークの設計については、次の接続シナリオを参照してください。

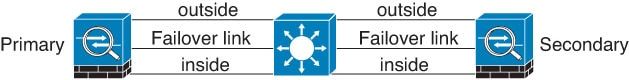

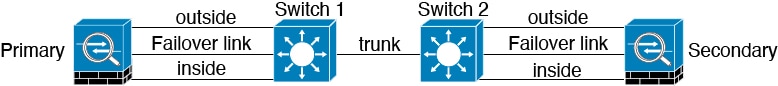

シナリオ 1:非推奨

単一のスイッチまたはスイッチ セットが 2 つの ASA 間のフェールオーバー インターフェイスとデータ インターフェイスの両方の接続に使用される場合、スイッチまたはスイッチ間リンクがダウンすると、両方の ASA がアクティブになります。したがって、次の図で示されている次の 2 つの接続方式は推奨しません。

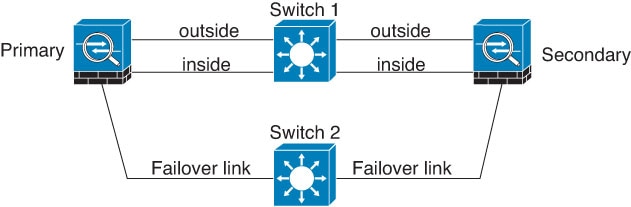

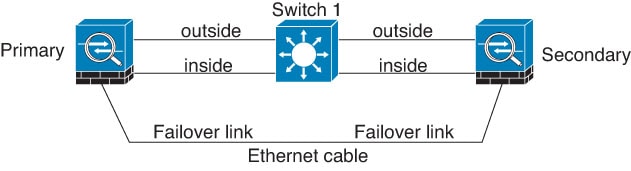

シナリオ 2:推奨

フェールオーバー リンクには、データ インターフェイスと同じスイッチを使用しないことを推奨します。代わりに、次の図に示すように、別のスイッチを使用するか直接ケーブルを使用して、フェールオーバー リンクを接続します。

シナリオ 3:推奨

ASA データ インターフェイスが複数セットのスイッチに接続されている場合、フェールオーバー リンクはいずれかのスイッチに接続できます。できれば、次の図に示すように、ネットワークのセキュアな側(内側)のスイッチに接続します。

フェールオーバー の MAC アドレスと IP アドレス

インターフェイスを設定する場合、同じネットワーク上にアクティブ IP アドレスとスタンバイ IP アドレスを指定できます。通常、フェールオーバーが発生すると、新しいアクティブ装置がアクティブな IP アドレスと MAC アドレスを引き継ぎます。ネットワークデバイスは、MAC と IP アドレスのペアリングの変更を認識しないため、ネットワーク上のどのような場所でも ARP エントリが変更されたり、タイムアウトが生じたりすることはありません。

(注) |

推奨されてはいますが、スタンバイアドレスは必須ではありません。スタンバイ IP アドレスがなければ、アクティブ装置はネットワーク テストを実行してスタンバイ インターフェイスの状態を確認することはできません。できることはリンク ステートの追跡のみです。また、管理目的でそのインターフェイス上のスタンバイ装置に接続することもできません。 |

ステートリンクのIPアドレスおよびMACアドレスは、フェールオーバー時に変更されません。

アクティブ/スタンバイ IP アドレスと MAC アドレス

アクティブ/スタンバイ フェールオーバー の場合、フェールオーバーイベント中の IP アドレスと MAC アドレスの使用方法については、次を参照してください。

-

アクティブ装置は常に、プライマリ装置のIPアドレスとMACアドレスを使用します。

-

アクティブ装置がフェールオーバーすると、スタンバイ装置は障害が発生した装置の IP アドレスと MAC アドレスを引き継ぎ、トラフィックを通過させます。

-

障害が発生した装置がオンライン状態に戻ると、スタンバイ状態になり、スタンバイの IP アドレスと MAC アドレスを引き継ぎます。

ただし、セカンダリ装置がプライマリ装置を検出せずに起動した場合、プライマリ装置の MAC アドレスを認識していないため、セカンダリ装置がアクティブ装置になり、自分の MAC アドレスを使用します。プライマリ装置が使用可能になると、セカンダリ(アクティブ)装置は MAC アドレスをプライマリ装置の MAC アドレスに変更します。このため、ネットワークトラフィックが中断することがあります。同様に、新しいハードウェアでプライマリ装置をスワップ アウトすると新しい MAC アドレスが使用されます。

フェールオーバーを無効にし、フェールオーバー設定を無効状態に設定した場合は、フェールオーバーを手動で再開するか、デバイスを再起動する必要があります。デバイスを再起動するのではなく、コマンド failover reset を使用してフェールオーバーを再開することをお勧めします。フェールオーバー設定が無効なスタンバイ装置をリロードすると、スタンバイ装置はアクティブ装置として起動し、プライマリ装置の IP アドレスと MAC アドレスを使用します。これにより、IP アドレスが重複し、ネットワークトラフィックが中断されます。failover reset コマンドを使用してフェールオーバーを有効にし、トラフィックフローを復元します。

(注) |

スタンドアロンデバイスでフェールオーバーを有効にすると、データインターフェイスがフェールオーバーのネゴシエーション状態でダウンし、トラフィックが中断されます。 |

仮想 MAC アドレスがこの中断を防ぎます。なぜなら、アクティブ MAC アドレスは起動時にセカンダリ装置によって認識され、プライマリ装置のハードウェアが新しくなっても変わらないからです。セカンダリ装置がプライマリ装置より先にオンラインになった場合でも、セカンダリ装置がアクティブ装置であるときに正しい MAC アドレスを使用するように、プライマリ装置とセカンダリ装置の両方で仮想 MAC アドレスを設定することをお勧めします。仮想 MAC アドレスを設定しなかった場合、トラフィック フローを復元するために、接続されたルータの ARP テーブルをクリアする必要がある場合があります。MACアドレスが変わった場合、ASAはスタティックNATアドレスに対してGratuitous ARPを送信しません。そのため、接続されたルータはこれらのアドレスのMACアドレス変更を認識できません。

アクティブ/アクティブ IP アドレスと MAC アドレス

アクティブ/アクティブフェールオーバーの場合、フェールオーバーイベント中の IP アドレスと MAC アドレスの使用方法については、次を参照してください。

-

プライマリ装置は、フェールオーバーグループ 1 および 2 のコンテキストにあるすべてのインターフェイスに対してアクティブおよびスタンバイ MAC アドレスを自動生成します。また、MAC アドレスが競合している場合などには、必要に応じて手動で MAC アドレスを設定できます。

-

各装置は、アクティブ フェールオーバー グループのアクティブな IP アドレスと MAC アドレス、およびスタンバイ フェールオーバー グループのスタンバイアドレスを使用します。たとえば、プライマリ装置はフェールオーバーグループ 1 に対してアクティブであるため、フェールオーバーグループ 1 のコンテキストに対してアクティブなアドレスを使用します。また、スタンバイアドレスを使用するフェールオーバーグループ 2 のコンテキストに対してはスタンバイです。

-

ある装置がフェールオーバーすると、別の装置が障害が発生したフェールオーバーグループのアクティブな IP アドレスと MAC アドレスを引き継ぎ、トラフィックを通過させます。

-

障害が発生した装置がオンライン状態に戻り、プリエンプトオプションを有効にすると、フェールオーバーグループが再開されます。

仮想 MAC アドレス

ASA には仮想 MAC アドレスを設定する複数の方法があります。1 つの方法だけ使用することを推奨します。複数の方法を使用して MAC アドレスを設定した場合、使用される MAC アドレスは多くの変数によって決まるため、予測できないことがあります。手動の方法には、次で説明されている自動生成方法に加えて、インターフェイスモード mac-address コマンド、failover mac address コマンドが含まれ、アクティブ/アクティブフェールオーバーの場合は、フェールオーバー グループ モード mac address コマンドが含まれます。

マルチコンテキストモードでは、共有インターフェイスに対して仮想アクティブおよびスタンバイ MAC アドレスを自動的に生成するように ASA を設定できます。また、これらの割り当てはセカンダリ装置に同期されます(mac-address auto コマンドを参照)。非共有インターフェイスの場合、アクティブ/スタンバイモードの MAC アドレスを手動で設定できます(アクティブ/アクティブモードでは、すべてのインターフェイスの MAC アドレスが自動生成されます)。

アクティブ/アクティブ フェールオーバーでは、仮想 MAC アドレスはデフォルト値またはインターフェイスごとに設定できる値のいずれかとともに常に使用されます。

フェールオーバーでの MAC アドレス テーブルの更新

フェールオーバー時、新しいアクティブ デバイスとして指定されたデバイスは、MAC テーブル内の各 MAC アドレス エントリに対してマルチキャスト パケットを生成し、それをすべてのブリッジ グループ インターフェイスに送信します。このアクションにより、ブリッジグループ内の上流スイッチは、新しいアクティブデバイスのインターフェイスでルーティングテーブルを更新し、正確なトラフィック転送を保証します。

マルチキャストパケットの生成および上流スイッチのルーティングテーブルを更新するのにかかる時間は、MAC アドレステーブルのエントリ数とブリッジ グループ インターフェイスの数によって異なります。フェールオーバー イベント中に発生した遅延に関連する統計を表示するには、コマンド show failover statistics state-switch-delay を使用します。

ステートレス フェールオーバーとステートフル フェールオーバー

ASA は、アクティブ/スタンバイ モードとアクティブ/アクティブ モードの両方に対して、ステートレスとステートフルの 2 種類のフェールオーバーをサポートします。

(注) |

クライアントレス SSL VPN の一部のコンフィギュレーション要素(ブックマークやカスタマイゼーションなど)は VPN フェールオーバー サブシステムを使用していますが、これはステートフル フェールオーバーの一部です。フェールオーバー ペアのメンバ間でこれらの要素を同期するには、ステートフル フェールオーバーを使用する必要があります。ステートレス フェールオーバーは、クライアントレス SSL VPN には推奨されません。 |

ステートレス フェールオーバー

フェールオーバーが行われると、アクティブ接続はすべてドロップされます。新しいアクティブ装置が引き継ぐ場合、クライアントは接続を再確立する必要があります。

(注) |

クライアントレス SSL VPN の一部のコンフィギュレーション要素(ブックマークやカスタマイゼーションなど)は VPN フェールオーバー サブシステムを使用していますが、これはステートフル フェールオーバーの一部です。フェールオーバー ペアのメンバ間でこれらの要素を同期するには、ステートフル フェールオーバーを使用する必要があります。ステートレス(標準)フェールオーバーは、クライアントレス SSL VPN には推奨できません。 |

ステートフル フェールオーバー

ステートフル フェールオーバーが有効な場合、アクティブ装置は接続ごとのステート情報をスタンバイ装置に継続的に渡しますアクティブ/アクティブ フェールオーバーの場合は、アクティブとスタンバイのフェールオーバー グループ間でこれが行われます。フェールオーバーの発生後も、新しいアクティブ装置で同じ接続情報が利用できます。サポートされているエンドユーザのアプリケーションでは、同じ通信セッションを保持するために再接続する必要はありません。

サポートされる機能

ステートフル フェールオーバーでは、次のステート情報がスタンバイ ASA に渡されます。

-

NAT 変換テーブル

-

TCP 接続状態と UDP 接続状態()。その他の IP プロトコル タイプと ICMP は、新しいパケットが到着すると新しいアクティブ デバイスで確立されるため、アクティブ装置によって解析されません。

-

HTTP 接続テーブル(HTTP 複製が有効でない場合)。

-

HTTP 接続状態(HTTP 複製が有効の場合):デフォルトでは、ステートフル フェールオーバーが有効のときには、ASA は HTTP セッション情報を複製しません。HTTPレプリケーションを有効にすることをお勧めします。

-

SCTP 接続状態ただし、SCTP インスペクションのステートフル フェールオーバーはベスト エフォートです。フェールオーバー中、SACK パケットが失われると、失われたパケットが受信されるまで、新しいアクティブ ユニットはキューにある他のすべての順序が不正なパケットを破棄します。

-

ARP テーブル

-

レイヤ 2 ブリッジ テーブル(ブリッジ グループ用)

-

ISAKMP および IPSec SA テーブル

-

GTP PDP 接続データベース

-

SIP シグナリング セッションおよびピン ホール。

-

ICMP 接続状態:ICMP 接続の複製は、個々のインターフェイスが非対称ルーティング グループに割り当てられている場合にだけ有効になります。

-

スタティック/ダイナミック ルーティング テーブル:ステートフル フェールオーバーは OSPF や EIGRP などのダイナミック ルーティング プロトコルに参加します。そのため、アクティブ装置上のダイナミック ルーティング プロトコルを介して学習されたルートは、スタンバイ装置のルーティング情報ベース(RIB)テーブルに保持されます。フェールオーバー イベントが発生した場合、最初はアクティブなセカンダリ装置にプライマリ装置をミラーリングするルールがあるため、パケットは通常は最小限の切断でトラフィックに移動します。フェールオーバーの直後に、新しくアクティブになった装置で再コンバージェンス タイマーが開始されます。次に、RIB テーブルのエポック番号が増加します。再コンバージェンス中に、OSPF および EIGRP ルートは新しいエポック番号で更新されます。タイマーが期限切れになると、失効したルート エントリ(エポック番号によって決定される)はテーブルから削除されます。これで、RIB には新しくアクティブになった装置での最新のルーティング プロトコル転送情報が含まれます。

(注)

ルートは、アクティブ装置上のリンクアップまたはリンクダウン イベントの場合のみ同期されます。スタンバイ装置上でリンクがアップまたはダウンすると、アクティブ装置から送信されたダイナミック ルートが失われることがあります。これは正常な予期された動作です。

-

DHCP サーバ:DHCP アドレス リースは複製されません。ただし、インターフェイス上に構成された DHCP サーバは DHCP クライアントにアドレスを付与する前に ping を送信してアドレスが使用されていないことを確認するため、サービスに影響はありません。ステート情報は、DHCP リレーまたは DDNS には関係ありません。

-

Cisco IP SoftPhone セッション:コール セッション ステート情報がスタンバイ装置に複製されるため、Cisco IP SoftPhone セッションの実行中にフェールオーバーが起こっても、コールは実行されたままです。コールが終了すると、IP SoftPhone クライアントでは Cisco Call Manager との接続が解除されます。これは、CTIQBE ハングアップ メッセージのセッション情報がスタンバイ装置に存在しないために発生します。IP SoftPhone クライアントでは、一定の時間内に CallManager からの応答が受信されない場合、CallManager に到達できないものと判断されて登録が解除されます。

-

RA VPN:リモート アクセス VPN のエンド ユーザは、フェールオーバー後に VPN セッションを再認証または再接続する必要はありません。ただし、VPN 接続上で動作するアプリケーションは、フェールオーバー プロセス中にパケットを失って、パケット損失から回復できない可能性があります。

-

すべての接続から、確立された接続だけがスタンバイ デバイスに複製されます。

サポートされない機能

ステートフル フェールオーバーでは、次のステート情報はスタンバイ ASA に渡されません。

-

ユーザ認証(uauth)テーブル

-

TCP ステート バイパス接続。

-

マルチキャスト ルーティング。

-

一部のクライアントレス SSL VPN 機能。

-

スマート トンネル

-

ポートフォワーディング

-

プラグイン

-

Java アプレット

-

IPv6 クライアントレスまたは セキュアクライアント セッション

-

Citrix 認証(Citrix ユーザはフェールオーバー後に再認証が必要です)

-

フェールオーバーのブリッジ グループ要件

ブリッジ グループを使用する場合は、フェールオーバーに関して特別な考慮事項があります。

アプライアンス、ASAv のブリッジグループ必須要件

アクティブ装置がスタンバイ装置にフェールオーバーするときに、スパニングツリー プロトコル(STP)を実行している接続済みスイッチ ポートは、トポロジ変更を検出すると 30 ~ 50 秒間ブロッキング ステートに移行できます。ポートがブロッキング ステートである間のトラフィックの損失を回避するために、スイッチ ポート モードに応じて次の回避策のいずれかを設定できます。

-

アクセス モード:スイッチで STP PortFast 機能をイネーブルにします。

interface interface_id spanning-tree portfastPortFast 機能を設定すると、リンクアップと同時にポートが STP フォワーディング モードに遷移します。ポートは STP に参加し続けます。したがって、ポートがループの一部になる場合、最終的には STP ブロッキング モードに遷移します。

-

トランク モード:EtherType アクセス ルールを使用して、ブリッジグループのメンバー インターフェイス上の ASA の BPDU をブロックします。

access-list id ethertype deny bpdu access-group id in interface name1 access-group id in interface name2BPDU をブロックすると、スイッチの STP はディセーブルになります。ネットワーク レイアウトで ASA を含むループを設定しないでください。

上記のオプションのどちらも使用できない場合は、フェールオーバー機能または STP の安定性に影響する、推奨度の低い次の回避策のいずれかを使用できます。

-

インターフェイス モニタリングをディセーブルにします。

-

ASA がフェールオーバーする前に、インターフェイスのホールド時間を STP が収束可能になる大きい値に増やします。

-

STP がインターフェイスのホールド時間よりも速く収束するように、STP タイマーを減らします。

フェールオーバーのヘルス モニタリング

ASAは、各装置について全体的なヘルスおよびインターフェイス ヘルスをモニターします。この項では、各装置の状態を判断するために、ASAがテストを実行する方法について説明します。

装置のヘルス モニターリング

ASAは、hello メッセージでフェールオーバー リンクをモニタして相手装置のヘルスを判断します。フェールオーバー リンクで 3 回連続して hello メッセージを受信しなかったときは、フェールオーバー リンクを含む各データ インターフェイスで LANTEST メッセージを送信し、ピアが応答するかどうかを確認します。 FirePOWER 9300 および 4100 シリーズでは、hello メッセージよりも信頼性の高い Bidirectional Forwarding Detection(BFD)を有効にできます。ASAが行うアクションは、相手装置からの応答によって決まります。次の可能なアクションを参照してください。

-

ASAがフェールオーバー リンクで応答を受信した場合、フェールオーバーは行われません。

-

ASAがフェールオーバー リンクで応答を受信せず、データ インターフェイスで応答を受信した場合、装置のフェールオーバーは行われません。フェールオーバー リンクは故障とマークされます。フェールオーバー リンクがダウンしている間、装置はスタンバイにフェールオーバーできないため、できるだけ早くフェールオーバー リンクを復元する必要があります。

-

ASAがどのインターフェイスでも応答を受信しなかった場合、スタンバイ装置がアクティブ モードに切り替わり、相手装置を故障に分類します。

ハートビートモジュールの冗長性

HA の各ユニットは、クラスタ制御リンクを介してブロードキャスト キープアライブ ハートビート パケットを定期的に送信します。コントロールプレーンがトラフィックの処理でビジー状態になっていると、ハートビートパケットがピアに届かなかったり、CPU の過負荷が原因でピアがハートビートパケットを処理しないことがあります。設定可能なタイムアウト期間内にピアがキープアライブステータスを伝えられない場合、誤ったフェールオーバーまたはスプリットブレインシナリオが発生します。

データプレーンのハートビートモジュールは、コントロールプレーンでのトラフィックの輻輳による誤ったフェールオーバーまたはスプリットブレインの発生を回避するために役立ちます。

-

追加のハートビートモジュールは、コントロール プレーン モジュールと同様に機能しますが、データ プレーン トランスポート インフラストラクチャを使用してハートビート メッセージを送受信します。

-

ピアがデータプレーンでハートビートパケットを受信すると、カウンタが増加します。

-

コントロールプレーンでのハートビート転送が失敗した場合、ノードはデータプレーンのハートビートカウンタをチェックします。カウンタが増加している場合、ピアは稼働しており、この状況ではクラスタはフェールオーバーを実行しません。

(注) |

|

インターフェイス モニタリング

最大 1025 のインターフェイスを監視できます(マルチコンテキスト モードでは、すべてのコンテキスト間で分割)。重要なインターフェイスをモニターする必要があります。たとえば、マルチコンテキスト モードでは、共有インターフェイスを監視するように 1 つのコンテキストを設定する場合があります(インターフェイスが共有されているため、すべてのコンテキストがそのモニタリングによる利点を得ることができます)。

ユニットは、モニター対象のインターフェイス上で 15 秒間 hello メッセージを受信しなかった場合に(デフォルト)、インターフェイス テストを実行します。(この時間を変更するには、failover polltime interface コマンド、アクティブ/アクティブ フェールオーバーの場合は polltime interface コマンドを参照してください)1 つのインターフェイスに対するインターフェイス テストのいずれかが失敗したものの、他のユニット上のこの同じインターフェイスが正常にトラフィックを渡し続けている場合は、そのインターフェイスに障害があるものと見なされ、ASAはテストの実行を停止します。

障害が発生したインターフェイスの数に対して定義したしきい値が満たされ(failover interface-policy コマンド、またはアクティブ/アクティブ フェールオーバーの場合は interface-policy コマンドを参照)、さらに、アクティブ ユニットでスタンバイ装置よりも多くの障害が発生した場合は、フェールオーバーが発生します。両方のユニット上のインターフェイスに障害が発生した場合は、両方のインターフェイスが「未知」状態になり、フェールオーバー インターフェイス ポリシーで定義されているフェールオーバー限界値に向けてのカウントは行われません。

インターフェイスは、何らかのトラフィックを受信すると、再度動作状態になります。故障した ASA は、インターフェイス障害しきい値が満たされなくなった場合、スタンバイ モードに戻ります。

インターフェイスに IPv4 および IPv6 アドレスが設定されている場合、ASA は IPv4 を使用してヘルス モニタリングを実行します。インターフェイスに IPv6 アドレスだけが設定されている場合、ASAは ARP ではなく IPv6 ネイバー探索を使用してヘルス モニタリング テストを実行します。ブロードキャスト ping テストの場合、ASA は IPv6 全ノード アドレス(FE02::1)を使用します。

(注) |

障害が発生した装置が回復せず、実際には障害は発生していないと考えられる場合は、failover reset コマンドを使用して状態をリセットできます。ただし、フェールオーバー条件が継続している場合、装置は再び障害状態になります。 |

インターフェイス テスト

ASAでは、次のインターフェイス テストが使用されます。各テストの時間は約 1.5 秒(デフォルト)、またはフェールオーバー インターフェイスの保留時間の 1/16 です(failover polltime interface コマンドを参照するか、アクティブ/アクティブフェールオーバーの場合は interface-policy コマンドを参照)。

-

リンク アップ/ダウン テスト:インターフェイス ステータスのテストです。リンク アップ/ダウン テストでインターフェイスがダウンしていることが示された場合、ASA は障害が発生し、テストが停止したと見なします。ステータスがアップの場合、ASAはネットワーク アクティビティを実行します。

-

ネットワーク アクティビティ テスト:ネットワークの受信アクティビティのテストです。テストの開始時に、各装置はインターフェイスの受信パケット カウントをリセットします。テスト中にユニットが適切なパケットを受信すると、すぐにインターフェイスは正常に動作していると見なされます。両方の装置がトラフィックを受信した場合、テストは停止します。どちらか一方のユニットだけがトラフィックを受信している場合は、トラフィックを受信していないユニットのインターフェイスで障害が発生していると見なされ、テストは停止します。どちらのユニットもトラフィックを受信していない場合は、ASA は ARP テストを開始します。

-

ARP テスト:ARP が正しく応答するかどうかをテストします。各ユニットは、ARP テーブル内の最新のエントリの IP アドレスに対して単一の ARP 要求を送信します。ユニットがテスト中に ARP 応答またはその他のネットワーク トラフィックを受信する場合、インターフェイスは動作していると見なされます。ユニットが ARP 応答を受信しない場合、 ASAは、ARP テーブル内の「次の」エントリの IP アドレスに対して単一の ARP 要求を送信します。ユニットがテスト中に ARP 応答またはその他のネットワーク トラフィックを受信する場合、インターフェイスは動作していると見なされます。両方のユニットがトラフィックを受信した場合、テストは停止します。どちらか一方のユニットだけがトラフィックを受信している場合は、トラフィックを受信していないユニットのインターフェイスで障害が発生していると見なされ、テストは停止します。どちらのユニットもトラフィックを受信していない場合は、ASA はブートストラップ ping テストを開始します。

-

ブロードキャスト Ping テスト:ping 応答が正しいかどうかをテストします。各ユニットがブロードキャスト ping を送信し、受信したすべてのパケットをカウントします。パケットはテスト中にパケットを受信すると、インターフェイスは正常に動作していると見なされます。両方のユニットがトラフィックを受信した場合、テストは停止します。どちらか一方のユニットだけがトラフィックを受信している場合は、トラフィックを受信していないユニットのインターフェイスで障害が発生していると見なされ、テストは停止します。どちらのユニットもトラフィックを受信しない場合、ARP テストを使用してテストが再開されます。両方の装置が ARP およびブロードキャスト ping テストからトラフィックを受信し続けない場合、これらのテストは永久に実行し続けます。

インターフェイス ステータス

モニタ対象のインターフェイスには、次のステータスがあります。

-

Unknown:初期ステータスです。このステータスは、ステータスを特定できないことを意味する場合もあります。

-

Normal:インターフェイスはトラフィックを受信しています。

-

Testing:ポーリング 5 回の間、インターフェイスで hello メッセージが検出されていません。

-

Link Down:インターフェイスまたは VLAN は管理のためにダウンしています。

-

No Link:インターフェイスの物理リンクがダウンしています。

-

Failed:インターフェイスではトラフィックを受信していませんが、ピア インターフェイスではトラフィックを検出しています。

フェールオーバー 時間

Firepower ハイアベイラビリティペアでは、次のイベントでフェールオーバーがトリガーされます。

-

アクティブユニットの 50% を超える Snort インスタンスがダウンした場合

-

アクティブユニットのディスク容量使用率が 90% を超えた場合

-

アクティブユニットで no failover active コマンドが実行された場合、またはスタンバイユニットで failover active コマンドが実行された場合

-

アクティブユニットで障害が発生したインターフェイスの数がスタンバイユニットよりも多くなった場合

-

アクティブデバイスのインターフェイス障害が設定されたしきい値を超えた場合

デフォルトでは、1 つのインターフェイス障害でフェールオーバーが行われます。デフォルト値を変更するには、フェールオーバーが発生するしきい値として、障害が発生したインターフェイスの数またはモニター対象インターフェイスの割合を設定します。アクティブデバイスでしきい値を超えると、フェールオーバーが発生します。スタンバイデバイスでしきい値を超えると、ユニットが Fail 状態に移行します。

デフォルトのフェールオーバー条件を変更するには、グローバル コンフィギュレーション モードで次のコマンドを入力します。

表 2. コマンド

目的

failover interface-policy num [%]

hostname (config)# failover interface-policy 20%デフォルトのフェールオーバー基準を変更します。

インターフェイスの具体的な数を指定するときは、num 引数に 1 ~ 250 を設定できます。

インターフェイスの割合を指定するときは、num 引数に 1 ~ 100 を設定できます。

(注) |

CLI または ASDM を使用して手動でフェールオーバーした場合、もしくは ASA をリロードした場合、フェールオーバーはすぐに開始され、次に示すタイマーの影響は受けません。 |

|

フェールオーバー条件 |

最小 |

デフォルト |

最大数 |

|---|---|---|---|

|

アクティブユニットの電源の喪失、ハードウェアのダウン、ソフトウェアのリロードまたはクラッシュにより、モニター対象インターフェイスまたはフェールオーバーリンクで hello メッセージを受信しなくなる。 |

800 ミリ秒 |

15 秒 |

45 秒 |

|

アクティブ ユニット メインボード インターフェイスリンクがダウンする。 |

500 ミリ秒 |

5 秒 |

15 秒 |

|

アクティブ ユニットの 4GE モジュール インターフェイス リンクがダウンする。 |

2 秒 |

5 秒 |

15 秒 |

|

アクティブ ユニットのインターフェイスは実行されているが、接続の問題によりインターフェイス テストを行っている。 |

5 秒 |

25 秒 |

75 秒 |

設定の同期

フェールオーバーには、さまざまなタイプのコンフィギュレーション同期があります。

コンフィギュレーションの複製の実行

コンフィギュレーションの複製は、フェールオーバーペアの一方または両方のデバイスのブート時に実行されます。

アクティブ/スタンバイ フェールオーバーでは、コンフィギュレーションは常に、アクティブ装置からスタンバイ装置に同期化されます。

アクティブ/アクティブ フェールオーバーでは、起動ユニットのプライマリまたはセカンデリ指定に関係なく、2 番目に起動したユニットは、最初に起動したユニットから実行コンフィギュレーションを取得します。両方のユニットの起動後、システム実行スペースに入力されたコマンドは、フェールオーバー グループ 1 がアクティブ状態であるユニットから複製されます。

スタンバイ/セカンド ユニットが初期スタートアップを完了すると、実行コンフィギュレーションを削除し(アクティブ ユニットとの通信に必要な failover コマンドを除く)、アクティブ ユニットはコンフィギュレーション全体をスタンバイ/セカンド ユニットに送信します。複製が開始されると、アクティブ ユニットの ASA コンソールに「Beginning configuration replication: Sending to mate,」というメッセージが表示され、完了すると ASA に「End Configuration Replication to mate.」というメッセージが表示されます。コンフィギュレーションのサイズによって、複製には数秒から数分かかります。

コンフィギュレーションを受信する装置の場合、コンフィギュレーションは実行メモリにだけ存在します。コンフィギュレーションの変更の保存に従ってコンフィギュレーションをフラッシュ メモリに保存する必要があります。たとえば、アクティブ/アクティブ フェールオーバーでは、フェールオーバー グループ 1 がアクティブ状態であるユニット上のシステム実行スペースに write memory all コマンドを入力します。コマンドはピア装置に複製され、コンフィギュレーションがフラッシュ メモリに書き込まれます。

(注) |

複製中、コンフィギュレーションを送信しているユニット上に入力されたコマンドは、ピア ユニットに正常に複製されず、コンフィギュレーションを受信するユニット上に入力されたコマンドは、受信したコンフィギュレーションによって上書きできます。コンフィギュレーションの複製処理中には、フェールオーバー ペアのどちらの装置にもコマンドを入力しないでください。 |

ファイルの複製

コンフィギュレーションの同期は次のファイルと構成コンポーネントを複製しません。したがって、これらのファイルが一致するように手動でコピーする必要があります。

-

セキュアクライアント イメージ

-

CSD イメージ

-

セキュアクライアントプロファイル

ASA では、フラッシュファイルシステムに保存されたファイルではなく、cache:/stc/profiles に保存された セキュアクライアント プロファイルのキャッシュ済みファイルが使用されます。セキュアクライアント プロファイルをスタンバイ装置に複製するには、次のいずれかを実行します。

-

アクティブ装置で write standby コマンドを入力します。

-

アクティブ装置でプロファイルを再適用します。

-

スタンバイ装置をリロードします。

-

-

ローカル認証局(CA)

-

ASA イメージ

-

ASDM イメージ

コマンドの複製

起動した後、アクティブユニットで入力したコマンドはただちにスタンバイユニットに複製されます。 コマンドを複製する場合、アクティブ コンフィギュレーションをフラッシュ メモリに保存する必要はありません。

アクティブ/アクティブ フェールオーバーでは、システム実行スペースに入力したコマンドは、フェールオーバー グループ 1 がアクティブ状態である装置から複製されます。

コマンドの複製を行うのに適切な装置上でコマンドを入力しなかった場合は、コンフィギュレーションは同期されません。この変更内容は、次回に初期コンフィギュレーション同期が行われると失われることがあります。

スタンバイ ASA に複製されるコマンドは、次のとおりです。

-

すべてのコンフィギュレーション コマンド(mode、firewall 、および failover lan unit を除く)

-

copy running-config startup-config

-

delete

-

mkdir

-

rename

-

rmdir

-

write memory

スタンバイ ASA に複製されないコマンドは、次のとおりです。

-

すべての形式の copy コマンド(copy running-config startup-config を除く)

-

すべての形式の write コマンド(write memory を除く)

-

debug

-

failover lan unit

-

firewall

-

show

-

terminal pager および pager

設定同期の最適化

デバイスが一時停止後に再起動するか、フェールーバーを再開する場合、参加するデバイスは実行中の設定をクリアします。次に、アクティブデバイスが、設定全体を参加デバイスに送信して完全に同期します。アクティブデバイスの設定が大規模な場合、このプロセスには数分かかることがあります。

設定同期最適化機能により、設定ハッシュ値を交換して、参加ユニットとアクティブユニットの設定を比較できます。アクティブデバイスと参加デバイスの両方で計算されたハッシュが一致する場合、参加デバイスは完全な設定同期をスキップし、フェールオーバー設定に再参加します。 この機能により、さらに迅速なピアリングが可能になり、メンテナンスウィンドウとアップグレード時間が短縮されます。

設定同期の最適化のガイドラインと制限事項

-

設定同期最適化機能は、デフォルトで有効になっています。

-

ASA のマルチコンテキストモードは、完全な設定同期中にコンテキストの順序を共有することによって設定同期最適化をサポートし、後続のノード再参加中にコンテキストの順序を比較できるようにします。

-

パスフレーズとフェールオーバー IPsec キーを設定すると、アクティブユニットとスタンバイユニットで計算されたハッシュ値が異なるため、設定同期の最適化で効果を得られません。

-

ダイナミック ACL または SNMPv3 を使用してデバイスを設定すると、設定同期最適化は効果を発揮しません。

-

アクティブデバイスは、デフォルトの動作として、LAN リンクのフラッピングによって完全な設定を同期します。アクティブデバイスとスタンバイデバイス間のフェールオーバー フラッピングの間、設定同期最適化はトリガーされず、デバイスによって完全な設定同期が実行されます。

-

フェールオーバー設定が中断やアクティブデバイスとスタンバイデバイス間のネットワーク通信の切断から復旧する際に、設定同期最適化がトリガーされます。

設定同期の監視

設定同期最適化機能が有効になっている場合、syslog メッセージが生成され、アクティブユニットと参加ユニットで計算されたハッシュ値が一致するか、一致しないか、または操作がタイムアウトになったかどうかが表示されます。また、ハッシュ要求を送信してからハッシュ応答を取得して比較するまでの経過時間も表示されます。

設定同期の最適化をモニタリングするには、次のコマンドを使用します。

-

show failover config-sync checksum

デバイスのステータスとチェックサムに関する情報を表示します。

-

show failover config-sync configuration

デバイスの設定とチェックサムに関する情報を表示します。

-

show failover config-sync status

設定同期最適化機能のステータスを表示します。

アクティブ/スタンバイ フェールオーバーについて

アクティブ/スタンバイ フェールオーバーでは、障害が発生した装置の機能を、スタンバイ ASA に引き継ぐことができます。アクティブ装置に障害が発生した場合、スタンバイ装置がアクティブ装置になります。ただし、セカンダリ装置の設定を保持するために、障害が発生した装置を交換する前に、スタンバイ装置をプライマリに設定する必要があります。

(注) |

マルチ コンテキスト モードでは、ASA は装置全体(すべてのコンテキストを含む)のフェールオーバーを行いますが、各コンテキストを個別にフェールオーバーすることはできません。 |

プライマリ/セカンダリ ロールとアクティブ/スタンバイ ステータス

フェールオーバー ペアの 2 つの装置の主な相違点は、どちらの装置がアクティブでどちらの装置がスタンバイであるか、つまりどちらの IP アドレスを使用し、どちらの装置でアクティブにトラフィックを渡すかということに関連します。

しかし、プライマリである装置(コンフィギュレーションで指定)とセカンダリである装置との間で、いくつかの相違点があります。

-

両方の装置が同時にスタート アップした場合(さらに動作ヘルスが等しい場合)、プライマリ装置が常にアクティブ装置になります。

-

プライマリ装置の MAC アドレスは常にアクティブ IP アドレスと組み合わされます。このルールの例外は、セカンダリ装置がアクティブになり、フェールオーバー リンク経由でプライマリ装置の MAC アドレスを取得できない場合に発生します。この場合、セカンダリ装置の MAC アドレスが使用されます。

起動時のアクティブ装置の判別

アクティブ装置は、次の条件で判別されます。

-

装置がブートされ、ピアがすでにアクティブとして動作中であることを検出すると、その装置はスタンバイ装置になります。

-

装置がブートされてピアを検出できないと、その装置はアクティブ装置になります。

-

両方の装置が同時にブートされた場合は、プライマリ装置がアクティブ装置になり、セカンダリ装置がスタンバイ装置になります。

フェールオーバー イベント

アクティブ/スタンバイフェールオーバーでは、フェールオーバーは装置ごとに行われます。 マルチコンテキストモードで動作中のシステムでも、個々のコンテキストまたはコンテキストのグループをフェールオーバーすることはできません。

次の表に、各障害イベントに対するフェールオーバー アクションを示します。この表には、各フェールオーバー イベントに対して、フェールオーバー ポリシー(フェールオーバーまたはフェールオーバーなし)、アクティブ装置が行うアクション、スタンバイ装置が行うアクション、およびフェールオーバー条件とアクションに関する特別な注意事項を示します。

|

障害イベント |

ポリシー |

アクティブユニットのアクション |

スタンバイユニットのアクション |

注記 |

|---|---|---|---|---|

|

アクティブユニットが故障(電源またはハードウェア) |

フェールオーバー |

該当なし |

アクティブになる アクティブを障害としてマークする |

モニタ対象インターフェイスまたはフェールオーバーリンクでhelloメッセージが受信されることはありません。 |

|

以前にアクティブだったユニットが復旧 |

フェールオーバーなし |

スタンバイになる |

なし |

なし。 |

|

スタンバイユニットが故障(電源またはハードウェア) |

フェールオーバーなし |

スタンバイに故障とマークする |

該当なし |

スタンバイ装置が故障とマークされている場合、インターフェイス障害しきい値を超えても、アクティブ装置はフェールオーバーを行いません。 |

|

動作中にフェールオーバー リンクに障害が発生した |

フェールオーバーなし |

フェールオーバー リンクに故障とマークする |

フェールオーバー リンクに故障とマークする |

フェールオーバー リンクがダウンしている間、装置はスタンバイ装置にフェールオーバーできないため、できるだけ早くフェールオーバー リンクを復元する必要があります。 |

|

スタートアップ時にフェールオーバー リンクに障害が発生した |

フェールオーバーなし |

アクティブになる フェールオーバー リンクに故障とマークする |

アクティブになる フェールオーバー リンクに故障とマークする |

スタートアップ時にフェールオーバー リンクがダウンしていると、両方の装置がアクティブになります。 |

|

ステート リンクの障害 |

フェールオーバーなし |

なし |

なし |

ステート情報が古くなり、フェールオーバーが発生するとセッションが終了します。 |

|

しきい値を超えたアクティブユニットでインターフェイスに障害が発生 |

フェールオーバー |

アクティブを障害としてマークする |

アクティブになる |

なし。 |

|

しきい値を超えたスタンバイユニットでインターフェイスに障害が発生 |

フェールオーバーなし |

なし |

スタンバイに故障とマークする |

スタンバイ装置が故障とマークされている場合、インターフェイス障害しきい値を超えても、アクティブ装置はフェールオーバーを行いません。 |

アクティブ/アクティブ フェールオーバーの概要

この項では、アクティブ/アクティブ フェールオーバーについて説明します。

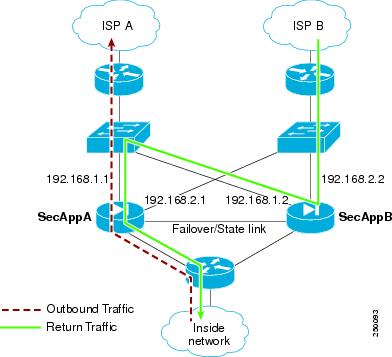

アクティブ/アクティブ フェールオーバーの概要

アクティブ/アクティブ フェールオーバー コンフィギュレーションでは、両方の ASA がネットワーク トラフィックを渡すことができます。アクティブ/アクティブ フェールオーバーは、マルチ コンテキスト モードの ASA でのみ使用できます。アクティブ/アクティブ フェールオーバーでは、ASA のセキュリティ コンテキストを 2 つまでのフェールオーバー グループに分割します。

フェールオーバー グループは、1 つまたは複数のセキュリティ コンテキストの論理グループにすぎません。フェールオーバー グループをプライマリ ASA でアクティブに割り当て、フェールオーバー グループ 2 をセカンデリ ASA でアクティブに割り当てることができます。フェールオーバーが行われる場合は、フェールオーバー グループ レベルで行われます。たとえば、インターフェイス障害パターンに応じて、フェールオーバー グループ 1 をセカンデリ ASA にフェールオーバーし、続いてフェールオーバー グループ 2 をプライマリ ASA にフェールオーバーすることができます。このイベントは、プライマリ ASA でフェールオーバー グループ 1 のインターフェイスがダウンしたがセカンデリではアップしており、セカンデリ ASA でフェールオーバー グループ 2 のインターフェイスがダウンしたがプライマリ ASA ではアップしている場合に発生する可能性があります。

管理コンテキストは、常にフェールオーバー グループ 1 のメンバです。未割り当てセキュリティ コンテキストもまた、デフォルトでフェールオーバー グループ 1 のメンバです。アクティブ/アクティブ フェールオーバーが必要であるが複数コンテキストは必要ない場合、最もシンプルな設定は他のコンテキストを 1 つ追加し、それをフェールオーバー グループ 2 に割り当てることです。

(注) |

アクティブ/アクティブ フェールオーバーを構成する場合は、両方の装置の合計トラフィックが各装置の容量以内になるようにしてください。 |

(注) |

必要に応じて両方のフェールオーバー グループを 1 つの ASA に割り当てることもできますが、この場合、アクティブな ASA を 2 つ持つというメリットはありません。 |

フェールオーバー グループのプライマリ/セカンデリ ロールとアクティブ/スタンバイ ステータス

アクティブ/スタンバイ フェールオーバーと同様、アクティブ/アクティブ フェールオーバー ペアの 1 つの装置がプライマリ ユニットに指定され、もう 1 つの装置がセカンダリ ユニットに指定されます。アクティブ/スタンバイ フェールオーバーの場合とは異なり、両方の装置が同時に起動された場合、この指定ではどちらの装置がアクティブになるか指示しません。代わりに、プライマリまたはセカンダリの指定時に、次の 2 つの点を判定します。

-

ペアが同時に起動したときに、プライマリ装置が実行コンフィギュレーションを提供します。

-

コンフィギュレーションの各フェールオーバー グループは、プライマリまたはセカンダリ装置プリファレンスが設定されます。プリエンプションで使用すると、このプレファレンスはフェールオーバー グループが起動後に正しいユニットで実行されるようにします。プリエンプションがない場合、両方のグループは最初に起動したユニットで動作します。

起動時のフェールオーバー グループのアクティブ装置の決定

フェールオーバー グループがアクティブになる装置は、次のように決定されます。

-

ピア装置が使用できないときに装置がブートされると、両方のフェールオーバー グループがピア装置でアクティブになります。

-

ピア装置がアクティブ(両方のフェールオーバー グループがアクティブ状態)の場合に装置がブートされると、フェールオーバー グループは、アクティブ装置でアクティブ状態のままになります。これは、次のいずれかの状態になるまで、フェールオーバー グループのプライマリ プリファレンスまたはセカンダリ プリファレンスには関係ありません。

-

フェールオーバーが発生した。

-

手動でフェールオーバーを強制実行した。

-

フェールオーバーグループのプリエンプションを設定した。この設定により、優先する装置が使用可能になると、フェールオーバーグループはその装置上で自動的にアクティブになります。

-

フェールオーバー イベント

アクティブ/アクティブ フェールオーバー コンフィギュレーションでは、フェールオーバーは、システムごとに行うのではなく、フェールオーバー グループごとに行われます。たとえば、プライマリユニットで両方のフェールオーバーグループをアクティブと指定し、フェールオーバーグループ 1 が故障すると、フェールオーバーグループ 2 はプライマリユニットでアクティブのままですが、フェールオーバーグループ 1 はセカンダリユニットでアクティブになります。

フェールオーバー グループには複数のコンテキストを含めることができ、また各コンテキストには複数のインターフェイスを含めることができるので、1 つのコンテキストのインターフェイスがすべて故障しても、そのコンテキストに関連するフェールオーバー グループが故障と判断されない可能性があります。

次の表に、各障害イベントに対するフェールオーバー アクションを示します。各障害イベントに対して、ポリシー(フェールオーバーまたはフェールオーバーなし)、アクティブ フェールオーバー グループのアクション、およびスタンバイ フェールオーバー グループのアクションを示します。

|

障害イベント |

ポリシー |

アクティブ グループのアクション |

スタンバイ グループのアクション |

注記 |

|---|---|---|---|---|

|

装置で電源断またはソフトウェア障害が発生した |

フェールオーバー |

スタンバイになる 故障とマークする |

アクティブになる アクティブを障害としてマークする |

フェールオーバー ペアの装置が故障すると、その装置のアクティブ フェールオーバー グループはすべて故障とマークされ、ピア装置のフェールオーバー グループがアクティブになります。 |

|

アクティブ フェールオーバー グループにおけるしきい値を超えたインターフェイス障害 |

フェールオーバー |

アクティブ グループに故障とマークする |

アクティブになる |

なし。 |

|

スタンバイ フェールオーバー グループにおけるしきい値を超えたインターフェイス障害 |

フェールオーバーなし |

なし |

スタンバイ グループに故障とマークする |

スタンバイ フェールオーバー グループが故障とマークされている場合、インターフェイス フェールオーバー障害しきい値を超えても、アクティブ フェールオーバー グループはフェールオーバーを行いません。 |

|

以前にアクティブであったフェールオーバー グループの復旧 |

フェールオーバーなし |

なし |

なし |

フェールオーバー グループのプリエンプションが設定されている場合を除き、フェールオーバー グループは現在の装置でアクティブのままです。 |

|

スタートアップ時にフェールオーバー リンクに障害が発生した |

フェールオーバーなし |

アクティブになる |

アクティブになる |

スタートアップ時にフェールオーバー リンクがダウンしていると、両方の装置の両方のフェールオーバー グループがアクティブになります。 |

|

ステート リンクの障害 |

フェールオーバーなし |

なし |

なし |

ステート情報が古くなり、フェールオーバーが発生するとセッションが終了します。 |

|

動作中にフェールオーバー リンクに障害が発生した |

フェールオーバーなし |

適用対象外 |

適用対象外 |

各装置で、フェールオーバー リンクが故障とマークされます。フェールオーバー リンクがダウンしている間、装置はスタンバイ装置にフェールオーバーできないため、できるだけ早くフェールオーバー リンクを復元する必要があります。 |

フィードバック

フィードバック