管理リモート アクセスの設定

ここでは、ASDM 用の ASA アクセス、Telnet または SSH、およびログイン バナーなどのその他のパラメータの設定方法について説明します。

SSH アクセスの設定

SSH ガイドライン

-

また、ASA インターフェイスに SSH アクセスの目的でアクセスするために、ホスト IP アドレスを許可するアクセス ルールは必要ありません。このセクションの手順に従って、SSH アクセスを設定する必要があるだけです。

-

ASA への通過ルートとなるインターフェイス以外のインターフェイスへの SSH アクセスはサポートされません。たとえば、SSH ホストが外部インターフェイスにある場合、外部インターフェイスへの直接管理接続のみ開始できます。7

-

ASA は、コンテキスト/単一のモードあたり最大 5 つの同時 SSH 接続と、すべてのコンテキストにまたがり分散された最大 100 の接続を許容します。ただし、設定コマンドは変更されるリソースをロックする可能性があるため、すべての変更が正しく適用されるように、一度に 1 つの SSH セッションで変更を行う必要があります。

-

SSH では次の機能はサポートされていません。

-

EDDSA キーペア

-

FIPS モードの RSA キーペア

-

-

ASA copy コマンドを使用して SCP サーバーとの間でファイルをコピーするには、次の手順を実行する必要があります。

-

25 ssh コマンドを使用して、ASA で SCP サーバーサブネット/ホストの SSH アクセスを有効にします。

-

crypto key generate コマンドを使用して、キーペアを生成します(物理 ASA の場合のみ)。

-

-

SSH デフォルトユーザー名はサポートされなくなりました。pix または asa ユーザー名とログイン パスワードで SSH を使用して ASA に接続することができなくなりました。SSH を使用するには、aaa authentication ssh console LOCAL コマンドを使用して AAA 認証を設定してから、username コマンドを入力してローカル ユーザーを定義します。ローカル データベースの代わりに AAA サーバーを認証に使用する場合、ローカル認証もバックアップの手段として設定しておくことをお勧めします。

-

SSH バージョン 2 のみがサポートされます。

ASA への SSH アクセスを設定するには、SSH サーバをイネーブルにして、許可する IP アドレスを指定します。ユーザーを認証するために、次の方法を使用できます。

-

ローカル データベースまたは AAA サーバーのいずれかを使用するユーザー名とパスワード。

-

ローカル データベースを使用したユーザー名と公開キー。

SSH サーバーを有効化

SSH サーバーをイネーブルにし、接続を許可する IP アドレスを指定します。その他の SSH サーバー設定を行うこともできます。

始める前に

-

マルチ コンテキスト モードでは、コンテキスト実行スペースで次の手順を実行します。システムからコンテキスト コンフィギュレーションに変更するには、changeto context name を入力します。

手順

|

ステップ 1 |

ASA がアドレスまたはサブネットごとに接続を受け入れる IP アドレスと、SSH を使用可能なインターフェイスを特定します。 ssh source_IP_address mask source_interface

Telnet と異なり、SSH は最も低いセキュリティ レベルのインターフェイスで実行できます。 例: |

|

ステップ 2 |

(任意) ASA がセッションを切断するまでに SSH がアイドル状態を維持する時間の長さを設定します。 ssh timeout minutes 例:タイムアウトは 1 ~ 60 分に設定します。デフォルトは 5 分です。デフォルトの期間では一般に短すぎるので、実働前のテストとトラブルシューティングがすべて完了するまでは、長めに設定しておいてください。 |

|

ステップ 3 |

(任意) セキュアコピー(SCP)サーバーをイネーブルにできます。 ssh scopy enable SCP サーバーにはディレクトリサポートがありません。ディレクトリ サポートがないため、ASA の内部ファイルへのリモート クライアント アクセスは制限されます。 SCP サーバーでは、バナーまたはワイルドカードがサポートされていません。 |

|

ステップ 4 |

(任意) SSH 暗号の暗号化アルゴリズムを設定します。 ssh cipher encryption {all | fips | high | low | medium | custom colon-delimited_list_of_encryption_ciphers} 例:デフォルトは medium です。暗号方式は、リストされた順に使用されます。事前定義されたリストでは、暗号方式が最も高いの順で、最も低いセキュリティに割り当てられています。

|

|

ステップ 5 |

(任意) SSH 暗号の整合性アルゴリズムを設定します。 ssh cipher integrity {all | fips | high | low | medium | custom colon-delimited_list_of_integrity_ciphers} 例:デフォルトは high です。

|

|

ステップ 6 |

(任意) (管理コンテキストのみ)Diffie-Hellman(DH)キー交換モードを設定します。 ssh key-exchange group {curve25519-sha256 | dh-group14-sha1 | dh-group14-sha256 | ecdh-sha2-nistp256} 例:デフォルトは dh-group14-sha256 DH キー交換では、いずれの当事者も単独では決定できない共有秘密を使用します。キー交換を署名およびホスト キーと組み合わせることで、ホスト認証が実現します。このキー交換方式により、明示的なサーバ認証が可能となります。DH キー交換の使用方法の詳細については、RFC 4253 を参照してください。キー交換は管理コンテキストでのみ設定できます。この値はすべてのコンテキストで使用されます。 |

例

次に、ASA への SCP セッションの例を示します。外部ホストのクライアントから、SCP ファイル転送を実行します。たとえば、Linux では次のコマンドを入力します。

scp -v -pw password [path/]source_filename username @asa_address :{disk0|disk1}:/[path/]dest_filename

-v は冗長を表します。-pw が指定されていない場合は、パスワードの入力を求めるプロンプトが表示されます。

パスワード アクセス用の SSH の設定

ユーザー名とパスワードを使用して SSH 認証を構成します。

始める前に

-

マルチ コンテキスト モードでは、コンテキスト実行スペースで次の手順を実行します。システムからコンテキスト コンフィギュレーションに変更するには、changeto context name を入力します。

手順

|

ステップ 1 |

SSH に必要なキーペアを生成します(物理 ASA の場合のみ)。 ASA 仮想 の場合、キーペアは導入後に自動的に作成されます。 |

|

ステップ 2 |

キーを永続的なフラッシュメモリに保存します。 write memory 例: |

|

ステップ 3 |

SSH アクセスに使用できるローカル データベースまたは AAA サーバーでユーザーを作成します。ローカルユーザー名を追加するには、次のコマンドを参照してください(推奨)。 username name password password privilege level 同じローカル ユーザーに対して、公開キー認証またはパスワード認証を使用できます。AAA サーバを使用した公開キー認証はサポートされていません。 例:デフォルトの特権レベルは 2 です。0 ~ 15 の範囲でレベルを入力します。15 を指定すると、すべての特権を使用できます。 |

|

ステップ 4 |

SSH アクセスのローカルまたは AAA サーバー認証をイネーブルにします。 aaa authentication ssh console {LOCAL | server_group [LOCAL]} このコマンドは、ssh authentication コマンド セットでのユーザー名のローカル公開キー認証には影響しません。ASA では、公開キー認証に対し、ローカル データベースを暗黙的に使用します。このコマンドは、ユーザー名とパスワードにのみ影響します。ローカル ユーザーが公開キー認証またはパスワードを使用できるようにするには、パスワード アクセスを有効にするため、このコマンドで明示的にローカル認証を設定する必要があります。 例: |

公開キー アクセス用の SSH の設定

パブリック キーを使用した SSH 公開キー認証の設定

始める前に

-

マルチ コンテキスト モードでは、コンテキスト実行スペースで次の手順を実行します。システムからコンテキスト コンフィギュレーションに変更するには、changeto context name を入力します。

手順

|

ステップ 1 |

SSH に必要なキーペアを生成します(物理 ASA の場合のみ)。 ASA 仮想 の場合、キーペアは導入後に自動的に作成されます。 |

|

ステップ 2 |

キーを永続的なフラッシュメモリに保存します。 write memory 例: |

|

ステップ 3 |

SSH アクセスに使用できるユーザーをローカル データベースに作成します。 username name [ password password] privilege level 例:デフォルトの特権レベルは 2 です。0 ~ 15 の範囲でレベルを入力します。15 を指定すると、すべての特権を使用できます。ユーザーにパスワード認証ではなく公開キー認証(ssh authentication )を強制する場合は、パスワードなしでユーザーを作成することを推奨します。username コマンドで公開キー認証およびパスワードの両方を設定した場合、ユーザーはいずれの方法でもログインできます( パスワード アクセス用の SSH の設定この手順で AAA 認証を明示的に設定した場合)。注:ユーザー名とパスワードを作成しなければならないという事態を回避するため、username コマンド nopassword オプションnopassword オプションでは、任意のパスワードを入力できますが、パスワードなしは不可能です。パスワード アクセス用の SSH の設定 |

|

ステップ 4 |

パスワード認証ではなく公開キー認証のみ、またはこれら両方の認証をユーザーに許可し、ASA で公開キーを入力します。 username name attributes ssh authentication {pkf | publickey key} 例:ローカル username の場合、パスワード認証ではなく公開キー認証のみ、またはこれら両方の認証を有効にできます。ssh-rsa、or ecdsa-sha2-nistp raw キー(証明書なし)を生成可能な任意の SSH キー生成ソフトウェア(ssh keygen など)を使用して、公開キー/秘密キーのペアを生成できます。ASA で公開キーを入力します。その後、SSH クライアントは秘密キー(およびキー ペアを作成するために使用したパスフレーズ)を使用して ASA に接続します。 pkf キーの場合、PKF でフォーマットされたキーを最大 4096 ビット貼り付けるよう求められます。Base64 形式では大きすぎてインラインで貼り付けることができないキーにはこのフォーマットを使用します。たとえば、ssh keygen を使って 4096 ビットのキーを生成してから PKF に変換し、そのキーに対して pkf キーワードが求められるようにすることができます。注: フェールオーバーで pkf オプションを使用することはできますが、PKF キーは、スタンバイ システムに自動的に複製されません。PKF キーを同期するには、write standby コマンドを入力する必要があります。 publickey キー の場合、これは Base64 でエンコードされた公開キーのことです。ssh-rsa、ecdsa-sha2-nistp raw キー(証明書なし)を生成可能な任意の SSH キー生成ソフトウェア(ssh keygen など)を使用して、キーを生成できます。 |

例

次に、PKF 形式のキーを使用して認証する例を示します。

ciscoasa(config)# crypto key generate rsa modulus 4096

ciscoasa(config)# write memory

ciscoasa(config)# username exampleuser1 password examplepassword1 privilege 15

ciscoasa(config)# username exampleuser1 attributes

ciscoasa(config-username)# ssh authentication pkf

Enter an SSH public key formatted file.

End with the word "quit" on a line by itself:

---- BEGIN SSH2 PUBLIC KEY ----

Comment: "4096-bit RSA, converted by xxx@xxx from OpenSSH"

AAAAB3NzaC1yc2EAAAADAQABAAACAQDNUvkgza37lB/Q/fljpLAv1BbyAd5PJCJXh/U4LO

hleR/qgIROjpnFaS7Az8/+sjHmq0qXC5TXkzWihvRZbhefyPhPHCi0hIt4oUF2ZbXESA/8

jUT4ehXIUE7FrChffBBtbD4d9FkV8A2gwZCDJBxEM26ocbZCSTx9QC//wt6E/zRcdoqiJG

p4ECEdDaM+56l+yf73NUigO7wYkqcrzjmI1rZRDLVcqtj8Q9qD3MqsV+PkJGSGiqZwnyIl

QbfYxXHU9wLdWxhUbA/xOjJuZ15TQMa7KLs2u+RtrpQgeTGTffIh6O+xKh93gwTgzaZTK4

CQ1kuMrRdNRzza0byLeYPtSlv6Lv6F6dGtwlqrX5a+w/tV/aw9WUg/rapekKloz3tsPTDe

p866AFzU+Z7pVR1389iNuNJHQS7IUA2m0cciIuCM2we/tVqMPYJl+xgKAkuHDkBlMS4i8b

Wzyd+4EUMDGGZVeO+corKTLWFO1wIUieRkrUaCzjComGYZdzrQT2mXBcSKQNWlSCBpCHsk

/r5uTGnKpCNWfL7vd/sRCHyHKsxjsXR15C/5zgHmCTAaGOuIq0Rjo34+61+70PCtYXebxM

Wwm19e3eH2PudZd+rj1dedfr2/IrislEBRJWGLoR/N+xsvwVVM1Qqw1uL4r99CbZF9NghY

NRxCQOY/7K77II==

---- END SSH2 PUBLIC KEY ----

quit

INFO: Import of an SSH public key formatted file SUCCEEDED.

ciscoasa(config)#

次の例では、Linux または Macintosh システムの SSH の共有キーを生成して、ASA にインポートします。

-

コンピュータで 4096 ビットの RSA 公開キーおよび秘密キーを生成します。

jcrichton-mac:~ john$ ssh-keygen -b 4096 Generating public/private rsa key pair. Enter file in which to save the key (/Users/john/.ssh/id_rsa): /Users/john/.ssh/id_rsa already exists. Overwrite (y/n)? y Enter passphrase (empty for no passphrase): pa$$phrase Enter same passphrase again: pa$$phrase Your identification has been saved in /Users/john/.ssh/id_rsa. Your public key has been saved in /Users/john/.ssh/id_rsa.pub. The key fingerprint is: c0:0a:a2:3c:99:fc:00:62:f1:ee:fa:f8:ef:70:c1:f9 john@jcrichton-mac The key's randomart image is: +--[ RSA 4096]----+ | . | | o . | |+... o | |B.+..... | |.B ..+ S | | = o | | + . E | | o o | | ooooo | +-----------------+ -

PKF 形式にキーを変換します。

jcrichton-mac:~ john$ cd .ssh jcrichton-mac:.ssh john$ ssh-keygen -e -f id_rsa.pub ---- BEGIN SSH2 PUBLIC KEY ---- Comment: "4096-bit RSA, converted by john@jcrichton-mac from OpenSSH" AAAAB3NzaC1yc2EAAAADAQABAAACAQDNUvkgza37lB/Q/fljpLAv1BbyAd5PJCJXh/U4LO hleR/qgIROjpnDaS7Az8/+sjHmq0qXC5TXkzWihvRZbhefyPhPHCi0hIt4oUF2ZbXESA/8 jUT4ehXIUE7FrChffBBtbD4d9FkV8A2gwZCDJBxEM26ocbZCSTx9QC//wt6E/zRcdoqiJG p4ECEdDaM+56l+yf73NUigO7wYkqcrzjmI1rZRDLVcqtj8Q9qD3MqsV+PkJGSGiqZwnyIl QbfYxXHU9wLdWxhUbA/xOjJuZ15TQMa7KLs2u+RtrpQgeTGTffIh6O+xKh93gwTgzaZTK4 CQ1kuMrRdNRzza0byLeYPtSlv6Lv6F6dGtwlqrX5a+w/tV/aw9WUg/rapekKloz3tsPTDe p866AFzU+Z7pVR1389iNuNJHQS7IUA2m0cciIuCM2we/tVqMPYJl+xgKAkuHDkBlMS4i8b Wzyd+4EUMDGGZVeO+corKTLWFO1wIUieRkrUaCzjComGYZdzrQT2mXBcSKQNWlSCBpCHsk /r5uTGnKpCNWfL7vd/sRCHyHKsxjsXR15C/5zgHmCTAaGOuIq0Rjo34+61+70PCtYXebxM Wwm19e3eH2PudZd+rj1dedfr2/IrislEBRJWGLoR/N+xsvwVVM1Qqw1uL4r99CbZF9NghY NRxCQOY/7K77IQ== ---- END SSH2 PUBLIC KEY ---- jcrichton-mac:.ssh john$ -

キーをクリップボードにコピーします。

-

ASDM で、 の順に選択し、ユーザ名を選択してから [編集(Edit)] をクリックします。[Public Key Using PKF] をクリックして、ウィンドウにキーを貼り付けます。

-

ユーザが ASA に SSH できることを確認します。パスワードには、キーペアの作成時に指定した SSH キーパスワードを入力します。

jcrichton-mac:.ssh john$ ssh test@10.86.118.5 The authenticity of host '10.86.118.5 (10.86.118.5)' can't be established. RSA key fingerprint is 39:ca:ed:a8:75:5b:cc:8e:e2:1d:96:2b:93:b5:69:94. Are you sure you want to continue connecting (yes/no)? yes次のダイアログボックスが、パスフレーズを入力するために表示されます。

一方、端末セッションでは、以下が表示されます。

Warning: Permanently added '10.86.118.5' (RSA) to the list of known hosts. Identity added: /Users/john/.ssh/id_rsa (/Users/john/.ssh/id_rsa) Type help or '?' for a list of available commands. asa>

Telnet アクセスの設定

Telnet を使用して ASA にアクセス可能なクライアント IP アドレスを指定するには、次の手順を実行します。次のガイドラインを参照してください。

-

また、ASA インターフェイスに Telnet アクセスの目的でアクセスするために、ホスト IP アドレスを許可するアクセス ルールは必要ありません。このセクションの手順に従って、Telnet アクセスを設定する必要があるだけです。

-

ASA への通過ルートとなるインターフェイス以外のインターフェイスへの Telnet アクセスはサポートされません。たとえば、Telnet ホストが外部インターフェイスにある場合、外部インターフェイスへの直接 Telnet 接続のみ開始できます。このルールの例外は、VPN 接続を介した場合のみです。VPN トンネルを介した管理アクセスの設定を参照してください。

-

VPN トンネル内で Telnet を使用する場合を除き、最も低いセキュリティ インターフェイスに対して Telnet は使用できません。

-

ASA は、コンテキスト/単一のモードあたり最大 5 つの同時 Telnet 接続と、すべてのコンテキストにまたがり分散された最大 100 の接続を許容します。

始める前に

-

マルチ コンテキスト モードでは、コンテキスト実行スペースで次の手順を実行します。システムからコンテキスト コンフィギュレーションに変更するには、changeto context name を入力します。

-

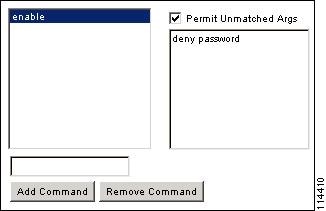

Telnet を使用して ASA CLI にアクセスするには、password コマンドで設定した ログイン パスワードを入力します。Telnet を使用する前に手動でパスワードを設定する必要があります。

手順

|

ステップ 1 |

ASA が指定したインターフェイスのアドレスまたはサブネットごとに接続を受け入れる IP アドレスを特定します。

インターフェイスが 1 つしかない場合は、インターフェイスのセキュリティ レベルが 100 である限り、そのインターフェイスにアクセスするように Telnet を設定することができます。 例: |

|

ステップ 2 |

ASA がセッションを切断するまで Telnet セッションがアイドル状態を維持する時間の長さを設定します。 telnet timeout minutes 例:タイムアウトは 1 ~ 1440 分に設定します。デフォルトは 5 分です。デフォルトの期間では一般に短すぎるので、実働前のテストとトラブルシューティングがすべて完了するまでは、長めに設定しておいてください。 |

例

次の例は、アドレスが 192.168.1.2 の内部インターフェイスのホストで ASA にアクセスする方法を示しています。

ciscoasa(config)# telnet 192.168.1.2 255.255.255.255 inside

次の例は、192.168.3.0 のネットワーク上のすべてのユーザーが内部インターフェイス上の ASA にアクセスできるようにする方法を示しています。

ciscoasa(config)# telnet 192.168.3.0. 255.255.255.255 inside

ASDM、その他のクライアントの HTTPS アクセスの設定

ASDM または CSM などの他の HTTPS クライアントを使用するには、HTTPS サーバーを有効にし、ASA への HTTPS 接続を許可する必要があります。HTTPS アクセスは工場出荷時のデフォルト設定の一部として有効化されています。HTTPS アクセスを設定するには、次のステップを実行します。次のガイドラインを参照してください。

-

また、ASA インターフェイスに HTTPS アクセスの目的でアクセスするために、ホスト IP アドレスを許可するアクセス ルールは必要ありません。このセクションの手順に従って、HTTPS アクセスを設定する必要があるだけです。ただし、HTTP リダイレクトを設定して HTTP 接続を HTTPS に自動的にリダイレクトするには、HTTP を許可するアクセス ルールを有効化する必要があります。そうしないと、インターフェイスが HTTP ポートをリッスンできません。

-

ASA への通過ルートとなるインターフェイス以外のインターフェイスへの管理アクセスはサポートされません。たとえば、管理ホストが外部インターフェイスにある場合、外部インターフェイスへの直接管理接続のみ開始できます。このルールの例外は、VPN 接続を介した場合のみです。VPN トンネルを介した管理アクセスの設定を参照してください。

-

シングル コンテキスト モードでは、最大 5 の ASDM 同時セッションを構成できます。マルチ コンテキスト モードでは、コンテキストごとに最大 5 つの同時 ASDM セッションを使用でき、全コンテキスト間で最大 200 の ASDM インスタンスの使用が可能です。

ASDM セッションでは、2 つの HTTPS 接続が使用されます。一方は常に存在するモニター用で、もう一方は変更を行ったときにだけ存在する設定変更用です。たとえば、マルチ コンテキスト モード システムの ASDM セッションの制限が 200 の場合、HTTPS セッション数は 400 に制限されます。

-

ASA では、シングルコンテキストモードまたはコンテキストごとに最大 6 つの非 ASDM HTTPS 同時セッション(使用可能な場合)を許可し、すべてのコンテキスト間で最大または 100 の HTTPS セッションを許可します。

-

同じインターフェイス上で SSL([webvpn] > [インターフェイスの有効化(enable interface)])と HTTPS アクセスの両方を有効にした場合、https://ip_address から セキュアクライアント にアクセスでき、https://ip_address/admin から ASDM にアクセスできます。どちらもポート 443 を使用します。aaa authentication http console も有効にする場合は、ASDM アクセス用に別のポートを指定する必要があります。

始める前に

-

マルチ コンテキスト モードでは、コンテキスト実行スペースで次の手順を実行します。システムからコンテキスト コンフィギュレーションに変更するには、changeto context name を入力します。

手順

|

ステップ 1 |

ASA が指定したインターフェイスのアドレスまたはサブネットごとに HTTPS 接続を受け入れる IP アドレスを特定します。 http source_IP_address mask source_interface

例: |

|

ステップ 2 |

HTTPS サーバーをイネーブルにします。 http server enable [port] 例:デフォルトでは、port は 443 です。ポート番号を変更する場合は、必ず ASDM アクセス URL に変更したポート番号を含めてください。たとえば、ポート番号を 444 に変更する場合は、次の URL を入力します。 https://10.1.1.1:444 |

|

ステップ 3 |

非ブラウザベースの HTTPS クライアントが ASA 上の HTTPS サービスにアクセスできるようにすることができます。デフォルトでは、ASDM、CSM、および REST API が許可されています。 http server basic-auth-client user_agent

個別のコマンドを使用して、各クライアント文字列を入力します。多くの専門クライアント(python ライブラリ、curl、wget など)は、クロスサイト要求の偽造(CSRF)トークンベースの認証をサポートしていないため、これらのクライアントが ASA 基本認証方式を使用することを明確に許可する必要があります。セキュリティ上の理由から、必要なクライアントのみを許可する必要があります。 例: |

|

ステップ 4 |

(任意) 接続とセッションのタイムアウトを設定します。 http server idle-timeoutminutes http server session-timeoutminutes http connection idle-timeoutseconds

例: |

例

次の例は、HTTPS サーバーを有効化し、アドレスが 192.168.1.2 の内部インターフェイス上のホストで ASDM にアクセスする方法を示しています。

ciscoasa(config)# http server enable

ciscoasa(config)# http 192.168.1.2 255.255.255.255 inside

次の例は、192.168.3.0/24 のネットワーク上のすべてのユーザーが内部インターフェイス上の ASDM にアクセスできるようにする方法を示しています。

ciscoasa(config)# http 192.168.3.0 255.255.255.0 inside

ASDM アクセスまたはクライアントレス SSL VPN のための HTTP リダイレクトの設定

ASDM またはクライアントレス SSL VPN を使用して ASA に接続するには、HTTPS を使用する必要があります。利便性のために、HTTP 管理接続を HTTPS にリダイレクトすることができます。たとえば、HTTP をリダイレクトすることによって、http://10.1.8.4/admin/ または https://10.1.8.4/admin/ と入力し、ASDM 起動ページで HTTPS アドレスにアクセスできます。

IPv4 と IPv6 の両方のトラフィックをリダイレクトできます。

始める前に

通常、ホスト IP アドレスを許可するアクセス ルールは必要ありません。ただし、HTTP リダイレクトのためには、HTTP を許可するアクセス ルールを有効化する必要があります。そうしないと、インターフェイスが HTTP ポートをリッスンできません。

手順

|

Enable HTTP redirect: http redirect interface_name [port] 例:port は、インターフェイスが HTTP 接続のリダイレクトに使用するポートを指定します。デフォルトは 80 です。 |

VPN トンネルを介した管理アクセスの設定

あるインターフェイスで VPN トンネルが終端している場合、別のインターフェイスにアクセスして ASA を管理するには、そのインターフェイスを管理アクセス インターフェイスとして指定する必要があります。たとえば、外部インターフェイスから ASA に入る場合は、この機能を使用して、ASDM、SSH、または Telnet 経由で内部インターフェイスに接続するか、外部インターフェイスから入るときに内部インターフェイスに ping を実行できます。

(注) |

CiscoSSH スタックを使用する場合(これがデフォルトです)、この機能は SSH ではサポートされません。 |

(注) |

この機能は SNMP ではサポートされません。VPN 経由の SNMP の場合、ループバック インターフェイスで SNMP を有効にすることをお勧めします。ループバック インターフェイスで SNMP を使用するために、管理アクセス機能を有効にする必要はありません。ループバックは SSH でも機能します。 |

ASA への通過ルートとなるインターフェイス以外のインターフェイスへの VPN アクセスはサポートされません。たとえば、VPN アクセスが外部インターフェイスにある場合、外部インターフェイスへの直接接続のみ開始できます。複数のアドレスを覚える必要がないように、ASA の直接アクセス可能インターフェイスの VPN を有効にし、名前解決を使用してください。

管理アクセスは、IPsec クライアント、IPsec サイト間、Easy VPN、セキュアクライアント SSL VPN の VPN トンネルタイプ経由で行えます。

始める前に

-

この機能は管理専用インターフェイスではサポートされません。

-

管理アクセス インターフェイスを使用し、アイデンティティ NAT を構成する場合、ルート ルックアップ オプションを使用して NAT を構成する必要があります。詳細については、 ASA ファイアウォール CLI 構成ガイドの適切なリリース の「NAT の例と参照」の セクションの「NAT および VPN 管理アクセス」の項を参照してください。

手順

|

別のインターフェイスから ASA に入るときにアクセスする管理インターフェイスの名前を指定します。 management-access management_interface Easy VPN およびサイト間トンネルでは、名前付き BVI を指定できます(ルーテッド モード)。 例: |

コンソール タイムアウトの変更

コンソール タイムアウトでは、接続を特権 EXEC モードまたはコンフィギュレーション モードにしておくことができる時間を設定します。タイムアウトに達すると、セッションはユーザー EXEC モードになります。デフォルトでは、セッションはタイムアウトしません。この設定は、コンソール ポートへの接続を保持できる時間には影響しません。接続がタイムアウトすることはありません。

手順

|

特権セッションが終了するまでのアイドル時間を分単位(0 ~ 60)で指定します。 console timeout number 例:デフォルトのタイムアウトは 0 であり、セッションがタイムアウトしないことを示します。 |

CLI プロンプトのカスタマイズ

プロンプトに情報を追加する機能により、複数のモジュールが存在する場合にログインしている ASA を一目で確認することができます。この機能は、フェールオーバー時に、両方の ASA に同じホスト名が設定されている場合に便利です。

マルチ コンテキスト モードでは、システム実行スペースまたは管理コンテキストにログインするときに、拡張プロンプトを表示できます。非管理コンテキスト内では、デフォルトのプロンプト(ホスト名およびコンテキスト名)のみが表示されます。

デフォルトでは、プロンプトに ASA のホスト名が表示されます。マルチ コンテキスト モードでは、プロンプトにコンテキスト名も表示されます。CLI プロンプトには、次の項目を表示できます。

|

cluster-unit |

クラスタ ユニット名を表示します。クラスタの各ユニットは一意の名前を持つことができます。 |

|

コンテキスト |

(マルチ モードのみ)現在のコンテキストの名前を表示します。 |

|

domain |

ドメイン名を表示します。 |

|

hostname |

ホスト名を表示します。 |

|

priority |

フェールオーバー プライオリティを [pri](プライマリ)または [sec](セカンダリ)として表示します。 |

|

state |

ユニットのトラフィック通過状態またはロールを表示します。 フェールオーバーの場合、state キーワードに対して次の値が表示されます。

クラスタリングの場合、制御とデータの値が表示されます。 |

手順

|

次のコマンドを入力して、CLI プロンプトをカスタマイズします。 例:キーワードを入力する順序によって、プロンプト内の要素の順序が決まります。要素はスラッシュ(/)で区切ります。 |

ログイン バナーの設定

ユーザーが ASA に接続するとき、ログインする前、または特権 EXEC モードに入る前に表示されるメッセージを設定できます。

始める前に

-

セキュリティの観点から、バナーで不正アクセスを防止することが重要です。「ウェルカム」や「お願いします」などの表現は侵入者を招き入れているような印象を与えるので使用しないでください。以下のバナーでは、不正アクセスに対して正しい表現を設定しています。

You have logged in to a secure device. If you are not authorized to access this device, log out immediately or risk possible criminal consequences. -

バナーが追加された後、次の場合に ASA に対する Telnet または SSH セッションが終了する可能性があります。

-

バナー メッセージを処理するためのシステム メモリが不足している場合。

-

バナー メッセージの表示を試みたときに、TCP 書き込みエラーが発生した場合。

-

-

バナー メッセージのガイドラインについては、RFC 2196 を参照してください。

手順

|

ユーザーが最初に接続したとき(「今日のお知らせ」(motd))、ユーザーがログインしたとき(login)、ユーザーが特権 EXEC モードにアクセスしたとき(exec)のいずれかに表示するバナーを追加します。 banner {exec | login | motd} text 例:ユーザーが ASA に接続すると、まず「今日のお知らせ」バナーが表示され、その後にログイン バナーとプロンプトが表示されます。ユーザーが ASA に正常にログインすると、exec バナーが表示されます。 複数の行を追加する場合は、各行の前に banner コマンドを追加します。 バナー テキストに関する注意事項:

|

例

以下に、「今日のお知らせ」バナーを追加する例を示します。

ciscoasa(config)# banner motd Only authorized access is allowed to $(hostname).

ciscoasa(config)# banner motd Contact me at admin@example.com for any issues.

管理セッション クォータの設定

ASA で許可する ASDM、SSH、および Telnet の同時最大セッション数を設定できます。この最大値に達すると、それ以降のセッションは許可されず、syslog メッセージが生成されます。システム ロックアウトを回避するために、管理セッション割り当て量のメカニズムではコンソール セッションをブロックできません。

(注) |

マルチコンテキストモードでは ASDM セッションの数を設定することはできず、最大セッション数は 5 で固定されています。 |

(注) |

また、最大管理セッション(SSH など)のコンテキストあたりのリソース制限を設定した場合は、小さい方の値が使用されます。 |

始める前に

マルチ コンテキスト モードでは、コンテキスト実行スペースで次の手順を実行します。システム コンフィギュレーションからコンテキスト コンフィギュレーションに切り替えるには、changeto context name コマンドを入力します。

手順

|

ステップ 1 |

次のコマンドを入力します。 quota management-session [ssh | telnet | http | user] number

例: |

|

ステップ 2 |

使用中の現在のセッションを表示します。 show quota management-session[ssh |telnet |http |user] 例: |

フィードバック

フィードバック