管理リモート アクセスの設定

ここでは、ASDM 用の ASA アクセス、Telnet または SSH、およびログイン バナーなどのその他のパラメータの設定方法について説明します。

HTTPS、Telnet、または SSH の ASA アクセスの設定

この項では、ASDM および CSM、Telnet、または SSH など、HTTPS に ASA アクセスを設定する方法について説明します。次のガイドラインを参照してください。

-

ASA インターフェイスに管理アクセスの目的でアクセスするには、ホスト IP アドレスを許可するアクセス ルールは必要ありません。必要なのは、この章の各項の説明に従って管理アクセスを設定することだけです。ただし、HTTP リダイレクトを設定して HTTP 接続を HTTPS に自動的にリダイレクトするには、HTTP を許可するアクセス ルールを有効化する必要があります。そうしないと、インターフェイスが HTTP ポートをリッスンできません。

-

ASA への通過ルートとなるインターフェイス以外のインターフェイスへの管理アクセスはサポートされません。たとえば、管理ホストが外部インターフェイスにある場合、外部インターフェイスへの直接管理接続のみ開始できます。このルールの例外は、VPN 接続を介した場合のみです。VPN トンネルを介した管理アクセスの設定を参照してください。

-

ASA では以下の接続が許可されます。

-

コンテキストごとに最大 5 つの同時 Telnet 接続を許可し、可能な場合は、最大 100 の接続がすべてのコンテキストの間で分割されます。

-

コンテキストごとに最大 5 つの同時 SSH 接続を許可し、可能な場合は、最大 100 の接続がすべてのコンテキストの間で分割されます。

-

シングルコンテキストモードでは、最大 30 の ASDM 同時セッション。マルチコンテキストモードでは、コンテキストごとに最大 5 つの同時 ASDM セッションを使用でき、全コンテキスト間で最大 32 の ASDM インスタンスの使用が可能です。

ASDM セッションでは、2 つの HTTPS 接続が使用されます。一方は常に存在するモニタ用で、もう一方は変更を行ったときにだけ存在する設定変更用です。たとえば、マルチ コンテキスト モード システムの ASDM セッションの制限が 32 の場合、HTTPS セッション数は 64 に制限されます。

-

シングルコンテキストモードまたはコンテキストごとに最大 6 つの非 ASDM HTTPS 同時セッション(使用可能な場合)、すべてのコンテキスト間で最大または 100 の HTTPS セッション。

-

ASDM、その他のクライアントの HTTPS アクセスの設定

この項では、ASDM や CSM など、HTTPS に ASA アクセスを設定する方法について説明します。

同じインターフェイス上で SSL([webvpn] > [インターフェイスの有効化(enable interface)])と HTTPS アクセスの両方を有効にした場合、https://ip_address から セキュアクライアント にアクセスでき、https://ip_address/admin から ASDM にアクセスできます。どちらもポート 443 を使用します。HTTPS の認証も有効にする(CLI、ASDM、および enable コマンド アクセス認証の設定)場合は、ASDM アクセス用に別のポートを指定する必要があります。

始める前に

-

マルチ コンテキスト モードでは、コンテキスト実行スペースで次の手順を実行します。システム コンフィギュレーションからコンテキスト コンフィギュレーションに切り替えるには、[Configuration] > [Device List] ペインで、アクティブなデバイスの IP アドレスの下にあるコンテキスト名をダブルクリックします。

手順

|

ステップ 1 |

の順に選択し、[Add] をクリックします。 [Add Device Access Configuration] ダイアログボックスが表示されます。 |

|

ステップ 2 |

[ASDM/HTTPS] を選択します。 |

|

ステップ 3 |

管理インターフェイスを選択し、許可するホスト IP アドレス設定して、[OK] をクリックします。 名前付きインターフェイスを指定します。ブリッジ グループの場合、ブリッジ グループ メンバ インターフェイスを指定します。VPN 管理アクセスのみ(VPN トンネルを介した管理アクセスの設定を参照してください)の場合、名前付き BVI インターフェイスを指定します。 |

|

ステップ 4 |

証明書認証を要件にするには、[Specify the interface requires client certificate to access ASDM] 領域で [Add] をクリックし、インターフェイスとオプションで証明書マップを指定します。証明書マップを指定する場合、その証明書マップと一致しなければ、認証は成功しません。証明書マップを作成するには、 を表示します。詳細については、ASDM 証明書認証の設定を参照してください。 |

|

ステップ 5 |

[HTTP Settings] を設定します。

|

|

ステップ 6 |

[Apply] をクリックします。 |

|

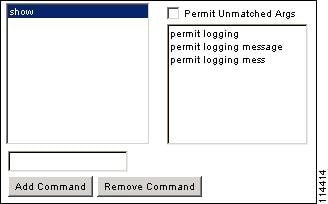

ステップ 7 |

(任意) 非ブラウザベースの HTTPS クライアントが ASA 上の HTTPS サービスにアクセスできるようにすることができます。デフォルトでは、ASDM、CSM、および REST API が許可されています。 多くの専門クライアント(python ライブラリ、curl、wget など)は、クロスサイト要求の偽造(CSRF)トークンベースの認証をサポートしていないため、これらのクライアントが ASA 基本認証方式を使用することを明確に許可する必要があります。セキュリティ上の理由から、必要なクライアントのみを許可する必要があります。 |

SSH アクセスの設定

この項では、SSH に ASA アクセスを設定する方法について説明します。次のガイドラインを参照してください。

-

また、ASA インターフェイスに SSH アクセスの目的でアクセスするために、ホスト IP アドレスを許可するアクセス ルールは必要ありません。このセクションの手順に従って、SSH アクセスを設定する必要があるだけです。

-

ASA への通過ルートとなるインターフェイス以外のインターフェイスへの SSH アクセスはサポートされません。たとえば、SSH ホストが外部インターフェイスにある場合、外部インターフェイスへの直接管理接続のみ開始できます。このルールの例外は、VPN 接続を介した場合のみです(ASA SSH スタックでのみサポートされます)。VPN トンネルを介した管理アクセスの設定を参照してください。

-

ASA は、コンテキスト/単一のモードあたり最大 5 つの同時 SSH 接続と、すべてのコンテキストにまたがり分散された最大 100 の接続を許容します。ただし、設定コマンドは変更されるリソースをロックする可能性があるため、すべての変更が正しく適用されるように、一度に 1 つの SSH セッションで変更を行う必要があります。

-

デフォルトでは、ASA は、OpenSSH に基づく CiscoSSH スタックを使用します。代わりに、独自の ASA SSH スタックを有効にすることもできます。CiscoSSH は次をサポートしています。

-

FIPS の準拠性

-

シスコおよびオープンソースコミュニティからの更新を含む定期的な更新

Cisco SSH スタックは次をサポートしないことに注意してください。

-

VPN を介した別のインターフェイスへの SSH(管理アクセス)

-

EDDSA キーペア

-

FIPS モードの RSA キーペア

これらの機能が必要な場合は、引き続き ASA SSH スタックを使用する必要があります。

CiscoSSH スタックでは、SCP 機能に若干の変更があります。ASA copy コマンドを使用して SCP サーバとの間でファイルをコピーするには、ASA で SCP サーバサブネット/ホストの SSH アクセスを有効にする必要があります。

-

-

SSH バージョン 2 のみがサポートされます。

-

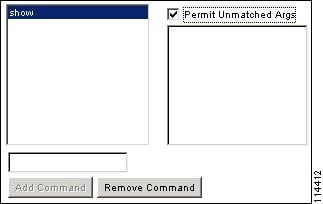

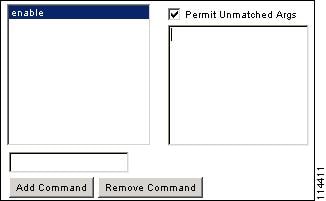

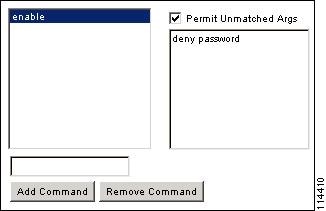

SSH デフォルトユーザー名はサポートされなくなりました。pix または asa ユーザー名とログイン パスワードで SSH を使用して ASA に接続することができなくなりました。SSH を使用するには、AAA 認証を設定し( の順に選択)、続いてローカルユーザーを定義する必要があります( の順に選択)。ローカル データベースの代わりに AAA サーバーを認証に使用する場合、ローカル認証もバックアップの手段として設定しておくことをお勧めします。

始める前に

マルチ コンテキスト モードでは、コンテキスト実行スペースで次の手順を実行します。システム コンフィギュレーションからコンテキスト コンフィギュレーションに切り替えるには、[Configuration] > [Device List] ペインで、アクティブなデバイスの IP アドレスの下にあるコンテキスト名をダブルクリックします。

SSH スタックを設定するには、の [システム(System)] スペースで設定を完了します。

手順

|

ステップ 1 |

の順に選択し、[Add] をクリックします。 [Add Device Access Configuration] ダイアログボックスが表示されます。 |

||

|

ステップ 2 |

[SSH] を選択します。 |

||

|

ステップ 3 |

管理インターフェイスを選択し、許可するホスト IP アドレス設定して、[OK] をクリックします。 名前付きインターフェイスを指定します。ブリッジ グループの場合、ブリッジ グループ メンバ インターフェイスを指定します。VPN 管理アクセスのみ(VPN トンネルを介した管理アクセスの設定を参照してください)の場合、名前付き BVI インターフェイスを指定します。 |

||

|

ステップ 4 |

(任意) [SSH Settings] を設定します。

|

||

|

ステップ 5 |

[Apply] をクリックします。 |

||

|

ステップ 6 |

SSH ユーザー認証を設定します。 |

||

|

ステップ 7 |

キーペアを生成します(物理 ASA の場合のみ)。 ASAv の場合、キーペアは導入後に自動的に作成されます。ASAv は RSA キーのみをサポートします。 |

||

|

ステップ 8 |

(任意) SSH 暗号の暗号化アルゴリズムと整合性アルゴリズムを設定します。 |

||

|

ステップ 9 |

セキュアコピーサーバーをイネーブルにします。 |

例

次の例では、Linux または Macintosh システムの SSH の共有キーを生成して、ASA にインポートします。

-

コンピュータで EdDSA 公開キーおよび秘密キーを生成します。

dwinchester-mac:~ dean$ ssh-keygen -t ed25519 Generating public/private ed25519 key pair. Enter file in which to save the key (/Users/dean/.ssh/id_ed25519): Enter passphrase (empty for no passphrase): key-pa$$phrase Enter same passphrase again: key-pa$$phrase Your identification has been saved in /Users/dean/.ssh/id_ed25519. Your public key has been saved in /Users/dean/.ssh/id_ed25519.pub. The key fingerprint is: SHA256:ZHOjfJa3DpZG+qPAp9A5PyCEY0+Vzo2rkGHJpplpw8Q dean@dwinchester-mac The key's randomart image is: +--[ED25519 256]--+ | . | | o | |. . + o+ o | |.E+ o ++.+ o | |B=.= .S = . | |** ooo. = o . | |.....o*.o = . | | o .. *.+.o | | . . oo... | +----[SHA256]-----+ dwinchester-mac:~ dean$ -

PKF 形式にキーを変換します。

dwinchester-mac:~ dean$ cd .ssh dwinchester-mac:.ssh dean$ ssh-keygen -e -f id_ed25519.pub ---- BEGIN SSH2 PUBLIC KEY ---- Comment: "256-bit ED25519, converted by dean@dwinchester-mac from " AAAAC3NzaC1lZDI1NTE5AAAAIDmIeTNfEOnuH0094p1MKX80fW2O216g4trnf7gwWe5Q ---- END SSH2 PUBLIC KEY ---- dwinchester-mac:.ssh dean$ -

キーをクリップボードにコピーします。

-

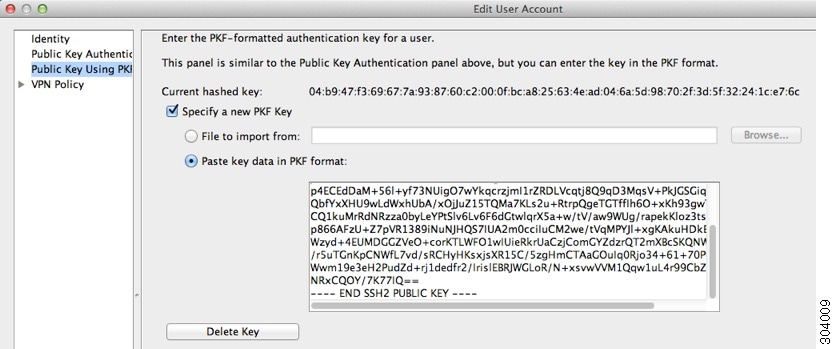

ASDM で、 の順に選択し、ユーザー名を選択してから [Edit] をクリックします。[Public Key Using PKF] をクリックして、ウィンドウにキーを貼り付けます。

-

ユーザが ASA に SSH できることを確認します。パスワードには、キーペアの作成時に指定した SSH キーパスワードを入力します。

dwinchester-mac:.ssh dean$ ssh dean@10.89.5.26 The authenticity of host '10.89.5.26 (10.89.5.26)' can't be established. ED25519 key fingerprint is SHA256:6d1g2fe2Ovnh0GHJ5aag7GxZ68h6TD6txDy2vEwIeYE. Are you sure you want to continue connecting (yes/no/[fingerprint])? yes Warning: Permanently added '10.89.5.26' (ED25519) to the list of known hosts. dean@10.89.5.26's password: key-pa$$phrase User dean logged in to asa Logins over the last 5 days: 2. Last login: 18:18:13 UTC Jan 20 2021 from 10.19.41.227 Failed logins since the last login: 0. Type help or '?' for a list of available commands. asa>

次に、ASA への SCP セッションの例を示します。外部ホストのクライアントから、SCP ファイル転送を実行します。たとえば、Linux では次のコマンドを入力します。

scp -v -pw password [path/]source_filename username @asa_address :{disk0|disk1}:/[path/]dest_filename

-v は冗長を表します。-pw が指定されていない場合は、パスワードの入力を求めるプロンプトが表示されます。

Telnet アクセスの設定

この項では、Telnet に ASA アクセスを設定する方法について説明します。VPN トンネル内で Telnet を使用する場合を除き、最も低いセキュリティ インターフェイスに対して Telnet は使用できません。

始める前に

-

マルチ コンテキスト モードでは、コンテキスト実行スペースで次の手順を実行します。システム コンフィギュレーションからコンテキスト コンフィギュレーションに切り替えるには、[Configuration] > [Device List] ペインで、アクティブなデバイスの IP アドレスの下にあるコンテキスト名をダブルクリックします。

-

ASA CLI に Telnet を使用してアクセスするには、ログイン パスワードを入力します。Telnet を使用する前に手動でパスワードを設定する必要があります。

手順

|

ステップ 1 |

の順に選択し、[Add] をクリックします。 [Add Device Access Configuration] ダイアログボックスが表示されます。 |

|

ステップ 2 |

[Telnet] を選択します。 |

|

ステップ 3 |

管理インターフェイスを選択し、許可するホスト IP アドレス設定して、[OK] をクリックします。 名前付きインターフェイスを指定します。ブリッジ グループの場合、ブリッジ グループ メンバ インターフェイスを指定します。VPN 管理アクセスのみ(VPN トンネルを介した管理アクセスの設定を参照してください)の場合、名前付き BVI インターフェイスを指定します。 |

|

ステップ 4 |

(任意) [Telnet Timeout] を設定します。デフォルトのタイムアウト値は 5 分です。 |

|

ステップ 5 |

[Apply] をクリックします。 |

|

ステップ 6 |

Telnet で接続する前に、ログイン パスワードを設定します。デフォルトのパスワードはありません。

|

ASDM アクセスまたはクライアントレス SSL VPN のための HTTP リダイレクトの設定

ASDM またはクライアントレス SSL VPN を使用して ASA に接続するには、HTTPS を使用する必要があります。利便性のために、HTTP 管理接続を HTTPS にリダイレクトすることができます。たとえば、HTTP をリダイレクトすることによって、http://10.1.8.4/admin/ または https://10.1.8.4/admin/ と入力し、ASDM 起動ページで HTTPS アドレスにアクセスできます。

IPv4 と IPv6 の両方のトラフィックをリダイレクトできます。

始める前に

通常、ホスト IP アドレスを許可するアクセス ルールは必要ありません。ただし、HTTP リダイレクトのためには、HTTP を許可するアクセス ルールを有効化する必要があります。そうしないと、インターフェイスが HTTP ポートをリッスンできません。

手順

|

ステップ 1 |

の順に選択します。 表には、現在設定されているインターフェイスと、リダイレクトがインターフェイスで有効化されているかどうかを示しています。 |

|

ステップ 2 |

ASDM に使用するインターフェイスを選択し、[Edit] をクリックします。 |

|

ステップ 3 |

[Edit HTTP/HTTPS Settings] ダイアログボックスで次のオプションを設定します。

|

|

ステップ 4 |

[OK] をクリックします。 |

VPN トンネルを介した管理アクセスの設定

あるインターフェイスで VPN トンネルが終端している場合、別のインターフェイスにアクセスして ASA を管理するには、そのインターフェイスを管理アクセス インターフェイスとして指定する必要があります。たとえば、外部インターフェイスから ASA に入る場合は、この機能を使用して、ASDM、SSH、または Telnet 経由で内部インターフェイスに接続するか、外部インターフェイスから入るときに内部インターフェイスに ping を実行できます。

(注) |

CiscoSSH スタックを使用する場合(これがデフォルトです)、この機能は SSH ではサポートされません。 |

(注) |

この機能は SNMP ではサポートされません。VPN 経由の SNMP の場合、ループバック インターフェイスで SNMP を有効にすることをお勧めします。ループバック インターフェイスで SNMP を使用するために、管理アクセス機能を有効にする必要はありません。ループバックは SSH でも機能します。 |

ASA への通過ルートとなるインターフェイス以外のインターフェイスへの VPN アクセスはサポートされません。たとえば、VPN アクセスが外部インターフェイスにある場合、外部インターフェイスへの直接接続のみ開始できます。複数のアドレスを覚える必要がないように、ASA の直接アクセス可能インターフェイスの VPN を有効にし、名前解決を使用してください。

管理アクセスは、IPsec クライアント、IPsec サイト間、Easy VPN、セキュアクライアント SSL VPN の VPN トンネルタイプ経由で行えます。

始める前に

この機能は管理専用インターフェイスではサポートされません。

手順

|

ステップ 1 |

の順に選択します。 |

|

ステップ 2 |

[Management Access Interface] ドロップダウン リストからセキュリティが最も高いインターフェイス(内部インターフェイス)を選択します。 Easy VPN およびサイト間トンネルでは、名前付き BVI を指定できます(ルーテッド モード)。 |

|

ステップ 3 |

[Apply] をクリックします。 管理インターフェイスが割り当てられ、変更内容が実行コンフィギュレーションに保存されます。 |

Firepower 2100 プラットフォーム モード データ インターフェイスでの FXOS の管理アクセスの設定

データインターフェイスからプラットフォームモードの Firepower 2100 の FXOS を管理する場合、SSH、HTTPS、および SNMP アクセスを設定できます。この機能は、デバイスをリモートで管理しつつ、管理 1/1 を隔離されたネットワークに維持する場合に役立ちます。これは、隔離されたネットワーク上の FXOS にアクセスするためのネイティブな方法です。この機能を有効にすると、ローカルアクセスに対してのみ管理 1/1 を使用し続けることができます。ただし、この機能を使用しながら FXOS の管理 1/1 からのリモートアクセスは許可することはできません。この機能には、内部パス(デフォルト)を使用した ASA データ インターフェイスへのトラフィックの転送が必要で、FXOS 管理ゲートウェイを 1 つだけ指定できます。

ASA は、FXOS アクセスに非標準ポートを使用します。標準ポートは同じインタ フェースで ASA が使用するため予約されています。ASA が FXOS にトラフィックを転送するときに、非標準の宛先ポートはプロトコルごとに FXOS ポートに変換されます(FXOS の HTTPS ポートは変更しません)。パケット宛先 IP アドレス(ASA インターフェイス IP アドレス)も、FXOS で使用する内部アドレスに変換されます。送信元アドレスは変更されません。トラフィックを返す場合、ASA は自身のデータ ルーティング テーブルを使用して正しい出力インターフェイスを決定します。管理アプリケーションの ASA データ IP アドレスにアクセスする場合、FXOS ユーザー名を使用してログインする必要があります。ASA ユーザー名は ASA 管理アクセスのみに適用されます。

ASA データインターフェイスで FXOS 管理トラフィック開始を有効にすることもできます。これは、たとえば SNMP トラップ、NTP と DNS のサーバーアクセスなどに必要です。デフォルトでは、FXOS 管理トラフィック開始は、DNS および NTP のサーバー通信(スマート ソフトウェア ライセンシング通信で必要)用の ASA 外部インターフェイスで有効になっています。

始める前に

-

シングル コンテキスト モードのみ。

-

ASA 管理専用インターフェイスは除外します。

-

ASA データインターフェイスに VPN トンネルを使用して、FXOS に直接アクセスすることはできません。SSH の回避策として、ASA に VPN 接続し、ASA CLI にアクセスし、connect fxos コマンドを使用して FXOS CLI にアクセスします。SSH、HTTPS、および SNMPv3 は暗号化できるため、データ インターフェイスへの直接接続は安全です。

-

FXOS ゲートウェイが ASA データインターフェイス(デフォルト)にトラフィックを転送するように設定されていることを確認します。ゲートウェイの設定の詳細については、『getting started guide』を参照してください。

手順

|

ステップ 1 |

ASDM で、 を選択します。 |

|

ステップ 2 |

FXOS リモート管理を有効にします。 |

|

ステップ 3 |

FXOS が ASA インターフェイスから管理接続を開始できるようにします。

|

|

ステップ 4 |

[Apply] をクリックします。 |

|

ステップ 5 |

管理 1/1 上の Chassis Manager に接続します(デフォルトでは、https://192.168.45.45、ユーザー名:admin、パスワード:Admin123)。 |

|

ステップ 6 |

[Platform Settings] タブをクリックし、[SSH]、[HTTPS]、または [SNMP] を有効にします。 SSH と HTTPS はデフォルトで有効になっています。 |

|

ステップ 7 |

[Platform Settings] タブで、管理アクセスを許可するように [Access List] を設定します。デフォルトでは、SSH および HTTPS は管理 1/1 192.168.45.0 ネットワークのみを許可します。ASA の [FXOS Remote Management] 設定で指定したアドレスを許可する必要があります。 |

コンソール タイムアウトの変更

コンソール タイムアウトでは、接続を特権 EXEC モードまたはコンフィギュレーション モードにしておくことができる時間を設定します。タイムアウトに達すると、セッションはユーザー EXEC モードになります。デフォルトでは、セッションはタイムアウトしません。この設定は、コンソール ポートへの接続を保持できる時間には影響しません。接続がタイムアウトすることはありません。

手順

|

ステップ 1 |

の順に選択します。 |

|

ステップ 2 |

新しいタイムアウト値を分単位で定義します。無制限の時間を指定する場合は、「0」と入力します。デフォルト値は 0 です |

|

ステップ 3 |

[Apply] をクリックします。 タイムアウト値の変更が実行コンフィギュレーションに保存されます。 |

CLI プロンプトのカスタマイズ

プロンプトに情報を追加する機能により、複数のモジュールが存在する場合にログインしている ASA を一目で確認することができます。この機能は、フェールオーバー時に、両方の ASA に同じホスト名が設定されている場合に便利です。

マルチ コンテキスト モードでは、システム実行スペースまたは管理コンテキストにログインするときに、拡張プロンプトを表示できます。非管理コンテキスト内では、デフォルトのプロンプト(ホスト名およびコンテキスト名)のみが表示されます。

デフォルトでは、プロンプトに ASA のホスト名が表示されます。マルチ コンテキスト モードでは、プロンプトにコンテキスト名も表示されます。CLI プロンプトには、次の項目を表示できます。

|

cluster-unit |

クラスタ ユニット名を表示します。クラスタの各ユニットは一意の名前を持つことができます。 |

|

コンテキスト |

(マルチ モードのみ)現在のコンテキストの名前を表示します。 |

|

domain |

ドメイン名を表示します。 |

|

hostname |

ホスト名を表示します。 |

|

priority |

フェールオーバー プライオリティを [pri](プライマリ)または [sec](セカンダリ)として表示します。 |

|

state |

ユニットのトラフィック通過状態またはロールを表示します。 フェールオーバーの場合、state キーワードに対して次の値が表示されます。

クラスタリングの場合、制御とデータの値が表示されます。 |

手順

|

ステップ 1 |

の順に選択します。 |

|

ステップ 2 |

次のいずれかを実行してプロンプトをカスタマイズします。

プロンプトが変化して、[CLI Prompt Preview] フィールドに表示されます。 |

|

ステップ 3 |

Apply をクリックします。 変更されたプロンプトが、実行コンフィギュレーションに保存されます。 |

ログイン バナーの設定

ユーザーが ASA に接続するとき、ログインする前、または特権 EXEC モードに入る前に表示されるメッセージを設定できます。

始める前に

-

セキュリティの観点から、バナーで不正アクセスを防止することが重要です。「ウェルカム」や「お願いします」などの表現は侵入者を招き入れているような印象を与えるので使用しないでください。以下のバナーでは、不正アクセスに対して正しい表現を設定しています。

You have logged in to a secure device. If you are not authorized to access this device, log out immediately or risk possible criminal consequences. -

バナーが追加された後、次の場合に ASA に対する Telnet または SSH セッションが終了する可能性があります。

-

バナー メッセージを処理するためのシステム メモリが不足している場合。

-

バナー メッセージの表示を試みたときに、TCP 書き込みエラーが発生した場合。

-

-

バナー メッセージのガイドラインについては、RFC 2196 を参照してください。

手順

|

ステップ 1 |

の順に選択します。 |

|

ステップ 2 |

CLI 用に作成するバナー タイプ用のフィールドにバナー テキストを追加します。

|

|

ステップ 3 |

[Apply] をクリックします。 新しいバナーが、実行コンフィギュレーションに保存されます。 |

管理セッション クォータの設定

ASA で許可する ASDM、SSH、および Telnet の同時最大セッション数を設定できます。この最大値に達すると、それ以降のセッションは許可されず、syslog メッセージが生成されます。システム ロックアウトを回避するために、管理セッション割り当て量のメカニズムではコンソール セッションをブロックできません。

(注) |

マルチコンテキストモードでは ASDM セッションの数を設定することはできず、最大セッション数は 5 で固定されています。 |

(注) |

また、最大管理セッション(SSH など)のコンテキストあたりのリソース制限を設定した場合は、小さい方の値が使用されます。 |

始める前に

マルチ コンテキスト モードでは、コンテキスト実行スペースで次の手順を実行します。システム コンフィギュレーションからコンテキスト コンフィギュレーションに切り替えるには、 ペインで、アクティブなデバイスの IP アドレスの下のコンテキスト名をダブルクリックします。

手順

|

ステップ 1 |

の順に選択します。 |

|

ステップ 2 |

同時セッションの最大数を入力します。

|

|

ステップ 3 |

[Apply] をクリックして、設定の変更を保存します。 |

フィードバック

フィードバック