PAK ライセンスについて

ライセンスでは、特定の ASA 上でイネーブルにするオプションを指定します。ライセンスは、160 ビット(32 ビットのワードが 5 個、または 20 バイト)値であるアクティベーション キーで表されます。この値は、シリアル番号(11 文字の文字列)とイネーブルになる機能とを符号化します。

事前インストール済みライセンス

デフォルトでは、ASA は、ライセンスがすでにインストールされた状態で出荷されます。このライセンスは、注文した内容およびベンダーがインストールした内容に応じて、ライセンスを追加できる基本ライセンスの場合と、すべてのライセンスがすでにインストールされている場合があります。

永続ライセンス

永続アクティベーション キーを 1 つインストールできます。永続アクティベーション キーは、1 つのキーにすべてのライセンス機能を格納しています。時間ベース ライセンスもインストールすると、ASA は永続ライセンスと時間ベース ライセンスを 1 つの実行ライセンスに結合します。

時間ベース ライセンス

永続ライセンスに加えて、時間ライセンスを購入したり、時間制限のある評価ライセンスを入手したりできます。たとえば、SSL VPN の同時ユーザの短期増加に対処するために時間ベースの セキュアクライアント Premium ライセンスを購入したり、

時間ベース ライセンス有効化ガイドライン

-

複数の時間ベース ライセンスをインストールし、同じ機能に複数のライセンスを組み込むことができます。ただし、一度にアクティブ化できる時間ベース ライセンスは、1 機能につき 1 つだけです。非アクティブのライセンスはインストールされたままで、使用可能な状態です。たとえば、1000 セッション セキュアクライアント Premium ライセンスと 2500 セッション セキュアクライアント Premium ライセンスをインストールした場合、これらのライセンスのうちいずれか 1 つだけをアクティブにできます。

-

キーの中に複数の機能を持つ評価ライセンスをアクティブにした場合、そこに含まれている機能のいずれかに対応する時間ベース ライセンスを同時にアクティブ化することはできません。

時間ベース ライセンス タイマーの動作

-

時間ベース ライセンスのタイマーは、ASA 上でライセンスをアクティブにした時点でカウント ダウンを開始します。

-

タイムアウト前に時間ベース ライセンスの使用を中止すると、タイマーが停止します。時間ベース ライセンスを再度アクティブ化すると、タイマーが再開します。

-

時間ベース ライセンスがアクティブになっているときに ASA をシャットダウンすると、タイマーはカウント ダウンを停止します。時間ベース ライセンスでは、ASA が動作している場合にのみカウント ダウンします。システム クロック設定はライセンスに影響しません。つまり、ASA 稼働時間ではライセンス継続期間に対してのみカウントします。

永続ライセンスと時間ベース ライセンスの結合

時間ベース ライセンスをアクティブにすると、永続ライセンスと時間ベース ライセンスに含まれる機能を組み合わせた実行ライセンスが作成されます。永続ライセンスと時間ベース ライセンスの組み合わせ方は、ライセンスのタイプに依存します。次の表に、各機能ライセンスの組み合わせルールを示します。

(注) |

永続ライセンスが使用されていても、時間ベース ライセンスがアクティブな場合はカウント ダウンが続行されます。 |

|

時間べース機能 |

結合されたライセンスのルール |

|---|---|

|

セキュアクライアントPremium セッション |

時間ベース ライセンスまたは永続ライセンスのうち、値の高い方が使用されます。たとえば、永続ライセンスが 1000 セッション、時間ベース ライセンスが 2500 セッションの場合、2500 セッションがイネーブルになります。通常は、永続ライセンスよりも機能の低い時間ベース ライセンスをインストールすることはありませんが、そのようなインストールが行われた場合は永続ライセンスが使用されます。 |

|

Unified Communications Proxy セッション |

時間ベース ライセンスのセッションは、プラットフォームの制限数まで永続セッションに追加されます。たとえば、永続ライセンスが 2500 セッション、時間ベース ライセンスが 1000 セッションの場合、時間ベース ライセンスがアクティブである限り、3500 セッションがイネーブルになります。 |

|

その他 |

時間ベース ライセンスまたは永続ライセンスのうち、値の高い方が使用されます。ライセンスのステータスがイネーブルまたはディセーブルの場合、イネーブル ステータスのライセンスが使用されます。数値ティアを持つライセンスの場合、高い方の値が使用されます。通常は、永続ライセンスよりも機能の低い時間ベース ライセンスをインストールすることはありませんが、そのようなインストールが行われた場合は永続ライセンスが使用されます。 |

時間ベース ライセンスのスタッキング

多くの場合、時間ベース ライセンスは更新の必要があり、旧ライセンスから新しいライセンスへシームレスに移行する必要があります。時間ベース ライセンスだけで使用される機能では、新しいライセンスが適用される前に、ライセンスの有効期限が切れてしまわないことが特に重要です。ASA では時間ベース ライセンスをスタックできるので、ライセンスの有効期限が切れたり、新しいライセンスを早めにインストールしたために時間が無駄になったりする心配はありません。

すでにインストールされているのと同じ時間ベース ライセンスをインストールすると、それらのライセンスは結合され、有効期間は両者を合わせた期間になります。

次に例を示します。

-

8 週 1000 セッションの セキュアクライアント Premium ライセンスをインストールし、これを 2 週間使用します(残り 6 週)。

-

次に、別の 8 週 1000 セッションのライセンスをインストールすると、これらのライセンスは結合され、14 週(8 + 6 週)1000 セッションのライセンスになります。

これらのライセンスが同一でない場合(たとえば、1000 セッション セキュアクライアント Premium ライセンスと 2500 セッションライセンス)、これらのライセンスは結合されません。1 つの機能につき時間ベース ライセンスを 1 つだけアクティブにできるので、ライセンスのうちいずれか 1 つだけをアクティブにすることができます。

同一でないライセンスは結合されませんが、現在のライセンスの有効期限が切れた場合、同じ機能のインストール済みライセンスが使用可能であれば、ASA はそのライセンスを自動的にアクティブにします。

時間ベース ライセンスの有効期限

機能に対応する現在のライセンスが期限切れになると、同じ機能のインストール済みライセンスが使用可能であれば、ASA はそのライセンスを自動的にアクティブにします。その機能に使用できる時間ベース ライセンスが他にない場合は、永続ライセンスが使用されます。

その機能に対して複数の時間ベース ライセンスを追加でインストールした場合、ASA は最初に検出されたライセンスを使用します。どのライセンスを使用するかは、ユーザーが設定することはできず、内部動作に依存します。ASA がアクティブ化したライセンスとは別の時間ベース ライセンスを使用するには、目的のライセンスを手動でアクティブにする必要があります。

たとえば、2500 セッションの時間ベース セキュアクライアント Premium ライセンス(アクティブ)、1000 セッションの時間ベース セキュアクライアント Premium ライセンス(非アクティブ)、500 セッションの永続 セキュアクライアント Premium ライセンスを所有しているとします。2500 セッション ライセンスの有効期限が切れた場合、ASA は 1000 セッション ライセンスを有効化します。1000 セッション ライセンスの有効期限が切れた後、ASA は 500 セッション永久ライセンスを使用します。

ライセンスに関する注意事項

次の項で、ライセンスに関する追加情報について説明します。

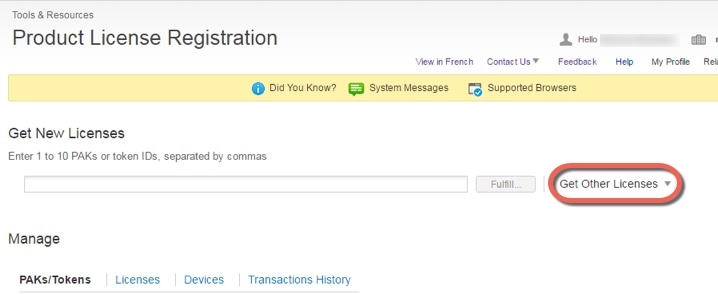

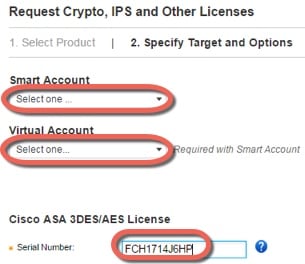

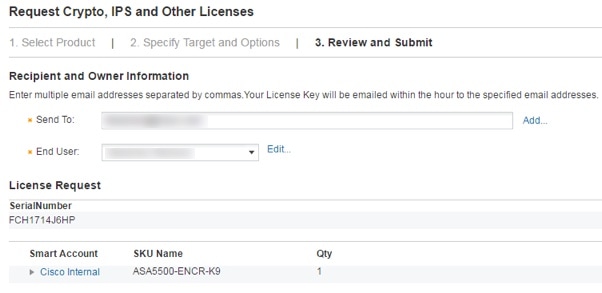

Secure Client Advantage、Secure Client Premier、およびSecure Client VPN のみライセンス

Secure Client Advantageまたは Premier ライセンスは、ライセンスが指定するユーザープールを共有するすべての複数の ASA に適用できる同時使用ライセンスです。Secure Client VPN のみ ライセンスは、特定の ASA に適用されます。https://www.cisco.com/go/license を参照し、各 ASA に個別に PAK を割り当てます。ASA に取得したアクティベーション キーを適用すると、VPN 機能が最大許容数に切り替わりますが、ライセンスを共有するすべての ASA 上の実際の一意のユーザー数はライセンス限度を超えることはできません。詳細については、以下を参照してください。

(注) |

マルチコンテキストモードでサポートされている唯一の Secure Client Premier ライセンスは Secure Client Premier ライセンスです。さらに、マルチ コンテキスト モードでは、フェールオーバー ペアの各ユニットにこのライセンスを適用する必要があります。ライセンスは集約されません。 |

その他の VPN ライセンス

その他の VPN ピアには、次の VPN タイプが含まれています。

-

IKEv1 を使用した IPsec リモート アクセス VPN

-

IKEv1 を使用した IPsec サイトツーサイト VPN

-

IKEv2 を使用した IPsec サイトツーサイト VPN

このライセンスは基本ライセンスに含まれています。

合計 VPN セッション、全タイプ

-

合計 VPN ピアは、セキュアクライアント とその他の VPN ピアを合算した、許可される VPN ピアの最大数となります。たとえば、合計が 1000 の場合は セキュアクライアント とその他の VPN ピアを 500 ずつ、または セキュアクライアント を 700 とその他の VPN ピア 300 を同時に許可できます。あるいは、1000 すべてを セキュアクライアント に使用することも可能です。合計 VPN ピアが最大数を超えた場合は、ASA をオーバーロードして、適切なネットワークのサイズに設定してください。

VPN ロード バランシング

VPN ロード バランシングには、強力な暗号化(3DES/AES)ライセンスが必要です。

レガシー VPN ライセンス

ライセンスに関するすべての関連情報については、『Supplemental end User License Agreement for セキュアクライアント』を参照してください。

(注) |

Secure Client Premier ライセンスは、マルチコンテキストモードでサポートされる唯一の セキュアクライアント ライセンスであり、デフォルトライセンスやレガシーライセンスは使用できません。 |

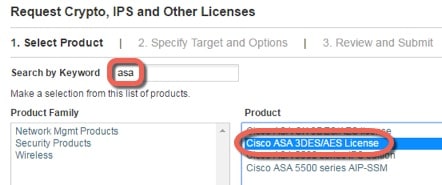

暗号化ライセンス

DES ライセンスはディセーブルにできません。3DES ライセンスをインストールしている場合、DES は引き続き使用できます。強力な暗号化だけを使用したい場合に DES の使用を防止するには、強力な暗号化だけを使用するようにすべての関連コマンドを設定する必要があります。

合計 TLS プロキシ セッション

Encrypted Voice Inspection の各 TLS プロキシ セッションは、TLS ライセンスの制限に対してカウントされます。

TLS プロキシ セッションを使用するその他のアプリケーション(ライセンスが不要な Mobility Advantage Proxy など)では、TLS 制限に対してカウントしません。

アプリケーションによっては、1 つの接続に複数のセッションを使用する場合があります。たとえば、プライマリとバックアップの Cisco Unified Communications Manager を電話に設定した場合は、TLS プロキシ接続は 2 つ使用されます。

TLS プロキシの制限は、tls-proxy maximum-sessions コマンドまたは ASDM で [Configuration] > [Firewall] > [Unified Communications] > [TLS Proxy] ペインを使用して個別に設定できます。モデルの制限を表示するには、tls-proxy maximum-sessions ? コマンドを入力します。デフォルトの TLS プロキシ制限よりも高い TLS プロキシライセンスを適用する場合、ASA では、そのライセンスに一致するように TLS プロキシの制限が自動的に設定されます。ライセンスの制限よりも TLS プロキシ制限が優先されます。TLS プロキシ制限をライセンスよりも少なく設定すると、ライセンスですべてのセッションを使用できません。

(注) |

「K8」で終わるライセンス製品番号(たとえばユーザー数が 250 未満のライセンス)では、TLS プロキシ セッション数は 1000 までに制限されます。「K9」で終わるライセンス製品番号(たとえばユーザー数が 250 以上のライセンス)では、TLS プロキシの制限はコンフィギュレーションに依存し、モデルの制限が最大数になります。K8 と K9 は、エクスポートについてそのライセンスが制限されるかどうかを示します。K8 は制限されず、K9 は制限されます。 (たとえば clear configure all コマンドを使用して)コンフィギュレーションをクリアすると、TLS プロキシ制限がモデルのデフォルトに設定されます。このデフォルトがライセンスの制限よりも小さいと、tls-proxy maximum-sessions コマンドを使用したときに、再び制限を高めるようにエラー メッセージが表示されます(ASDM の [TLS Proxy] ペインを使用)。フェールオーバーを使用して、write standby コマンドを入力するか、または ASDM でプライマリ装置に対して [File] > [Save Running Configuration to Standby Unit] を使用して強制的にコンフィギュレーションの同期を行うと、セカンダリ装置で clear configure all コマンドが自動的に生成され、セカンダリ装置に警告メッセージが表示されることがあります。コンフィギュレーションの同期によりプライマリ装置の TLS プロキシ制限の設定が復元されるため、この警告は無視できます。 |

接続には、SRTP 暗号化セッションを使用する場合もあります。

-

K8 ライセンスでは、SRTP セッション数は 250 までに制限されます。

-

K9 ライセンスでは、制限はありません。

(注) |

メディアの暗号化/復号化を必要とするコールだけが、SRTP 制限に対してカウントされます。コールに対してパススルーが設定されている場合は、両方のレッグが SRTP であっても、SRTP 制限に対してカウントされません。 |

VLAN、最大

VLAN 制限の対象としてカウントするインターフェイスに、VLAN を割り当てます。

セキュアクライアント Premium 共有ライセンス(AnyConnect 3 以前)

(注) |

ASA の共有ライセンス機能は、AnyConnect 4 以降のライセンスではサポートされていません。セキュアクライアントライセンスは共有されるため、共有サーバーまたは参加者ライセンスは必要ありません。 |

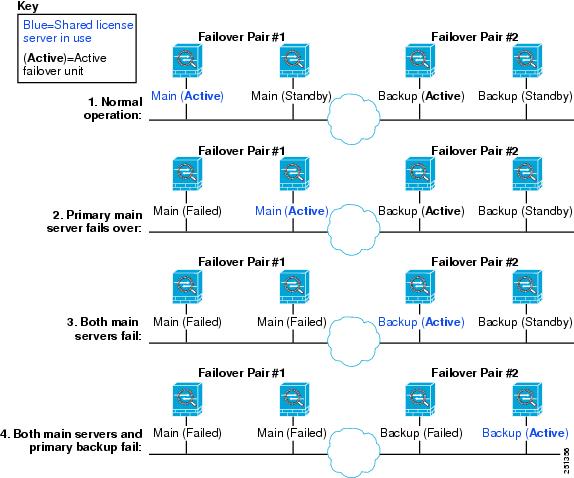

共有ライセンスを使用すると、多数の セキュアクライアント Premium セッションを購入し、それらのセッションを ASA のグループ間で必要に応じて共有できます。そのためには、いずれかの ASA を共有ライセンス サーバーとして、残りを共有ライセンス参加システムとして設定します。

フェールオーバー

いくつかの例外を除き、フェールオーバーユニットは、各ユニット上で同一のライセンスを必要としません。以前のバージョンについては、お使いのバージョンに該当するライセンシング マニュアルを参照してください。

フェールオーバー ライセンスの要件および例外

ほとんどのモデルでは、フェールオーバーユニットは、各ユニット上で同一のライセンスを必要としません。両方のユニット上にライセンスがある場合、これらのライセンスは単一の実行フェールオーバー クラスタ ライセンスに結合されます。このルールには、いくつかの例外があります。フェールオーバーの正確なライセンス要件については、次の表を参照してください。

|

モデル |

ライセンス要件 |

||

|---|---|---|---|

|

ASA 仮想 |

ASAv のフェールオーバー ライセンスを参照してください。 |

||

|

Firepower 1010 |

両方のユニットの Security Plus ライセンス。Firepower 1010 のフェールオーバー ライセンスを参照してください。 |

||

|

Firepower 1100 |

Firepower 1100 のフェールオーバー ライセンスを参照してください。 |

||

|

Firepower 2100 |

Firepower 2100 のフェールオーバー ライセンスを参照してください。 |

||

|

Cisco Secure Firewall 3100/4200 |

「Secure Firewall 3100/4200 のフェールオーバーライセンス」を参照してください。 |

||

|

Firepower 4100/9300 |

Firepower 4100/9300のフェールオーバーライセンス を参照してください。 |

||

|

ISA 3000 |

両方のユニットの Security Plus ライセンス。

|

(注) |

有効な永続キーが必要です。まれに、ISA 3000 で、PAK 認証キーを削除できることもあります。キーがすべて 0 の場合は、フェールオーバーを有効化するには有効な認証キーを再インストールする必要があります。 |

フェールオーバーライセンスの結合方法

フェールオーバーペアでは、各ユニットのライセンスが結合されて 1 つの実行クラスタライセンスとなります。ユニットごとに別のライセンスを購入した場合は、結合されたライセンスには次のルールが使用されます。

-

数値ティアを持つライセンスの場合は(セッション数など)、各ユニットのライセンスの値が合計されます。ただし、プラットフォームの制限を上限とします。使用されているライセンスがすべて時間ベースの場合は、ライセンスのカウント ダウンは同時に行われます。

たとえば、フェールオーバーの場合は次のようになります。

-

2 つの ASA があり、それぞれに 10 個の TLS プロキシ セッションが設定されている場合、ライセンスは結合され、合計で 20 個の TLS プロキシ セッションになります。

-

1 つの ASA には 1000 の TLS プロキシセッションがあり、もう 1 つには 2000 のセッションがあるとします。プラットフォームの限度は 2000 であるため、結合されたライセンスは 2000 の TLS プロキシセッションに対応できます。

-

-

ライセンスのステータスがイネーブルまたはディセーブルの場合、イネーブル ステータスのライセンスが使用されます。

-

イネーブルまたはディセーブル状態(かつ数値ティアを持たない)の時間ベース ライセンスの場合、有効期間はすべてのライセンスの期間の合計となります。最初にプライマリ/制御ユニットのライセンスがカウントダウンされ、期限切れになると、セカンダリ/データユニットのライセンスのカウントダウンが開始し、以下も同様です。

フェールオーバーユニット間の通信の途絶

ユニットの通信が途絶えてからの期間が 30 日を超えた場合は、各ユニットにはローカルにインストールされたライセンスが適用されます。30 日の猶予期間中は、結合された実行ライセンスが引き続きすべてのユニットで使用されます。

30 日間の猶予期間中に通信が復旧した場合は、時間ベースライセンスについては、経過した時間がプライマリ/制御ライセンスから差し引かれます。プライマリ/制御ライセンスが期限切れになるまでは、セカンダリ/データライセンスのカウントダウンが開始することはありません。

30 日間の期間が終了しても通信が復旧しなかった場合は、時間ベース ライセンスについては、その時間がすべてのユニットのライセンスから差し引かれます(インストールされている場合)。これらはそれぞれ別のライセンスとして扱われ、ライセンスの結合によるメリットはありません。経過時間には 30 日の猶予期間も含まれます。

フェールオーバー ペアのアップグレード

フェールオーバー ペアでは、両方の装置に同一のライセンスがインストールされている必要はないので、ダウンタイムなしに各装置に新しいライセンスを適用できます。リロードが必要な永続ライセンスを適用する場合、リロード中に他の装置へのフェールオーバーを実行できます。両方の装置でリロードが必要な場合は、各装置を個別にリロードするとダウンタイムは発生しません。

ペイロード暗号化機能のないモデル

ペイロード暗号化機能のないモデルを購入することができます。輸出先の国によっては、ASA シリーズでペイロード暗号化をイネーブルにできません。ASA ソフトウェアは、ペイロード暗号化なしモデルを検出し、次の機能をディセーブルにします。

-

ユニファイド コミュニケーション

-

VPN

このモデルでも管理接続用に高度暗号化(3DES/AES)ライセンスをインストールできます。たとえば、ASDM HTTPS/SSL、SSHv2、Telnet、および SNMPv3 を使用できます。

ライセンスを表示すると、VPN およびユニファイド コミュニケーションのライセンスはリストに示されません。

ライセンスの FAQ

- セキュアクライアント Premium とボットネット トラフィック フィルタなど、。

-

はい。一度に使用できる時間ベースライセンスは、1 機能につき 1 つです。

- 複数の時間ベースライセンスを「スタック」し、時間制限が切れると自動的に次のライセンスが使用されるようにできますか。

-

はい。ライセンスが同一の場合は、複数の時間ベースライセンスをインストールすると、時間制限が結合されます。ライセンスが同一でない場合(1000 セッション セキュアクライアント Premium ライセンスと 2500 セッションライセンスなど)、ASA はその機能に対して検出された次の時間ベースライセンスを自動的にアクティブにします。

- アクティブな時間ベースライセンスを維持しながら、新しい永続ライセンスをインストールできますか。

-

はい。永続ライセンスをアクティブ化しても、時間ベースライセンスには影響しません。

- フェールオーバーのプライマリ装置として共有ライセンスサーバを、セカンダリ装置として共有ライセンス バックアップ サーバを使用できますか。

-

いいえ。セカンダリ装置は、プライマリ装置と同じ実行ライセンスを使用します。共有ライセンスサーバには、サーバライセンスが必要です。バックアップサーバには、参加ライセンスが必要です。バックアップサーバは、2 つのバックアップサーバの別々のフェールオーバーペアに配置できます。

- フェールオーバーペアのセカンダリ装置用に、同じライセンスを購入する必要がありますか。

-

いいえ。バージョン 8.3(1) から、両方の装置に同一のライセンスをインストールする必要はなくなりました。一般的に、ライセンスはプライマリ装置で使用するために購入されます。セカンダリ装置は、アクティブになるとプライマリライセンスを継承します。セカンダリ装置に別のライセンスを持っている場合は(たとえば、8.3 よりも前のソフトウェアに一致するライセンスを購入した場合)、ライセンスは実行フェールオーバー クラスタ ライセンスに結合されます。ただし、モデルの制限が最大数になります。

- AnyConnect Premium(共有)ライセンスに加えて、時間ベースまたは永続の セキュアクライアント Premium ライセンスを使用できますか。

-

はい。ローカルにインストールされたライセンス(時間ベースライセンスまたは永続ライセンス)のセッション数を使い果たした後、共有ライセンスが使用されます。

(注)

共有ライセンスサーバーでは、永続 セキュアクライアント ライセンスは使用されません。ただし、共有ライセンスサーバーライセンスと同時に時間ベースライセンスを使用することはできます。この場合、時間ベースライセンスのセッションは、ローカルの セキュアクライアント Premium セッションにだけ使用できます。共有ライセンスプールに追加して参加システムで使用することはできません。

フィードバック

フィードバック