パブリック クラウドでのフェールオーバーについて

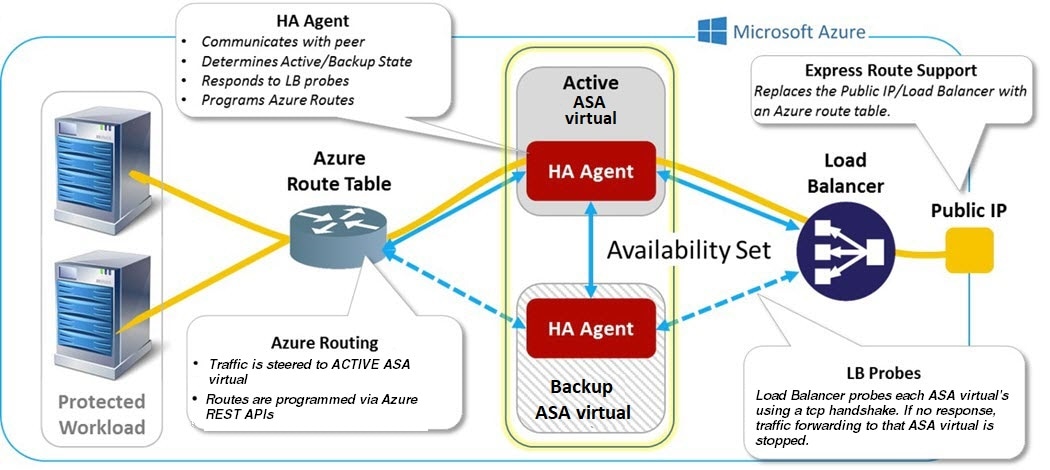

冗長性を確保するために、ASA 仮想 をアクティブ/バックアップ ハイ アベイラビリティ(HA)設定でパブリッククラウド環境に展開します。パブリッククラウドでの HA では、アクティブな ASA 仮想 の障害時に、バックアップ ASA 仮想 へのシステムの自動フェールオーバーをトリガーできるステートレスなアクティブ/バックアップソリューションが実装されます。

次のリストは、HA パブリック クラウド ソリューションの主要コンポーネントを示しています。

-

アクティブ ASA 仮想:HA ピアのファイアウォール トラフィックを処理するように設定された HA ペア内の ASA 仮想。

-

バックアップ ASA 仮想:ファイアウォール トラフィックを処理せず、アクティブ ASA 仮想 に障害が発生した場合にアクティブ ASA 仮想 を引き継ぐ HA ペア内の ASA 仮想。これは、フェールオーバーの際にピアの識別情報を引き継がないため、スタンバイではなくバックアップと呼ばれます。

-

HA エージェント:ASA 仮想 上で実行され、ASA 仮想 の HA ロール(アクティブ/バックアップ)を判断し、その HA ピアの障害を検出し、その HA ロールに基づいてアクションを実行する軽量プロセス。

物理 ASA および非パブリック クラウドの仮想 ASA では、Gratuitous ARP 要求を使用してフェールオーバー条件を処理しますが、バックアップ ASA は、アクティブな IP アドレスと MAC アドレスに関連付けられていることを示す Gratuitous ARPP を送信します。ほとんどのパブリック クラウド環境では、このようなブロードキャスト トラフィックは許可されていません。このため、パブリック クラウドの HA 設定では、フェールオーバーが発生したときに通信中の接続を再起動する必要があります。

アクティブ装置の状態がバックアップ装置によってモニターされ、所定のフェールオーバー条件に一致しているかどうかが判別されます。所定の条件に一致すると、フェールオーバーが行われます。フェールオーバー時間は、パブリック クラウド インフラストラクチャの応答性に応じて、数秒~ 1 分を超える場合があります。

アクティブ/バックアップ フェールオーバーについて

アクティブ/バックアップ フェールオーバーでは、1 台の装置がアクティブ装置です。この装置がトラフィックを渡します。バックアップ装置は積極的にトラフィックを渡したり、アクティブ装置と設定情報を交換したりしません。アクティブ/バックアップ フェールオーバーでは、障害が発生した装置の機能をバックアップ ASA 仮想 デバイスに引き継ぐことができます。アクティブ装置が故障すると、バックアップ状態に変わり、そしてバックアップ装置がアクティブ状態に変わります。

プライマリ/セカンダリの役割とアクティブ/バックアップ ステータス

アクティブ/バックアップ フェールオーバーを設定する場合、1 つの装置をプライマリとして設定し、もう 1 つの装置をセカンダリとして設定します。この時点で、2 つの装置は、デバイスとポリシーの設定、およびイベント、ダッシュボード、レポート、ヘルス モニタリングで、2 つの個別のデバイスとして機能します。

フェールオーバー ペアの 2 つの装置の主な相違点は、どちらの装置がアクティブでどちらの装置がバックアップであるか、つまりどちらの装置がアクティブにトラフィックを渡すかということに関連します。両方の装置がトラフィックを渡すことができますが、プライマリ装置だけがロード バランサ プローブに応答し、構成済みのルートをプログラミングしてルートの接続先として使用します。バックアップ装置の主な機能は、プライマリ装置の正常性を監視することです。両方の装置が同時にスタート アップした場合(さらに動作ヘルスが等しい場合)、プライマリ装置が常にアクティブ装置になります。

フェールオーバー接続

バックアップ ASA 仮想 は、TCP を介して確立されたフェールオーバー接続を使用して、アクティブ ASA 仮想 の正常性を監視します。

-

アクティブ ASA 仮想 は、リッスンポートを開くことで接続サーバーとして機能します。

-

バックアップ ASA 仮想 は、接続ポートを使用してアクティブ ASA 仮想 に接続します。

-

通常、ASA 仮想 装置間で何らかのネットワークアドレス変換が必要な場合を除き、リッスンポートと接続ポートは同じです。

フェールオーバー接続の状態によって、アクティブ ASA 仮想 の障害を検出します。バックアップ ASA 仮想 は、フェールオーバー接続が切断されたことを確認すると、アクティブ ASA 仮想 で障害が発生したと判断します。同様に、バックアップ ASA 仮想 がアクティブ装置に送信されたキープアライブメッセージに対する応答を受信しない場合も、アクティブ ASA 仮想 で障害が発生したと判断します。

関連項目

ポーリングと Hello メッセージ

バックアップ ASA 仮想 はフェールオーバー接続を介してアクティブ ASA 仮想 に Hello メッセージを送信し、Hello 応答の返信を期待します。メッセージのタイミングには、ポーリング間隔、つまりバックアップ ASA 仮想 装置が Hello 応答を受信して次の Hello メッセージが送信されるまでの間の時間間隔が使用されます。応答の受信は、ホールド時間と呼ばれる受信タイムアウトによって強制されます。Hello 応答の受信がタイムアウトすると、アクティブ ASA 仮想 で障害が発生したとみなされます。

ポーリング間隔とホールド時間間隔は設定可能なパラメータです(アクティブ/バックアップ フェールオーバーの設定 を参照)。

起動時のアクティブ装置の判別

アクティブ装置は、次の条件で判別されます。

-

装置がブートされ、ピアがすでにアクティブとして動作中であることを検出すると、その装置はバックアップ装置になります。

-

装置がブートされてピアを検出できないと、その装置はアクティブ装置になります。

-

両方の装置が同時に起動された場合は、プライマリ装置がアクティブ装置になり、セカンダリ装置がバックアップ装置になります。

フェールオーバー イベント

アクティブ/バックアップ フェールオーバーでは、フェールオーバーがユニットごとに行われます。次の表に、各障害イベントに対するフェールオーバー アクションを示します。この表には、各フェールオーバー イベントに対して、フェールオーバー ポリシー(フェールオーバーまたはフェールオーバーなし)、アクティブ装置が行うアクション、バックアップ装置が行うアクション、およびフェールオーバー条件とアクションに関する特別な注意事項を示します。

|

障害イベント |

ポリシー |

アクティブ アクション |

バックアップ アクション |

注 |

|---|---|---|---|---|

|

バックアップ装置がフェールオーバー接続のクローズを確認 |

フェールオーバー |

適用対象外 |

アクティブになる アクティブに故障とマークする |

これは標準のフェールオーバーの使用例です。 |

|

アクティブ装置がフェールオーバー接続のクローズを確認 |

フェールオーバーなし |

バックアップを障害としてマークする |

n/a |

非アクティブ装置へのフェールオーバーは発生しません。 |

|

アクティブ装置がフェールオーバー リンクで TCP タイムアウトを確認 |

フェールオーバーなし |

バックアップを障害としてマークする |

動作なし |

アクティブ装置がバックアップ装置から応答を受信しない場合、フェールオーバーは発生しません。 |

|

バックアップ装置がフェールオーバー リンクで TCP タイムアウトを確認 |

フェールオーバー |

適用対象外 |

アクティブになる アクティブに故障とマークする アクティブ装置にフェールオーバー コマンドの送信を試行する |

バックアップ装置はアクティブ装置が動作を続行できないと見なし、引き継ぎます。 アクティブ装置がまだ起動しているが時間内に応答を送信できない場合、バックアップ装置はフェールオーバー コマンドをアクティブ装置に送信します。 |

|

アクティブ認証の失敗 |

フェールオーバーなし |

動作なし |

動作なし |

バックアップ装置はルート テーブルを変更するため、バックアップ装置が Azure に認証する必要がある唯一の装置になります。 アクティブ装置が Azure に認証されているかどうかは関係ありません。 |

|

バックアップ認証の失敗 |

フェールオーバーなし |

バックアップを未認証としてマークする |

動作なし |

バックアップ装置が Azure に認証されていない場合、フェールオーバーは発生しません。 |

|

アクティブ装置が意図的なフェールオーバーを開始 |

フェールオーバー |

バックアップになる |

アクティブになる |

アクティブ装置は、フェールオーバー リンク接続を閉じることでフェールオーバーを開始します。 バックアップ装置は接続のクローズを確認し、アクティブ装置になります。 |

|

バックアップ装置が意図的なフェールオーバーを開始 |

フェールオーバー |

バックアップになる |

アクティブになる |

バックアップ装置は、フェールオーバー メッセージをアクティブ装置に送信することによってフェールオーバーを開始します。 アクティブ装置はメッセージを確認すると、接続を閉じてバックアップ装置になります。 バックアップ装置は接続のクローズを確認し、アクティブ装置になります。 |

|

以前にアクティブであったユニットの復旧 |

フェールオーバーなし |

バックアップになる |

片方をバックアップとマークする |

フェールオーバーは確実に必要でない限り発生しません。 |

|

アクティブ装置がバックアップ装置からのフェールオーバー メッセージを確認する |

フェールオーバー |

バックアップになる |

アクティブになる |

ユーザーが手動フェールオーバーを開始した場合に発生する可能性があります。または、バックアップ装置が TCP タイムアウトを確認したが、アクティブ装置がバックアップ装置からメッセージを受信できる場合に発生する可能性があります。 |

注意事項と制約事項

この項では、この機能のガイドラインと制限事項について説明します。

パブリッククラウドでハイアベイラビリティを実現するための ASA 仮想 のフェールオーバー

冗長性を確保するために、ASA 仮想 をアクティブ/バックアップ ハイ アベイラビリティ(HA)設定でパブリッククラウド環境に展開します。

-

Microsoft Azure パブリッククラウドでのみサポートされています。ASA 仮想 VM を設定する場合、サポートされる vCPU の最大数は 8、サポートされる最大メモリ容量は 64GB RAM です。サポートされるインスタンスの包括的なリストについては、『ASA 仮想 Getting Started Guide』を参照してください。

-

アクティブ ASA 仮想 で障害が発生したときにバックアップ ASA 仮想 へのシステムの自動フェールオーバーをトリガーできる、ステートレスなアクティブ/バックアップ ソリューションを実装します。

制限事項

-

フェールオーバーはミリ秒ではなく、秒単位で行われます。

-

HA の役割の決定と HA 装置として参加できるかどうかは、HA ピア間、および HA 装置と Azure インフラストラクチャとの間の TCP 接続に依存します。ASA 仮想 が HA 装置として参加できない状況がいくつかあります。

-

HA ピアへのフェールオーバー接続を確立できない。

-

Azure から認証トークンを取得できない。

-

Azure で認証できない。

-

-

アクティブ装置からバックアップ装置に設定が同期されることはありません。フェールオーバー トラフィックの処理に関して、各装置で同様の設定を個々に構成する必要があります。

-

フェールオーバー ルートテーブルの制限

パブリッククラウドの HA のルートテーブルには次の制限があります。

-

設定できるルートテーブルの数は最大 16 個です。

-

ルートテーブルで設定できるルートの数は最大 64 個です。

いずれの場合も、制限に達すると、ルートテーブルまたはルートを削除して再試行することを推奨するアラートが表示されます。

-

-

ASDM サポートはありません。

-

IPSec リモート アクセス VPN はサポートされていません。

(注)

パブリック クラウドでサポートされる VPN トポロジについては、『Cisco Adaptive Security Virtual Appliance (ASAv) Quick Start Guide』を参照してください。

-

ASA 仮想 の VM インスタンスは、同じ可用性セットにある必要があります。Azure の現在の ASA 仮想 ユーザーである場合、既存の展開から HA にアップグレードすることはできません。インスタンスを削除し、Azure マーケットプレイスから ASA 仮想 4 NIC HA オファリングを展開する必要があります。

フィードバック

フィードバック