サーバーのセットアップ タスク

|

タスク |

参照先 |

|---|---|

|

バックアップ設定の確認 |

|

|

必要な製品ライセンスおよびソフトウェア アップデートのインストール |

|

|

ソフトウェア アップデートの場合:

|

|

|

サーバーとブラウザベースの GUI クライアントの間のやり取りを保護するためにサーバー上で HTTPS を設定する(HTTP も使用できますが、HTTPS が推奨されています) |

|

|

ハイ アベイラビリティの設定 |

|

|

データの保持および消去の調整 |

|

|

システムの問題を通知するサーバー関連のトラップでは、しきい値設定と重大度をカスタマイズし、設定した受信者に SNMP トラップ通知としてトラップを転送する |

|

|

時間をサーバーとネットワーク デバイスとの間で同期するための NTP(Network Time Protocol)のセットアップ |

|

|

サーバーとネットワーク デバイス間のファイル転送のためのサーバーにおける FTP/TFTP の設定 |

|

|

Cisco EPN Manager サーバーのプロキシの設定 |

|

|

電子メール サーバーの設定 |

|

|

コンプライアンス機能を有効にする(デバイス設定からの逸脱を識別するためにこの設定を使用する場合) |

コンプライアンス監査の有効化および無効化 |

|

Cisco EPN Manager がネットワーク内に存在するサービス、およびプロビジョニングウィザードを使用してプロビジョニングされたサービスを検出するように、サービス検出機能を有効にします。 |

|

|

シスコ製品の向上に寄与する製品フィードバックの設定 |

LDAP/Active Directory サーバーを設定して使用する

ユーザー認証の設定(TACACS+ と LDAP)

Cisco EPN Manager は、ローカルユーザーのサポートに加えて、TACACS+ サーバーと LDAP サーバーとの統合により TACACS+ と LDAP のユーザーをサポートします。統合プロセスには次の手順があります。

-

TACACS+ と LDAP サーバーを設定します。

-

TACACS+ と LDAP のユーザーが参照するロールを作成します。

-

AAA 設定を設定します。

Cisco EPN Manager への LDAP サーバーの追加

LDAP サーバーを追加するには、次の手順を実行します。

手順

|

ステップ 1 |

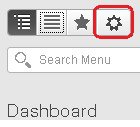

メインメニューから、 タブを選択します。このウィンドウを使用して、新しい LDAP サーバーの追加、設定の編集、および削除を行うことができます。

|

||

|

ステップ 2 |

|

||

|

ステップ 3 |

LDAP サーバーの必要な詳細(サーバー アドレス、サーバー ポート、パスワード、IP アドレス、DNS 名など)を入力します。 |

||

|

ステップ 4 |

SSL 通信チャネルを使用する場合は、[セキュア認証を使用する(Use Secure Auth)] チェックボックスをオンにします。LDAP 証明書のインストールの詳細については、「Cisco EPN Manager への LDAP 証明書のインストール」に記載されている方法を参照してください。

|

||

|

ステップ 5 |

[管理 DN(Admin DN)] 文字列を入力します。 |

||

|

ステップ 6 |

[パスワード(Password)] と [パスワードの確認(Confirm Password)] の詳細を入力します。

|

||

|

ステップ 7 |

次のフィールドにスキーマを入力します。通常、どの LDAP サーバーにもユーザーとグループの固有の設定と連結証明書のファイルがあります。 |

||

|

ステップ 8 |

[再試行(Retries)] フィールドに、ソース ファイルの LDAP 認証を実行する回数を入力します。 |

||

|

ステップ 9 |

[保存(Save)] をクリックします。 |

Cisco EPN Manger での LDAP サーバーの設定

始める前に

LDAP 証明書が Cisco EPN Manager にインストールされていることを確認するには、次の手順を実行します。

-

顧客が所有する LDAP サーバーの SSL 証明書のルート証明書と中間証明書を取得します。

-

Cisco EPN Manager サーバーとの SSH セッションを確立するで説明したように、SSH を使用して CLI 管理者ユーザーとしてログインします。

-

LDAP サーバー証明書の CA ルート/中間証明書を Cisco EPN Manager のローカルディレクトリにコピーします。たとえば、rootCA.pem を /localdisk/defaultRepo にコピーします。

-

Cisco EPN Manager 管理 CLI で、Cisco EPN Manager にこの CA ルート証明書をインポートするコマンドを

EPNMServer/admin# ncs certvalidation trusted-ca-store importcacert alias <ALIAS> repository <Repository-name> <certificate-file> truststore {devicemgmt | pubnet | system | user}として実行します(例:EPNMServer/admin# ncs certvalidation trusted-ca-store importcacert alias epnm70 repository defaultRepo certnew.cer truststore system)。これにより、Java インポート信頼ストアに LDAP 証明書がインポートされます。 -

Cisco EPN Manager の再起動

(注) |

2 台の LDAP サーバーと 2 台の Cisco EPN Manager サーバーがある場合(HA モード)、各 LDAP サーバーのルート/中間証明書をインストールしてから、HA のガイドラインに基づいて各 Cisco EPN Manager サーバーを再起動します。 |

手順

|

ステップ 1 |

の順に選択します。[AAAモード設定(AAA Mode Settings)] ウィンドウが表示されます。 |

||

|

ステップ 2 |

[LDAP] オプション ボタンを選択します。 |

||

|

ステップ 3 |

[ローカルへのフォールバックを有効にする(Enable Fallback to Local)] チェックボックスをオンにすると、外部 AAA サーバーがダウンした場合にローカル データベースの使用が有効になります。 |

||

|

ステップ 4 |

外部 LDAP サーバーがダウンした場合にローカル認証に戻すには、次の手順を実行します。

|

||

|

ステップ 5 |

[すべての変更を保存(Save All Changes)] をクリックします。

|

Cisco WAN Automation Engine と Cisco EPN Manager の統合

Cisco WAN Automation Engine(WAE)のプラットフォームは、ソフトウェア モジュールを相互接続し、ネットワークと通信し、外部アプリケーションとインターフェイスする API を提供するオープンでプログラマブルなフレームワークです。

Cisco WAE は、ネットワークの継続的なモニターリングと分析およびネットワーク上のトラフィック需要に基づく現在のネットワークのモデルを作成および維持するためのツールを提供します。このネットワーク モデルには、トポロジ、設定、トラフィック情報など、特定の時点でのネットワークに関するすべての関連情報が含まれています。この情報は、トラフィック要求、パス、ノードとリンクの障害、ネットワークの最適化、またはその他の変更によるネットワークへの影響を分析するための基礎として使用できます。

(注) |

詳細については、『Cisco WAN Automation Engine (WAE) Installation Guide』と『Cisco WAN Automation Engine (WAE) User Guide』を参照してください。 |

Cisco EPN Manager では、明示的なパスを持つ単方向トンネルまたは双方向トンネルを作成すると、WAN Automation Engine(WAE)との統合により、Cisco EPN Manager から自動的に REST コールを使用して明示的なパスが提供されます。そのため、明示的なパスを手動で入力する必要がなくなります。WAE は、可能なネットワーク パスのリストを表示し、適切なパスを選択できるようにします。

WAE パラメータの設定

始める前に

WAE パラメータを設定することを確認します。

-

を選択します。

-

回線 VC を展開し、[WAE サーバー設定(WAE Server Settings)] を選択します。

-

関連する WAE の詳細(バージョン 7.1.3 以降)とフィールドの詳細([WAE サーバー IP(WAE Server IP)]、[WAE ポートアドレス(WAE Port Address)]、[WAE サーバーユーザー名(WAE Server User Name)]、[WAE サーバーパスワード(WAE Server Password)] など)を入力します。

セキュア認証を使用する場合は、[セキュア認証を使用(Use Secure Auth)] チェックボックスをオンにします。

-

[保存(Save)] をクリックして WAE サーバーの設定を保存するか、または [デフォルトにリセット(Reset to Defaults)] をクリックしてすべての入力をクリアします。

手順

|

ステップ 1 |

必要なパラメータを持つ単方向トンネルまたは双方向トンネルを作成します。詳細については、MPLS TE トンネルの作成とプロビジョニングを参照してください。 |

|

ステップ 2 |

[パスの制約の詳細(Path Constraints Details)] 領域で、パスのタイプを [動作中(Working)] または [保護済み(Protected)] のいずれかとして選択します。フィールドと属性の説明については、パスの制約の詳細に関するフィールド参照:MPLS TE トンネルを参照してください。 |

|

ステップ 3 |

必要に応じて [新しいパス(New Path)] チェックボックスをオンにして、[WAEサーバーからパスを選択(Choose Path from WAE server)] チェックボックスをオンにします。 |

|

ステップ 4 |

[WAE サーバーからパスを選択(Choose Path from WAE server)] チェックボックスをオンにします。EPNM マネージャは、WAE ネットワークを取得するために REST 要求を WAE に送信します。 |

|

ステップ 5 |

[WAE ネットワークの選択(Select WAE Network)] ドロップダウン リストから、ネットワークを選択します。 |

|

ステップ 6 |

[WAE パスの選択(Select WAE Path)] ドロップダウン リストから、返された適切なパスを選択します。 |

|

ステップ 7 |

[パス名(Path Name)] フィールドにパスの名前を入力します。 |

フィードバック

フィードバック