Cisco EPN Manager でサポートされているデバイス ソフトウェア バージョン

すべてのデバイスは、認定されたデバイス ソフトウェア バージョンを実行している必要があります。ただし、特定のデバイスは最小のデバイス ソフトウェア バージョンを実行している必要があります。デバイス ソフトウェア バージョンを確認する方法については、次の表の手順に従ってください。

|

この情報を見つけるには、次の手順を実行します。 |

手順 |

|

認定されたすべてのデバイス ソフトウェア バージョンの一覧 |

『Cisco EPN Manager』を参照してください。 |

|

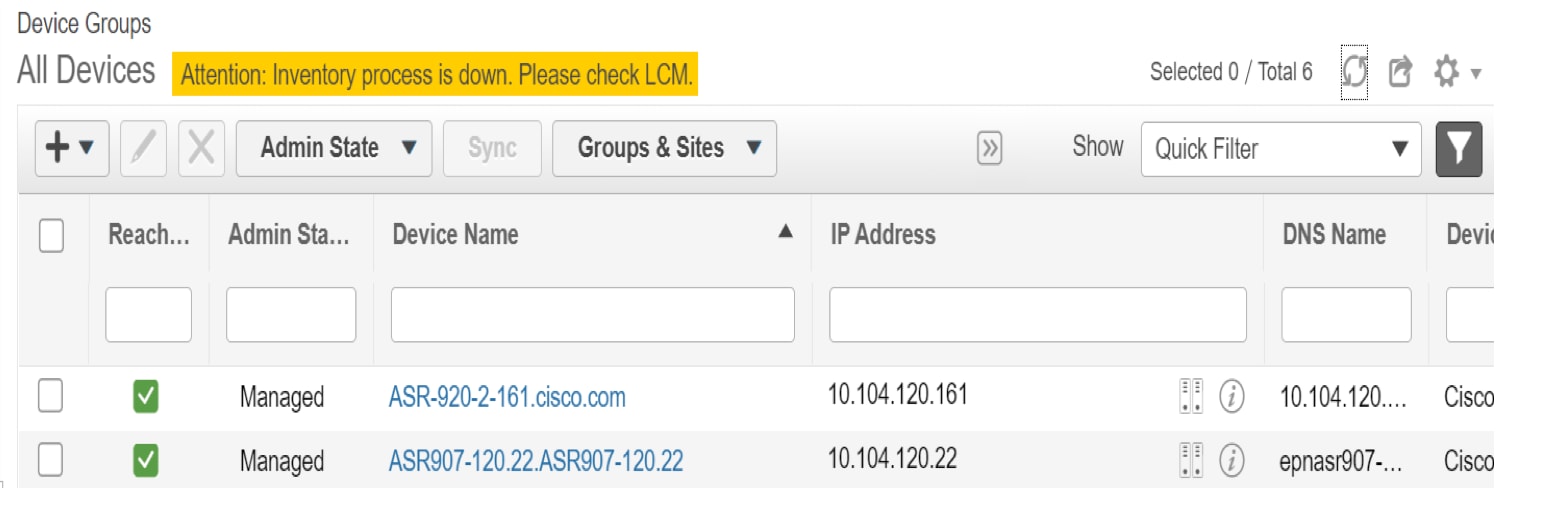

を選択し、[ソフトウェアバージョン(Software Version)] 列の [i] にカーソルを合わせるとポップアップが表示されます。 |

|

|

最小デバイス ソフトウェア バージョンが必須なデバイス |

を選択し、[ソフトウェアバージョン(Software Version)] 列で >=x.x のようなテキストを確認します(たとえば >=12.2 は、デバイスが少なくともデバイス ソフトウェア バージョン 12.2 を実行する必要があることを意味します)。 |

汎用デバイスのサポート

Cisco EPN Manager では、公式には(機能が)サポートされていないシスコとシスコ以外の汎用デバイスを管理できます。

|

汎用デバイスのタイプ |

サポートされる機能 |

サポートされている MIB |

サポートされる障害 |

|---|---|---|---|

|

シスコ デバイス |

[システム(System)] - [概要(Summary)] システム:環境 [システム(System)] - [シビックロケーション(Civic Location)] [システム(System)] - [モジュール(Modules)] [システム(System)] - [物理ポート(Physical Ports)] [システム(System)] - [センサー(Sensor)] [インターフェイス(Interfaces)] - [すべてのインターフェイス(All Interfaces)] [インターフェイス(Interfaces)] - [イーサネットインターフェイス(Ethernet Interfaces)] [物理リンク(Physical Links)] |

SNMPv2 ENTITY-MIB IF-MIB LLDP-MIB CISCO-ENTITY-FRU-CONTROL-MIB |

リンクアップ/リンクダウン(IF-MIB) ウォームスタート(SNMPv2-MIB) コールドスタート(SNMPv2-MIB) 認証エラー(SNMPv2-MIB) BDI インターフェイスのダウン/アップ(BDI にローカライズされるリンクダウン/アップ)(IF-MIB) entSensorThresholdNotification(CISCO-ENTITY-SENSOR-MIB) |

|

シスコ以外のデバイス |

[システム(System)] - [概要(Summary)] [システム(System)] - [モジュール(Modules)] [システム(System)] - [物理ポート(Physical Ports)] [インターフェイス(Interfaces)] - [すべてのインターフェイス(All Interfaces)] [物理リンク(Physical Links)] |

SNMPv2 ENTITY-MIB IF-MIB LLDP-MIB |

リンクアップ/リンクダウン(IF-MIB) ウォームスタート(SNMPv2-MIB) コールドスタート(SNMPv2-MIB) 認証エラー(SNMPv2-MIB) |

汎用デバイスのサポート:新しい汎用デバイスのマッピング

汎用デバイスをシスコデバイスにマッピングして管理し、インベントリ管理、デバイスレベルの設定、サービスプロビジョニング、トポロジディスカバリ、障害管理などの機能をサポートできます。

(注) |

汎用デバイスとマッピングするシスコデバイスには、同様のパリティとバージョンレベルが必要です。 |

新しい汎用デバイスをシスコデバイスにマッピングするには、次の手順を実行します。

手順

|

ステップ 1 |

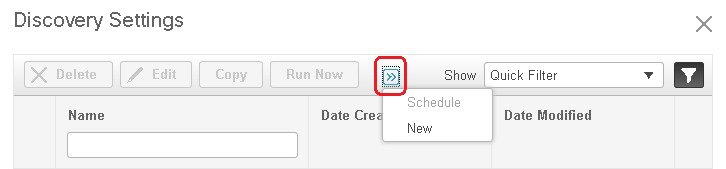

の順に移動し、 を選択します。 |

||

|

ステップ 2 |

[カスタムデバイスプロファイル(Custom Device Profile)] の下にある [+] アイコンをクリックして、[カスタムデバイスプロファイルの追加(Add Custom Device Profile)] ウィンドウを開きます。 |

||

|

ステップ 3 |

[製品OID(Product OID)]、[元のデバイスタイプ(Original Device Type)]、および [既存のデバイスプロファイルツリー(Existing Device Profile Tree)](シスコデバイスタイプ)を入力します。 |

||

|

ステップ 4 |

マッピングが完了したら、[ネットワークデバイス(Network devices)] に移動し、新しくマッピングされた汎用デバイスを追加して管理します。デバイスの追加と整理を参照してください。

|

汎用デバイスのサポート:既存の汎用デバイスのマッピング

既存の汎用デバイスをシスコデバイスにマッピングして、インベントリ管理、デバイスレベルの設定、サービスプロビジョニング、トポロジディスカバリ、障害管理などの機能のサポートを拡張できます。

(注) |

汎用デバイスとマッピングするシスコデバイスタイプには、同様のパリティとバージョンレベルが必要です。 |

既存の汎用デバイスをシスコデバイスにマッピングするには、次の手順を実行します。

手順

|

ステップ 1 |

の順に移動し、 を選択します。 |

||

|

ステップ 2 |

[カスタムデバイスプロファイル(Custom Device Profile)] の下にある [+] アイコンをクリックして、[カスタムデバイスプロファイルの追加(Add Custom Device Profile)] ウィンドウを開きます。 |

||

|

ステップ 3 |

[製品OID(Product OID)]、[元のデバイスタイプ(Original Device Type)]、および [既存のデバイスプロファイルツリー(Existing Device Profile Tree)](シスコデバイスタイプ)を入力します。 |

||

|

ステップ 4 |

マッピングが完了したら、[ネットワークデバイス(Network devices)] に移動し、[同期(Sync)] オプションをクリックします。これでマッピング手順は完了であり、汎用デバイスとマッピングされたシスコデバイスタイプが同期されます。

|

をクリックして [デバイスのエクスポート(Export Device)]

をクリックして [デバイスのエクスポート(Export Device)]

フィードバック

フィードバック