VXLAN OAM の概要

イーサネット運用管理およびメンテナンス(OAM)は、イーサネット ネットワークの設置、モニタリング、およびトラブルシューティングのためのプロトコルで、VXLAN ベースのオーバーレイ ネットワークの管理機能が強化されます。

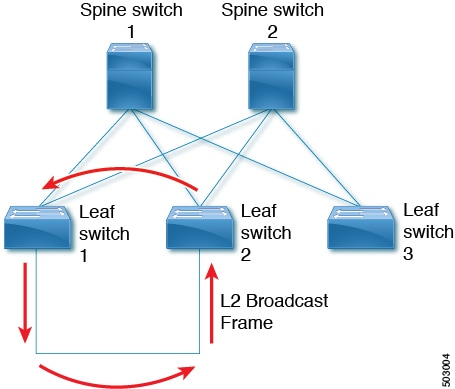

IPネットワークの問題を迅速に特定できる ping、traceroute、または pathtrace ユーティリティと同様に、VXLAN ネットワークの問題を診断するための同等のトラブルシューティング ツールが導入されています。VXLAN OAM ツール(ping、pathtrace、traceroute など)は、VXLAN ネットワーク内のホストおよび VTEP に到達可能性情報を提供します。OAM チャネルは、これらの OAM パケットに存在する VXLAN ペイロードのタイプを識別するために使用されます。

次の 2 種類のペイロードがサポートされています。

-

追跡対象の宛先への従来の ICMP パケット

-

有用な情報を伝送する特別な NVO3 ドラフト Tissa OAM ヘッダー

ICMP チャネルは、新しい OAM パケット形式をサポートしない従来のホストまたはスイッチに到達するのに役立ちます。NVO3 ドラフトの Tissa チャネルは、サポートされているホストまたはスイッチに到達し、重要な診断情報を伝送します。VXLAN NVO3 ドラフトの Tissa OAM メッセージは、さまざまなプラットフォームでの実装に応じて、予約済みの OAM EtherType を介して、または OAM パケットの既知の予約済み送信元 MAC アドレスを使用して識別できます。これは、VXLAN OAM パケットを認識するためのシグニチャを構成します。VXLAN OAM ツールは、次の表に示すように分類されます。

|

Category |

Tools |

|---|---|

|

障害検査 |

loopback メッセージ |

|

障害の隔離 |

パス トレース メッセージ |

|

パフォーマンス |

遅延測定、損失測定 |

|

AUX |

アドレス バインディング検証、IP エンドステーション ロケータ、エラー通知、OAM コマンド メッセージ、ECMP カバレッジの診断ペイロード検出 |

ループバック(ping)メッセージ

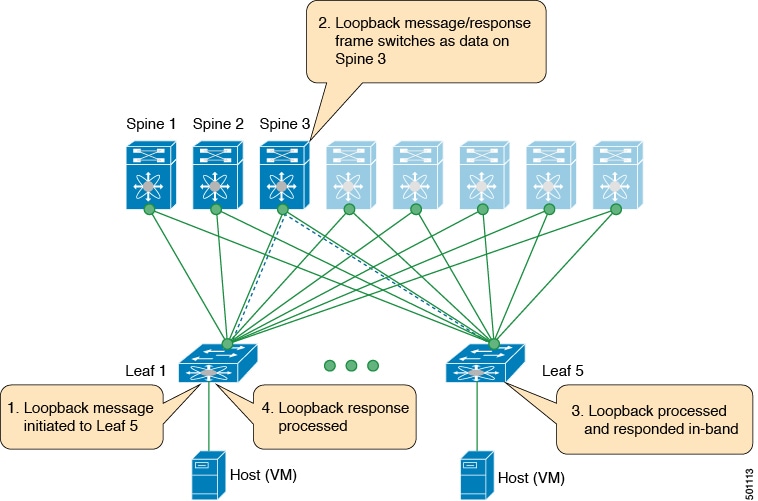

ループバック メッセージ(ping とループバック メッセージは同じで、このガイドでは同じ意味で使用されます)は、障害の検証に使用されます。ループバック メッセージ ユーティリティは、さまざまなエラーやパス障害を検出するために使用されます。次の例では、Spine 1、Spine 2、Spine 3 というラベルの付いた 3 つのコア(スパイン)スイッチと 5 つのリーフ スイッチが Clos トポロジで接続されているトポロジを考えます。リーフ 5 のリーフ 1 から開始されたサンプル ループバック メッセージのパスは、スパイン 3 を経由するときに表示されます。リーフ 1 によって開始されたループバック メッセージはスパイン 3 に到達すると、外部ヘッダーに基づいて VXLAN カプセル化データ パケットとして転送します。パケットはスパイン 3 のソフトウェアに送信されません。リーフ 3 では、適切なループバック メッセージシグ シグニチャに基づいて、パケットがソフトウェア VXLAN OAM モジュールに送信され、ソフトウェア VXLAN OAM モジュールがループバック応答を生成して、発信元 Leaf 1 に送り返します。

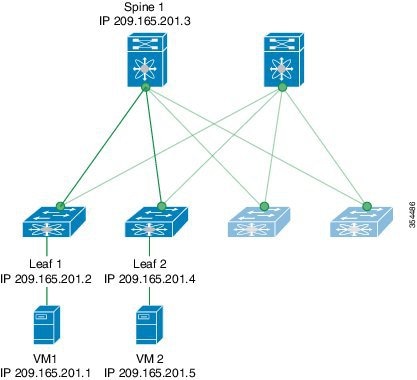

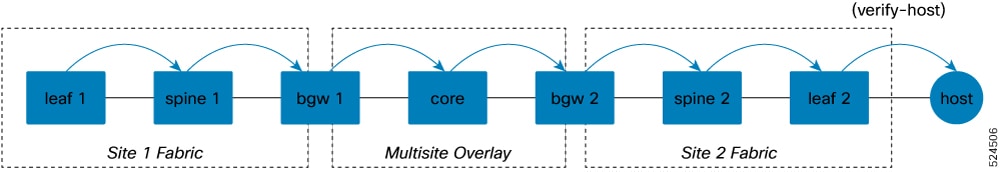

ループバック(ping)メッセージは、VM またはリーフ スイッチ(VTEP)を宛先とすることができます。この ping メッセージは、異なる OAM チャネルを使用できます。ICMP チャネルが使用されている場合、VM の IP アドレスが指定されていれば、ループバック メッセージは VM に到達します。NVO3 ドラフトの Tissa チャネルが使用されている場合、このループバック メッセージは、VM に接続されているリーフ スイッチで終端されます。これは、VM が NVO3 ドラフトの Tissa ヘッダーをサポートしていないためです。この場合、リーフ スイッチはこのメッセージに応答して、VM の到達可能性を示します。ping メッセージは、次の到達可能性オプションをサポートします。

ping

ネットワークの到達可能性を確認します(Ping コマンド)。

-

Leaf 1(VTEP 1)から Leaf 2(VTEP 2)(ICMP または NVO3 ドラフト Tissa チャネル)

-

Leaf 1(VTEP 1)から VM 2(別の VTEP に接続されたホスト)へ(ICMP または NVO3 ドラフト Tissa チャネル)

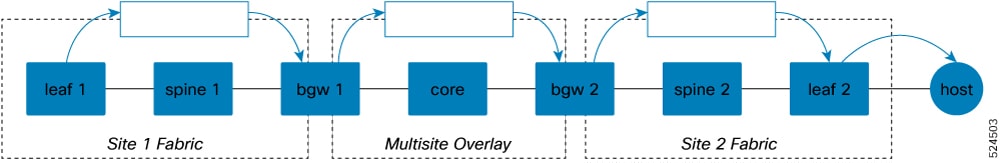

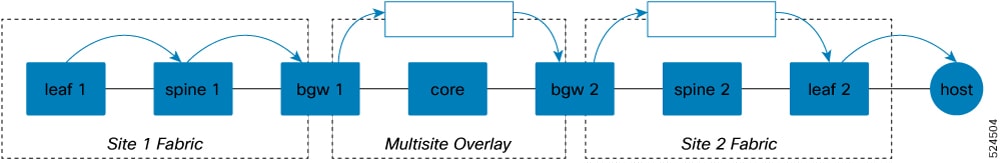

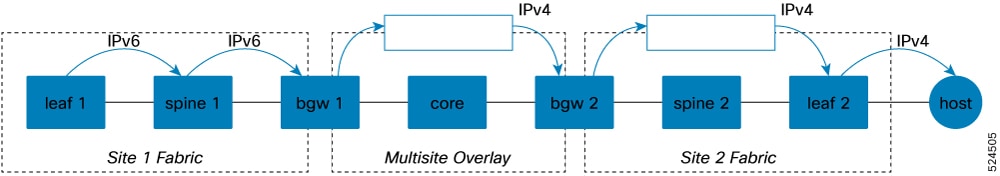

Traceroute および Pathtrace メッセージ

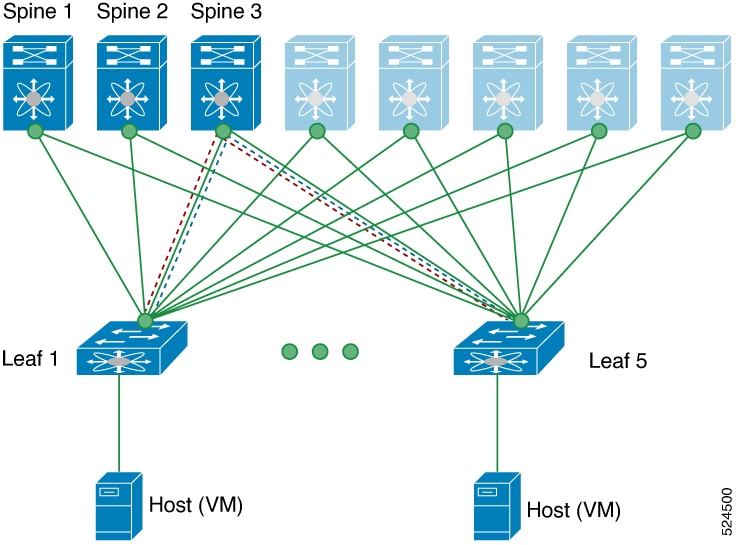

traceroute および pathtrace メッセージは、障害分離に使用されます。VXLAN ネットワークでは、宛先に到達するためにフレームが通過するスイッチのリストを見つけることが望ましい場合があります。送信元スイッチから宛先スイッチへのループ バックテストが失敗した場合、次の手順はパス内の問題のあるスイッチを見つけることです。パス トレース メッセージの動作は、送信元スイッチが TTL 値1の VXLAN OAM フレームを送信することから始まります。ネクスト ホップ スイッチはこのフレームを受信し、TTL をデクリメントし、TTL が 0 であることを検出すると、TTL 期限切れメッセージを送信元スイッチに送信します。送信元スイッチは、このメッセージを最初のホップ スイッチからの成功を示すものとして記録します。次に、送信元スイッチは、次のパス トレース メッセージで TTL 値を 1 増やして、2 番目のホップを見つけます。新しい送信ごとに、メッセージ内のシーケンス番号が増加します。通常の VXLAN 転送の場合と同様に、パス上の各中間スイッチは TTL 値を1減らします。

このプロセスは、宛先スイッチから応答を受信するか、パス トレース プロセスのタイムアウトが発生するか、ホップ カウントが設定された最大値に達するまで続きます。VXLAN OAM フレームのペイロードは、フロー エントロピーと呼ばれます。フロー エントロピーは、送信元スイッチと宛先スイッチ間の複数の ECMP パスから特定のパスを選択するように設定できます。TTL 期限切れメッセージは、実際のデータ フレームの中間スイッチによって生成されることもあります。元のパス トレース要求と同じペイロードが、応答のペイロードに対して保持されます。

traceroute メッセージと pathtrace メッセージは似ていますが、traceroute は ICMP チャネルを使用しますが、pathtrace は NVO3 ドラフトの Tissa チャネルを使用します。Pathtrace は、NVO3ドラフトの Tissa チャネルを使用して、追加の診断情報(たとえば、これらのメッセージによって取得されたホップのインターフェイス ロードおよび統計情報)を伝送します。中間デバイスが NVO3 ドラフトの Tissa チャネルをサポートしていない場合、パストレースは単純な traceroute として動作し、ホップ情報のみを提供します。サポートされていないホップの場合、「非 OAM 対応スイッチ」というエラー メッセージが表示されます。

traceroute

Traceroute コマンドを使用して、VXLANオ ーバーレイでパケットが通過するパスをトレースします。

-

traceroute は、VXLAN カプセル化でカプセル化された ICMP パケット(チャネル 1)を使用してホストに到達します。

パス トレース

Pathtrace コマンドを使用して、NVO3 ドラフト Tissa チャネルを使用して、VXLAN オーバーレイでパケットが通過するパスをトレースします。

-

パス トレースは、パスに関する追加情報(入力インターフェイスや出力インターフェイスなど)を提供するために、NVO3 ドラフトの Tissa や TISSA(チャネル2)などの特別な制御パケットを使用します。これらのパケットは VTEP で終端し、ホストに到達しません。したがって、VTEP のみが応答します。

-

NX-OS リリース9.3(3) 以降、コマンドの Received フィールドは、要求がそのノード宛てかどうかに関係なく、show ngoam pathtrace statistics summary コマンドが実行されたノードによって受信されたすべてのパストレース要求を示します。

フィードバック

フィードバック