アクセス コントロール リストについて

| シナリオ |

ACL の方向 |

ACL タイプ |

VTEP タイプ |

ポート タイプ |

フローの方向 |

トラフィック タイプ |

サポート対象 |

|---|---|---|---|---|---|---|---|

|

1 |

入力 |

PACL |

入力 VTEP |

L2 ポート |

ネットワークにアクセス [GROUP:encap direction] |

ネイティブ L2 トラフィック [GROUP:inner] |

YES |

|

2 |

VACL |

入力 VTEP |

VLAN |

ネットワークにアクセス [GROUP:encap direction] |

ネイティブ L2 トラフィック [GROUP:inner] |

YES |

|

|

3 |

入力 |

RACL |

入力 VTEP |

テナント L3 SVI |

ネットワークにアクセス [GROUP:encap direction] |

ネイティブ L3 トラフィック [GROUP:inner] |

YES |

|

4 |

出力 |

RACL |

入力 VTEP |

アップリンク L3/L3-PO/SVI |

ネットワークにアクセス [GROUP:encap direction] |

VXLAN encap [GROUP:outer] |

NO |

|

5 |

入力 |

RACL |

出力 VTEP |

アップリンク L3/L3-PO/SVI |

ネットワークにアクセス [GROUP:decap direction] |

VXLAN encap [GROUP:outer] |

NO |

|

6 |

出力 |

PACL |

出力 VTEP |

L2 ポート |

ネットワークにアクセス [GROUP:decap direction] |

ネイティブ L2 トラフィック [GROUP:inner] |

NO |

|

7a |

VACL |

出力 VTEP |

VLAN |

ネットワークにアクセス [GROUP:decap direction] |

ネイティブ L2 トラフィック [GROUP:inner] |

YES |

|

|

7b |

VACL |

出力 VTEP |

宛先 VLAN |

ネットワークにアクセス [GROUP:decap direction] |

ネイティブ L3 トラフィック [GROUP:inner] |

YES |

|

|

8 |

出力 |

RACL |

出力 VTEP |

テナント L3 SVI |

ネットワークにアクセス [GROUP:decap direction] |

Post-decap L3 トラフィック [GROUP:inner] |

YES |

VXLAN の ACL 実装は、通常の IP トラフィックと同じです。ホスト トラフィックは、カプセル化スイッチで入力方向にカプセル化されません。ACL の分類は内部ペイロードに基づいているため、VXLAN カプセル化解除トラフィックでのカプセル化トラフィックの実装は少し異なります。VXLAN でサポートされている ACL のシナリオについては、次のトピックで説明します。また、カプセル化とカプセル化解除の両方のスイッチでサポートされていないケースについても説明します。

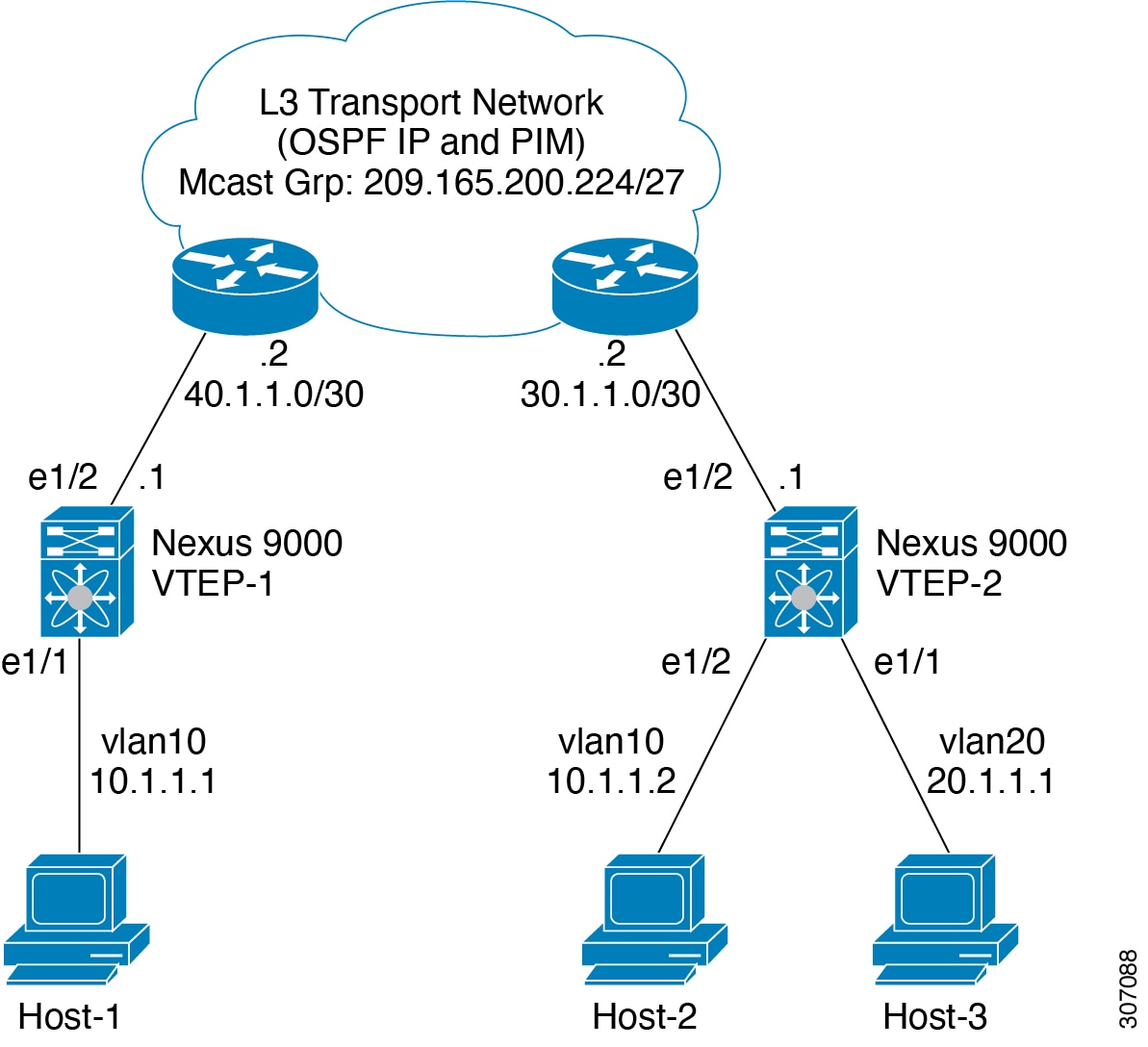

前の表に記載されているすべてのシナリオは、次のホストの詳細で説明されています。

-

Host-1: 10.1.1.1/24 VLAN-10

-

Host-2: 10.1.1.2/24 VLAN-10

-

Host-3: 20.1.1.1/24 VLAN-20

-

ケース1:VLAN-10 の Host-1 と Host-2 の間を流れるレイヤ 2 トラフィック/L2 VNI。

-

ケース2:VLAN-10 および VLAN-20 上の Host-1 と Host-3 の間を流れるレイヤ 3 トラフィック/L3 VNI。

フィードバック

フィードバック