AWS パブリッククラウドでの vND のホスティングについて

この機能を使用すると、AWS パブリッククラウドで仮想 Nexus Dashboard(vND)を実行できます。このソリューションのコンポーネントは次のとおりです。

-

Virtual Nexus Dashboard

-

Nexus 9000 スイッチ

-

2 つの Catalyst 8000 シリーズ ルータ、または Nexus ダッシュボードが vND からオンプレミス データセンターへの VXLAN トンネルを終端して永続 IP アドレス(PIP)トラフィックに使用できる別のタイプのデバイス(Nexus 9000 スイッチなど)

-

AWS パブリック クラウド アカウント

AWS パブリック クラウドでの vND の展開方法を理解する

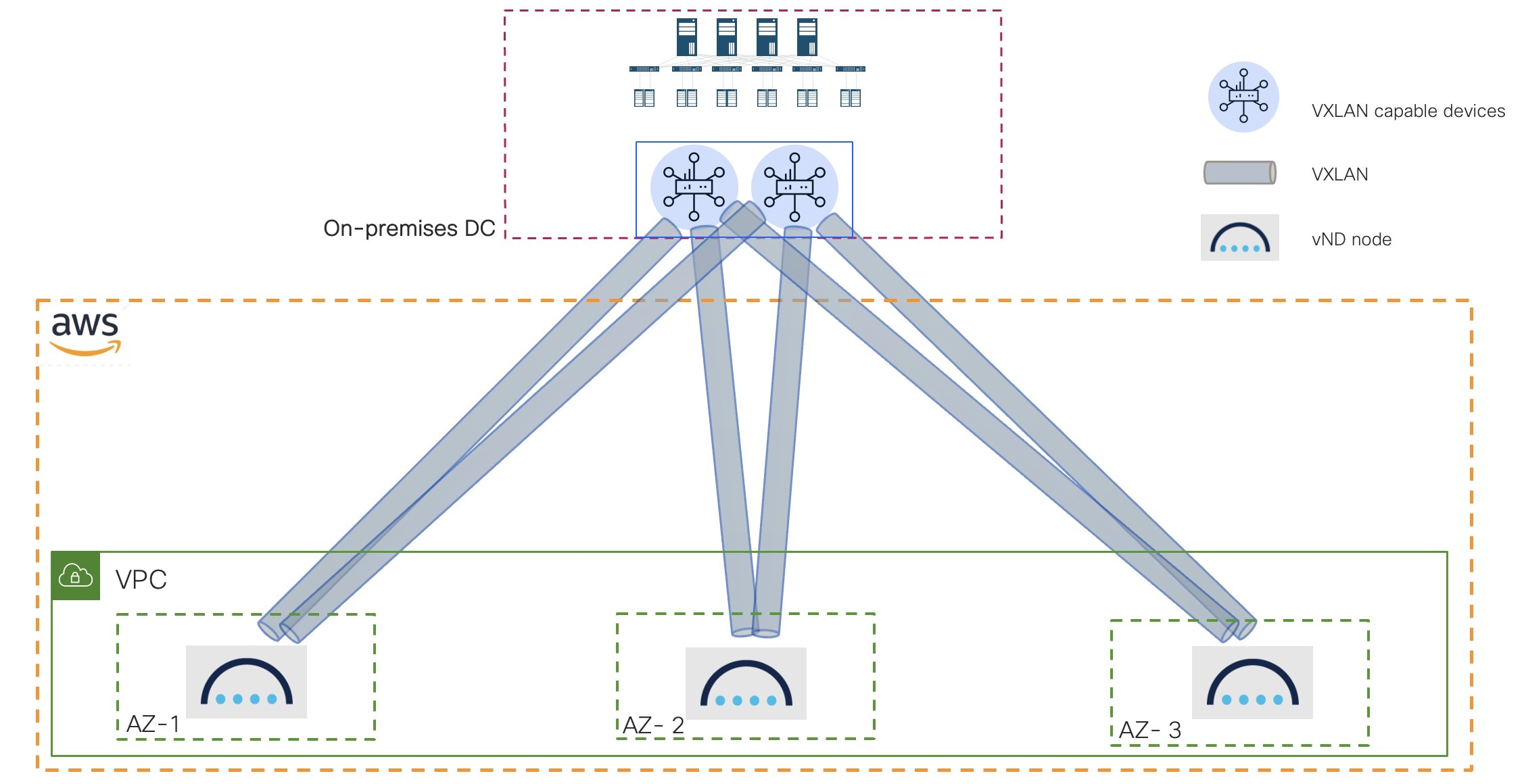

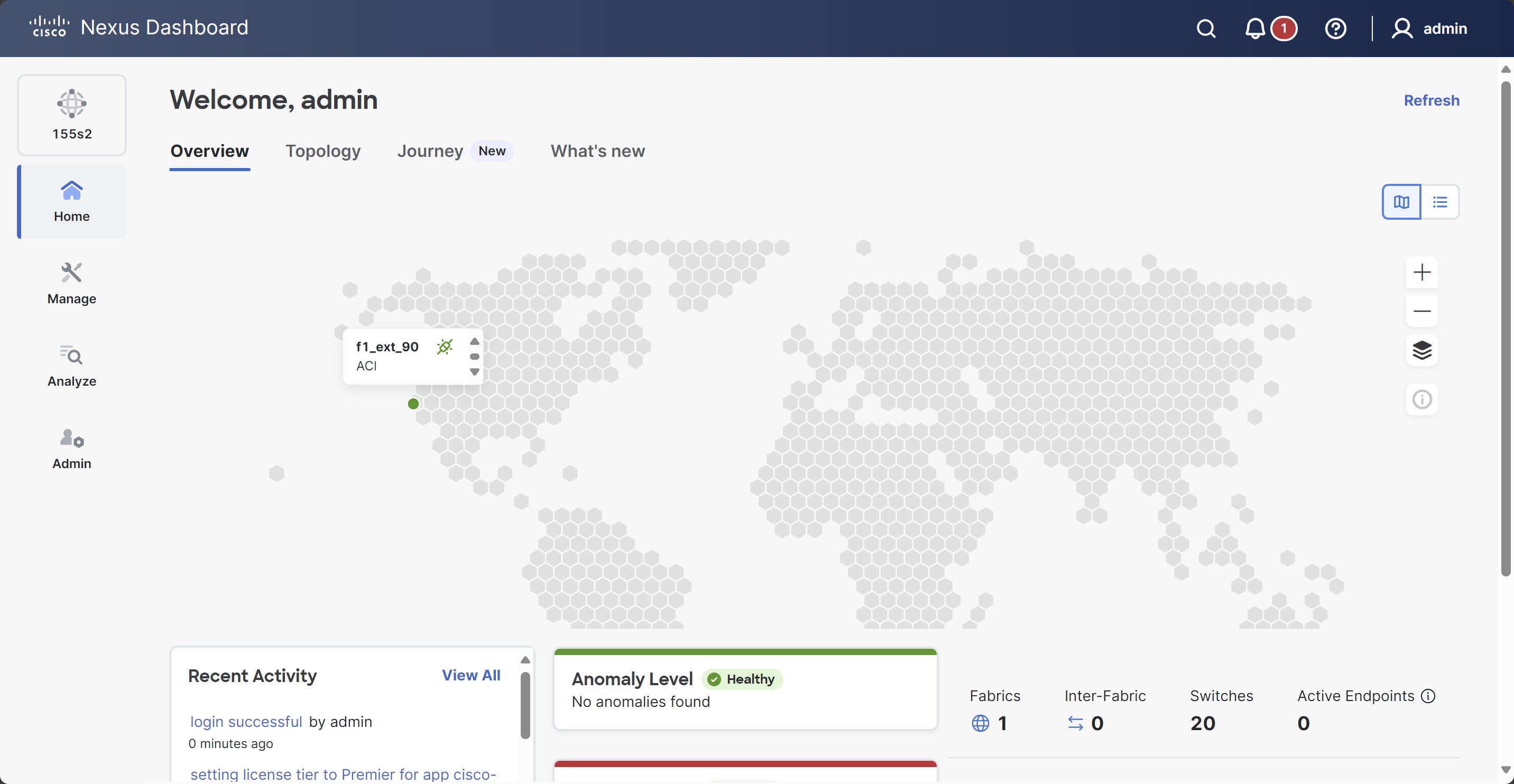

AWS パブリッククラウドに vND を展開する場合、手動でのブートストラップは不要です。代わりに、 Nexus Dashboard のブートストラップが自動的にブートストラップを実行します。AWS パブリッククラウドで vND デプロイメントプロセスを完了すると、仮想プライベートクラウド(VPC)の 3 つの可用性ゾーン(AZ)にわたる、可用性の高い 3 ノードクラスターが自動的に作成されます。Nexus Dashboard GUIで、 に移動し、 [クラスタノード(Cluster nodes)] 領域での 3 ノードクラスターに関する情報を表示します。

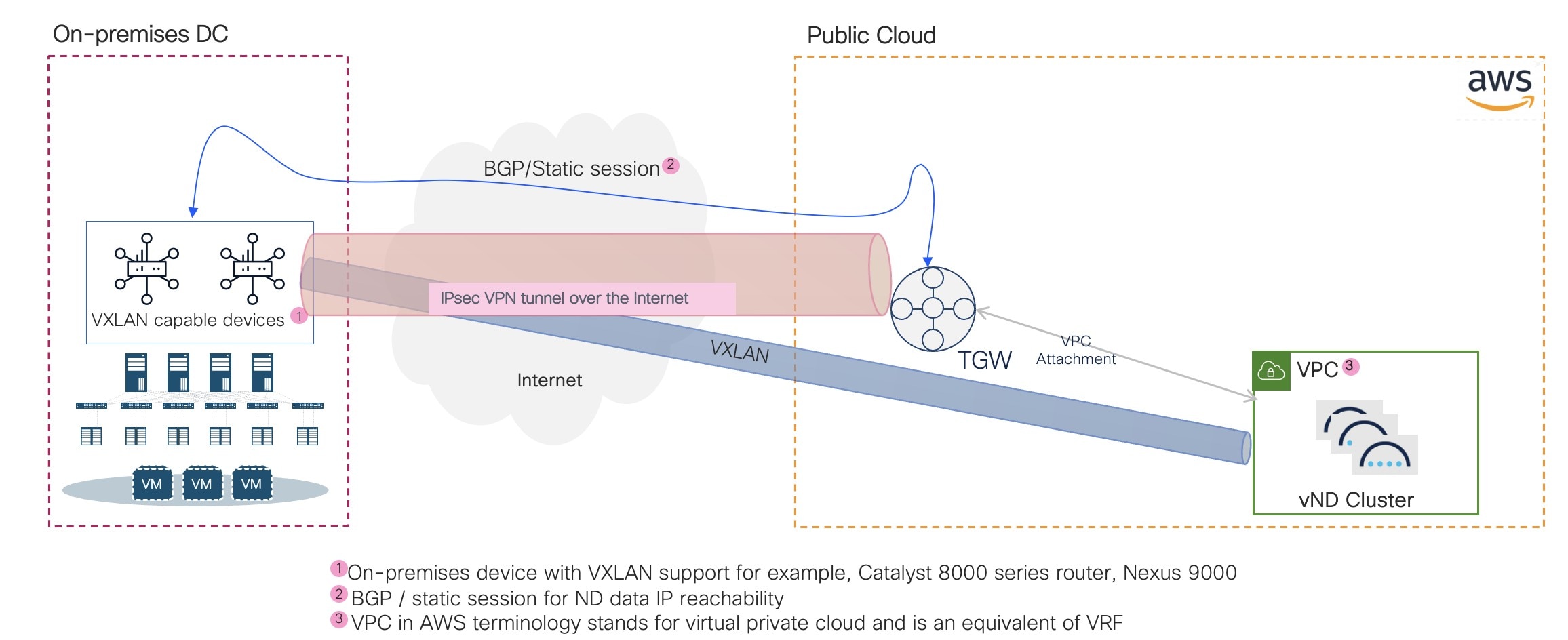

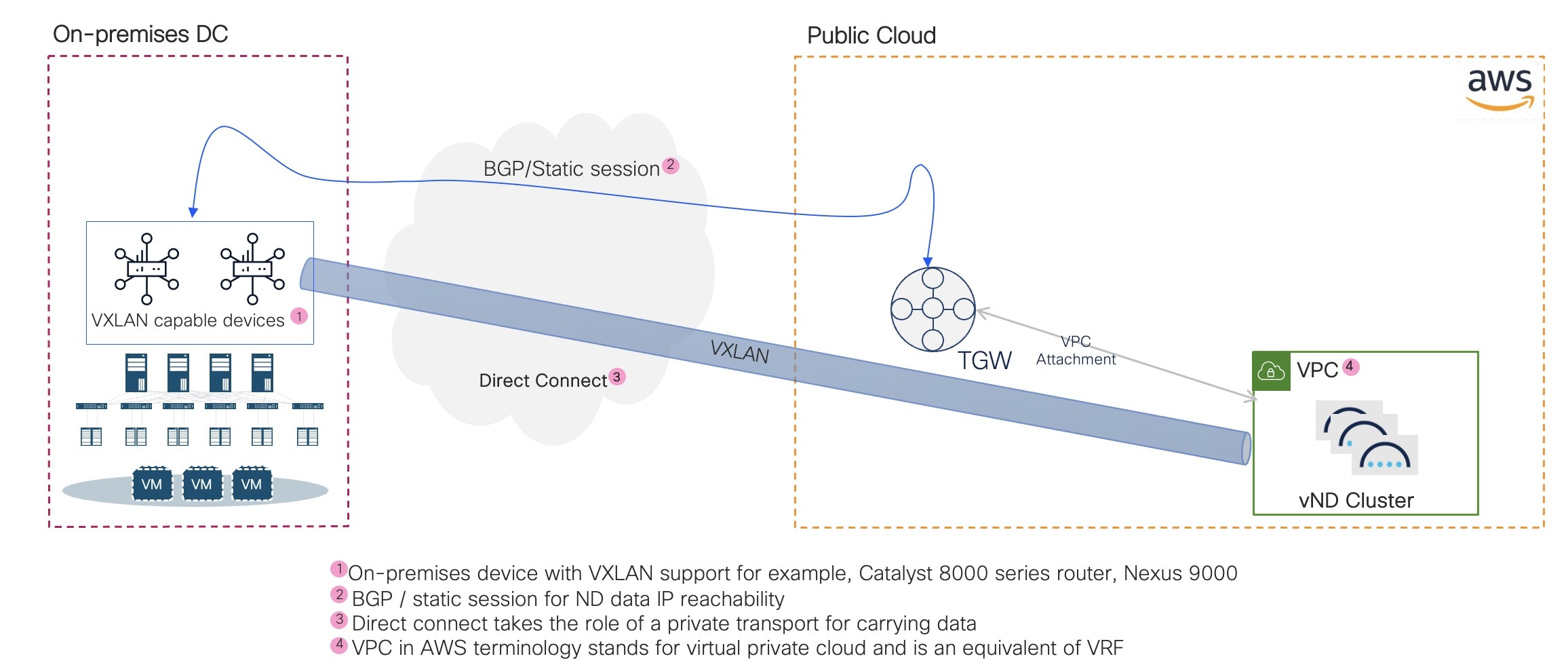

トポロジの例

次の図は、トポロジの例を示しています。

ここで、

-

オンプレミスのデータセンターと AWS パブリッククラウドの間の接続は、直接接続(実稼働環境に推奨)または 2 つの間の IPSec トンネル(追加のオーバーヘッドとして PoC またはラボ用)のいずれかを使用して実現されます。

-

2 つのオンプレミスルータは、次のいずれかになります。

-

直接接続を使用する場合は、 Nexus 9000 スイッチなどの 2 つの物理スイッチを使用できます。

-

IPSec トンネルを使用している場合、この場合は VXLAN トンネルを終端するため、 VXLAN サポートが有効な Cisco 8000 ファミリのネットワーク アプライアンスを使用できます。

-

-

トランジット ゲートウェイは、Nexus Dashboard ノードをホストする VPC(アプリVPC)に接続するためのトランジット ゲートウェイ アタッチメントと、トランジット ゲートウェイで終端する別のトランジット ゲートウェイ添付ファイル、VPN 添付ファイルまたはルータを作成するために使用されます。

(注) |

Catalyst 8000V(C8000V)は、シスコ クラウド サービス ルータ(CSR)1000V の進化型としてリリースされました。このドキュメントでは、C8000V を VXLAN 対応エッジ デバイスの例として使用します。詳細については、Cisco Catalyst 8000V Edge ソフトウェアのリリース ノートを参照してください。 |

フィードバック

フィードバック