ユーザー アクセス、認可およびアカウンティング

[Application Policy Infrastructure Controller] ([APIC])ポリシーは、( [Cisco アプリケーション セントリック インフラストラクチャ(Cisco Application Centric Infrastructure)] ([ACI])ファブリックの認証、認可、およびアカウンティング(AAA)機能を管理します。ユーザー権限、ロール、およびドメインとアクセス権限の継承を組み合わせることにより、管理者は細分化された方法で管理対象オブジェクト レベルで AAA 機能を設定することができます。これらの設定は、REST API、CLI、または GUI を使用して実行できます。

(注) |

ログイン ドメイン名を 32 文字より長くすることはできないという既知の制限があります。また、ログイン ドメイン名とユーザー名を合わせた文字数は 64 文字を超えることはできません。 |

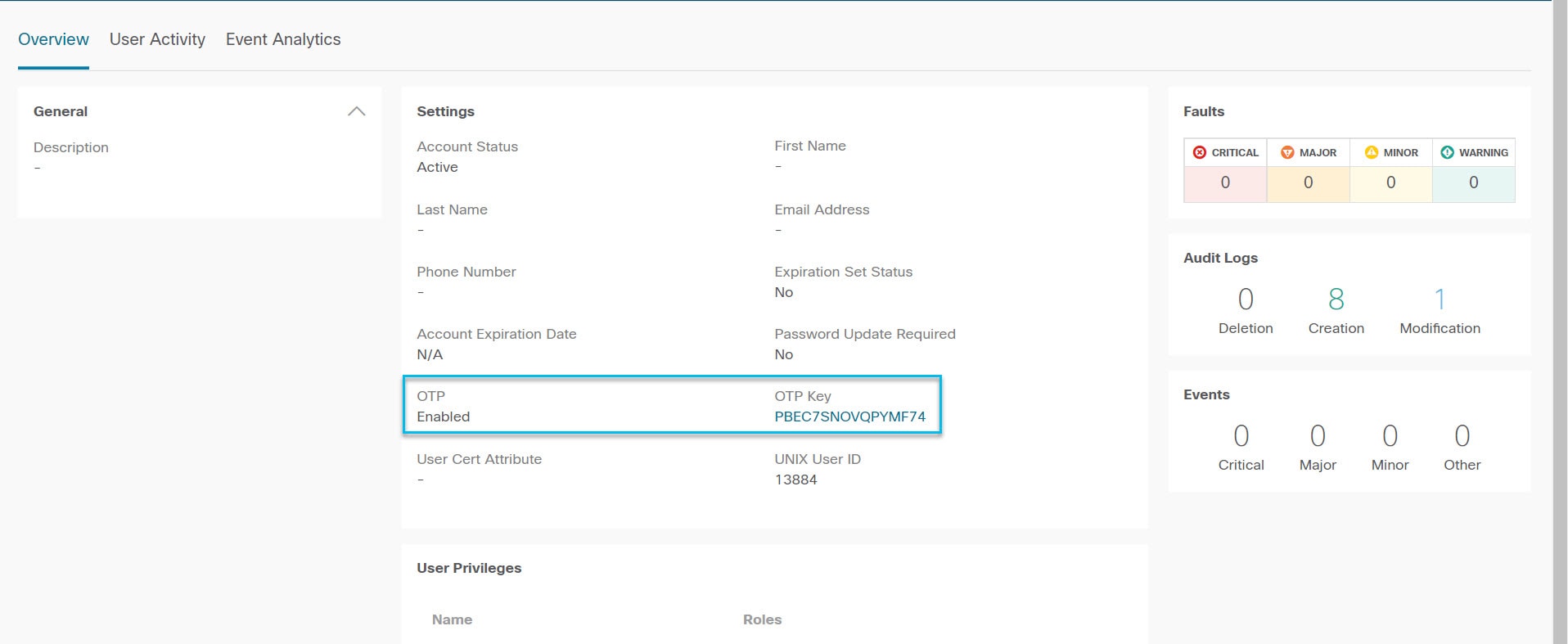

Cisco APIC GUI の機能強化

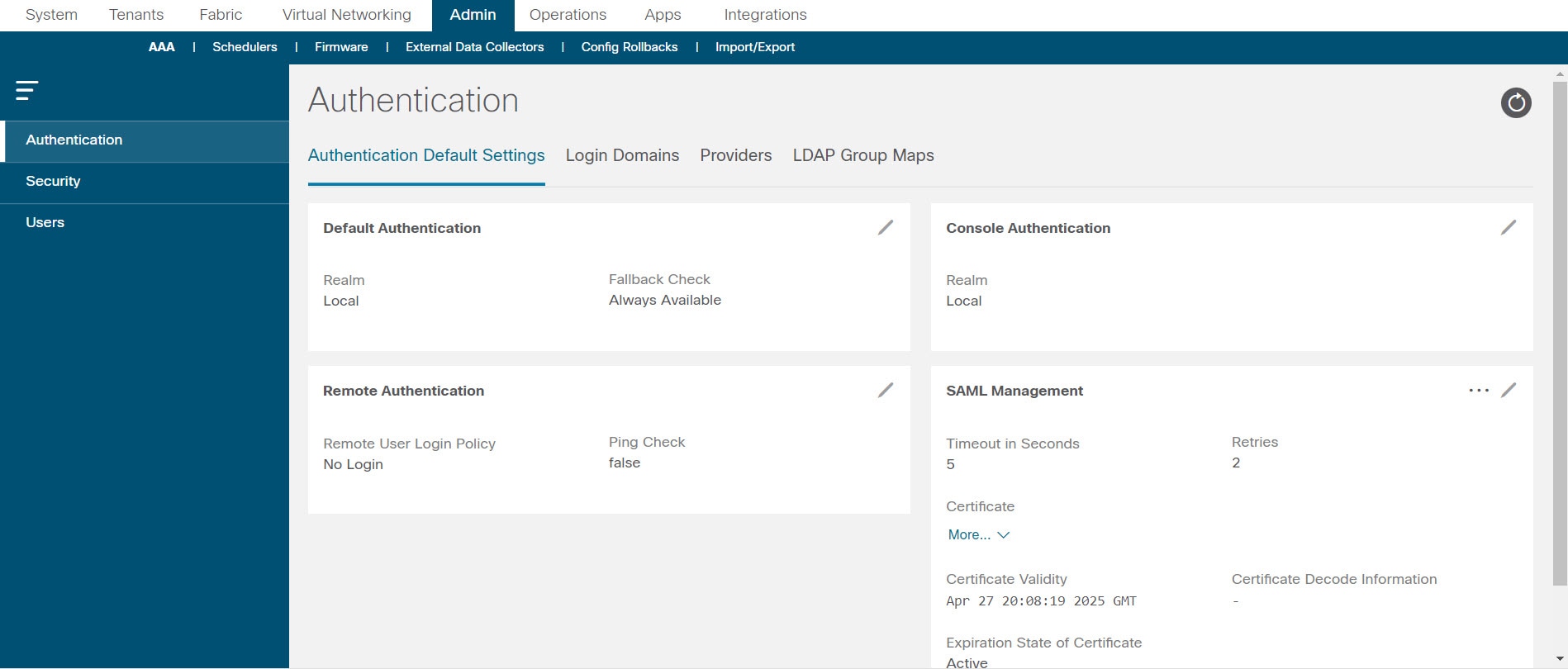

Cisco APIC リリース 6.0(1) から、パスの APIC GUI、 管理(Admin) > [AAA] が変更されました。 [認証(Authentication)]、 [セキュリティ(Security)]、および ユーザー [作業(Work)] ペインの機能が強化され、機能が向上し、使いやすくなりました。

GUI の機能拡張

[認証(Authentication)] の [作業(Work)]ペインには、4 つのタブがあります:

-

[認証のデフォルト設定(Authentication Default Settings)]:4 つのダッシュレット、つまり、デフォルト認証、リモート認証、コンソール認証、SAML 管理が含まれています。これらの構成のいずれかを変更する必要がある場合は、[編集(Edit)] アイコン、

をクリックします。

をクリックします。

-

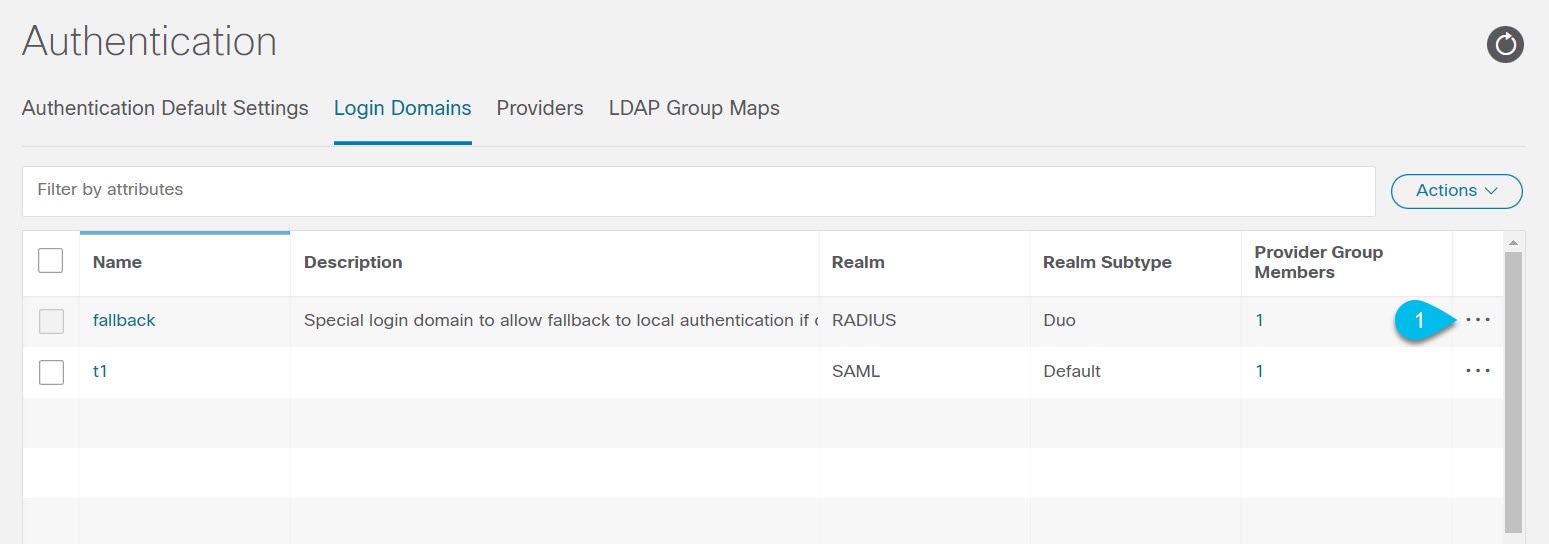

[ログイン ドメイン(Login Domains)]:構成済みのログイン ドメインのリストを表示します。

-

[プロバイダー(Providers)]:構成されたプロバイダーのリストを表示します。

-

[LDAP グループ(LDAP Groups)]:[LDAP グループ マップ(LDAP Group Maps)] と [LDAP グループ マップ ルール(LDAP Group Map Rules)] の 2 つのサブタブが含まれています。各サブタブには、それぞれグループ マップとグループ マップ ルールのリストが表示されます。

リリース 6.0(1) より前では、認証/認可プロトコル(TACACS、SAML など)は個別にタブとして表示され、これらのプロトコルのプロバイダーを作成するには、それぞれの個別のタブに移動する必要がありました。[プロバイダー(Providers)] タブの [アクション(Actions)] ボタンをクリックし、必要なレルムを選択して、認証/承認プロトコルのプロバイダーを直接作成できるようになりました。詳細な手順については、 プロバイダーを作成するを参照してください。

[セキュリティ(Security)] の [作業(Work)]ペインには、以下のタブがあります:

-

[セキュリティのデフォルト設定(Security Default Settings)]:デフォルトのセキュリティ設定を表示します。表示された詳細を変更するには、「編集(Edit)」アイコン、

をクリックします。

をクリックします。

-

[セキュリティ ドメイン(Security Domains)]:構成済みのセキュリティ ドメインのリストを表示します。

-

[役割(Roles)]:構成された役割のリストを表示します。

-

[RBAC ルール(RBAC Rules)]:2 つのサブタブ、[RBAC ルール(RBAC Rules)] と、[ノード ルール(Node Rules)] が含まれています。各サブタブには、それぞれ RBAC ルールとノード ルールのリストが表示されます。

-

[認証局(Certificate Authorities)]:構成済みの認証局のリストを表示します。

-

[キー リング(Key Rings)]:構成されたキー リングのリストを表示します。

-

[JWT キー(JWT Keys)]:構成された JWT キーのリストを表示します。

-

[ユーザー アクティビティ(User Activity)]: セッションが記録するものと、ユーザーが情報を記録するものの、2 つのサブタブが含まれています。

[ユーザー(Users)] の [作業(Work)]ペインには、以下のタブがあります:

-

[ローカル(Local)]:ローカル ユーザーのリストを表示します。[アクション(Actions)] アイコン、

をクリックして、以下のアクションを実行します:

をクリックして、以下のアクションを実行します:

-

SSH 承認の追加

-

ユーザー ドメインの追加

-

X.509 証明書の追加

-

パスワードの変更

-

パスワード履歴のクリア

-

-

[リモート(Remote)]:リモート ユーザーのリストを表示します。

ペイン/画面全体に適用される顕著な変更の一部は次のとおりです:

-

要素を作成する: さまざまなタブが表示されているメインの [作業(Work)] ペインで、 [アクション(Actions)] ボタンをクリックして関連する要素を作成します。たとえば、[ログイン ドメイン(Login Domains)] タブを表示している場合は、 [アクション(Actions)] > [ログイン ドメインの作成(Create Login Domain)] を選択して、ログインドメインを作成します。

-

要素の詳細情報を表示するには:要素(ログイン ドメイン、プロバイダー、ユーザ、ロールなど)をクリックすると、要素の詳細を含む新しいペインが右側に表示されます。要素に関する詳細が必要な場合は、[詳細(Details)] アイコン、

をクリックして、要素に関する詳細情報を含む完全に新しい画面を表示します。

をクリックして、要素に関する詳細情報を含む完全に新しい画面を表示します。

-

要素を編集するには:選択した要素(ログイン ドメイン、プロバイダー、ユーザ、ロールなど)の詳細を表示する画面で、[編集(Edit)] アイコン、

をクリックして、表示されているパラメータを変更/更新します。

をクリックして、表示されているパラメータを変更/更新します。

-

要素のイベント分析を表示するには:要素の詳細を表示する画面で、 [イベント分析(Event Analytics)] タブをクリックして、障害、イベント、監査ログを表示します。デバッグやトラブルシューティングで使用できます。

-

要素(ログイン ドメイン、ユーザー、ロールなど)のオブジェクト ストアの詳細を表示するには: アクション(Actions) ボタン > [オブジェクト ストア ブラウザで開く(Open in Object Store Browser)]をクリックします。オブジェクト ストア内の要素のリストを含む新しい画面が表示されます。または、[アクション(Actions) ] アイコン、

をクリックし、要素の行で利用可能にして、 [オブジェクト ストア ブラウザで開く(Open in Object Store Browser)]を選択します。選択した要素のオブジェクト ストア画面が表示されます。

をクリックし、要素の行で利用可能にして、 [オブジェクト ストア ブラウザで開く(Open in Object Store Browser)]を選択します。選択した要素のオブジェクト ストア画面が表示されます。

(注)

[RBAC] タブと [プロバイダー(Providers)] タブでは、 アクション(Actions) ボタンをクリックしてオブジェクト ストアの詳細にアクセスすることはできません。

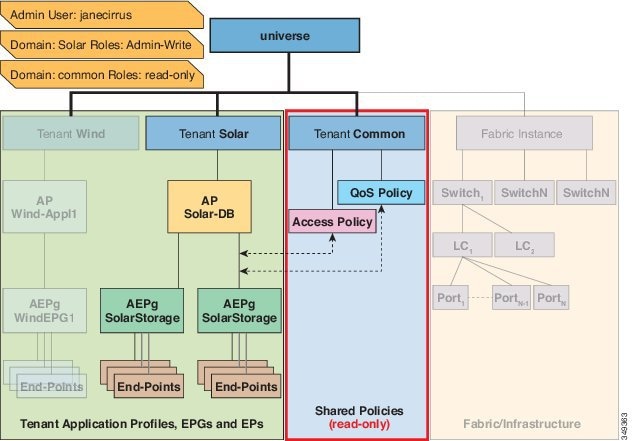

マルチテナントのサポート

コア [Application Policy Infrastructure Controller] ([APIC])の内部データ アクセス コントロール システムにより、マルチテナント分離が提供され、テナント間での個人情報の漏洩が防止されます。読み取り/書き込みの制約により、テナントによる他のテナントの設定、統計情報、障害、またはイベント データの参照が防止されます。管理者によって読み取り権限が割り当てられない限り、テナントはファブリックの設定、ポリシー、統計情報、障害、またはイベントの読み取りが制限されます。

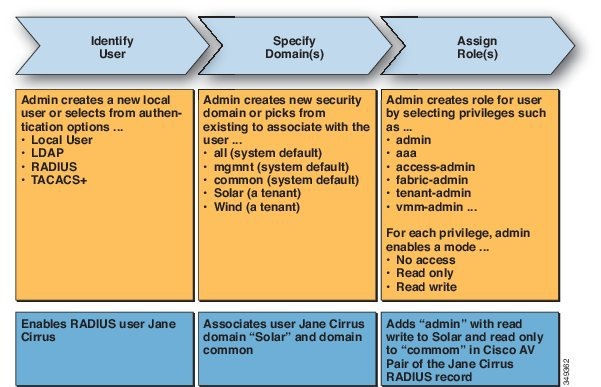

ユーザー アクセス:ロール、権限、セキュリティ ドメイン

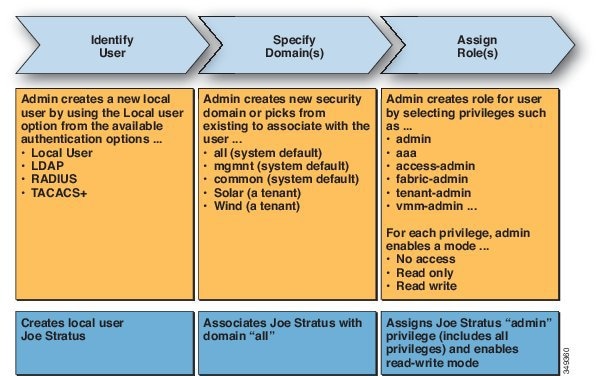

[APIC] では、ロールベース アクセス コントロール (RBAC) を介してユーザーのロールに従ってアクセスが提供されます。 [Cisco アプリケーション セントリック インフラストラクチャ(Cisco Application Centric Infrastructure)] ([ACI])ファブリック ユーザーは以下に関連付けられています。

-

事前定義またはカスタム ロール。ユーザーに割り当てられた 1 つ以上の権限のセットです。

-

権限のセット。ユーザーがアクセスできる管理対象オブジェクト(MO)を決定します。

-

ロールごとの権限タイプ:アクセスなし、読み取り専用、または読み取り/書き込み

-

ユーザーがアクセスできる管理情報ツリー (MIT) の一部を識別する 1 つ以上のセキュリティ ドメイン タグ

ロールと権限

権限はシステム内の特定の機能に対するアクセス権を制御します。 [ACI] ファブリックは、管理対象オブジェクト(MO)レベルでアクセス権限を管理します。すべてのオブジェクトは、読み取り可能な権限のリストと、書き込み可能な権限のリストを保持しています。特定の機能に対応するすべてのオブジェクトには、その機能の読み取りまたは書き込みリストの権限が付与されます。オブジェクトは追加の機能に対応する場合があるため、そのリストには複数の権限が含まれている場合があります。権限を含むロールがユーザーに割り当てられると、そのユーザーには、読み取りリストが読み取りアクセスを指定する関連オブジェクトへの読み取りアクセス権が付与され、書き込みリストが書き込みアクセスを指定するオブジェクトへの書き込みアクセス権が付与されます。

たとえば、「fabric-equipment」は、物理ファブリック内の機器に対応するすべてのオブジェクトへのアクセスを制御する権限です。物理ファブリック内の機器に対応するオブジェクト(「eqptBoard」など)では、特権リストに「fabric-equipment」が含まれます。「eqptBoard」オブジェクトは、「fabric-equipment」権限の読み取り専用アクセスを許可します。「fabric-admin」などの権限「fabric-equipment」が割り当てられているユーザーには、「eqptBoard」オブジェクトへの読み取り専用アクセスなど、これらの機器オブジェクトへのアクセス権が付与されます。

(注) |

一部のロールには他のロールが含まれています。たとえば、tenant-admin、fabric-admin、access-admin などの「-admin」ロールは、同じベース名を持つロールのグループです。たとえば、「access-admin」は「access-connectivity」、「access-equipment」、「access-protocol」、および「access-qos」のグループです。同様に、tenant-adminは「テナント」ベースのロールのグループで、fabric-adminは「ファブリック」ベースのロールのグループです。 「admin」ロールにはすべての権限が含まれます。管理ユーザーを APIC から削除することはできません |

ロールと権限の詳細については、 APIC のロールと権限のマトリクスを参照してください。

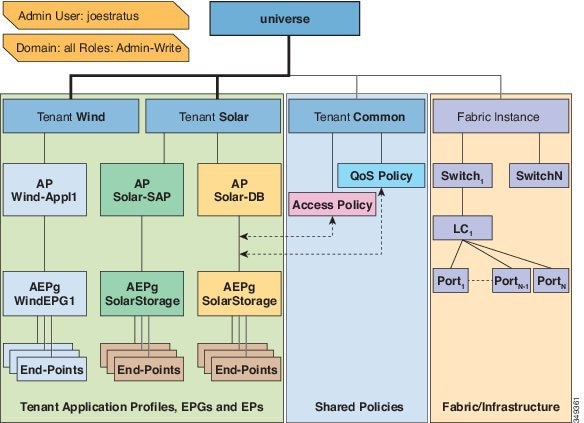

セキュリティ ドメイン

セキュリティ ドメインは、 MIT オブジェクト階層の特定のサブツリーに関連付けられたタグです。 [ACI] MIT オブジェクト階層たとえば、デフォルトのテナント「common」にはドメイン タグ commonが付いています。同様に、特別なドメイン タグ all には、MIT オブジェクト ツリー全体が含まれます。管理者は、MIT オブジェクト階層にカスタム ドメイン タグを割り当てることができます。たとえば、管理者は「solar」という名前のテナントにドメイン タグ「solar」を割り当てることができます。MIT

内では、特定のオブジェクトだけがセキュリティ ドメインとしてタグ付けできます。たとえば、テナントにはセキュリティ ドメインとしてタグ付けすることができますが、テナント内のオブジェクトにはできません。

(注) |

(R6.1.2 まで)パスワード強度のパラメータは、 カスタム条件 を作成するか、用意されている 任意の 3 つの条件 を選択することによって、設定できます。 |

(注) |

(R6.1.3 以降)パスワード強度のパラメータは、 カスタム条件 を作成するか、小文字、数字、特殊文字を含めるという デフォルトの 3 条件 を選択することによって、設定できます。 |

ユーザーを作成してロールを割り当てても、アクセス権は有効になりません。1 つ以上のセキュリティ ドメインにそのユーザーを割り当てることも必要です。デフォルトでは、 [ACI] ファブリックには事前作成された次の特殊なドメインが含まれています。

-

All:MIT 全体へのアクセスを許可 -

Common:ファブリックの共通オブジェクト/サブツリーへのアクセスを許可 -

Mgmt:ファブリックの管理オブジェクト/サブツリーへのアクセスを許可

(注) |

ユーザーのクレデンシャルが許可しない管理対象オブジェクトの読み取り操作の場合、「DN/Class Unauthorized to read」ではなく「DN/Class Not Found」というエラーが返されます。ユーザーのクレデンシャルが許可しない管理対象オブジェクトへの書き込み操作の場合、「HTTP 401 Unauthorized」というエラーが返されます。GUI では、ユーザーのクレデンシャルが許可しないアクションの場合、表示されないか、またはグレー表示されます。 |

事前に定義された一連の管理対象オブジェクト クラスをドメインに関連付けることができます。これらのクラスがオーバーラップすることはできません。ドメインの関連付けをサポートするクラスの例:

-

レイヤ 2 およびレイヤ 3 のネットワークで管理されたオブジェクト

-

ネットワーク プロファイル (物理、レイヤ 2、レイヤ 3、管理など)

-

Quality of Service(QoS)ポリシー

ドメインに関連付けることができるオブジェクトが作成されると、ユーザーは、ユーザーのアクセス権の範囲内でオブジェクトにドメインを割り当てる必要があります。ドメインの割り当てはいつでも変更できます。

仮想マシン管理 (VMM) ドメインがセキュリティ ドメインとしてタグ付けされている場合、セキュリティ ドメイン内のユーザーは、対応するタグ付き VMM ドメインにアクセスできます。たとえば、solar という名前のテナントに sun というセキュリティ ドメインのタグが付いており、VMM ドメインにも sun というセキュリティ ドメインのタグが付いている場合、solar テナント内のユーザーは各自のアクセス権限に従って VMM ドメインにアクセスできます。

連続してログインに失敗した後のユーザーのロックアウト

4.2(4) リリース以降では、ユーザーが設定された回数のログイン試行に失敗した後、そのユーザーをログインできないようにすることができます。特定の期間内にユーザーが何回ログインに失敗可能かを指定できます。ユーザーが何度もログインに失敗すると、そのユーザーは指定された期間ログインできなくなります。

この機能は、 [Cisco アプリケーション セントリック インフラストラクチャ(Cisco Application Centric Infrastructure)] ([ACI])データベース内のローカル ユーザーと、RADIUS、LDAP、TACACS+、DUO プロキシ、SAML、RSA などの外部認証サーバーで認証されたリモート ユーザーの両方について、失敗したログイン試行をカウントします。いずれかの外部認証サーバー タイプを使用して連続して認証に失敗したためにロックアウトされたリモート ユーザーは、すべての外部認証サーバー タイプからロックアウトされます。たとえば、RADIUS サーバーを使用してログインに失敗した後にロックアウトされたユーザーは、LDAP サーバーを使用してもロックアウトされます。AAA サーバーが到達不能またはダウンしたために失敗した認証、または不正な SSH キーが原因で失敗した認証は、ユーザーのロックアウトにはカウントされません。この機能は、間違ったパスワードの入力のみを考慮します。

クラスター内のいずれかの [Cisco Application Policy Infrastructure Controller] ([APIC])ノードからロックアウトされたユーザーは、リーフ スイッチとスパイン スイッチを含む、クラスタ内のすべてのノードからロックアウトされます。 [Cisco ACI] データベースに存在しないローカル ユーザーをこの機能によりロックアウトすることはできません。

(注) |

CLI を使用してこの機能を設定することはできません。 |

フィードバック

フィードバック