このセクションでは、このドキュメントで説明されている構成オプションが混在するユースケースについて説明します。各オプションの詳細については、このドキュメントの他の部分を参照してください。ユースケースは、次のシナリオに基づいています。

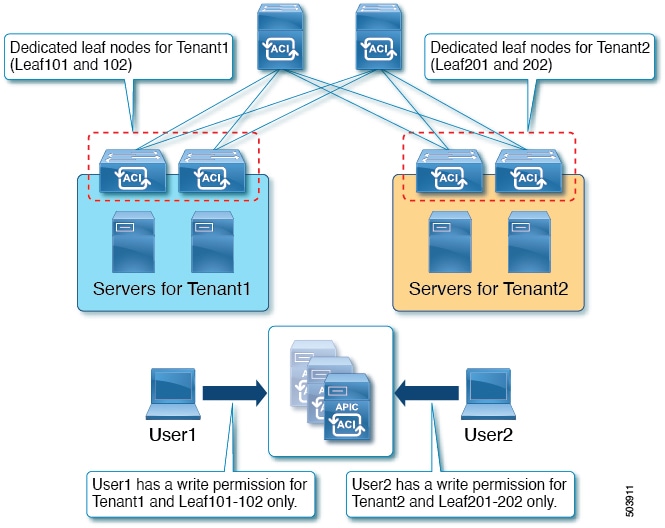

[Cisco アプリケーション セントリック インフラストラクチャ(Cisco Application Centric Infrastructure)] ([ACI])ファブリックに複数のテナントと複数のリーフノードがあるとします。マルチテナンシーの場合、ユーザーが特定のテナントと特定のリーフノードのセットのみを管理できるようにする必要があります。次に例を示します。

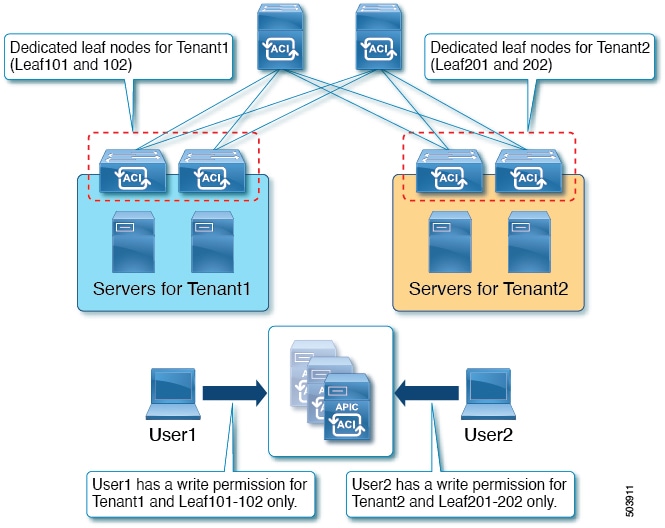

次の図では要件を説明しています。

これは、セキュリティドメインと RBAC ノード ルールを使用して実現できます。高レベルでは、構成手順は次の通りです。

-

セキュリティドメインの作成

-

RBAC ノード ルールの作成

-

ユーザーの作成

次の図は、この例の User1 の構成間の関係を示しています。

User1 には 3 つのセキュリティ ドメインがあります。

-

ドメイン all は port-mgmt ロールを持ちます:User1 が割り当てられたリーフノードでポート関連の構成を管理できるようにします。

-

ドメイン Tenant1 は admin ロールを持ちます:User1 が Tenant1 を管理できるようにします。

-

ドメイン Leaf100 は admin ロールを持ちます:User1 が Leaf101 と 102 を管理できるようにします。

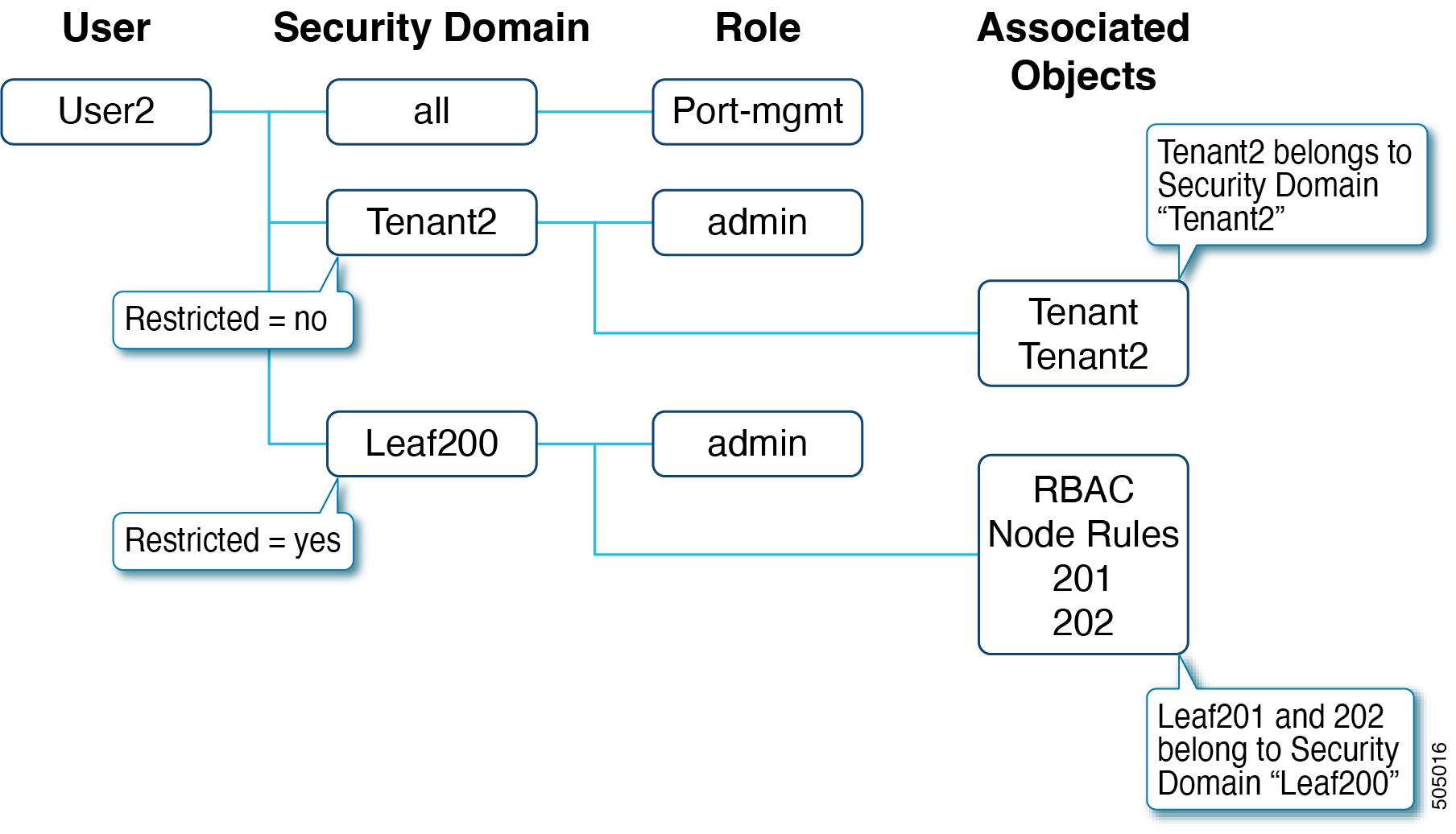

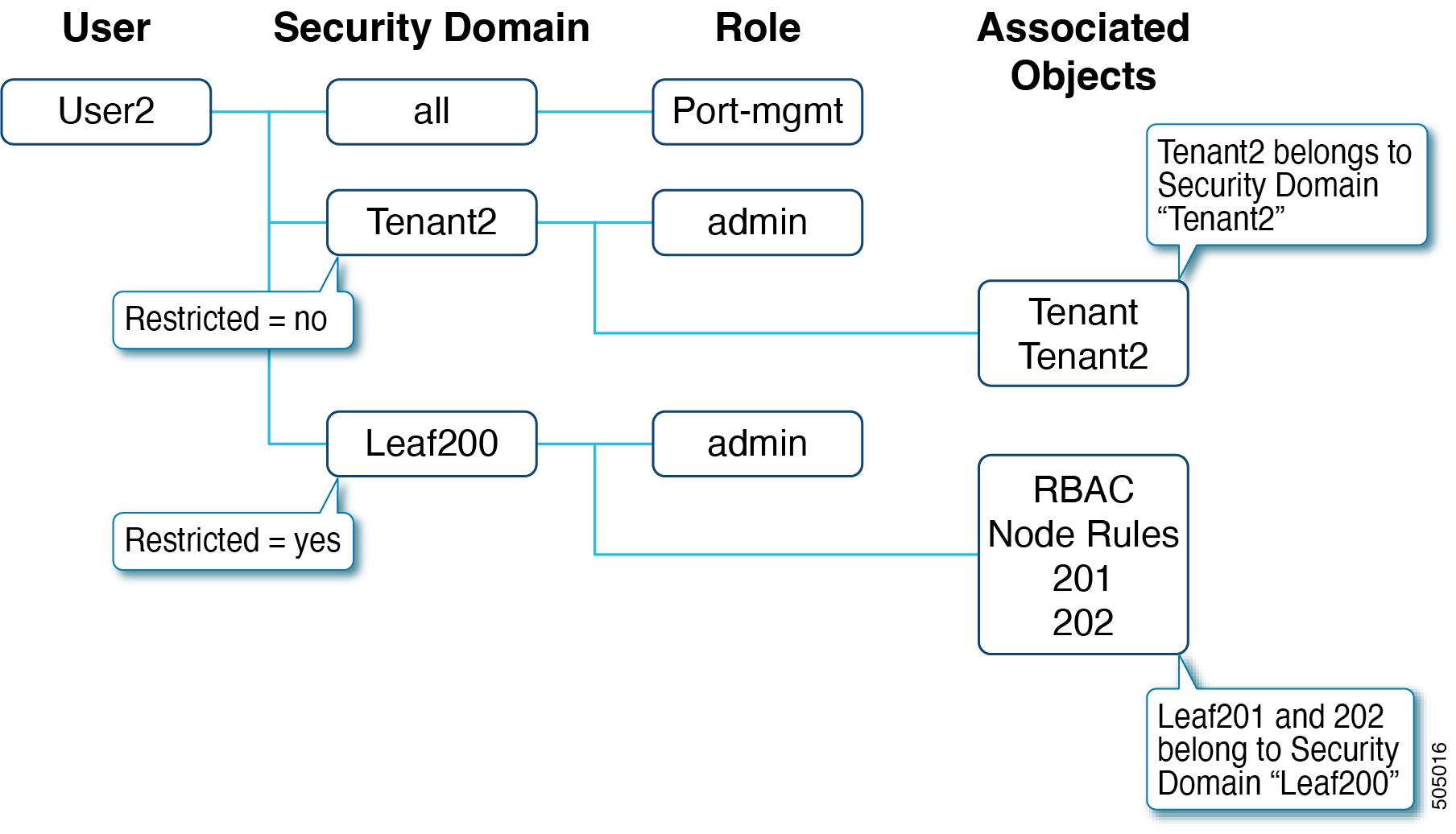

次の図は、この例の User2 の構成間の関係を示しています。

User2 にも同様に 3 つのセキュリティドメインがあります。

-

ドメイン all は port-mgmt ロールを持ちます:User2 が割り当てられたリーフノードでポート関連の構成を管理できるようにします。

-

ドメイン Tenant2 は admin ロールを持ちます:User2 が Tenant2 を管理できるようにします。

-

ドメイン Leaf200 は admin ロールを持ちます:User2 が Leaf201 と 202 を管理できるようにします。

続くサブセクションでは、より詳細に構成手順について説明します。このセクションでは、User1 と Tenant1 の構成についてのみ説明します。User2 と Tenant2 の構成は、同じプロセスに従います。

手順 1:セキュリティドメインの作成

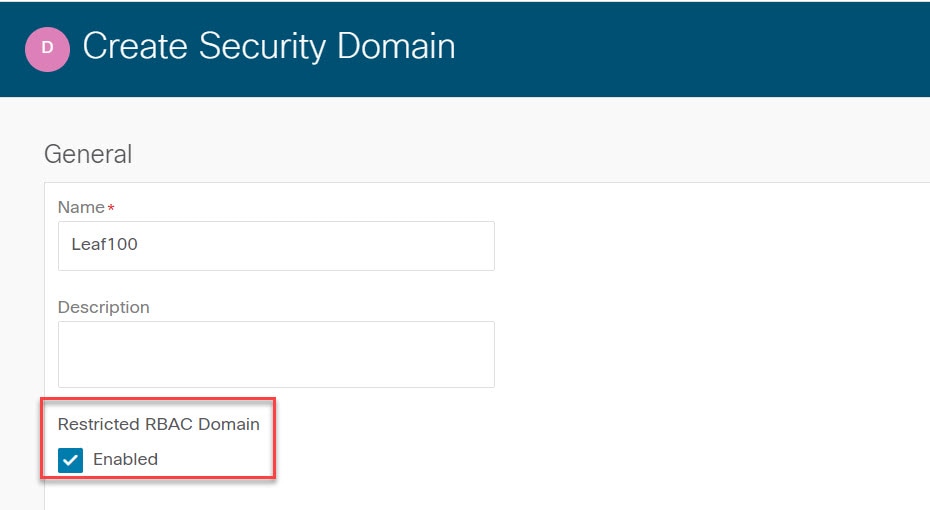

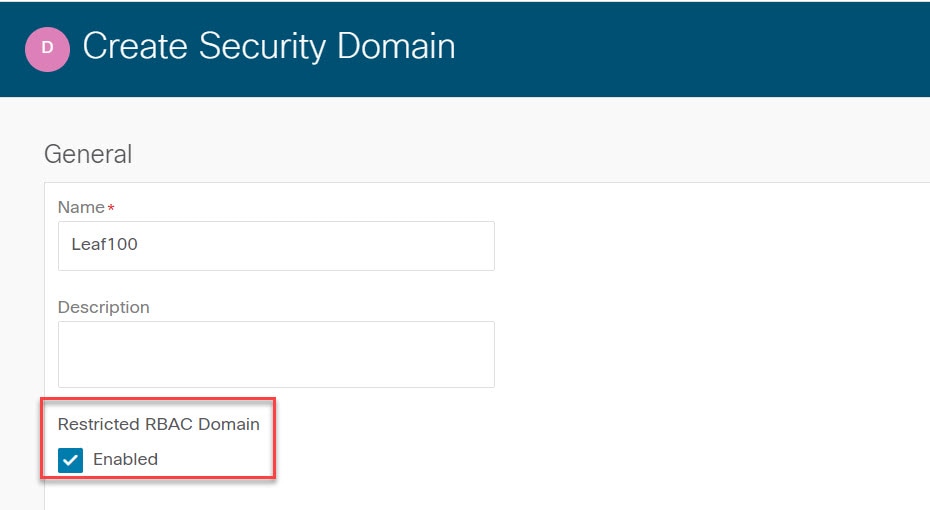

最初の手順は、セキュリティドメイン Tenant1 と Leaf100 を作成することです。これらのセキュリティドメインを組み合わせることができますが、この例では個別のセキュリティドメインを使用しています。

ドメインを作成するには、 GUIで、 に移動します。

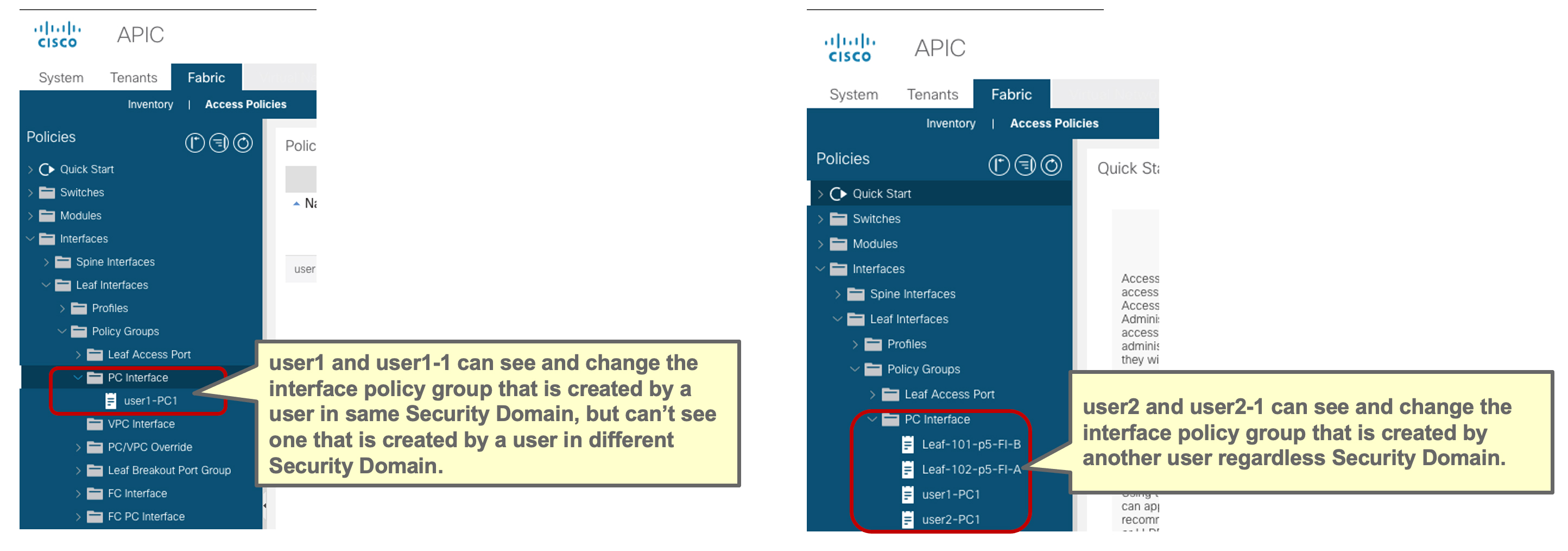

この例では、 [制限付き RBAC ドメイン(Restricted RBAC Domain)] がセキュリティドメイン Leaf100 で有効になっています。これにより、User1 は異なるセキュリティドメインの他のユーザーによって作成されたインターフェイス ポリシーグループ、VLAN プール、および他のアクセス ポリシーを表示できません。例外は、デフォルトのインターフェイス

ポリシーです。 [制限付き RBAC ドメイン(Restricted RBAC Domain)] の構成に関係なく、デフォルトのインターフェイス ポリシーはリーフ RBAC ユーザーに表示されます。ただし、 [制限付き RBAC ドメイン(Restricted RBAC Domain)] が有効になっている場合、ユーザーはデフォルト ポリシーの構成を変更できません。

[制限付き RBAC ドメイン(Restricted RBAC Domain)] は、セキュリティドメイン Tenant1に対しては有効になっていません。テナント ポリシーの場合、テナント自体が十分な管理の分離を提供するため、これは必須ではありません。テナント RBAC とノード RBAC の両方に同じセキュリティドメインを使用する場合は、

[制限付き RBAC ドメイン(Restricted RBAC Domain)] が必要になる場合があります。

テナント RBAC の場合、テナントはセキュリティ ドメインに関連付けられている必要があります。この例では、Tenant1 をセキュリティドメイン「Tenant1」に関連付けます。ドメインを関連付けるには、 GUIで、 に移動します。

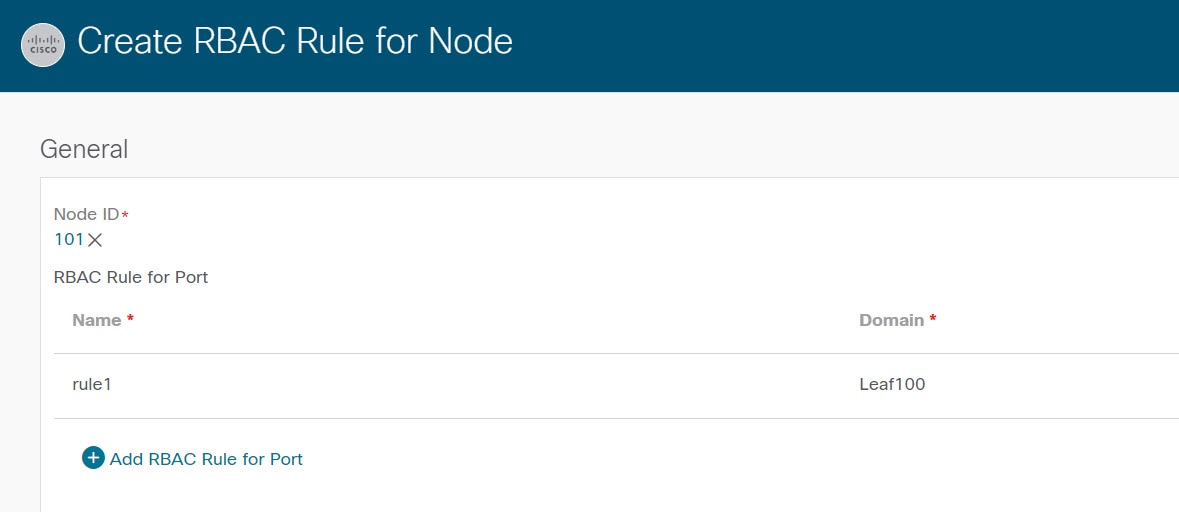

手順 2: RBAC ノード ルールの作成

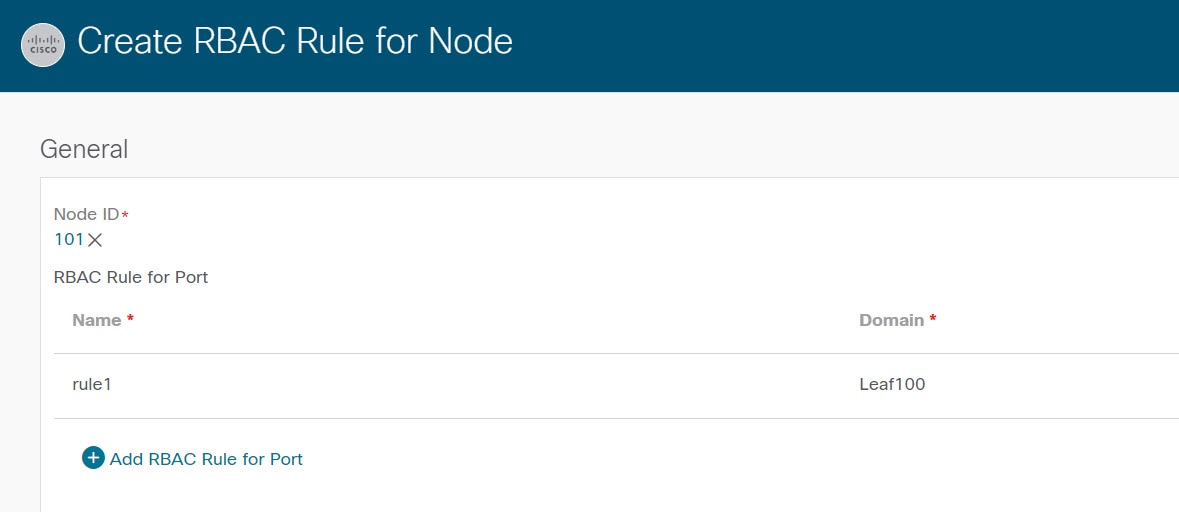

次の手順では、RBAC ノード ルールを作成して、Leaf101 と Leaf102 をセキュリティドメイン Leaf100 に追加します。RBAC ノード ルールを作成するには、 GUIで、 に移動します に移動します。

次の図は、ノード 101 の RBAC ルールを示しています。

ノード 102 に対して同じ構成を繰り返します。

手順 3:ユーザーの作成

最後の手順は、ユーザー User1 を作成することです。ユーザーを作成するには、 GUIで、 に移動します。

セキュリティ および ロール セキュリティとロールの構成手順で、次のセキュリティ ドメインとロールを選択します。

-

all:ロール port-mgmt と 書き込み 権限

-

Leaf100:ロール admin と 書き込み 権限

-

Tenant1:ロール admin と 書き込み 権限

「RADIUS、 TACACS+、LDAP、RSA、SAML、OAuth 2、および DUO」の章で説明されている手順を使用して、Cisco AVPairs または LDAP グループ マップを使用して、リモートユーザーに同じ設定を使用できます。

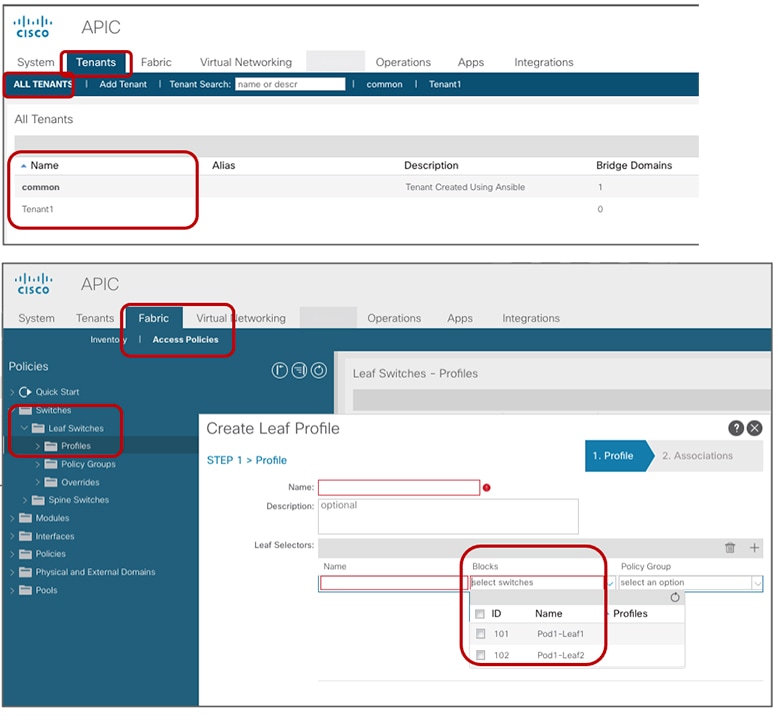

RBAC ノード ルールの確認

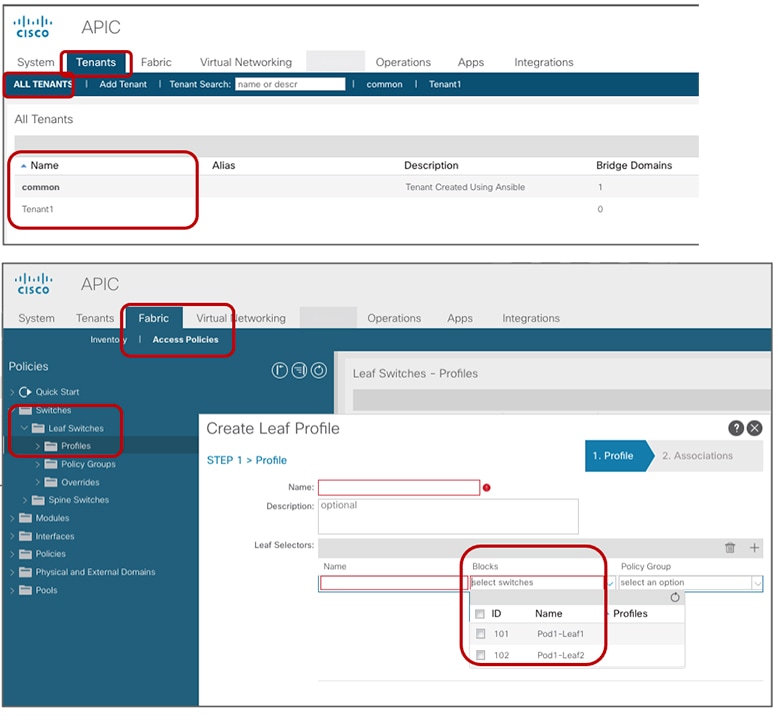

User1 は Tenant1、Leaf 101 および 102 のみを管理できます。次に例を示します。

-

User1 は、書き込み権限を持つ Tenant1 と読み出し権限を持つ共通テナント以外の他のテナントを参照することはできません。

-

User1 は、 リーフ セレクタで Leaf101 および 102 以外の他のリーフノードを表示できません。。

-

User1 は、同じセキュリティ ドメインに関連付けられたユーザーによって作成されたアクセス ポリシー、またはシステムが作成したポリシー(読み取り専用)以外のアクセス ポリシーを表示できません。

フィードバック

フィードバック