グループベースのアクセスコントロール

Cisco DNA Center は、次の 2 つの方法で Software-Defined Access を実装します。

-

仮想ネットワーク(VN)は、たとえば、企業のネットワークから IoT デバイスを分離するといった、マクロレベルのセグメンテーションを提供します。

-

グループベースのポリシーは、たとえば、エンジニアリンググループと HR グループの間で許可または拒否するネットワークトラフィックのタイプを制御するといった、マイクロレベルのセグメンテーションを提供します。

グループベースのアクセス コントロール ポリシーには、次の利点があります。

-

ネットワークの自動化とアシュアランスの利点を備えた、豊富なアイデンティティベースのアクセス制御機能。

-

きめ細かいアクセス制御。

-

セキュリティグループは、すべての仮想ネットワークに適用されるため、ポリシー管理が簡素化されます。

-

ポリシービューは、全体的なポリシー構造を理解し、必要なアクセス コントロール ポリシーを作成または更新するのに役立ちます。

-

さまざまなアプリケーションを切り替えてセキュリティグループを管理し、保護される資産を定義する必要がなくなります。

-

エンタープライズ全体のアクセス コントロール ポリシーを展開するための拡張機能を提供します。

-

アイデンティティまたはネットワーク アドミッション コントロール(NAC)アプリケーションが配置される前に、ランサムウェアなどの脅威のラテラルムーブメントを制限します。

-

サードパーティのアイデンティティ アプリケーションを使用しているが、Cisco ISE に移行したいユーザーに対して、Cisco Identity Services Engine(Cisco ISE)への簡単な移行パスを提供します。

Cisco DNA Center での IP プール、サイト、および仮想ネットワークの作成方法については、Cisco DNA Center のユーザーガイドを参照してください。

Cisco DNA Center for Cisco ISE の設定の詳細については、Cisco DNA Center のインストールガイドを参照してください。

Cisco ISE for Cisco DNA Center の設定の詳細については、Cisco Identity Services Engine 管理者ガイド [英語] を参照してください。

グループベースのアクセス コントロール ポリシー ダッシュボード

グループベースのアクセス コントロール ポリシー ダッシュボードでは、ネットワークアクティビティ、ポリシー関連の問題、およびトラフィックトレンドの概要が提供されます。このダッシュボードを表示するには、メニューアイコン(![]() )をクリックして、 の順に選択します。

)をクリックして、 の順に選択します。

このダッシュボードでは、次の詳細方法を表示できます。

-

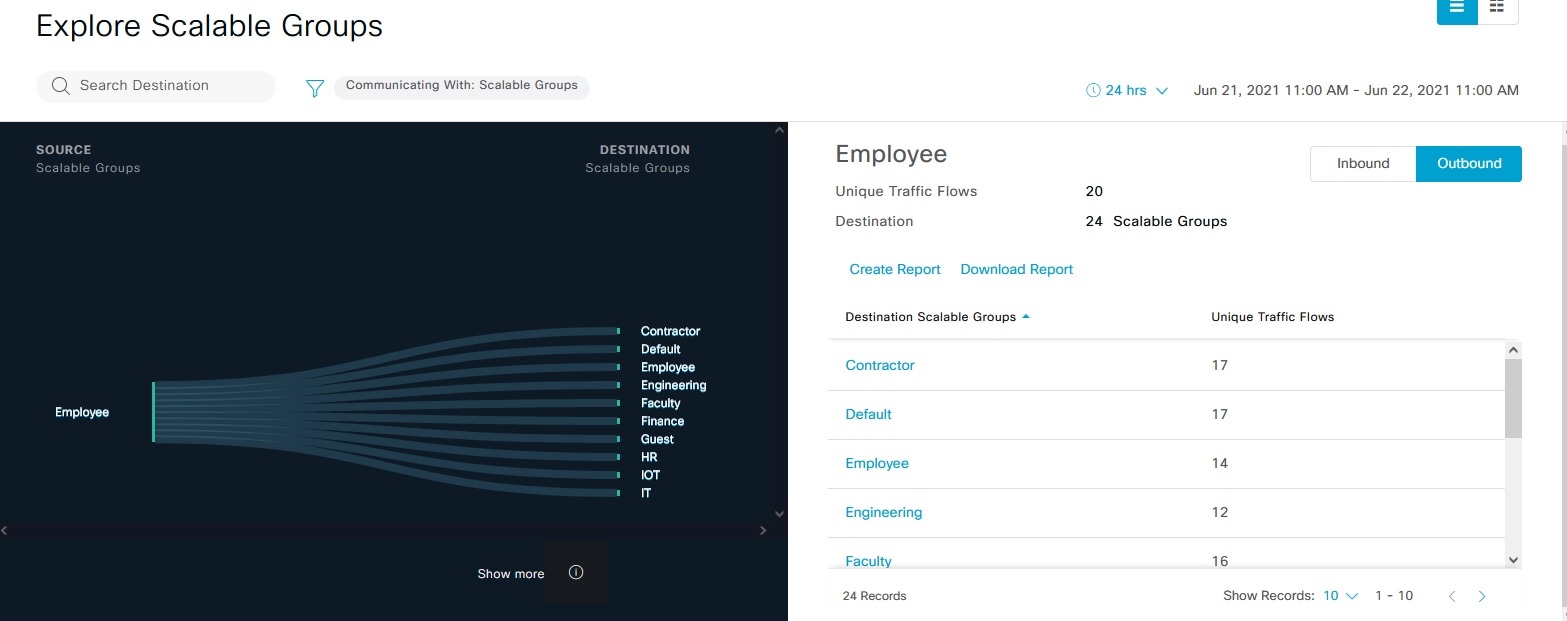

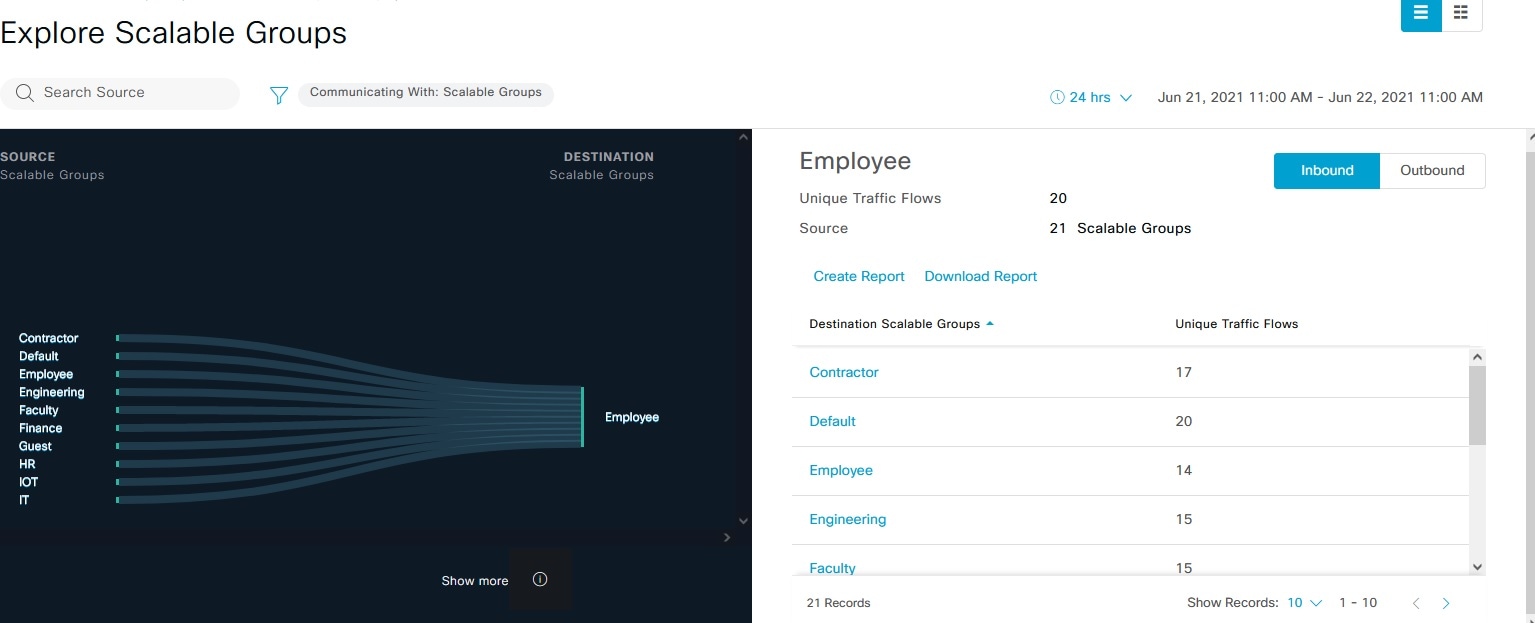

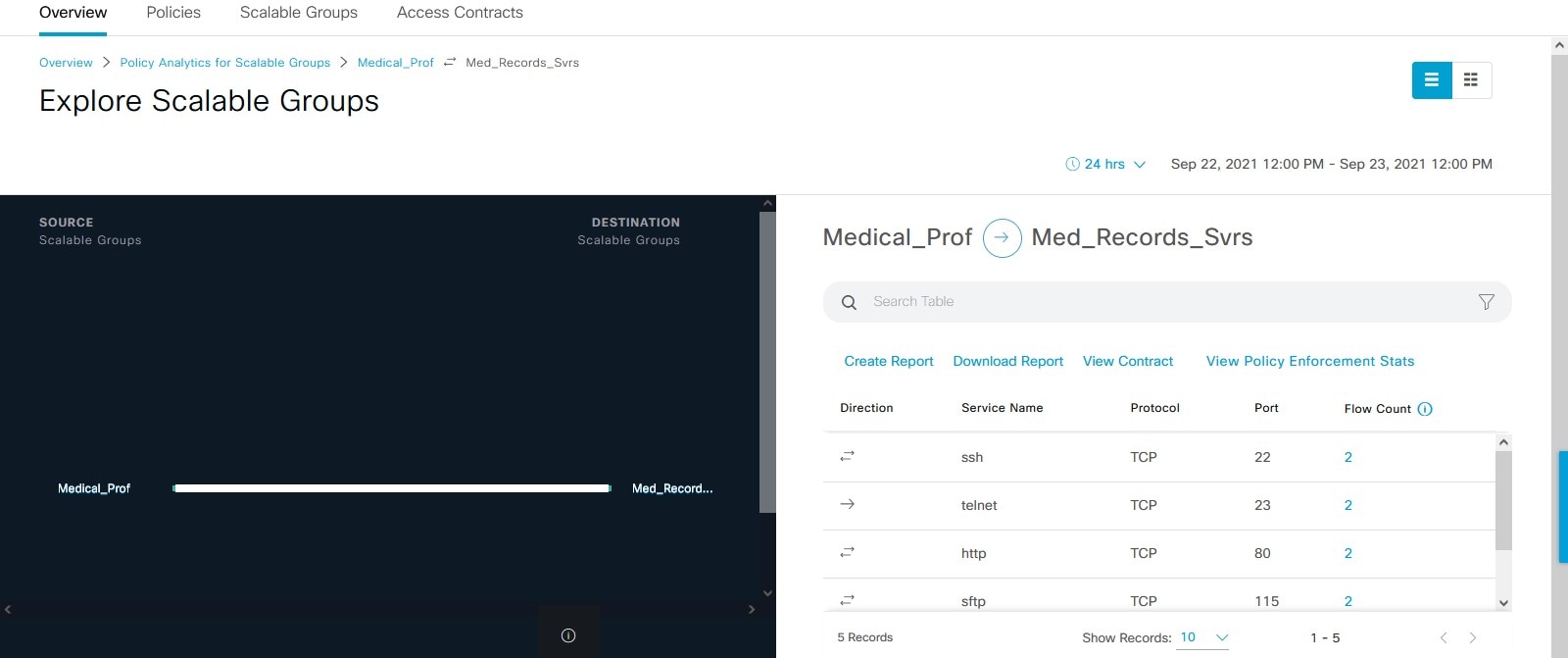

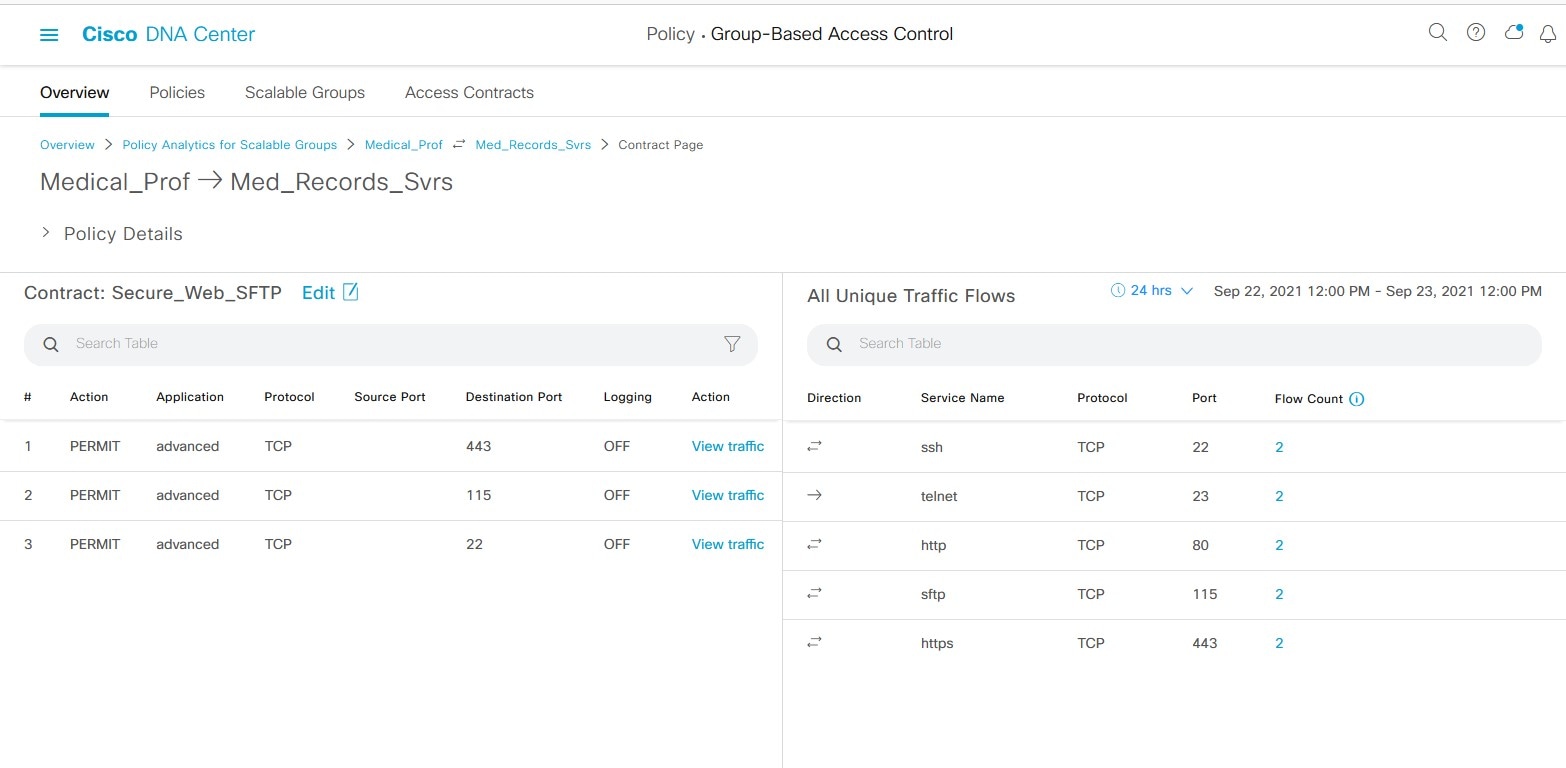

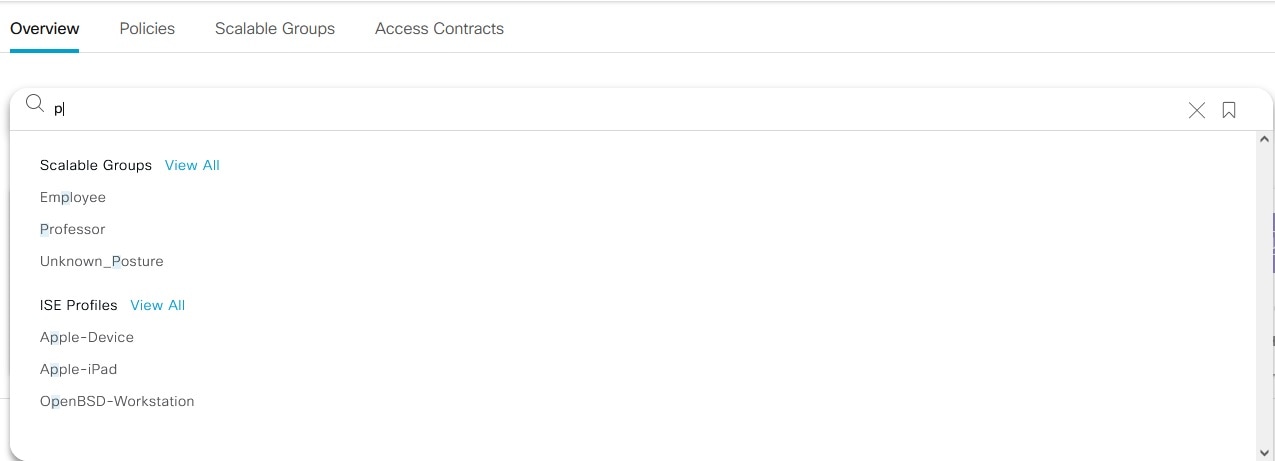

[View Traffic]:セキュリティグループ、Cisco ISE プロファイル、および Stealthwatch ホストグループのトラフィックを表示できます。このデータを表示するには、グループベースポリシー分析パッケージをインストールする必要があります。グループベースポリシー分析で提供される分析情報により、新しいアクセスコントロールの導入による影響を評価するために、資産間の通信を可視化してグループベースポリシーを作成したり、そのポリシーで許可する必要があるプロトコルを正確に特定することができます。シスコのグループベースポリシー分析では、ネットワーク上のアセットのグループとそれらの通信に関する情報が集約されます。詳細については、シスコのグループベースポリシー分析を参照してください。

-

[View Policy-Related Issues]:ポリシー関連の問題の数が表示されます。数をクリックすると詳細情報が表示されます。新しいブラウザタブで [Assurance Issues] ダッシュボードが開きます。ここで、詳細情報を確認できます。

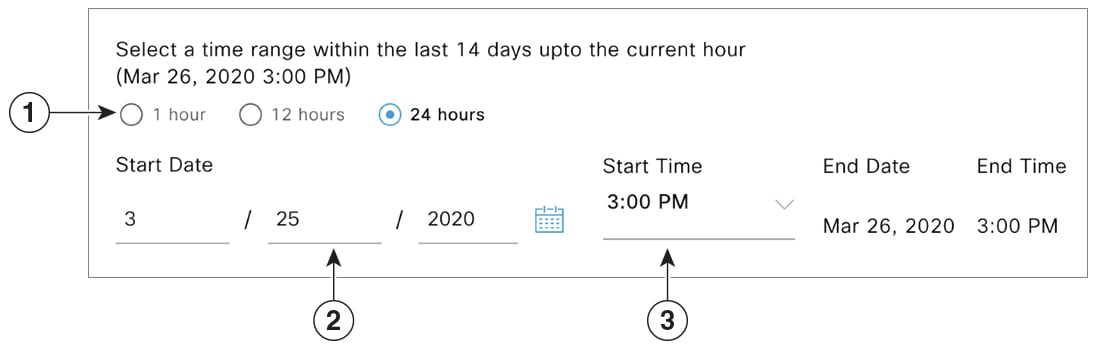

このポリシー関連の問題のビューは、現在選択されている期間に関するものであることに注意してください。必要に応じて、時間セレクタを使用して時間枠を調整します。

-

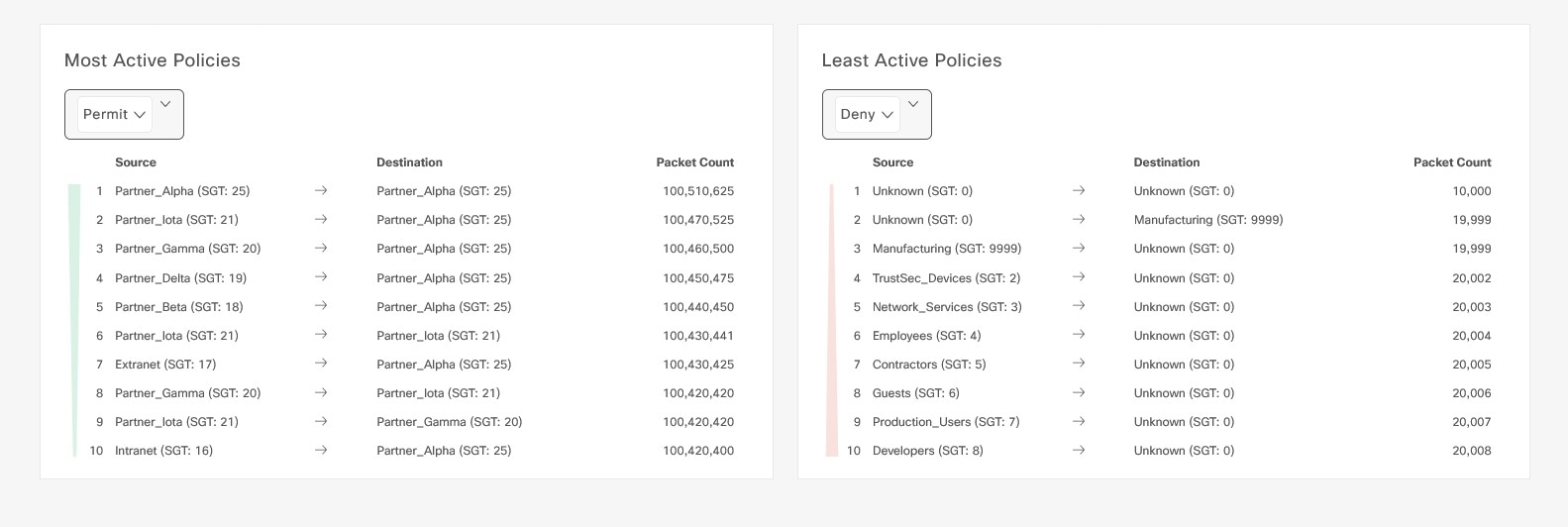

[View Most Active and Least Active Policies]:最もアクティブなポリシーと最もアクティブでないポリシーの詳細情報が提供されます。デフォルトでは、このビューは、各ポリシー(各送信元/宛先グループペア)に関してネットワークで確認されたパケットの総数に基づいています。ドロップダウンリストを使用して、許可されたパケットまたはドロップされたパケットのみを選択することができます。ドロップされたパケットのオプションを使用すると、ポリシーベースのドロップが最もアクティブに実行されているポリシーを確認することができます。

図 2. 最もアクティブなポリシーのダッシュレットと最もアクティブでないポリシーのダッシュレット

このポリシーアクティビティのビューは、現在選択されている期間に関するものであることに注意してください。必要に応じて、時間セレクタを使用して時間枠を調整します。

グループベースのアクセス コントロール ポリシー

アクセス コントロール ポリシーでは、送信元セキュリティグループから宛先セキュリティグループに渡すことができるネットワークトラフィックを定義します。

-

[Security Group]:ユーザー、ネットワークデバイス、またはリソースを割り当てることができる分類カテゴリ。セキュリティグループは、アクセス コントロール ポリシーで使用されます。組織のネットワーク設定、アクセス要件、および制限に基づいて、セキュリティグループを仮想ネットワークに関連付けることができます。

-

[Contract]:アクセス契約は、送信元と宛先のセキュリティグループ間の通過を許可されるネットワークトラフィックのタイプを制御する一連のルールです。つまり、契約はトラフィックフィルタの定義です。アクセス契約は、トラフィックがネットワーク アプリケーション、プロトコル、およびポートに一致したときに実行されるアクション(許可または拒否)を定義します。他のルールが一致しない場合、デフォルトアクションでは Catch All ルールが使用されます。

-

グループベースのアクセス コントロール ポリシー:グループベースのアクセス コントロール ポリシーは、特定の送信元と宛先グループのペアを識別し、アクセス契約を関連付けます。アクセス契約は、送信元グループと宛先グループの間で許可または拒否されるトラフィックのタイプを指定します。これらのポリシーは単方向です。

セキュリティグループおよびアクセス契約は、アクセス コントロール ポリシーの基本的な構成要素です。アクセス コントロール ポリシーを作成する際には、前に作成したセキュリティグループと契約を使用したり、ポリシーの作成時に新しいセキュリティグループと契約を作成したりできます。特定の送信元グループからアクセスできるネットワークリソースを指定する場合は、1つの送信元グループと複数の宛先グループを含むアクセス コントロール ポリシーを作成できます。一方、特定のネットワークリソースへのアクセスが許可されている送信元グループを指定する場合は、1 つの宛先グループと複数の送信元グループを含むアクセス コントロール ポリシーを作成できます。たとえば、「請負業者」送信元セキュリティグループに関連付けられたユーザーがアクセスできるネットワークリソースを指定する場合は、1 つの送信元グループと複数の宛先グループを含むアクセス コントロール ポリシーを作成できます。「財務サーバー」宛先セキュリティグループへのアクセスが許可されている送信元グループを指定する場合は、1 つの宛先グループと複数の送信元グループを含むアクセス コントロール ポリシーを作成できます。

送信元と宛先のセキュリティグループの組み合わせに契約が指定されていない場合に使用するデフォルトポリシーを指定できます。デフォルトポリシーは [Permit] です。必要に応じて、このポリシーを [Deny]、[Permit_IP_Log]、または [Deny_IP_Log] に変更できます。ネットワークタイプ、オープンネットワーク、またはクローズドネットワークに基づいて、デフォルトポリシーを設定できます。

(注)

すべてのネットワーク インフラストラクチャ デバイスに必要なネットワークトラフィックを許可する明示的なポリシーを作成した場合のみ、デフォルトポリシーを [Permit] から [Deny] に変更することをお勧めします。そのようにしない場合、すべてのネットワーク接続が失われる可能性があります。

リスト ビュー

[Group-Based Access Control] ウィンドウの右上にある [List] アイコンをクリックして、[List] ビューを起動します。

-

[Source View]:送信元グループに基づいて編成された既存のポリシーのリストが表示されます。各行を展開して、特定の送信元と宛先のポリシーの詳細を表示できます。

-

[Destination View]:宛先グループに基づいて編成された既存のポリシーのリストが表示されます。各行を展開して、特定の送信元と宛先のポリシーの詳細を表示できます。

特定の送信元グループから使用可能な宛先グループを確認するには、[Source] ビューを使用します。特定の宛先グループへのアクセスが許可されている送信元グループを確認するには、[Destination] ビューを使用します。たとえば、「請負業者」送信元セキュリティグループの一部であるユーザーが使用できる宛先グループを確認するには、[Source] ビューを使用します。「財務サーバー」宛先セキュリティグループにアクセスできる送信元グループを確認するには、[Destination] ビューを使用します。

ポリシー適用統計データをポリシーリストテーブルで表示することもできます。選択した期間内のポリシーの許可と拒否の総数が表示されます。

ポリシー適用統計は、グループベースのポリシーおよびテレメトリデータ言語(TDL)サブスクリプション用にプロビジョニングされたネットワークデバイスから収集されます。これらの設定は、通常、ファブリックの一部であるネットワークデバイスに関して自動的にプロビジョニングされます。非ファブリック ネットワーク デバイスに関しては手動設定を実行できます。

ポリシー適用統計データを使用する場合は、次の点に注意してください。

-

ポリシー適用統計データは、グループベースポリシー分析パッケージが展開されている場合にのみ使用できます。

-

テレメトリ サブスクリプションは、ファブリック ネットワーク デバイスと非ファブリック ネットワーク デバイスの両方に関する基本プロビジョニングの一部として追加されます。新しいネットワークデバイスが Cisco DNA Center に追加され、サイトに割り当てられると、TrustSec 適用コマンドがプッシュされます。

-

Software-Defined Access(SD-Access)は、ファブリックに追加されたネットワークデバイスに TrustSec 適用を追加します。TrustSec テレメトリデータは、ネットワークデバイスでこの適用が有効になっている場合にのみ収集されます。有効になっていない場合は、ポリシーモニターリングに使用されるテレメトリ サブスクリプションが TrustSec の TDL データの収集に使用されます。

-

Cisco IOS XE 16.12 以降では、TDL ストリーミングデータがサポートされています。

-

ネットワークデバイスで NETCONF を有効にする必要があります。

-

非ファブリック ネットワーク デバイスについては、次の設定を手動で追加する必要があります。

cts role-based enforcement vlan-list <VLAN of the endpoints> -

アップグレード後、[Provision] > [Network Devices] > [Inventory] ウィンドウに次のメッセージが表示される場合があります。

IOS-XE デバイスがネットワークで検出されました。これには、保証データの新しいテレメトリ サブスクリプションを有効にし、既存のサブスクリプションの一部をパフォーマンスのために最適化する必要があります。netconf を有効にし、これらのデバイスのインベントリクレデンシャルで netconf ポートを設定する必要があることに注意してください。また、これらのデバイスは、グループベースのポリシー モニターリング テレメトリの新しいサブスクリプションを受信することに注意してください。これらのサブスクリプションをプロビジョニングするためのアクションを実行しますか?[Apply Fix] をクリックして、サイトが割り当てられているすべてのネットワークデバイスに設定をプッシュします。

マトリクス ビュー

[Group-Based Access Control] ウィンドウの右上にある [Grid] アイコンをクリックして、[Matrix] ビューを起動します。[Matrix] ビューは中核となるポリシービューであり、すべてのセキュリティグループのすべてのポリシー(明示的とデフォルトの両方)の概要を提供します。[Matrix] ビューを使用して、すべての送信元と宛先のポリシーを表示し、全体的なポリシー構造を理解できます。[Matrix] ビューからアクセス コントロール ポリシーを表示、作成、および更新できます。

[Matrix] ビューには、次の 2 つの軸があります。

-

送信元軸:垂直軸にはすべての送信元セキュリティグループがリストされます。

-

宛先軸:水平軸にはすべての宛先セキュリティグループがリストされます。

特定の送信元セキュリティグループと宛先セキュリティグループのポリシーを表示するには、セルにカーソルを置きます。セルの色は、そのセルに適用されるポリシーに基づいています。次の色は、各セルに適用されるポリシーを示しています。

-

[Permit]:緑色

-

[Deny]:赤色

-

[Custom]:金色

-

[Default]:灰色

マトリックスの上部に表示される [Permit]、[Deny]、[Custom]、または [Default] アイコンにカーソルを置くと、そのポリシーが適用されているセルが表示されます。

セルをクリックすると、[Create Policy] または [Edit Policy] スライドインペイン が開き、選択したセルのポリシーを作成または編集できます。[Create Policy] スライドインペイン には、送信元と宛先のセキュリティグループが読み取り専用フィールドとして表示されます。ポリシーのステータスとアクセス契約を更新できます。

ポリシーマトリックスのカスタムビューを作成して、関心のあるポリシーだけに絞り込むことができます。これを実行するには、[View] ドロップダウンリストをクリックし、[Create View] を選択します。カスタムビューを作成するときに、カスタムビューに含めるセキュリティグループのサブセットを指定できます。必要に応じて、カスタムビューを保存し、後で編集することができます。[View] ドロップダウンリストをクリックし、[Manage Views] を選択して、カスタムビューを作成、編集、複製、または削除します。[Default View] には、すべての送信元および宛先セキュリティグループが表示されます。

カーソルでマトリックスコンテンツ領域をドラッグするか、または水平および垂直スクロールバーを使用して、マトリックス内を移動できます。ミニマップを使用して、マトリックス内を移動することもできます。ミニマップを使用すると、マトリックスのサイズが大きく、画面サイズを超えている場合に、マトリックス内を簡単に移動できます。ミニマップは、画面上の任意の場所に移動して配置できます。ミニマップにはマトリックスビュー全体が表示されます。ミニマップの薄い灰色の部分は、画面に現在表示されているマトリックスの部分を表します。この領域をドラッグして、マトリックスをスクロールできます。

(注) |

ミニマップはデフォルトで閉じられています。[Expand] アイコンをクリックして、ミニマップを展開して表示します。 |

[Matrix] ビューでは、セルを選択すると、そのセルと対応する行(送信元セキュリティグループ)と列(宛先セキュリティグループ)が強調表示されます。選択したセルの座標(送信元および宛先セキュリティグループ)がマトリックスコンテンツ領域の近くに表示されます。

[Filter] オプションを使用して、選択した一連の送信元および宛先グループのポリシーマトリックスのサブセットを表示できます。フィルタを作成して、関心のあるポリシーだけに絞り込むことができます。フィルタを作成するには、含める送信元および宛先グループを選択します。

Cisco DNA Center と Cisco ISE を統合します。Cisco ISE は、Cisco DNA Center の代わりにネットワークデバイスにポリシーをダウンロードするためのランタイム ポリシー プラットフォームを提供します。ポリシーの同期の問題を防ぐために、セキュリティグループ、セキュリティ グループ アクセス コントロール リスト(SGACL)、およびイーグレスポリシーの [TrustSec Workcenter] ユーザーインターフェイス画面が Cisco ISE に読み取り専用モードで表示されます。

ポリシー作成の概要

-

組織の分類を定義するか、または最初に使用する組織の一部を定義します。

-

特定した分類のセキュリティグループを作成します。

-

制御するネットワークトラフィックのタイプのアクセス契約を作成します。すべてのトラフィックを許可または拒否するためのサンプルアクセス契約が事前に定義されています。また、一部の契約例では、より具体的なトラフィックフィルタリングが示されています。特定のアプリケーション定義に基づいて、さらにきめ細かいアクセス契約を作成できます。

-

アプリケーションサーバーや他のネットワークへの接続など、特定のネットワークリソースへのアクセスを必要とするネットワークユーザーのカテゴリを決定します。

-

アクセスポリシーを作成し、送信元グループ、宛先グループ、およびアクセス契約を関連付け、送信元から宛先へのトラフィックのフローを許可する方法を定義します。

セキュリティグループの作成

始める前に

手順

|

ステップ 1 |

メニューアイコン( |

||

|

ステップ 2 |

[セキュリティグループの作成(Create Security Group)] をクリックします。 |

||

|

ステップ 3 |

[Create Security Group] スライドインペインで、セキュリティグループの名前と説明(任意)を入力します。

Cisco DNA Center タグ値を生成します。必要に応じて、この値を更新できます。指定した値が既存のセキュリティグループによってすでに使用されている場合は、エラーメッセージが表示されます。有効な範囲は 2 ~ 65519 です。 |

||

|

ステップ 4 |

[Virtual Networks] ドロップダウンリストから、このセキュリティグループに関連付ける仮想ネットワークを選択します。デフォルトでは、デフォルトの仮想ネットワークが選択されています。

|

||

|

ステップ 5 |

セキュリティグループを Cisco Application-Centric Infrastructure(ACI)に伝播する場合は、[Propagate to ACI] チェックボックスをオンにします。 |

||

|

ステップ 6 |

次のいずれかのオプションを選択します。

[Cisco DNA Center Automation Events for ITSM (ServiceNow)] バンドルが有効になっている場合、[Save Now] オプションは無効になり、グループベースのポリシー変更に対する [Schedule Later] オプションのみが有効になります。スケジュールされたタスクは、スケジュールされた時刻の前に IT サービス管理(ITSM)で承認される必要があります。スケジュールされた時刻までにタスクが承認されない場合、タスクは失敗します。ITSM と Cisco DNA Center の統合方法の詳細については、『Cisco DNA Center ITSM Integration Guide』を参照してください。 [Security Groups] ウィンドウの右上隅で、今後のタスク、進行中のタスク、および失敗したタスクの合計数を確認できます。[Activities] > [Tasks] でタスクのステータスリンクをクリックすると、タスクの詳細が表示されます。タスクは、実行前に編集またはキャンセルできます。 |

[Security Groups] ウィンドウには、セキュリティグループ名、タグ値、および関連するポリシーが表示されます。このウィンドウでは、セキュリティグループのサンプルを表示することもできます。これらのセキュリティグループを使用または削除できます。

セキュリティグループは、[Security Groups] ウィンドウから編集または削除できます。[Security Group Name] 列のリンクをクリックして、セキュリティグループの詳細を表示します。

セキュリティグループを編集するには、対応するセキュリティグループの横にあるチェックボックスをオンにして、[Edit] をクリックします。[Edit Security Group] スライドインペインで、必要な変更を加えた後、次の操作を実行します。

-

変更をすぐに保存するには、[Save Now] をクリックします。

-

特定の時間に更新をスケジュールするには、[Schedule Later] をクリックします。[Scheduler] スライドインペインで、開始時刻、日付、およびタイムゾーンを指定し、[Apply] をクリックします。

セキュリティグループを削除するには、対応するセキュリティグループの横にあるチェックボックスをオンにして、次のいずれかのオプションを選択します。

-

セキュリティグループをすぐに削除するには、[Delete Now] をクリックします。

-

後でセキュリティグループを削除するには、[Delete Later] をクリックします。[Schedule Delete] スライドインペインで、開始時刻、日付、およびタイムゾーンを指定し、[Apply] をクリックします。

セキュリティグループを更新する場合は、ネットワークデバイスに変更を展開する必要があります。[Deploy Now] をクリックして変更をすぐに展開するか、[Deploy Later] をクリックして変更を後で展開します。

セキュリティグループの [Policies] 列のリンクをクリックすると、そのセキュリティグループとそのグループが属するポリシーを使用するアクセスコントロールルールが表示されます。セキュリティグループがいずれかのアクセスポリシーで使用されている場合、そのセキュリティグループは削除できません。

Cisco ISE との同期が完了していない場合は、セキュリティグループの横にオレンジ色の三角形のアイコンが表示されます。

Cisco ISE は、内部エンドポイントグループ(IEPG)を同期し、Cisco ISE に関連付けられている読み取り専用セキュリティグループを作成することで、ACI から TrustSec ドメインへのパケットをサポートします。これらのセキュリティグループは、[Created In] 列の値が ACI となって [Security Groups] ウィンドウに表示されます。ACI から学習したセキュリティグループは編集も削除もできませんが、ポリシーで使用することはできます。

[Associated Contracts] 列には、ACI から学習したセキュリティグループに関連付けられている契約が表示されます。[Associated Contracts] 列に表示されるリンクをクリックすると、関連付けられた契約に関する詳細が表示されます。

IEPG が ACI で更新されると、対応するセキュリティグループ設定が Cisco ISE で更新されます。Cisco ISE でセキュリティグループが作成されると、新しい EEPG が ACI に作成されます。

(注) |

名前が「ANY」またはタグ値が 0xFFFF/65535 のセキュリティグループは作成できません。セキュリティグループ ANY/65535 は、Cisco DNA Center デフォルトポリシーに使用される予約済みの内部セキュリティグループです。 |

Cisco DNA Center 内のセキュリティグループを Cisco ISE と同期しているときは、次のように動作します。

-

セキュリティグループが Cisco DNA Center に存在し、Cisco ISE に存在しない場合は、Cisco ISE に作成されます。

-

セキュリティグループが Cisco ISE に存在し、Cisco DNA Center に存在しない場合は、Cisco DNA Center に作成されます。

-

セキュリティグループ名が Cisco DNA Center と Cisco ISE の両方で同じで、説明と ACI データが異なっている場合、Cisco DNA Center は Cisco ISE で指定されたデータを使用して更新されます。

-

Cisco DNA Center と Cisco ISE でセキュリティグループ名が同じで、タグ値が異なっている場合、Cisco ISE で指定されたタグ値を持つ新しいセキュリティグループが Cisco DNA Center に作成されます。Cisco DNA Center にすでにあるセキュリティグループの名前は、サフィックス _DNAC で更新されます。

-

タグの値が同じでセキュリティグループ名が異なる場合、Cisco DNA Center のセキュリティグループ名が Cisco ISE で指定された名前で更新されます。

アクセス契約の作成

アクセス契約は、送信元と宛先のセキュリティグループ間の通過を許可されるネットワークトラフィックのタイプを制御する一連のルールです。アクセス契約は、トラフィックがネットワーク アプリケーション、プロトコル、およびポートに一致したときに実行されるアクション(許可または拒否)を定義します。

(注) |

Cisco ISE のセキュリティ グループ アクセス コントロール リスト(SGACL)は、Cisco DNA Center のアクセス契約と呼ばれます。 |

始める前に

手順

|

ステップ 1 |

メニューアイコン( |

|

ステップ 2 |

[Create Access Contract] をクリックします。 |

|

ステップ 3 |

[Create Access Contract] スライドインペインで、契約の名前と説明を入力します。 |

|

ステップ 4 |

トラフィックフィルタルールを作成します。

複数のルールを作成できます。1 つの契約に複数のルールを作成するには、[+] 記号をクリックし、[Action] 列と [Application] 列の設定を選択します。ルールは、契約に記載されている順序でチェックされます。ルールの左端にあるハンドルアイコンを使用してドラッグして、ルールの順序を変更します。 [Logging] トグルを使用して、任意のトラフィックフィルタルール(デフォルトアクションを含む)のロギングを有効化または無効化できます。ロギングはデフォルトではディセーブルになっています。ロギングが有効になっている場合、トラフィックフィルタルールにヒットすると、ネットワークデバイスは syslog メッセージを送信します。これは、ポリシーのトラブルシューティングと初期化テストに役立つ場合があります。ただし、ネットワークデバイスのリソースとパフォーマンスに影響を与える可能性があるため、このオプションは慎重に使用することを推奨します。 |

|

ステップ 5 |

[Default Action] ドロップダウンリストで、[Deny] または [Permit] を選択します。 必要に応じて、デフォルトアクションのロギングを有効にできます。 |

|

ステップ 6 |

次のいずれかのオプションを選択します。

[Cisco DNA Center Automation Events for ITSM (ServiceNow)] バンドルが有効になっている場合、[Save Now] オプションは無効になり、グループベースのポリシー変更に対する [Schedule Later] オプションのみが有効になります。スケジュールされたタスクは、スケジュールされた時刻の前に IT サービス管理(ITSM)で承認される必要があります。スケジュールされた時刻までにタスクが承認されない場合、タスクは失敗します。ITSM と Cisco DNA Center の統合方法の詳細については、『Cisco DNA Center ITSM Integration Guide』を参照してください。 [Access Contract] ウィンドウの右上隅で、今後のタスク、進行中のタスク、および失敗したタスクの合計数を表示できます。[Activities] > [Tasks] でタスクのステータスリンクをクリックすると、タスクの詳細が表示されます。タスクは、実行前に編集またはキャンセルできます。 |

[Access Contracts] ウィンドウで、契約の表示、作成、複製、更新、および削除ができます。

また、[Access Contracts] ウィンドウでサンプル契約を表示することもできます。それらのサンプル契約は使用または削除できます。ただし、デフォルトの契約(Permit IP、Deny IP、Permit_IP_Log、Deny_IP_Log)は削除できません。

[Contract Name] 列のリンクをクリックして、契約の詳細を表示します。

アクセス契約を編集するには、対応するアクセス契約の横にあるチェックボックスをオンにして、[Actions] > [Edit] を選択します。[Edit Access Contract] ウィンドウで、必要な変更を加えた後に次の操作を実行します。

-

変更をすぐに保存するには、[Save Now] をクリックします。

-

特定の時間に更新をスケジュールするには、[Schedule Later] をクリックします。[Scheduler] スライドインペインで、開始時刻、日付、およびタイムゾーンを指定し、[Apply] をクリックします。

Cisco ISE との同期が完了していない場合、アクセス契約の横にオレンジ色の三角形のアイコンが表示されます。

ACI から学習した契約は [Access Contracts] ウィンドウに表示され、[Created In] 列の値が [ACI] になります。ACI から学習したアクセス契約を編集したり削除したりすることはできませんが、ACI から学習したセキュリティグループの使用中にポリシーで使用することはできます。マトリックスビューからポリシーを作成または更新する場合に、ACI から学習したセキュリティグループを接続先グループとして選択すると、関連するアクセス契約が [Preferred Contracts] タブに表示されます。[All Contracts] タブですべてのアクセス契約を確認できます。

[Rules Count] 列で、各アクセス契約で使用されているルールの数を確認できます。

アクセス契約を使用するポリシーを表示するには、そのアクセス契約の [Policies] 列のリンクをクリックします。

ポリシーで使用されている場合、契約を削除することはできません。契約を削除する前に、そのポリシーから契約を削除する必要があります。

アクセス契約を編集するには、対応するアクセス契約の横にあるチェックボックスをオンにして、次のいずれかのオプションを選択します。

-

アクセス契約をすぐに削除するには、[Delete Now] をクリックします。

-

後でアクセス契約を削除するには、[Delete Later] をクリックします。[Schedule Delete] スライドインペインで、開始時刻、日付、およびタイムゾーンを指定し、[Apply] をクリックします。

セキュリティグループ、契約、またはポリシーを更新する場合は、ネットワークデバイスに変更を展開する必要があります。ポリシーを更新し、更新したポリシーを展開しない場合、ポリシーの変更に関する通知はネットワークデバイスに送信されず、ネットワークで現在アクティブになっているポリシーは、Cisco DNA Center に表示されるポリシー情報と一致しない可能性があります。この状況を解決するには、ネットワークデバイスに、更新したポリシーを展開する必要があります。[Deploy Now] をクリックして変更をすぐに展開するか、[Deploy Later] をクリックして変更を後で展開します。

既存のアクセス契約を複製し、必要な詳細情報を編集して新しいアクセス契約を作成できます。アクセス契約を複製すると、既存のアクセス契約に含まれるすべての情報がコピーされ、コピーされた契約は、既存の契約名の末尾に文字列 Copy が付加された名前になります。[Save Now] をクリックして複製契約をすぐに作成するか、[Schedule Later] をクリックして複製契約を後で作成します。

[Filter] オプションを使用して、探している契約を検索できます。

Cisco DNA Center のアクセス契約を Cisco ISE と同期している間:

-

契約が Cisco DNA Center に存在し、Cisco ISE に存在しない場合は、Cisco ISE に作成されます。

-

契約が Cisco ISE に存在し、Cisco DNA Center に存在しない場合は、Cisco DNA Center に作成されます。

-

契約名が Cisco DNA Center と Cisco ISE で同じであるが、説明とトラフィックルールの内容が異なっている場合、Cisco DNA Center は Cisco ISE で指定されたデータを使用して更新されます。

-

契約名とルールが同じで、説明が異なっている場合、Cisco DNA Center は Cisco ISE で指定された説明を使用して更新されます。

-

Cisco ISE の Text SGACL コマンドラインは、解析できないコンテンツとして移行されます。これらの契約は編集できますが、Cisco DNA Center では構文解析や構文チェックは行われません。Cisco DNA Center で加えた変更は、Cisco ISE に反映されます。

-

Cisco ISE でポリシーに複数の SGACL がある場合、それらの契約は Cisco DNA Center のデフォルトポリシーとして移行されます。

グループベースのアクセス コントロール ポリシーの作成

セキュリティグループおよびアクセス契約は、アクセス コントロール ポリシーの基本的な構成要素です。アクセス コントロール ポリシーを作成する際には、前に作成したセキュリティグループと契約を使用したり、ポリシーの作成時に新しいセキュリティグループと契約を作成したりできます。

特定の送信元グループからアクセスできるネットワークリソースを指定する場合は、1 つの送信元グループと複数の宛先グループを含むアクセス コントロール ポリシーを作成できます。一方、特定のネットワークリソースへのアクセスが許可されている送信元グループを指定する場合は、1 つの宛先グループと複数の送信元グループを含むアクセス コントロール ポリシーを作成できます。

たとえば、「請負業者」送信元セキュリティグループに関連付けられたユーザーがアクセスできるネットワークリソースを指定する場合は、1 つの送信元グループと複数の宛先グループを含むアクセス コントロール ポリシーを作成できます。「財務サーバー」宛先セキュリティグループへのアクセスが許可されている送信元グループを指定する場合は、1 つの宛先グループと複数の送信元グループを含むアクセス コントロール ポリシーを作成できます。

グループベースのアクセス コントロール ポリシーは、送信元グループと宛先グループの特定ペアのトラフィックフローに基づいて作成または更新することもできます。

グループベースのアクセス コントロール ポリシーを作成するには、次の手順を使用します。

手順

|

ステップ 1 |

[Policy List] または [Matrix] ビューで、[Create Policies] をクリックします。 |

|

ステップ 2 |

1 つの送信元グループと複数の宛先グループを含むアクセス コントロール ポリシーを作成するには、[Source To Destination(s)] をクリックし、次の手順を実行します。 |

|

ステップ 3 |

1 つの宛先グループと複数の送信元グループを含むアクセス コントロール ポリシーを作成するには、[Destination to Source(s)] をクリックし、次の手順を実行します。 |

トラフィックフローに基づいてグループベースのアクセス コントロール ポリシーを作成または変更するには、次の手順を実行します。

-

ポリシーマトリックスビューで、グループベースのアクセス コントロール ポリシーを作成または変更するセルをクリックします。

-

[Policy Details] スライドインペインで、[View Traffic Flows] をクリックします。

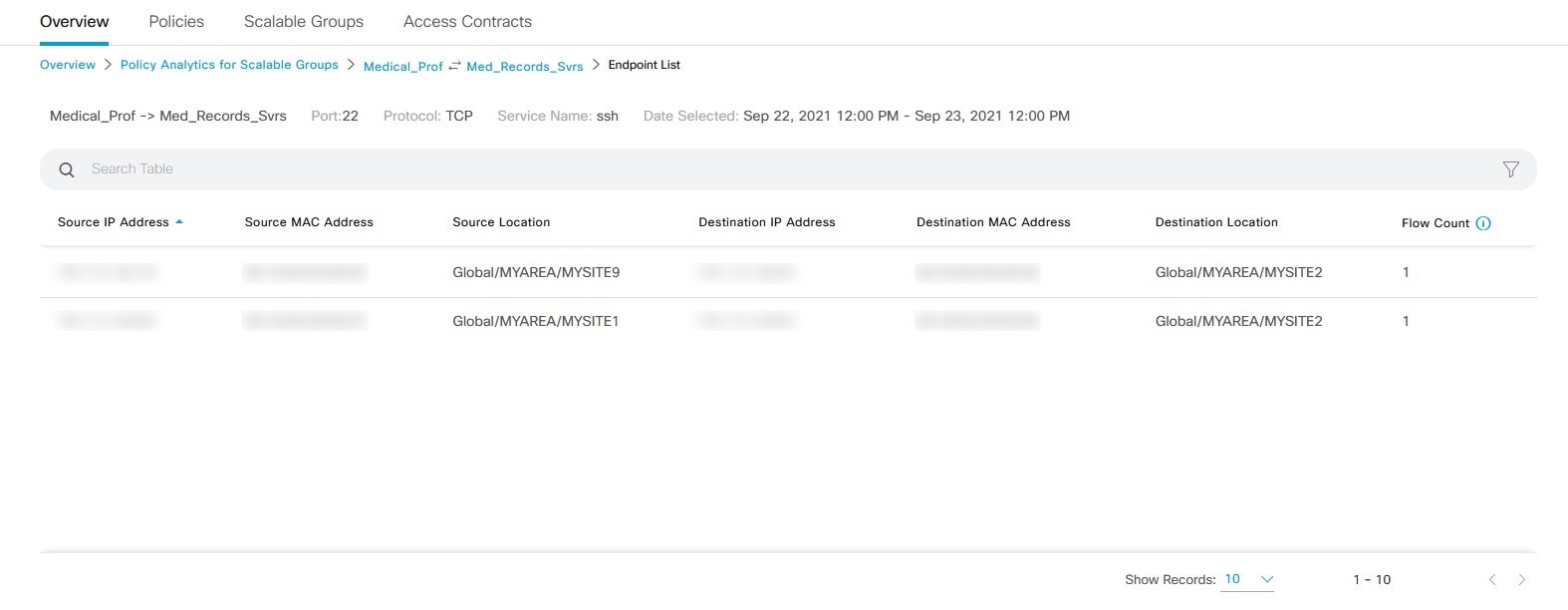

[View Traffic Flows] スライドインペインの左側のペインでは、選択した契約のルールまたはデフォルトのポリシーを確認できます。右側のペインでは、選択したルールに一致するトラフィックフローを確認できます。

-

[Default Action] ルールの [View Traffic] をクリックして、そのルールに一致するフローのリストを表示します。追加のルールを持つアクセス契約を使用して既存のポリシーを変更する際、任意のルールの [View Traffic] オプションを使用して、そのルールに一致するフローのリストを表示します。

[Default Action] ルール(明示的に選択されたアクセス契約がない)を使用しているポリシーの場合、アクセス契約を選択するか、そのポリシーで使用される新しいアクセス契約を作成することができます。

アクセス契約の PERMIT または DENY を使用したポリシーの場合、アクセス契約を選択するか、そのポリシーで使用される新しいアクセス契約を作成することができます。

カスタムアクセス契約を使用したポリシーの場合、選択したアクセス契約を編集できます。

新しく作成または編集した契約を保存する際は、次のオプションがあります。

-

変更を既存の契約に保存します。変更は、その契約を参照するすべてのポリシーに影響します。

-

変更を新しい契約として保存します。変更は現在のポリシーにのみ適用されます。

-

変更を新しい契約として保存します。変更はどのポリシーにも適用されません。

-

Cisco DNA Center でポリシーを Cisco ISE と同期する場合、次のようになります。

-

ポリシーが Cisco DNA Center に存在し、Cisco ISE に存在しない場合は、Cisco ISE に作成されます。

-

契約が Cisco ISE に存在し、Cisco DNA Center に存在しない場合は、Cisco DNA Center に作成されます。

-

Cisco ISE でポリシー契約が異なる場合、 Cisco DNA Center は Cisco ISE で指定された契約で更新されます。

-

ポリシーモード情報(有効、無効、またはモニター)も Cisco ISE からインポートされます。

Cisco ISE には、単一のポリシーに対して複数の SGACL を許可するオプションがあります(このオプションは Cisco ISE ではデフォルトで有効になっていません)。Cisco DNA Center では、単一のポリシーに対して複数のアクセス契約を使用することはサポートされていません。ポリシーの同期中に、Cisco ISE のポリシーに複数の SGACL がある場合、Cisco DNA Center 管理者には、そのポリシーを変更して契約を選択しないようにするオプションがあります(デフォルトポリシーを使用する場合)。管理者は、ポリシーの同期が完了した後に、そのポリシーに対して新規または既存のアクセス契約を選択できます。

アイコンをクリックするとチャートビューが表示され、

アイコンをクリックするとチャートビューが表示され、 をクリックするとテーブルビューが表示されます。

をクリックするとテーブルビューが表示されます。

)は高度なフィルタ処理に使用され、MAC アドレスまたは IP アドレスを検索する場合にのみ使用できます。

)は高度なフィルタ処理に使用され、MAC アドレスまたは IP アドレスを検索する場合にのみ使用できます。 アイコンをクリックして [Save Current Search] オプションを使用すると、現在表示されている検索を保存できます。

アイコンをクリックして [Save Current Search] オプションを使用すると、現在表示されている検索を保存できます。

アイコンをクリックします。[Delete Saved Filter] ダイアログボックスで [Yes] をクリックすると、フィルタが完全に削除されます。

アイコンをクリックします。[Delete Saved Filter] ダイアログボックスで [Yes] をクリックすると、フィルタが完全に削除されます。 フィードバック

フィードバック