証明書を管理する

証明書とは?

証明書は、個人、サーバー、会社などのエンティティを識別し、公開キーにリンクする電子文書です。証明書の作成時、公開キーと一致する秘密キーの両方が生成されます。TLS プロトコルでは、公開キーがデータを暗号化し、秘密キーが復号化します。

証明書は、「親」証明書として機能する発行者(多くの場合、認証局(CA))によって署名されます。このプロセスは自己署名することもできます。TLS の交換では、証明書の信頼チェーンにより発行者の有効性が確認されます。このチェーンには、自己署名ルート CA 証明書、複数の中間 CA 証明書、およびエンドエンティティ証明書の 3 種類のエンティティが含まれます。中間証明書が、サーバー証明書をルート CA に接続するため、セキュリティが強化されます。ルート証明書の秘密キーから始めて、チェーン内の各証明書が次の証明書に署名して発行し、サーバーまたはクライアントの認証に使用されるエンドエンティティ証明書で終わります。

Cisco Crosswork Planning の証明書

Cisco Crosswork Planning は、TLS プロトコルを使用して、デバイスとコンポーネント間をセキュアに通信します。TLS は X.509 証明書を使用してデバイスを認証し、データを暗号化し、その完全性を確保します。システムでは、生成された証明書とクライアントによってアップロードされた証明書の組み合わせが使用されます。アップロードされた証明書は、認証局(CA)から購入するか、自己署名することができます。たとえば、システムの VM でホストされる Web サーバーとクライアント ブラウザ インターフェイスは、セキュアな通信のために TLS 経由で交換されるシステム生成の X.509 証明書を使用します。

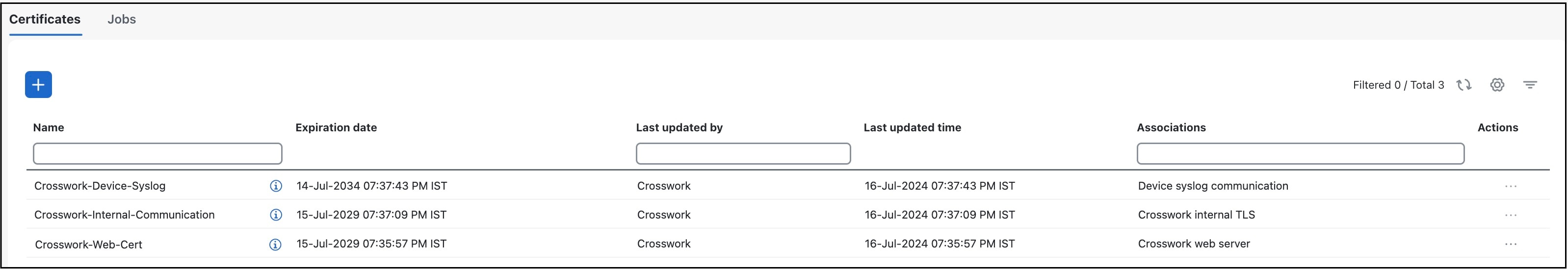

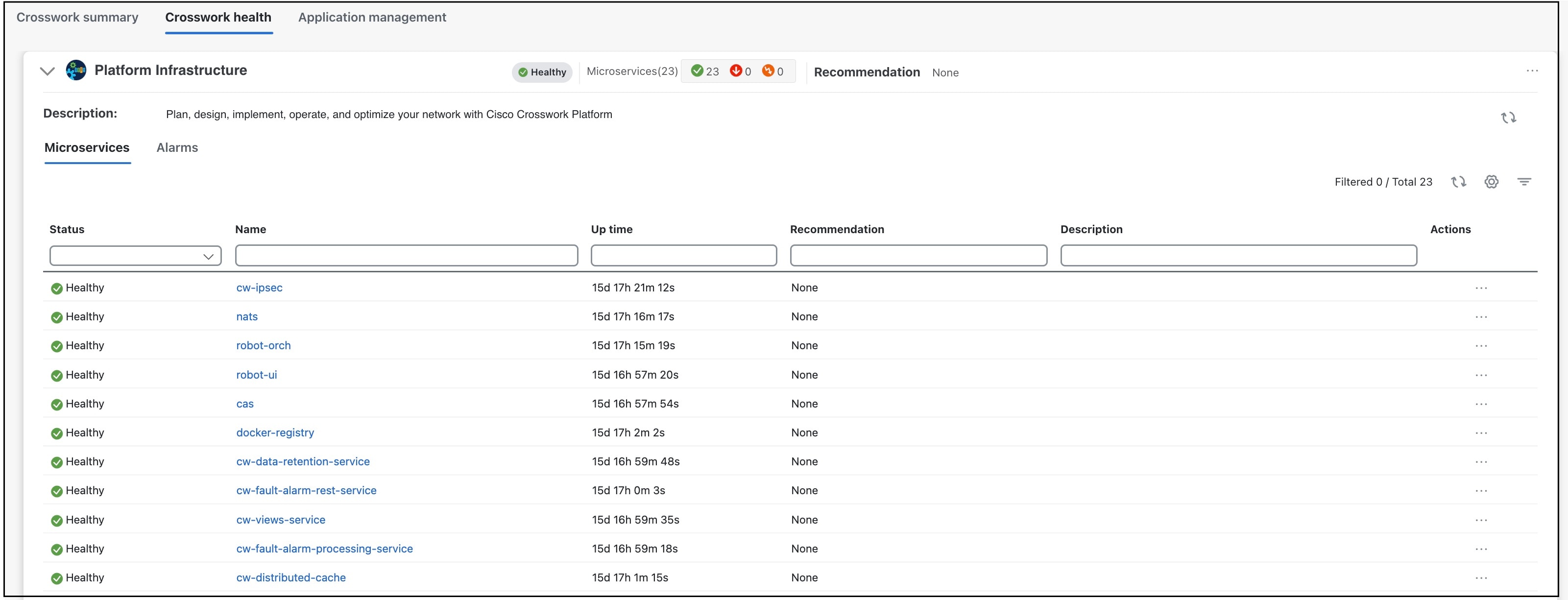

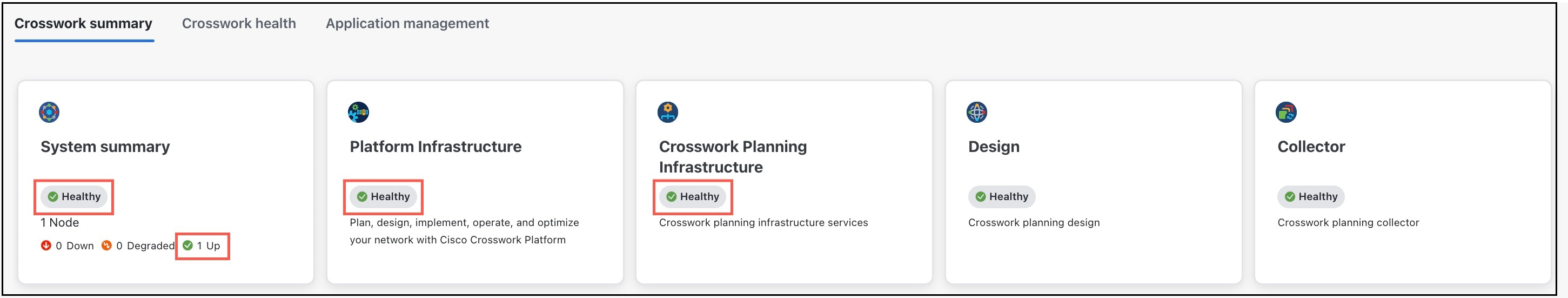

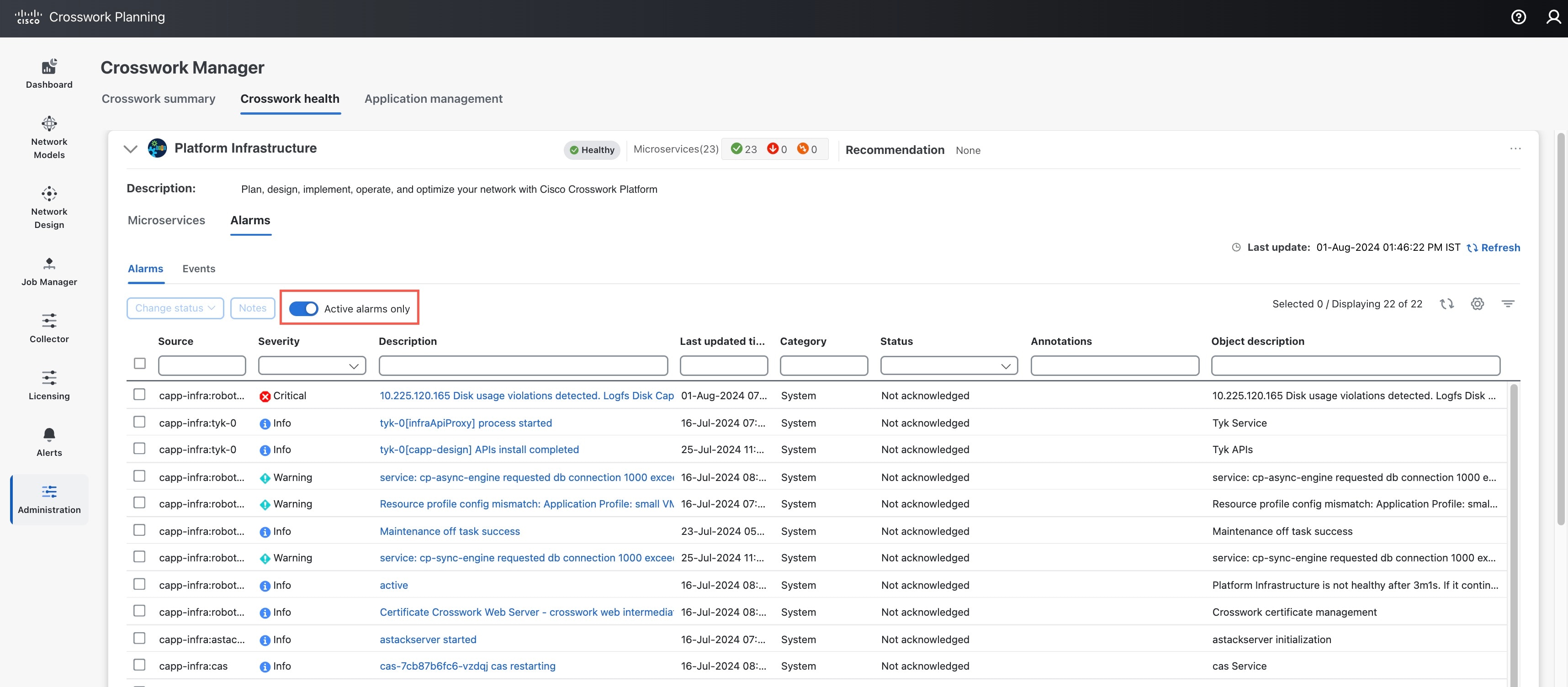

Crosswork Cert Manager は、分散フレームワーク内の複数のマイクロサービスおよびサービスのプロキシであり、すべての Crosswork 証明書を管理します。[証明書管理(Certificate Managemen)] ページ)を使用すると、証明書を表示、アップロード、および変更できます。

[証明書管理(Certificate management)] ページ は、Cisco Crosswork Planning が提供するデフォルトの証明書を表示しています。

証明書のタイプと使用方法

これらの証明書は、次の表に示すように、使用例に応じて異なるプロパティを持つさまざまなロールに分類されます。

|

ロール |

UI 名 |

説明 |

サーバ |

クライアント |

許可される操作 |

デフォルトの有効期限 |

許可される有効期限 |

|---|---|---|---|---|---|---|---|

|

Crosswork 内部 TLS |

Crosswork-Internal- Communication |

|

Crosswork |

Crosswork |

ダウンロード |

5 年 |

— |

|

Crosswork Web サーバー |

Crosswork-Web-Cert サーバー認証 |

|

Crosswork Web サーバー |

ユーザーブラウザまたは API クライアント |

|

5 年 |

30 日 ~ 5 年 |

|

Crosswork デバイス Syslog |

Crosswork-Device-Syslog |

|

Device |

ダウンロード |

5 年 |

— |

Crosswork には 2 つのカテゴリロールがあります。

-

信頼チェーンのみをアップロードまたはダウンロードできるロール。

-

信頼チェーンと中間証明書およびキーの両方のアップロードまたはダウンロードを許可するロール。

新しい証明書の追加

次のロールの証明書を追加できます。

-

[セキュアLDAP通信(Secure LDAP Communication)]:ユーザーは、セキュア LDAP 証明書の信頼チェーンをアップロードします。この信頼チェーンは、LDAP サーバーを認証するために Crosswork で使用されます。この信頼チェーンがアップロードされて Crosswork 内に伝播されると、ユーザーは LDAP サーバーを追加し(LDAP サーバーの管理 を参照)、証明書を関連付けることができます。

(注) |

Cisco Crosswork Planning は、Web 証明書を直接受信しません。中間 CA と中間キーを受け入れて新しい Web 証明書を作成し、Web ゲートウェイに適用します。 |

始める前に

-

証明書のタイプと使用方法については、「証明書のタイプと使用方法」を参照してください。

-

アップロードするすべての証明書がプライバシー強化メール(PEM)形式である必要があります。簡単に移動できるように、これらの証明書がシステム内のどこにあるかに注意してください。

-

アップロードする信頼チェーンファイルには同じファイル内の階層全体(ルート CA と中間証明書)が含まれている場合があります。場合によっては、同じファイルで複数のチェーンを使用することもできます。

-

中間キーは、PKCS1 形式または PKCS8 形式である必要があります。

手順

|

ステップ 1 |

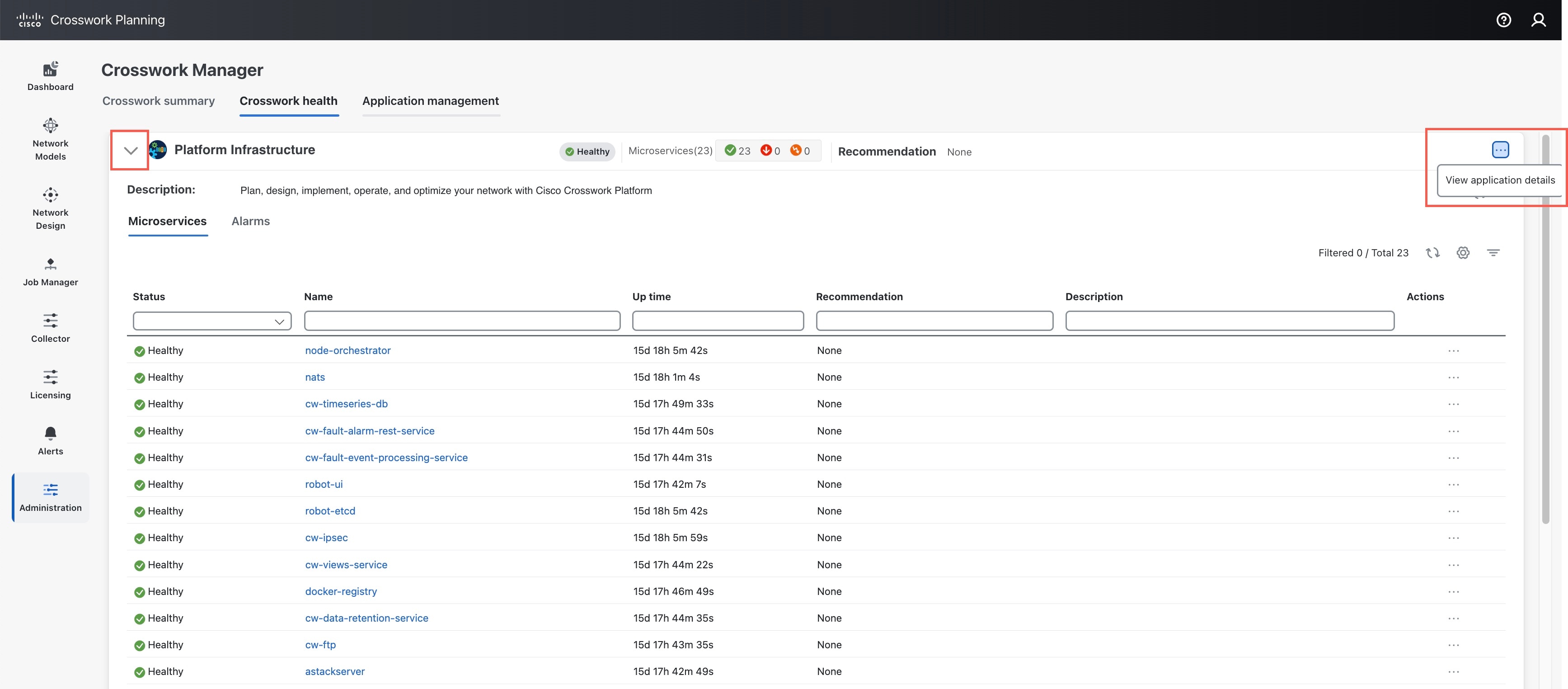

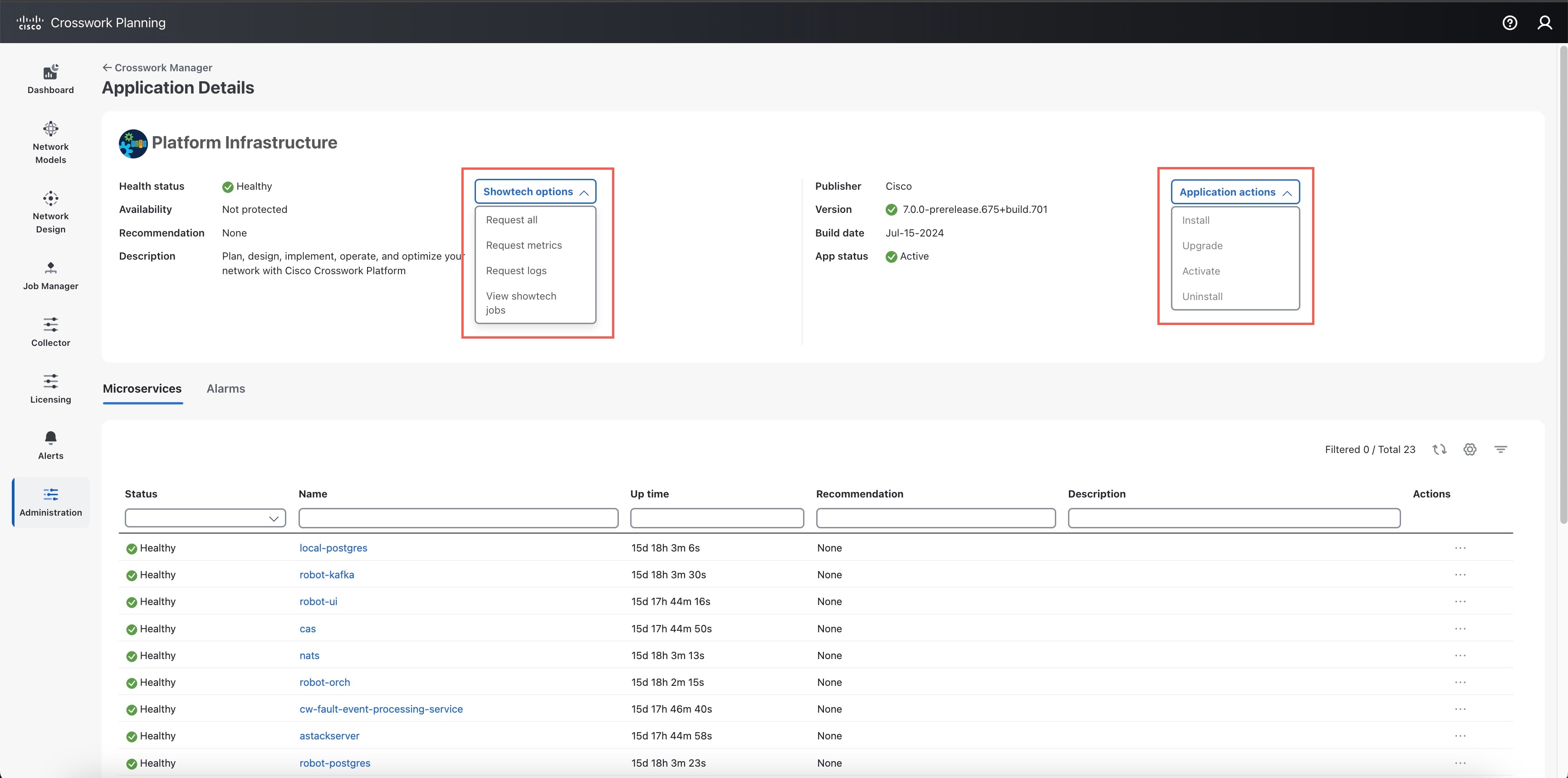

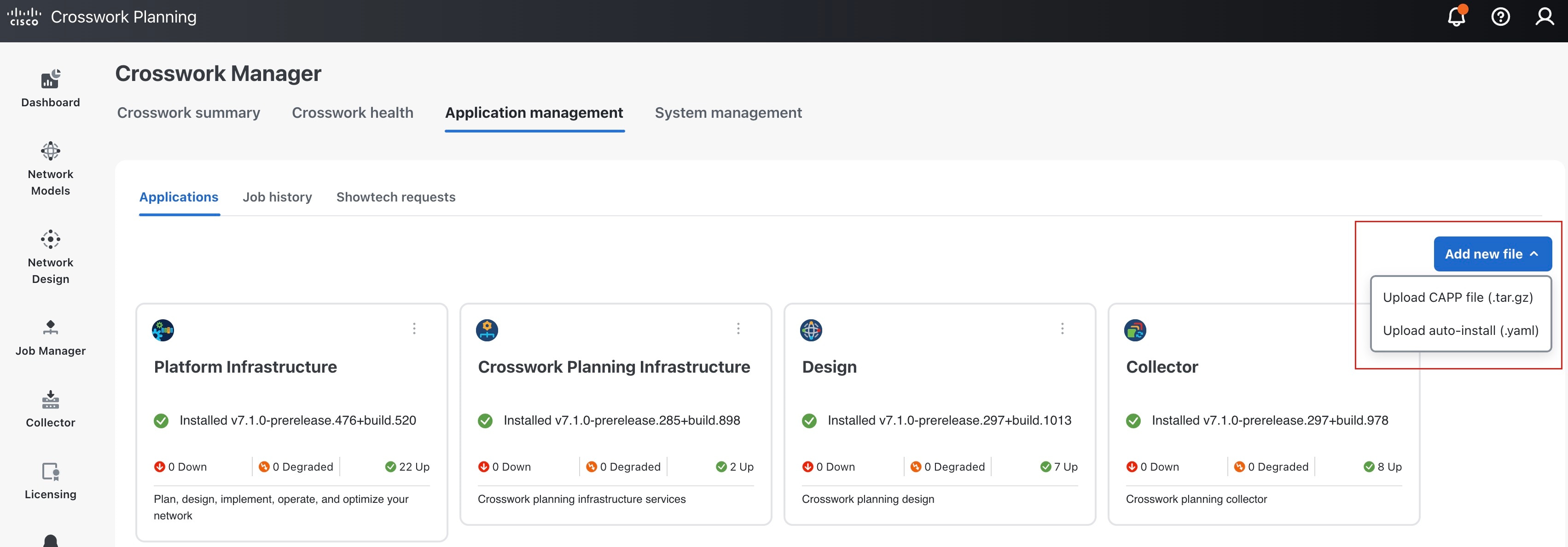

メインメニューから を選択し、 |

||

|

ステップ 2 |

署名書の一意の名前を入力します。 |

||

|

ステップ 3 |

[証明書のロール(Certificate Role)] ドロップダウンメニューから、証明書を使用する目的を選択します。

|

||

|

ステップ 4 |

[参照(Browse)] をクリックして証明書の信頼チェーンに移動します。 |

||

|

ステップ 5 |

[保存(Save)] をクリックします。

|

証明書の編集

証明書を編集して、接続先を追加または削除したり、期限切れまたは誤って設定された証明書をアップロードおよび置換したりできます。ユーザー指定の証明書および Web 証明書を編集できます。Cisco Crosswork が提供するその他のシステム証明書は変更できず、選択できません。

手順

|

ステップ 1 |

メインメニューから を選択します。 |

|

ステップ 2 |

証明書を更新するには、次の手順を実行します。

|

|

ステップ 3 |

Web 証明書のクライアント証明書認証を有効にするには、次の手順を実行します。 |

|

ステップ 4 |

1 ステップで証明書を更新してクライアント認証を設定するには、次の手順を実行します。 |

証明書のダウンロード

証明書をダウンロードするには、次の手順を実行します。

手順

|

ステップ 1 |

メインメニューから を選択します。 |

|

ステップ 2 |

ダウンロードする証明書の |

|

ステップ 3 |

ルート証明書と中間証明書を個別にダウンロードするには、証明書の横にある [ |

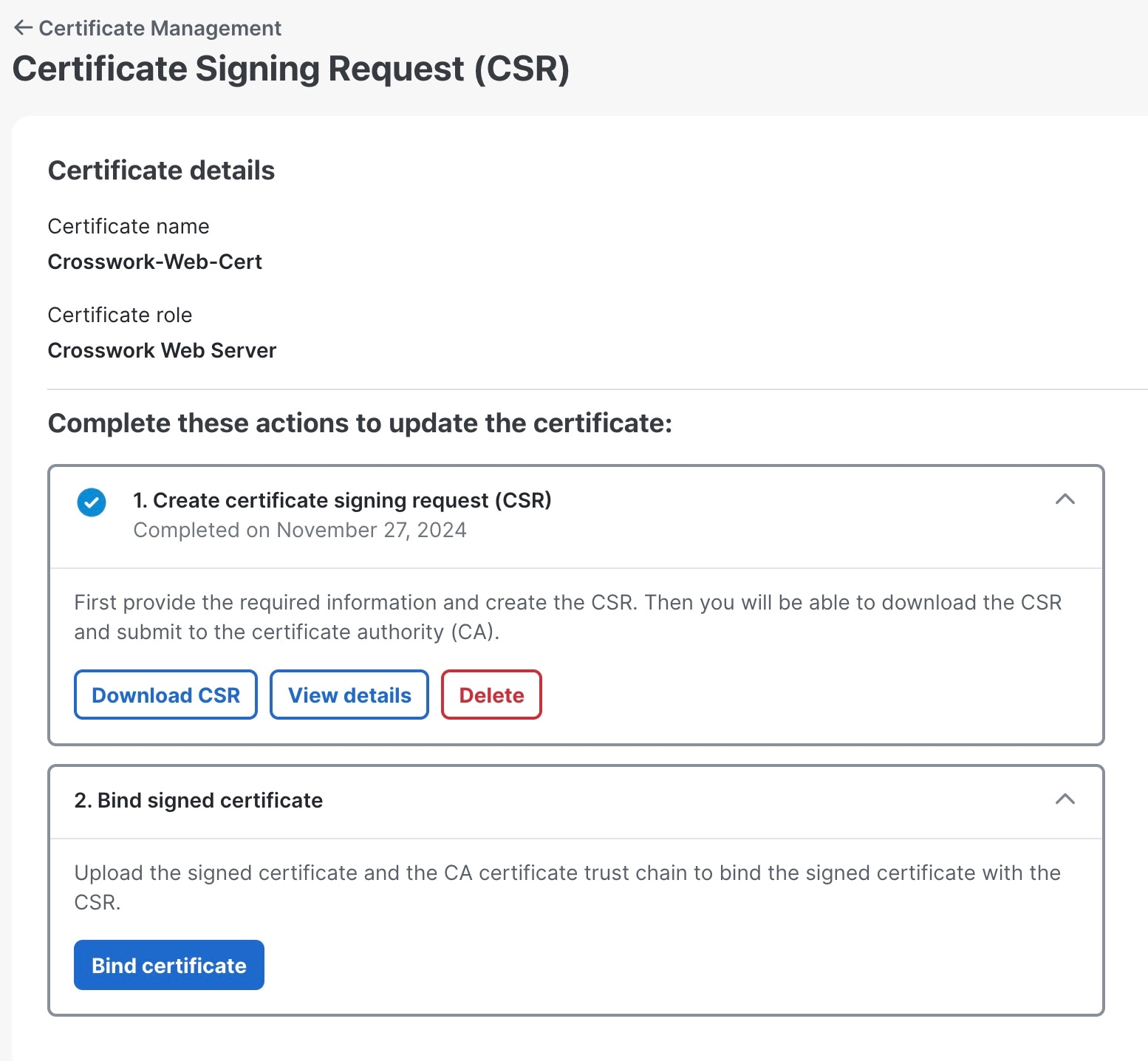

証明書署名要求を使用した Web 証明書の更新

Cisco Crosswork Planning は、中間認証局(CA)証明書をインポートすることで Web 証明書を更新できます。バージョン 7.0.1 以降では、証明書署名要求(CSR)による Web 証明書の更新もサポートされています。

このアプローチにより、Cisco Crosswork Planning の外部に秘密キーを公開することなく、エンタープライズまたは商用 CA によって署名された証明書を取得できます。

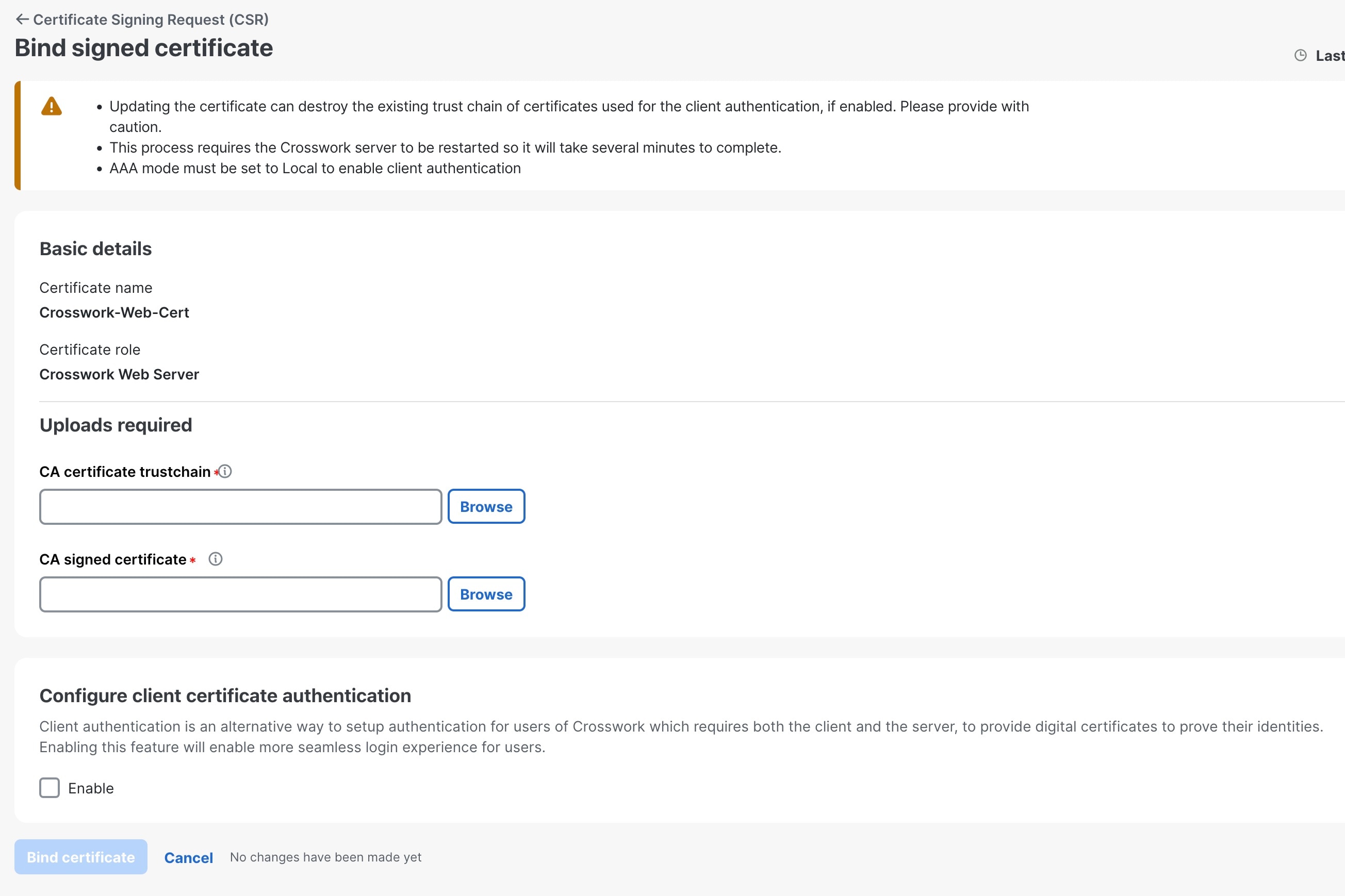

始める前に

-

証明書を更新すると、クライアント認証に使用される既存の証明書信頼チェーンが破壊される可能性があるため、慎重に操作を進めてください。

-

このプロセスでは Crossworkサーバーを再起動する必要があるため、完了するまで数分かかります。

-

クライアント認証を有効にするには、AAA モードをローカルに設定します。

手順

|

ステップ 1 |

メインメニューで、 の順に選択します。 |

|

ステップ 2 |

Web 証明書(Crosswork-Web-Cert)の [ [証明書の更新方法(Certificate Update Method)] ページが表示されます。 |

|

ステップ 3 |

CSR を作成して、認証局(CA)に送信します。 |

|

ステップ 4 |

CSR を生成したら、[ダウンロード(Download)] をクリックして、CSR をダウンロードして使用し、CA からの署名済み証明書を取得します。

|

|

ステップ 5 |

CA 署名付き証明書と CA 証明書信頼チェーンをアプリケーションして、証明書をバインドします。 |

フィードバック

フィードバック