Aperçu

GCP vous permet de créer, de déployer et de faire évoluer des applications, des sites Web et des services sur la même infrastructure que Google.

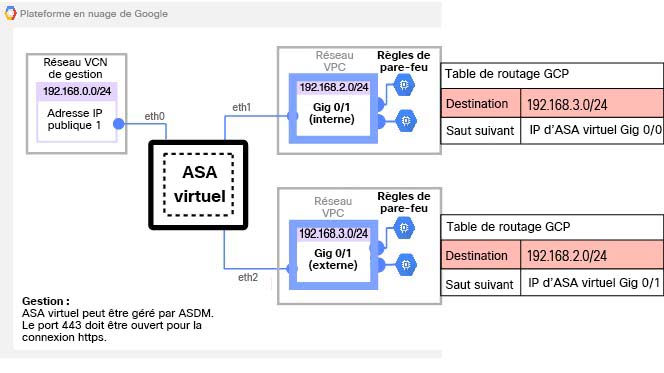

L’ASA virtuel exécute le même logiciel que les ASA physiques pour fournir des fonctionnalités de sécurité éprouvées dans un format virtuel. L’ASA virtuel peut être déployé dans le GCP public. Il peut ensuite être configuré pour protéger les charges de travail des centres de données virtuels et physiques qui se développent, se contractent ou changent d’emplacement au fil du temps.

Prise en charge des types de machines GCP

Sélectionnez le type et la taille de machine virtuelle Google qui répondent à vos besoins ASA virtuel.

L’ASA virtuel prend en charge les types de machines GCP à usage général NI, N2 et C2 optimisées pour le calcul :

|

Types de machines optimisées pour le calcul |

Attributs |

|

|---|---|---|

|

vCPU |

Mémoire (Go) |

|

|

c2-standard-4 |

4 |

16 |

|

c2-standard-8 |

8 |

32 |

|

c2-standard-16 |

16 |

64 |

|

Type de machine |

Attributs |

|

|---|---|---|

|

vCPU |

Mémoire (Go) |

|

|

n1-standard-4 |

4 |

15 |

|

n1-standard-8 |

8 |

30 |

|

n1-standard-16 |

16 |

60 |

|

n2-standard-4 |

4 |

16 |

|

n2-standard-8 |

8 |

32 |

|

n2-standard-16 |

16 |

64 |

|

n2-highmem-4 |

4 |

32 |

|

n2-highmem-8 |

8 |

64 |

-

L’ASA virtuel nécessite un minimum de 3 interfaces.

-

Le maximum de vCPU pris en charge est de 16.

-

Le type de machine à mémoire optimisée n’est pas pris en charge.

Vous créez un compte sur GCP, lancez une instance ASA virtuel à l’aide de l’offre du pare-feu virtuel ASA (ASA virtuel) sur le Marché GCP et choisissez un type de machine GCP.

Limites du type de machine C2 optimisée pour le calcul

Les types de machines C2 optimisées pour le calcul ont les restrictions suivantes :

-

Vous ne pouvez pas utiliser de disques persistants régionaux avec des types de machines optimisées pour le calcul. Pour en savoir plus, consultez la documentation de Google Ajout ou redimensionnement de disques persistants régionaux.

-

Sous réserve de limites de disque différentes de celles des types de machines à usage général et à mémoire optimisée. Pour en savoir plus, consultez la documentation de Google Bloquer la performance du stockage.

-

Disponible uniquement dans certaines zones et régions. Pour plus d’informations, consultez la documentation de Google Régions et zones disponibles.

-

Disponible uniquement sur certaines plateformes CPU. Pour plus d’informations, consultez la documentation de Google Plateformes CPU.

Niveaux de performance pour ASA virtuel

L’ASA virtuel prend en charge les licences par niveau de performance qui fournissent différents niveaux de débit et limites de connexion VPN en fonction des exigences de déploiement.

|

Niveau de performance |

Type d’instance (cœur/RAM) |

Limite du débit |

Limite de session RA VPN |

|---|---|---|---|

|

ASAv5 |

c2-standard-4 4 cœurs/16 Go |

100 Mbit/sec |

50 |

|

ASAv10 |

c2-standard-4 4 cœurs/16 Go |

1 Gbit/sec |

250 |

|

ASAv30 |

c2-standard-4 4 cœurs/16 Go |

2 Gbit/s |

750 |

|

ASAv50 |

c2-standard-8 8 cœurs/32 Go |

7,6 Gbit/s |

10 000 |

|

ASAv100 |

c2-standard-16 16 cœurs/64 Go |

16 Gbit/s |

20 000 |

Commentaires

Commentaires