Solution d’évolutivité automatique pour la Défense contre les menaces virtuelles ASA virtuel sur AWS

Les sections suivantes décrivent comment les composants de la solution d’évolutivité automatique fonctionnent pour l’ASA virtuel sur AWS.

Aperçu

Cisco fournit des modèles et des scripts CloudFormation pour le déploiement d’un groupe d’évolutivité automatique de pare-feu ASA virtuel à l’aide de plusieurs services AWS, notamment Lambda, les groupes d’évolutivité automatique, Elastic Load Balancing (ELB, équilibreur de charge élastique), les compartiments Amazon S3, SNS et CloudWatch.

L’évolutivité automatique de l’ASA virtuel dans AWS est une implémentation complète sans serveur (c.-à-d. aucune machine virtuelle d’assistant n’est impliquée dans l’automatisation de cette fonctionnalité) qui ajoute une capacité d’évolutivité automatique horizontale aux instances d’ASA virtuel dans l’environnement AWS. À partir de la version 6.4, la solution d’évolutivité automatique est prise en charge sur gérée par centre de gestion.

La solution d’évolutivité automatique ASA virtuel est un déploiement basé sur un modèle CloudFormation qui fournit :

-

La configuration entièrement automatisée s’applique automatiquement aux instances ASA virtuel mises à l’échelle.

-

Prise en charge des équilibreurs de charges et des zones de multi-disponibilité.

-

Prise en charge de l’activation et de la désactivation de la fonction d’évolutivité automatique.

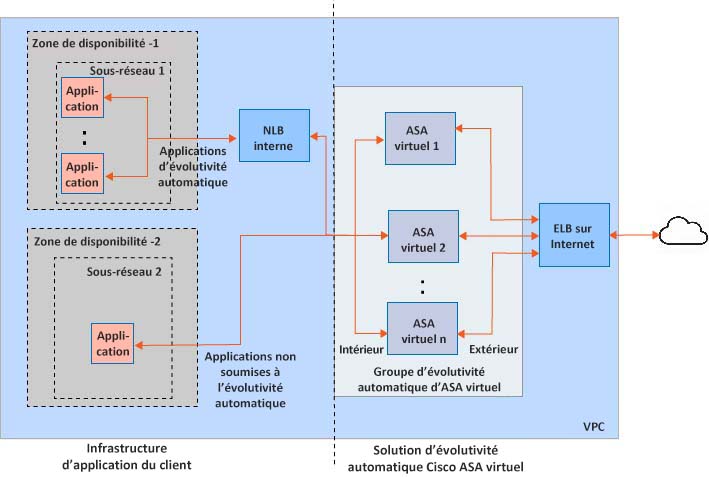

Scénario d’évolutivité automatique à l’aide de la topologie de Sandwich

Le scénario de cette solution d’évolutivité automatique AWS ASA virtuel est illustré dans le diagramme des scénarios. Comme l’équilibreur de charges AWS autorise uniquement les connexions entrantes, seul le trafic externe est autorisé à passer à l’intérieur par le pare-feu ASA virtuel.

Remarque |

Les ports sécurisés ont besoin d’un certificat SSL/TLS, comme décrit dans Certificat de serveur SSL dans les conditions préalables. |

L’équilibreur de charges Internet peut être un équilibreur de charges réseau ou un équilibreur de charges d’application. Toutes les exigences et conditions d’AWS sont remplies dans tous les cas. Comme indiqué dans le diagramme des scénarios, le côté droit de la ligne pointillée est déployé par l’intermédiaire des modèles ASA virtuel. Le côté gauche est entièrement défini par l’utilisateur.

Remarque |

Le trafic sortant initié par l’application ne passera pas par l’ASA virtuel. |

La bipolation du trafic basée sur le port est possible. Cela peut être possible en utilisant des règles NAT. Par exemple, le trafic DNS LB sur Internet, Port : 80 peut être acheminé vers Application-1; le trafic Port : 88 peut être acheminé vers Application-2.

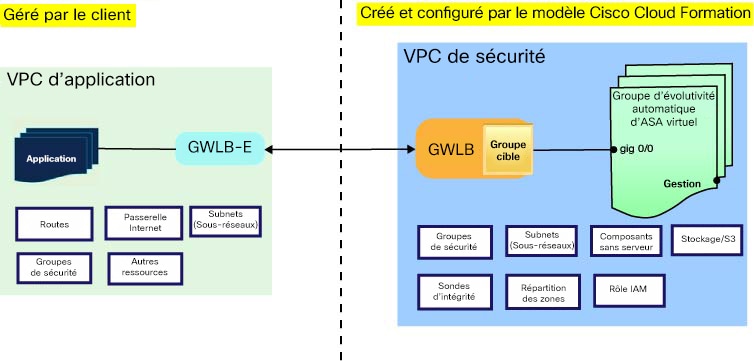

Scénario d’évolutivité automatique à l’aide de l’équilibreur de charges de la passerelle AWS

Le scénario de la solution d’évolutivité automatique de l’équilibreur de charges de la passerelle (GWLB) AWS d’ASA virtuel est illustré dans le diagramme de scénarios. La GWLB AWS permet les connexions entrantes et sortantes, de sorte que le trafic généré en interne et en externe est autorisé à passer à l’intérieur par le pare-feu Cisco ASA virtuel.

L’équilibreur de charges sur Internet peut être un terminal d’équilibreur de charges de passerelle (GWLBe) AWS. Le GWLBe envoie le trafic à la solution GWLB, puis à ASA virtuel pour inspection. Toutes les exigences et conditions d’AWS sont remplies dans tous les cas. Comme indiqué dans le diagramme de scénarios, le côté droit de la ligne pointillée représente la solution d’évolutivité automatique GWLB d’ASA virtuel déployée via les modèles ASA virtuel. Le côté gauche est entièrement défini par l’utilisateur.

Remarque |

Le trafic sortant initié par l’application ne passera pas par l’ASA virtuel. |

Fonctionnement de la solution d’évolutivité automatique

Pour l’évolutivité à la baisse et à la hausse des instances ASA virtuel, une entité externe appelée Auto Scale Manager supervise les mesures, les commandes et le groupe d’évolutivité automatique pour ajouter ou supprimer les instances ASA virtuel, et configure les instances ASA virtuel.

Auto Scale Manager est implémenté en utilisant l'architecture sans serveur AWS et communique avec les ressources d'AWS et l’ASA virtuel. Nous fournissons des modèles CloudFormation pour automatiser le déploiement des composants d’Auto Scale Manager. Le modèle déploie également d’autres ressources nécessaires pour que la solution complète fonctionne.

Remarque |

Les scripts d’évolutivité automatique sans serveur ne sont appelés que par les événements CloudWatch. Ils ne s’exécutent donc que lorsqu’une instance est lancée. |

Composants de la solution d’évolutivité automatique

Les composants suivants constituent la solution d’évolutivité automatique.

Modèle CloudFormation

Le modèle CloudFormation est utilisé pour déployer les ressources requises par la solution d’évolutivité automatique dans AWS. Le modèle comprend les éléments suivants :

-

Groupe d’évolutivité automatique, équilibreur de charges, groupes de sécurité et autres composants divers.

-

Le modèle prend en compte les données des utilisateurs pour personnaliser le déploiement.

Remarque

Le modèle a des limites pour la validation des entrées des utilisateurs. Il est donc de la responsabilité de l’utilisateur de valider les entrées pendant le déploiement.

Fonctions Lambda

La solution d’évolutivité automatique est un ensemble de fonctions Lambda développées en Python, qui sont déclenchées à partir de crochets de cycle de vie, de SNS et d’événements/alarmes CloudWatch. Voici les fonctionnalités de base :

-

Ajouter/Supprimer les interfaces Gig 0/0 et Gig 0/1 à l’instance.

-

Enregistrez l’interface Gig 0/1 dans les groupes cibles de l’équilibreur de charges.

-

Configurez et déployez un nouveau ASA virtuel avec le fichier de configuration ASA.

Les fonctions Lambda sont fournies au client sous la forme d’un progiciel Python.

Crochets de cycle de vie

-

Les crochets de cycle de vie sont utilisés pour obtenir une notification de modification de cycle de vie d’une instance.

-

Dans le cas du lancement d’une instance, un crochet de cycle de vie est utilisé pour déclencher une fonction Lambda qui peut ajouter des interfaces à une instance ASA virtuel et enregistrer les adresses IP d’interface externe aux groupes cibles.

-

Dans le cas de la résiliation d’une instance, un crochet de cycle de vie est utilisé pour déclencher une fonction Lambda afin d’annuler l’enregistrement d’une instance ASA virtuel du groupe cible.

Service de notification simple (SNS)

-

Le service de notification simple (SNS) d’AWS est utilisé pour générer des événements.

-

En raison de la limitation liée à l’absence d’orchestrateur adapté aux fonctions Lambda sans serveur dans AWS, la solution utilise SNS comme type de chaînage de fonctions pour orchestrer les fonctions Lambda selon les événements.

Commentaires

Commentaires