Solution d’évolutivité automatique pour ASA virtuel sur Azure

Aperçu

La solution d’évolutivité automatique permet l’allocation de ressources pour répondre aux exigences de performance et réduire les coûts. Si la demande de ressources augmente, le système garantit que les ressources sont allouées selon les besoins. Si la demande de ressources diminue, des ressources sont désaffectées pour réduire les coûts.

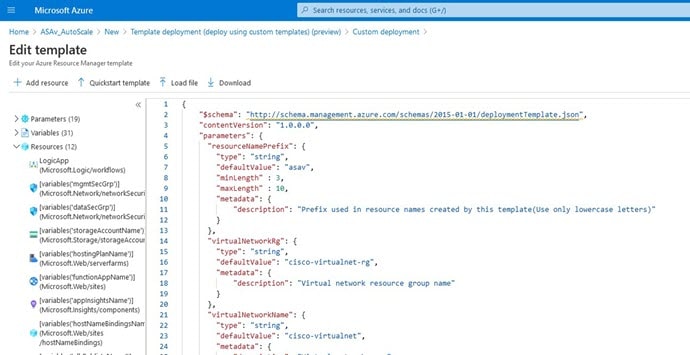

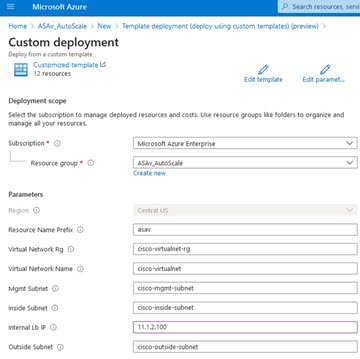

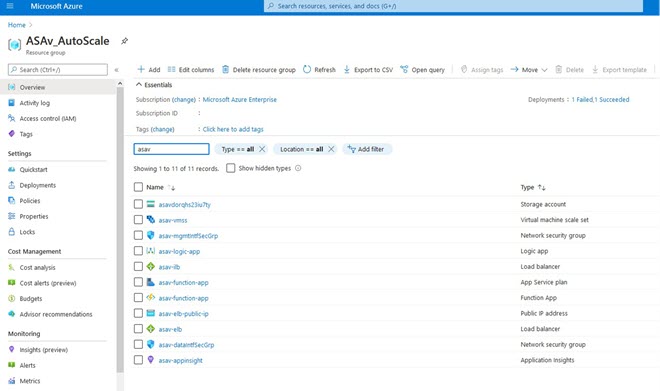

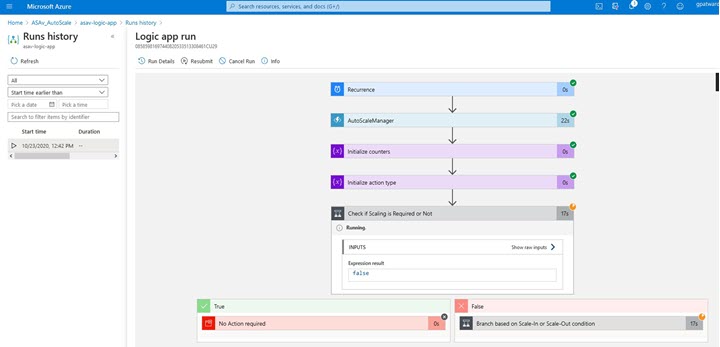

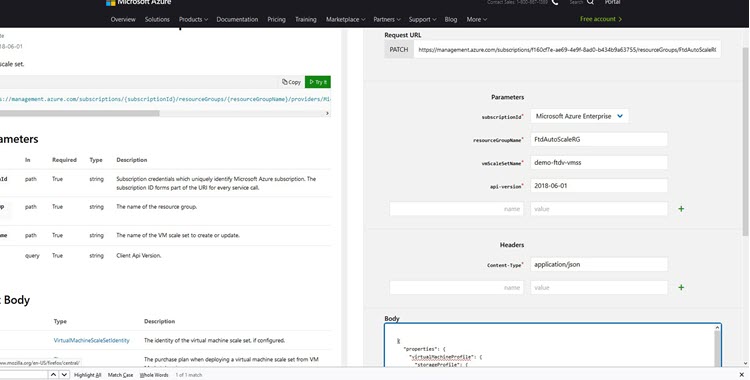

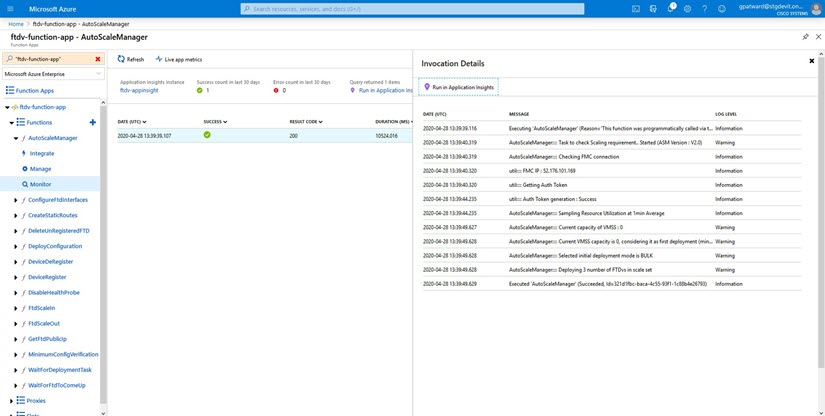

L’évolutivité automatique d’ASA virtuel pour Azure est une implémentation complète sans serveur qui utilise l’infrastructure sans serveur fournie par Azure (application Logic, fonctions Azure, équilibreurs de charges, groupes de sécurité, ensemble d’évolutivité des machines virtuelles, etc.).

Certaines des fonctionnalités clés de l’évolutivité automatique d’ASA virtuel pour l’implémentation d’Azure comprennent :

-

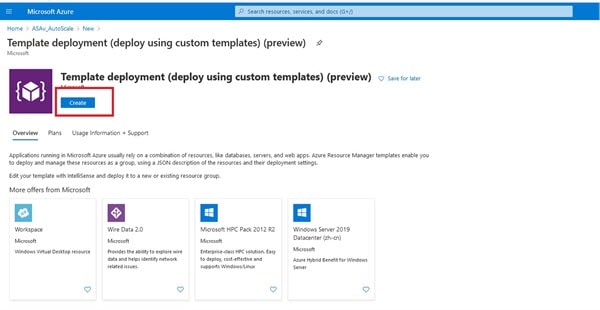

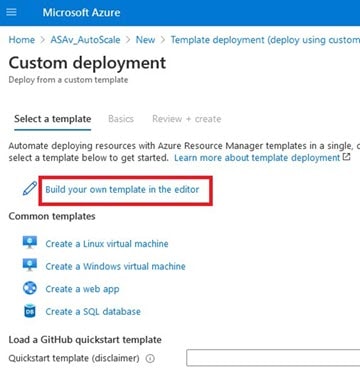

Le déploiement basé sur le modèle Azure Resource Manager (ARM).

-

Prise en charge des mesures d’évolutivité en fonction du CPU.

Remarque

Consultez Logique d’évolutivité automatique pour obtenir de plus amples renseignements.

-

Prise en charge du déploiement d’ASA virtuel et des zones de multi-disponibilité.

-

La configuration entièrement automatisée s’applique automatiquement aux instances ASA virtuel mises à l’échelle.

-

Prise en charge des équilibreurs de charges et des zones de multi-disponibilité.

-

Prise en charge de l’activation et de la désactivation de la fonction d’évolutivité automatique.

-

Cisco fournit un paquet de déploiement de l’évolutivité automatique pour Azure afin de faciliter le déploiement.

La solution d’évolutivité automatique d’ASA virtuel sur Azure prend en charge deux types de scénarios configurés à l’aide de topologies différentes :

-

Évolutivité automatique à l’aide de la topologie Sandwich : l’ensemble d’évolutivité ASA virtuel est pris en sandwich entre un équilibreur de charges interne Azure (ILB) et un équilibreur de charges externe Azure (ELB).

-

Évolutivité automatique avec l‘équilibreur de charges de la passerelle Azure (GWLB) : la solution GWLB Azure est intégrée à Cisco Secure Firewall, à l‘équilibreur de charges public et aux serveurs internes pour simplifier le déploiement, la gestion et l‘évolutivité des pare-feu.

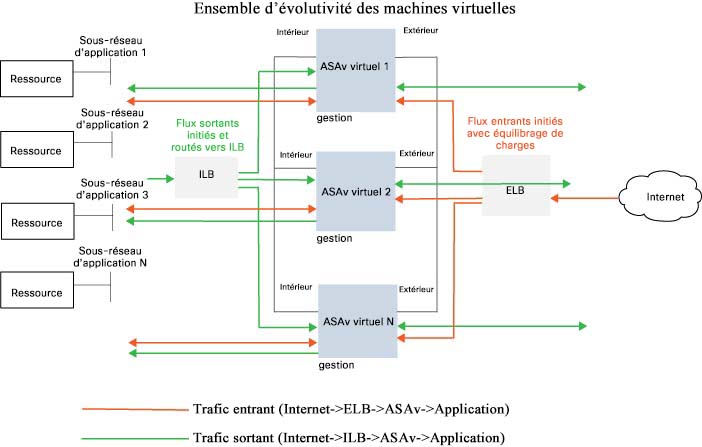

Scénario d’évolutivité automatique à l’aide de la topologie de Sandwich

L’évolutivité automatique d’ASA virtuel pour Azure est une solution d’évolutivité horizontale automatisée qui positionne un ensemble d’évolutivité ASA virtuel pris en sandwich entre un équilibreur de charges interne (ILB) Azure et un équilibreur de charges externe (ELB) Azure.

-

L’ELB distribue le trafic d’Internet aux instances ASA virtuel dans l’ensemble d’évolutivité; le pare-feu transfère ensuite le trafic à l’application.

-

L’ILB distribue le trafic Internet sortant d’une application aux instances ASA virtuel dans l’ensemble d’évolutivité; le pare-feu transfère ensuite le trafic à Internet.

-

Un paquet réseau ne traversera jamais les deux équilibreurs de charges (interne et externe) en une seule connexion.

-

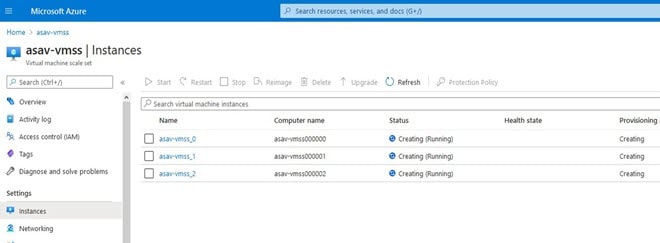

Le nombre d’instances ASA virtuel dans l’ensemble d’évolutivité se verra évoluer et sera configuré automatiquement en fonction des conditions de charge.

Scénario d’évolutivité automatique avec l’équilibreur de charge de la passerelle Azure

L’équilibreur de charge de passerelle Azure (GWLB) garantit que le trafic Internet vers et à partir d’une machine virtuelle Azure, comme un serveur d’applications, est inspecté par Cisco Secure Firewall sans nécessiter de modifications de routage. Cette intégration d’Azure GWLB à Cisco Secure Firewall simplifie le déploiement, la gestion et l’évolutivité des pare-feu. Cette intégration réduit également la complexité opérationnelle et fournit un point d’entrée et de sortie unique pour le trafic au niveau du pare-feu. Les applications et l’infrastructure peuvent maintenir la visibilité de l’adresse IP source, ce qui est essentiel dans certains environnements.

Dans le scénario d’évolutivité automatique d’Azure GWLB, l’ASA virtuel utilise uniquement deux interfaces : la gestion et une interface de données.

Remarque |

|

Licence

Le protocole BYOL est pris en charge.

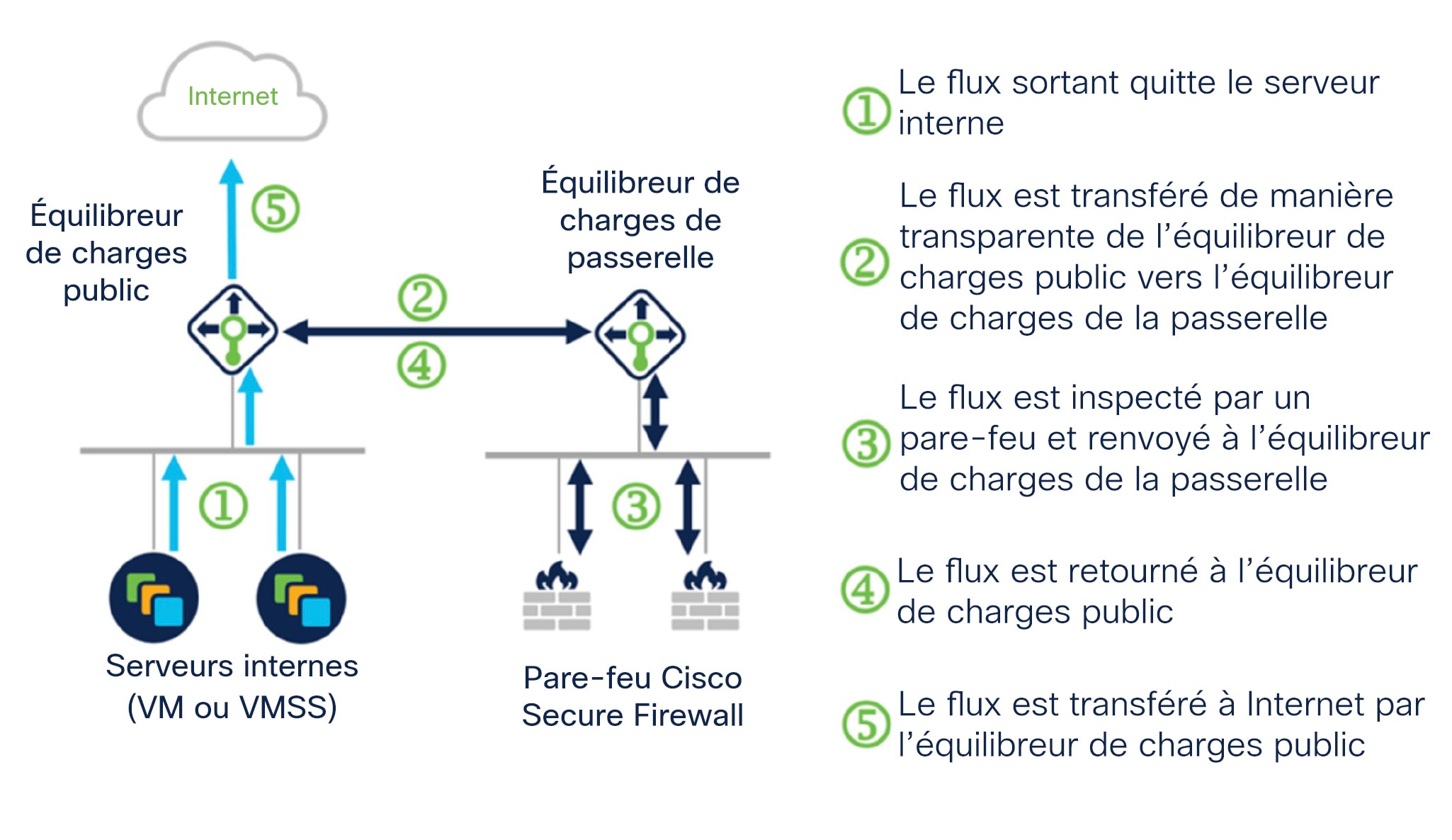

Scénario et topologie du trafic entrant

Le diagramme suivant affiche le flux de trafic pour le trafic entrant.

Scénario et topologie du trafic sortant

Le diagramme suivant affiche le flux de trafic pour le trafic sortant.

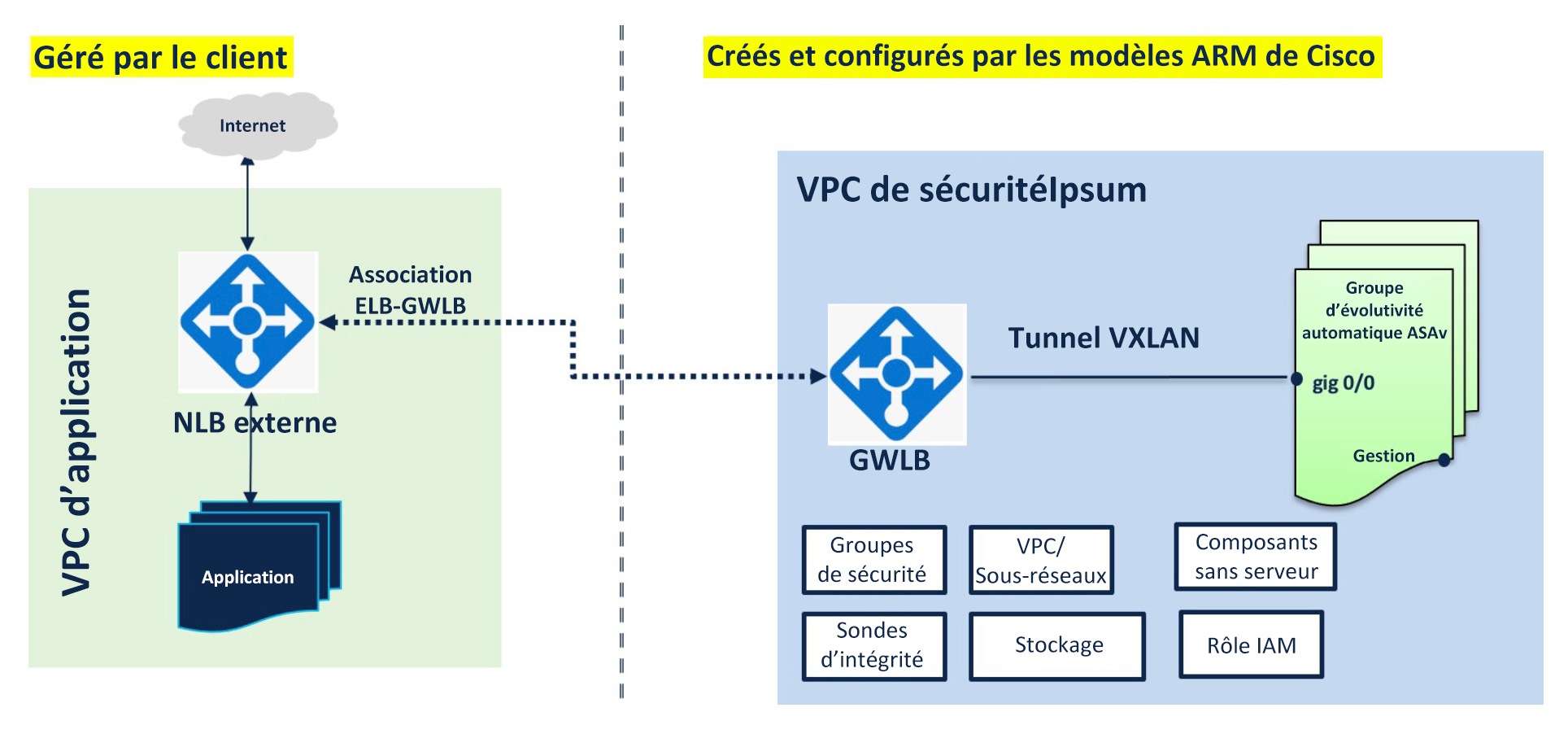

Flux de trafic entre le VPC d’application et le VPC de sécurité

Dans le schéma ci-dessous, le trafic est redirigé de la topologie existante vers les pare-feu pour inspection par l’équilibreur de charges externe. Le trafic est ensuite acheminé vers la nouvelle GWLB. Tout trafic acheminé vers ELB est transféré vers GWLB.

La GWLB transfère ensuite le trafic encapsulé VXLAN à une instance ASA virtuel. Vous devez créer deux associations ASA virtuel, car la GWLB utilise deux tunnels VXLAN distincts pour le trafic d’entrée et de sortie. L’ASA virtuel désencapsule le trafic encapsulé VXLAN, l’inspecte et achemine le trafic vers la GWLB. La GWLB transfère ensuite le trafic à l’ELB.

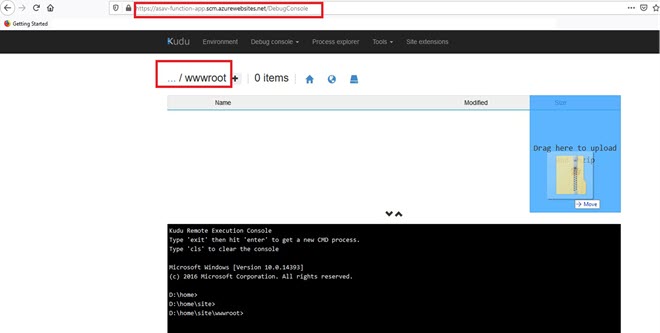

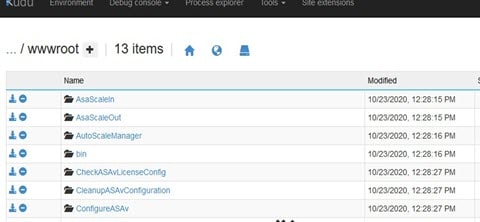

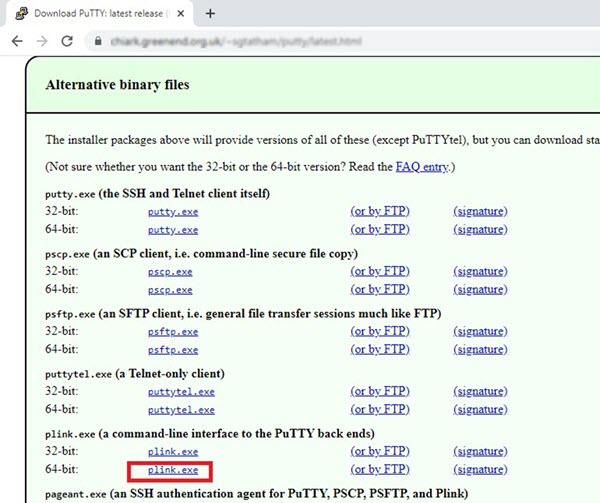

Champ d’application

Ce document couvre les procédures détaillées pour déployer les composants sans serveur pour la solution d’évolutivité automatique d’ASA virtuel pour Azure.

Important |

|

Commentaires

Commentaires