|

tenancy_ocid

|

Chaîne

|

OCID de la sphère à laquelle votre compte appartient. Pour savoir comment trouver l’OCID de la sphère du détenteur, consultez

l’information ici.

L’OCID de location ressemble à ceci : ocid1.tenancy.oc1..<ID_unique>

|

|

compartment_id

|

Chaîne

|

L’OCID du compartiment dans lequel créer les ressources.

Exemple : locid1.compartment.oc1..<ID_unique>

|

|

compartment_name

|

Chaîne

|

Nom du compartiment

|

|

region

|

Chaîne

|

Identificateur unique de la région dans laquelle vous souhaitez que les ressources soient créées.

Exemple :

us-phoenix-1, us-ashburn-1

|

|

lb_size

|

Chaîne

|

Un modèle qui détermine la bande passante préprovisionnée totale (entrée plus sortie) de l’équilibreur de charges externe

et interne.

Valeurs prises en charge : 100 Mbit/s, 10 Mbit/s, 10 Mbit/s-Micro, 400 Mbit/s, 8 000 Mbit/s

Exemple : 100 Mbit/s

|

|

availability_domain

|

Valeurs séparées par des virgules

|

Exemple : Tpeb:PHX-AD-1

|

Remarque

|

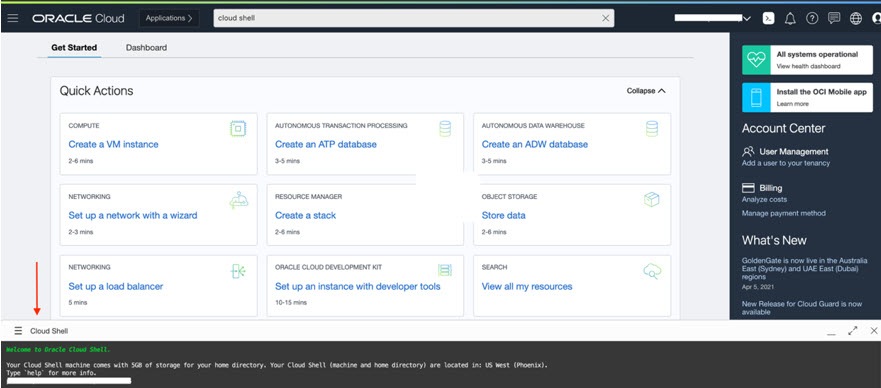

Exécutez la commande oci iam availability-domain list dans Cloud Shell pour obtenir les noms de domaine de disponibilité.

|

|

|

min_and_max_instance_count

|

Valeurs séparées par des virgules

|

Le nombre minimal et maximal d’instances que vous souhaitez conserver dans le groupe d’instances.

Exemple : 1,5

|

|

autoscale_group_prefix

|

Chaîne

|

Le préfixe à utiliser pour nommer toutes les ressources créées à l’aide du modèle. Par exemple, si le préfixe de ressource

est « autoscale », toutes les ressources sont nommées comme suit : autoscale_resource1, autoscale_resource2, etc.

|

|

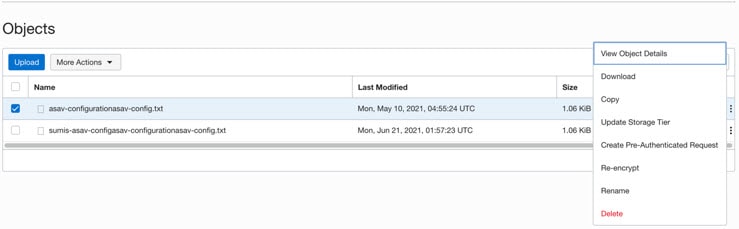

asav_config_file_url

|

URL

|

L’URL du fichier de configuration chargé dans le stockage d’objets à utiliser pour configurer l’ASA virtuel.

|

Remarque

|

L’URL de demande préauthentification du fichier de configuration doit être donnée.

|

Exemple : https://objectstorage.<nom-region>. oraclecloud.com/<nom-objet-stockage>/ oci-asav-configuration.txt

|

|

mgmt_subnet_ocid

|

Chaîne

|

OCID du sous-réseau de gestion qui doit être utilisé.

|

|

inside_subnet_OCID

|

Chaîne

|

OCID du sous-réseau interne qui doit être utilisé.

|

|

outside_subnet_ocid

|

Chaîne

|

OCID du sous-réseau externe qui doit être utilisé.

|

|

mgmt_nsg_ocid

|

Chaîne

|

OCID du groupe de sécurité réseau du sous-réseau de gestion qui doit être utilisé.

|

|

inside_nsg_ocid

|

Chaîne

|

OCID du groupe de sécurité réseau du sous-réseau interne qui doit être utilisé.

|

|

outside_nsg_ocid

|

Chaîne

|

OCID du groupe de sécurité réseau du sous-réseau externe qui doit être utilisé.

|

|

elb_listener_port

|

Valeurs séparées par des virgules

|

Liste des ports de communication pour l’écouteur de l’équilibreur de charges externe.

Exemple : 80

|

|

ilb_listener_port

|

Valeurs séparées par des virgules

|

Liste des ports de communication pour l’écouteur de l’équilibreur de charges interne.

Exemple : 80

|

|

health_check_port

|

Chaîne

|

Le port du serveur principal de l’équilibreur de charges par rapport auquel la vérification d’intégrité est exécutée.

Exemple : 8080

|

|

instance_shape

|

Chaîne

|

La forme de l’instance à créer. La forme détermine le nombre de CPU, la quantité de mémoire et d’autres ressources qui sont

allouées à l’instance.

Formes prises en charge : « VM.Standard2.4 » et « VM.Standard2.8 »

|

|

lb_bs_policy

|

Chaîne

|

La politique d’équilibreur de charges à utiliser pour l’ensemble principal de l’équilibreur de charges interne et externe.

Pour en savoir plus sur le fonctionnement des politiques d’équilibreur de charges, consultez ce lien.

Valeurs prises en charge : « ROUND_ROBIN », « LEAST_CONNECTIONS », « IP_HASH »

|

|

image_name

|

Chaîne

|

Le nom de l’image de marché à utiliser pour créer la configuration d’instance.

Valeur par défaut : « Cisco ASA virtual firewall (ASAv) » (pare-feu virtuel Cisco ASA (ASAv))

|

Remarque

|

Si l’utilisateur souhaite déployer une image personnalisée, il doit configurer le paramètre custom_image_ocid.

|

|

|

image_version

|

Chaîne

|

La version de l’image ASA virtuel disponible dans le Marché OCI à utiliser. Actuellement, les versions 9.15.1.15 et 9.16.1 sont disponibles.

Valeur par défaut : « Cisco ASA virtual firewall (ASAv) » (pare-feu virtuel Cisco ASA (ASAv))

|

|

scaling_thresholds

|

Valeurs séparées par des virgules

|

Les seuils d’utilisation du CPU à utiliser pour l’évolutivité à la baisse ou à la hausse. Précisez les valeurs de seuil d’évolutivité

à la baisse et à la hausse séparées par des virgules.

Exemple : 15,50

où 15 est le seuil d’évolutivité à la baisse et 50 est le seuil d’évolutivité à la hausse.

|

|

custom_image_ocid

|

Chaîne

|

OCID de l’image personnalisée à utiliser pour créer la configuration de l’instance si l’image du Marché ne doit pas être utilisée.

|

Remarque

|

custom_image_ocid est un paramètre facultatif

|

|

|

asav_password

|

Chaîne

|

Le mot de passe pour ASA virtuel sous forme chiffrée, en utilisant le protocole SSH dans ASA virtuel pour la configuration. Utilisez le guide de configuration pour les instructions sur la façon de chiffrer le mot de passe

ou consultez ce lien.

|

|

cryptographic_endpoint

|

Chaîne

|

Le terminal cryptographique est une URL utilisée pour déchiffrer le mot de passe. Il se trouve dans le Vault (centre de stockage).

|

|

master_encryption_key_id

|

Chaîne

|

L’OCID de la clé avec laquelle le mot de passe a été chiffré. Il se trouve dans le Vault (centre de stockage).

|

|

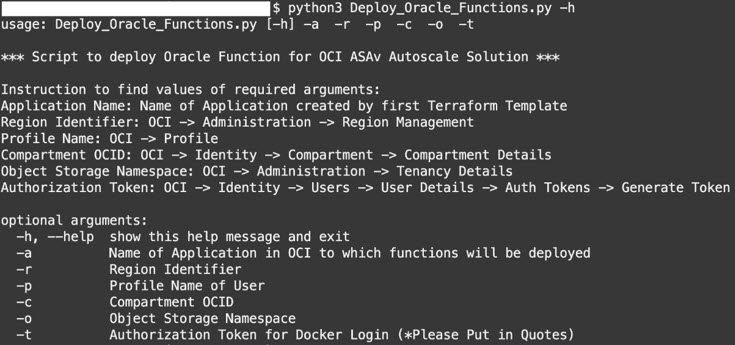

Profile Name (Nom de profil)

|

|

Il s’agit du nom de profil de l’utilisateur dans OCI. Il se trouve dans la section du profil de l’utilisateur.

Exemple : oracleidentitycloudservice/ <utilisateur>@<mail>.com

|

|

Object Storage Namespace (espaces de nom du stockage d’objet)

|

|

Il s’agit d’un identifiant unique créé au moment de la création de la location. Vous pouvez trouver cette valeur dans

|

|

Jeton d’autorisation

|

|

Il est utilisé comme mot de passe pour la connexion au docker, qui autorise l’envoi d’Oracle-Functions dans le registre de

conteneur OCI. Pour se procurer le jeton, accédez à .

|

Commentaires

Commentaires