Guide de l'utilisateur BPA v5.1

- Introduction

- Pour commencer

- Autorisations d'interface classique et de portail

- Groupes de ressources

- Gestionnaire d'actifs

- Filtres de ressources

- Liste des ressources

- Actions du périphérique

- Ping

- Connecter

- Récupérer les clés hôtes

- Vérifier la synchronisation

- Comparer la configuration

- Afficher la configuration

- Synchroniser depuis

- Synchroniser avec

- CLI interactive

- Inventaire de synchronisation

- Détecter le périphérique

- Configuration de sauvegarde

- Afficher les sauvegardes

- Afficher la configuration de sauvegarde

- Comparer avec la configuration actuelle

- Restaurer la configuration du périphérique de sauvegarde

- Autres opérations

- Exporter CSV

- Ajout de ressources terminé

- Mettre à jour les ressources

- Supprimer des ressources

- Afficher/masquer les colonnes

- SCP-To-Device

- SCP-From-Device

- Actions du périphérique

- Gestion des périphériques NDFC

- Gestion des périphériques vManage

- Configuration admin

- Applications BPA

- Centre de services

- Générateur de formulaires

- Gestionnaire de périphériques

- Mise à niveau OS classique

- Modèles de processus

- Modèles Golden Config

- Validateur de configuration

- Workflows

- Utilisation de l'application de topologie

- Écart De Marché

- Activation du périphérique

- Catalogue de services

- Gestionnaire de validation

- Script Runner

- Modèles de réponses

- Conformité et correction de la configuration

- Planificateur

- Mise à niveau OS

- IC/CD-CT

- Sauvegarde et restauration

- Gestion des données de référence

- Portail d'interface utilisateur classique BPA

- Configuration système

- Paramètres admin

- Gestion des utilisateurs

- Gestion des groupes et des autorisations

- Gestion des zones

- Gestion des paramètres

- Paramètres NSO

- Ajouter des paramètres personnalisés

- Purge des données

- Modèles de topologie réseau

- Gestion des balises

- Données du contrôleur - Synchronisation

- Gestion du catalogue de services

- Synchroniser les utilisateurs

- Synchroniser les groupes

- Générateur de carte

- Paramètres des réponses

- Gestionnaire d’événements

- Sauvegarde et restauration

- Limitation de sauvegarde

- Préférences

- Paramètres admin

- Utilisation des applications métier

- Utilisation de l'application Form Builder

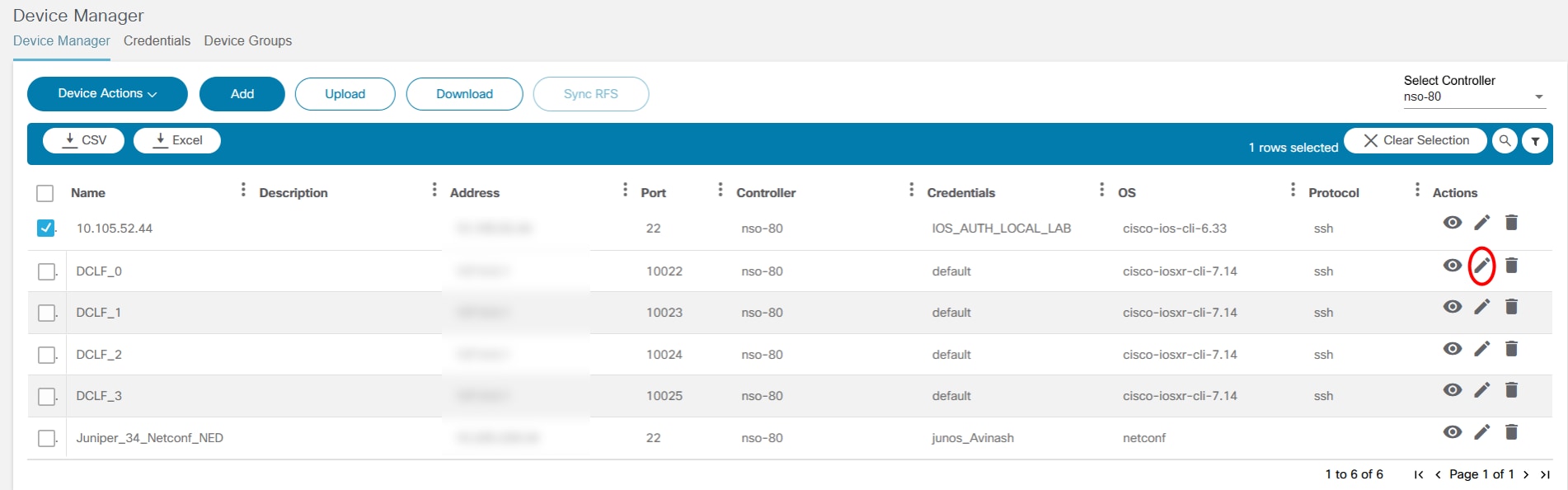

- Utilisation de l'application Gestionnaire de périphériques

- Actions du périphérique

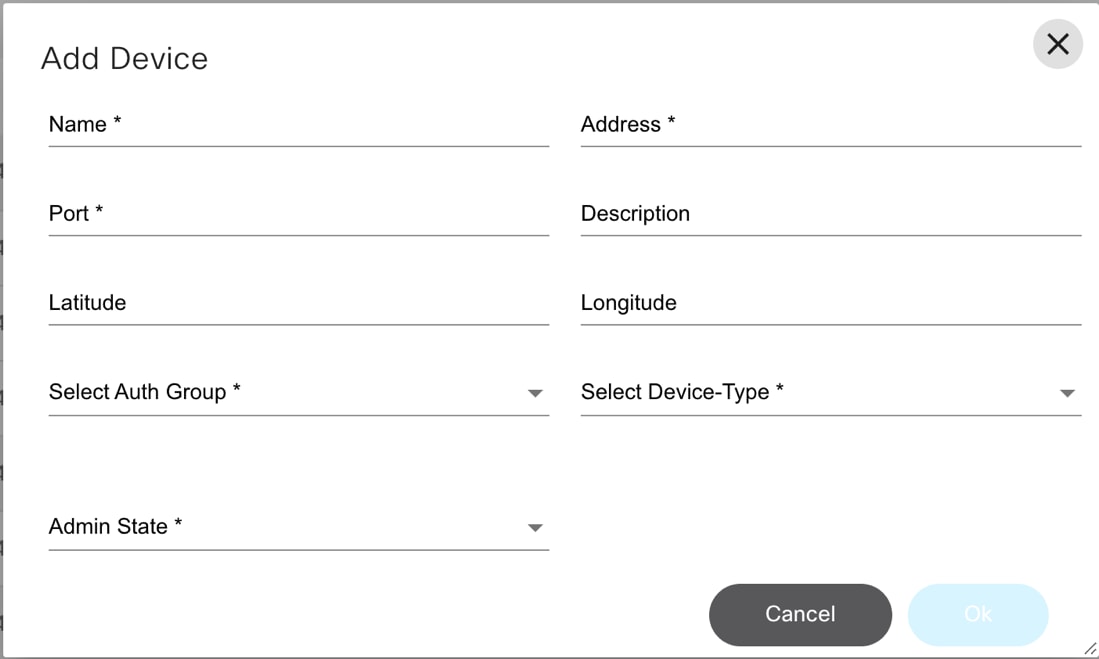

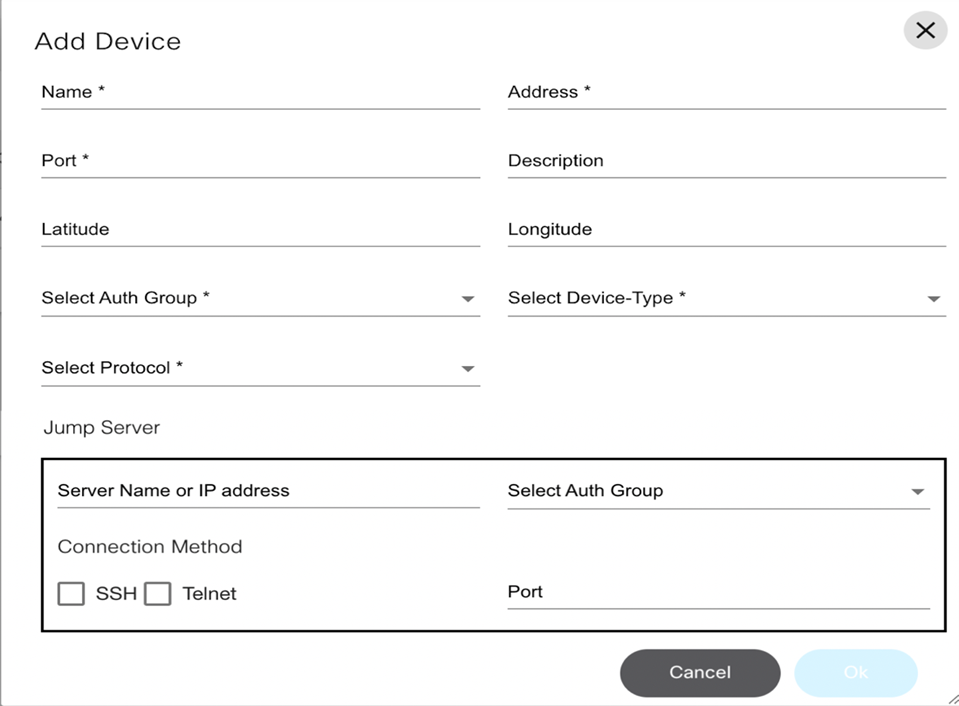

- Ajout de périphériques

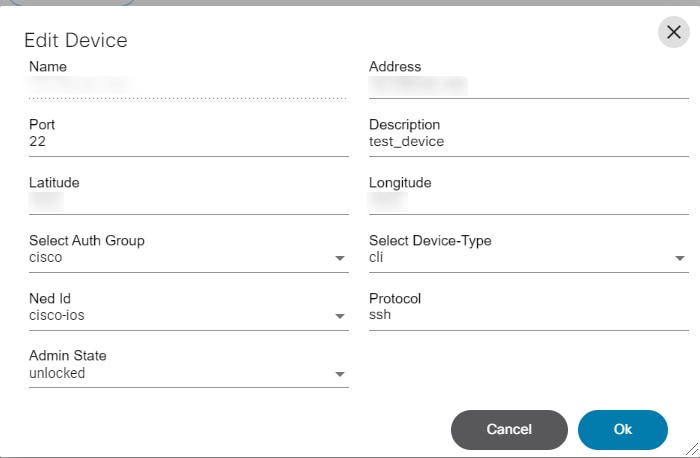

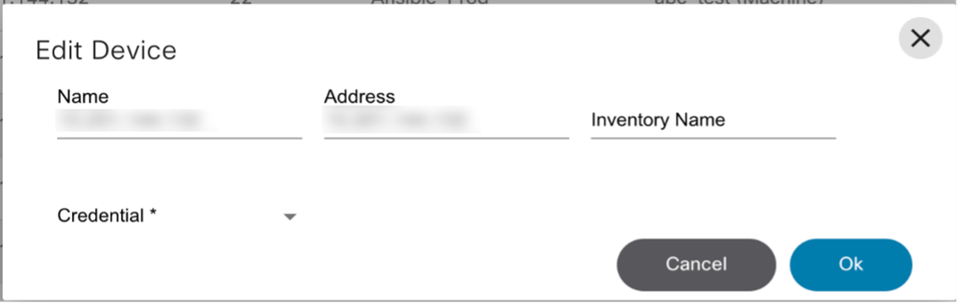

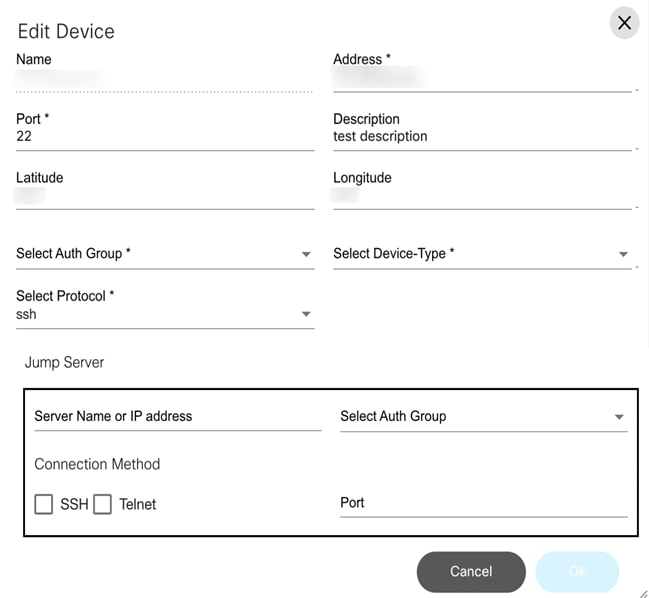

- Modification des détails du périphérique

- Suppression d'un périphérique

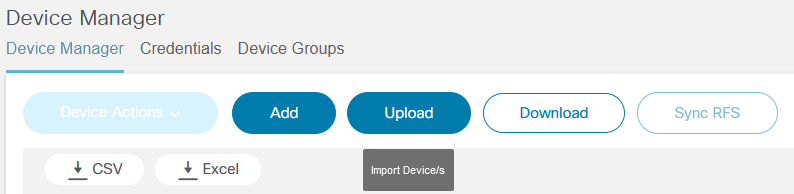

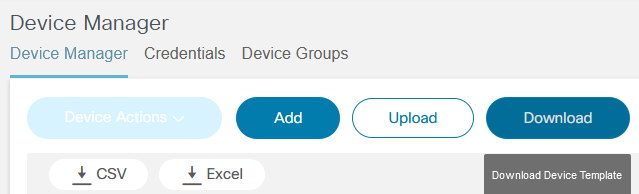

- Importation de périphériques

- Affichage de l'historique de sauvegarde

- Identifiants

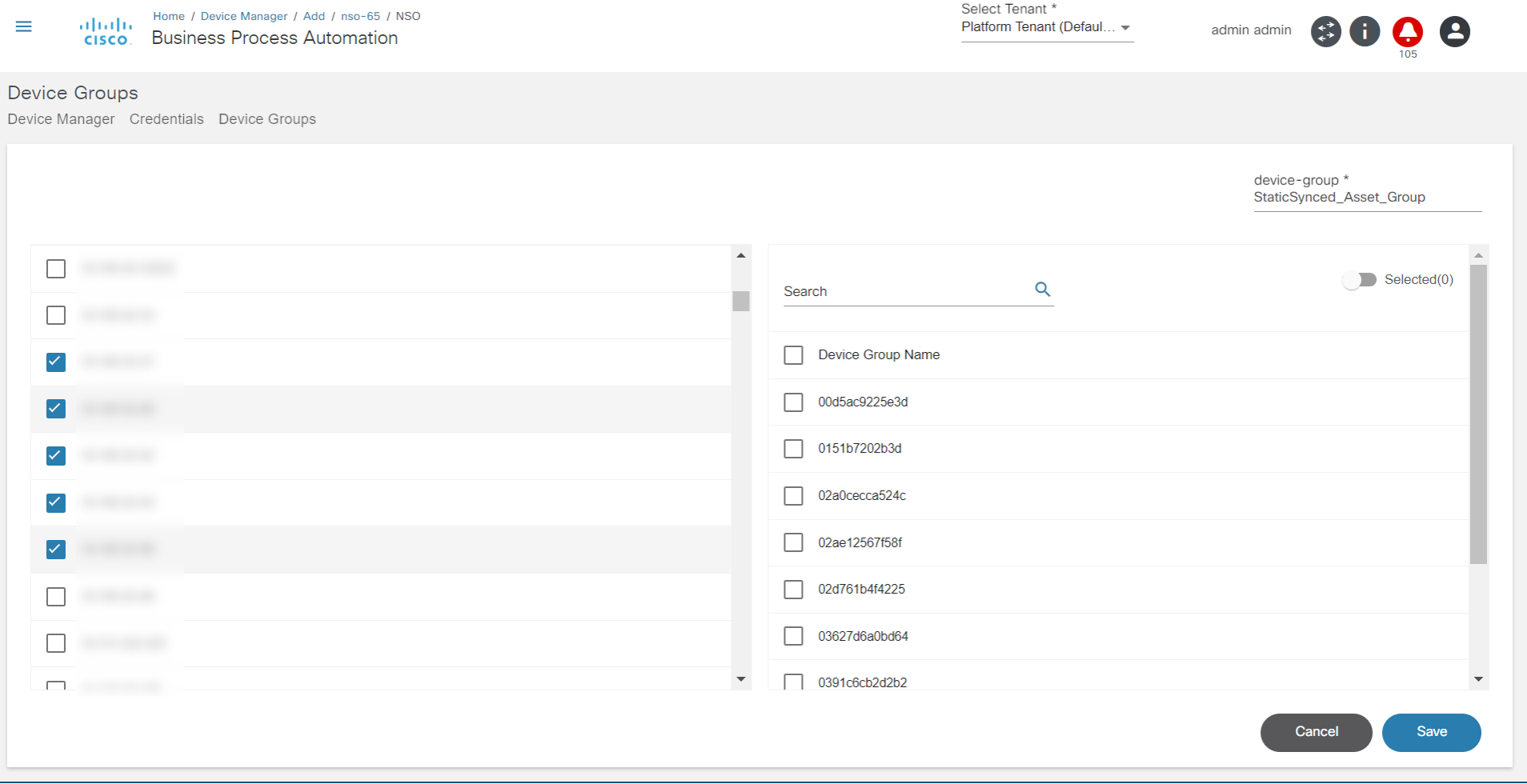

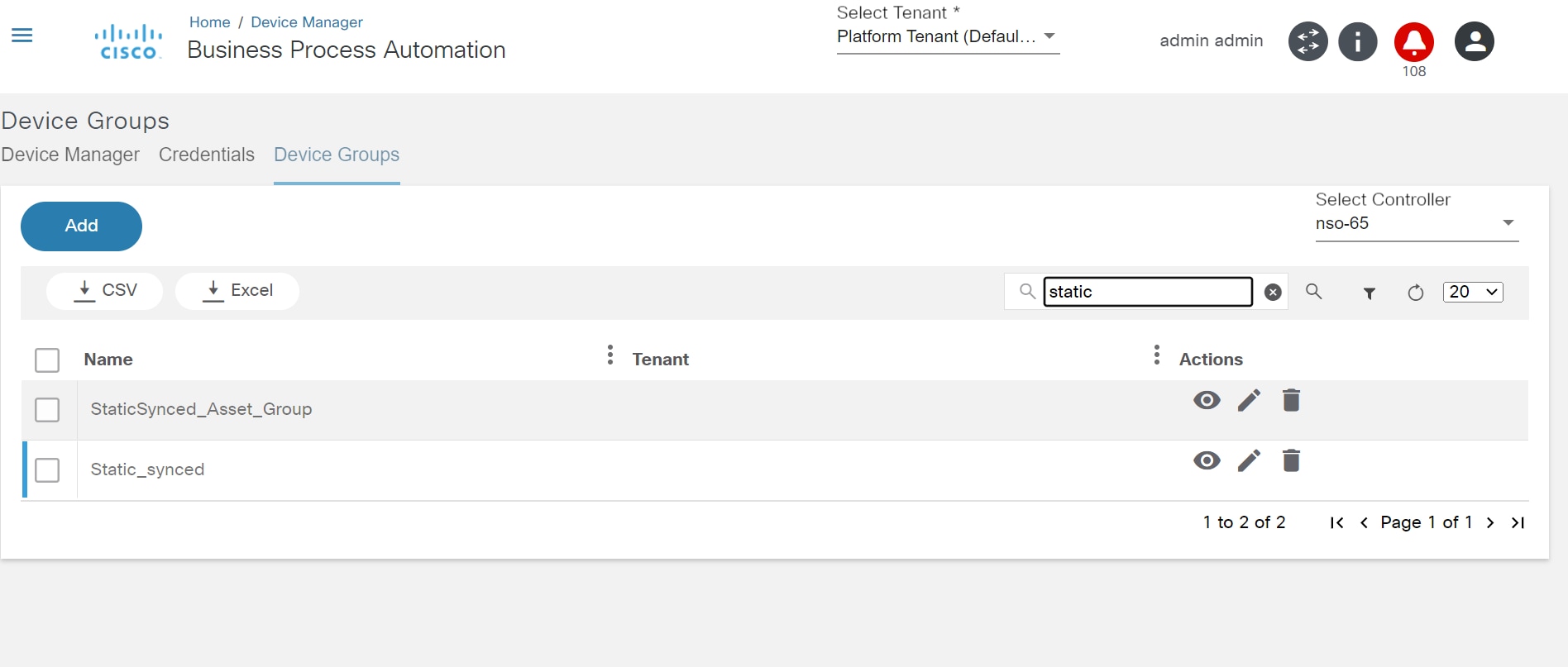

- Groupes de périphériques

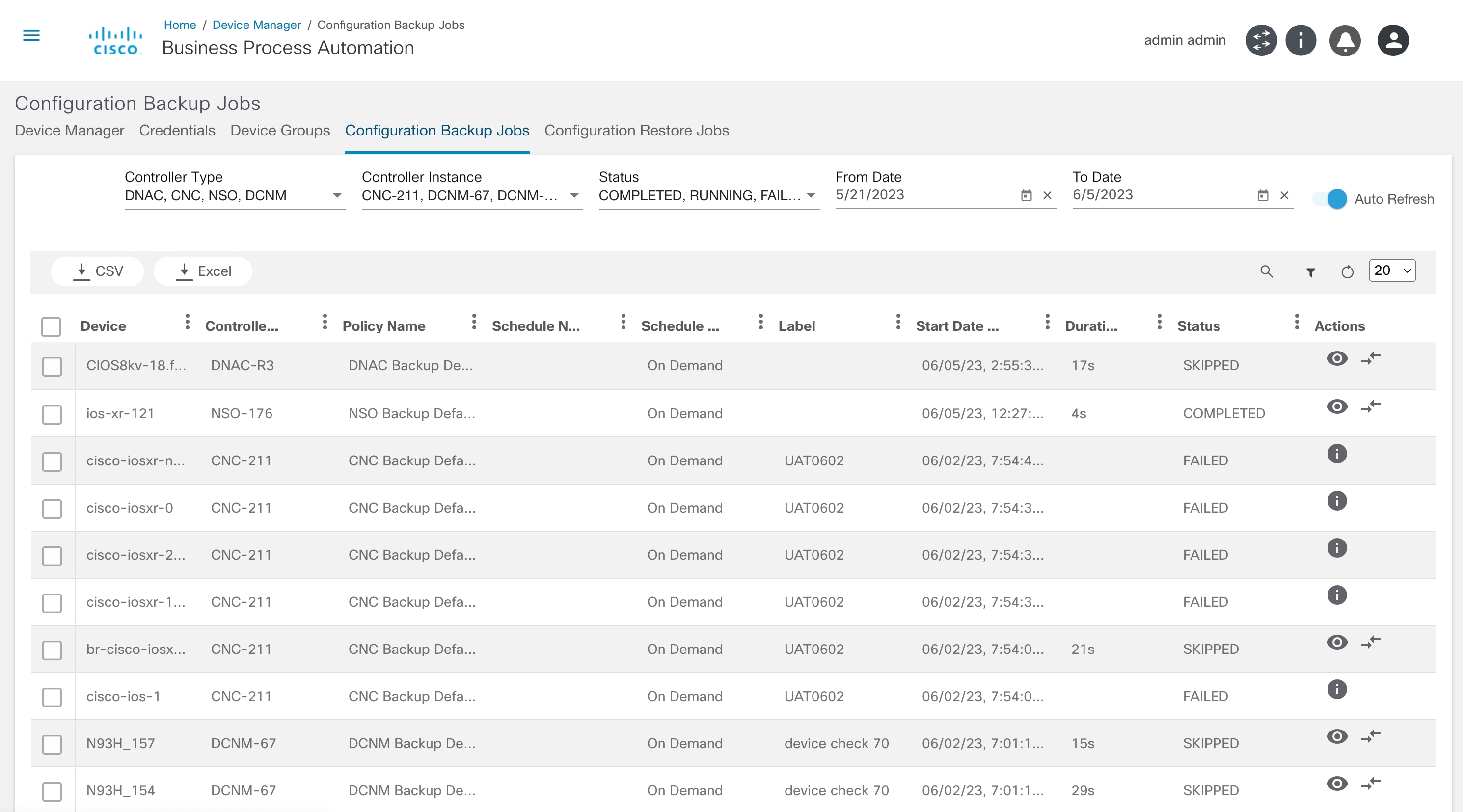

- Tâches de sauvegarde de configuration

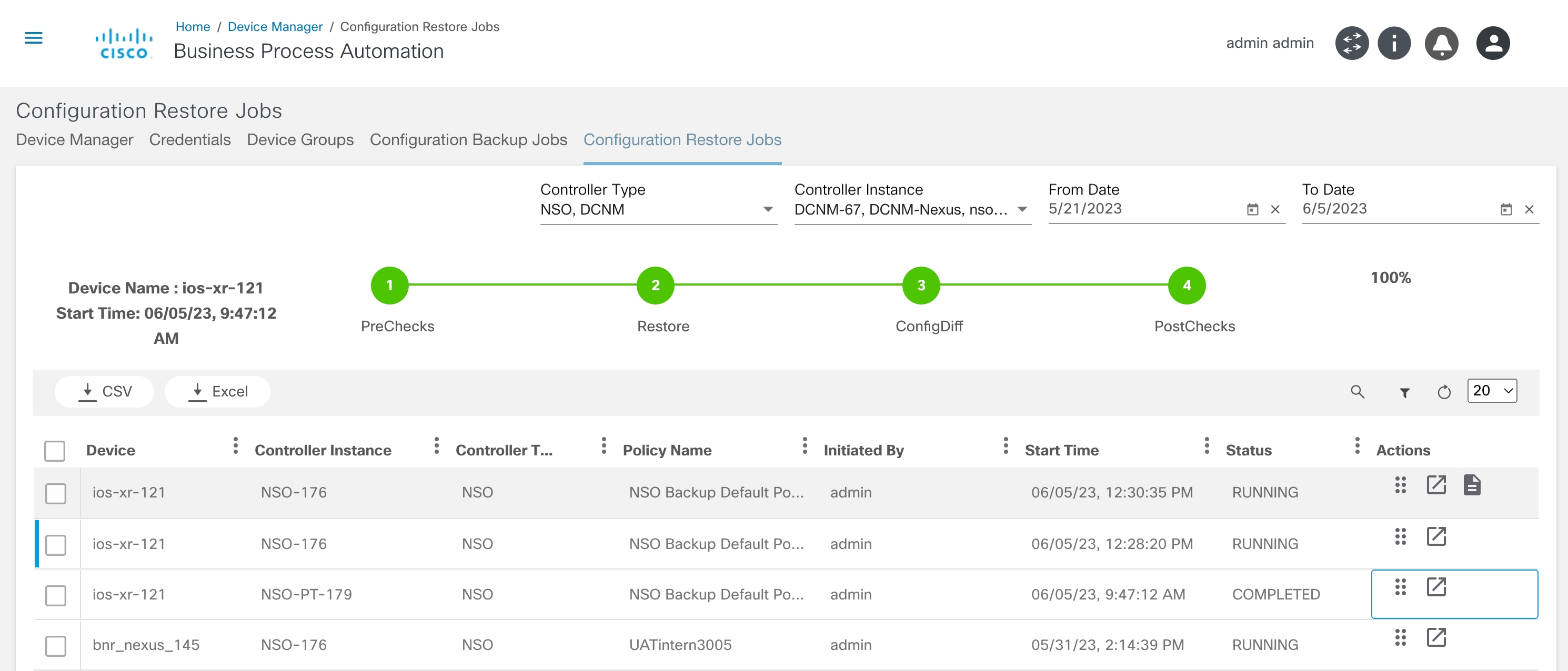

- Tâches de restauration de configuration

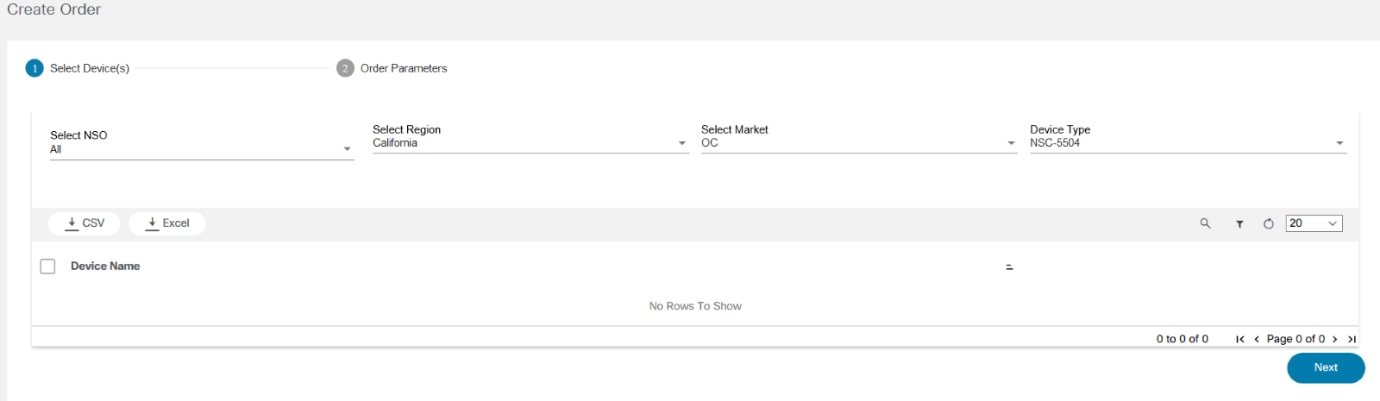

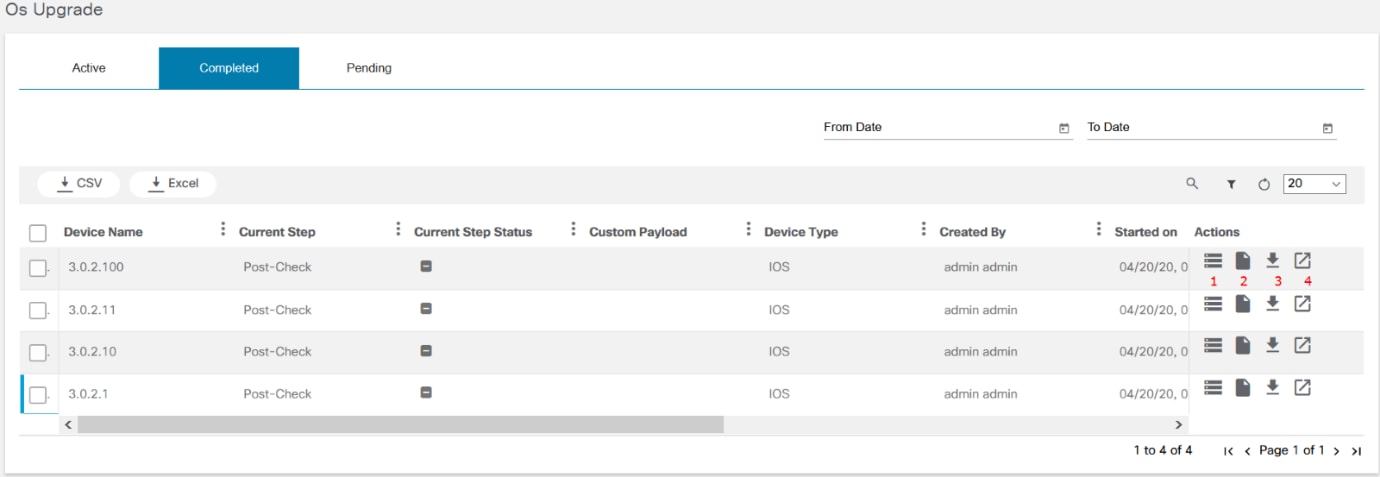

- Utilisation de l'application de mise à niveau OS

- Utilisation de l'application Config Validator

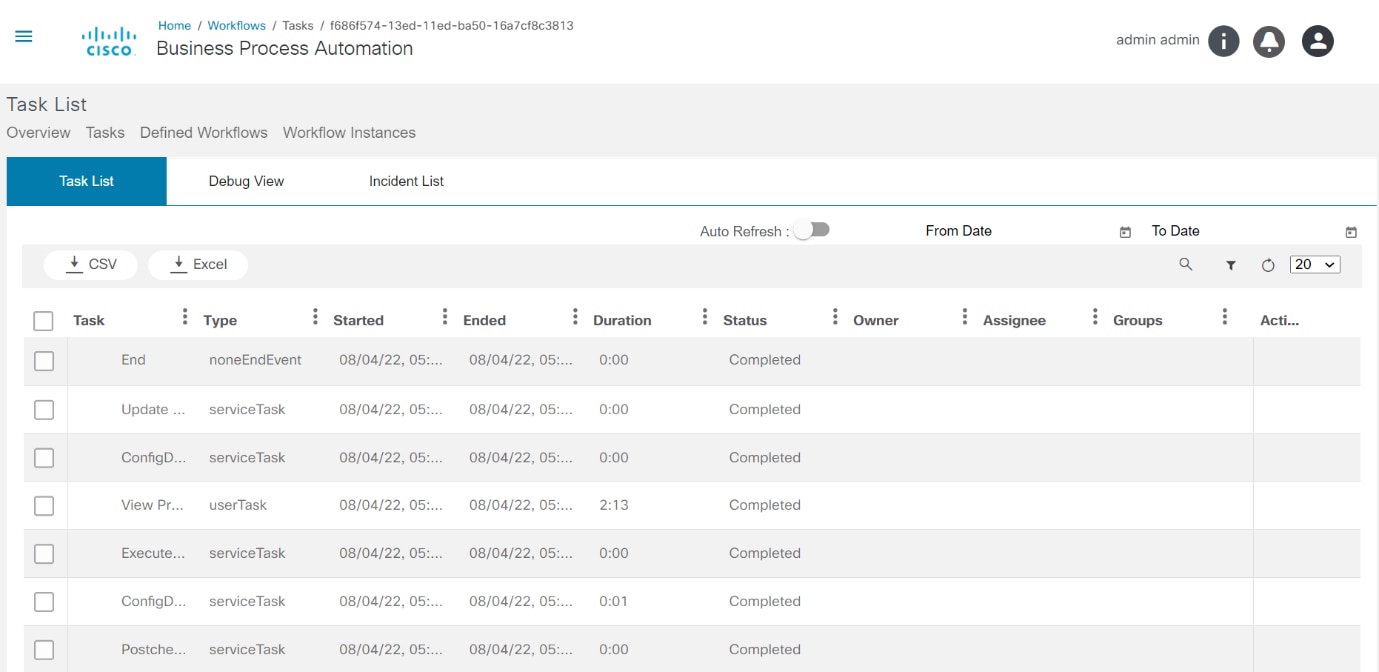

- Utilisation de l'application Workflows

- Utilisation des topologies

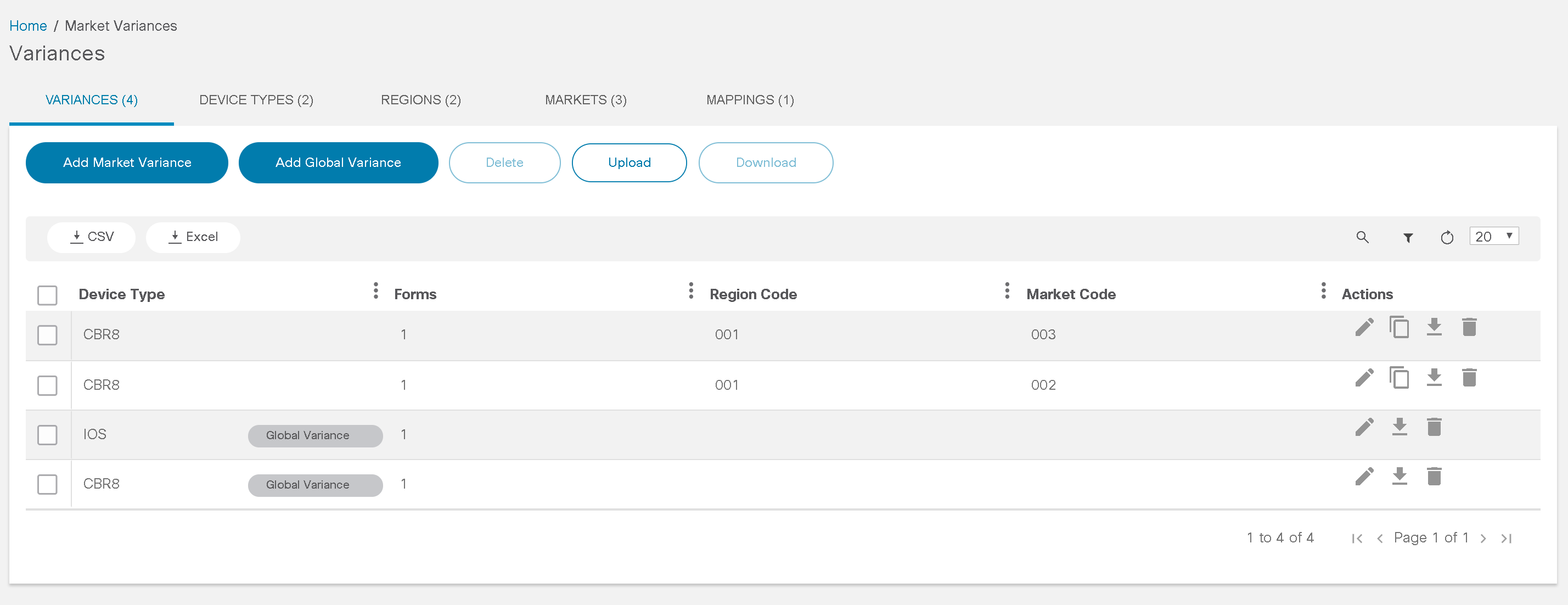

- Utilisation des écarts de marché

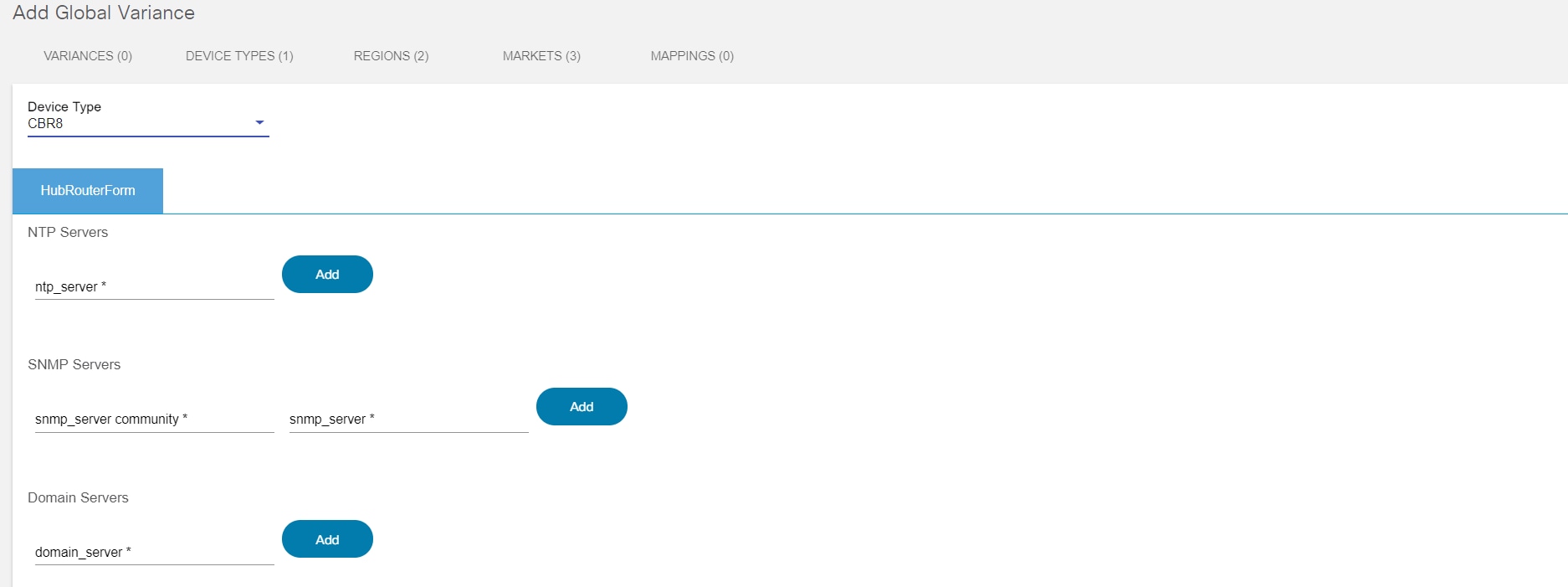

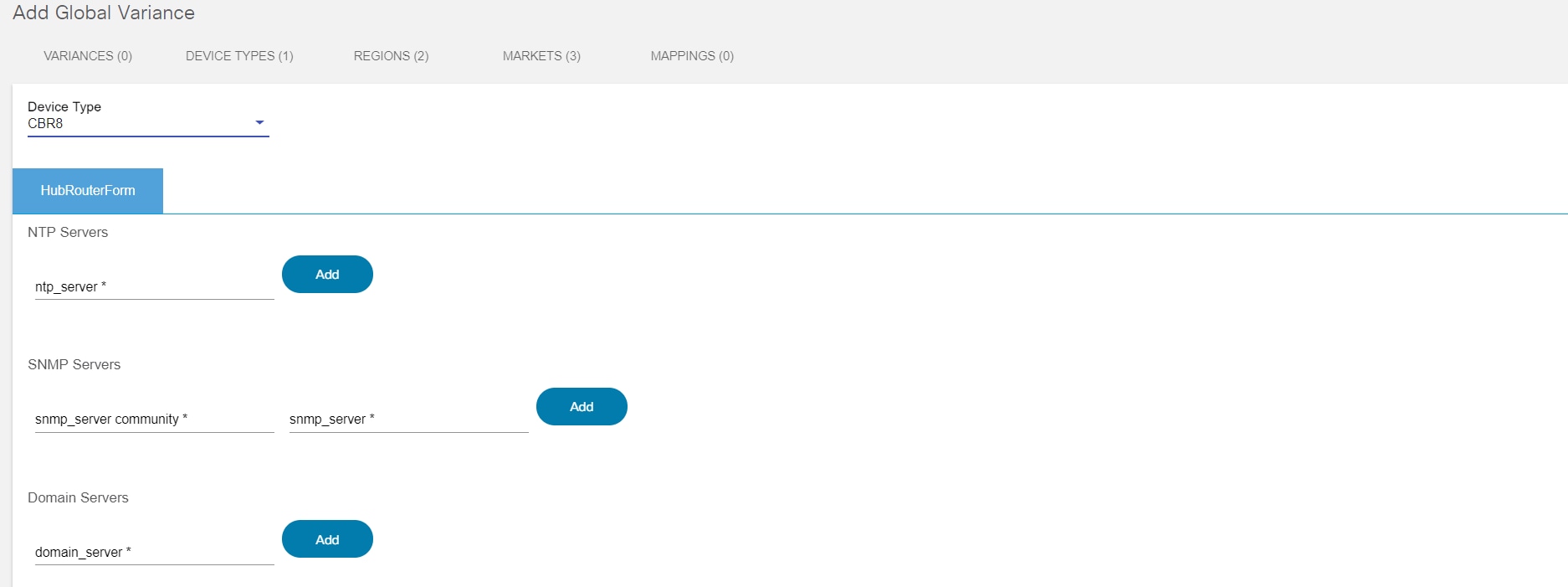

- Ajout d'un marché ou d'un écart global

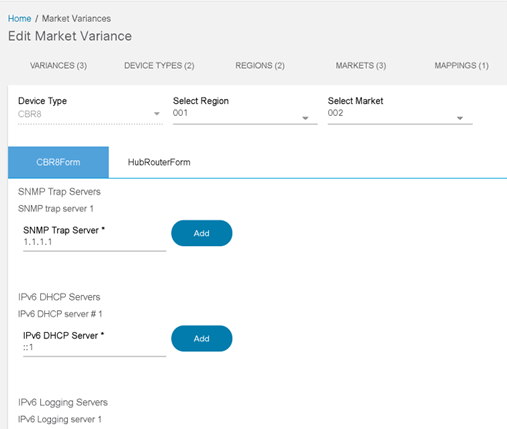

- Modification des écarts de marché et globaux

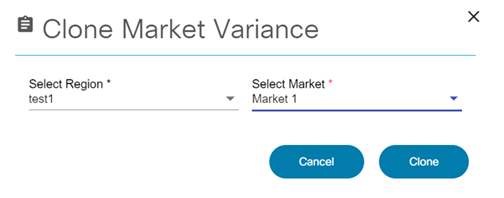

- Cloner une variation de marché

- Téléchargement ou suppression d'une variation

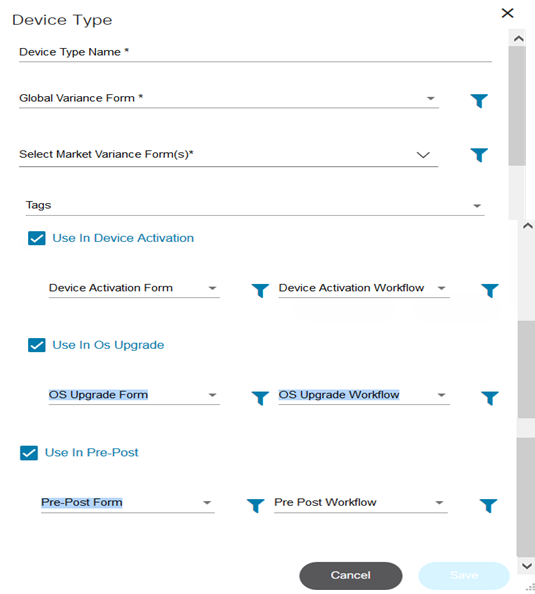

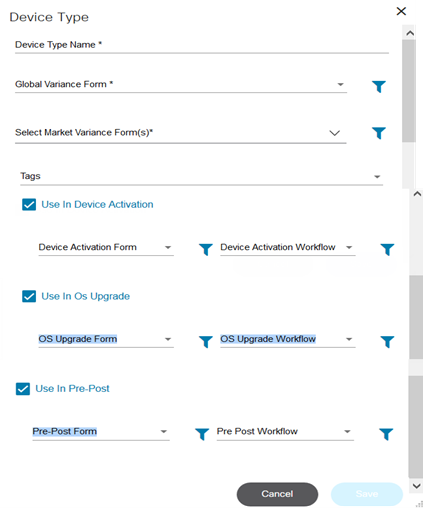

- Ajout d'un type de périphérique

- Modification et suppression de types de périphériques

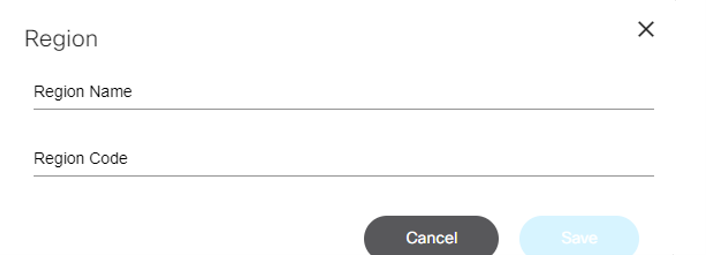

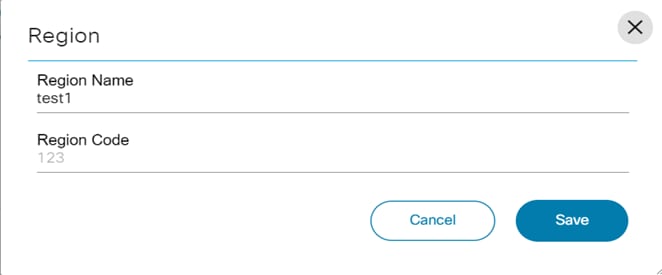

- Ajout et modification d'une région

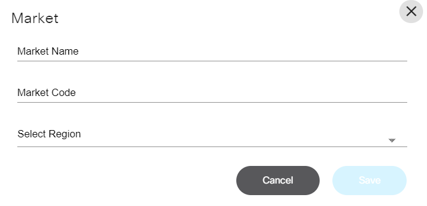

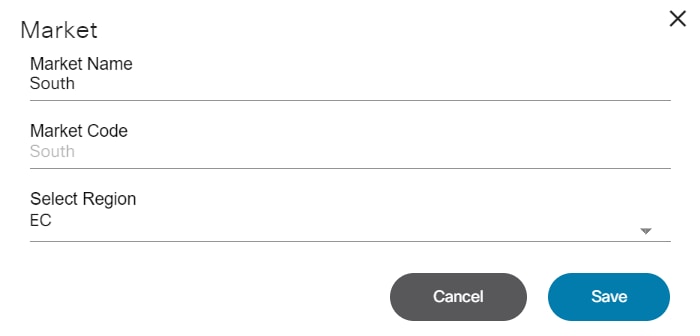

- Ajout et modification d'un marché

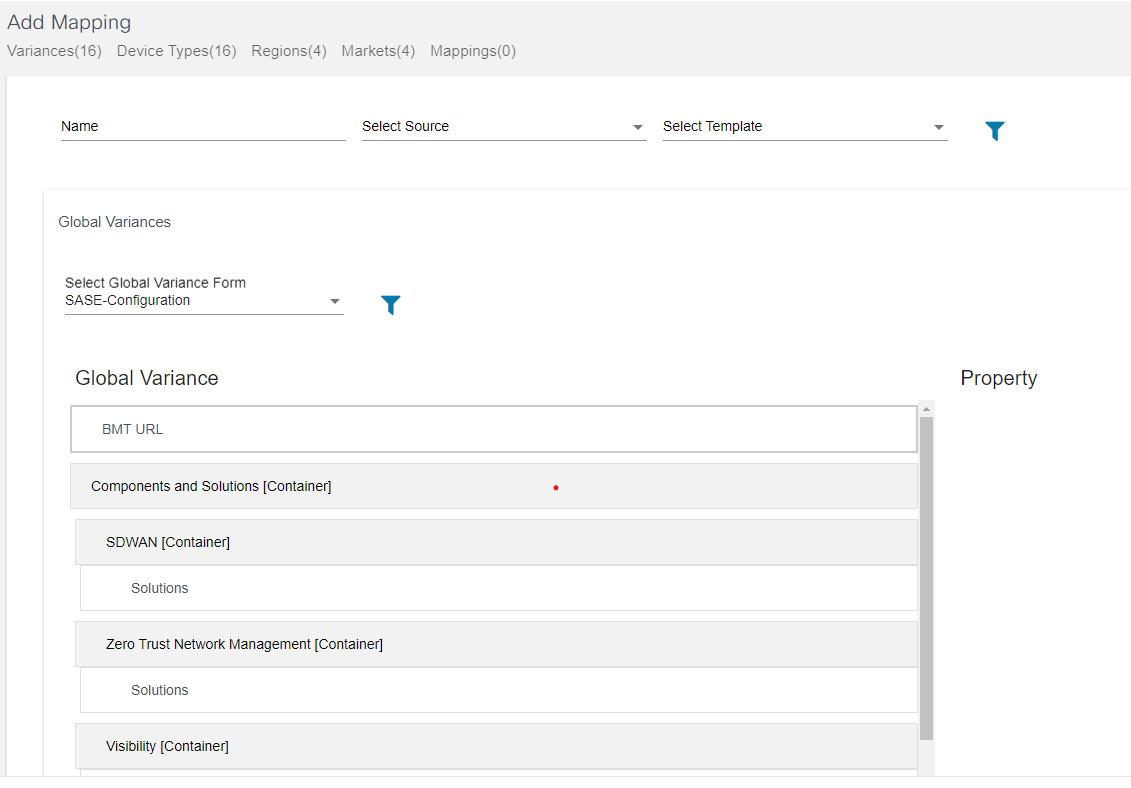

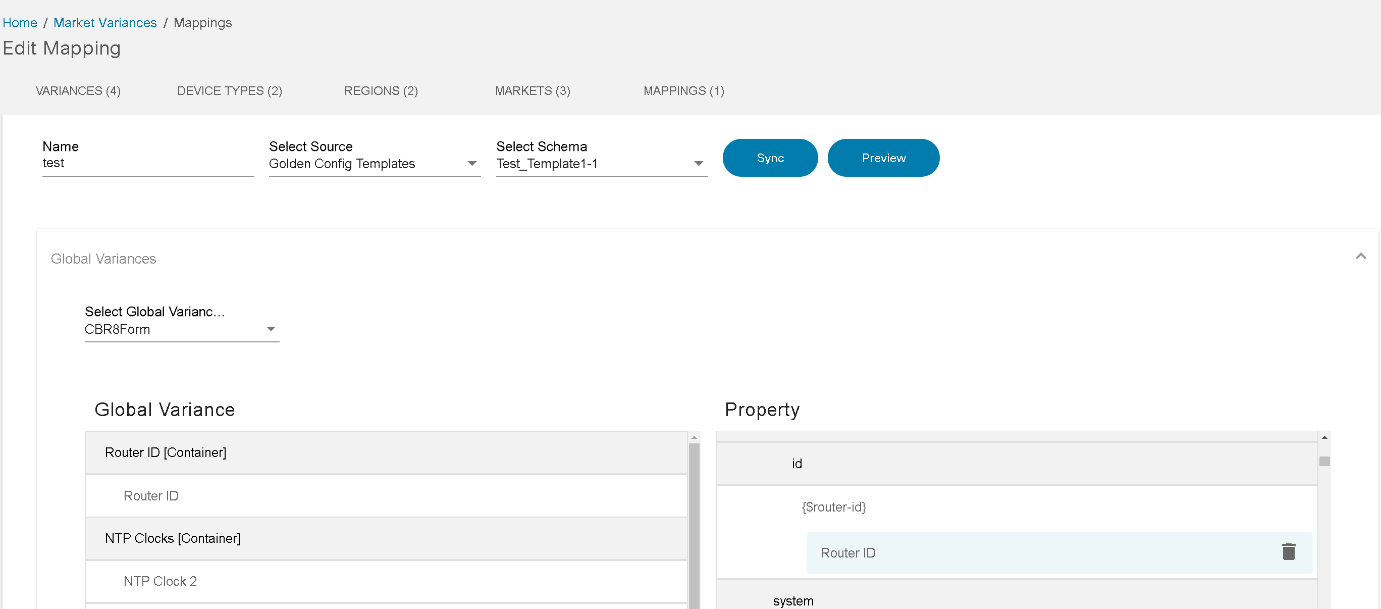

- Ajout d'un mappage aux écarts

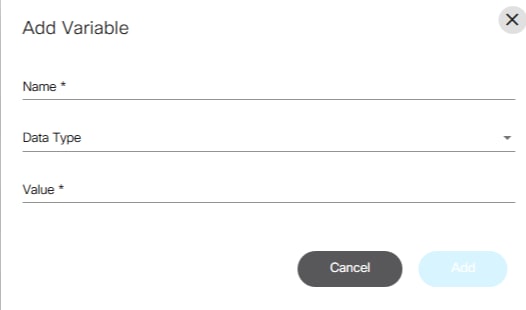

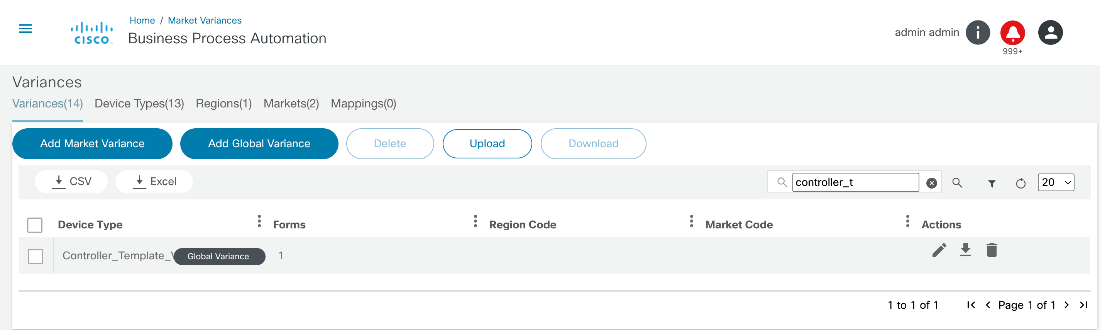

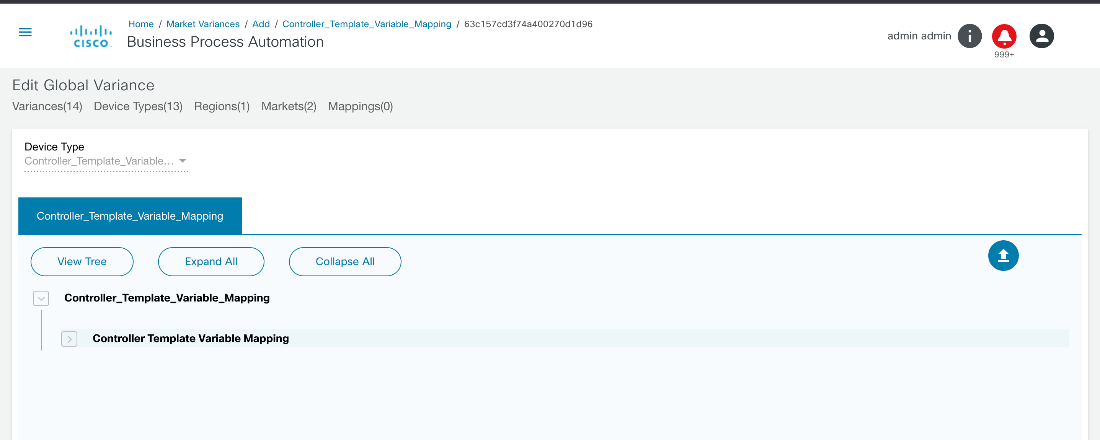

- Mappage de variable de modèle de contrôleur

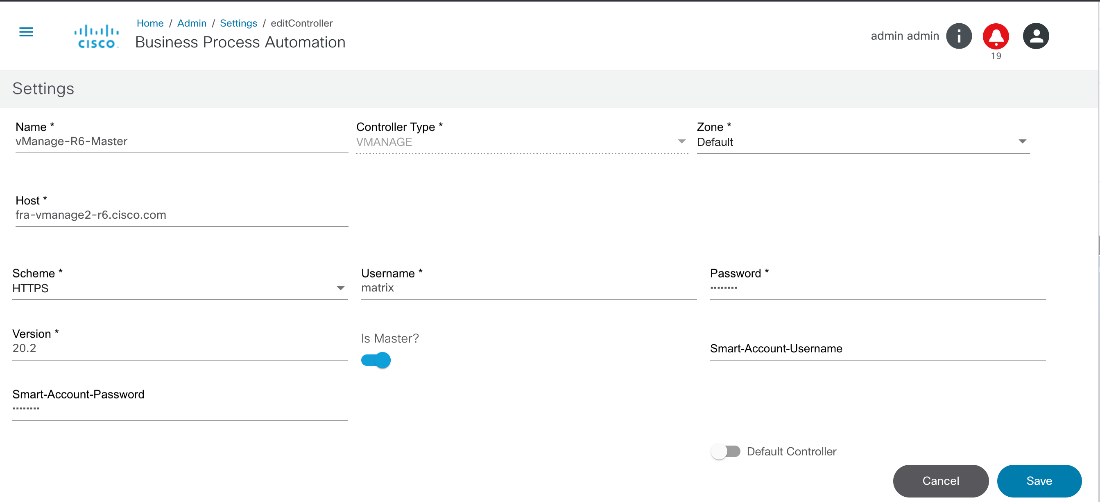

- Ajout du contrôleur vManage pour les cas d'utilisation SD-WAN

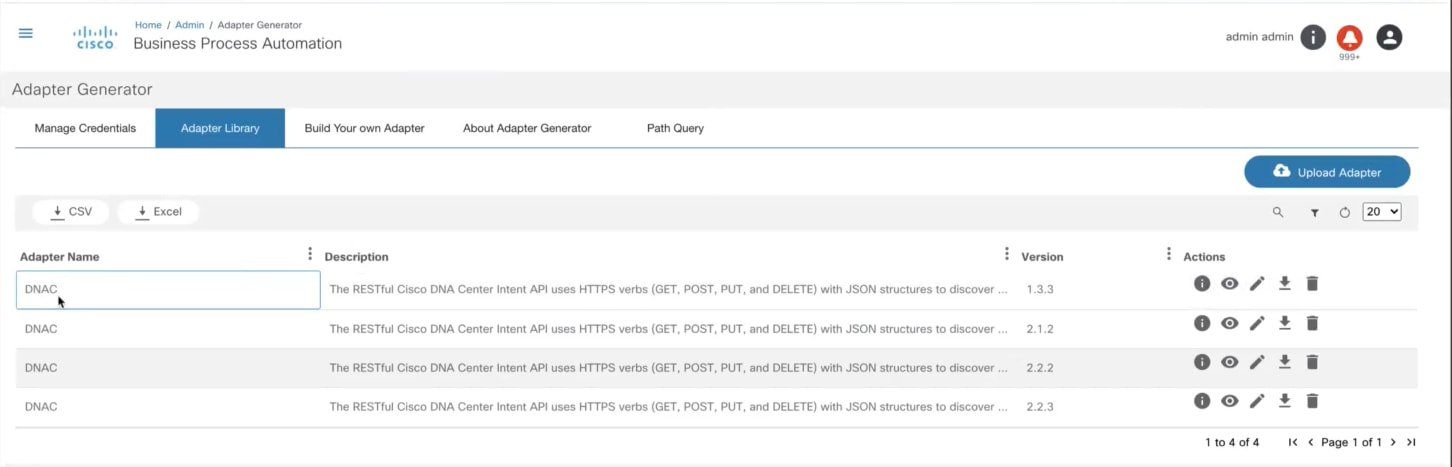

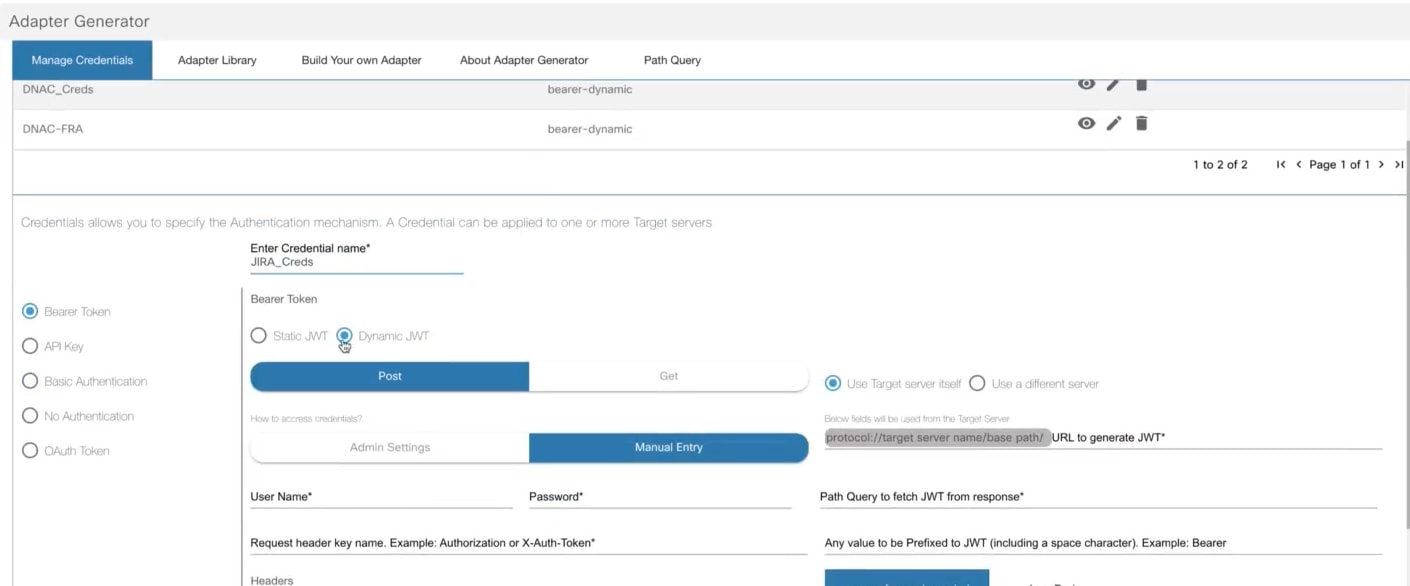

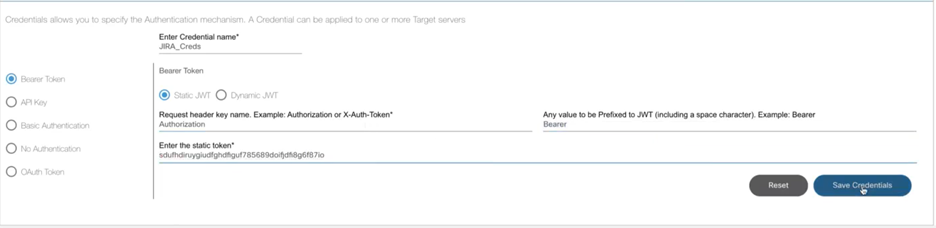

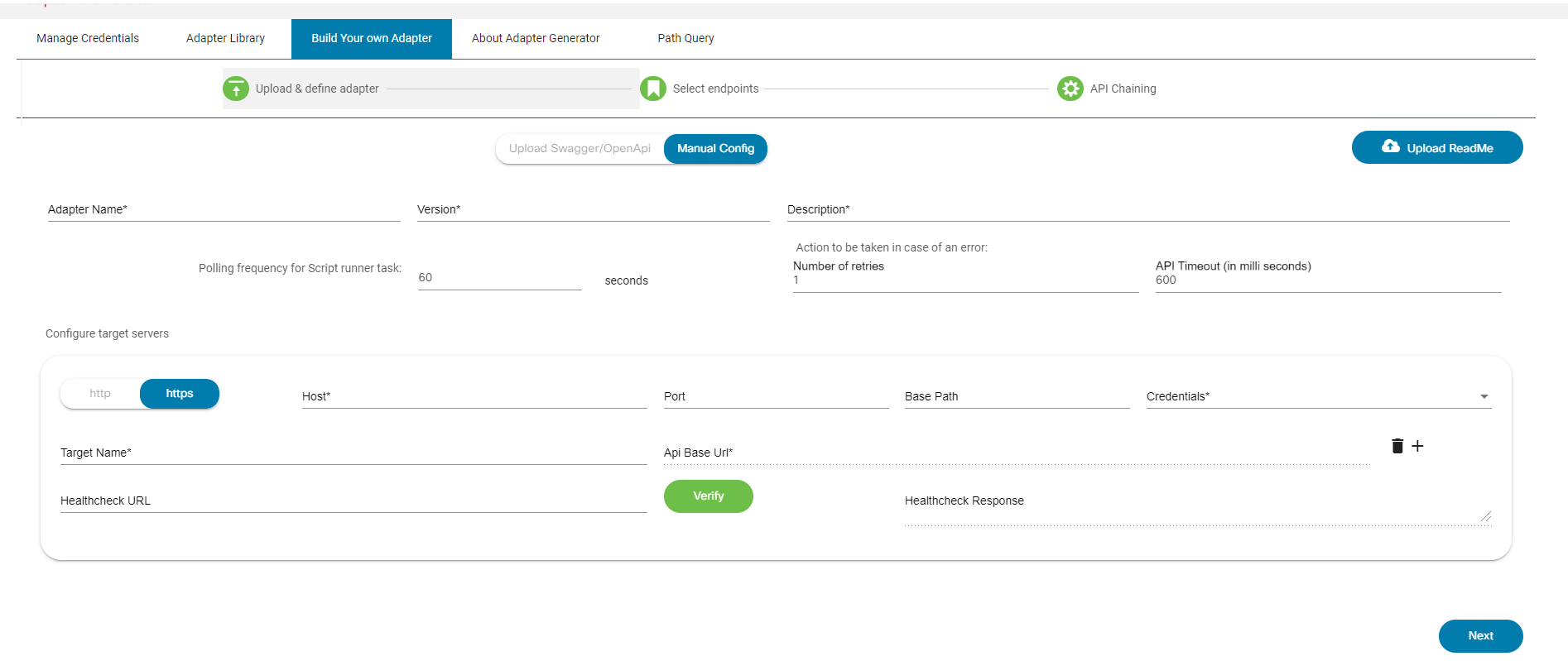

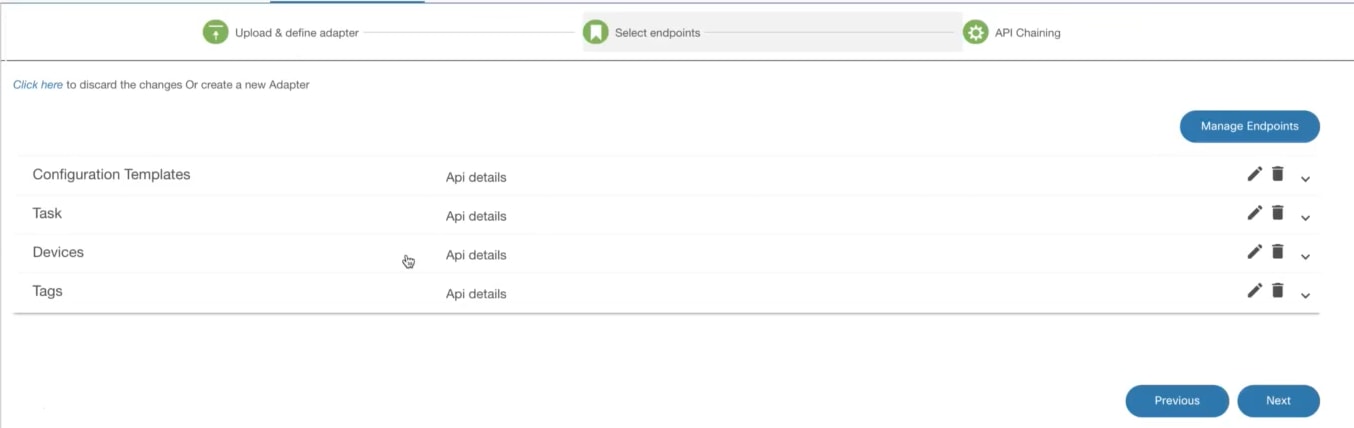

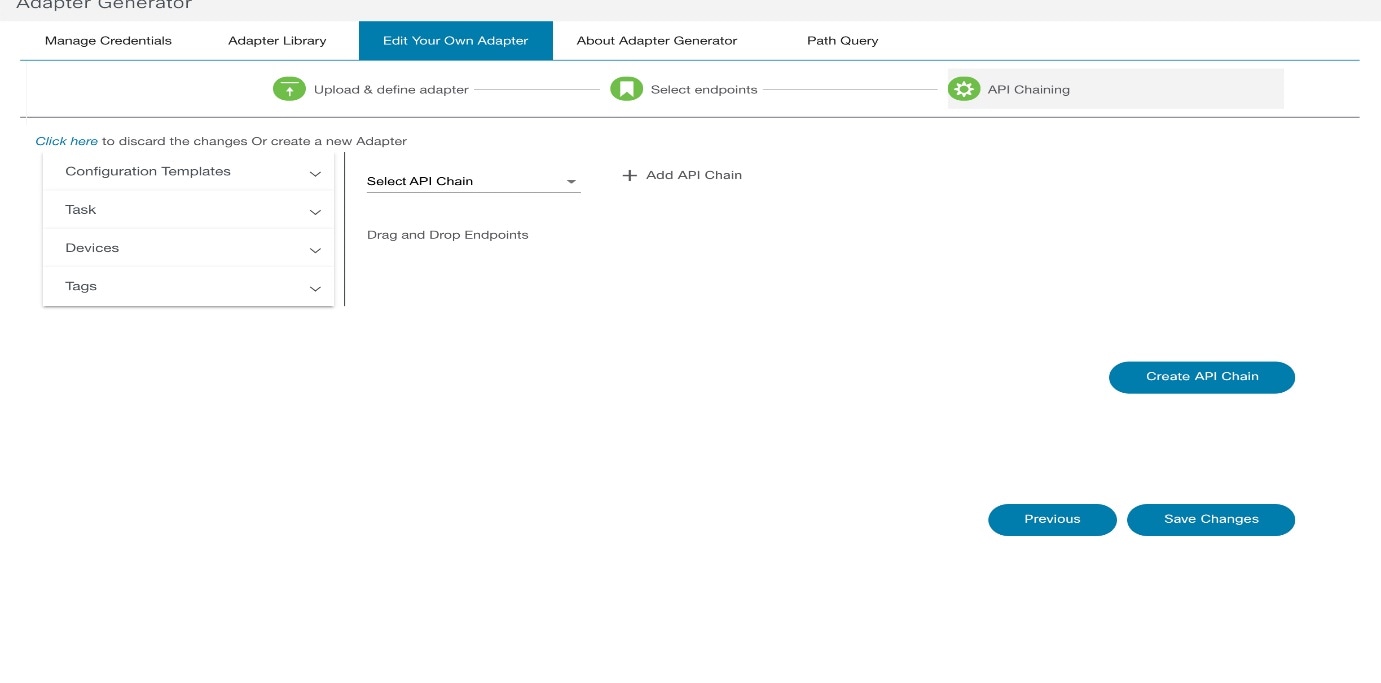

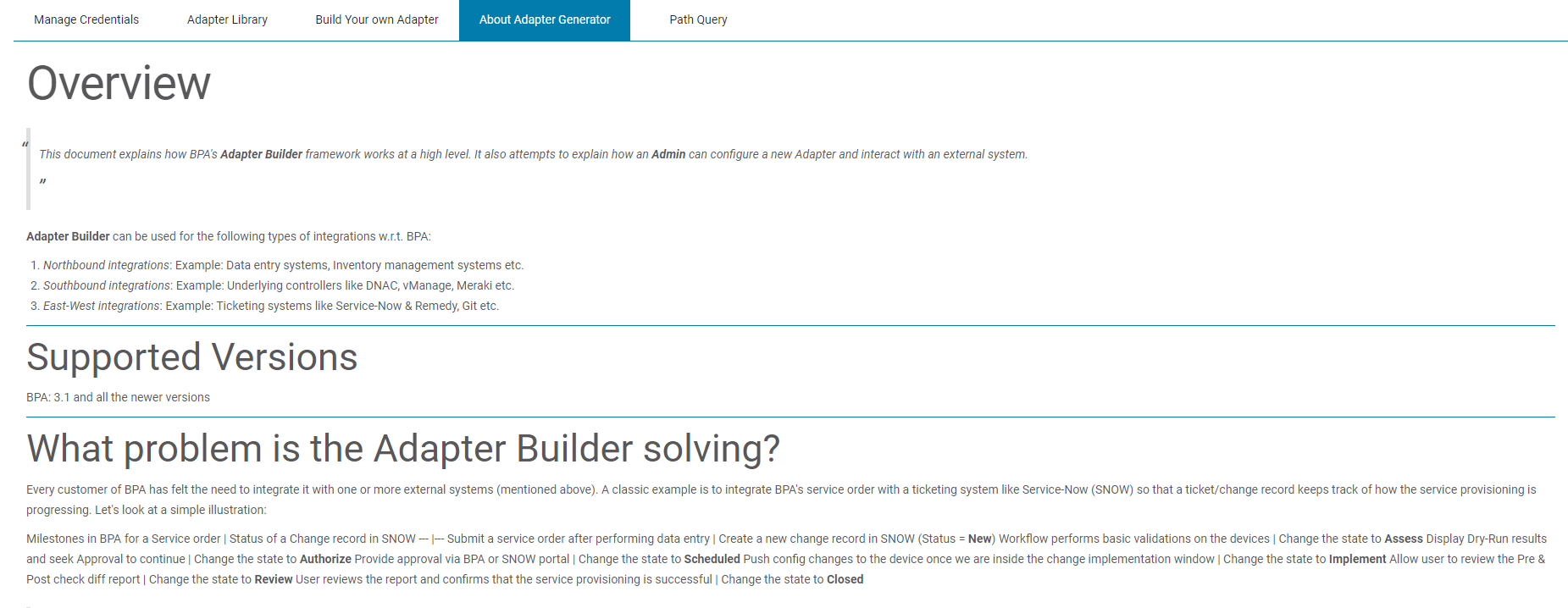

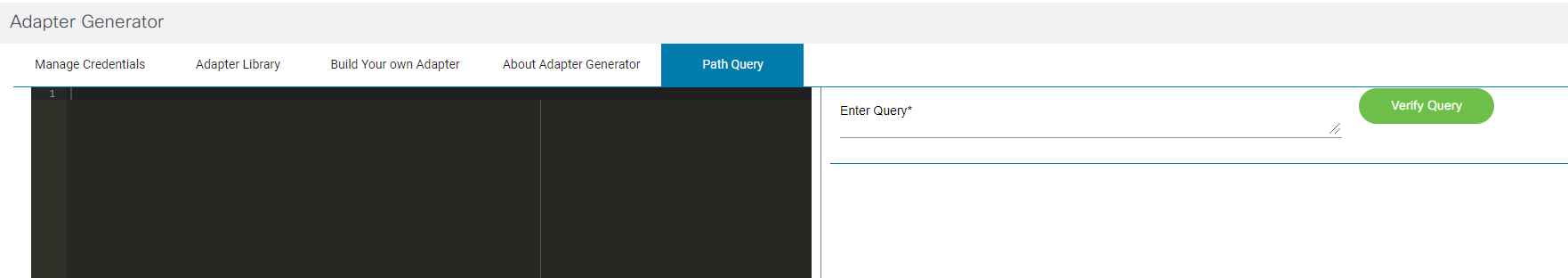

- Utilisation de Adapter Builder

- Créez votre propre adaptateur

- Utilisation du gestionnaire de validation

- Utilisation de l'application Script Runner

- Modèles d'éléments

- Améliorations des performances UI

- Filtres persistants appliqués au workflow et au catalogue de services

- Utilisation du planificateur

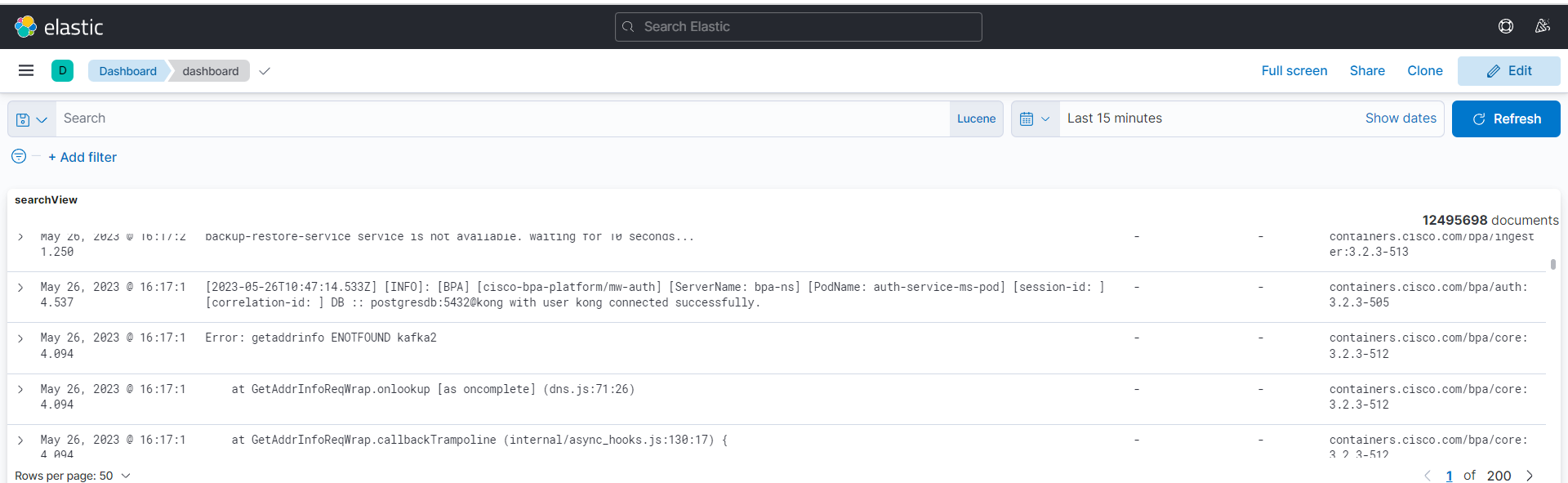

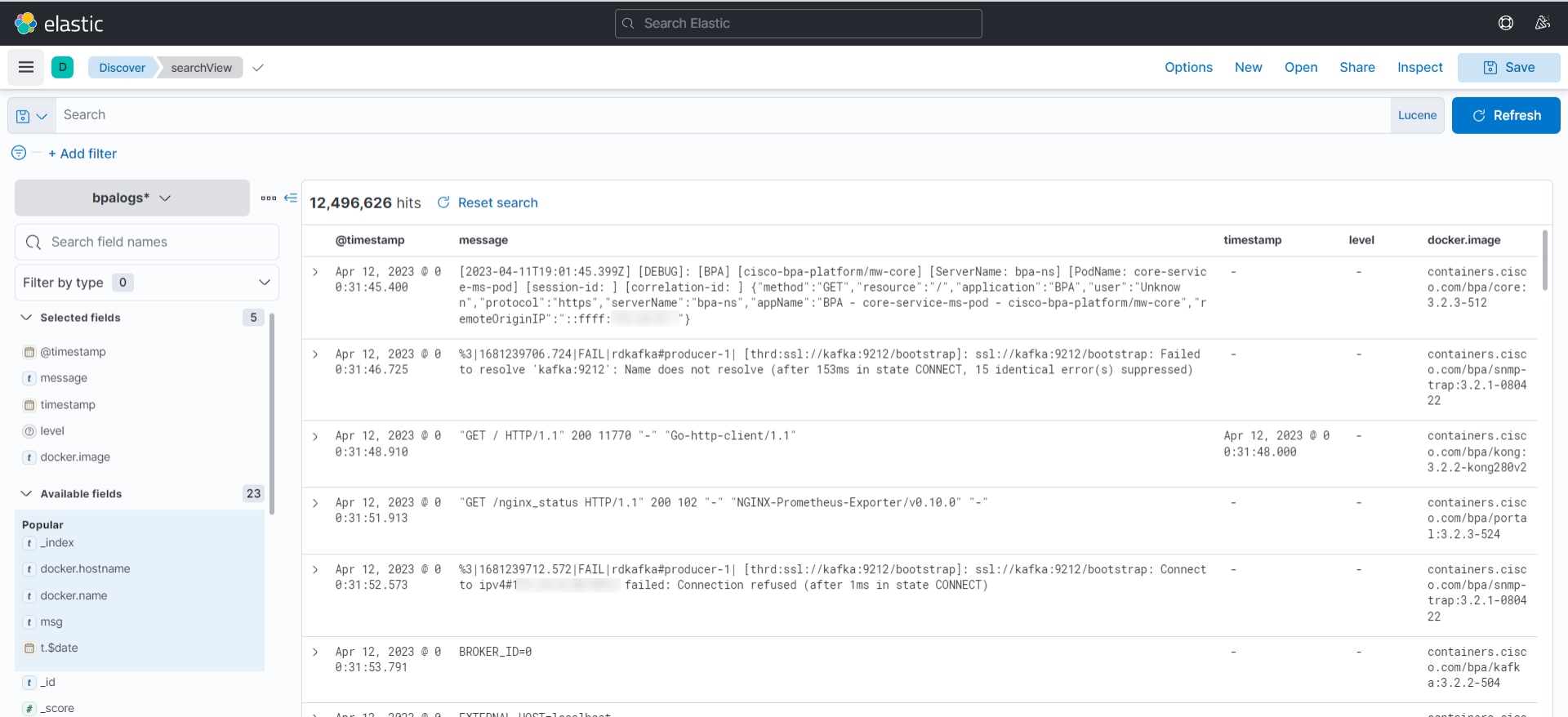

- Dépannage

- Exemples d'utilisation BPA

Introduction

À propos de Business Process Automation

Business Process Automation (BPA) est une solution d'orchestration et d'automatisation réseau multidomaine conçue pour l'expérience client (CX) qui fonctionne avec divers contrôleurs de domaine de Cisco et de contrôleurs de domaine tiers. Le BPA inclut :

- Orchestration interdomaine pour l'intégration de services de bout en bout

- Automatisation et automatisation combinées du réseau et du pare-feu pour des processus tels que la gestion des modifications de la gestion des services informatiques (ITSM), les intégrations externes (par exemple, l'inventaire, la gestion des adresses IP (IPAM), etc.) et l'intervention humaine

- Intégration vers le sud avec des contrôleurs tels que Cisco Network Services Orchestrator (NSO), Cisco Digital Network Architecture Controller et vManage

- Cisco Data Center Network Manager (DCNM) et Ansible

- Une couche d'application conteneurisée pour les cas d'utilisation BPA (par exemple, mise à niveau du système d'exploitation, mise en service des services, migration, etc.)

- Modèles de processus personnalisables pour l'automatisation de méthode de procédure

- Adaptateurs pour les intégrations Est-Ouest (par exemple, IPAM, ITSM, inventaire)

- API d'intégration communes pour l'utilisation des services et des workflows développés via la plate-forme

Portée

Le Guide de l'utilisateur fournit des informations sur les éléments suivants :

Ce document ne contient pas l'explication et les détails opérationnels du modèle NSO et Encore une nouvelle génération (YANG) ni la création de workflows Business Process Model and Notation (BPMN).

Pour plus d'informations sur des cas d'utilisation spécifiques, consultez le Guide de l'utilisateur BPA Exemples d'utilisation.

Conditions préalables

Les utilisateurs doivent disposer des éléments suivants :

- Connaissance des concepts de base des réseaux informatiques

- Connaissance correcte des contrôleurs de domaine tels que NSO, Cisco Catalyst Center, vManage, etc.

Navigateurs pris en charge

Cisco BPA est entièrement fonctionnel avec les versions de navigateur suivantes :

- Chrome : Version 135

- Firefox : Version 135

- Safari : Version 18.3.1

Exclusion de responsabilité des interfaces utilisateur

Ce guide contient des images à titre d'illustration uniquement. Dans certains cas, les images de ce document peuvent ne pas refléter précisément l'interface utilisateur réelle.

L'interface utilisateur BPA a été révisée dans la version 4.0. Bien que certaines applications aient été introduites avec l'infrastructure v4.0, d'autres applications antérieures à la version 4.0 utilisent toujours l'interface utilisateur classique antérieure à la version 4.0.

Pour commencer

Cette section fournit des informations sur l'accès aux applications et fournit une vue d'ensemble de l'application et de ses composants.

Accès BPA

Pour accéder au portail BPA :

- Saisissez le nom d'hôte ou l'adresse IP réseau dans le navigateur.

- Saisissez le nom d'utilisateur et le mot de passe BPA attribués à l'utilisateur par l'administrateur système.

- Cliquez sur Connexion. La page d'accueil BPA s'affiche.

L'application Actifs est lancée pour donner aux utilisateurs une vue de la liste unifiée des actifs gérés par tous les contrôleurs de domaine.

Menu de navigation gauche

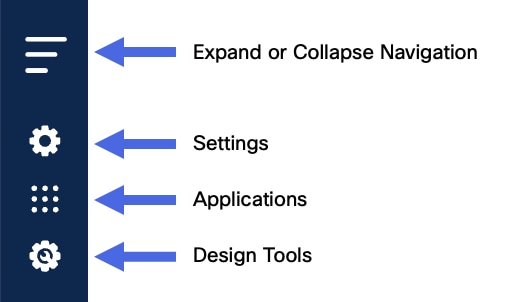

Les applications et outils suivants sont accessibles à partir du menu de navigation de gauche sur la gauche :

- Paramètres : Contient des applications de gestion des utilisateurs, des groupes de ressources, des groupes d'actifs et des administrateurs

- Applications : Contient des applications de gestion des ressources réseau telles que la mise à niveau du système d'exploitation, l'activation des périphériques et le catalogue de services

- Outils de conception : Contient des outils de conception qui aident à définir la configuration d'utilisation et les workflows

Certaines applications du menu ne sont disponibles que dans le portail classique et sont ouvertes dans un nouvel onglet pour lancer cette application. Toutes les applications de lancement croisé sont affichées dans le menu avec une icône de rectangle et une flèche.

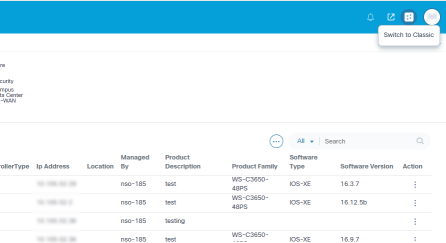

Basculer vers l'affichage classique

Les utilisateurs peuvent lancer le portail classique directement en sélectionnant l'icône Switch-to-Classic en haut à droite de l'application BPA.

Pour revenir à la nouvelle page de renvoi, sélectionnez la même icône dans le portail classique.

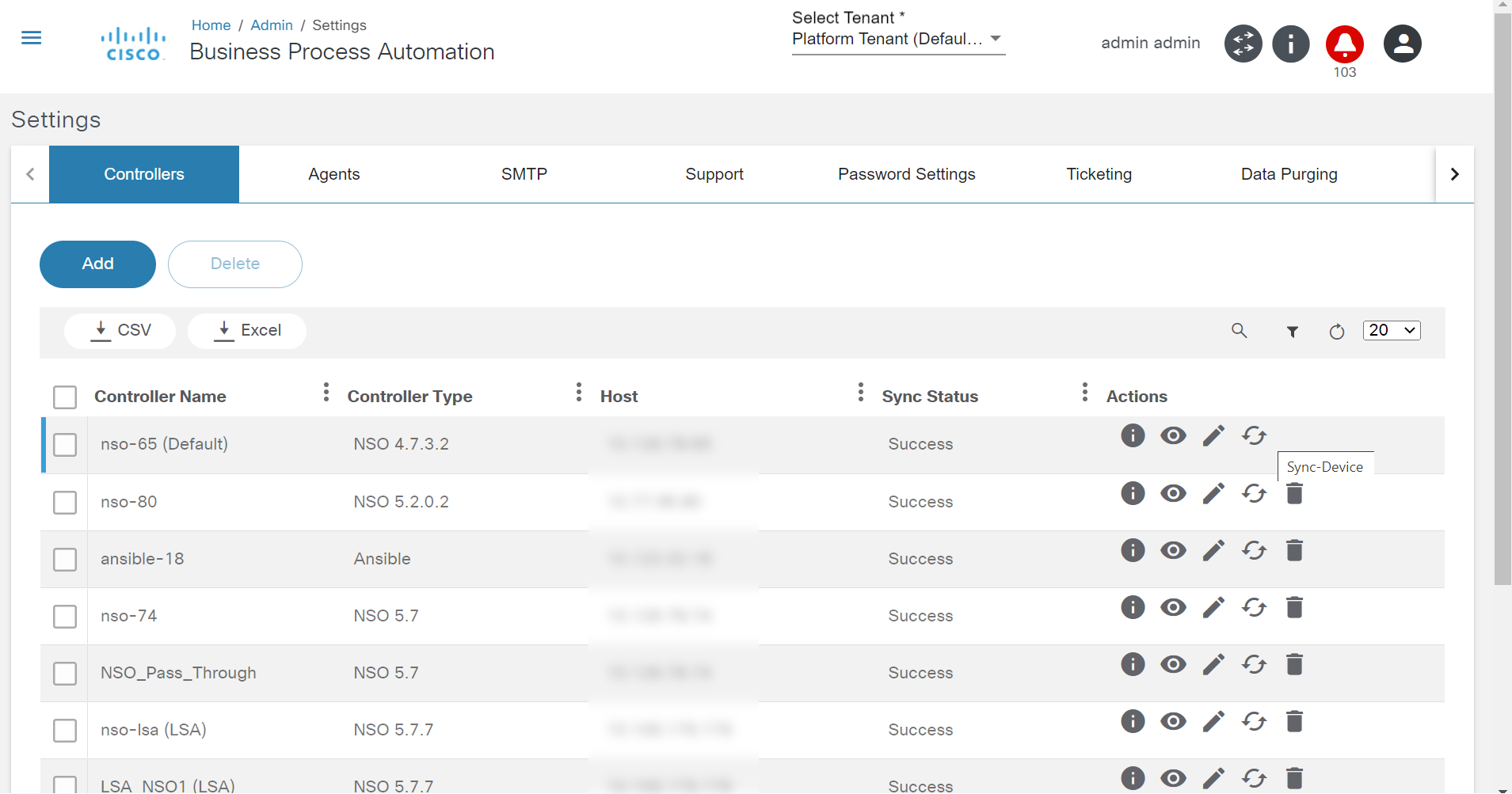

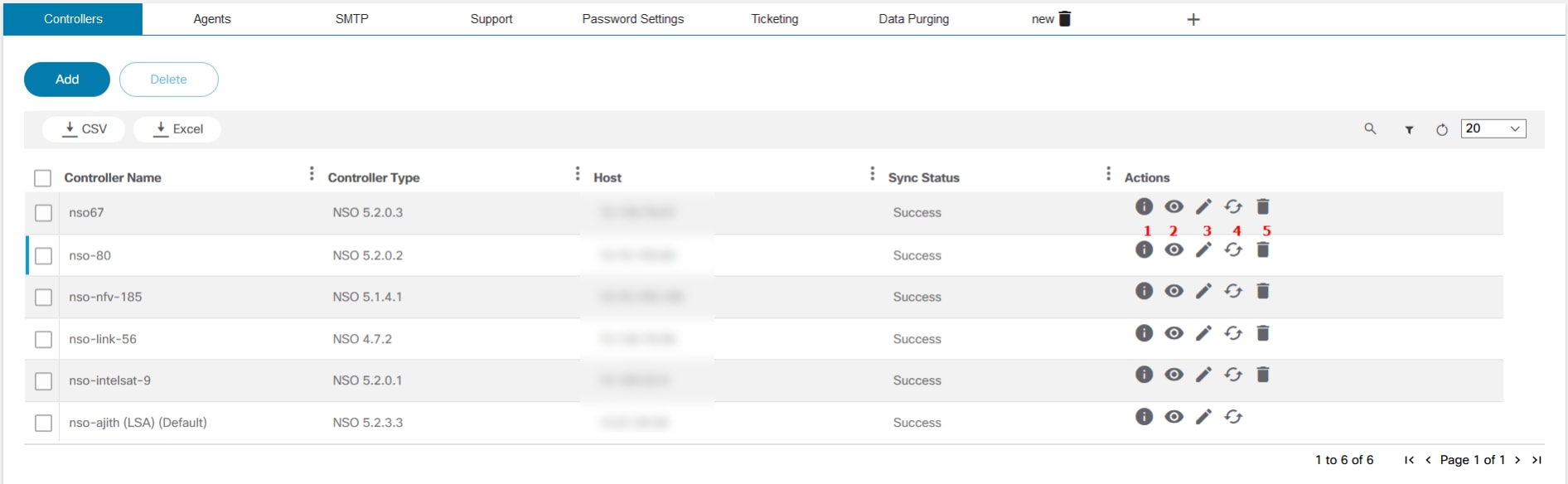

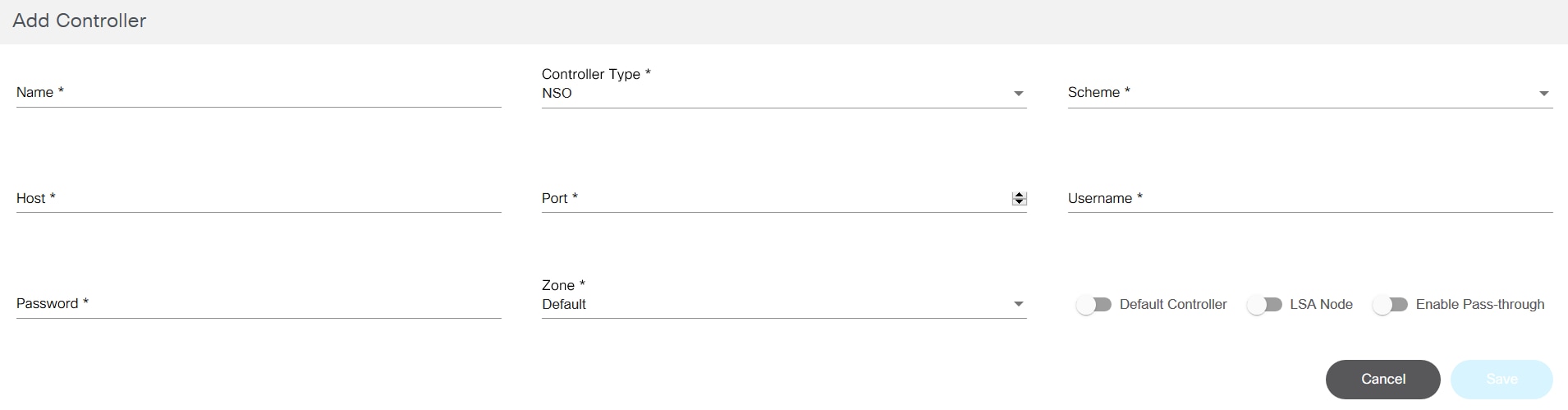

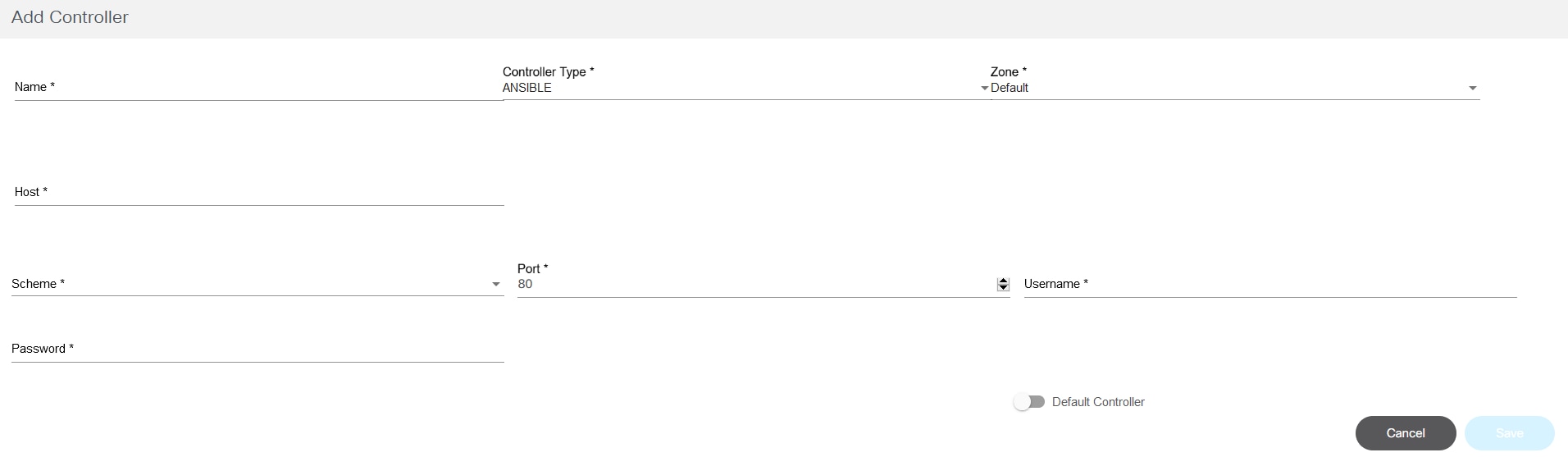

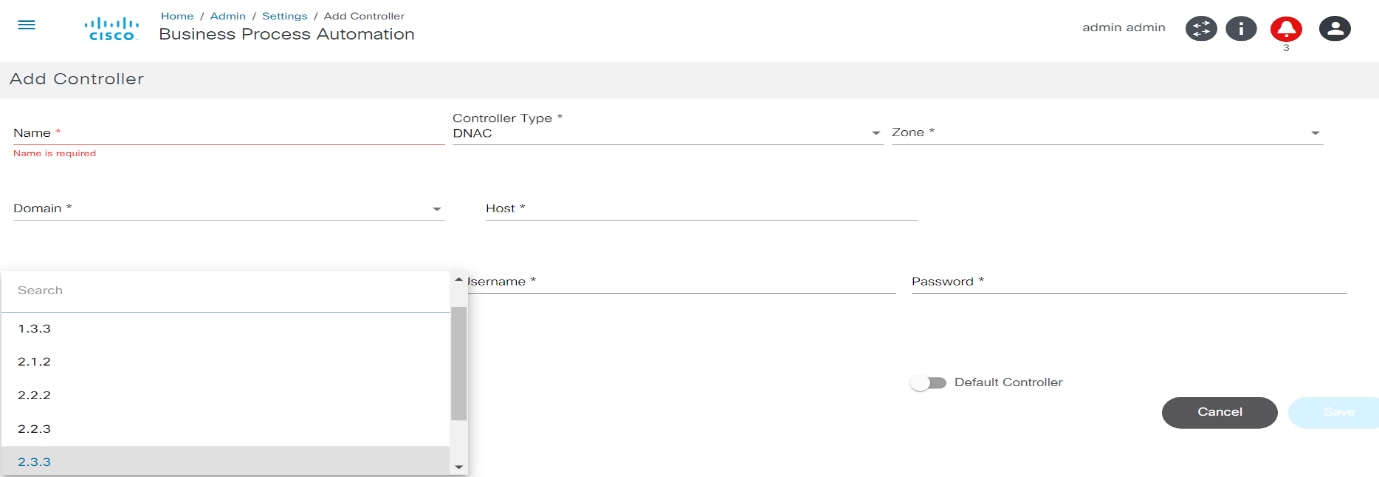

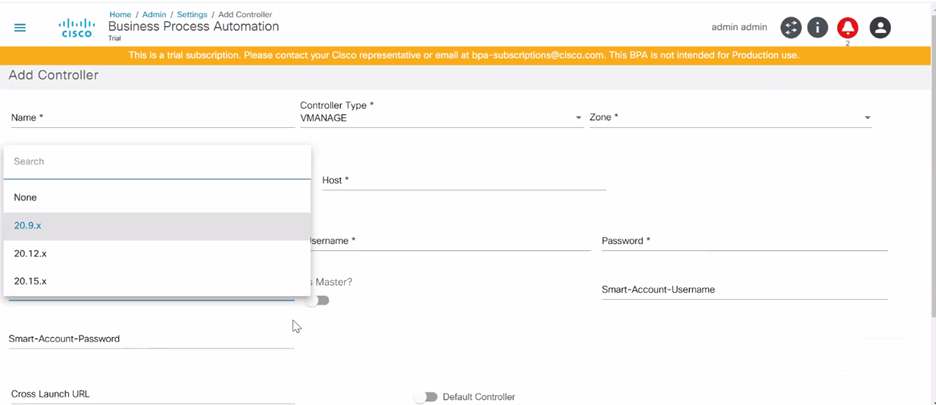

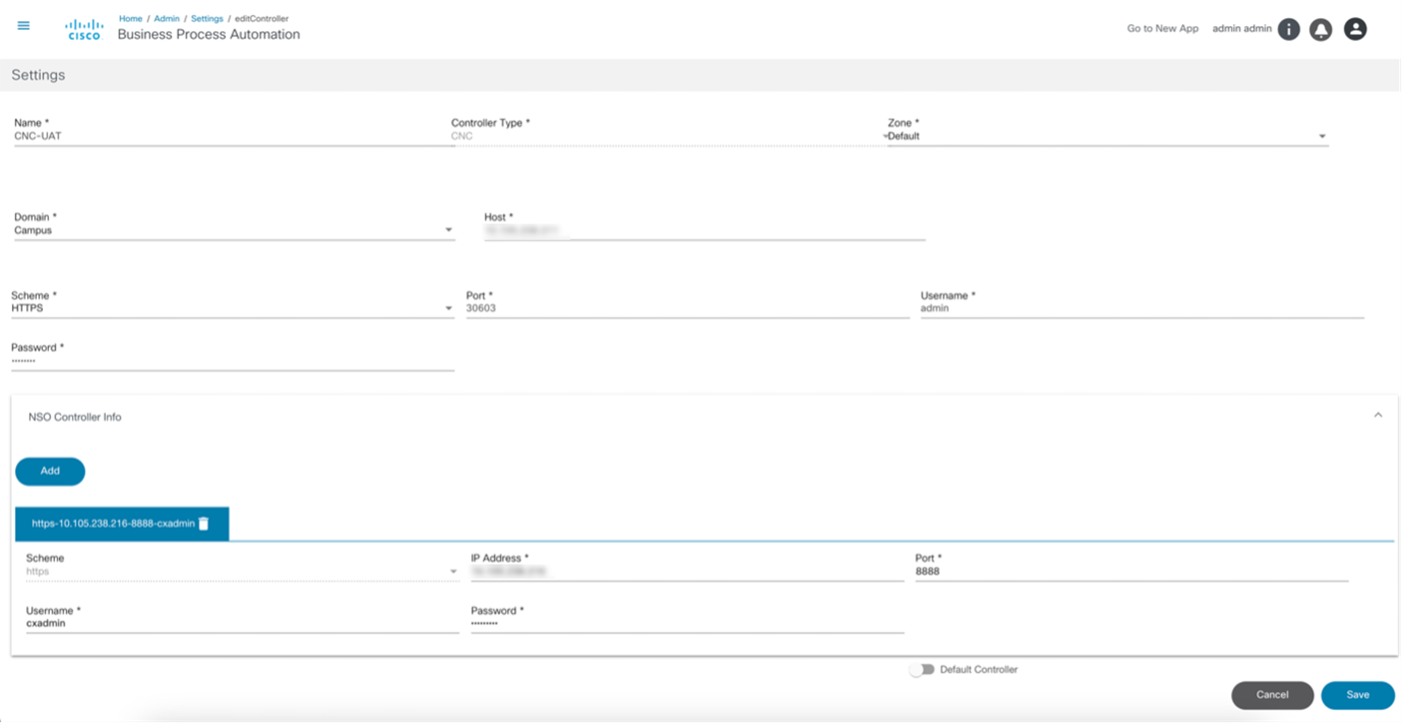

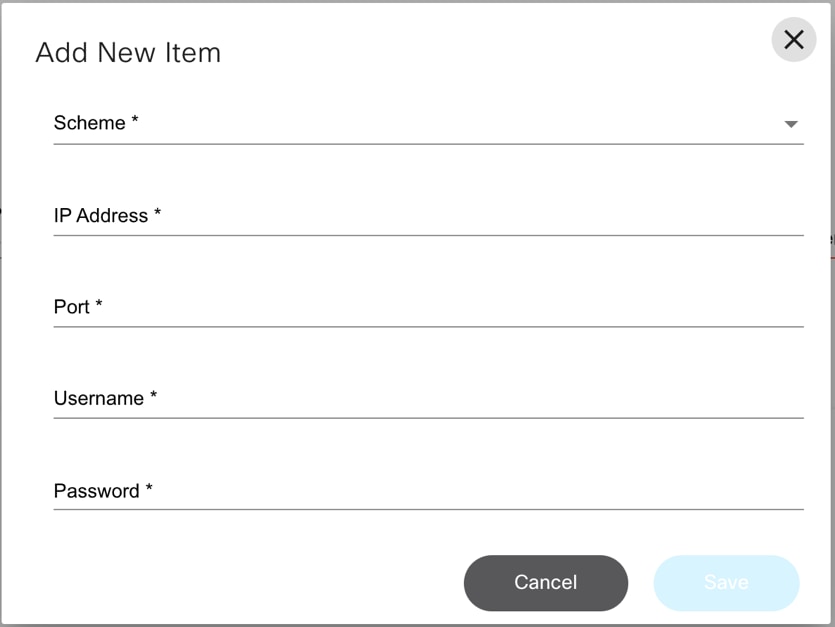

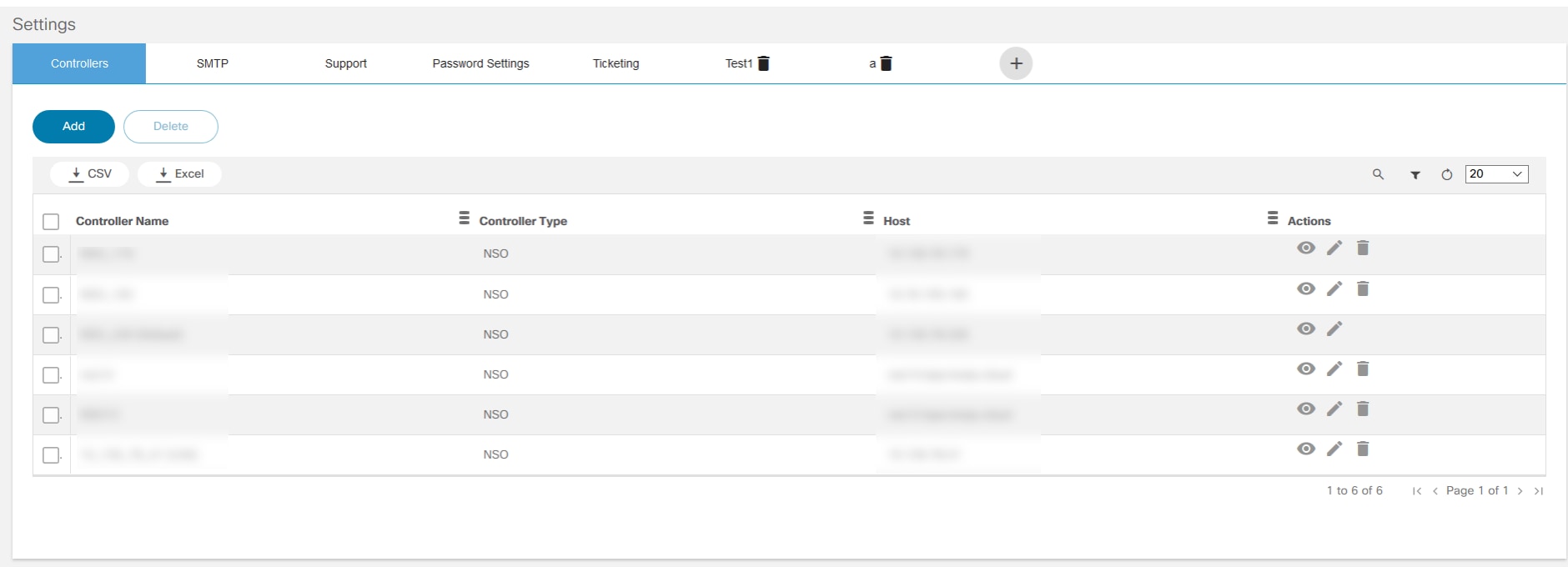

Configuration des contrôleurs de domaine

Le BPA doit être configuré avec un ou plusieurs contrôleurs de domaine pour gérer les ressources réseau. BPA prend en charge de nombreux contrôleurs de domaine Cisco (par exemple, Cisco Catalyst Center, vManage, Cisco Crosswork, NSO, Cisco Nexus Dashboard Fabric Controller (NDFC), etc.) et peut fonctionner avec des périphériques tiers et utiliser des contrôleurs, tels que NSO ou Ansible.

Référez-vous à la section Paramètres du contrôleur pour plus de détails sur la configuration des contrôleurs.

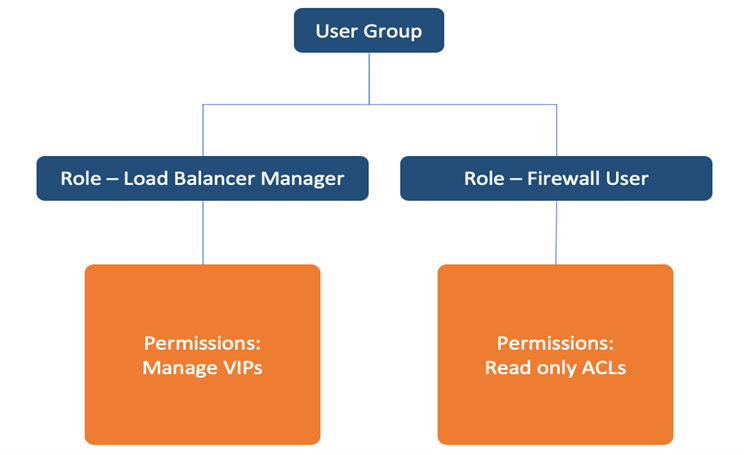

BPA prend en charge le contrôle d'accès basé sur les rôles (RBAC) avec la version 4.0. Dans le modèle RBAC, un rôle encapsule un ensemble d'autorisations (c'est-à-dire des actions) qu'un utilisateur peut effectuer. Pour le contrôle d'accès, les administrateurs peuvent soit attribuer des rôles prédéfinis, soit créer de nouveaux rôles avec des autorisations sur les groupes d'utilisateurs.

Les utilisateurs peuvent appartenir à un ou plusieurs groupes d'utilisateurs et chaque groupe d'utilisateurs peut se voir attribuer un ou plusieurs rôles. Les rôles attribuent des autorisations d'accès spécifiques aux utilisateurs de ce groupe.

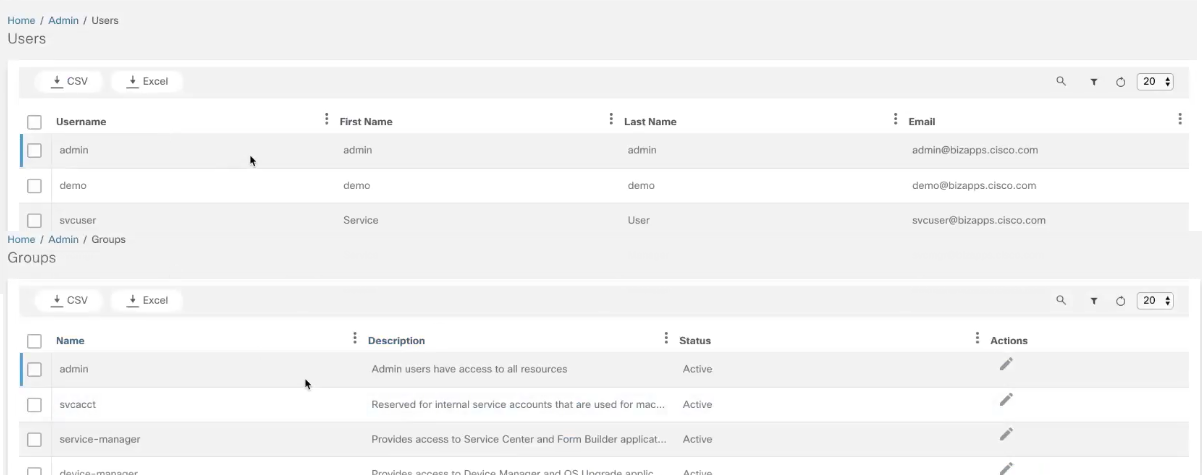

Gestion des utilisateurs

Cette section traite de la gestion des utilisateurs à l'aide de la méthode d'authentification locale. D'autres méthodes nécessitent un fournisseur d'authentification externe (par exemple, Active Directory (AD), Open Lightweight Directory Access Protocol (LDAP), Terminal Access Controller Access-Control System (TACACS), etc.) et sortent du cadre de ce document. L'authentification locale utilise le service d'authentification interne de BPA et est disponible par défaut. L'accès utilisateur est géré par l'ajout d'utilisateurs au BPA via l'application Gestion des utilisateurs.

BPA doit être configuré avec l'un des fournisseurs d'authentification suivants avant que les utilisateurs puissent se connecter.

- Authentification locale (par défaut)

- LDAP/AD

- TACACS

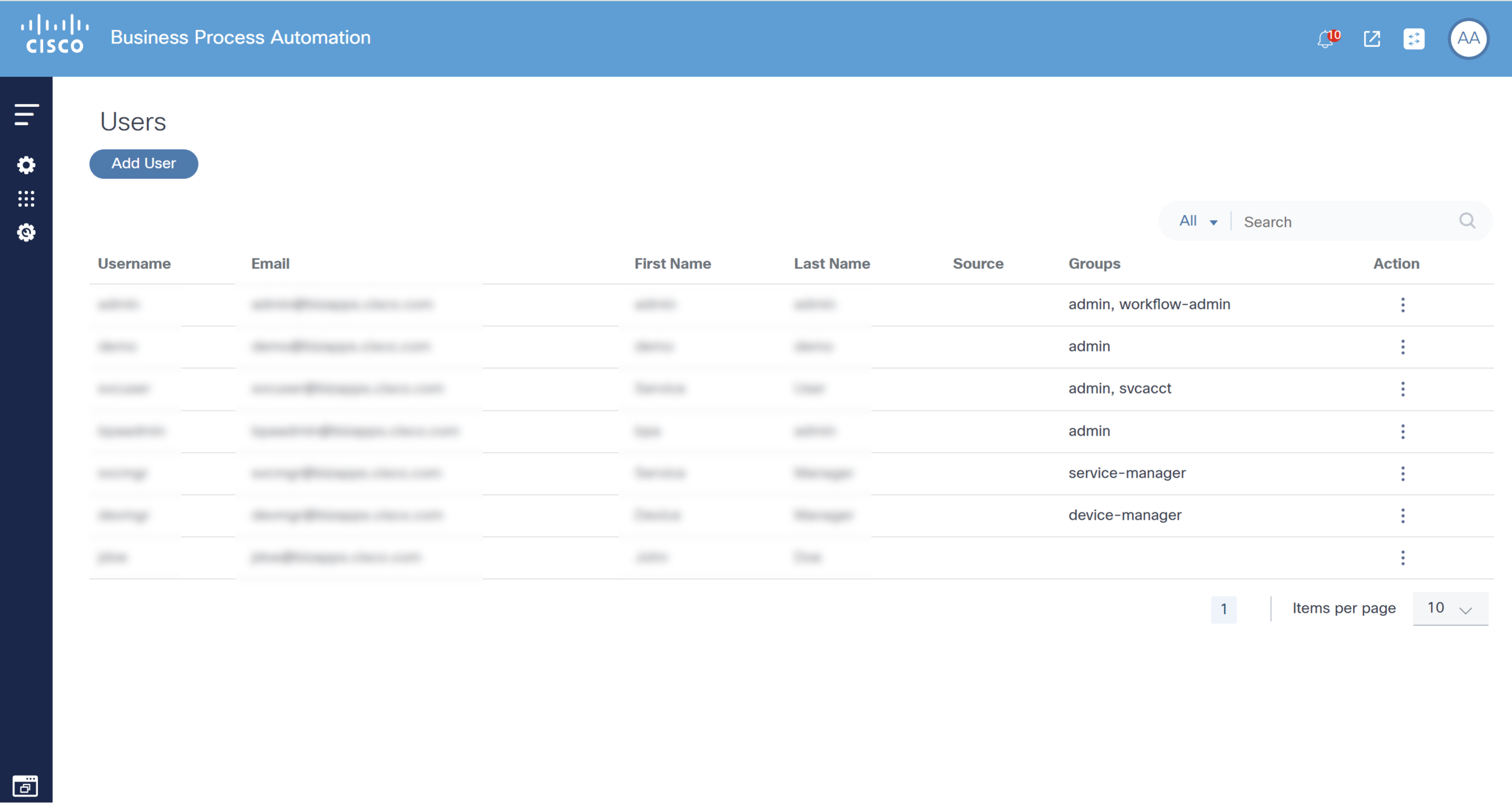

Ajout d'utilisateurs

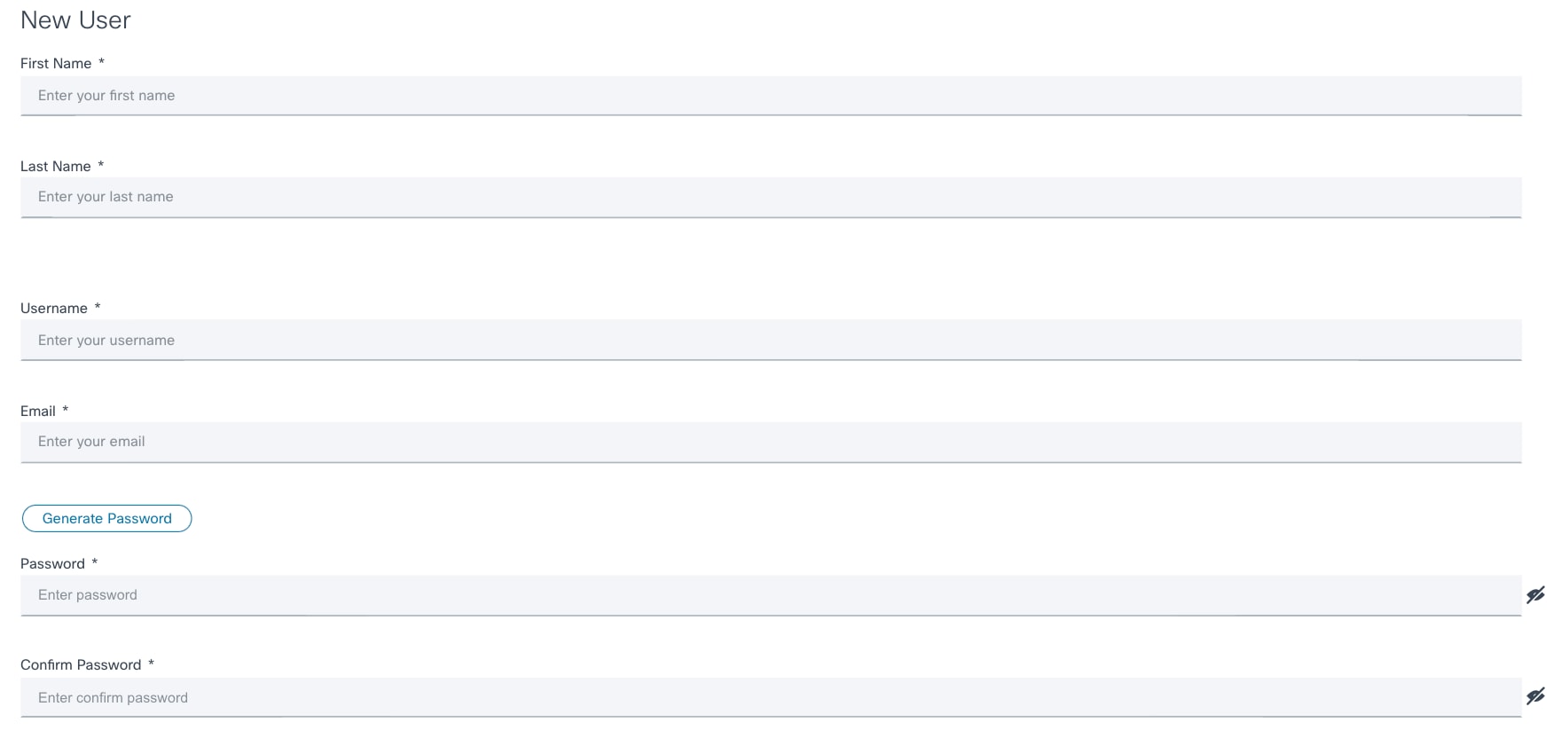

Pour ajouter des utilisateurs dans le portail BPA :

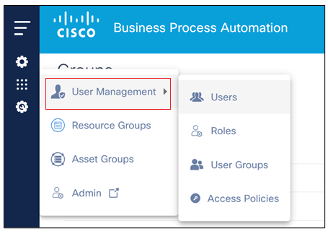

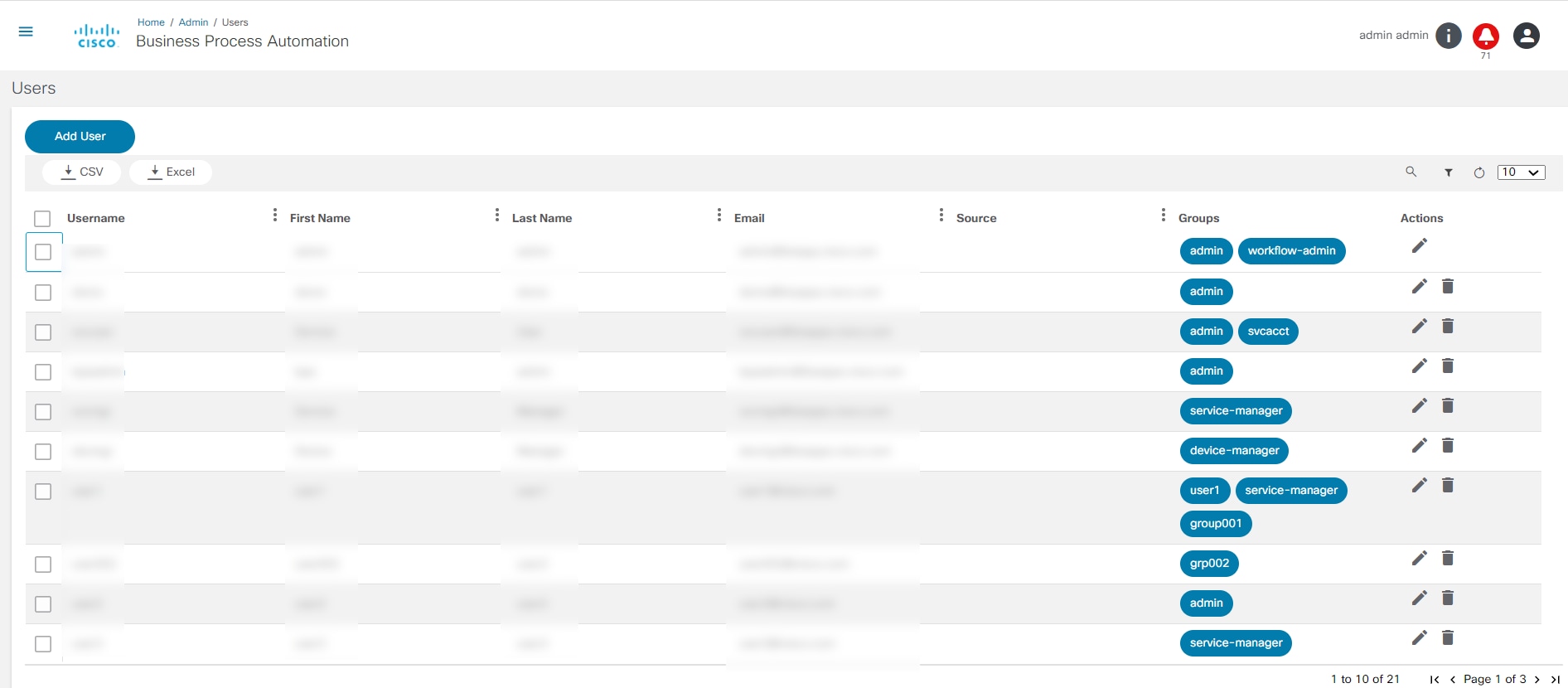

- Sélectionnez Paramètres > Gestion des utilisateurs > Utilisateurs. La page Utilisateurs s'affiche avec une liste des utilisateurs actuels.

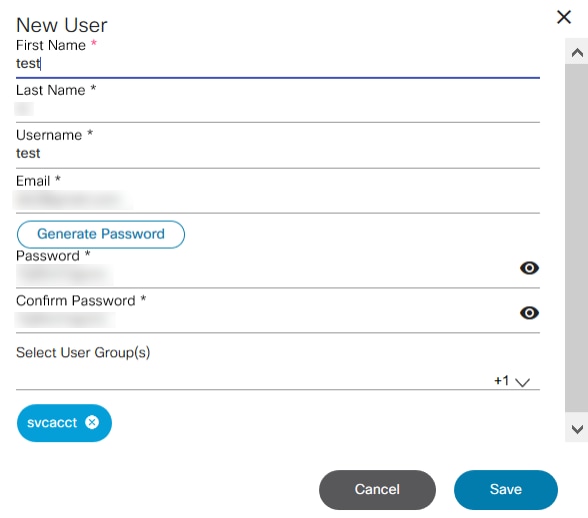

- Cliquez sur Ajouter un utilisateur. La fenêtre Nouvel utilisateur s'affiche.

- Renseignez les champs obligatoires.

- Le cas échéant, cochez la case d'un ou plusieurs groupes d'utilisateurs pour l'utilisateur. La sélection du groupe d'utilisateurs définit l'ensemble des actions que l'utilisateur peut effectuer (en fonction des rôles attribués aux groupes).

- Cliquez sur Submit pour créer l'utilisateur. L'utilisateur est ajouté au portail BPA.

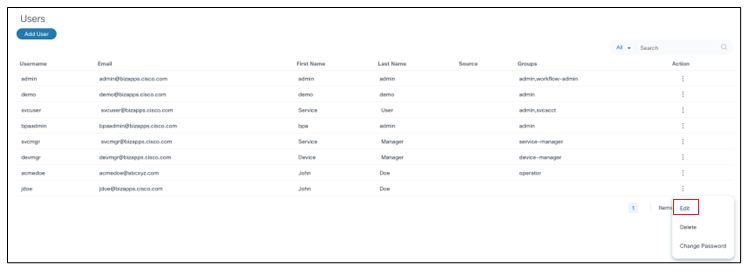

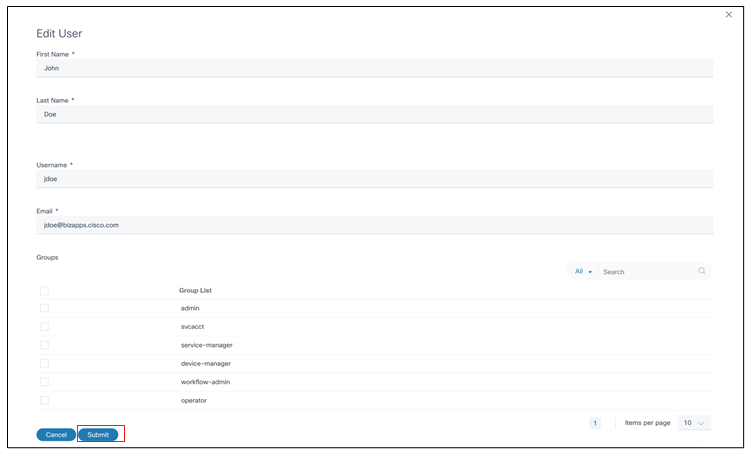

Modification des utilisateurs

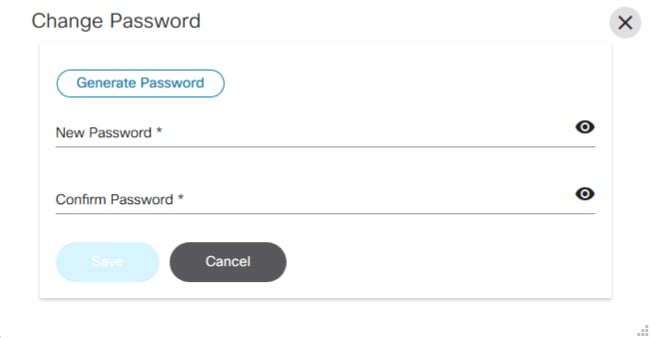

- Dans la page Users, sélectionnez l'icône More Options > Edit dans la colonne Action de l'utilisateur souhaité. La fenêtre Modifier l'utilisateur s'affiche.

- Effectuez les modifications requises et cliquez sur Submit.

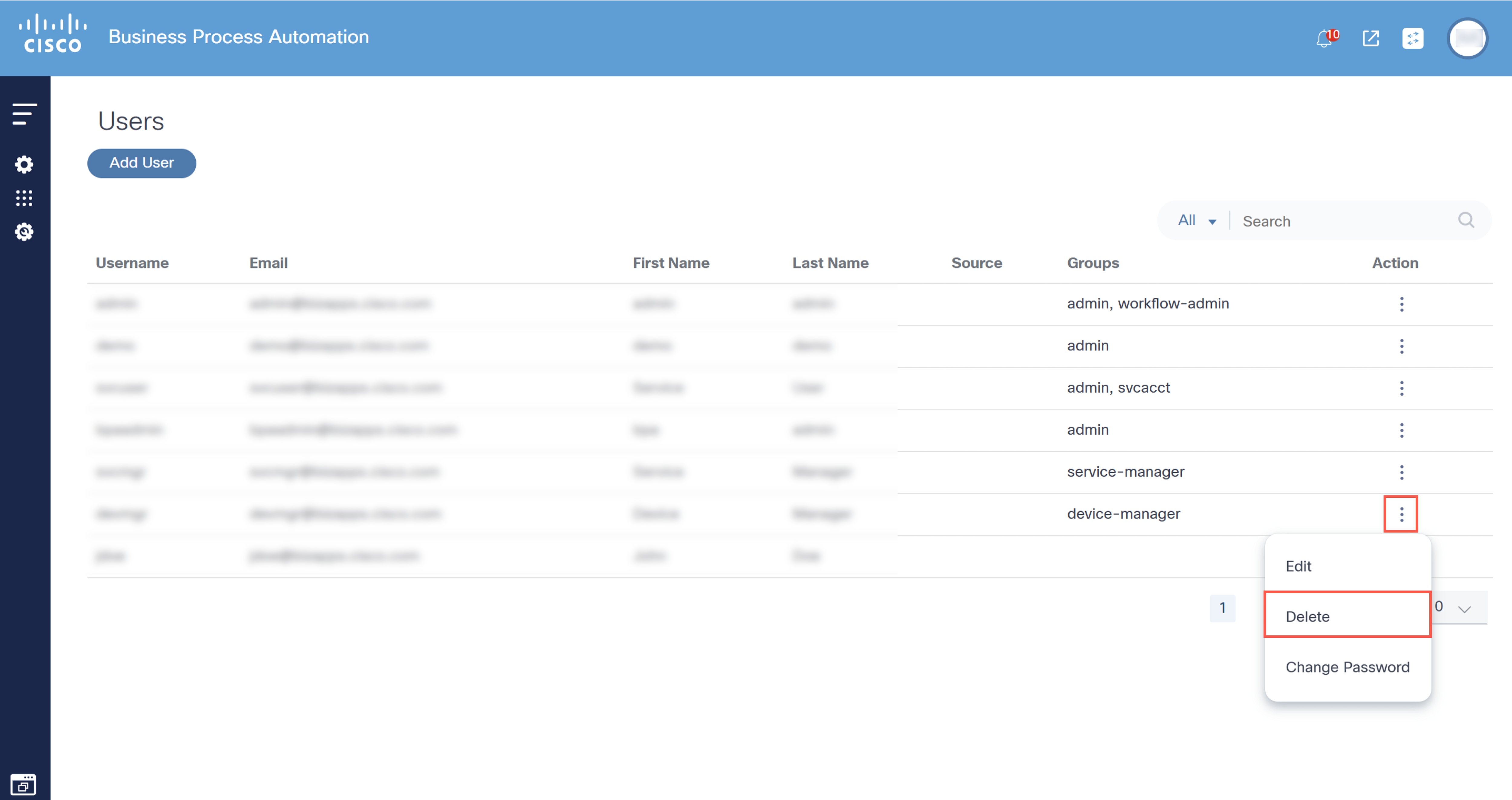

Suppression d'utilisateurs

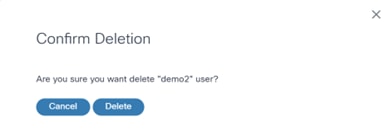

Pour supprimer un utilisateur :

- Dans la page Users, sélectionnez l'icône More Options > Delete de la colonne Action de l'utilisateur souhaité. Une fenêtre de confirmation s'ouvre.

- Cliquez sur Delete.

Rôles utilisateur et gestion des rôles

La plate-forme BPA v4.0 prend désormais en charge RBAC avec des rôles d'utilisateur. Un rôle définit l'ensemble des autorisations (c'est-à-dire les actions) qu'un utilisateur est autorisé à effectuer.

Rôles disponibles

| Rôle | Description |

|---|---|

| Super administrateur | Un rôle Administrateur avec accès à l'ensemble du système |

| Administrateur de cas d'utilisation | Rôle qui gère les applications et les autorisations associées |

| Opérateur de réseau | Rôle qui utilise des applications BPA pour gérer son réseau |

| Lecture seule | Rôle disposant d'un accès en lecture seule au BPA |

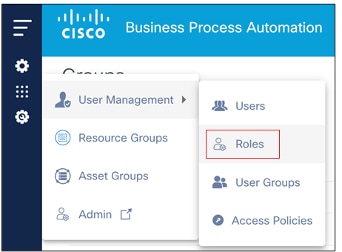

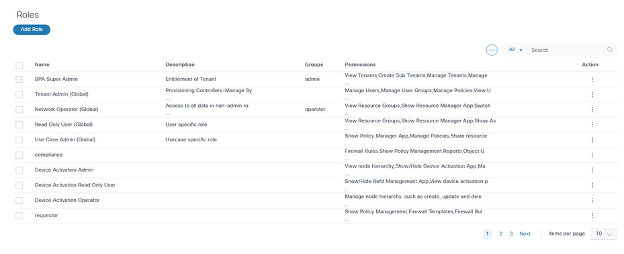

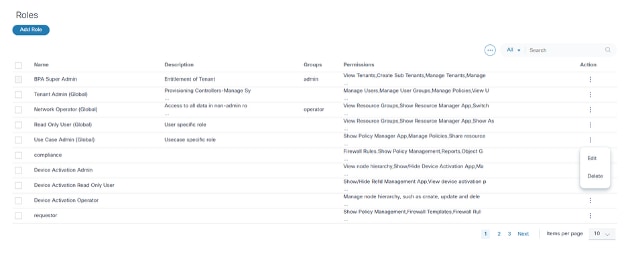

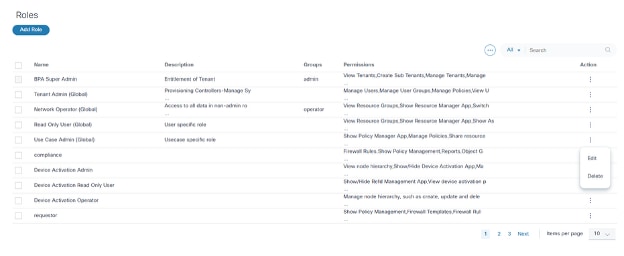

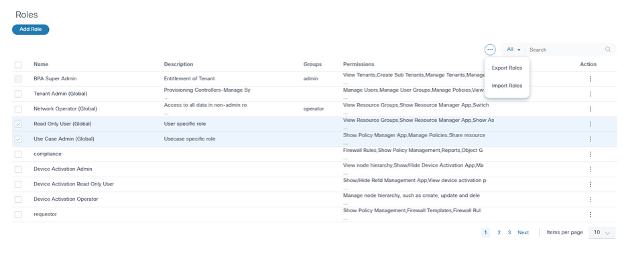

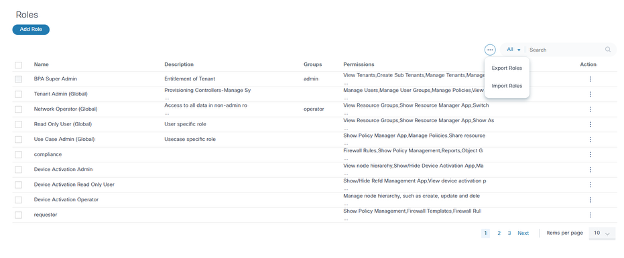

Tandis que le BPA fournit quelques rôles prêts à l'emploi, les administrateurs peuvent créer des rôles supplémentaires. Pour gérer les rôles, sélectionnez Paramètres > Gestion des utilisateurs > Rôles dans le menu de navigation de gauche. La page Rôles s'affiche avec une liste de rôles.

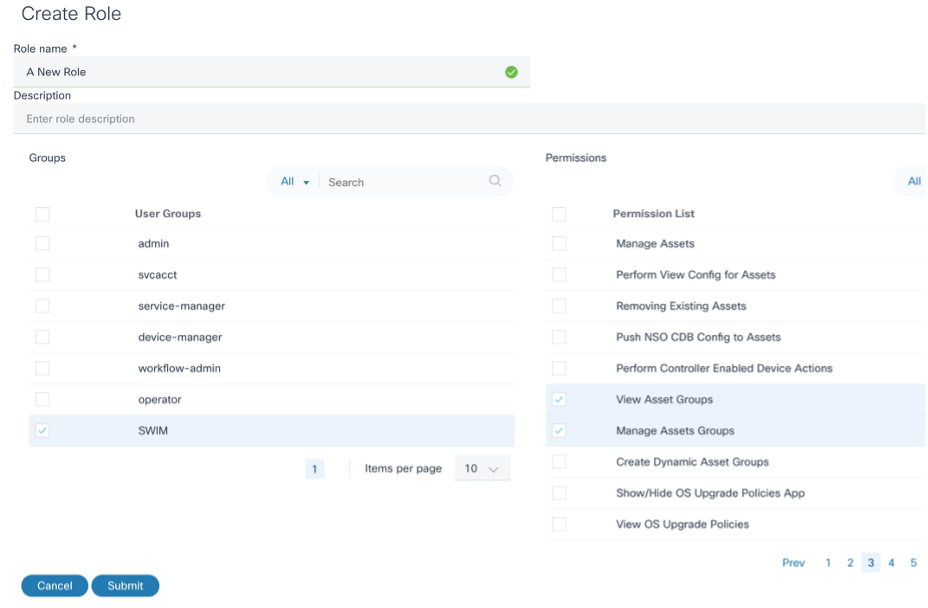

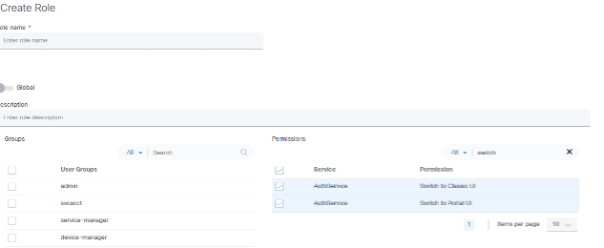

Ajout de nouveaux rôles

Pour ajouter un nouveau rôle dans le portail BPA :

- Dans la page Rôles, cliquez sur Ajouter un rôle. La fenêtre Créer un rôle s'affiche.

- Saisissez un nom et une description de rôle.

- Activez la case à cocher des groupes d'utilisateurs applicables au rôle.

- Activez la case à cocher d'une ou plusieurs autorisations que ce rôle peut effectuer.

- Cliquez sur Submit.

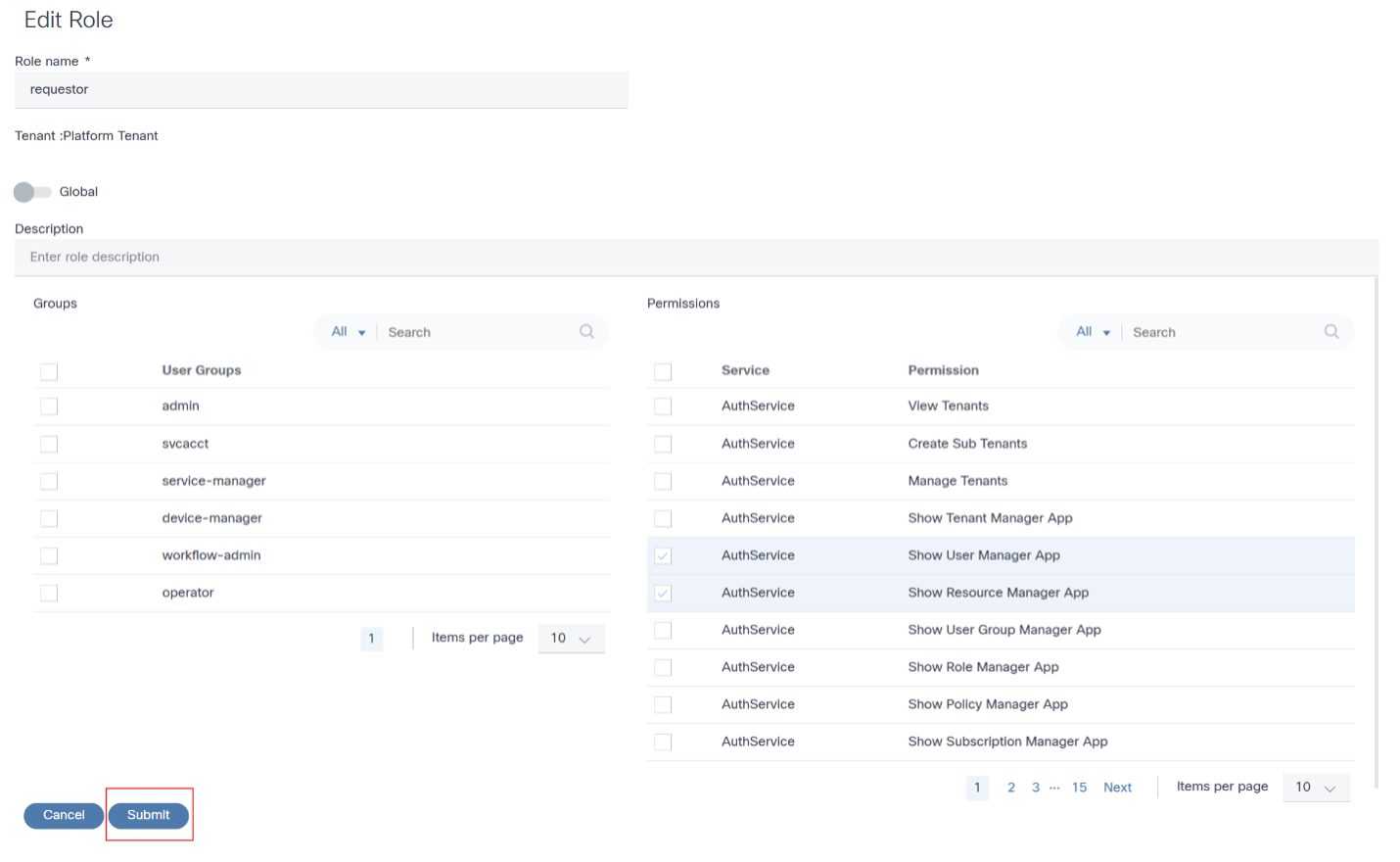

Modification d'un rôle

Pour modifier un rôle dans le portail BPA :

- Dans la page Rôles, sélectionnez l'icône Autres options > Modifier dans la colonne Action du rôle souhaité. La fenêtre Modifier le rôle s'affiche.

- Révisez les données requises.

- Cliquez sur Submit.

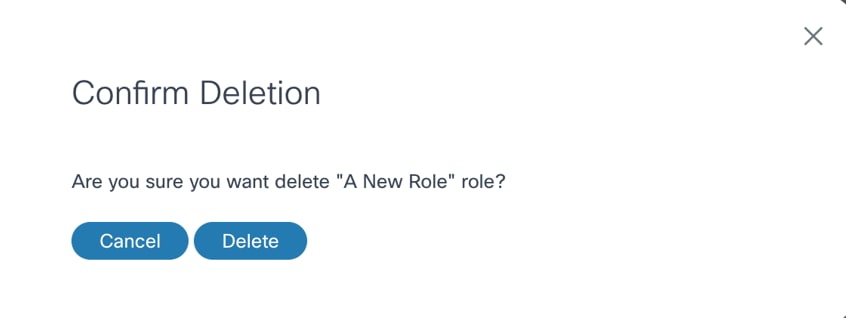

Suppression d'un rôle

Pour supprimer un rôle :

- Dans la page Rôles, sélectionnez l'icône Autres options > Supprimer dans la colonne Action du rôle souhaité. Une fenêtre de confirmation s'affiche.

- Cliquez sur Delete.

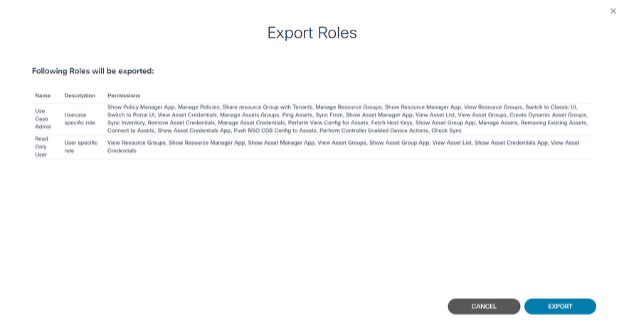

Exportation de rôles

Pour exporter un ou plusieurs rôles dans le portail BPA :

- Dans la page Rôles, sélectionnez les rôles à exporter.

- Cliquez sur l'icône Autres options > Exporter les rôles. La fenêtre Exporter les rôles s'ouvre et affiche les rôles qui sont sélectionnés pour l'exportation.

- Cliquez sur Exporter. Un fichier JSON est téléchargé.

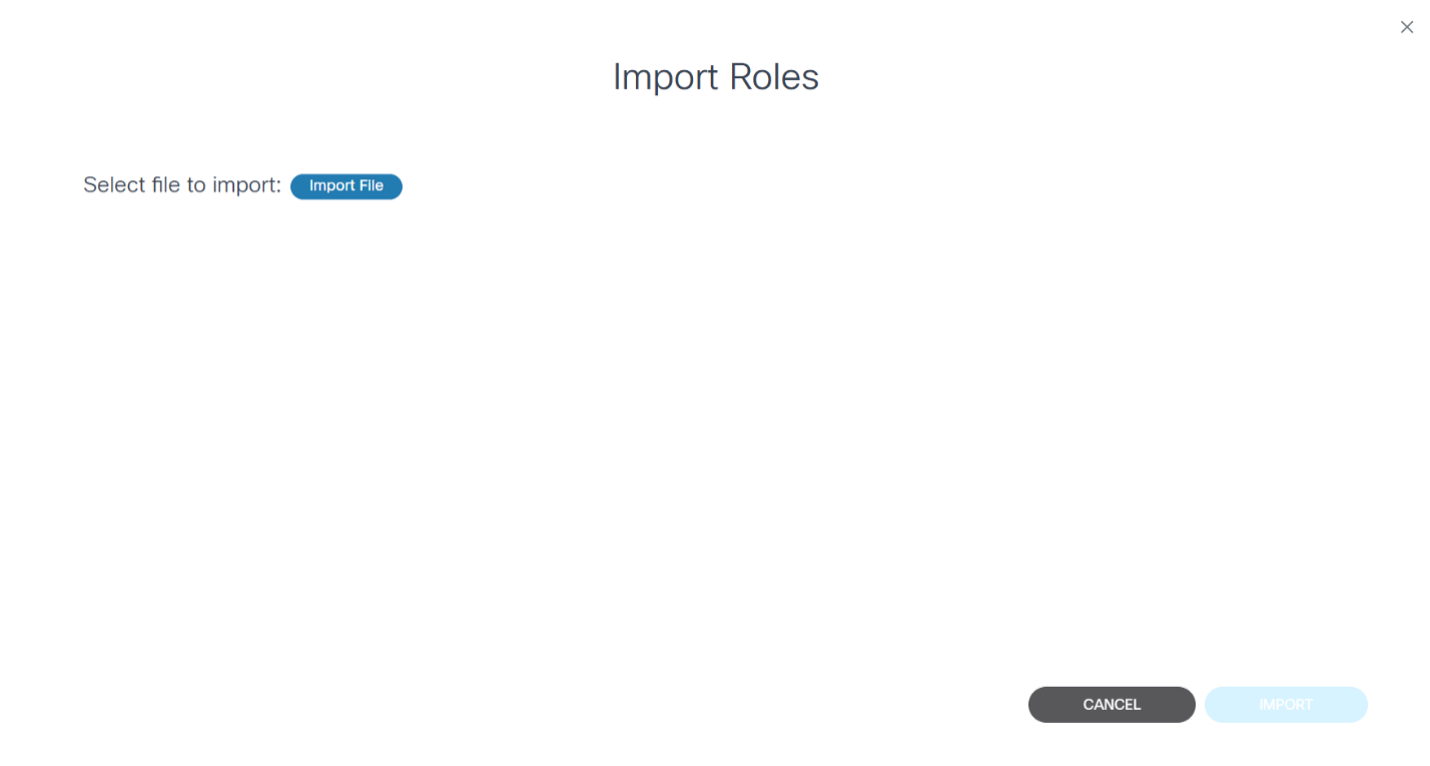

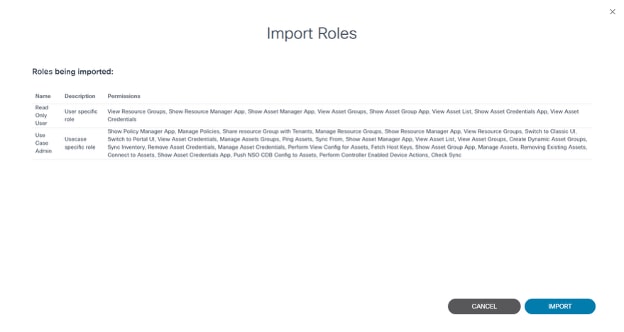

Importation de rôles

Pour importer des rôles dans le portail BPA :

- Cliquez sur l'icône Autres options > Importer des rôles. La fenêtre Importer des rôles s'affiche.

- Cliquez sur Import File et sélectionnez le fichier à importer. Tous les rôles du fichier sont chargés et affichés.

- Cliquez sur Import. Les rôles et leurs autorisations sont importés et une confirmation finale s'affiche.

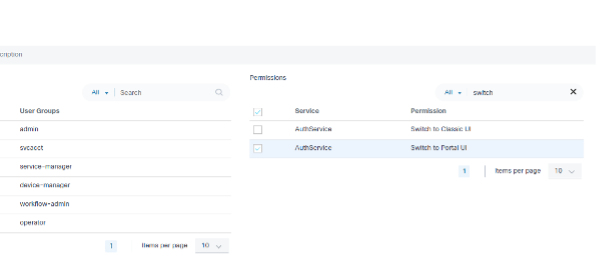

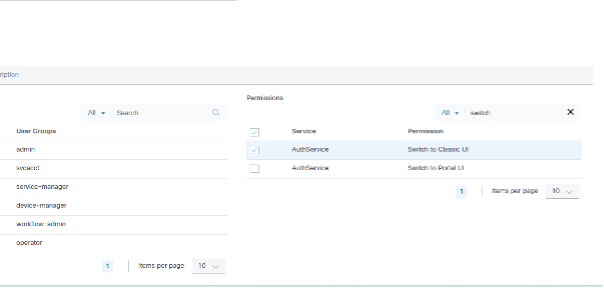

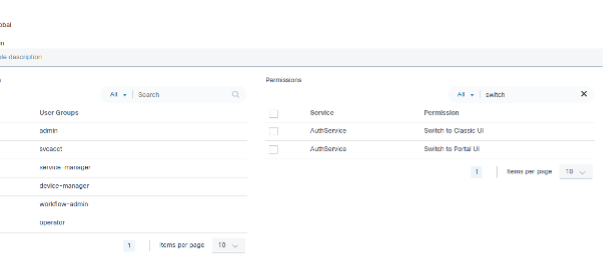

Autorisations d'interface classique et de portail

Cas d'utilisation 1

Les administrateurs peuvent accorder des autorisations pour l'interface utilisateur classique et l'interface utilisateur du portail.

Après avoir fourni les autorisations, l'icône Switch to Classic est activée pour les utilisateurs non-administrateurs lors de la connexion.

L'icône Basculer vers le portail est également activée pour naviguer vers l'interface utilisateur du portail à partir de l'interface utilisateur classique.

Cas d'utilisation 2

Les administrateurs peuvent accorder l'autorisation de basculer vers l'interface utilisateur du portail uniquement.

Après avoir uniquement fourni des autorisations pour l'interface utilisateur du portail, l'icône Basculer vers classique est désactivée pour les utilisateurs non-administratifs lors de la connexion.

Cas d'utilisation 3

Les administrateurs peuvent accorder l'autorisation de basculer vers l'interface utilisateur classique uniquement.

Après avoir uniquement fourni des autorisations pour l'interface utilisateur classique, la page de renvoi redirige vers l'interface utilisateur classique et l'icône Switch to Portal n'est pas visible pour les utilisateurs non-administrateurs lors de la connexion.

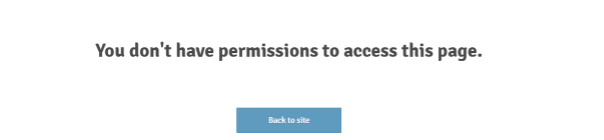

Cas d'utilisation 4

Les administrateurs peuvent refuser les autorisations d'interface utilisateur Classic et Portal.

Après avoir refusé les autorisations d'interface utilisateur Classic et Portal, les utilisateurs non administratifs ne peuvent pas se connecter à l'aide de l'interface utilisateur Classic ou Portal.

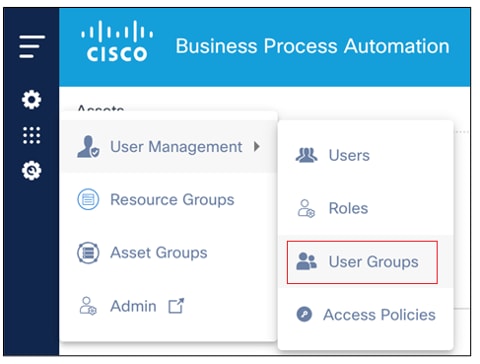

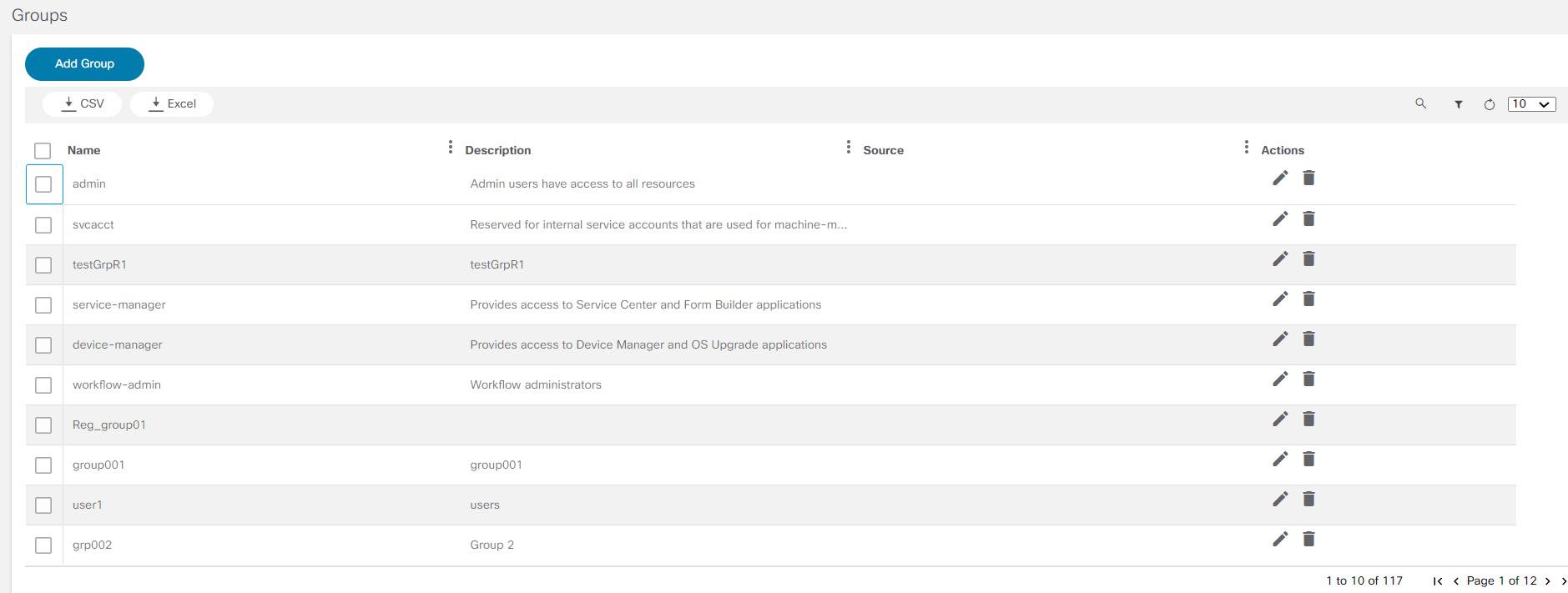

Groupes d'utilisateurs

Les groupes d'utilisateurs BPA permettent d'organiser les utilisateurs en différents groupes en fonction de la fonction qu'ils fournissent. Chaque groupe d'utilisateurs est associé à des rôles qui définissent ce que les utilisateurs des groupes peuvent ou ne peuvent pas faire.

Le protocole BPA fournit plusieurs groupes d'utilisateurs prêts à l'emploi. Les administrateurs BPA peuvent également créer et gérer des groupes d'utilisateurs supplémentaires.

| Groupe d'utilisateurs | Rôles |

|---|---|

| Admin | Super administrateur |

| Opérateur | Opérateur de réseau |

L'exemple ci-dessous illustre un groupe d'utilisateurs associé à deux rôles. Le rôle d'utilisateur de pare-feu permet aux utilisateurs de ce groupe d'utilisateurs d'accéder en lecture seule aux listes de contrôle d'accès (ACL) du pare-feu. Le rôle de responsable de l'équilibreur de charge accorde un accès de modification complet.

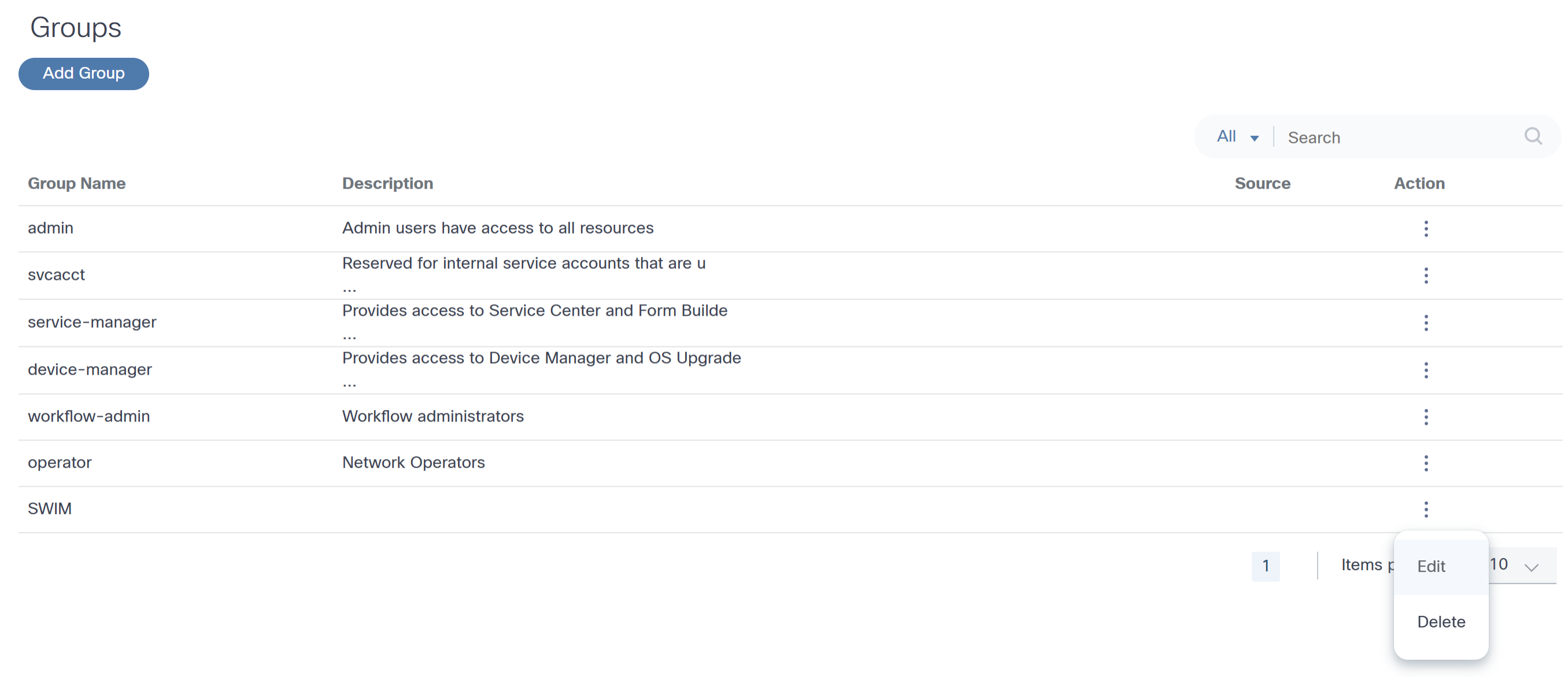

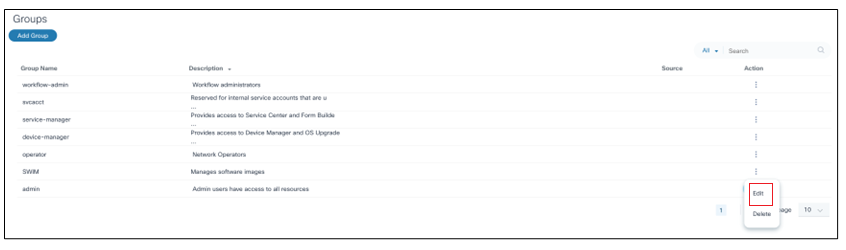

Pour accéder à l'application Gestion des groupes d'utilisateurs, sélectionnez Paramètres > Gestion des utilisateurs > Groupes d'utilisateurs dans le menu de navigation de gauche. La page Groupes s'affiche avec une liste de groupes.

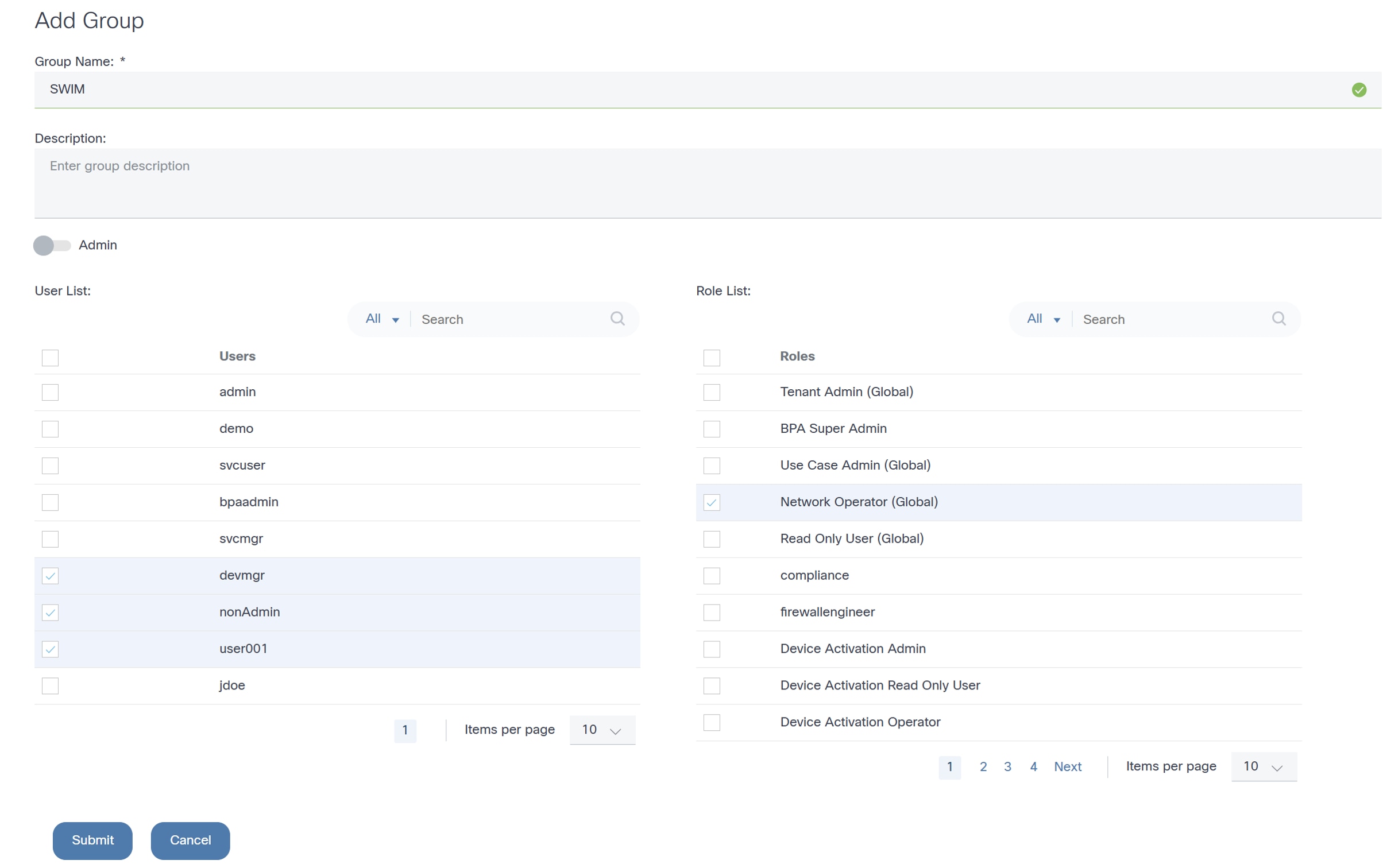

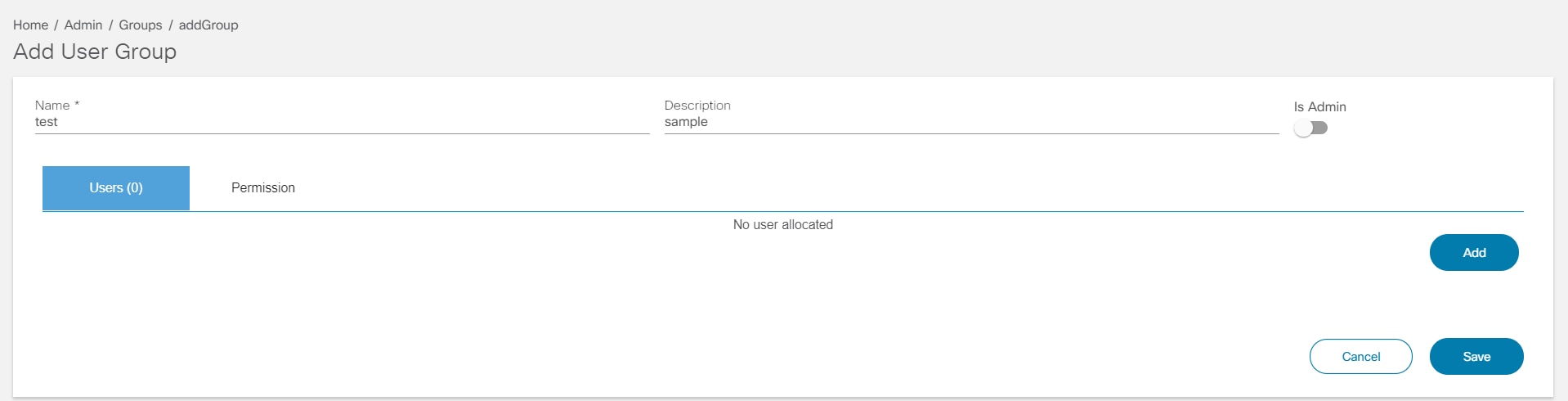

Création de groupes d'utilisateurs

- Dans la page Groupes, cliquez sur Ajouter un groupe. La fenêtre Ajouter un groupe s'affiche.

- Saisissez le nom et la description du groupe.

- Cliquez sur Submit.

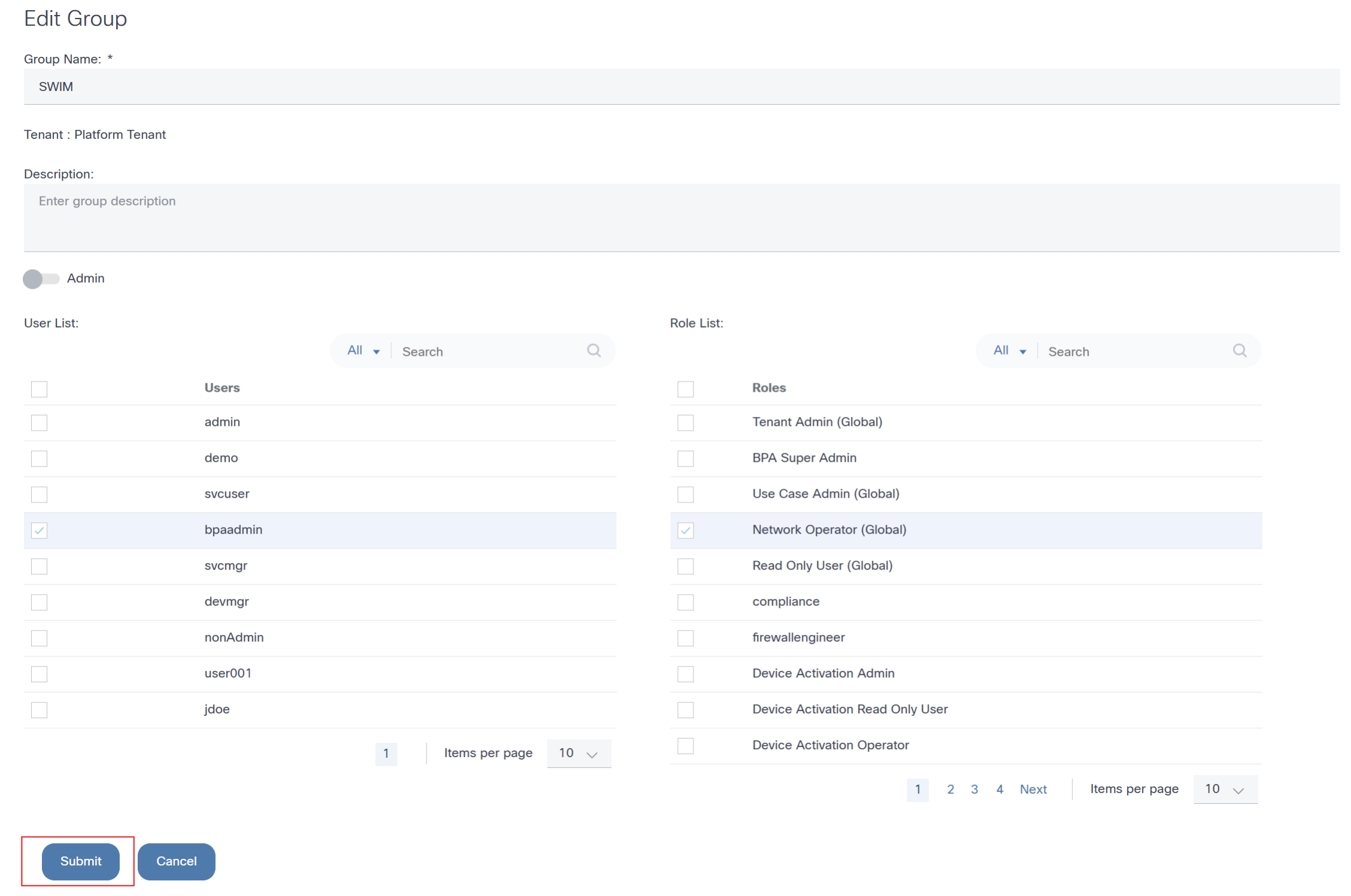

Modification des groupes d'utilisateurs

- Dans la page Groupes, sélectionnez l'icône Autres options > Modifier dans la colonne Action du groupe souhaité. La fenêtre Modifier le groupe s'affiche.

- Effectuez les modifications requises.

- Cliquez sur Submit.

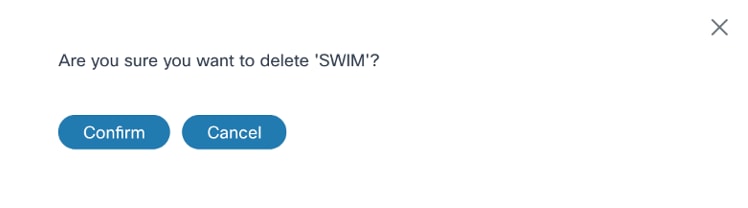

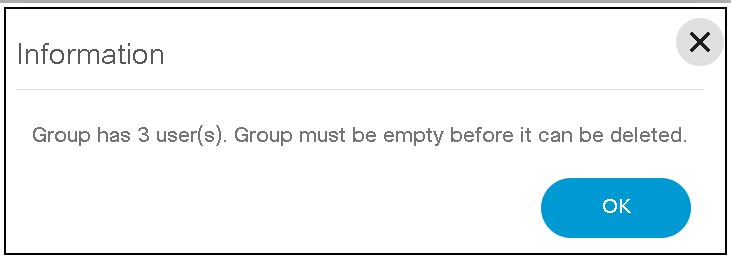

Suppression de groupes d'utilisateurs

- Dans la page Groupes, sélectionnez l'icône Autres options > Supprimer dans la colonne Action du groupe souhaité. Une confirmation s'affiche.

- Cliquez sur Confirmer.

Politiques d'accès

Les politiques d'accès permettent un contrôle d'accès strict en limitant les ressources accessibles d'un utilisateur.

Bien qu'un rôle définisse un ensemble d'actions (par exemple, des autorisations) qu'un utilisateur peut effectuer, les stratégies d'accès limitent davantage les ressources sur lesquelles ces actions peuvent être effectuées.

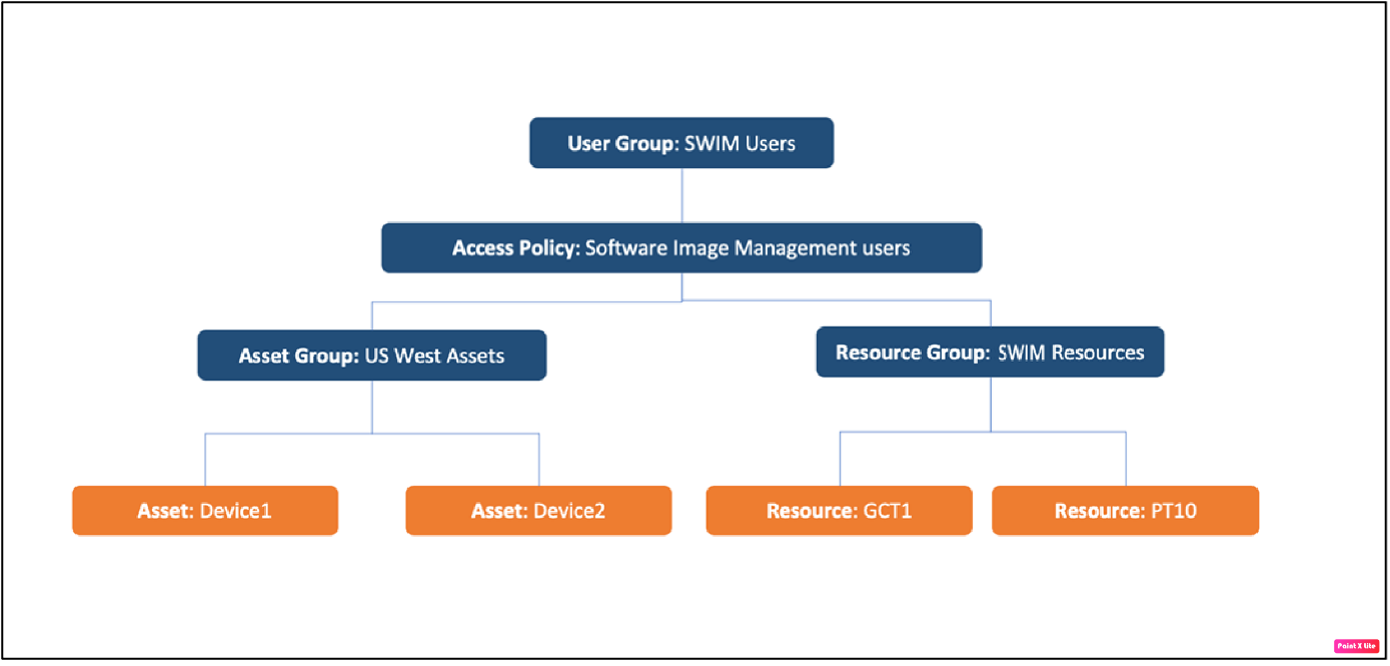

Une stratégie d'accès est définie pour un groupe d'utilisateurs et peut restreindre l'accès des utilisateurs aux groupes d'actifs, aux groupes de ressources ou à une combinaison des deux.

- Groupes d'actifs : Regroupement d'actifs réseau (statiques ou dynamiques)

- Groupes de ressources : Regroupement d'artefacts BPA tels que les modèles de configuration dorés (GCT), les modèles de processus, etc.

Par exemple, supposons qu'une nouvelle stratégie d'accès définie pour le groupe d'utilisateurs Gestion des images logicielles (SWIM) (qui permet aux utilisateurs de mettre à jour le logiciel sur les périphériques) et le groupe Actifs US-West (actifs appartenant à la région US West) limite les utilisateurs du groupe à effectuer des mises à niveau sur les périphériques dans US-West Assets uniquement. La figure suivante montre comment les groupes d'utilisateurs, les stratégies d'accès, les ressources et les groupes de ressources se regroupent.

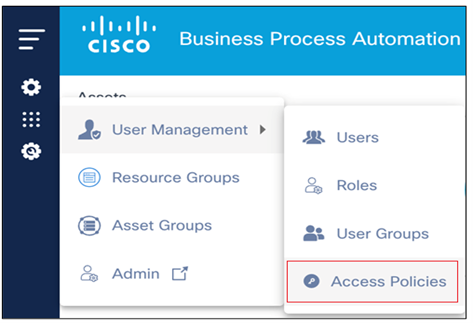

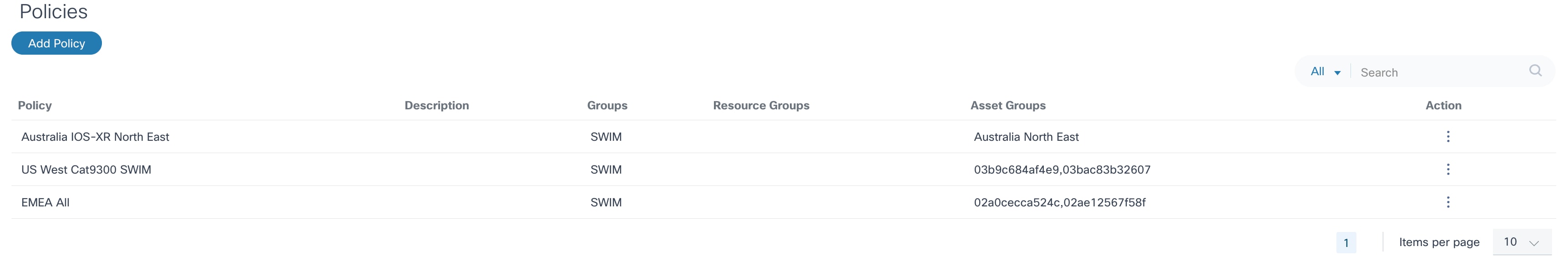

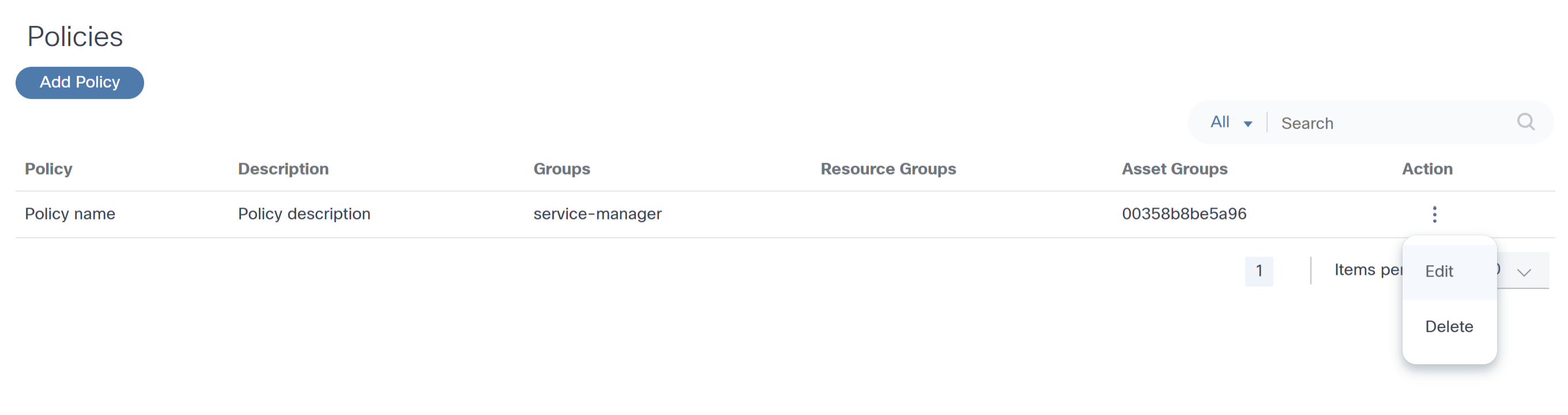

Pour gérer les stratégies d'accès, sélectionnez Paramètres > Gestion des utilisateurs > Stratégies d'accès dans le menu de navigation de gauche. La page Stratégies s'affiche avec une liste de stratégies.

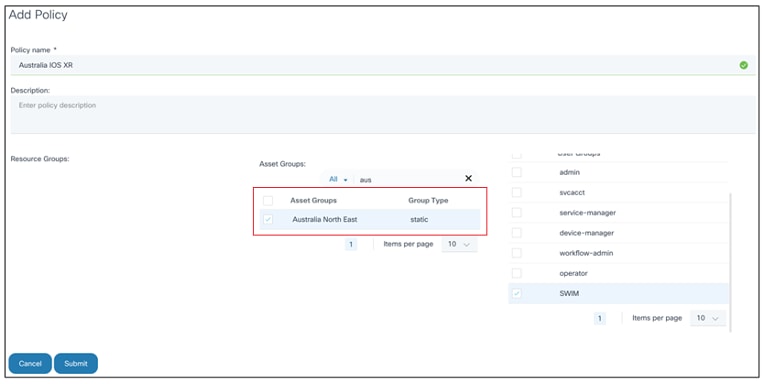

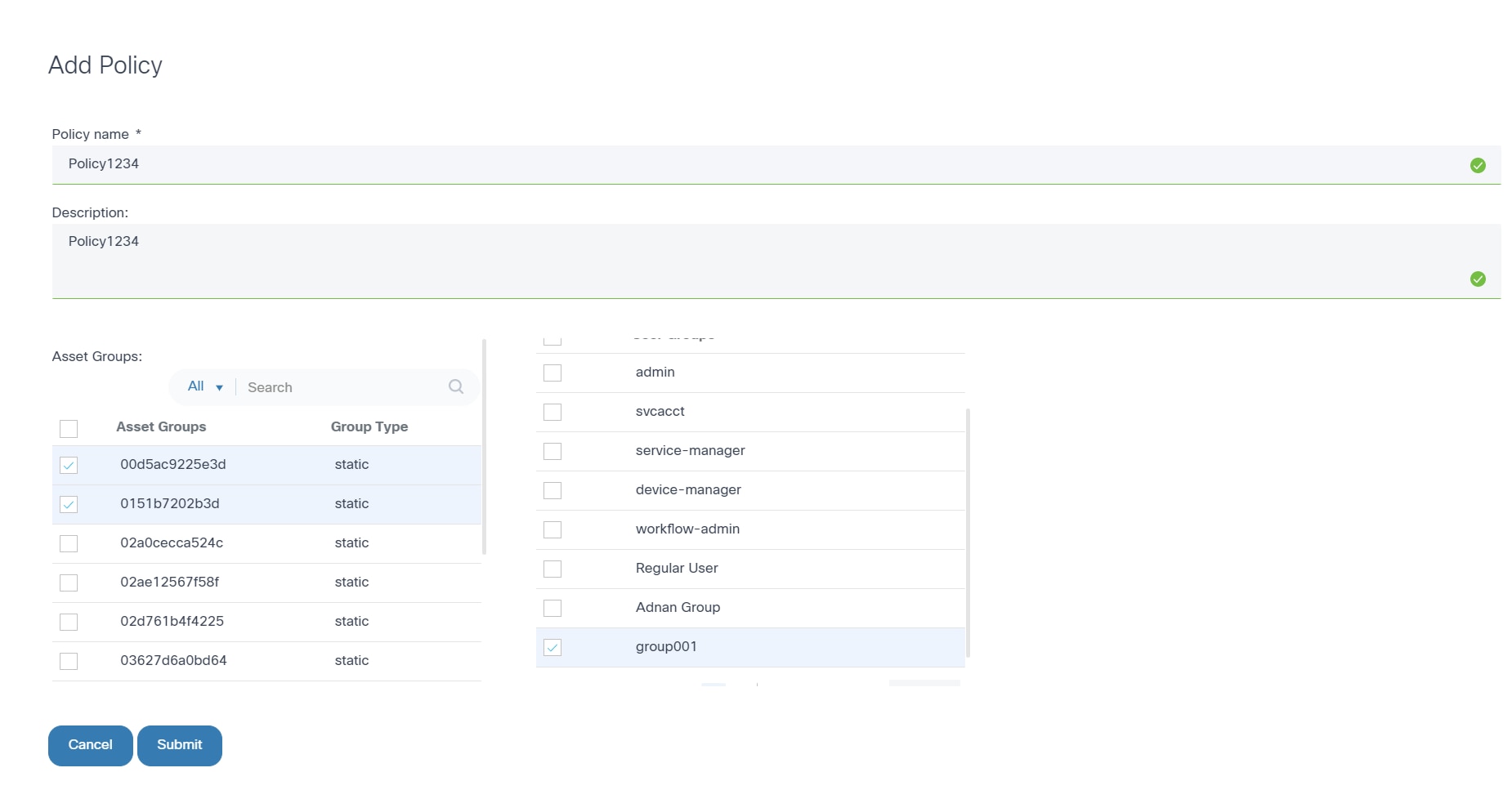

Création d'une stratégie d'accès

- Dans la page Stratégies, cliquez sur Ajouter une stratégie. La fenêtre Ajouter une stratégie s'affiche.

- Saisissez le nom et la description de la stratégie.

- Activez les cases à cocher Groupes de ressources, Groupes d'équipements et Groupes d'utilisateurs applicables.

- Cliquez sur Submit.

Modification d'une stratégie d'accès

- Dans la page Stratégies, sélectionnez l'icône Autres options > Modifier dans la colonne Action de la stratégie souhaitée.

- Révisez les données requises.

- Cliquez sur Submit.

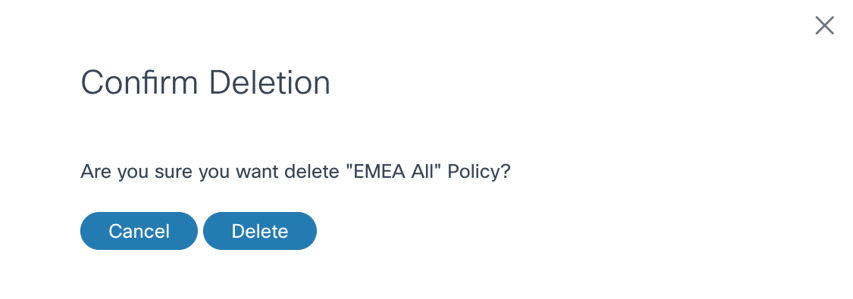

Suppression d'une stratégie

Pour supprimer une stratégie :

- Dans la page Stratégies, sélectionnez l'icône Autres options > Supprimer dans la colonne Action de la stratégie souhaitée. Une fenêtre de confirmation s'ouvre.

- Cliquez sur Delete.

Groupes de ressources

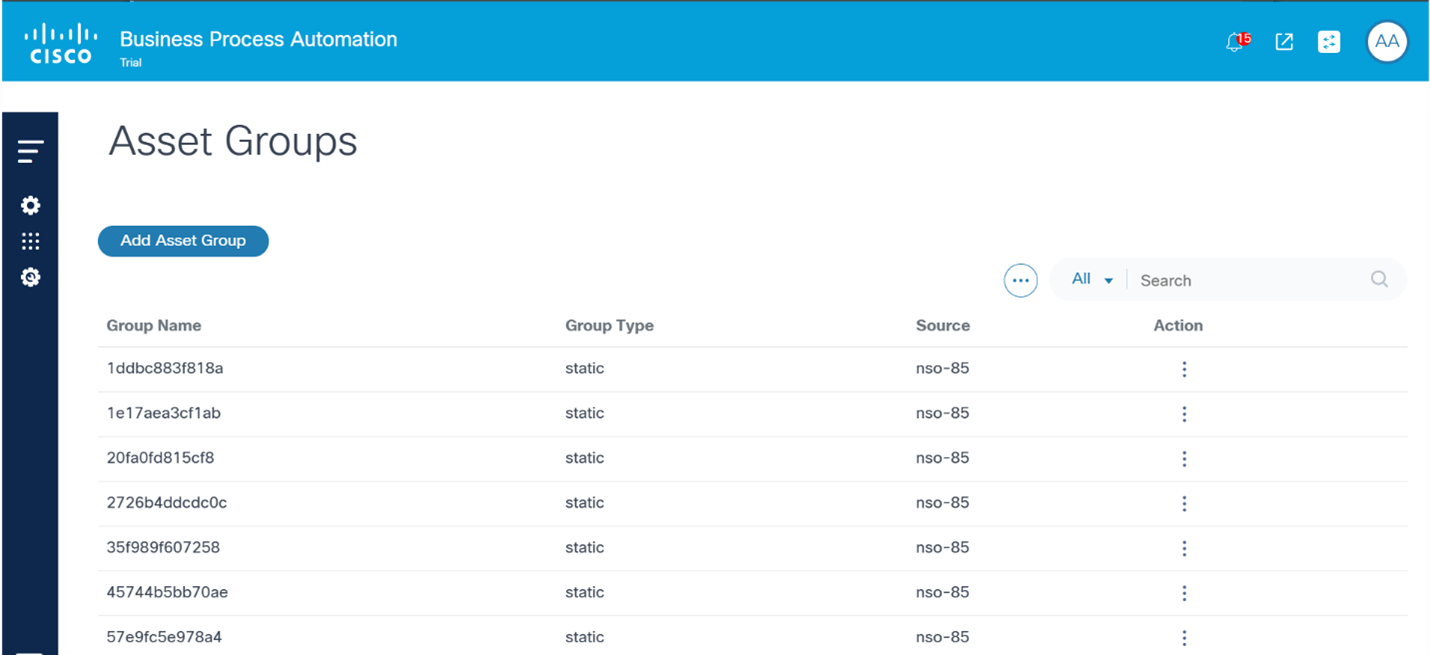

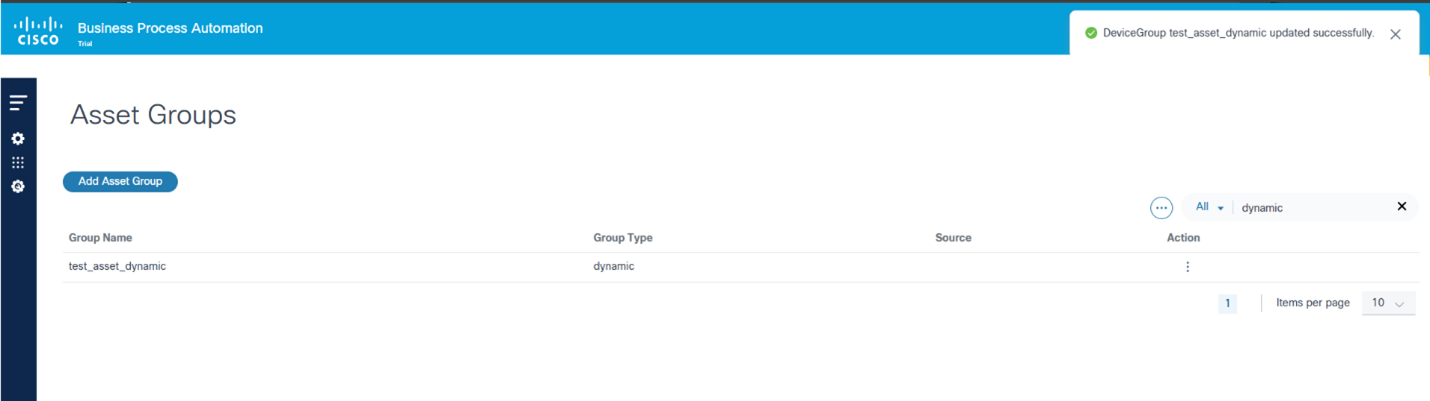

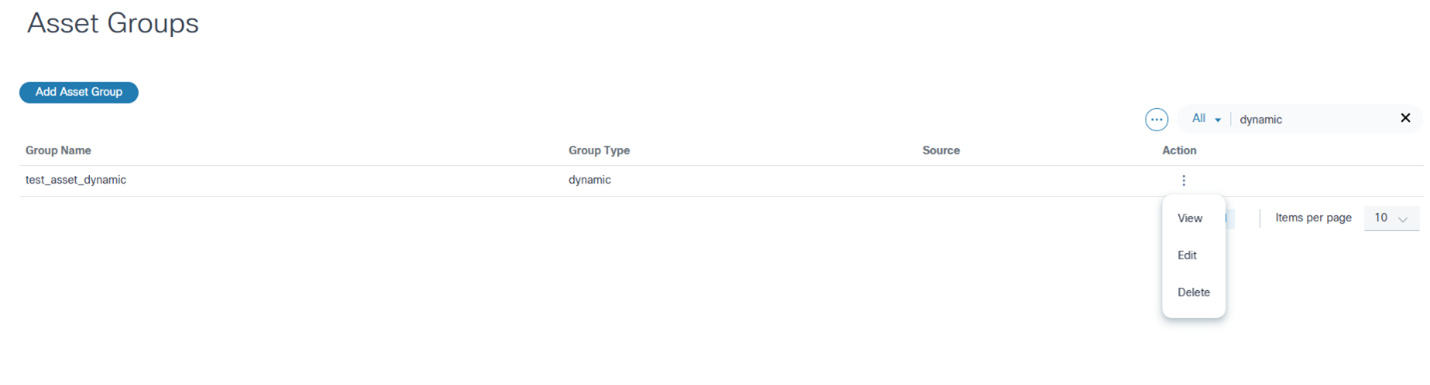

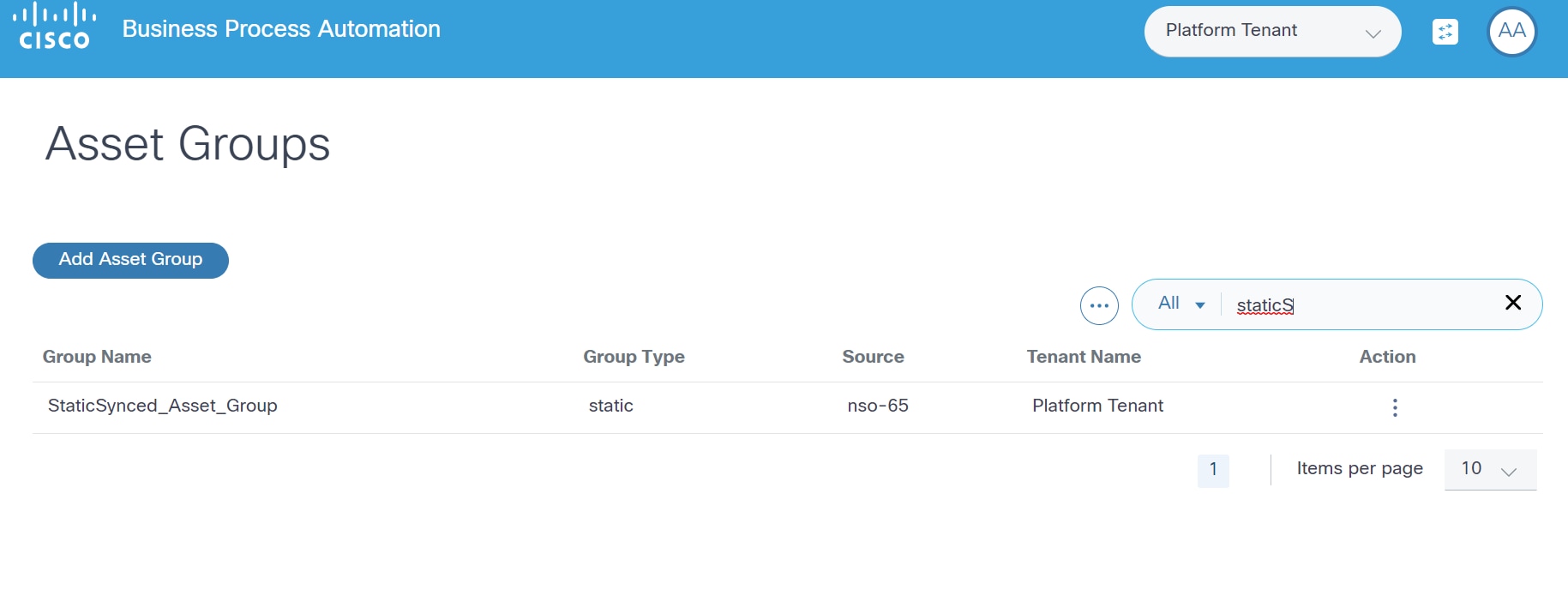

Les ressources (c'est-à-dire les périphériques) du BPA peuvent être regroupées avec la fonction Groupes de ressources. Le cas échéant, les applications BPA présentent des champs Groupe d'actifs qui permettent aux utilisateurs de sélectionner rapidement les actifs souhaités ou d'effectuer des opérations au niveau du groupe. Les administrateurs peuvent également limiter l'accès aux ressources en définissant des stratégies d'accès.

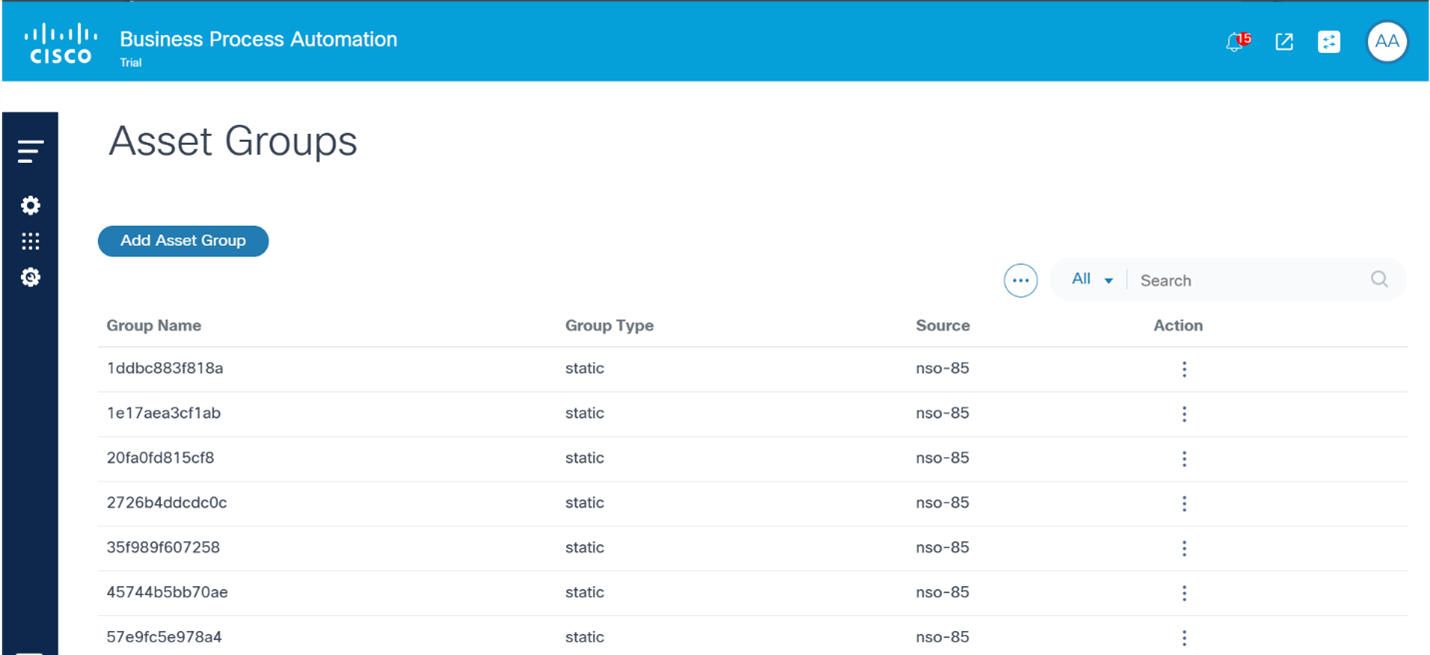

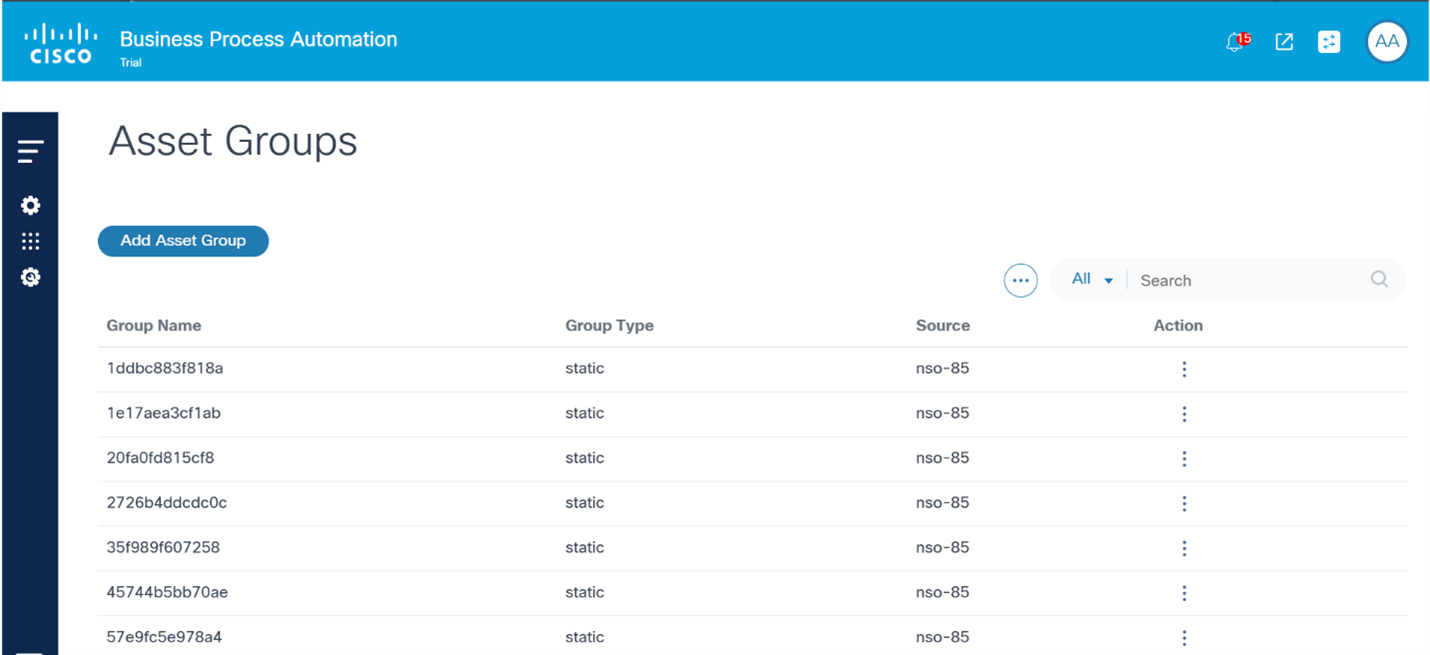

Pour accéder aux groupes d'équipements :

Sélectionnez Paramètres > Groupes d'équipements. La page Groupes d'actifs s'affiche.

Le BPA comprend trois types de groupes d'actifs : statique, dynamique et découverte.

Groupes d'actifs statiques

Les groupes de ressources statiques sont créés et gérés par les utilisateurs BPA. Tout périphérique découvert par BPA (à partir de contrôleurs de domaine) peut être ajouté à un groupe d'actifs statiques. Ces groupes d'actifs sont disponibles uniquement en mode BPA et ne sont pas propagés aux contrôleurs de domaine.

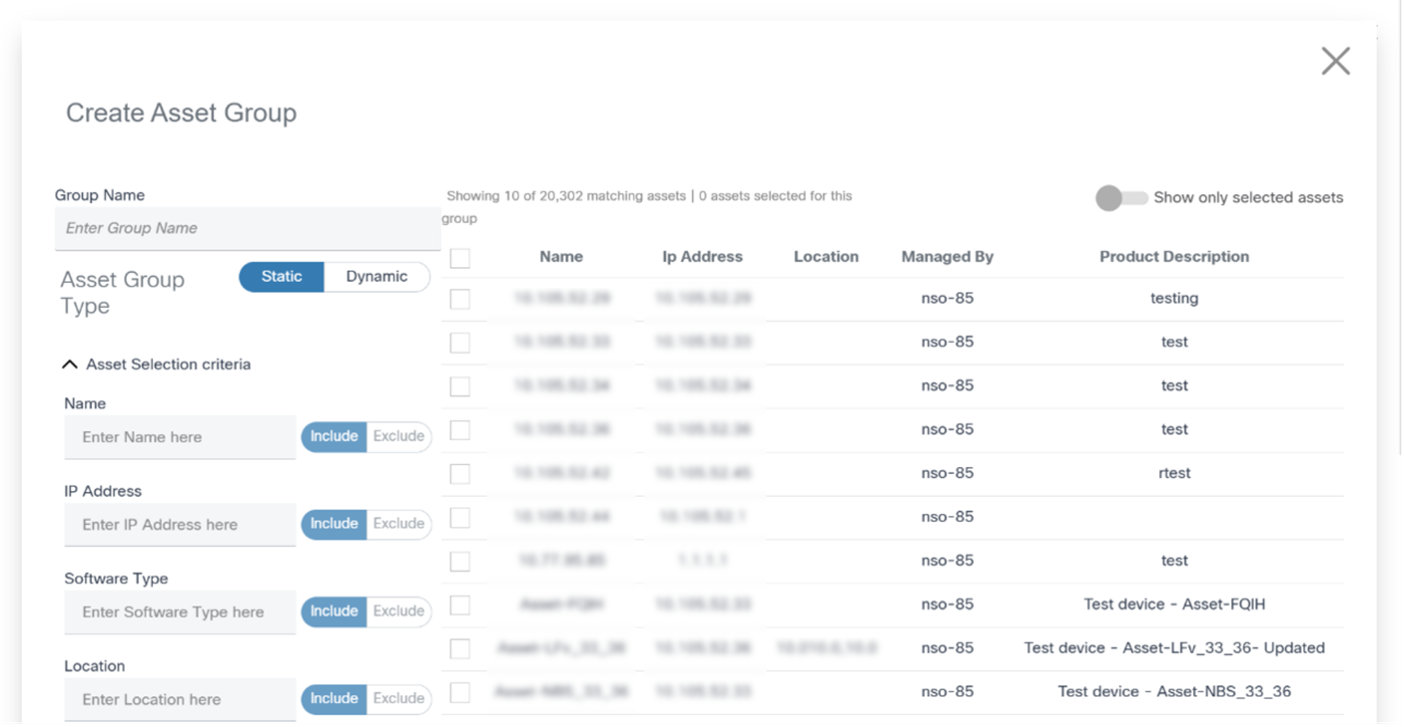

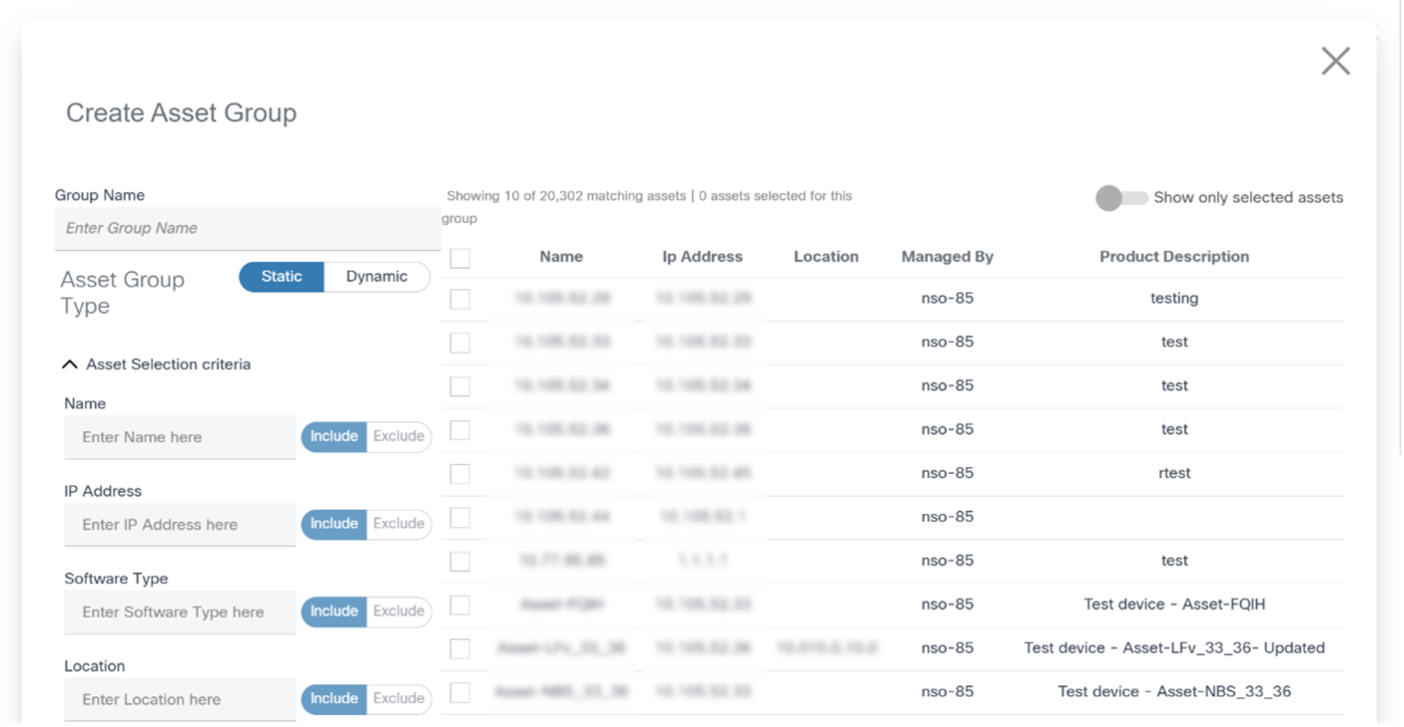

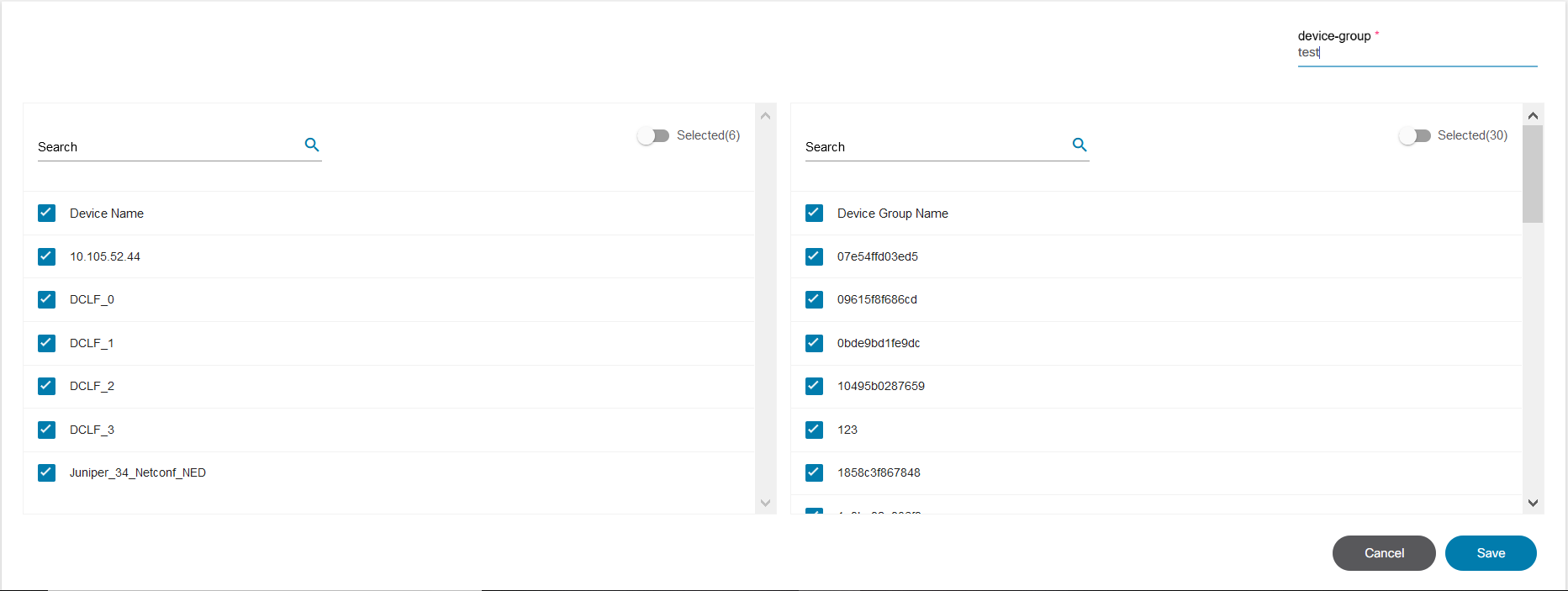

Créer un groupe d'équipements statiques

- Dans la page Groupes d'actifs, cliquez sur Ajouter un groupe d'actifs. La fenêtre Créer un groupe d'équipements s'affiche.

- Saisissez le nom du groupe et sélectionnez l'option Static.

- Sélectionnez les périphériques dans la liste.

- Recherchez des immobilisations à l'aide des champs de la section Critères de sélection des immobilisations si nécessaire.

- Cochez les cases des ressources souhaitées.

- Cliquez sur Save.

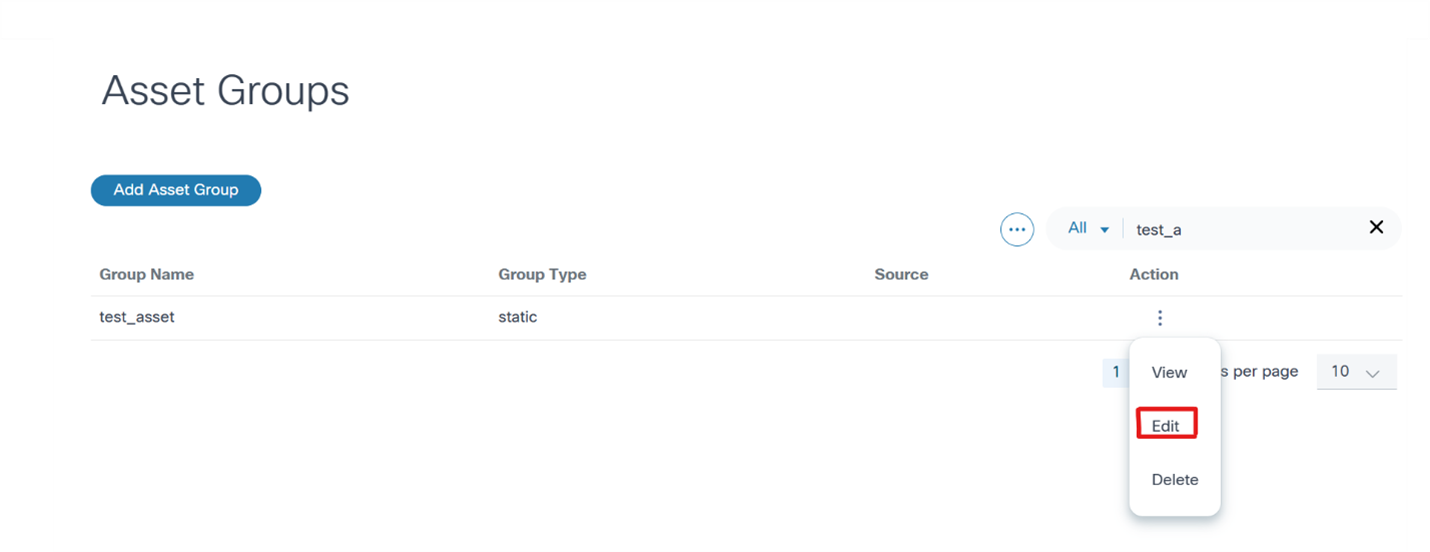

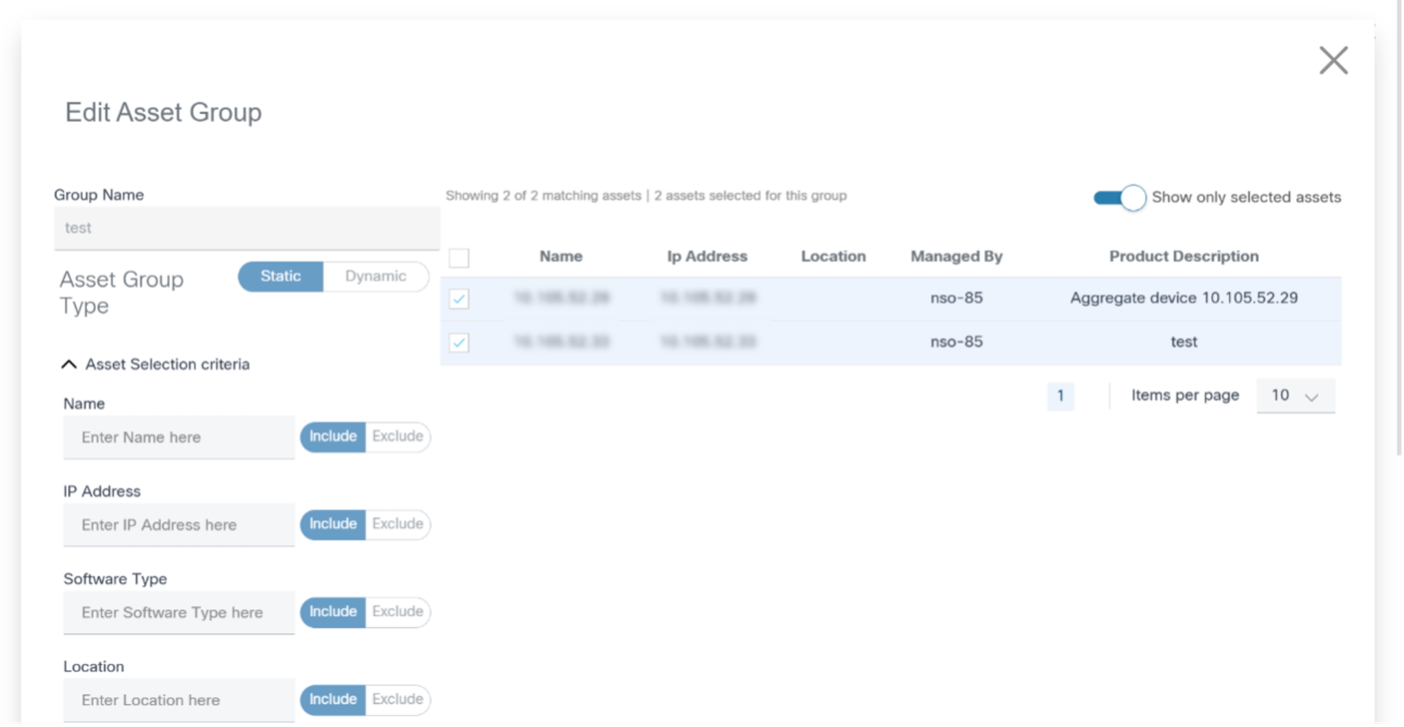

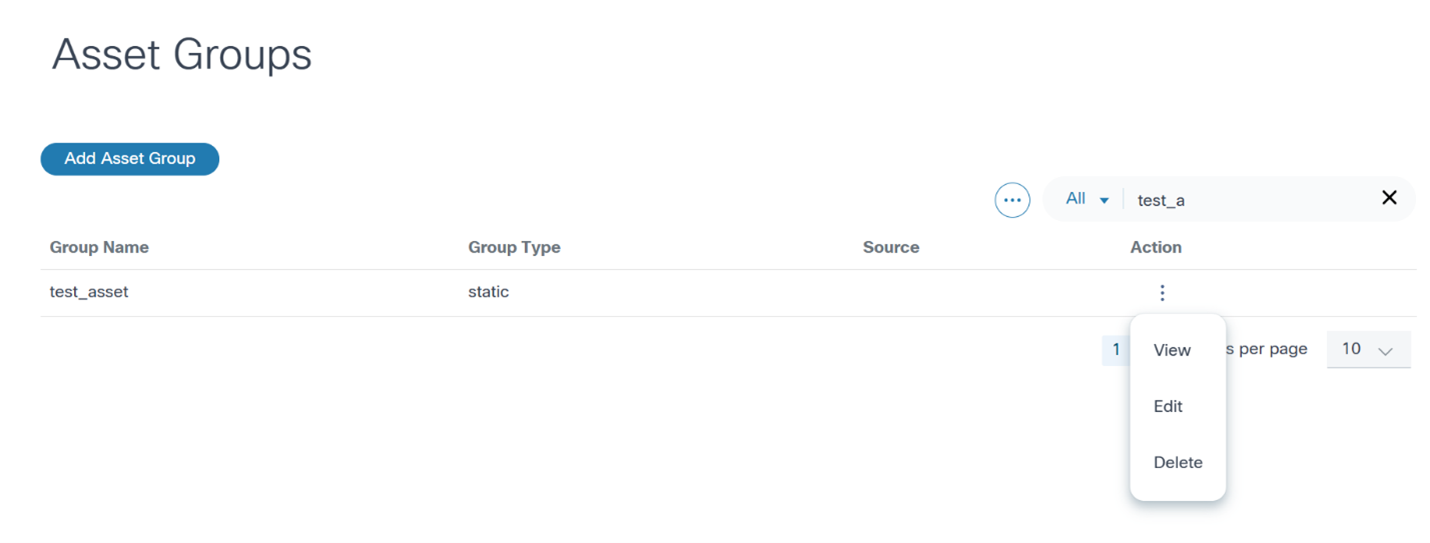

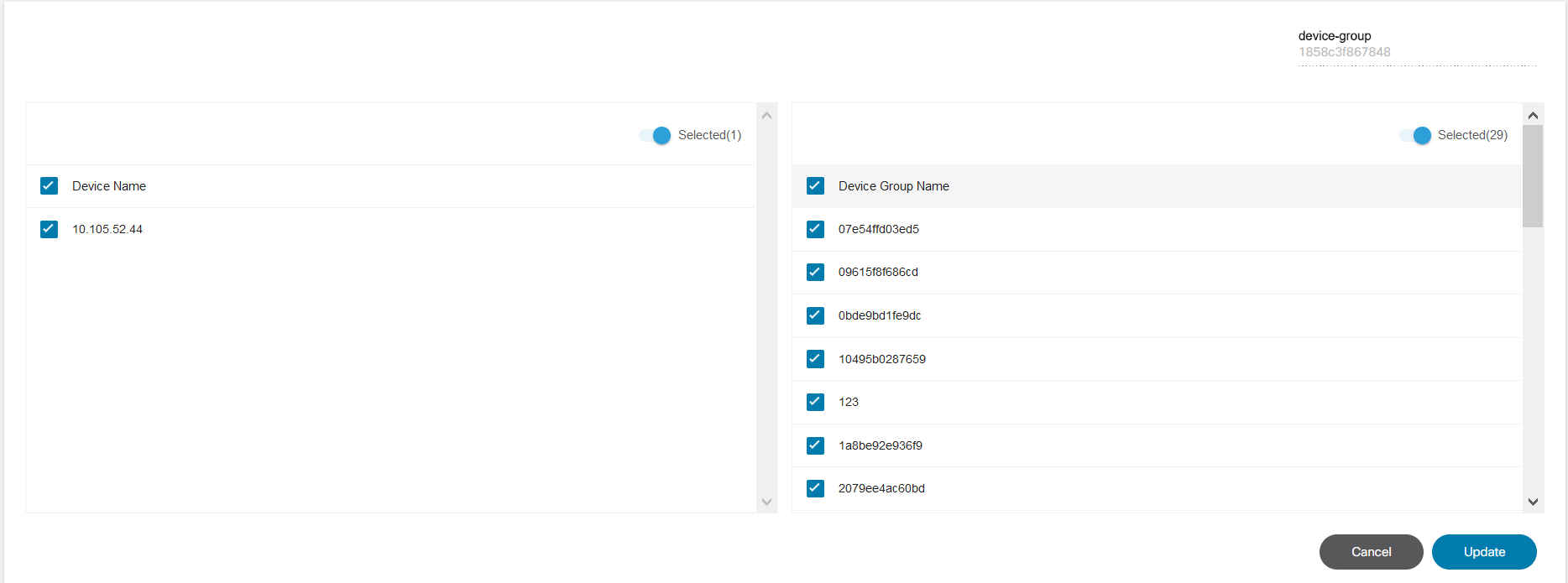

Modifier des groupes d'actifs statiques

- Dans la page Groupes d'actifs, sélectionnez l'icône Autres options > Modifier dans la colonne Action du groupe d'actifs souhaité. La fenêtre Modifier le groupe d'actifs s'affiche.

- Activez ou désactivez les cases à cocher des ressources souhaitées.

- Cliquez sur Save.

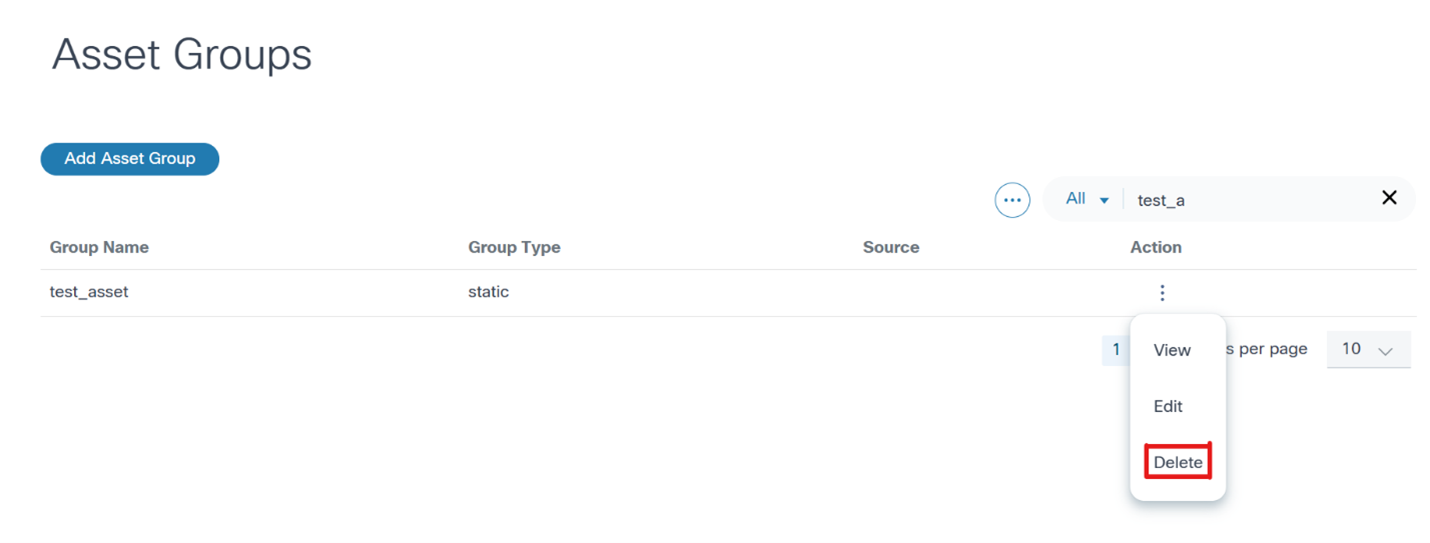

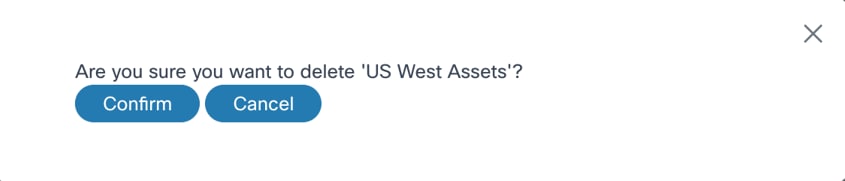

Supprimer des groupes d'équipements statiques

- Dans la page Groupes d'actifs, sélectionnez l'icône Autres options > Supprimer dans la colonne Action du groupe d'actifs souhaité. Une fenêtre de confirmation s'ouvre.

- Cliquez sur Confirmer.

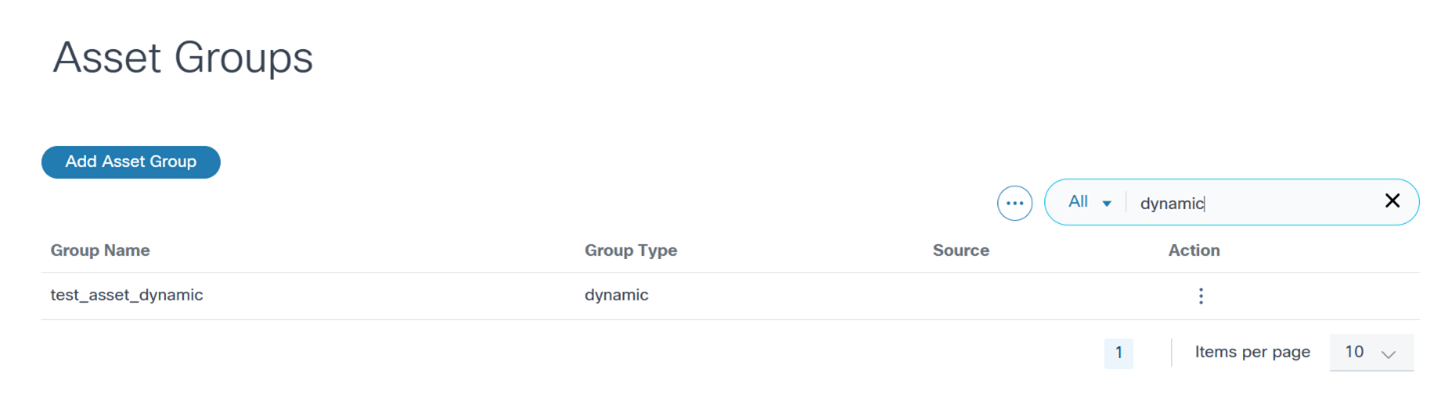

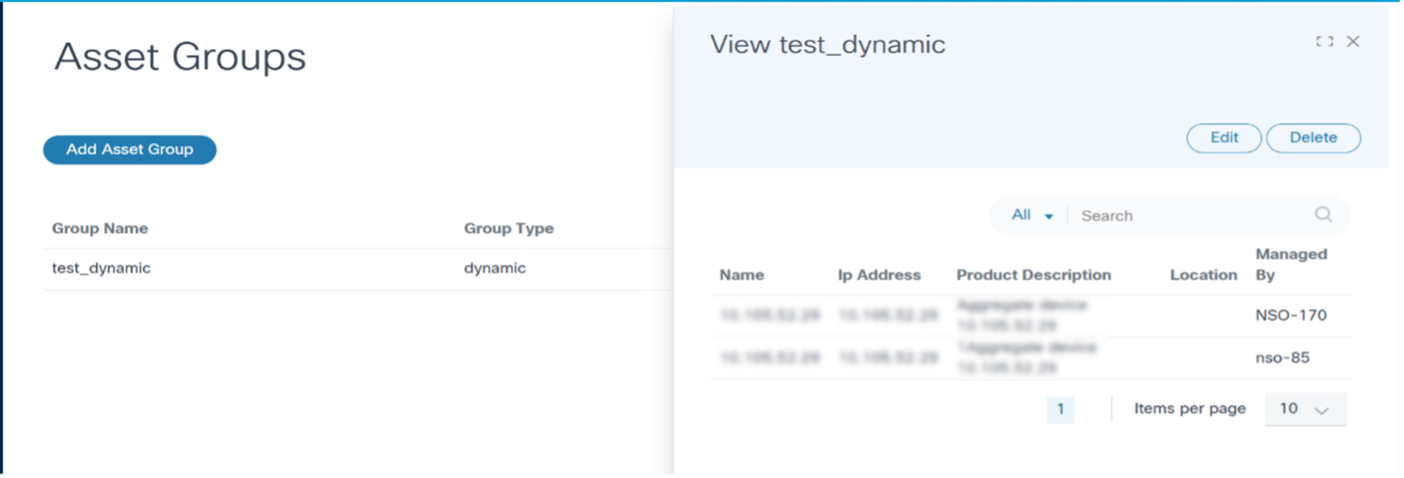

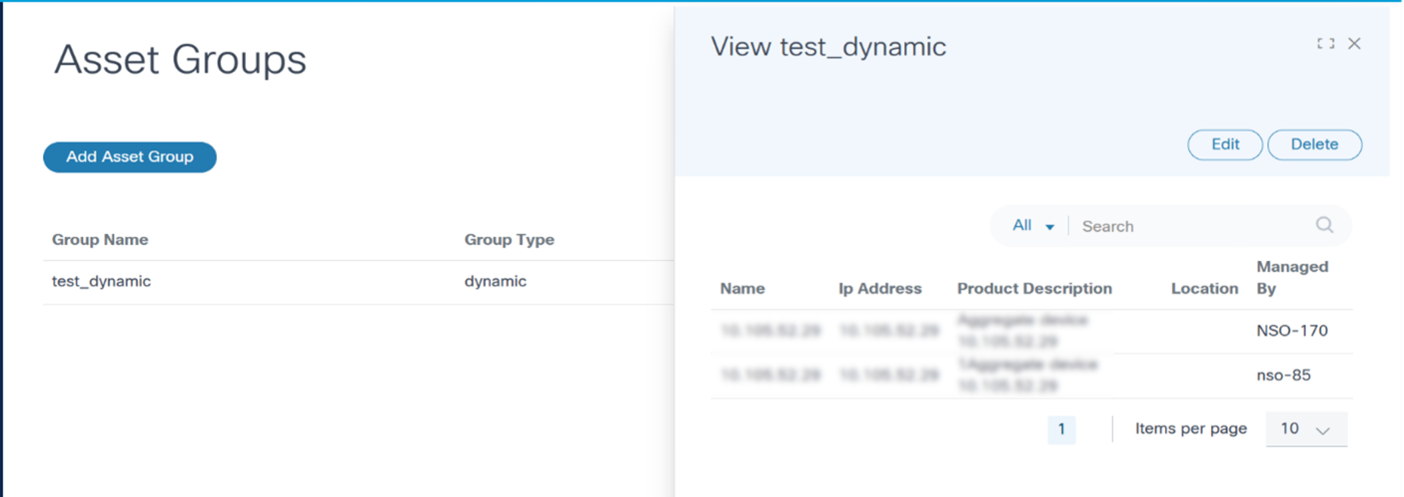

Groupes d'actifs dynamiques

Les groupes d'actifs dynamiques sont définis en fonction d'un ou de plusieurs critères de sélection d'actifs. Les critères de sélection peuvent être basés sur des métadonnées de périphérique telles que le nom, le modèle, le contrôleur, etc. Le BPA détermine les immobilisations appartenant au groupe d'immobilisations au moment de l'exécution en recherchant les immobilisations correspondant aux critères de sélection.

Créer un groupe d'actifs dynamique

- Dans la page Groupes d'actifs, cliquez sur Ajouter un groupe d'actifs. La fenêtre Créer un groupe d'équipements s'affiche.

- Saisissez le nom du groupe et définissez le champ Type de groupe d'actifs sur « Dynamique ». Par défaut, toutes les ressources autorisées pour l'utilisateur sont ajoutées au groupe.

- Utilisez les critères de sélection de la section Critères de sélection des équipements pour affiner la liste des équipements. Au fur et à mesure de la saisie des données, la liste des actifs est révisée pour inclure et exclure les actifs qui répondent aux critères.

- Cliquez sur Save.

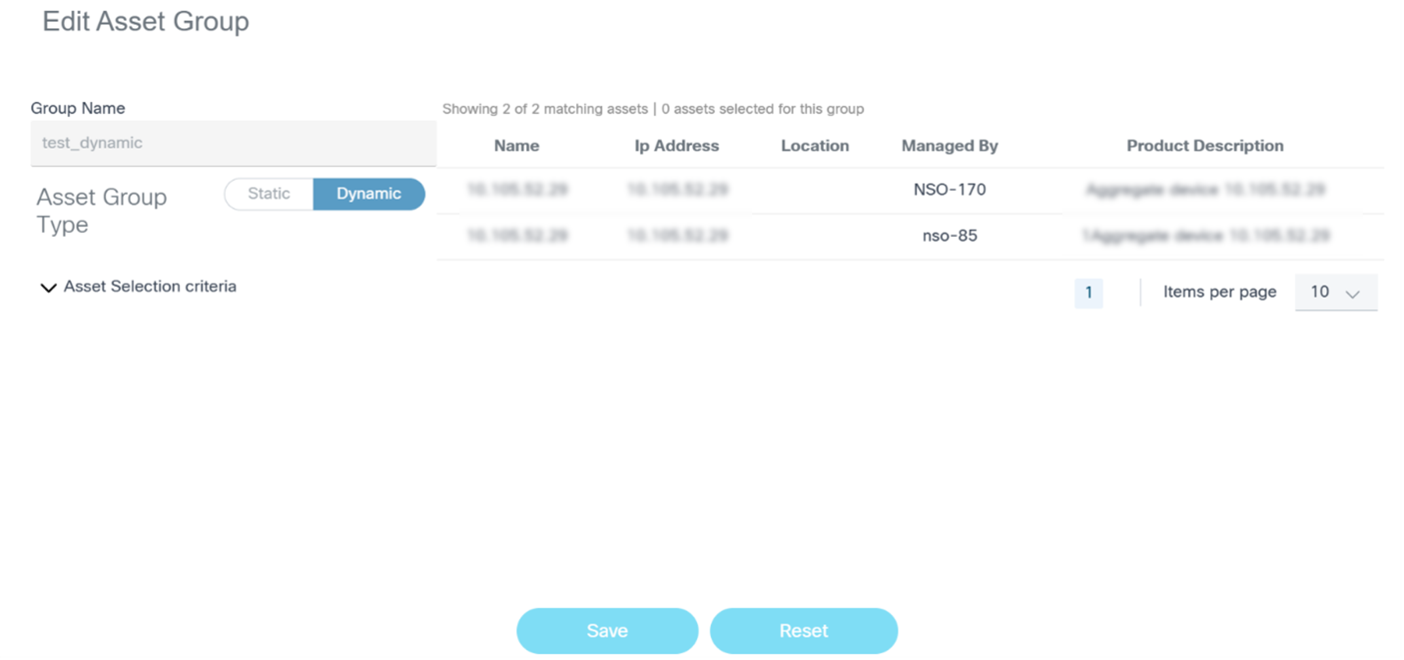

Modifier des groupes d'actifs statiques dynamiques

- Dans la page Groupes d'actifs, sélectionnez l'icône Autres options > Modifier dans la colonne Action du groupe d'actifs souhaité. La fenêtre Modifier le groupe d'actifs s'affiche.

- Modifiez les Critères de sélection des équipements selon vos besoins pour ajouter ou supprimer des équipements dans le groupe d'équipements.

- Cliquez sur Save.

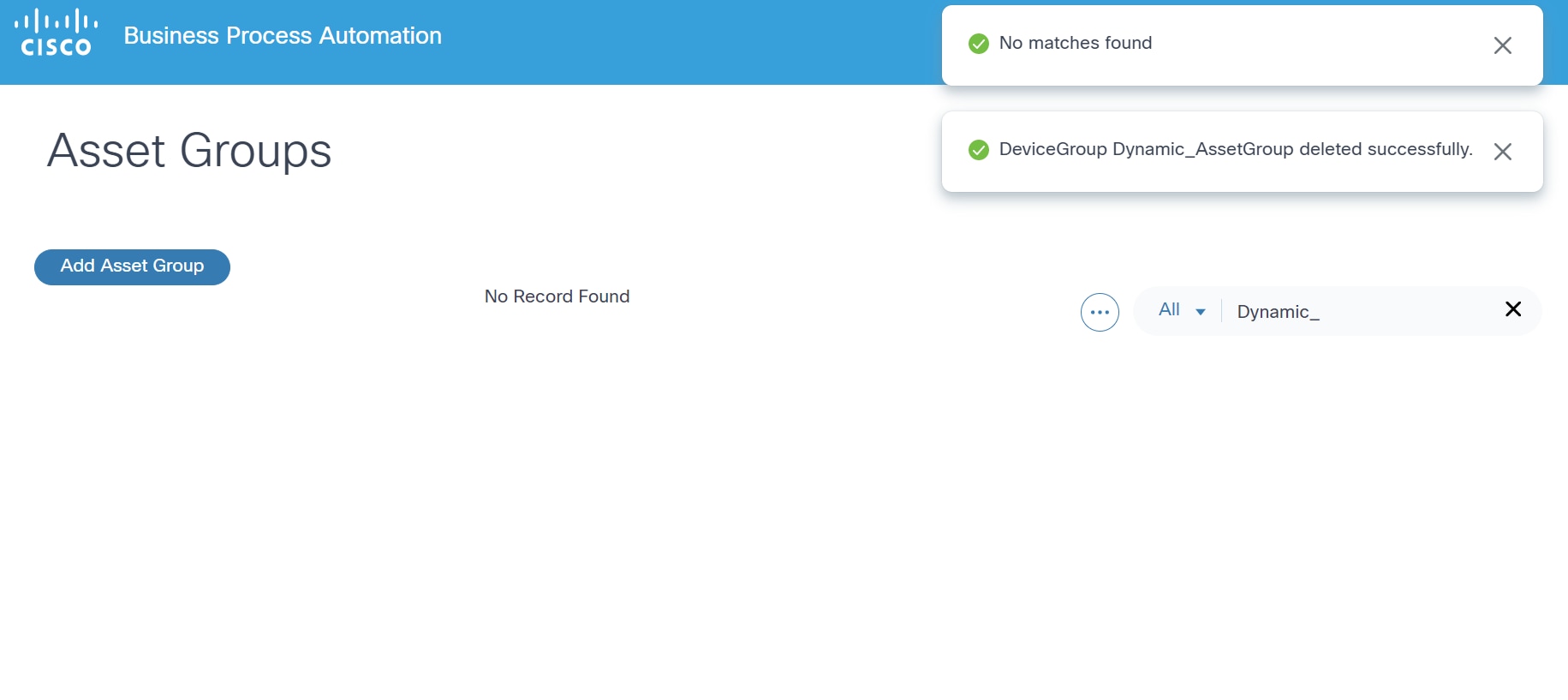

Supprimer des groupes d'actifs dynamiques

- Dans la page Groupes d'actifs, sélectionnez l'icône Autres options > Supprimer dans la colonne Action du groupe d'actifs souhaité.

- Cliquez sur Delete.

Groupes d'immobilisations découvertes

Les groupes d'actifs détectés sont des groupes d'actifs gérés par des contrôleurs de domaine et détectés par le BPA. Ces groupes de ressources sont généralement créés à l'aide d'outils de contrôleur de domaine tels que le portail Web. Ces groupes d'actifs ne peuvent pas être modifiés à l'aide du portail BPA. Le BPA détecte ces groupes d'actifs lorsqu'un utilisateur autorisé choisit de synchroniser l'état du contrôleur.

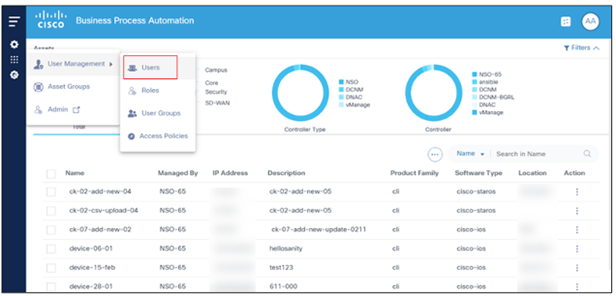

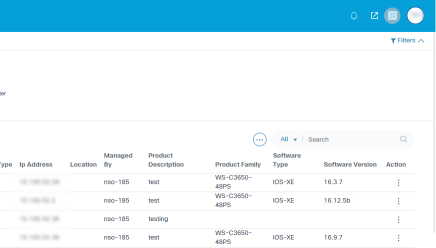

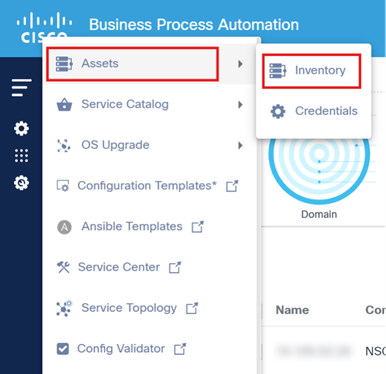

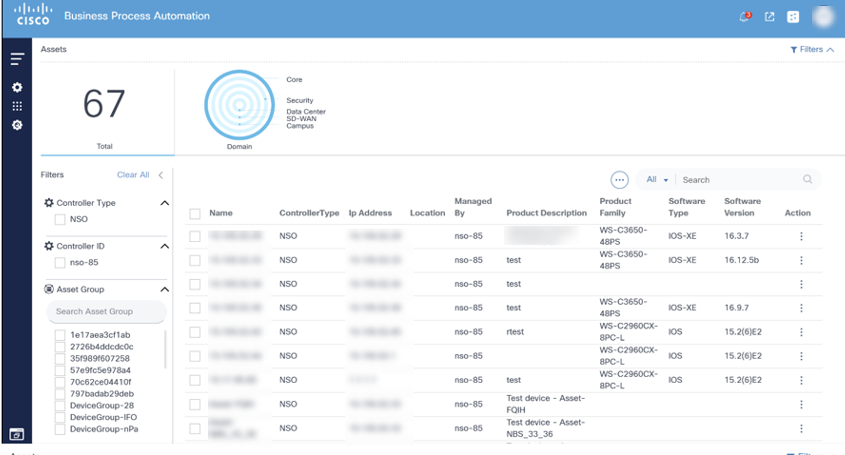

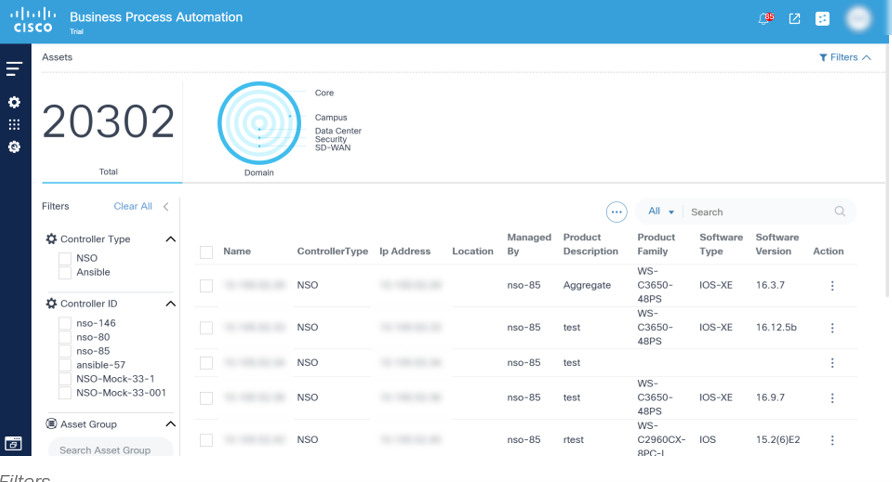

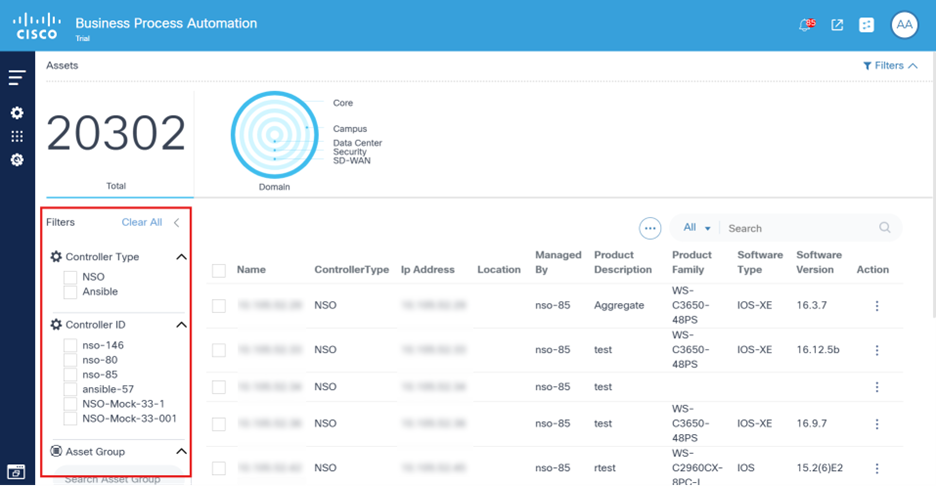

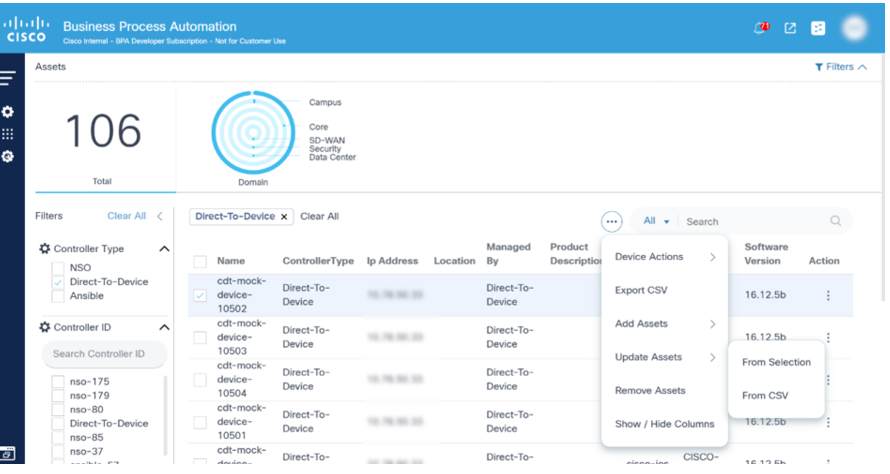

Gestionnaire d'actifs

L'application Asset Manager présente une vue consolidée de toutes les ressources gérées par BPA. BPA gère un cache des ressources collectées à partir de divers contrôleurs de domaine configurés dans le système. Asset Manager permet également aux utilisateurs d'effectuer certaines opérations sur les périphériques.

Pour accéder à Asset Manager :

- Connectez-vous à BPA.

- Sélectionnez l'icône Application > Assets.

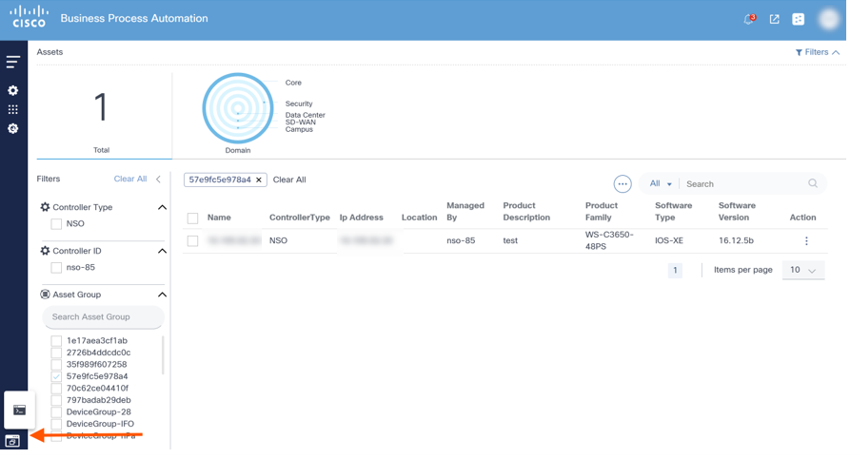

La page Asset Manager est divisée en filtres d'actifs et en une liste d'actifs qui peuvent être gérés avec BPA. Pour afficher des ressources de contrôleur spécifiques, sélectionnez le filtre Type de contrôleur souhaité. Pour des ressources spécifiques, sélectionnez le filtre ID contrôleur

Filtres de ressources

Cette section du Gestionnaire d'actifs affiche le nombre d'actifs affichés ainsi qu'une liste de filtres pour la sélection des actifs.

Le nombre d'actifs indique le nombre total d'actifs affichés pour l'utilisateur et ne reflète pas le nombre réel d'actifs gérés par BPA. Le nombre total de ressources affichées dépend du nombre de ressources visibles par l'utilisateur (en fonction des stratégies d'accès configurées) et des filtres sélectionnés.

BPA fournit les filtres suivants :

- Domaine : Filtre par domaine de réseau (par exemple, coeur, centre de données, réseau étendu défini par logiciel (SD-WAN), etc.)

- Type de contrôleur : Filtres par type de contrôleur (par exemple, NSO, DCNM, vManage, etc.)

- Contrôleur : Filtre par instance de contrôleur

- Groupe d'actifs : Filtrer par groupe d'actifs

BPA offre également la possibilité de filtrer la liste d'actifs à l'aide du critère de recherche dans le champ Rechercher.

Les filtres sélectionnés s'affichent au-dessus de la liste des actifs. Pour supprimer des filtres individuels, sélectionnez l'icône Supprimer sur le filtre souhaité ou cliquez sur Effacer tout pour supprimer tous les filtres. Un champ de recherche est disponible dans le panneau de filtre sous chaque catégorie s'il y a plus de 10 valeurs disponibles à filtrer.

- Les filtres sont disponibles dans le tableau de bord des ressources

- Type de contrôleur filtre les données par type de contrôleur spécifique

- L'ID de contrôleur filtre les données par type de contrôleur spécifique

- Groupe d'immobilisations filtre les données par groupe d'immobilisations spécifique Filtrer les données par groupe d'immobilisations

Liste des ressources

La partie inférieure d'Asset Manager affiche une liste consolidée des ressources de l'utilisateur.

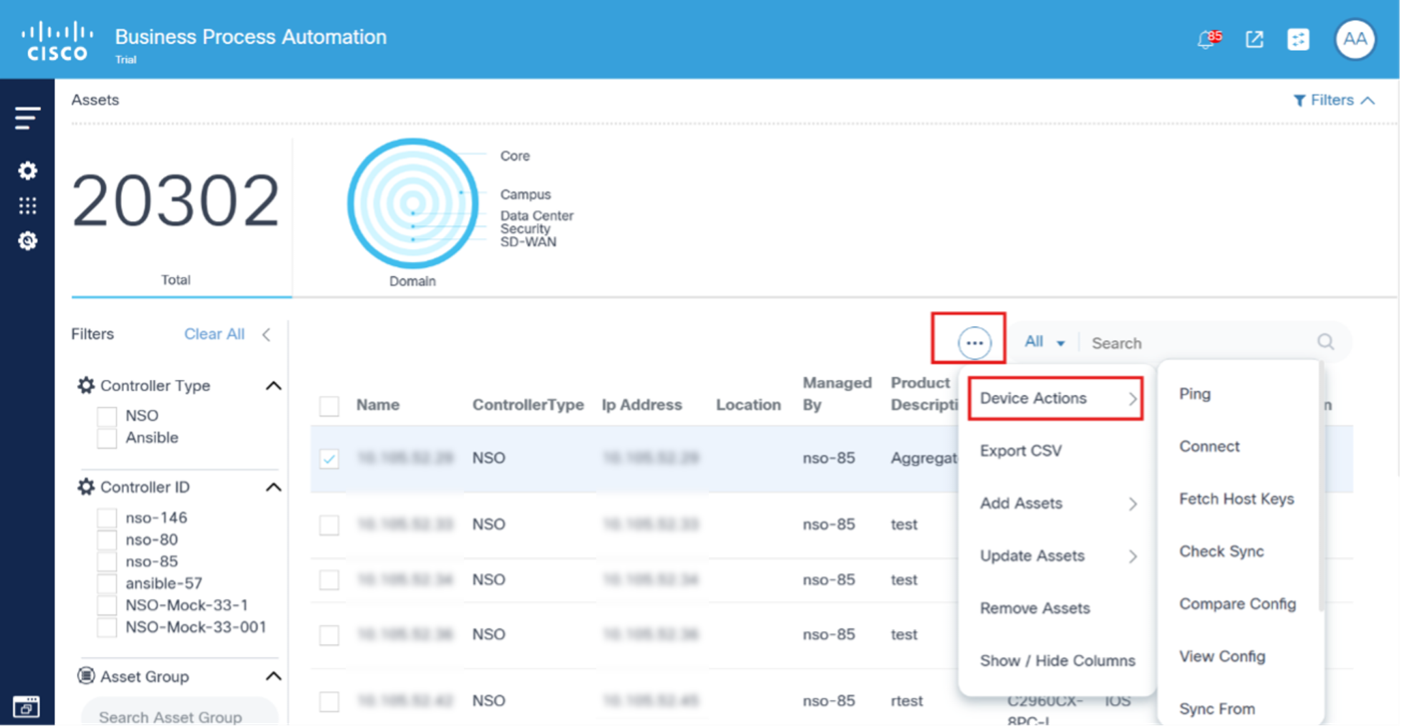

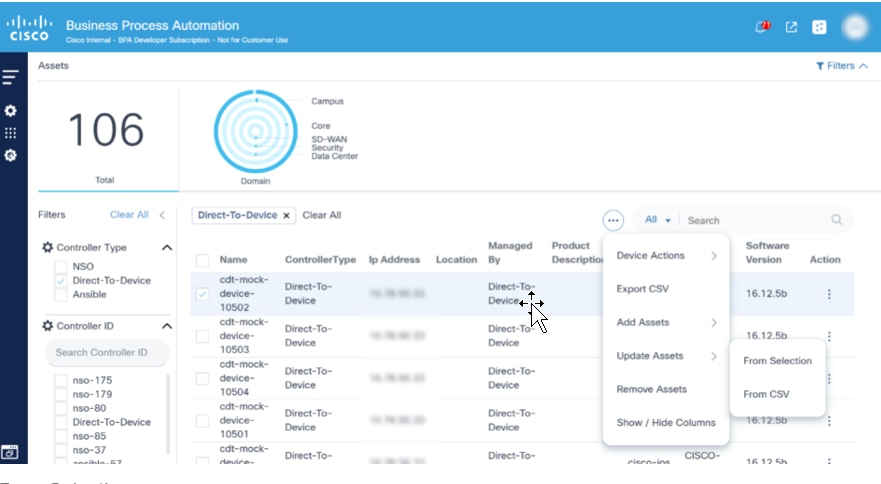

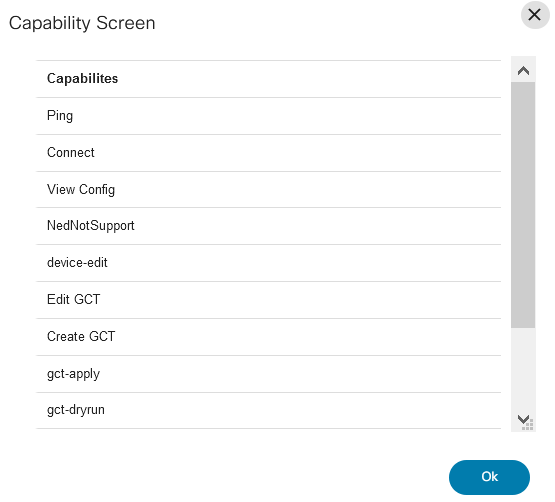

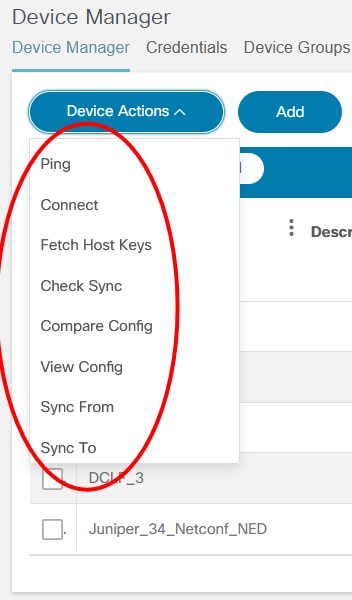

Actions du périphérique

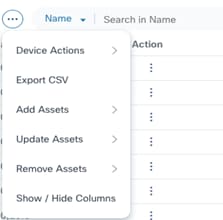

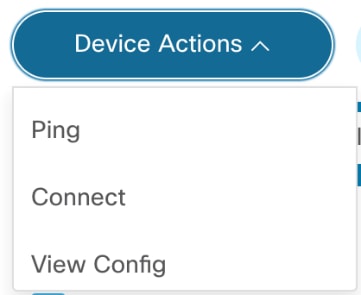

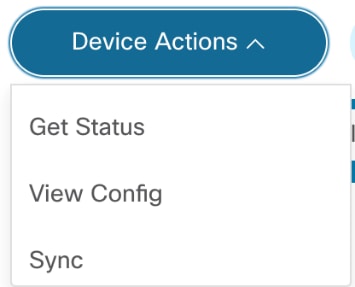

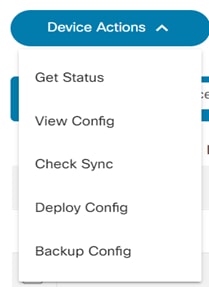

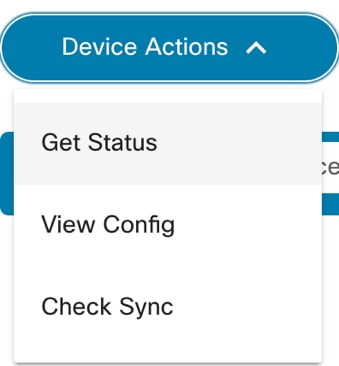

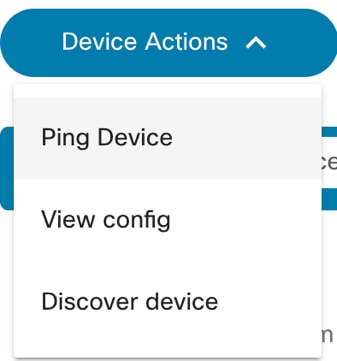

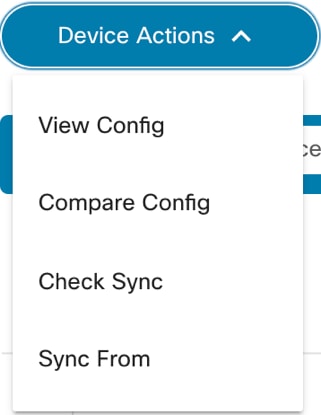

Dans la vue Liste des ressources, les utilisateurs peuvent effectuer diverses opérations sur les périphériques (par exemple, des actions sur les périphériques) telles que Ping, View Config, Connect, etc. L'accès à certaines opérations, en particulier celles qui modifient l'état des périphériques, est contrôlé. Les utilisateurs qui ne peuvent pas effectuer d'actions spécifiques doivent contacter l'administrateur BPA.

Il existe deux façons d'exécuter des actions sur les périphériques :

- Un périphérique à la fois : Sélectionnez l'icône Plus d'options en regard du périphérique souhaité. Une liste déroulante s'affiche avec les opérations disponibles.

- Périphériques multiples : Cette méthode permet aux utilisateurs d'effectuer l'action souhaitée sur plusieurs périphériques. Activez les cases à cocher des périphériques souhaités et cliquez sur l'icône Plus d'options > Actions du périphérique.

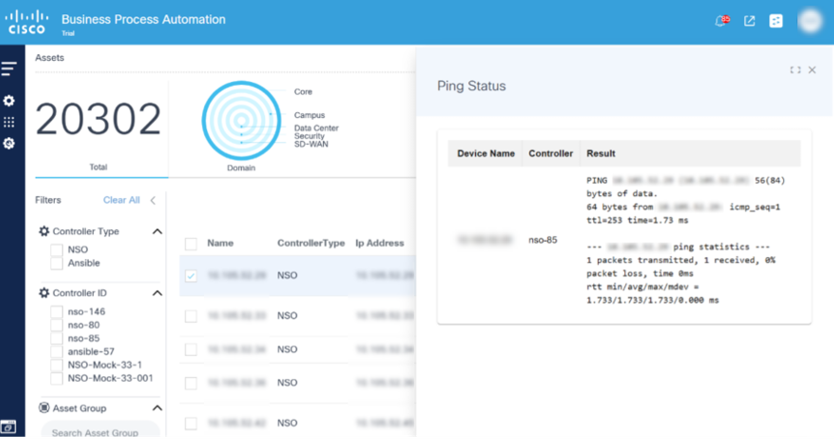

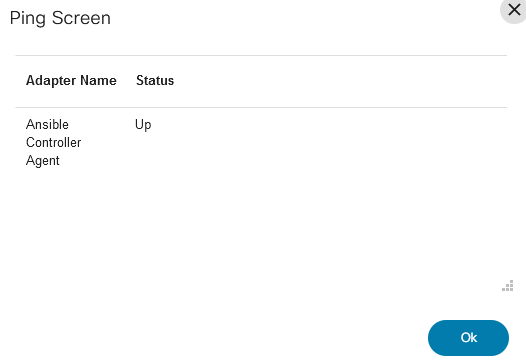

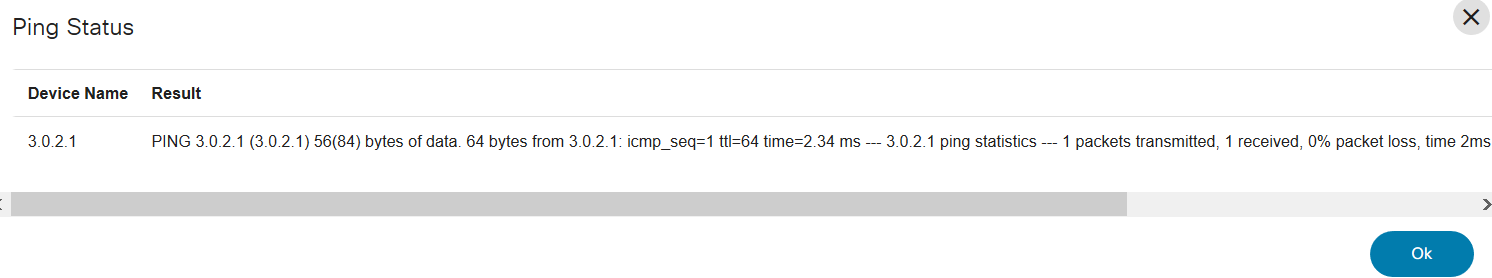

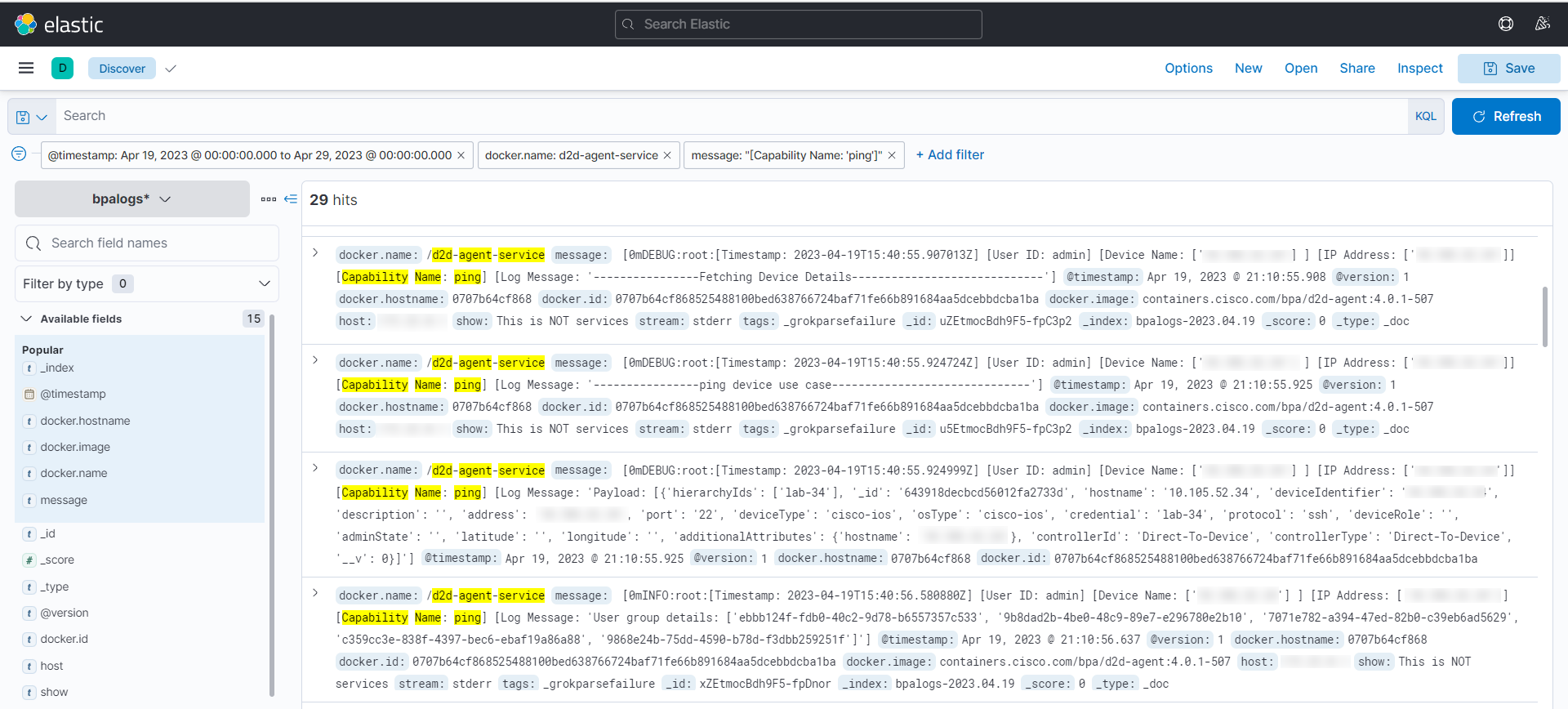

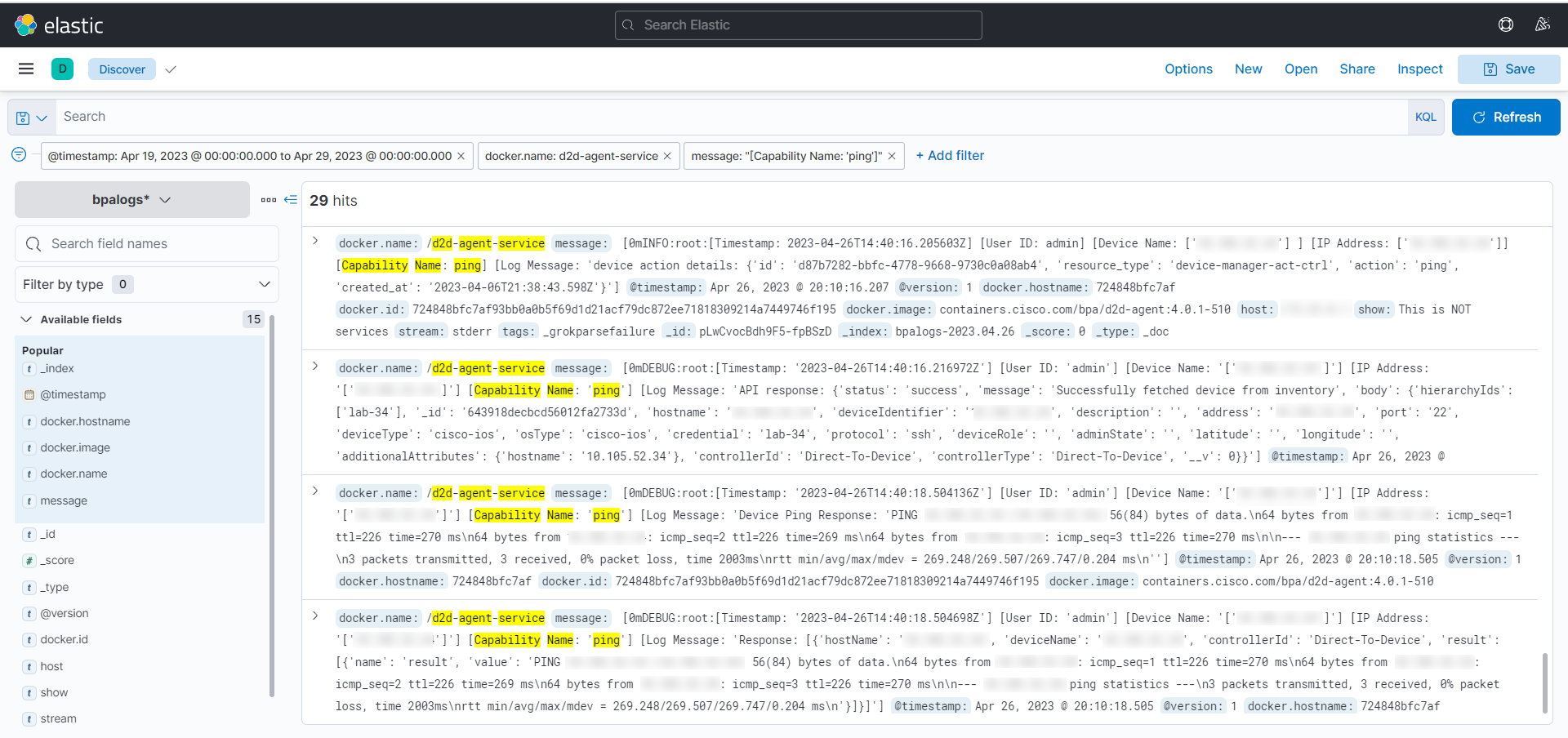

Ping

La commande ping est utilisée pour le dépannage, le test de la connectivité des périphériques et la détermination du temps de réponse.

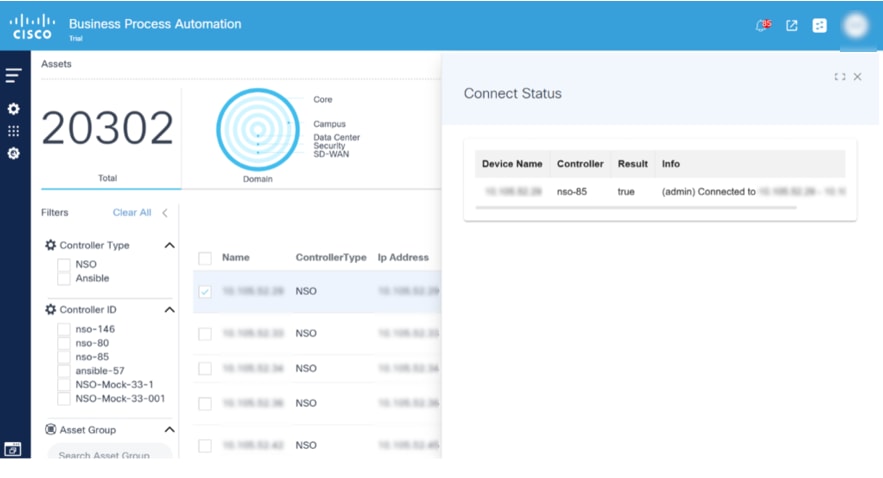

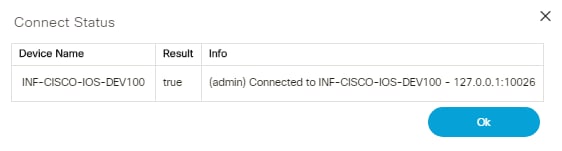

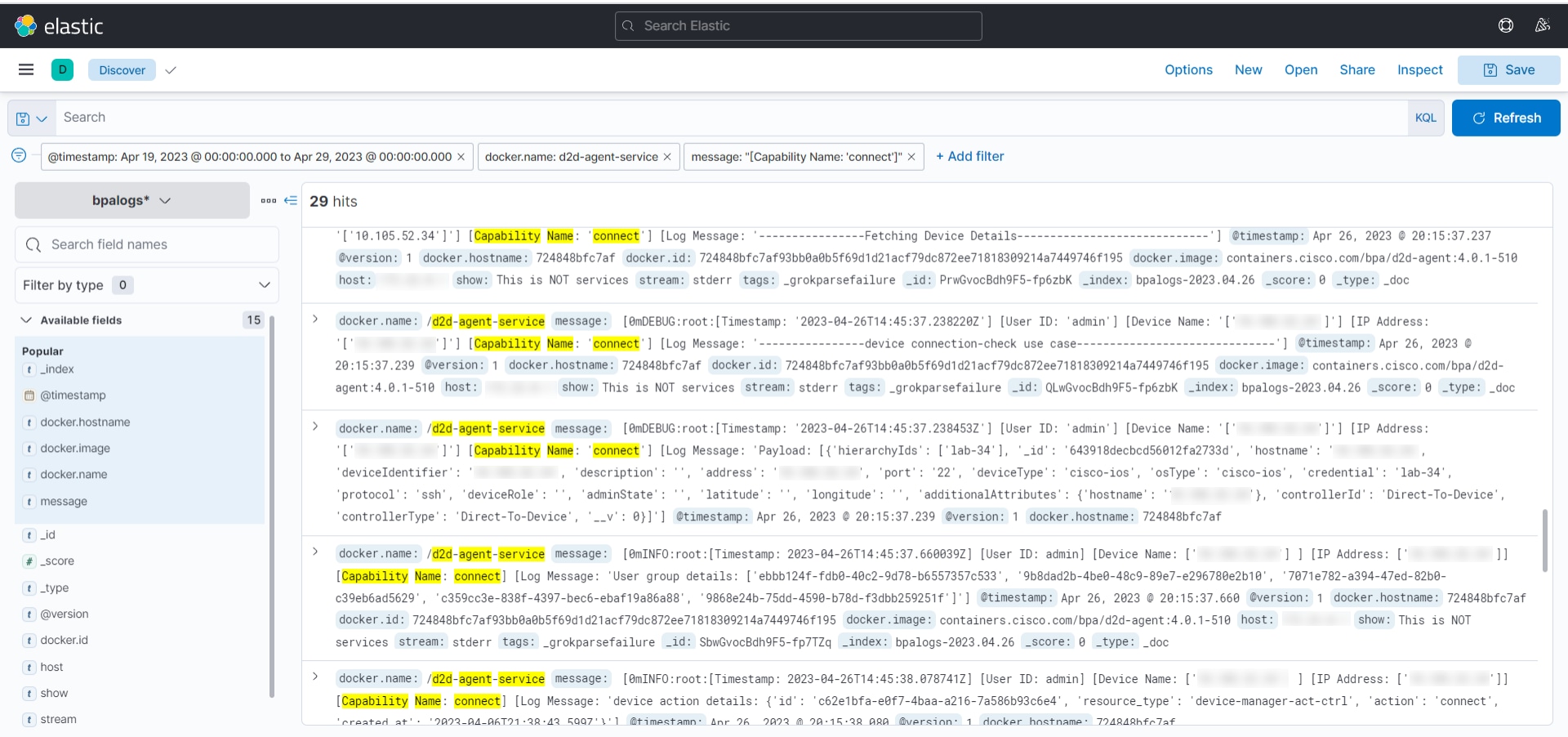

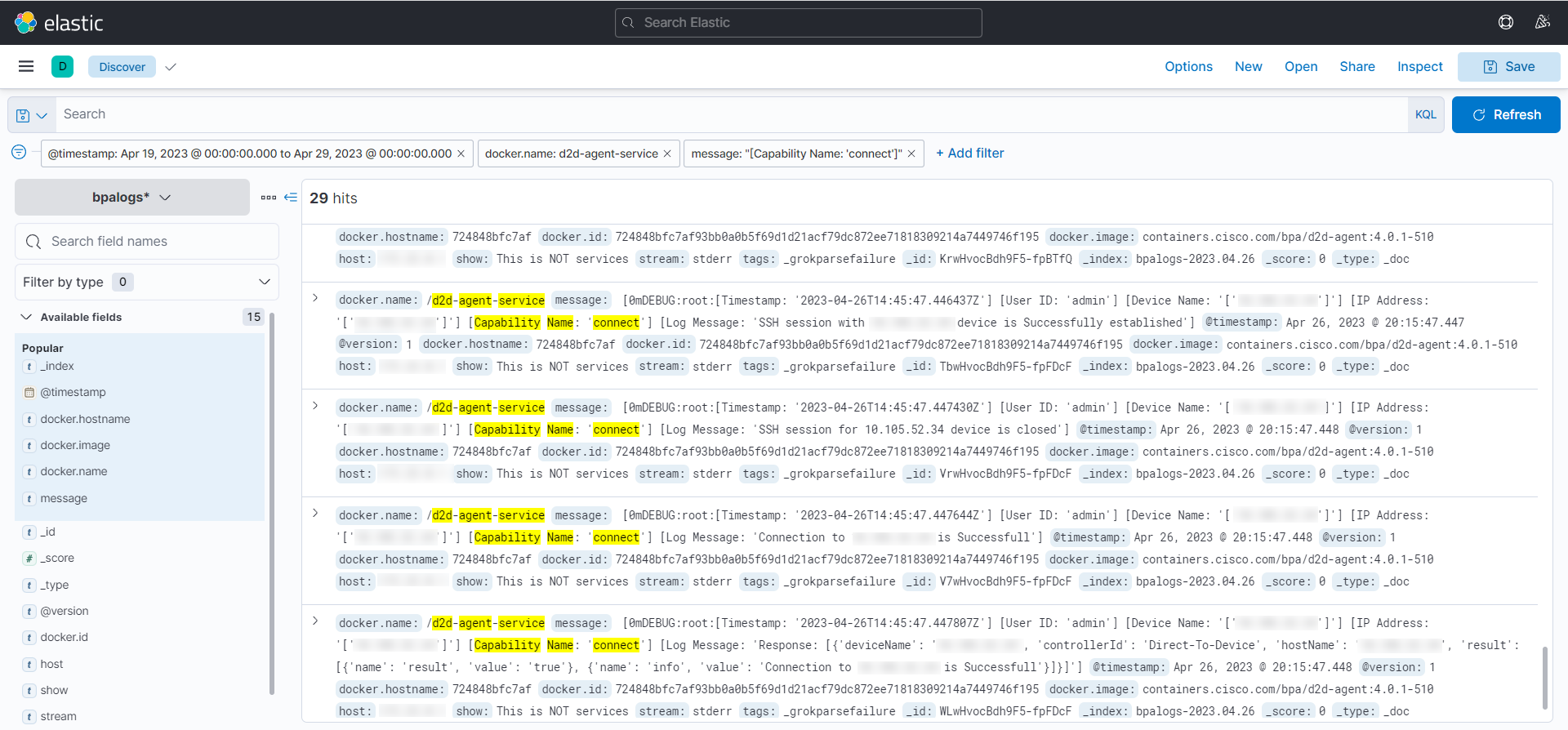

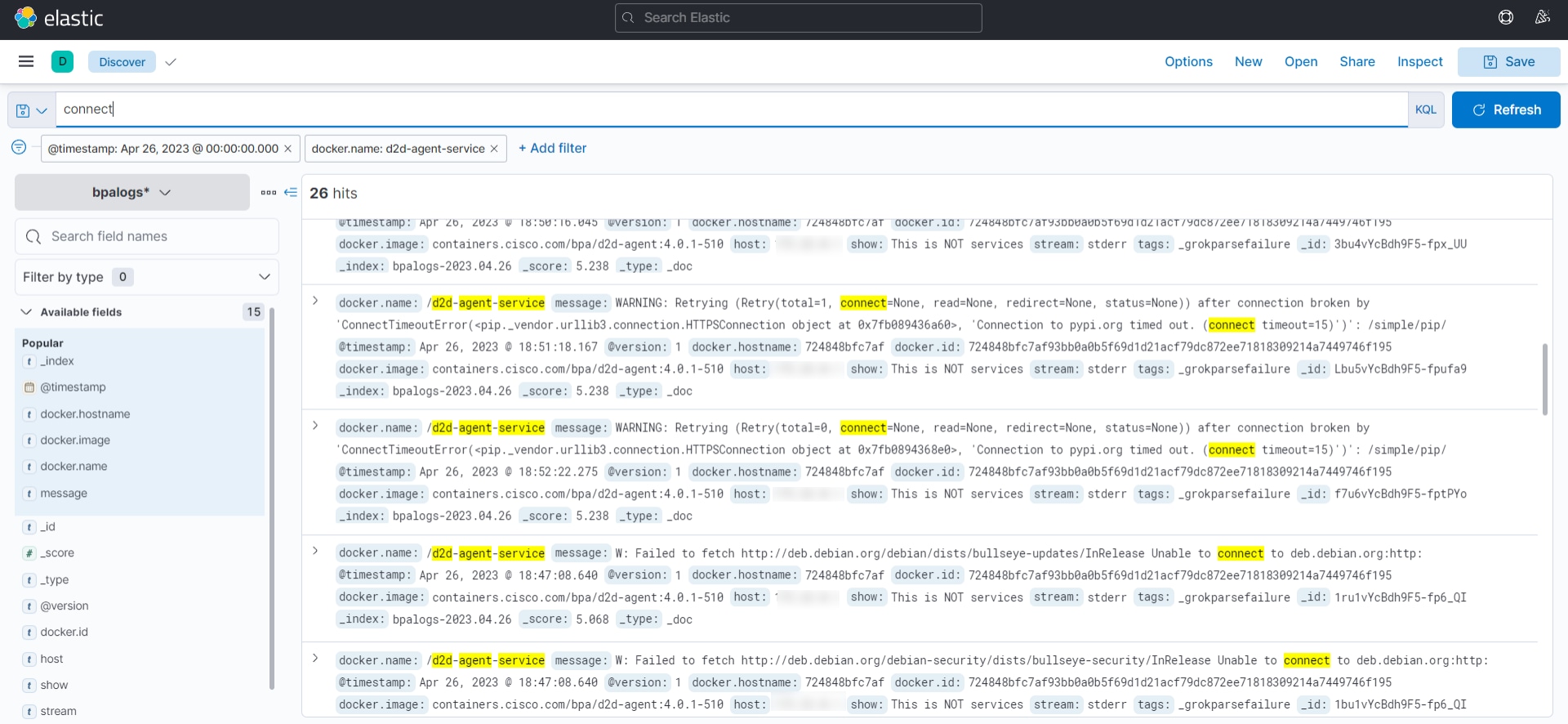

Connecter

Connect est utilisé pour établir la connexion aux périphériques sélectionnés et renvoie l'état de la connexion.

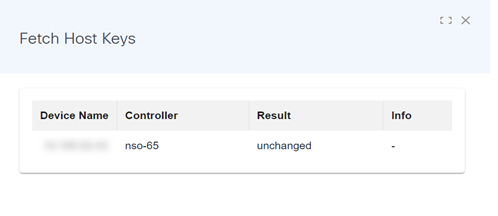

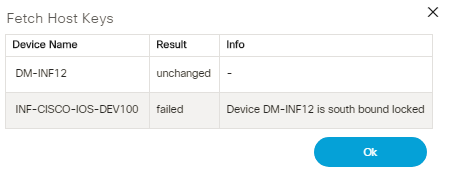

Récupérer les clés hôtes

L'opération de récupération des clés d'hôte indique au contrôleur NSO de récupérer les informations de clé d'hôte à partir des périphériques sélectionnés et de les stocker dans la base de données locale.

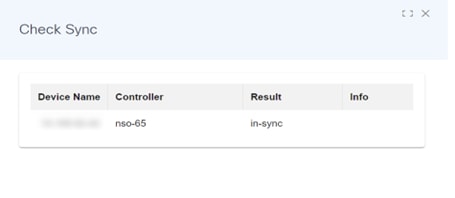

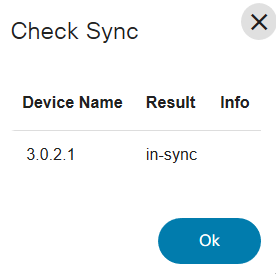

Vérifier la synchronisation

L'opération Vérifier la synchronisation vérifie si la configuration du périphérique dans la base de données de configuration NSO (CDB) est synchronisée avec la configuration du périphérique.

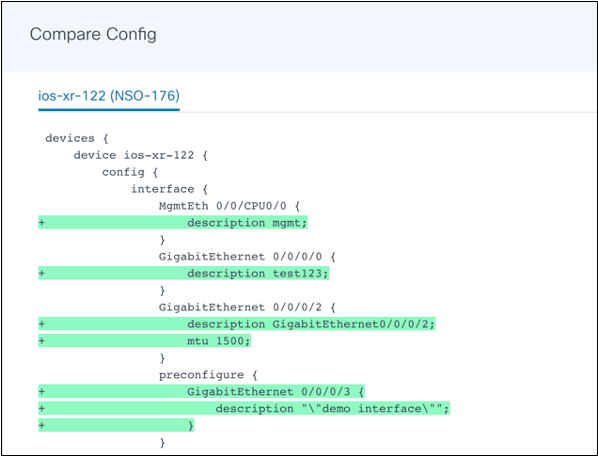

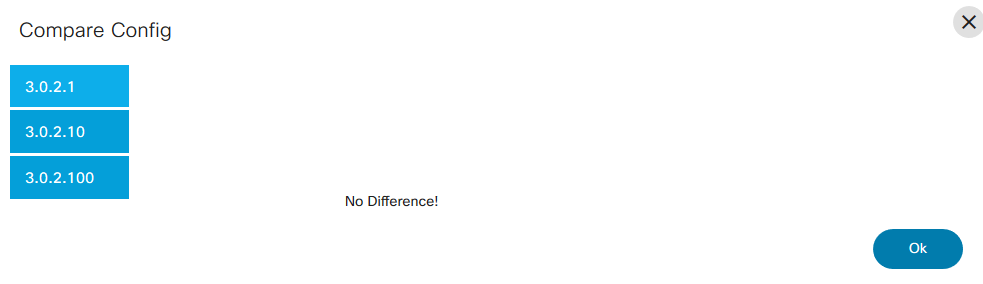

Comparer la configuration

L'opération Compare Config compare la configuration de NSO CDB à la configuration en cours sur le périphérique sélectionné. Sélectionnez les périphériques dans la liste et sélectionnez Device Actions > Compare Config.

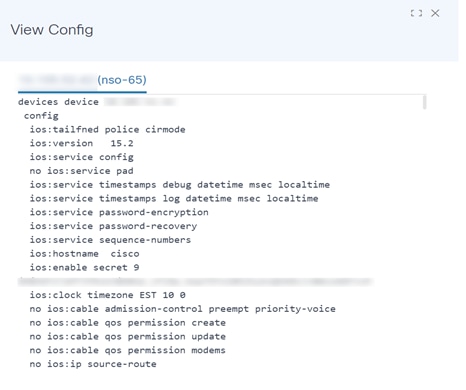

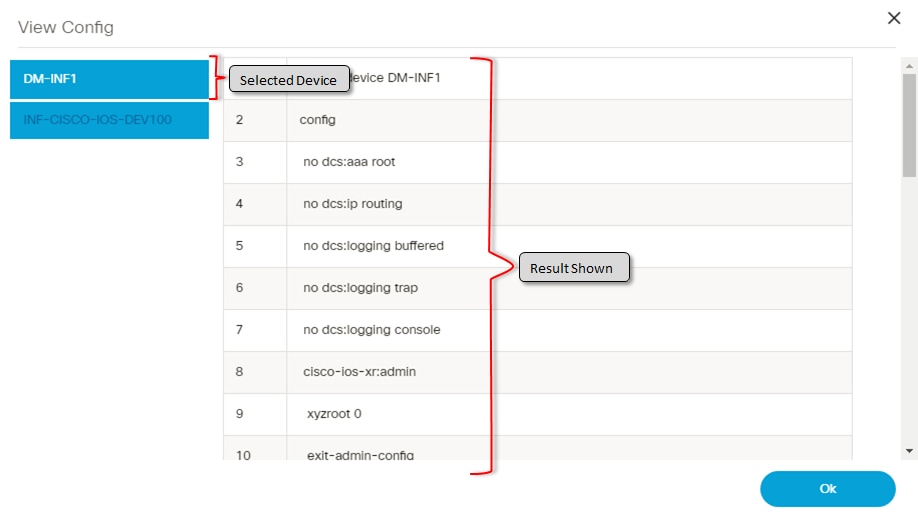

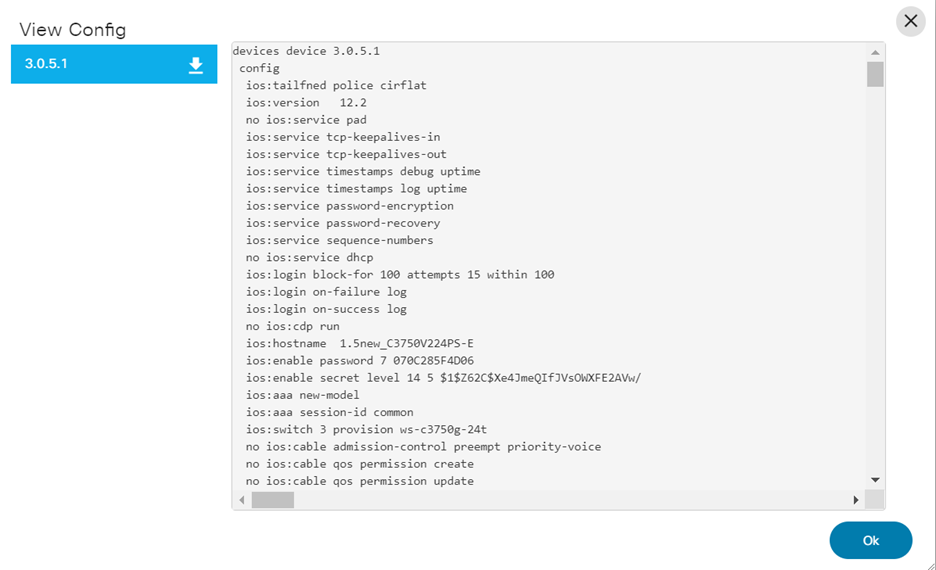

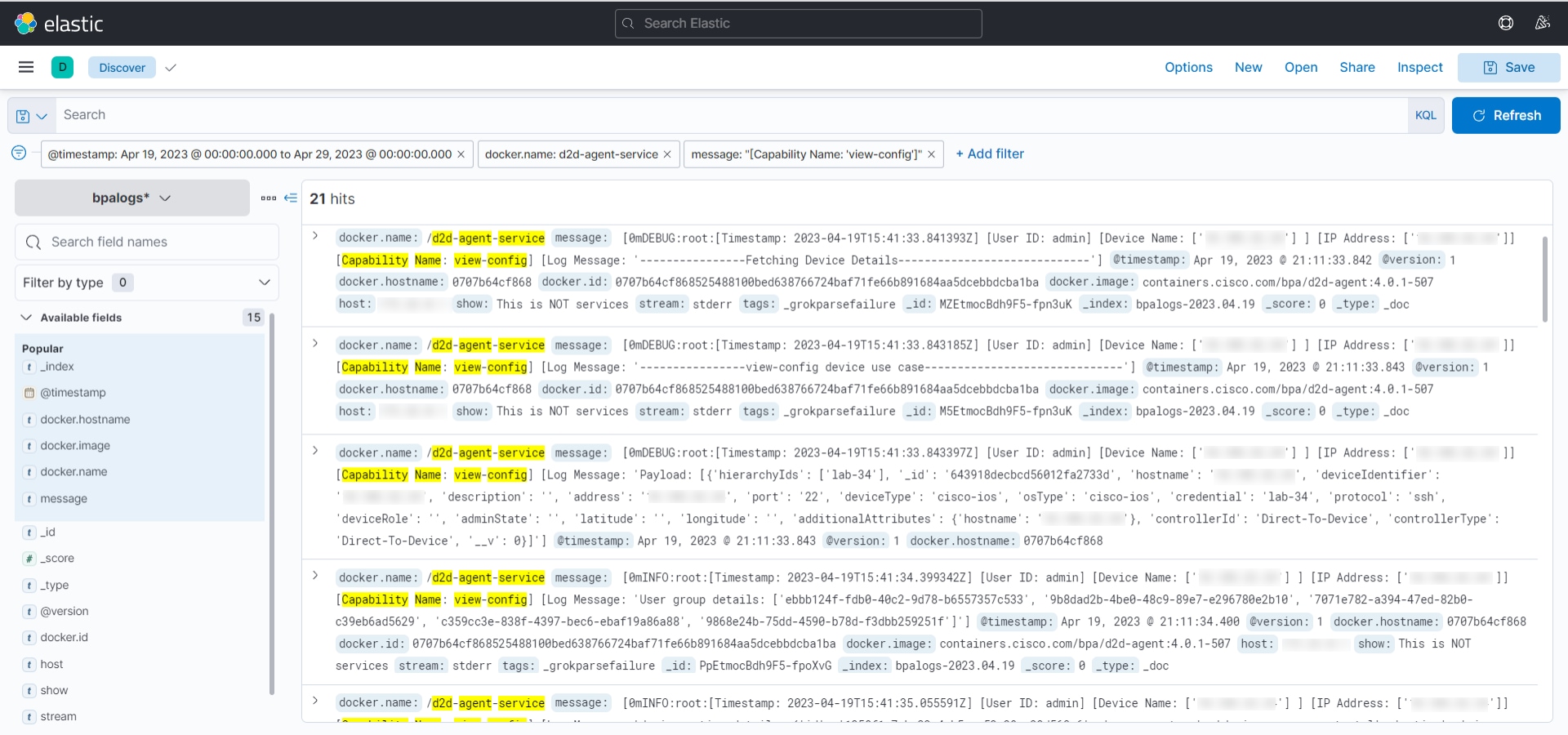

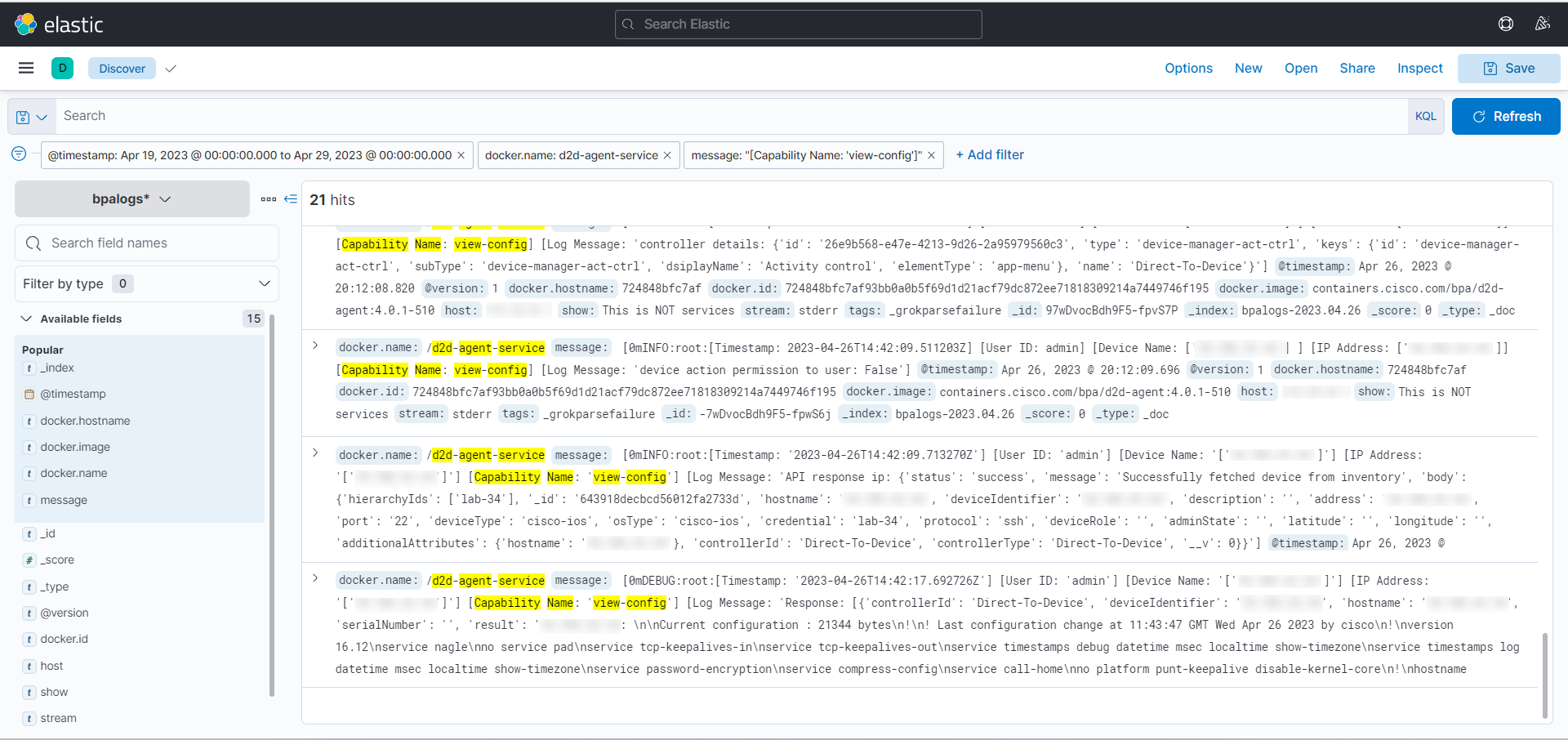

Afficher la configuration

View Config affiche la configuration d'un ou de plusieurs périphériques sélectionnés. Pour sélectionner plusieurs périphériques dans la liste, cliquez sur leur nom dans la fenêtre View Config.

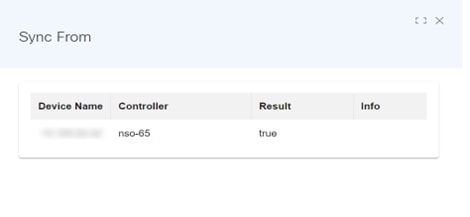

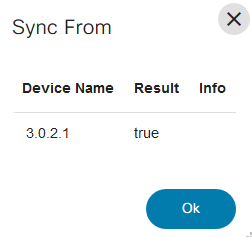

Synchroniser depuis

L'opération Sync From synchronise l'état de configuration dans la base de données NSO avec la configuration en cours à partir d'un périphérique. Cela s'applique également au contrôleur CNC (Cisco Crosswork Network Controller).

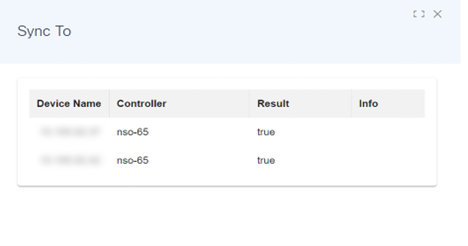

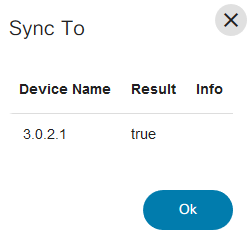

Synchroniser avec

L'opération Sync To synchronise la configuration stockée dans la base de données CDB NSO avec le périphérique exécutant la configuration. Si des différences sont détectées, il met à jour la configuration du périphérique pour qu'elle corresponde à l'état dans CDB.

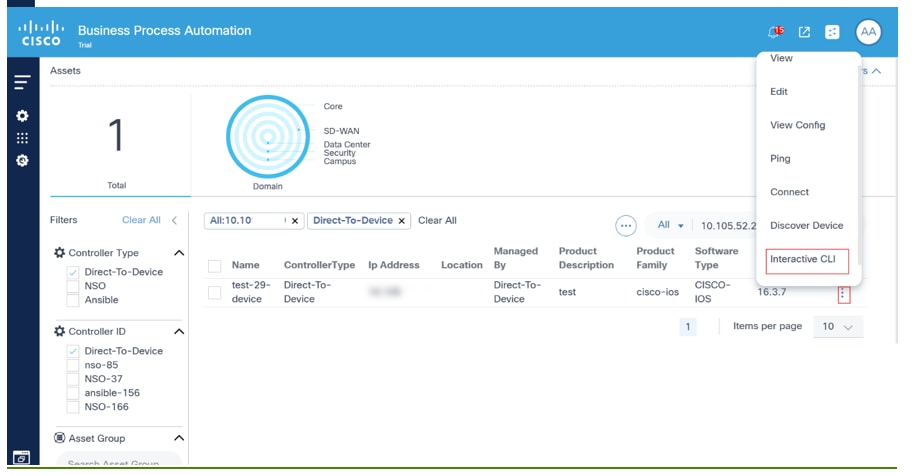

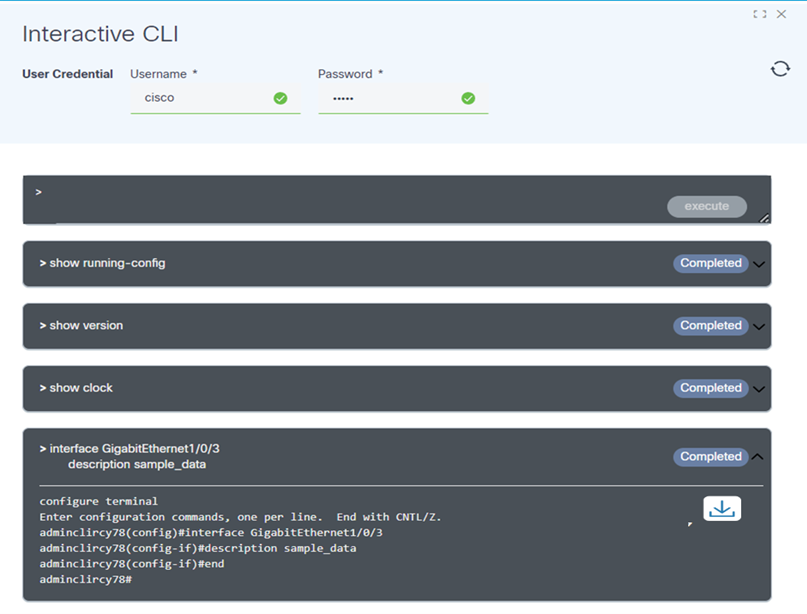

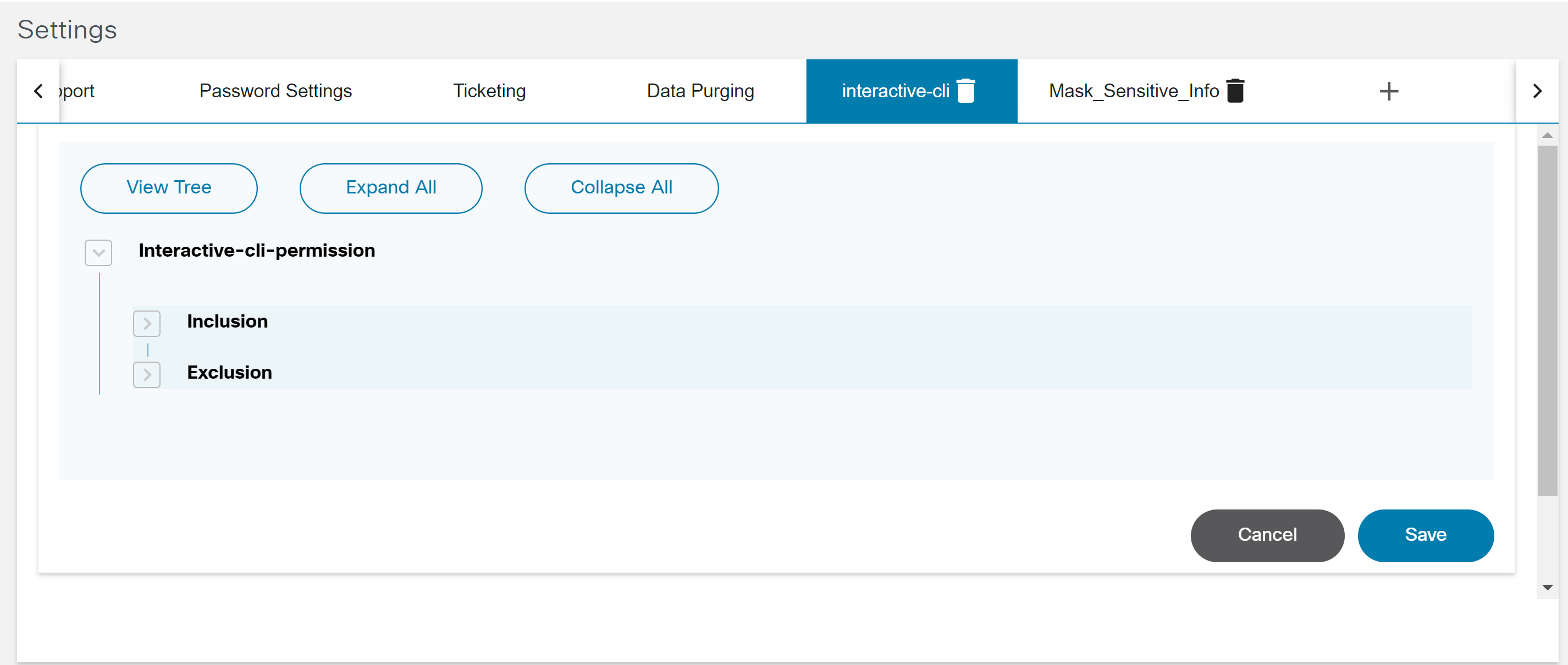

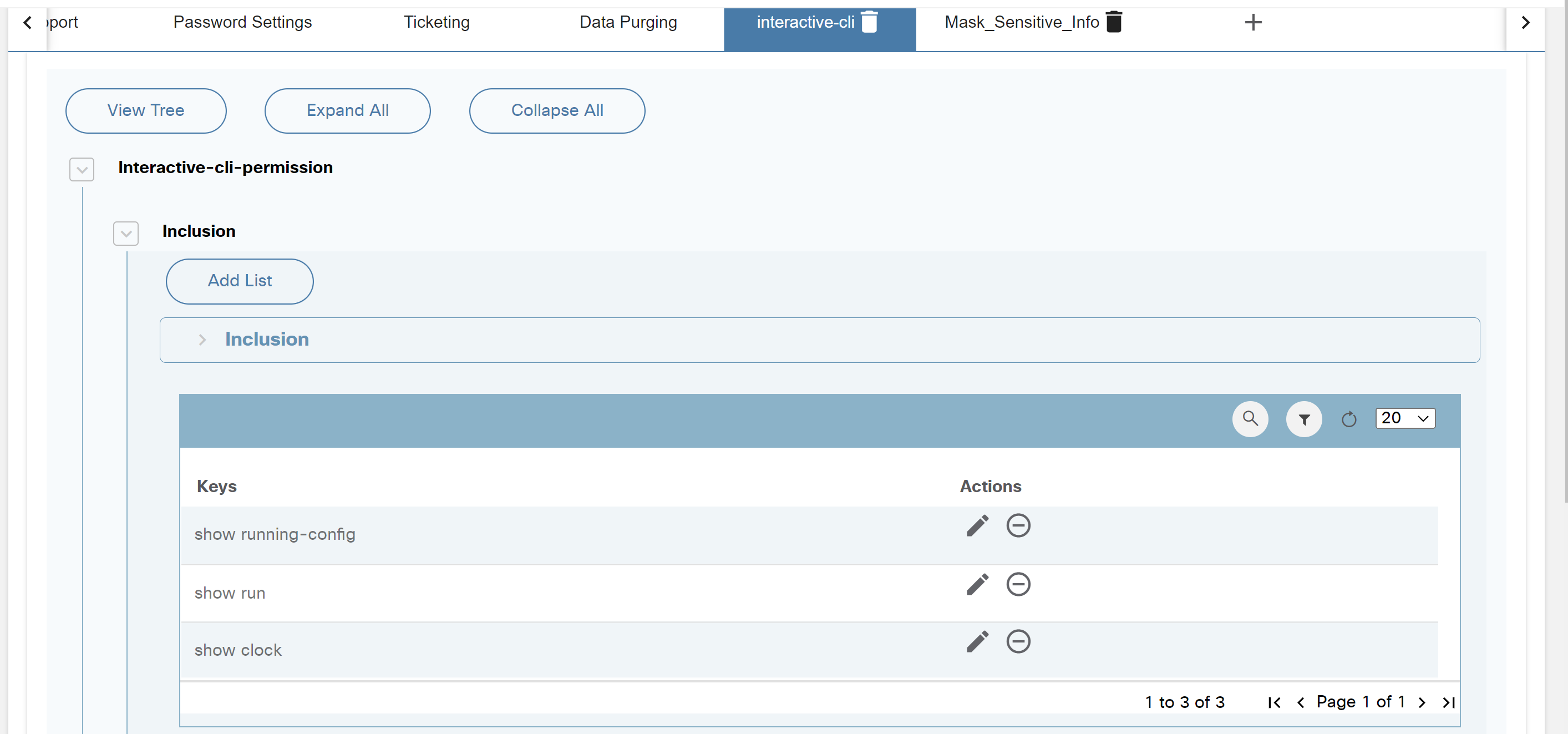

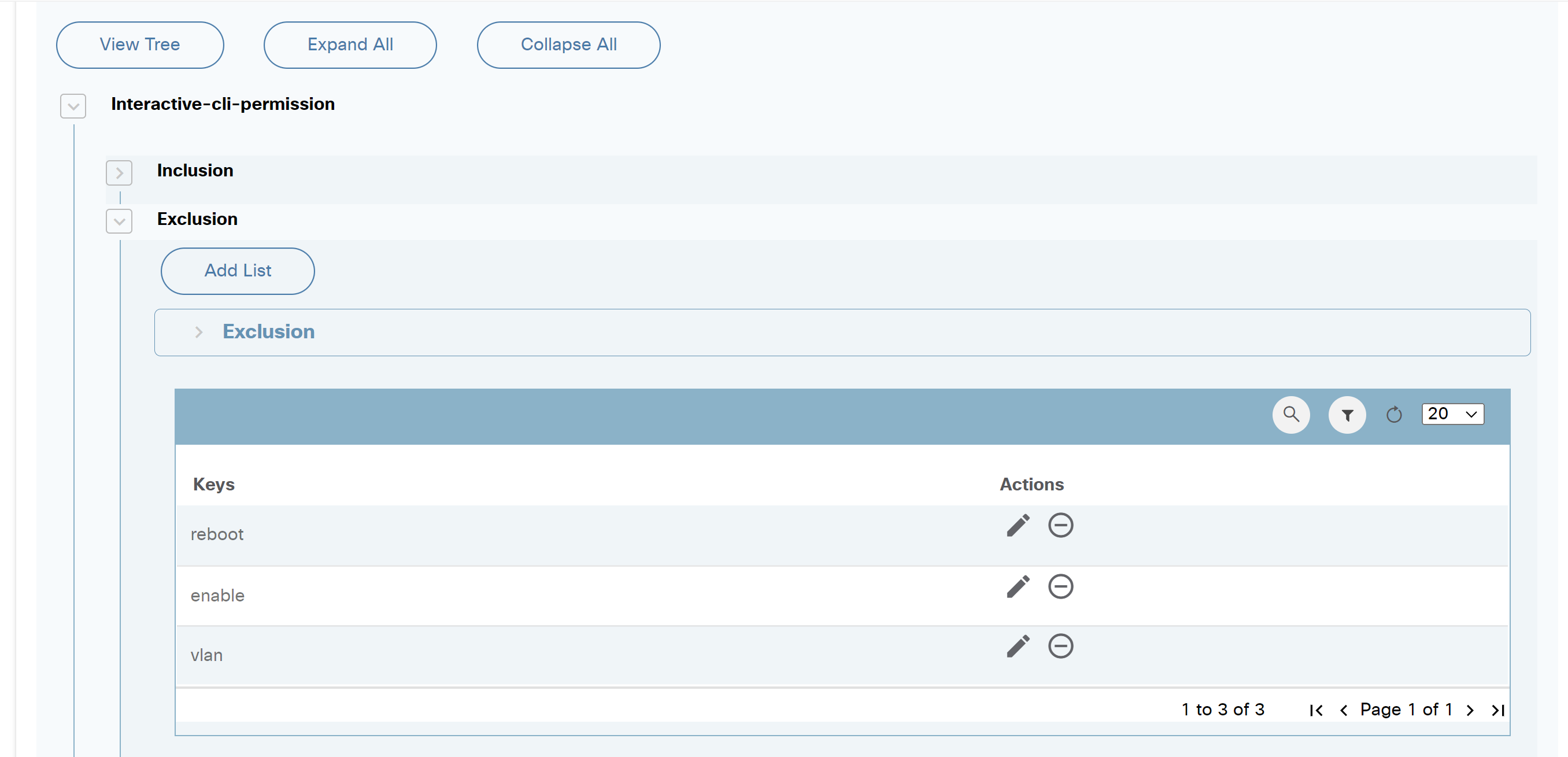

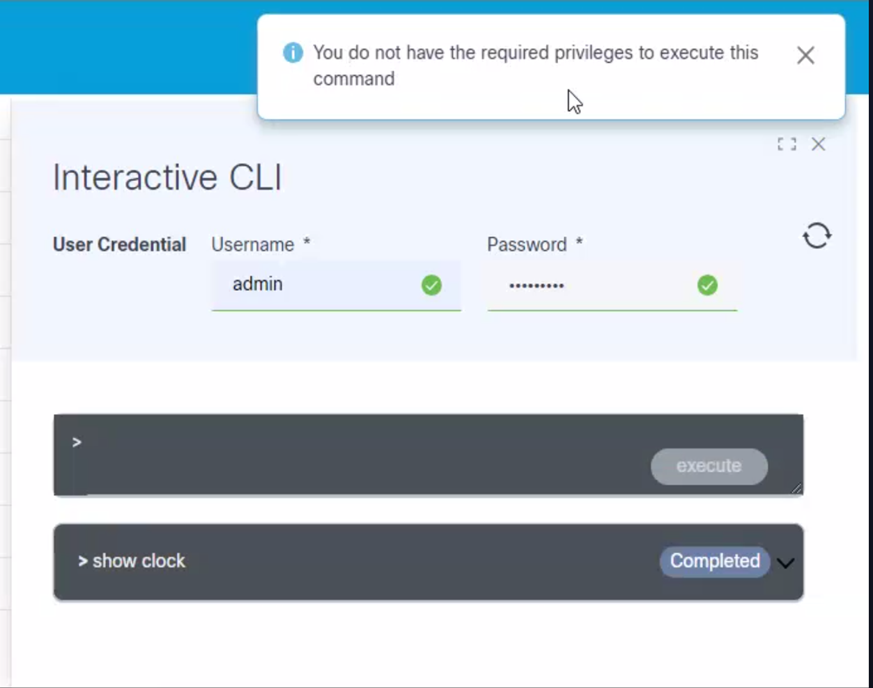

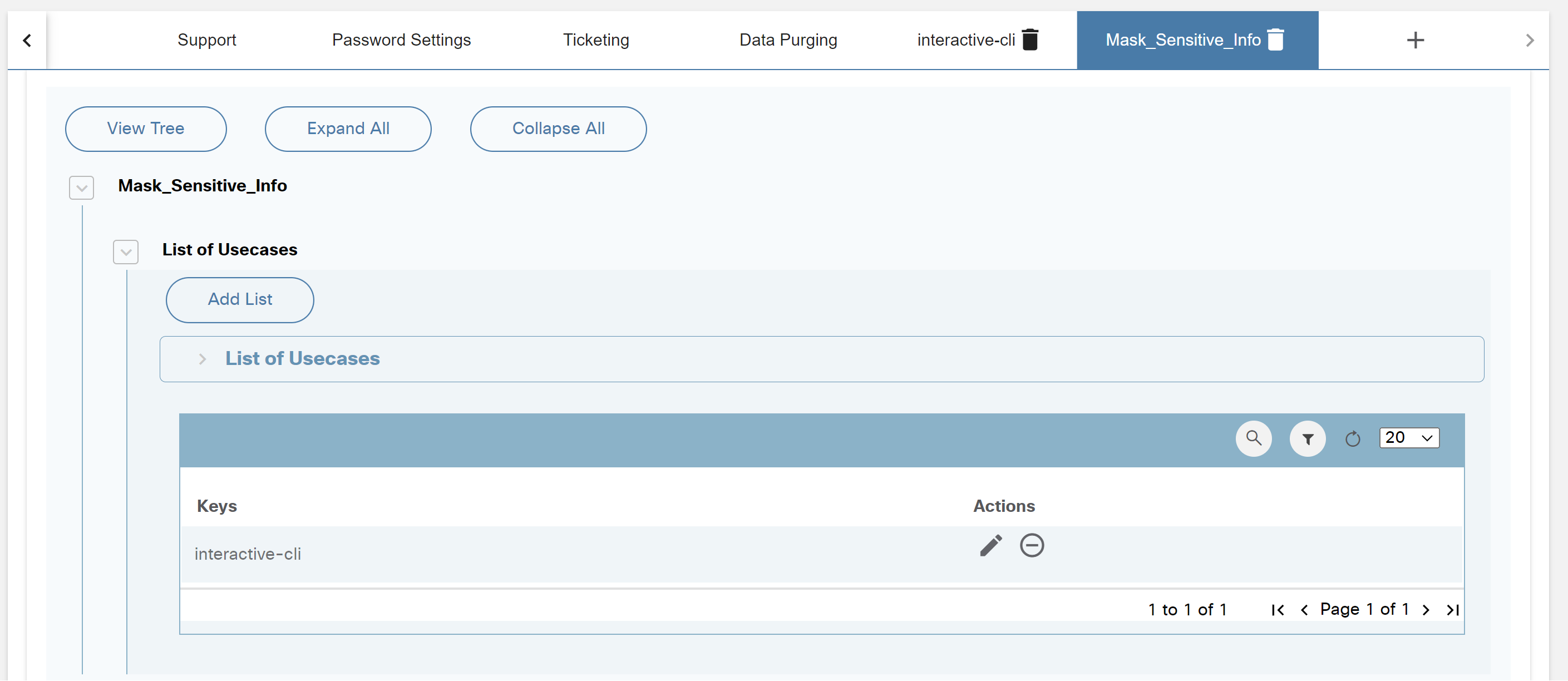

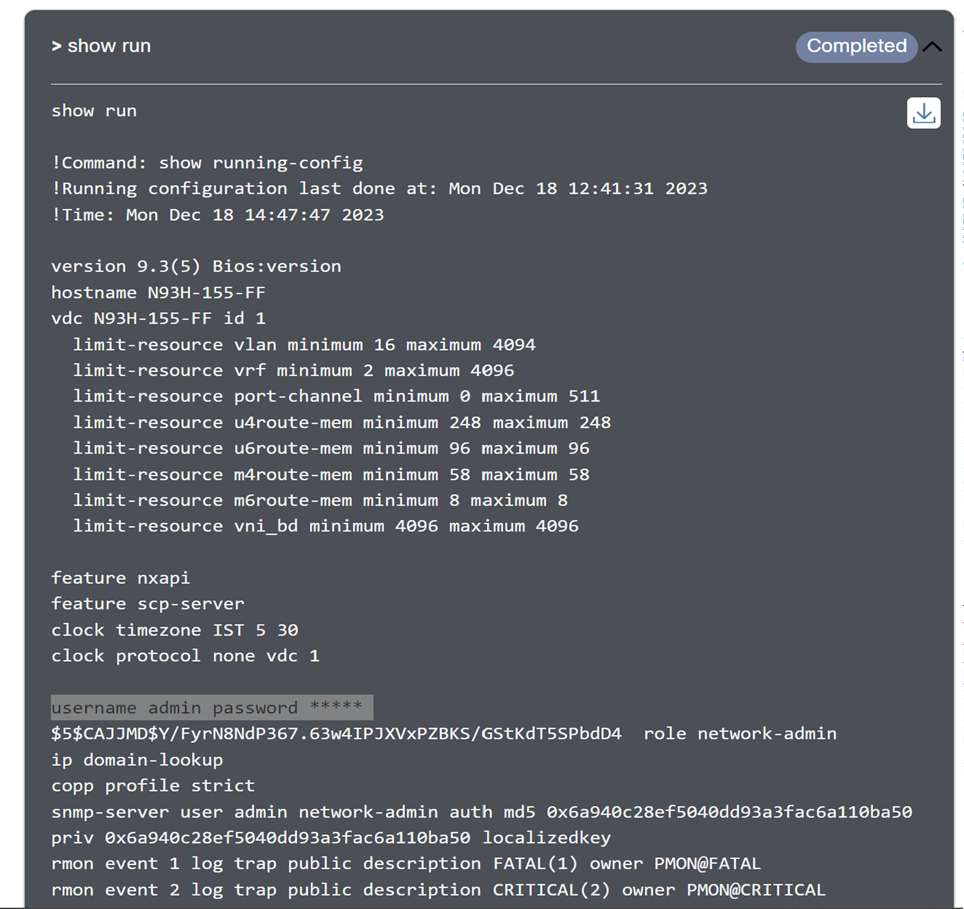

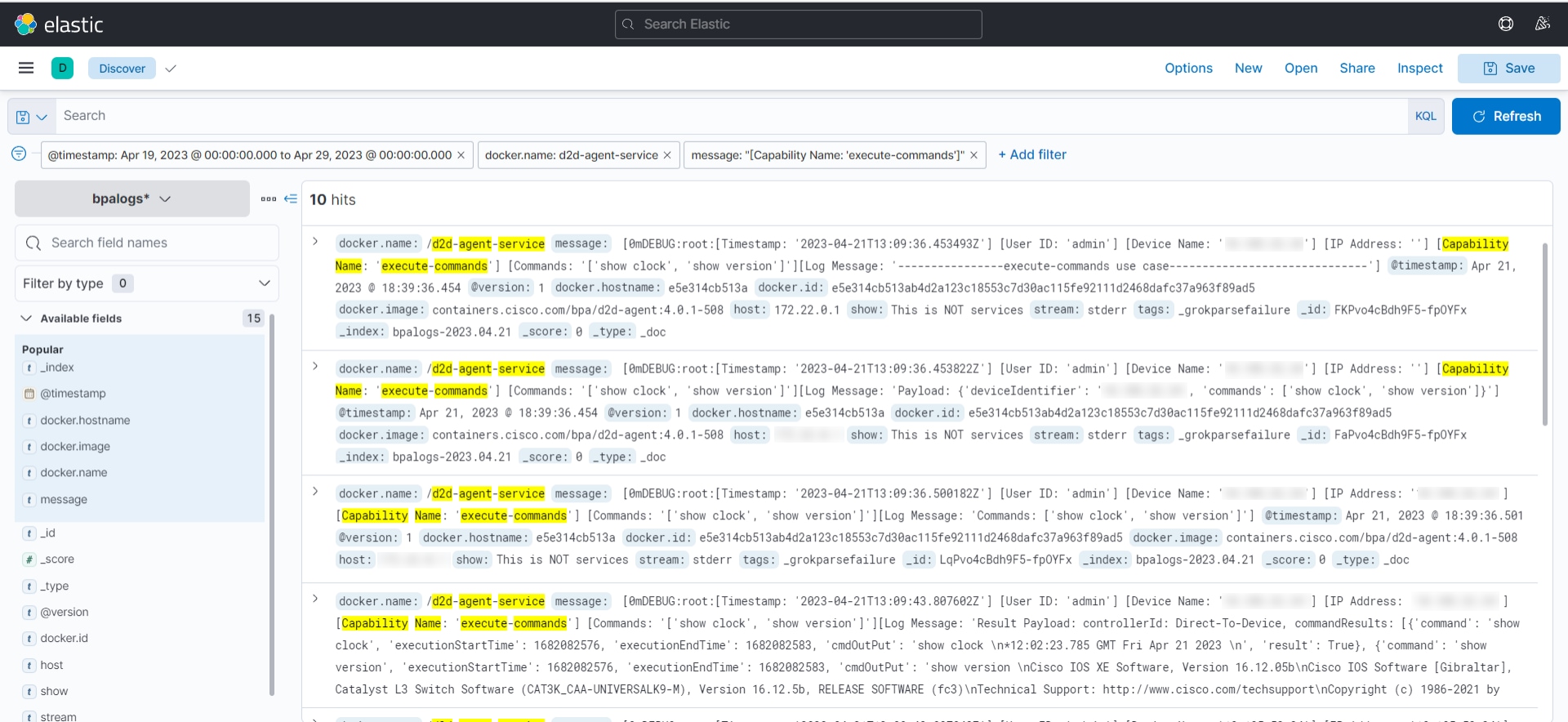

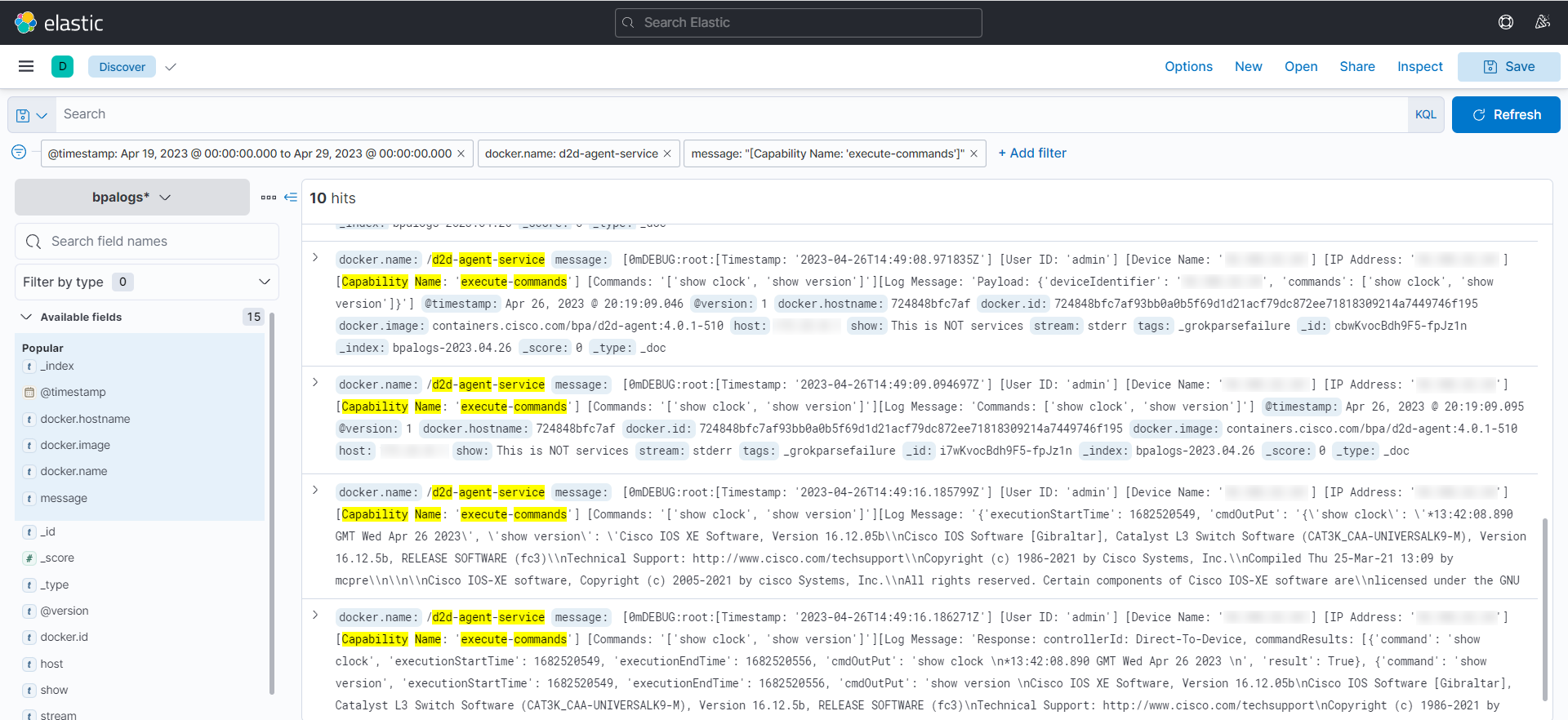

CLI interactive

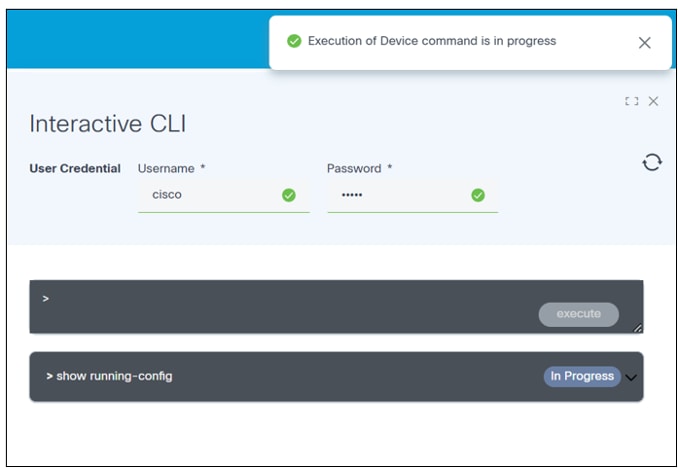

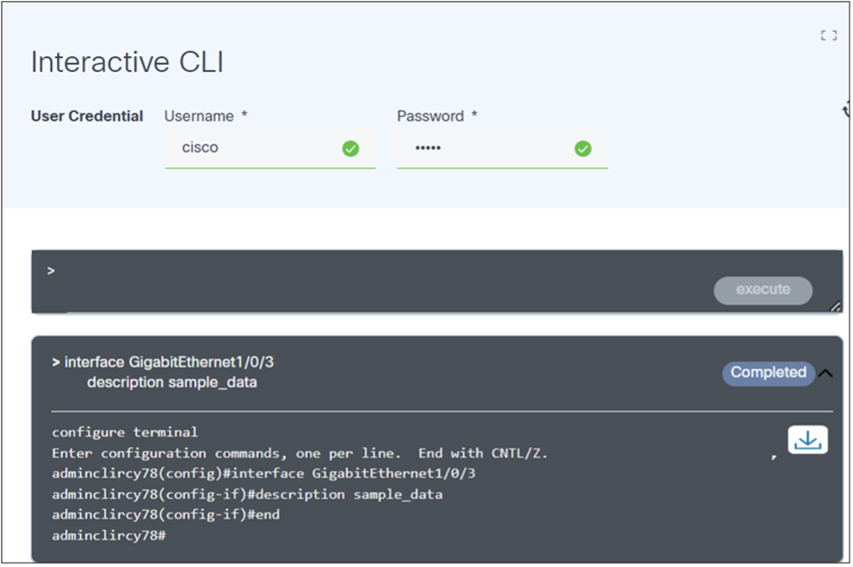

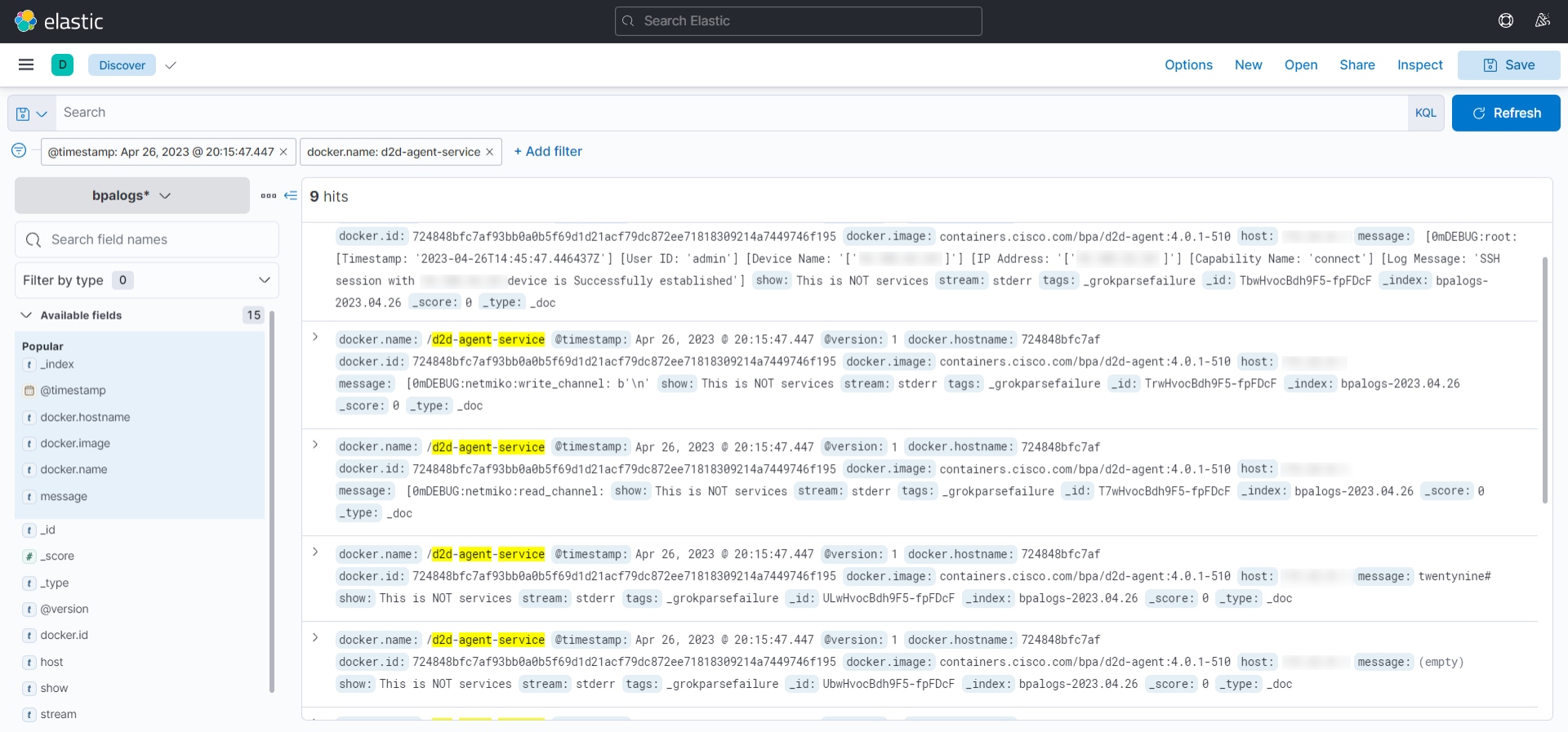

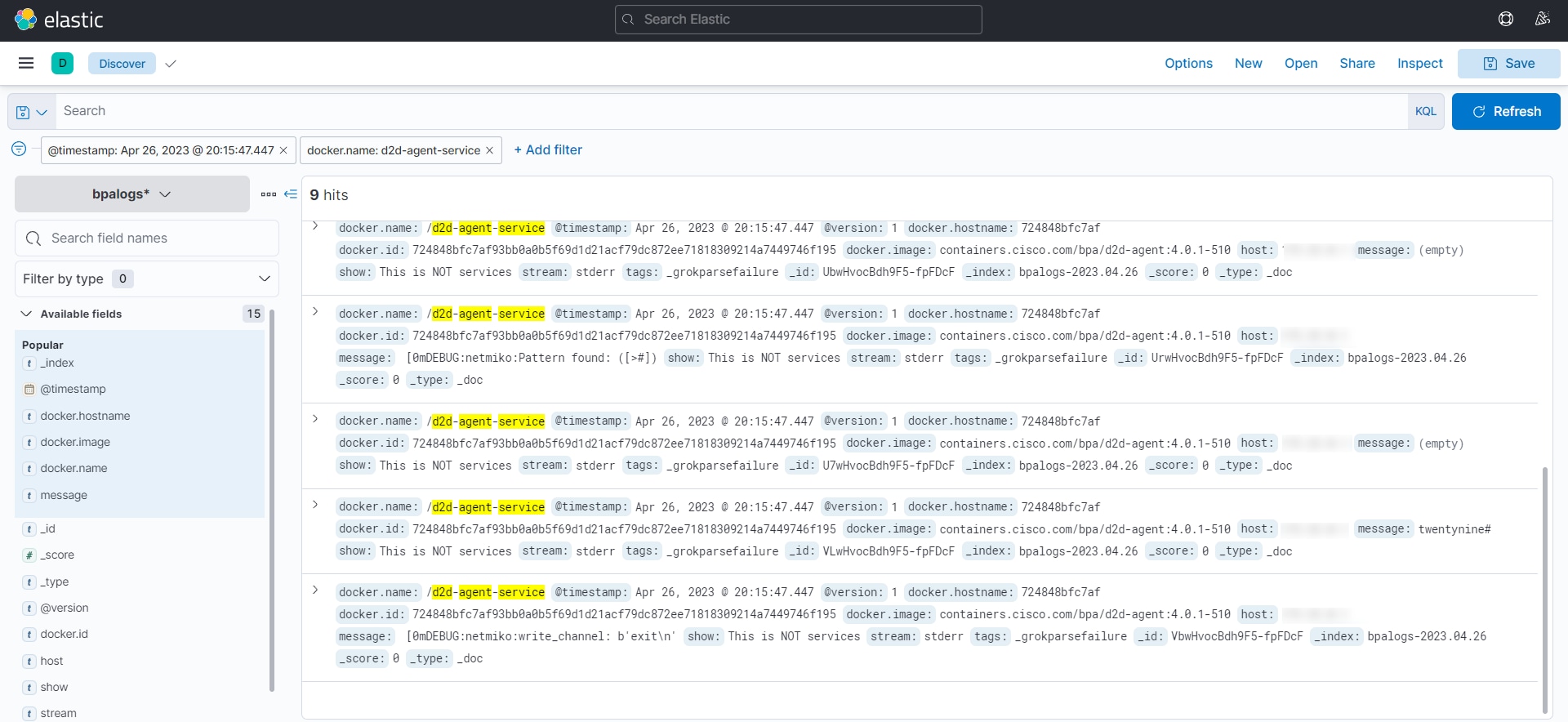

L'interface de ligne de commande interactive (CLI) est utilisée pour l'entrée utilisateur, en particulier pour les commandes (par exemple, device show) et la configuration des périphériques gérés par Direct-To-Device. Les utilisateurs peuvent facilement exécuter des commandes, accéder aux informations sur les périphériques et appliquer des modifications de configuration en temps réel, pour une expérience transparente et interactive.

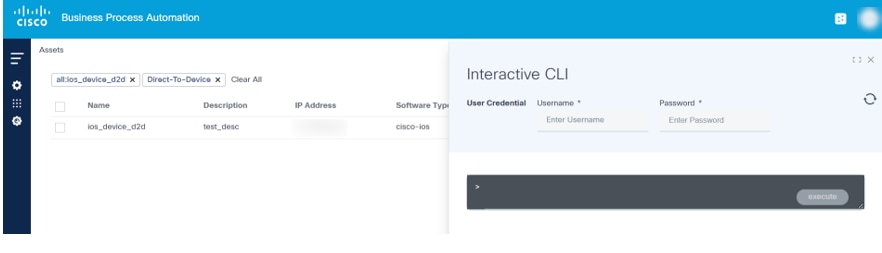

Pour accéder à la fonction ILC interactive de Direct-To-Device :

- Sur la page Ressources, recherchez un périphérique disposant de l'option Direct-to-Device dans la colonne Géré par.

- Sélectionnez un périphérique parmi les options disponibles.

- Sélectionnez l'icône More Options > Interactive CLI dans la colonne Action du périphérique souhaité. Un panneau ILC interactif s'affiche.

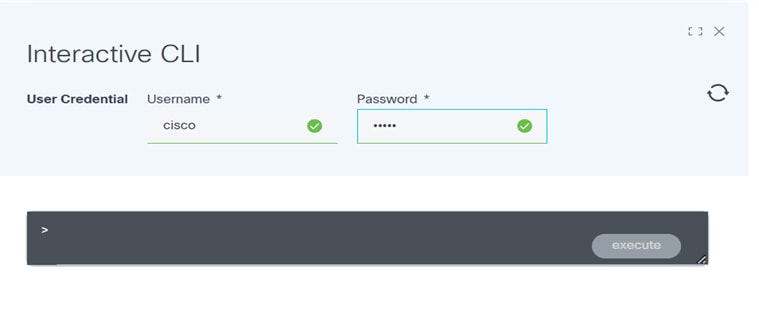

- Entrez un nom d'utilisateur et un mot de passe.

- Entrez la commande show ou config et cliquez sur execute. Une notification de progression s'affiche.

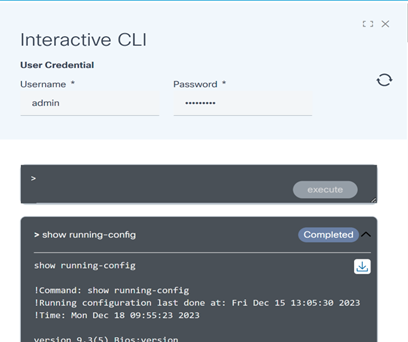

- Sélectionnez l'icône Actualiser pour mettre à jour l'état d'exécution de la commande. L'état du bouton devient Terminé une fois l'exécution terminée.

- Cliquez sur la flèche en regard de la commande pour afficher le résultat de la commande.

- Sélectionnez l'icône Download pour enregistrer la réponse de sortie sous forme de fichier texte. Toutes les données sensibles contenues dans la réponse seront masquées pour des raisons de confidentialité. Les utilisateurs peuvent fermer la fenêtre interactive si l'exécution d'une commande prend trop de temps. Une notification utilisateur est reçue lorsque l'exécution est terminée.

- Cliquez sur l'icône Afficher le résultat des tâches à long terme pour afficher le résultat de la commande d'exécution du périphérique spécifique. Une fenêtre s'ouvre et affiche la liste des périphériques pour lesquels une sortie de commande est disponible (mais pas encore visualisée par l'utilisateur).

- Cliquez sur l'icône Device pour accéder aux détails de la commande device exécutée.

- Exécutez éventuellement des commandes de configuration pour mettre à jour la configuration du périphérique, comme indiqué ci-dessous :

- Vous pouvez éventuellement ajuster la période de rétention (conservée 24 heures par défaut, puis supprimée automatiquement) d'une réponse de commande de périphérique en modifiant la variable d'environnement « EXPIRES_INTERACTIVE_CLI » en fonction des besoins du cas d'utilisation. Cela crée une interface conviviale et efficace pour l'utilisation de l'interface de ligne de commande interactive, permettant une exécution transparente des commandes et un accès facile à leur sortie.

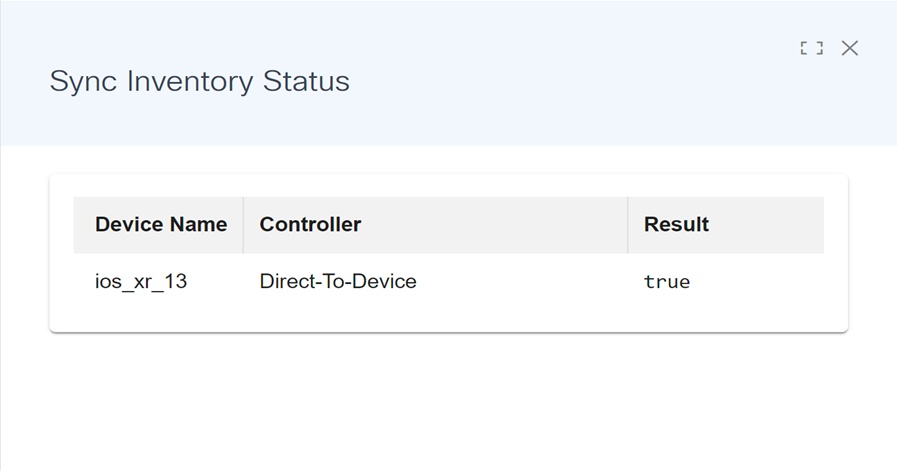

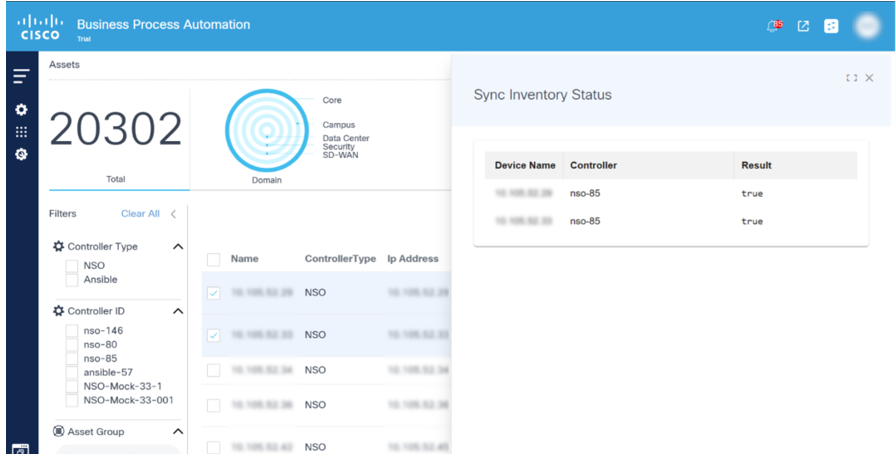

Inventaire de synchronisation

Une fonctionnalité d'inventaire de synchronisation a été ajoutée à tous les agents du contrôleur. Cela permet de récupérer les dernières informations des contrôleurs et des périphériques, tels que les numéros de série, les modèles de conformité logicielle et les versions logicielles, pour une liste de périphériques sélectionnée. Cela permet aux cas d'utilisation d'utiliser cette fonctionnalité légère au lieu d'effectuer la synchronisation complète du périphérique contrôleur.

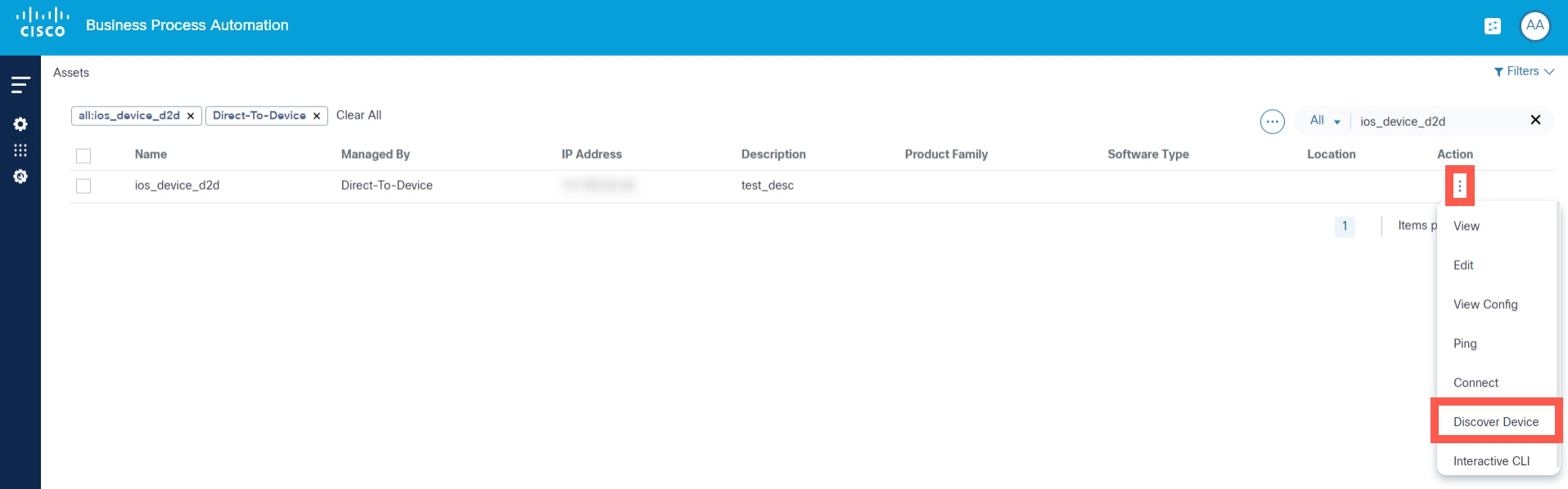

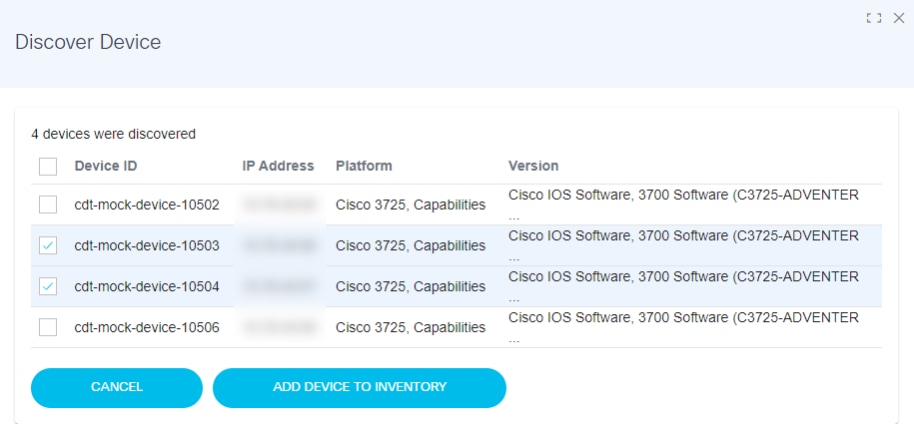

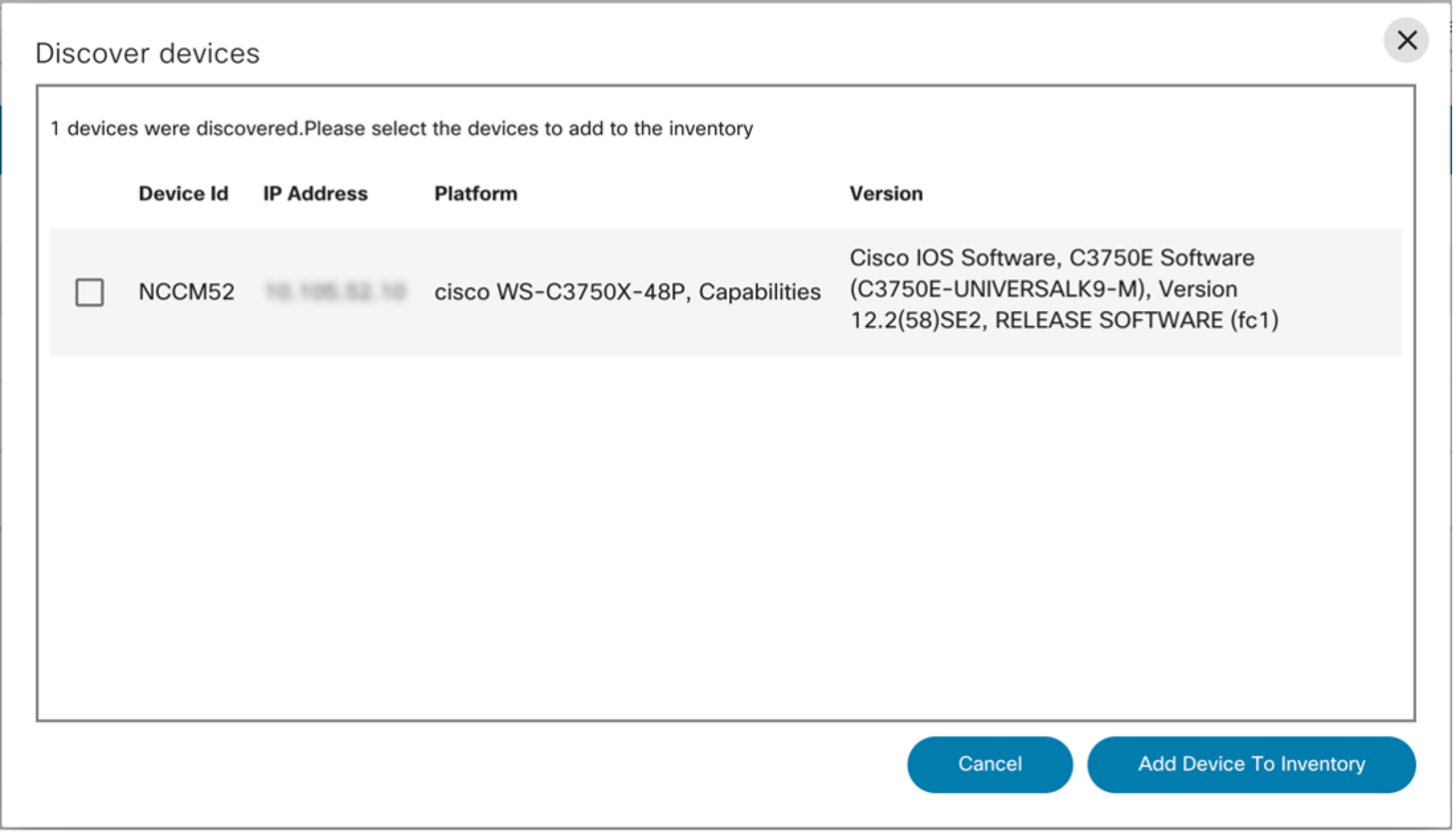

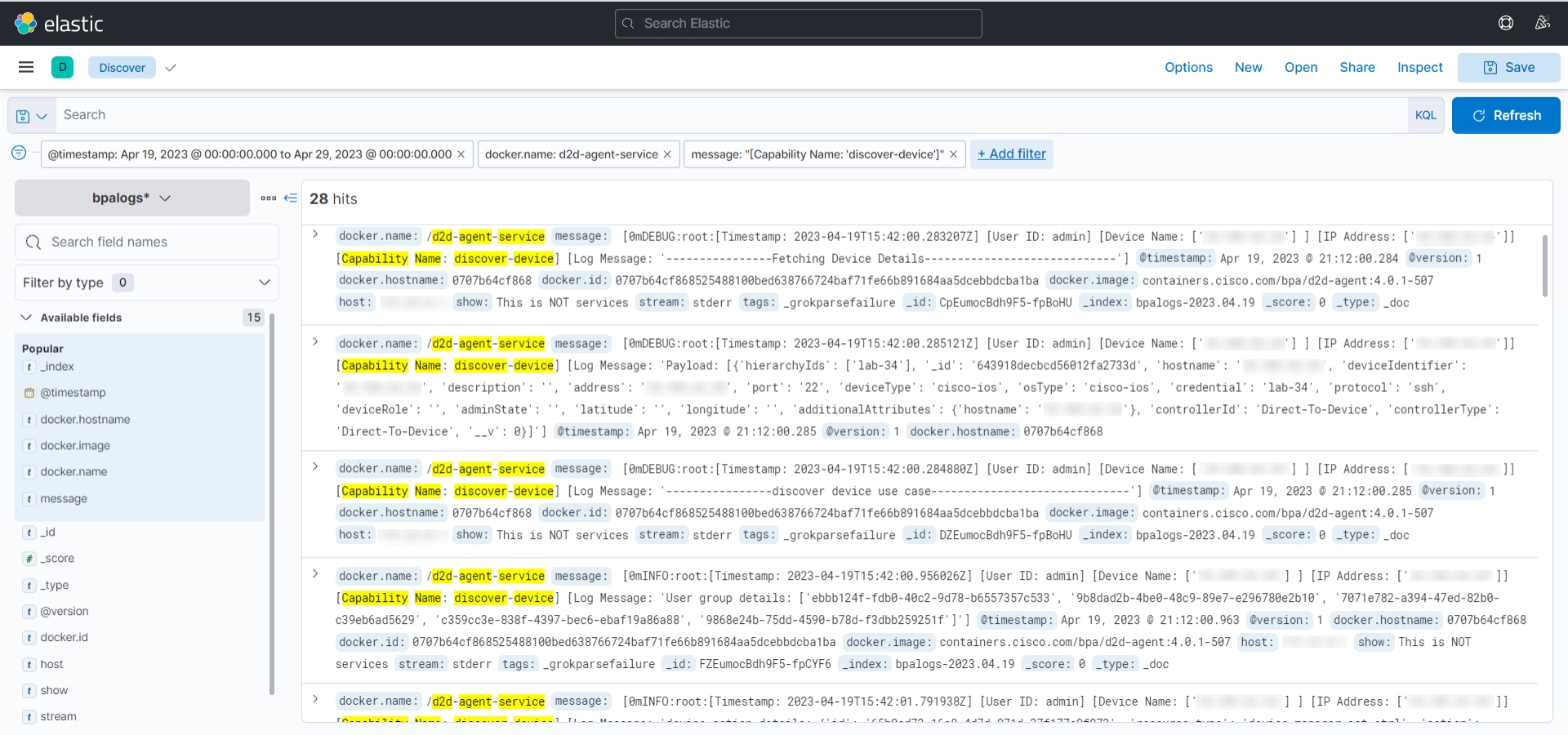

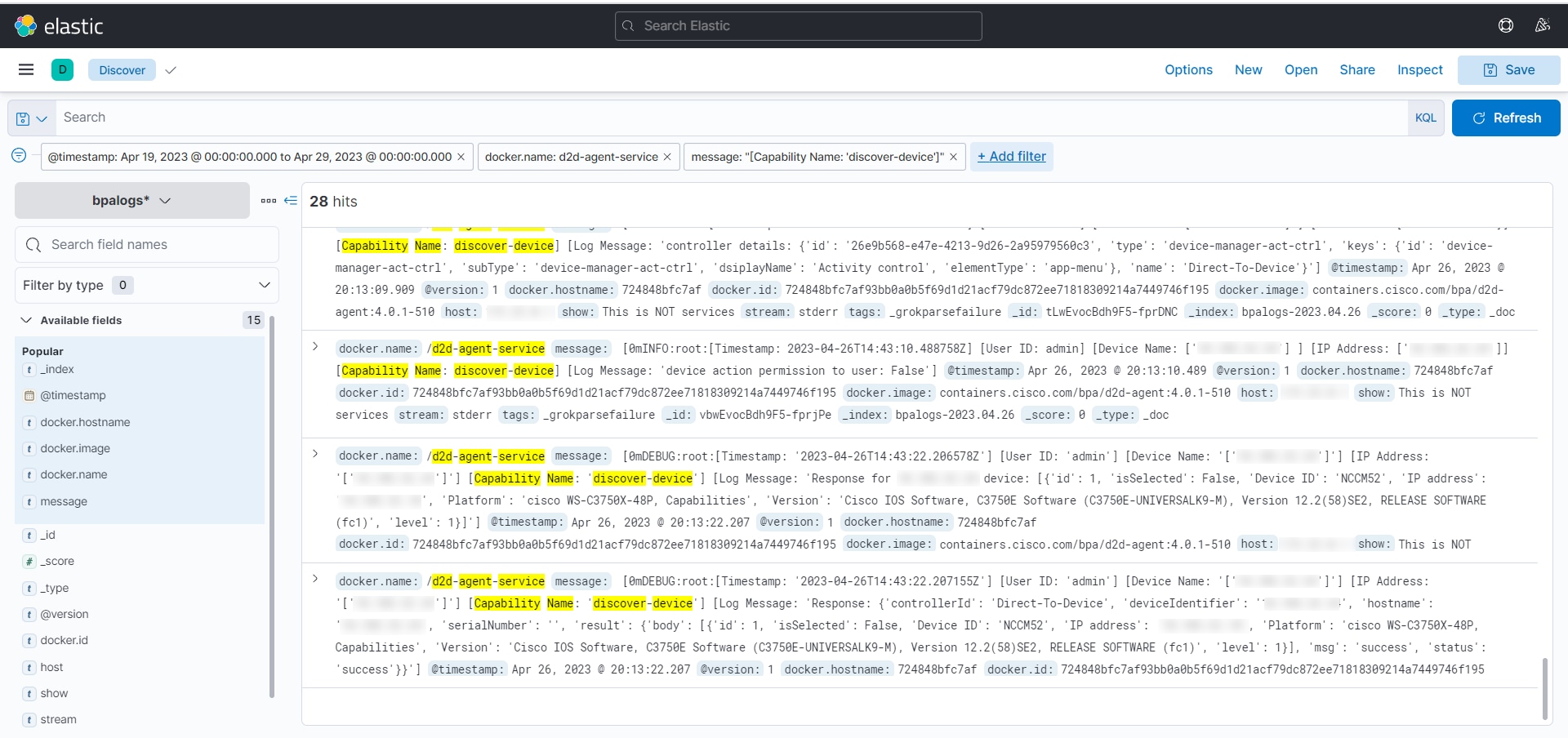

Détecter le périphérique

La fonction Discover Device identifie les périphériques voisins, une fonctionnalité pertinente dans des scénarios tels que les environnements Cisco IOS (Internetworking Operating System) dans lesquels le protocole CDP (Cisco Discovery Protocol) peut être utilisé. Seuls les périphériques qui peuvent recevoir une requête ping à partir du serveur BPA et auxquels il est possible d'accéder via les mêmes informations d'identification sont affichés dans les résultats des périphériques détectés. Les utilisateurs peuvent explorer les détails des périphériques détectés en affichant les détails affichés dans la fenêtre contextuelle, ainsi qu'à bord de ces périphériques détectés. Actuellement, cette fonctionnalité est prise en charge uniquement pour la famille de périphériques Cisco.

Pour exécuter l'action Détecter un périphérique :

- Sélectionnez un périphérique parmi les options disponibles dans le Gestionnaire d'actifs.

- Dans la page Assets, sélectionnez l'icône More Options > Discover Device dans la colonne Action du périphérique souhaité.

Une liste des périphériques détectés est générée, qui affiche les périphériques pouvant recevoir une requête ping du serveur BPA. Chaque périphérique répertorié fournit des informations pertinentes, telles que son ID, son adresse IP, sa plate-forme et sa version.

- Sélectionnez un ou plusieurs périphériques et cliquez sur ADD DEVICE TO INVENTORY.

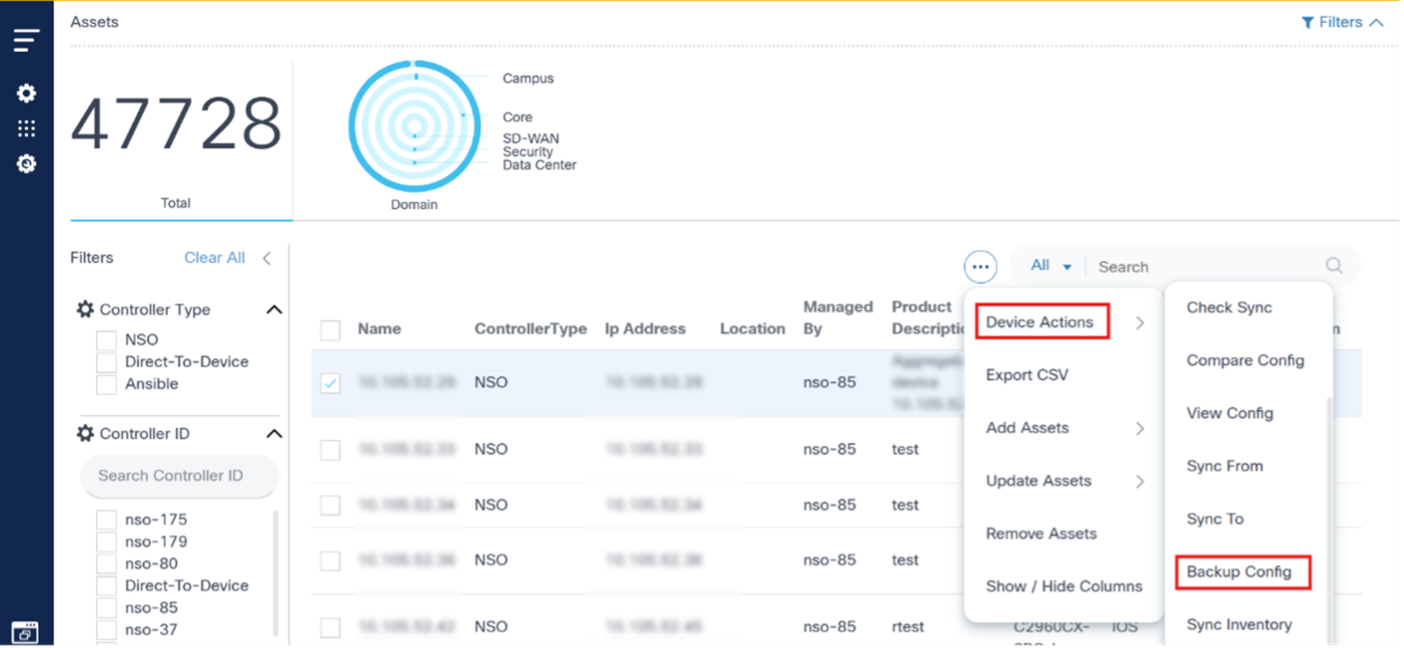

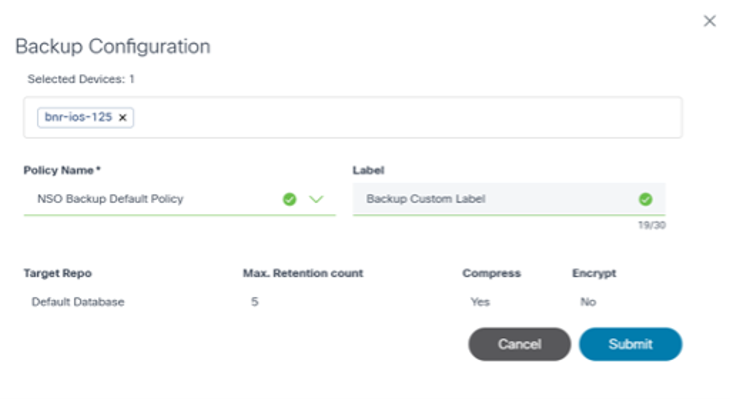

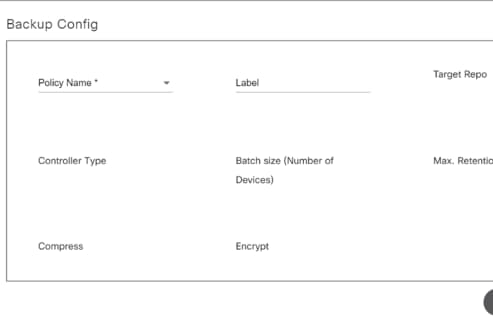

Configuration de sauvegarde

Les utilisateurs peuvent déclencher des sauvegardes à la demande dans l'action de sauvegarde du périphérique de configuration. Accédez à la configuration de sauvegarde en procédant comme suit :

- Sélectionnez un ou plusieurs périphériques et cliquez sur l'icône More Options > Backup Config. La fenêtre Backup Configuration s'ouvre et répertorie tous les périphériques sélectionnés.

- Sélectionnez la stratégie, attribuez une étiquette personnalisée au processus de sauvegarde et effectuez les sauvegardes des périphériques sélectionnés. Plusieurs périphériques peuvent être sélectionnés simultanément.

- Cliquez sur Submit. Le processus de sauvegarde via l'application Asset Manager peut désormais être lancé.

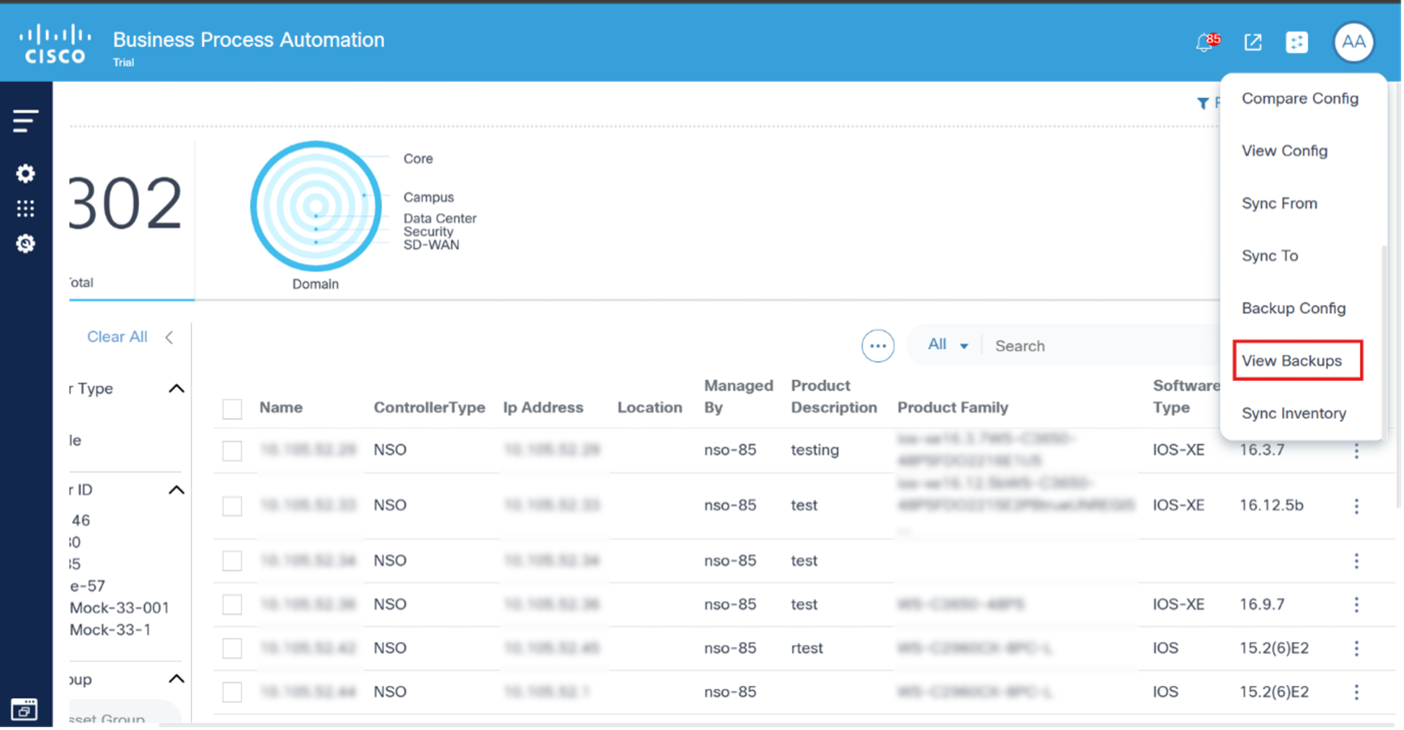

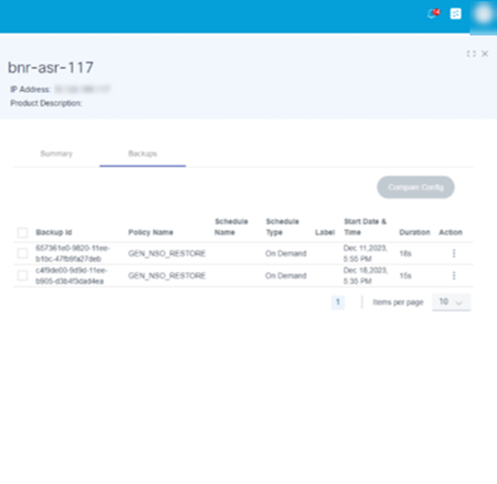

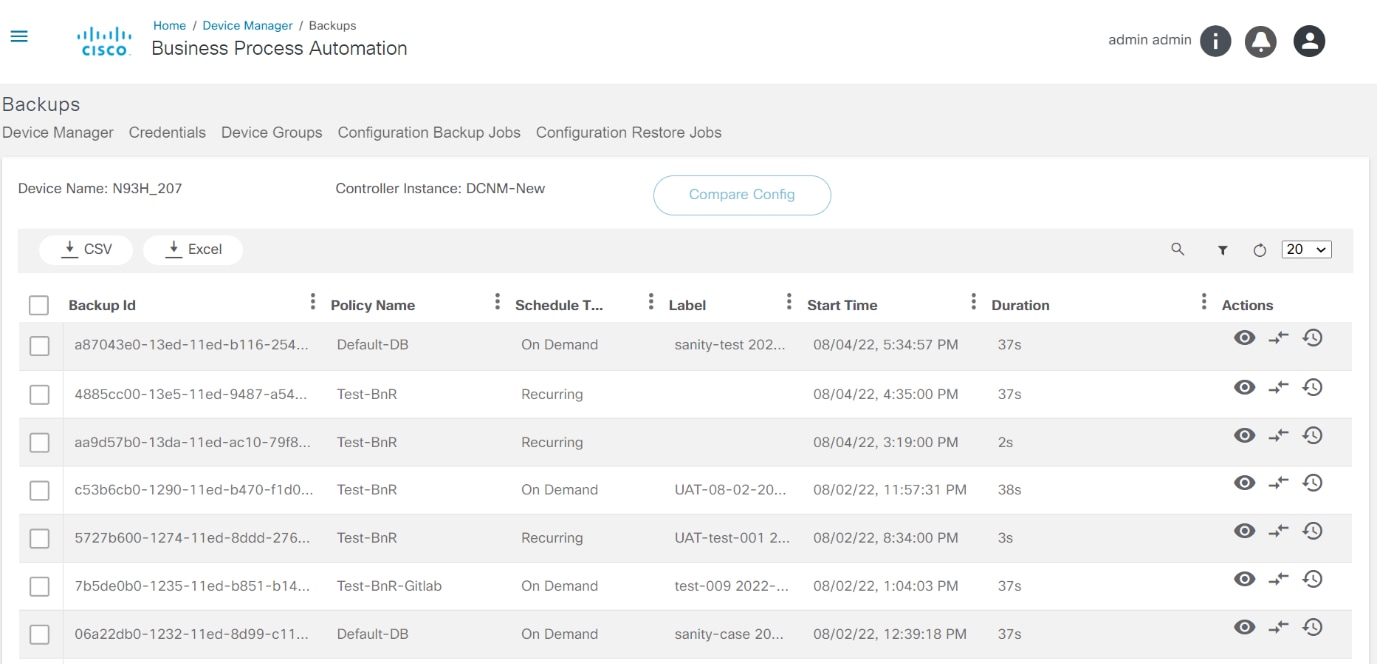

Afficher les sauvegardes

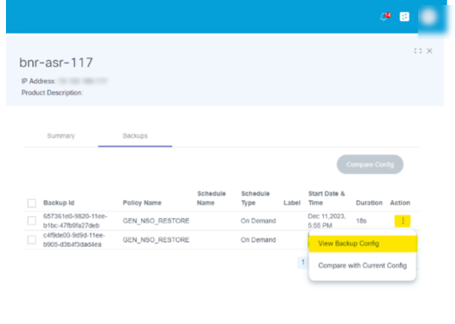

L'action Afficher les sauvegardes du périphérique affiche l'historique des sauvegardes effectuées. Cliquez sur l'icône Plus d'options > Afficher les sauvegardes pour afficher l'historique des sauvegardes d'un périphérique sélectionné. Un panneau de détails s'ouvre sous l'onglet Sauvegardes qui affiche les historiques de sauvegarde disponibles.

Dans l'onglet Backups, les historiques de sauvegarde disponibles affichent leurs détails respectifs. Les utilisateurs peuvent effectuer les actions suivantes dans chaque historique de sauvegarde :

| Actions de sauvegarde historique | Description |

|---|---|

| Afficher la configuration de sauvegarde | Afficher la configuration de sauvegarde disponible à la date de sauvegarde sélectionnée |

| Comparer avec la configuration actuelle | Comparer la configuration de sauvegarde avec la configuration en cours de l'unité ou du périphérique |

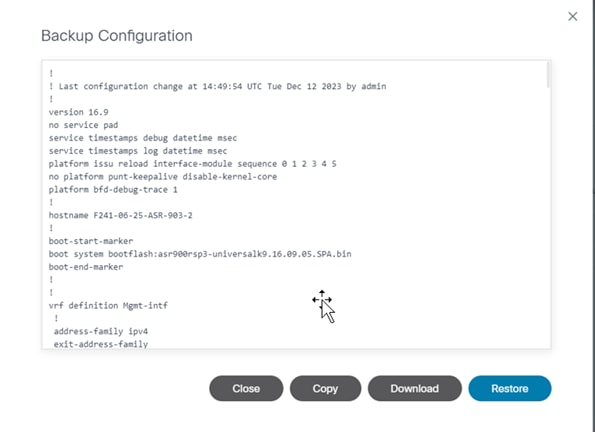

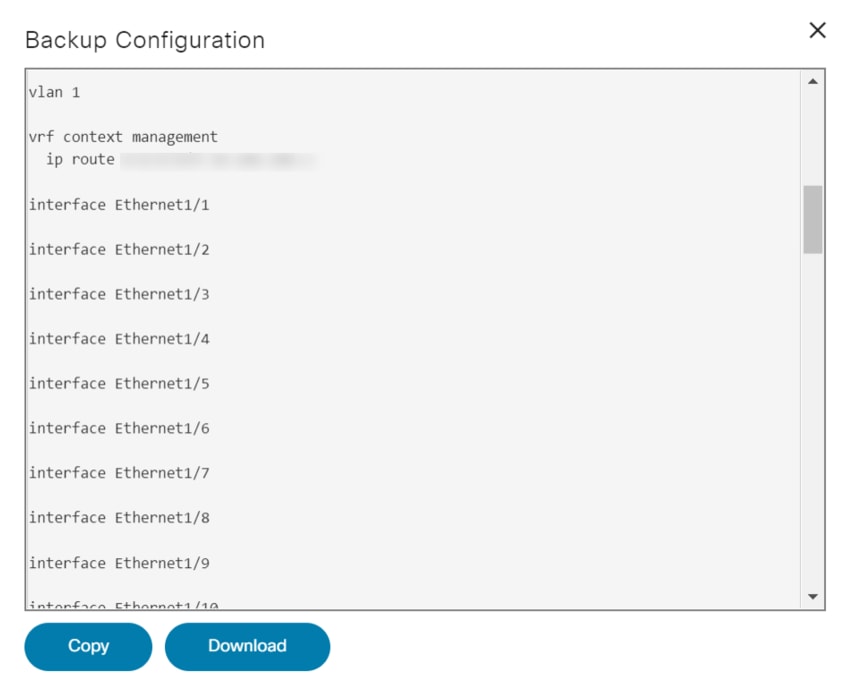

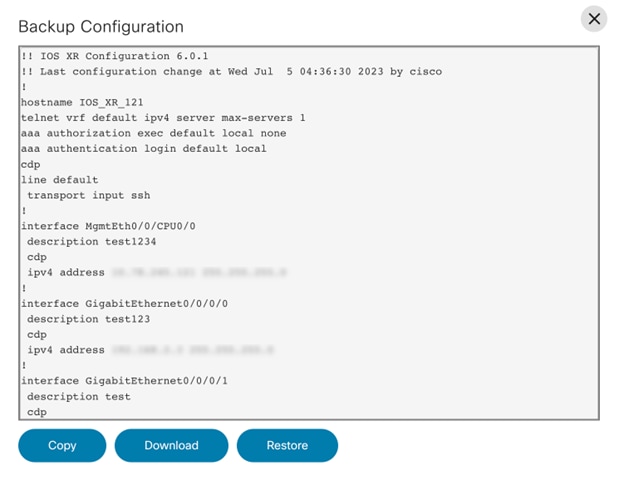

Afficher la configuration de sauvegarde

Dans cette section, les utilisateurs peuvent afficher la configuration de sauvegarde à une date sélectionnée.

Pour y accéder, sélectionnez l'icône Autres options > Afficher la configuration de sauvegarde. Une fenêtre s'ouvre, dans laquelle l'utilisateur peut voir la configuration de sauvegarde.

Les options suivantes sont disponibles dans la fenêtre Backup Configuration :

| Actions de configuration de sauvegarde | Description |

|---|---|

| Copier | Copiez la configuration de sauvegarde dans le Presse-papiers. |

| Télécharger | Télécharger la configuration de sauvegarde au format texte |

| Restaurer | Lance une action de configuration de sauvegarde de restauration |

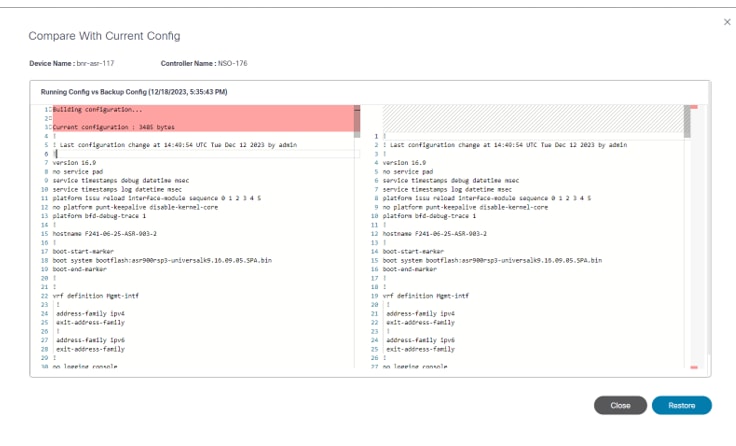

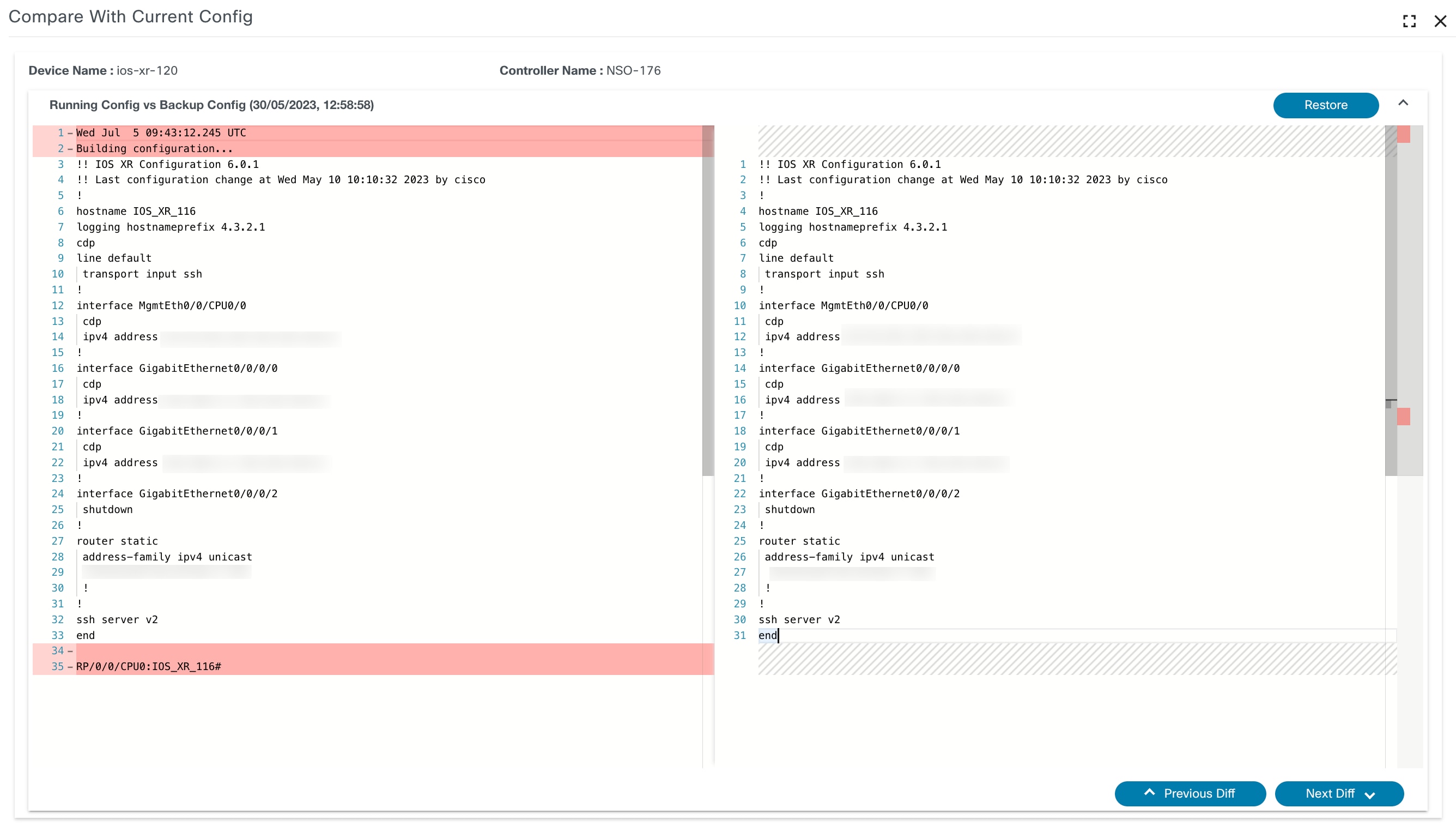

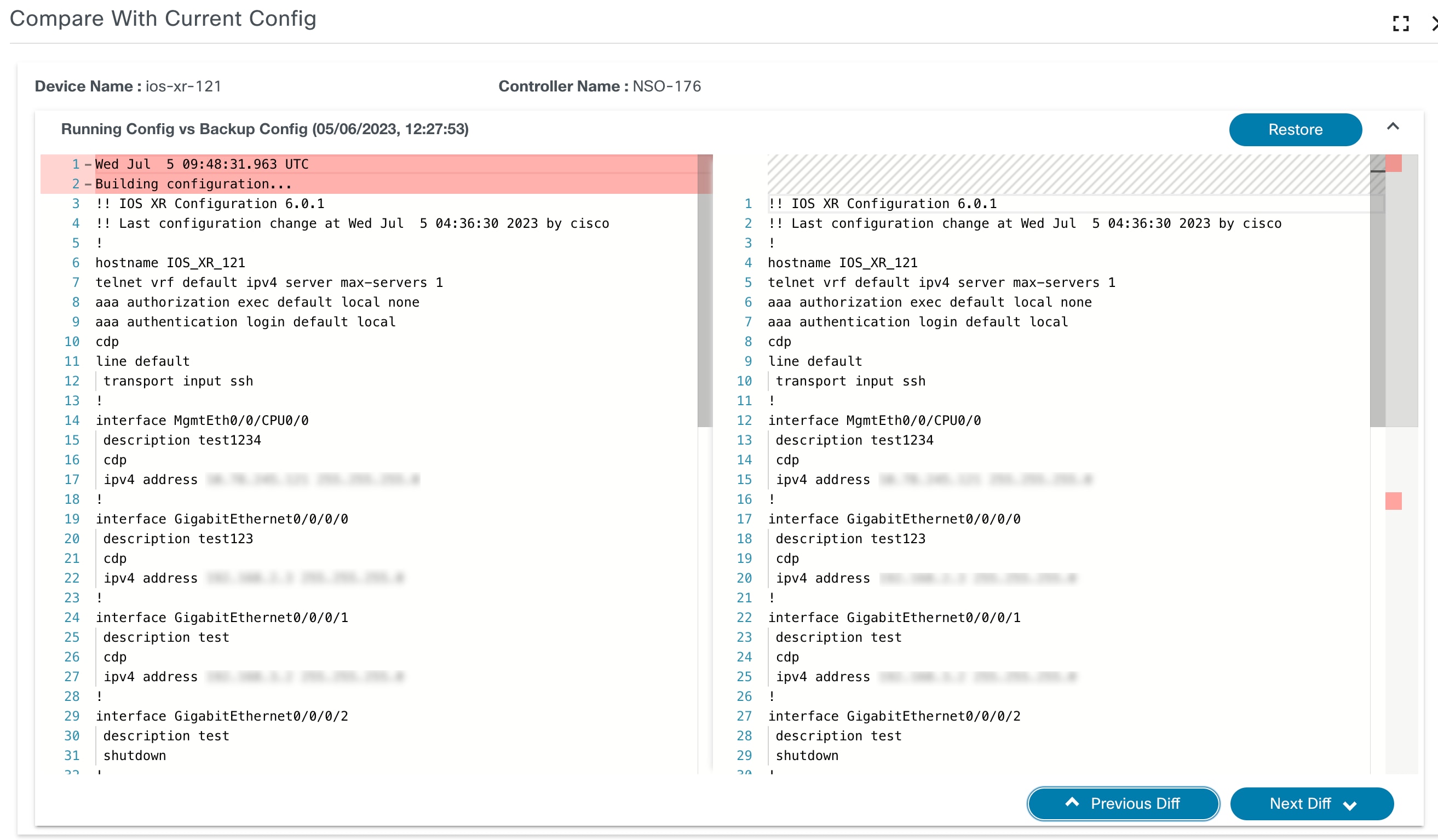

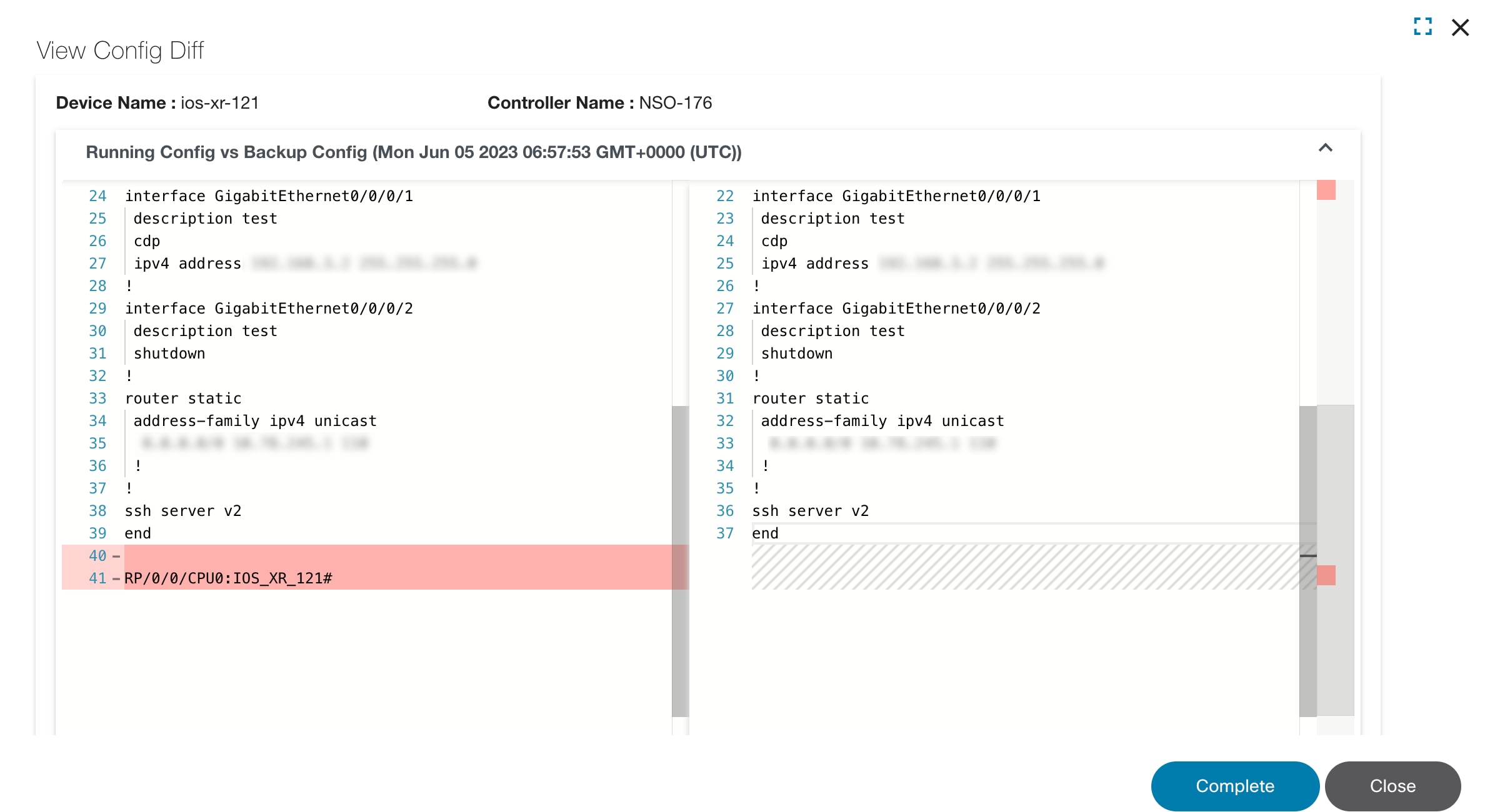

Comparer avec la configuration actuelle

Dans cette section, comparez la configuration de sauvegarde à la configuration en cours du périphérique.

La fenêtre Comparer avec la configuration actuelle propose les options suivantes :

| Comparer avec les actions de configuration actuelles | Description |

|---|---|

| Restaurer | Lance l'action de configuration de sauvegarde de restauration. |

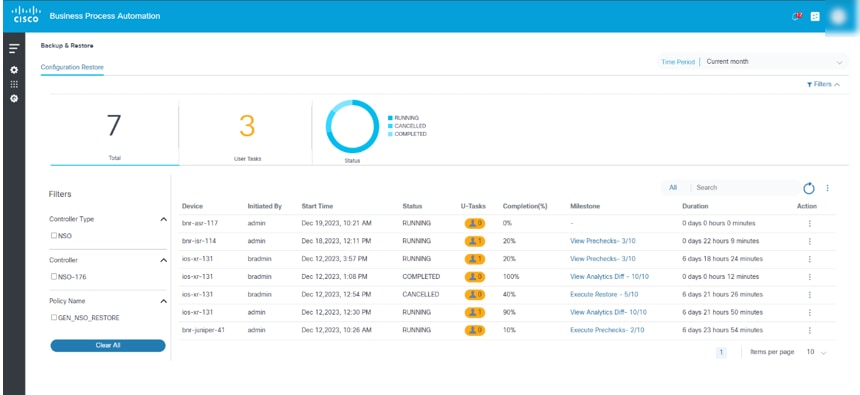

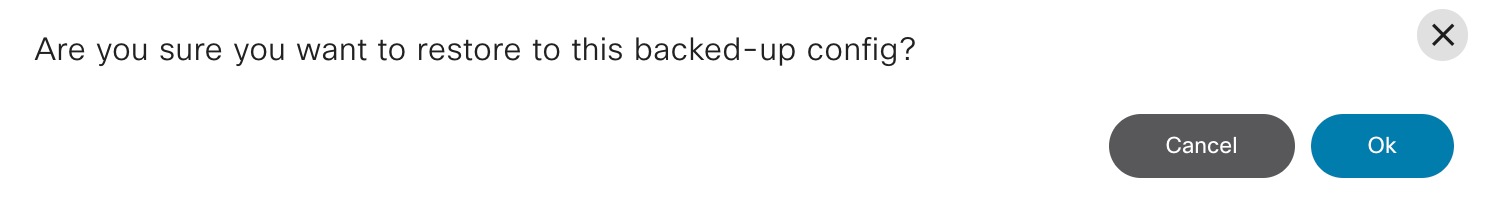

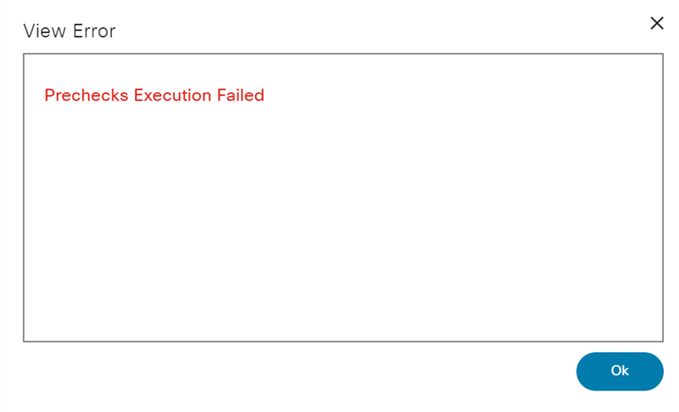

Restaurer la configuration du périphérique de sauvegarde

Lancez le processus de configuration de sauvegarde de restauration en cliquant sur Restore. Le workflow de restauration affecté (mentionné dans la politique de sauvegarde et de restauration) lance le processus de restauration et l'utilisateur est redirigé vers la page Restauration de la configuration.

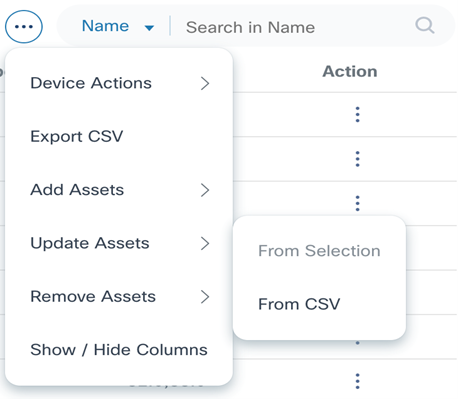

Autres opérations

BPA fournit des opérations supplémentaires de gestion des ressources à partir de l'icône Plus d'options, y compris l'exportation de la liste des ressources, l'ajout, la mise à jour ou la suppression des ressources et la personnalisation de la colonne de la liste des ressources.

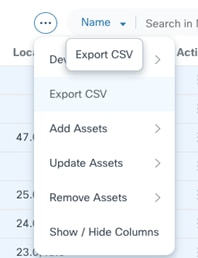

Exporter CSV

L'option Exporter CSV exporte les actifs au format CSV (Comma Separated Value). Par défaut, l'opération exporte les ressources de la page active.

Pour exporter toutes les ressources, cochez la case Sélectionner tout et effectuez l'opération d'exportation.

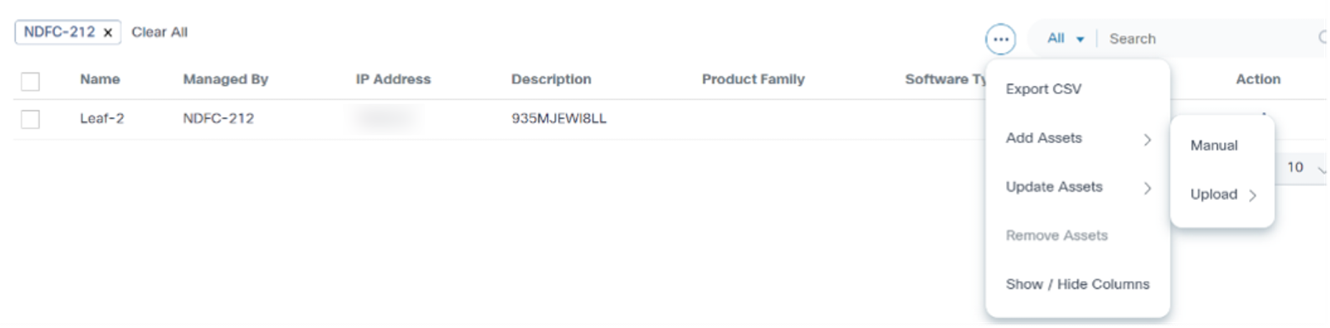

Ajout de ressources terminé

L'opération Add Assets ajoute des actifs à un contrôleur de domaine.

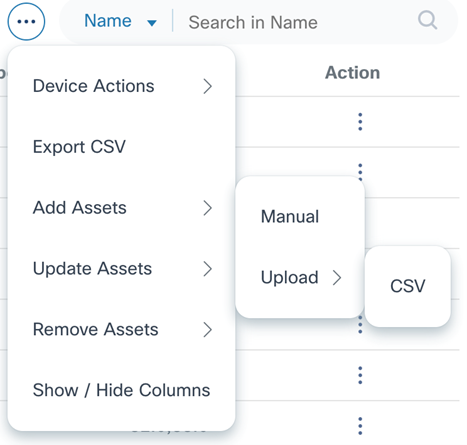

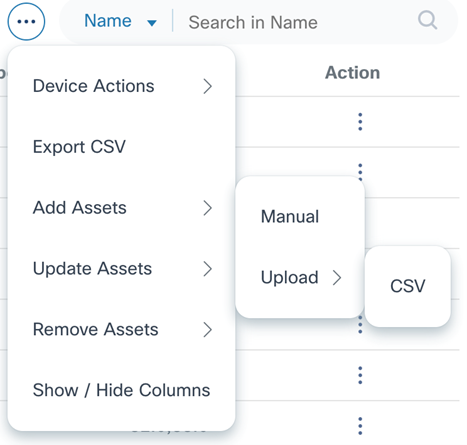

- Sélectionnez l'icône Plus d'options dans la section inférieure de Asset Manager.

- Sélectionnez Add Assets pour ouvrir les options suivantes :

- Option manuelle

- Option de téléchargement

Option manuelle

L'option Manual permet aux utilisateurs d'ajouter un périphérique en entrant manuellement les données du périphérique.

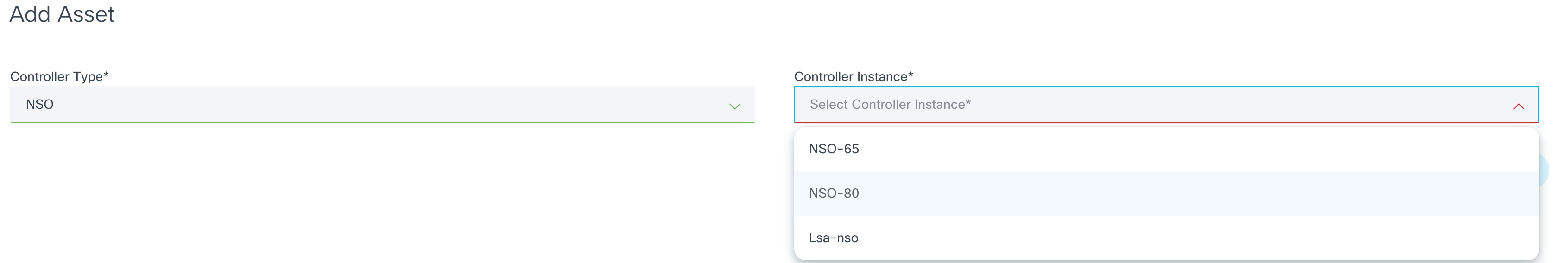

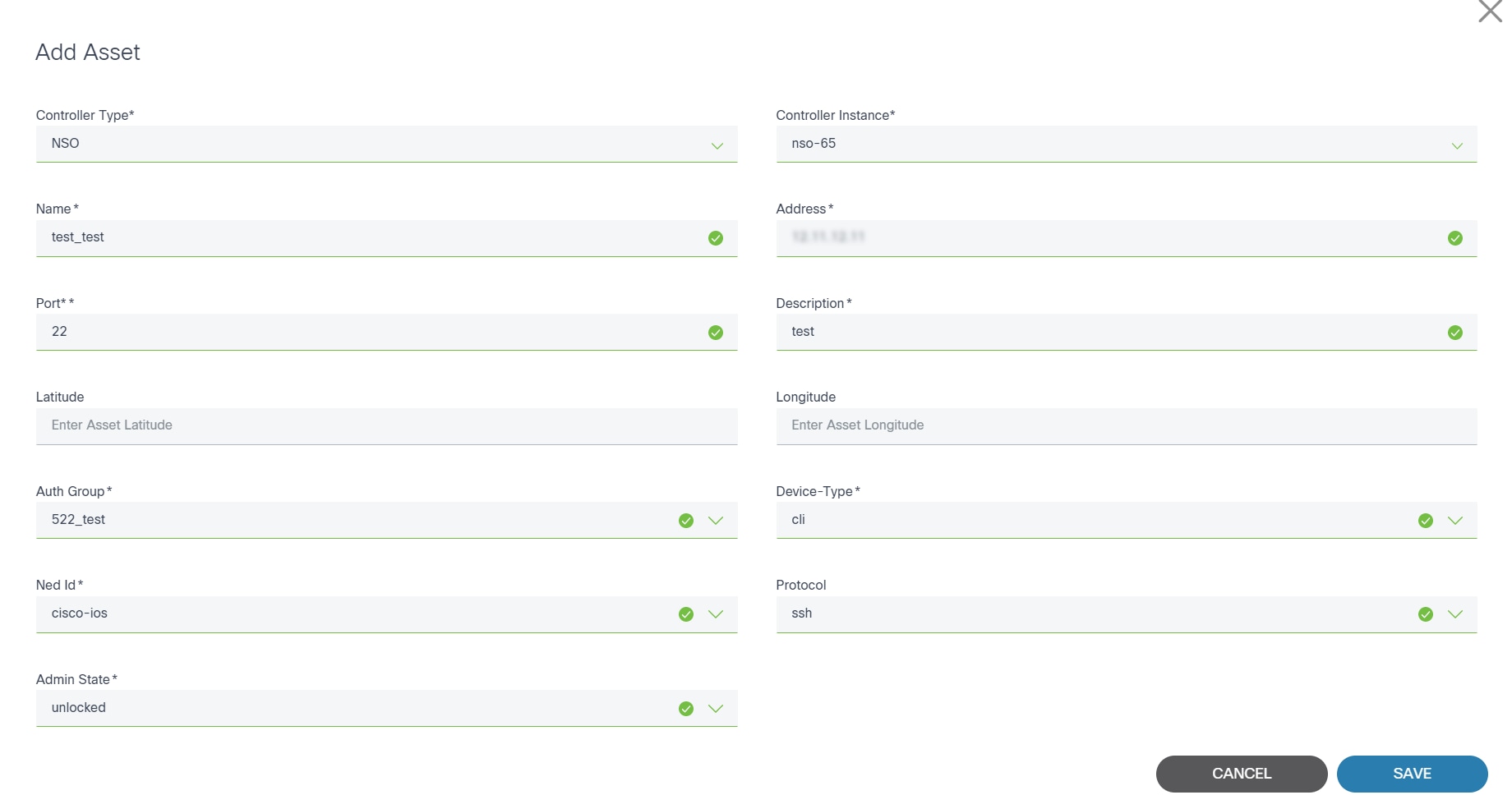

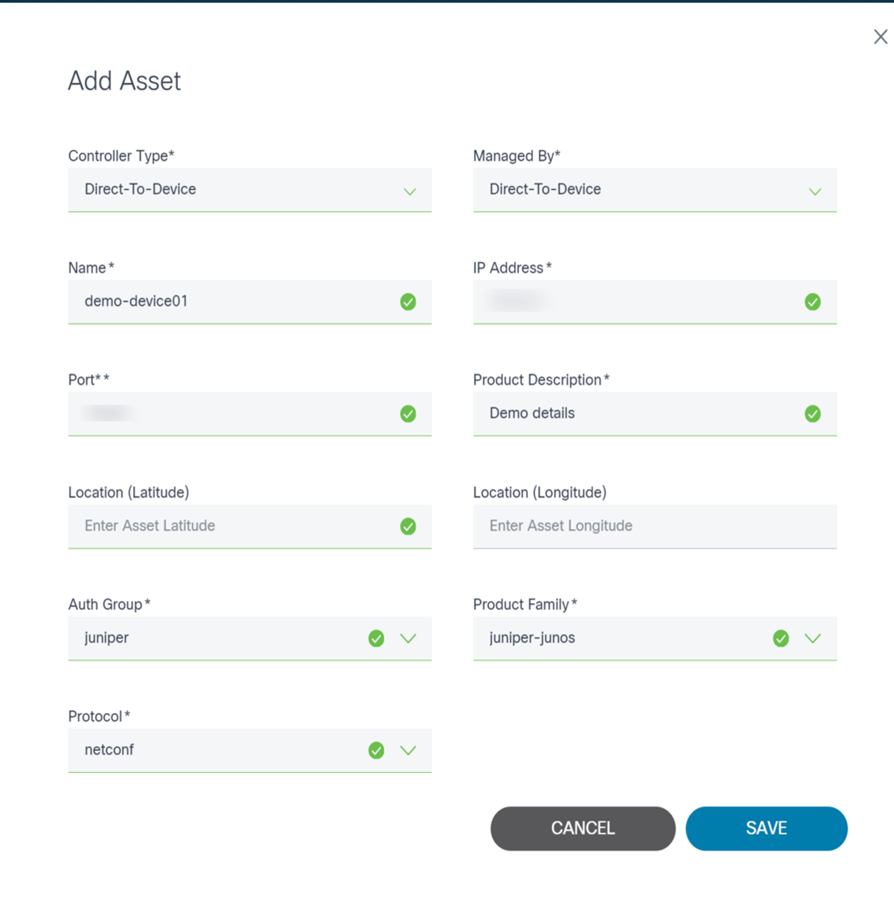

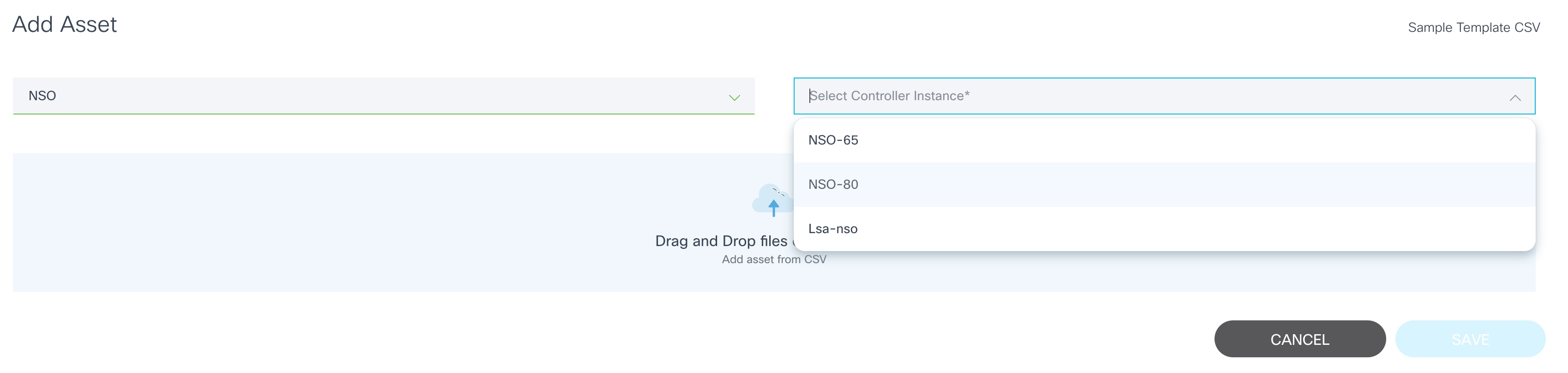

- Dans le sous-menu, cliquez sur Manual. La page Add Asset s'ouvre, où les utilisateurs choisissent le contrôleur auquel le périphérique sera ajouté.

- Sélectionnez le type de contrôleur (par exemple, NSO) et une instance de ce type de contrôleur dans les listes déroulantes. Une fois qu'une instance de contrôleur est sélectionnée, une autre fenêtre s'ouvre où les utilisateurs entrent les détails du périphérique.

- Entrez les données requises et cliquez sur Save pour ajouter le périphérique.

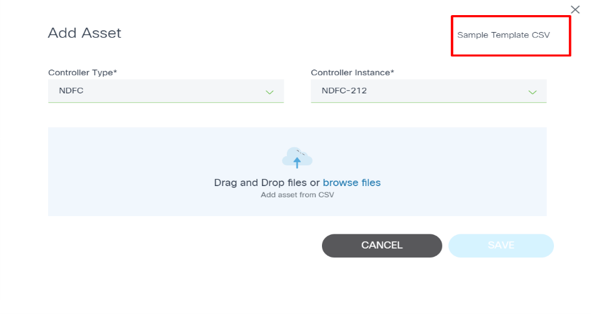

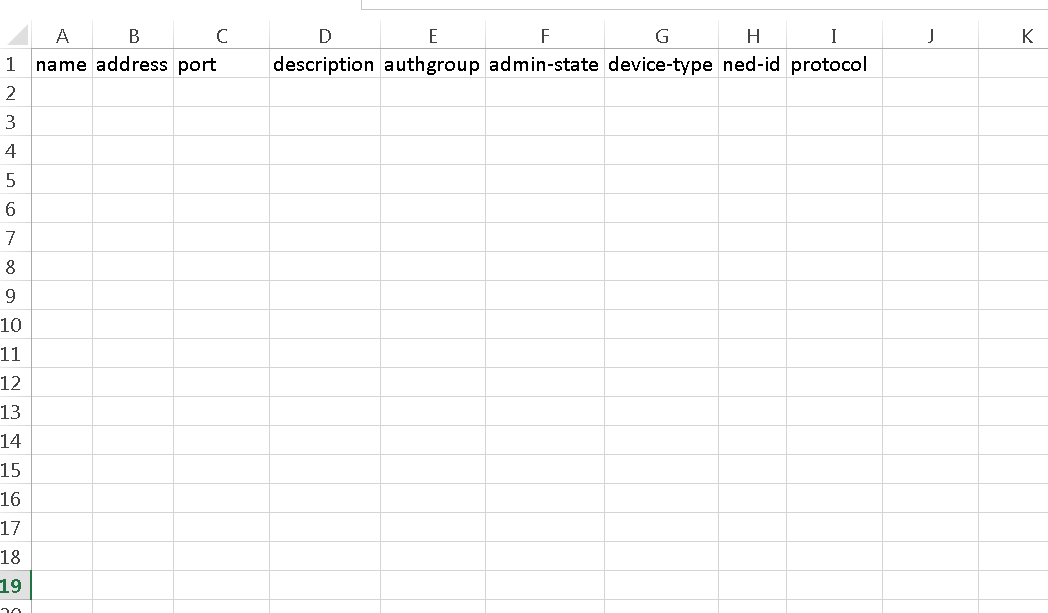

Option de téléchargement

L'option Upload permet aux utilisateurs d'ajouter un ou plusieurs périphériques en téléchargeant un fichier. Actuellement, seul le format de fichier CSV est pris en charge.

- Sélectionnez l'icône Plus d'options > Ajouter des ressources > Télécharger > CSV. Une nouvelle page Ajouter un actif s'affiche, dans laquelle les utilisateurs peuvent choisir le contrôleur auquel le périphérique est ajouté.

- Sélectionnez le type du contrôleur (par exemple, NSO) et une instance de ce type de contrôleur.

- Glissez-déposez le fichier CSV.

- Cliquez sur Save pour ajouter des périphériques du fichier CSV au contrôleur.

Mettre à jour les ressources

Cette opération permet aux utilisateurs de mettre à jour les informations de ressources telles que l'adresse IP, la description, le numéro de port, etc. Les périphériques peuvent être mis à jour depuis la sélection ou depuis CSV.

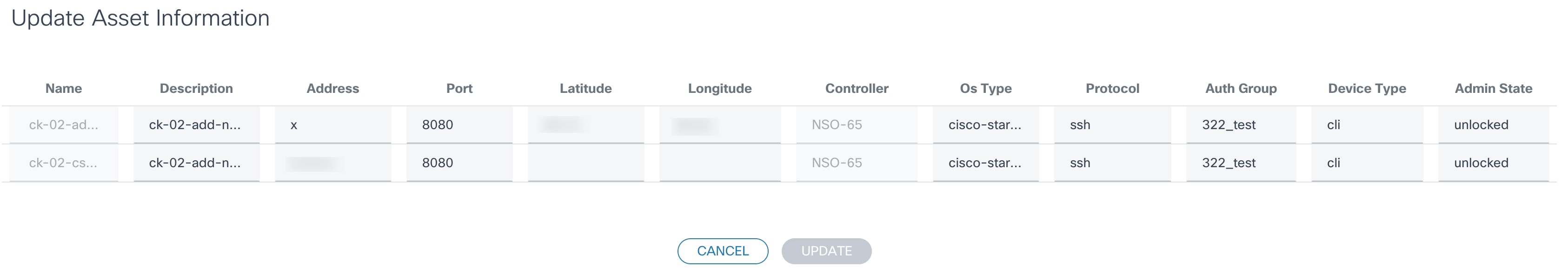

De la sélection

L'option De la sélection permet aux utilisateurs de modifier un ou plusieurs périphériques sélectionnés.

- Dans la liste des ressources, sélectionnez un ou plusieurs périphériques à modifier et cliquez sur l'icône Autres options > Mettre à jour les ressources > De la sélection. La page Mettre à jour les informations sur les ressources s'affiche avec les périphériques sélectionnés.

- Modifiez les attributs du périphérique selon les besoins et cliquez sur Update pour mettre à jour les informations du périphérique dans le contrôleur.

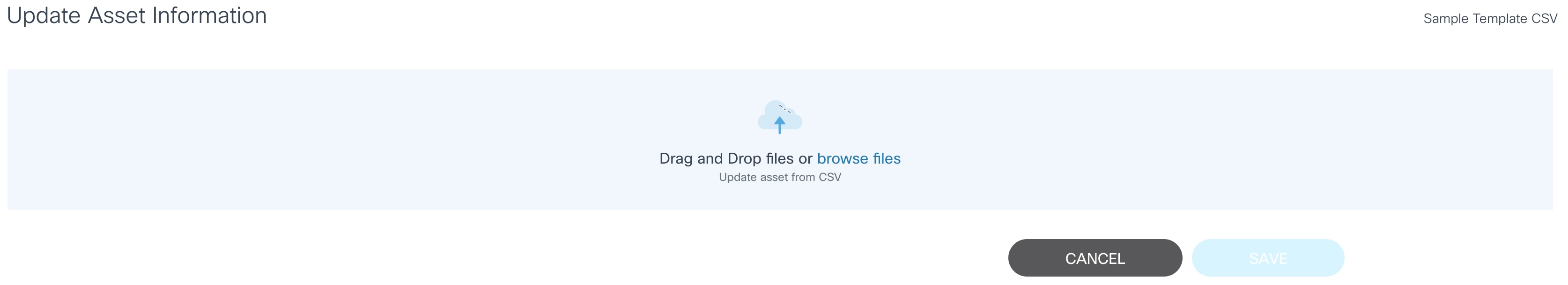

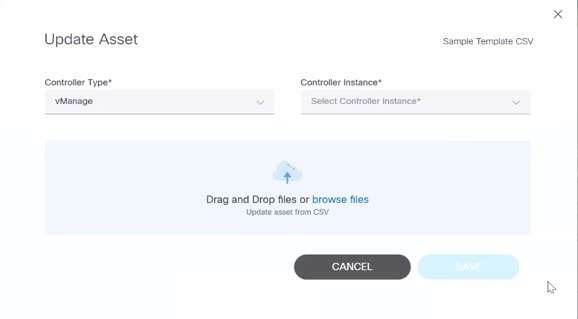

Depuis CSV

Cette option permet aux utilisateurs de mettre à jour un ou plusieurs périphériques en téléchargeant un fichier.

- Sélectionnez l'icône Plus d'options > Mettre à jour les ressources > À partir de CSV. La page Mettre à jour les informations sur les ressources s'affiche.

- Utilisez la fonction glisser-déplacer pour télécharger le fichier CSV avec une liste de périphériques à mettre à jour.

- Cliquez sur Save pour ajouter des périphériques du fichier CSV au contrôleur.

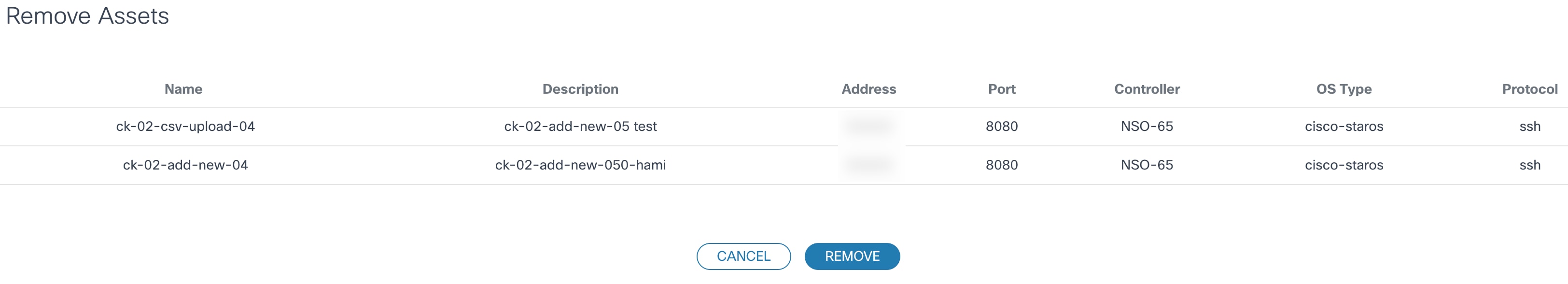

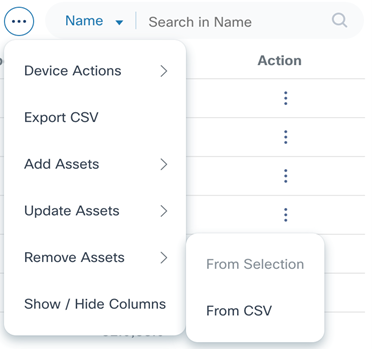

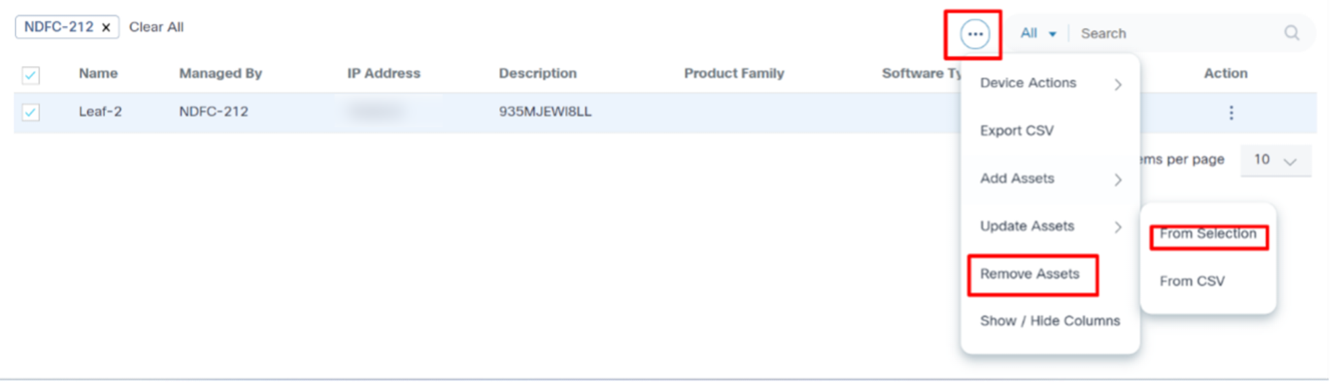

Supprimer des ressources

Cette opération permet aux utilisateurs de supprimer des ressources du contrôleur de domaine. Les ressources peuvent être supprimées de la sélection ou du fichier CSV.

De la sélection

L'option De la sélection permet aux utilisateurs de supprimer un ou plusieurs périphériques sélectionnés du contrôleur de domaine.

- Dans la liste des ressources, sélectionnez un ou plusieurs périphériques à modifier et sélectionnez l'icône Autres options > Supprimer les ressources > De la sélection. La page Remove Assets s'affiche avec les périphériques sélectionnés.

- Cliquez sur Remove pour supprimer les actifs.

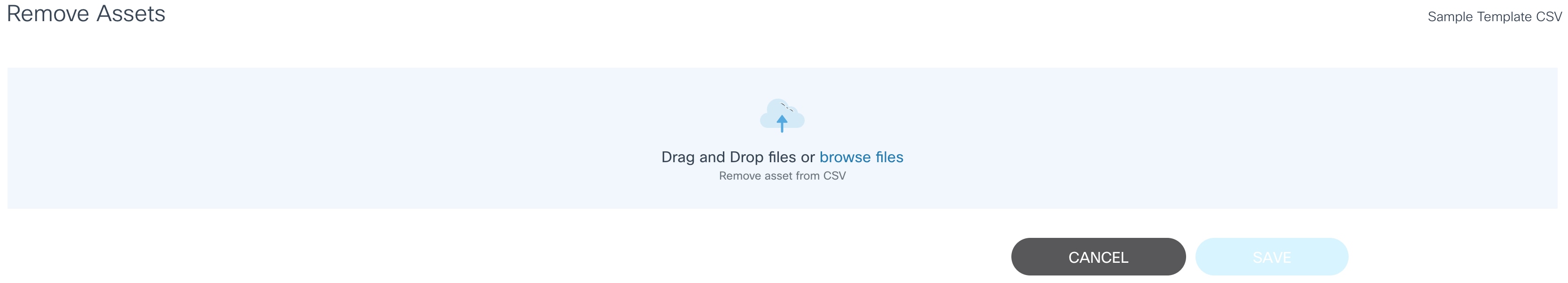

Depuis CSV

À partir de CSV, permet aux utilisateurs de mettre à jour un ou plusieurs périphériques en téléchargeant un fichier. Actuellement, seul le format de fichier CSV est pris en charge.

- Sélectionnez l'icône Plus d'options > Supprimer des ressources > À partir de CSV. La page Supprimer des ressources s'affiche.

- Utilisez la fonction glisser-déplacer pour télécharger le fichier CSV contenant une liste de périphériques à supprimer.

- Cliquez sur Save pour retirer les périphériques du contrôleur.

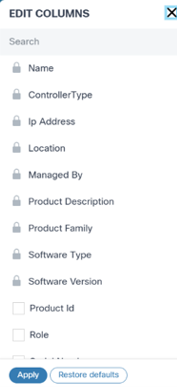

Afficher/masquer les colonnes

Vous pouvez modifier la vue Liste d'actifs pour afficher des champs supplémentaires. La fenêtre Modifier la colonne s'ouvre.

- Sélectionnez l'icône Plus d'options > Afficher/masquer les colonnes.

- Ajoutez ou supprimez les colonnes souhaitées en cochant ou en décochant les cases.

- Cliquez sur Apply.

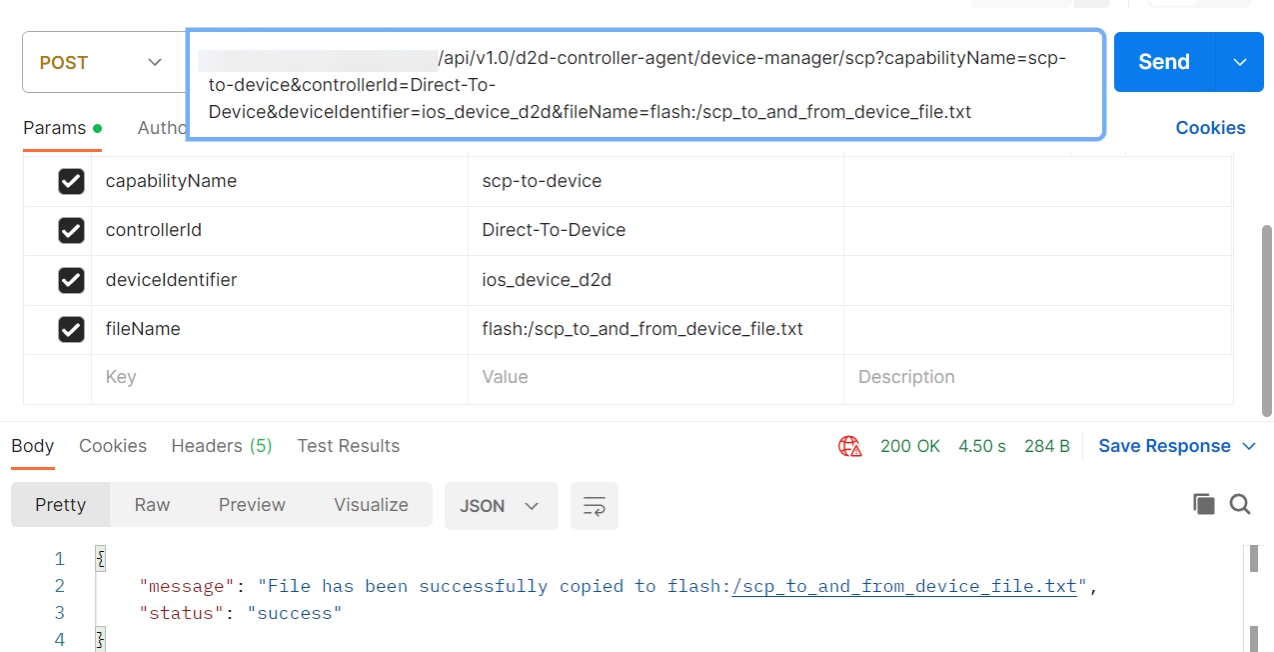

SCP-To-Device

Le protocole SCP (Secure Copy Protocol) vers un périphérique permet de transférer des données depuis la machine d'un utilisateur local vers un périphérique réseau distant via un appel API. Actuellement, cette fonctionnalité est prise en charge pour cisco-ios, cisco-iosxr, cisco-asa, NX-OS, arista-eos et juniper-junos device os-type.

Pour effectuer une connexion SCP à un périphérique :

- Créez une nouvelle demande dans l'application Postman et sélectionnez POST comme type de demande. Vous pouvez également créer le même appel d'API à partir du workflow du cas d'utilisation ou d'un microservice personnalisé.

- Saisissez l'URL de SCP vers le périphérique comme indiqué ci-dessous et mettez à jour l'adresse IP du serveur BPA et le nom de fichier en fonction du type de périphérique.

Exemple de nom de répertoire et de nom de fichier en fonction des types de périphériques :

- Cisco-ios : flash:/sample_file.txt

- Cisco-iosxr : flash:/sample_file.txt

- Cisco-asa : bootflash:/sample_file.txt

- Arista-eos : /mnt/flash/sample_file.txt

- Juniper-junos : /var/tmp/sample_file.txt

- Sélectionnez raw > text et entrez le contenu requis du fichier dans la section body au format texte.

- Cliquez sur Send et attendez que la réponse s'affiche dans la zone de réponse de Postman avec le code d'état 200.

| Type de demande | POST |

|---|---|

| URL | https://d2d-agent-service:5010/api/v1.0/d2d-controller-agent/device-manager/scp?capabilityName=scp-to-device&controllerId=Direct-To-Device&deviceIdentifier=ios_device_d2d&fileName=<file_name> |

| Corps De L'Échantillon | Contenu du fichier à copier sur le périphérique |

| Exemple de réponse | { « message » : «Le fichier a été correctement copié dans la mémoire flash :/scp_to_and_from_device_file.txt», « état » : « succès » } |

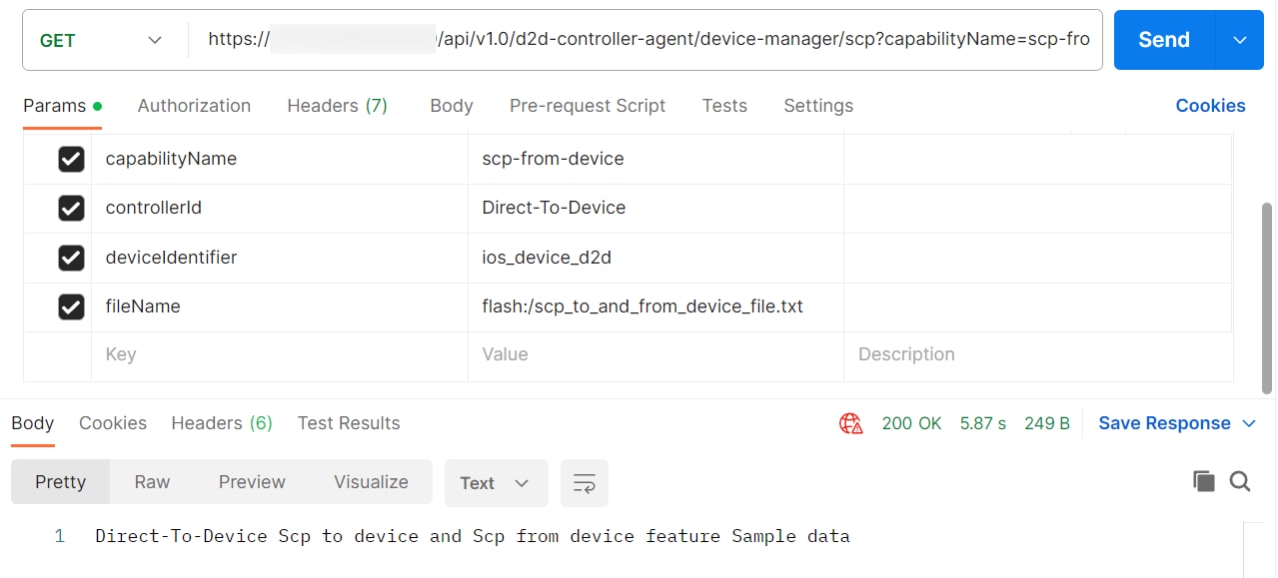

SCP-From-Device

SCP-from-device permet de transférer des données d'un périphérique réseau distant vers la machine locale d'un utilisateur via un appel API. Cette fonctionnalité est actuellement prise en charge pour les périphériques cisco-ios, cisco-iosxr, cisco-asa, arista-eos et juniper-junos type-os.

Pour exécuter la SCP à partir du périphérique :

- Créez une nouvelle demande dans Postman et sélectionnez GET comme type de demande. Vous pouvez également créer le même appel d'API à partir du workflow Cas d'utilisation ou d'un microservice personnalisé.

- Saisissez l'URL du périphérique SCP-From-Device comme indiqué ci-dessous et mettez à jour l'adresse IP du serveur BPA et le nom de fichier en fonction du type de périphérique.

Exemple de nom de répertoire et de nom de fichier en fonction des types de périphériques :

- Cisco-ios : flash:/sample_file.txt

- Cisco-iosxr : flash:/sample_file.txt

- Cisco-asa : flash:/sample_file.txt

- Arista-eos : /mnt/flash:/sample_file.txt

- Juniper-junos : /bin/flash:/sample_file.txt

- Cliquez sur Send et attendez que la réponse s'affiche dans la zone de réponse de Postman avec le code d'état 200.

| TYPE DE DEMANDE | GET |

|---|---|

| URL | https://d2d-agent-service:5010/api/v1.0/d2d-controller-agent/device-manager/scp?capabilityName=scp-from-device&controllerId=Direct-To-Device&deviceIdentifier=ios_device_d2d&fileName=flash:/ |

| RÉPONSE D'ÉCHANTILLON | Contenu du fichier à copier à partir du périphérique |

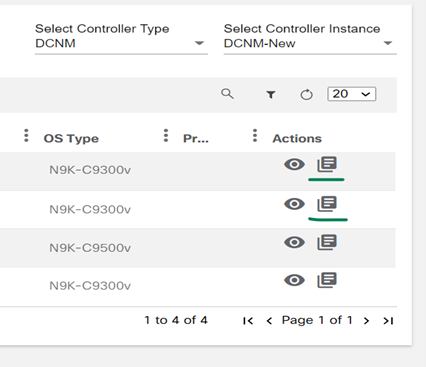

Gestion des périphériques NDFC

Cette section fournit des informations sur la gestion des périphériques Cisco NDFC.

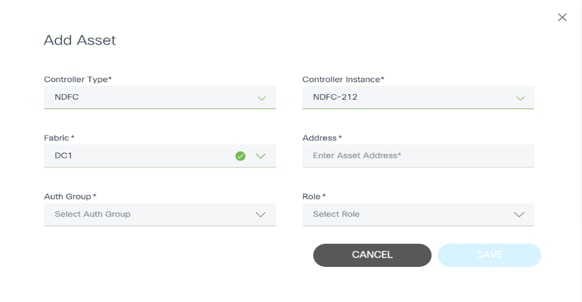

Ajout d'une ressource

Pour ajouter une immobilisation :

- Cliquez sur l'icône Plus d'options > Ajouter des ressources > Manuel dans la colonne Action de l'actif souhaité.

- Saisissez les détails dans la fenêtre Ajouter un actif et cliquez sur Enregistrer.

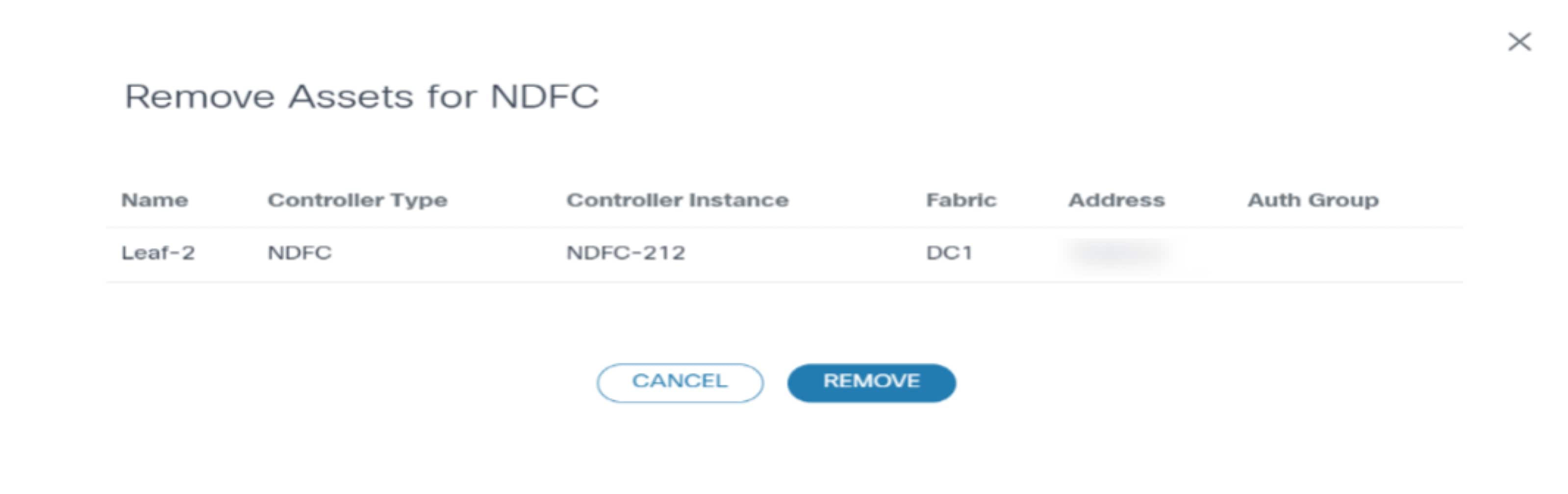

Supprimer des ressources

- Sur la page Actifs, sélectionnez le ou les actifs à supprimer et cliquez sur l'icône Autres options > Supprimer les actifs > De la sélection. La fenêtre Remove Assets for NDFC s'affiche.

- Cliquez sur Supprimer.

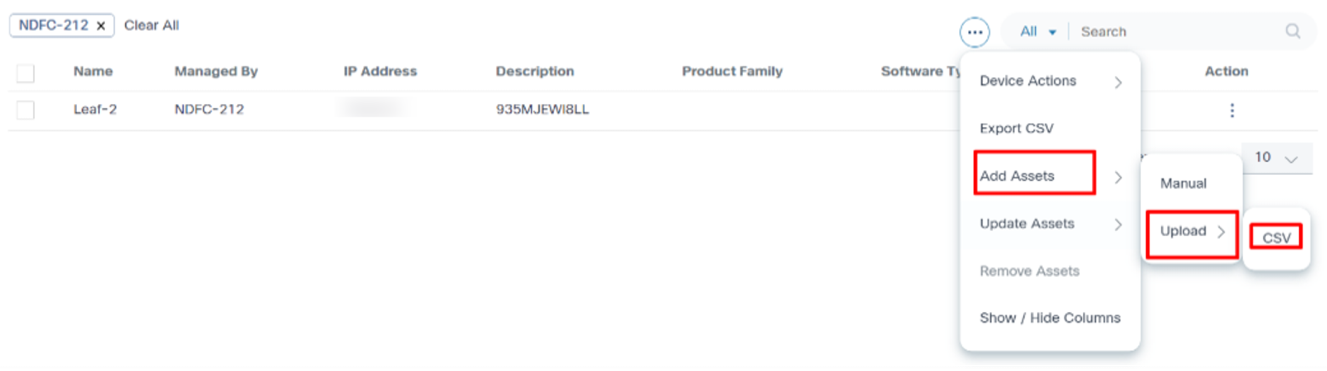

Téléchargement en masse

- Sur la page Actifs, sélectionnez Autres options > Ajouter des actifs > Télécharger > CSV. La fenêtre Ajouter un actif s'ouvre.

- Sélectionnez le type de contrôleur et l'instance de contrôleur.

- Utilisez la fonction glisser-déplacer pour ajouter un actif à partir d'un fichier CSV.

- Cliquez sur Save.

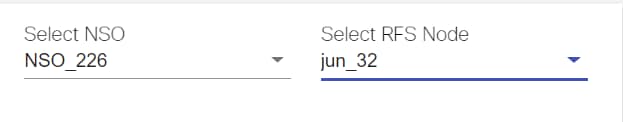

Gestion des périphériques vManage

La gestion des périphériques vManage implique l'organisation des périphériques en groupes logiques par le biais d'un processus de téléchargement en masse. Au cours de ce processus, des balises sont créées sur le contrôleur vManage, ce qui catégorise efficacement les périphériques. Les étiquettes sont ensuite synchronisées avec le système BPA, où elles sont converties en groupes d'actifs. Ce procédé permet une gestion et un fonctionnement plus efficaces de groupes de dispositifs spécifiques, améliorant l'automatisation et améliorant l'efficacité opérationnelle. En assurant une synchronisation transparente entre vManage et BPA, le système simplifie les workflows et améliore les pratiques de gestion des périphériques.

Pour terminer le processus de téléchargement en masse :

- Préparer les données des périphériques en compilant une liste de périphériques à télécharger, en s'assurant que toutes les informations nécessaires (par exemple, les noms des périphériques, les adresses IP et tout autre attribut requis) sont incluses dans un format structuré, tel qu'un fichier .CSV.

- Connectez-vous à l'interface du contrôleur vManage pour accéder à VManage Controller.

- Accédez à la section Téléchargement en masse.

- Téléchargez le fichier de périphérique en sélectionnant l'option de téléchargement et en choisissant le fichier .CSV préparé.

- Attribuez des balises à chaque périphérique pour le regroupement au cours du processus de téléchargement.

- Confirmez les détails et lancez le processus de téléchargement en masse pour créer des entrées pour chaque périphérique sur le contrôleur vManage.

- Une fois le téléchargement terminé, vérifiez que tous les périphériques sont correctement organisés et étiquetés dans le système vManage.

- Assurez-vous que le contrôleur vManage synchronise les balises nouvellement créées avec le système BPA, en les convertissant en groupes d'actifs pour une gestion ultérieure.

- Accédez au système BPA pour passer en revue les groupes d'actifs et vous assurer que tous les périphériques sont correctement classés pour la gestion.

- Surveillez en permanence les groupes de périphériques, en les adaptant aux balises ou aux regroupements nécessaires pour maintenir l'efficacité opérationnelle.

Les périphériques de vManage sont associés à des balises et sont automatiquement synchronisés avec le système BPA, où ils sont convertis en groupes de ressources. Cela permet à chaque périphérique d'être groupé logiquement dans BPA en fonction de ses balises attribuées, permettant une gestion efficace et RBAC.

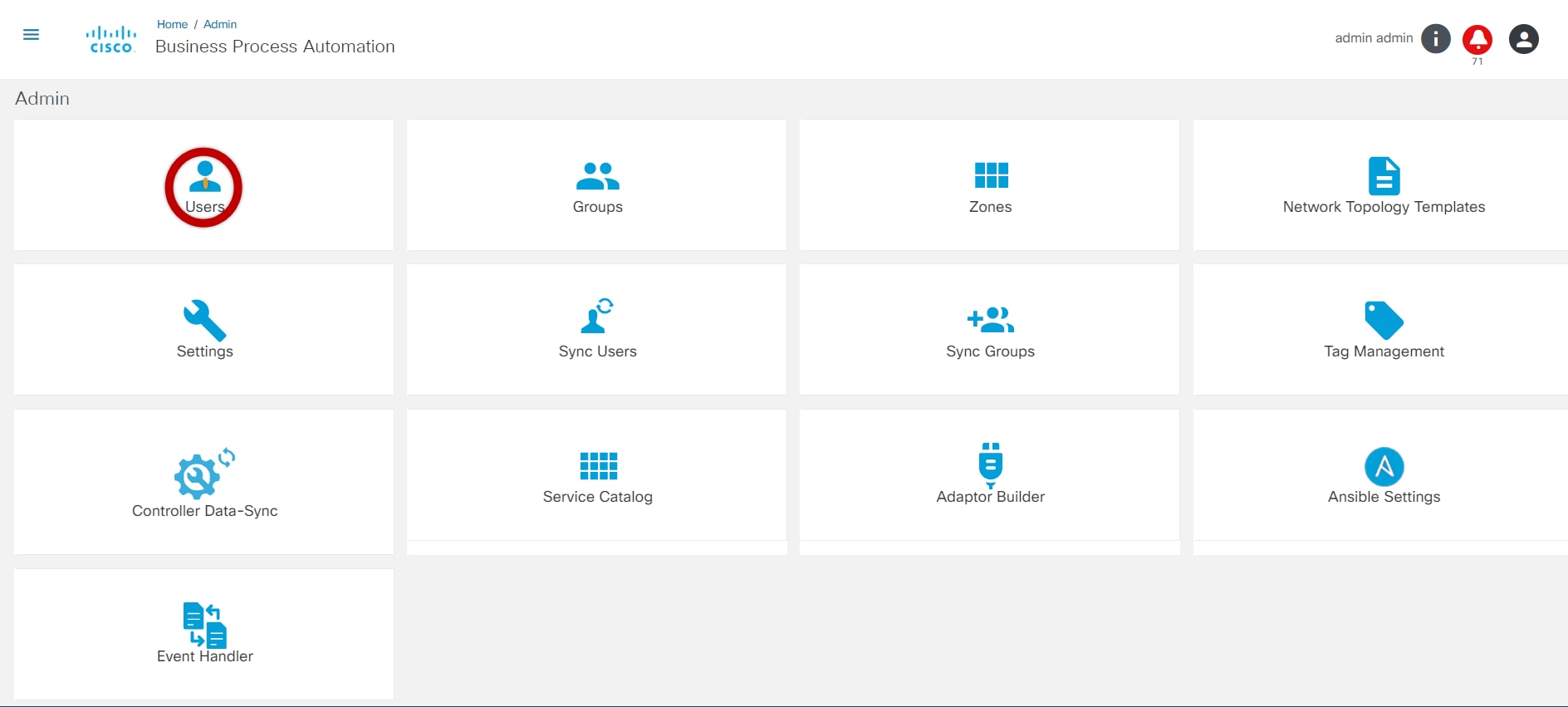

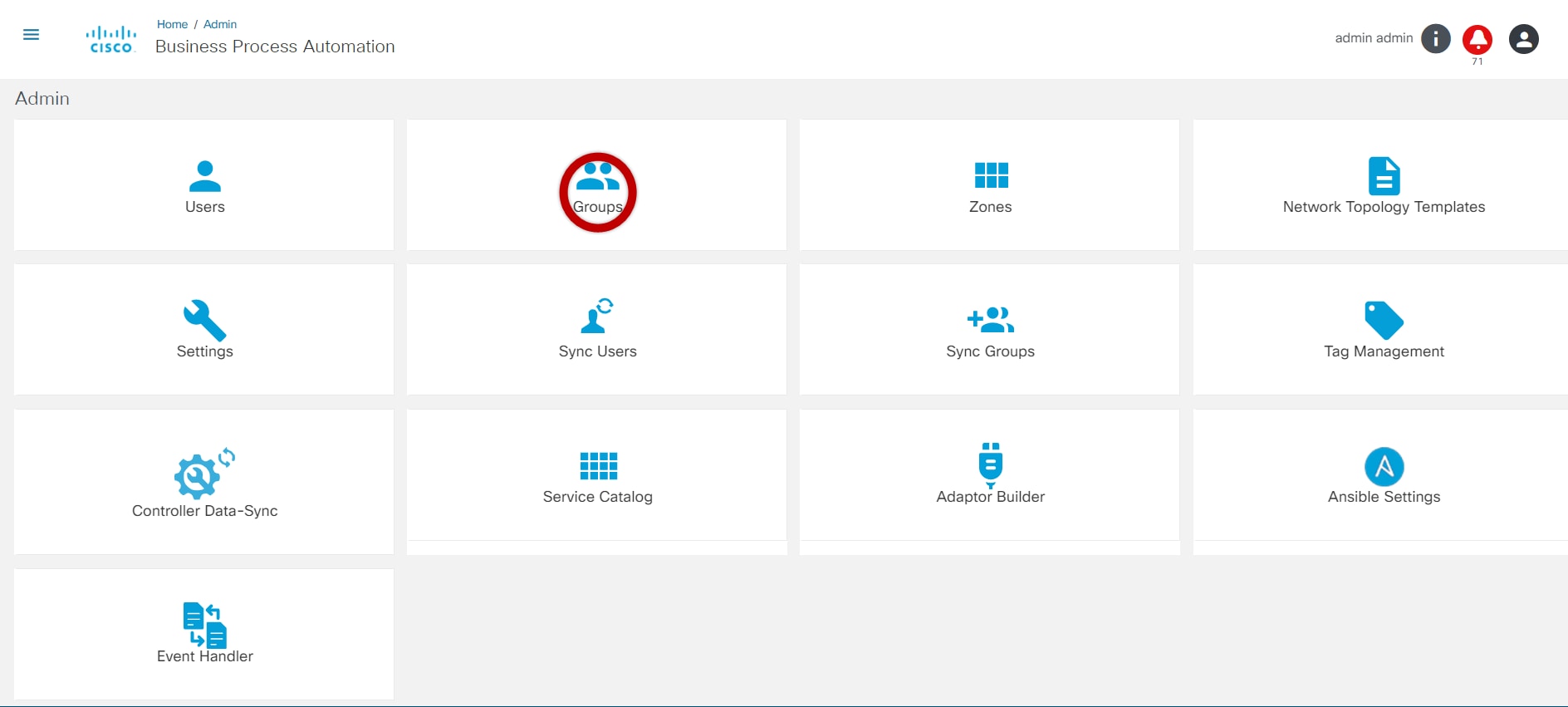

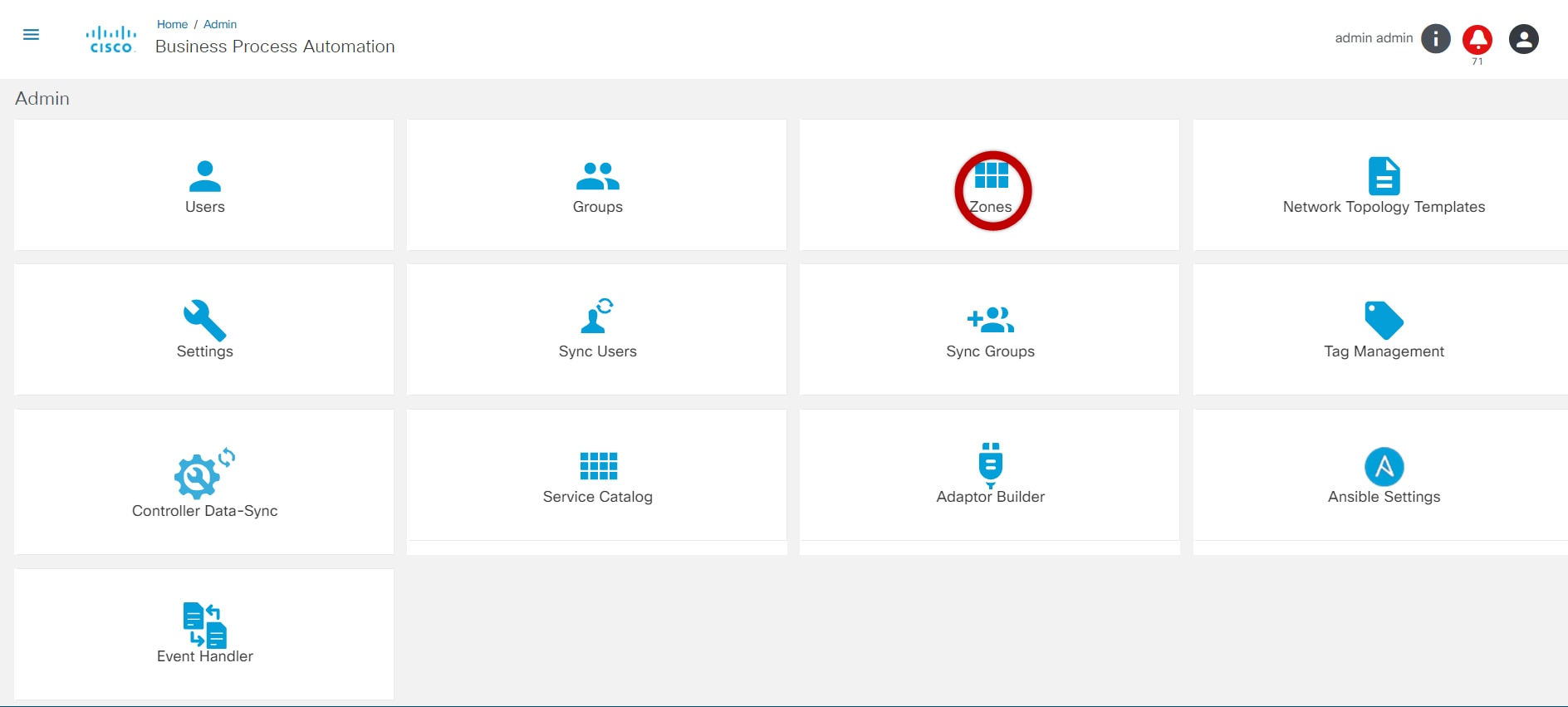

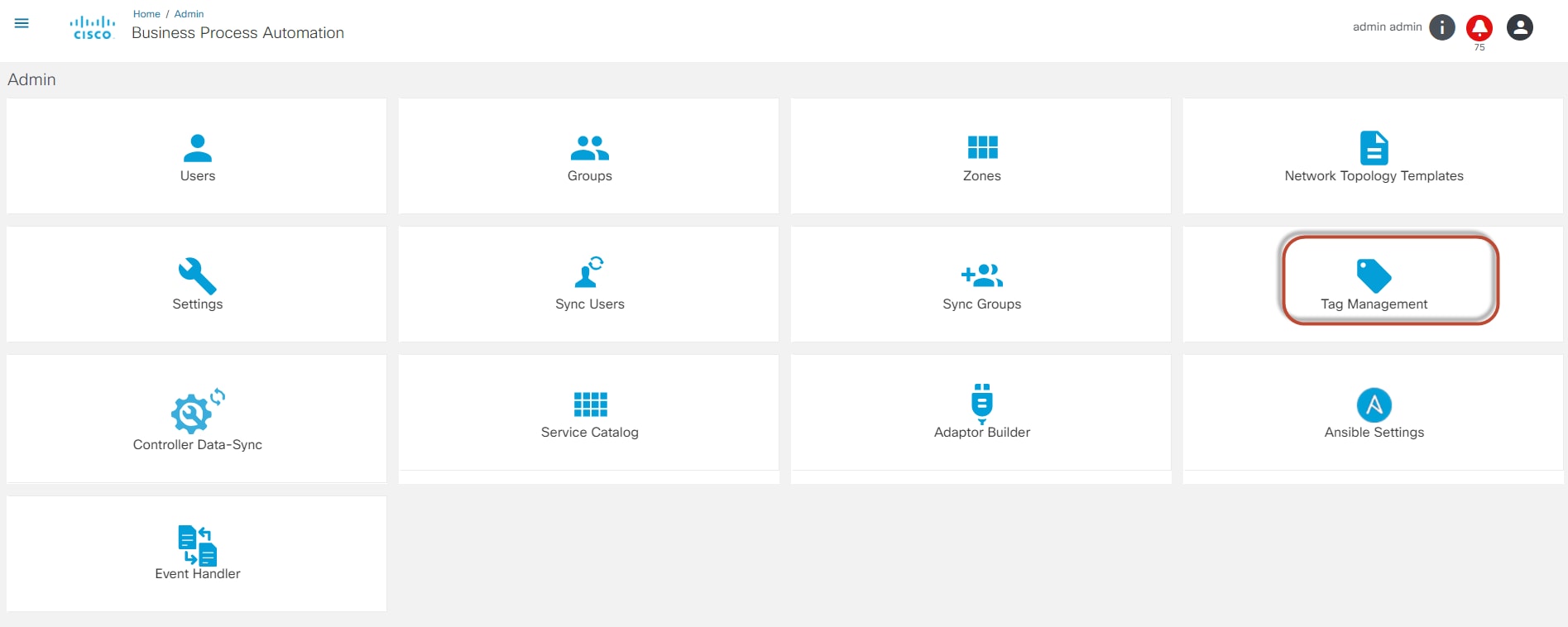

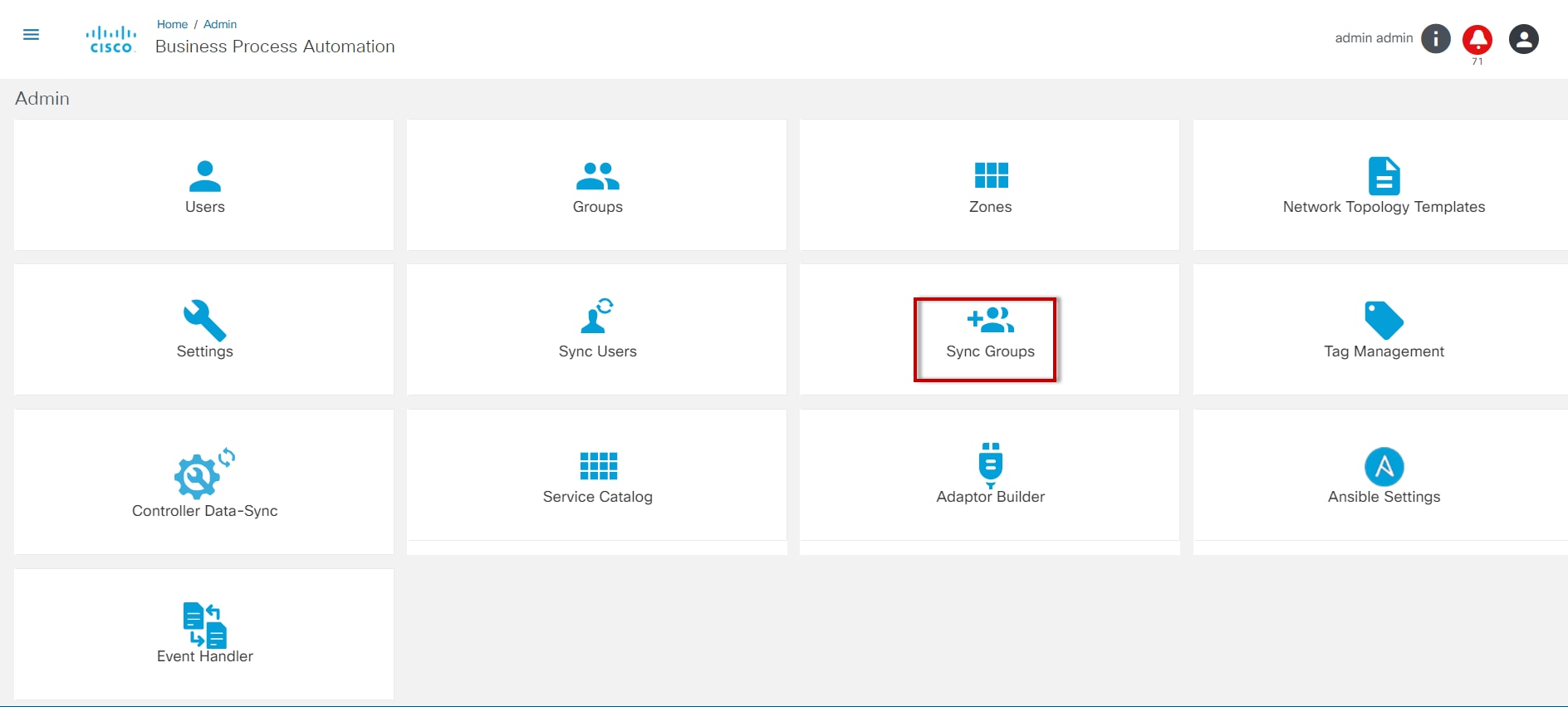

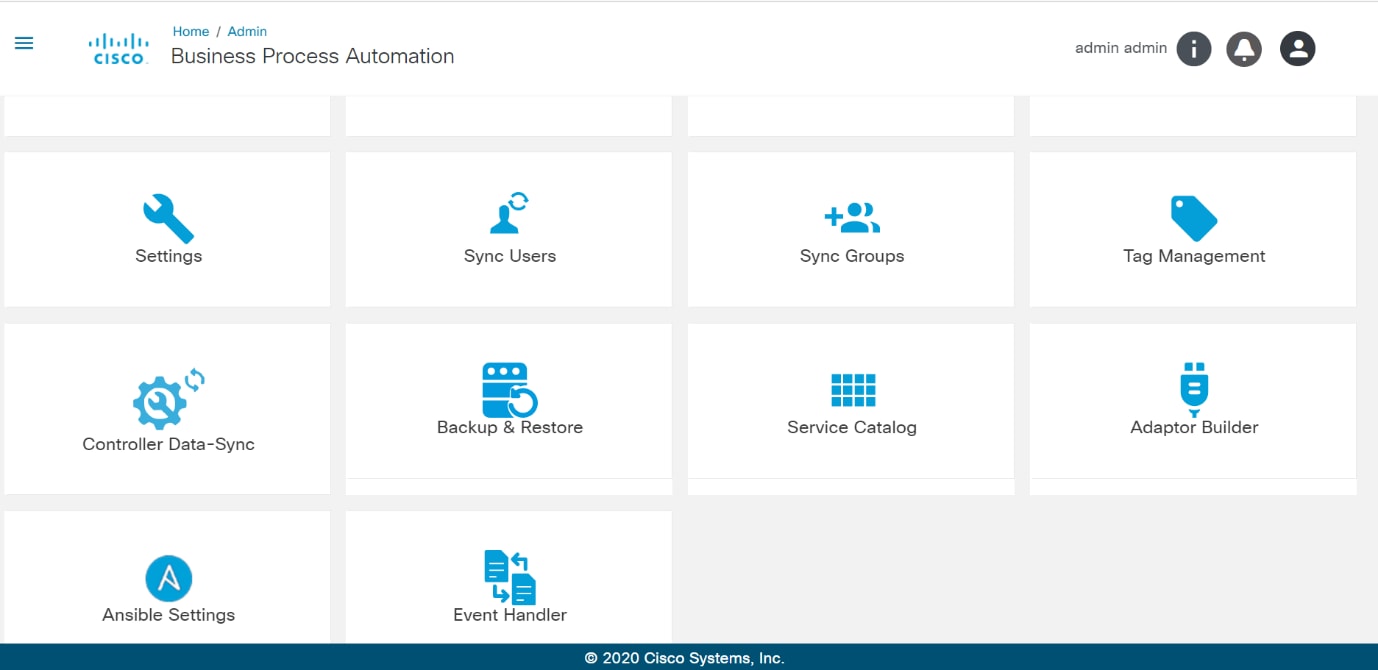

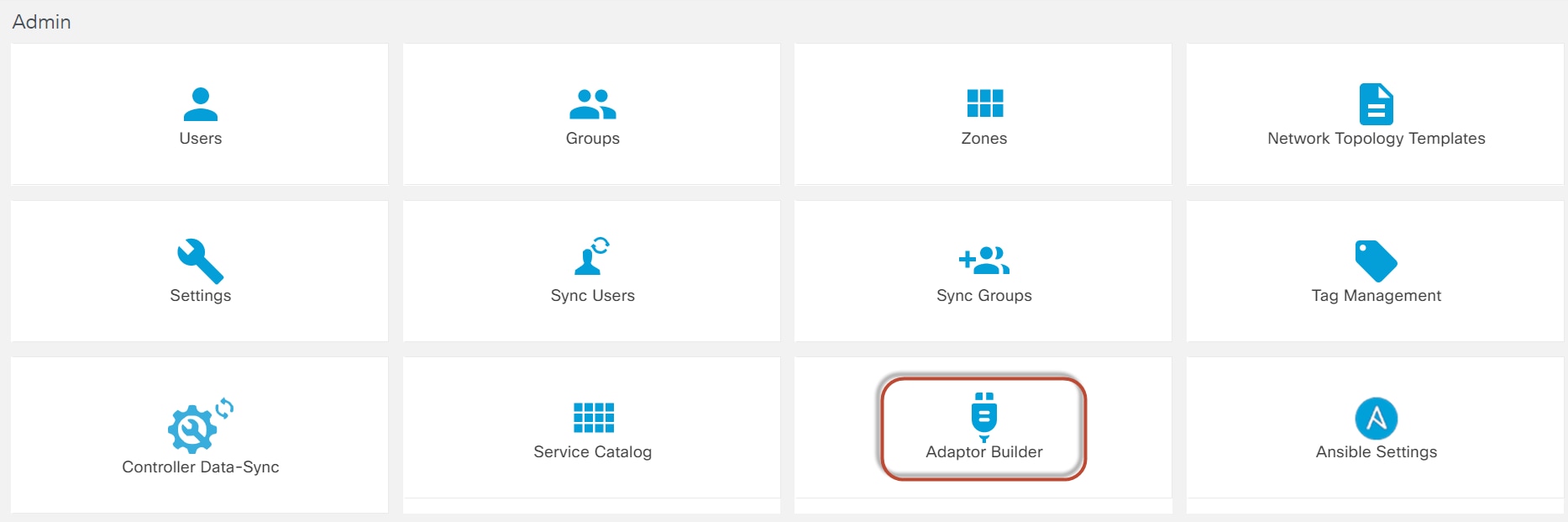

Configuration admin

Les administrateurs système peuvent utiliser le menu Admin pour configurer et gérer les applications BPA.

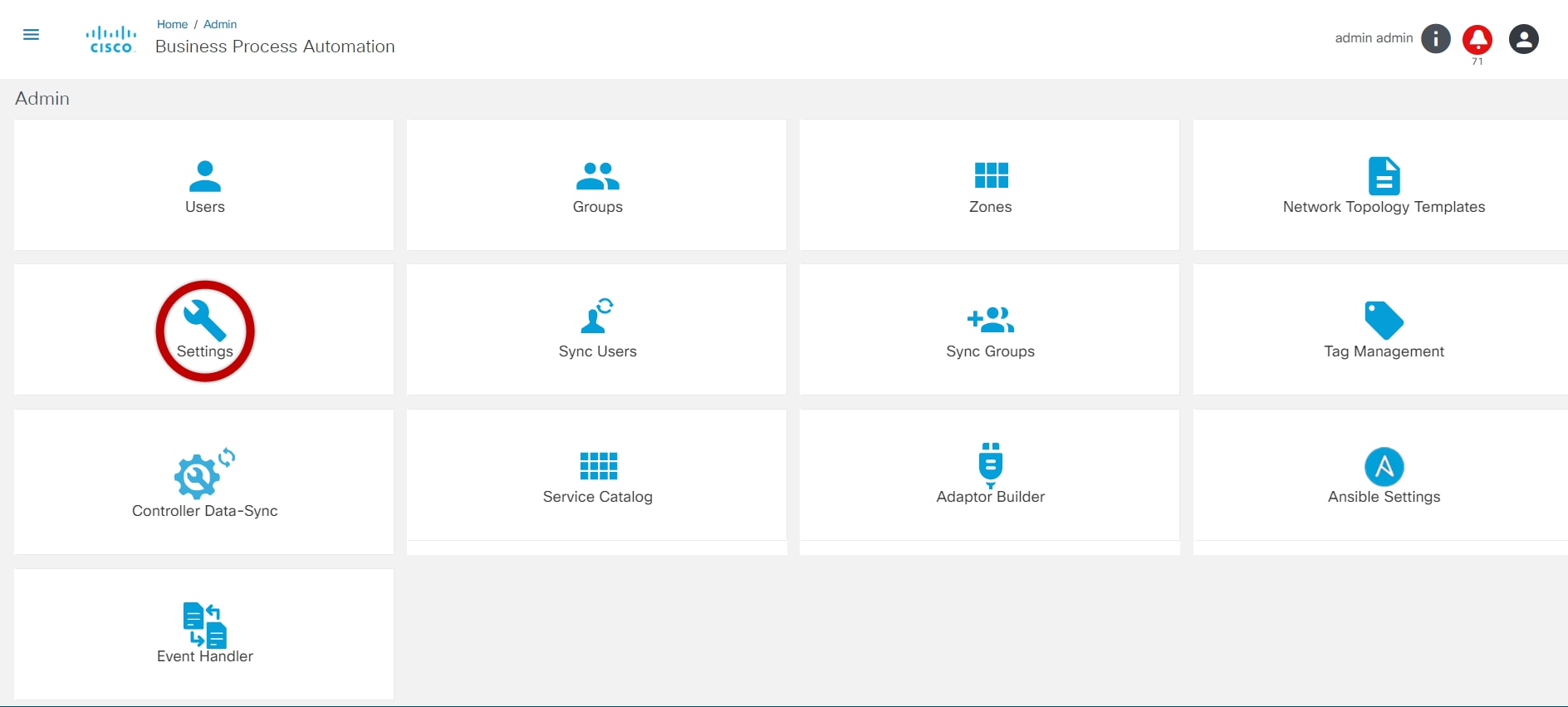

Le menu Admin comprend :

- Utilisateurs: Créer et gérer des utilisateurs et les affecter à des groupes d'utilisateurs

- Groupes : Gérer les groupes d'utilisateurs et les autorisations de groupe

- Zones : Gérer les domaines de configuration dans le système BPA

- Modèles de topologie réseau : Gérer les modèles de processus de création de topologies réseau

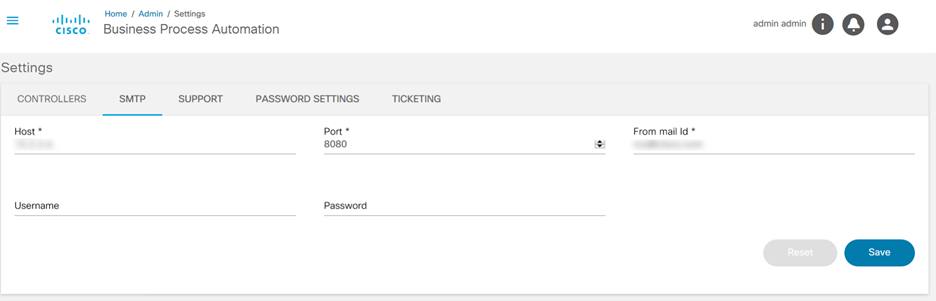

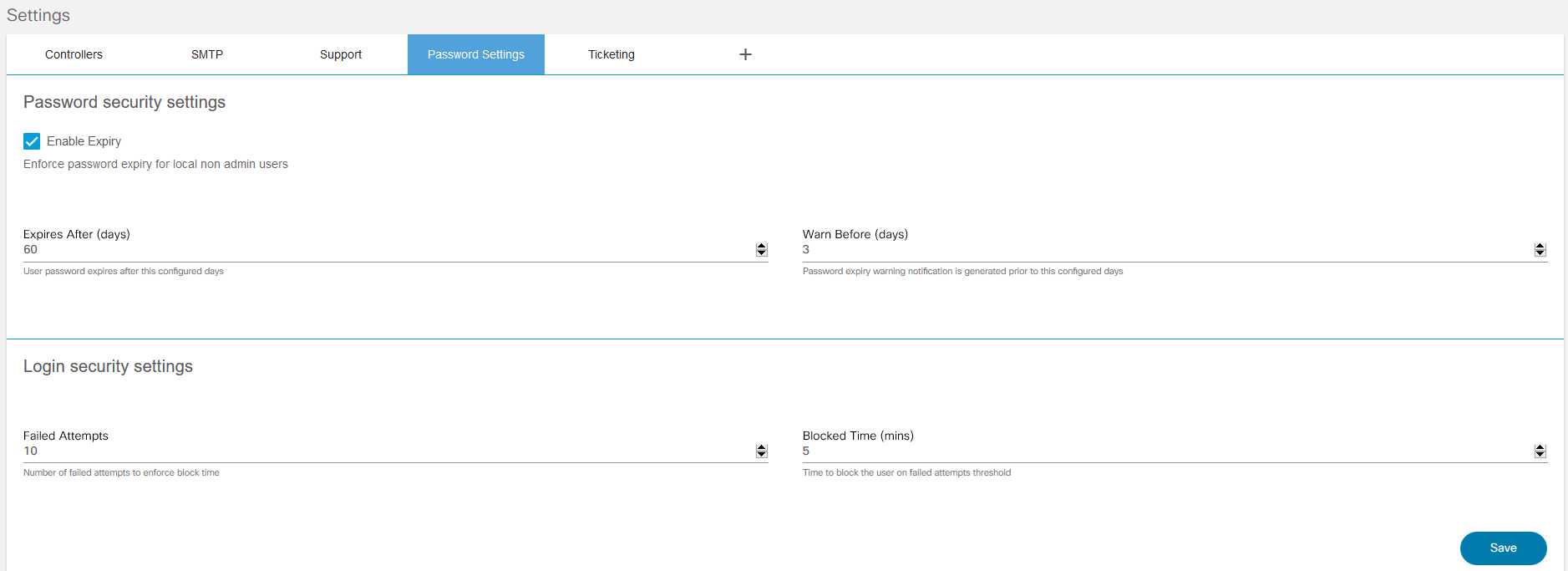

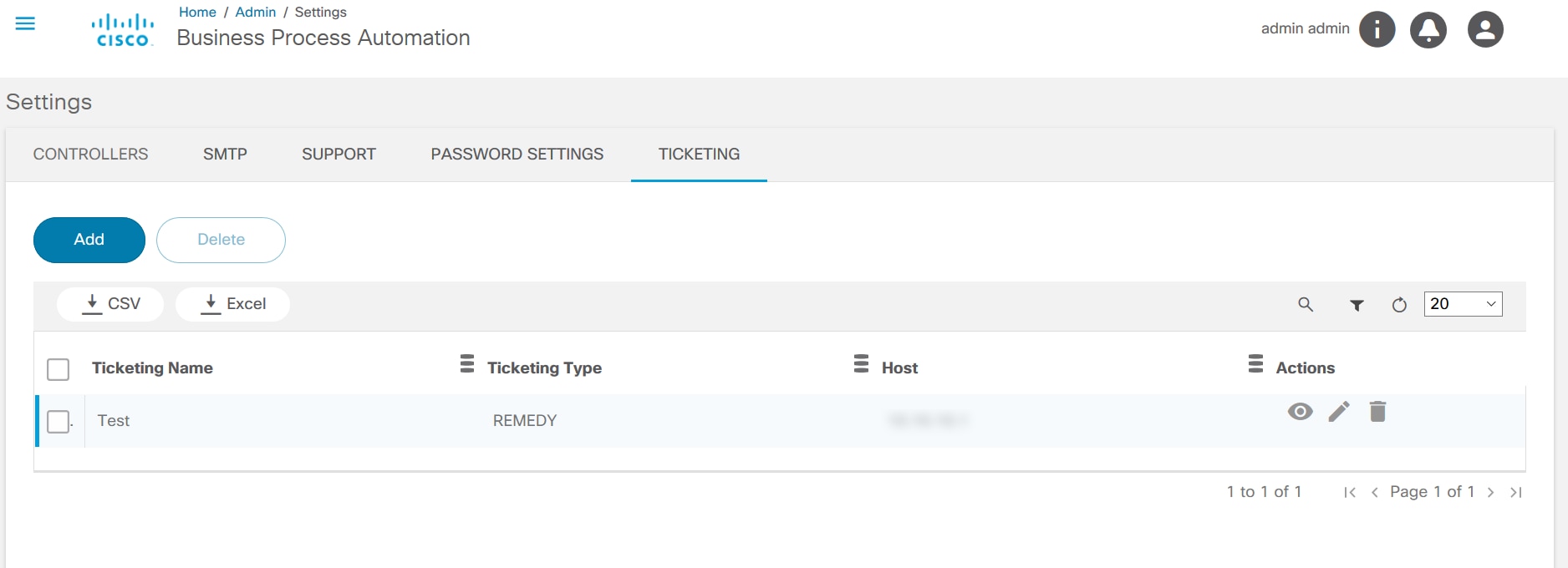

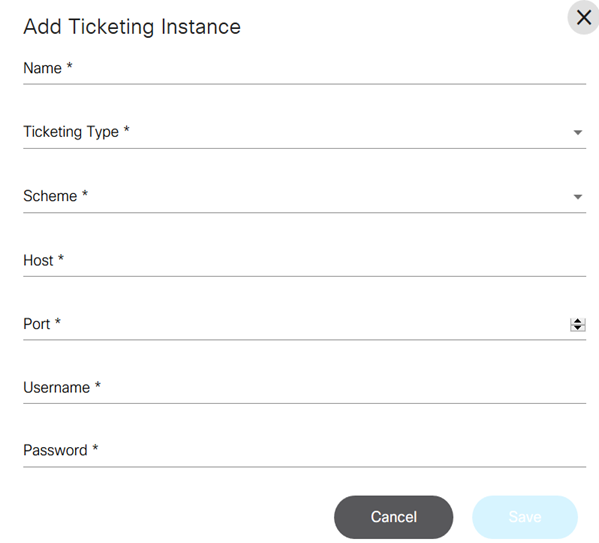

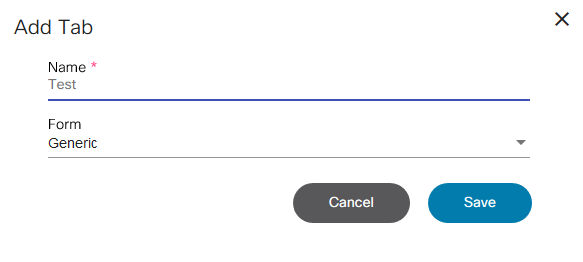

- Paramètres : Utilisez les paramètres pour configurer les contrôleurs (par exemple, NSO), le protocole SMTP (Simple Mail Transfer Protocol), les paramètres de mot de passe, le système de gestion des tickets et pour ajouter des paramètres personnalisés

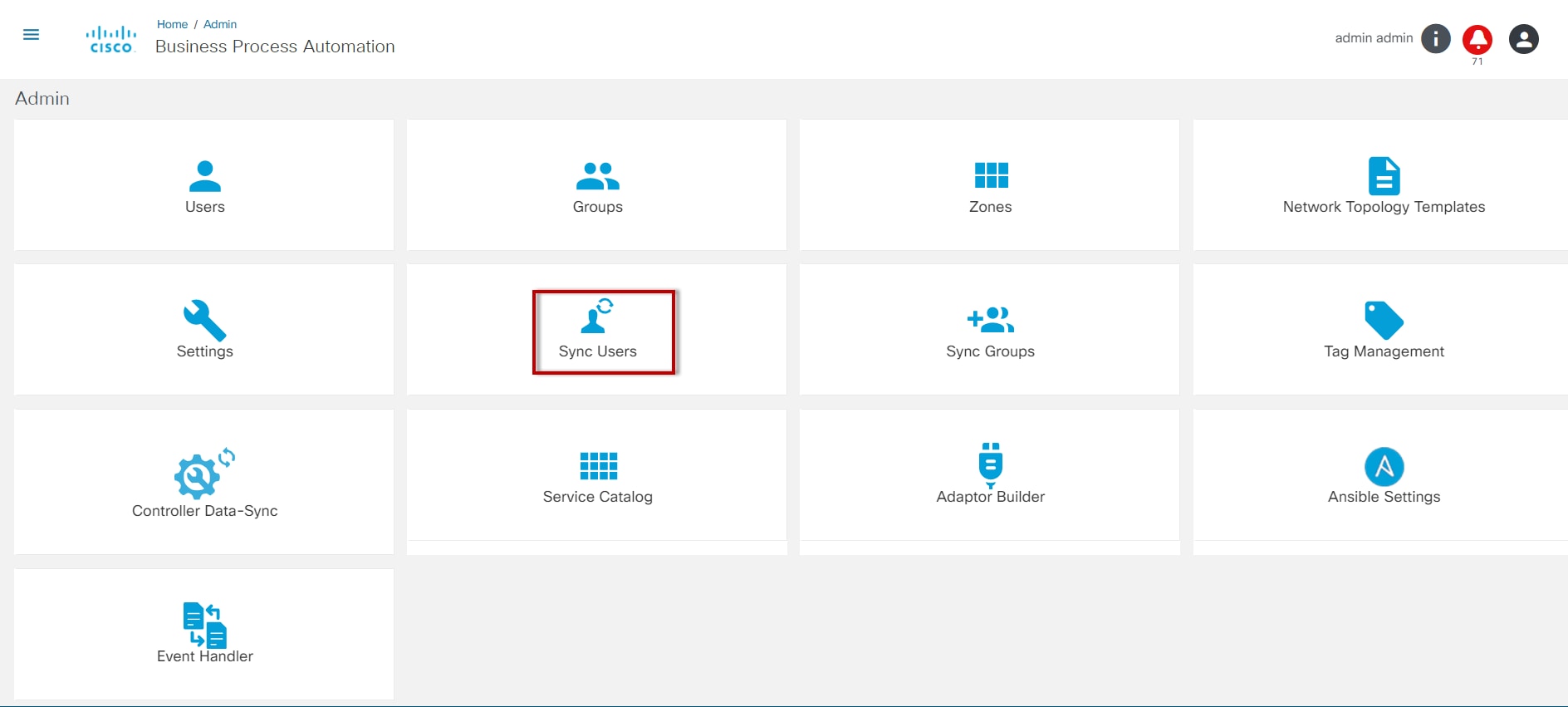

- Synchroniser les utilisateurs : Synchroniser les utilisateurs depuis un serveur LDAP (activé lorsque l'intégration LDAP est configurée)

- Groupes de synchronisation : Synchroniser les groupes d'utilisateurs à partir d'un serveur LDAP (activé lorsque l'intégration LDAP est configurée)

- Gestion des balises : Gérer les balises utilisées pour le balisage des artefacts BPA

- Synchronisation des données du contrôleur : Synchroniser les schémas de service, les modèles de configuration et d'autres informations des contrôleurs

- Catalogue de services : Gérer les catégories de services et intégrer de nouveaux services

- Générateur d'adaptateurs : Créer et gérer des adaptateurs pour l'intégration avec des systèmes externes

- Paramètres réutilisables : Synchroniser les services d'un serveur NSO avec le système BPA

- Gestionnaire d’événements: Configurez les règles de gestion des événements envoyés au BPA

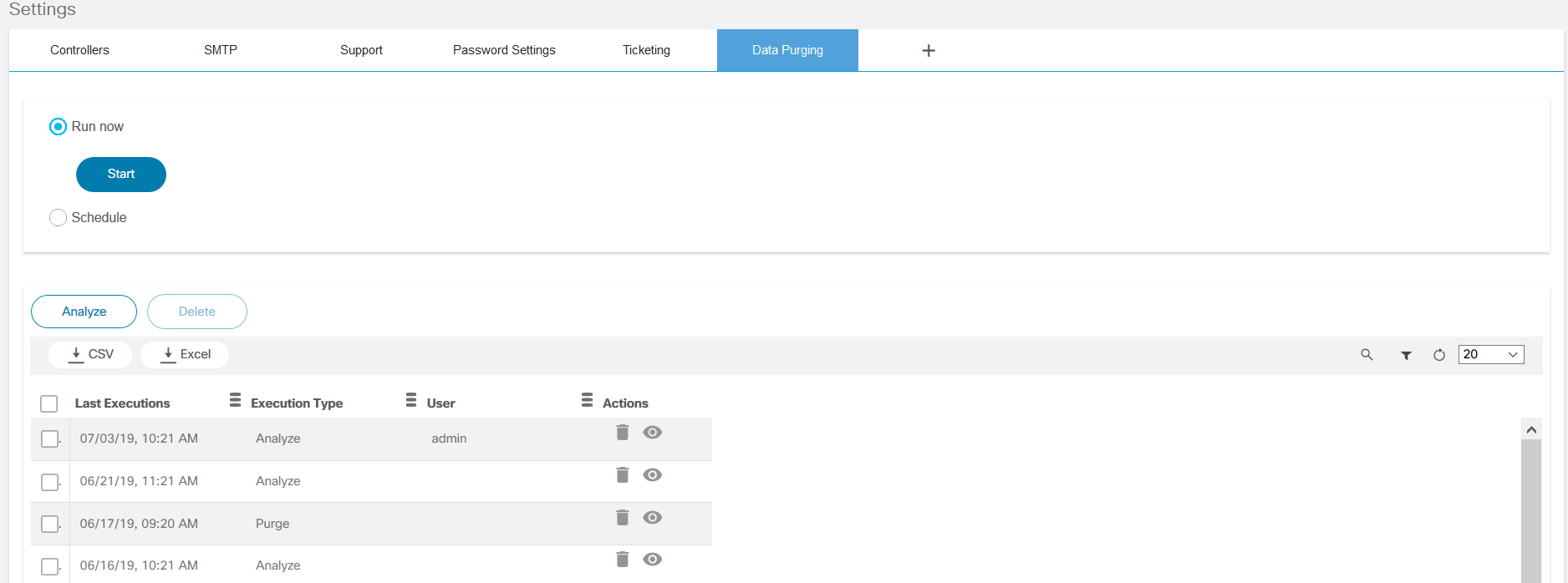

- Sauvegarde et restauration : Configurer des stratégies de sauvegarde et de restauration, ainsi que des plug-ins d'intégration et des cibles

- Planificateur : Gérer les plannings de tâches

Référez-vous à Configuration du système pour plus de détails.

Applications BPA

BPA fournit les applications répertoriées ci-dessous :

- Centre de services

- Générateur de formulaires

- Gestionnaire de périphériques

- Mise à niveau OS

- Modèles de processus

- CCG

- Validateur de configuration

- Workflows

- Topologie de service

- Topologie du réseau

- Écart De Marché

- Activation du périphérique

- Catalogue de services

- Gestionnaire de validation

- Script Runner

- Modèles de réponses

- Mise à niveau OS

- Conformité et correction de la configuration

- Service Planificateur

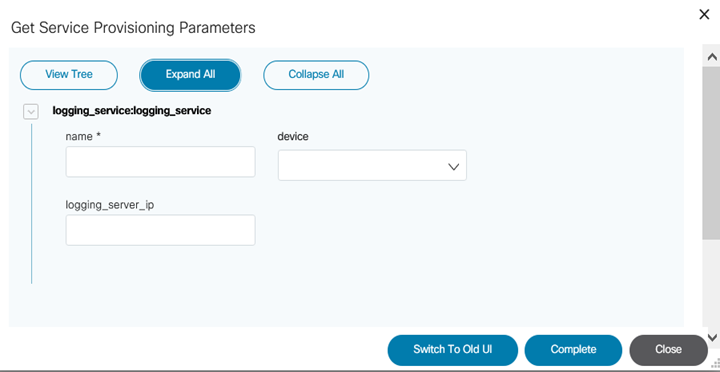

Centre de services

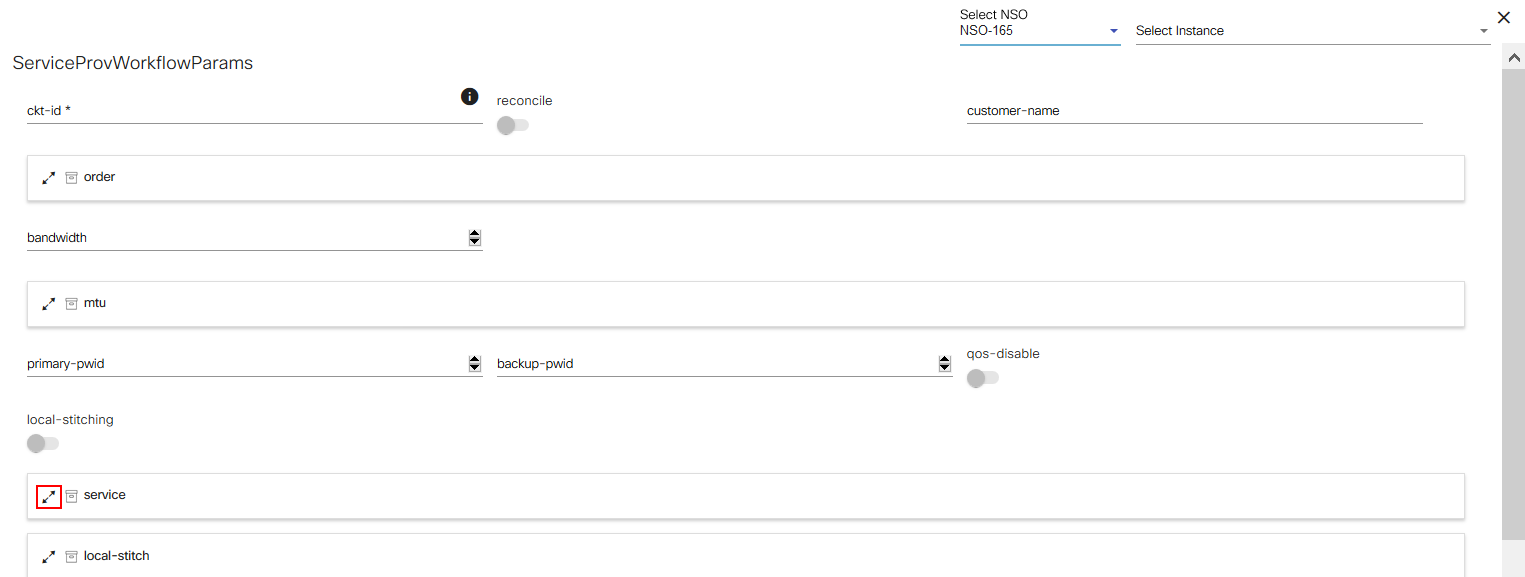

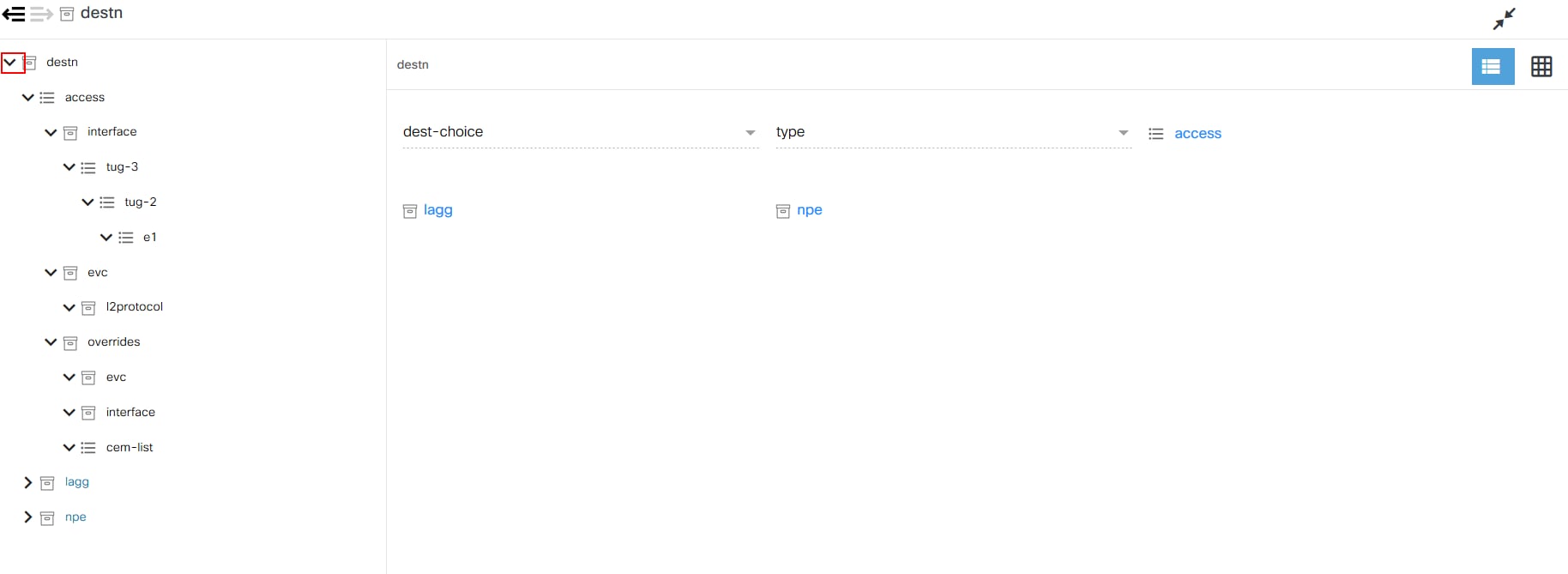

L'application Centre de services permet aux utilisateurs de créer et de gérer des instances de service. Les paramètres affichés à l'écran lors de l'ajout d'une instance de service dépendent du modèle YANG auquel elle est associée. Les utilisateurs peuvent créer plusieurs instances pour un service.

Référez-vous à Application Centre de service du Guide de l'utilisateur BPA pour plus de détails.

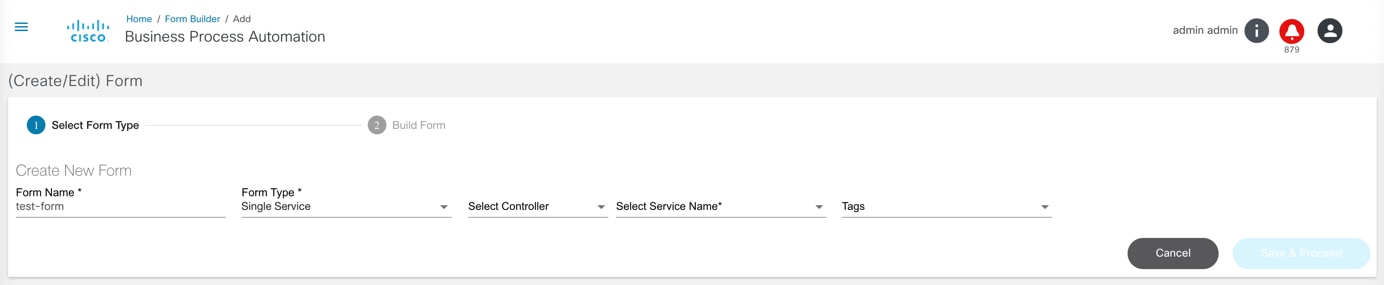

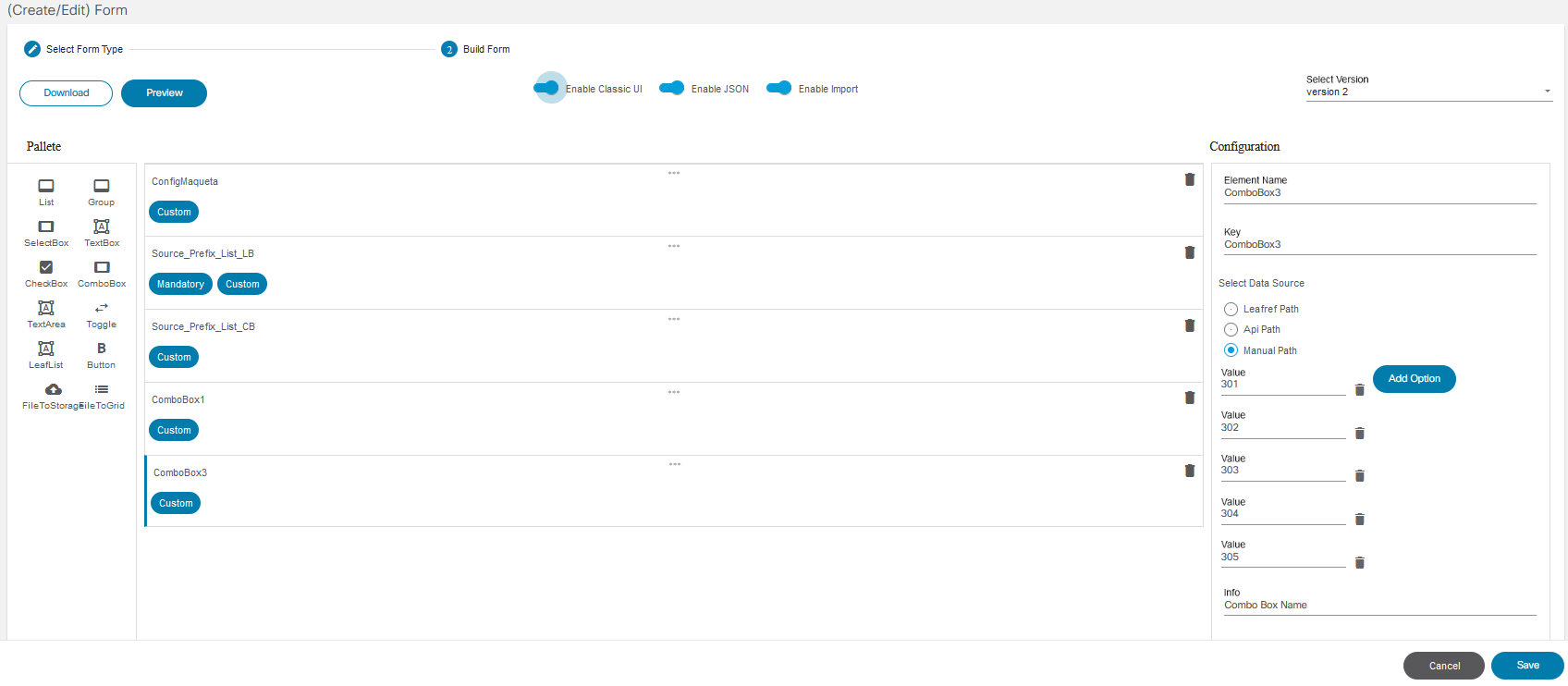

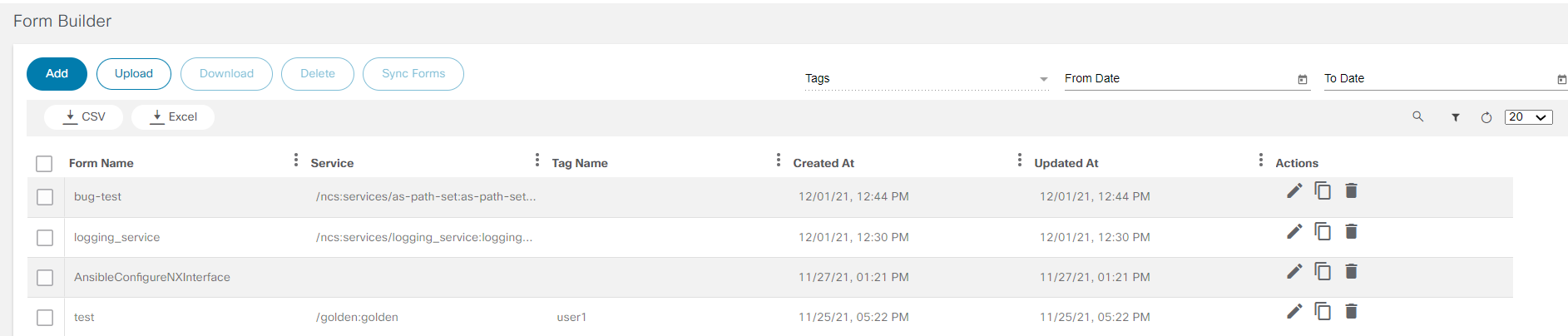

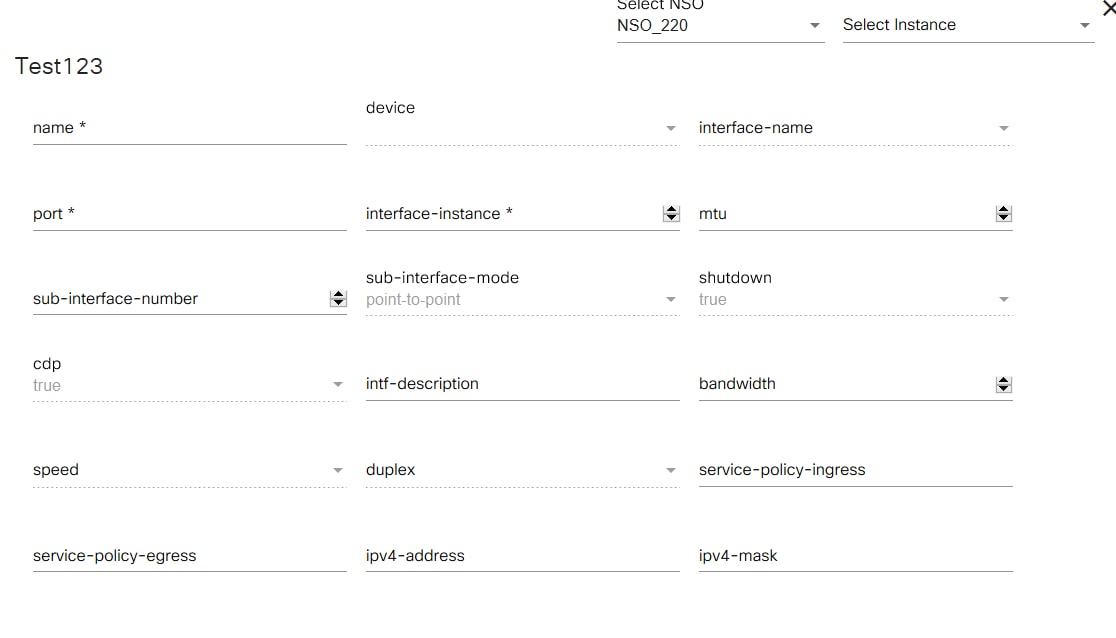

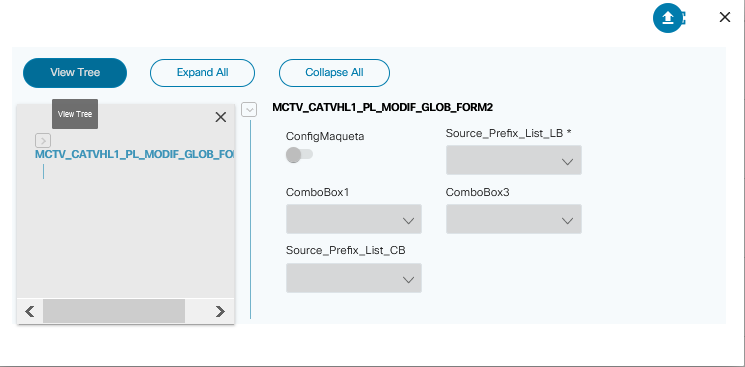

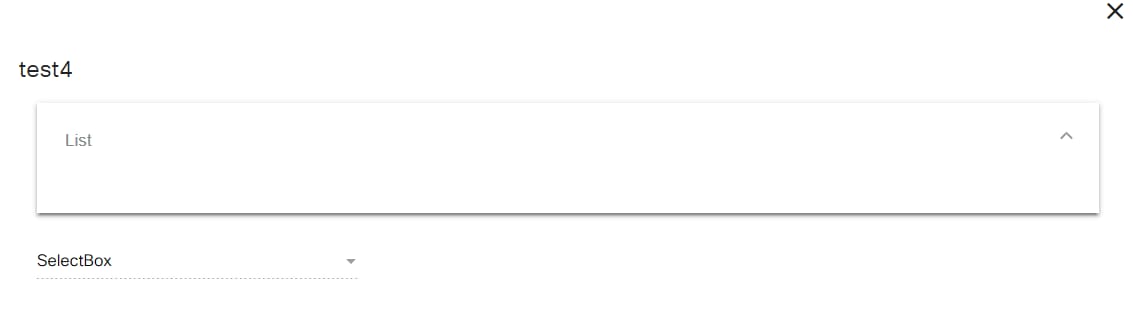

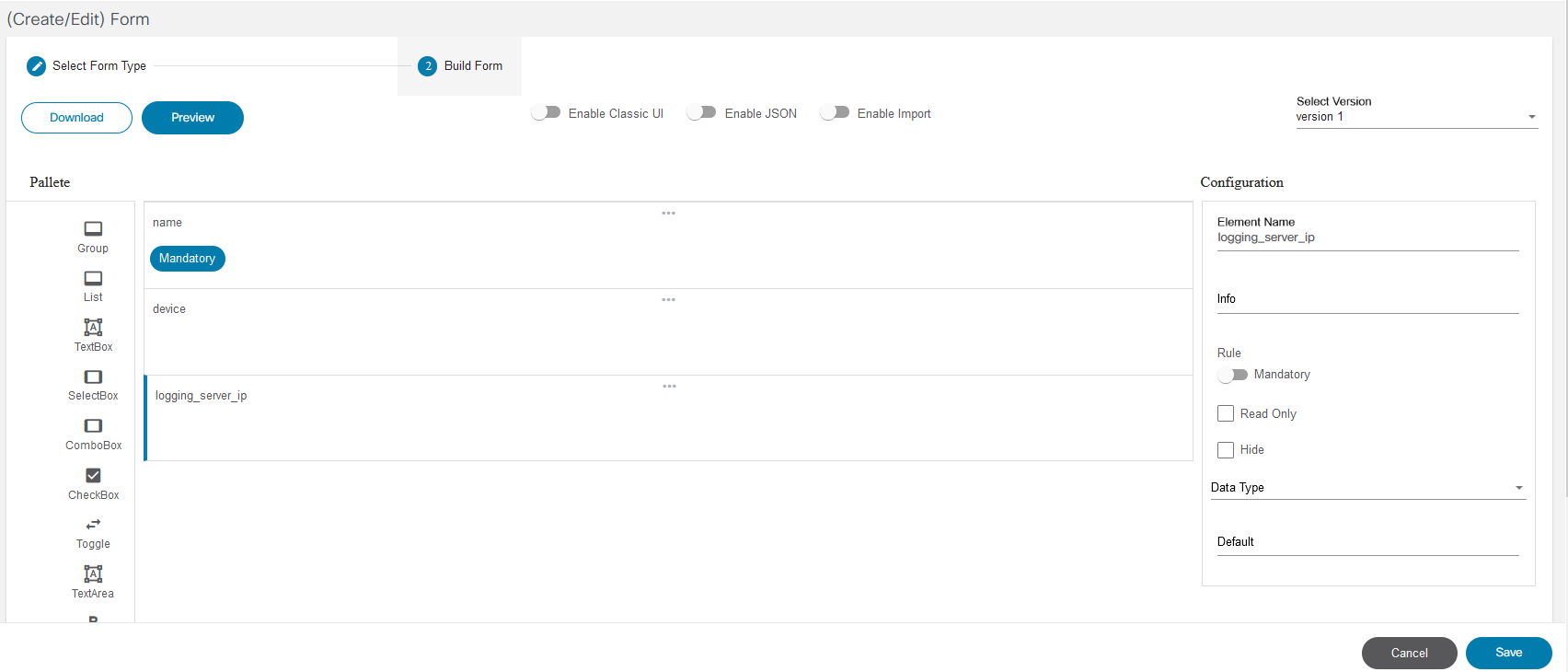

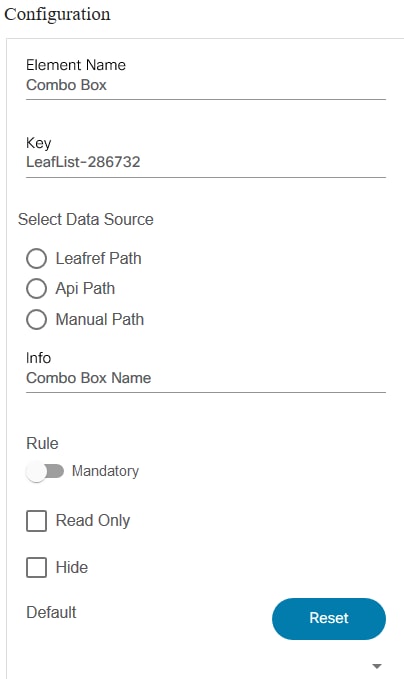

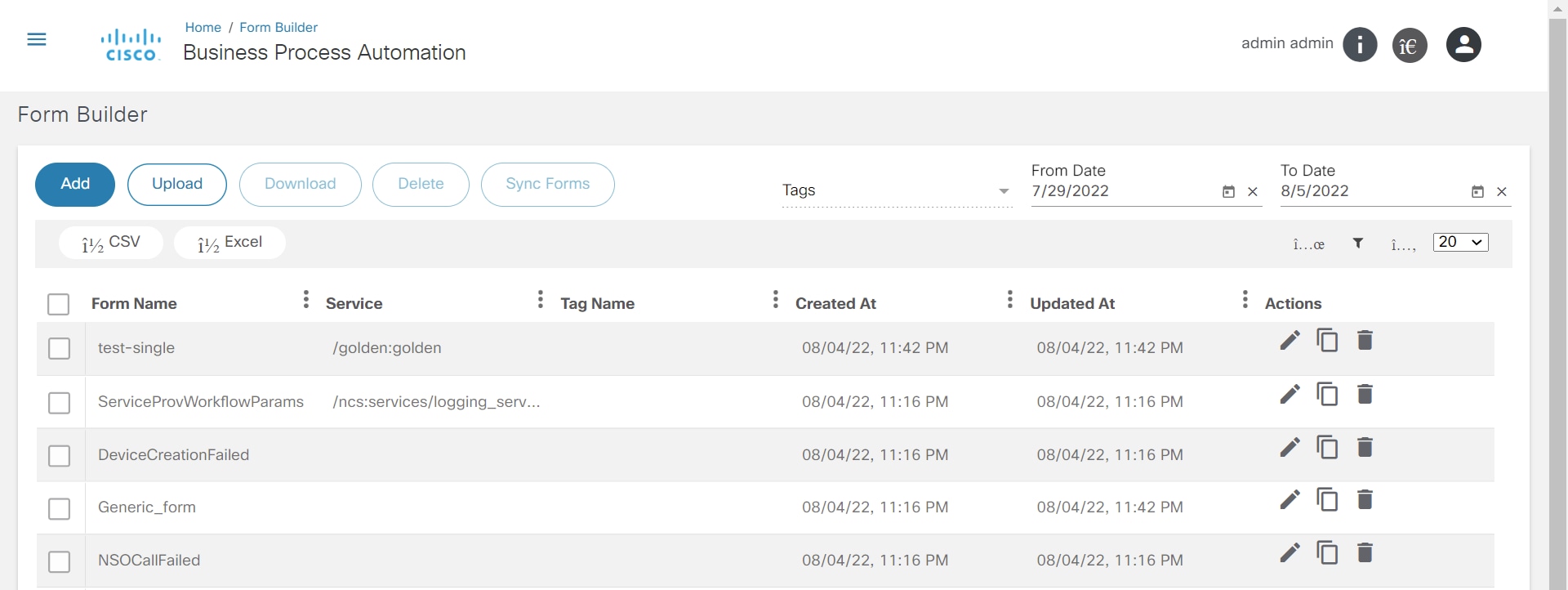

Générateur de formulaires

L'application Form Builder permet aux utilisateurs de créer des formulaires de saisie personnalisés ou des formulaires basés sur le modèle YANG d'un modèle de service. Ces formulaires peuvent ensuite être utilisés dans un workflow pour présenter un écran d'interface utilisateur pour la saisie ou l'approbation par l'utilisateur.

Référez-vous à Utilisation de l'application Form Builder pour plus de détails.

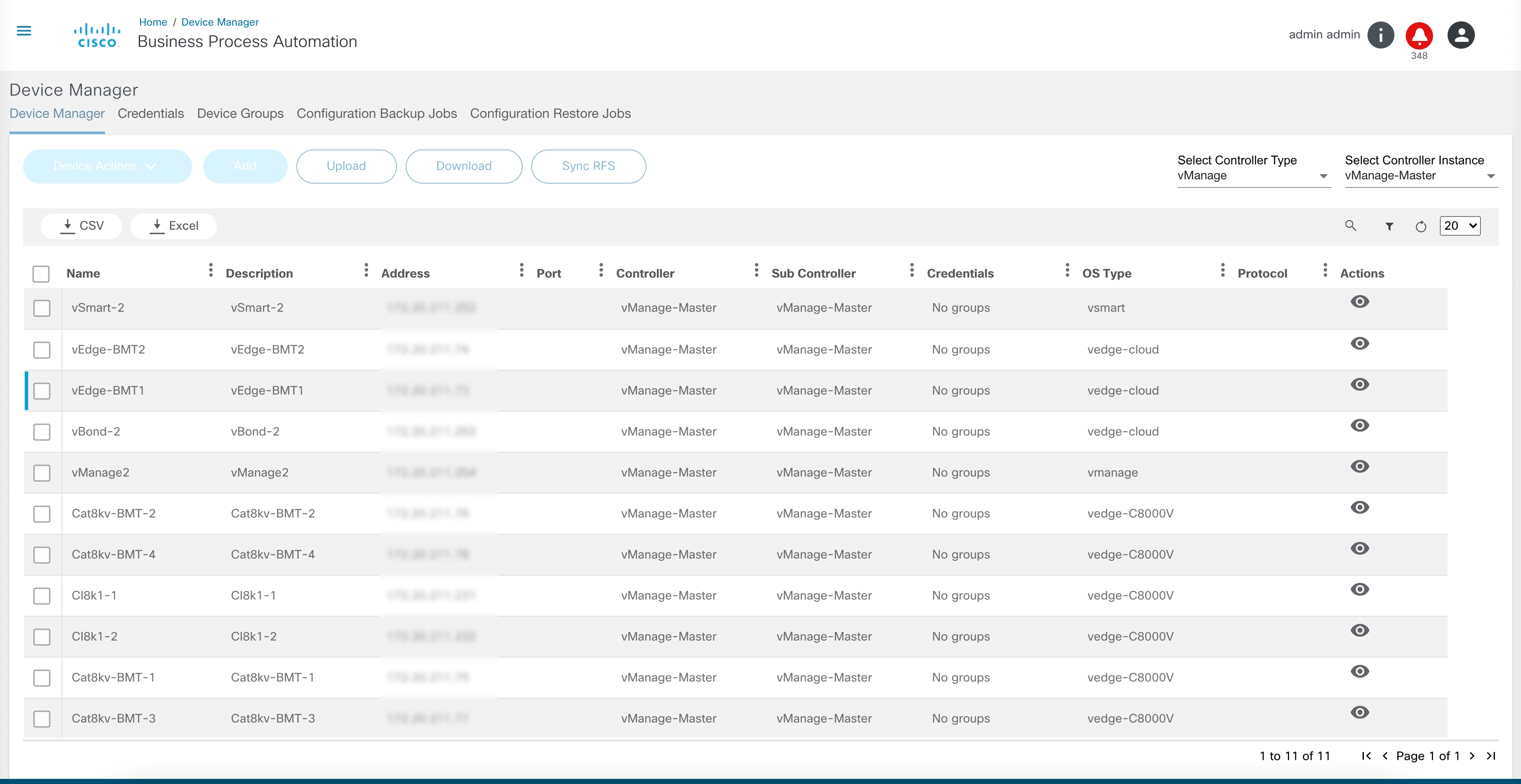

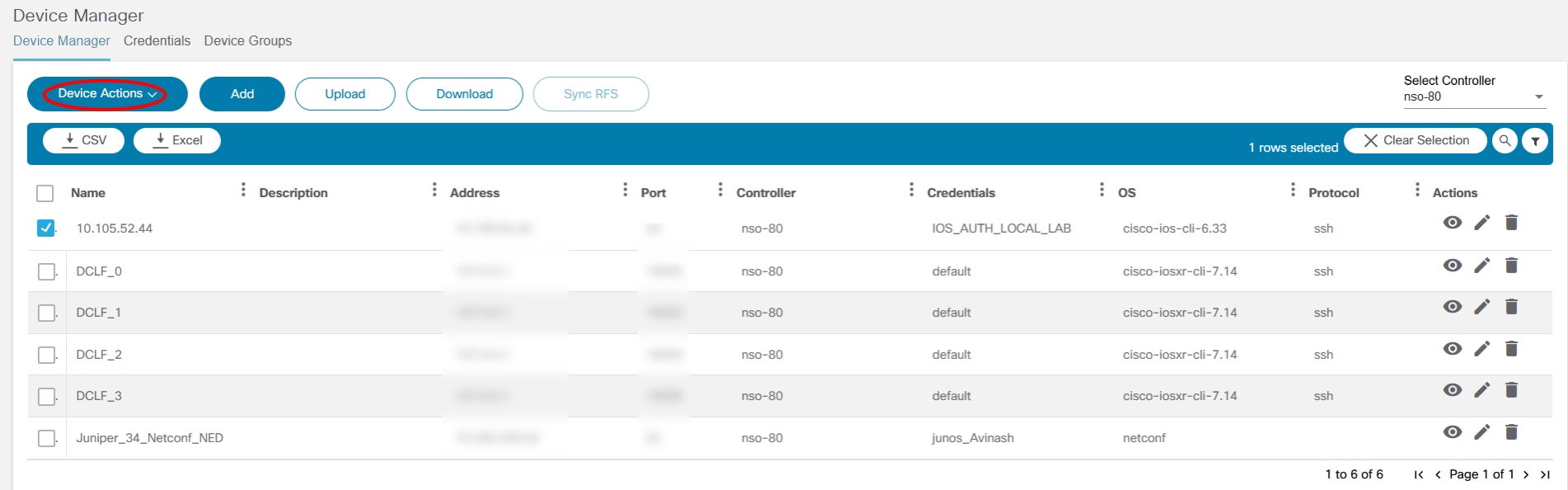

Gestionnaire de périphériques

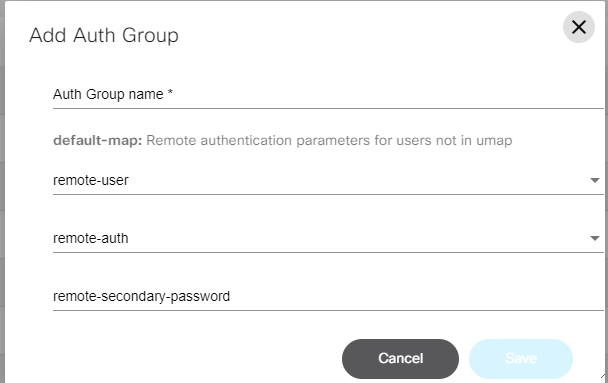

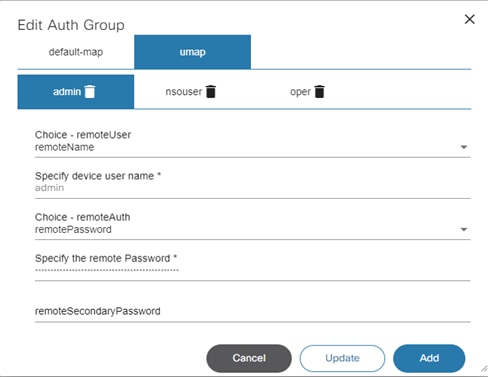

L'application Gestionnaire de périphériques permet aux utilisateurs de gérer les périphériques. Les périphériques peuvent être regroupés en groupes, ce qui facilite la gestion des services pour les périphériques regroupés. Il permet également aux utilisateurs de créer et de gérer des groupes d'autorisation contenant des informations d'authentification pour accéder à un périphérique. Chaque périphérique est associé à un groupe d'autorisation. Plusieurs utilisateurs peuvent être associés à chaque groupe d'autorisation, de sorte que les utilisateurs disposent d'un accès aux périphériques associés à ce groupe d'autorisation.

Référez-vous à Utilisation de l'application Gestionnaire de périphériques pour plus de détails.

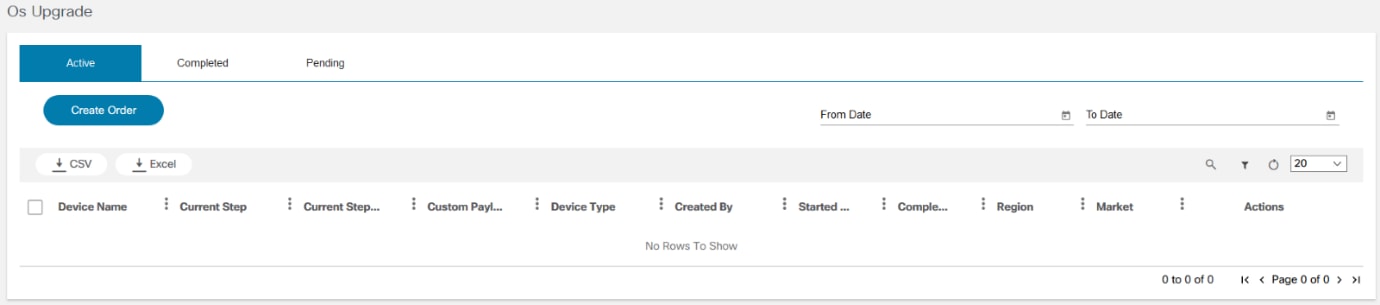

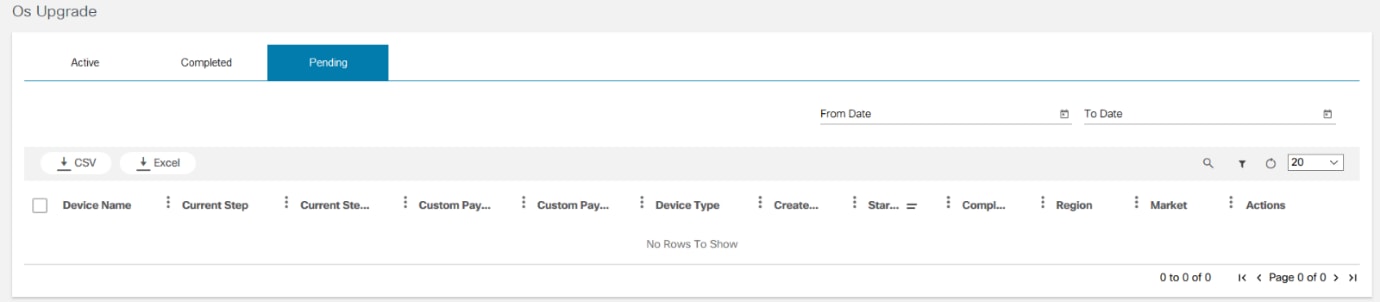

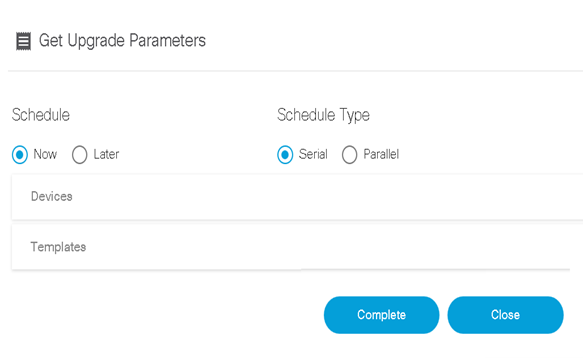

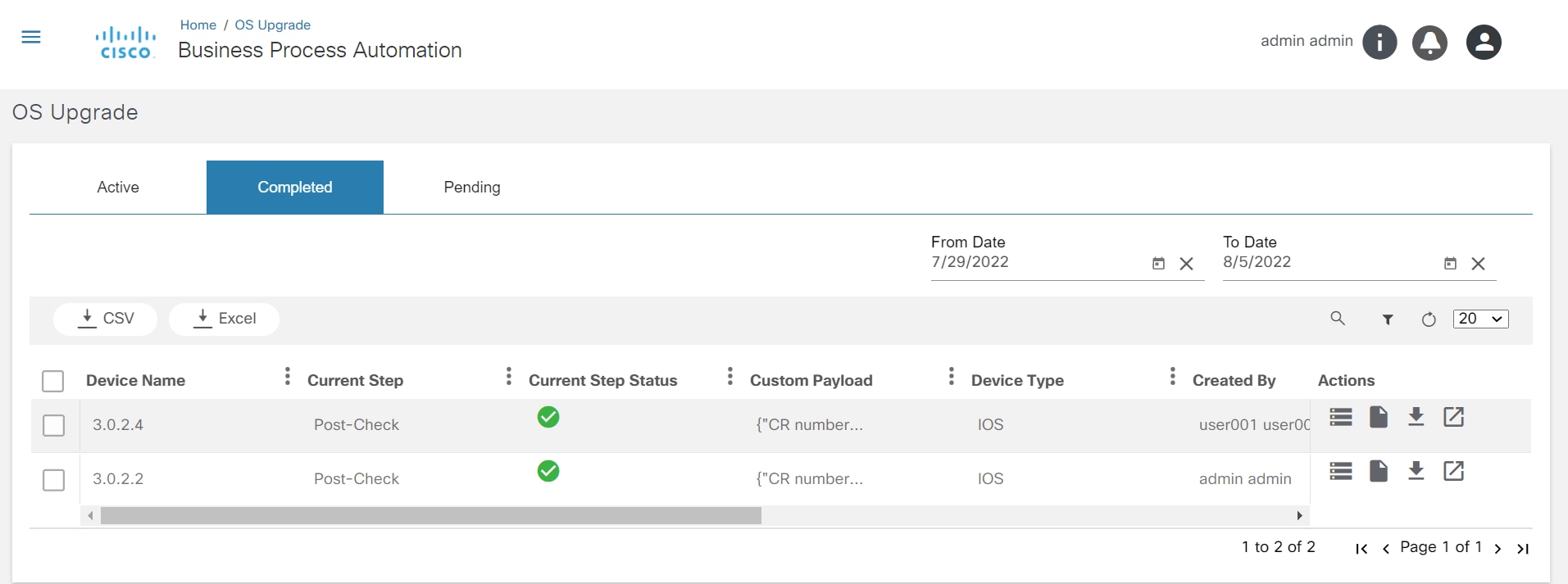

Mise à niveau OS classique

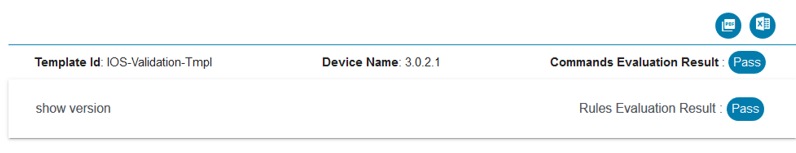

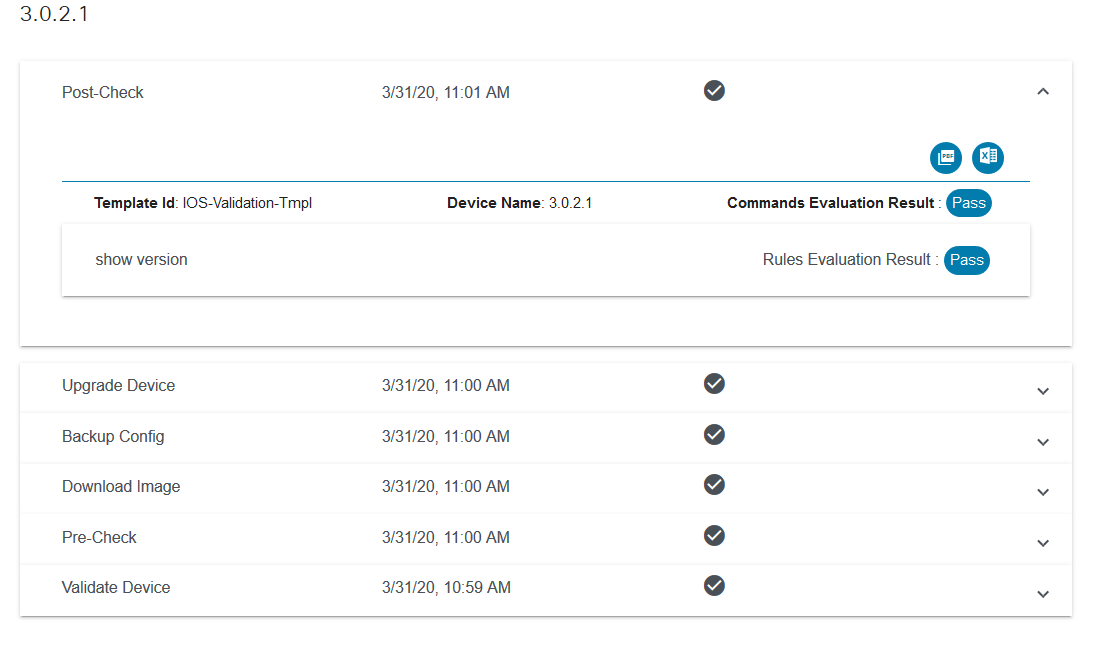

L'application Mise à niveau du système d'exploitation affiche l'état des instances de workflow de mise à niveau du système d'exploitation actives, terminées et en attente. Il affiche le résultat de la mise à niveau et fournit des statistiques telles que le nombre de périphériques mis à niveau avec succès. Les utilisateurs peuvent vérifier le nombre de périphériques configurés pour la mise à niveau de l'instance de workflow. Si la mise à niveau n'est pas terminée, elle indique l'étape associée dans le workflow en cours et les résultats de validation de cette étape. Les utilisateurs peuvent afficher le résultat de la commande pour chaque validation, pré- et post-contrôles exécutés pour la mise à niveau.

Référez-vous à Utilisation de l'application de mise à niveau du système d'exploitation pour plus de détails.

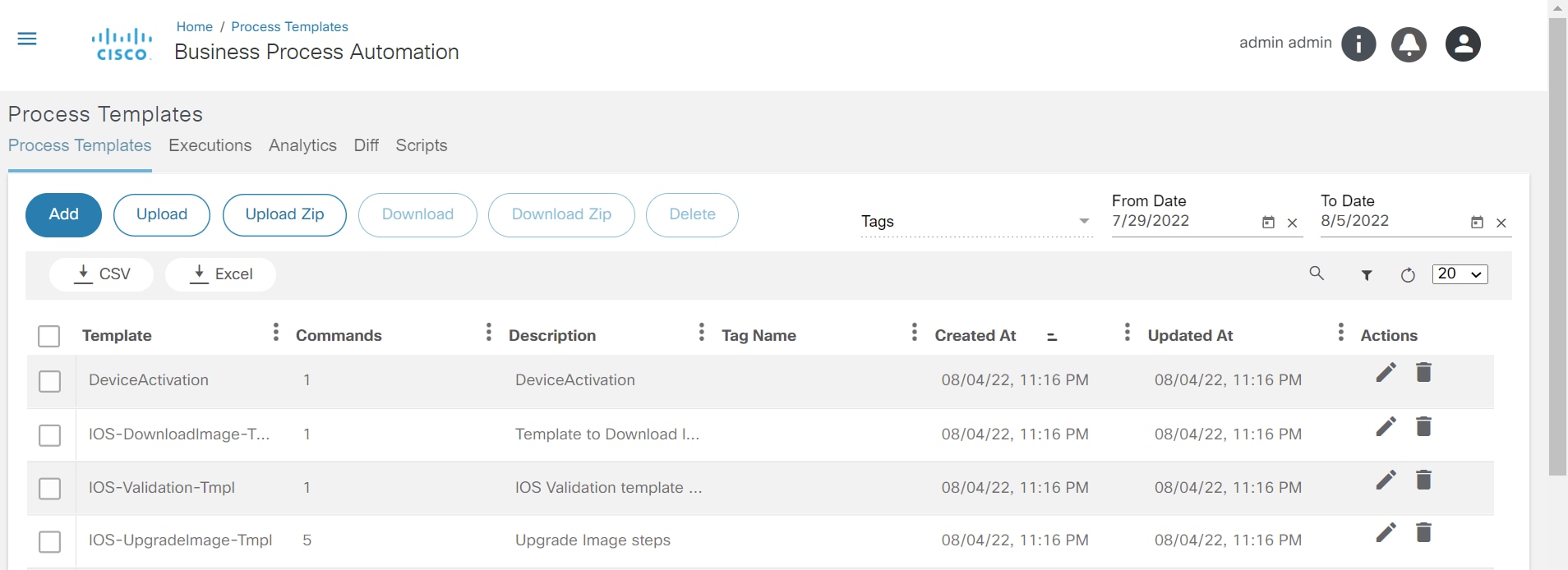

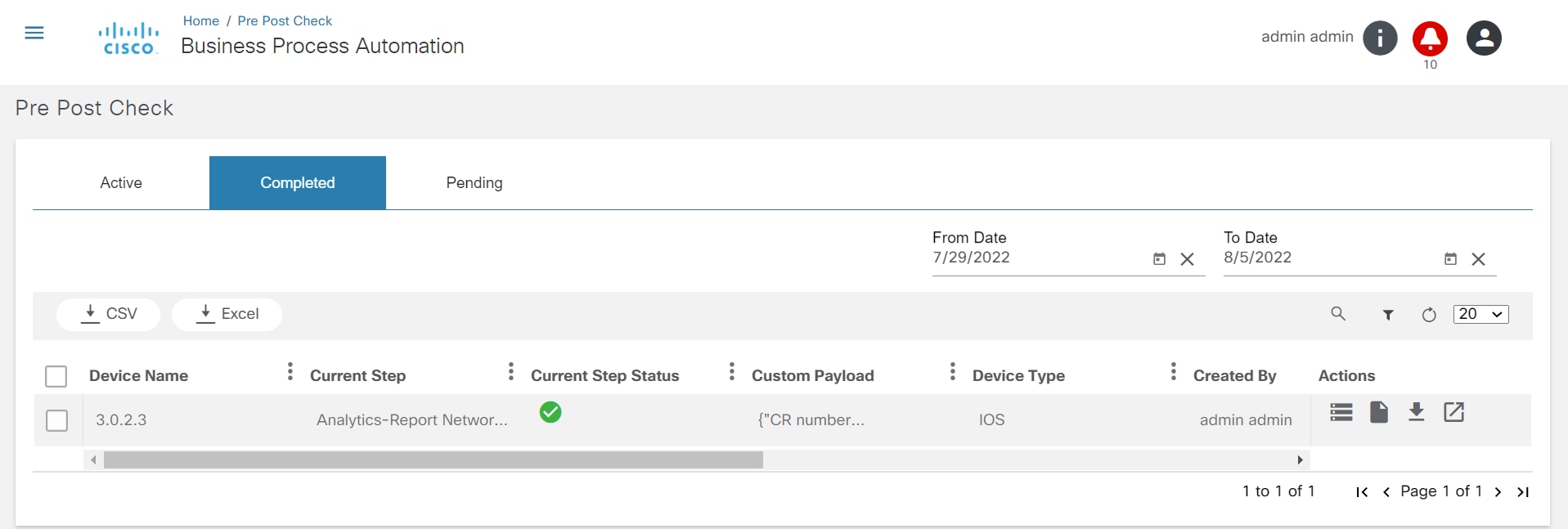

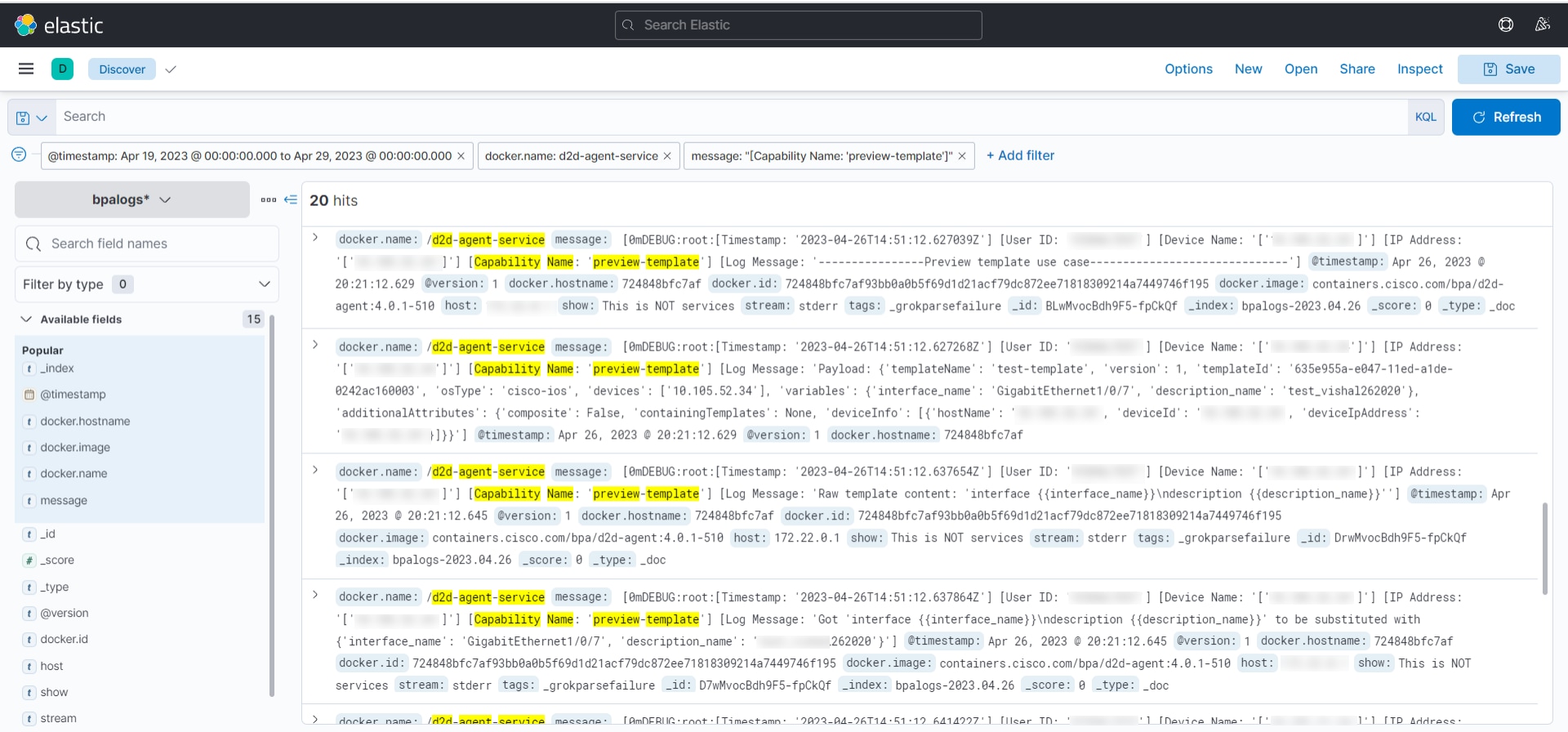

Modèles de processus

L'application Modèle de processus permet aux utilisateurs de gérer des modèles, qui consistent en un ensemble de commandes à exécuter sur des périphériques et des règles de validation associées à exécuter sur les résultats d'exécution des commandes. Le résultat de la commande est évalué par rapport aux règles pour déterminer si le résultat doit être considéré comme un succès ou un échec. Par exemple, pendant la mise à niveau du système d'exploitation, il est important de voir l'état de la configuration avant et après la mise à niveau. Il est également important de déterminer si les conditions préalables répondent aux critères définis pour la mise à niveau. L'analyse personnalisée peut être effectuée selon une approche basée sur des scripts.

Les utilisateurs peuvent utiliser les modèles d'un workflow lors de la mise en service d'un service pour effectuer les tâches suivantes :

- Validation de configuration

- Prévérifications (avant la mise en service d'un service)

- Vérifications postérieures (après la mise en service d'un service)

- Commandes de mise à niveau OS

Les modèles sont également utilisés pour récupérer des données de topologie de réseau et de service à partir de périphériques.

Référez-vous à Application de modèle de processus du Guide de l'utilisateur BPA pour plus de détails.

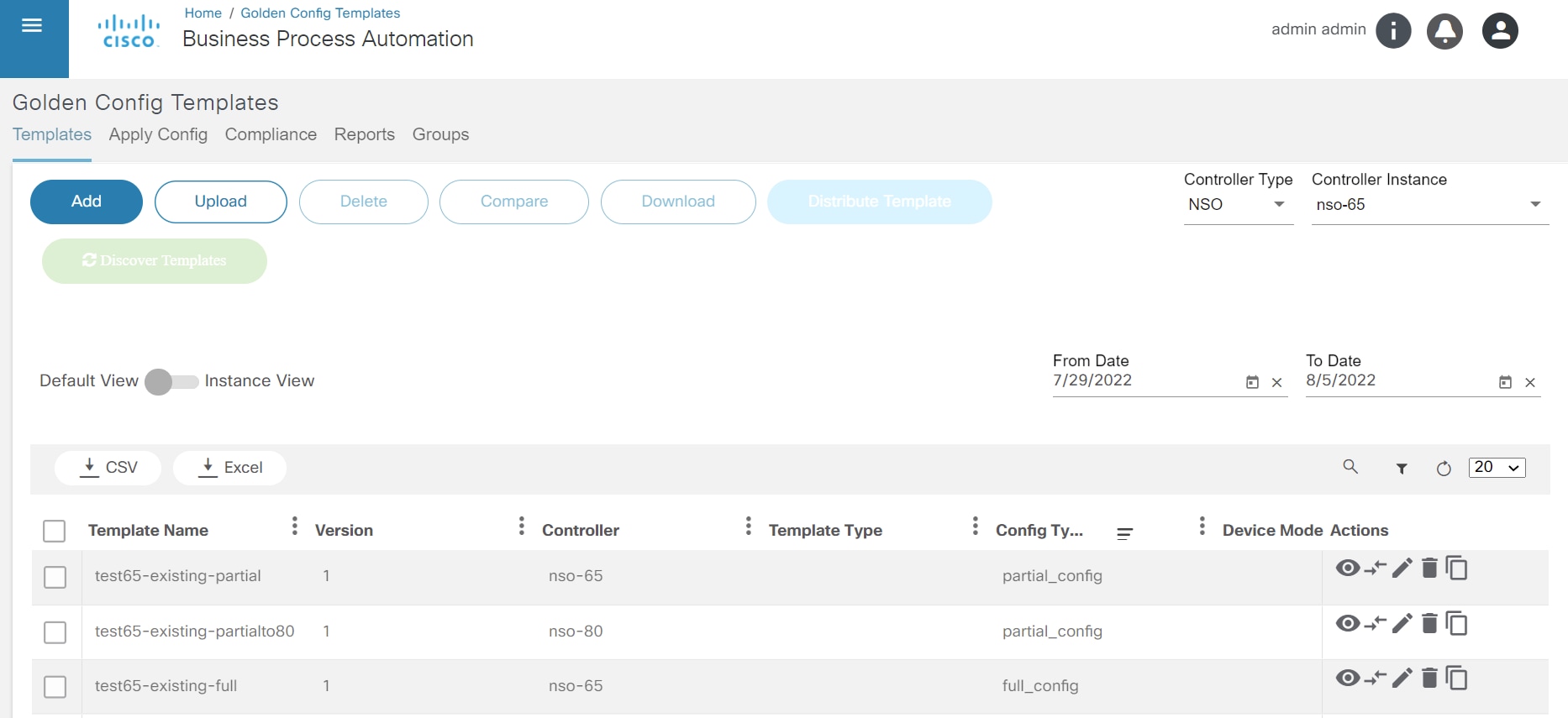

Modèles Golden Config

GCT sont des configurations prédéfinies utilisées pour maintenir une configuration cohérente sur les périphériques. Les avantages sont les suivants :

- Créer, modifier et gérer des modèles de configuration génériques pouvant être appliqués à un ou plusieurs périphériques

- Paramétrer des modèles pour les réutiliser pour des périphériques sur le même marché ou sur des marchés différents

- Cohérence de la configuration entre les périphériques

- Gérer les versions GCT

- Vérifier la conformité des périphériques par rapport à un GCT

Avant de créer un modèle, envisagez de planifier la conception du réseau et créez des modèles basés sur cette conception. L'utilisation de GCT permet d'accroître l'efficacité opérationnelle, de réduire les erreurs de configuration et d'améliorer les normes de conformité et les meilleures pratiques.

Référez-vous à Application de modèle de configuration dorée du Guide de l'utilisateur BPA pour plus de détails.

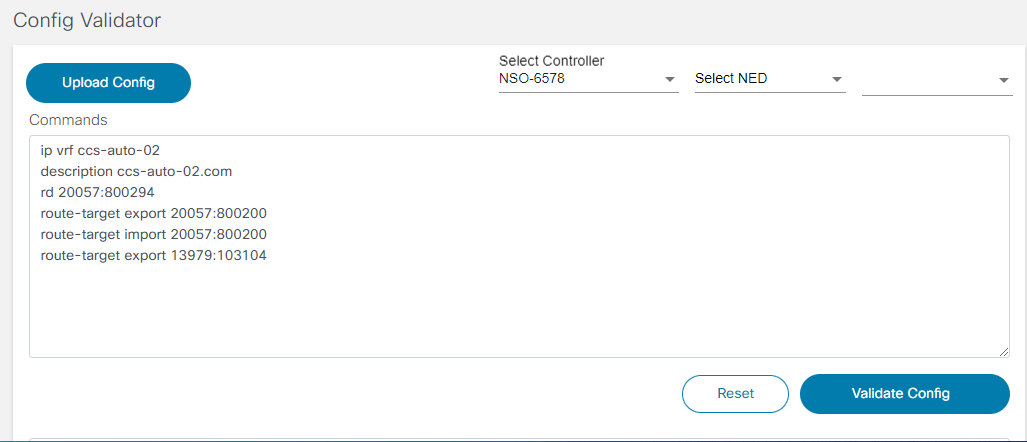

Validateur de configuration

L'application Config Validator permet de valider un ensemble de commandes de configuration par rapport à un pilote d'élément réseau (NED). Les utilisateurs peuvent entrer les commandes de configuration et le programme de validation de configuration indique si l'ensemble de commandes de configuration est valide. Cela garantit que les utilisateurs utilisent toujours des commandes de configuration valides chaque fois que cela est nécessaire. Les utilisateurs peuvent utiliser le validateur de configuration pour vérifier la validité de l'ensemble des commandes de configuration dans les cas suivants :

- Un nouveau NED est disponible

- Une nouvelle version d'un NED existant est disponible

- Pour vous assurer que les commandes de configuration que vous utilisez sont prises en charge par une version spécifique de NED

Référez-vous à Utilisation de l'application de validation de configuration pour plus de détails.

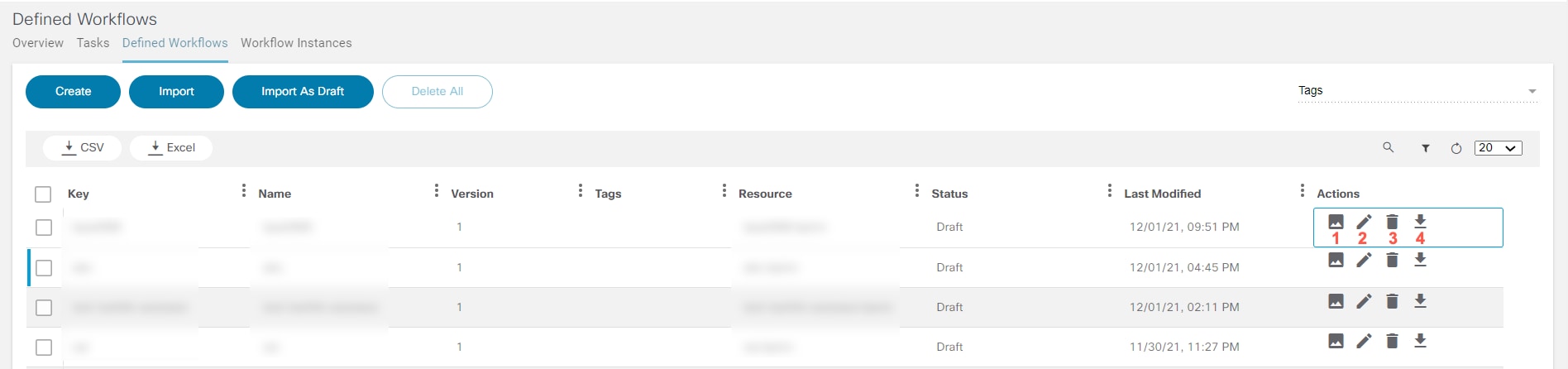

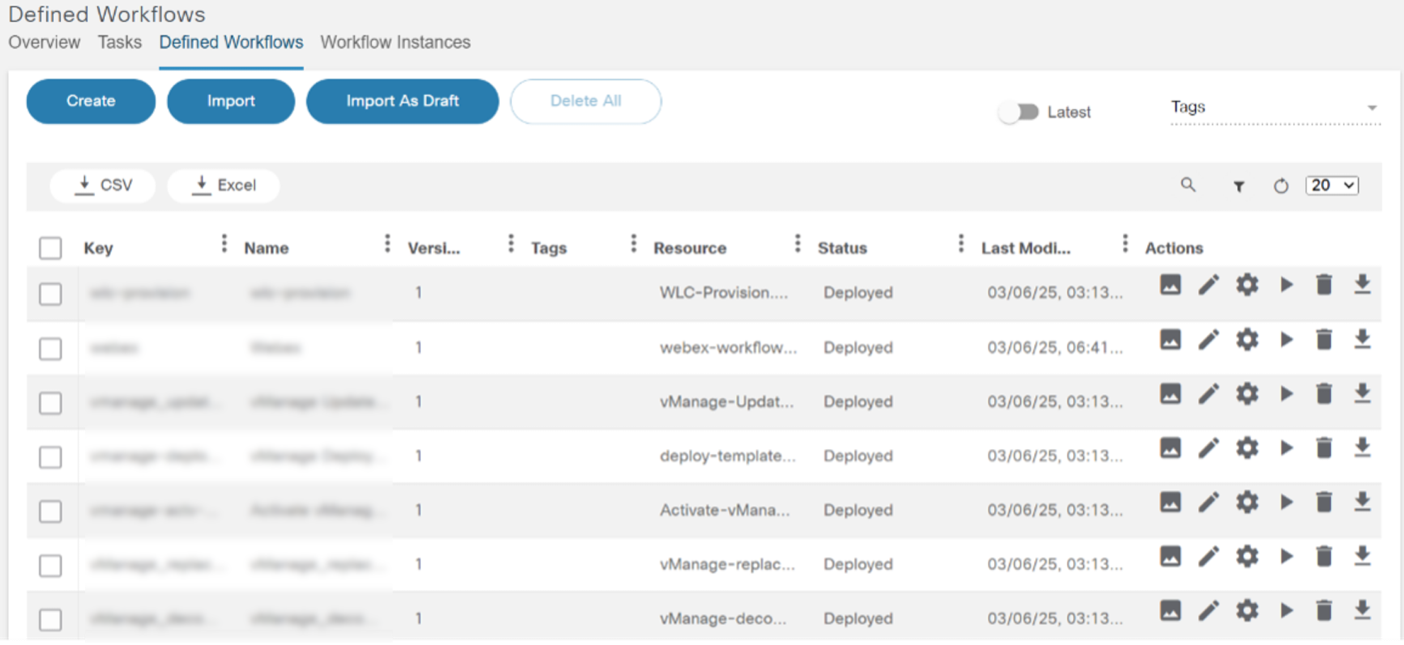

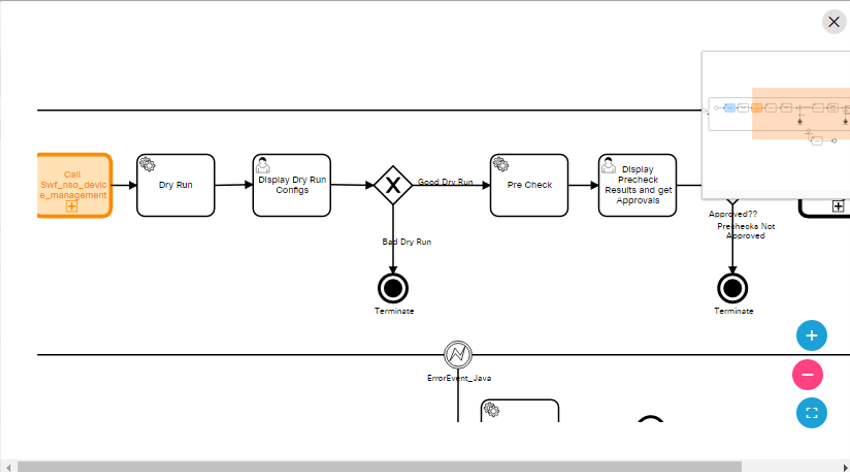

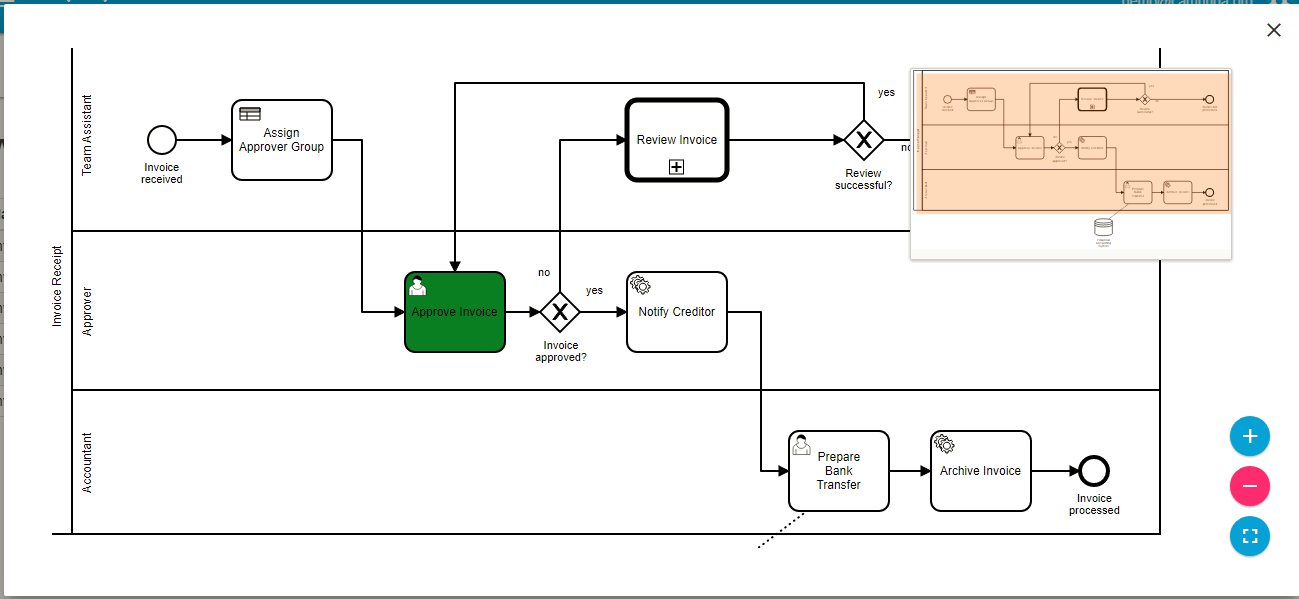

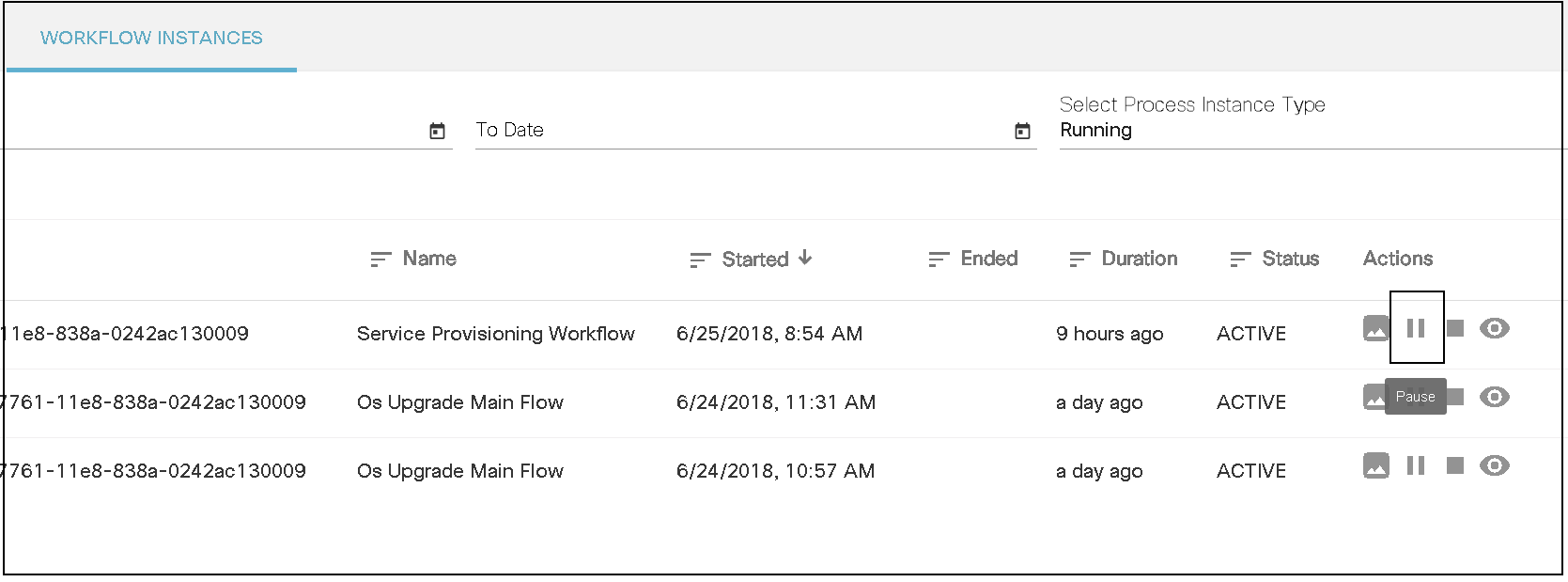

Workflows

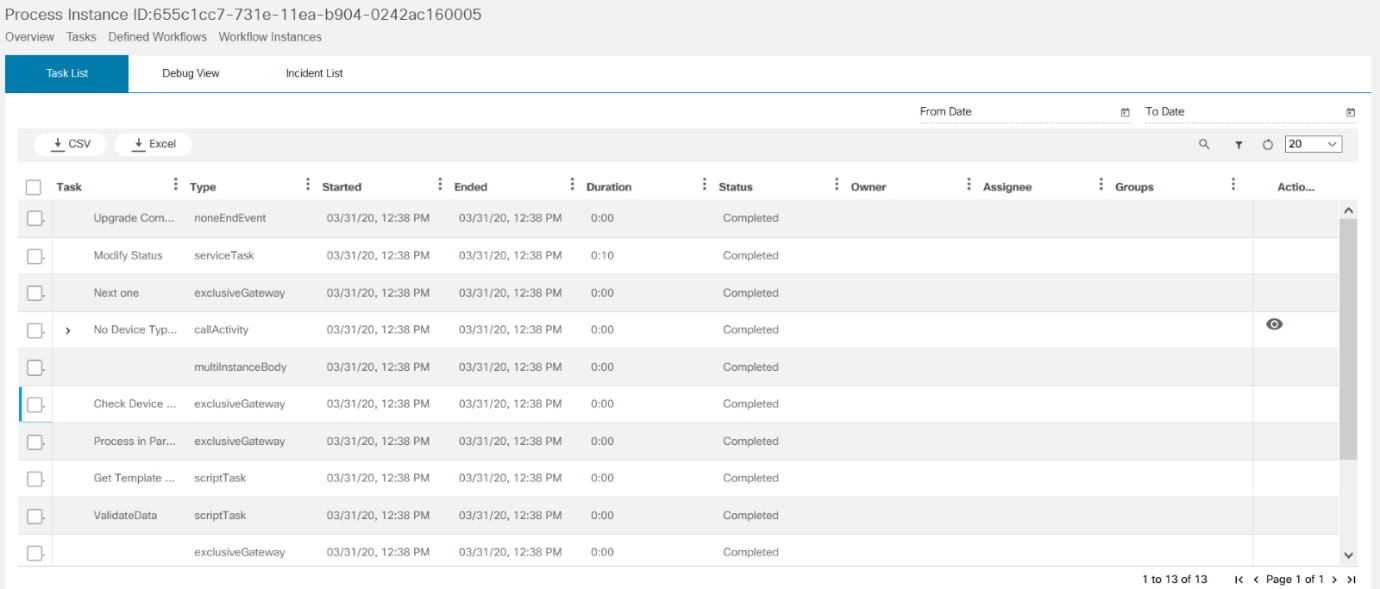

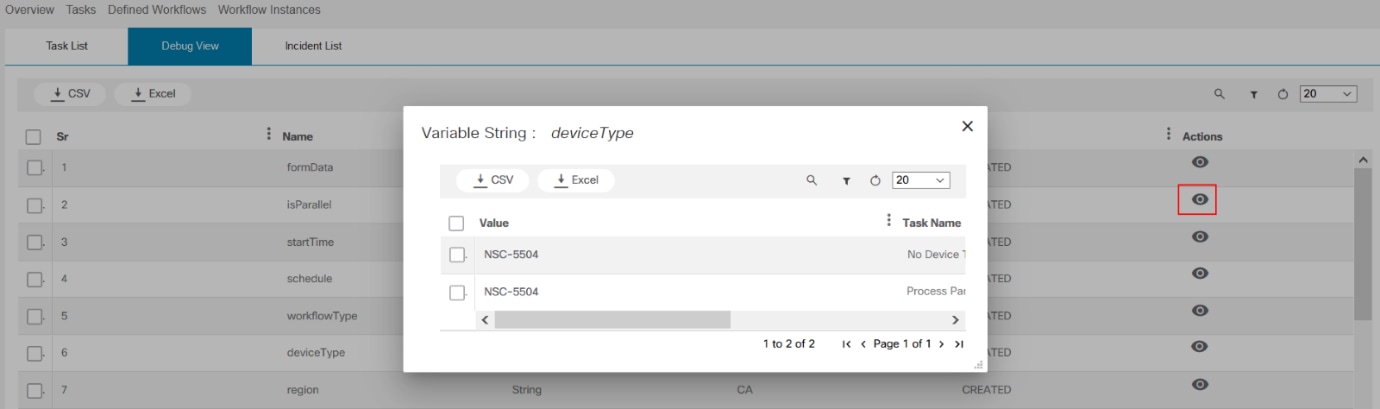

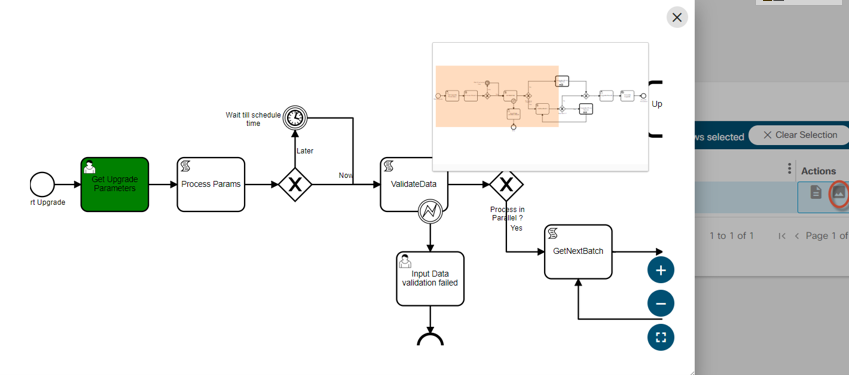

Un workflow permet aux utilisateurs d'automatiser les processus commerciaux et techniques mis en oeuvre avant ou après la modification de l'infrastructure. Les vérifications avant/après, les approbations, l'intégration au système de billetterie ou aux outils ITSM en sont des exemples. Un flux de travail comprend généralement une liste de tâches (c.-à-d. des étapes) pour automatiser le processus, ainsi que des décisions logiques (par exemple, poursuivre l'opération ou abandonner), des minuteurs pour la planification, des tâches manuelles qui nécessitent une réponse de la part d'un utilisateur final et une intégration avec d'autres systèmes OSS/BSS.

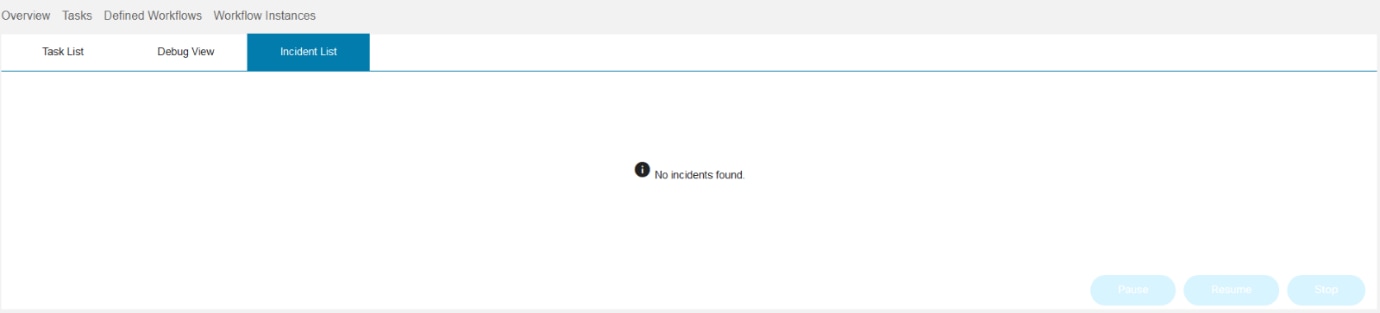

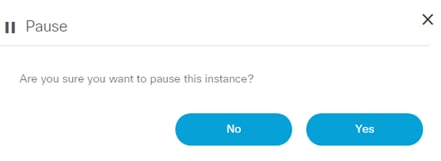

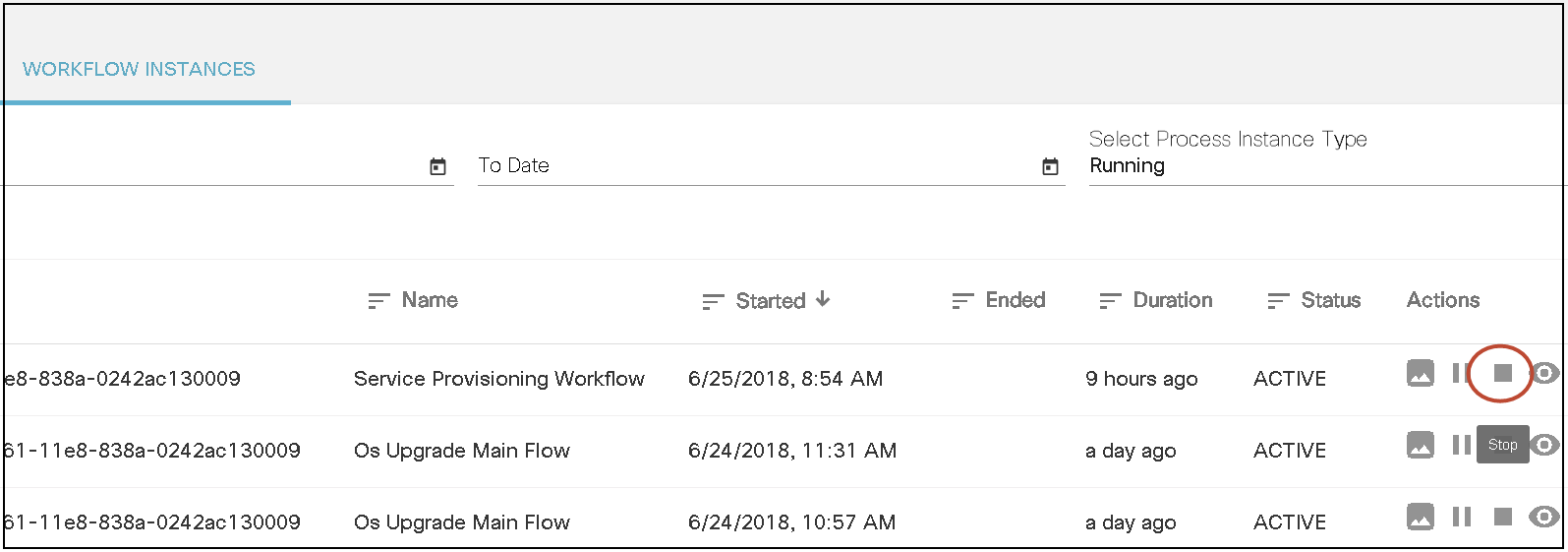

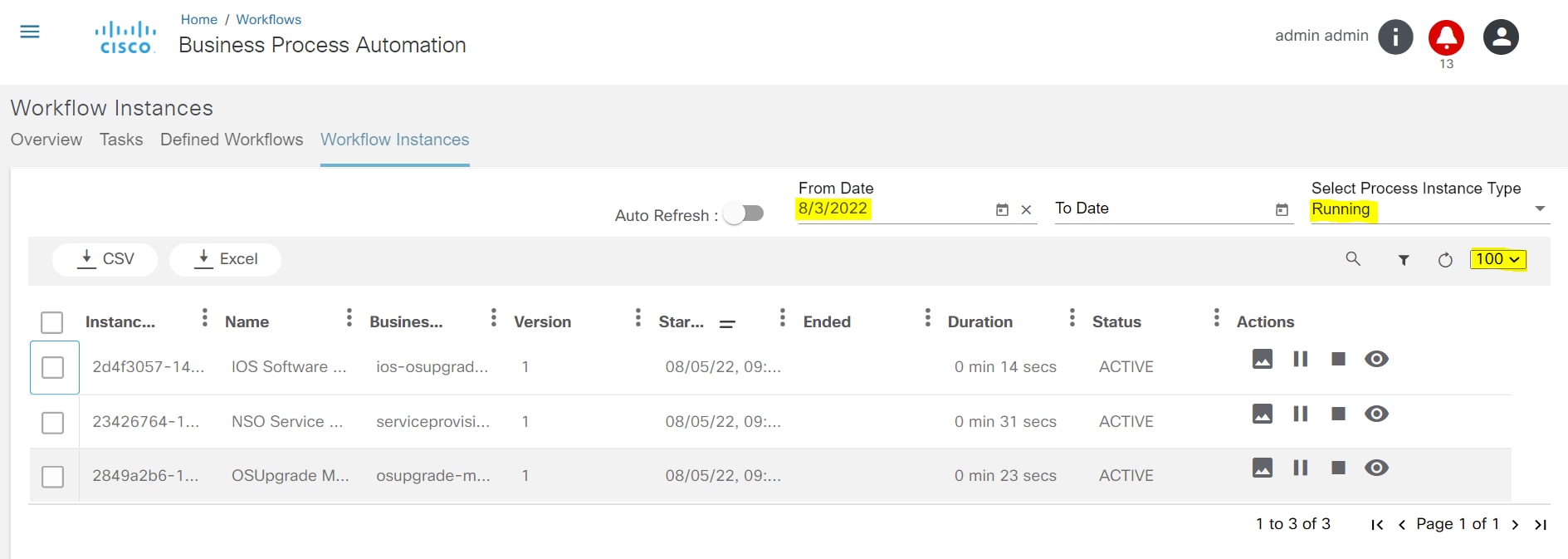

BPA a intégré un moteur de workflow open source et normalisé. Le moteur de workflow est entièrement intégré à BPA, ce qui permet aux utilisateurs de déployer et de gérer des workflows directement à partir du portail BPA. Les utilisateurs peuvent démarrer, arrêter ou suspendre un flux de travail. L'état de l'exécution d'un flux de travail peut être affiché dans BPA avec un historique des tâches exécutées. Pour le dépannage, BPA inclut également une vue de débogage des flux de travail qui permet aux opérations de visualiser l'état d'exécution et d'inspecter l'état du flux de travail.

Pour plus d'informations sur la structure du contenu des fichiers, consultez http://www.bpmn.org/.

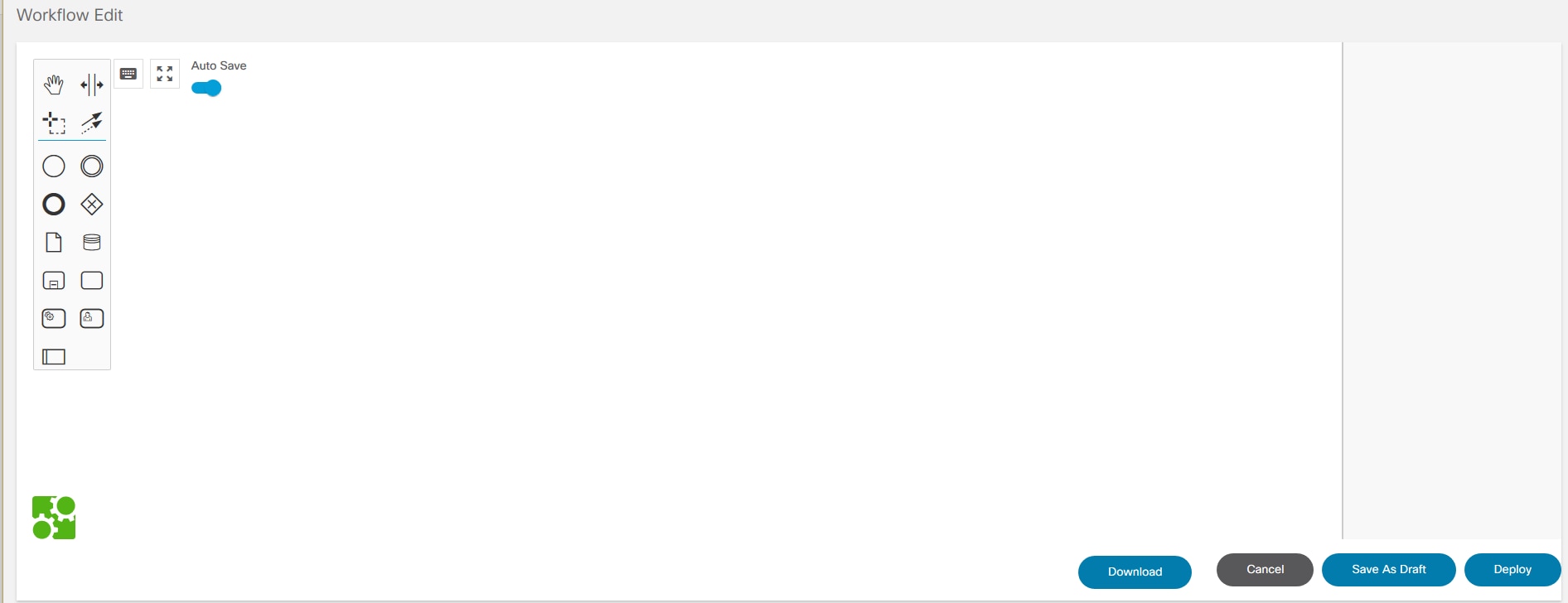

Les utilisateurs peuvent définir le workflow à l'aide de l'éditeur de workflow BPA ou d'un outil de modélisation externe compatible BPMN v2.0 tel que Camunda modeler. L'application de workflow permet les actions suivantes :

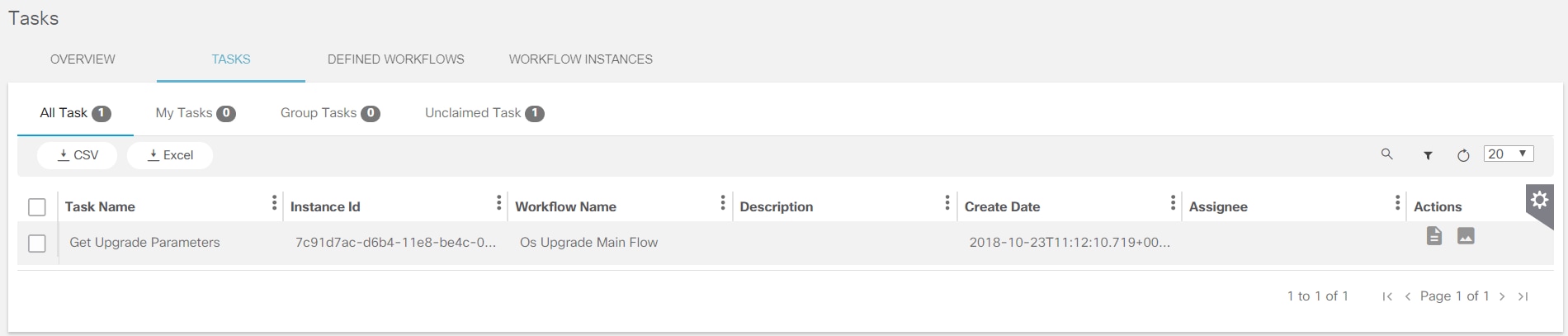

- Vue d'ensemble des instances en cours d'exécution, des tâches utilisateur en attente et des problèmes ouverts (incidents)

- Afficher la liste des tâches attribuées aux utilisateurs/groupes (c.-à-d., les tâches utilisateur)

- Modifier les workflows

- Afficher les diagrammes BPMN de workflow

- Démarrer un workflow (instance de workflow, par exemple)

- Afficher un workflow en cours

- Téléchargez l'instance de workflow dans. format bpmn

- Télécharger les règles DMN (Decision Model and Notation)

- Afficher le diagramme et les tableaux du document DMN Product Requirements

- Faites glisser et déposez la définition de processus existante et les règles DMN en mode d'édition de workflow

- Création d'un DMN

- Modification d'un DMN

- Évaluation d'un DMN

Référez-vous à Utilisation de l'application Workflows pour plus de détails.

Utilisation de l'application de topologie

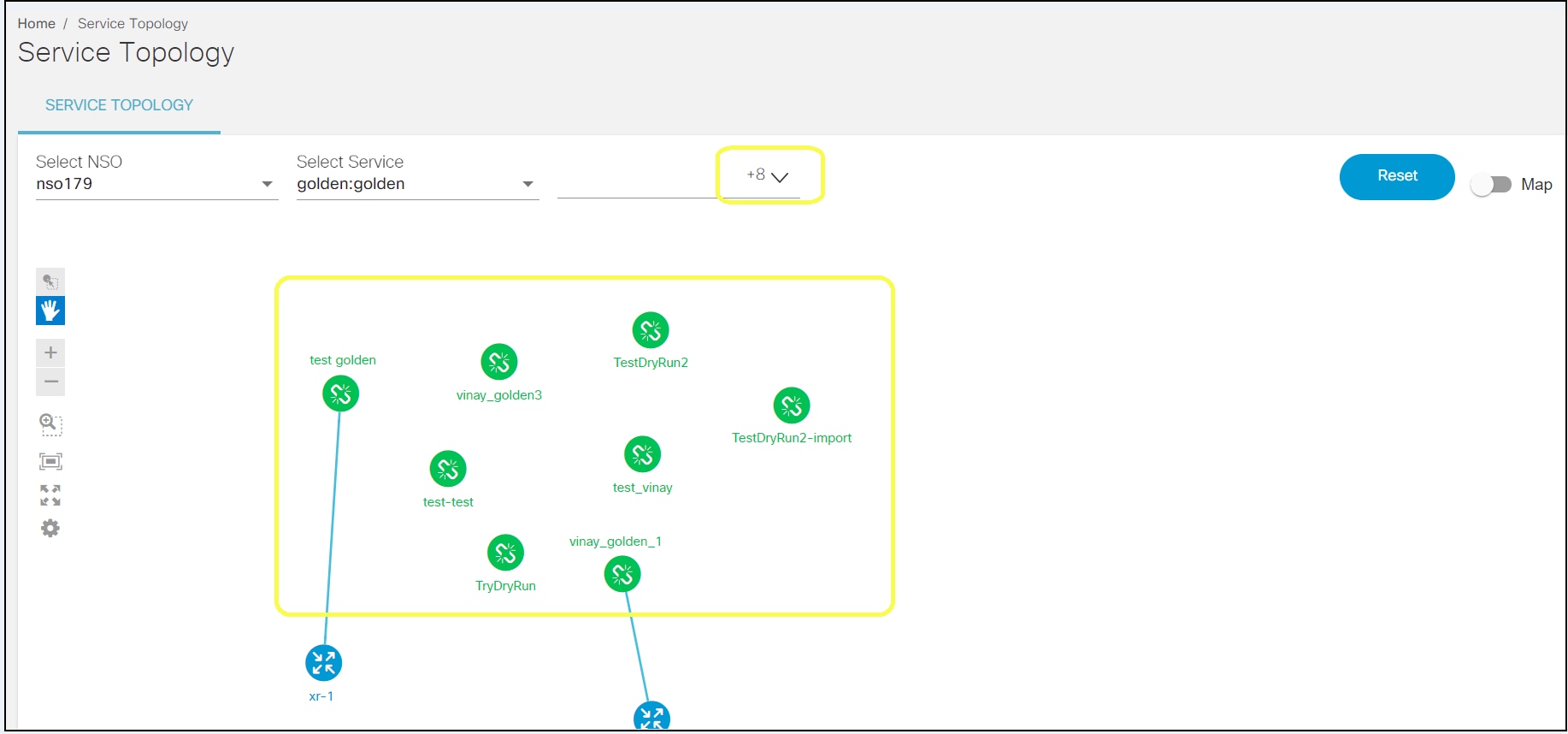

L'application Topologie permet aux utilisateurs d'afficher les détails de la topologie sous deux angles différents.

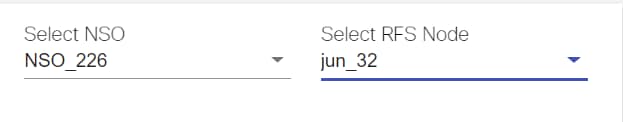

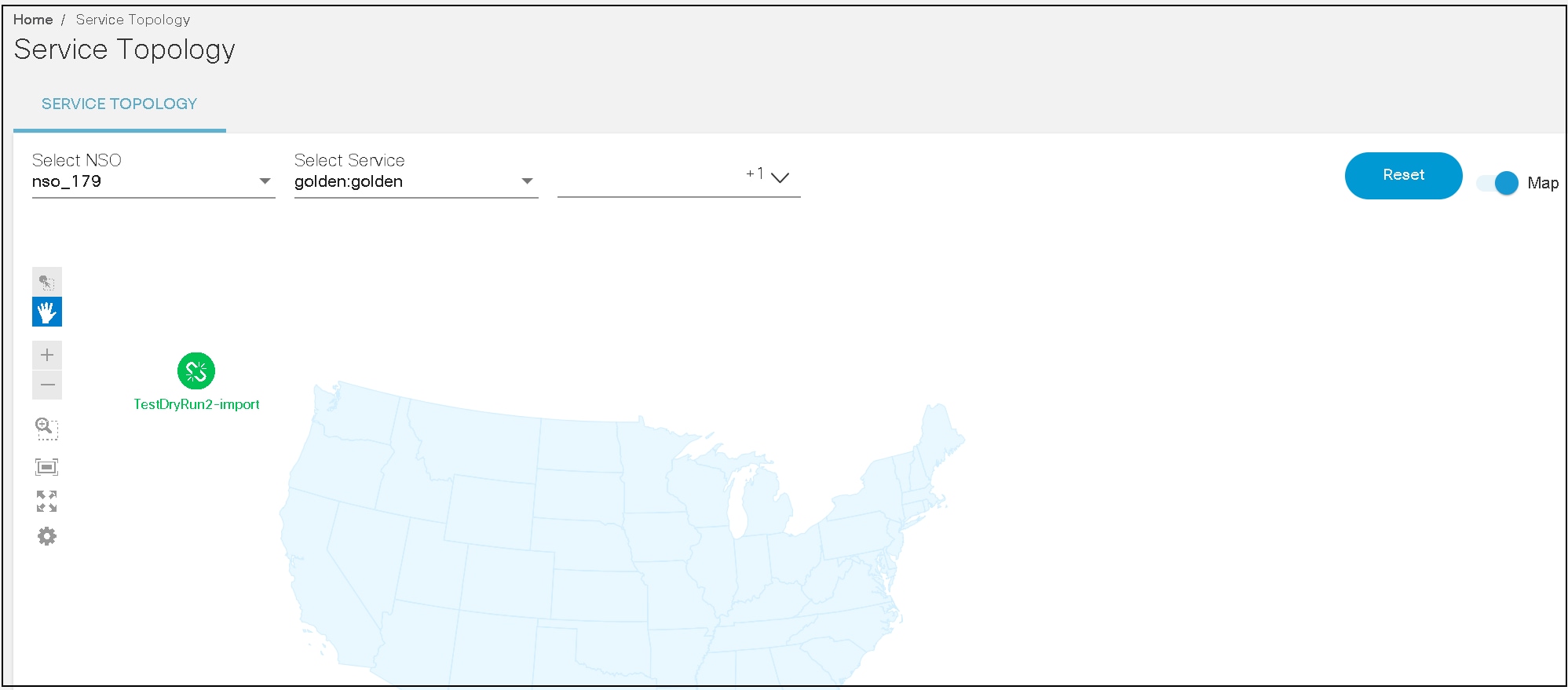

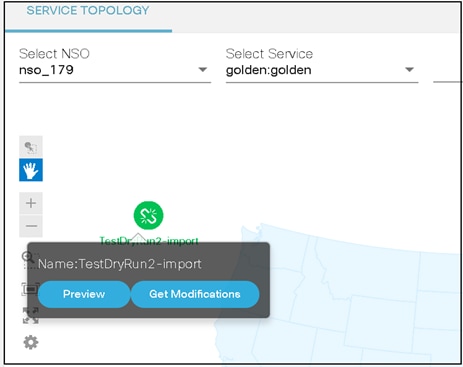

Topologie de service

L'application Topologie de service permet aux utilisateurs de visualiser sous forme de graphique les instances de service et les périphériques sur lesquels les services sont déployés. Le graphique permet de visualiser la façon dont les services et les périphériques associés sont connectés. Sélectionnez le service, ses instances et affichez les périphériques associés à ces instances de service sur le réseau. Les utilisateurs disposent ainsi d'une vue d'ensemble rapide des détails des périphériques, de leur emplacement sur le réseau et de leur configuration.

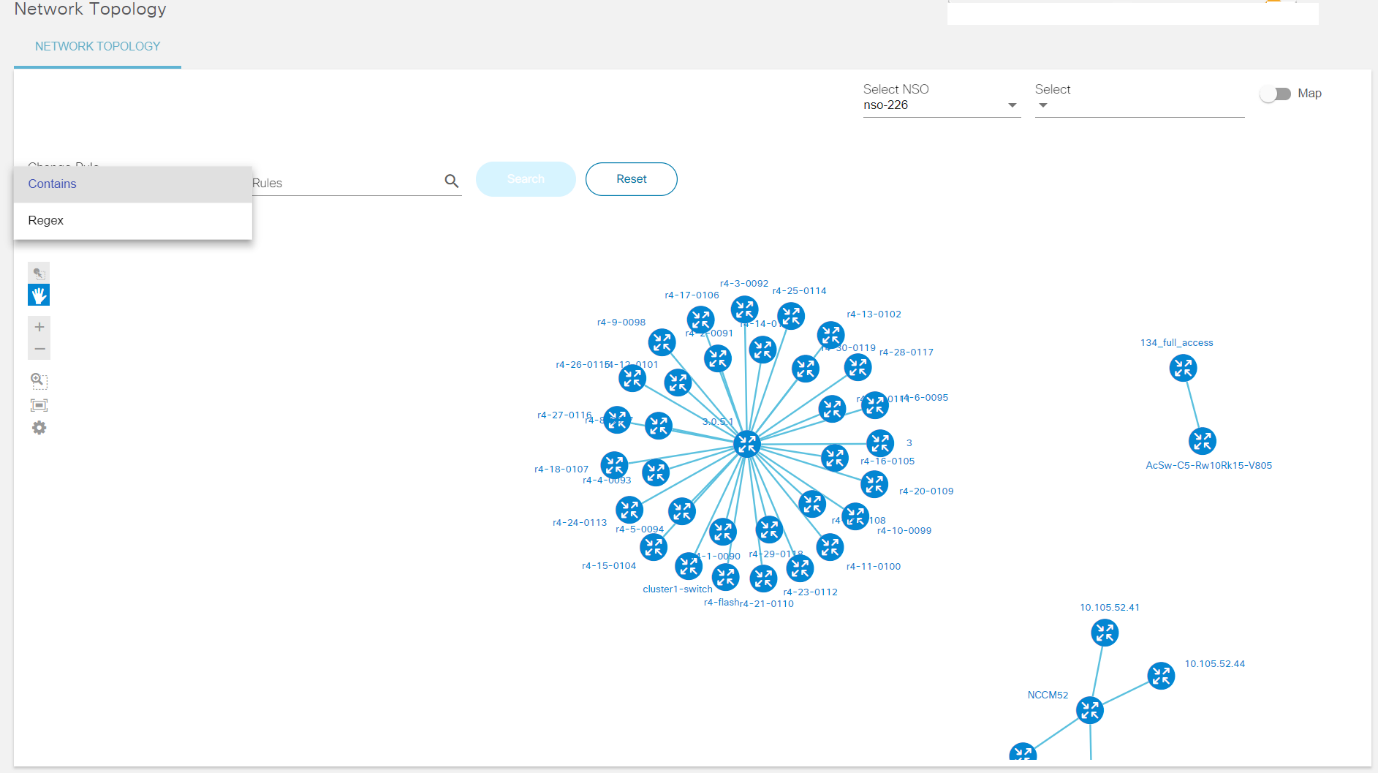

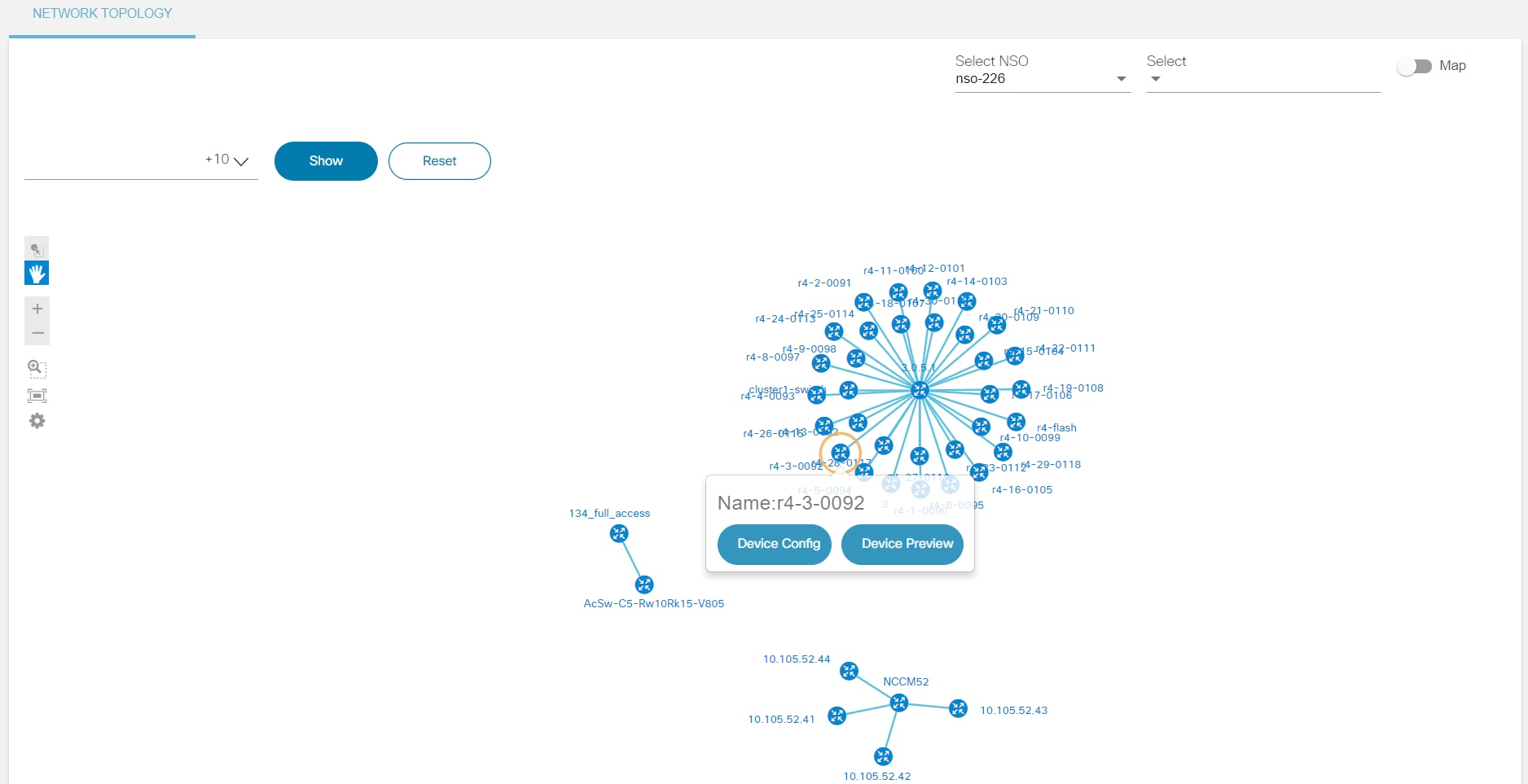

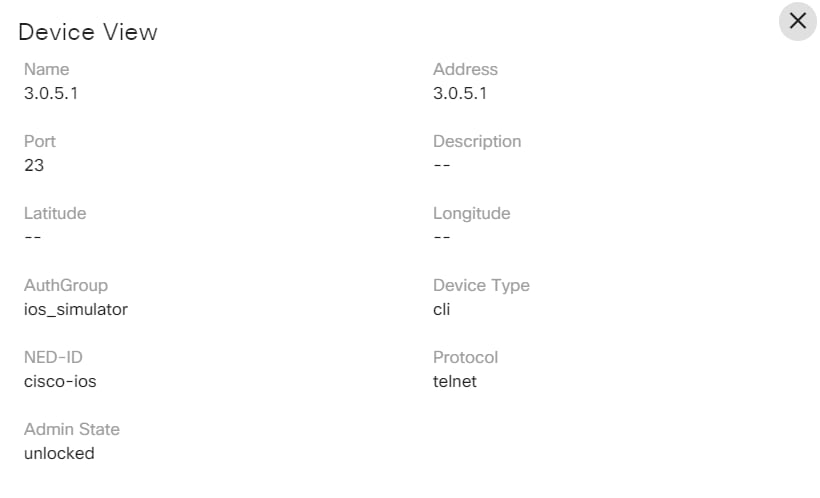

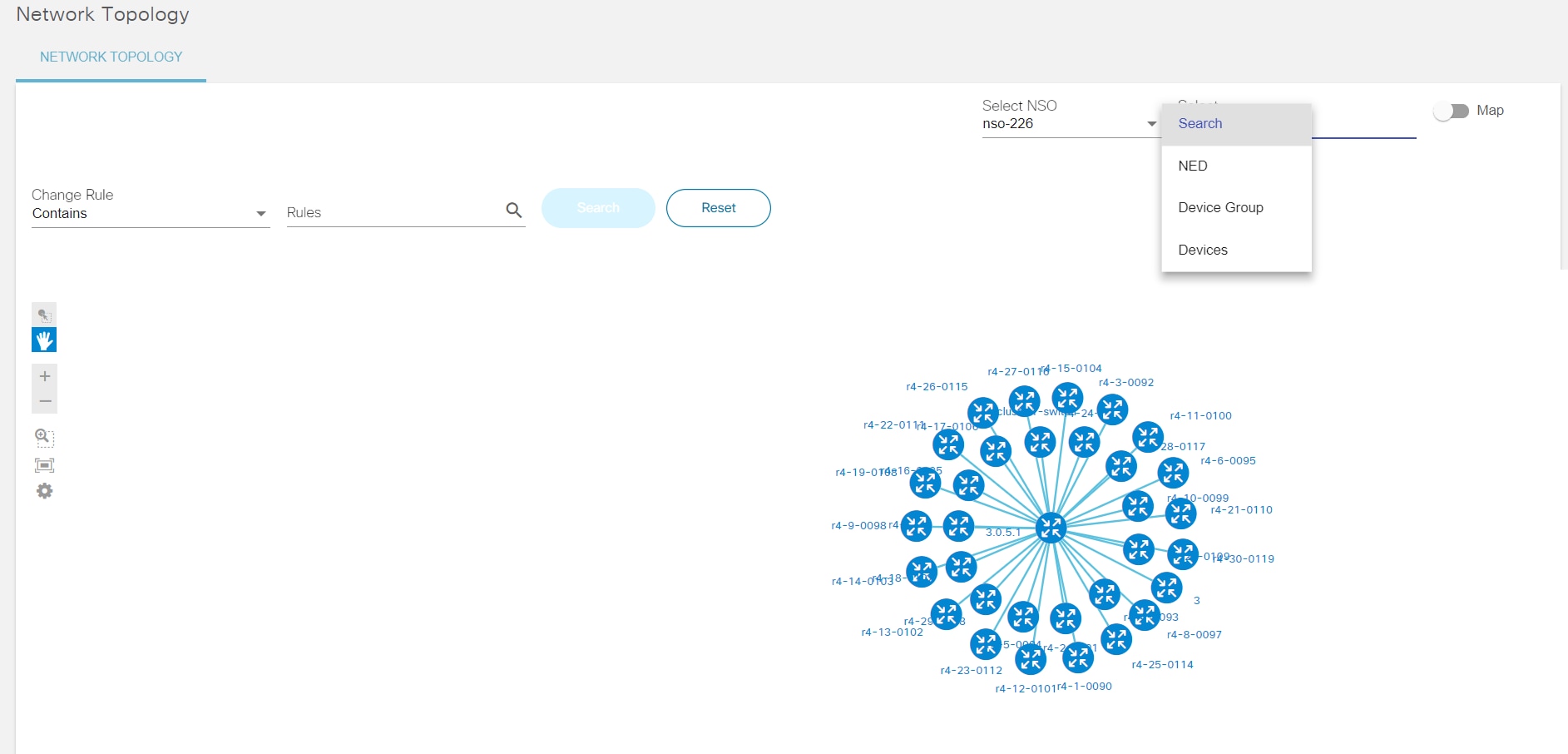

Topologie du réseau

L'application Topologie réseau permet aux utilisateurs de visualiser une représentation graphique d'un réseau de périphériques. Elle permet aux utilisateurs de filtrer les périphériques en fonction de leur nom, de leur groupe ou de leur type. Les utilisateurs peuvent afficher les commandes de configuration de chaque périphérique dans la carte topologique. Les utilisateurs peuvent également afficher un aperçu des détails du périphérique, tels que le protocole, l'adresse IP, le port, le groupe d'autorisation, l'ID NED, l'état admin et le type de périphérique. Cela fournit une vue d’ensemble des périphériques du réseau en fonction de leurs préférences et permet de prendre d’autres mesures liées à l’installation de nouveaux périphériques ou à la modification de la configuration des périphériques existants.

Référez-vous à Utilisation des topologies pour plus de détails.

Écart De Marché

Les variations du marché sont des ensembles de données prédéfinis qui peuvent être personnalisés pour une région géographique ou des marchés et peuvent être exploités sur la plate-forme BPA (par exemple, les paramètres du serveur NTP, les paramètres du serveur de journalisation, etc.). Les valeurs peuvent être stockées en fonction de la région, du marché et du type de périphérique. Les valeurs paramétrées peuvent être utilisées dans le GCT, le provisionnement de services et les workflows.

Référez-vous à Utilisation des écarts de marché pour plus de détails.

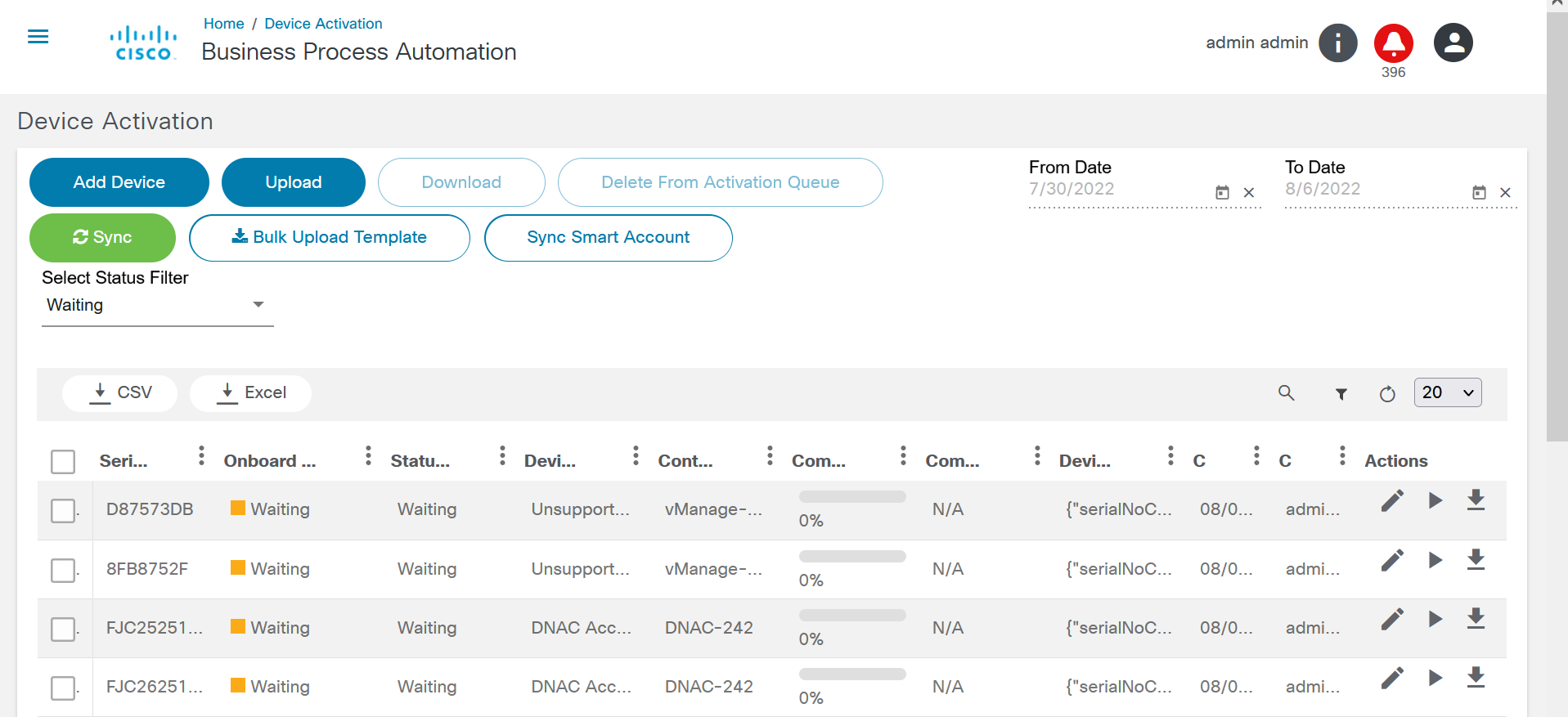

Activation du périphérique

L'application Device Activation active la mise en service automatique (ZTP) pour les périphériques via le protocole SNMP (Simple Network Management Protocol) ou les notifications DHCP. Les détails du périphérique pour ZTP (y compris le numéro de série) peuvent être intégrés via l'application Device Activation. Lors d'un événement SNMP/DHCP, le workflow d'activation du périphérique est déclenché pour intégrer le périphérique. L'application tire parti des fonctionnalités des variations du marché/du monde, des modèles GCT et des différences avant/après dans les workflows d'activation des périphériques.

Référez-vous à Activation de périphérique du Guide de l'utilisateur BPA pour plus de détails.

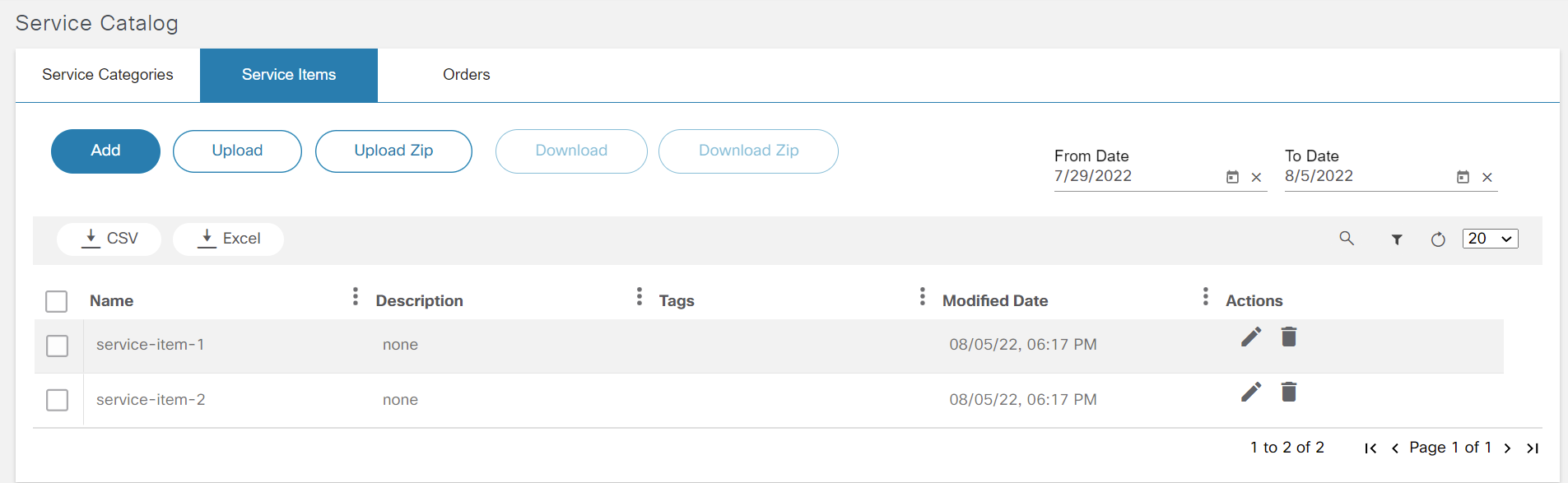

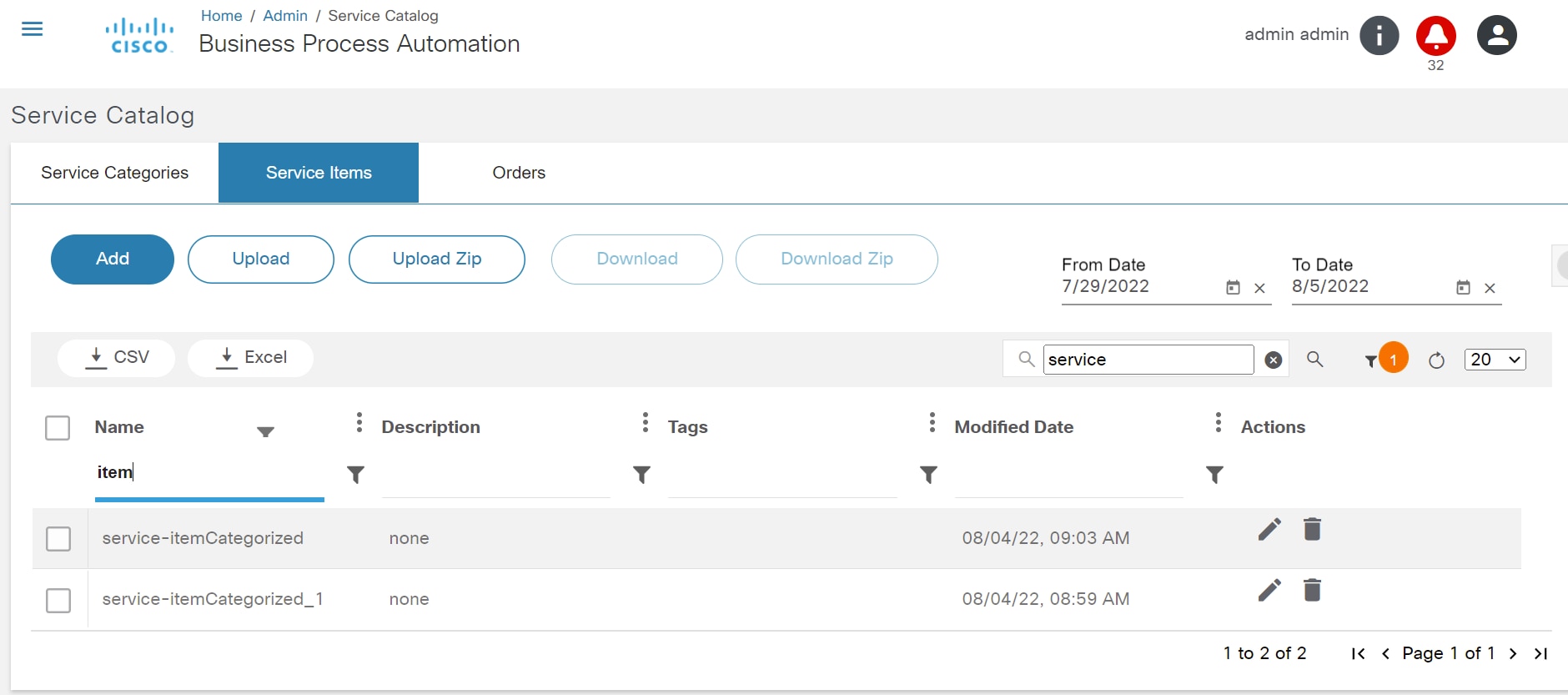

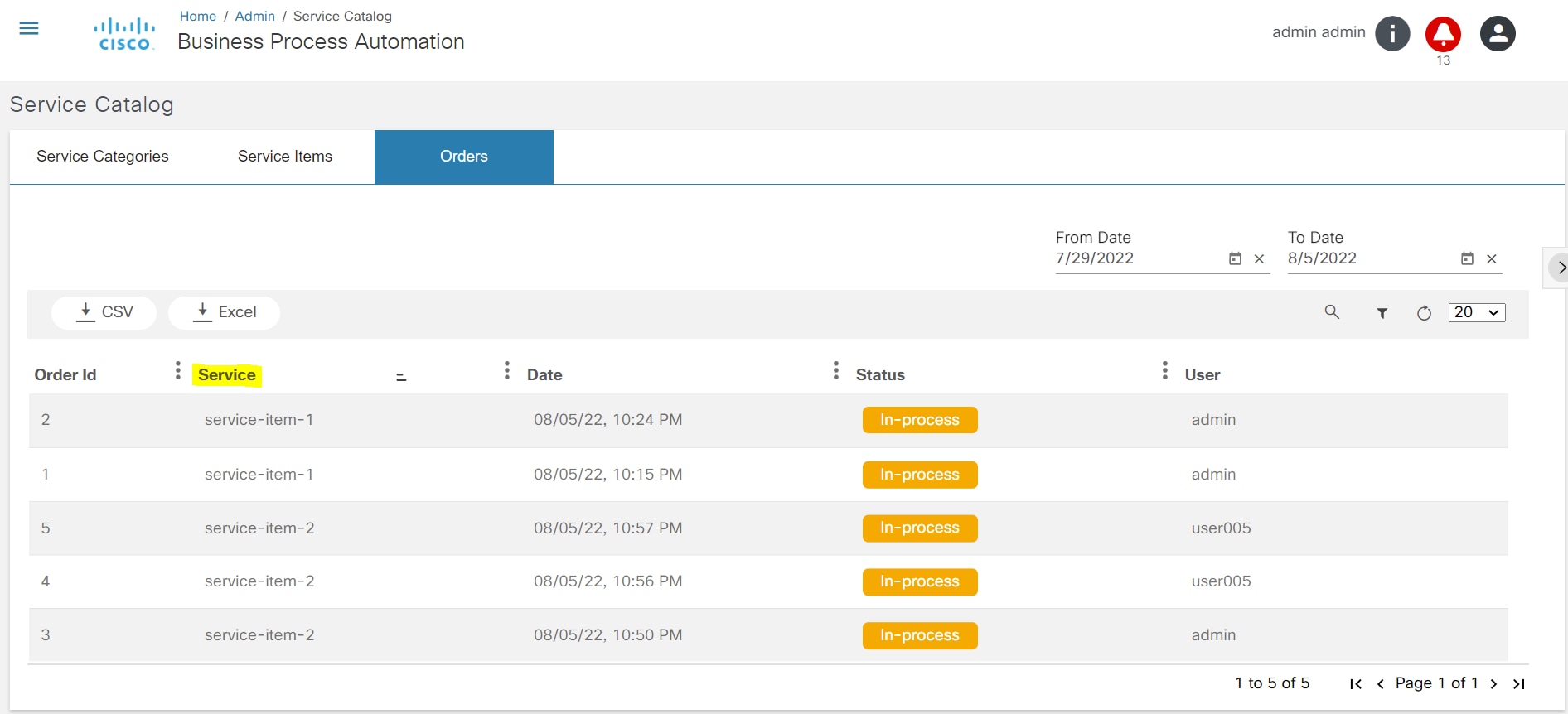

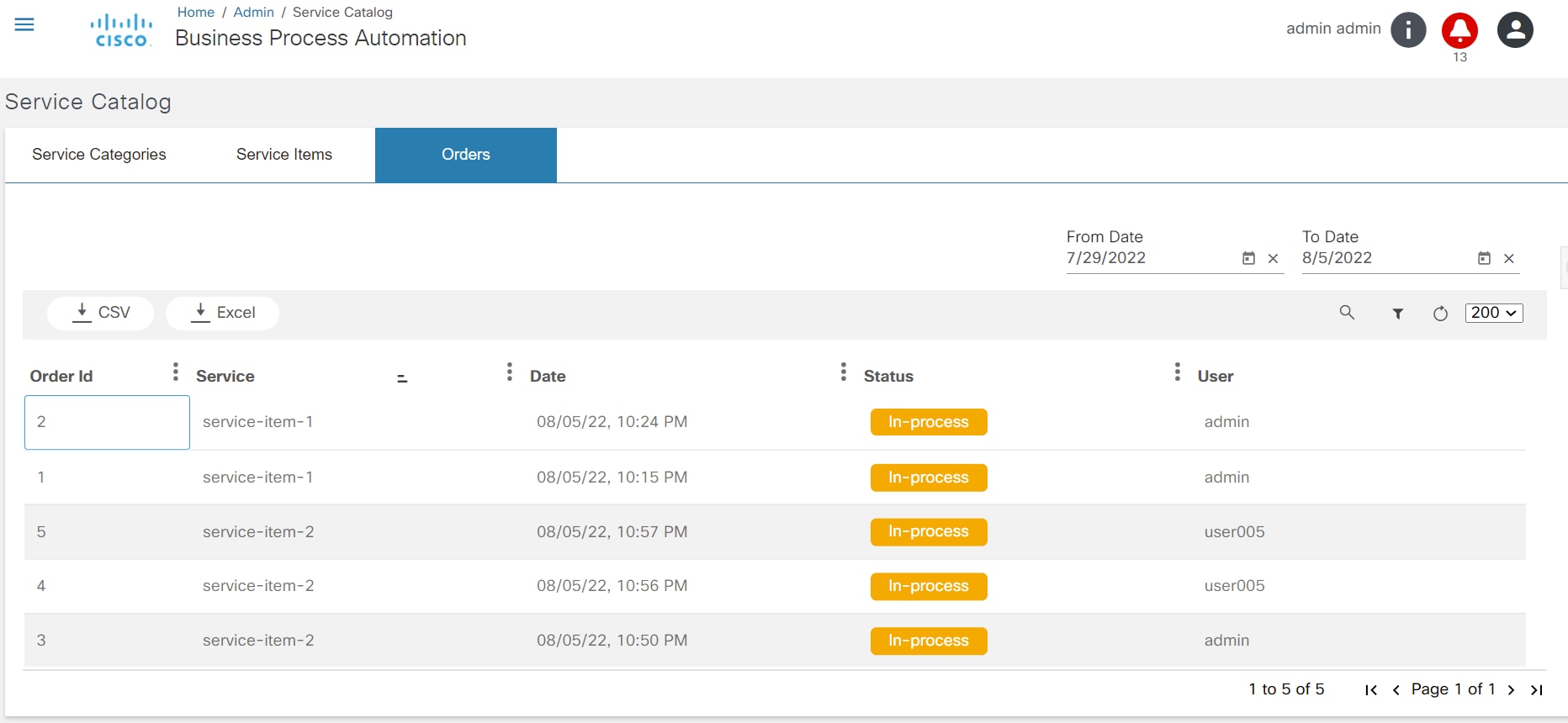

Catalogue de services

L'application Catalogue de services fournit une vue unifiée des services intégrés, des commandes de services et de l'état des services. Cette application permet à l'utilisateur de classer, d'étiqueter, de rechercher et de sélectionner des services. La progression de la commande peut être considérée comme un jalon. Les utilisateurs Admin peuvent gérer les éléments de service, les catégories et les balises.

Référez-vous à Guide de l'utilisateur BPA (Catalogue de services) pour plus de détails.

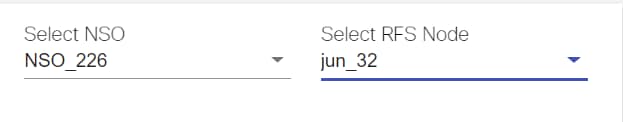

Gestionnaire de validation

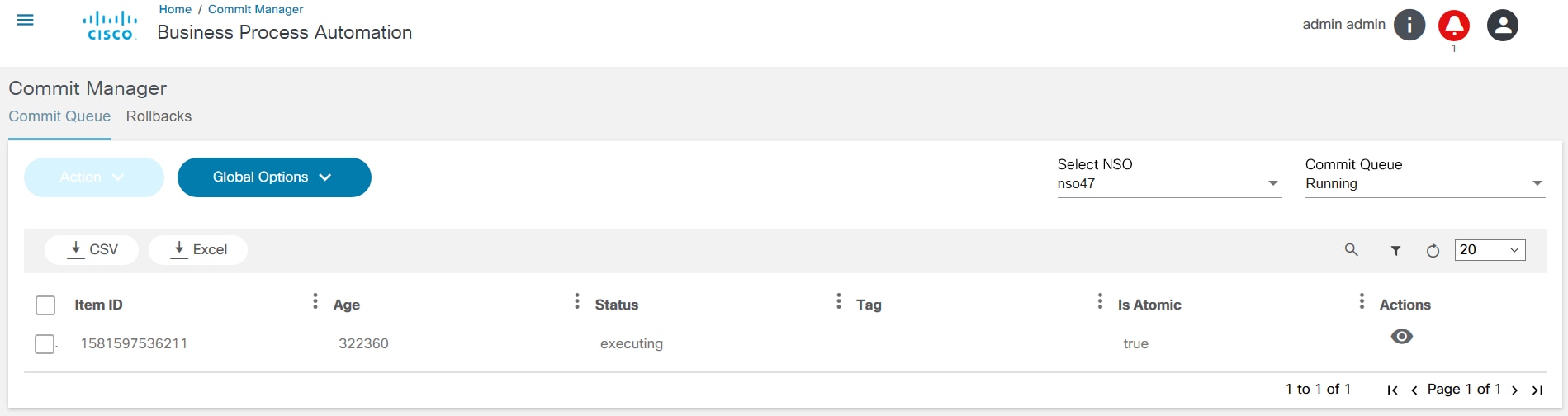

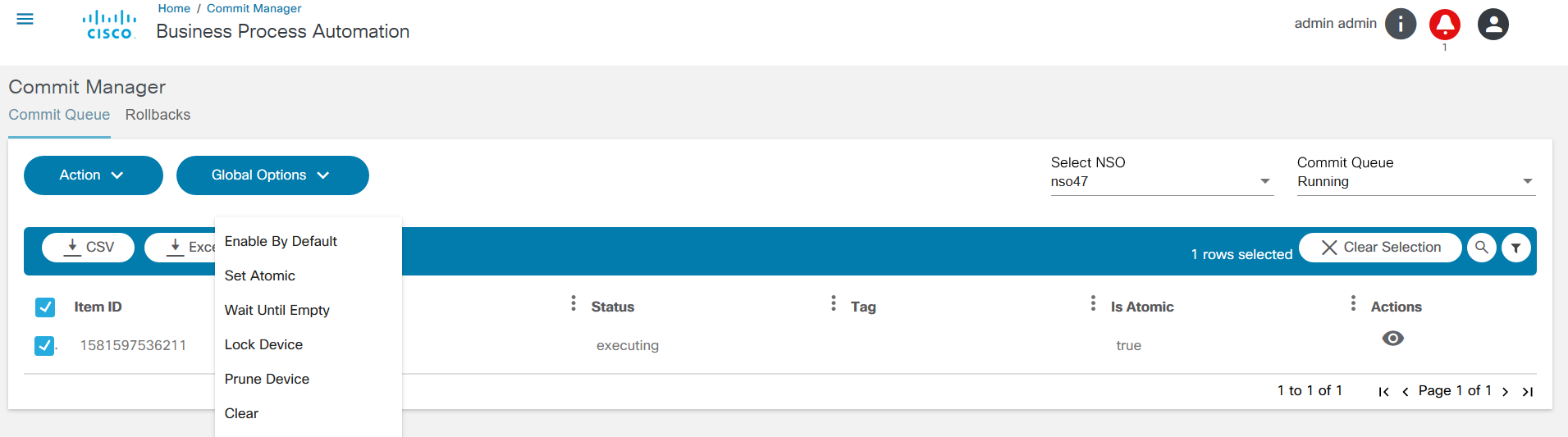

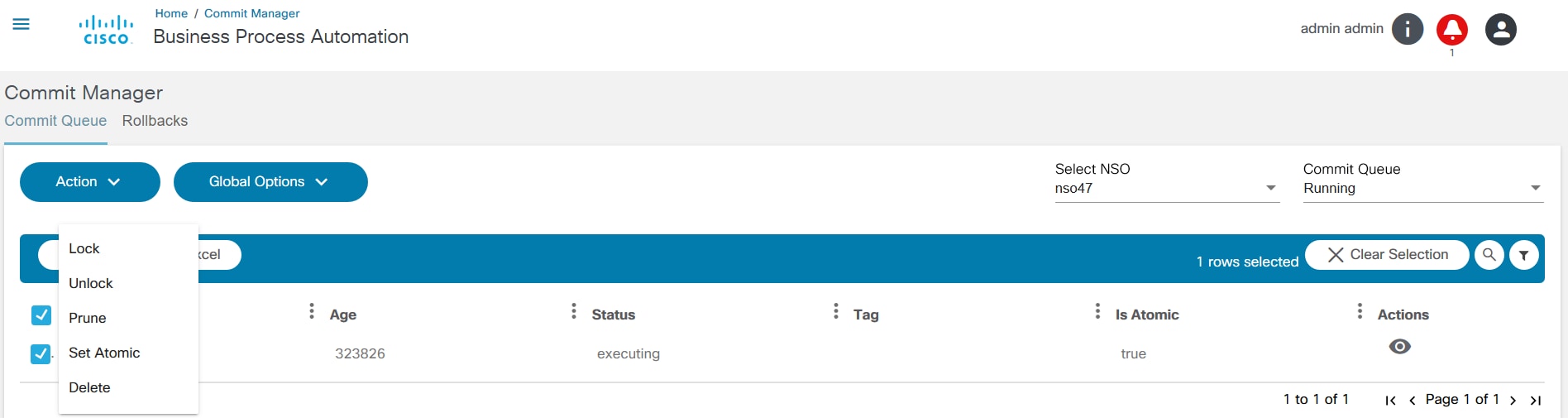

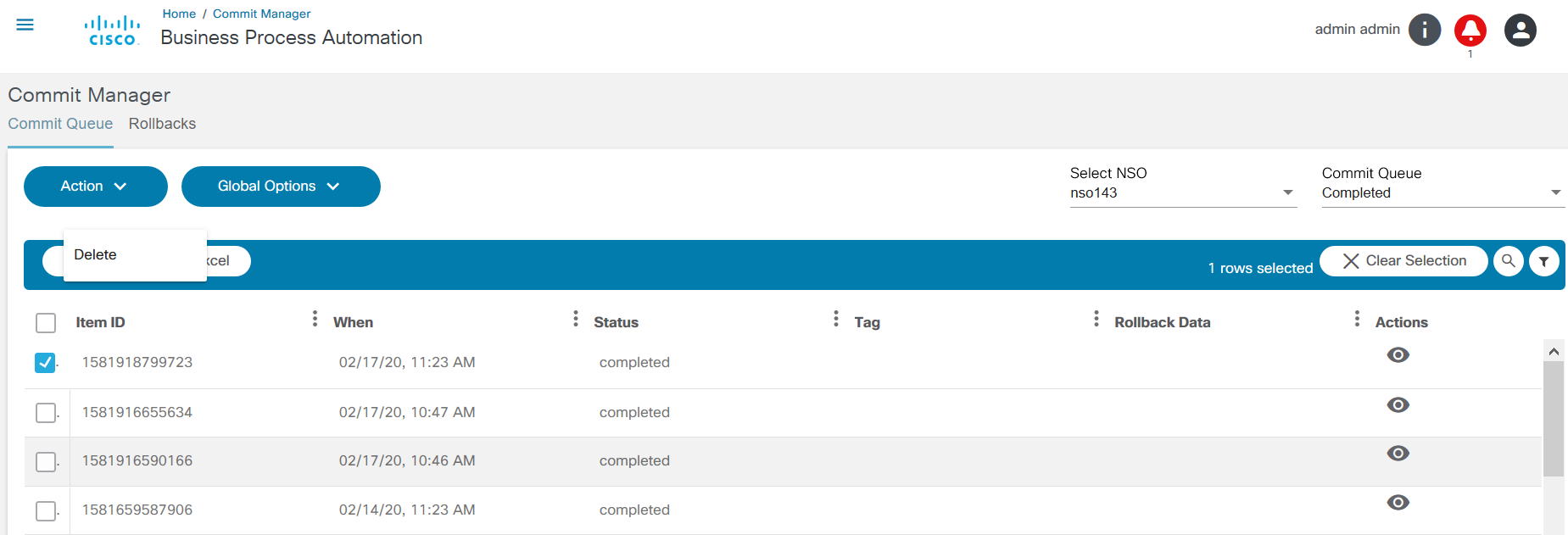

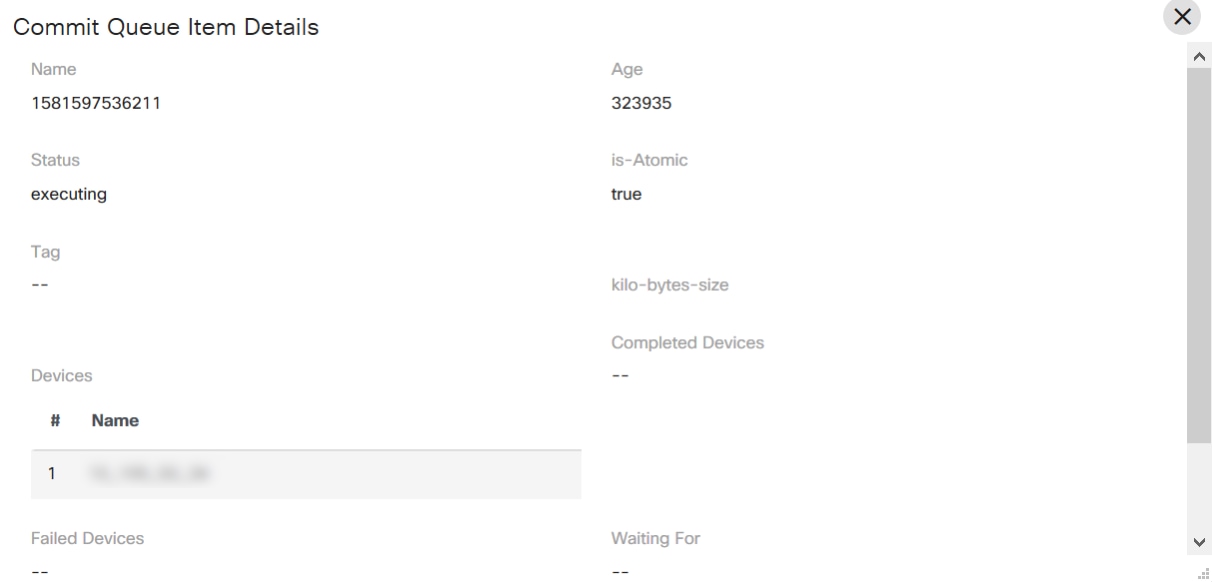

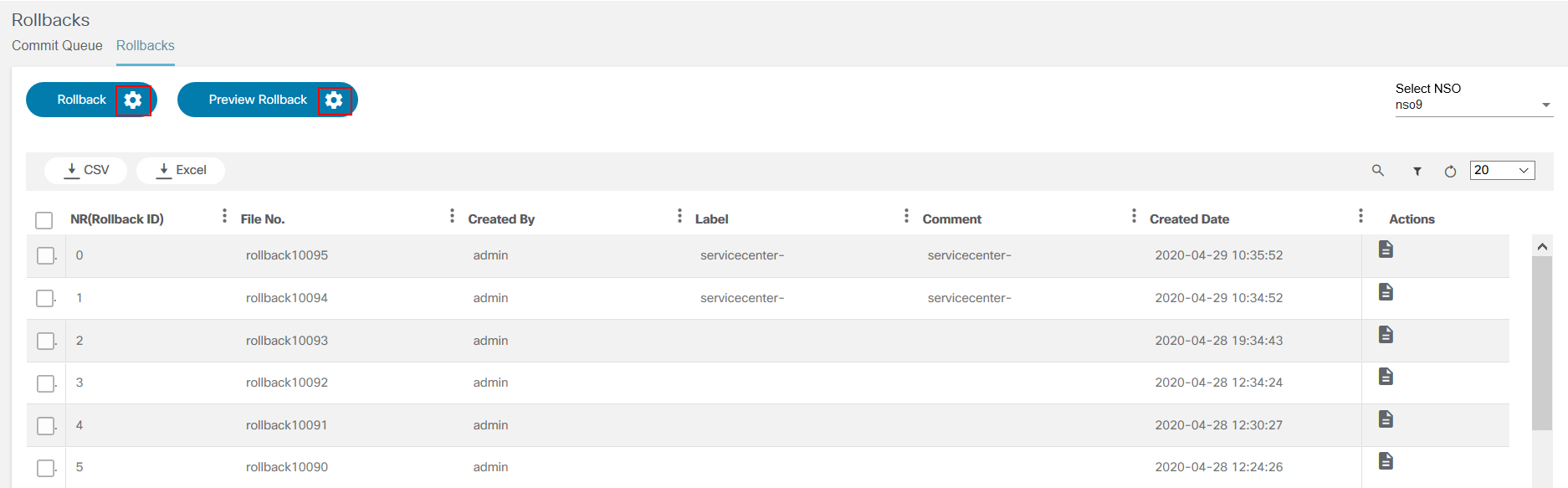

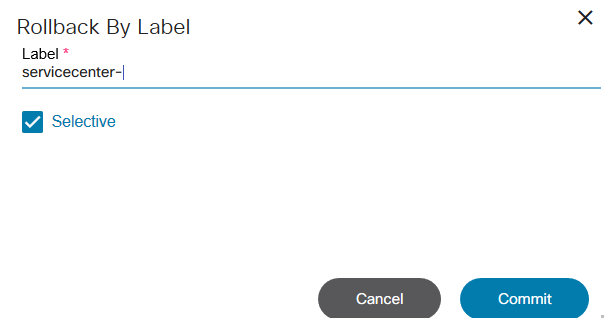

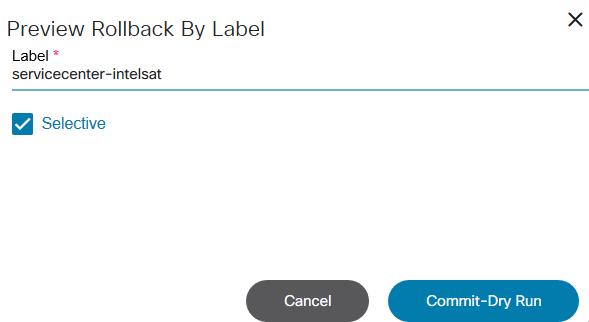

L'application Commit Manager prend en charge :

- Utilisation des files d'attente NSO

- Désactivation ou activation des files d'attente de validation globales

- Affichage des éléments de la file d'attente de validation Capacités NSO pour verrouiller, déverrouiller, élaguer, supprimer, etc.

- Restauration d'un service sur le précédent

Référez-vous à Utilisation de Commit Manager pour plus de détails.

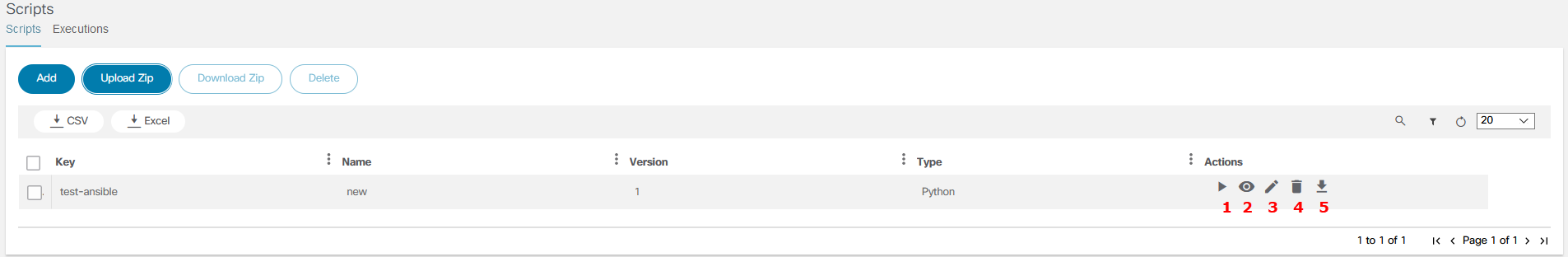

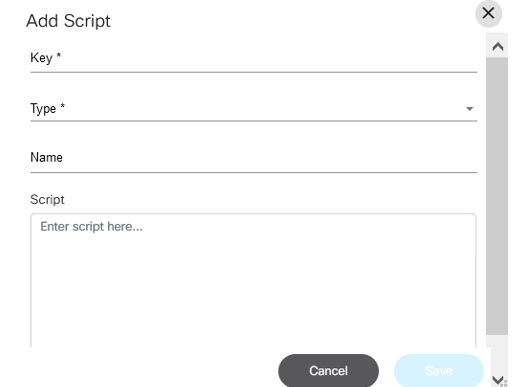

Script Runner

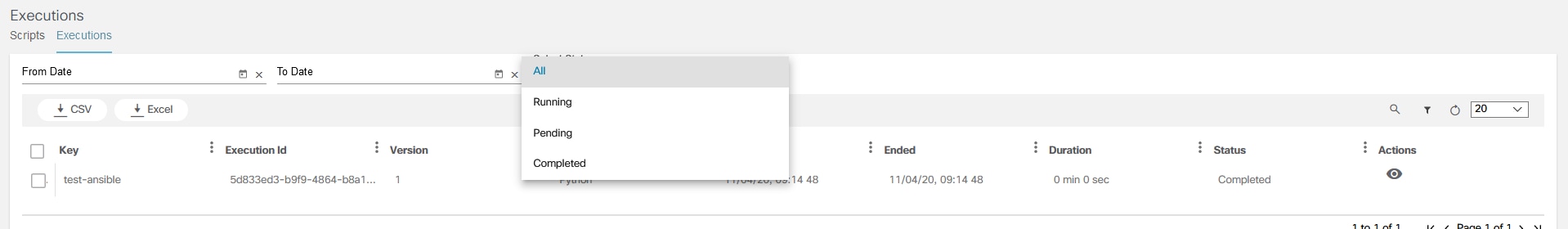

L'application Script Runner est utilisée pour exécuter des scripts Ansible ou Python. Une clé unique est utilisée pour rendre chaque script unique. Les utilisateurs peuvent ajouter, exécuter, afficher, modifier, supprimer et télécharger des scripts et vérifier l'état des scripts exécutés (par exemple, en cours d'exécution, en attente, terminés ou tous) en fonction de la date de début à la date de fin.

Référez-vous à Utilisation de l'application Script Runner pour plus de détails.

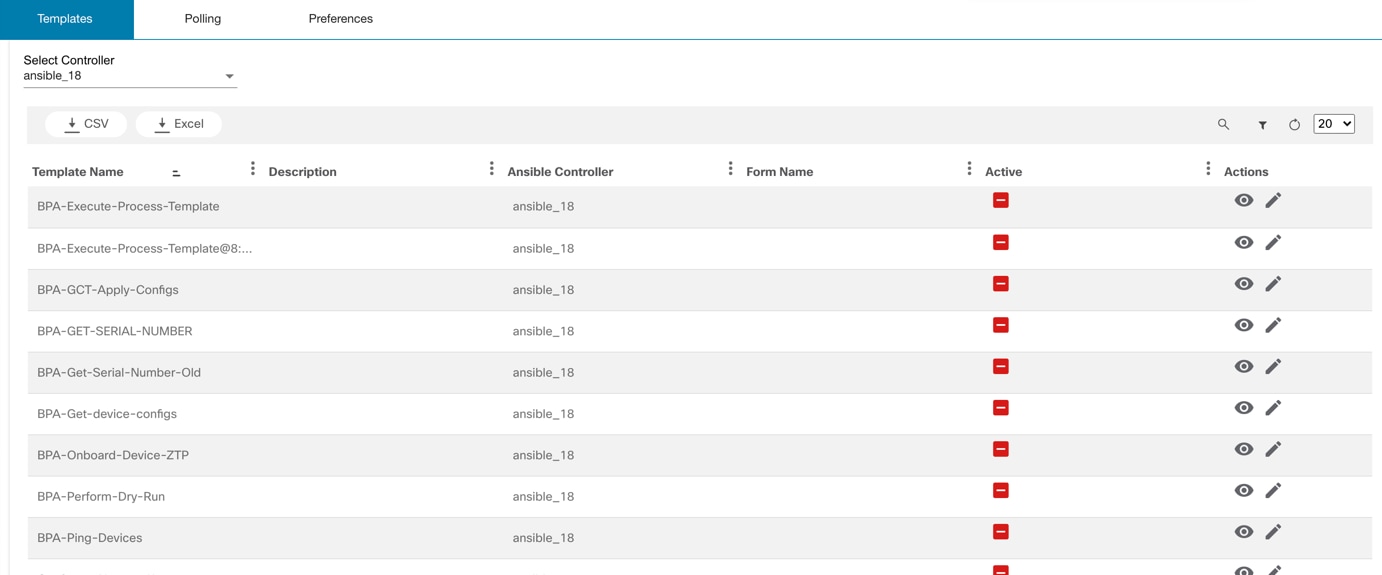

Modèles de réponses

L'application Ansible Template utilise un contrôleur Ansible BPA existant pour gérer Ansible Tower. Cette application ressemble à une application existante pour le contrôleur NSO (par exemple, Service Catalog). Les modèles utilisent les guides sous-jacents pour exécuter des tâches de service sur l'infrastructure Ansible Tower à l'aide du contrôleur et de l'agent Ansible dans BPA.

Conformité et correction de la configuration

L'application CnR (Configuration Compliance and Remediation) permet aux opérateurs réseau d'exécuter la conformité de la configuration des périphériques à l'aide de politiques définies par l'utilisateur. Les stratégies contiennent des blocs de configuration qui peuvent être créés manuellement ou générés automatiquement par le système à partir de configurations de périphériques sélectionnées. Les utilisateurs peuvent créer des règles par rapport aux blocs. Les valeurs des règles peuvent être extraites de l'application de gestion des données de référence (RefD). Les tâches de conformité peuvent être planifiées ou exécutées à la demande. L'application fournit un tableau de bord pour afficher les résumés des violations, ainsi que les détails au niveau du périphérique et du bloc.

Les opérateurs peuvent corriger les violations de conformité à l'aide du cadre de résolution. Ce cadre utilise des workflows, des modèles de configuration (par exemple, GCT) et des modèles de processus. Les tâches de conversion peuvent être planifiées ou exécutées à la demande.

Référez-vous à Conformité et correction de la configuration du Guide de l'utilisateur BPA pour plus de détails.

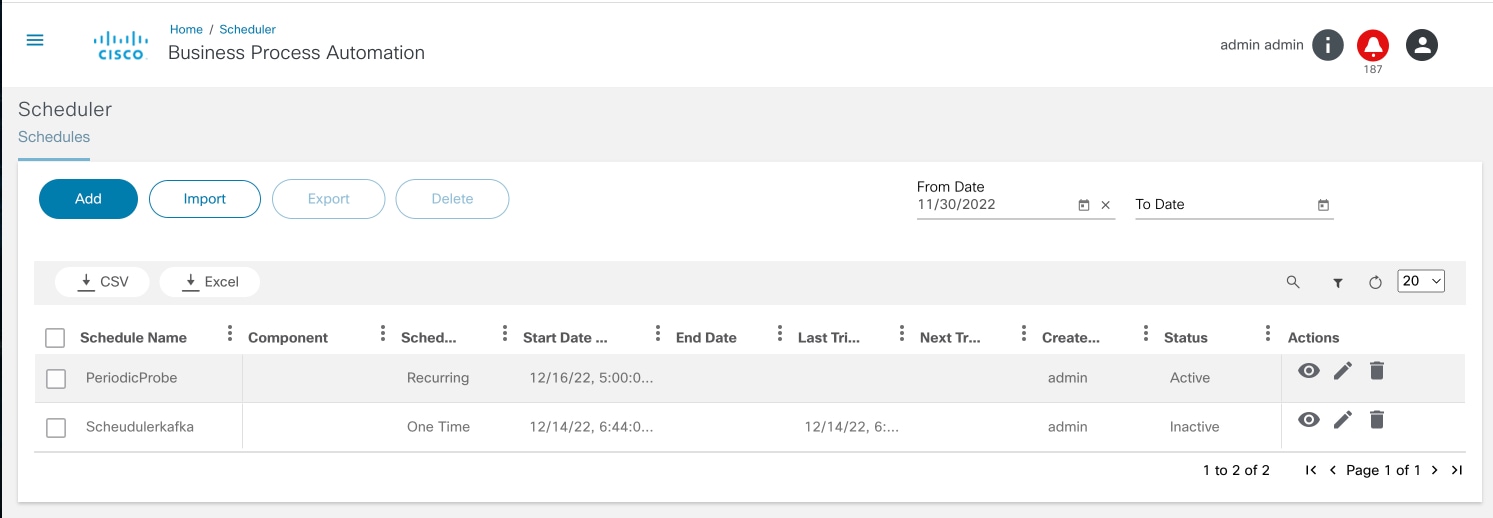

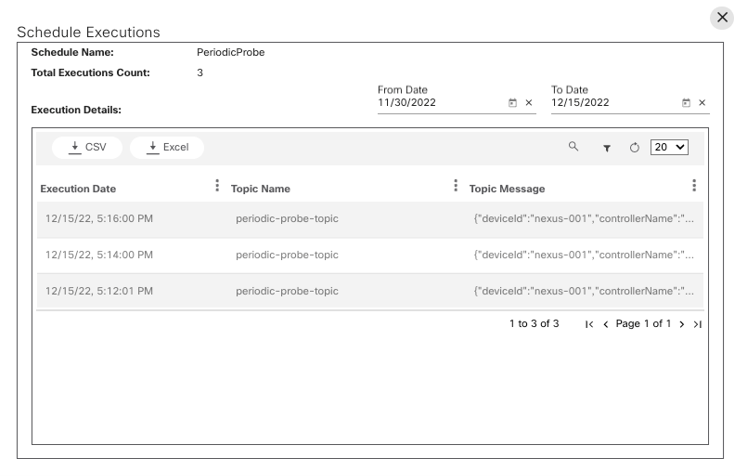

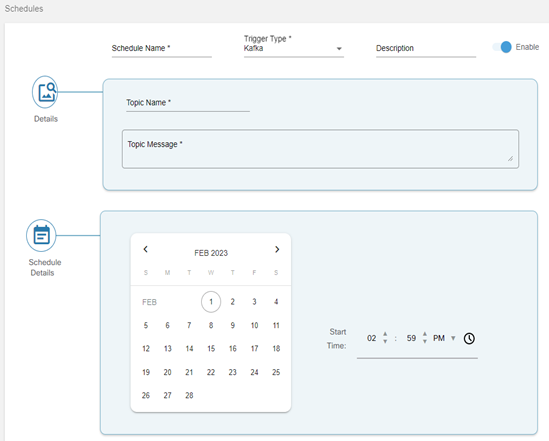

Planificateur

L'application Planificateur est un service courant qui permet à d'autres cas d'utilisation et équipes de livraison de planifier des tâches arbitraires. La planification peut être ponctuelle ou récurrente. Le planning déclenche et avertit les utilisateurs finaux par le biais de messages Kafka qui sont consommés par l'application réceptrice.

Référez-vous à la section Utilisation du planificateur pour plus de détails.

Mise à niveau OS

Le cadre de mise à niveau du système d'exploitation est une solution complète, interdomaine et intercontrôleur, qui repose sur la plate-forme BPA v4.0 pour les mises à niveau logicielles. Il prend en charge plusieurs contrôleurs, en commençant par la prise en charge de Cisco Catalyst Center, vManage et NSO dans cette version et en s'étendant pour inclure des contrôleurs supplémentaires dans les versions ultérieures.

Référez-vous à Guide de l'utilisateur BPA Mise à niveau du SE pour plus de détails.

IC/CD-CT

Continuous Integration, Continuous Delivery - Continuous Testing (CI/CD-CT) est une solution de produit viable minimum qui prend en charge la création et l'exécution de pipelines de cas d'utilisation avec des fonctionnalités limitées.

Description et fonctionnalités clés

Le tableau de bord BPA offre une visibilité unifiée pour les services de pipeline CI/CD-CT suivants :

| Service | Description |

|---|---|

| NFV | Prise en charge de l'orchestration de bout en bout de la fonction VNF (Virtual Network Function) avec pré-vérification et post-vérification pertinentes. Les intégrations de pipeline NFV incluent : - GitHub pour les artefacts tels que les fichiers .sol et les configurations Day0 - CXTM pour exécuter des scénarios de test avant et après vérification - Outils d'analyse de sécurité pour exécuter les vérifications de vulnérabilité - JFrog Artifactory pour télécharger des artefacts à réviser / utiliser dans différents environnements - Pile NFV MANO pour exécuter ce pipeline et orchestrer les instances VNF |

| Modèle Golden Config (GCT) | Prend en charge l'application de configurations spécifiques aux périphériques à l'aide d'applications BPA GCT. Les intégrations de pipeline GCT incluent : - GitHub pour les artefacts comme les configurations - CXTM pour exécuter des scénarios de test avant et après vérification - Outils d'analyse de sécurité pour exécuter les vérifications de vulnérabilité - JFrog Artifactory pour télécharger des artefacts exécutés avec succès pour les réviser ou les utiliser dans différents environnements |

| Pipelines Jenkins externes | Pipelines Jenkins externes Permet aux utilisateurs de s'intégrer aux pipelines Jenkins en fonctionnement externe et de surveiller et d'exploiter ces pipelines à partir de tableaux de bord BPA unifiés. |

Principaux avantages

- BPA fournit un tableau de bord unifié avec toutes les créations et exécutions de pipeline.

- Le pipeline CI/CD-CT permet aux utilisateurs de créer des pipelines pour l'étape de développement et est promu automatiquement dans les environnements de pré-production et de production.

- Les pipelines sont intégrés aux bots GitHub. L'exécution du pipeline est automatiquement déclenchée lorsque les artefacts changent dans GitHub.

Contrôleurs et plates-formes pris en charge

| Domaine | BPA | Contrôleur |

|---|---|---|

| Générique | Version 4.0.2 | NSO |

Référez-vous à Guide de l'utilisateur BPA CI/CD-CT pour plus d'informations.

Sauvegarde et restauration

L'infrastructure de sauvegarde et de restauration est une solution complète, interdomaine, intercontrôleur et basée sur la plate-forme BPA v4.0 pour sauvegarder et restaurer la configuration des périphériques depuis ou vers des périphériques. Le framework implémente une approche basée sur les capacités des agents pour récupérer la configuration à partir des périphériques. La fonction de restauration est mise en oeuvre à l'aide de workflows pour une personnalisation facile. Le cadre prend en charge le stockage de la configuration des périphériques dans un système externe à l'aide d'une approche de plug-in.

Référez-vous au Guide de l'utilisateur BPA Sauvegarde et restauration pour plus de détails.

Gestion des données de référence

RefD est une application qui gère les données locales et externes dans BPA, qui est exploitée par d'autres applications de cas d'utilisation BPA pour la récupération dynamique des données de variables.

Description et fonctionnalités clés

RefD fournit un tableau de bord unifié pour gérer les noeuds de données hiérarchiques. Fonctionnalités clés :

- Interface permettant de créer des noeuds de hiérarchie de données variables, de remplir les données de variables locales ou d'associer une source externe pour extraire périodiquement les données de variables

- API de requête robuste pour rechercher des paires clé-valeur sur toutes les hiérarchies de noeuds ou les noeuds ciblés

- Les API RefD peuvent être utilisées par des applications et des exemples d'utilisation pour extraire et gérer des variables dynamiques

- Sert de proxy pour récupérer des variables externes à partir d'applications (par exemple, IP Address Management (IPAM), GitHub, Gitlab, Simple Storage Service, NSO, etc.) à l'aide de la structure de plug-in

- Prend en charge les politiques d'accès via des groupes de ressources pour un accès granulaire aux noeuds

- Prend en charge divers types de données (par exemple, JSON, CSV, YAML, propriétés et formulaires génériques BPA)

Principaux avantages

- Gère toutes les données linéaires ou hiérarchiques pour les applications au sein ou en dehors du BPA

- L'extension d'une actualisation des données à tout nouveau système externe est enfichable à l'aide de plug-ins

- Tableau de bord unifié permettant à l'utilisateur de gérer facilement toutes les opérations CRUD et de recherche du noeud

- Prend en charge le masquage des données et l'accès contrôlé aux données à l'aide de politiques d'accès et RBAC

Contrôleurs et plates-formes pris en charge

| Domaine | BPA | Contrôleur |

|---|---|---|

| Générique | Version 4.1.1 | NSO |

Référez-vous à Gestion des données de référence du Guide de l'utilisateur BPA pour plus d'informations.

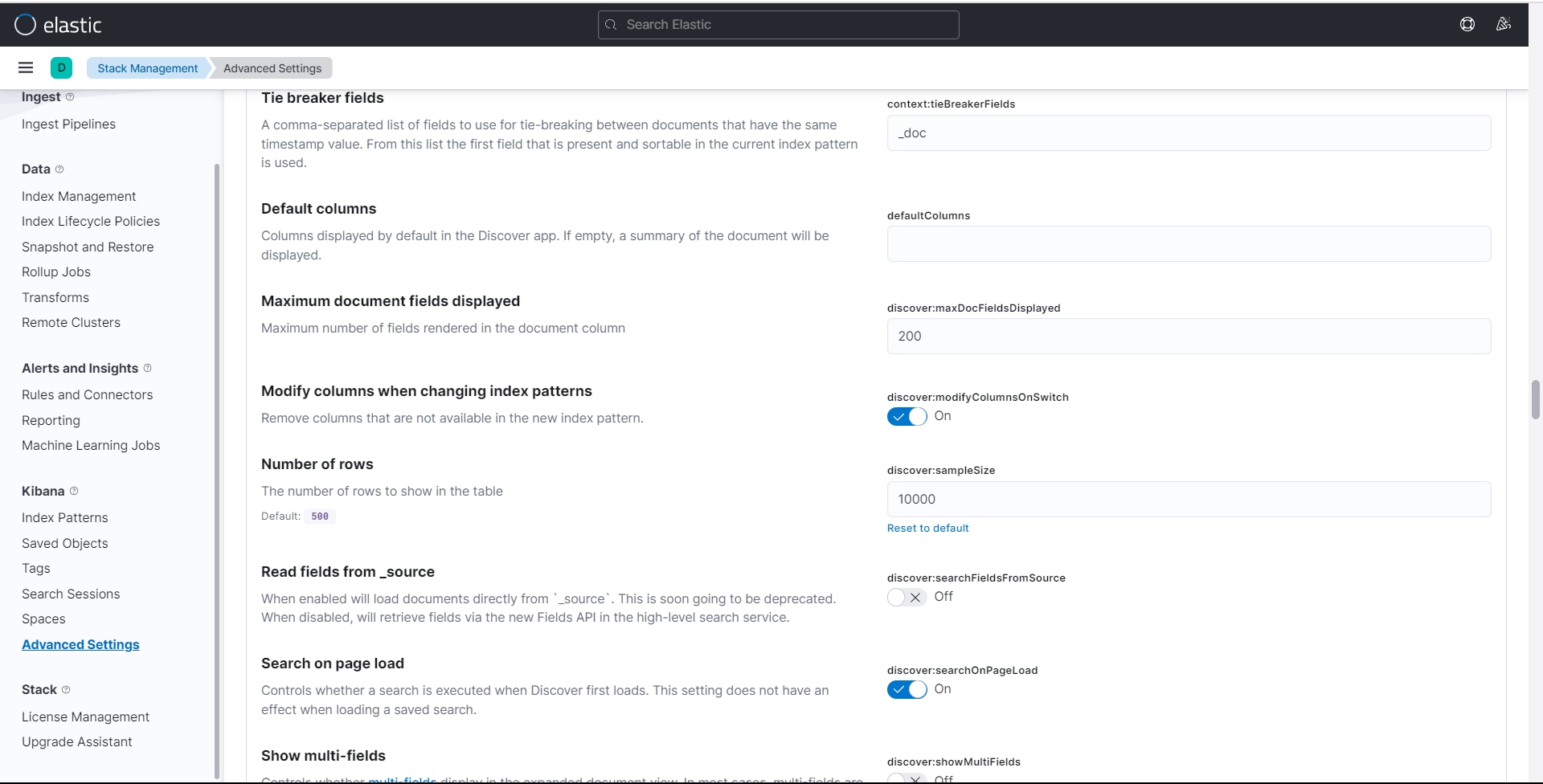

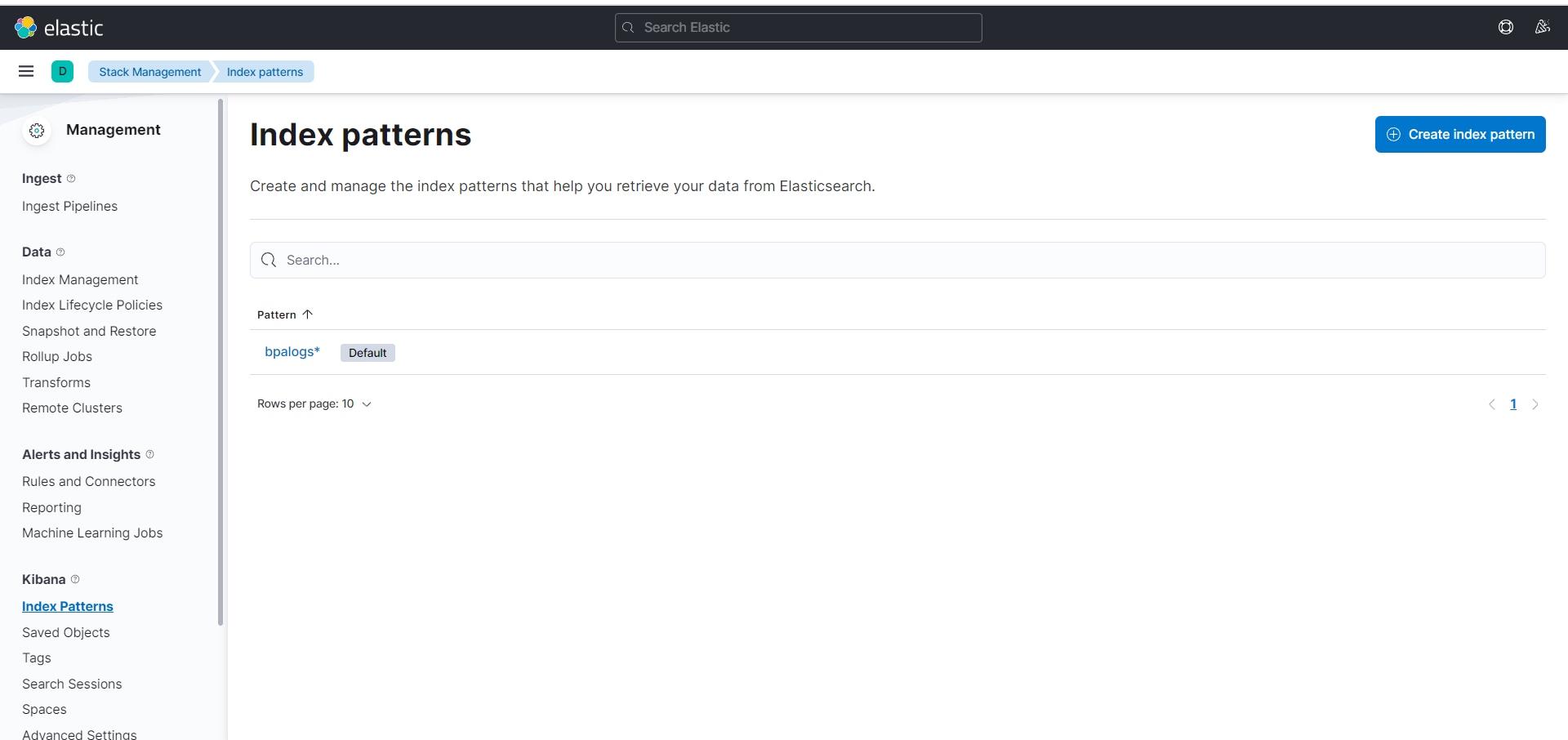

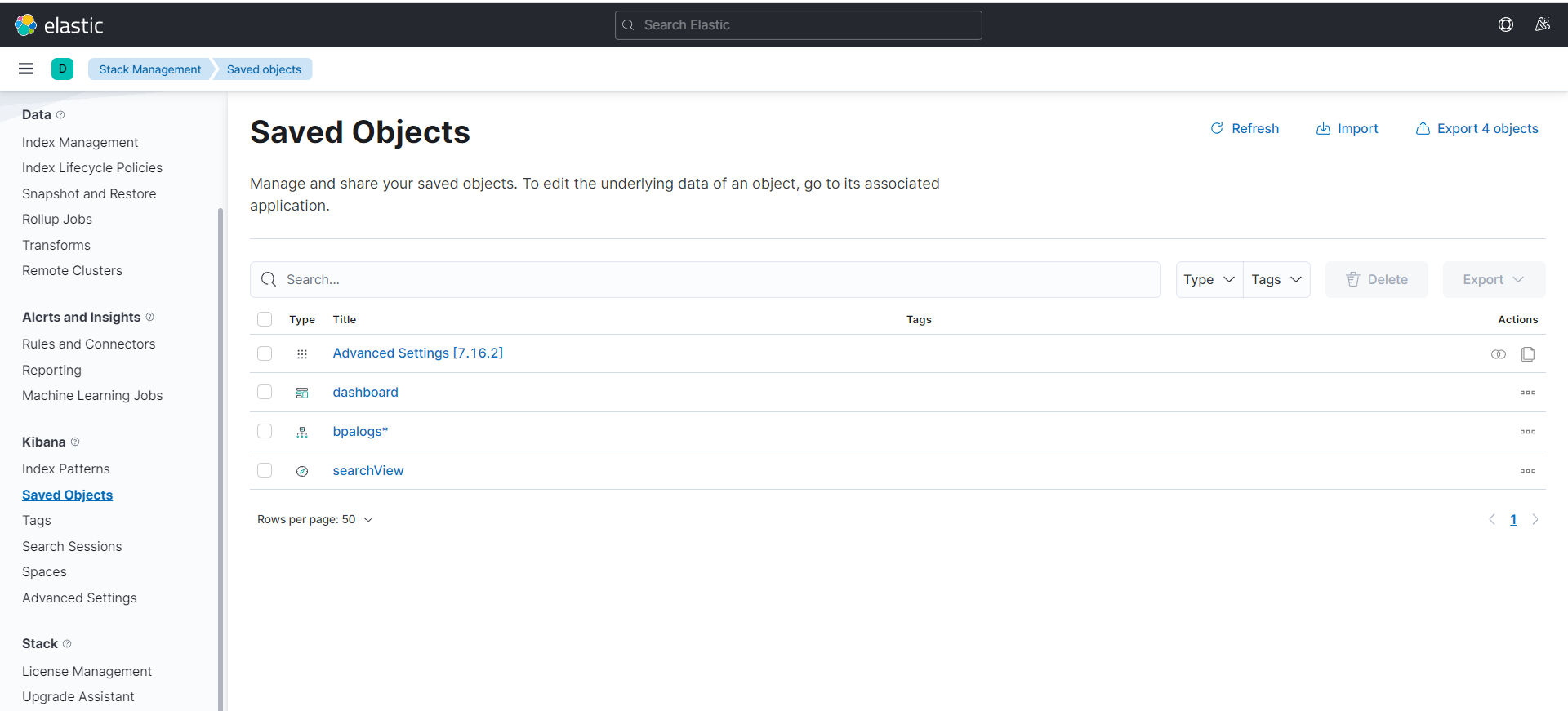

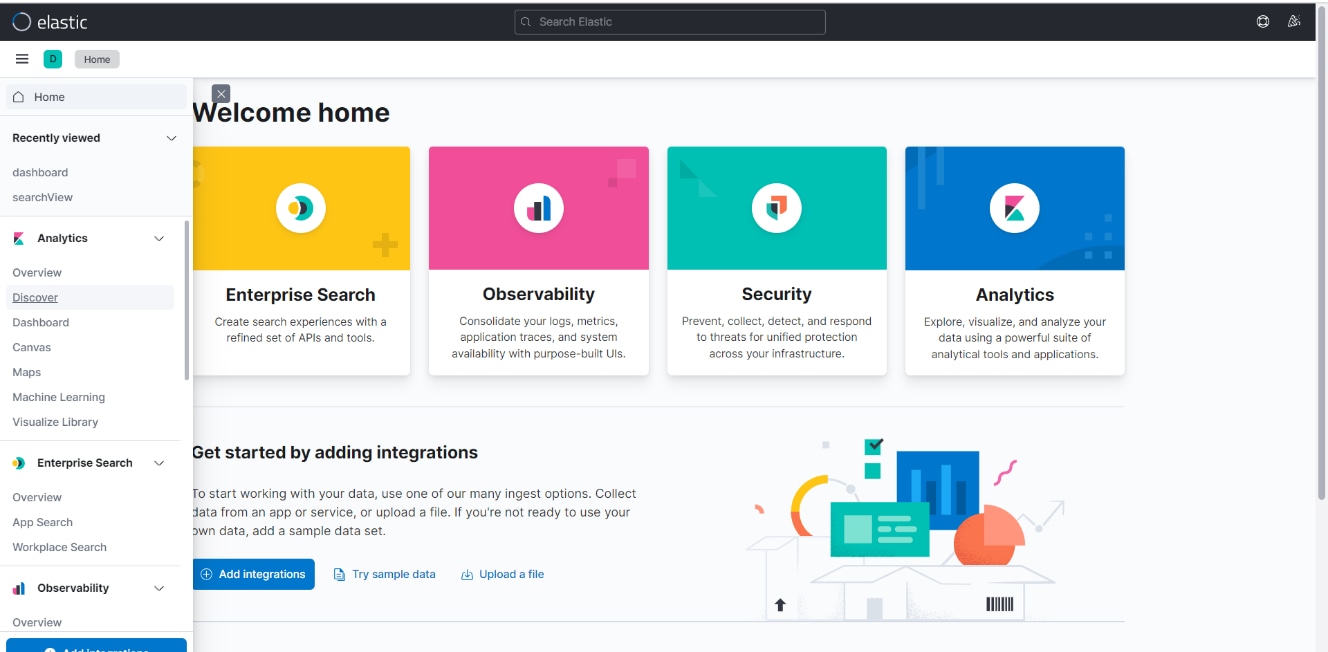

Portail d'interface utilisateur classique BPA

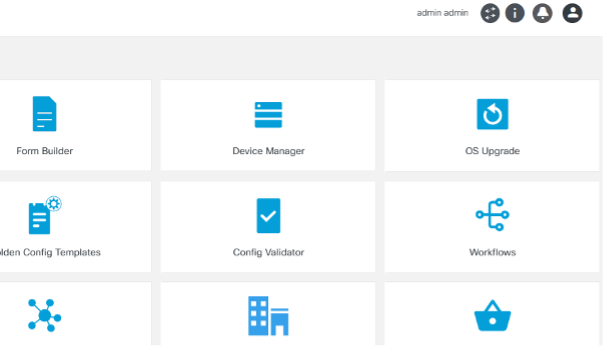

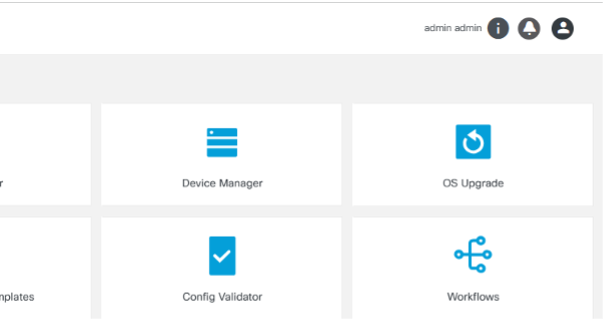

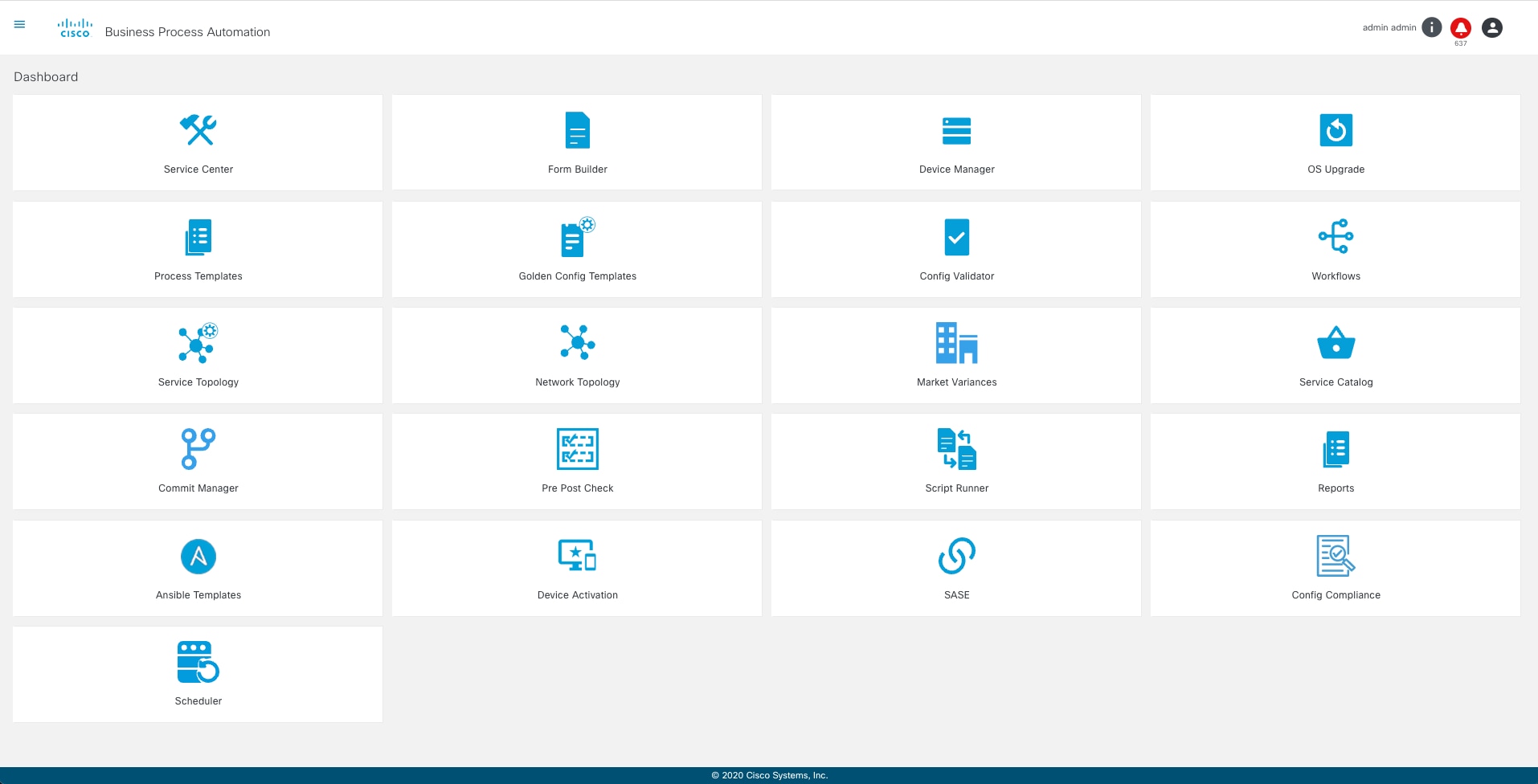

Ce chapitre détaille toutes les opérations d'interface utilisateur qui peuvent être effectuées à l'aide de l'application BPA Classic Portal.

Navigation des applications de base

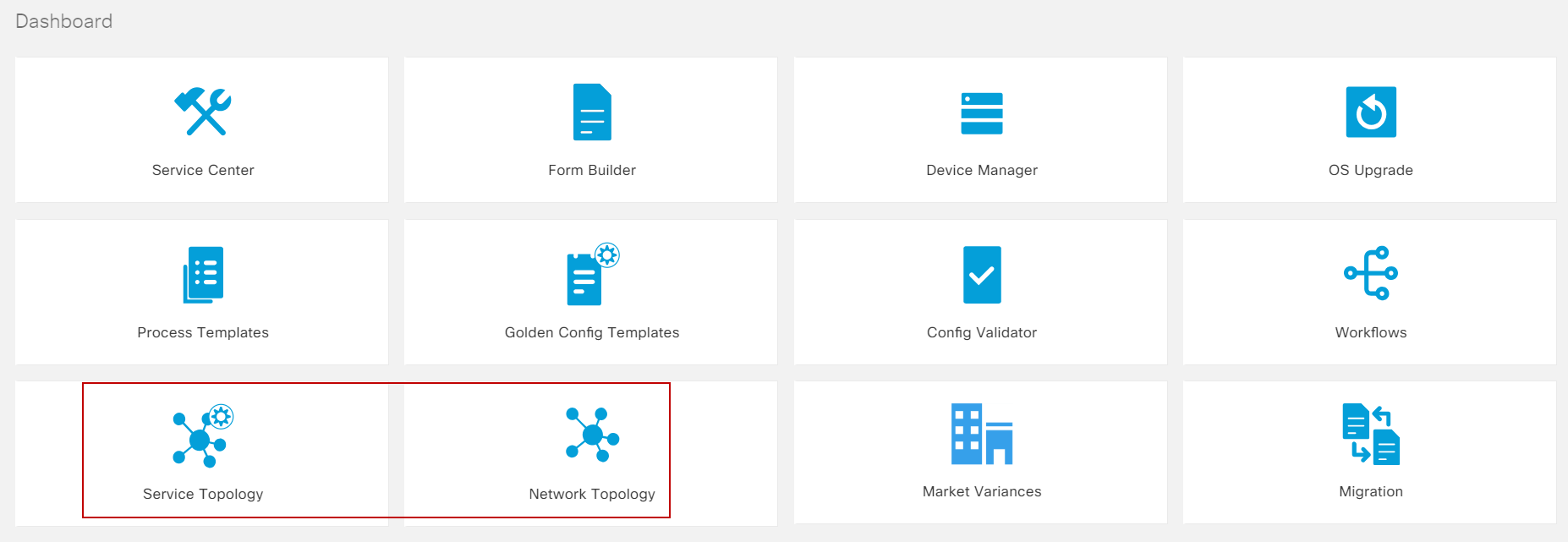

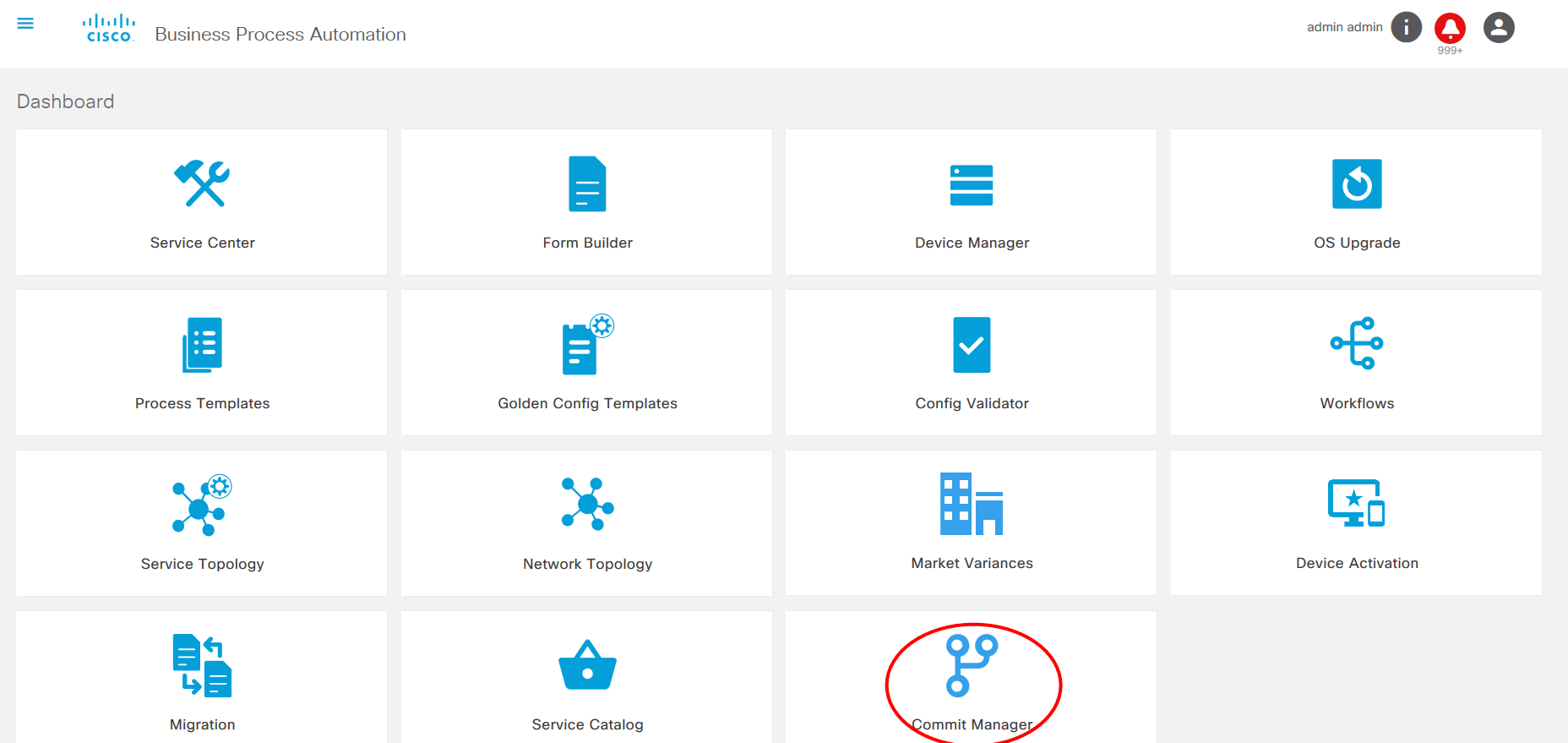

L'image ci-dessous illustre l'application telle qu'elle s'affiche généralement lorsque les utilisateurs y accèdent. La page d'accueil affiche les applications d'entreprise en fonction des autorisations accordées au(x) groupe(s) d'utilisateurs affecté(s). L'icône Notification avertit les utilisateurs avec des alertes provenant des applications.

Les applications suivantes s'affichent sur la page d'accueil :

- Centre de services

- Générateur de formulaires

- Gestionnaire de périphériques

- Mise à niveau OS

- Modèles de processus

- CCG

- Validateur de configuration

- Workflows

- Topologie

- Variations du marché

- Activation du périphérique

- Migration

- Catalogue de services

- Gestionnaire de validation

- Script Runner

- Modèles de réponses

- Conformité de configuration

- Planificateur

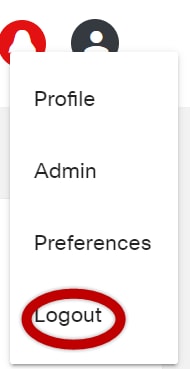

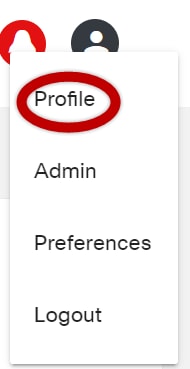

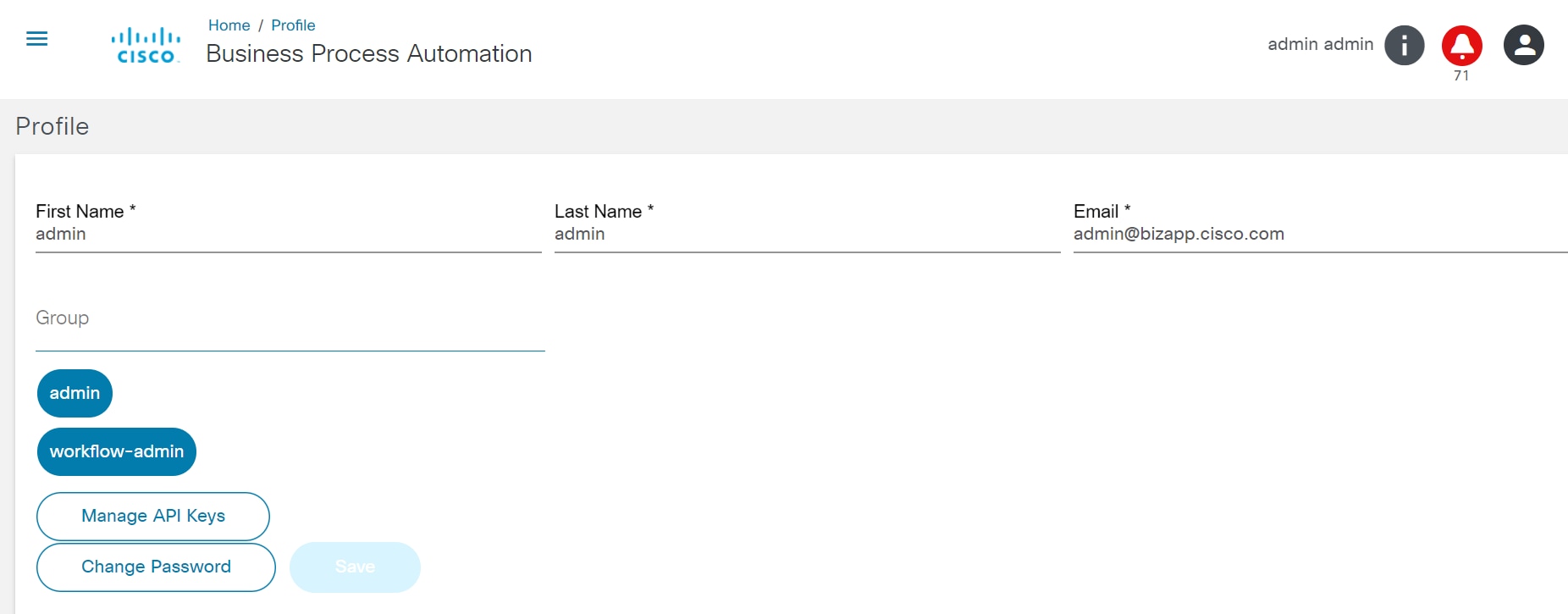

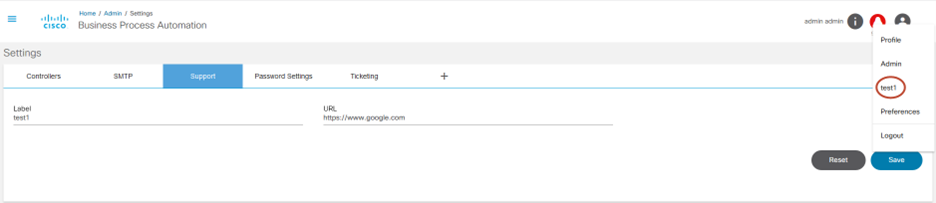

L'icône Profil utilisateur comprend les options suivantes :

- Profil

- Admin (visible pour les utilisateurs admin)

- Préférences

- Déconnexion

Référez-vous à la section Utilisation des applications d'entreprise pour plus de détails.

Tableau Description des icônes communes

Le tableau ci-dessous illustre les icônes courantes utilisées dans l'application.

| Icône | Description |

|---|---|

|

Afficher la liste des applications |

|

Contient les options suivantes : Profil, Admin, Préférences et Déconnexion |

|

Afficher les détails sur l'automatisation des processus d'entreprise, tels que les détails du service principal et de la version du service d'authentification |

|

Afficher les notifications |

|

Effectuer l'opération de modification |

|

Effectuer l'opération de suppression |

|

Actualiser les données |

|

Afficher et modifier les paramètres |

|

Afficher le schéma |

|

Suspendre une action |

|

Arrêter une action |

|

Afficher le résultat |

|

Télécharger |

|

Afficher les détails du périphérique |

|

Représente un service |

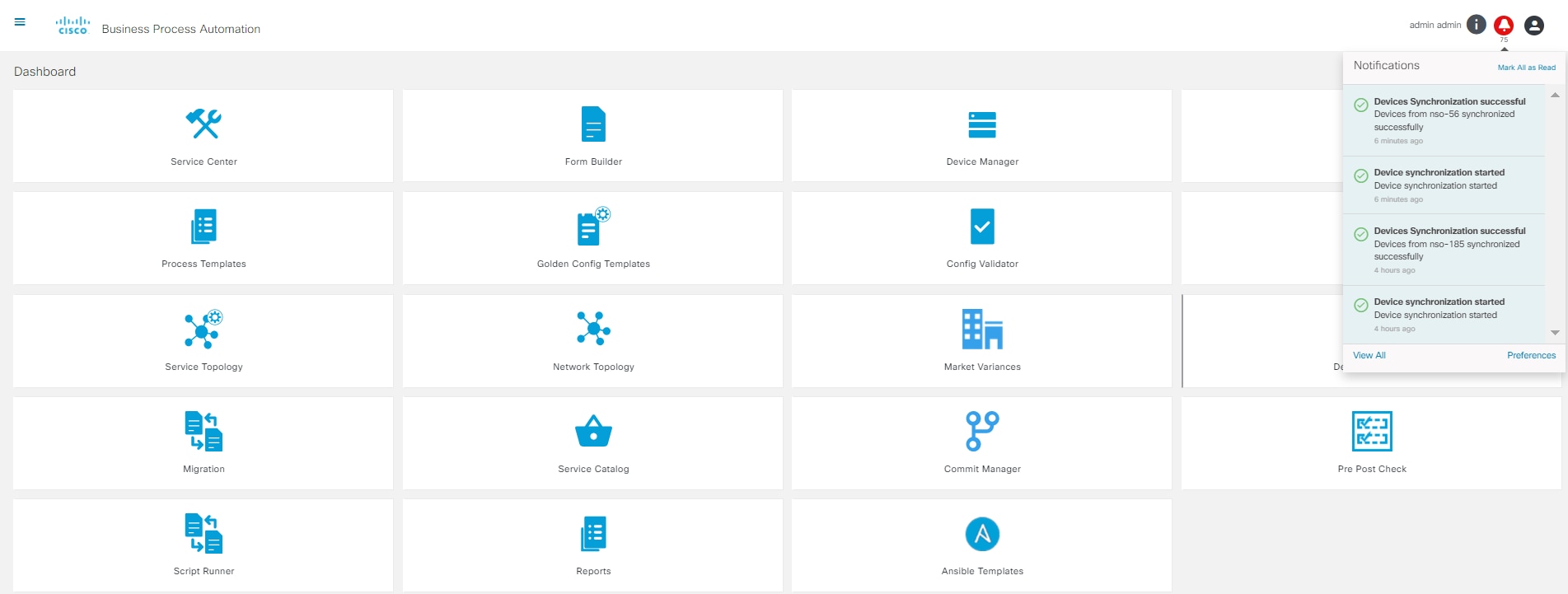

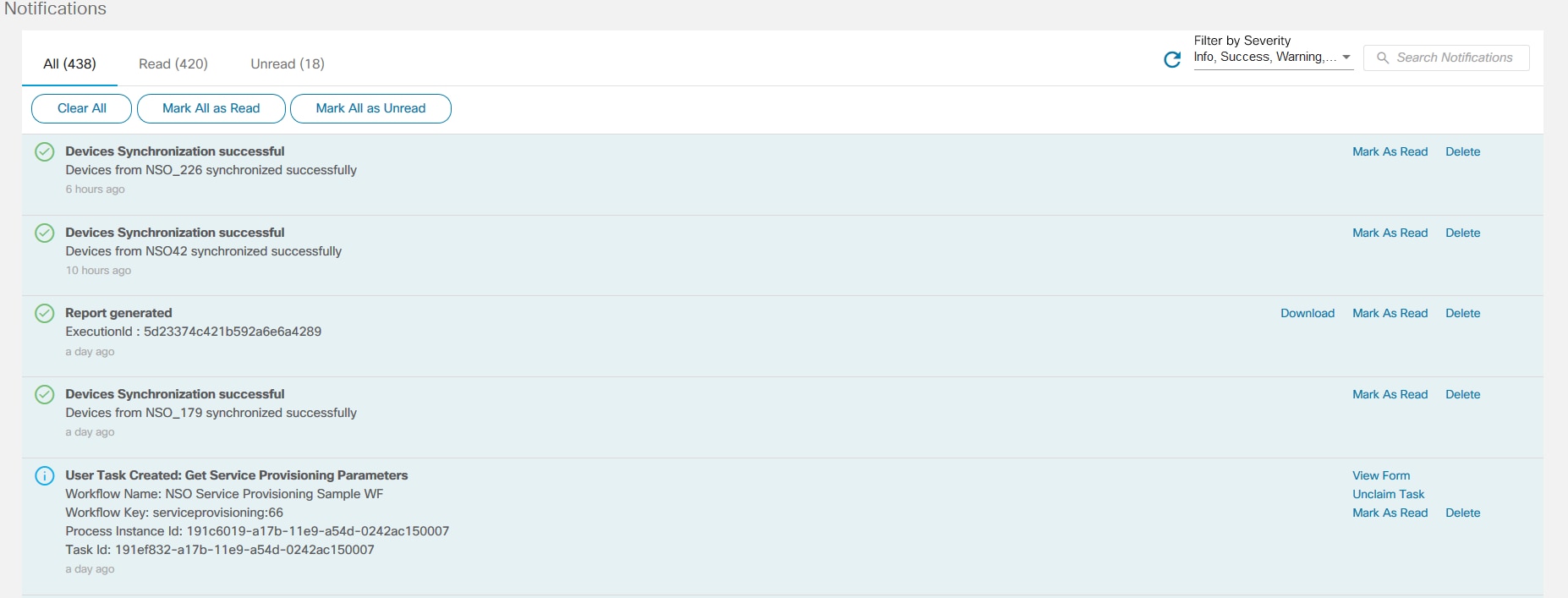

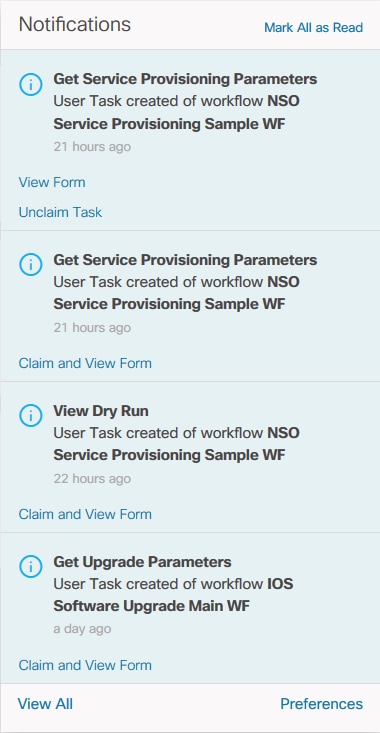

Notifications

Les notifications sont des alertes présentées aux utilisateurs lorsque certains événements se produisent dans BPA. Les alertes sont affichées pour les événements tels que :

- Notifications Netconf pour NSO configuré (chaque NSO doit être configuré dans conf/snmp-trap/config.json)

- Topologie réseau mise à jour

- Expiration du mot de passe

- Une application ou un workflow envoie un message aux utilisateurs lors de l'exécution des opérations demandées par l'utilisateur

- Une tâche est attribuée à un utilisateur

Sélectionnez l'icône Notification dans le coin droit de la page pour afficher les notifications.

Pour afficher toutes les notifications, sélectionnez Afficher tout. Les notifications peuvent être filtrées par gravité.

Les tâches utilisateur pertinentes d'un workflow peuvent être reçues sous forme de notifications lorsque la préférence de notification workflow.usertask.notifications est activée. Cela permet à l'utilisateur de réclamer et d'effectuer des actions sur les tâches de l'utilisateur directement à partir du panneau de notifications.

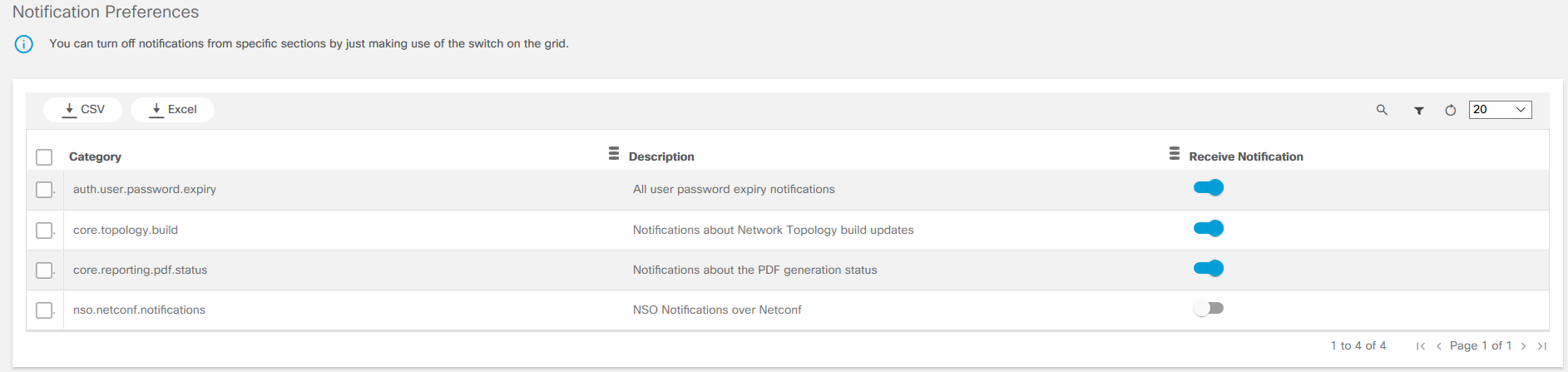

Pour définir des préférences de notification, sélectionnez Préférences.

Opérations de tri et de recherche

Les différentes pages de l'application fournissent des options de tri et de recherche dans l'interface utilisateur. Cliquez sur l'en-tête de colonne pour trier la liste affichée. Le champ Rechercher est disponible dans certaines pages telles que Modèles, Workflows définis, etc., permettant aux utilisateurs de filtrer des données spécifiques.

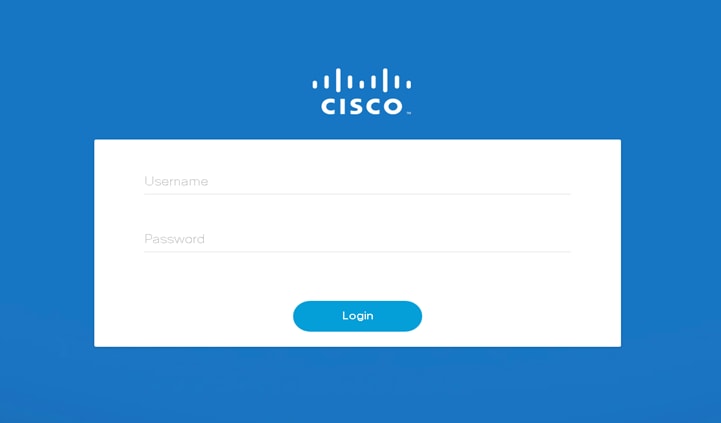

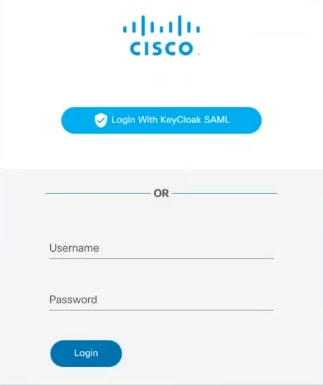

Connexion à l'application BPA

- Accédez à l'application à l'aide de l'un des navigateurs pris en charge.

- Saisissez un nom d'utilisateur et un mot de passe, puis cliquez sur Login. Si la fenêtre SAML (Security Assertion Markup Language) suivante s'affiche, l'authentification est activée.

Utilisez l'option de serveur SAML pour l'authentification si l'authentification à authentification unique est requise.

- Cliquez sur Login with <SSO Server> pour accéder au serveur SAML.

- Saisissez le nom d'utilisateur et le mot de passe, puis cliquez sur Log In. La page d'accueil BPA s'affiche. Contactez un administrateur système pour obtenir les détails de la clé de connexion, si nécessaire.

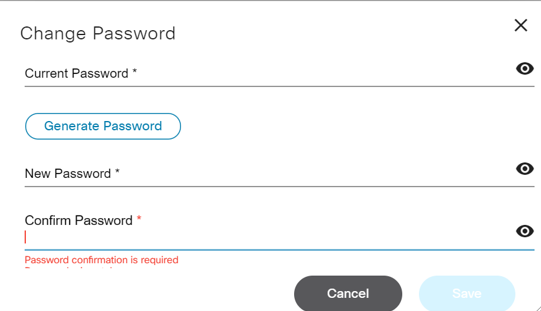

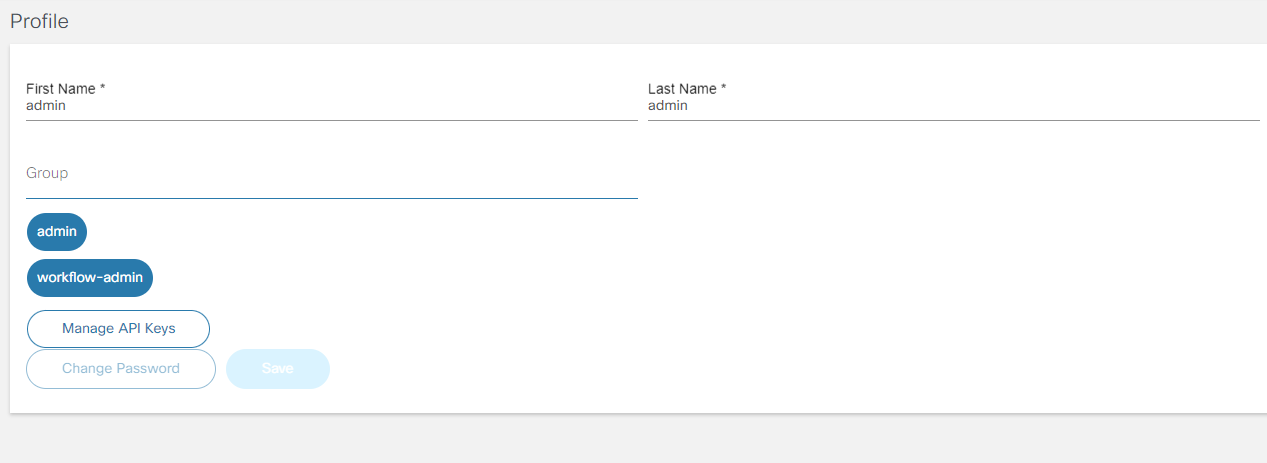

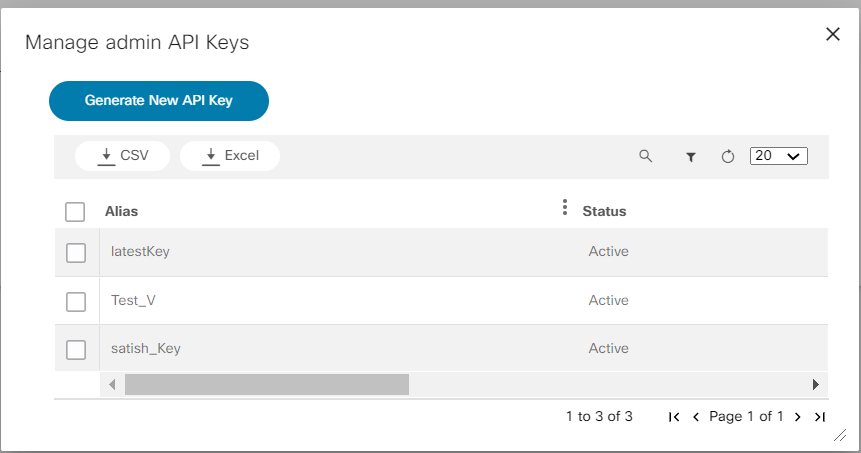

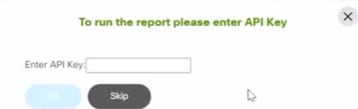

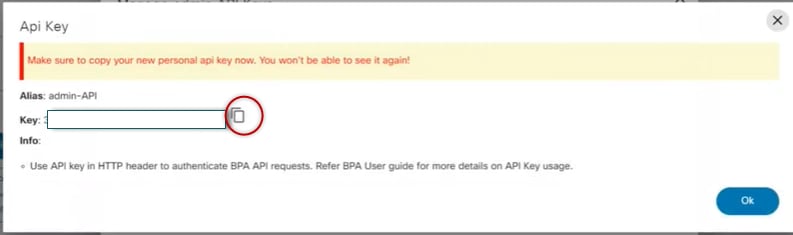

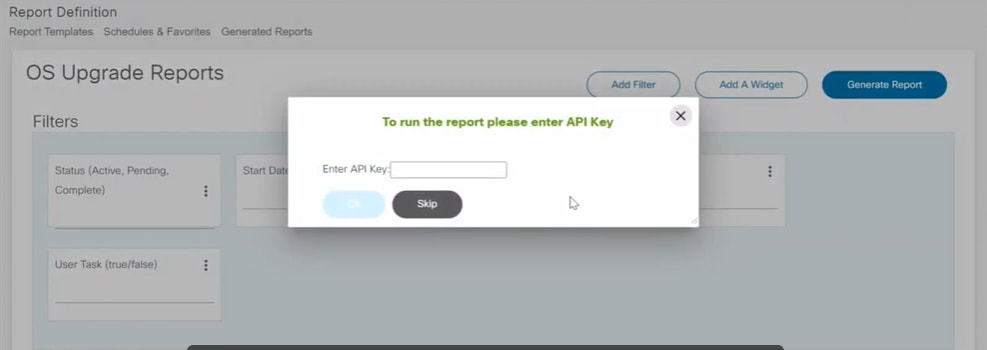

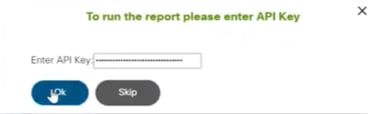

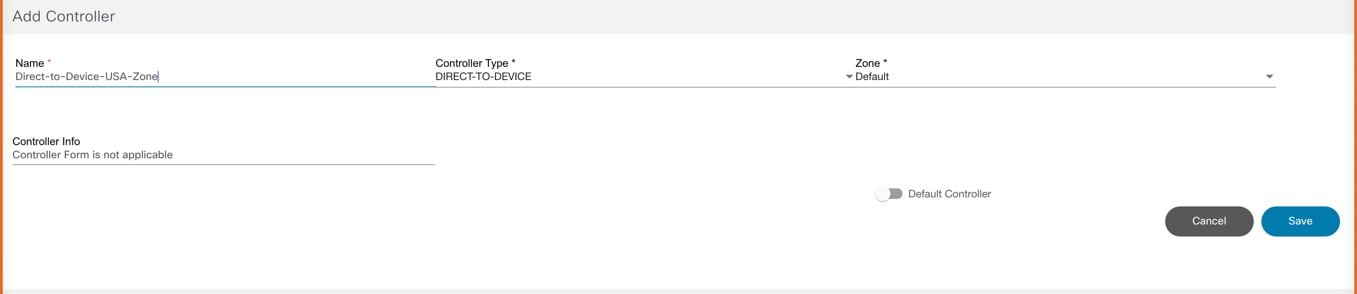

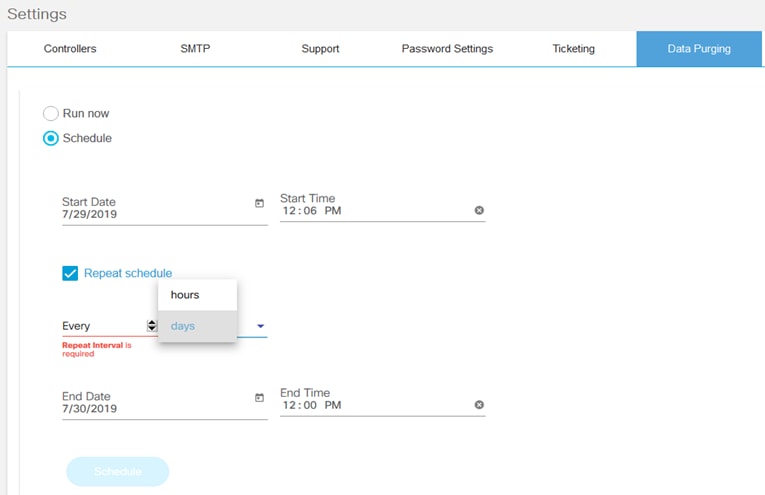

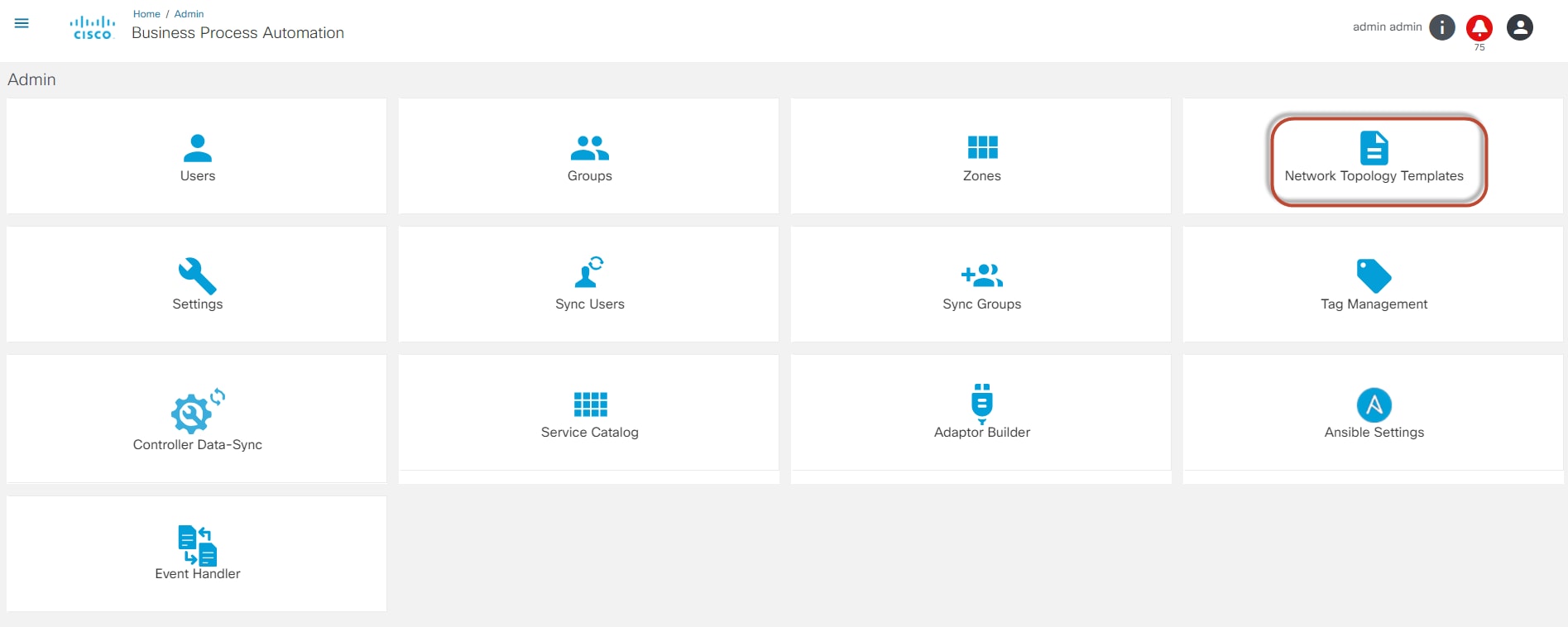

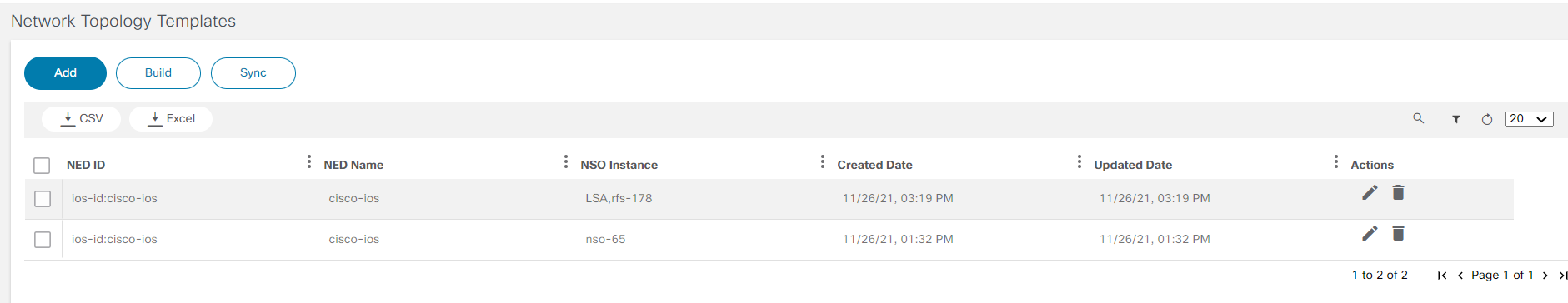

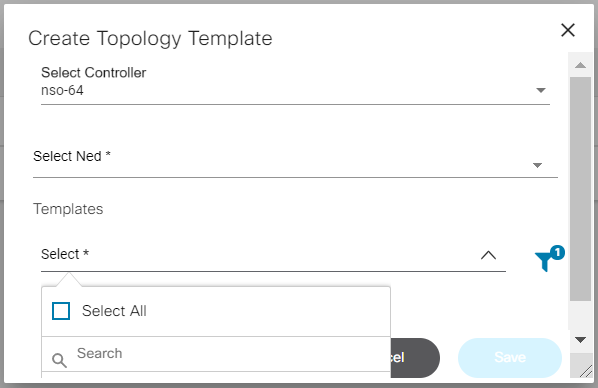

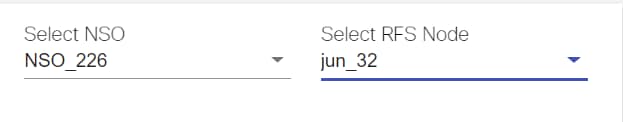

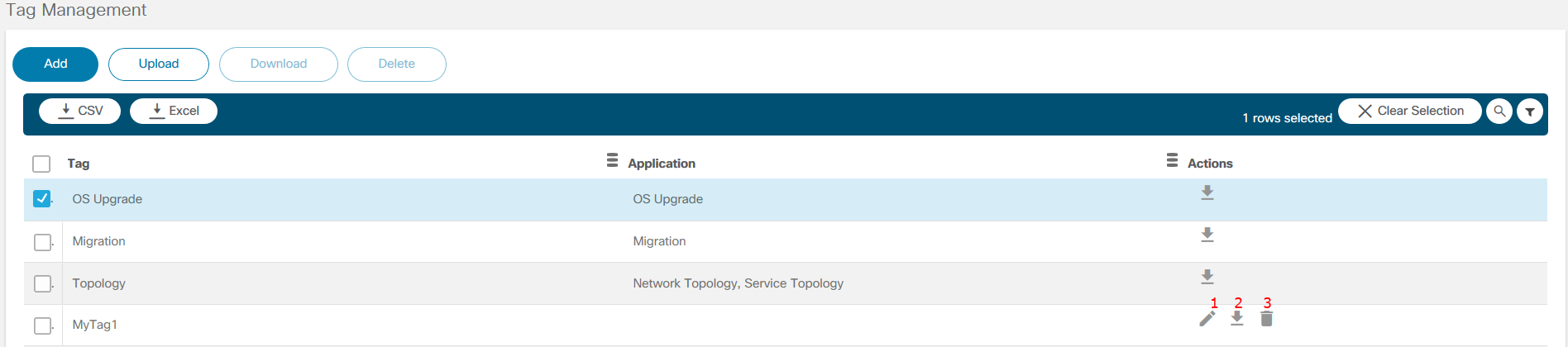

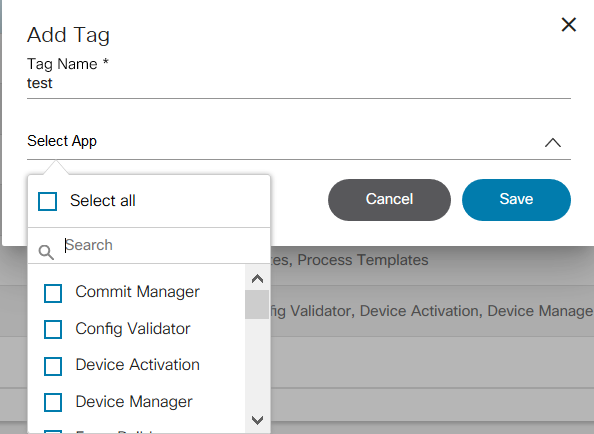

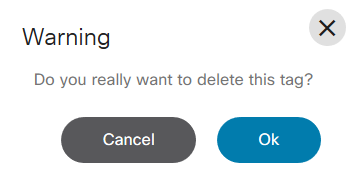

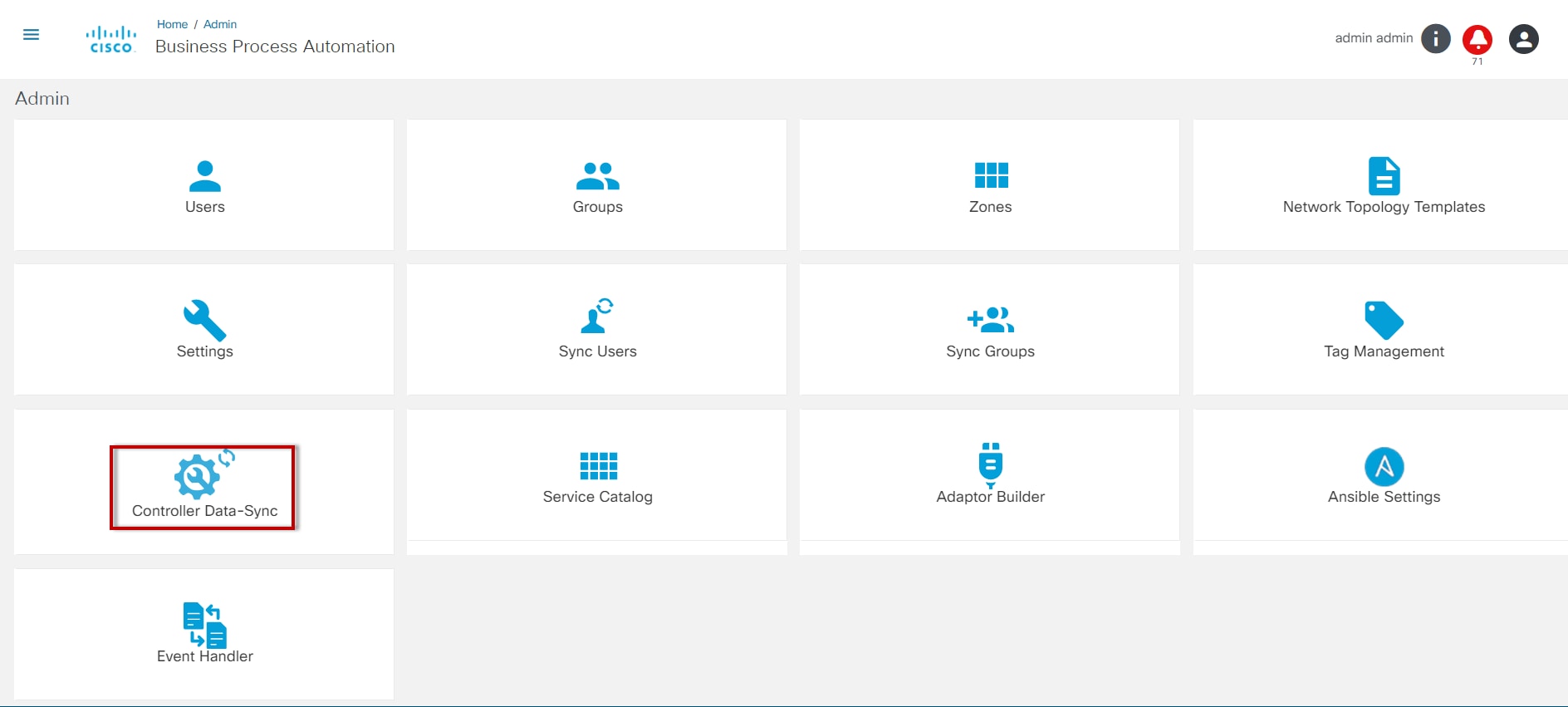

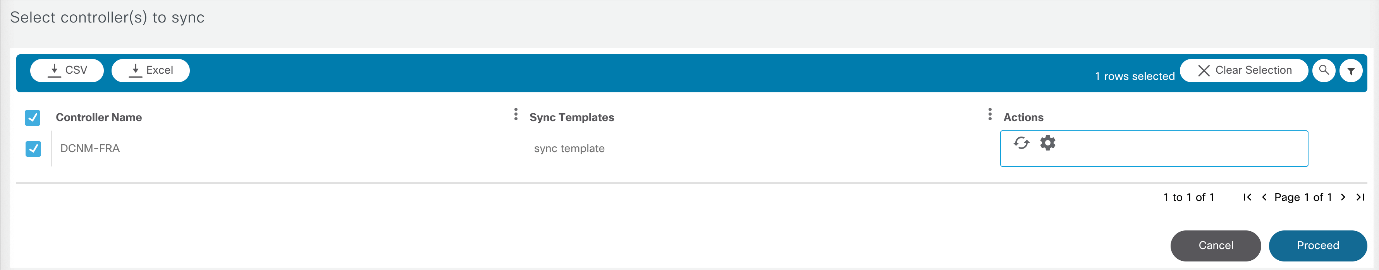

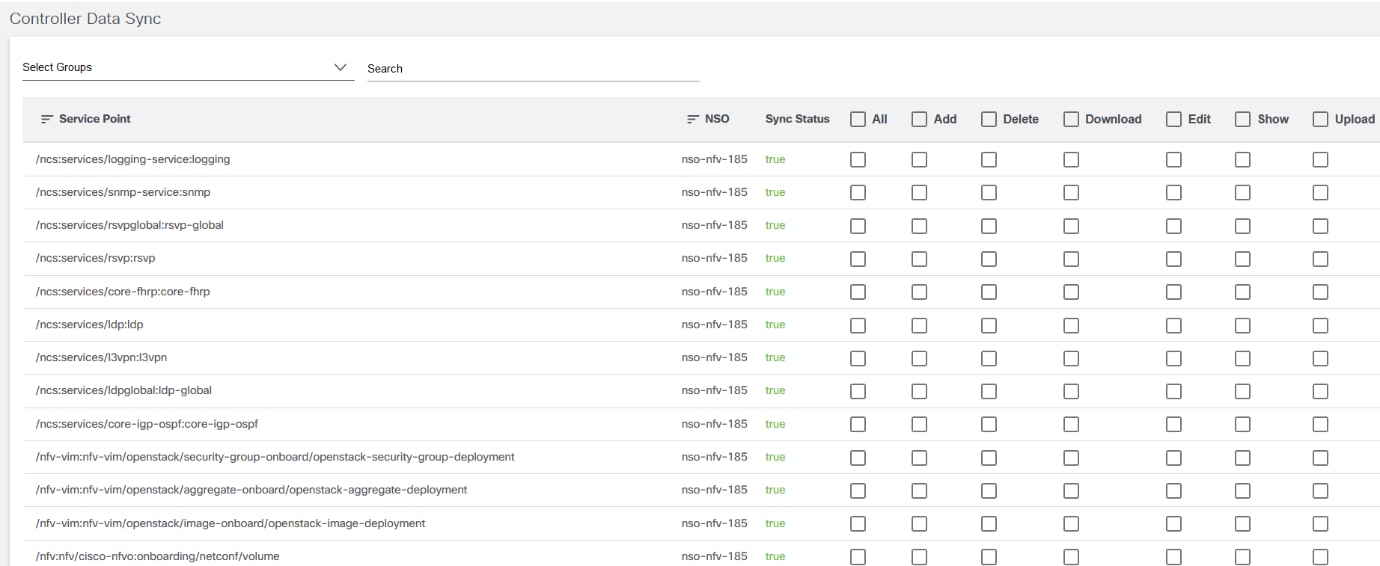

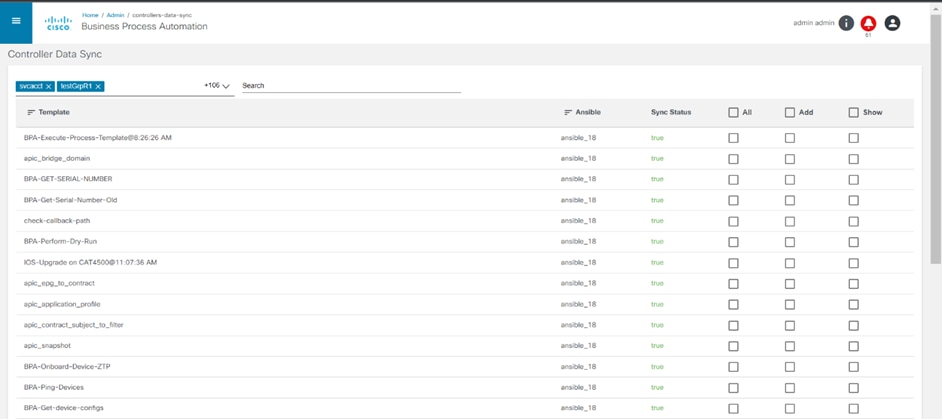

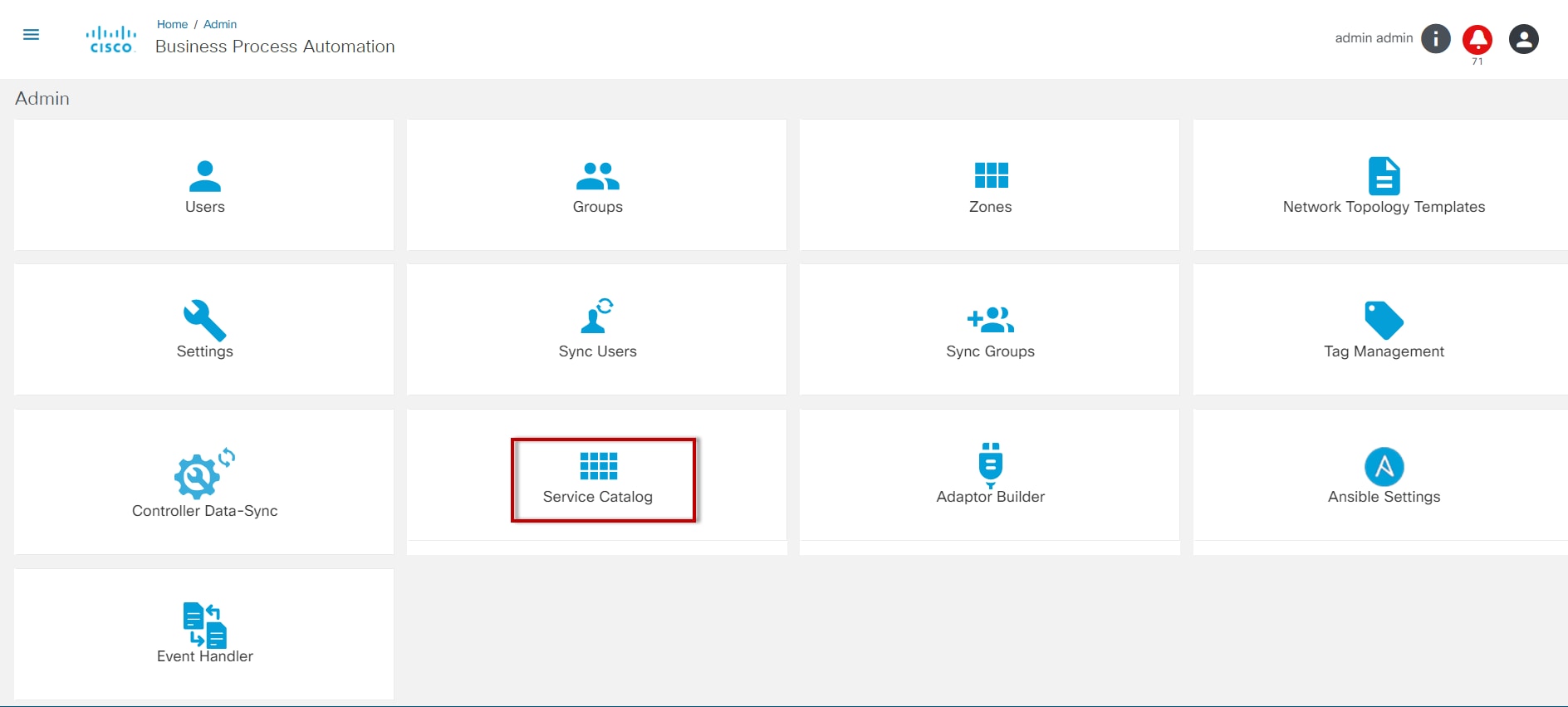

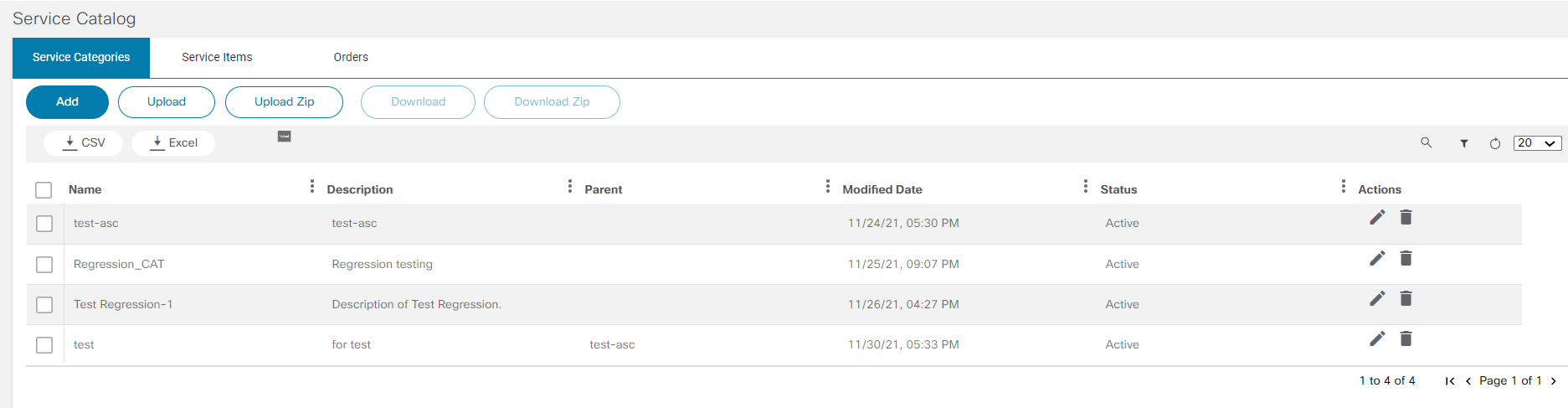

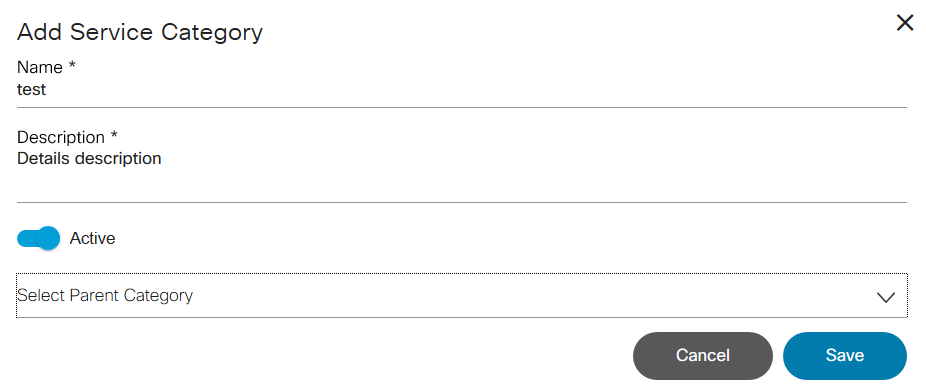

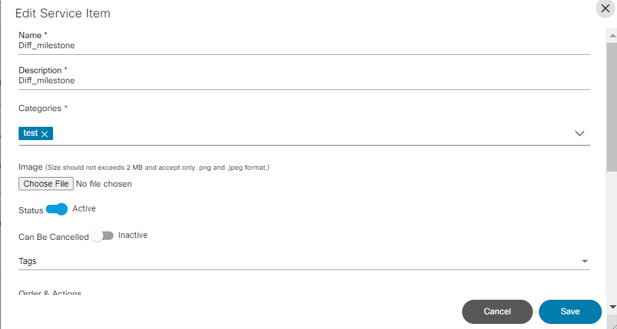

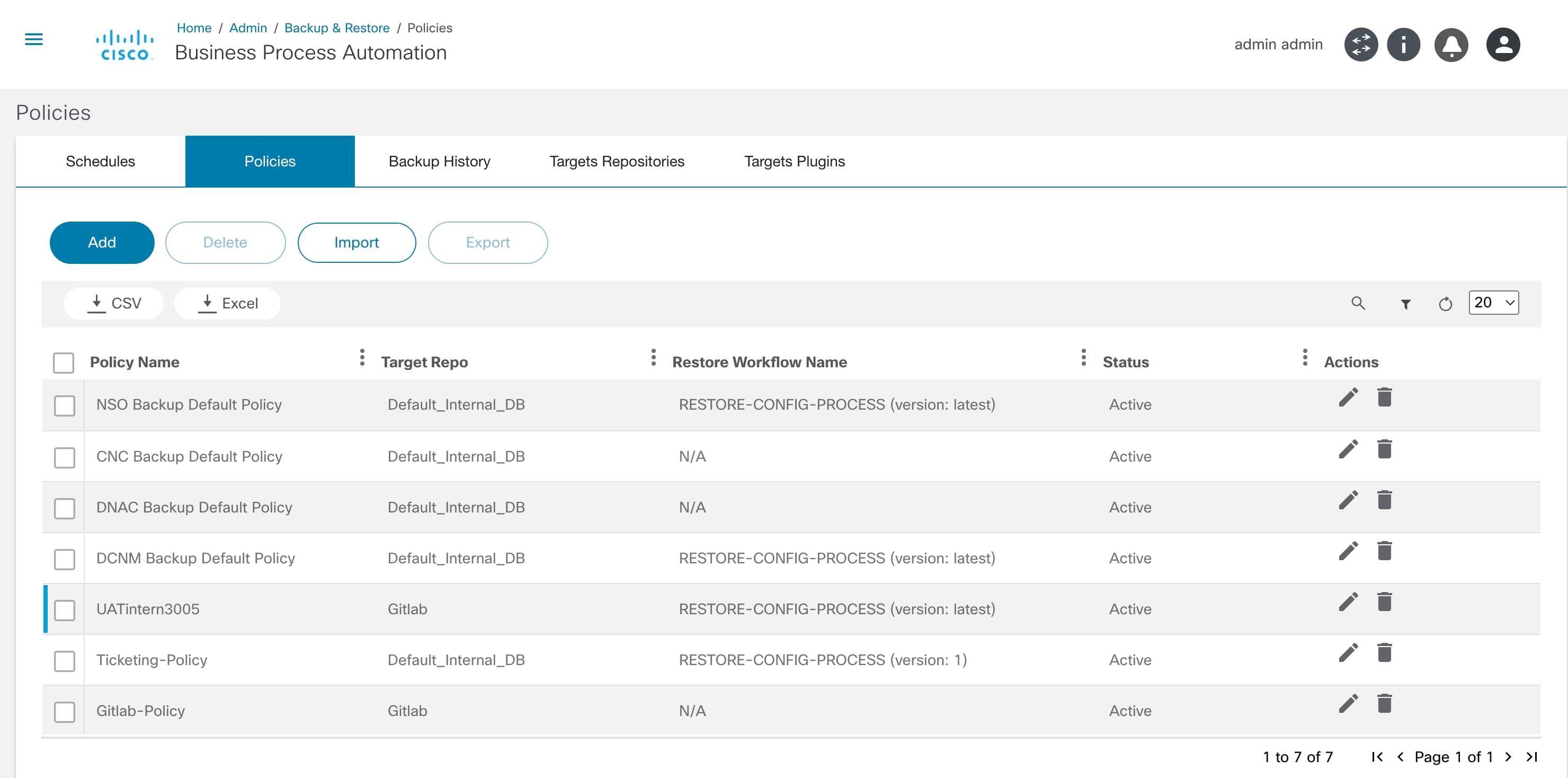

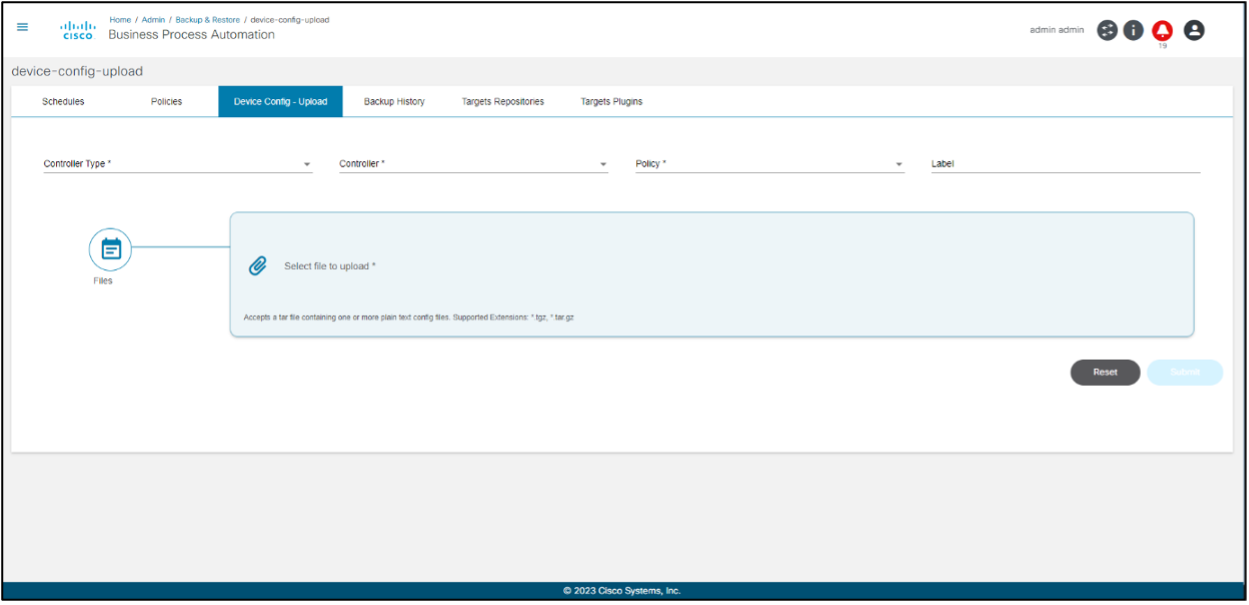

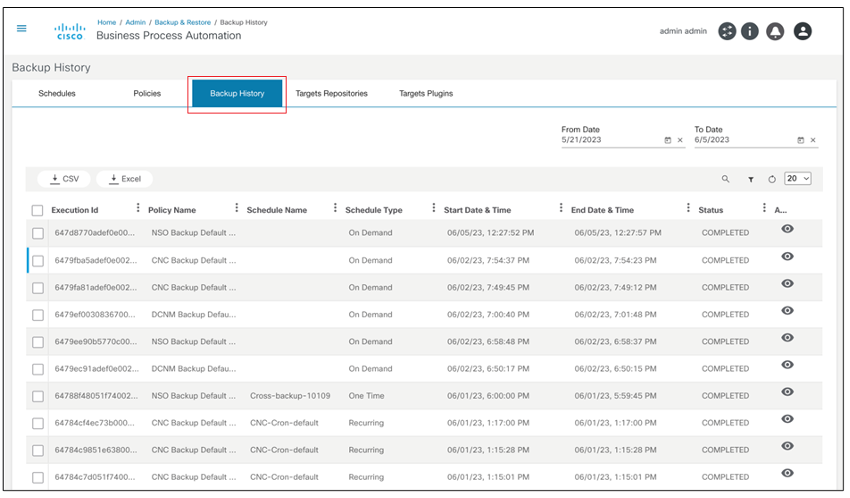

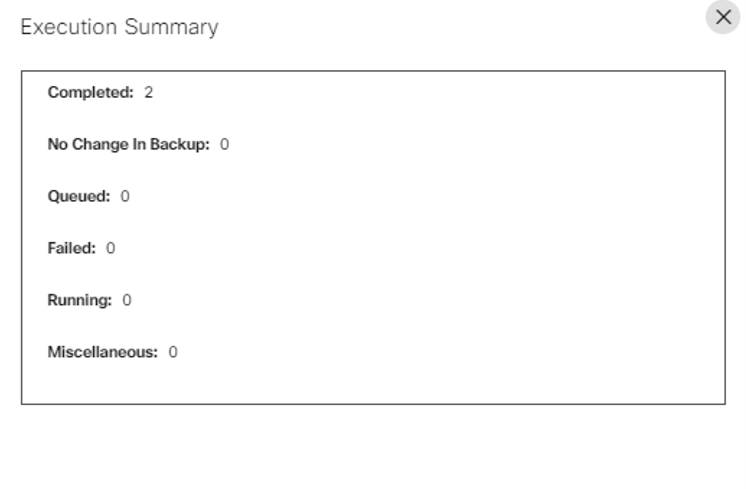

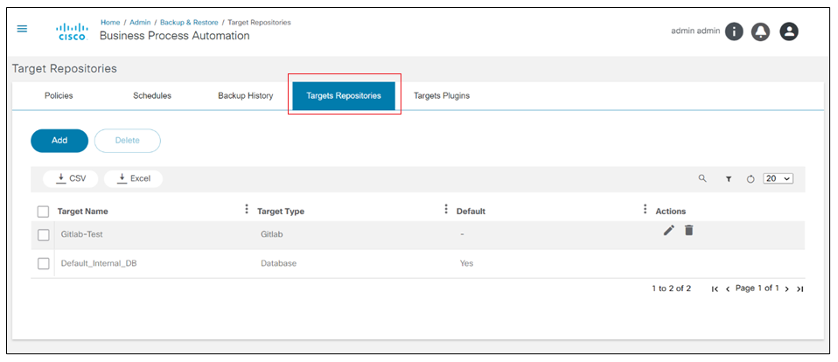

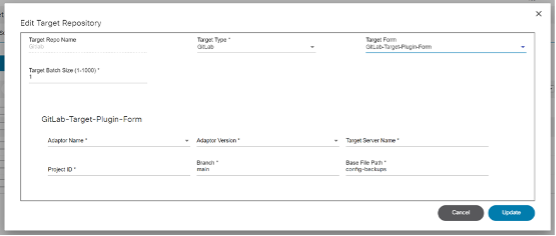

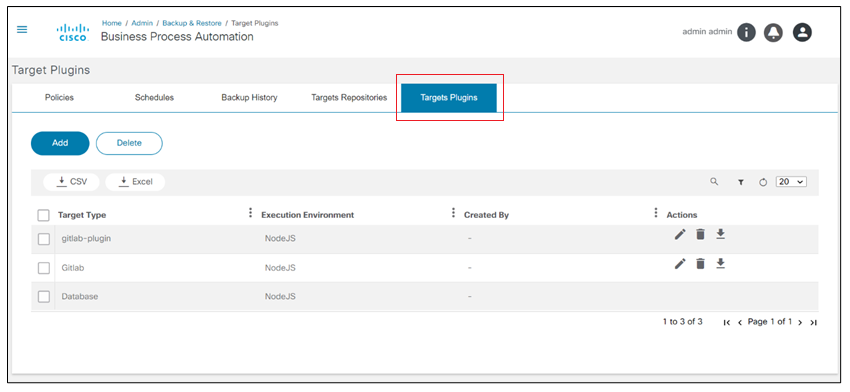

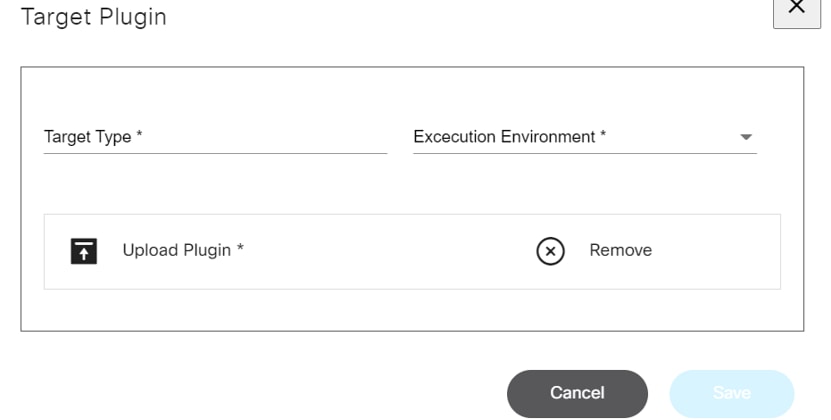

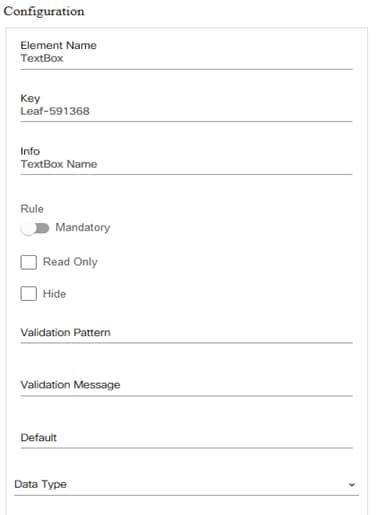

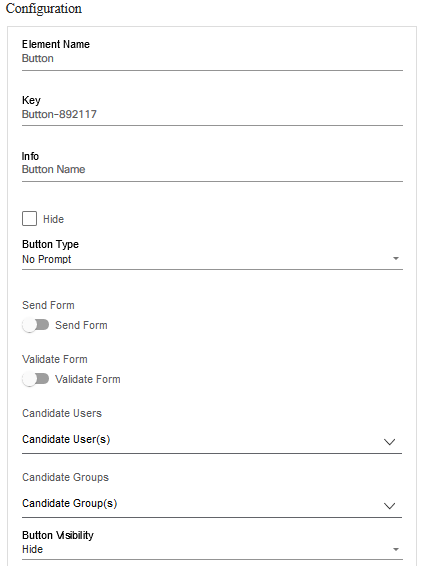

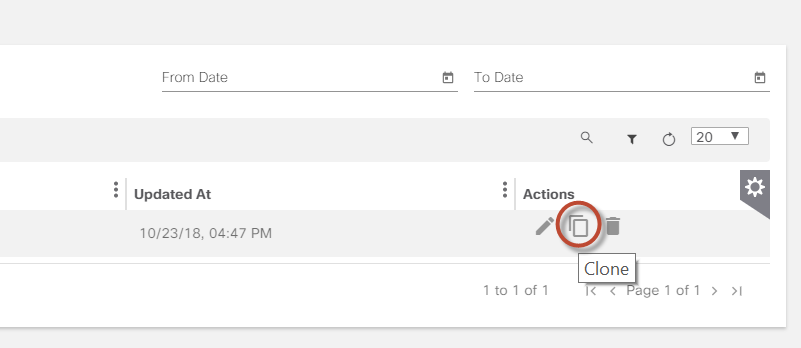

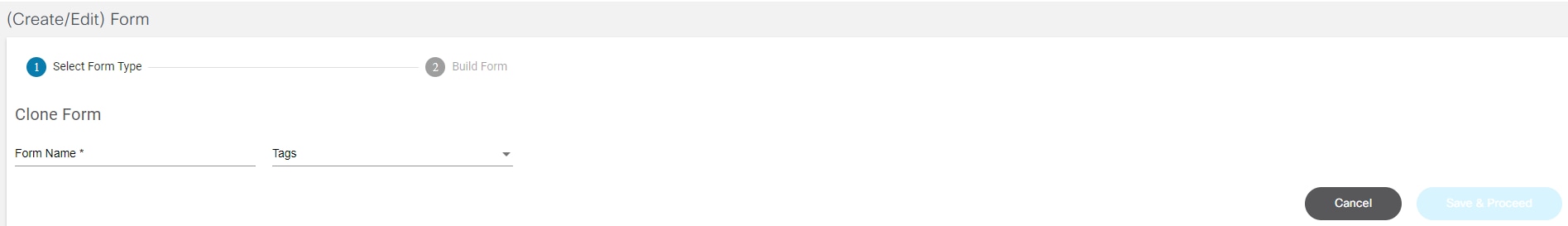

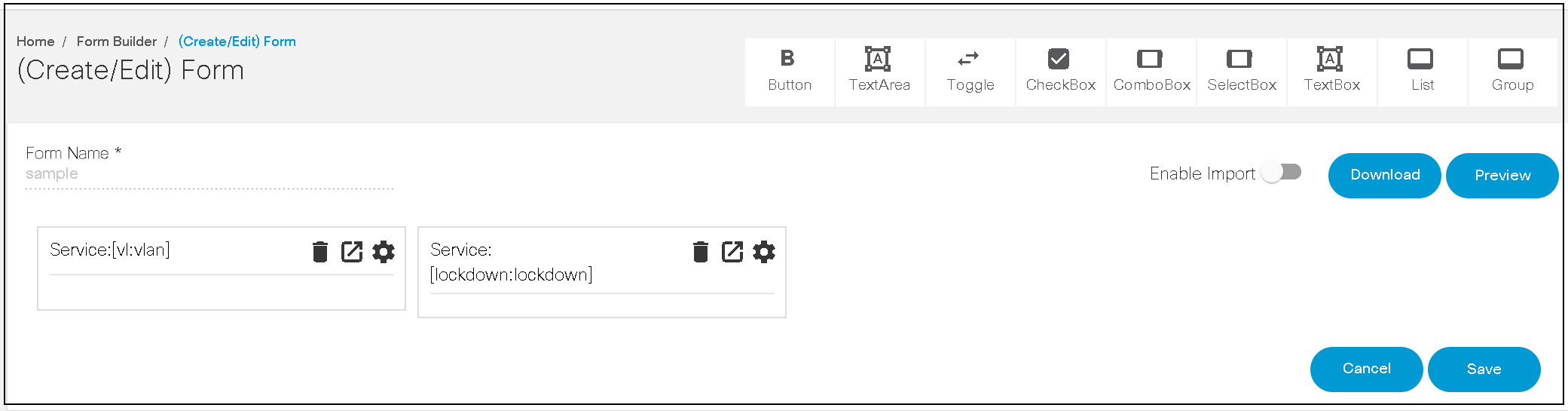

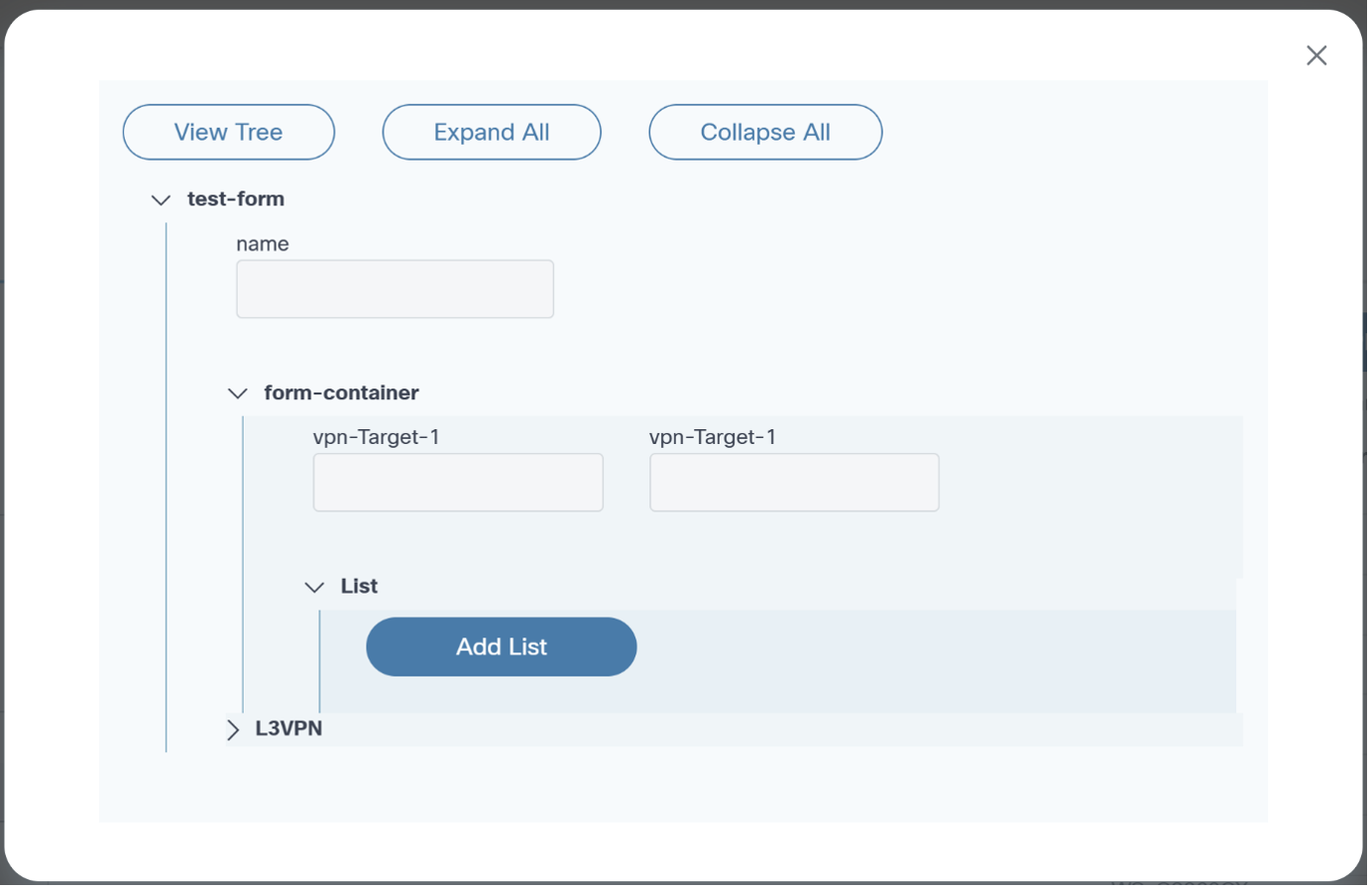

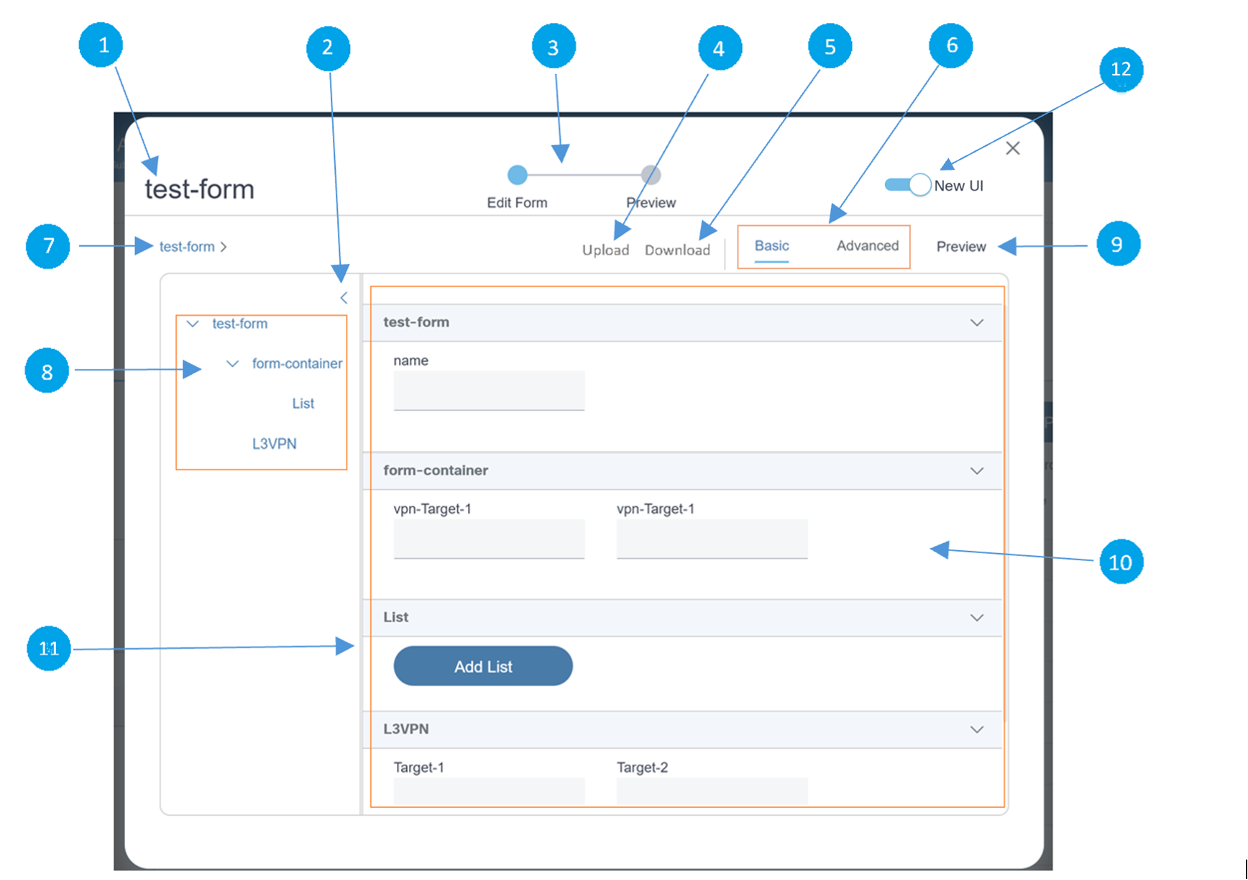

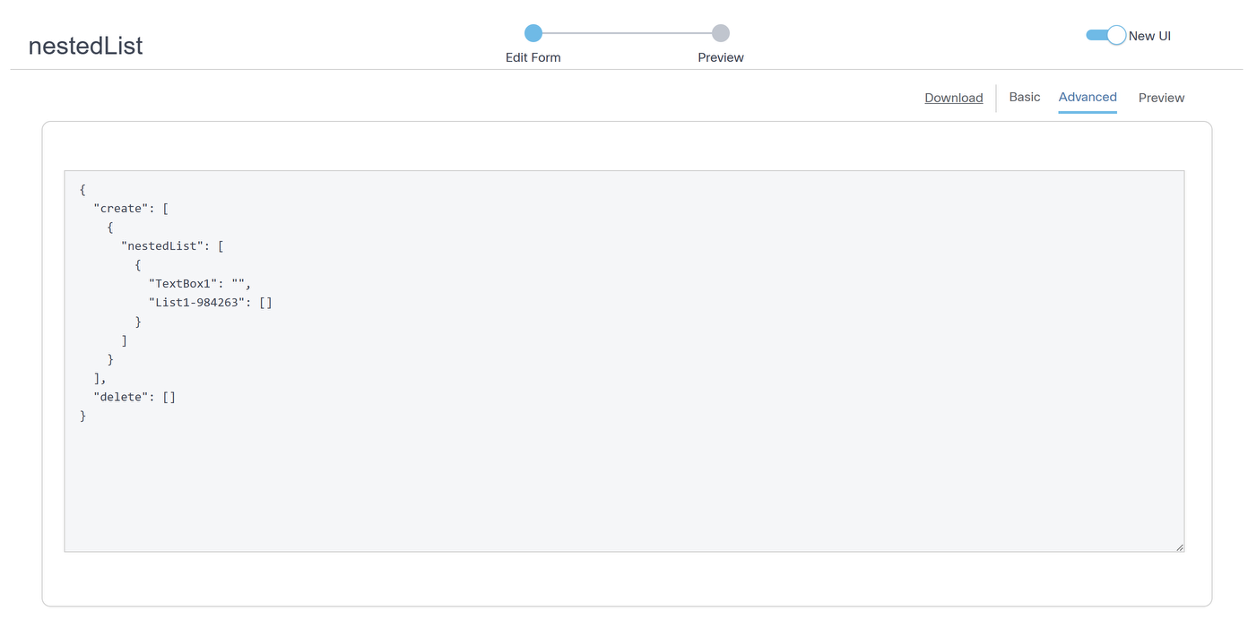

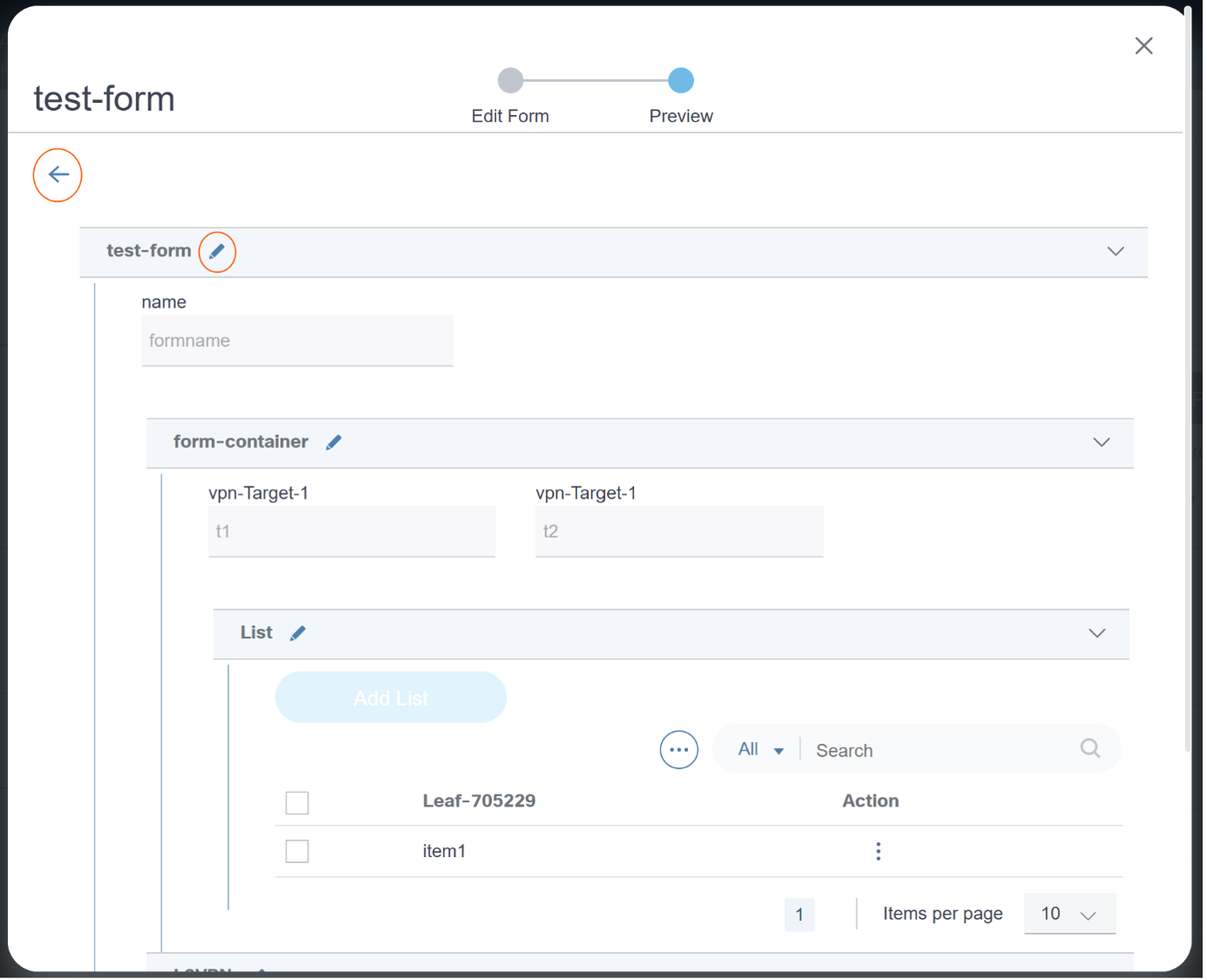

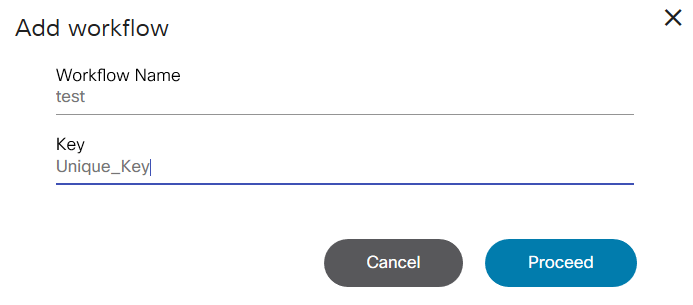

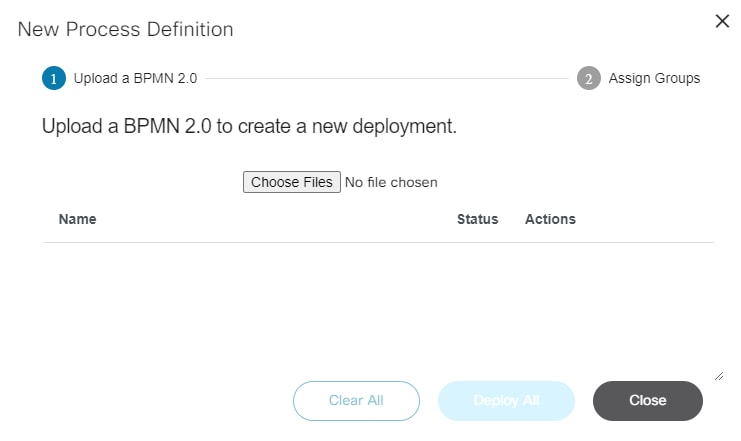

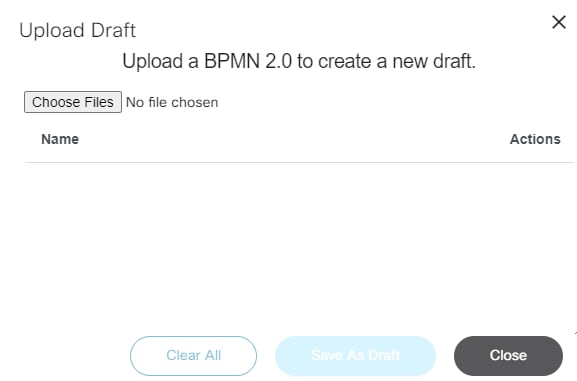

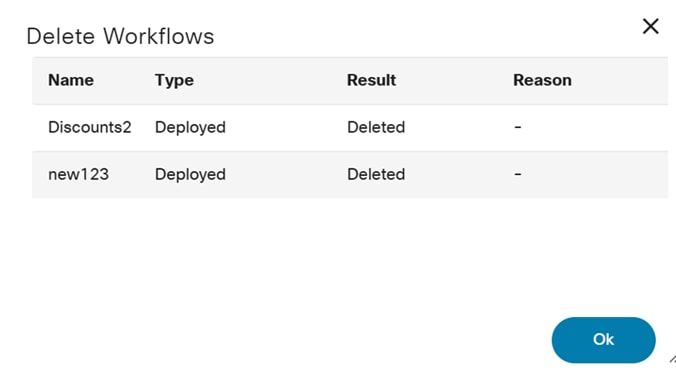

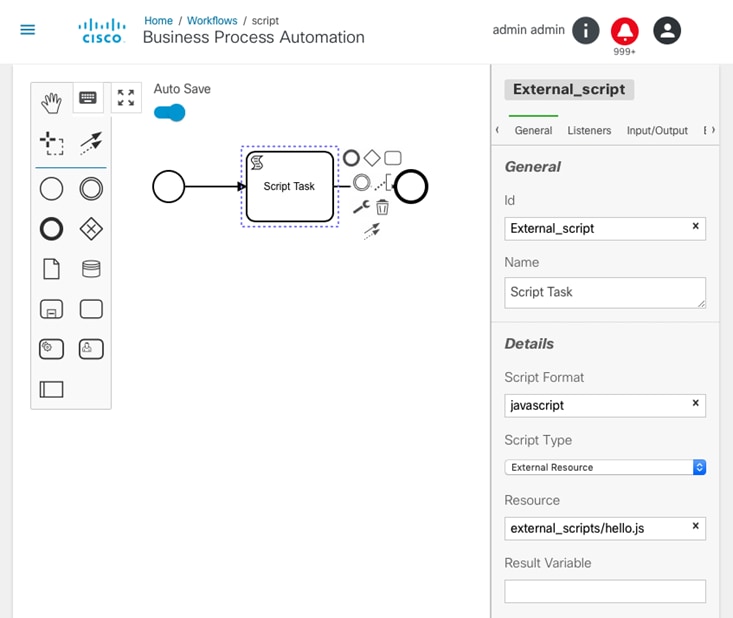

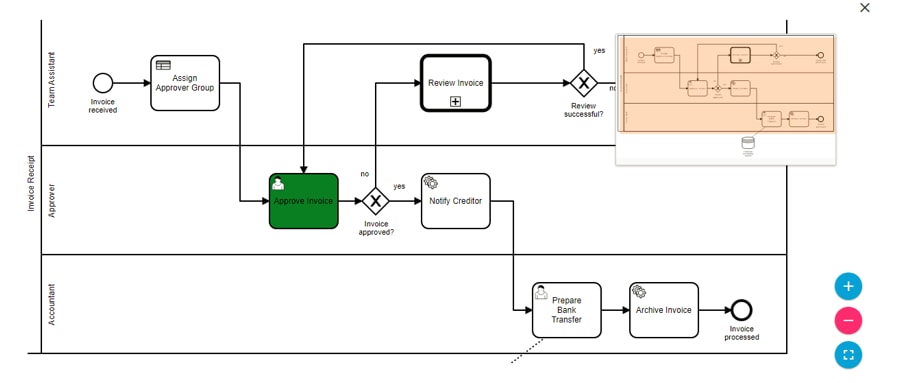

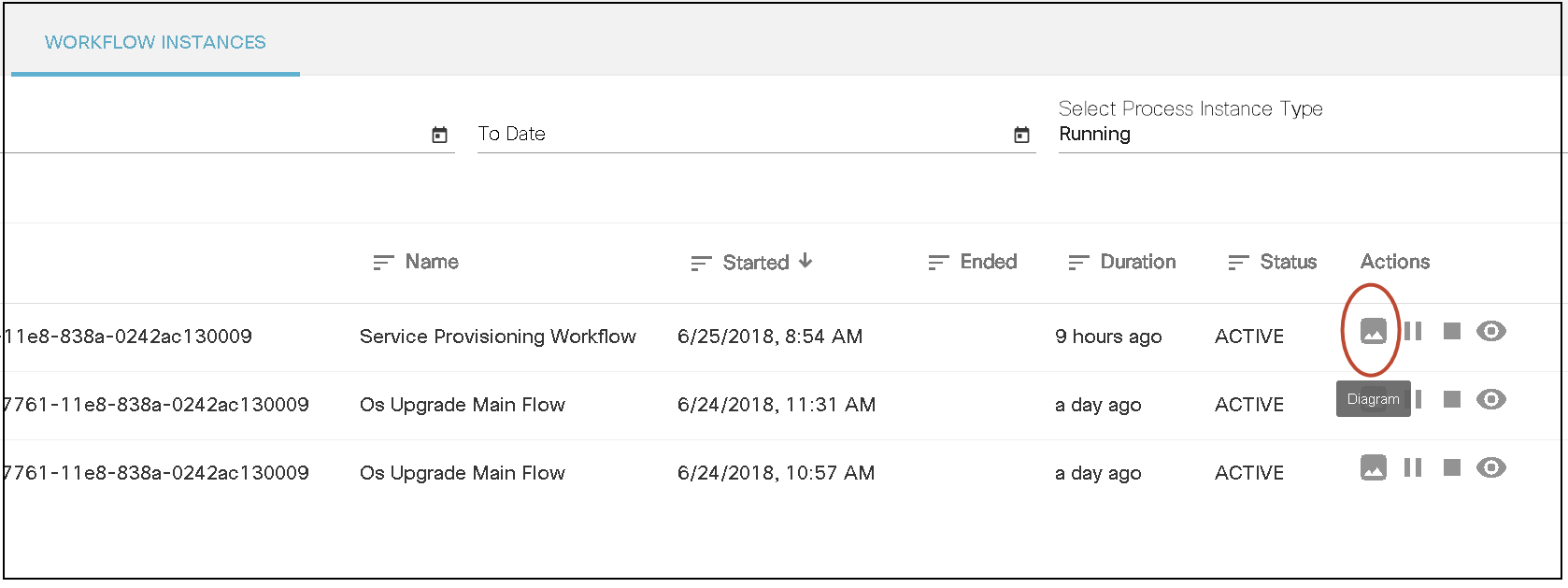

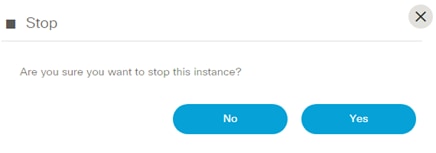

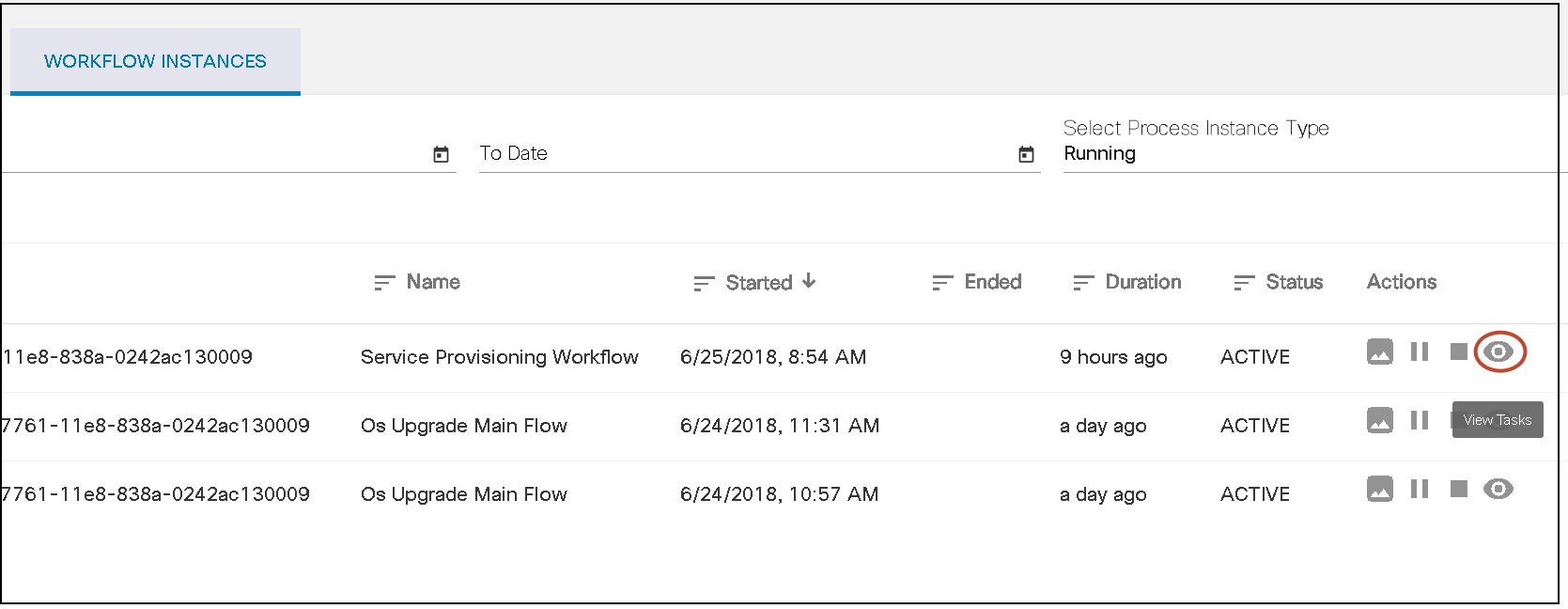

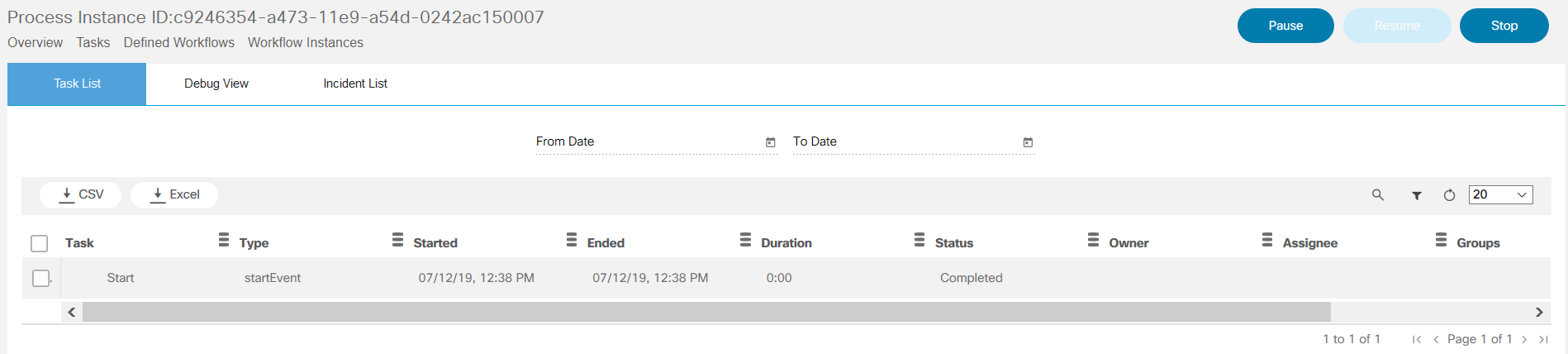

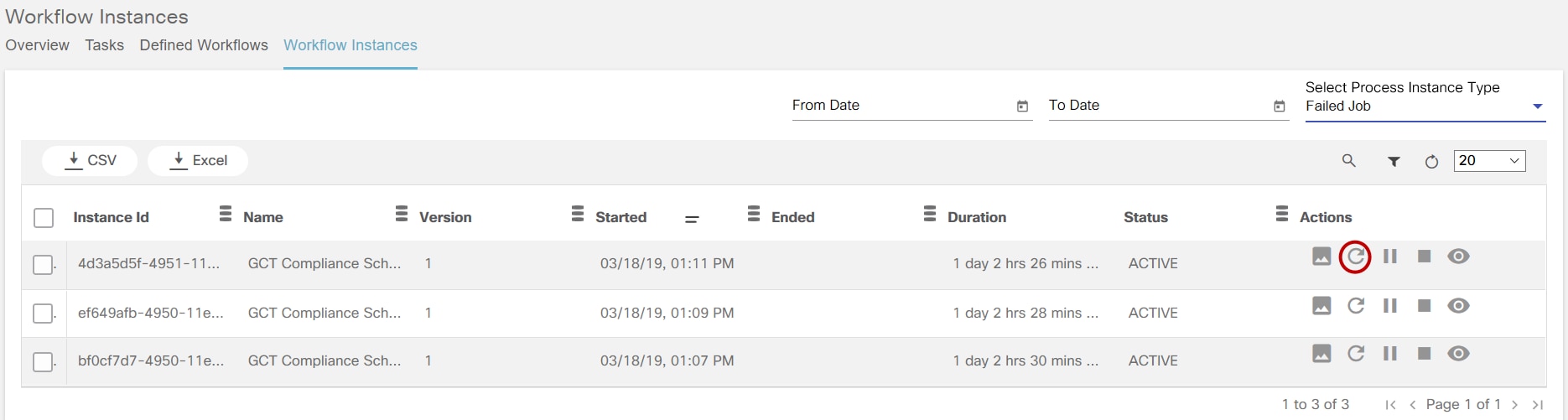

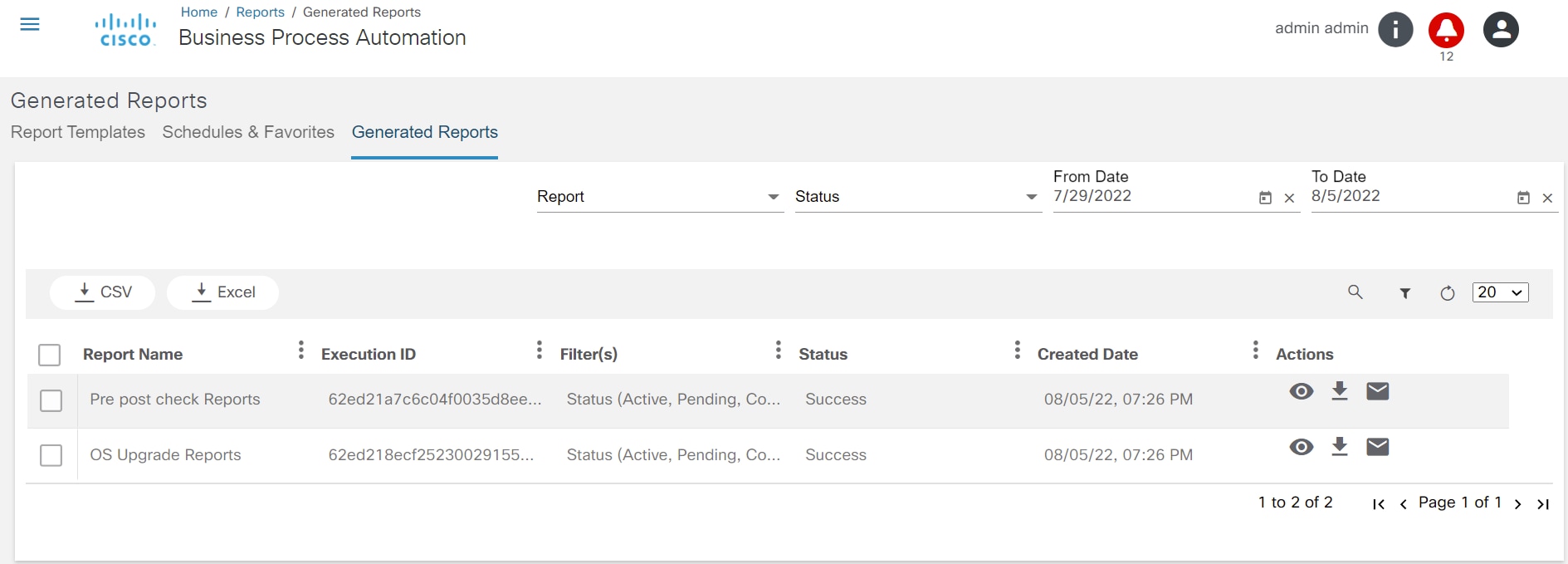

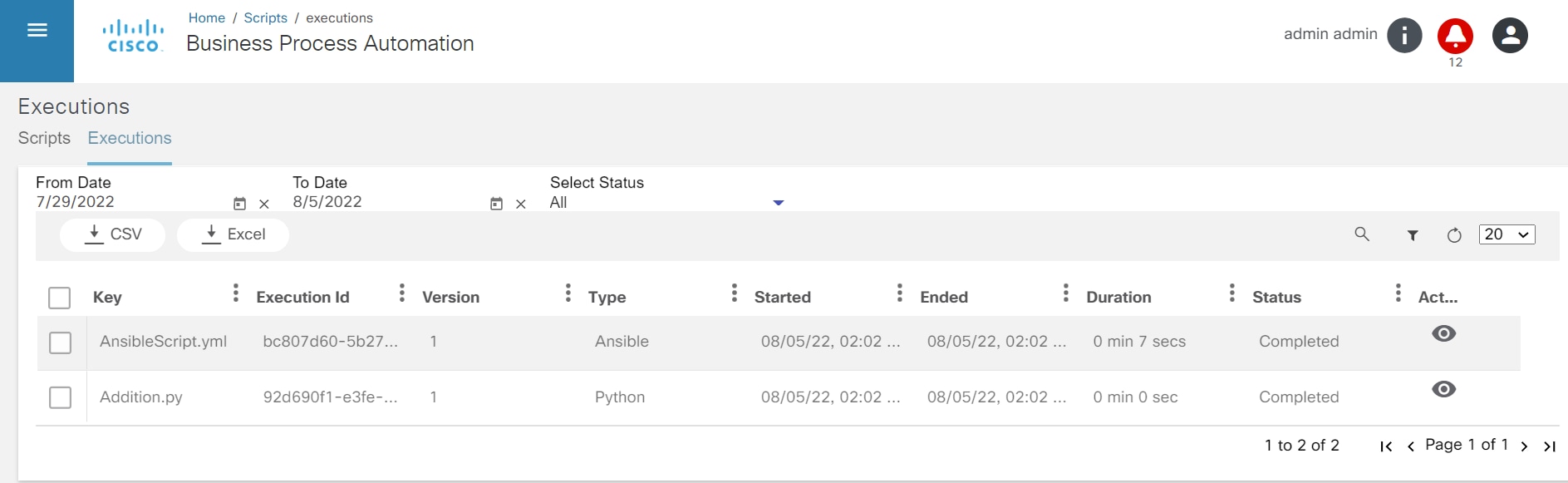

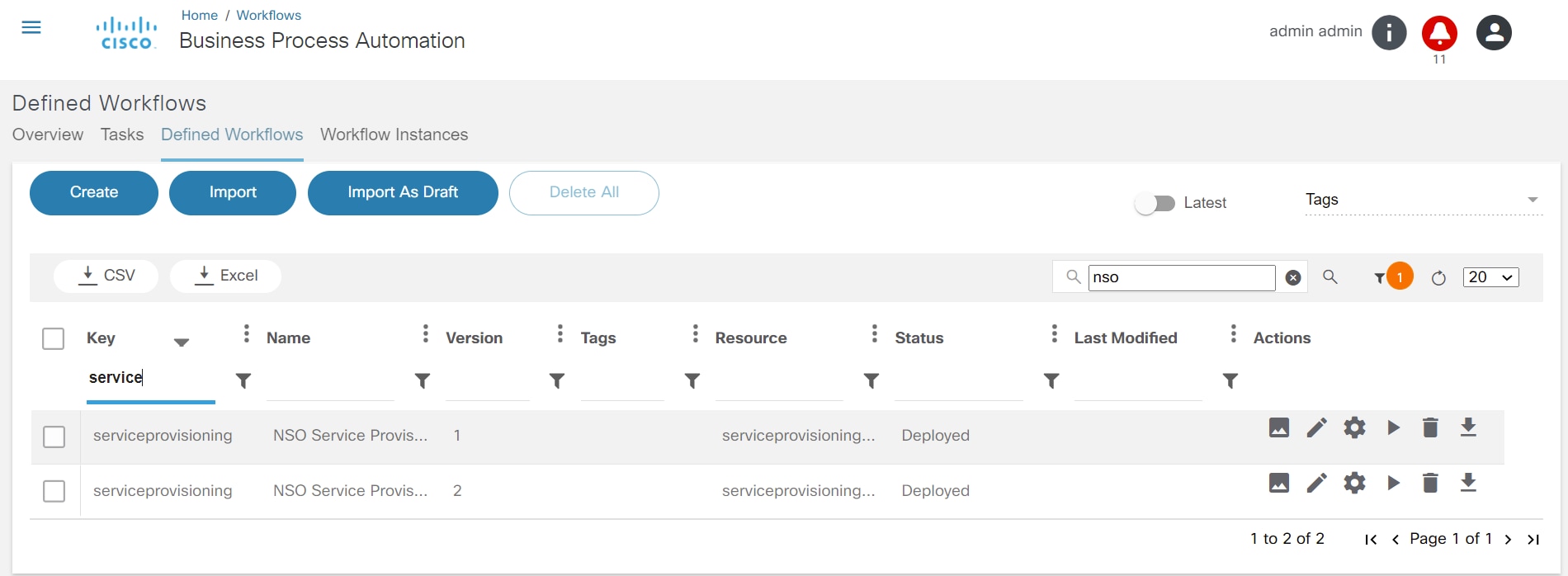

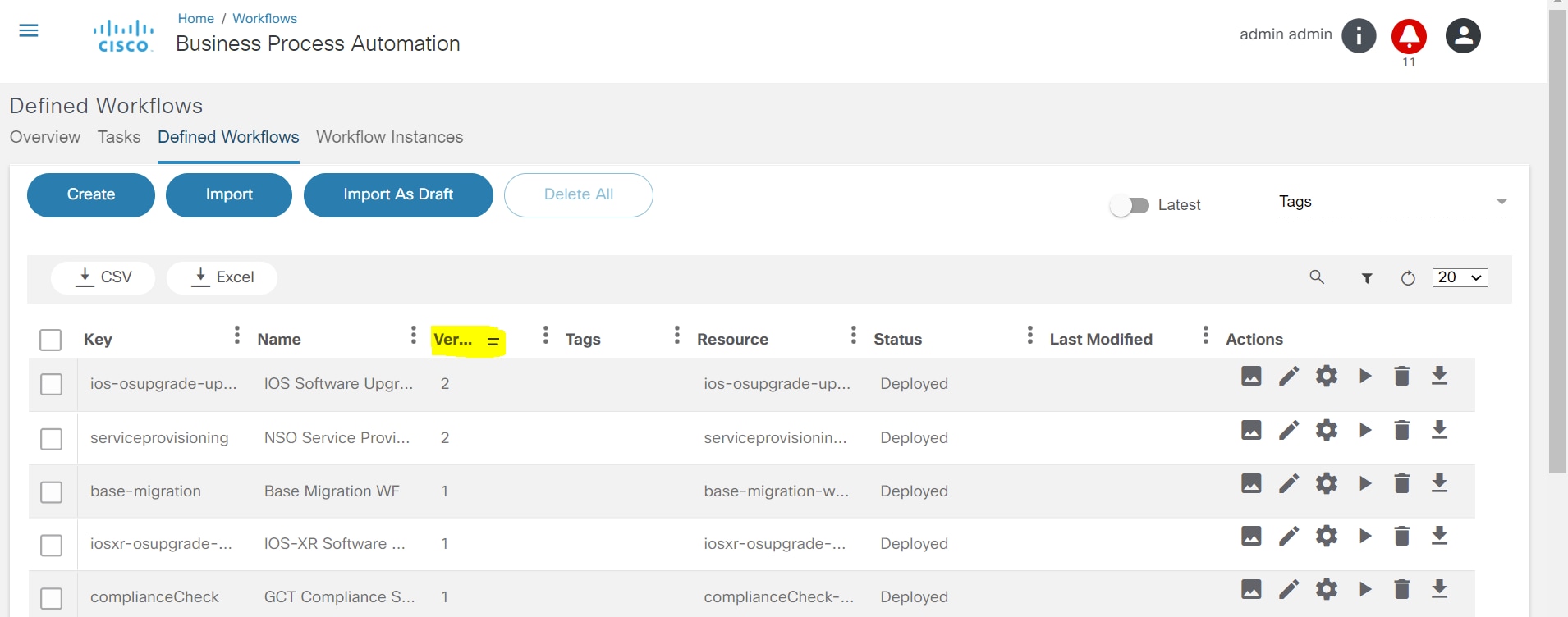

Si l'authentification à deux facteurs est activée, les utilisateurs doivent fournir des informations d'identification et un mot de passe à usage unique (OTP) pour la connexion. Référez-vous à la section Activer OTP du Guide d'installation du BPA pour plus d'informations.