Guide de l'utilisateur BPA Mise à niveau OS v5.1

- Introduction

- Conditions préalables

- Utilisation de l'application de mise à niveau OS

- Gestion des images logicielles

- Gestion du serveur de distribution d'images

- Aperçu des logiciels

- Conditions préalables

- Récupération des données Software Insights dans BPA

- Affichage et gestion des avis de sécurité

- Affichage et gestion des bogues de priorité

- Affichage des informations logicielles

- Affichage et sélection des versions logicielles suggérées par le fournisseur

- Identification des périphériques nécessitant une mise à niveau logicielle

- Conformité logicielle

- Conditions préalables

- Création de données de module EPLD dans l'application de gestion des données de référence

- Affichage et gestion de la conformité des logiciels

- Création de stratégies de conformité logicielle

- Exécution de contrôles de conformité logicielle à la demande

- Planification de l'exécution des contrôles de conformité logicielle

- Mise à jour des stratégies de conformité logicielle

- Suppression des stratégies de conformité logicielle

- Affichage et téléchargement des résultats de conformité

- Politique de mise à niveau

- Conditions préalables

- Affichage et gestion des stratégies de mise à niveau

- Création de stratégies de mise à niveau

- Pont SMU

- Modification des stratégies de mise à niveau

- Affichage des stratégies de mise à niveau

- Suppression des stratégies de mise à niveau

- Contrôle de l'accès aux stratégies de mise à niveau

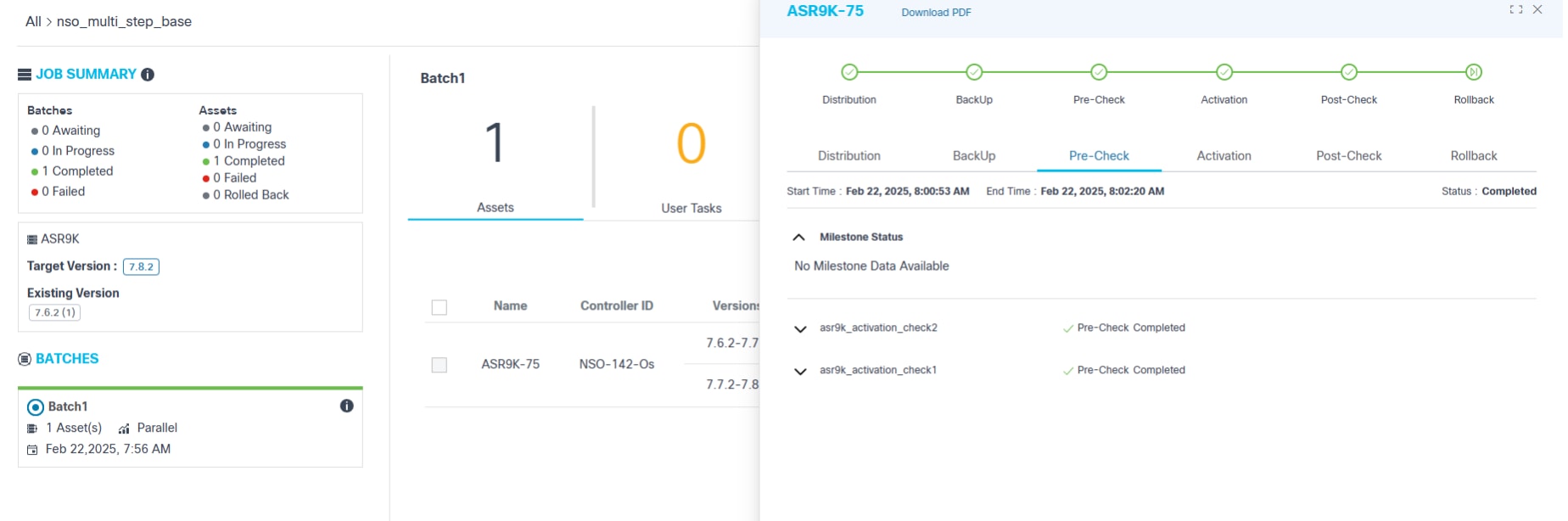

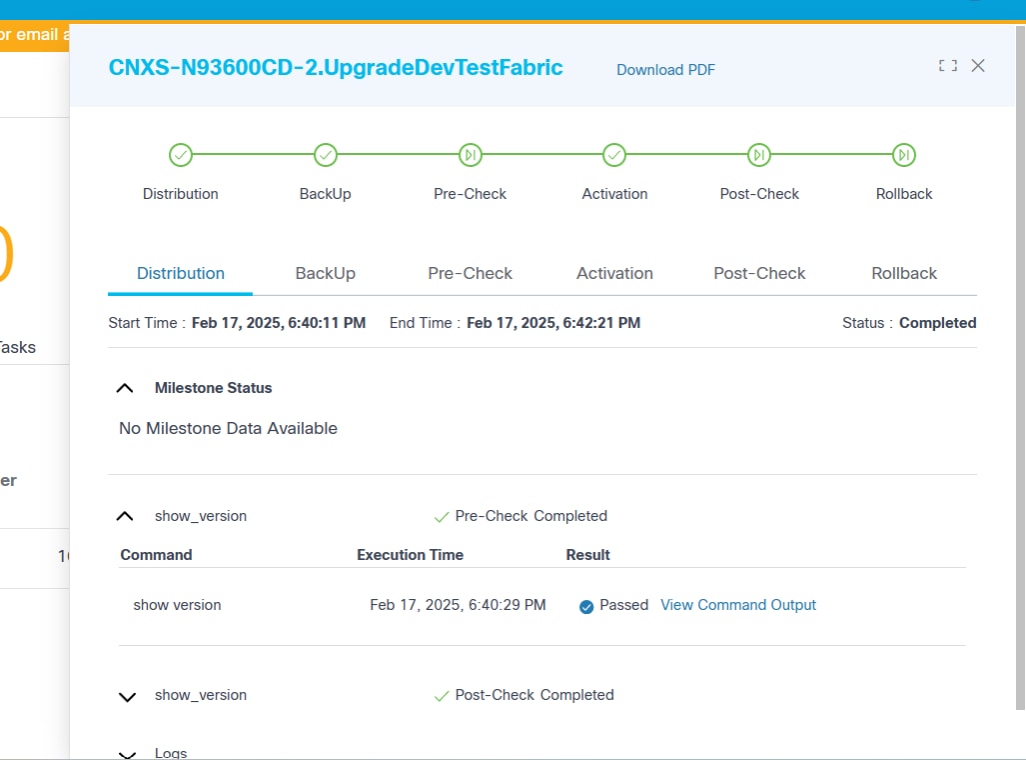

- Tâches de mise à niveau

- Conditions préalables

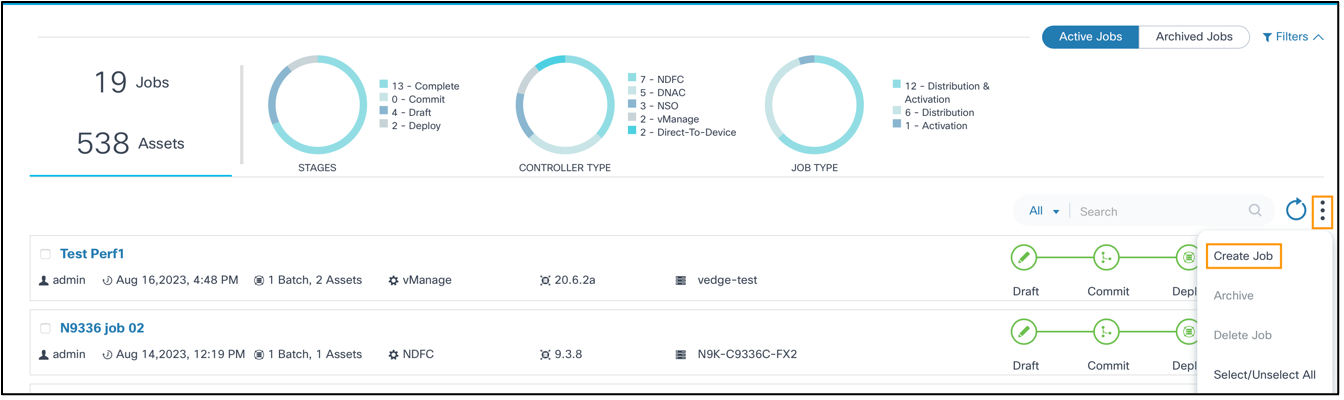

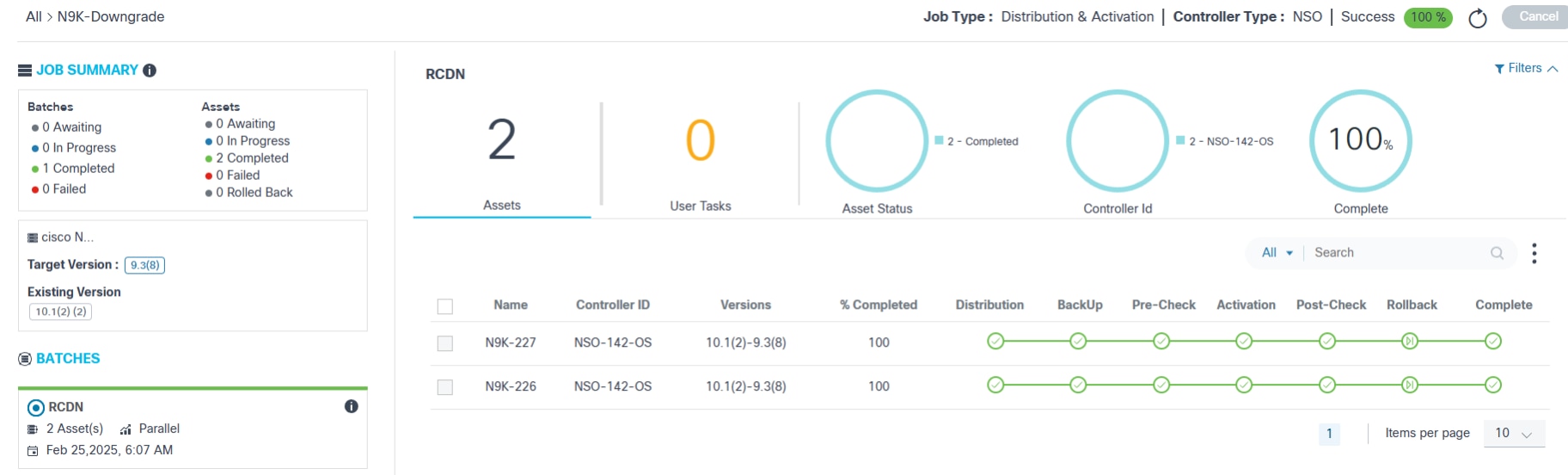

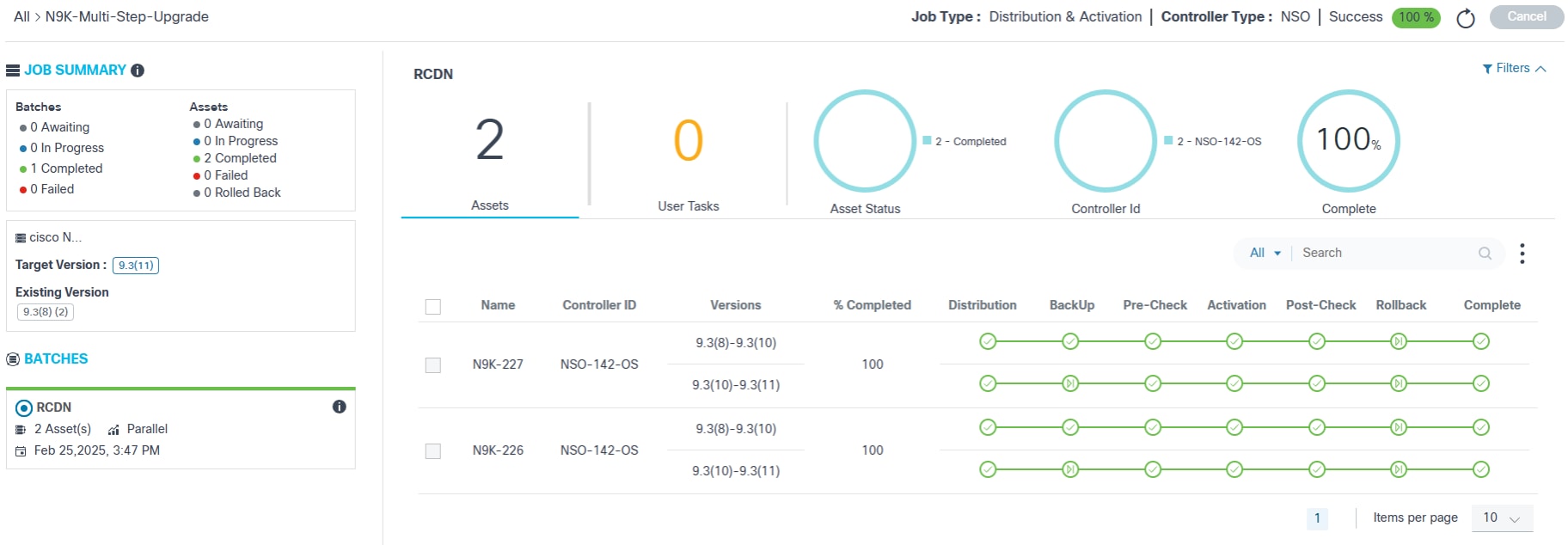

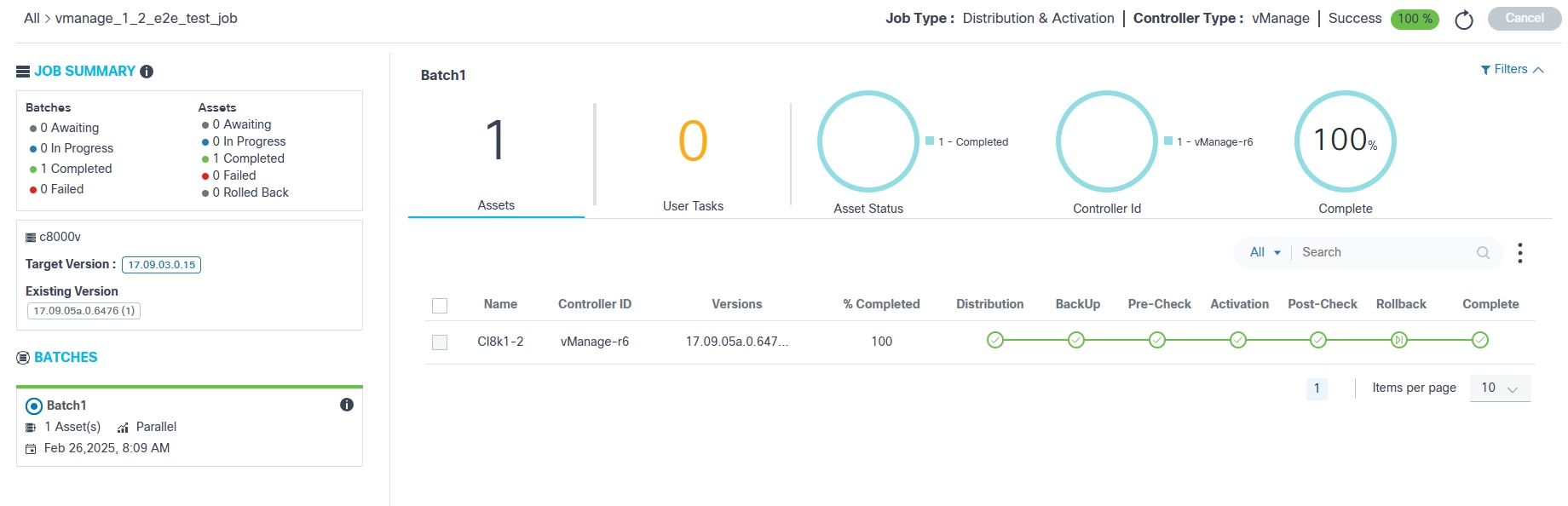

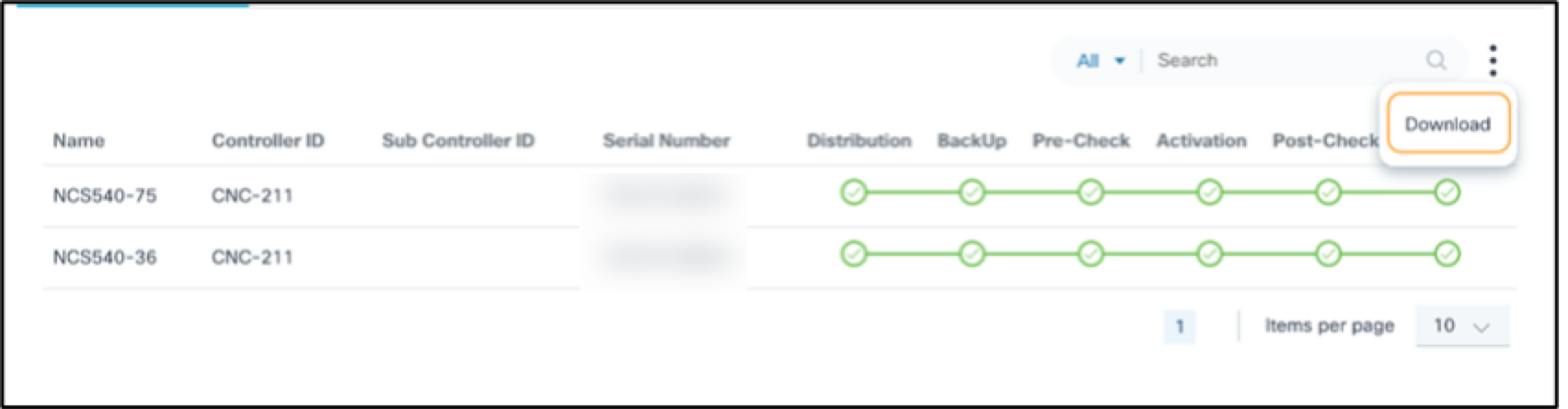

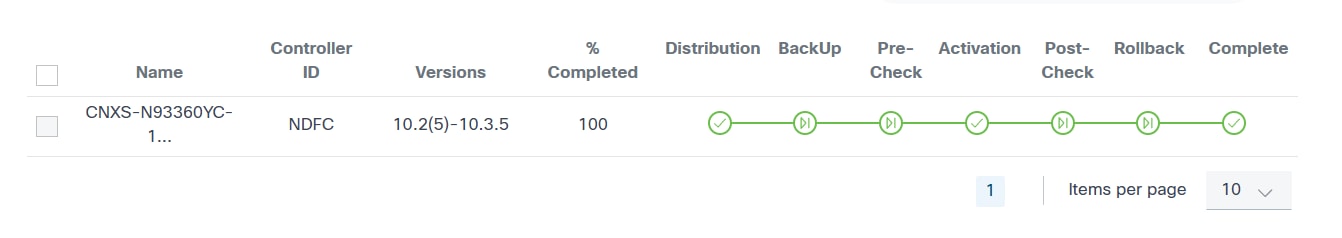

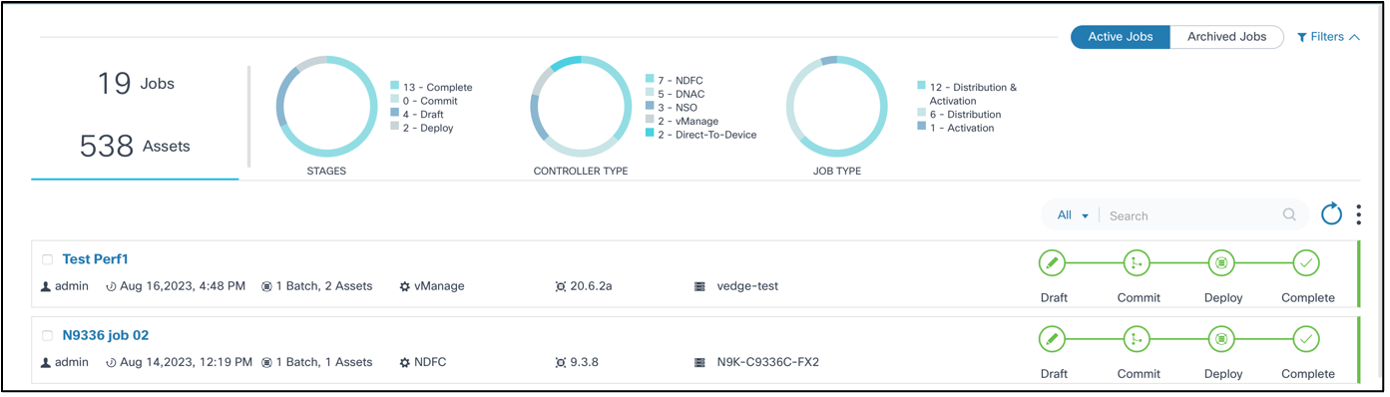

- Affichage et gestion des travaux de mise à niveau

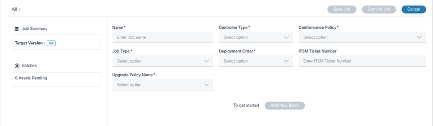

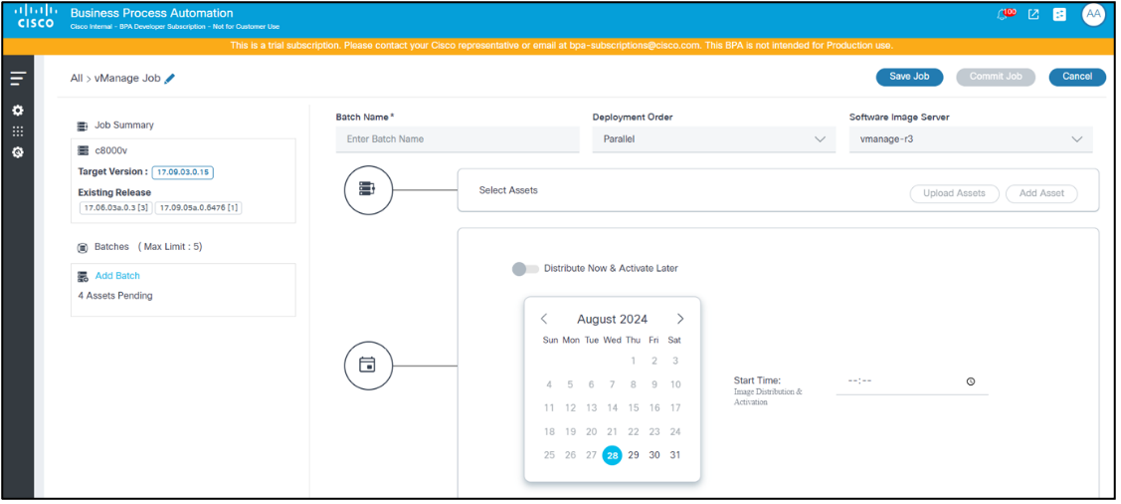

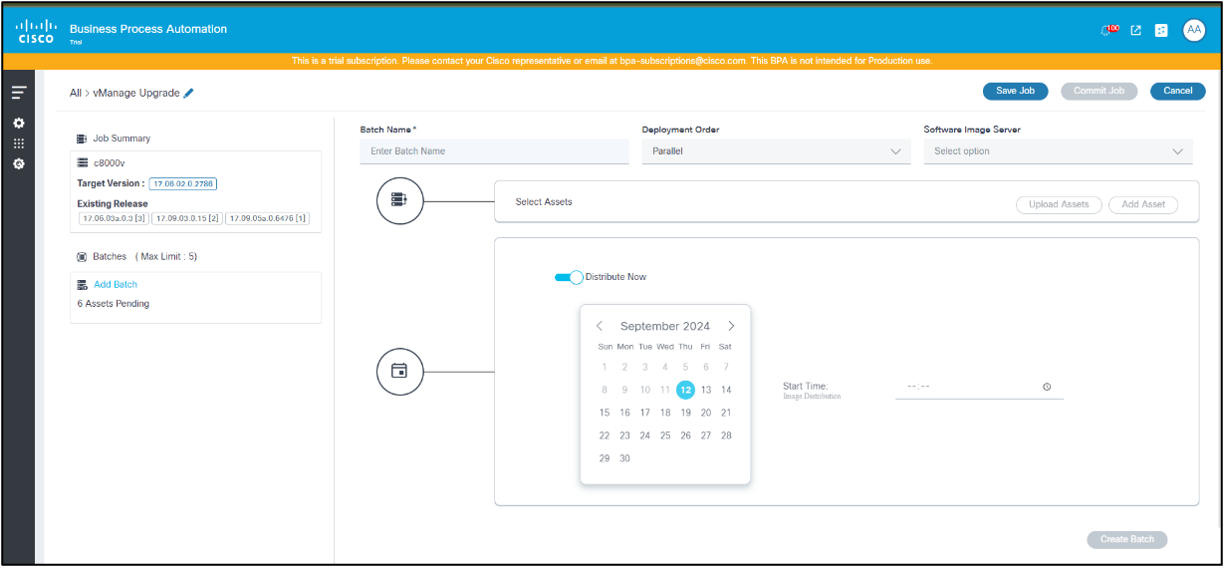

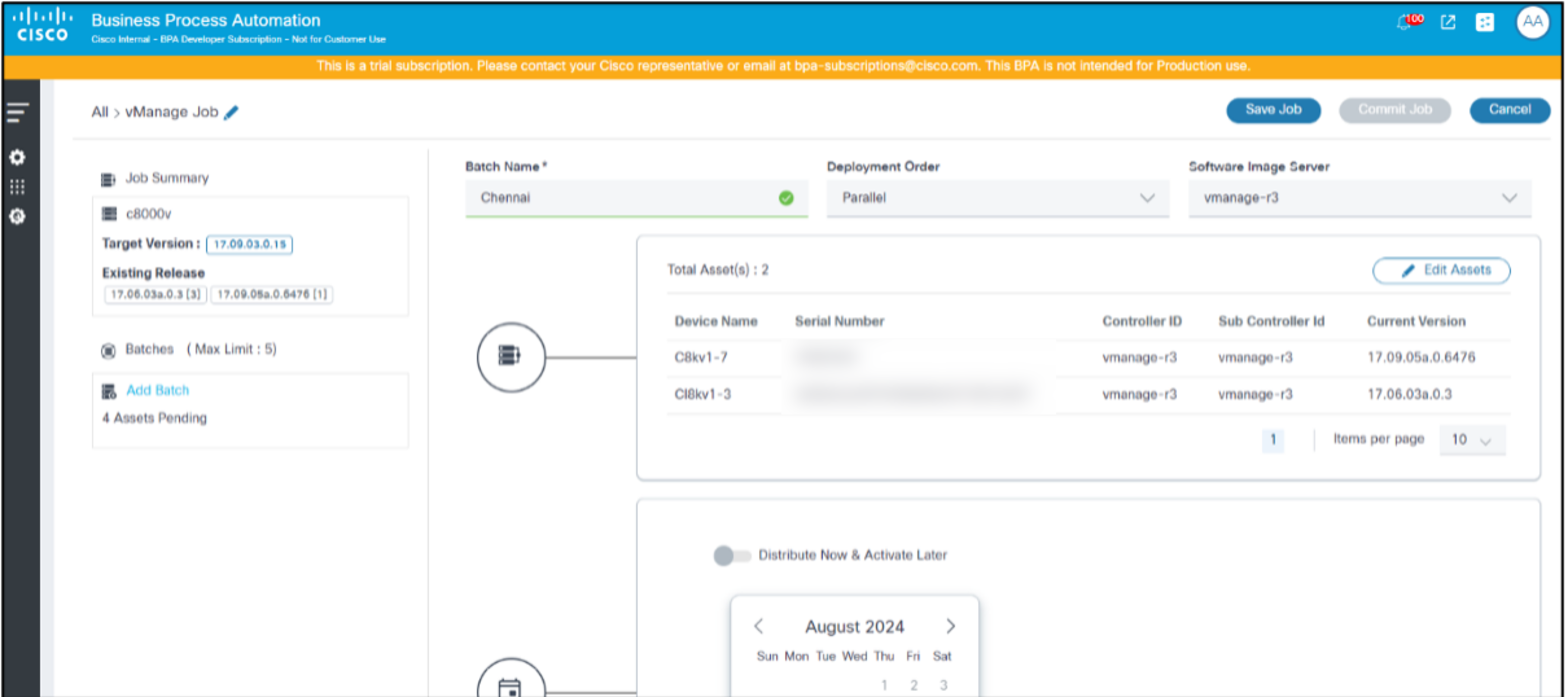

- Planification des travaux de mise à niveau

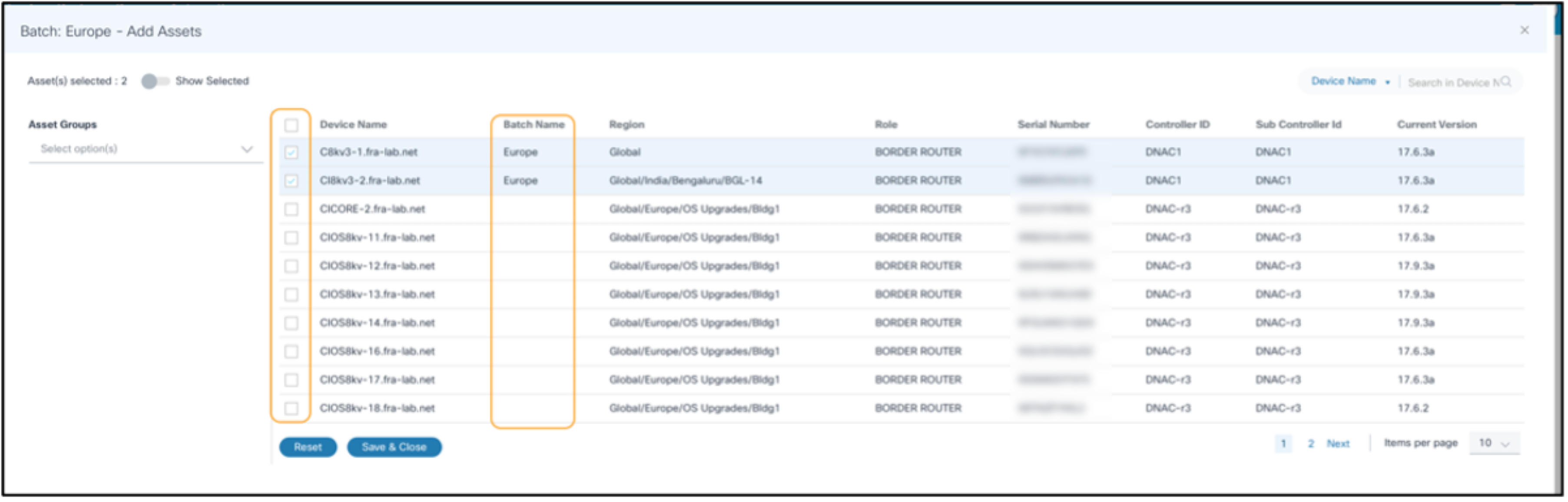

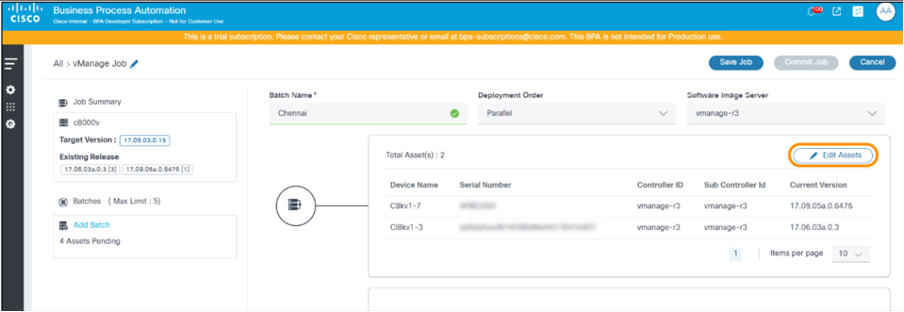

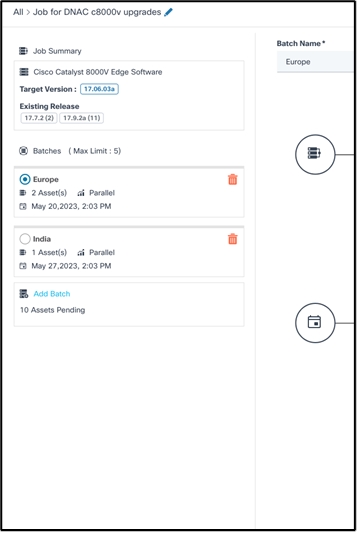

- Modification d'un lot dans une tâche

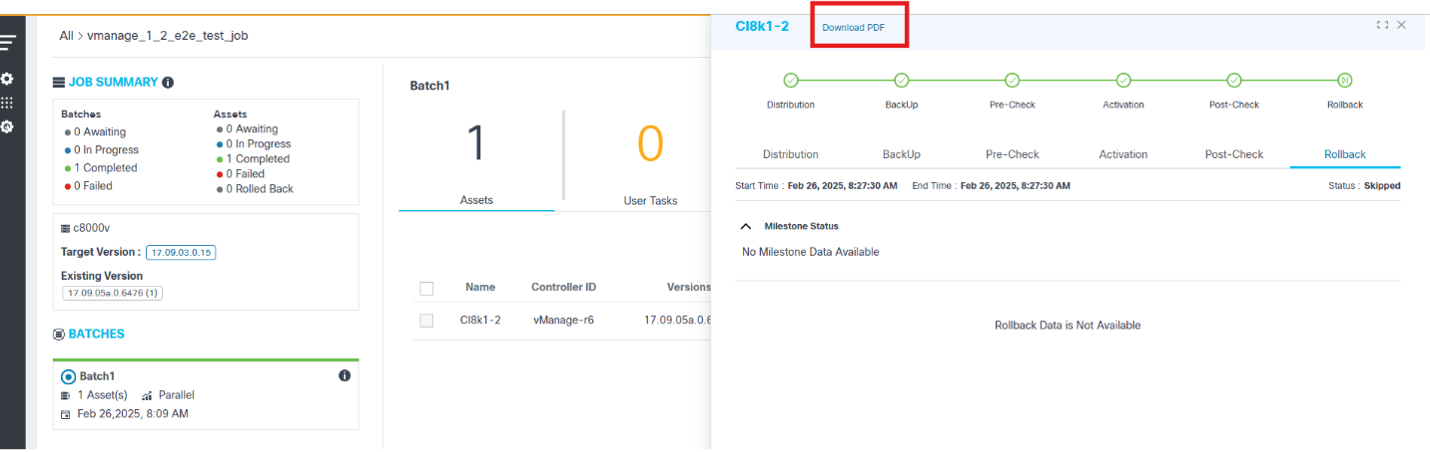

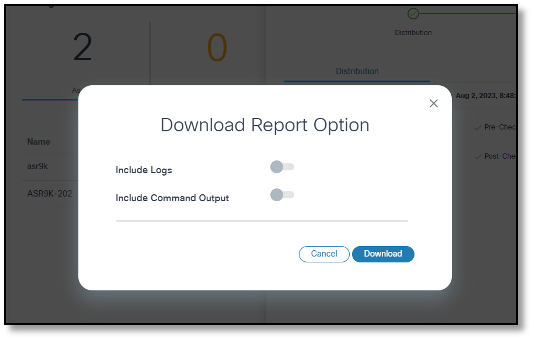

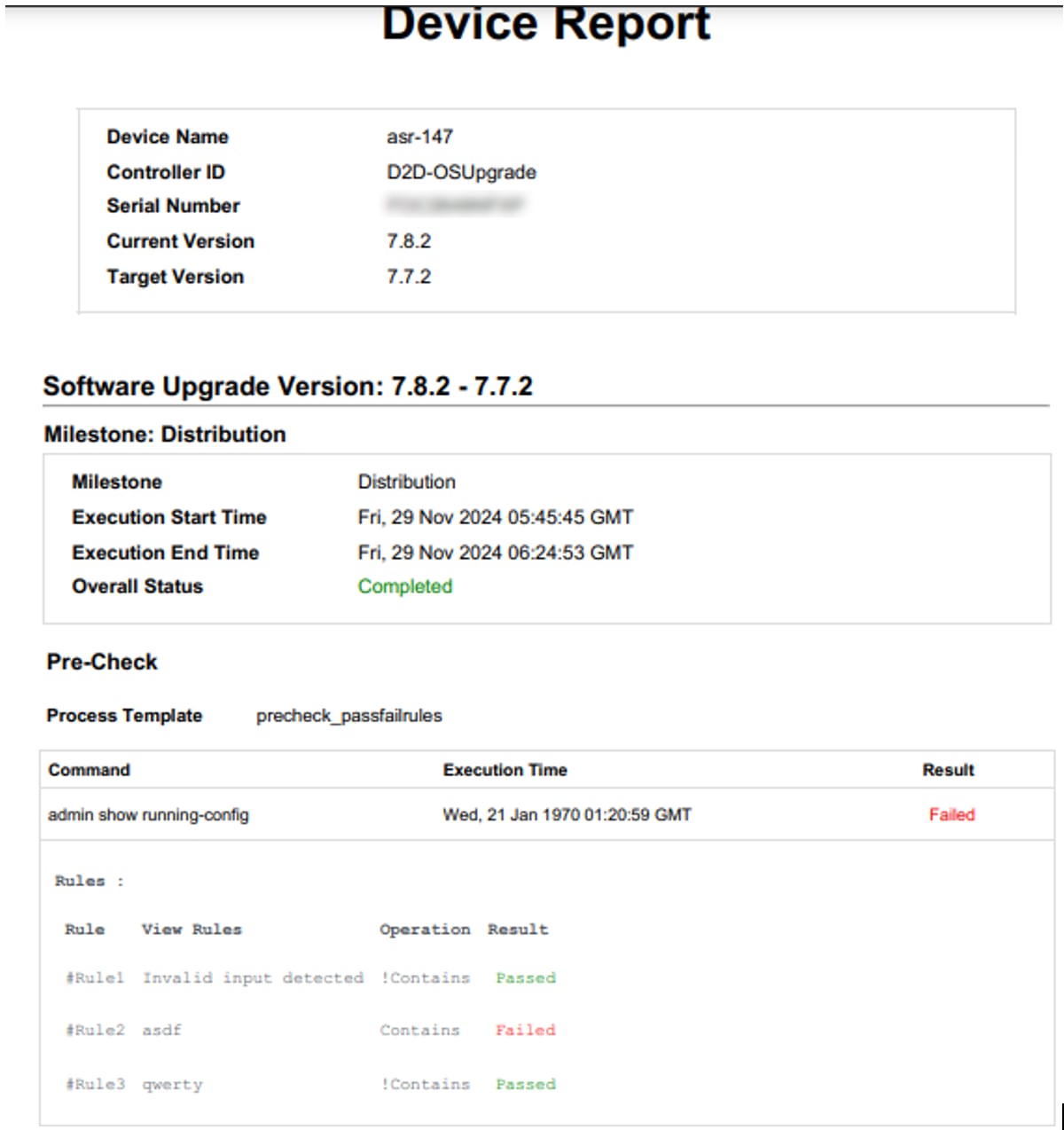

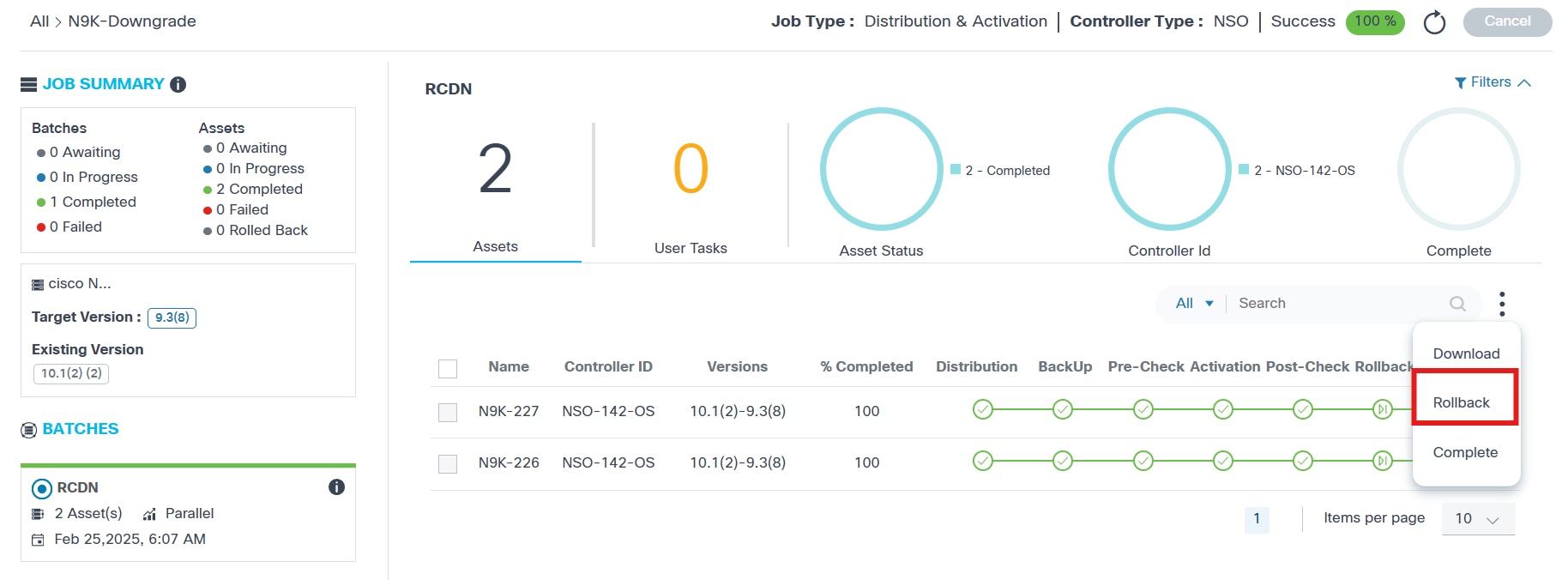

- Téléchargement du rapport de mise à niveau logicielle

- Archiver des tâches

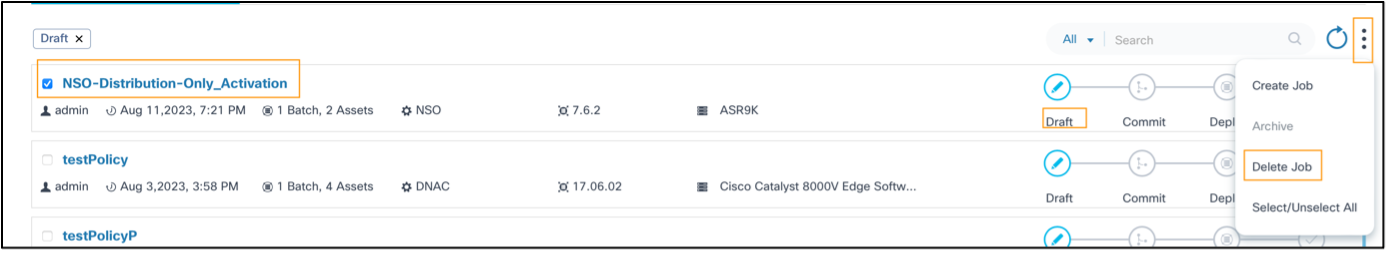

- Suppression de travaux

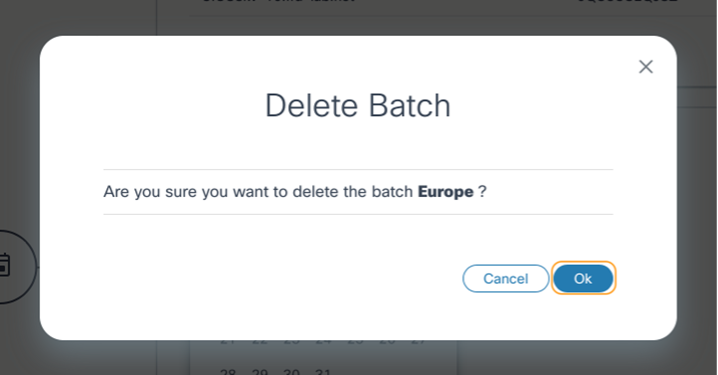

- Supprimer des lots dans les ordres de fabrication

- Annulation de travaux

- Annulation des travaux ou des mises à niveau terminés

- Paramètres

- Configuration du déploiement

- Contrôle d'accès

- Résolution des problèmes de mise à niveau OS

- Impossible de voir le modèle de périphérique cible lors de la création d'une stratégie de conformité

- La conformité du logiciel indique un état de non-fonctionnement

- L'état du résultat de la conformité logicielle de certains périphériques est inconnu

- Pourcentage de progression de la tâche de mise à niveau

- Planification des tâches atteinte, les périphériques sont bloqués dans l'état En attente

Introduction

L'application de mise à niveau du système d'exploitation Business Process Automation (BPA) fournit une solution d'automatisation complète pour assurer la conformité logicielle et les mises à niveau des périphériques réseau sur différents domaines. Il prend en charge plusieurs contrôleurs de domaine et offre une expérience utilisateur unifiée. Il prend en charge les mises à niveau de base du système d'exploitation et les mises à jour de correctifs SMU (Software Maintenance Update) ou RPM Package Manager (RPM).

Fonctionnalités clés

L'application Mise à niveau du système d'exploitation offre les fonctionnalités d'automatisation suivantes :

- Gestion des images logicielles : Une liste centralisée des images logicielles et de leurs versions (de tous les fournisseurs) pour le processus de mise à niveau logicielle à utiliser

- Informations sur les logiciels : Identifie les risques et les vulnérabilités des logiciels exposés aux ressources réseau et obtient des informations sur les versions logicielles recommandées par le fournisseur

- Conformité logicielle : Identifie toutes les ressources du réseau dont les images logicielles doivent être mises à niveau

- Méthode de mise à niveau de la procédure (MOP) Définition : Prédéfinit le processus de mise à niveau, ainsi que les vérifications préalables et postérieures pour chaque modèle ou famille de périphériques fournisseur

- Tâches de mise à niveau : Planifie les mises à niveau des ressources non conformes pendant les fenêtres de maintenance dans les différentes zones géographiques, surveille la progression de la mise à niveau et obtient des rapports détaillés

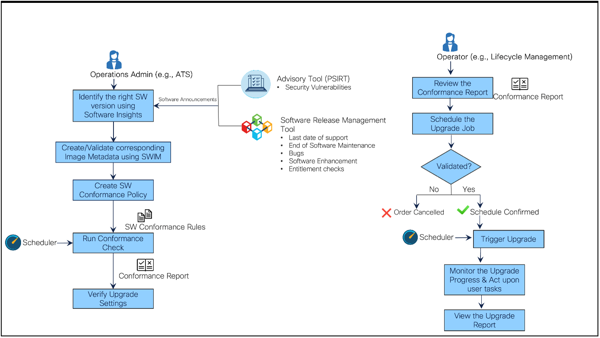

Flux de bout en bout

La figure ci-dessus illustre les flux d'appels de l'application de mise à niveau du système d'exploitation pour deux utilisateurs différents : Administrateur des opérations et Opérateur réseau, qui est prêt à l'emploi (OOB). Référez-vous à Contrôle d'accès pour plus d'informations sur les rôles OOB et les autorisations correspondantes.

| Persona | Description | Espace de travail |

|---|---|---|

| Administrateur des opérations | Détecte les vulnérabilités logicielles (par exemple, les avis, les bogues, les bulletins de fin de vie) affectant les ressources réseau | BPA: Mise à niveau du système d'exploitation/Gestion des images logicielles/Conseils |

| Administrateur des opérations | Identifie la version du logiciel et les ressources affectées et détermine la version cible correcte en fonction des suggestions fournies par le fournisseur | BPA: Mise à niveau du SE/Gestion des images logicielles/Informations |

| Administrateur des opérations | Crée les métadonnées d'image logicielle requises | BPA: Mise à niveau du système d'exploitation/Gestion des images logicielles/Images logicielles |

| Administrateur des opérations | Crée l'intention pour les modèles de périphériques affectés et exécute la stratégie à la demande ou lors de l'exécution planifiée de la stratégie | BPA: Stratégie de mise à niveau du SE/conformité logicielle |

| Administrateur des opérations | Identifie les actifs non conformes ou affectés | BPA: Mise à niveau du système d'exploitation/Conformité logicielle/Afficher les résultats |

| Administrateur des opérations | Crée ou modifie la politique de mise à niveau conformément à la MOP de mise à niveau ; cela inclut la prédéfinition des contrôles préalables et postérieurs, des workflows pour la distribution ou l'activation, le détournement ou l'inversion du trafic et la restauration pour les mises à niveau en une ou plusieurs étapes | BPA: Mise à niveau/Stratégie de mise à niveau |

| Opérateur de réseau | Planifie une tâche de mise à niveau de tous les périphériques non conformes | BPA: Tâches de mise à niveau/mise à niveau OS |

| Opérateur de réseau | Surveille la progression du travail de mise à niveau | BPA: Travaux de mise à niveau/de mise à niveau du SE/Détails du travail |

| Opérateur de réseau | Agit sur les tâches des utilisateurs, le cas échéant, pour résoudre les problèmes et permet au processus de passer à l'étape suivante | BPA: Mise à niveau/Mise à niveau du système d'exploitation |

Proposition de valeur

Les valeurs ajoutées suivantes sont fournies par l'application de mise à niveau du système d'exploitation :

- Une première approche par API pour faciliter la consommation de services à partir des systèmes OSS (Operations Support Systems) et BSS (Business Support Systems) Northbound

- Validation rapide de la conformité logicielle des périphériques réseau sur les réseaux gérés par divers contrôleurs de domaine

- Les opérateurs contrôlent mieux les tâches de mise à niveau en utilisant des mécanismes de traitement par lots, de mise en file d'attente et de planification

- Les tâches de mise à niveau peuvent être créées tôt pour les révisions et exécutées ultérieurement

- Un mécanisme de mise en file d'attente qui permet un débit plus rapide et amélioré avec des pannes minimales à nulles

- Sauvegardes automatiques de la configuration avant la mise à niveau, permettant des restaurations transparentes en cas de panne

- Exécutions avant et après vérification, garantissant la réussite des mises à niveau sans interruption du service

- Une approche basée sur des politiques qui offre la flexibilité de prédéfinir la MOP de mise à niveau avec des contrôles de pré- et post-validation, la distribution ou l'activation, le détournement ou l'inversion du trafic et les processus de restauration, permettant de les personnaliser selon les besoins

Contrôleurs et plates-formes de périphériques pris en charge

Les plates-formes suivantes ont été validées en BPA et sont prises en charge en mode hors connexion. Cependant, le cadre est générique et peut être étendu à de nouvelles plates-formes. La prise en charge de plates-formes supplémentaires par OOB sera assurée dans les versions futures en fonction de la priorité.

| Contrôleur(s) de domaine | Plates-formes de périphériques |

|---|---|

| Cisco Catalyst Center v2.3.7.5-70434 | - Cisco IOS, Cisco IOS-XE |

| vManage v20.12.4 | - Cisco IOS, Cisco IOS-XE Remarque : Les périphériques doivent être v17.9.x ou supérieur pour que la distribution de serveur distant fonctionne |

| Contrôleur de fabric de tableau de bord Nexus (NDFC) v12.1.2e et v12.2.2 | - Cisco-NXOS (N9k) |

| Centre de gestion des pare-feu (FMC) v7.4.1 | - Firepower 3140 |

| Network Services Orchestrator (NSO) v6.3 | - Cisco-IOSXR (NCS540, NCS560, ASR9K) - Cisco-NXOS (N9K) Remarque : NX-OS NED v5.25.17 ou supérieur est requis |

| Contrôleur de réseau croisé (CNC) v6.0 | - Cisco-IOSXR (NCS540, ASR9K) |

| ANSIBLE v2.9.18 (AWX - 17.1.0) | - Cisco-IOSXR (NCS540, ASR9K) |

| Direct-to-Device (via Telnet (Teletype Network) et SSH (Secure Shell)) | - Cisco-IOSXR (NCS540, ASR9K) |

Nouvelles fonctionnalités

Pour connaître les fonctionnalités incrémentielles mises à disposition pour l'exemple d'utilisation Mise à niveau du système d'exploitation pour cette version, reportez-vous aux Notes de version BPA.

Conditions préalables

Les conditions préalables suivantes doivent être remplies avant d'utiliser l'application Mise à niveau du système d'exploitation :

- Mise à niveau du système d'exploitation, sauvegarde et restauration, services du planificateur et tous les services de plate-forme ou d'agent de contrôleur requis sont opérationnels

- Les artefacts requis (par exemple, les workflows, les modèles de processus, les stratégies de mise à niveau par défaut, etc.) sont chargés

- Les contrôleurs requis sont ajoutés et les périphériques sont correctement synchronisés ; référez-vous à Contrôleurs et plates-formes de périphériques pris en charge pour plus d'informations

Utilisation de l'application de mise à niveau OS

L'application Mise à niveau du système d'exploitation comprend les composants suivants :

- Gestion des images logicielles (SWIM)

- Gestion du serveur de distribution d'images

- Aperçu des logiciels

- Conformité logicielle

- Politique de mise à niveau

- Tâches de mise à niveau

- Paramètres

Gestion des images logicielles

Le composant SWIM permet aux utilisateurs Operations de conserver les détails de l'image logicielle pour les contrôleurs tels que NSO, ANSIBLE, CNC, FMC et Direct-to-Device qui ne prennent pas en charge la gestion des images OOB. Il répertorie également les détails de l'image logicielle gérés par des contrôleurs tels que vManage, NDFC et Cisco Catalyst Center, fournissant une liste centralisée des logiciels gérés sur tous les contrôleurs de domaine. Les images logicielles et le serveur de distribution d'images sont les deux principaux sous-composants du module SWIM.

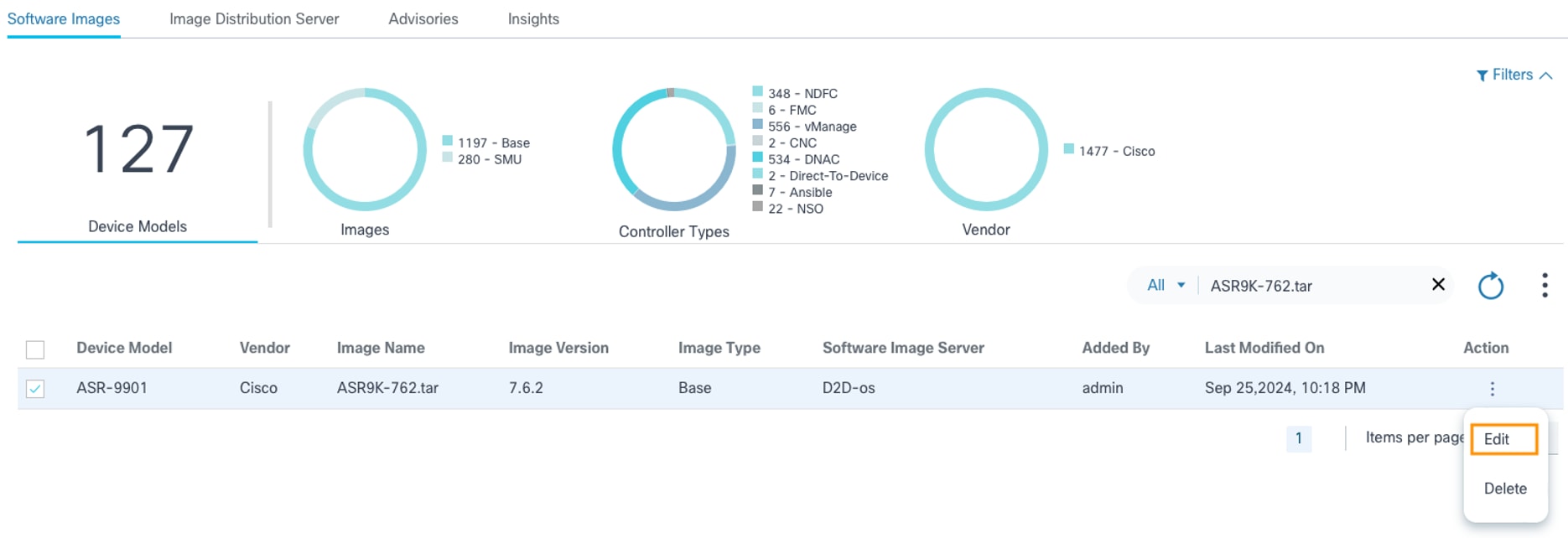

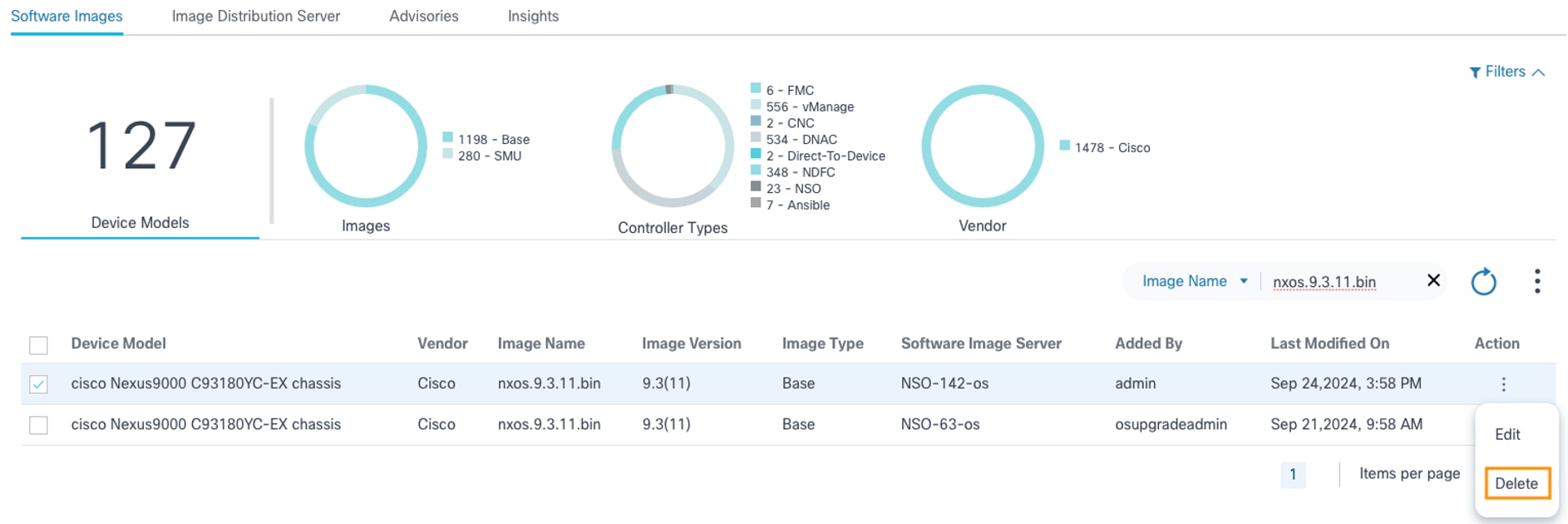

Images logicielles

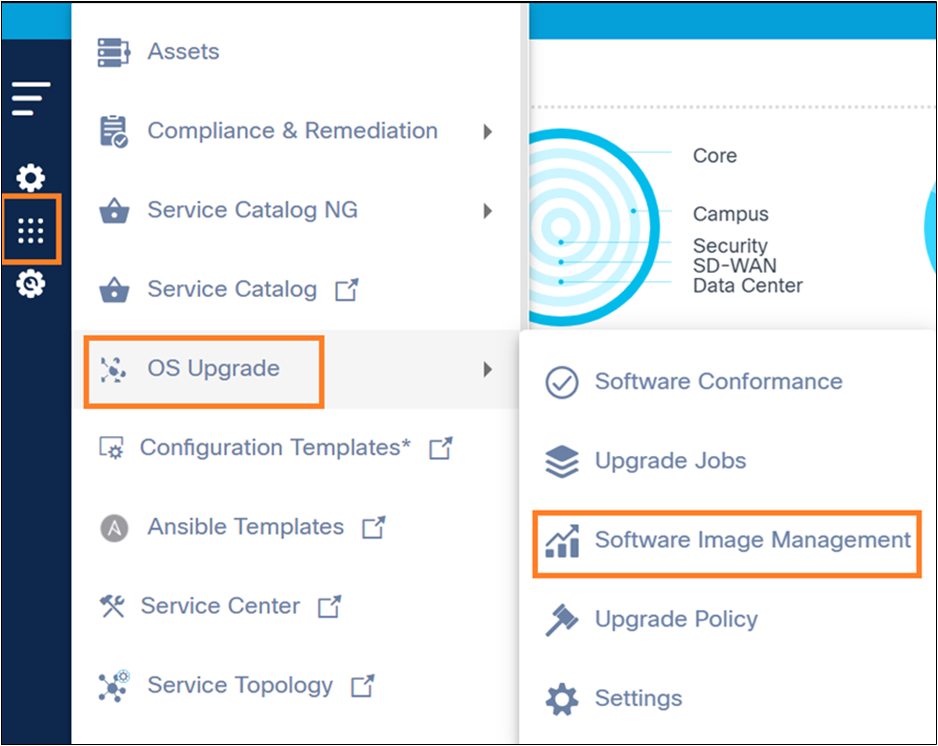

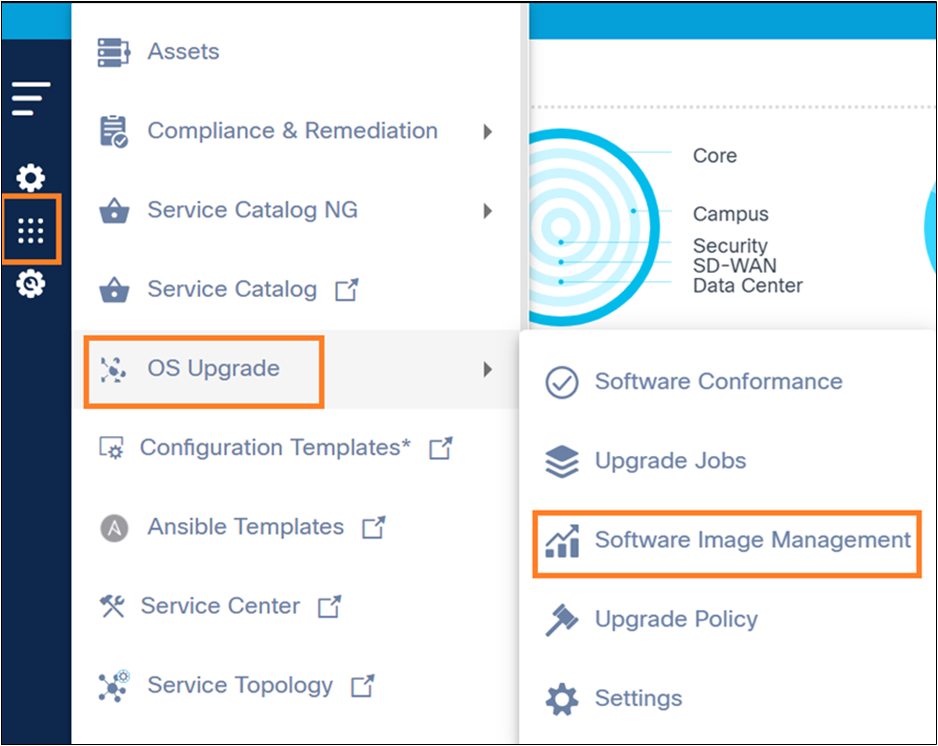

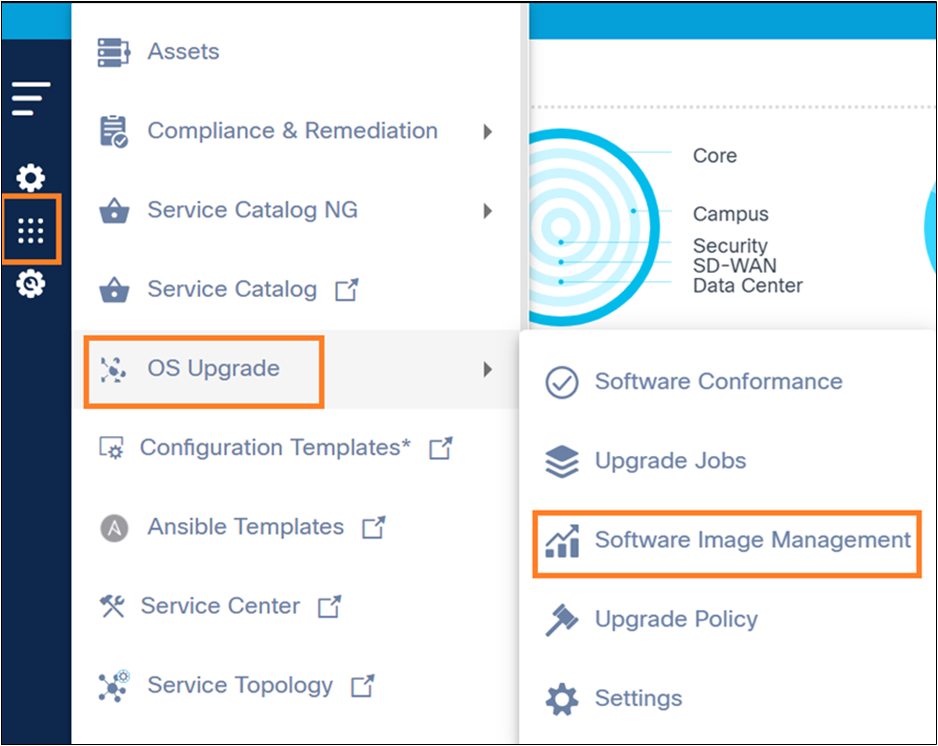

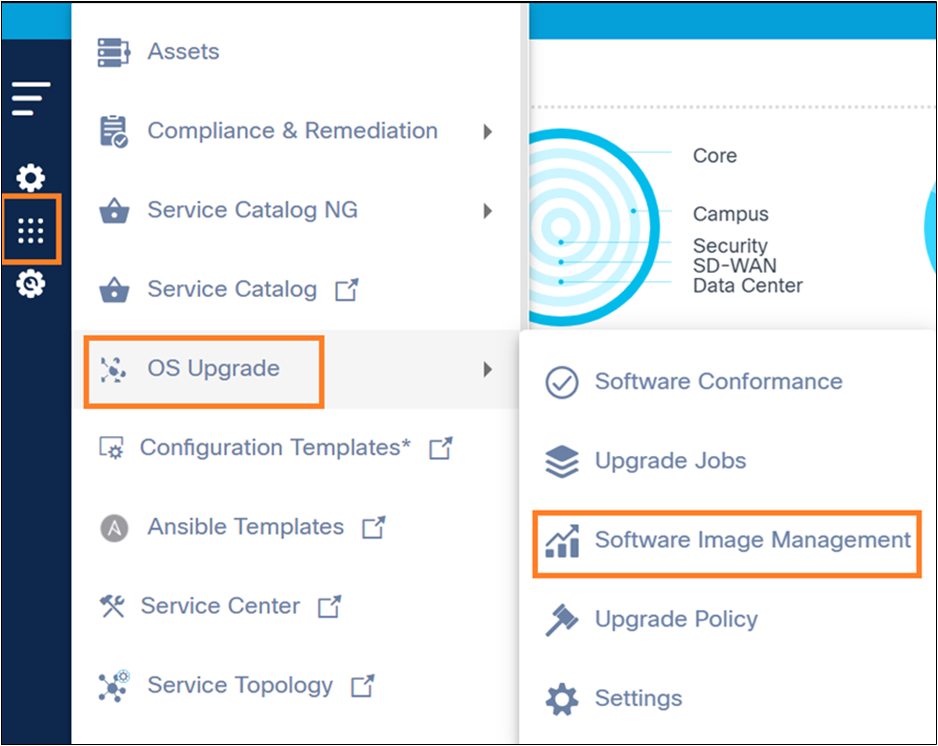

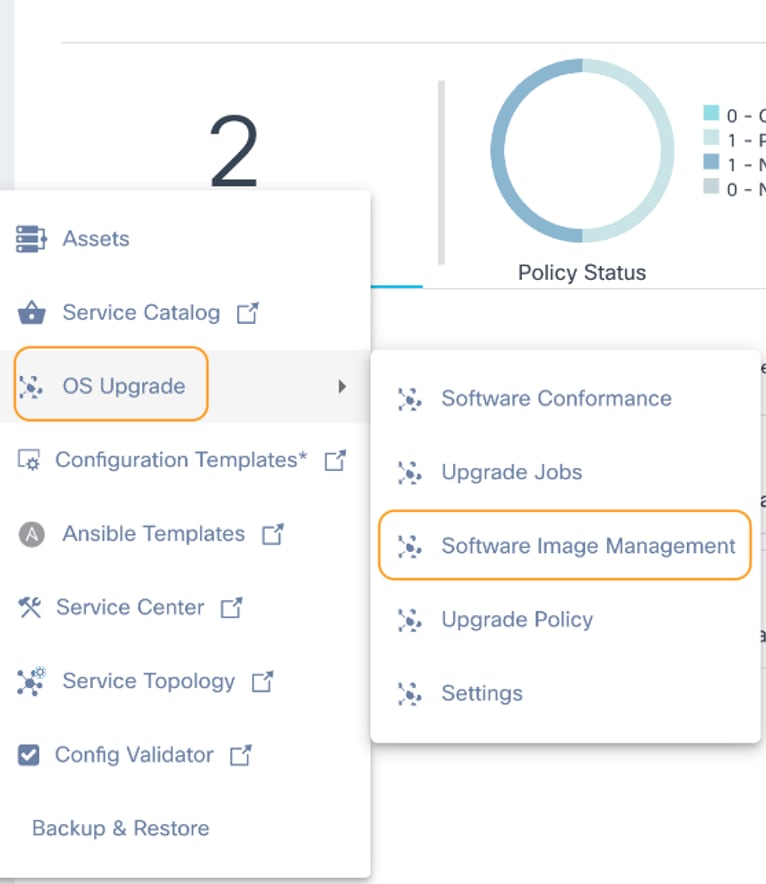

Pour accéder à la page Images logicielles :

- Connectez-vous à BPA avec des informations d'identification ayant accès à Software Image Management.

- Sélectionnez Mise à niveau du SE > Gestion des images logicielles.

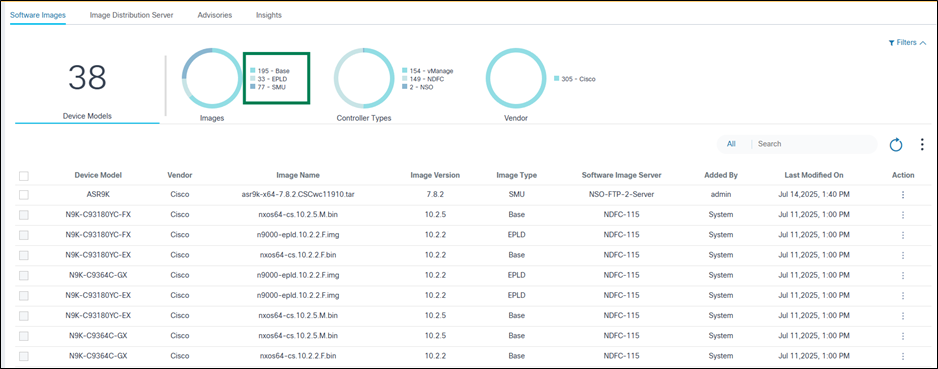

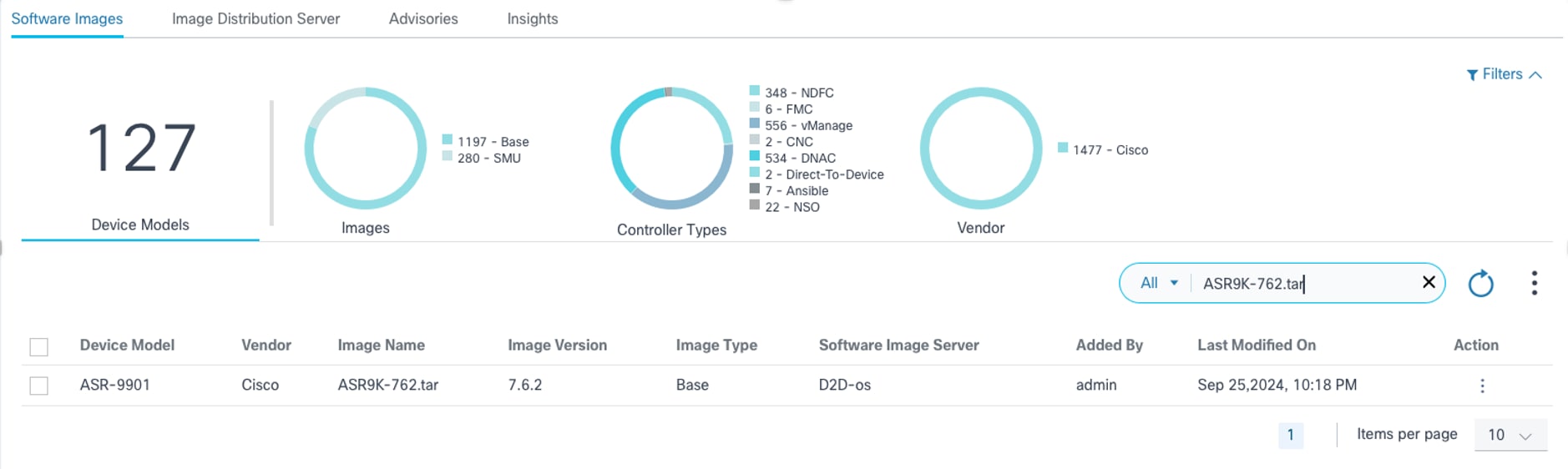

La page Gestion des images comporte les onglets suivants : Images logicielles, serveur de distribution d'images, conseils et informations.

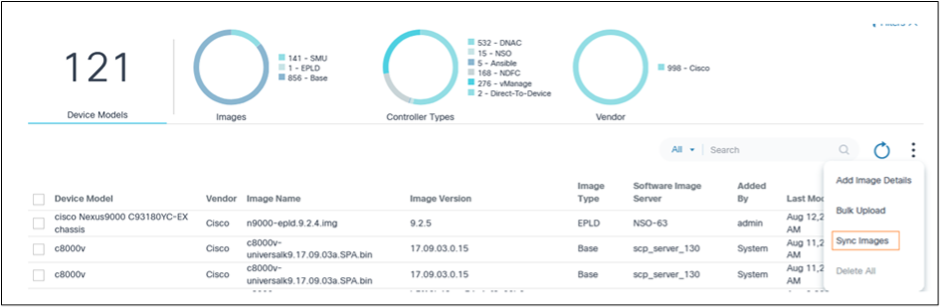

L'onglet Images logicielles contient les éléments suivants :

- Une section d'analyse, affichée en haut, qui fournit les informations suivantes :

- Nombre total de modèles de périphériques et d'images logicielles associées

- Un filtre rapide Images qui permet de filtrer les images en fonction du type (par exemple, base, SMU); le nombre indique le nombre total d'images associées à un type d'image respectif

- Un filtre rapide de types de contrôleurs qui permet de filtrer les images en fonction du type de contrôleur (par exemple, Cisco Catalyst Center, vManage, NSO ou NDFC, Direct-to-Device, CNC, ANSIBLE, FMC) pour lequel les images sont hébergées ; le nombre indique le nombre total d'images associées à un type de contrôleur respectif

- Un filtre rapide Fournisseur qui permet de filtrer les images en fonction du fournisseur qui a publié le logiciel

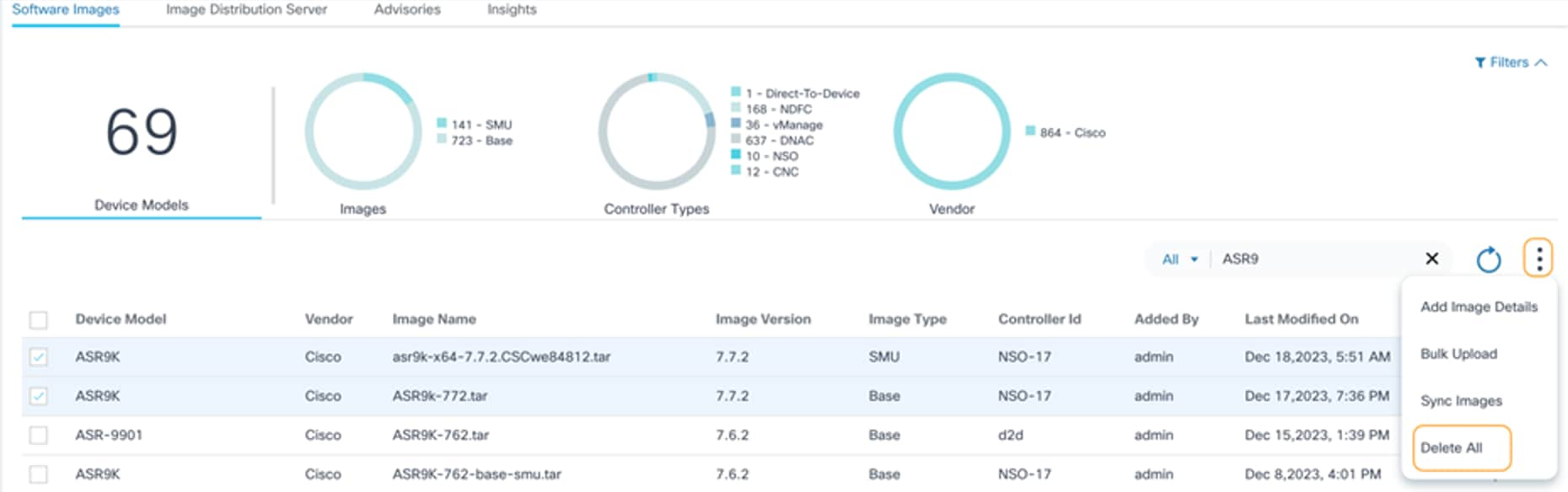

- L'icône Autres options propose les fonctionnalités suivantes :

- Ajouter des détails d'image : Ajouter de nouvelles métadonnées d'image

- Téléchargement en masse : Métadonnées d'image de téléchargement en masse au format .csv

- Synchroniser les images : Synchroniser les métadonnées d'image des contrôleurs (par exemple, Cisco Catalyst Center, vManage, NDFC et FMC)

- Supprimer tout : Suppression en bloc des images sélectionnées

- Le filtre Rechercher peut être utilisé pour rechercher des images et inclut les filtres de recherche exclusifs suivants :

- Tous : Rechercher dans tous les champs

- Nom de l'image : Rechercher les images avec un nom d'image spécifique

- Modèle de périphérique : Rechercher les images avec un modèle spécifié

- Version de l'image : Rechercher des images avec une version logicielle spécifique

- Serveur d'images logicielles : Rechercher les images associées à un serveur d'images spécifique

- L'icône Actualiser actualise la page et efface les filtres sélectionnés.

- Les images existantes sont affichées dans un tableau de grille avec les colonnes suivantes :

- Modèle de périphérique : Modèle de périphérique pour lequel les détails de l'image sont applicables

- Fournisseur : Fournisseur qui publie les images logicielles

- Nom de l'image : Nom de fichier de l'image

- Version de l'image : Version logicielle de l'image

- Type d'image : Détermine le type d'image (p. ex. base, SMU, EPLD (Electronic Programmable Logic Device))

- Serveur d'images logicielles : Serveur d'images où l'image actuelle existe

- Ajouté par : Utilisateur ayant ajouté les métadonnées de l'image

- Dernière modification le : Horodatage de la dernière mise à jour des détails de l'image

- Action : Fournit une icône Plus d'options à partir de laquelle des actions spécifiques à une ligne (par exemple, modifier, supprimer) peuvent être sélectionnées

- Trier les images en cliquant sur un en-tête de colonne respectif

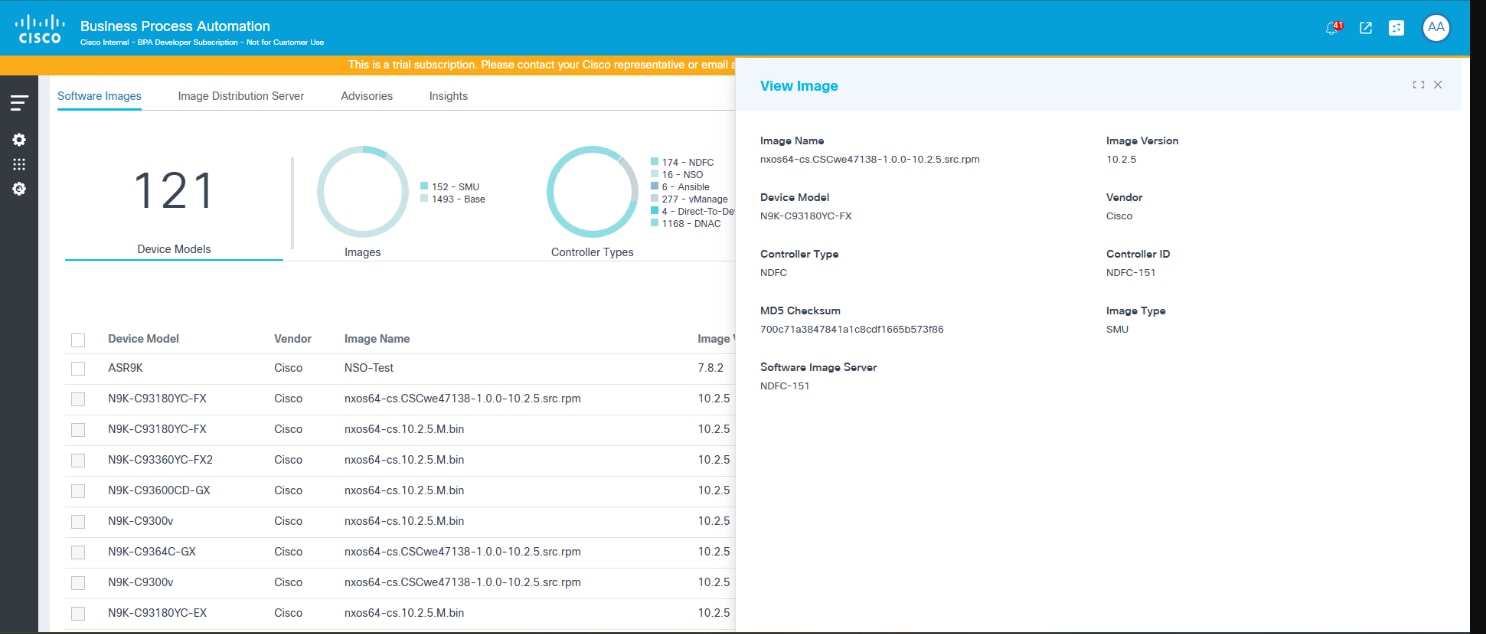

- Cliquez sur une ligne pour ouvrir la fenêtre Afficher l'image

Synchronisation des images logicielles et des métadonnées

Pour effectuer une synchronisation à la demande des images logicielles :

- Cliquez sur l'icône Autres options > Synchroniser les images. Les métadonnées d'image de vManage, Cisco Catalyst Center, NDFC et FMC sont découvertes et conservées dans BPA.

- Si le nom de l'image du contrôleur FMC inclut le mot « FTD » ou « Firepower Threat_Defense », le deviceModel de cette image est mappé en tant que FTD.

OU

Si le nom de l'image du contrôleur FMC inclut le mot « FMC », « FW_Mgmt_Center » ou « Firewall_Management_Center », le deviceModel de cette image est mappé en tant que FMC.

- Les images des serveurs distants vManage ont initialement l'identificateur unique universel (UUID) mappé dans la colonne Version après l'opération de synchronisation. Les opérateurs doivent modifier manuellement les métadonnées de serveur distant requises et les mettre à jour avec la version d'image appropriée. Si ce mappage n'est pas effectué, les autres composants de mise à niveau du système d'exploitation (par exemple, conformité logicielle, stratégies de mise à niveau, tâches de mise à niveau, etc.) ne fonctionnent pas comme prévu.

- Pour planifier la synchronisation automatique des métadonnées SWIM à intervalles réguliers, reportez-vous à Configuration du déploiement.

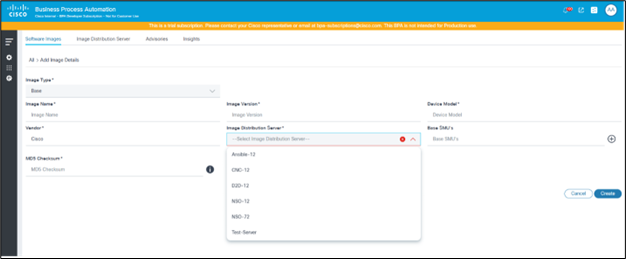

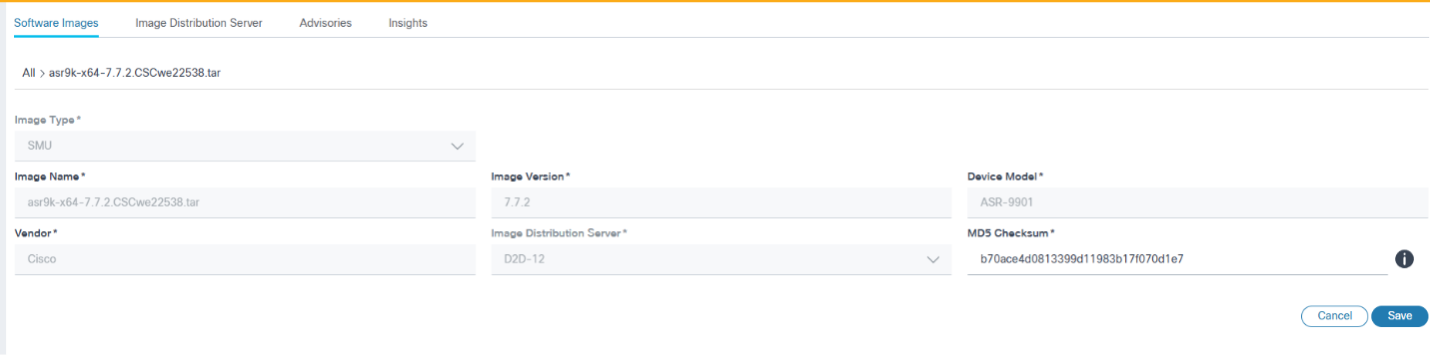

Ajout de métadonnées d'image logicielle

- Cliquez sur l'icône Autres options > Ajouter les détails de l'image. La page Add Image Details s'affiche.

- Saisissez les informations dans les champs suivants :

- Type d'image : Type d'image (par exemple, base, SMU, EPLD)

- Nom de l'image : Nom du fichier image ; les utilisateurs peuvent entrer un chemin d'accès relatif ou absolu de l'image dans le champ Nom. Si les utilisateurs fournissent un chemin absolu, l'image est extraite directement de ce chemin ; si les utilisateurs fournissent un chemin relatif, le système résout le chemin complet en ajoutant le chemin de base défini dans le serveur de référentiel lors de la distribution

- Version de l'image : Version logicielle de l'image

- Modèle de périphérique : Modèle de périphérique pour lequel l'image est marquée

- Fournisseur : Le fournisseur ou le fournisseur qui a publié l'image ; la valeur par défaut est Cisco, mais elle peut être modifiée si nécessaire

- Serveur de distribution d'images : Sélectionnez le serveur de distribution d'images qui héberge le fichier logiciel indiqué dans le champ Nom de l'image. Lors de la sélection d'un serveur de distribution d'images, des images sont générées pour tous les ID de contrôleur associés au type de contrôleur spécifié défini dans le serveur de distribution d'images. Si un utilisateur ajoute ou supprime des instances de contrôleur sous le serveur de distribution d'images, les images logicielles correspondantes sont ajoutées ou supprimées pour ces instances de contrôleur.

- SMU de base : SMU qui sont présents dans l’image dorée de base ; cette option est applicable uniquement si le type d'image est Base

- Somme de contrôle MD5 : Somme de contrôle MD5 de l'image pour vérification

- Cliquez sur Create. La notification Progress s'affiche, suivie d'un message de confirmation.

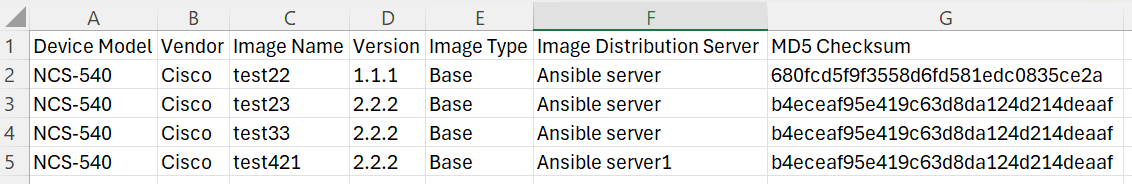

Téléchargement en masse des métadonnées des images logicielles

- Préparez un fichier .csv avec les détails d'image nécessaires et les noms de colonne suivants :

- Nom de l'image

- Version

- Modèle de périphérique

- Fournisseur

- Type d'image

- Serveur de distribution d'images

- Somme de contrôle MD5

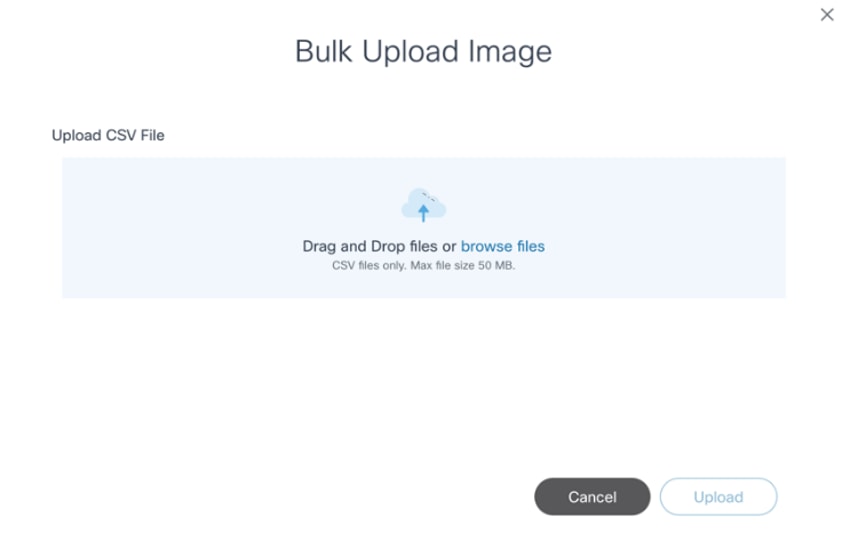

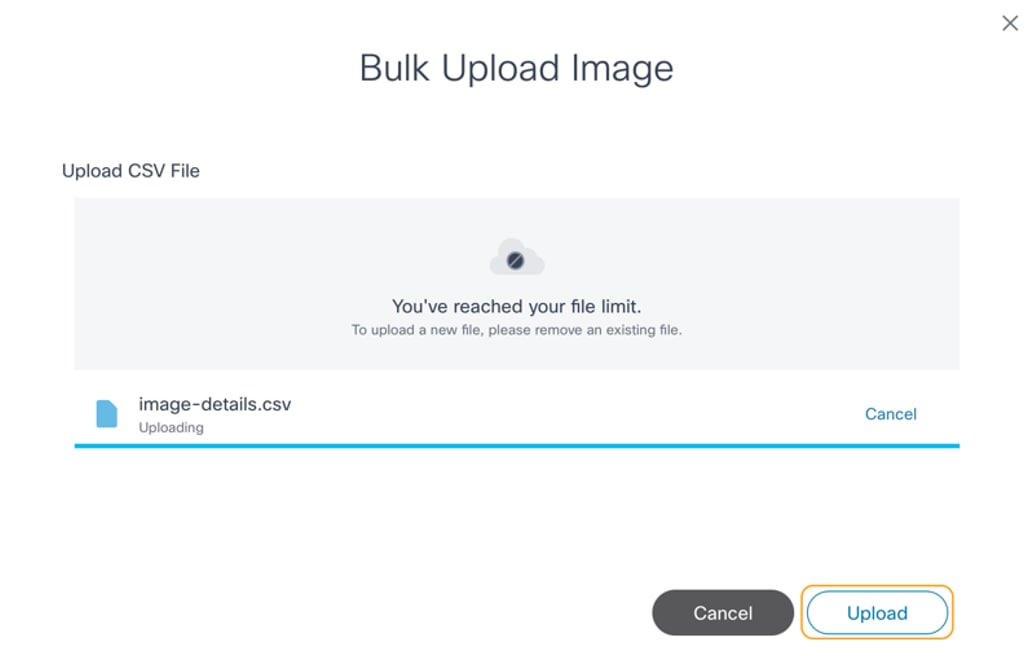

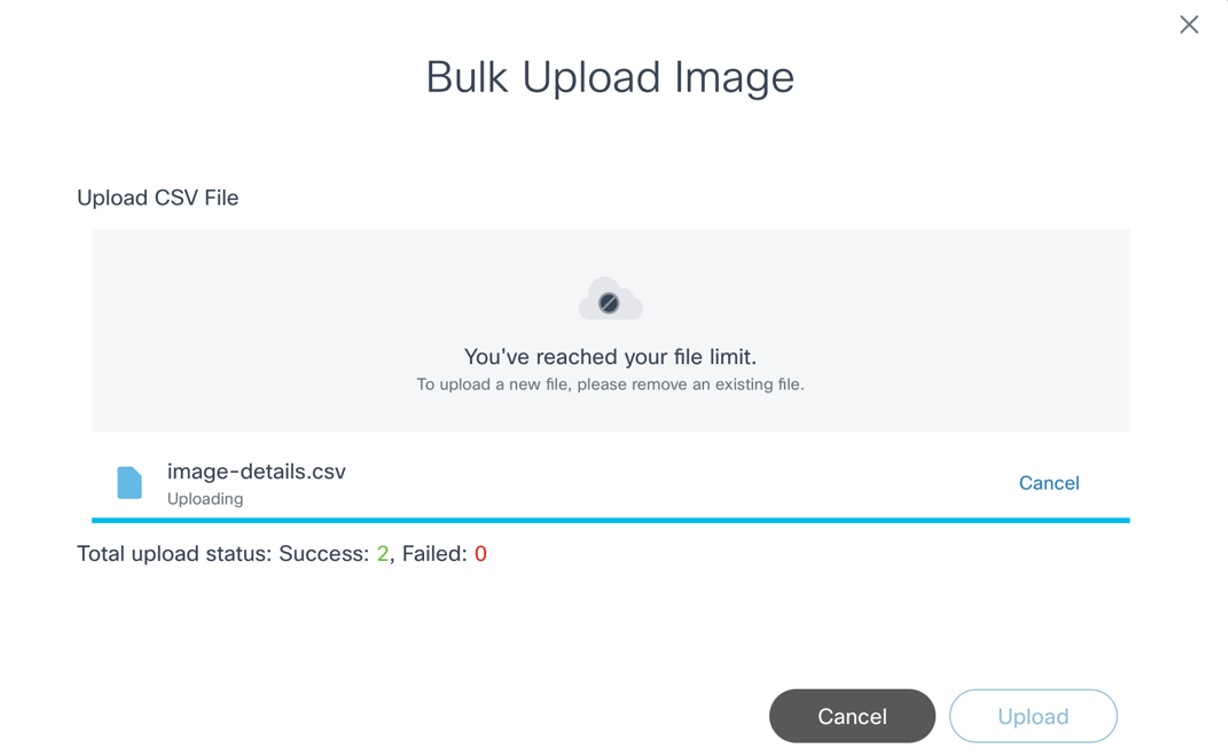

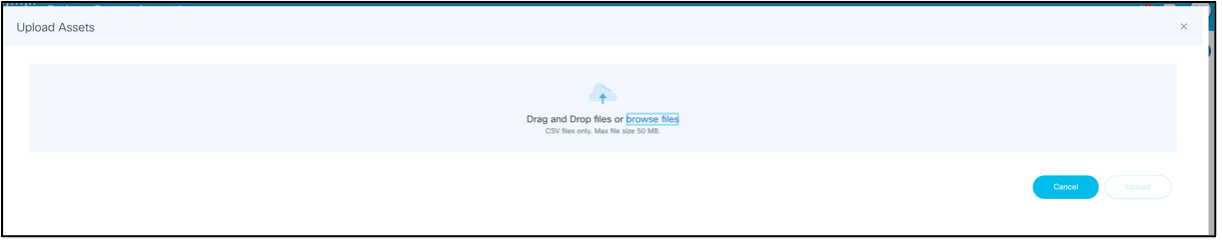

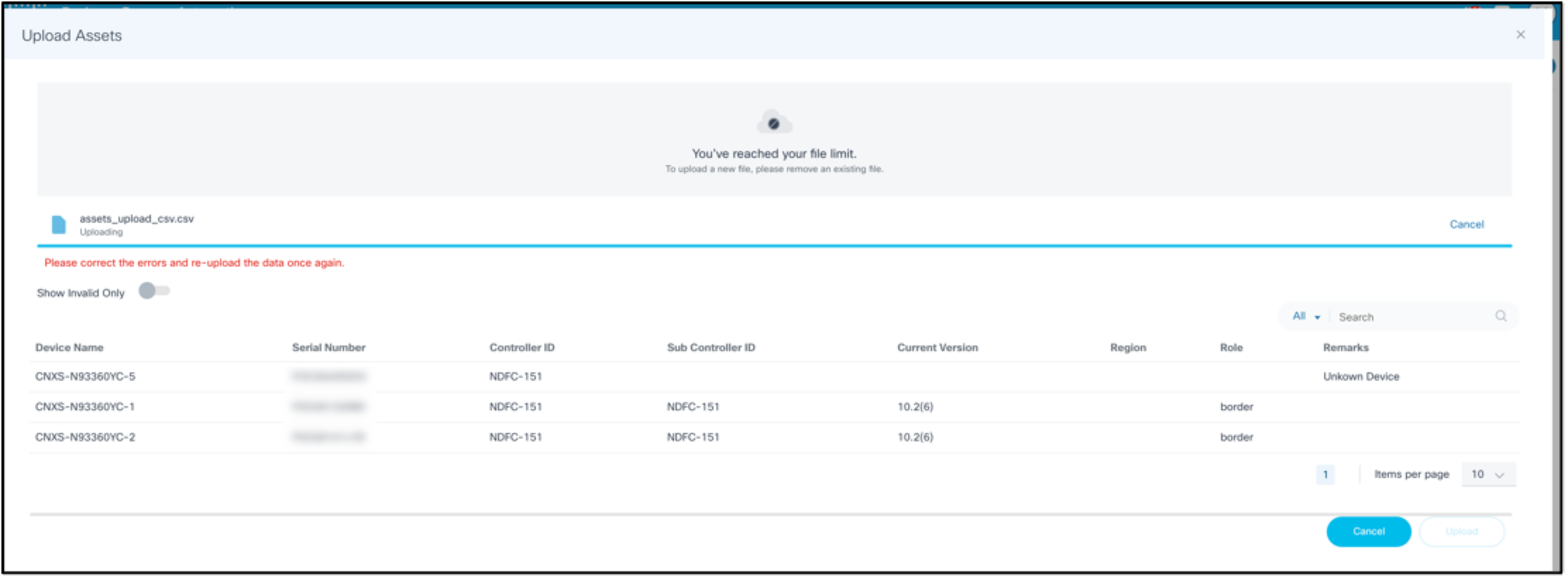

- Cliquez sur l'icône Autres options > Téléchargement en masse. La fenêtre Téléchargement en masse de l'image s'ouvre.

- Sélectionnez un fichier .csv préparé et cliquez sur Upload. Les détails de l'image du fichier .csv sont validés, puis traités. Une fois le fichier téléchargé, l'état final du téléchargement en masse s'affiche.

Modification des métadonnées d'image logicielle existantes

- Localisez l'image qui doit être mise à jour à l'aide du filtre Rechercher.

- Dans la colonne Action de l'image souhaitée, sélectionnez l'icône More Options > Edit.

- Mettez à jour les paramètres requis et cliquez sur Save pour enregistrer les modifications ou cliquez sur Cancel pour annuler les modifications. La notification de progression s'affiche, suivie d'un message de confirmation pour la mise à jour de l'image.

- L'édition est disponible pour les contrôleurs CNC, NSO, D2D, ANSIBLE, FMC et vManage (applicable uniquement pour les métadonnées d'image de serveur distant)

- La mise à jour du modèle de périphérique est uniquement prise en charge pour les images de serveur distant vManage

- Seul le champ Version du logiciel peut être mis à jour pour les métadonnées d'image du serveur distant vManage

- Pour les images vManage, les utilisateurs peuvent afficher le serveur d'images logicielles à la place des instances de contrôleur

Suppression de métadonnées d'image logicielle

Rechercher dans les métadonnées d'image logicielle

- Utilisez le champ Rechercher pour localiser une image souhaitée.

- Dans la colonne Action de l'image souhaitée, sélectionnez l'icône Plus d'options > Supprimer pour supprimer une image.

OU

Sélectionnez les images souhaitées et sélectionnez l'icône Plus d'options > Supprimer tout pour supprimer plusieurs images.

Une confirmation s'affiche.

- Cliquez sur OK. Une notification de progression s'affiche, suivie d'un message de confirmation.

- Les métadonnées d'image ne peuvent être ajoutées que pour les contrôleurs NSO, ANSIBLE, Direct-to-Device et CNC. Pour tous les autres contrôleurs d'entreprise, la fonctionnalité SWIM intégrée est exploitée et des images sont découvertes à partir des contrôleurs respectifs

- La fonctionnalité de découverte d'images n'est pas prise en charge pour les serveurs d'images des contrôleurs NSO, ANSIBLE, Direct-to-Device et CNC.

- Par défaut, les métadonnées de l'image du serveur distant vManage contiennent l'UUID pour la post-synchronisation du paramètre de version. Les utilisateurs doivent modifier les métadonnées et mettre à jour l'UUID avec la version correspondante. La version d'image correspondante peut être identifiée à partir du contrôleur vManage ou en se connectant au périphérique où l'image existe.

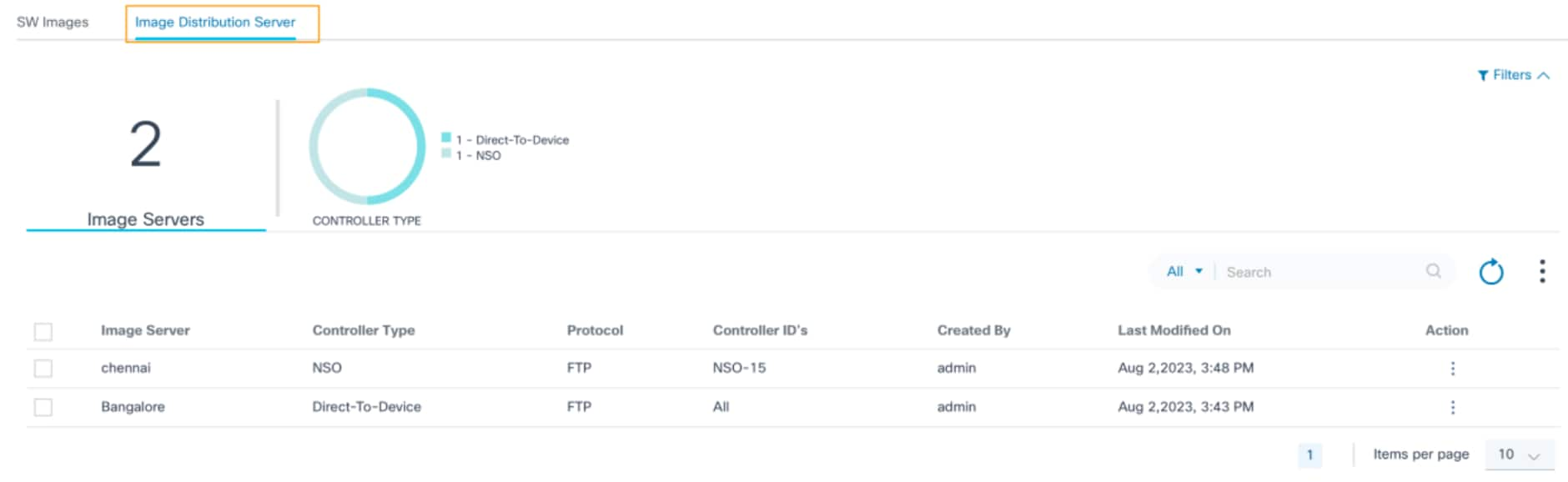

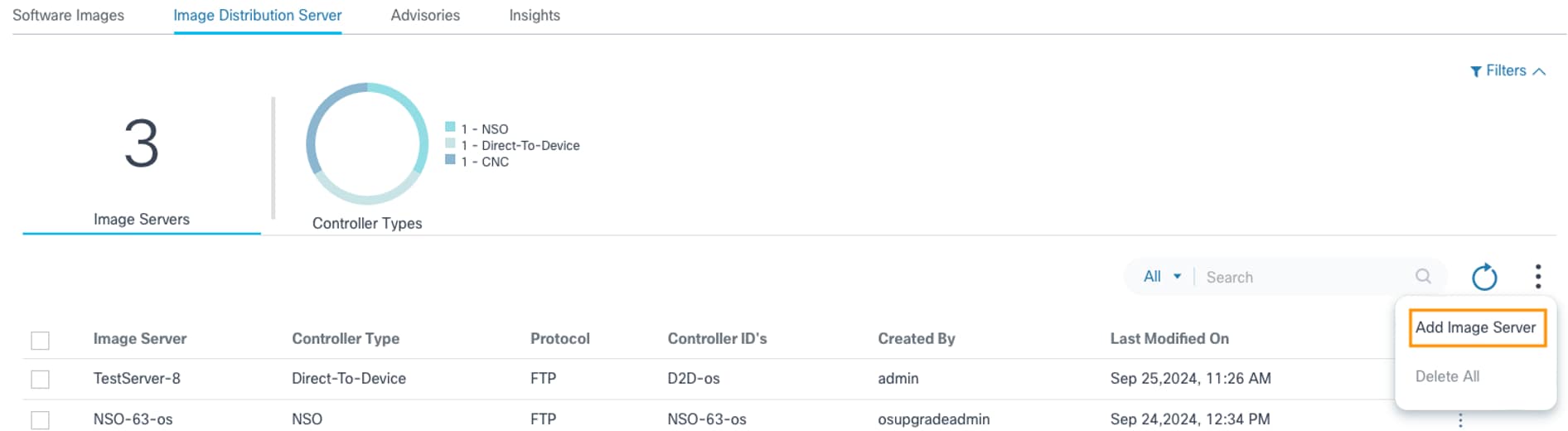

Gestion du serveur de distribution d'images

Serveur de distribution d'images

Le composant permet aux utilisateurs Operations de conserver les détails du serveur de référentiel d'images pour les contrôleurs CNC, NSO, ANSIBLE, FMC et Direct-To-Device qui ne prennent pas en charge la gestion du référentiel d'images OOB.

Pour accéder à la page Serveur de distribution d'images :

- Connectez-vous à BPA avec des informations d'identification qui ont un accès géré au serveur de distribution d'images.

- Sélectionnez Mise à niveau du SE > Gestion des images logicielles.

- Cliquez sur l'onglet Image Distribution Server.

L'onglet Serveur de distribution d'images contient les éléments suivants :

- Une section d'analyse, affichée en haut, qui fournit les informations suivantes :

- Nombre total de serveurs d'images intégrés sur cette instance BPA

- Un filtre rapide de type contrôleur qui permet de filtrer les serveurs d'images en fonction du type de contrôleur (par exemple, NSO, Direct-to-Device, CNC, ANSIBLE, FMC) ; le nombre indique le nombre total de serveurs de distribution d'images associés à ce type de contrôleur

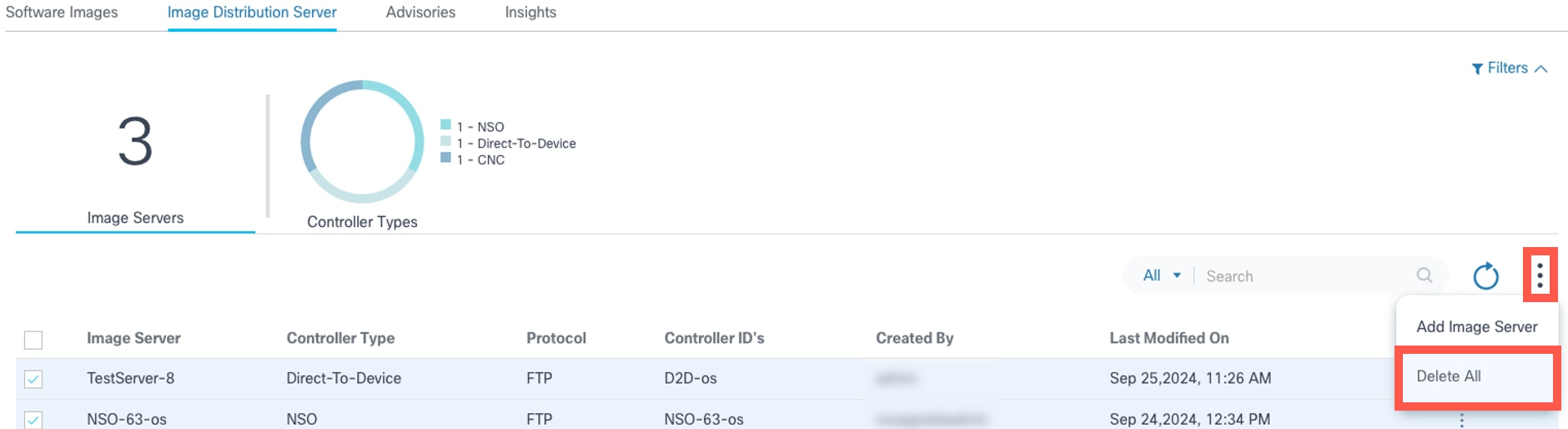

- Une icône Autres options qui fournit les fonctionnalités suivantes :

- Ajouter un serveur d'images : Ajouter un nouveau serveur de distribution d'images

- Supprimer tout : Suppression en bloc des serveurs de distribution sélectionnés

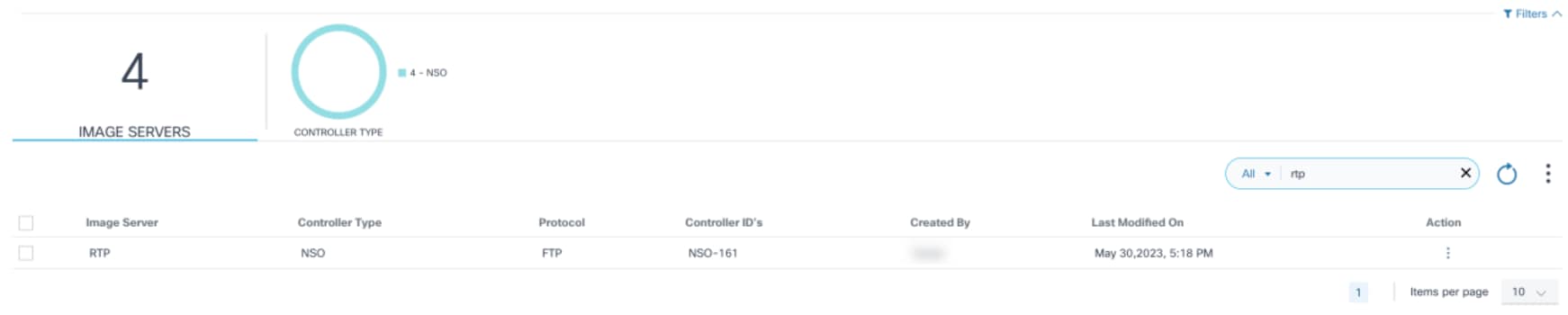

- Un filtre de recherche qui peut être utilisé pour rechercher les serveurs de distribution et inclut les filtres de recherche exclusifs suivants :

- Tous : Recherche dans tous les champs

- Serveur d'images : Recherche les serveurs portant un nom spécifique

- ID du contrôleur : Recherche les serveurs associés à un ID de contrôleur spécifique

- Une icône Actualiser qui peut être utilisée pour actualiser la page et effacer les filtres sélectionnés

- Les serveurs de distribution existants sont affichés dans une table de grille avec les colonnes suivantes :

- Serveur d'images : Nom unique du serveur de référentiel

- Type de contrôleur : Type de contrôleur auquel ce serveur d'images s'applique

- Protocole : Copier le protocole pris en charge par le serveur de référentiel

- ID du contrôleur : les instances de contrôleur pour lesquelles le serveur de référentiel actuel est utilisable ou applicable ; instance de contrôleur fait référence aux périphériques gérés via ce contrôleur

- Créé par : Utilisateur qui a intégré le serveur de référentiel

- Dernière modification le : Horodatage de la dernière mise à jour des détails du serveur

- Action : Propose des actions propres aux lignes, telles que Modifier et Supprimer

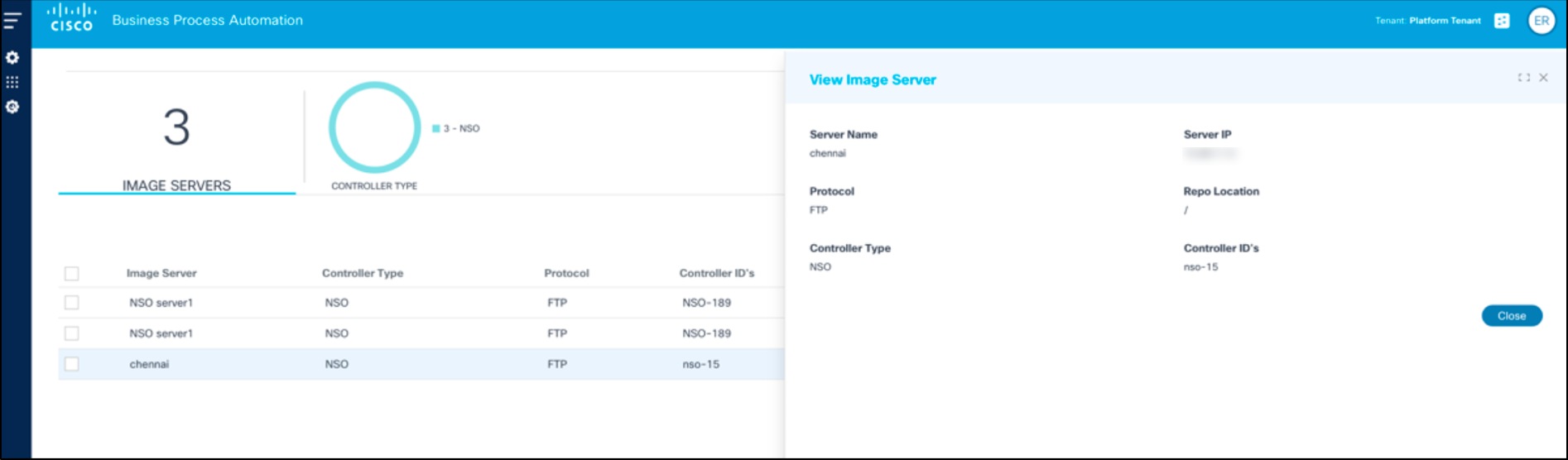

- Cliquez sur une ligne pour ouvrir la fenêtre View Image Server

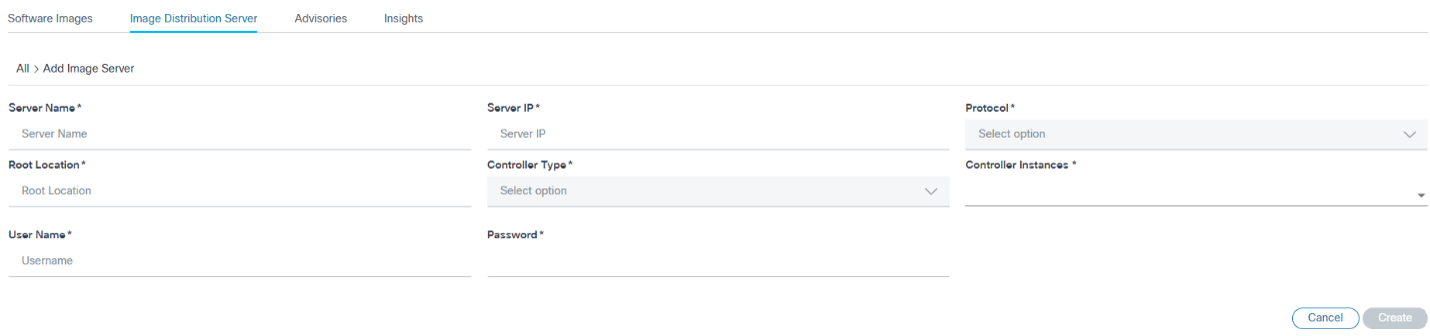

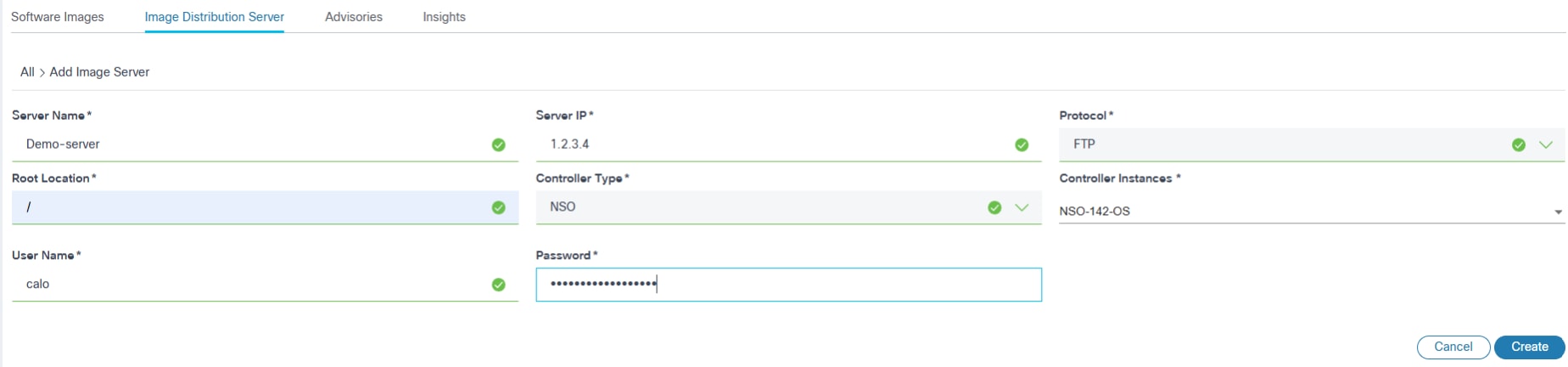

Ajout des détails du serveur d'images

- Cliquez sur l'icône Autres options > Ajouter un serveur d'images. La page Add Image Server s'affiche.

- Saisissez les informations dans les champs suivants :

- Nom de serveur: Nom unique du serveur de référentiel d'images

- Adresse IP du serveur : Adresse IPv4 du serveur de référentiel

- Protocole : Pris en charge par le serveur de référentiel d'images pour la copie d'image

- Emplacement de la reprise : Chemin d'accès de base des fichiers image dans le serveur de référentiel

- Type de contrôleur : Type de contrôleur pour lequel le serveur d'images actuel est applicable

- Instances de contrôleur : Une ou plusieurs instances de contrôleur applicables en fonction des périphériques qu'elles gèrent pour lesquels le serveur de référentiel d'images donné doit être utilisé pour copier l'image

- Utilisateur : Identifiants personnalisés à utiliser pour accéder aux fichiers image à partir du référentiel

- Cliquez sur Create. La notification de progression s'affiche, suivie d'un message de confirmation.

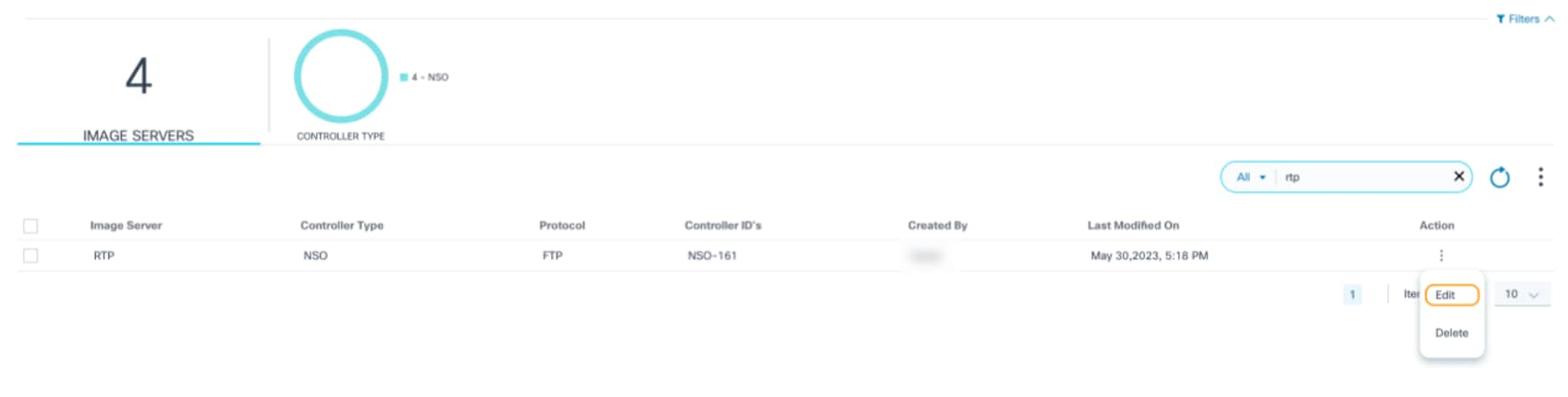

Modification des détails du serveur d'images

- A l'aide du champ Search, localisez le serveur de distribution qui doit être mis à jour.

- Dans la colonne Action, sélectionnez l'icône More Options > Edit.

- Mettez à jour les paramètres requis.

- Cliquez sur Save. La notification de progression s'affiche, suivie d'un message de confirmation.

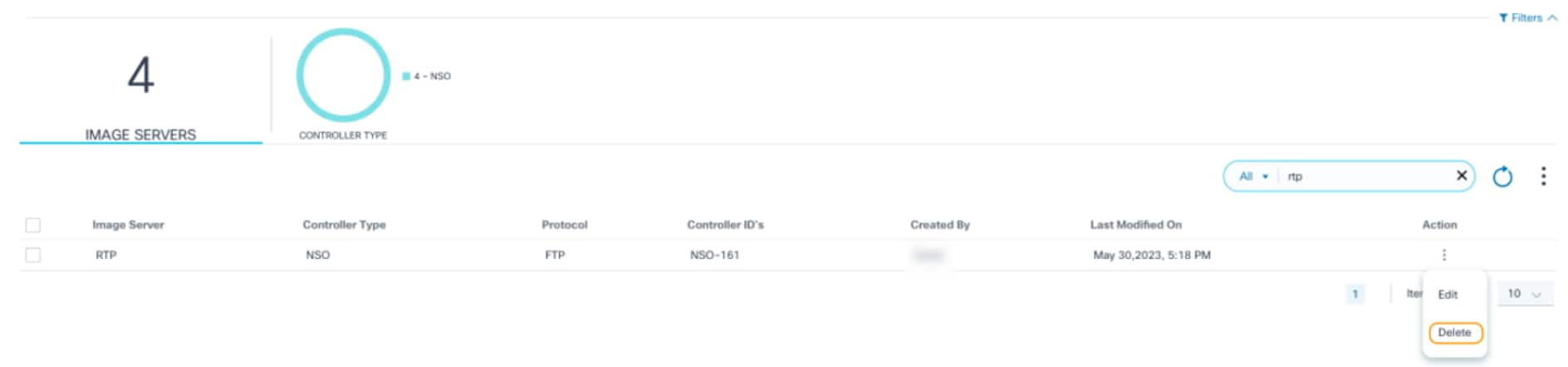

Suppression des détails du serveur d'images

- A l'aide du filtre Search, localisez le ou les serveurs souhaités.

- Dans la colonne Action, sélectionnez l'icône More Options > Delete pour supprimer un serveur de distribution unique.

OU

Sélectionnez les serveurs souhaités et cliquez sur l'icône Plus d'options > Supprimer tout pour supprimer plusieurs serveurs de distribution.

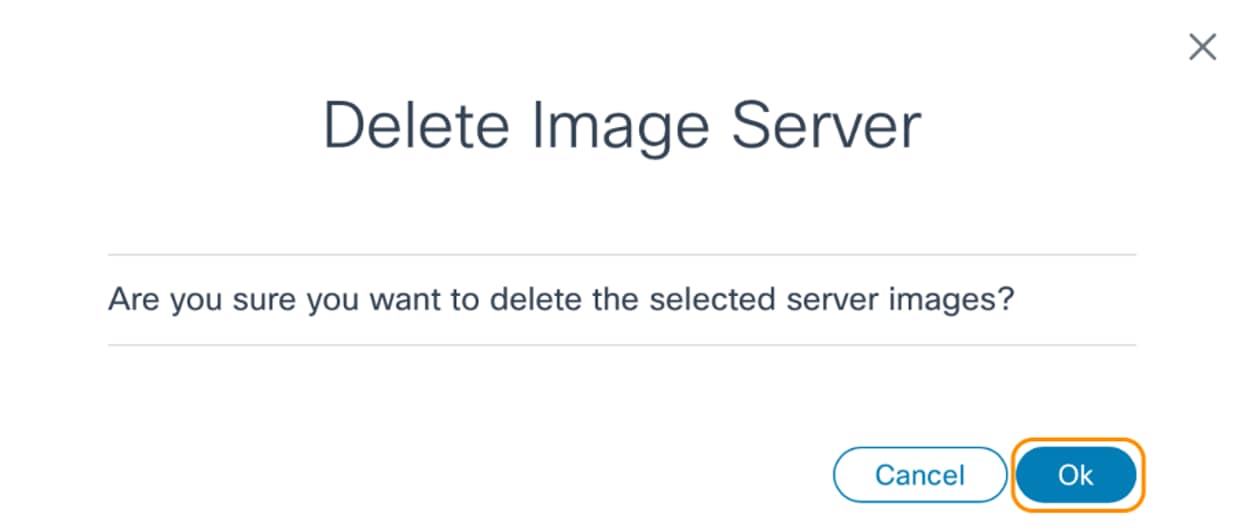

Une confirmation s'affiche.

- Cliquez sur OK. Les notifications de progression s'affichent, suivies d'un message de confirmation.

Aperçu des logiciels

Software Insights détecte toutes les vulnérabilités de sécurité, telles que les avis de sécurité, les bogues et la fin de vie des logiciels exposés par les ressources réseau. Il fournit également des suggestions logicielles pour les modèles de périphériques gérés par Cisco Catalyst Center et les contrôleurs NDFC. Il permet aux administrateurs de sélectionner la version logicielle suggérée pour les ressources réseau et crée une stratégie de conformité pour les modèles de périphériques si la suggestion est disponible.

Conditions préalables

- Activez l'adaptateur pour obtenir des informations. L'adaptateur pour le serveur Cisco Insights, appelé « Cisco-Insights-Adapter », est disponible en ligne. Pour intégrer certains serveurs Insights externes tiers, vous devez créer les adaptateurs correspondants. Référez-vous à Configuration de l'adaptateur Insights dans le Guide du développeur BPA pour plus d'informations.

- Une connectivité Internet est requise pour que le système BPA puisse se connecter au cloud Cisco.

- Vérifiez que client_id et client_secret se trouvent dans la configuration de l'adaptateur avant de poursuivre l'opération de synchronisation.

- Si nécessaire, le proxy pour Internet peut être configuré en suivant les étapes ci-dessous.

- Pour le type de système d'exploitation IOS-XR, le mappage série/modèle personnalisé des périphériques peut être effectué dans la gestion des données de référence (RefD), selon les besoins. Pour plus d'informations sur le mappage série-à-modèle personnalisé, référez-vous au Guide du développeur BPA.

- Les pods BPA Kubernetes nécessitent un accès Internet pour recueillir les conseils, les bogues et les informations de fin de vie de Cisco. Si le réseau BPA n'a pas d'accès direct à Internet, mais est disponible via un proxy, suivez les étapes ci-dessous pour que Kubernetes Pods utilise le proxy pour Internet.

- Mettez à jour le script en remplaçant <<http://proxy-domain.com:port>> par l'adresse proxy réelle.

- Configurez les paramètres d'environnement pour chaque pod dans les graphiques YAML ou de barre de déploiement.

- Exécutez le script ci-dessous dans le noeud Kubernetes en ajoutant tous les noms de déploiement dans la configuration NO_PROXY ou no_proxy.

#!/bin/bash

# Define the environment variables

HTTP_PROXY=”<>”

HTTPS_PROXY=”<< http://proxy-domain.com:port>>”

http_proxy=”<>”

https_proxy=”<>”

NO_PROXY="*.svc,localhost,127.0.0.1,192.168.0.0/16,10.0.0.0/8,172.16 .0.0/12,adaptor-builder,agent-manager-service,ansible-agentservice,artifacts,auth-service,backup-restoreservice,cadvisor,camunda,camunda-external-tasks-service,camundascript-external-tasks-service,checkpoint-agent-service,cicdservice,cmd-analyzer,cnc-agent-service,command-templatesservice,compliance-remediation-service,core-services,d2d-agentservice,dashboard-metrics-scraper,dcnm-agent-service,deviceactivation,device-manager-service,dnac-agent-service,duo-agentservice,dynamic-actions,elk,elk-public,event-handlerms,grafana,ingesterservice,kafka,kafka1,kafka2,kafka3,kong,kubernetes-dashboard,marketvariance,milestones-ms,mongodb-arb,mongodb1,mongodb2,ndfc-agentservice,nfv,nfv-app-event-listener,nfv-managerservice,nginxexporter,nodeexporter,nso-agent-service,osupgradems,osupgrade-nxtgen-service,perimeter-security,policy-resolverservice,portal,portalinternal,postgresdb,postgresdb1,postgresdb2,postgresdb3,prometheus,p rometheusexporter,sase-service,scheduler-service,script-runnerhelper-service,script-runner-service,service-catalog-ms,snmptrap,template-manager-service,thousandeyes-agent-service,tmfconnector,umbrella-agent-service,vmanage-agentservice,zookeeper1,zookeeper2,zookeeper3,zookeeper4,zookeeper5"

no_proxy="*.svc,localhost,127.0.0.1,192.168.0.0/16,10.0.0.0/8,172.16 .0.0/12,adaptor-builder,agent-manager-service,ansible-agentservice,artifacts,auth-service,backup-restoreservice,cadvisor,camunda,camunda-external-tasks-service,camundascript-external-tasks-service,checkpoint-agent-service,cicdservice,cmd-analyzer,cnc-agent-service,command-templatesservice,compliance-remediation-service,core-services,d2d-agentservice,dashboard-metrics-scraper,dcnm-agent-service,deviceactivation,device-manager-service,dnac-agent-service,duo-agentservice,dynamic-actions,elk,elk-public,event-handlerms,grafana,ingesterservice,kafka,kafka1,kafka2,kafka3,kong,kubernetes-dashboard,marketvariance,milestones-ms,mongodb-arb,mongodb1,mongodb2,ndfc-agentservice,nfv,nfv-app-event-listener,nfv-managerservice,nginxexporter,nodeexporter,nso-agent-service,osupgradems,osupgrade-nxtgen-service,perimeter-security,policy-resolverservice,portal,portalinternal,postgresdb,postgresdb1,postgresdb2,postgresdb3,prometheus,prometheusexporter,sase-service,scheduler-service,script-runnerhelper-service,script-runner-service,service-catalog-ms,snmptrap,template-manager-service,thousandeyes-agent-service,tmfconnector,umbrella-agent-service,vmanage-agentservice,zookeeper1,zookeeper2,zookeeper3,zookeeper4,zookeeper5"

# Get the list of deployments

deployments=$(kubectl get deployments -n bpa-ns | grep -v NAME | awk '{print $1}')

# Loop through each deployment and set the environment variables

for dp in $deployments;do

kubectl set env deployment/$dp\

HTTP_PROXY=$HTTP_PROXY \

HTTPS_PROXY=$HTTPS_PROXY \

http_proxy=$http_proxy \

https_proxy=$https_proxy \

NO_PROXY=$NO_PROXY \

no_proxy=$no_proxy \

-n bpa-ns

done Récupération des données Software Insights dans BPA

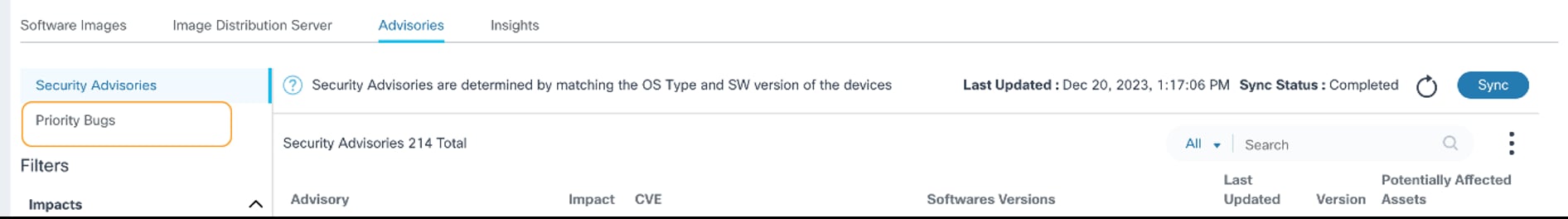

Pour synchroniser les données d'analyse logicielle dans BPA :

- Connectez-vous à BPA avec des informations d'identification qui ont accès à la synchronisation des données d'analyse logicielle.

- Sélectionnez OS Upgrade > Software Image Management dans le panneau latéral.

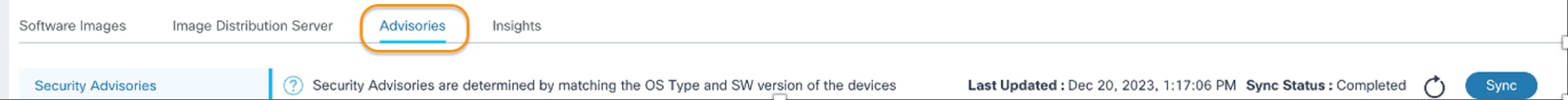

- Cliquez sur l'onglet Conseils.

Synchronisation pour récupérer des informations logicielles dans BPA

- Cliquez sur Synchroniser.

Cette opération permet de détecter tous les avis de sécurité, les bogues prioritaires, les bulletins de fin de vie et les suggestions de logiciels associés aux ressources présentes dans l'inventaire. Les avis de sécurité et les dates de fin de vie des logiciels sont déterminés en fonction du type de système d'exploitation et de la version du logiciel. Les bogues prioritaires et les suggestions de logiciels sont déterminés en fonction de l'ID de produit et de la version du logiciel.

Dernière mise à jour indique la date et l'heure de la dernière synchronisation des données d'aperçus et le champ État de synchronisation affiche l'état de la dernière synchronisation.

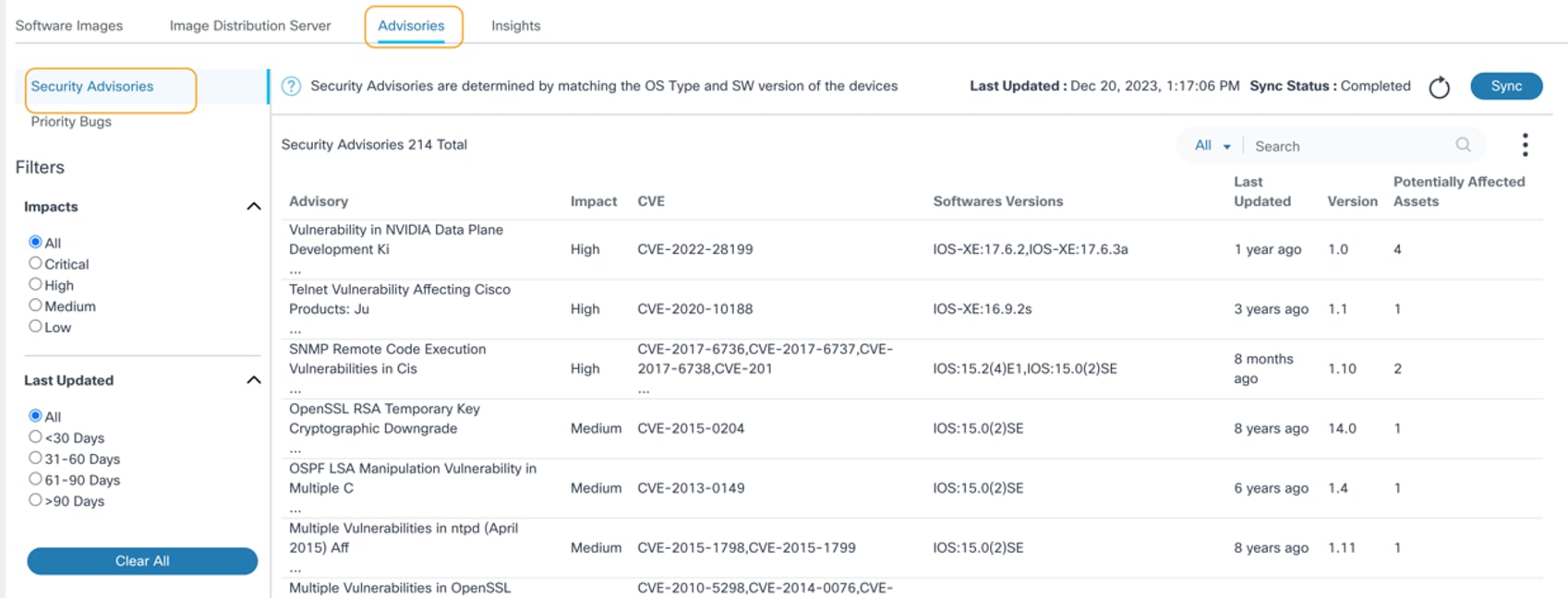

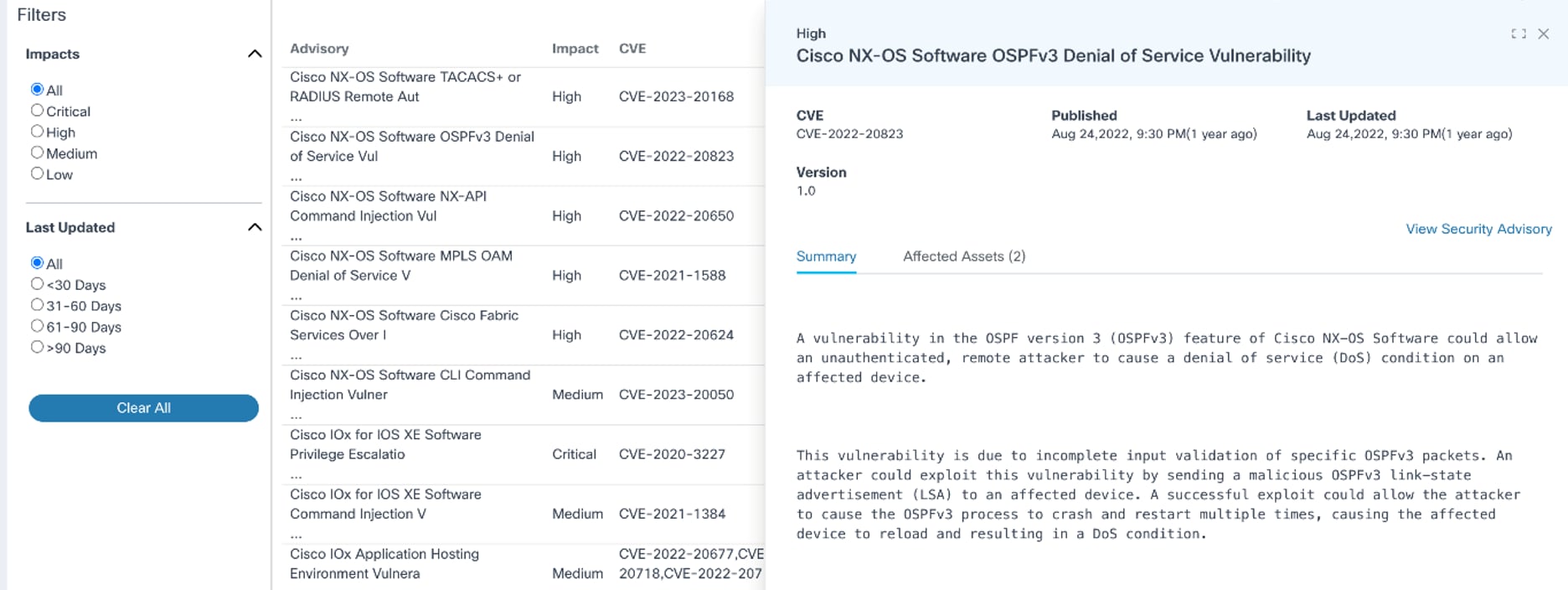

Affichage et gestion des avis de sécurité

Pour accéder à la page Avis :

- Connectez-vous à BPA avec des informations d'identification qui ont un accès géré aux conseils.

- Sélectionnez Mise à niveau du SE > Gestion des images logicielles.

- Cliquez sur l'onglet Conseils. La page Avis de sécurité s'ouvre par défaut.

Les options suivantes s'affichent pour filtrer les données des conseils :

- Les impacts permettent un filtrage basé sur la gravité des avis ; Tout est sélectionné par défaut

- Dernière mise à jour permet un filtrage basé sur la date de la dernière mise à jour de l'avis ; Tout est sélectionné par défaut

- Clear All réinitialise les filtres sélectionnés

- Le filtre Rechercher est utilisé pour rechercher les conseils et inclut les filtres de recherche exclusifs suivants :

- Tous : Effectue des recherches dans des colonnes telles que Advisory, CVE et Software Versions

- Avis : Recherche les conseils avec les termes spécifiés dans la recherche

- CVE : Recherche les avis comportant des vulnérabilités et des expositions courantes (CVE) spécifiques

- Versions logicielles : Recherche les conseils associés à des types de système d'exploitation ou à des versions logicielles spécifiques

- L'icône Actualiser est utilisée pour actualiser la page et effacer les filtres sélectionnés

- Les conseils existants s'affichent dans les colonnes suivantes :

- Avis : Résumé de l'avis

- Incidence: Gravité consultative

- CVE : CVE attribués

- Versions logicielles : Type de système d'exploitation et versions logicielles concernés

- Dernière mise à jour Date et heure de la dernière mise à jour de l'avis

- Version : Version consultative

- Ressources potentiellement affectées : Nombre de ressources susceptibles d'être affectées par l'avis

- Cliquez sur le champ d'en-tête pour trier les conseils

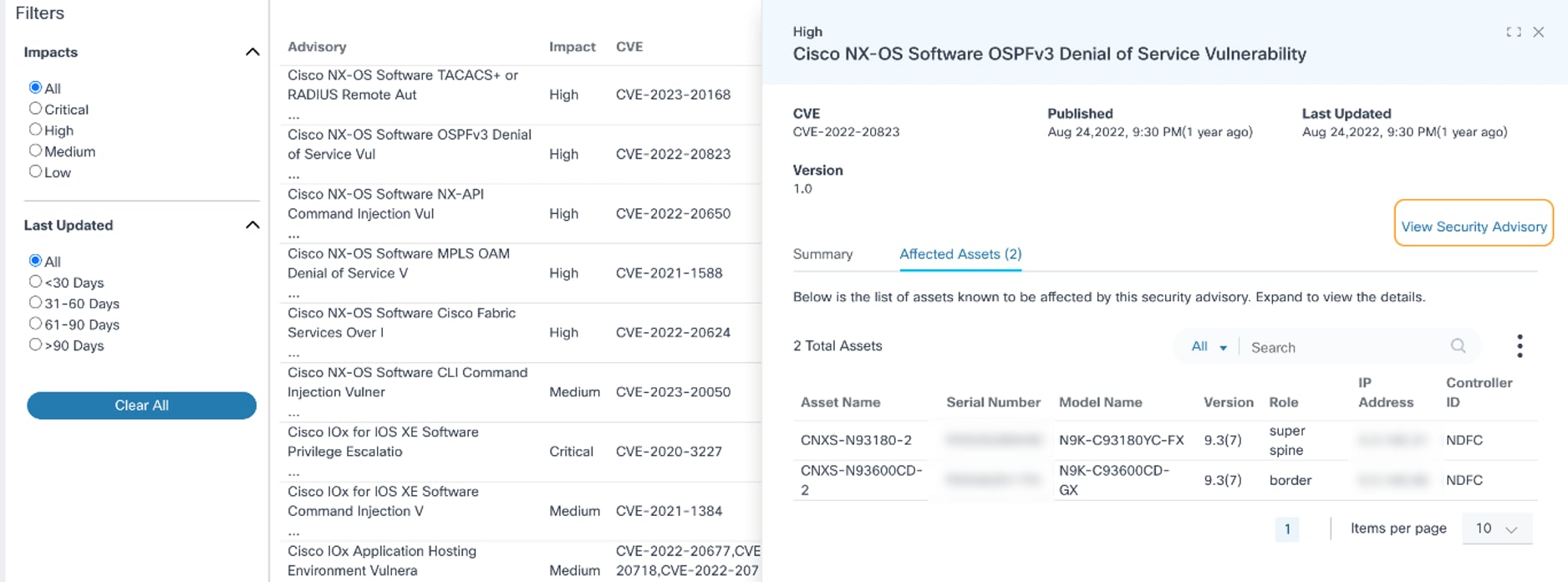

- La sélection d'une ligne de conseil ouvre la vue détaillée d'un conseil qui comprend les onglets suivants :

- Résumé: Affiche un résumé de l'avis sélectionné ; affiche par défaut

- Ressources affectées : Affiche les détails des ressources potentiellement affectées, tels que le nom de la ressource, le numéro de série, le nom du modèle, la version du logiciel, l'adresse IP et l'ID du contrôleur ; vous pouvez trier et rechercher les ressources dans cet onglet

- Afficher le lien Security Advisory : Accède à la page de conseil officielle

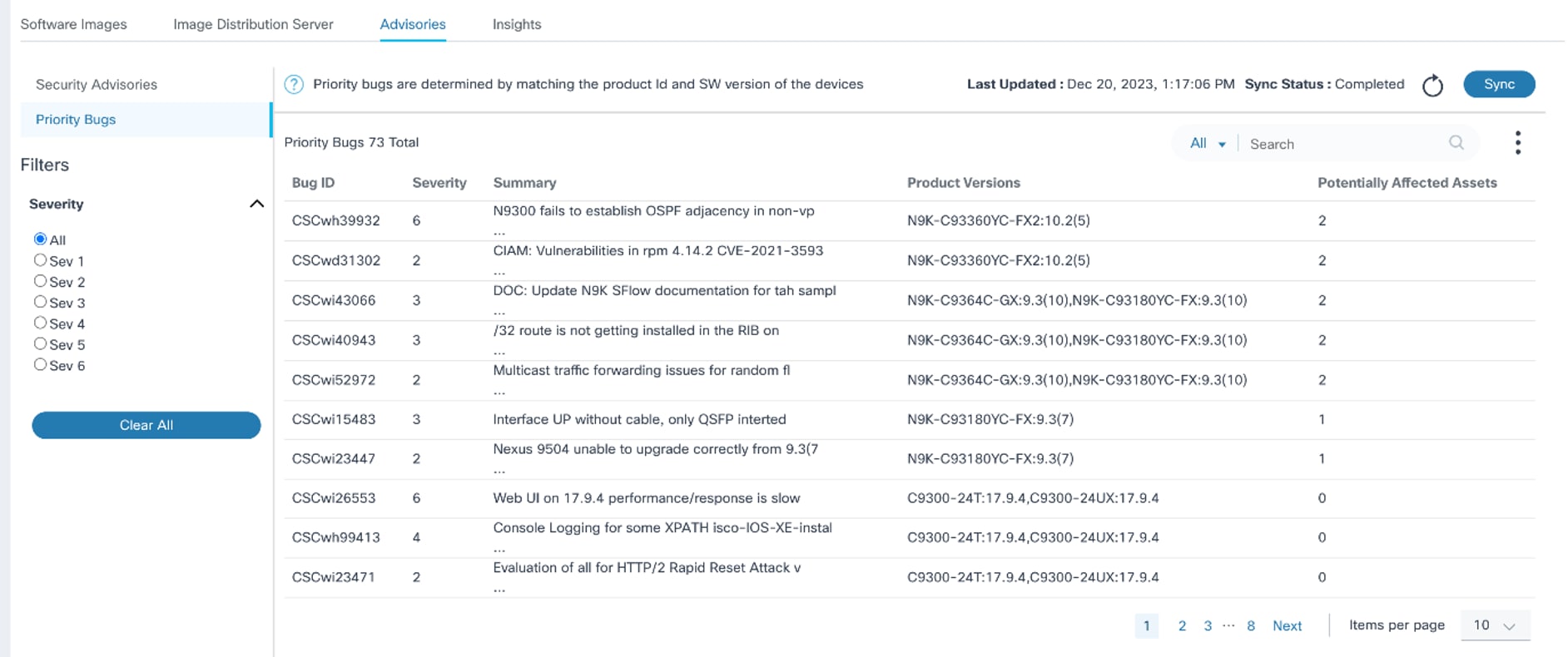

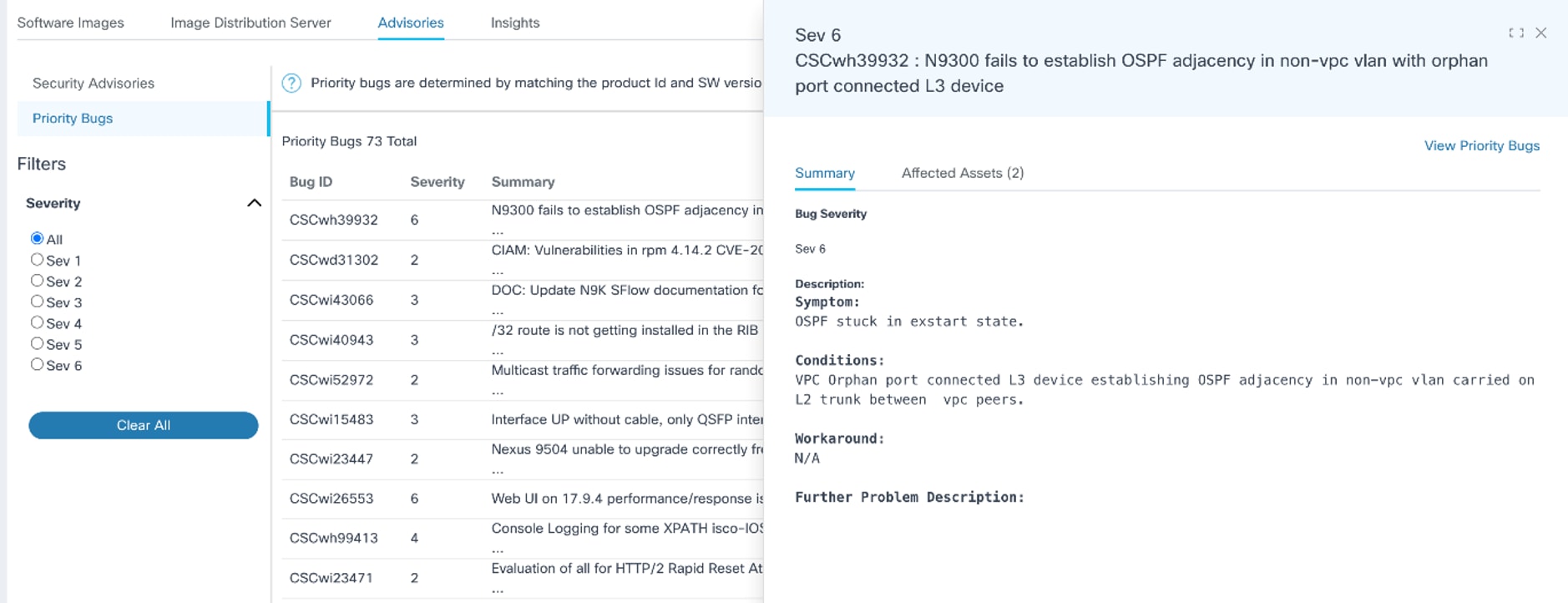

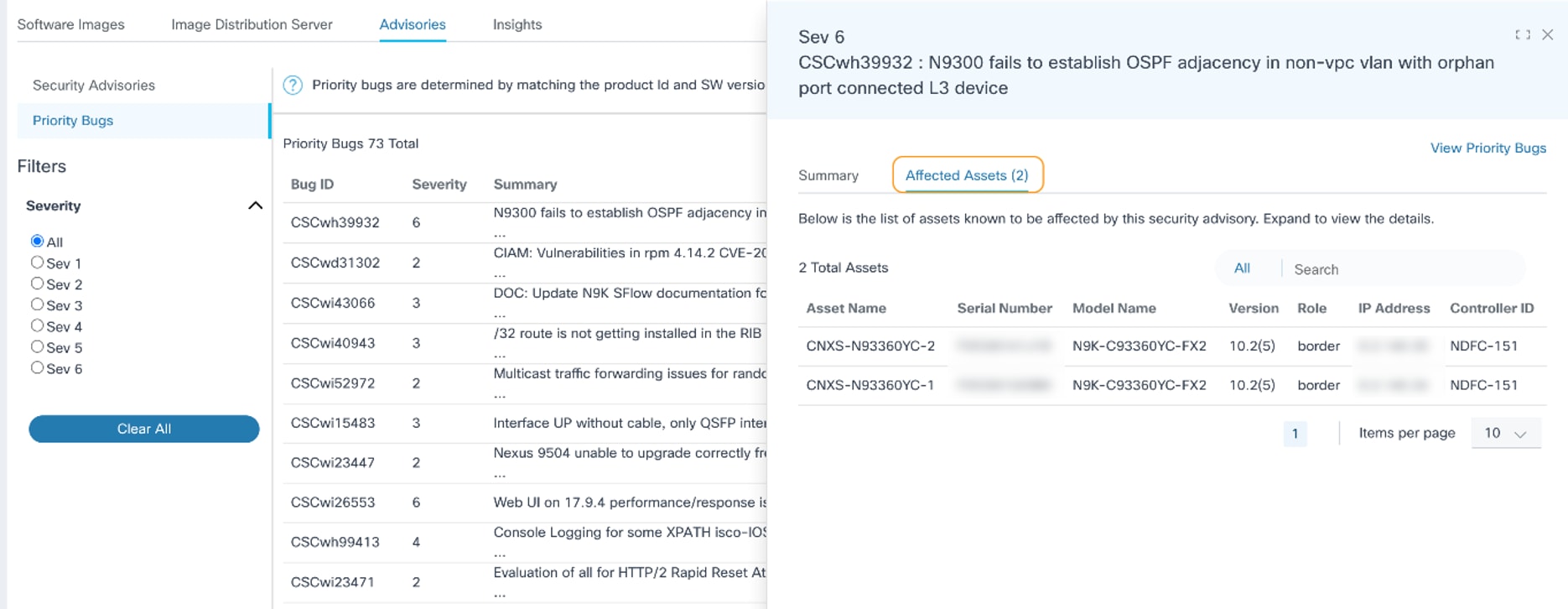

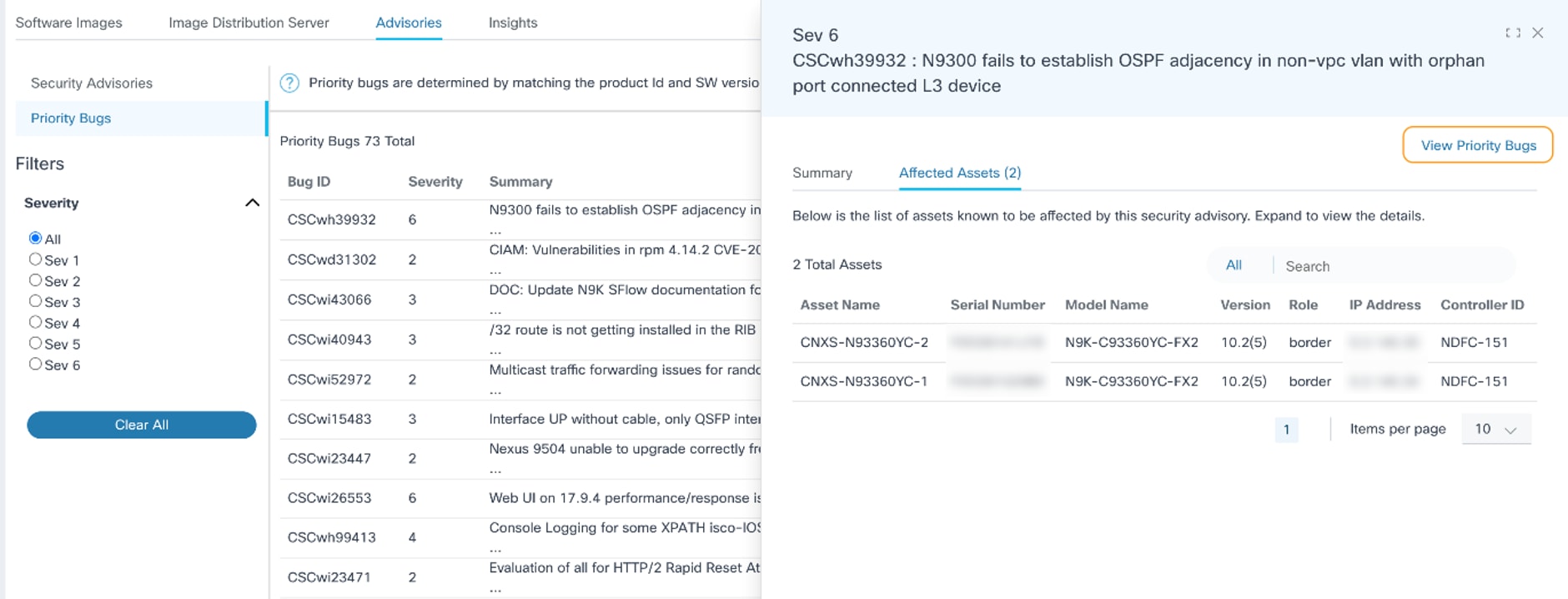

Affichage et gestion des bogues de priorité

Après avoir ouvert la page Avis comme décrit dans la section précédente, cliquez sur l'onglet Priorité des bogues. La page Priority Bugs s'affiche.

Les options suivantes sont disponibles sur la page Priority Bugs :

- Un filtre Severity qui permet le filtrage basé sur la gravité du bogue ; Tout est sélectionné par défaut

- Le filtre Search peut être utilisé pour rechercher les bogues et inclut les filtres de recherche exclusifs suivants :

- Tous : Recherche dans tous les champs

- ID de bogue: Recherche les bogues avec un ID de bogue spécifié

- Résumé: Recherche les bogues avec des mots-clés spécifiques présents dans le résumé

- Versions du produit : Recherche les bogues associés à un ID de produit ou à une version de logiciel spécifique

- L'icône Actualiser peut être utilisée pour actualiser la page et effacer les filtres sélectionnés

- Les bogues de priorité sont affichés dans le tableau avec les colonnes suivantes :

- ID de bogue

- Gravité : Gravité du bogue

- Résumé: Résumé des détails du bogue

- Versions du produit : ID de produit et versions logicielles affectés

- Ressources potentiellement affectées : Nombre de ressources qui pourraient être affectées par le bogue

- Le tri peut être effectué en cliquant sur un en-tête de colonne, à l'exception des ressources potentiellement affectées

- Cliquer sur un bogue ouvre la vue détaillée du bogue qui comprend les éléments suivants :

- Onglet Résumé : Affiche la gravité du bogue, la description et les détails de la solution de contournement

- Onglet Actifs affectés : Affiche tous les détails des ressources potentiellement affectées, tels que le nom de la ressource, le numéro de série, le nom du modèle, la version du logiciel, l'adresse IP et l'ID du contrôleur ; vous pouvez trier et rechercher les ressources dans cet onglet

- Lien Afficher les bogues prioritaires : Accède à l'outil de recherche de bogues officiel

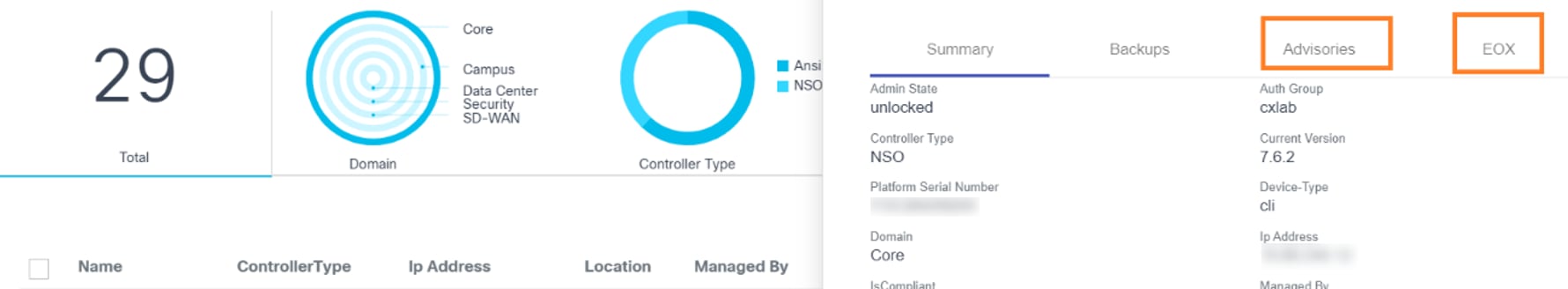

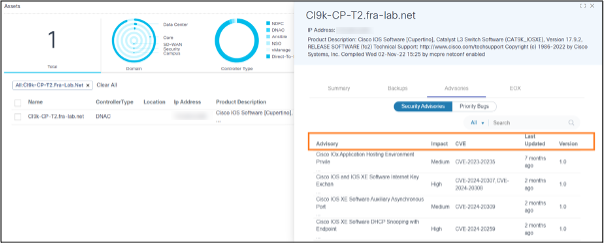

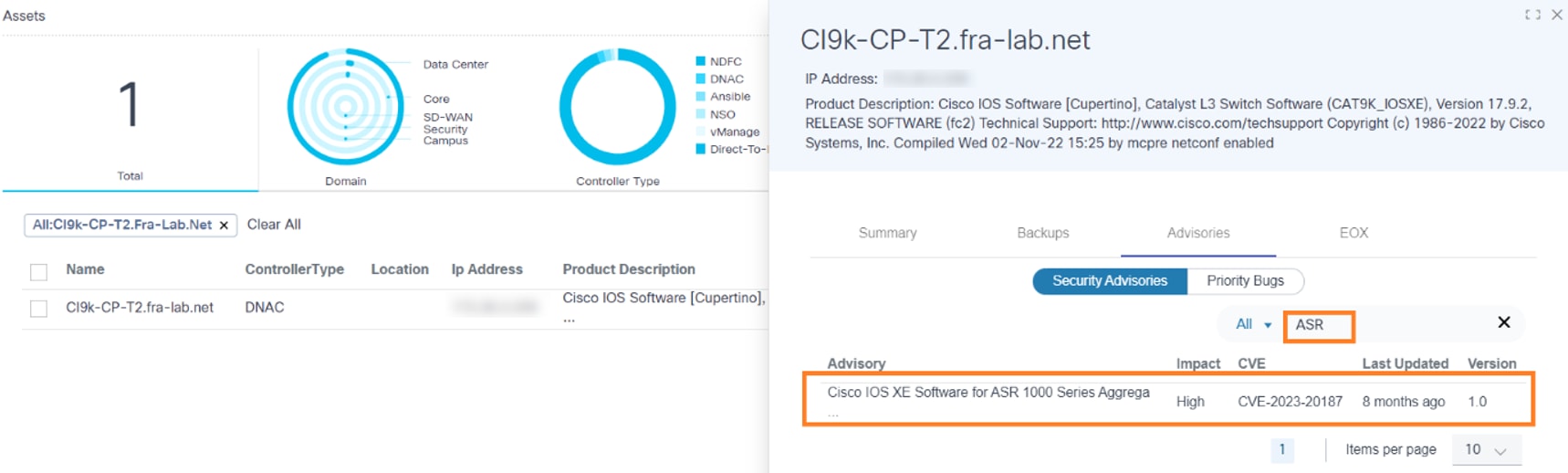

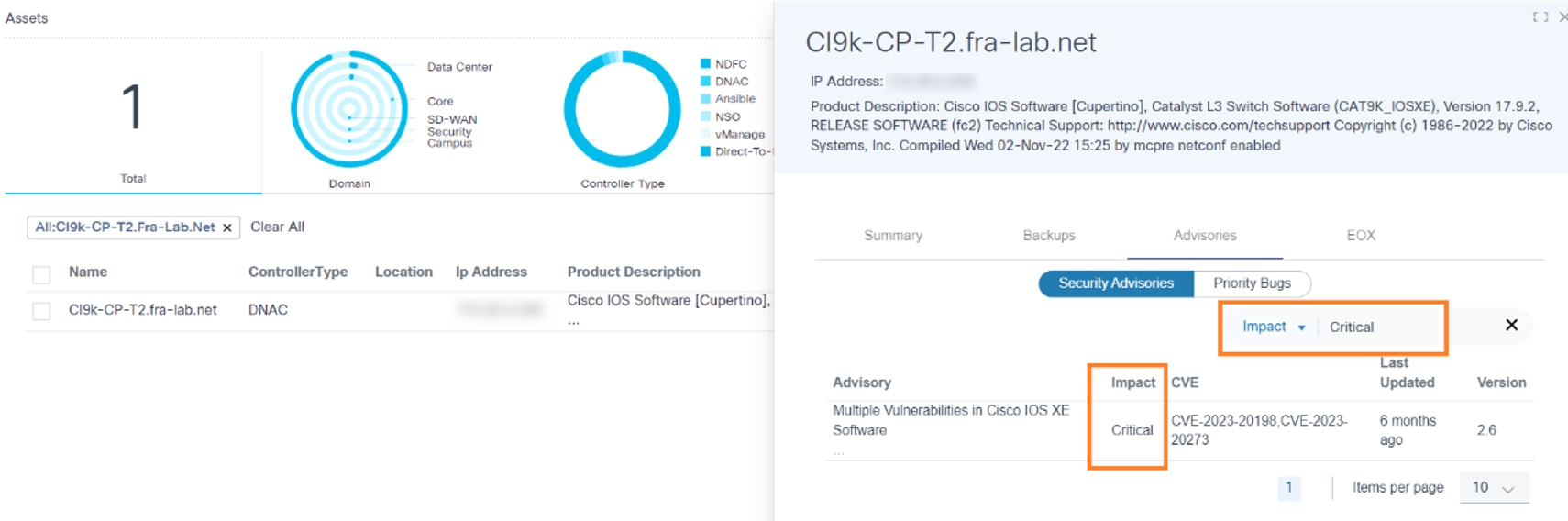

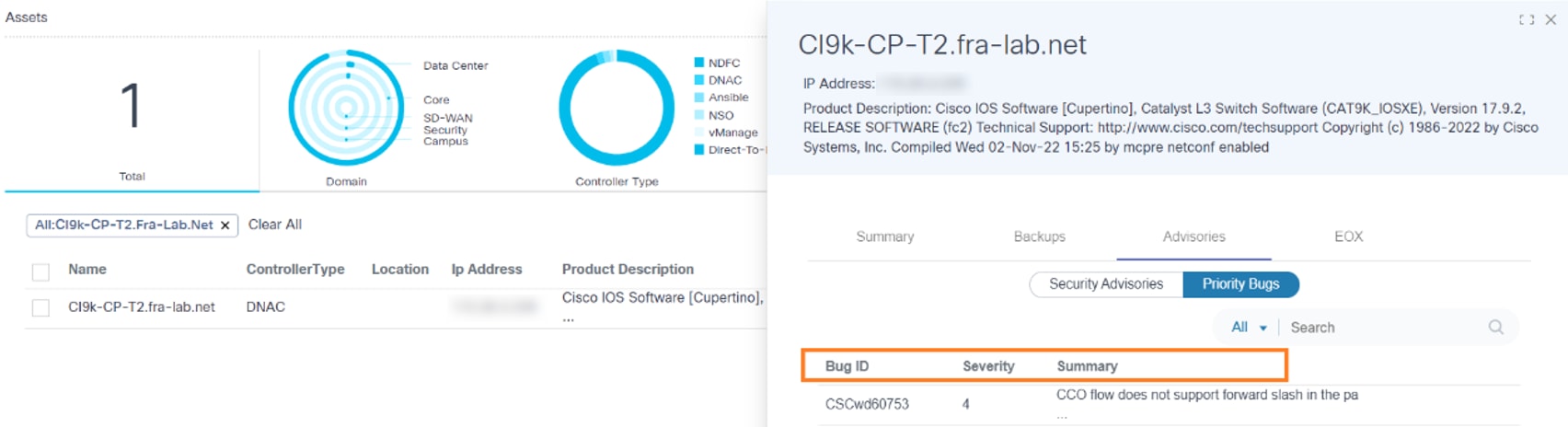

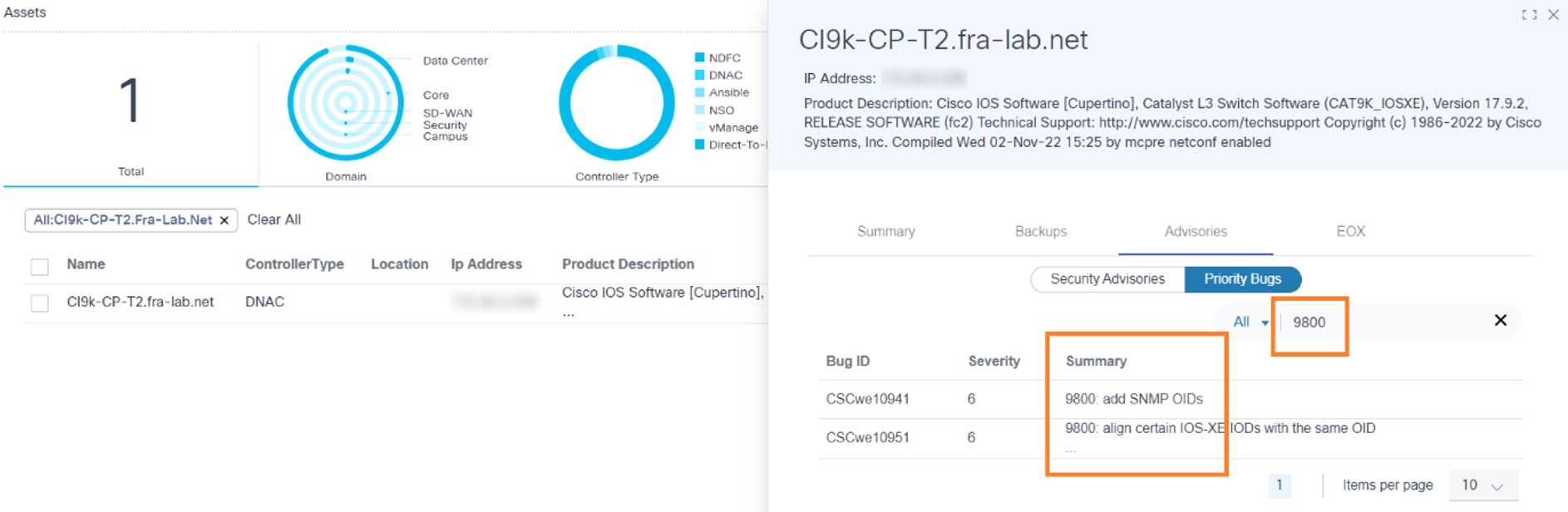

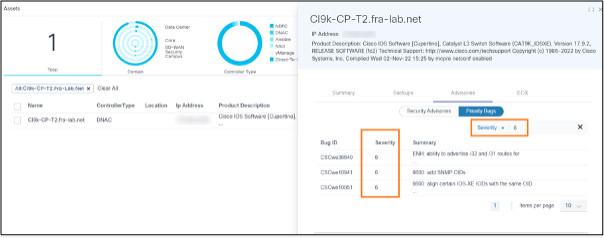

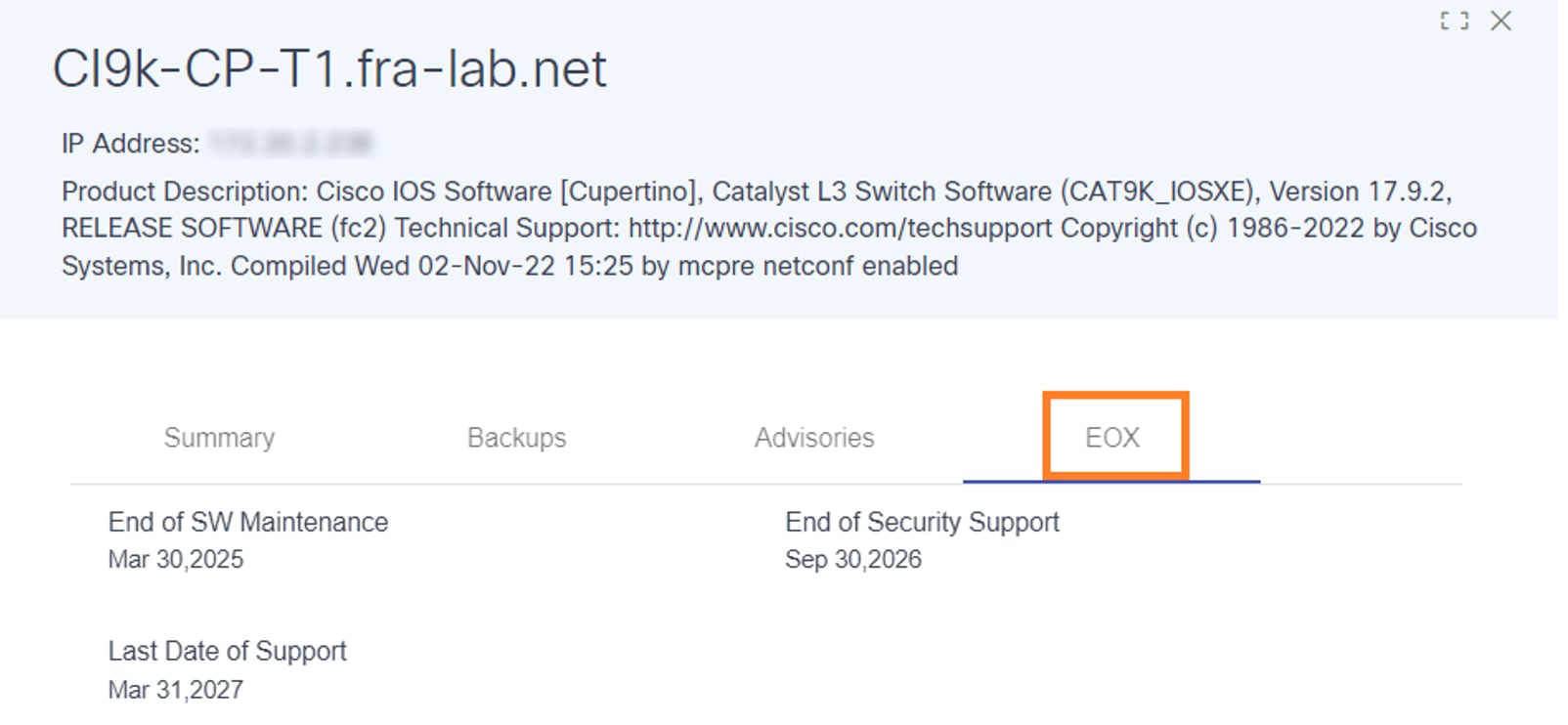

Dans le Gestionnaire d'actifs, les utilisateurs peuvent afficher la liste de tous les actifs. Lors de la sélection d'une ressource, un panneau affiche des informations au niveau de la ressource, notamment des détails sur les vulnérabilités logicielles de la ressource, organisés en deux onglets : Avis et EOX.

L'onglet Avis contient deux sous-onglets, Avis de sécurité et Bogue de priorité. Vous trouverez plus de détails sur ces onglets dans les sections ci-dessous.

Bulletins de renseignements de sécurité

Dans le sous-onglet Avis de sécurité, les utilisateurs peuvent afficher tous les avis de sécurité ayant un impact sur une ressource sélectionnée. Les colonnes du tableau Avis de sécurité incluent Avis, Impact, CVE, Dernière mise à jour et Version.

Les utilisateurs peuvent rechercher des conseils en fonction des valeurs des colonnes Conseils, Impact, CVE, Dernière mise à jour et Version. La pagination permet aux utilisateurs de naviguer entre les pages.

Bogues prioritaires

Dans le sous-onglet Priority Bugs, les utilisateurs peuvent accéder à tous les bogues prioritaires affectant une ressource donnée. Les colonnes de cet onglet incluent l'ID de bogue, la gravité et le résumé.

Les utilisateurs peuvent rechercher des bogues prioritaires en fonction des valeurs des colonnes ID de bogue, Gravité et Résumé. La pagination facilite la navigation entre les pages.

EOX

L'onglet EOX affiche les données de fin de vie des logiciels spécifiques à une ressource, y compris trois dates importantes :

- Fin de la maintenance logicielle

- Fin du support de sécurité

- Dernière date de soutien

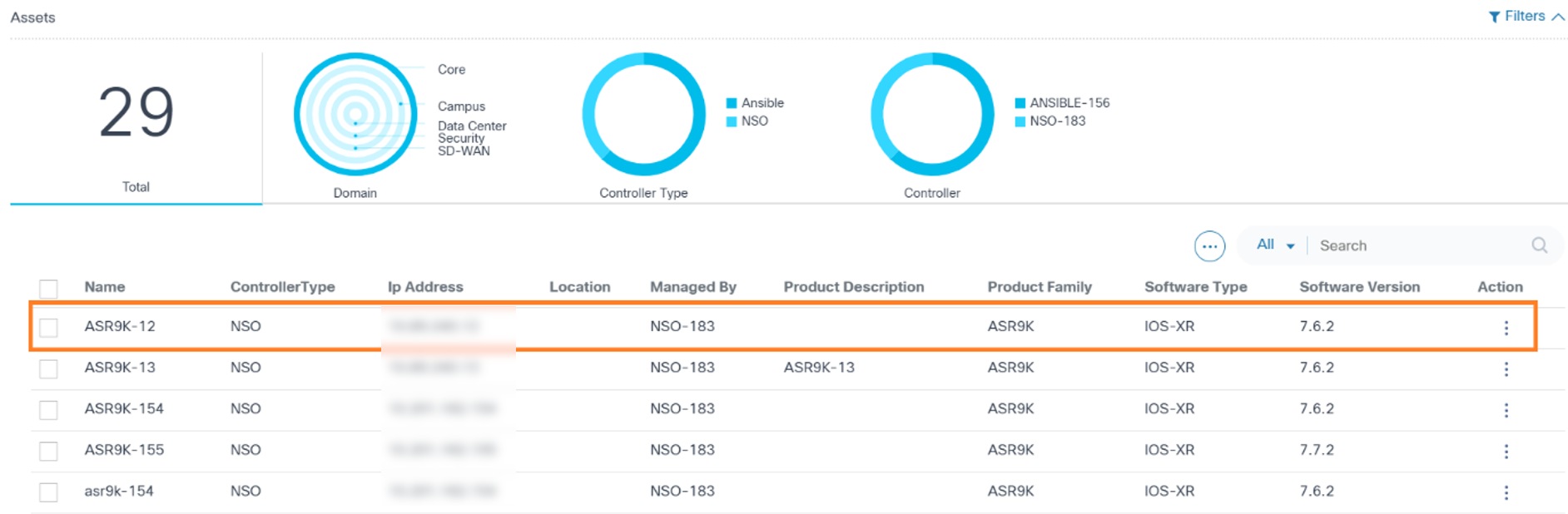

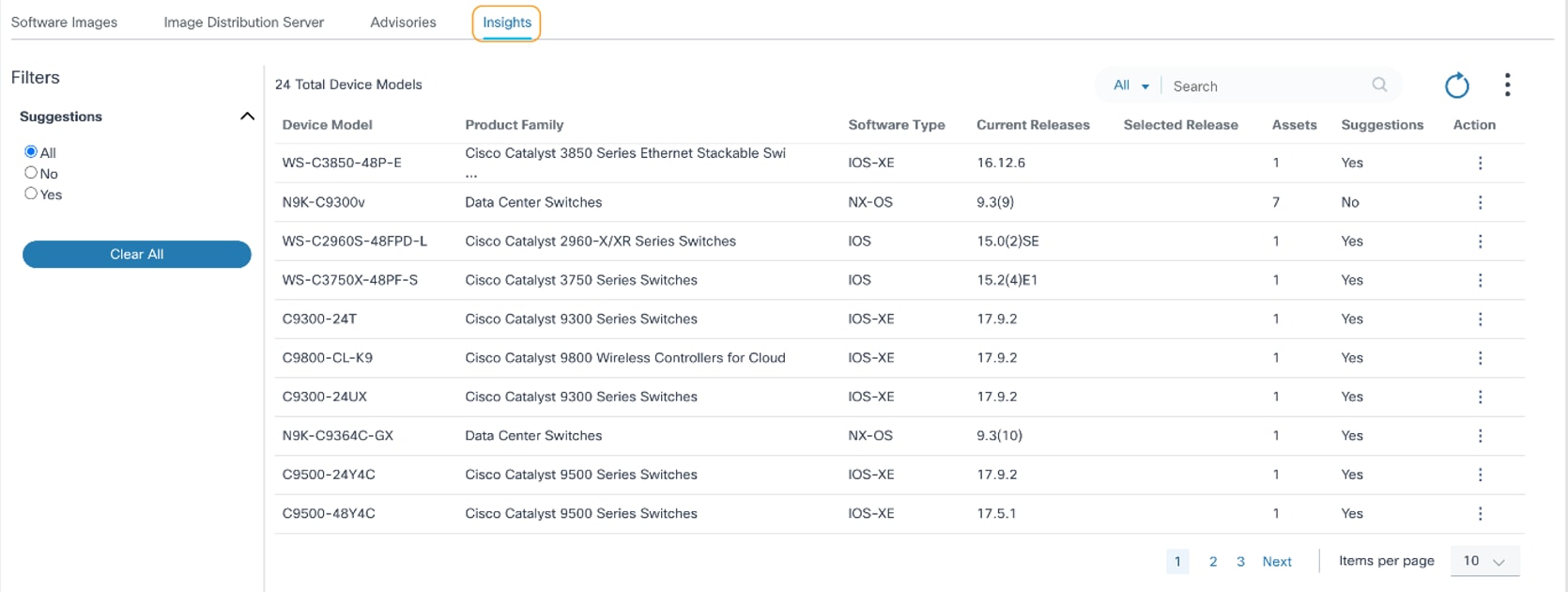

Affichage des informations logicielles

Software Insights fournit des suggestions logicielles pour les modèles de périphériques gérés par Cisco Catalyst Center et les contrôleurs NDFC, ce qui permet aux utilisateurs administrateurs de créer une stratégie de conformité pour les modèles de périphériques si la suggestion est disponible.

Pour accéder à Software Insights :

- Connectez-vous à BPA avec des informations d'identification qui ont un accès géré à Insights.

- Sélectionnez OS Upgrade > Software Image Management dans le panneau latéral.

- Cliquez sur l'onglet Insights.

L'onglet Insights contient les éléments suivants :

- Filtre qui permet aux utilisateurs de filtrer les données en fonction des suggestions. Tout est sélectionné par défaut.

- Oui filtre les données pour les modèles de périphériques avec des suggestions

- Aucun filtre les données pour les modèles de périphériques sans suggestions

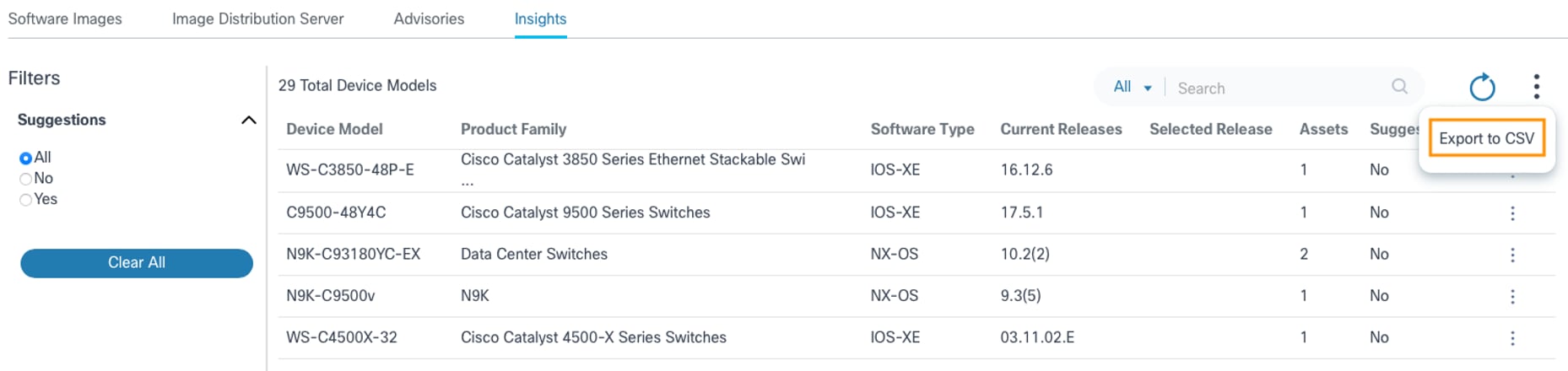

- L'icône Plus d'options fournit une option Exporter au format CSV pour exporter les données affichées dans la page

- L'icône Actualiser actualise la page et efface les filtres sélectionnés

- Le filtre Rechercher est utilisé pour rechercher les données et inclut les filtres de recherche exclusifs suivants :

- Tous : Recherche dans toutes les colonnes (par exemple, Modèle de périphérique, Gamme de produits et Type de logiciel)

- Modèle de périphérique : Recherche des données avec un nom de modèle de périphérique spécifique

- Gamme de produits Recherche les données avec le nom de famille de produits spécifique

- Type de logiciel : Recherche des données avec un nom de type de logiciel spécifique

- Les modèles de périphériques existants sont affichés avec les colonnes suivantes :

- Modèle de périphérique : Nom du modèle de périphérique

- Gamme de produits : Nom de la famille de produits à laquelle appartient le modèle de périphérique

- Type de logiciel : Nom du type de logiciel auquel le modèle de périphérique appartient

- Versions actuelles : Liste des versions logicielles uniques actuellement présentes dans l'inventaire pour le modèle de périphérique

- Version sélectionnée : Version de version suggérée qui a été sélectionnée comme version facultative à partir des suggestions fournies par Cisco

- Ressources : Nombre de ressources présentes dans le Gestionnaire d'actifs pour le modèle de périphérique

- Suggestions : Affiche Oui ou Non pour toutes les suggestions disponibles pour le modèle de périphérique

- Action : Fournit des actions spécifiques à une ligne via l'icône Plus d'options (par exemple, Afficher les suggestions et Afficher les ressources)

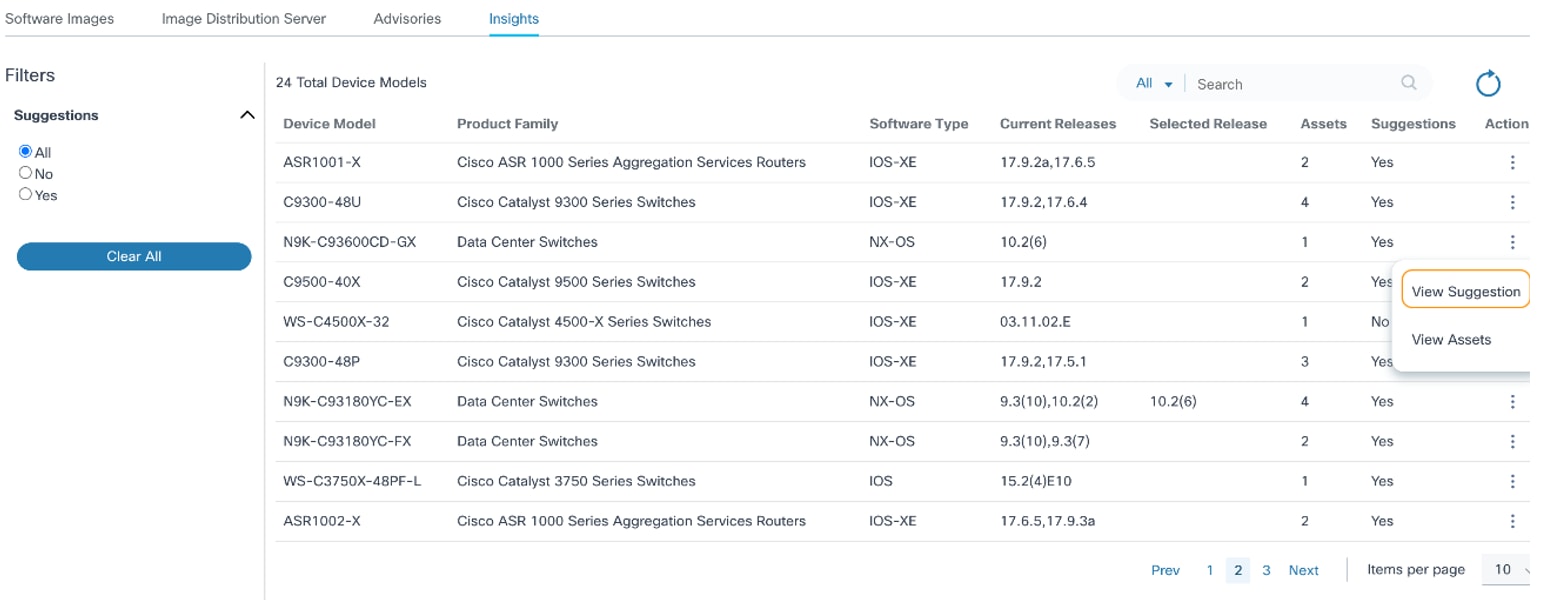

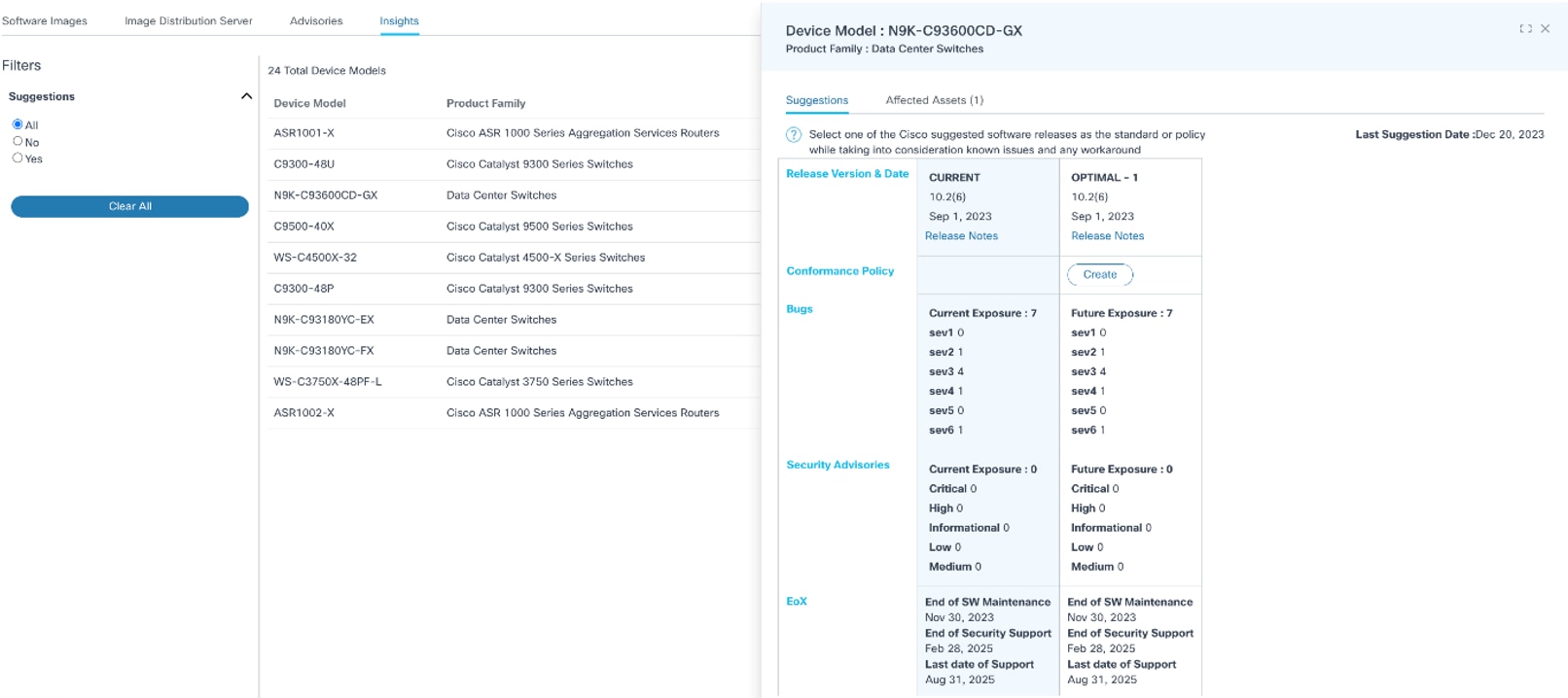

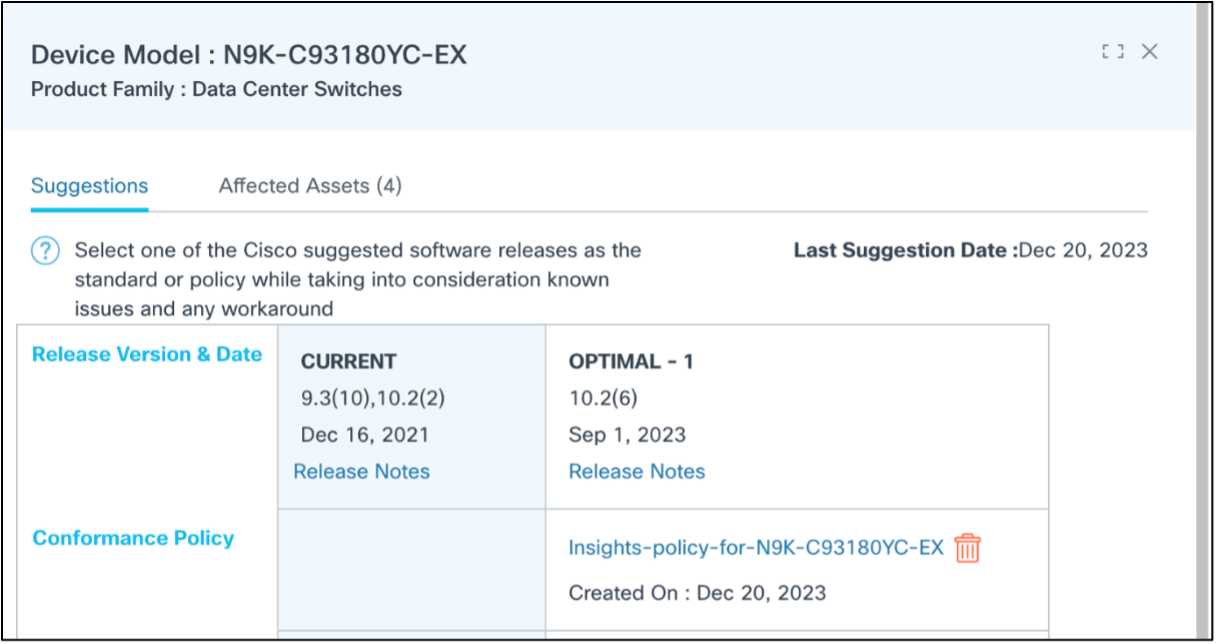

Affichage et sélection des versions logicielles suggérées par le fournisseur

Si vous sélectionnez l'icône Plus d'options > Afficher les suggestions dans la colonne Action, un panneau latéral contenant tous les détails de l'aperçu s'ouvre. L'onglet Suggestions contient les détails de version actuels et suggérés pour le modèle de périphérique sélectionné ; il est possible qu'un modèle d'appareil contienne plusieurs suggestions. Les données suivantes sont disponibles :

- Version et date de publication : La version, la date et les détails des notes s'affichent pour les versions actuelles et suggérées, si elles sont disponibles dans le cloud Cisco ; si les immobilisations du stock appartiennent à plusieurs versions, toutes les versions applicables sont affichées sous forme de valeurs séparées par des virgules dans la colonne Actuel

- Créer une stratégie de conformité : Permet aux administrateurs de créer une stratégie de conformité pour une version spécifique avec le rôle de périphérique Any

- Bogues : Affiche un nombre consolidé de bogues pour chaque version

- Avis de sécurité : Affiche un nombre consolidé de conseils pour chaque version

- EoX : Affiche les dates de fin de maintenance logicielle, de fin de support de sécurité et de fin de support pour chaque version

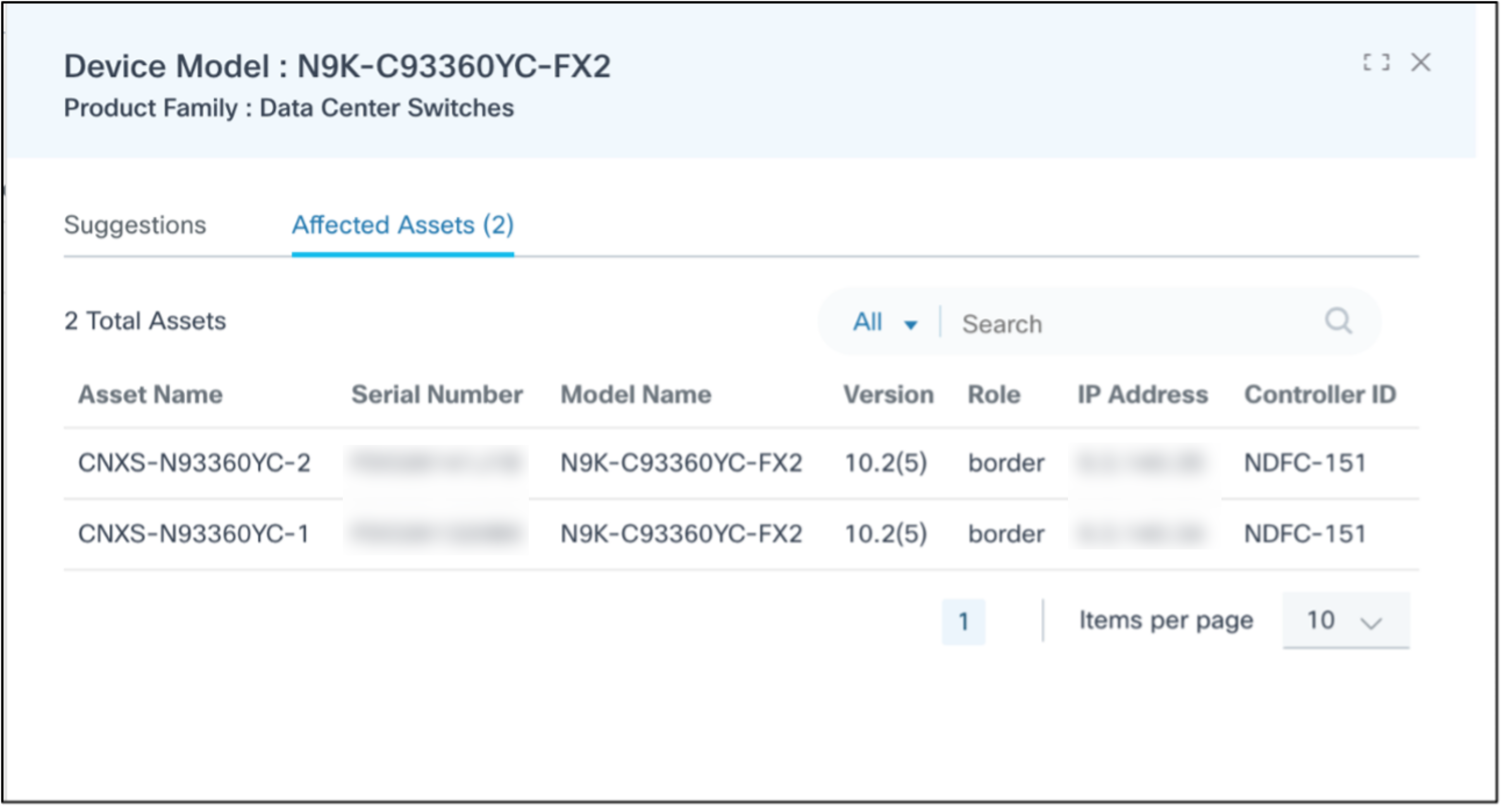

Si vous sélectionnez l'icône Plus d'options > Afficher les actifs dans la colonne Action, un panneau latéral s'ouvre, où l'onglet Actifs affectés s'affiche par défaut. L'onglet Actifs affectés affiche les détails des actifs potentiellement affectés dans des colonnes telles que le nom de l'actif, le numéro de série, le nom du modèle, la version du logiciel, l'adresse IP et l'ID du contrôleur. Cet onglet permet de trier et de rechercher les ressources.

Identification des périphériques nécessitant une mise à niveau logicielle

Référez-vous à Conformité logicielle pour plus d'informations.

Conformité logicielle

La conformité logicielle permet d'identifier les ressources d'un réseau qui ne sont pas conformes à la version logicielle cible prévue. La validation est basée sur des politiques et des règles par lesquelles les intentions de conformité logicielle sont définies. Ces politiques peuvent être exécutées sur une base planifiée ou à la demande. Lors de l'exécution réussie de la politique de conformité, le résultat de conformité est obtenu, ce qui fournit l'état des actifs applicables. La portée de la conformité dépend de divers critères, tels que le rôle du périphérique, la gestion de l'instance du contrôleur, etc.

Conditions préalables

- Les images logicielles des contrôleurs tels que Cisco Catalyst Center, vManage, NDFC et FMC doivent être synchronisées. Référez-vous à Synchronisation des images logicielles et des métadonnées pour plus d'informations.

- Les métadonnées d'image logicielle nécessaires pour les contrôleurs tels que NSO, CNC, Direct-to-Device et ANSIBLE doivent être ajoutées. Référez-vous à Ajout de métadonnées d'image logicielle pour plus d'informations.

- Les utilisateurs doivent avoir accès à l'application RefD pour gérer les données du module EPLD.

- Les informations du module EPLD pour les versions requises doivent être préremplies dans l'application RefD

- Les utilisateurs doivent ajouter manuellement les informations du module EPLD dans l'application RefD si elle n'est pas disponible en mode hors connexion

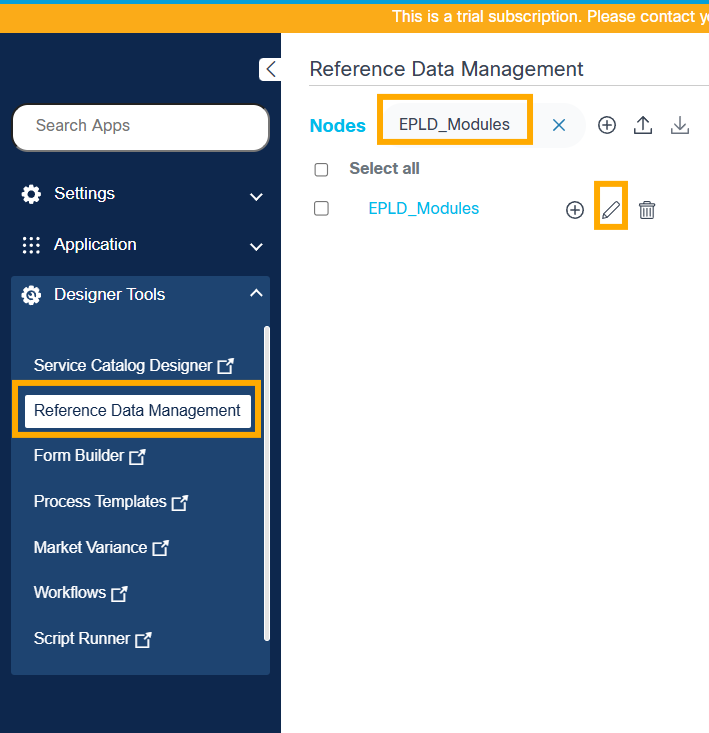

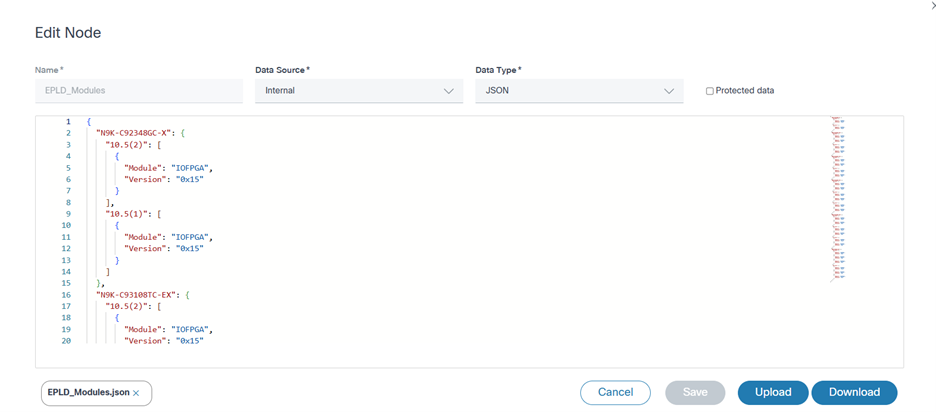

Création de données de module EPLD dans l'application de gestion des données de référence

Avant de créer une stratégie de conformité, créez des données de référence de module EPLD dans l'application RefD. L'application RefD inclut des informations sur le module EPLD pour les versions du logiciel Nexus v10.2(8) et v10.4(5), respectivement. Pour les autres versions de périphériques, les informations du modèle EPLD doivent être ajoutées manuellement dans l'application RefD.

Procédez comme suit pour ajouter d'autres versions aux métadonnées du module EPLD :

- Accédez à l'application Reference Data Management et recherchez « EPLD_Modules ».

- Sélectionnez le fichier « EPLD_Modules » et cliquez sur l'icône Edit.

- Ajoutez les métadonnées du module EPLD de la nouvelle version en ajoutant une nouvelle entrée avec la structure suivante :

structure:

"N9K-C92348GC-X": {

"10.5(2)": [

{

"Module": "IOFPGA",

"Version": "0x15"

}

]

}- Cliquez sur Save et validez les nouvelles métadonnées du module EPLD qui sont disponibles pour la sélection dans la stratégie de conformité. Les données EPLD des versions prises en charge sont préremplies.

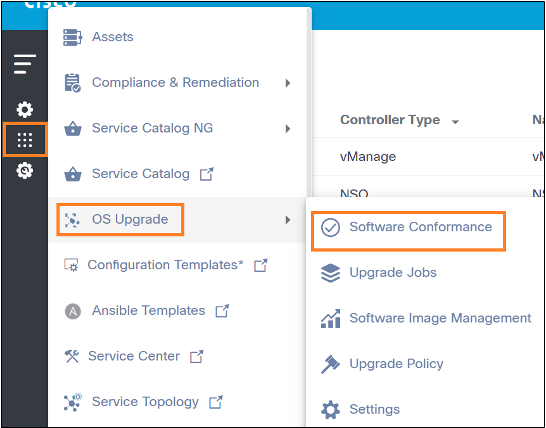

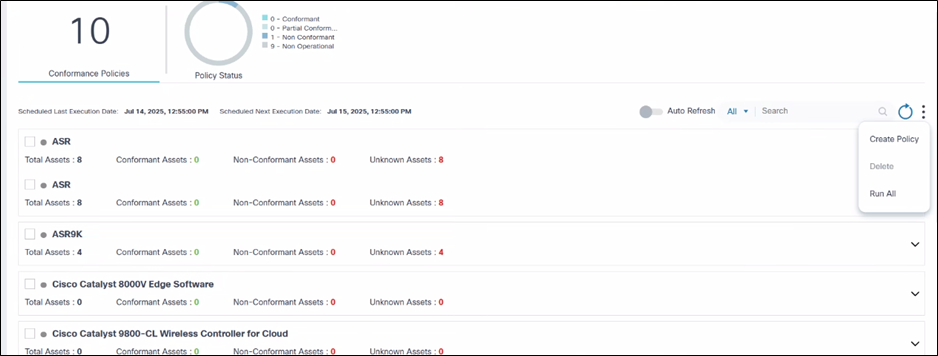

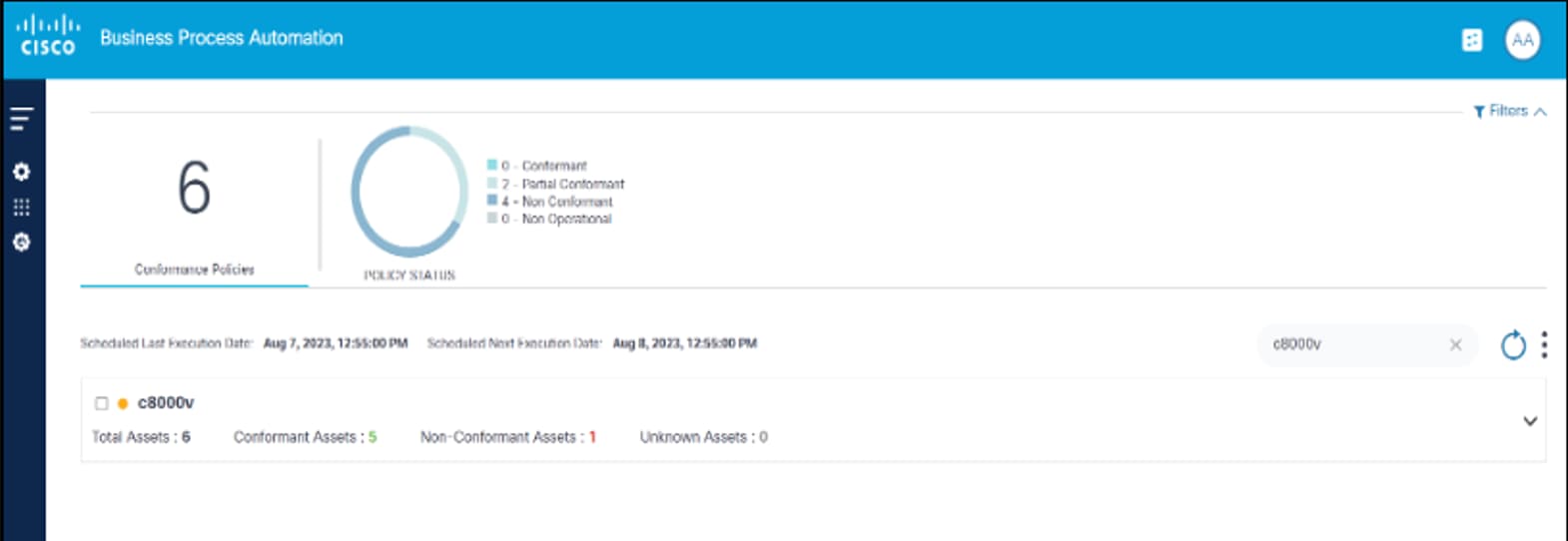

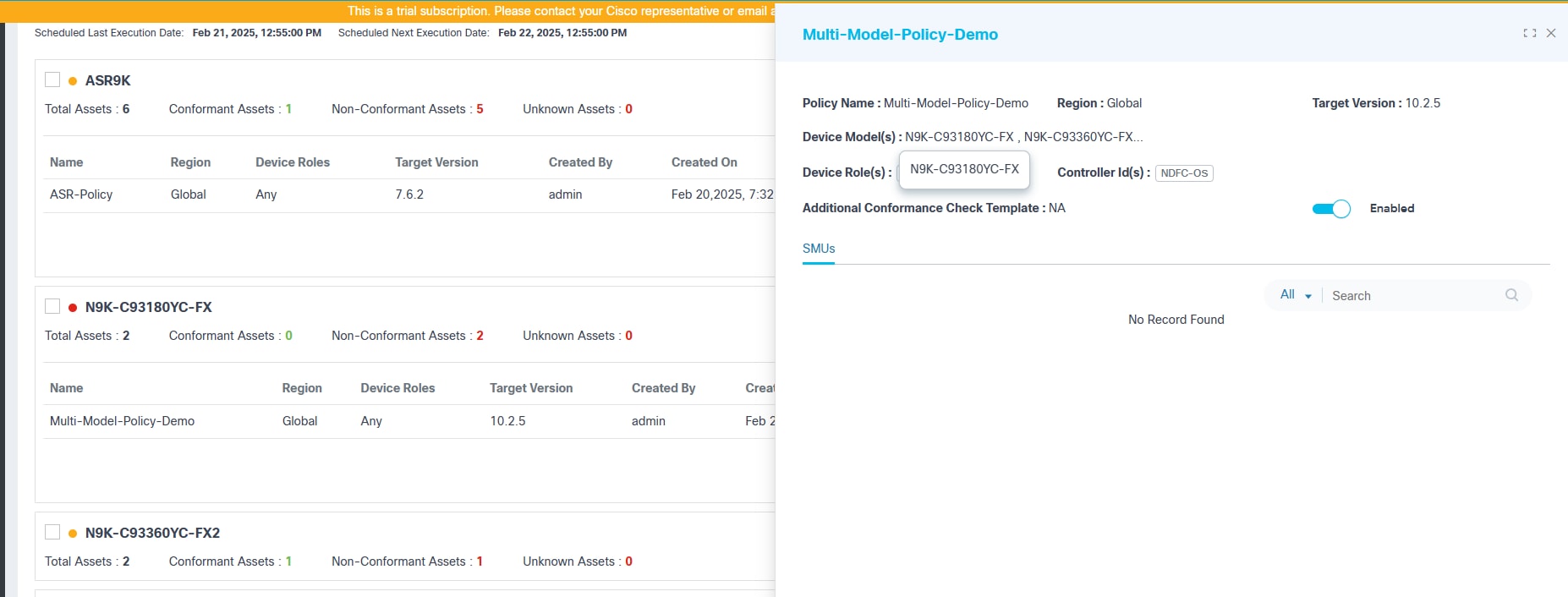

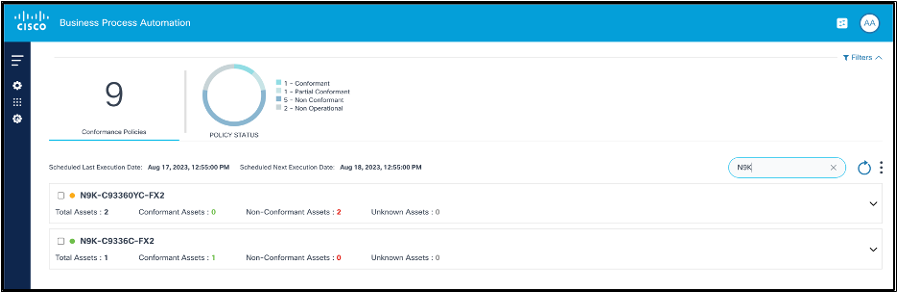

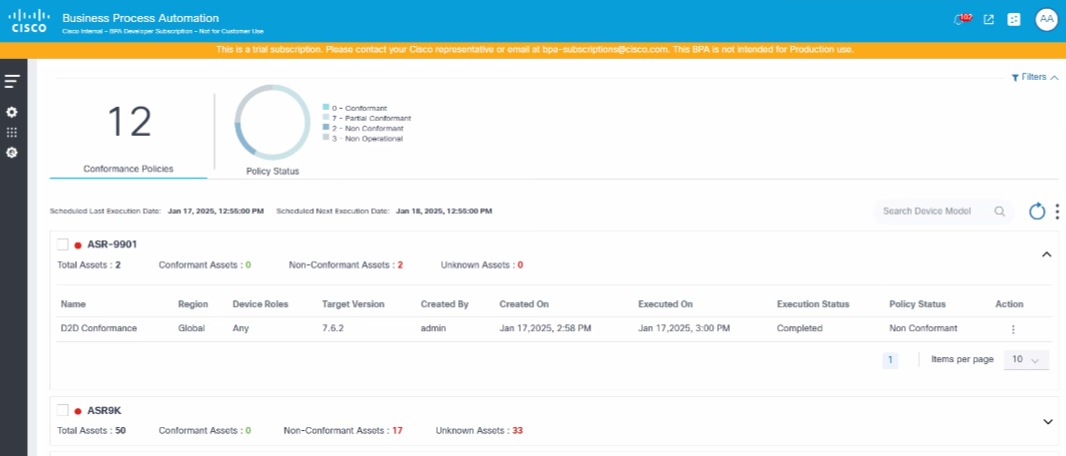

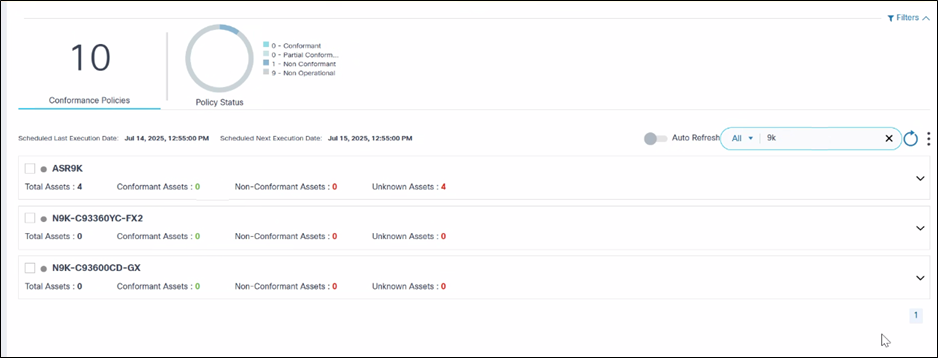

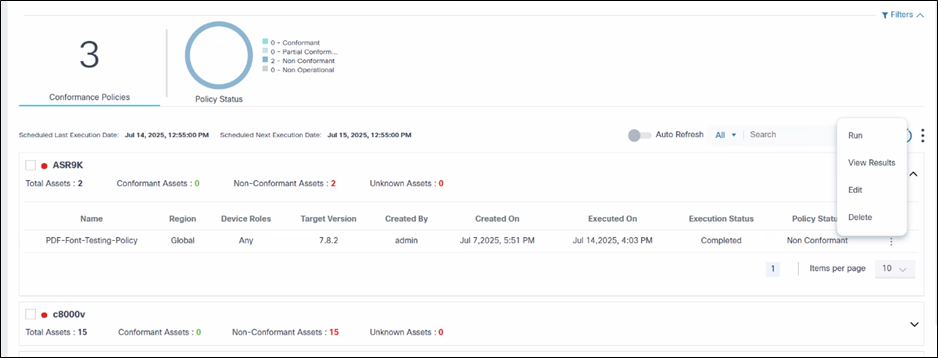

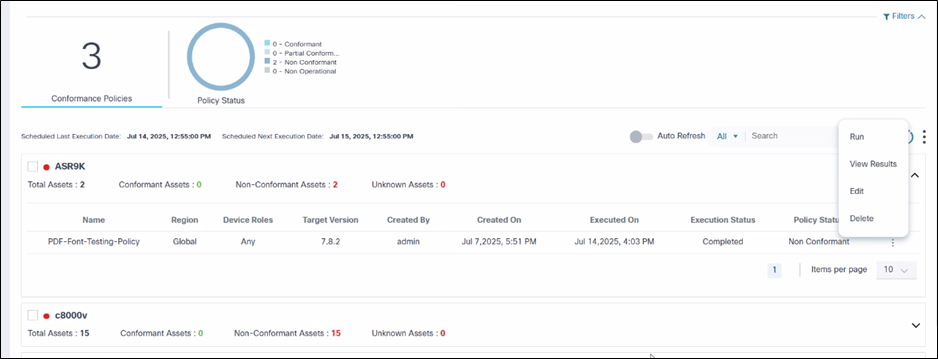

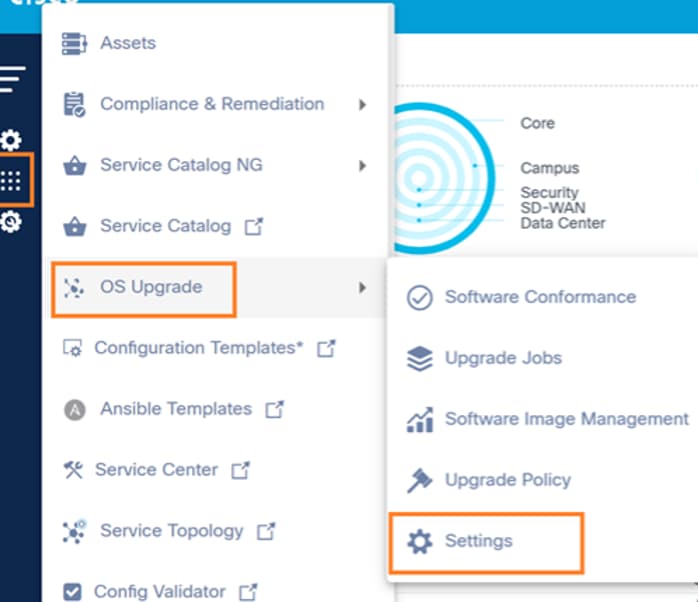

Affichage et gestion de la conformité des logiciels

- Connectez-vous à BPA avec des informations d'identification ayant accès à Software Conformance.

- Sélectionnez Mise à niveau du système d'exploitation > Conformité logicielle. La page Conformité logicielle s'affiche.

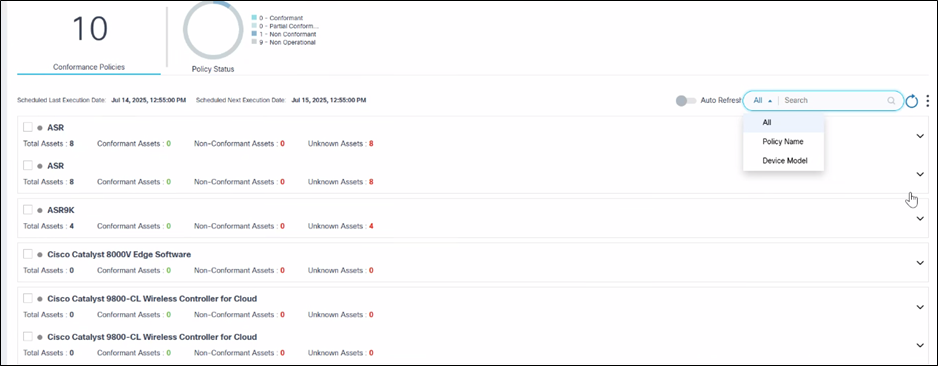

La page Conformité logicielle contient les éléments suivants :

- Une section d'analyse, affichée en haut, qui fournit les informations suivantes :

- Nombre total de stratégies de conformité existantes dans le système

- Un filtre rapide d'état de stratégie pour filtrer en fonction des critères suivants :

- Conformité : Tous les périphériques gérés par BPA avec un modèle spécifié se trouvent sur la version logicielle définie

- Conformité partielle : Certains périphériques gérés par BPA avec un modèle spécifié se trouvent sur la version logicielle définie ; les périphériques restants se trouvent dans des versions logicielles différentes

- Non conforme : Tous les périphériques gérés par BPA avec un modèle spécifié sont sur des versions logicielles différentes par rapport à une version logicielle donnée

- Non opérationnel : Aucun périphérique applicable n'a été trouvé en fonction du modèle de périphérique spécifié dans la stratégie

- Date de la dernière exécution planifiée et date de la prochaine exécution planifiée qui indiquent la date et l'heure des contrôles de conformité planifiés précédemment exécutés et la date du prochain contrôle de conformité planifié pour toutes les stratégies

- Un champ de recherche qui est utilisé pour filtrer les politiques en fonction du modèle de périphérique, du nom de la politique ou de tout ; les utilisateurs peuvent sélectionner All pour effectuer une recherche sur tous les paramètres

- Une bascule Actualisation automatique permet l'actualisation automatique de la stratégie de conformité en cours à intervalles définis par l'utilisateur lorsqu'elle est activée. Pour activer la bascule :

- Accédez à Mise à niveau du système d'exploitation > Paramètres pour modifier l'intervalle d'actualisation

- Modifier l'intervalle d'actualisation automatique avec une valeur souhaitée

- Cliquez sur Save (enregistrer)

- Le tableau de bord de stratégie de conformité logicielle est actualisé au nouvel intervalle lorsque l'option Actualisation automatique est activée

- Une icône Actualiser pour actualiser la page et effacer les filtres sélectionnés

- Une icône Autres options qui fournit les options suivantes :

- Créer une stratégie

- Exécuter toutes les stratégies

- Supprimer plusieurs stratégies sélectionnées

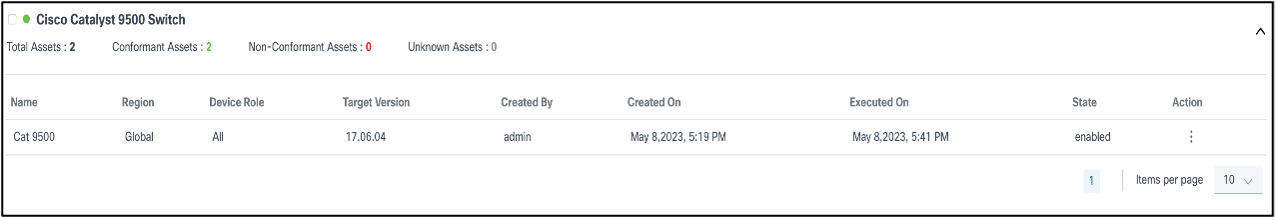

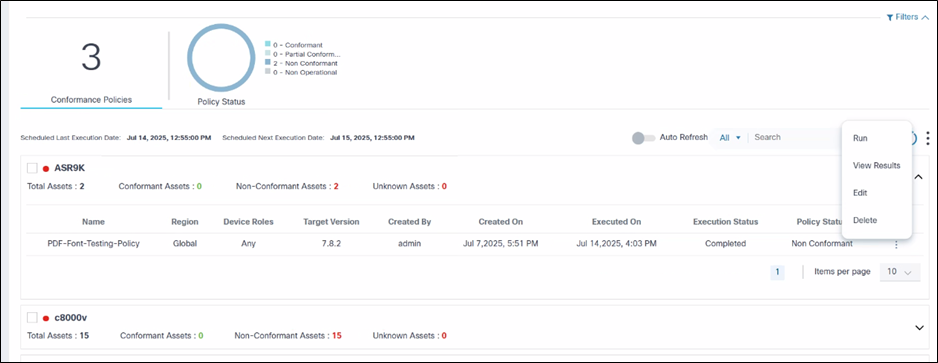

Les stratégies sont regroupées en fonction des modèles de périphériques et s'affichent sous forme de panneaux extensibles pour fournir une vue unique sur les modèles de périphériques gérés par différents contrôleurs.

Dans la vue réduite, le panneau affiche le modèle de périphérique et des statistiques rapides telles que Total Assets, Conformant Assets, Non-Conformant Assets et Unknown Assets.

Dans la vue étendue, toutes les politiques liées au modèle de périphérique s'affichent. Pour chaque stratégie, des actions supplémentaires, notamment Exécuter, Modifier la stratégie, Afficher les résultats, etc., peuvent être effectuées en sélectionnant l'icône Autres options dans la colonne Action.

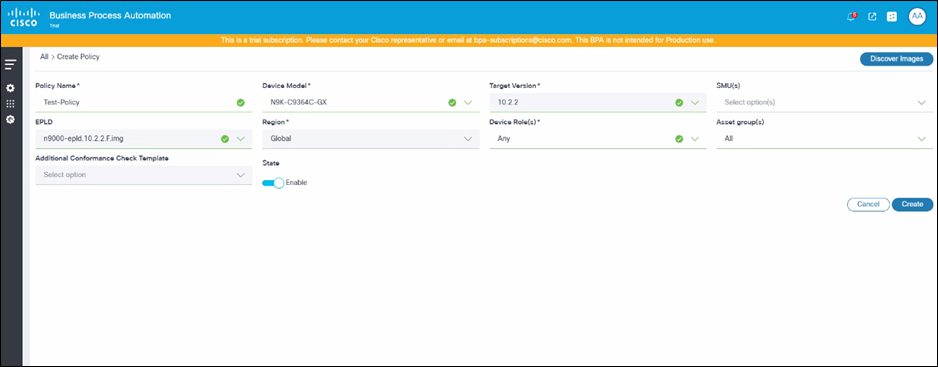

Création de stratégies de conformité logicielle

- Connectez-vous au BPA avec des informations d'identification qui ont un accès géré à la conformité logicielle.

- Sélectionnez Mise à niveau du système d'exploitation > Conformité logicielle. La page Conformité logicielle s'affiche.

- Cliquez sur l'icône Autres options > Créer une stratégie.

- Saisissez les informations dans les champs Nom de la politique, Modèle(s) de périphérique, Version cible, SMU, EPLD, Rôle du périphérique, Groupes d'actifs et Modèle de vérification de conformité supplémentaire. Les champs SMU, Groupe(s) d'actifs et Modèle supplémentaire de contrôle de conformité sont facultatifs.

- Cliquez sur Create. Une confirmation s'affiche.

- Cas d'utilisation Les administrateurs ont la possibilité de créer plusieurs stratégies avec différents rôles de périphérique pour un modèle de périphérique sélectionné. Il est possible de sélectionner plusieurs rôles dans une même stratégie.

- Si Any est sélectionné dans la liste déroulante Device Role(s), tous les autres rôles de périphériques (par exemple, Access, Core, etc.) sont désactivés. Si un autre rôle de périphérique est sélectionné, alors Any est désactivé.

- Pour les périphériques gérés par des contrôleurs tels que CNC, NSO, ANSIBLE et Direct-to-Device, le rôle Any (sélectionné dans la liste déroulante Device Role(s)) peut être utilisé pour effectuer la vérification de conformité car les périphériques ne disposent pas d'informations de rôle.

- Si Any est sélectionné dans la liste déroulante Device Role(s) pour FMC, alors la conformité logicielle est exécutée sur tous les périphériques, ce qui inclut les périphériques autonomes, de contrôle et de données.

- La conformité et les mises à niveau SMU sont uniquement prises en charge pour les contrôleurs CNC, NSO, ANSIBLE, FMC, Direct-to-Device et NDFC.

- Seule la liste déroulante Global de la région est prise en charge dans cette version

- Les utilisateurs peuvent sélectionner Groupe(s) d'actifs dans la liste déroulante. Tout est sélectionné par défaut. Les utilisateurs ont la possibilité de sélectionner un ou plusieurs groupes d'actifs. Si un groupe d'actifs spécifique est sélectionné, la stratégie est exécutée uniquement sur les périphériques du groupe d'actifs sélectionné.

- Si les valeurs attendues pour les champs Device Model, Target Version, et SMU(s) ne sont pas affichées, cliquez sur Discover Images et réessayez.

- Les champs Device Model, Asset Group(s) et Role forment ensemble une stratégie unique ; les stratégies en double ne sont pas autorisées.

- Le champ EPLD renseigne les valeurs uniquement lorsque les métadonnées de l'image EPLD sont disponibles pour les modèles de périphériques et la version cible sélectionnés.

- Le nom de la stratégie est unique et les noms de stratégie en double ne sont pas autorisés.

- Les modèles de processus balisés pour Mise à niveau du système d'exploitation nouvelle génération (nouvelle génération) s'affichent dans le champ Modèle de contrôle de conformité supplémentaire.

- Recherchez la stratégie créée en entrant le modèle de périphérique dans le champ Rechercher.

- Cliquez sur Policy pour afficher la vue détaillée de la stratégie.

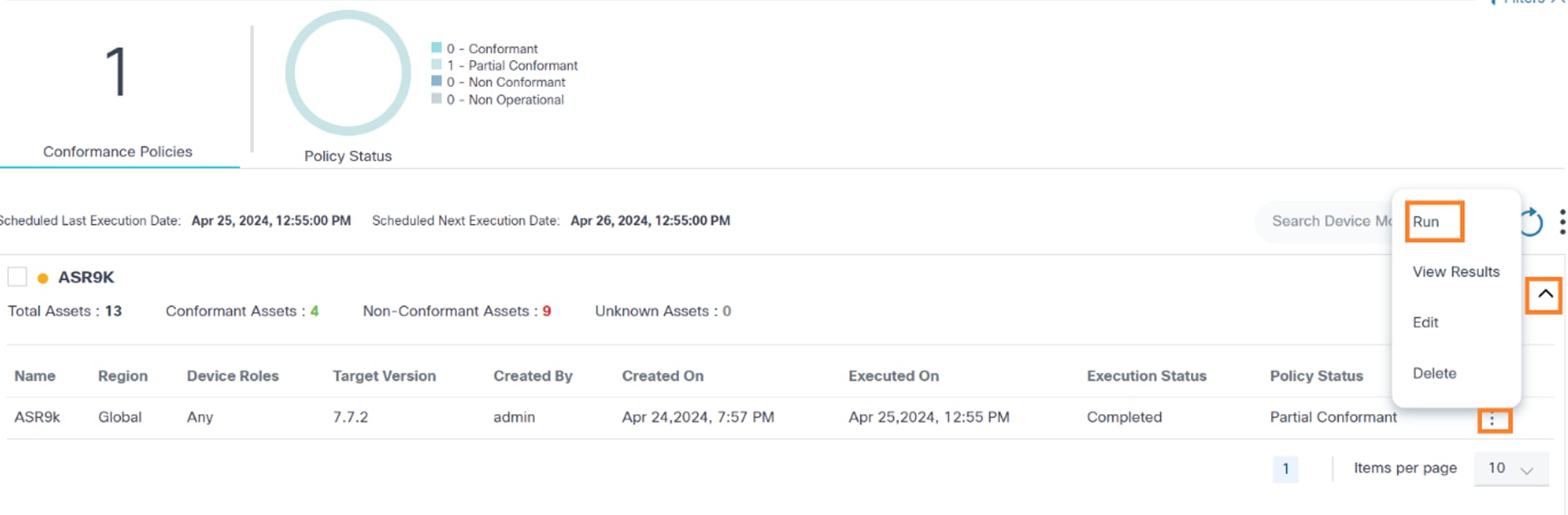

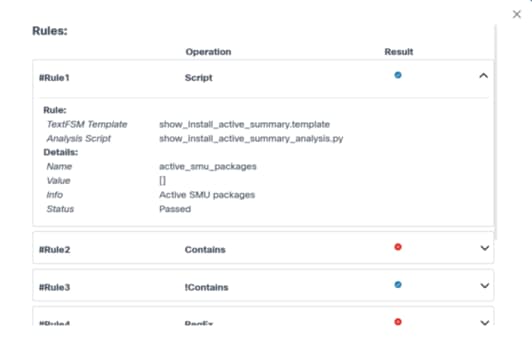

Exécution de contrôles de conformité logicielle à la demande

- Connectez-vous à BPA avec des informations d'identification ayant un accès d'exécution.

- Sélectionnez Mise à niveau du système d'exploitation > Conformité logicielle. La page Conformité logicielle s'affiche.

- Recherchez la politique à exécuter à la demande à l'aide du champ Rechercher.

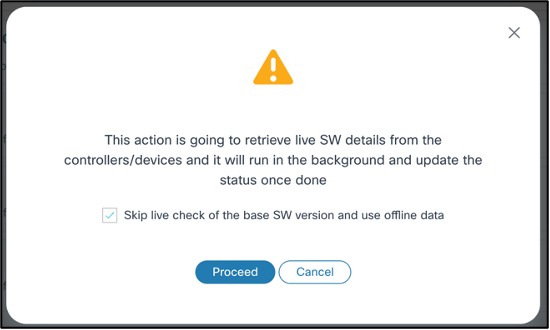

- Dans la colonne Action de la stratégie, sélectionnez More Options > Run. Une confirmation s'affiche pour confirmer si une vérification de l'inventaire en direct doit être effectuée pour les périphériques.

- Si une synchronisation d'inventaire en direct est requise avant d'exécuter des vérifications de conformité, désactivez la case à cocher Ignorer la vérification en direct de la version du logiciel de base et utiliser les données hors connexion et cliquez sur Continuer. Dans ce cas, le contrôle de conformité n'est exécuté qu'après la synchronisation. Une notification s'affiche dans l'angle supérieur droit.

- Une vérification de conformité est effectuée par défaut à l'aide des données d'inventaire des ressources.

- Au cours de ce processus, si l'inventaire ou la synchronisation du périphérique échoue, le périphérique de stratégie correspondant est marqué comme Inconnu et la vérification SMU est ignorée.

- Pour les SMU, les données en temps réel sont récupérées du périphérique avant d'effectuer des vérifications de conformité si la case à cocher Ignorer la vérification en direct de la version du logiciel de base et utiliser les données hors connexion est activée ou non.

- Lorsqu'une stratégie inclut plusieurs modèles de périphérique, son exécution pour un modèle de périphérique lance l'exécution de toutes les stratégies associées.

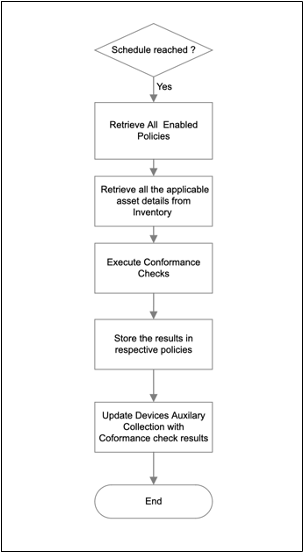

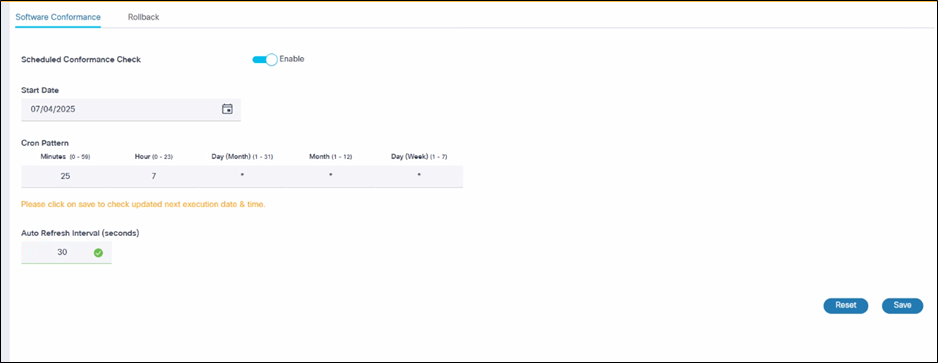

Planification de l'exécution des contrôles de conformité logicielle

Les vérifications de conformité logicielle peuvent être effectuées automatiquement à intervalles réguliers à l'aide du service de planification. Les vérifications de conformité planifiées peuvent être configurées pour s'exécuter :

- Quotidien

- Deux fois par jour

- Hebdo

- Une fois

Une fois la planification atteinte, toutes les stratégies à l'état Activé sont exécutées automatiquement et les résultats de conformité sont stockés dans les stratégies respectives.

Référez-vous à Conformité logicielle pour plus d'informations.

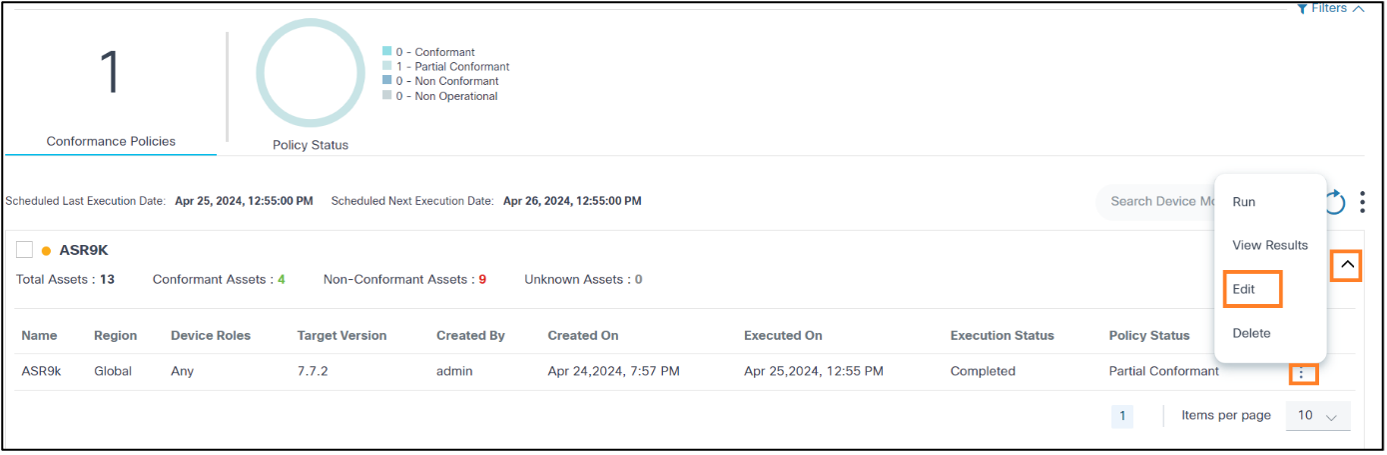

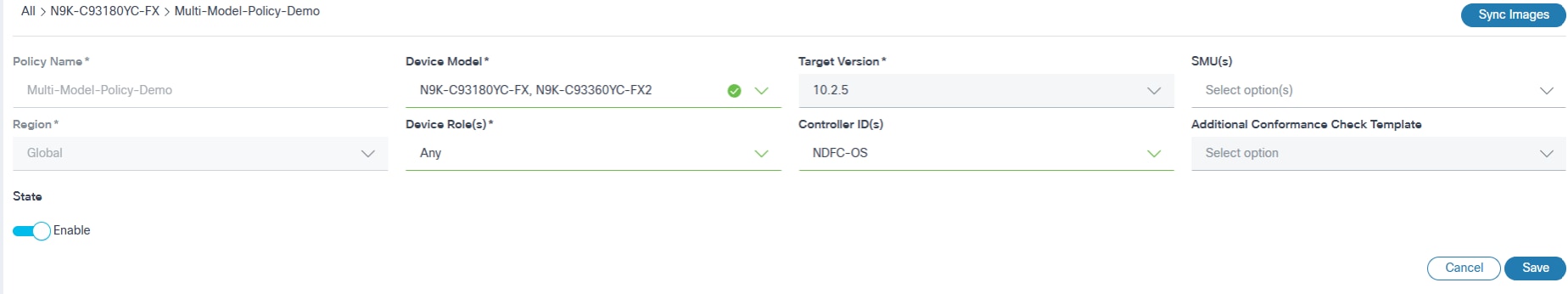

Mise à jour des stratégies de conformité logicielle

- Connectez-vous au BPA avec des informations d'identification disposant d'un accès de gestion pour la conformité logicielle

- Sélectionnez Mise à niveau du système d'exploitation > Conformité logicielle. La page Conformité logicielle s'affiche.

- Utilisez le champ Rechercher pour localiser la stratégie souhaitée.

- Dans la colonne Action de la stratégie, sélectionnez l'icône Autres options > Modifier.

- Modifiez les champs Version cible, SMU, Rôles de périphérique, ID de contrôleur, État de la stratégie et Modèle de vérification de conformité supplémentaire si nécessaire.

- Cliquez sur Save. Une confirmation s'affiche.

Suppression des stratégies de conformité logicielle

- Connectez-vous à BPA avec des informations d'identification qui ont un accès géré.

- Sélectionnez OS Upgrade > Software Conformance. La page Software Conformance s'affiche.

- Utilisez le champ Rechercher pour localiser la stratégie souhaitée.

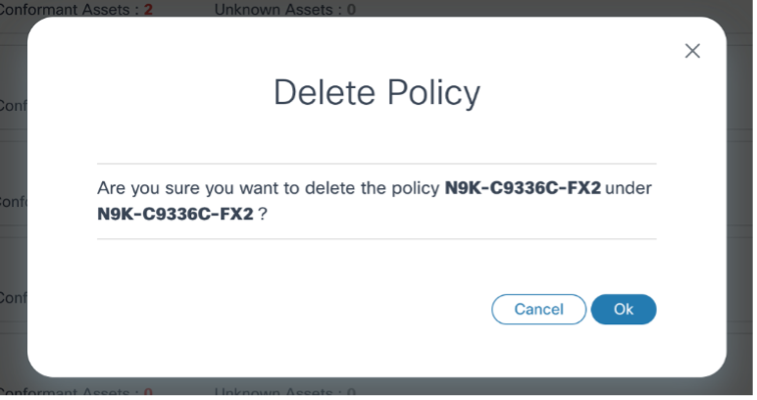

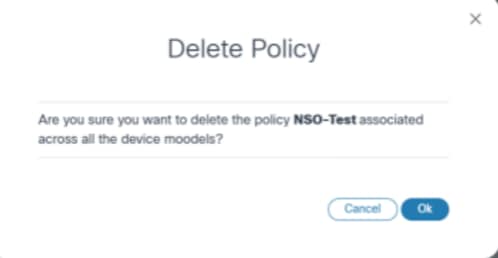

- Dans la colonne Action de la stratégie, sélectionnez l'icône Autres options > Supprimer. Une fenêtre de confirmation s'ouvre.

- Click OK. La stratégie est supprimée.

- Si une stratégie est associée à plusieurs modèles de périphériques, la suppression d'une stratégie supprime toutes les stratégies associées pour chaque modèle associé.

- Lorsque la stratégie de conformité logicielle est utilisée pour une tâche de mise à niveau en cours, elle ne peut pas être supprimée.

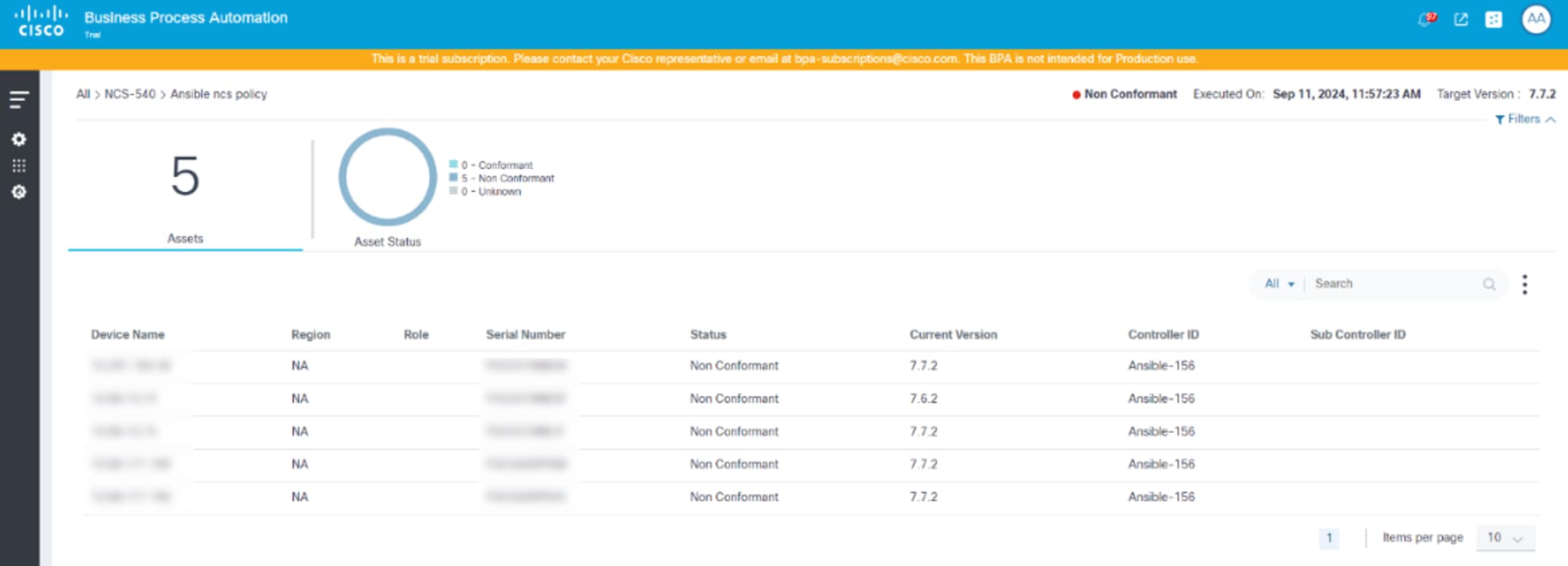

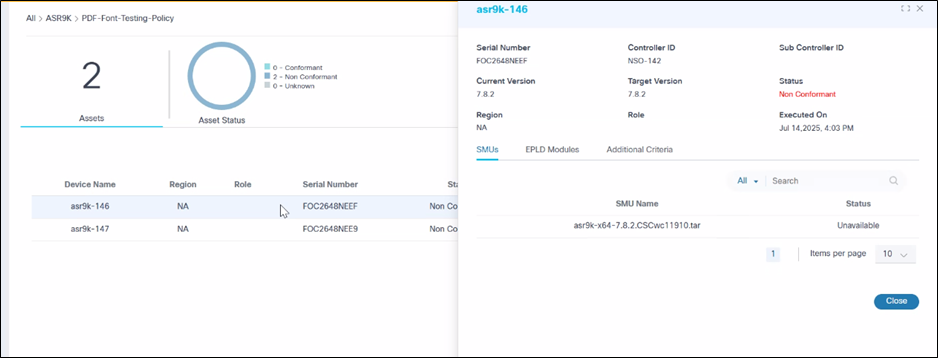

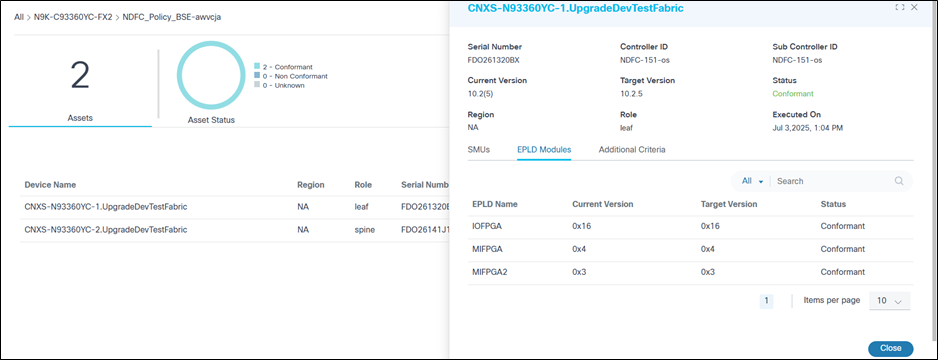

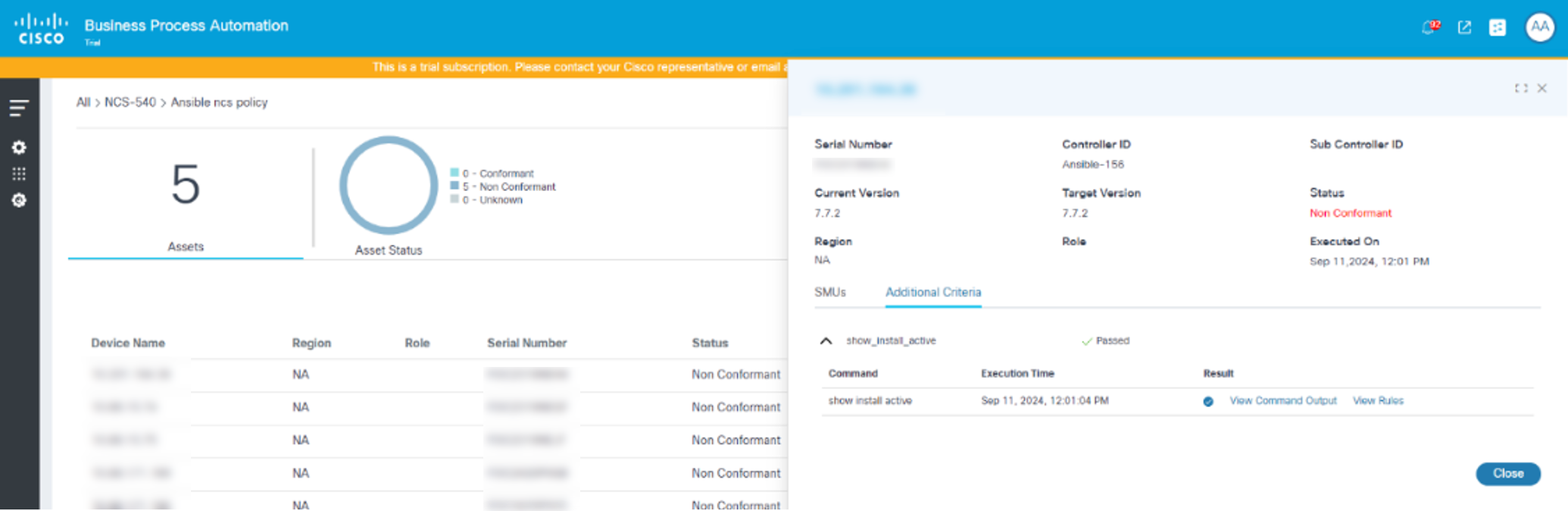

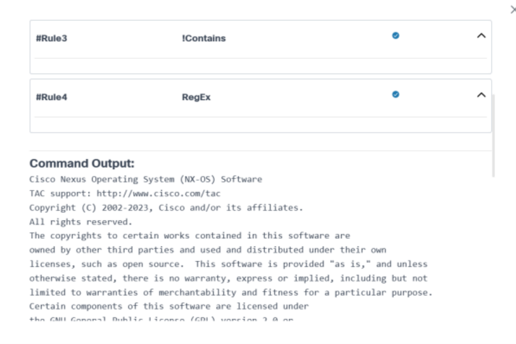

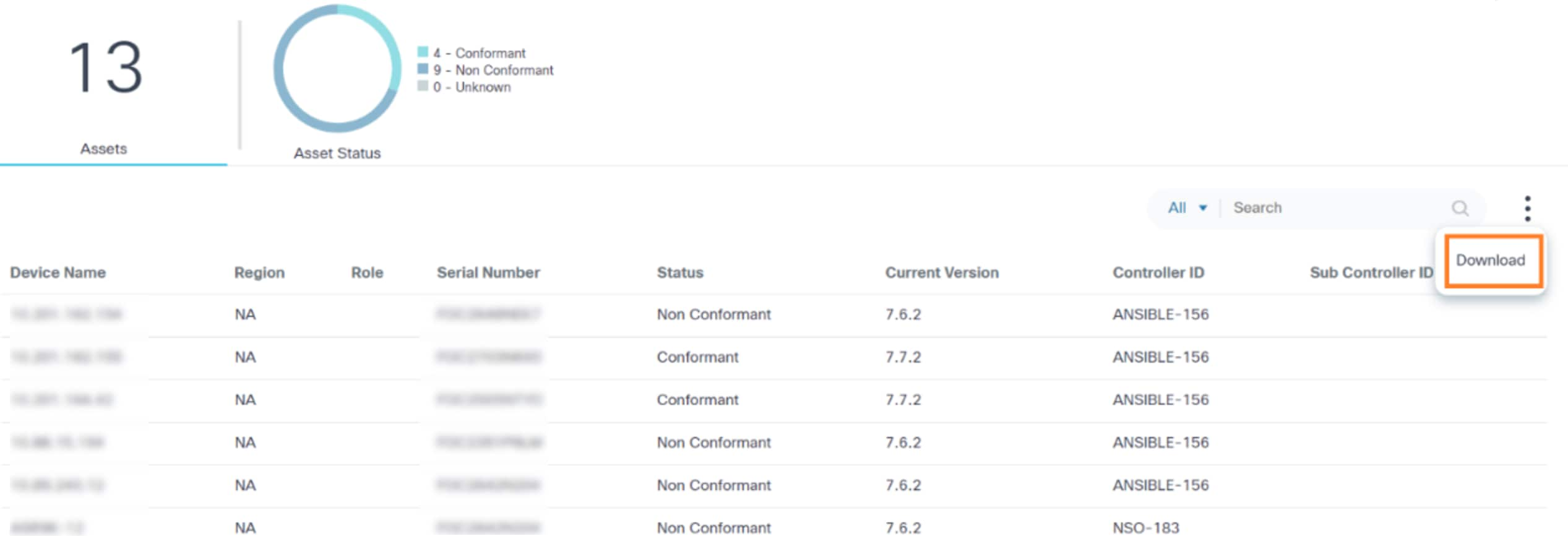

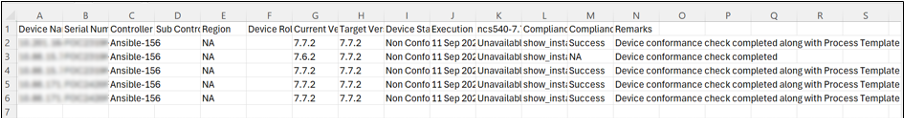

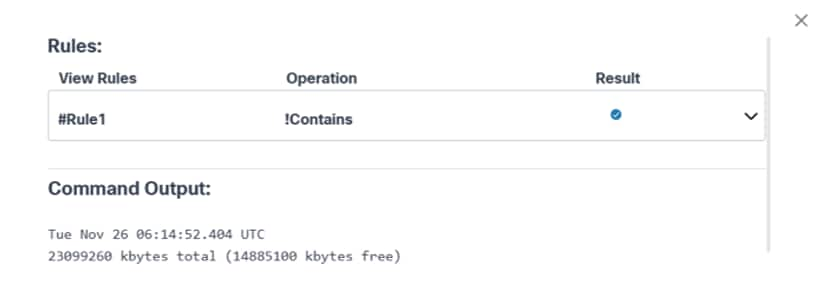

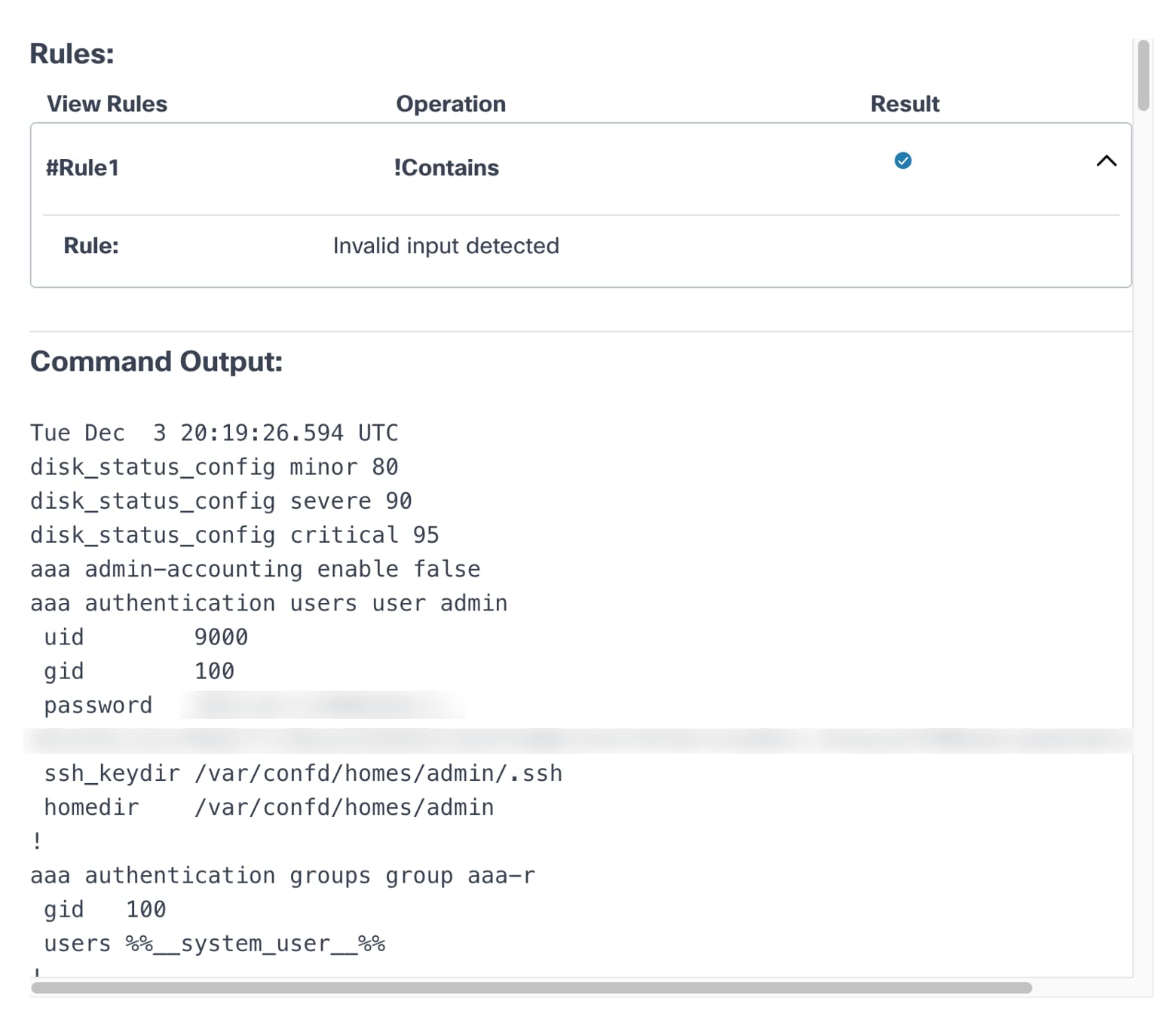

Affichage et téléchargement des résultats de conformité

Une fois qu'une stratégie est exécutée :

- Sur la page Software Conformance, sélectionnez l'icône More Options > View Results. La page Results s'affiche, où les utilisateurs peuvent afficher l'état de conformité des périphériques.

- Sélectionnez une ligne pour afficher des détails spécifiques sur les ressources, ainsi que l'état SMU et d'autres critères.

- Dans la colonne Action d'un périphérique, sélectionnez l'icône More Options > View Results.

- Sélectionnez l'icône Plus d'options > Télécharger pour télécharger les résultats au format .csv avec l'état de disponibilité SMU.

États possibles des périphériques :

- Conformité : Indique que le périphérique est conforme à la stratégie définie

- Non conforme : Indique que le périphérique n'est pas conforme lorsqu'il remplit les conditions suivantes :

| Version cible | SMU | Contrôle de conformité | Status (état) |

|---|---|---|---|

| Non Conforme | S. O. | S. O. | Non Conforme |

| Conforme | Indisponible | Échec des règles | Non Conforme |

| Conforme | Disponible | Échec des règles | Non Conforme |

| Conforme | Indisponible | Règles réussies | Non Conforme |

- Inconnu : Indique que la vérification de la conformité du logiciel du périphérique n'a pas pu être effectuée car le périphérique ne dispose pas des informations de version du logiciel actuelles.

Les critères d'état Inconnu sont les suivants :

| Version cible | SMU | EPLD | Contrôle de conformité | Status (état) |

|---|---|---|---|---|

| Non Conforme | S. O. | S. O. | S. O. | Non Conforme |

| Conforme | Indisponible | Non Conforme | Échec des règles | Non Conforme |

| Conforme | Indisponible | Conforme | Échec des règles | Non Conforme |

| Conforme | Disponible | Conforme | Échec des règles | Non Conforme |

| Conforme | Disponible | Non Conforme | Échec des règles | Non Conforme |

| Conforme | Indisponible | Conforme | Règles réussies | Non Conforme |

| Conforme | Indisponible | Conforme | Règles réussies | Non Conforme |

États SMU possibles :

- Disponible : Indique que la SMU est présente dans le périphérique et dans un état actif

- Indisponible : Indique que la SMU n'existe peut-être pas ou qu'elle existe, mais qu'elle est à l'état Inactif

États possibles du module EPLD :

- Conformité : Indique que le module EPLD est présent dans le périphérique avec la version cible attendue

- Non conforme : Indique que le module EPLD est présent dans le périphérique avec une version cible attendue sans correspondance

- Module manquant : Indique que les modules EPLD ne sont pas configurés ou abonnés dans le périphérique

États possibles du modèle de vérification de conformité :

- Réussite : Indique que le périphérique a correctement exécuté le modèle de processus avec des commandes et des règles valides

- Échec : Indique que le périphérique n'a pas pu exécuter le modèle de processus (par exemple, lorsque les commandes sont incorrectes)

- S. O.: Indique que le périphérique ne peut pas exécuter le modèle de processus (par exemple, lorsqu'il n'est pas conforme à la version cible définie)

- Les contrôles de conformité logicielle fonctionnent uniquement avec les périphériques appartenant au locataire par défaut

- Les contrôles de conformité logicielle s'appuient sur l'inventaire des ressources comme source de vérité pour les versions logicielles actuelles des périphériques. Si les données d'inventaire des ressources sont périmées, les résultats des contrôles de conformité du logiciel le sont également. Pour éviter le problème des données périmées, utilisez la fonction de vérification de l'inventaire en direct lors du démarrage de l'exécution de la stratégie de conformité

- La planification par défaut peut être modifiée dans Mise à niveau du système d'exploitation > Paramètres > Conformité logicielle

- Après la mise à niveau vers BPA 5.1, toutes les politiques préexistantes sont déplacées vers un état désactivé ; les utilisateurs doivent modifier chaque stratégie, sélectionner les valeurs appropriées, l'activer, puis enregistrer les modifications pour une utilisation ultérieure

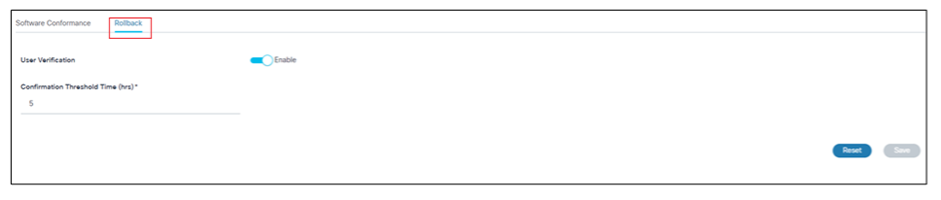

Politique de mise à niveau

Le composant de stratégie de mise à niveau prend en charge deux types de stratégies :

- Stratégie en une étape :

- Any-Any

- <version source spécifique (7.7.1)> - <version cible spécifique (7.7.2)>

- Stratégie en plusieurs étapes :

- v7.7.1 - 7.7.2

- v7.7.2 - 7.7.8

- La mise à niveau en plusieurs étapes peut inclure des SMU Bridge, comme indiqué dans l'exemple ci-dessous :

- v7.7.1 - v7.7.1[SMU de pont]

- V7.7.1[SMU de pont] - 7.7.8

Le composant de stratégie de mise à niveau offre la flexibilité nécessaire pour prédéfinir les artefacts spécifiques à la plate-forme suivants :

- Chemins de mise à niveau

- Modèles ou workflows de pré-validation et de post-validation

- Workflow de distribution

- Workflow d'activation

- Workflow de sauvegarde

- Valeurs de délai

- Workflow de restauration

- Différences valides avant et après l'achat

- Workflow de réacheminement ou d'inversion du trafic

Conditions préalables

- Modèles ou workflows de processus requis avant et après validation

- Workflows de sauvegarde, de distribution, d'activation et de restauration requis

- Métadonnées d'image requises

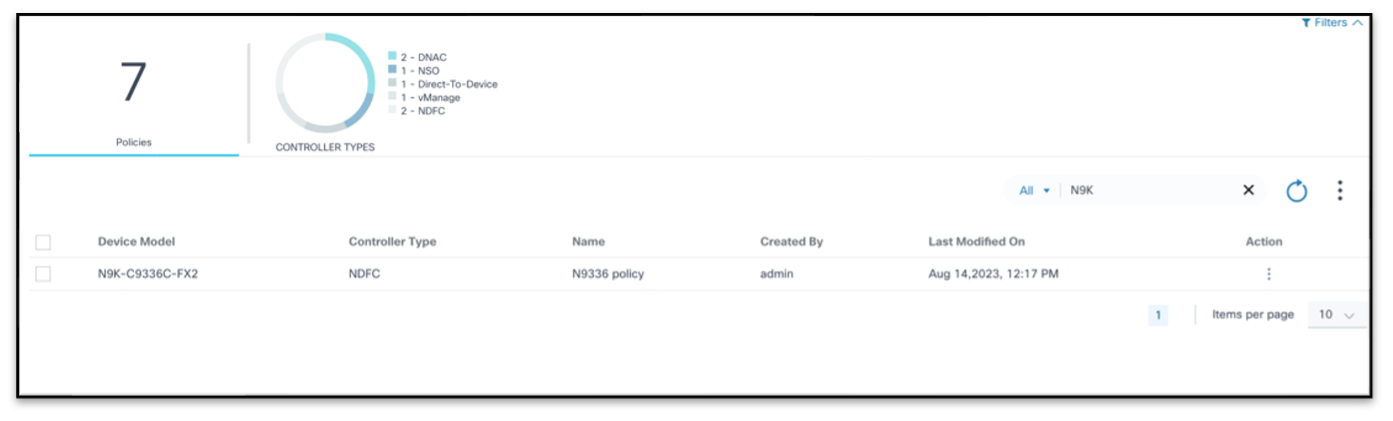

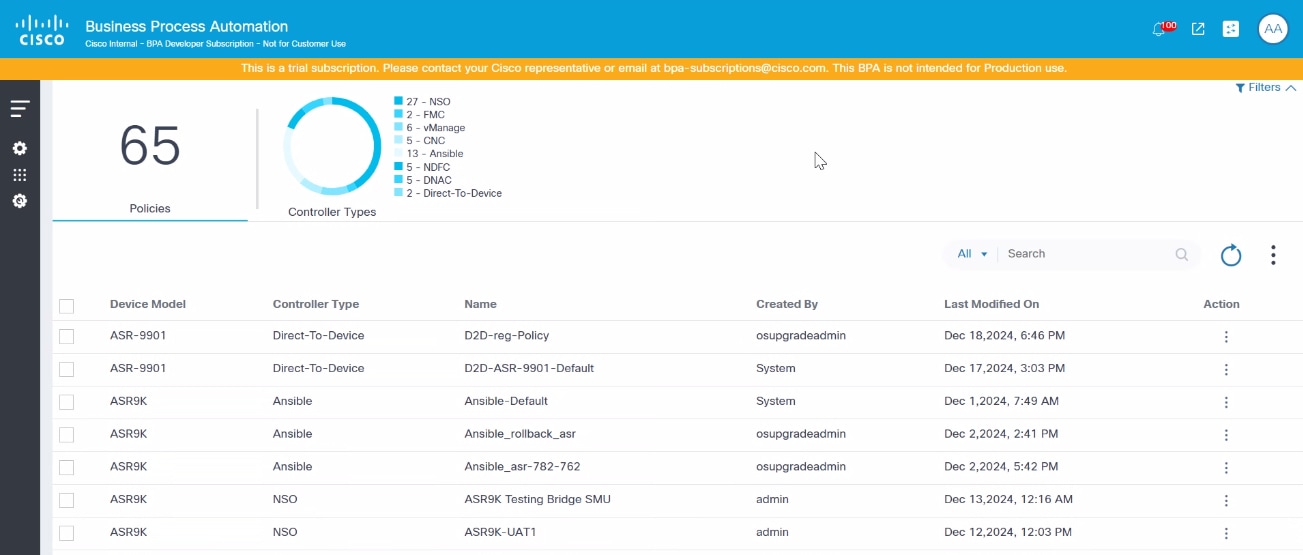

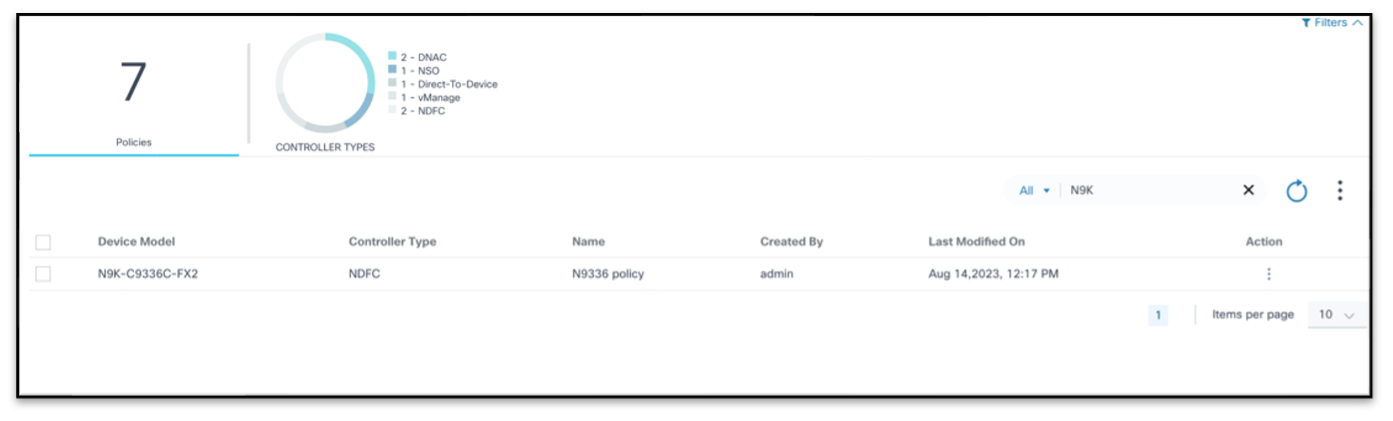

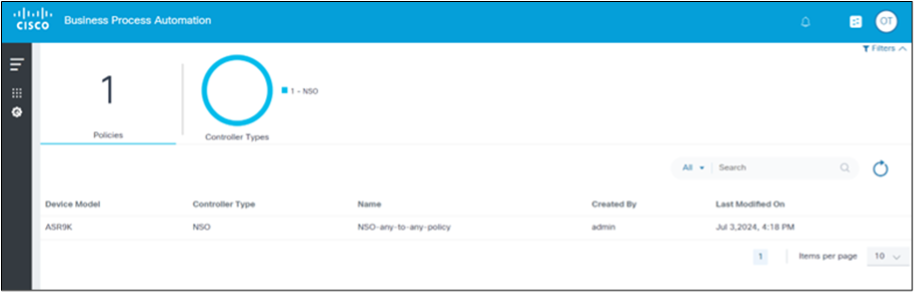

Affichage et gestion des stratégies de mise à niveau

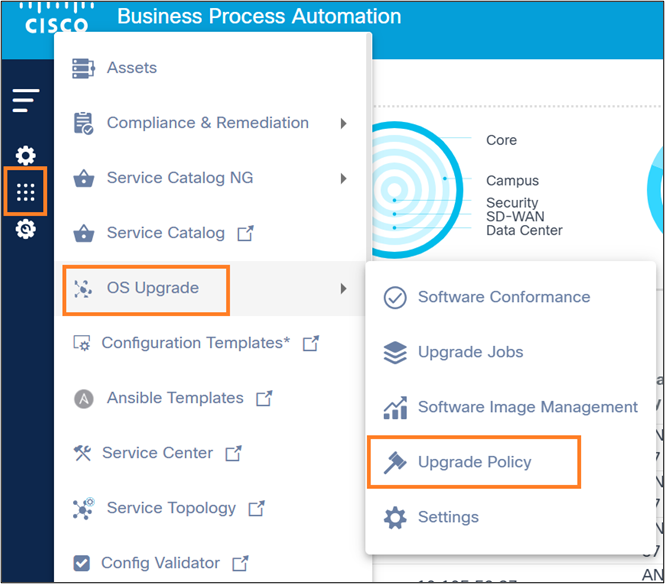

Pour accéder à la page Stratégie de mise à niveau :

- Connectez-vous à BPA avec des informations d'identification disposant d'un accès suffisant à la stratégie de mise à niveau.

- Sélectionnez Mise à niveau du SE > Stratégie de mise à niveau. La page Stratégie de mise à niveau s'affiche.

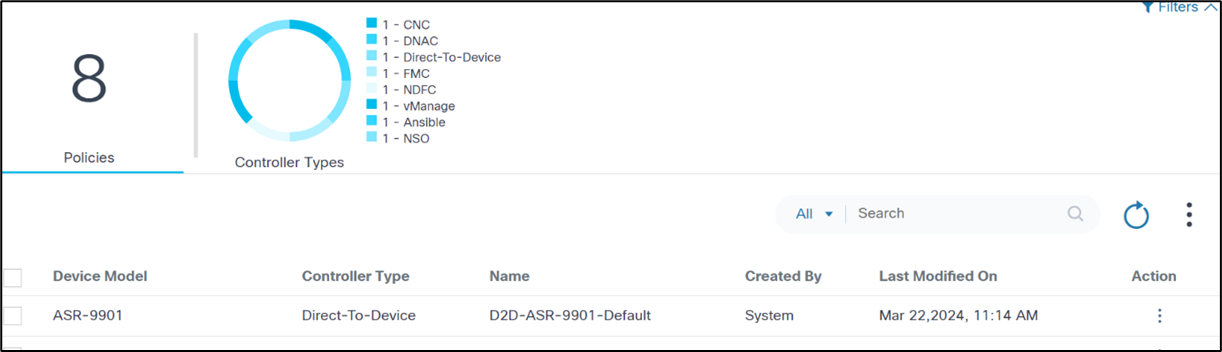

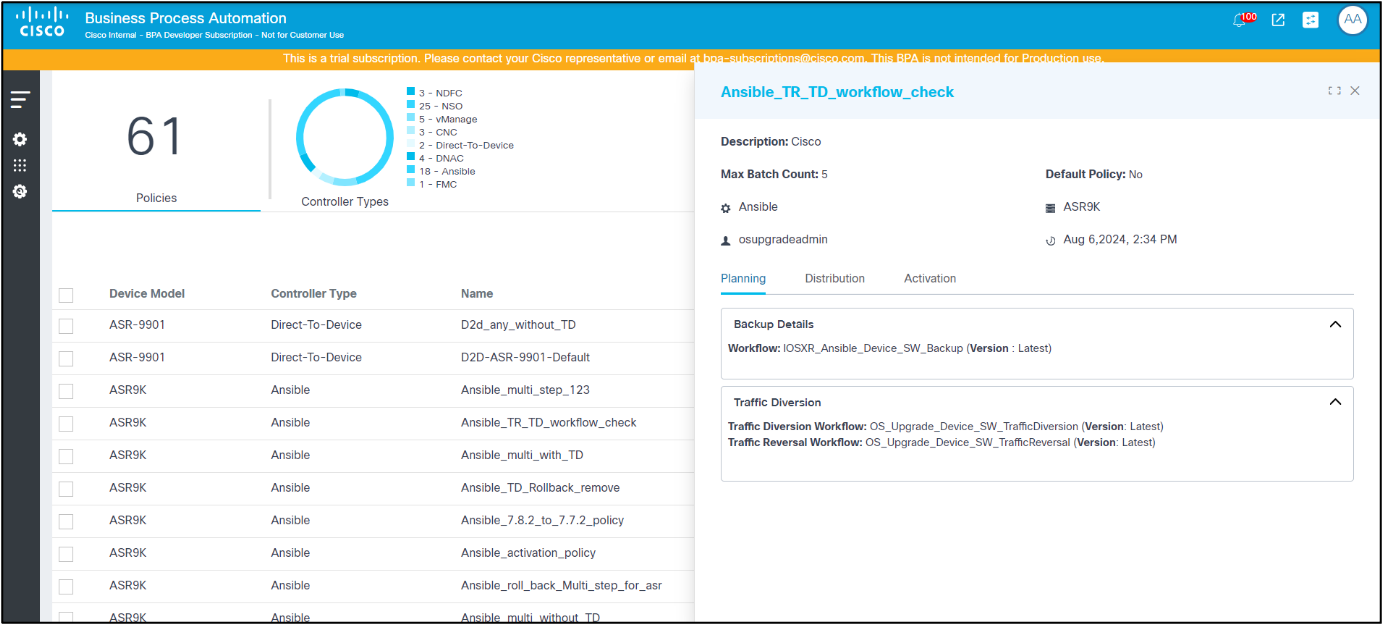

La page Upgrade Policy contient les éléments suivants :

- Une section d'analyse, affichée en haut, qui fournit les informations suivantes :

- Nombre total de stratégies de mise à niveau dans le système

- Un filtre rapide Types de contrôleurs qui permet de filtrer par type de contrôleur

- Une icône Plus d'options qui permet de créer une stratégie et des actions de traitement en masse telles que Supprimer toutes les stratégies sélectionnées

- Un filtre Rechercher pour rechercher des stratégies qui peuvent être filtrées comme suit :

- Tous : Rechercher dans tous les champs

- Modèle de périphérique : Rechercher des stratégies avec un modèle spécifié

- Name : Rechercher des stratégies avec un nom de stratégie spécifié

- Créé par : Rechercher des stratégies avec un utilisateur spécifié

- Trier les stratégies en cliquant sur les noms de colonne ou les champs de table correspondants

- Cliquer sur une stratégie particulière ou afficher la vue détaillée d'une stratégie

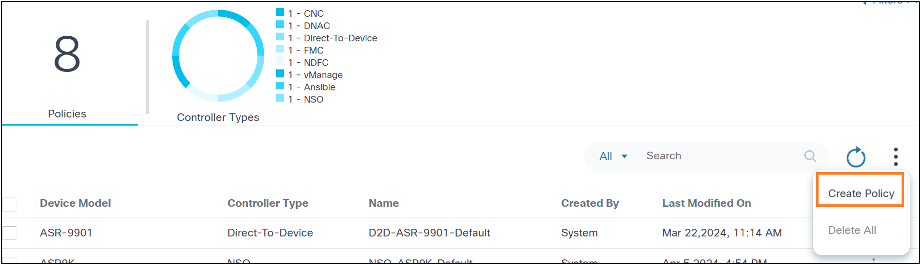

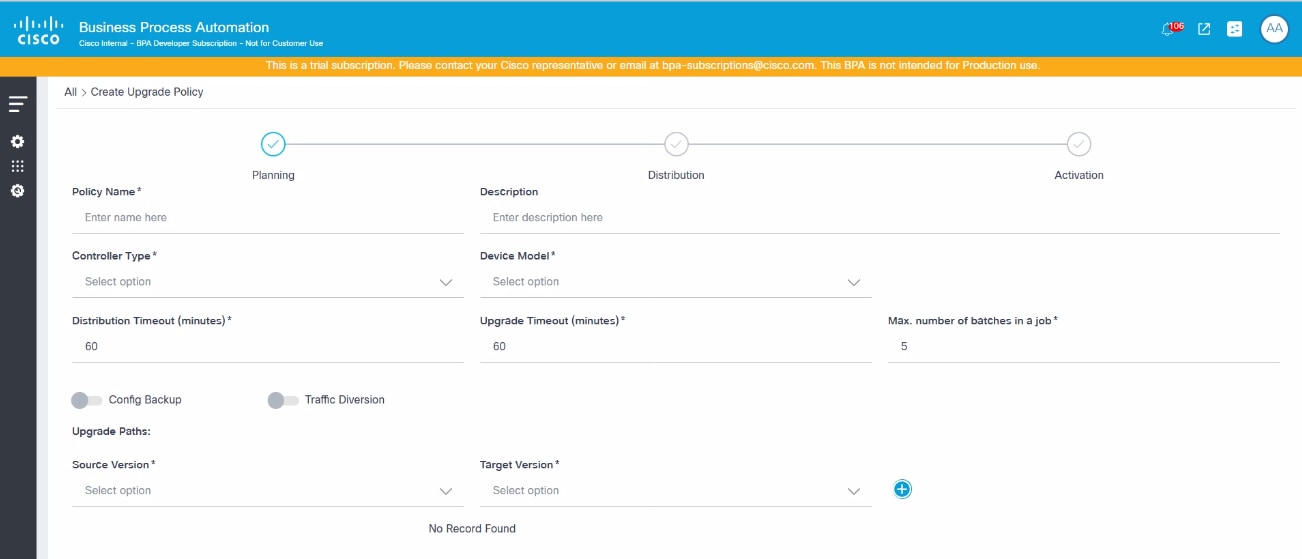

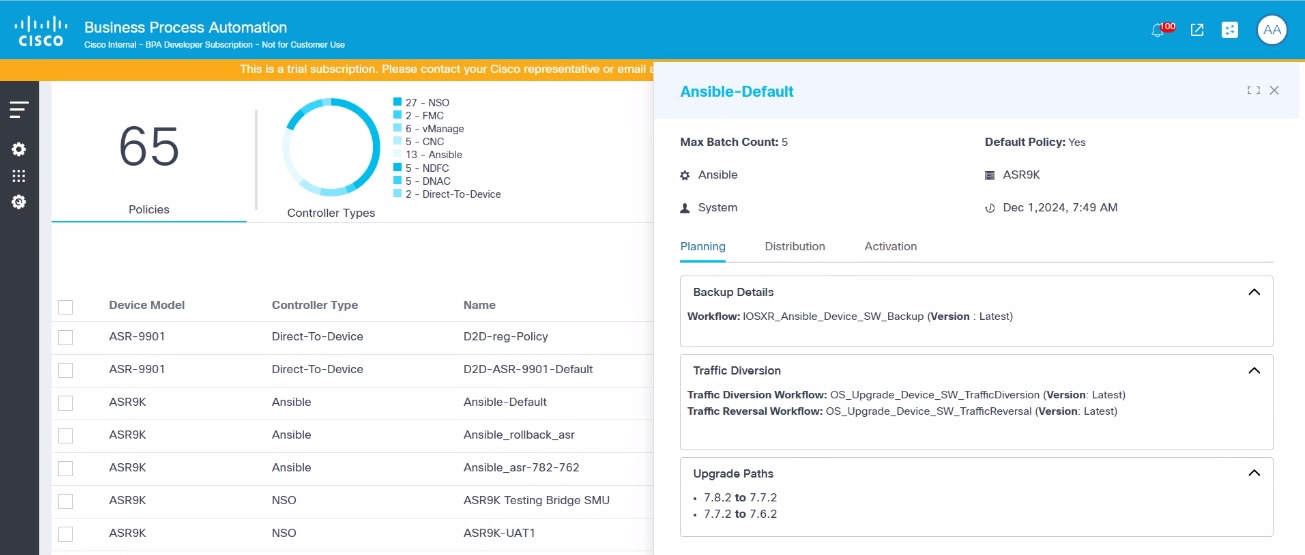

Création de stratégies de mise à niveau

- Connectez-vous à BPA avec des informations d'identification qui ont un accès géré pour les stratégies de mise à niveau.

- Sélectionnez Mise à niveau du SE > Stratégie de mise à niveau. La page Stratégie de mise à niveau s'affiche.

- Sélectionnez Autres options > Créer une stratégie. La page Créer une stratégie de mise à niveau s'affiche.

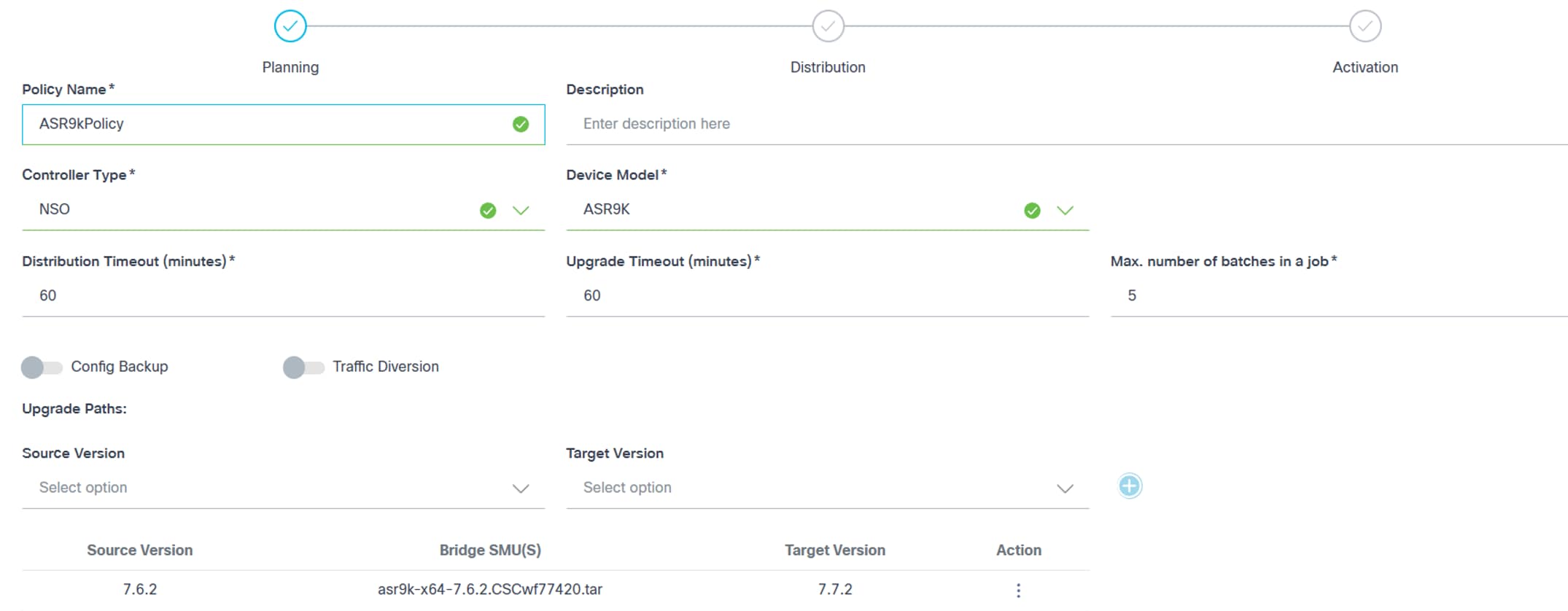

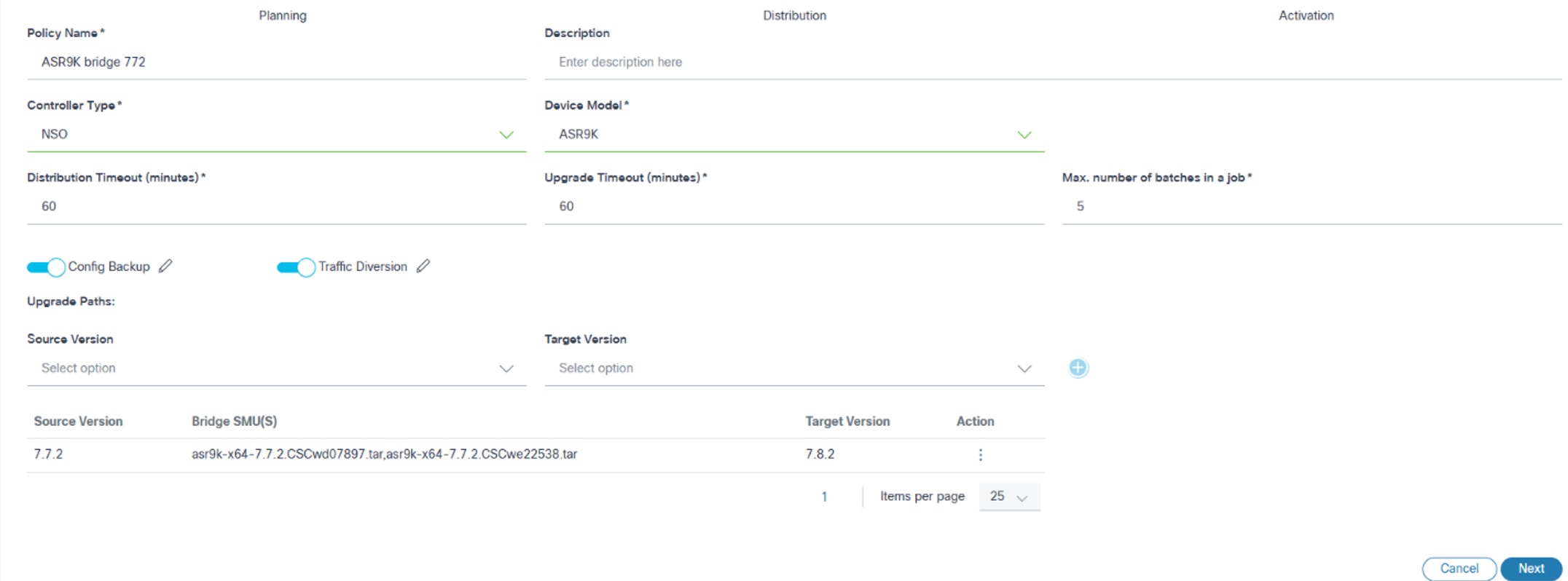

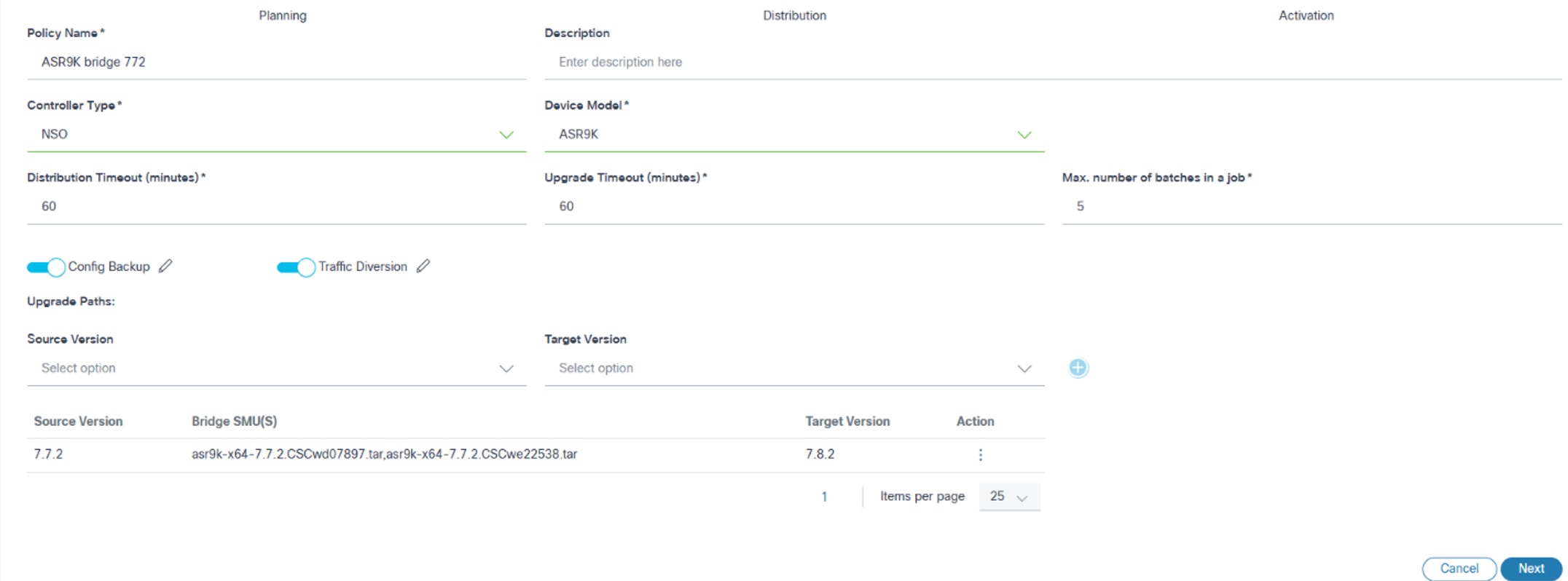

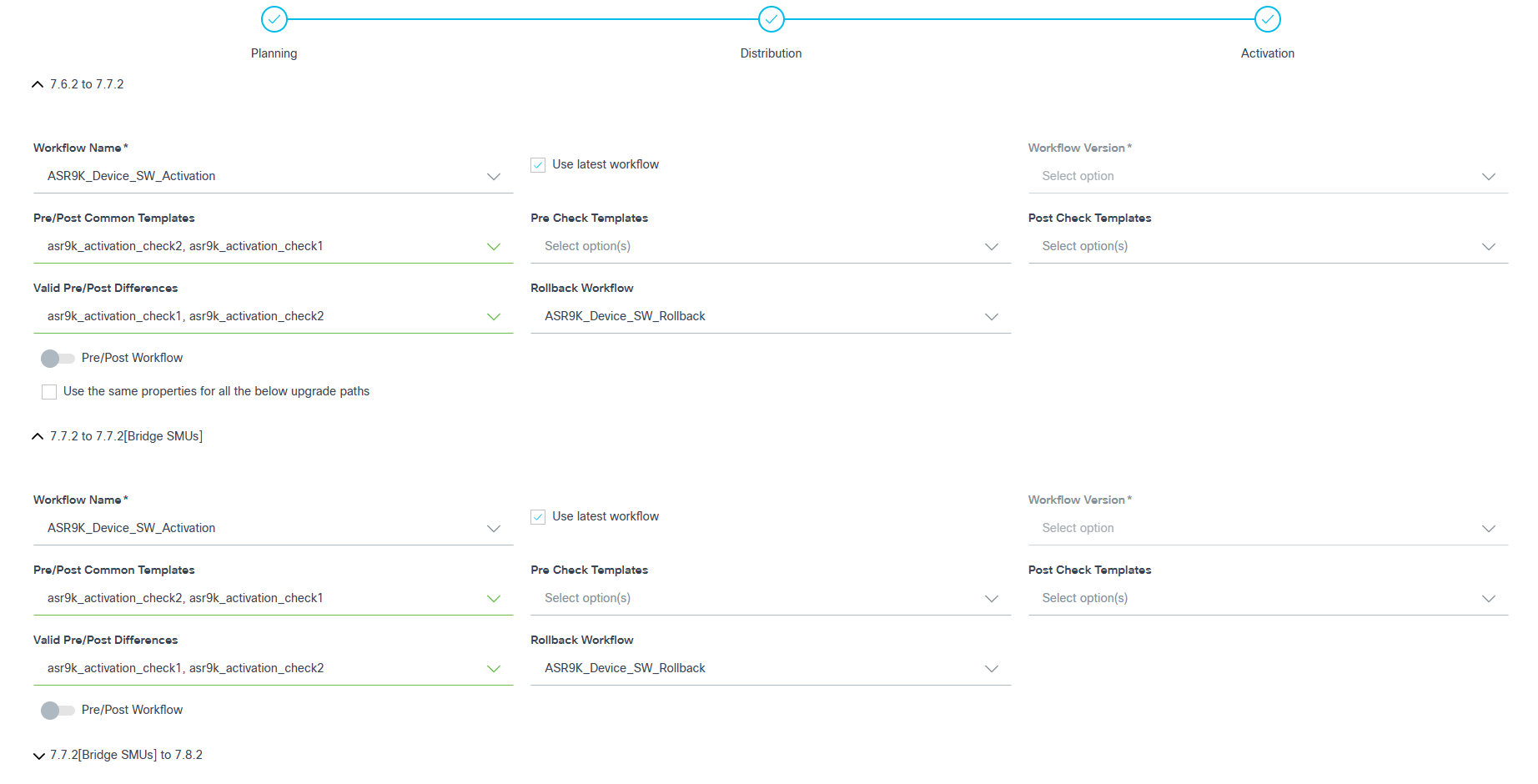

Planification

- Configurez les paramètres liés à la stratégie globale. Le tableau ci-dessous fournit une brève description de chaque champ.

| Champ | Description |

|---|---|

| Nom de stratégie | Nom de la stratégie |

| Description | Brève description de la politique |

| Type de contrôleur | Contrôleur approprié utilisé pour effectuer la mise à niveau du système d'exploitation |

| Modèle de périphérique | Modèle de périphérique utilisé pour effectuer la mise à niveau du système d'exploitation |

| Délai de distribution (minutes) | Temps d'attente maximal en minutes pour l'activité de distribution d'image |

| Délai de mise à niveau (minutes) | Durée d'attente maximale en minutes pour l'activité d'activation d'image |

| Nombre maximal de lots dans une tâche | Nombre de lots pouvant être ajoutés à un ordre de fabrication ; le nombre maximal de lots autorisés est de 20 |

| Basculement de sauvegarde de configuration | Activez cette option si une sauvegarde est requise et renseignez les champs suivants dans la fenêtre pour les contrôleurs vManage et Direct-to-Device : - Nom du workflow : Workflow de sauvegarde applicable Remarque : Si les flux de travail sont introuvables, vérifiez qu'ils sont correctement balisés avec la balise NextGen Mise à niveau du système d'exploitation - Utiliser le dernier workflow : Si cette option est sélectionnée, la dernière version du workflow sélectionné est utilisée - Version du workflow : La version personnalisée du workflow ; ne peut être sélectionné que si l'option Utiliser le dernier workflow n'est pas sélectionnée. Pour les contrôleurs NDFC, NSO, CNC et Cisco Catalyst Center, la sauvegarde est effectuée via le service de sauvegarde et de restauration. Par conséquent, une stratégie de sauvegarde et de restauration doit être sélectionnée dans la fenêtre Détails de la sauvegarde. Remarque : Les utilisateurs doivent sélectionner la stratégie appropriée pour le type de contrôleur. Référez-vous à la section Sauvegarde et restauration pour plus d'informations sur les politiques de sauvegarde et de restauration. Pour activer la sauvegarde des périphériques Nexus, la configuration de la fonction scp-server doit être présente sur les périphériques cibles. |

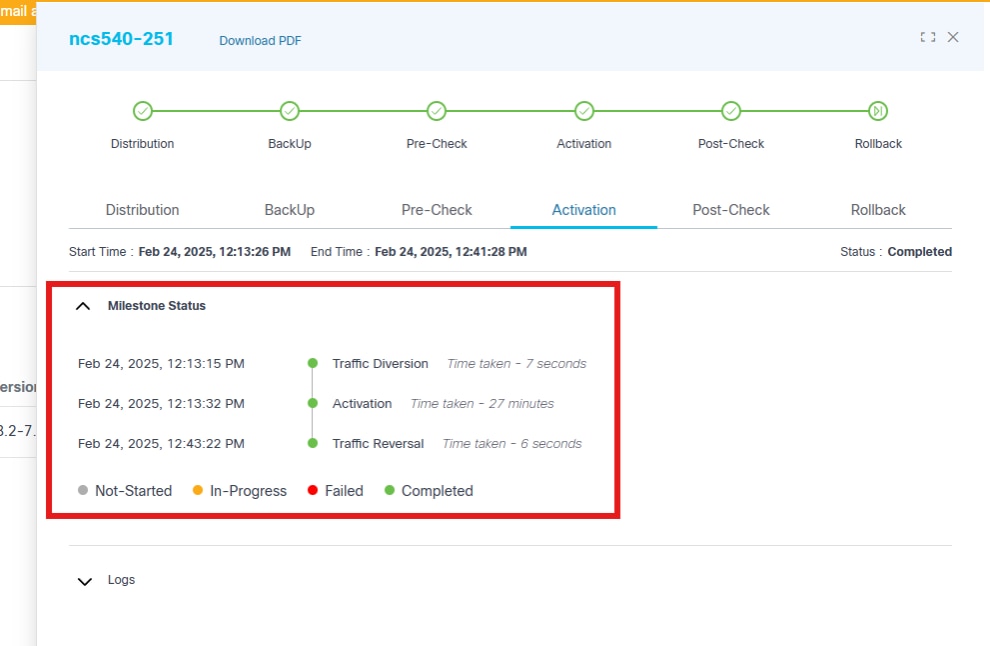

| Basculement de déviation du trafic | Activez cette option si le détournement de trafic est requis et renseignez les champs suivants dans la fenêtre Traffic Diversion : - Workflow de déviation du trafic : Workflow de déviation de trafic applicable. Remarque : Si les flux de travail sont introuvables, vérifiez qu'ils sont correctement balisés avec la balise NextGen Mise à niveau du système d'exploitation - Workflow d'inversion du trafic : Workflow d'inversion du trafic applicable. Remarque : Si les flux de travail sont introuvables, vérifiez qu'ils sont correctement balisés avec la balise NextGen Mise à niveau du système d'exploitation - Utiliser le dernier workflow : Dernière version du workflow sélectionné ci-dessus - Version du workflow : La version personnalisée du workflow ; ne peut être sélectionné que si Utiliser le dernier workflow n'est pas sélectionné |

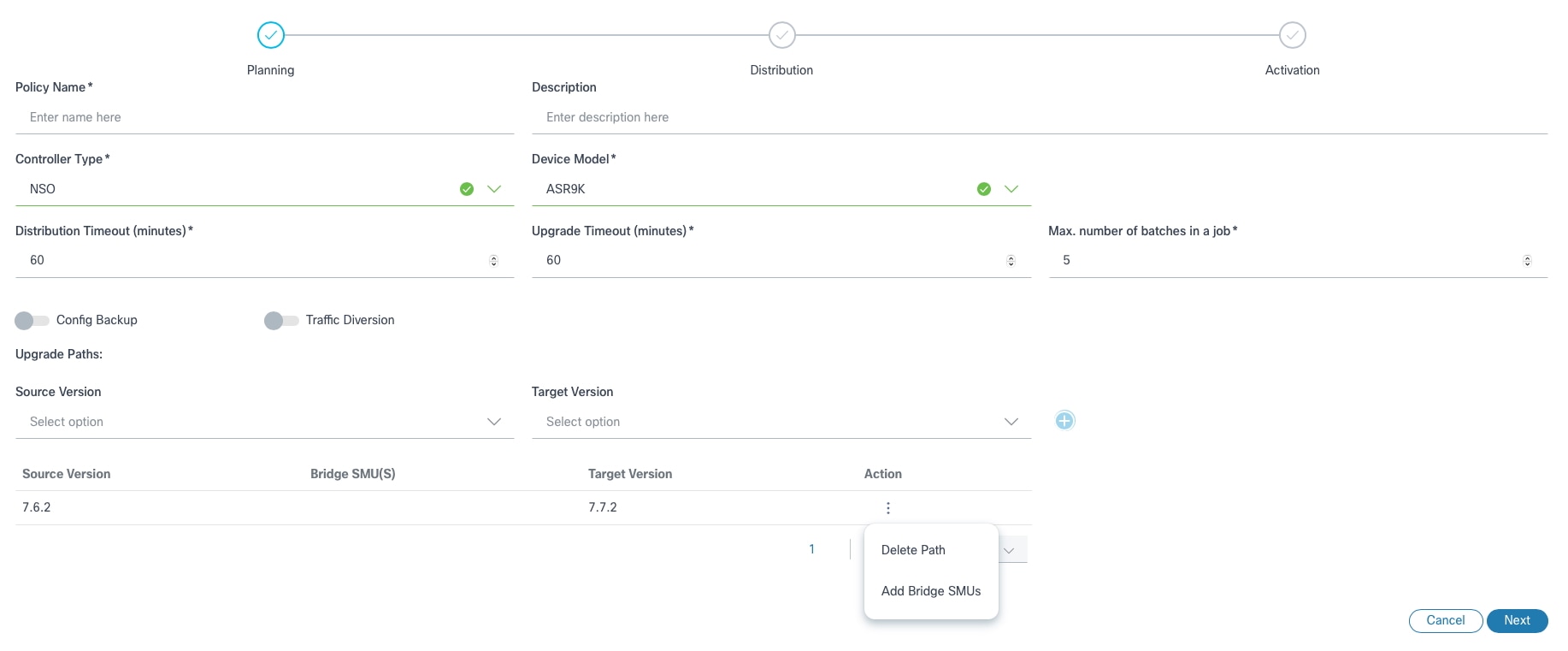

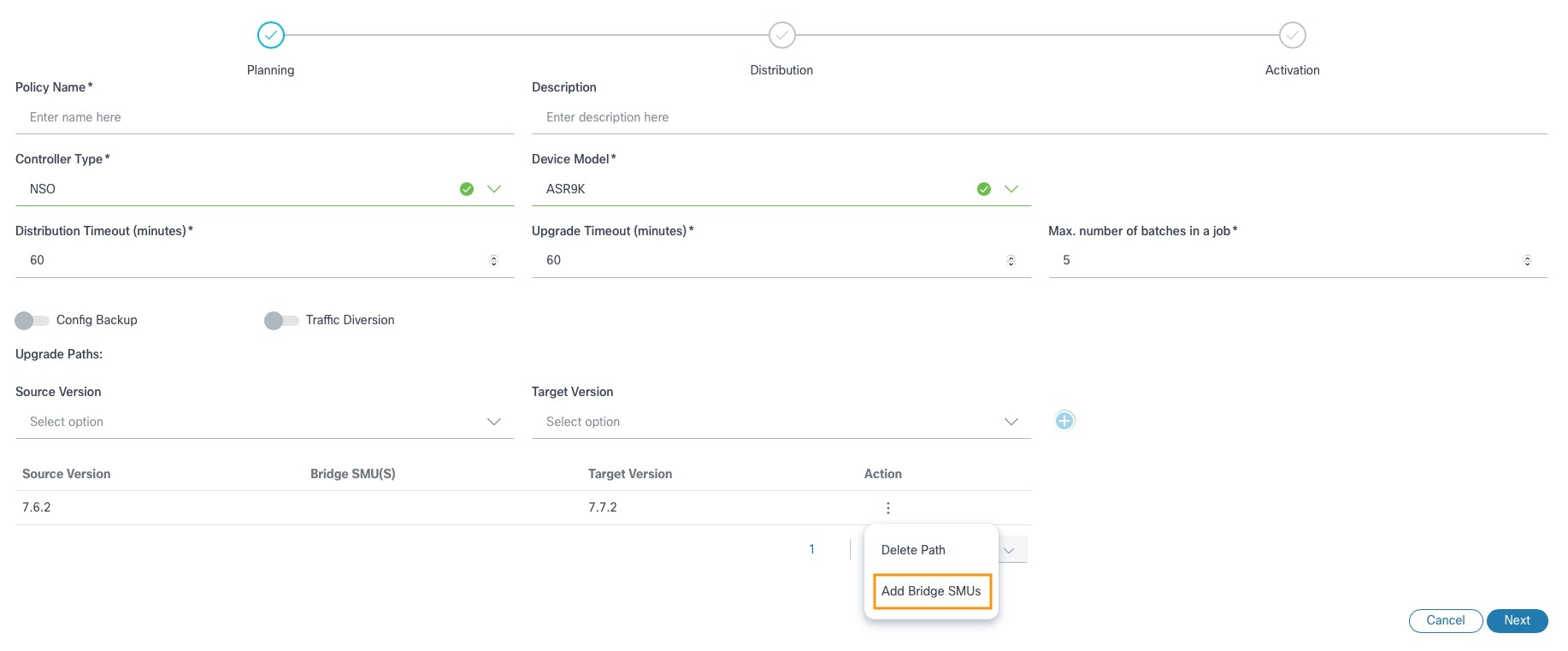

| Chemins de mise à niveau | Les chemins de mise à niveau définissent les chemins de mise à niveau d'étape applicables ; il est possible d'ajouter plusieurs versions source et cible dans les champs suivants pour répondre à différentes demandes - Version source : Version de début du chemin de mise à niveau - Version cible : Version finale du chemin de mise à niveau - Version source (Any) à Version cible (Any) : Pour ce faire, sélectionnez Any dans les champs Source Version et Target Version, qui est la valeur par défaut pour tous les modèles de périphériques ; dans ce scénario, les pages Distribution et Activation fournissent un processus unifié pour la mise à niveau - Version source (version spécifique) vers Version cible (version spécifique) : Pour ce faire, il est possible de sélectionner des versions d'image spécifiques disponibles pour le modèle d'appareil ; plusieurs versions source et cible peuvent être ajoutées ; le nombre d'entrées du processus de mise à niveau de distribution et d'activation correspond au nombre de versions source et cible ajoutées, et chacune est présentée sous la forme d'une section réductible étiquetée avec les versions source et cible correspondantes. Un chemin de mise à niveau nécessite que les SMU obligatoires soient appliqués à la version source avant la mise à niveau vers la version cible en les ajoutant comme SMU de pont au chemin de mise à niveau respectif. Pour plus d'informations sur les SMU Bridge, reportez-vous à la section suivante. |

Pont SMU

Les SMU de pont, également appelés SMU de mise à niveau ou de rétrogradation obligatoires, sont une condition préalable et doivent être installés avant la mise à niveau ou la rétrogradation vers une autre version logicielle de la même plate-forme ou du même modèle.

Ajout de SMU de pont dans un chemin de mise à niveau

- Après avoir ajouté un chemin de mise à niveau, sélectionnez l'icône Autres options. Les options Delete Path et Add Bridge SMU s'affichent.

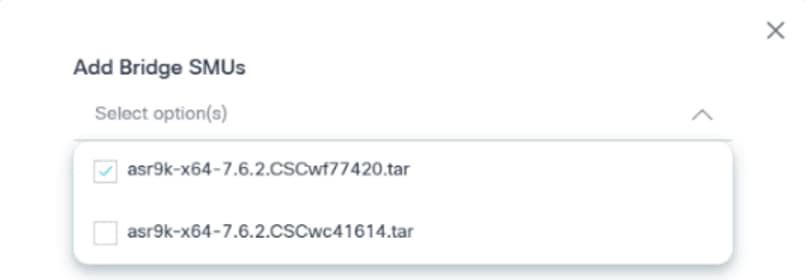

- Sélectionnez Add Bridge SMU. La fenêtre Add Bridge SMUs s'affiche. Tous les SMU de pont disponibles s'affichent pour le chemin de mise à niveau spécifié.

- Dans la fenêtre Add Bridge SMUs, activez la ou les cases à cocher appropriées pour ajouter des Bridge SMU ou désactivez les cases à cocher pour les supprimer. Une fois les SMU de pont ajoutés, le chemin de mise à niveau est mis à jour avec les détails SMU de pont sélectionnés.

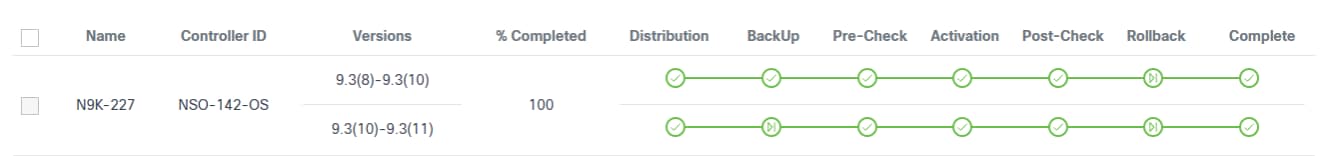

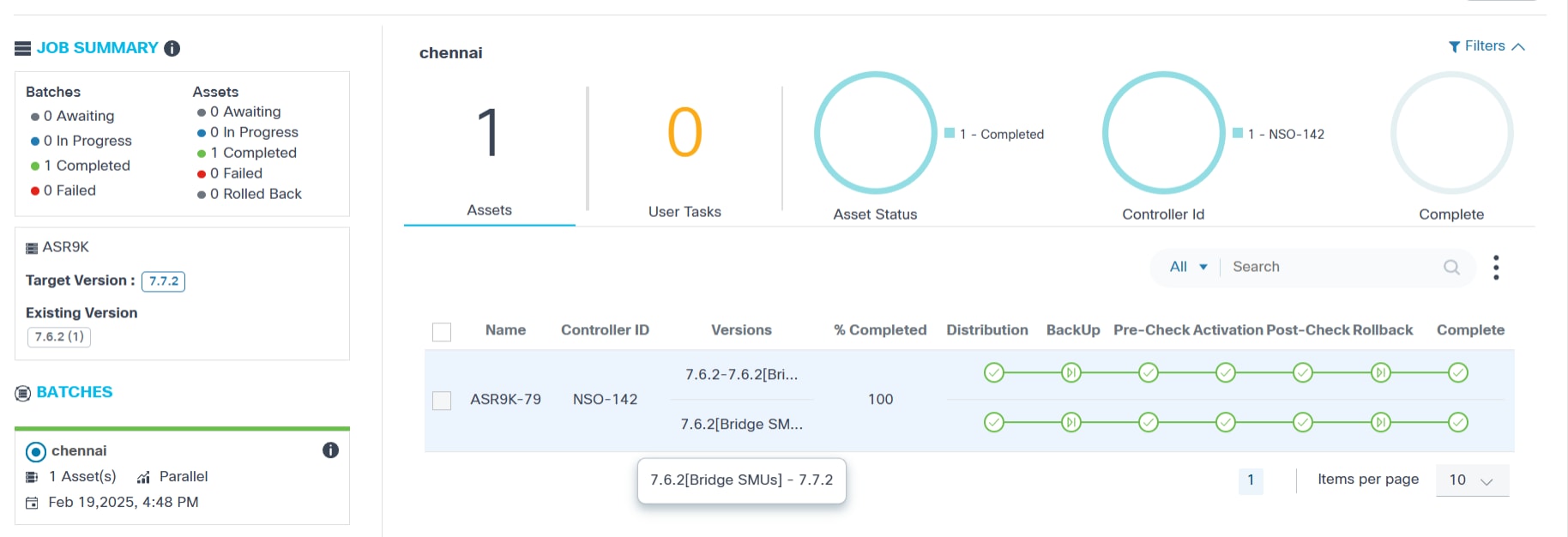

- 7.6.2 - 7.6.2 [SMU de pont]

Ce chemin représente la mise à jour du périphérique exécuté sur v7.6.2 avec les SMU Bridge.

- 7.6.2 [SMU de pont] - 7.7.2

Ce chemin représente la mise à niveau du périphérique de v7.6.2 vers v7.7.2. Dans ce cas, la version source du périphérique est 7.6.2, y compris les SMU de pont qui lui sont appliqués.

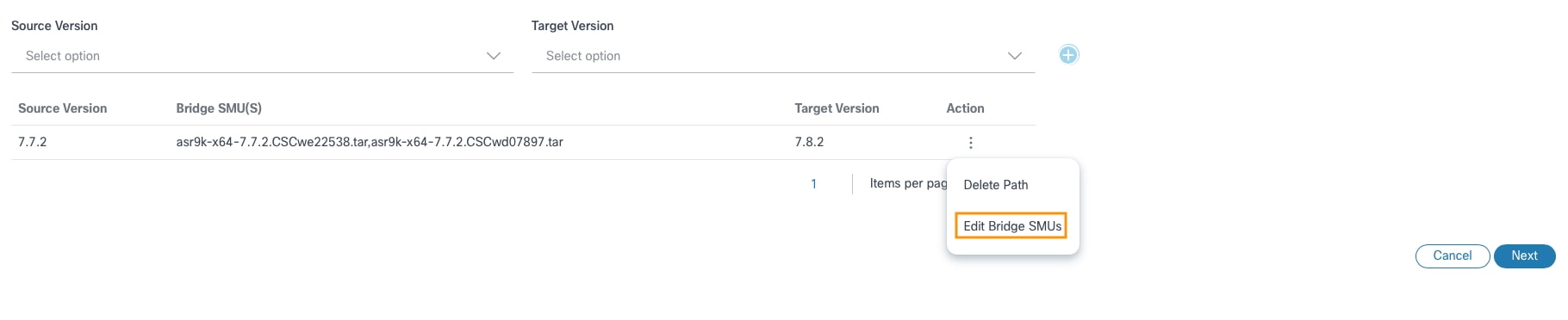

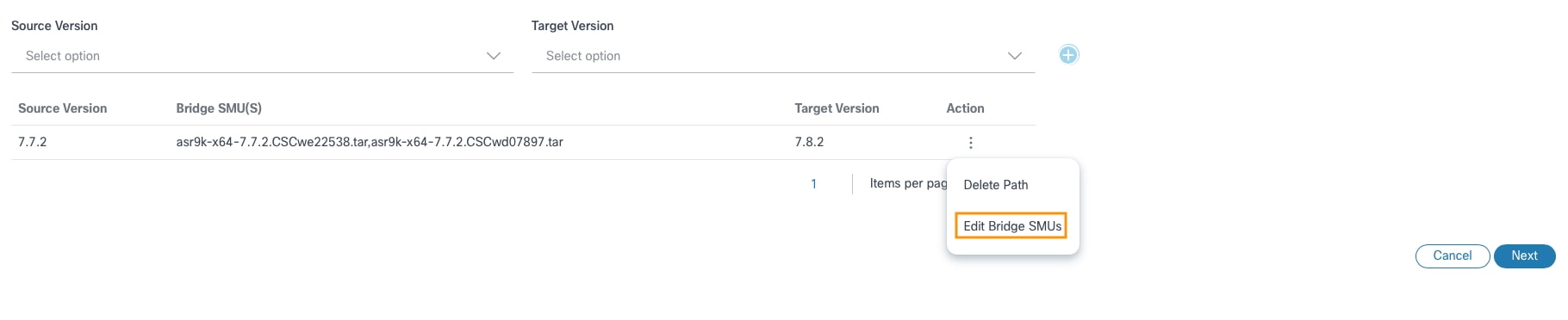

Modification des SMU de pont

- Dans la section Upgrade Paths, sélectionnez l'icône More Options > Edit Bridge SMUs. La fenêtre Edit Bridge SMUs s'affiche.

- Activez ou désactivez les cases à cocher appropriées pour mettre à jour les SMU de pont.

- Cliquez sur OK. Un résumé des modifications s'affiche.

- Vérifiez le résumé des modifications et cliquez sur Next.

Suppression des SMU de pont

- Dans la section Upgrade Paths, sélectionnez l'icône More Options > Edit Bridge SMUs. La fenêtre Edit Bridge SMUs s'affiche.

- Désactivez les cases à cocher appropriées pour supprimer les SMU de pont.

- Cliquez sur OK. Un résumé des modifications s'affiche.

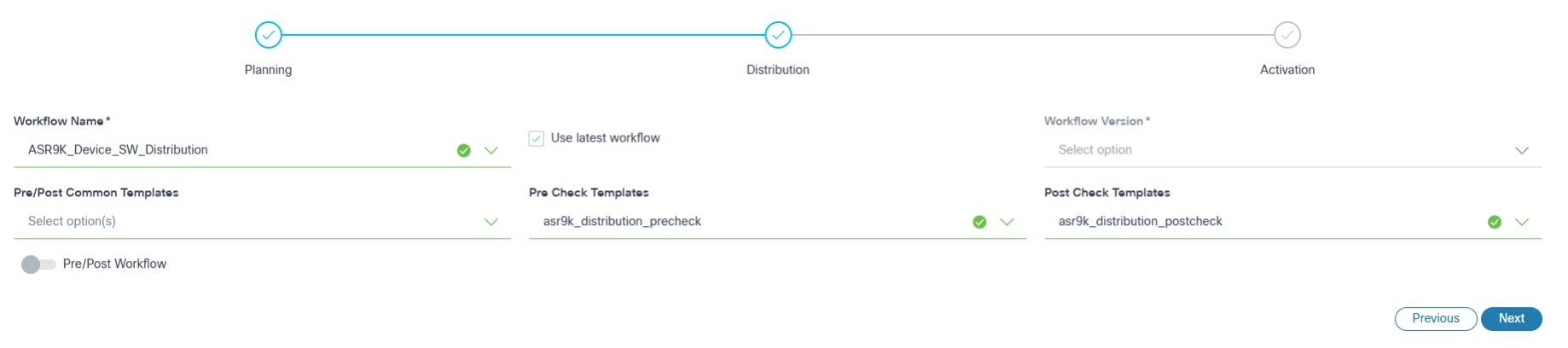

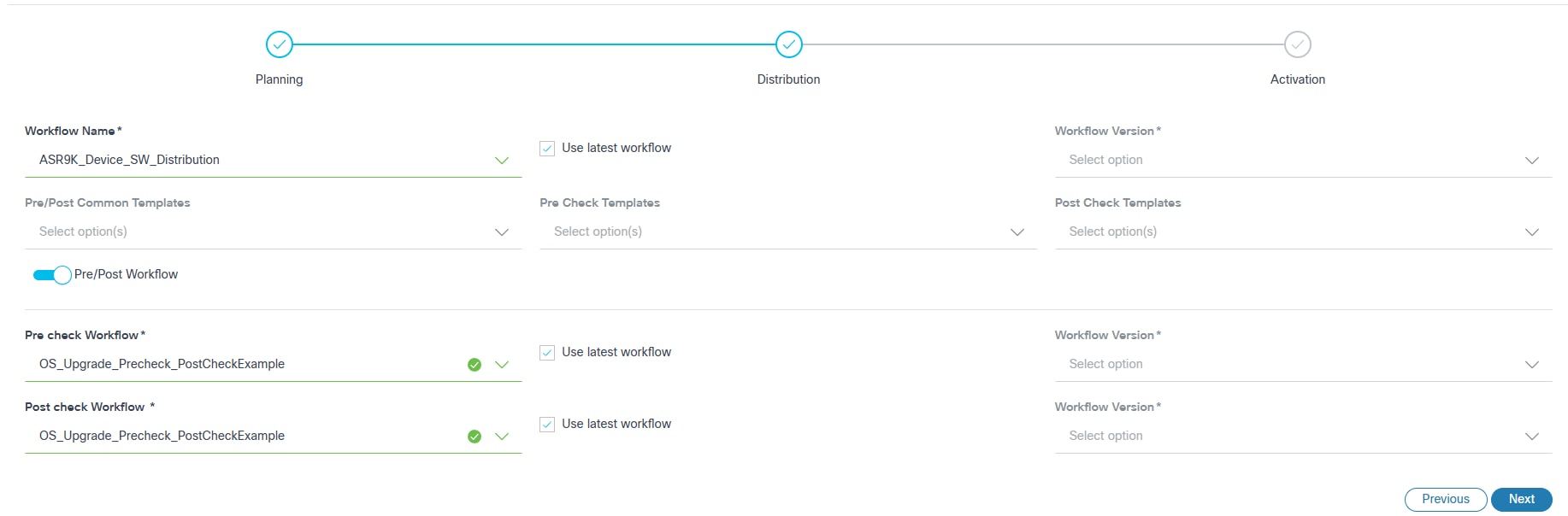

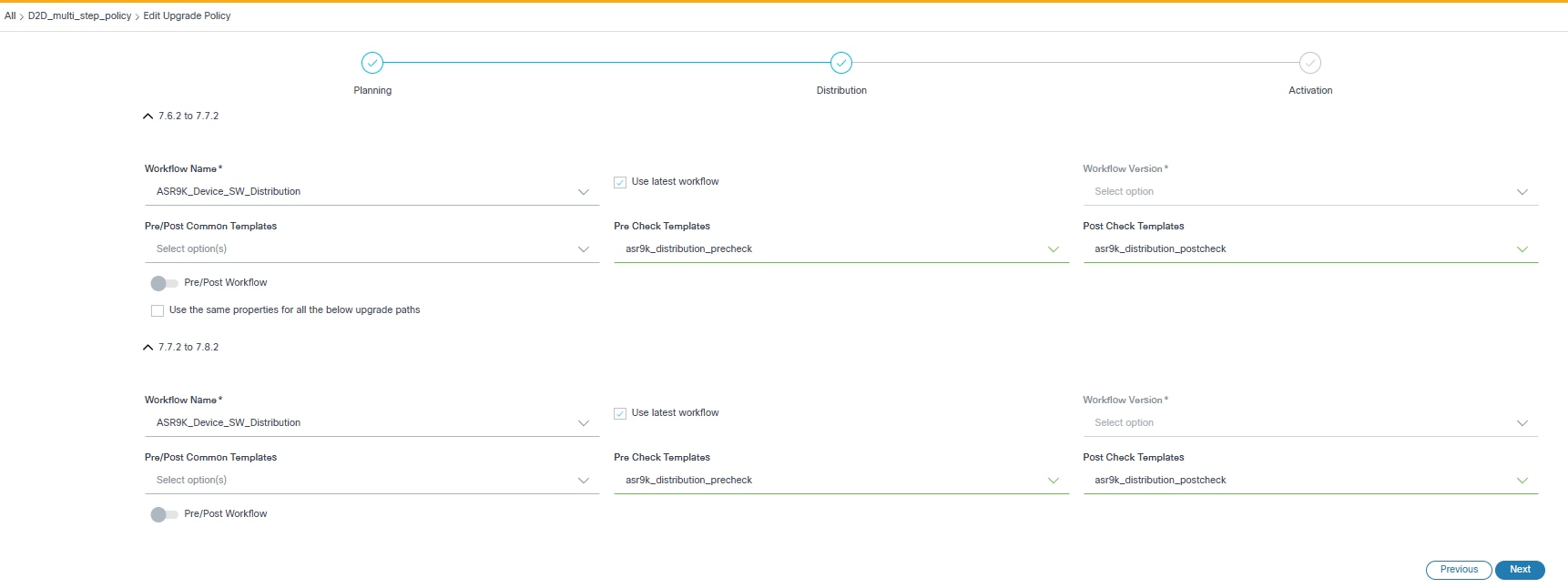

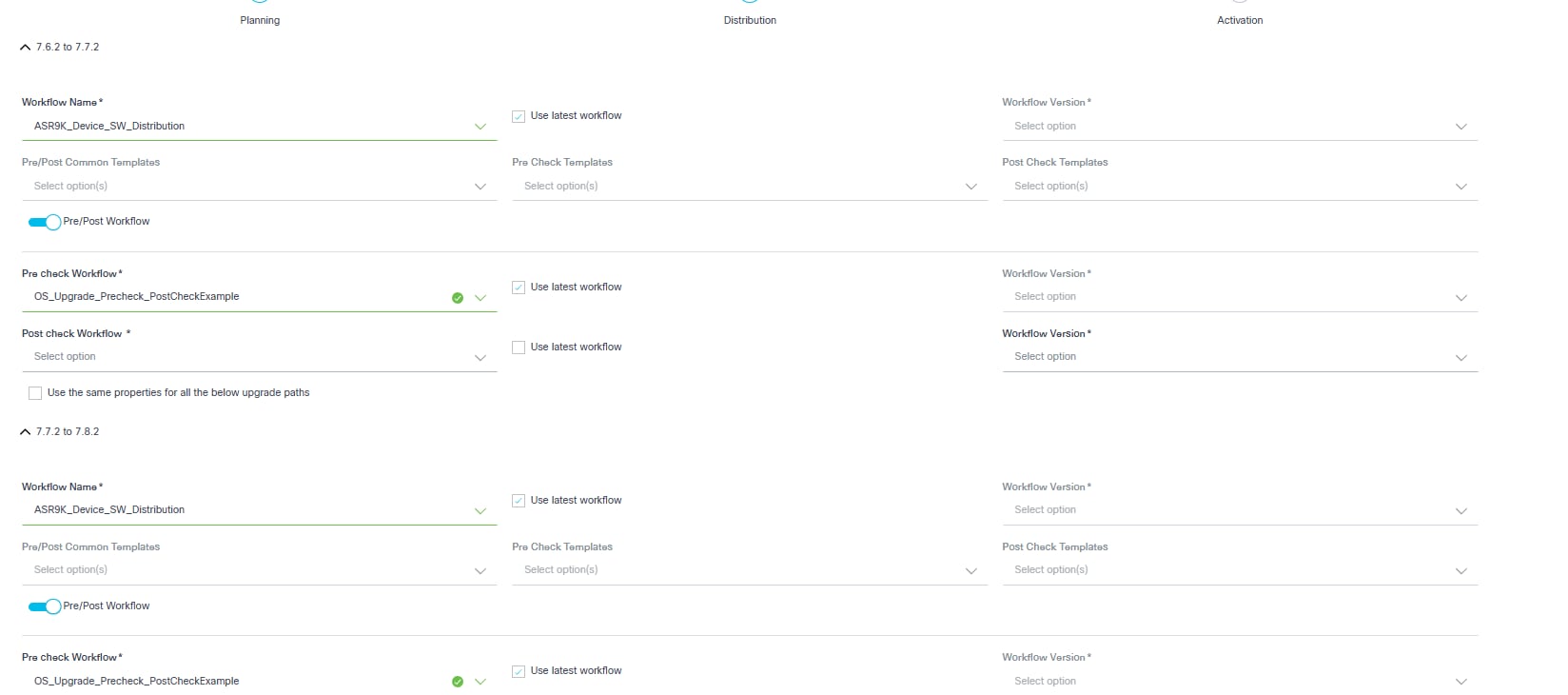

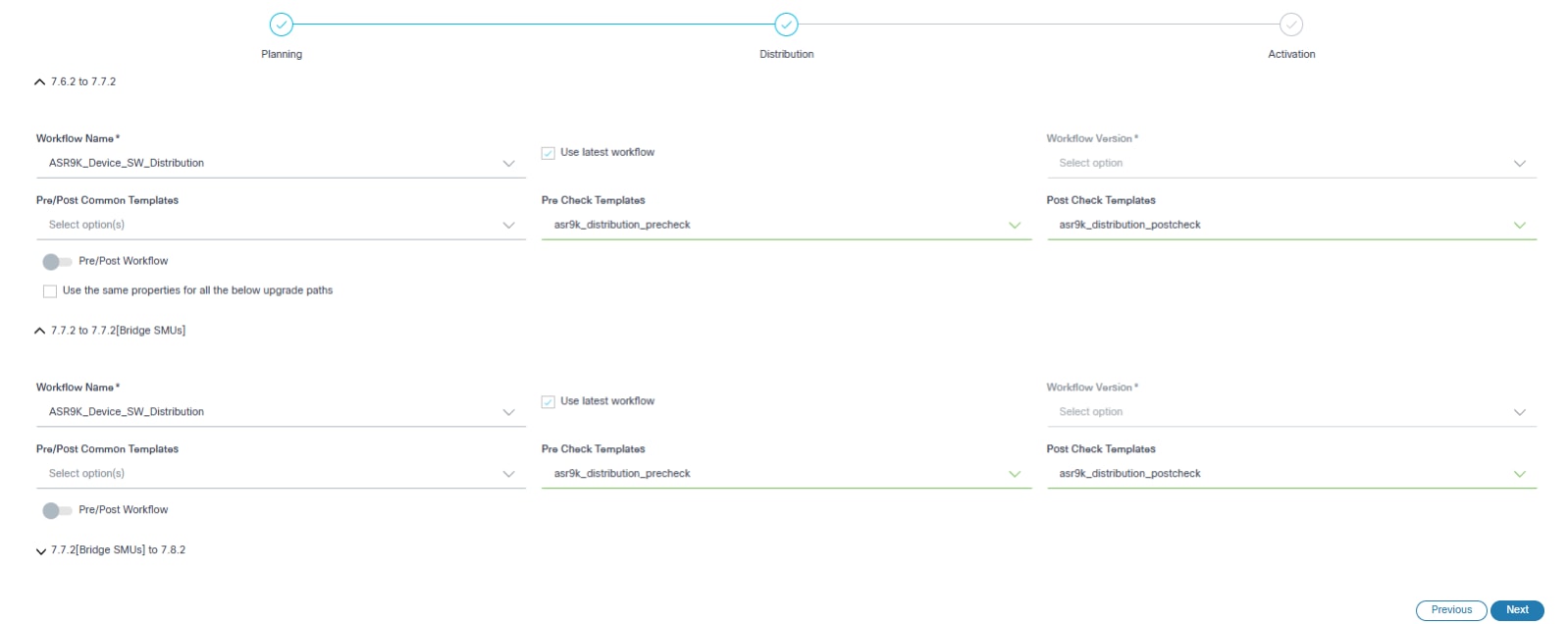

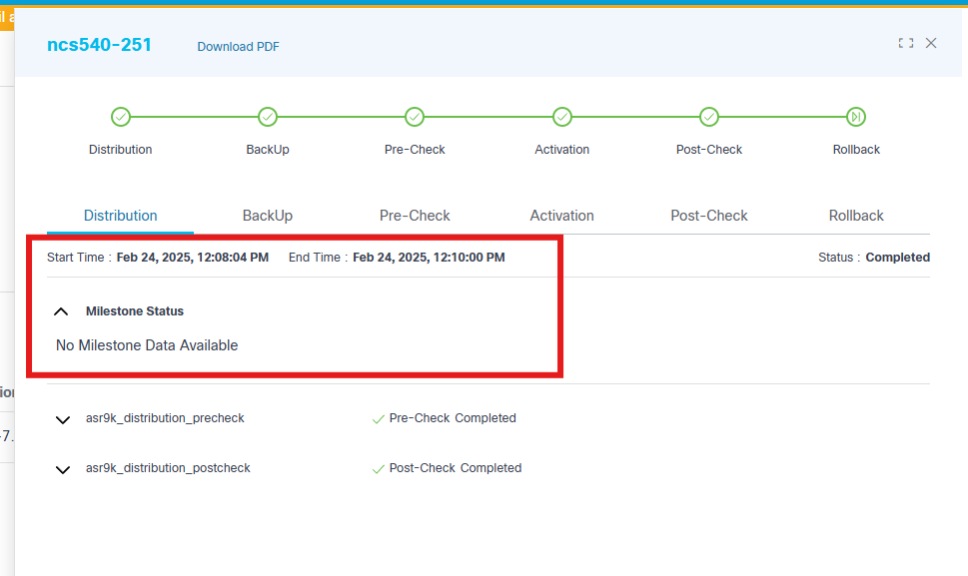

Distribution

La distribution prend les paramètres d'entrée liés à la distribution d'image (c'est-à-dire la copie d'image). Les images suivantes sont les paramètres d'entrée requis pour chaque type de chemin de mise à niveau.

- Configurez les paramètres liés à la distribution d'images.

- Le tableau suivant fournit une brève description de chaque champ.

| Champ | Description |

|---|---|

| Nom du workflow | Workflow de distribution applicable |

| Utiliser le dernier workflow | Sélectionner la dernière version du workflow sélectionné |

| Version du workflow | La version personnalisée du workflow ; cette option ne peut être sélectionnée que si la case à cocher Utiliser le dernier workflow n'est pas activée |

| Modèles communs avant/après | Modèles de processus qui sont exécutés aux deux étapes (c.-à-d. vérification préalable et vérification postérieure) Remarque : Les vérifications ne sont spécifiques qu'au jalon de distribution. Référez-vous à Modèles de processus pour plus d'informations |

| Basculement pré/post workflow | Permet aux utilisateurs de sélectionner l'exécution de workflows de pré-vérification ou de post-vérification dans le jalon de distribution. Lorsque la bascule est activée, seuls les workflows de pré-vérification ou de post-vérification peuvent être configurés. |

| Vérification préalable du workflow | Inclut les commandes exécutées uniquement au cours de la phase de pré-vérification.

Remarque : Ces vérifications sont spécifiques à l'étape de distribution. |

| Workflow post-contrôle | Le workflow de post-contrôle comprend les commandes exécutées de manière unique au cours de la phase de post-contrôle. Remarque : Ces vérifications sont spécifiques à l'étape de distribution. |

| Modèles de pré-vérification | Les modèles de processus qui contiennent des commandes exclusives de pré-vérification ; les modèles ne sont exécutés qu'au cours de la phase de pré-vérification. Remarque : Les vérifications ne sont spécifiques qu'au jalon de distribution. |

| Modèles de post-vérification | Les modèles de processus qui contiennent des commandes exclusives de post-vérification ; les modèles ne sont exécutés qu'au cours de la phase de post-vérification. Remarque : Les vérifications ne sont spécifiques qu'au jalon de distribution. |

| Utilisez les mêmes propriétés pour tous les chemins de mise à niveau ci-dessous | Des propriétés cohérentes sont appliquées sur tous les chemins de mise à niveau dans des mises à niveau à sélection multiple. Remarque : Si cette option est sélectionnée, les mêmes propriétés sont appliquées à tous les chemins de mise à niveau dans la mise à niveau à sélection multiple. |

- Cliquez sur Next pour passer à la section Activation.

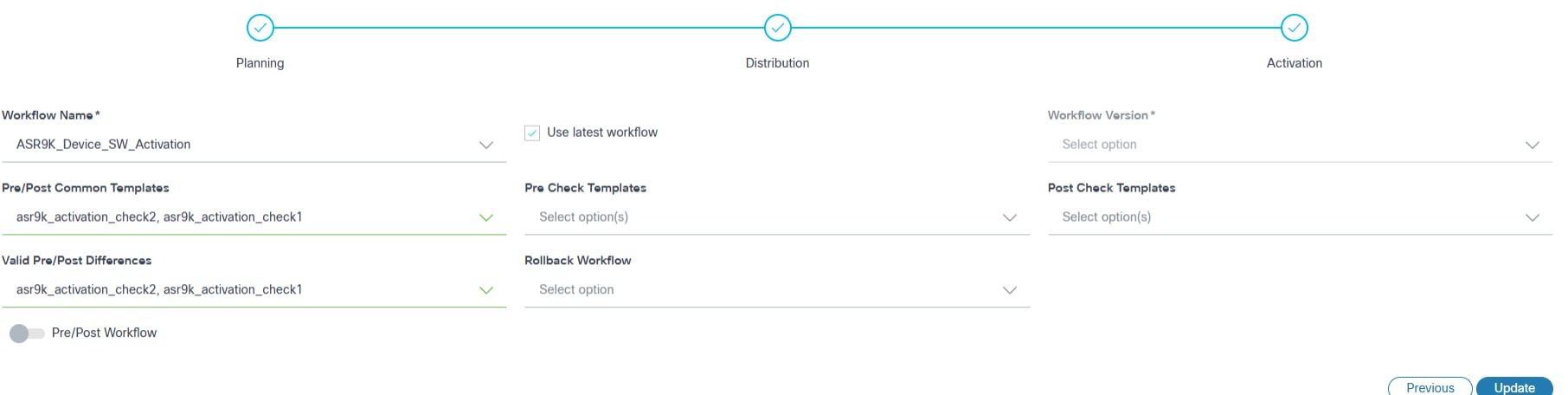

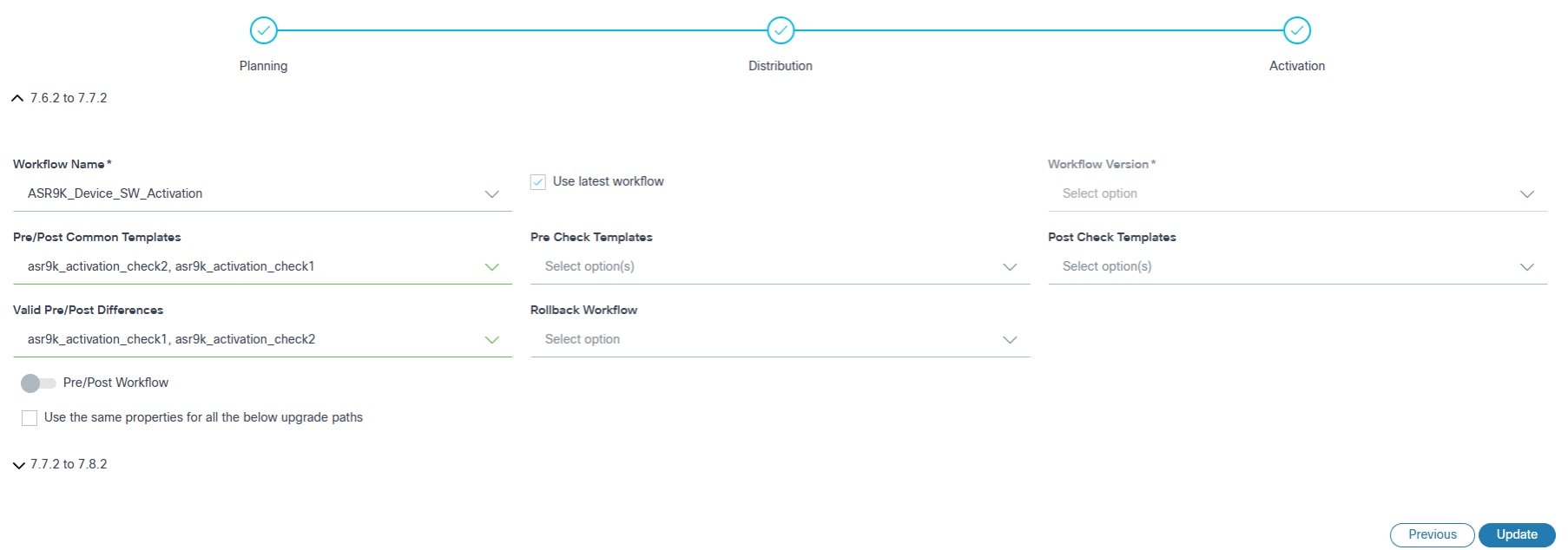

Activation

- Configurez les paramètres liés à l'activation de l'image.

- Le tableau ci-dessous fournit une brève description de chaque champ.

| Champ | Description |

|---|---|

| Nom du workflow | Workflow d'activation applicable |

| Utiliser le dernier workflow | Sélectionner la dernière version du workflow sélectionné |

| Version du workflow | La version personnalisée du workflow ; ne peut être sélectionné que si la case Utiliser le dernier workflow n'est pas cochée |

| Modèles communs avant/après | Modèles de processus qui sont exécutés aux deux étapes (c.-à-d. vérification préalable et vérification postérieure). Remarque : Les vérifications ne sont spécifiques qu'au jalon d'activation. Référez-vous à Modèles de processus pour plus d'informations |

| Modèles de pré-vérification | Les modèles de processus qui contiennent des commandes exclusives de pré-vérification ; les modèles ne sont exécutés qu'au cours de la phase de pré-vérification. Remarque : Les vérifications ne sont spécifiques qu'au jalon d'activation. |

| Modèles de post-contrôle | Les modèles de processus qui contiennent des commandes exclusives de post-vérification ; les modèles ne sont exécutés qu'au cours de la phase de post-vérification. Remarque : Les vérifications ne sont spécifiques qu'au jalon d'activation. |

| Différence valide avant/après | Modèles de processus sélectionnés pour ignorer les différences. Remarque : Les vérifications ne sont spécifiques qu'au jalon d'activation. |

| Workflow de restauration | Workflow de restauration applicable. Remarque : Si l'un des chemins de mise à niveau avec le workflow de restauration est sélectionné dans la mise à niveau à sélection multiple, toutes les autres étapes de mise à niveau sont sélectionnées avec le workflow de restauration par défaut. |

| Vérification préalable du workflow | Ce workflow de pré-vérification personnalisé est constitué de commandes spécifiques dont les résultats d'exécution peuvent être sélectionnés et révisés. Elle n'est effectuée que lors de la phase de contrôle préalable. Remarque : Ces vérifications sont spécifiques au jalon d'activation. |

| Workflow post-contrôle | Ce workflow de post-vérification personnalisé se compose de commandes spécifiques dont les résultats d'exécution peuvent être sélectionnés et révisés. Elle n'est effectuée que lors de la phase de post-contrôle. Remarque : Ces vérifications sont spécifiques au jalon d'activation. |

| Utilisez les mêmes propriétés pour tous les chemins de mise à niveau ci-dessous | Des propriétés cohérentes sont appliquées sur tous les chemins de mise à niveau dans des mises à niveau à sélection multiple. Remarque : Si cette option est sélectionnée, les mêmes propriétés sont appliquées à tous les chemins de mise à niveau dans la mise à niveau à sélection multiple. |

- L'algorithme de clé publique requis pour les périphériques Nexus doit être configuré dans NSO.

- Configurez les fonctionnalités de bgp, bfd et hsrp pour exécuter des modèles de pré-vérification et de post-vérification dans les périphériques Nexus.

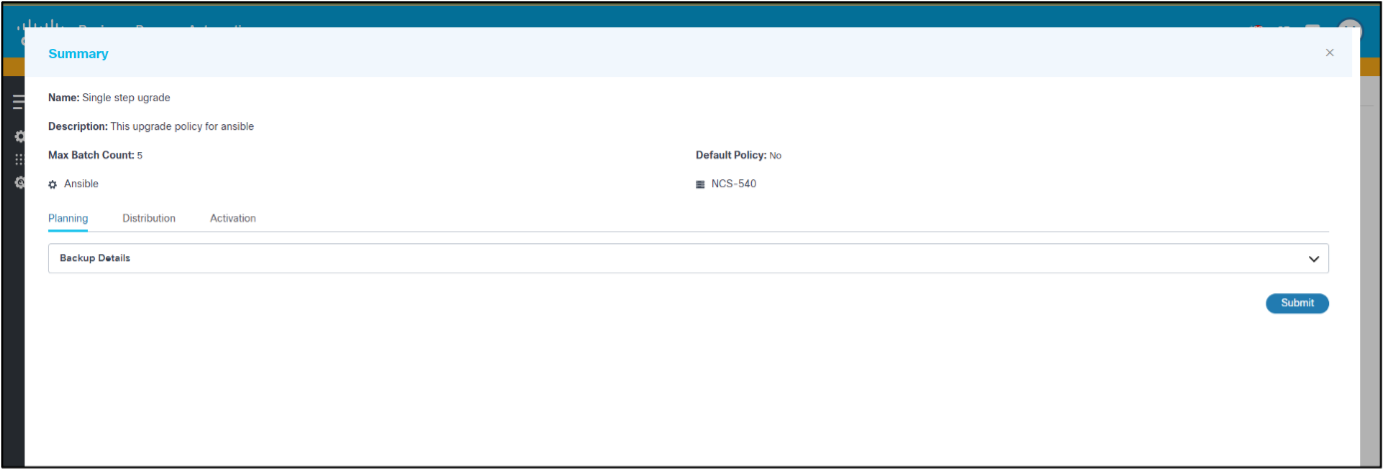

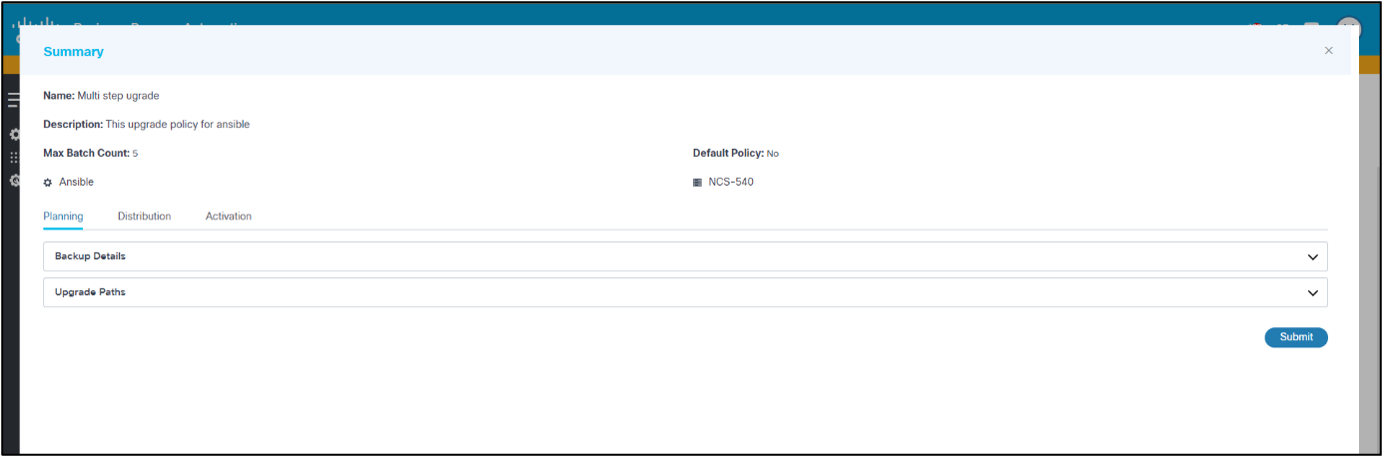

- Cliquez sur Create. Un résumé des champs s'affiche.

- Vérifiez le résumé des champs et cliquez sur Submit. Une notification de progression s'affiche, suivie d'un message de confirmation. Les stratégies sont visibles sur la page dès leur création.

Des politiques de mise à niveau supplémentaires pour d'autres modèles de périphériques peuvent être créées si nécessaire.

Modification des stratégies de mise à niveau

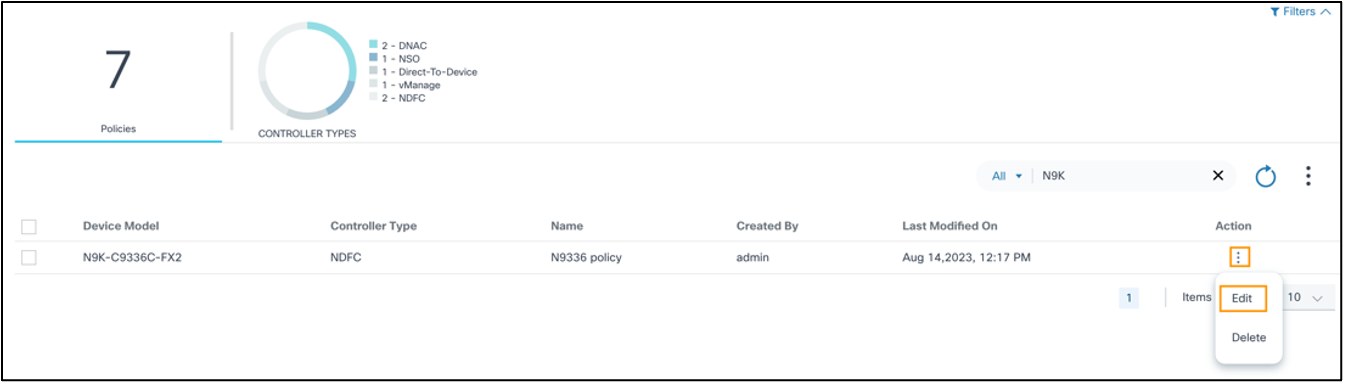

- Dans la page Upgrade Policy, recherchez la stratégie souhaitée à l'aide du champ Search.

- Dans la colonne Action de la stratégie, sélectionnez l'icône Autres options > Modifier.

- Mettez à jour les champs appropriés et cliquez sur Update. Un résumé des modifications s'affiche.

- Vérifiez le résumé des modifications et cliquez sur Submit. Les notifications de progression s'affichent, suivies d'un message de confirmation.

Affichage des stratégies de mise à niveau

- Dans la page Stratégie de mise à niveau, sélectionnez la ligne de la stratégie de mise à niveau souhaitée. La vue détaillée de la stratégie s'ouvre.

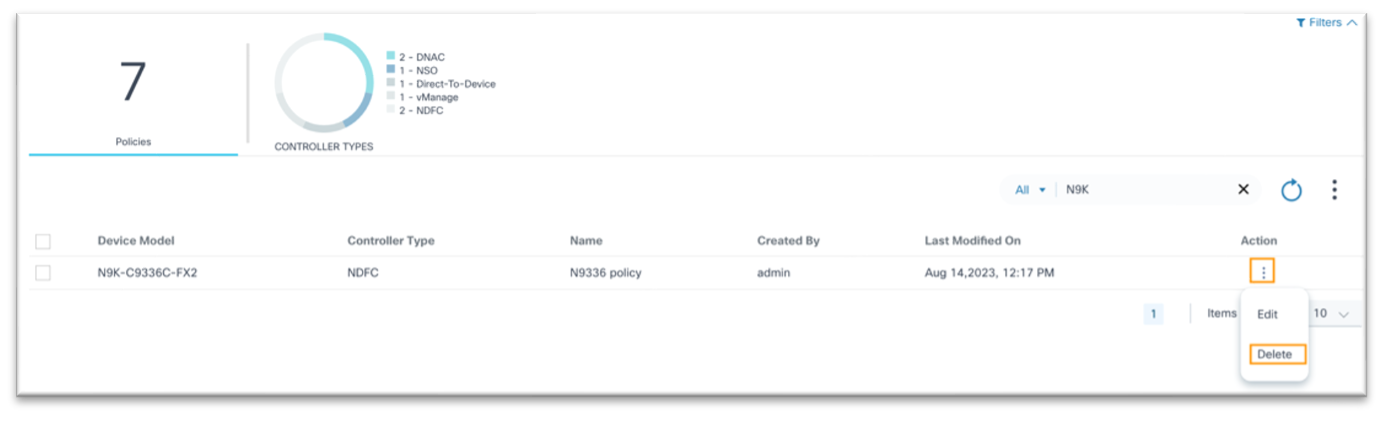

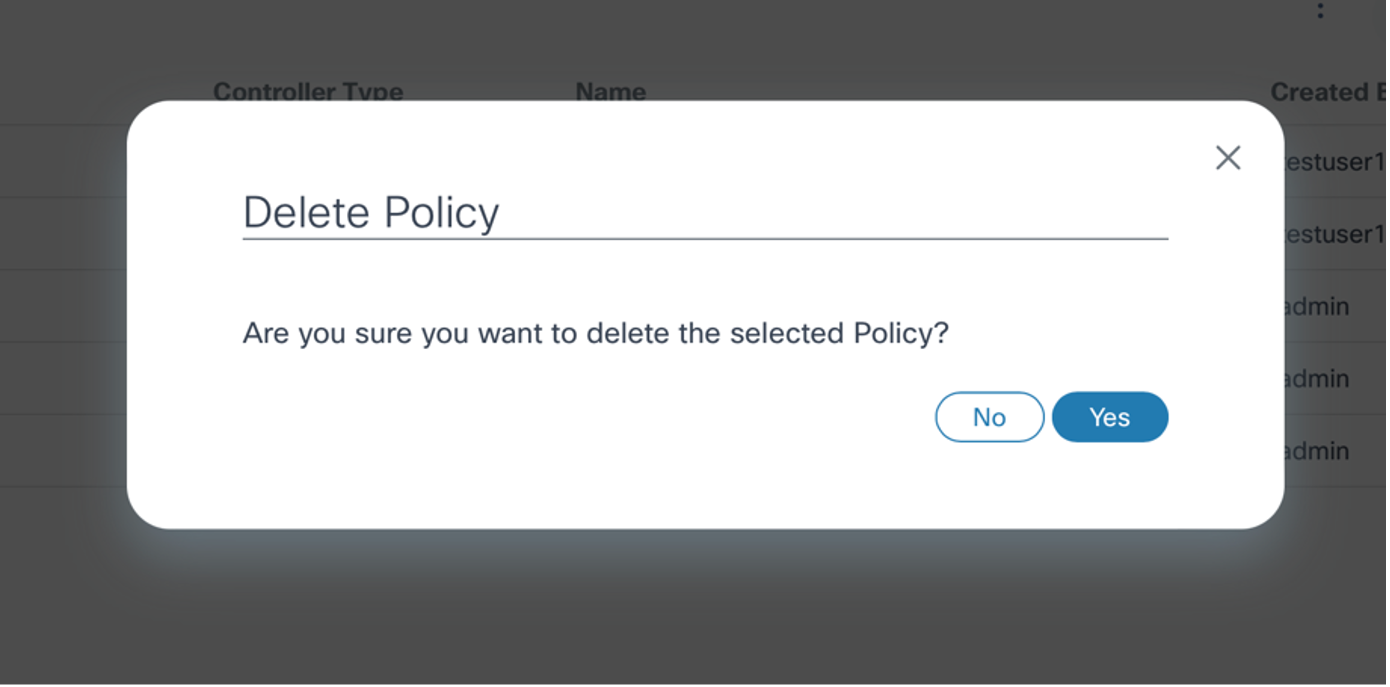

Suppression des stratégies de mise à niveau

- Dans la page Upgrade Policies, localisez la stratégie souhaitée à l'aide du champ Search**.

- Dans la colonne Action de la stratégie, sélectionnez Autres options > Supprimer. Une fenêtre de confirmation s'ouvre

- Cliquez sur Yes.

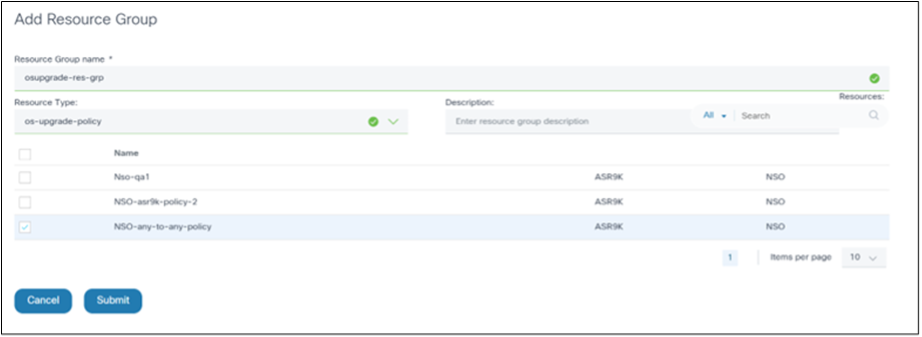

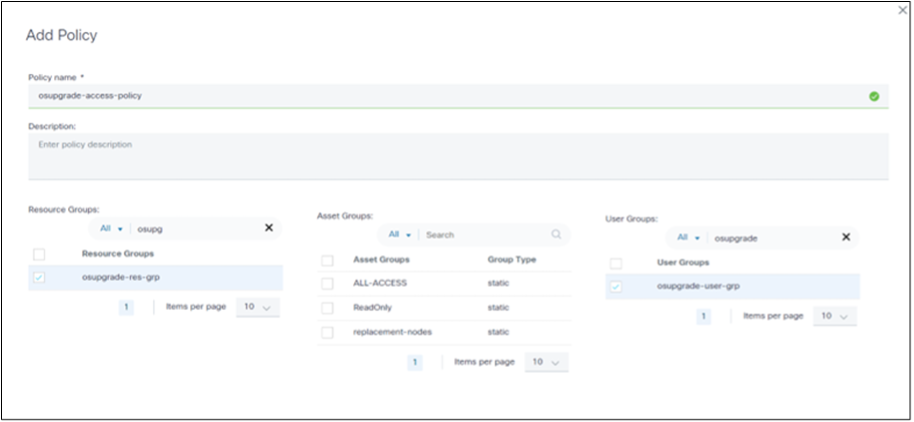

Contrôle de l'accès aux stratégies de mise à niveau

Cette fonctionnalité permet de contrôler l'accès aux stratégies de mise à niveau, ce qui empêche les utilisateurs non autorisés de mettre à jour les stratégies définies dans l'application Mise à niveau du système d'exploitation. Les administrateurs peuvent restreindre l'accès en définissant un groupe de ressources avec des stratégies accessibles.

Pour créer un groupe de ressources :

- Accédez à Paramètres > Groupes de ressources.

- Créez un groupe de ressources avec des stratégies auxquelles les utilisateurs non administrateurs peuvent accéder. Les utilisateurs non administrateurs appartenant à ce groupe d'utilisateurs ont désormais uniquement accès aux stratégies disponibles dans ce groupe de ressources.

- Créez une stratégie d'accès pour associer le groupe de ressources à un groupe d'utilisateurs.

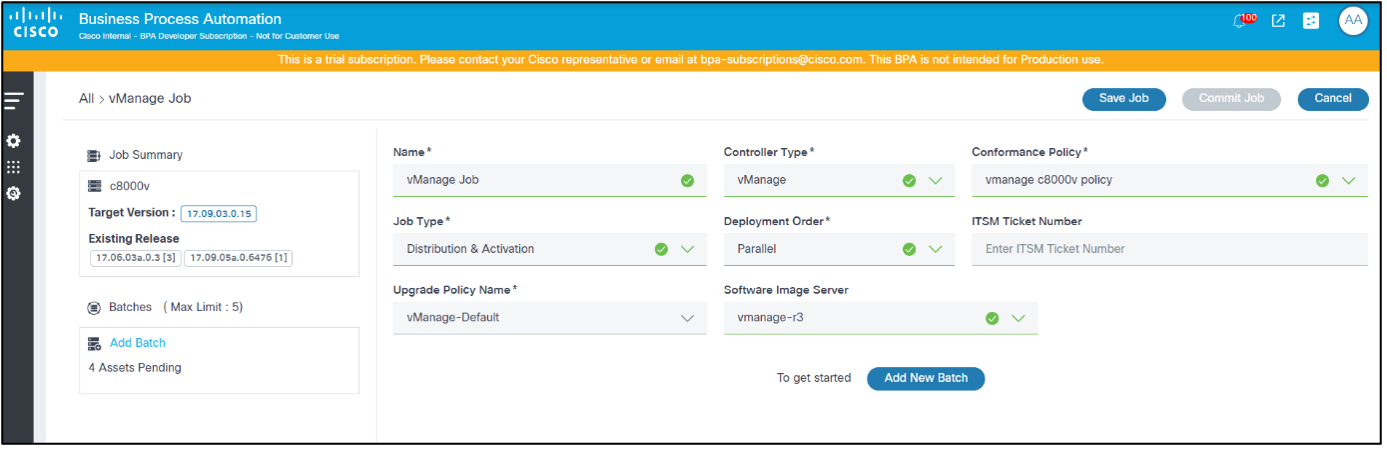

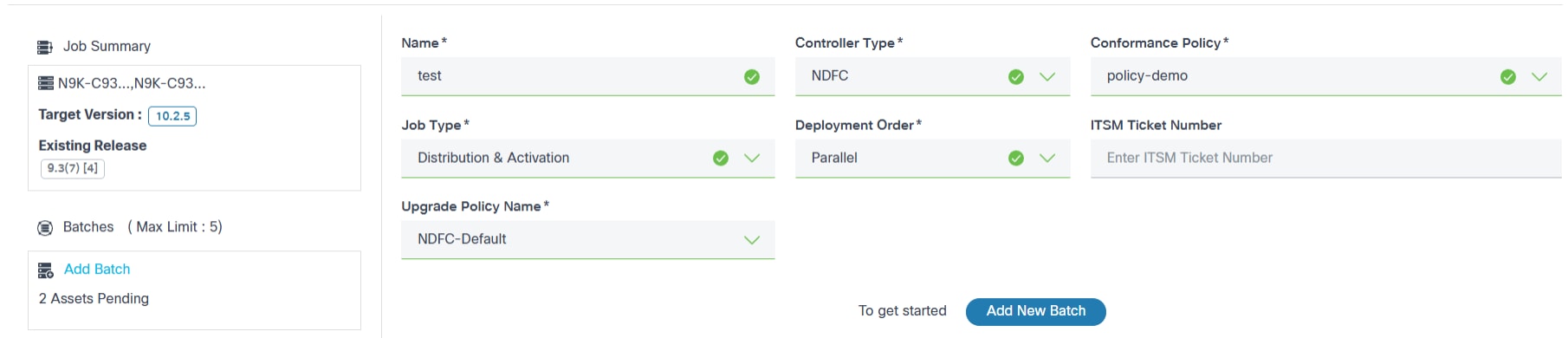

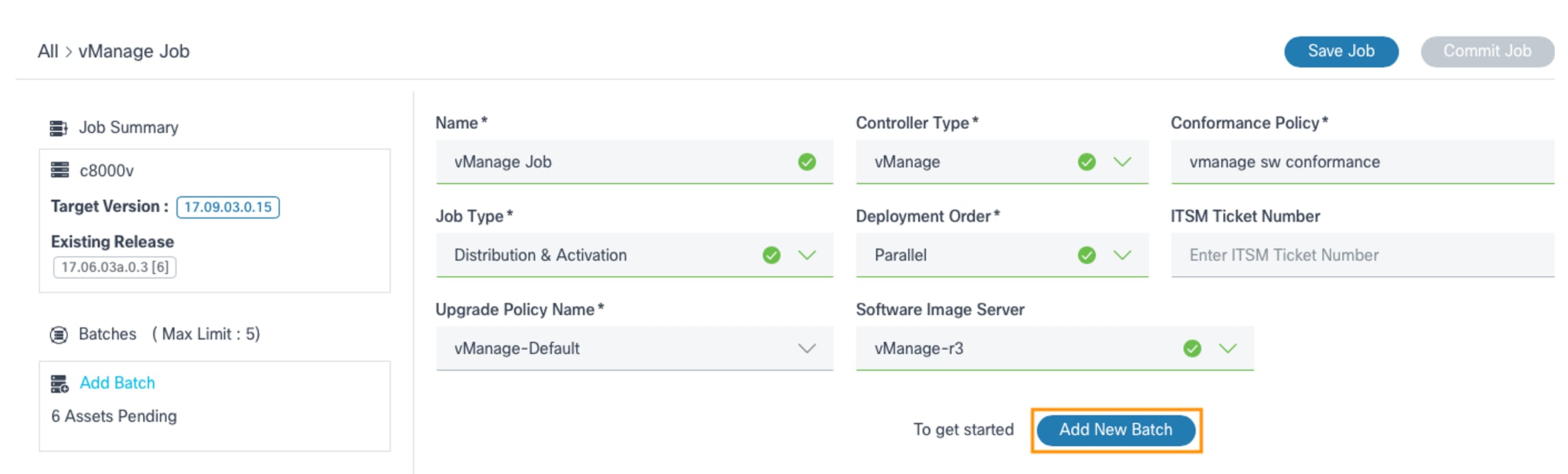

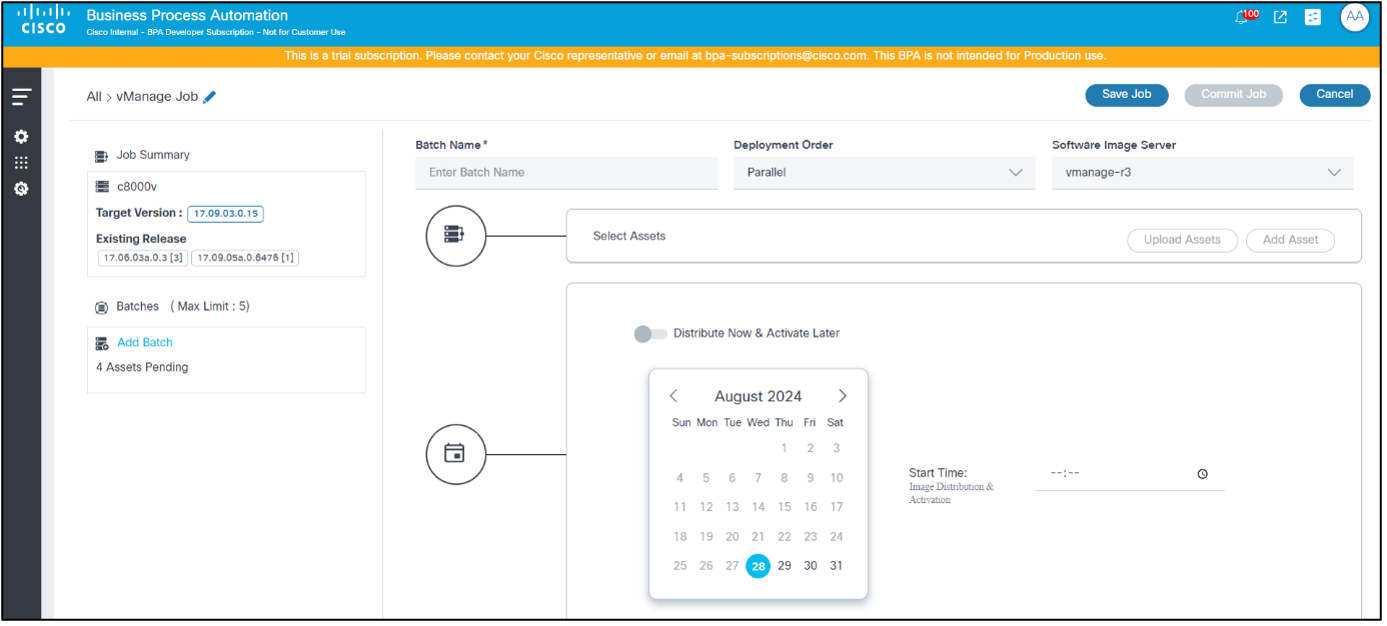

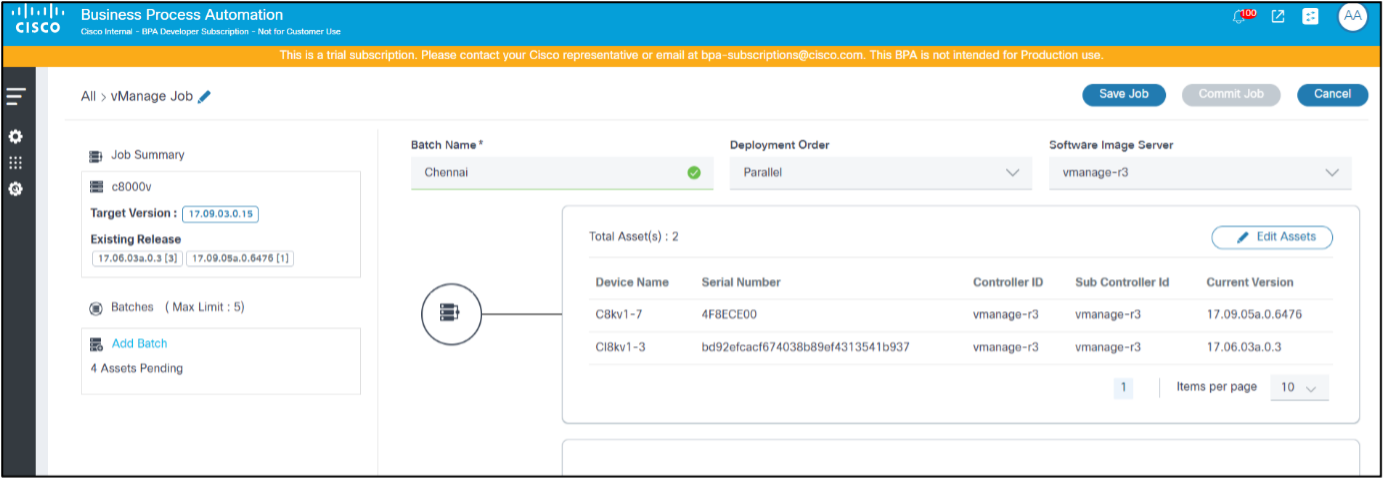

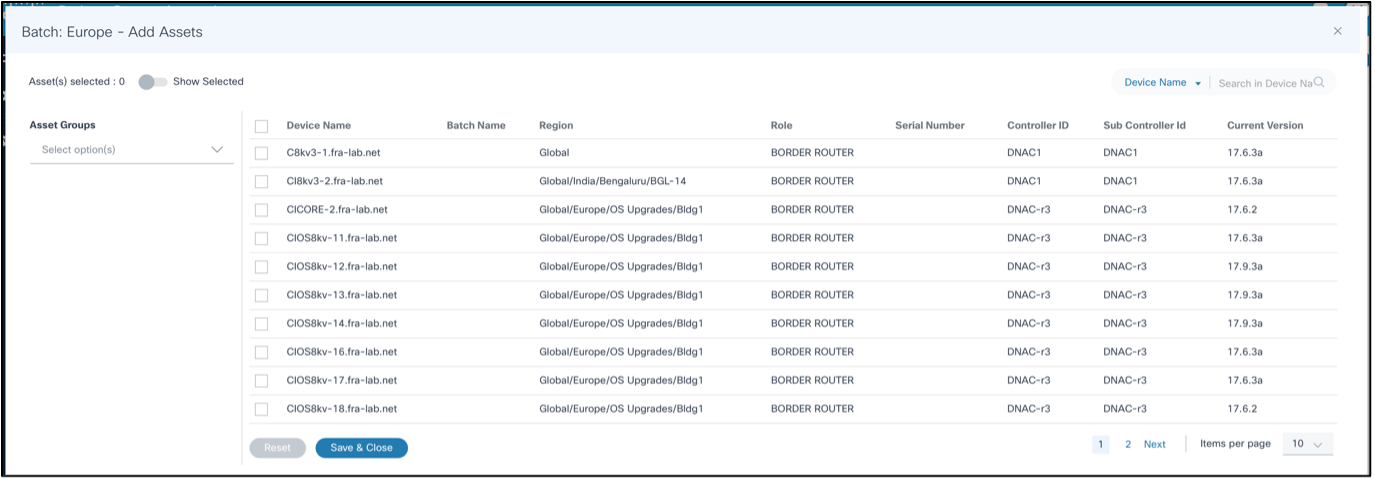

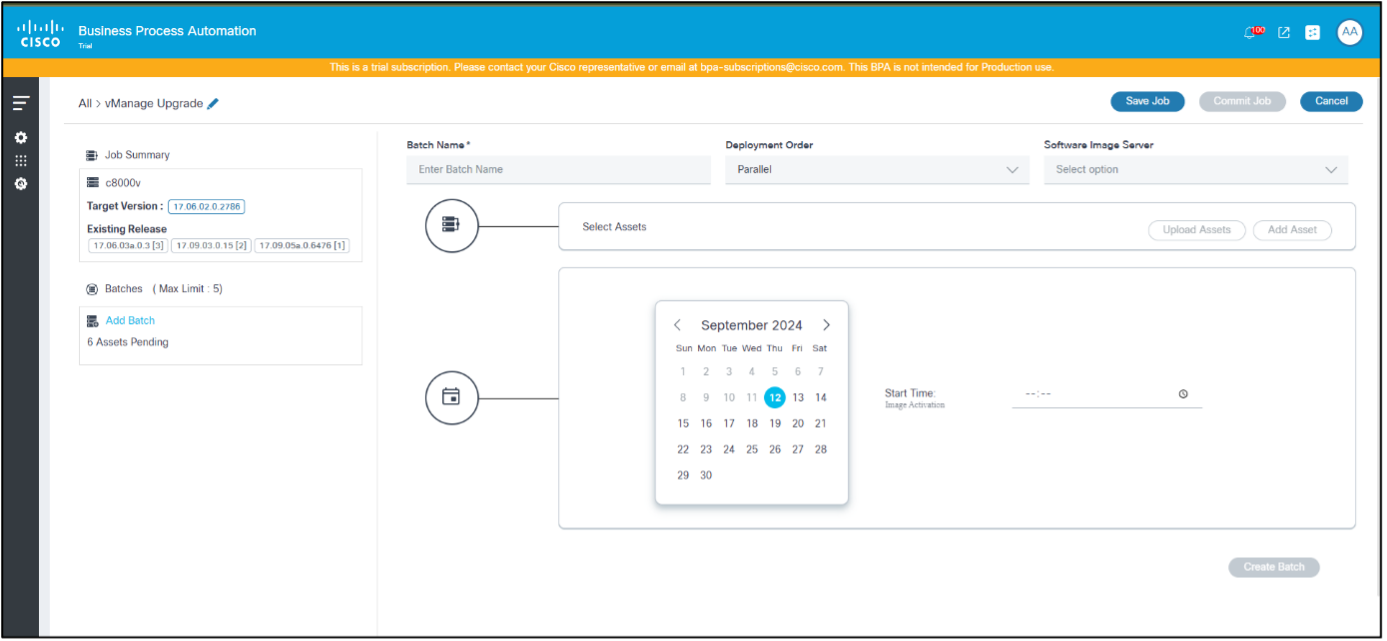

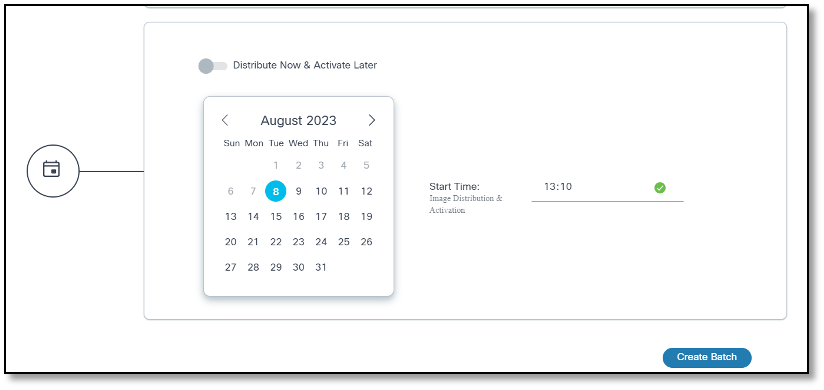

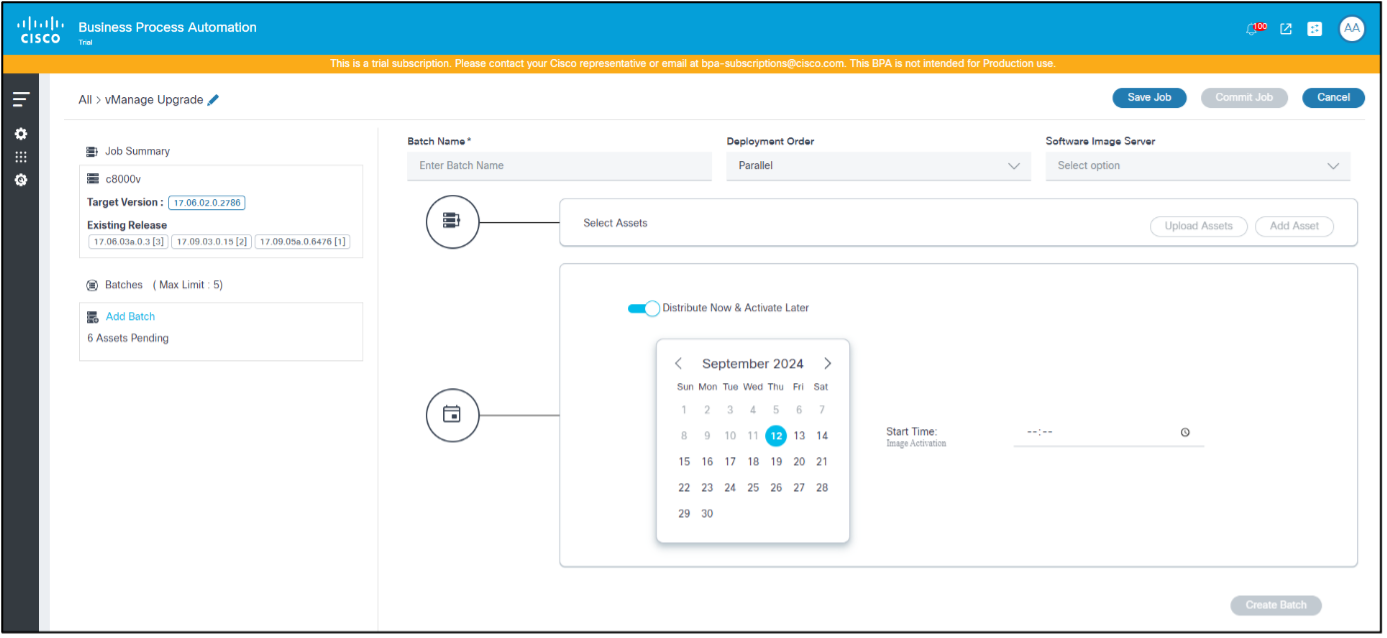

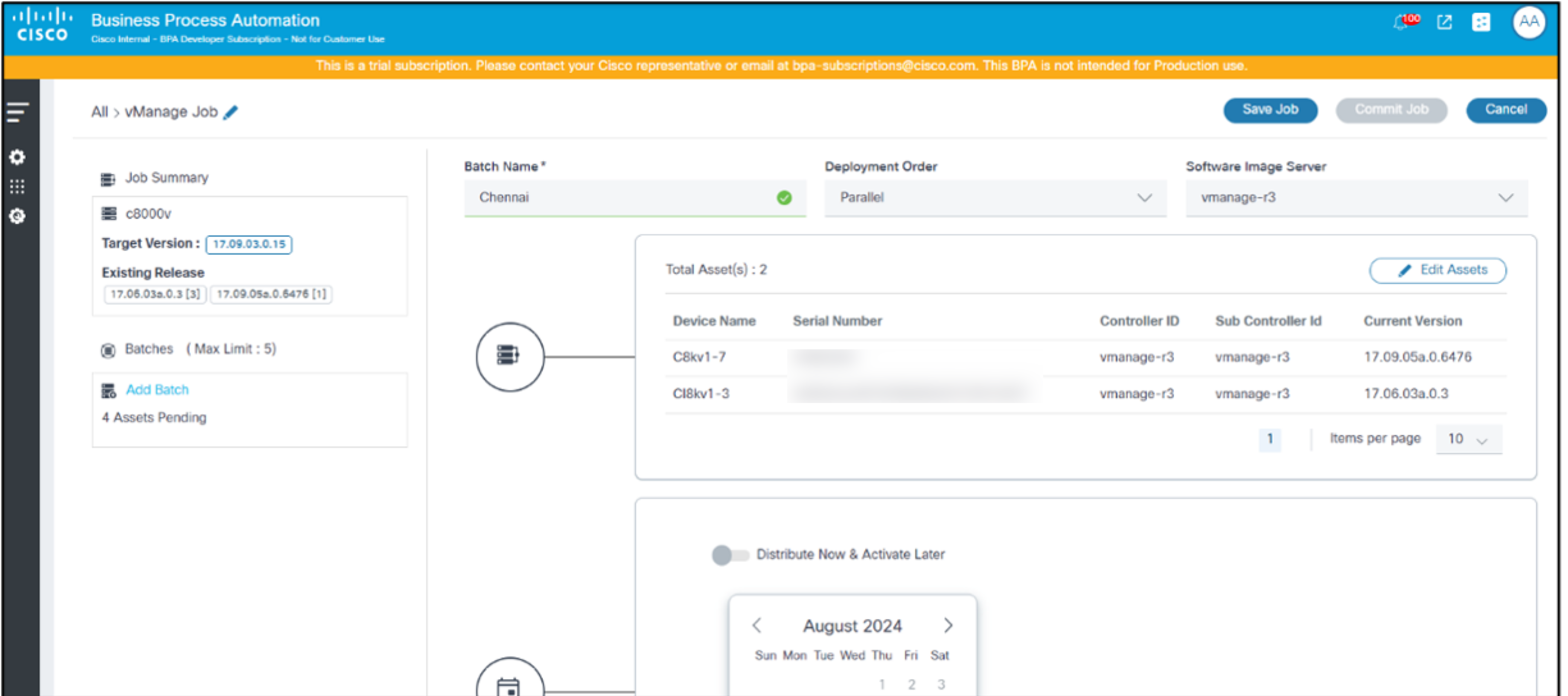

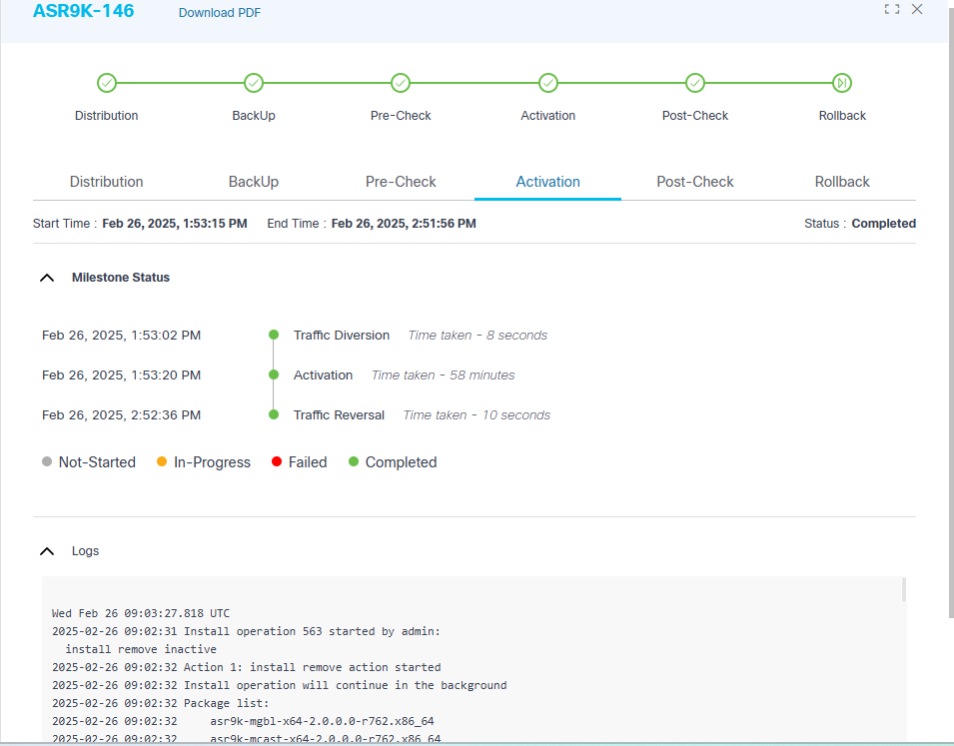

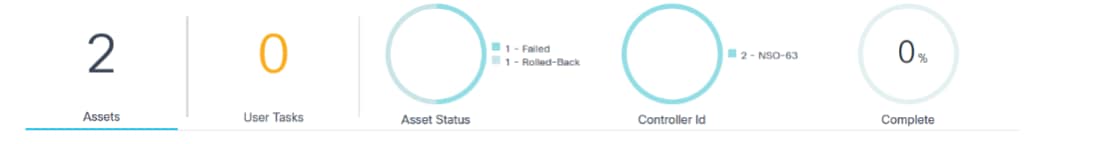

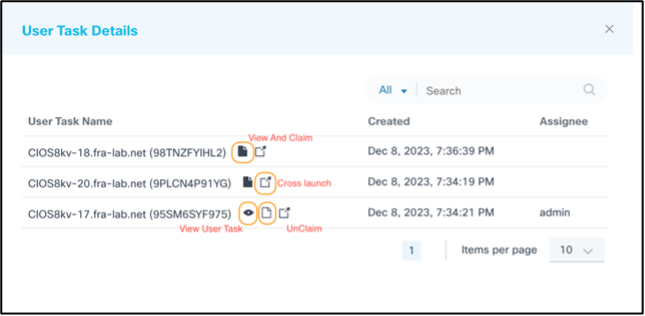

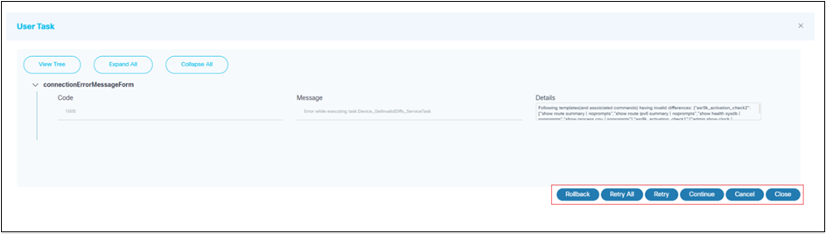

Référez-vous à Contrôle d'accès pour plus d'informations.