Guide de l'utilisateur BPA - Conformité et correction de la configuration v5.1

- Introduction

- Nouveautés de Cisco

- Hypothèses et prérequis

- Tableau de bord de conformité

- Ouverture et utilisation du fichier CSV pour la conformité des ressources

- Afficher les détails des violations

- Affichage et comparaison de la configuration de correction

- Résumé de conformité aux stratégies

- Exporter au format CSV pour la conformité aux stratégies

- Détails du fichier CSV pour la conformité aux politiques

- Ouverture et utilisation du fichier CSV pour la conformité aux politiques

- Rapports

- Tâches de conformité

- Créer des travaux d'audit hors connexion

- Exécuter maintenant ou relancer les tâches de conformité

- Tâches de correction

- Configuration: Blocs et règles

- Fonctionnalité des blocs

- Fonctionnalité des règles

- Blocs de liste

- Ajout ou modification de blocs et de règles

- Utilisation de la syntaxe de ligne Ignore

- Déclenchement D'Une Violation

- Gestion des règles

- Blocs définis par l'utilisateur dynamiques - Meilleures pratiques

- Présentation de la hiérarchie des règles et de l'intégration RefD dans les règles et les règles non RefD

- Intégration RefD

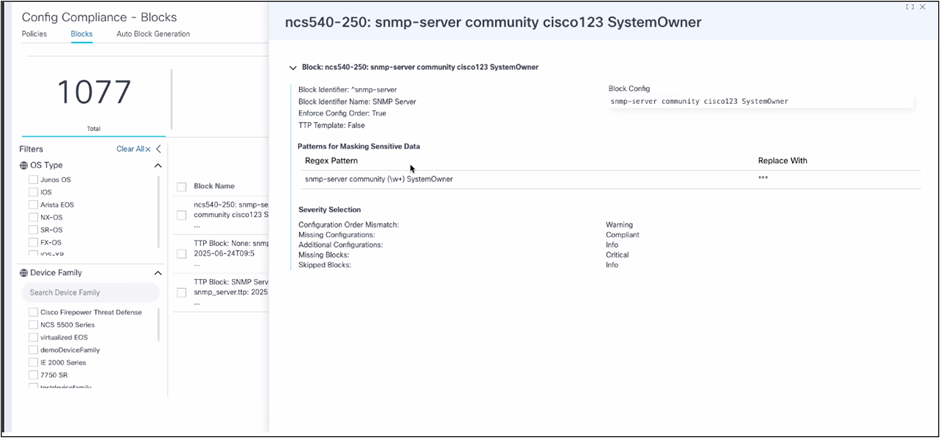

- Afficher les détails du bloc

- Suppression de blocs

- Configuration: Génération automatique de blocs

- Identificateur de bloc

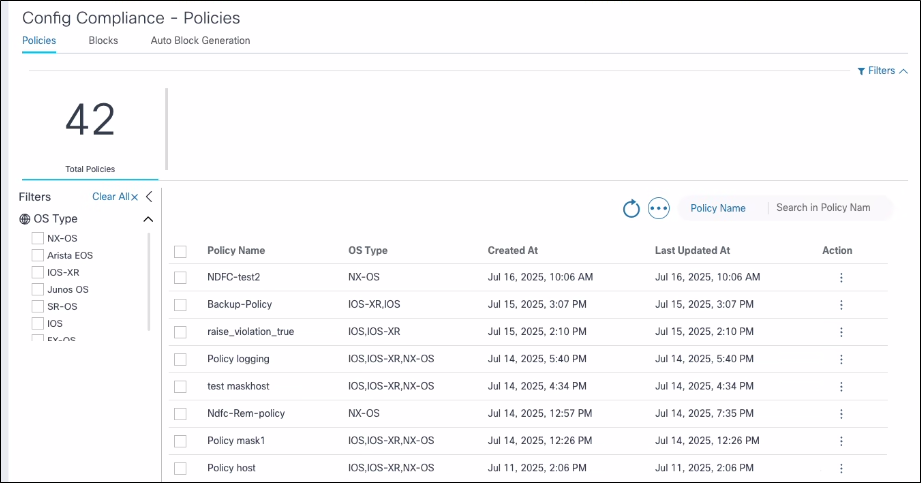

- Configuration: Politiques

- Rôles et contrôle d'accès

- Conformité hors ligne

- Déploiement de configurations via Ingester

- Références

- Documentation API

- Dépannage

Introduction

L'application CnR (Configuration Compliance and Remediation) permet aux opérateurs réseau d'effectuer des contrôles de conformité de la configuration des périphériques pour les politiques personnalisées construites à partir de blocs de configuration. Les opérateurs créent manuellement ou génèrent automatiquement des blocs de configuration à l'aide du système à partir de configurations de périphériques sélectionnées. Les utilisateurs peuvent également établir des règles qui s'appliquent à ces blocs, avec des conditions de règle potentiellement dérivées de valeurs obtenues à partir de l'application RefD. Les opérateurs peuvent facilement exécuter des vérifications de conformité selon un calendrier ou lancer les vérifications instantanément.

L'application dispose d'un tableau de bord intuitif, présentant une vue d'ensemble complète des violations de conformité, offrant à la fois des résumés et des vues détaillées au niveau des périphériques et des blocs de configuration.

L'application comprend un cadre de correction robuste pour traiter les infractions à la conformité. Cette structure s'appuie sur des workflows et des modèles (modèles de configuration, appelés modèles de configuration standard ou modèles de processus) pour rationaliser le processus de correction. Comme pour les contrôles de conformité, les tâches de correction peuvent être programmées pour s'exécuter selon un calendrier ou déclenchées immédiatement pour traiter rapidement les violations.

Le tableau de bord de conformité et de correction du portail de nouvelle génération (nouvelle génération) comporte des fonctionnalités conçues pour améliorer la gestion de la sécurité du réseau, rationaliser les procédures de conformité et simplifier les activités de correction. Le tableau de bord fournit un résumé complet de la conformité des ressources et des politiques, ce qui permet aux opérateurs réseau d'évaluer facilement l'état de leur réseau et de s'assurer que les périphériques respectent des protocoles de sécurité stricts.

Les blocs de configuration peuvent être générés automatiquement, puis modifiés ou ajoutés manuellement, offrant un équilibre entre l'automatisation et la personnalisation. L'identification précise des blocs de configuration et des mécanismes de contrôle d'accès granulaires, notamment les paramètres détaillés des utilisateurs, des groupes et des autorisations sur les interfaces classiques et modernes, garantissent que les configurations réseau restent sécurisées et sont gérées par un personnel de confiance. Ces fonctionnalités constituent un puissant ensemble d'outils pour les entreprises cherchant à maintenir des normes élevées de conformité et de sécurité du réseau.

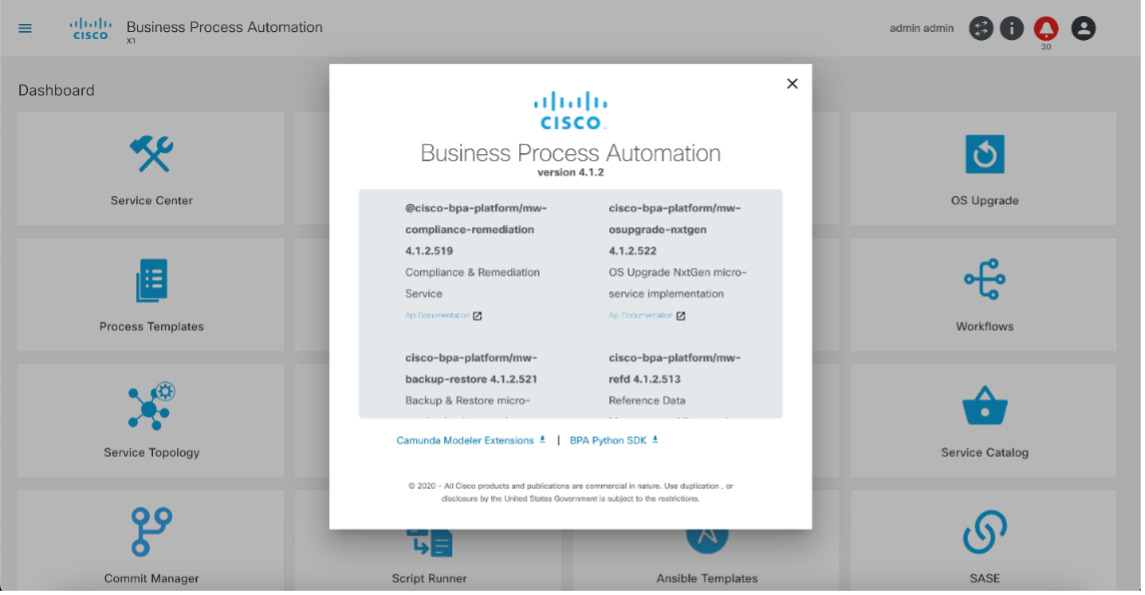

Nouveautés de Cisco

Les principales fonctionnalités et améliorations suivantes ont été introduites :

- Un tableau de bord complet pour générer, afficher et télécharger des rapports de conformité

- Possibilité d'effectuer des audits de conformité hors ligne en téléchargeant des configurations de périphériques sans intégrer le périphérique à l'aide d'Asset Manager

- Possibilité de configurer des modèles dans la configuration de bloc pour masquer les données de configuration des périphériques sensibles

- Possibilité d'exporter les données de la grille récapitulative de conformité des stratégies et des ressources sous forme de fichiers CSV

- Afficher et comparer les configurations de correction générées avec les configurations en cours des périphériques

- Améliorations apportées aux blocs pour prendre en charge les violations de déclenchement si la configuration existe

- Permettre à l'utilisateur connecté de créer et de modifier des pages de stratégie pour effectuer un lancement croisé dans des composants enfants tels que la page de création de bloc

- Amélioration des tâches de conformité pour créer et modifier des pages à lancer de manière croisée dans la page de modification de stratégie

Composants

La conformité et la correction prennent en charge les types de contrôleurs et de périphériques suivants :

| Contrôleur | Types de SE |

|---|---|

| NSO (6.5) | IOS XE, IOS XR, NX-OS, JunOS, Nokia SR-OS |

| CNC (6.0) | IOS XE, IOS XR, NX-OS |

| NDFC (3.2.0 / Fabric v12.2.2) | NX-OS |

| Cisco Catalyst Center (2.3.5) | IOS XE, IOS XR. Conformité validée uniquement |

| FMC (7.2.5) | FX-OS (FTD). Conformité validée uniquement |

| Directement vers le périphérique (D2D) | IOS XE, IOS XR, JunOS |

Dans le cadre de la version 5.0, l'application classique Compliance and Remediation (CnR) a été désapprouvée. Toutes les fonctionnalités CnR sont désormais entièrement intégrées et disponibles sur le portail Next-Gen.

Hypothèses et prérequis

Les conditions préalables suivantes sont requises pour utiliser efficacement l'exemple d'utilisation CnR.

- La clé d'autorisation d'abonnement pour l'exemple d'utilisation CnR doit être téléchargée.

- Le contrôleur et les périphériques concernés doivent être intégrés et disponibles dans le cadre du gestionnaire d'actifs BPA. Reportez-vous à la section Gestionnaire d'actifs du Guide de l'utilisateur BPA pour plus de détails.

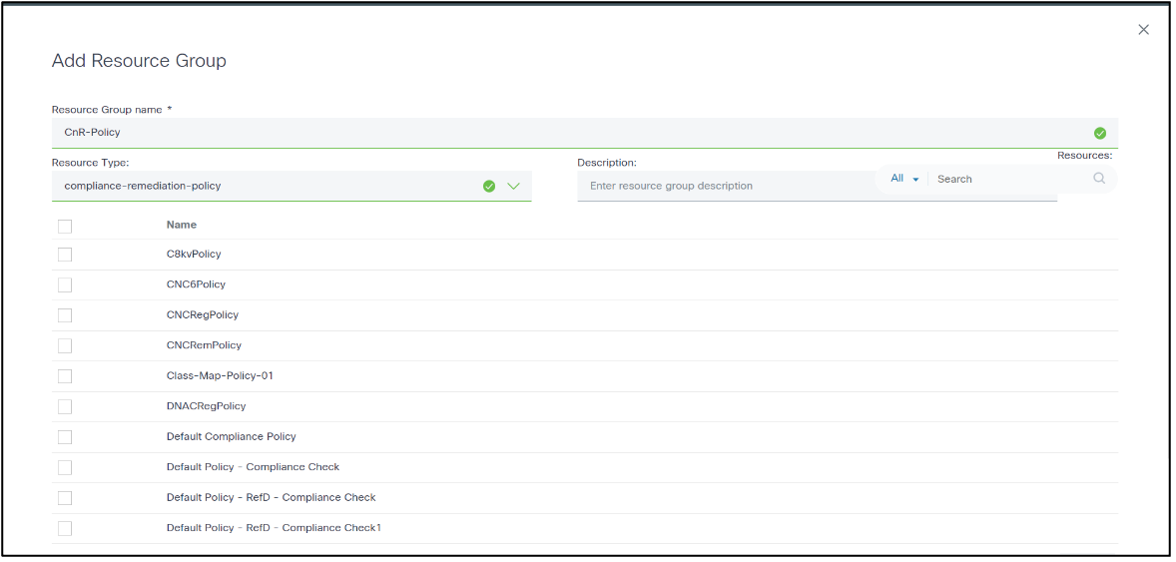

- Les ressources intégrées doivent être regroupées en fonction des besoins du client dans des groupes de ressources sur le portail Next-Gen.

Tableau de bord de conformité

Le tableau de bord de conformité fournit une vue récapitulative des violations sur tous les périphériques pour la durée sélectionnée. Les données du mois en cours s'affichent par défaut. Les utilisateurs peuvent modifier la fenêtre de temps pour afficher les données historiques sur les violations de conformité. Le mois en cours est la vue sélectionnée par défaut.

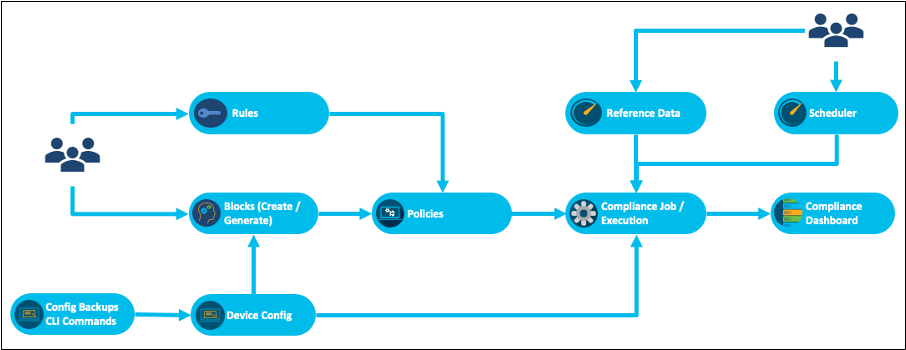

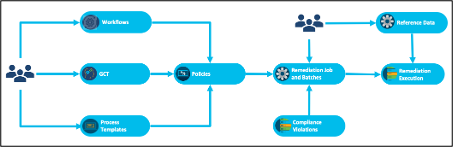

Diagramme de conformité de configuration

Les violations de conformité affichées dans le tableau de bord sont renseignées lorsqu'une tâche de conformité est exécutée pour une stratégie par rapport à une liste d'actifs. La stratégie de conformité est créée en ajoutant une liste de configurations de blocs ainsi que les règles de conformité nécessaires. La règle de conformité peut avoir des vérifications avec des valeurs statiques ou des variables dynamiques pour lesquelles les données sont extraites de l'application RefD. Une tâche de conformité peut être exécutée à la demande, ponctuellement ou de façon périodique.

La conformité de la configuration inclut les fonctionnalités importantes suivantes :

- Blocage de la création : Les blocs sont créés manuellement ou générés automatiquement à l'aide du modèle TTP (Template Text Parser). Ils peuvent être statiques ou dynamiques (avec des variables).

- Création de règles : Les règles valident les variables dans les blocs. Les valeurs de règle peuvent être définies de manière statique ou extraites de manière dynamique à partir du système de données de référence (RefD) pendant le temps d'exécution.

- Création de stratégie : Les politiques sont créées en sélectionnant la liste des blocs et les règles correspondantes. Les données des règles peuvent être statiques ou extraites de manière dynamique de l'infrastructure RefD au moment de l'exécution.

- Création d'emplois de conformité : Les tâches de conformité sont créées en sélectionnant une stratégie et un groupe d'actifs (contenant une liste d'actifs) pour exécuter le contrôle de conformité. Les utilisateurs peuvent choisir de récupérer la configuration du périphérique à partir de l'infrastructure de sauvegarde ou d'exécuter des commandes en direct via des modèles de processus sur les périphériques pendant l'exécution. L'extraction de la configuration à partir de la sauvegarde permet d'effectuer un audit hors ligne des périphériques sans devoir se connecter à un périphérique actif. Les tâches peuvent être planifiées ou exécutées à la demande.

- Violations de conformité : Afficher les violations de conformité sur le tableau de bord.

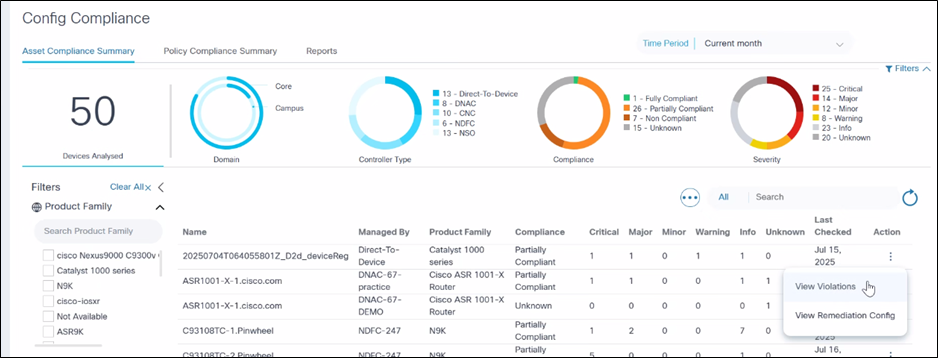

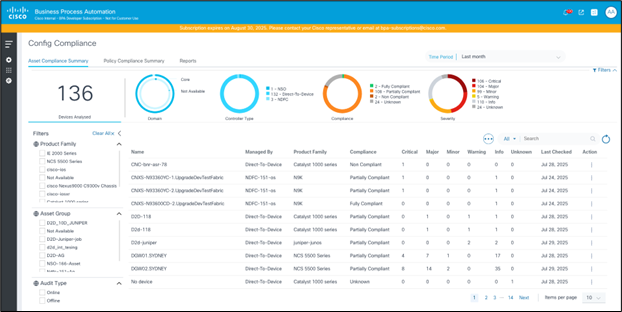

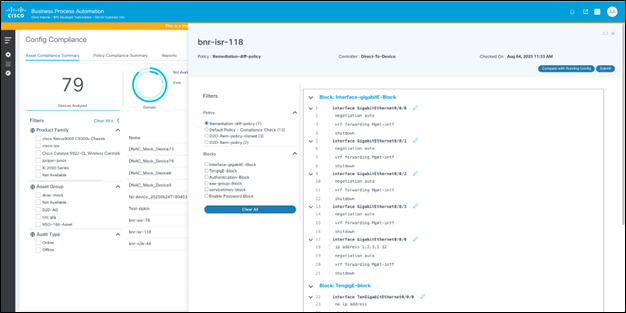

Synthèse de conformité des ressources

L'onglet Asset Compliance Summary est une fonctionnalité essentielle conçue pour fournir une vue d'ensemble complète des violations de conformité sur tous les périphériques d'un réseau. Cet onglet permet aux utilisateurs d'identifier rapidement les problèmes de conformité, afin de s'assurer que tous les périphériques respectent les politiques et les normes établies. L'interface est dotée de puissantes fonctionnalités de filtrage et de recherche, qui facilitent la navigation et l'analyse des données de conformité.

Fonctionnalités principales

- Résumé des violations par périphérique : L'onglet affiche une vue récapitulative des violations de conformité pour chaque périphérique, offrant aux utilisateurs un instantané rapide de l'état de conformité global, classé par niveaux de gravité (critique, élevé, moyen et faible).

- Informations détaillées sur les violations : Pour chaque périphérique, la fenêtre contextuelle fournit des informations détaillées sur les politiques enfreintes et l'utilisateur peut approfondir la recherche dans le bloc et la ligne de configuration à l'origine de la violation.

- Options de filtrage avancées : Les filtres situés en haut et à gauche de l'onglet permettent aux utilisateurs de restreindre les données affichées dans la grille. Les utilisateurs peuvent filtrer par plage de dates, groupe d'actifs, gamme de produits, etc., ce qui permet une analyse ciblée des données de conformité.

- Fonctionnalité de recherche : Un champ de recherche est disponible pour affiner les données de la grille. Les utilisateurs peuvent rapidement localiser des périphériques spécifiques ou les gérer par contrôleur en saisissant des mots clés ou des expressions appropriés.

- Plage de dates personnalisable : Par défaut, le mois en cours est sélectionné dans le filtre de plage de dates, fournissant les données de conformité les plus récentes. Toutefois, les utilisateurs peuvent personnaliser la plage de dates pour afficher les données.

- Filtres : Plusieurs filtres sont disponibles, tels que Gamme de produits, Groupe d'équipements et Type d'audit. Appliquez le filtre pour actualiser la grille.

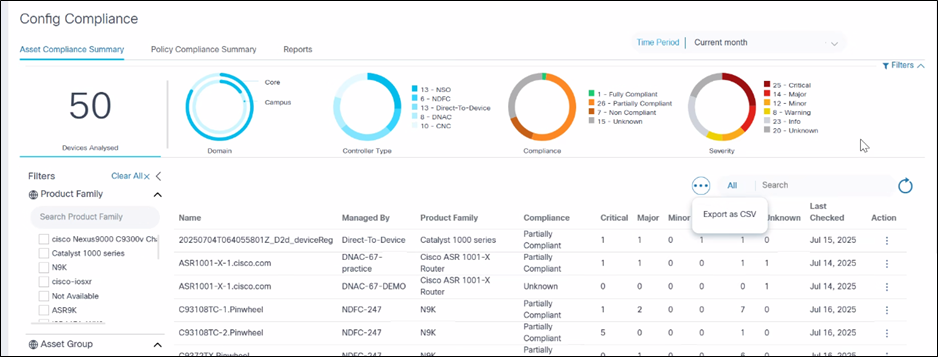

- Exporter au format CSV : Fonction permettant aux utilisateurs d'obtenir une copie locale de la conformité de la configuration des ressources à des fins d'analyse hors ligne, de création de rapports et d'archivage. Pour exporter des données en tant que fichier CSV, sélectionnez Exporter au format CSV dans l'icône Autres options. Le fichier CSV téléchargé contient les données actuellement affichées dans la grille, en respectant les filtres appliqués.

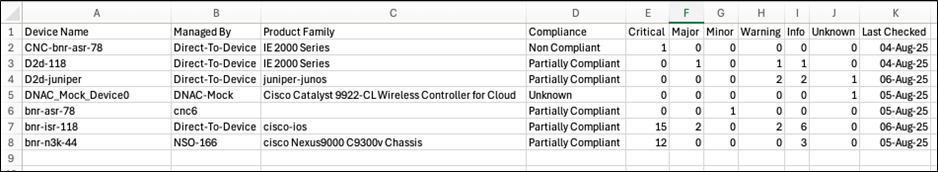

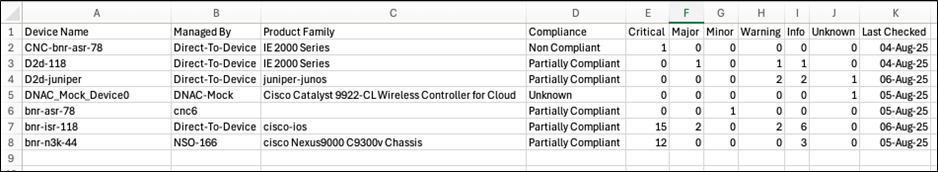

Détails du fichier CSV pour la conformité des ressources

Le fichier CSV comprend toutes les colonnes visibles dans la grille Asset Compliance Summary, telles que le nom du périphérique, l'instance de contrôleur (gérée par), la famille de produits du périphérique, l'état de conformité du périphérique, le nombre de violations par gravité (par exemple, Critique, Majeur, Mineur, Avertissement, Info, Inconnu) et la date à laquelle la conformité a été vérifiée pour la dernière fois pour le périphérique.

Si la grille comporte une pagination, l'exportation inclut tous les enregistrements sur plusieurs pages, pas uniquement la page visible.

Ouverture et utilisation du fichier CSV pour la conformité des ressources

- Ouvrez le fichier CSV téléchargé dans Excel ou toute application de feuille de calcul compatible.

- Assurez-vous que le contenu correspond à celui affiché dans la grille Résumé de conformité des ressources, y compris les résultats filtrés.

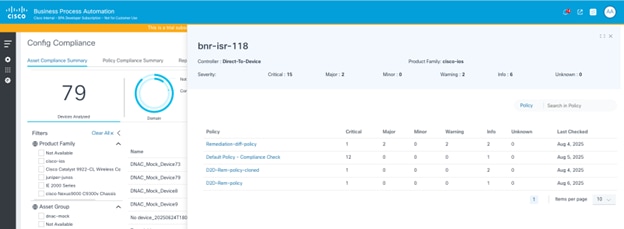

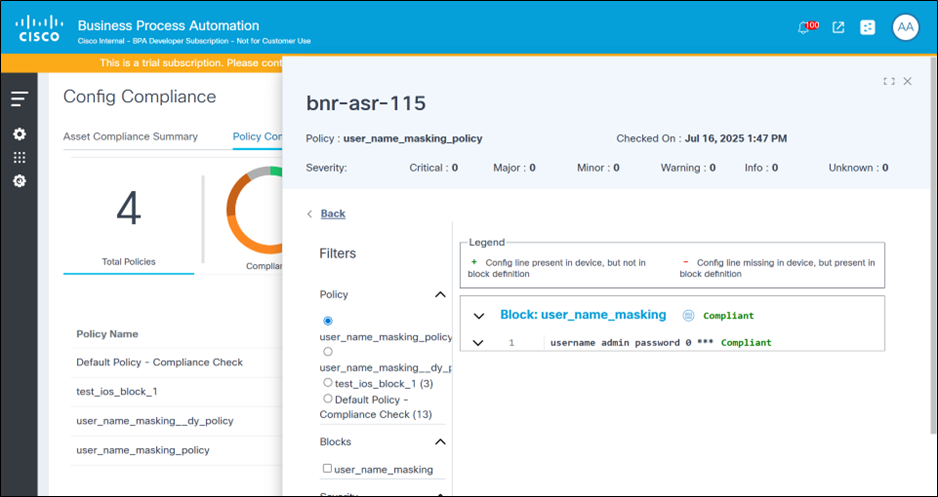

Afficher le récapitulatif de conformité des ressources par stratégie

En cliquant sur une ligne de la grille Récapitulatif de conformité des actifs, vous affichez les détails des violations des actifs, classées par catégories en fonction des différentes stratégies par rapport auxquelles le périphérique est validé. Les utilisateurs disposent ainsi d'une vue détaillée du nombre de violations par gravité dans chaque stratégie.

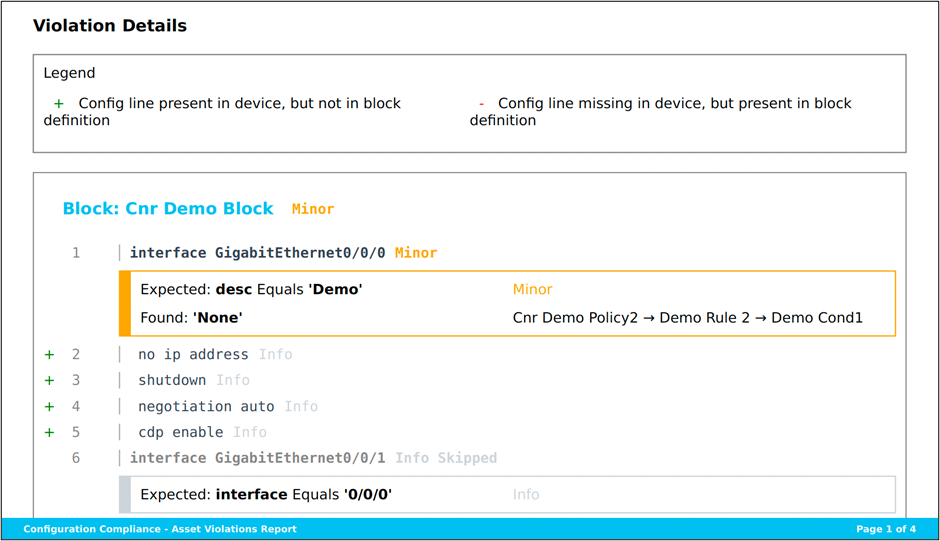

Afficher les détails des violations

La page Détails de la violation affiche les violations de niveau de bloc et de règle superposées sur la configuration du périphérique. En outre, les utilisateurs peuvent également afficher la configuration de bloc et les suggestions de configuration de correction.

Pour visualiser la page Détails de violation à partir de la page Récapitulatif de conformité des actifs et le fractionnement au niveau de la règle :

- Sélectionnez une ligne dans la grille Conformité des actifs. Une fenêtre contextuelle s'affiche. La grille affiche une répartition des détails de conformité par stratégie.

- Sélectionnez une ligne dans la grille. La page Détails de la violation s'affiche.

Pour afficher la page Détails des violations à partir de la grille Synthèse de la conformité des stratégies :

- Sélectionnez la grille de conformité aux politiques.

- Sélectionnez une ligne > Grille des ressources affectées.

- Sélectionnez une ligne. La page Détails des violations s'affiche.

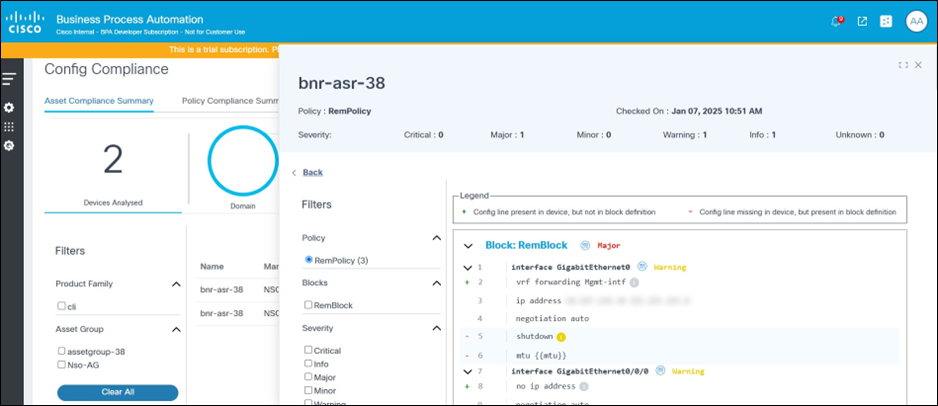

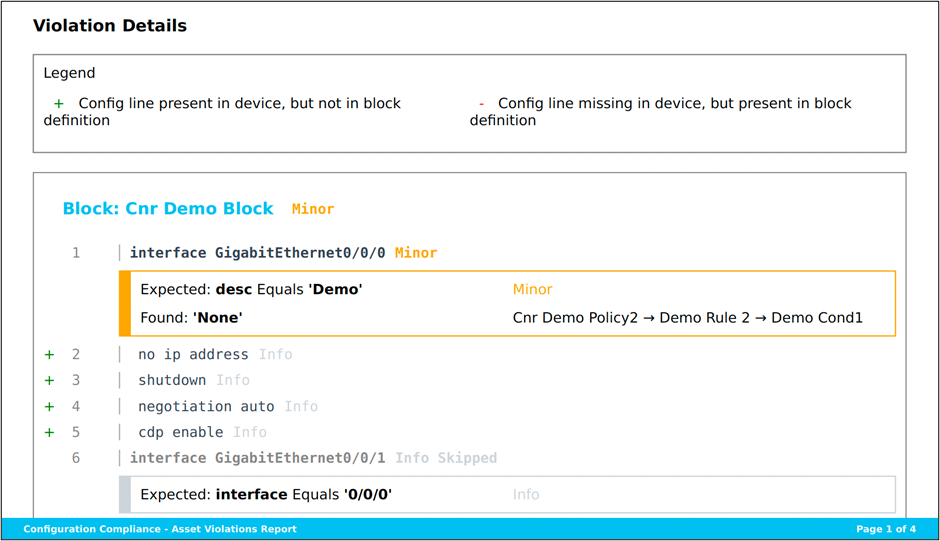

La partie droite de la page Violations Details affiche les blocs de configuration de périphérique et superpose les violations sur celle-ci. Les violations sont répertoriées par rapport aux lignes de configuration correspondantes. En cas d'échec d'une condition, le ruban de violation fournit des détails sur le nom de la règle, la condition et la configuration attendue (telle que définie dans la règle) par rapport à la configuration récupérée à partir de la configuration du périphérique.

Symboles de bloc

- Le signe « + » placé contre une ligne indique que la configuration n'est pas attendue selon la configuration de bloc, mais qu'elle est également présente dans la configuration de périphérique.

- Un signe « - » en regard d'une ligne indique que la configuration est attendue selon la configuration de bloc, mais qu'elle est absente de la configuration du périphérique.

Filtres

La section Filtre située à gauche de la page permet aux utilisateurs d'effectuer les actions suivantes :

- Modifier la politique ; la page est actualisée et les violations de la stratégie nouvellement sélectionnée sont chargées

- Cochez les cases Blocks pour afficher les violations relatives aux blocs sélectionnés

- Cochez les cases Gravité pour afficher les violations avec un ou plusieurs niveaux de gravité donnés

- Cochez les cases Type de violation pour afficher les violations du type sélectionné :

- Incompatibilité de commande : L'ordre des lignes de configuration de périphérique ne correspond pas à l'ordre défini dans la configuration de bloc

- Config manquante : Affichez les lignes de configuration attendues selon la configuration de bloc mais manquantes dans la configuration de périphérique

- Configuration supplémentaire : Affichez les lignes de configuration qui ne sont pas attendues selon la configuration de bloc, mais qui sont également présentes dans la configuration de périphérique

- Échecs de règle : Défaillances d'une ou de plusieurs conditions dans les règles.

- Blocs manquants : Le bloc de configuration de périphérique complet est manquant ou ne correspond pas à la configuration de bloc définie.

- Blocs ignorés : Ce bloc de configuration est ignoré car les conditions de filtre de bloc ne sont pas remplies.

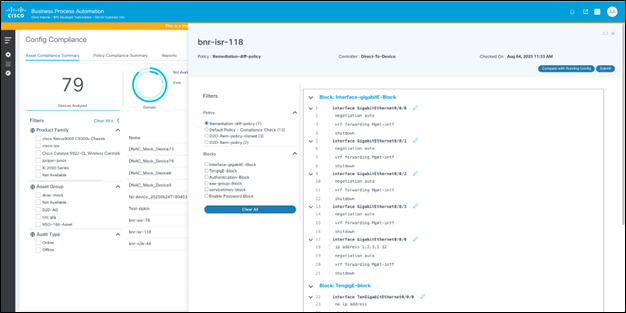

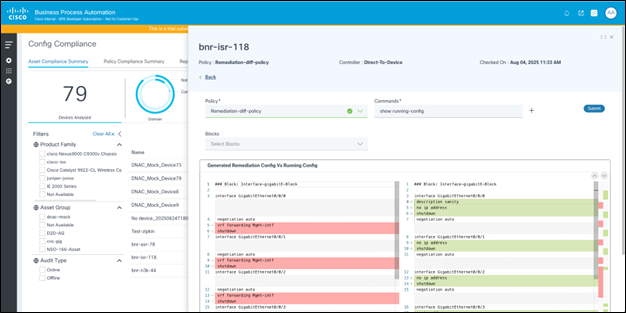

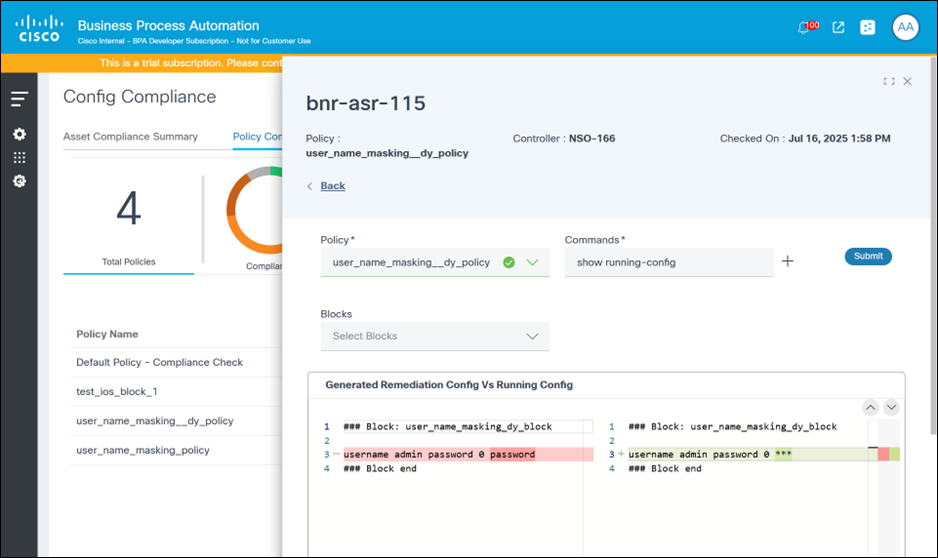

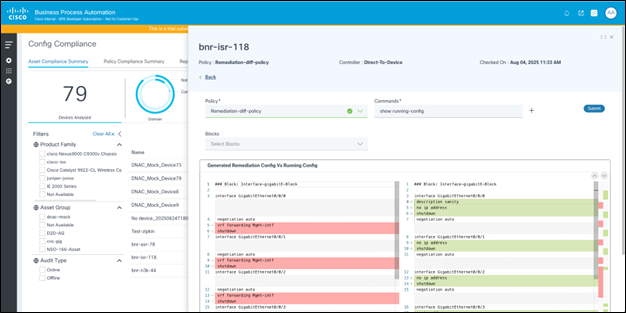

Affichage et comparaison de la configuration de correction

La page Remediation Config affiche la configuration générée pour le périphérique sélectionné pour chacun des blocs d'une stratégie donnée. La configuration est générée et prend en compte les détails de bloc et de règle présents dans la politique, ainsi que la configuration de périphérique récupérée lors de l'exécution de la conformité. Les utilisateurs peuvent mettre à jour la configuration dans la même page. Cette configuration générée peut être transmise au périphérique à l'aide de la fonction de tâches de conversion. En outre, cette page permet aux utilisateurs de comparer la configuration générée à la configuration en cours du périphérique. L'utilisateur peut spécifier une ou plusieurs commandes pour récupérer la configuration actuelle du périphérique.

Pour afficher la page Remediation Config depuis la grille Asset Compliance :

- Cliquez sur l'onglet Asset Compliance Summary.

- Dans la grille de conformité des ressources de la colonne Action , sélectionnez l'icône Autres options > Afficher la configuration de la correction. La page Remediation Config s'affiche.

Pour afficher la page Remediation Config à partir de la grille Policy Compliance :

- Cliquez sur l'onglet Résumé de la conformité des politiques.

- Dans la grille de conformité des politiques, sélectionnez la ligne souhaitée. La grille Actifs affectés s'affiche.

- Dans la colonne Action, sélectionnez l'icône Plus d'options > Sélectionner Afficher la configuration de la résolution. La page Remediation Config s'affiche.

La page Remediation Config affiche les éléments suivants :

- Configuration de correction générée : La configuration générée est affichée sur le côté droit de la page, avec une option permettant aux utilisateurs de modifier les blocs de configuration et d'envoyer les modifications à enregistrer

- Filtres : Les filtres peuvent être utilisés pour sélectionner une politique, puis éventuellement sélectionner un ou plusieurs blocs pour afficher la configuration générée correspondante

- Comparer avec Configuration en cours : Cliquez sur Comparer avec configuration en cours pour afficher une page détaillée qui permet aux utilisateurs de comparer la configuration générée avec la configuration en cours du périphérique

La page Comparer avec la configuration en cours affiche les éléments suivants :

- Option de sélection d'une stratégie : La stratégie sélectionnée dans la page précédente est présélectionnée.

- Zone de texte permettant d'entrer une ou plusieurs commandes à exécuter sur le périphérique

- Un bouton Submit pour exécuter la ou les commandes sur le périphérique et récupérer la configuration

- Option d'affichage et de filtrage des blocs : Par défaut, tous les blocs de la stratégie sont affichés ; les utilisateurs peuvent sélectionner des blocs individuels selon leurs besoins

- Un visualiseur de différences de configuration affichant la configuration générée et la configuration de périphérique côte à côte, avec des surbrillances pour les différences

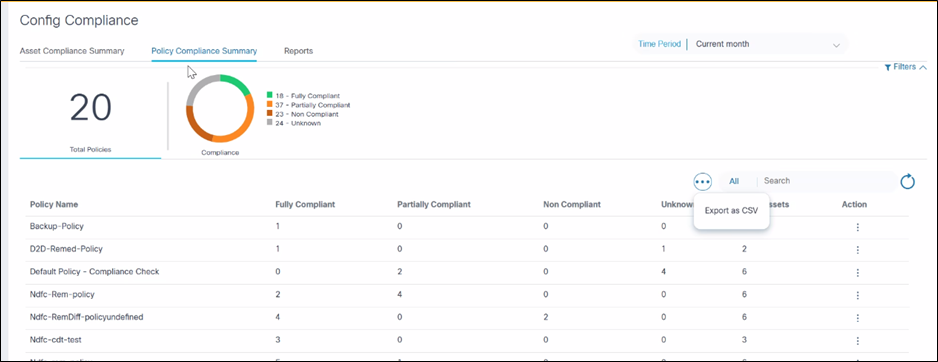

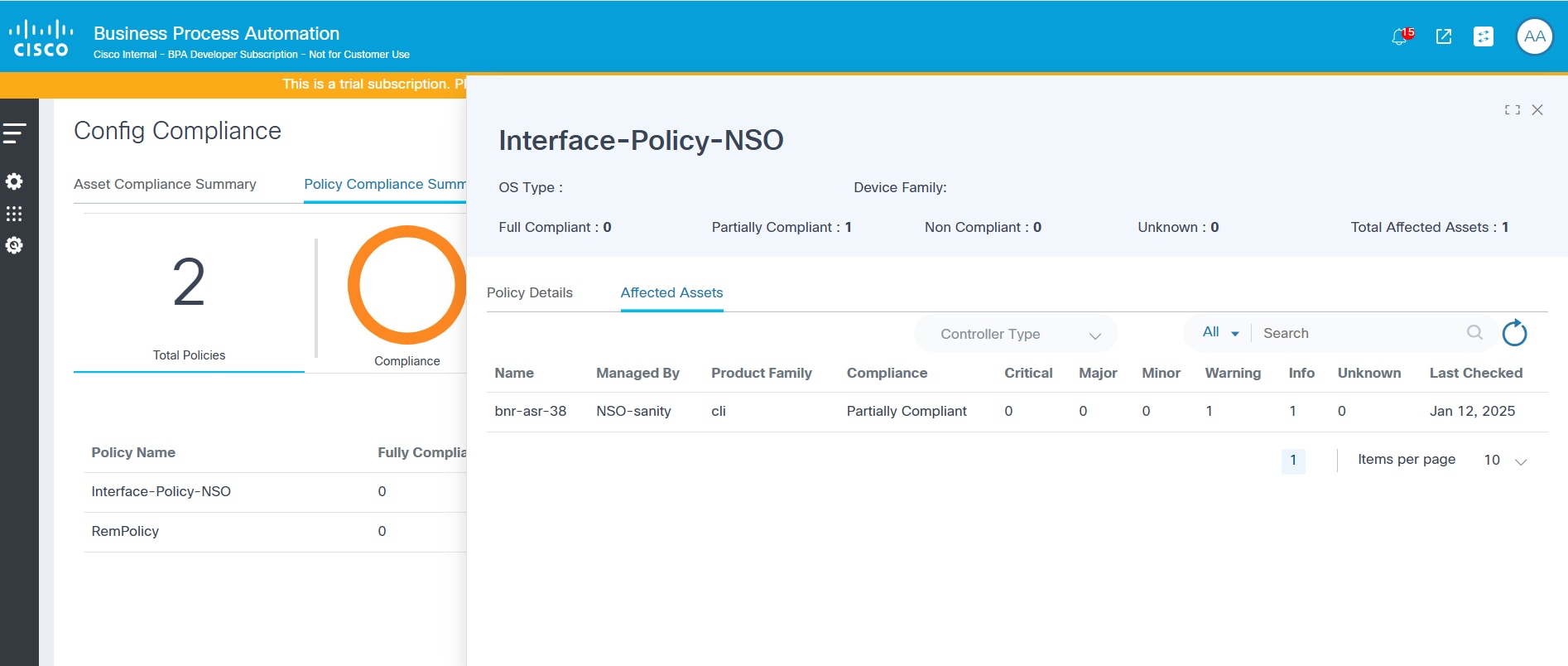

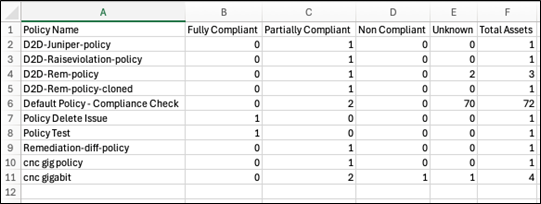

Résumé de conformité aux stratégies

L'onglet Policy Compliance Summary est conçu pour fournir une vue d'ensemble claire et concise de l'état de conformité des périphériques par rapport aux politiques définies. Cet onglet permet aux utilisateurs d'évaluer rapidement le paysage de la conformité et d'identifier les domaines problématiques. L'onglet classe les périphériques en fonction de leur état de conformité, ce qui facilite la compréhension et la gestion de la conformité brièvement.

États de conformité :

- Entièrement conforme : Tous les périphériques respectent toutes les règles de conformité de la stratégie correspondante.

- Partiellement conforme : Certains périphériques sont conformes aux règles, mais d'autres ne le sont pas.

- Non conforme : Aucun périphérique n'est conforme à la politique.

- Inconnu : La conformité de la stratégie ne peut pas être vérifiée en raison de problèmes de connexion réseau ou de l'indisponibilité des sauvegardes.

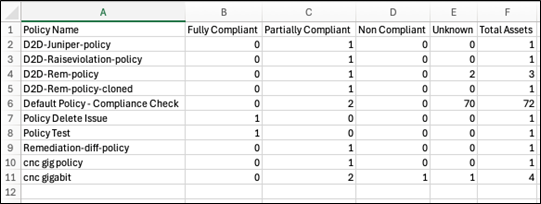

Exporter au format CSV pour la conformité aux stratégies

La fonction Exporter au format CSV permet aux utilisateurs d'obtenir une copie locale de la conformité aux stratégies à des fins d'analyse, de création de rapports et d'archivage hors connexion. Pour exporter des données en tant que fichier CSV, sélectionnez Exporter au format CSV dans l'icône Autres options. Le fichier CSV téléchargé contient les données actuellement affichées dans la grille, en respectant les filtres appliqués.

Détails du fichier CSV pour la conformité aux politiques

Le fichier CSV comprend le nom de la stratégie, le nombre total d'actifs validés et la ventilation du nombre par état de conformité (c.-à-d. Entièrement conforme, Partiellement conforme, Non conforme et Inconnu). Si la grille comporte une pagination, l'exportation inclut tous les enregistrements de toutes les pages, et pas uniquement ceux affichés sur la page active.

Ouverture et utilisation du fichier CSV pour la conformité aux politiques

- Ouvrez le fichier CSV téléchargé dans Excel ou toute application de feuille de calcul compatible.

- Assurez-vous que le contenu correspond à ce qui est affiché dans la grille Résumé de conformité aux politiques, y compris les résultats filtrés.

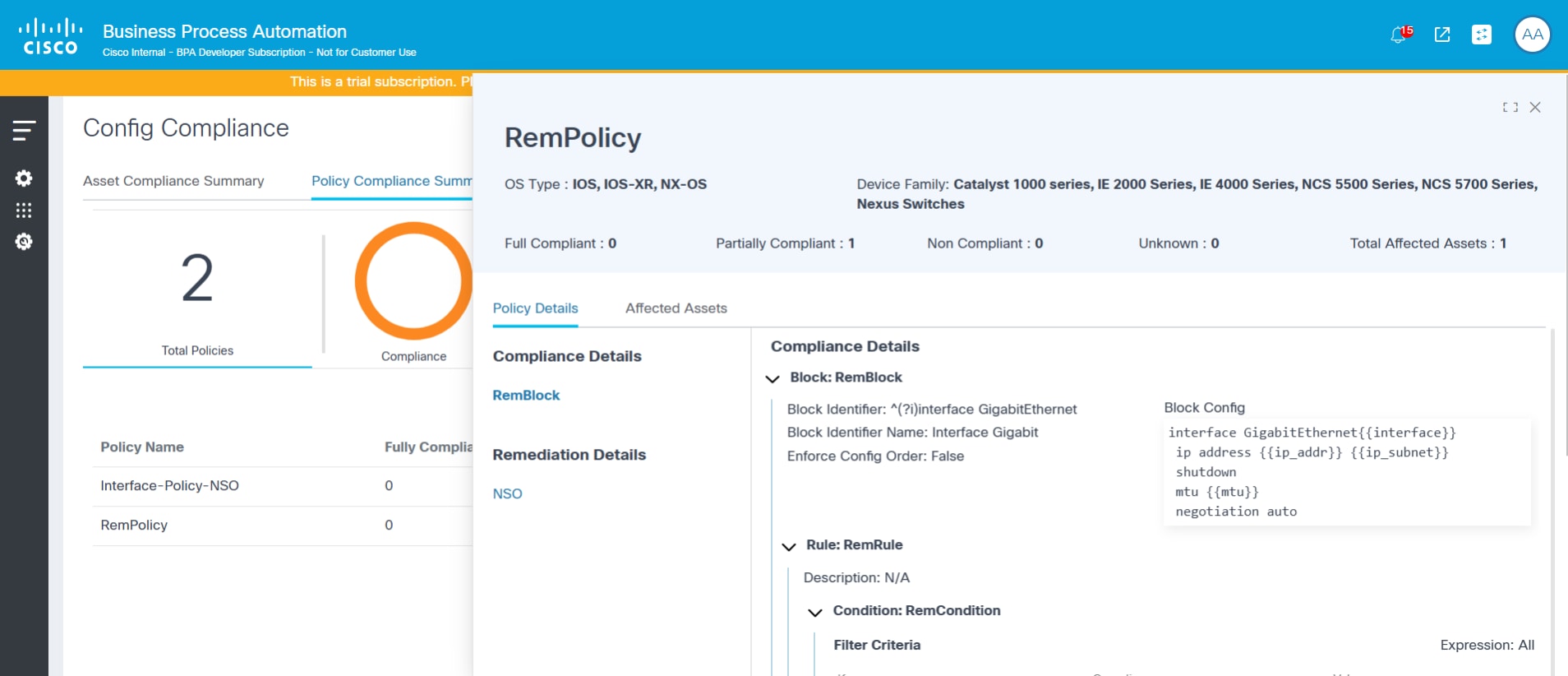

Afficher les détails de stratégie

Pour afficher les détails d'une stratégie :

- Sélectionnez une stratégie à partir de l'icône Autres options sous la colonne Action.

- Sélectionnez Afficher les détails de stratégie. La page Détails de la stratégie s'affiche.

Afficher les ressources affectées

L'onglet Actifs affectés affiche la liste des actifs analysés sous chaque politique et le nombre de violations divisé par gravité. Les périphériques peuvent être filtrés à l'aide de la liste déroulante Type de contrôleur et de la zone de recherche.

Pour afficher les ressources affectées à partir de l'onglet Synthèse de conformité aux stratégies :

- Sélectionnez une ligne. La fenêtre Politique de conformité s'affiche.

- Cliquez sur l'onglet Actifs affectés.

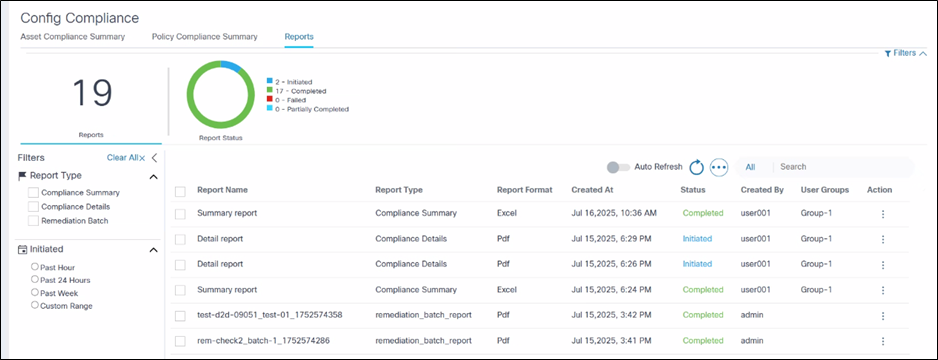

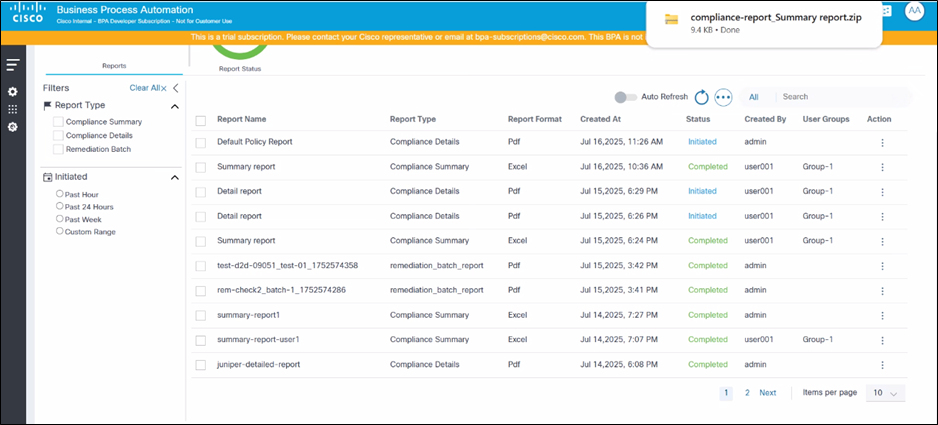

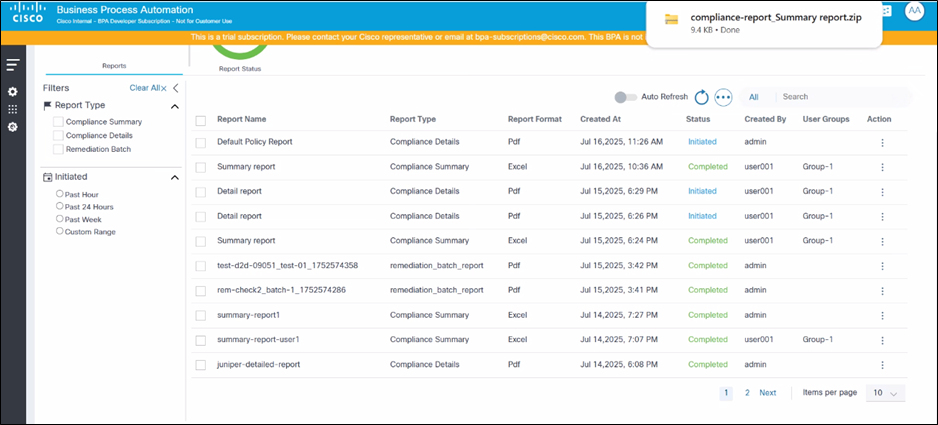

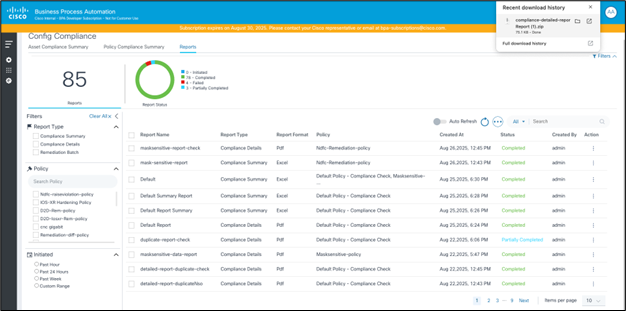

Rapports

La section Rapports est conçue pour fournir des informations complètes sur la conformité des périphériques, identifier les violations et faciliter les efforts de correction. L'application offre une interface conviviale pour générer, afficher, télécharger et gérer divers types de rapports de conformité.

Tableau de bord

Le tableau de bord de génération de rapports sert de concentrateur central pour toutes les activités de génération de rapports de conformité. Les utilisateurs peuvent gérer efficacement leurs rapports depuis cette interface unique. Les principales fonctionnalités disponibles sur le tableau de bord Rapports sont les suivantes :

- Affichage des rapports : Les utilisateurs peuvent afficher une liste de tous les rapports générés, y compris leur nom, leur type, la stratégie associée, le format, la date de création et l'état actuel (par exemple, Initié, Terminé, Échec, Partiellement terminé)

- Téléchargement des rapports : Les rapports, une fois générés, peuvent être téléchargés à des fins d'analyse hors ligne ou d'archivage ; La colonne Action fournit des options de téléchargement

- Suppression de rapports : Les utilisateurs ont la possibilité de supprimer les rapports anciens ou inutiles du tableau de bord, ce qui contribue à maintenir un environnement de rapports propre et organisé

- Filtrage et recherche : Le tableau de bord fournit des options de filtrage étendues, permettant aux utilisateurs de localiser rapidement des rapports spécifiques en fonction de critères tels que le type de rapport (par exemple, Détails de conformité, Résumé de la conformité, Lot de mesures correctives), la politique et l'état d'initialisation (par exemple, Dernière heure, Dernières 24 heures, Dernière semaine, Plage personnalisée) ; une barre de recherche est également disponible

- Surveillance du statut des rapports : Un résumé visuel (c.-à-d. un graphique à secteurs) indique l'état des rapports, indiquant combien sont lancés, terminés, en échec ou partiellement terminés.

Le tableau de bord Création de rapports est la page de renvoi située sous l'onglet Rapports du tableau de bord Conformité et mesures correctives.

- Les types de rapports disponibles sont les suivants :

- Rapport récapitulatif de conformité

- Rapport détaillé de conformité

- Rapport de lot de mesures correctives

- Utilisez des filtres pour sélectionner les éléments suivants :

- Type de rapport

- Policy (politique)

- Période initiée (la liste de rapports est filtrée en fonction de la période sélectionnée)

- Option d'actualisation automatique de la liste de rapports

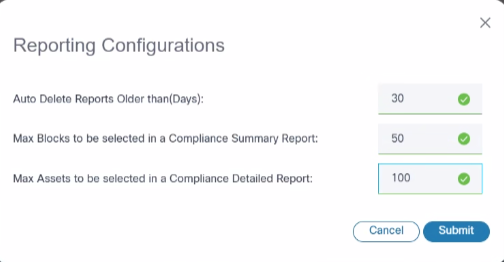

Configurations des rapports

Reporting Configurations permet à un administrateur de configurer des paramètres clés liés aux rapports, en fonction du déploiement et des besoins de l'entreprise. Les paramètres suivants sont disponibles pour la configuration :

- Supprimer automatiquement les rapports de plus de (jours) : Tout rapport antérieur à cette durée est supprimé du système

- Nombre maximal de blocs à sélectionner par stratégie dans un rapport récapitulatif de conformité : Aide à maintenir le nombre d'onglets dans le fichier Excel à une limite lisible

- Nombre maximal d'actifs à sélectionner dans un rapport détaillé de conformité : Aide à limiter le nombre de fichiers PDF générés pour un rapport détaillé donné

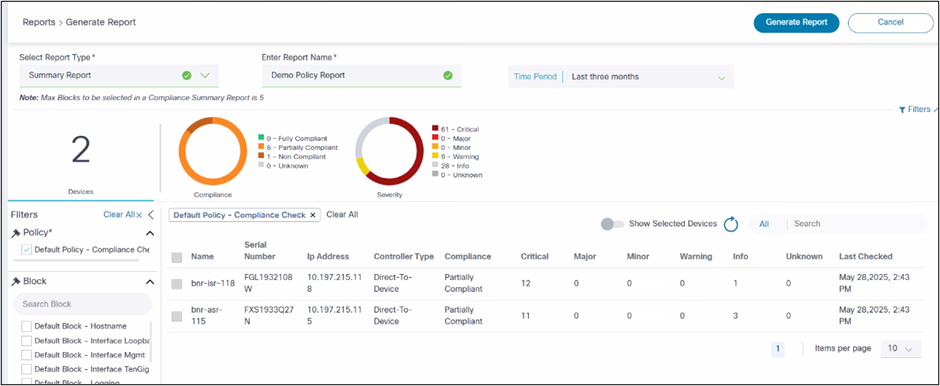

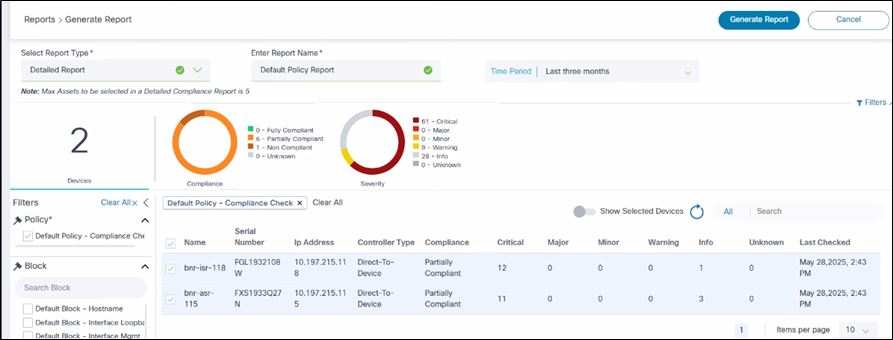

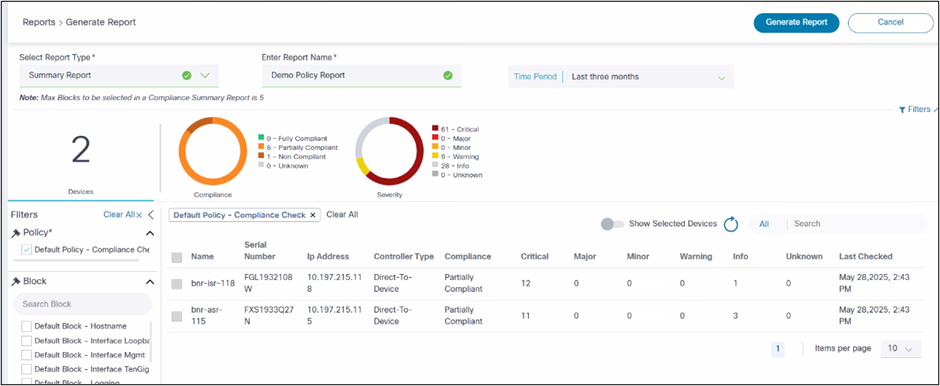

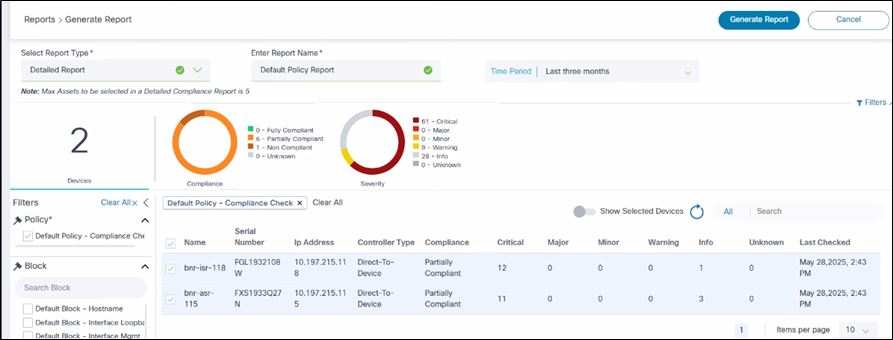

Génération de rapports

L'application fournit une interface dédiée pour générer de nouveaux rapports de conformité, permettant aux utilisateurs de sélectionner le type de rapport, de définir l'étendue et d'appliquer des filtres spécifiques. Le processus de génération de rapport est lancé à partir de l'action « Générer un rapport » sous la page Tableau de bord Création de rapports.

Les principaux aspects de la génération de rapports sont les suivants :

- Sélection du type de rapport : Les utilisateurs peuvent choisir entre les différents types de rapports suivants

- Rapport récapitulatif : Fournit une vue d'ensemble de la conformité de tous les périphériques pour les stratégies sélectionnées

- Rapport détaillé : Offre une vue détaillée plus précise, fournissant des informations détaillées sur les violations spécifiques de chaque périphérique

- Attribution d'un nom au rapport : Les utilisateurs doivent fournir un nom approprié pour le rapport généré

- Sélection de la période : Des rapports peuvent être générés pour des périodes spécifiques, telles que le « mois en cours » ou des plages personnalisées, afin de se concentrer sur les données de conformité récentes

- Appliquer des filtres: Des options de filtrage complètes permettent aux utilisateurs de réduire la portée du rapport

- Policy (politique) : Sélectionnez une ou plusieurs stratégies de conformité à inclure dans le rapport. La sélection de la stratégie est obligatoire

- Block: Dans les politiques sélectionnées, choisissez les blocs de configuration spécifiques à inclure dans le rapport. La sélection de bloc est facultative

- Groupe d'actifs : Les utilisateurs peuvent filtrer les actifs dans l'étendue en sélectionnant un ou plusieurs groupes d'actifs

- Sélection des ressources : Ceci s'applique uniquement aux rapports détaillés

- Les utilisateurs peuvent sélectionner des périphériques spécifiques pour lesquels le rapport doit être généré

- La table des actifs affiche des détails tels que le nom, le numéro de série, l'adresse IP, la gestion par et l'état de conformité actuel, avec des nombres correspondant aux différents niveaux de gravité

Pour générer un rapport récapitulatif de conformité :

- Sélectionnez Rapport de synthèse dans la liste déroulante Sélectionner le type de rapport.

- Entrez un nom de rapport.

- Sélectionnez une plage de temps. Les politiques et les blocs seront répertoriés en fonction de cette sélection.

- Sélectionnez une stratégie. Vous pouvez également sélectionner d'autres stratégies.

- Le cas échéant, sélectionnez Blocs. Si aucun n'est sélectionné, tous les blocs sont inclus.

- Sélectionnez les groupes d'actifs, l'état de conformité et les niveaux de gravité requis.

- Cliquez sur Générer un rapport.

- Dans la page de liste de rapports, l'état du rapport est défini sur Initié

- Une fois terminé, l'état passe à Terminé. Si certains des sous-rapports échouent, l'état passe à Partiellement terminé

- Si la génération du rapport entier échoue, une notification s'affiche et l'état passe à Échec

- Une fois terminé, l'option de téléchargement est disponible. Les utilisateurs peuvent télécharger un fichier zip contenant les rapports Excel

Pour générer un rapport détaillé de conformité :

- Sélectionnez Rapport détaillé dans la liste déroulante Sélectionner le type de rapport.

- Entrez un nom de rapport.

- Sélectionnez une plage de temps. Les politiques et les blocs seront répertoriés en fonction de cette sélection.

- Sélectionnez une stratégie. Vous pouvez également sélectionner d'autres stratégies.

- Le cas échéant, sélectionnez Blocs. Si aucun n'est sélectionné, tous les blocs sont inclus.

- Sélectionnez les groupes d'actifs, l'état de conformité et les niveaux de gravité requis.

- Sélectionnez les ressources requises dans la grille. Les utilisateurs ont la possibilité de sélectionner tous les périphériques et d'afficher les périphériques sélectionnés.

- Cliquez sur Générer un rapport.

- Dans la page de liste de rapports, l'état du rapport est défini sur Initié

- Une fois terminé, l'état passe à Terminé. Si certains des sous-rapports échouent, l'état passe à Partiellement terminé

- Si la génération du rapport entier échoue, une notification s'affiche et l'état passe à Échec

Téléchargement et affichage des rapports

Les rapports terminés peuvent être téléchargés à l'aide de l'icône Télécharger située dans la ligne souhaitée de la grille Tableau de bord des rapports.

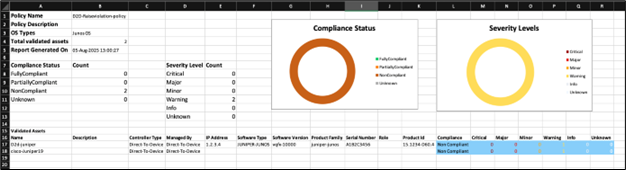

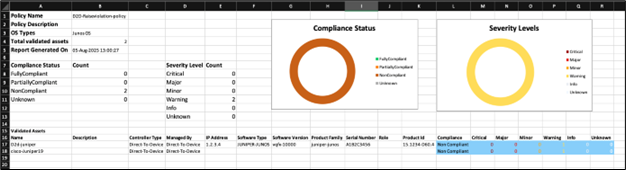

Présentation du rapport récapitulatif de conformité de la configuration

Le résumé de conformité est un fichier zip qui contient des rapports PDF individuels, avec un PDF généré par périphérique. Ce type de rapport offre une vue d'ensemble des violations de conformité par politique, ainsi que des détails sur les violations de mappage détaillé au niveau des blocs par rapport aux périphériques.

Chaque rapport Excel comprend les feuilles suivantes et fournit les informations suivantes :

- Récapitulatif des stratégies :

- Détails de la présentation, tels que le nom de la stratégie, sa description, le ou les types de système d'exploitation et le total des ressources validées

- Une vue de grille et de graphique du nombre d'actifs validés par état de conformité (par exemple, Entièrement conforme, Partiellement conforme, Non conforme et Inconnu)

- Vue sous forme de grille et de graphique du nombre total de violations divisé par niveau de gravité (par exemple, Critique, Majeur, Mineur, Avertissement et Inconnu)

- Une grille des ressources avec des détails sur les périphériques, l'état de conformité et le nombre de violations pour chaque niveau de gravité

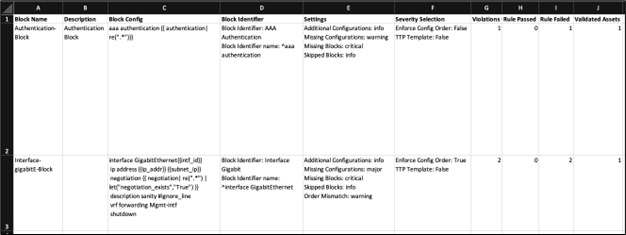

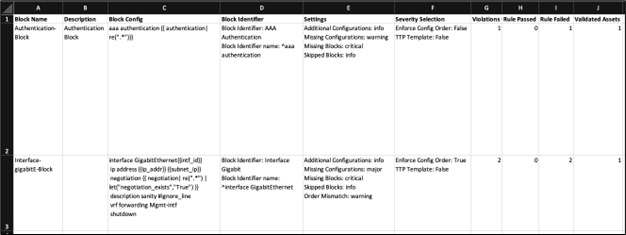

- Résumé du bloc :

- Détails du bloc, tels que le nom du bloc, sa description, la configuration du bloc, les détails de l'identificateur de bloc et les paramètres de gravité des violations de bloc

- Nombre de violations, de règles passées, de règles ayant échoué et de ressources validées pour le bloc donné

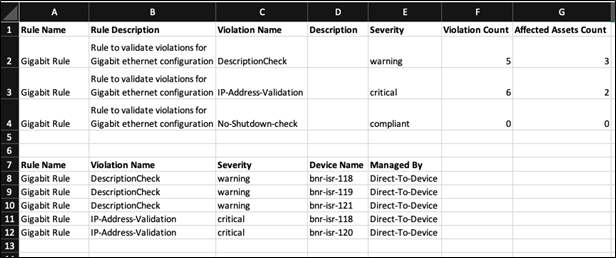

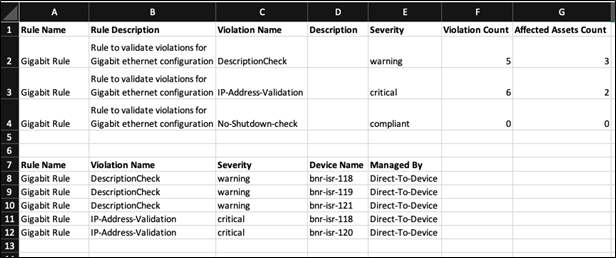

- Détails des règles et des violations par bloc :

- La grille de niveau de violation affiche une liste de noms de règles, une description, un nom de violation, un niveau de gravité de description, le nombre de violations observées sur les ressources et le nombre de ressources affectées

- La grille au niveau du périphérique affiche le mappage entre la règle, la violation, la gravité, le nom du périphérique et le nom du contrôleur (géré par)

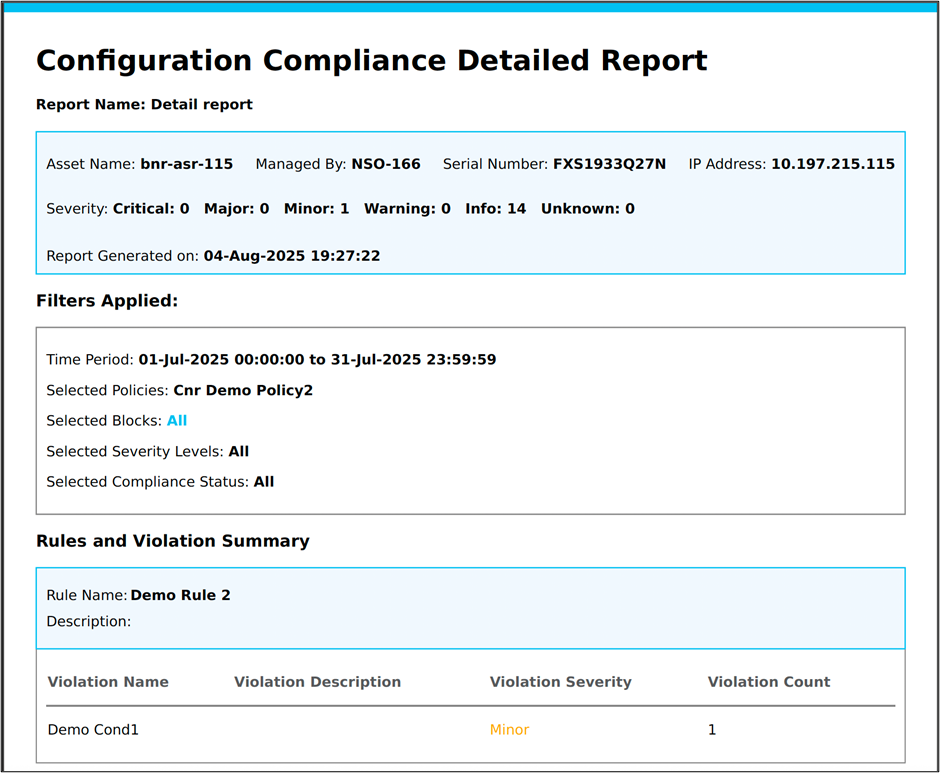

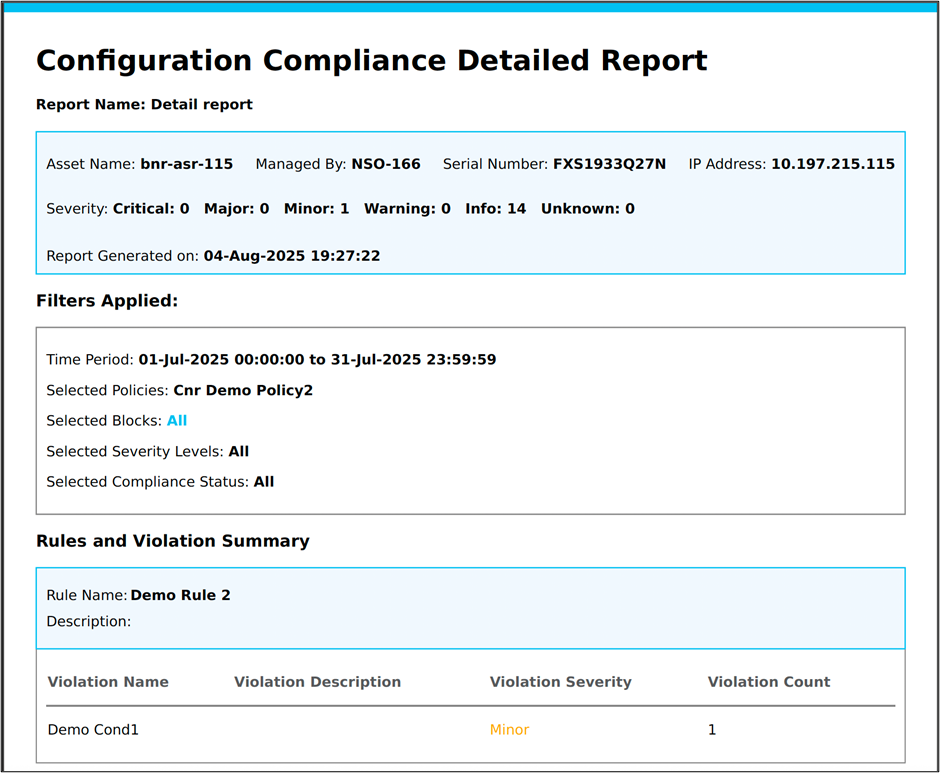

L'état Détails de conformité contient les informations suivantes :

- Nom du rapport : Identifie le nom du rapport

- Nom du bien : Spécifie le périphérique pour lequel la vérification de conformité a été effectuée

- Autres détails sur les actifs : Inclut des détails tels que l'adresse IP et le numéro de série, le cas échéant

- Gravité : Fournit un récapitulatif du nombre de violations par niveau de gravité

- Rapport généré le : Indique l'horodatage de la création du rapport

- Filtres appliqués : Décrit en détail les critères de filtre spécifiques utilisés pour générer un rapport spécifique, garantissant la transparence et la reproductibilité. Cela inclut la période, les politiques sélectionnées, les blocs, les niveaux de gravité et les états de conformité

- Résumé des règles et violations : Répertorie chaque règle qui a été évaluée et fournit un résumé des violations détectées pour cette règle. La grille récapitulative affiche le nom, la description, la gravité de la violation et le nombre de fois où cette violation s'est produite

- Détails de la violation : Fournit des détails explicites sur chaque ligne de configuration de périphérique pour les blocs sélectionnés, ainsi que les détails de violation pour chaque ligne

Supprimer les rapports

Les rapports peuvent être supprimés individuellement en sélectionnant l'icône Supprimer ou en bloc en cochant les cases des rapports et en sélectionnant l'icône Plus d'options > Supprimer.

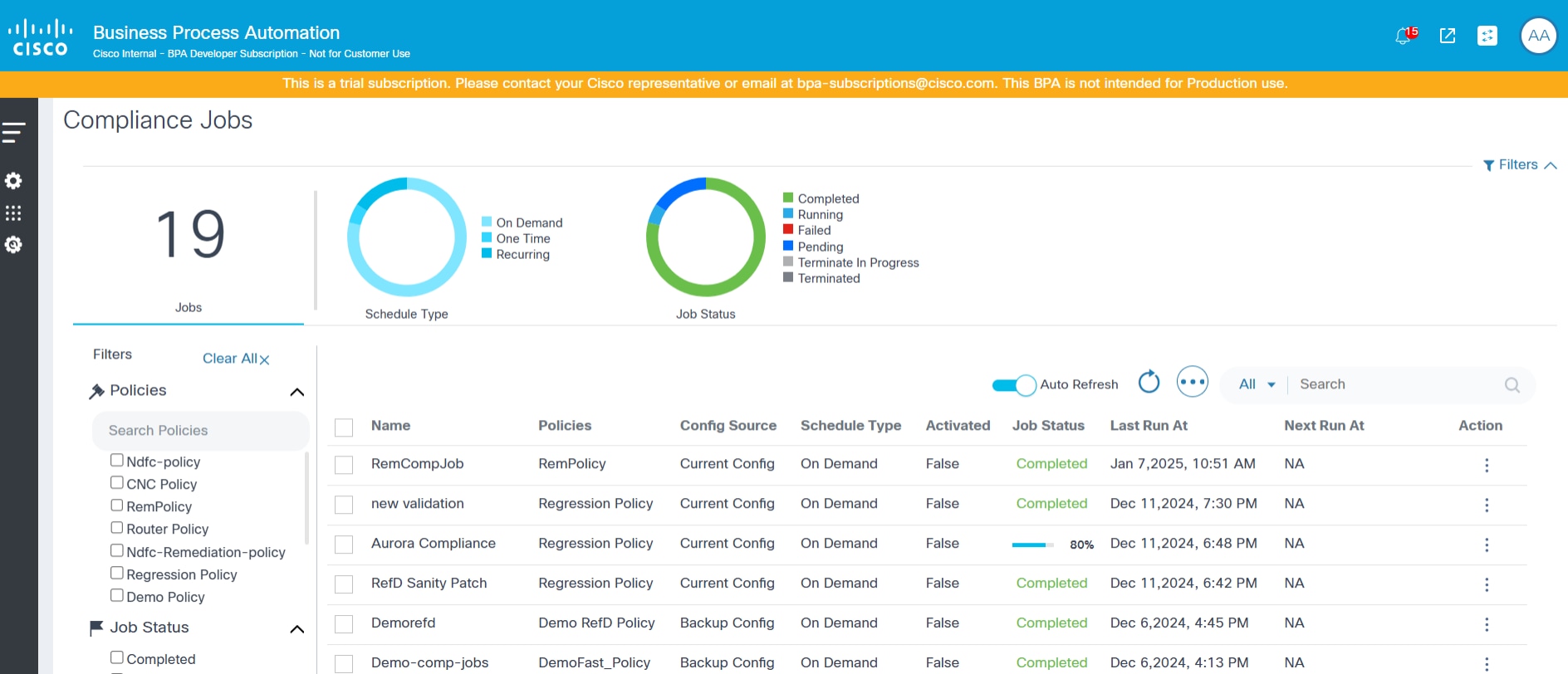

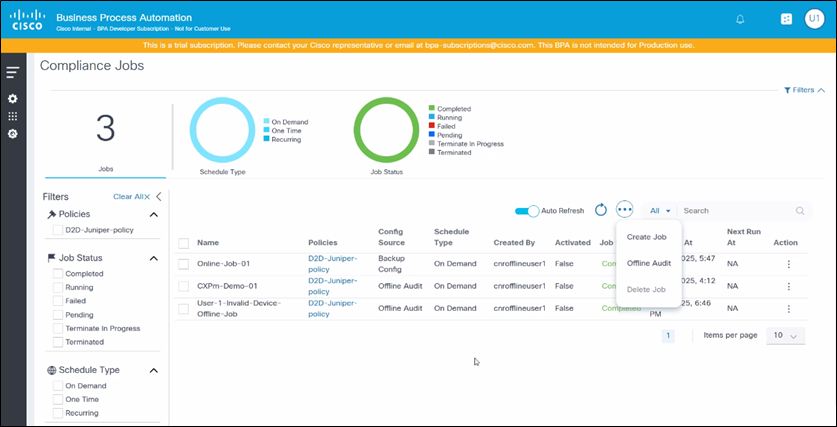

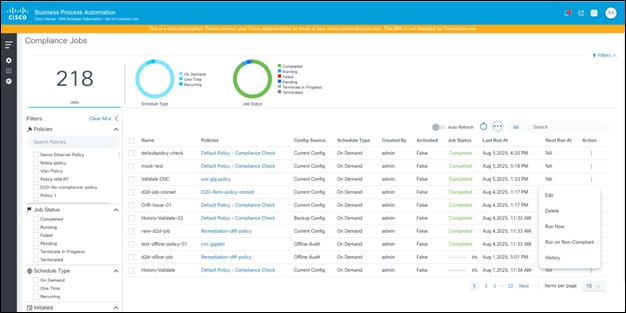

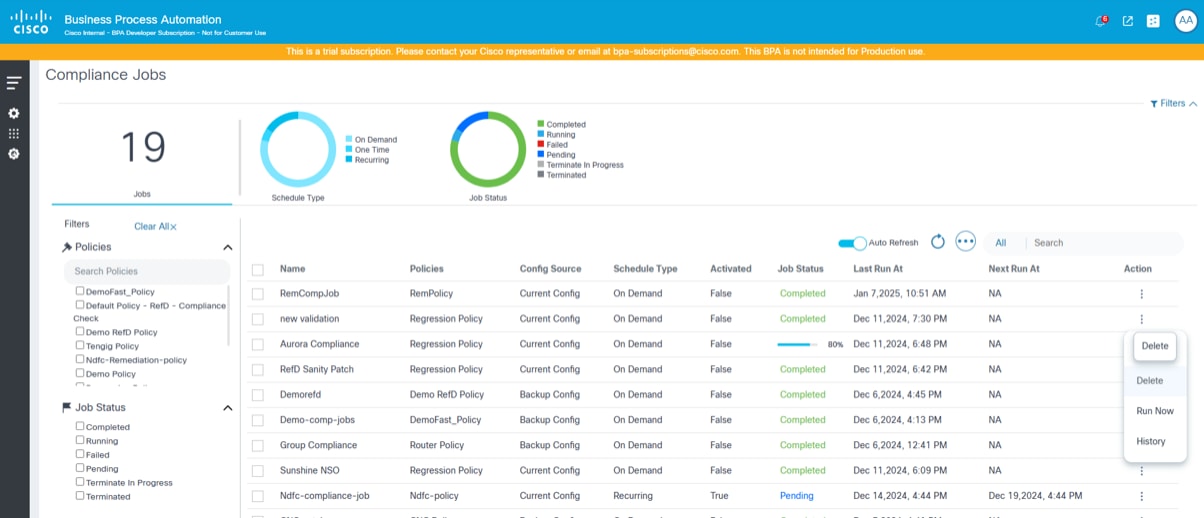

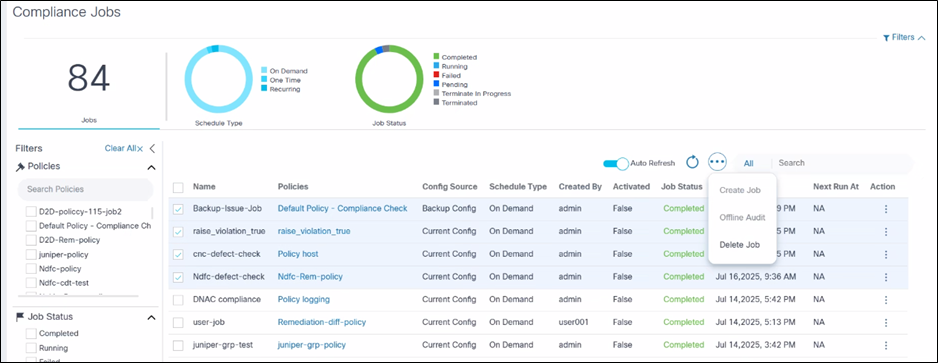

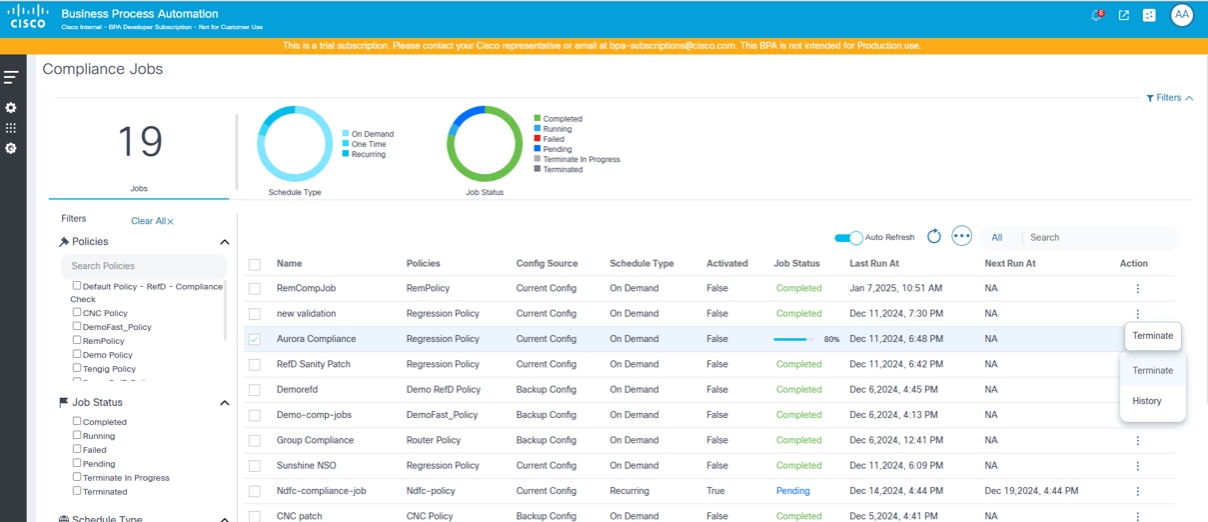

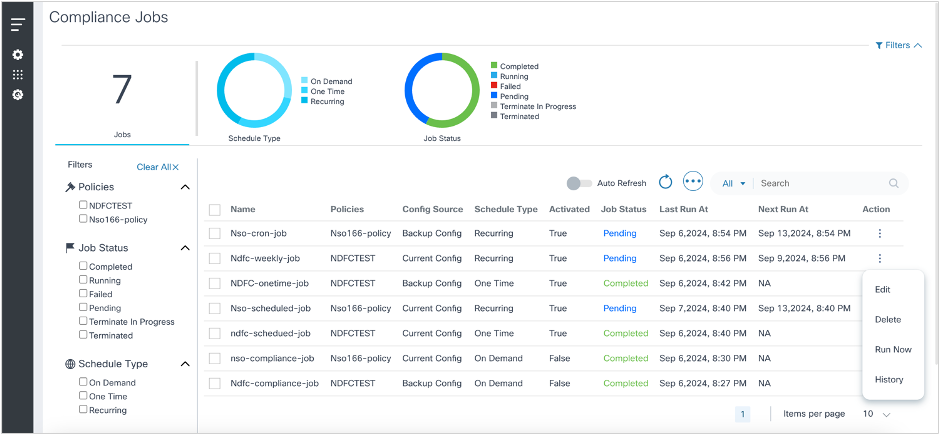

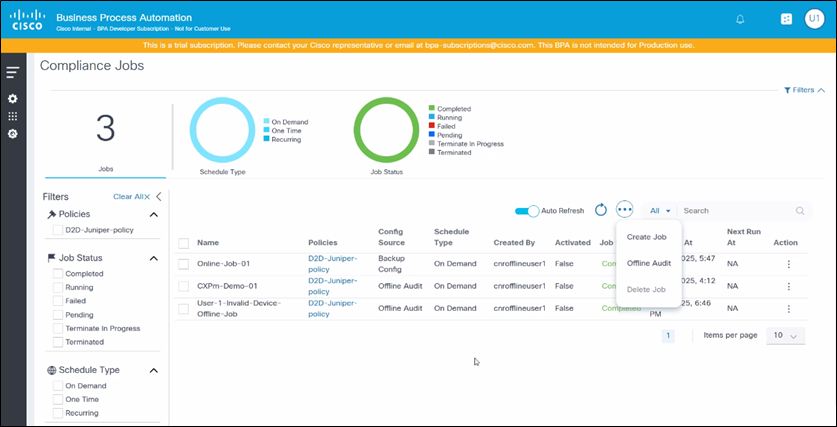

Tâches de conformité

La fonction Tâches de conformité du portail Nouvelle génération est conçue pour aider les utilisateurs à créer, gérer et exécuter des tâches de conformité sur des stratégies et des groupes d'actifs sélectionnés. Ces tâches peuvent être planifiées pour s'exécuter à intervalles réguliers ou exécutées à la demande, ce qui garantit que la conformité de toutes les ressources est vérifiée de manière cohérente.

Fonctionnalités principales

- Lister les tâches de conformité : Afficher toutes les tâches de conformité définies, avec des options d'audit hors connexion, de filtrage, de création, de modification, de suppression et d'exécution des tâches.

- Tâches planifiées et à la demande : Configurez les tâches pour qu'elles s'exécutent à intervalles planifiés ou immédiatement, si nécessaire.

- Contrôle d'accès à granularité fine : L'accès aux tâches de conformité est contrôlé en fonction des autorisations utilisateur, ce qui garantit que les utilisateurs ne voient que les tâches liées aux stratégies auxquelles ils ont accès.

- Options de filtrage : Filtrez les travaux par politiques, statut de travail, type de planification et plage de dates pour faciliter la navigation et la gestion.

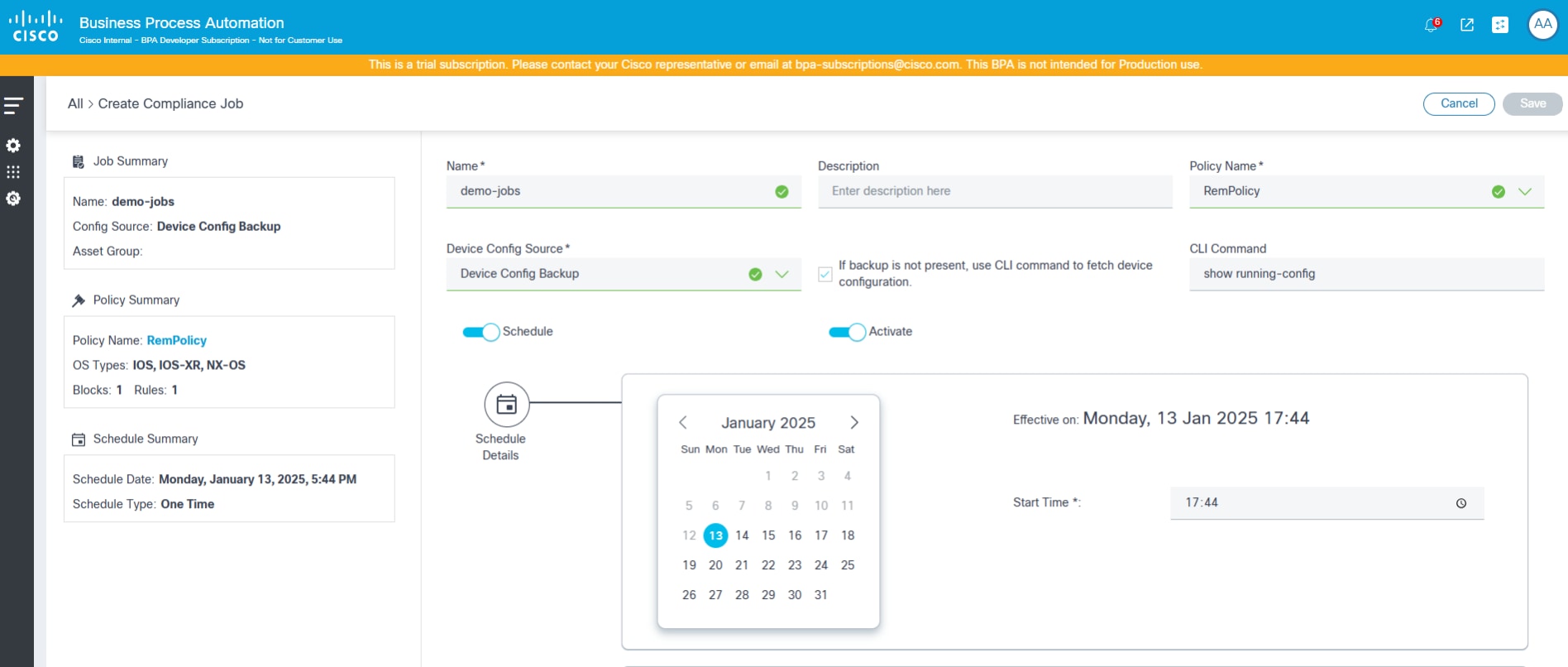

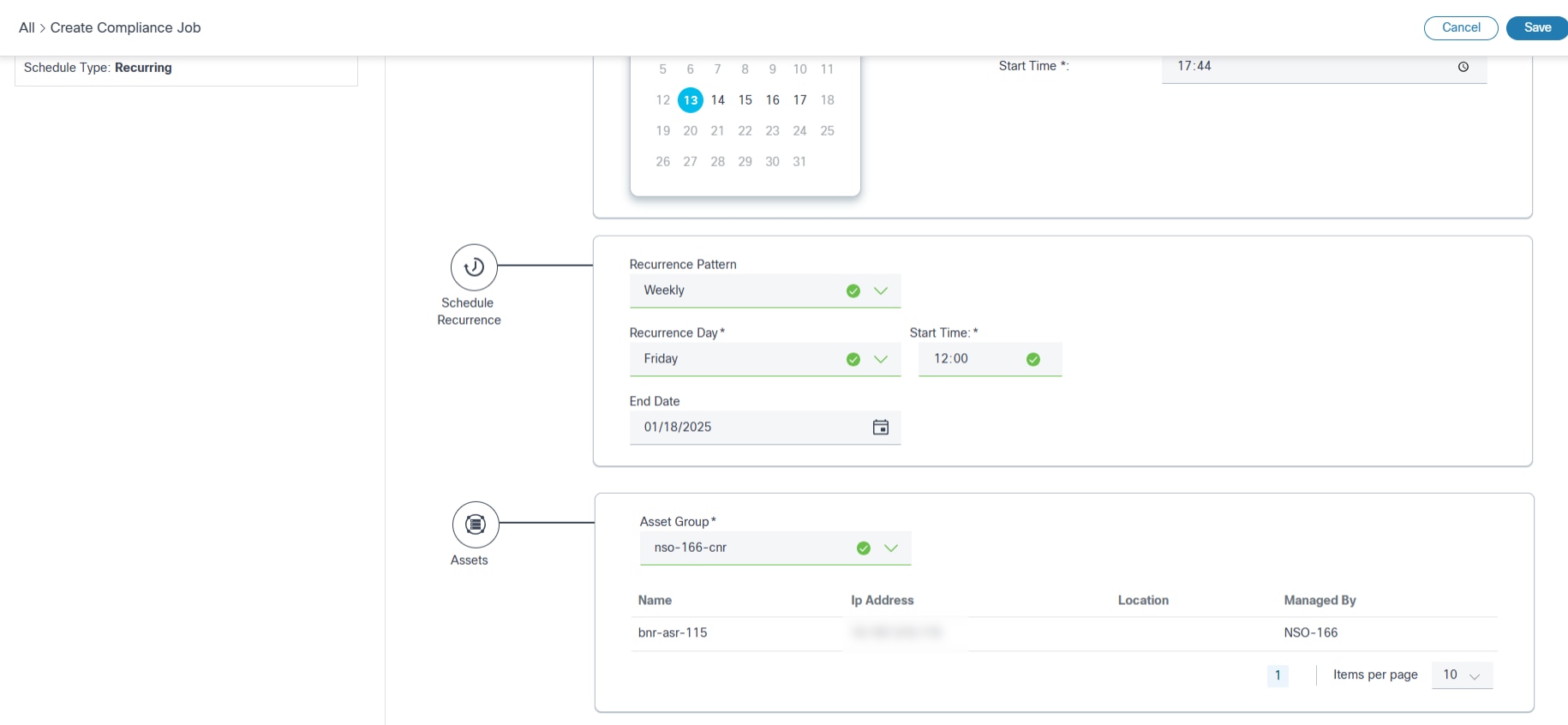

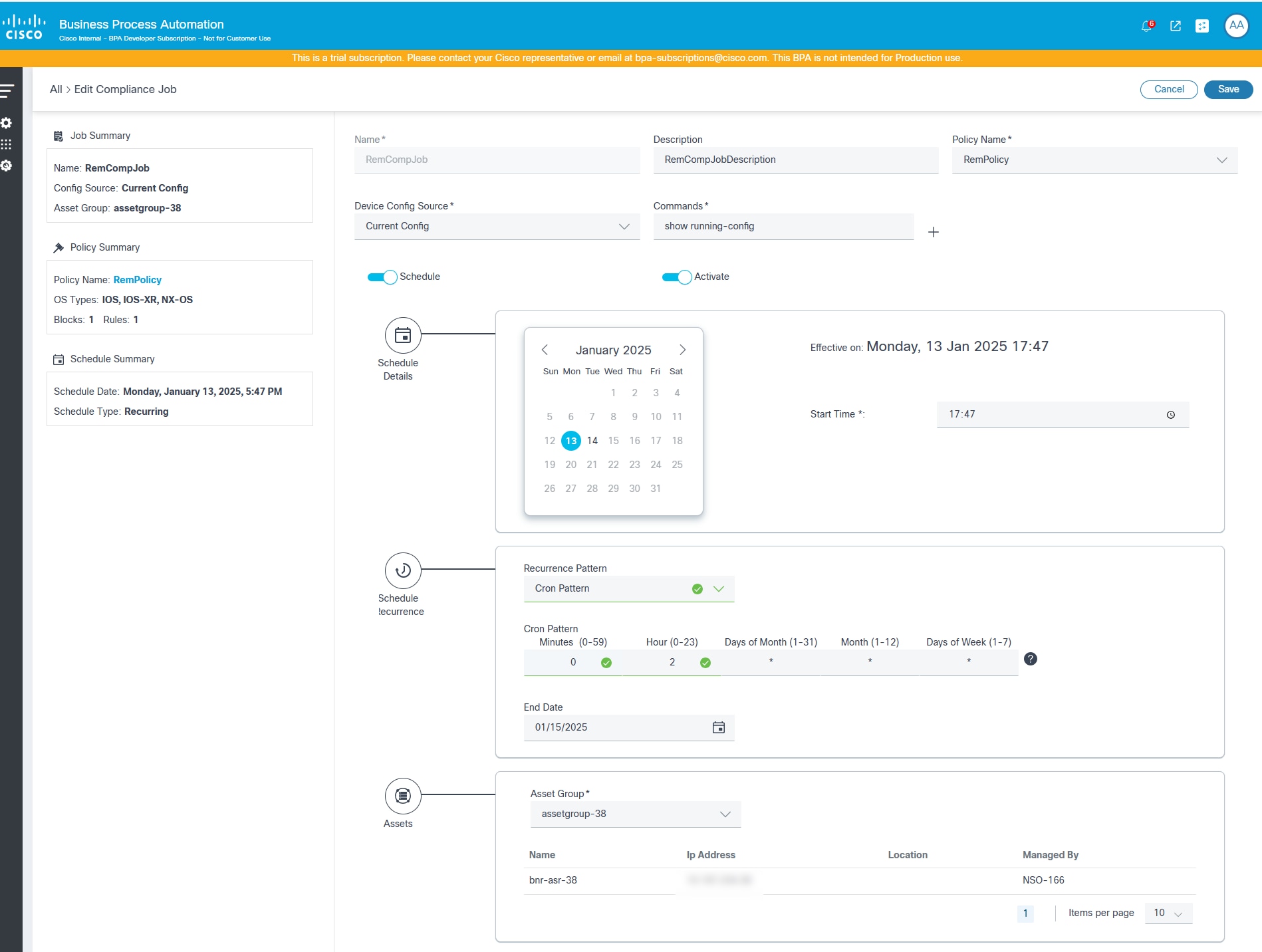

Créer des tâches de conformité

La page Création d'un travail de conformité comporte les attributs suivants :

- Name : Nom de la tâche

- Description: Une description facultative

- Nom de la stratégie : Une liste déroulante pour sélectionner une stratégie à exécuter, potentiellement filtrée par les stratégies d'accès configurées pour l'utilisateur connecté

- Source de configuration du périphérique : Une liste déroulante pour sélectionner la source pour récupérer la configuration du périphérique (configuration actuelle ou sauvegarde de configuration du périphérique) pour exécuter le travail de conformité et une case à cocher pour indiquer s'il faut revenir à une commande CLI si la sauvegarde n'est pas présente.

- Variables définies par l'utilisateur : Zone de texte modifiable pour l'espace de noms disponible lorsque la stratégie sélectionnée comporte des variables définies par l'utilisateur

- Détails de la planification : Section permettant de sélectionner divers paramètres de planification tels que la date/heure de début et de fin, la périodicité, etc.

- Ressources : Section permettant de sélectionner un groupe d'actifs afin d'identifier la liste des périphériques pour exécuter la conformité

- Planification : Activez ou désactivez l'exécution de la tâche dans les délais prévus (ponctuelle ou récurrente). Si elle est désactivée, la tâche est exécutée immédiatement

- Est actif : Indique si la planification sélectionnée est active ou non

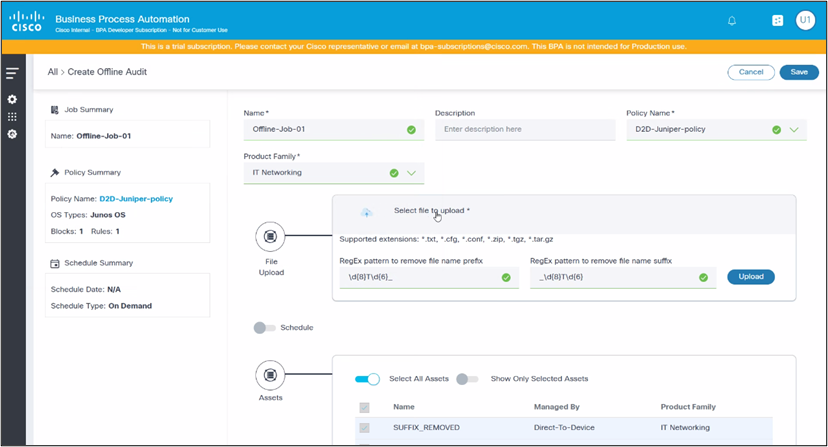

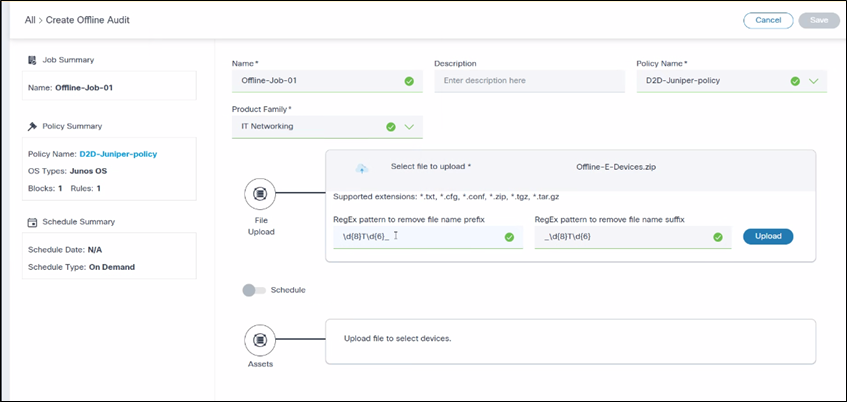

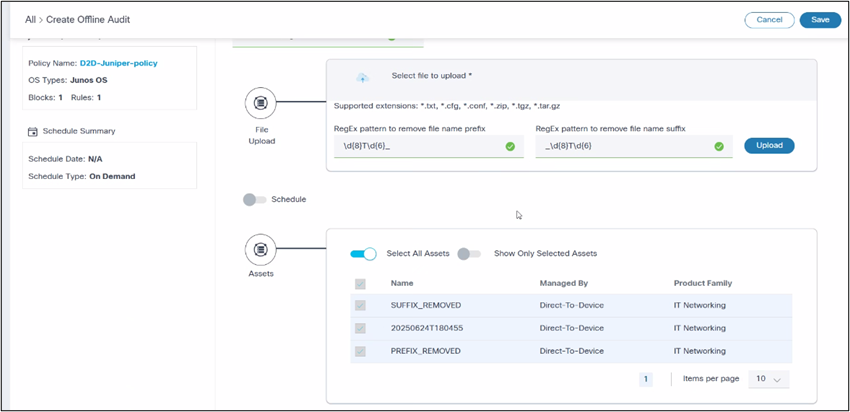

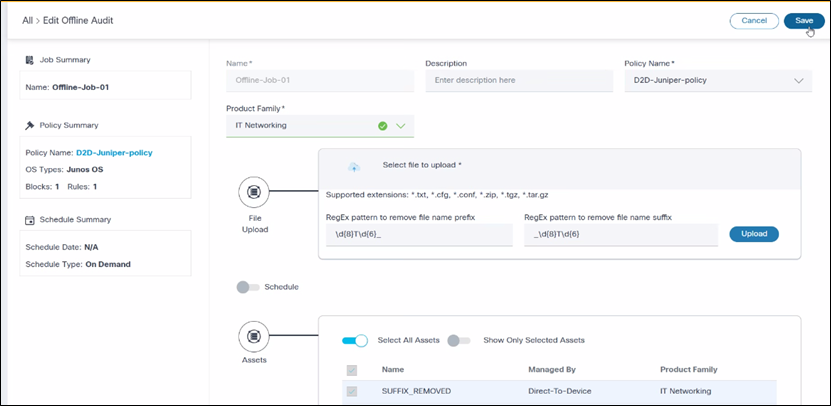

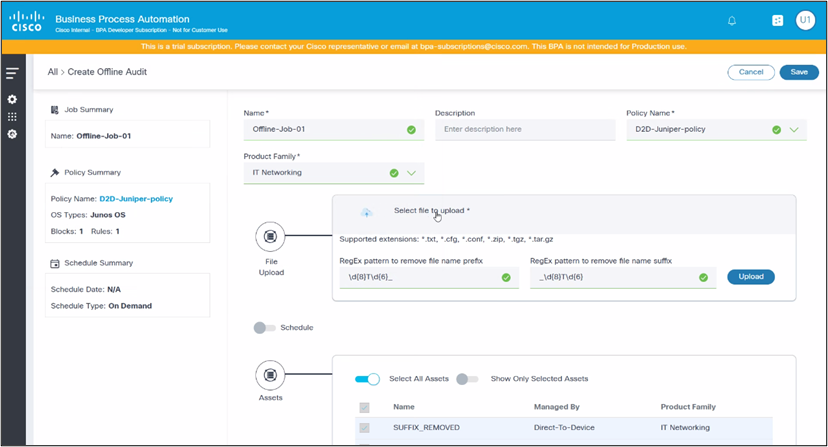

Créer des travaux d'audit hors connexion

La fonctionnalité d'audit hors ligne des travaux de conformité permet aux utilisateurs d'effectuer des contrôles de conformité sur les configurations de périphériques sans exiger l'intégration des périphériques dans le BPA. Les utilisateurs peuvent télécharger manuellement la configuration du périphérique sous forme de fichier. Plusieurs configurations de périphériques peuvent être compressées et téléchargées ensemble sous la forme d'un fichier zip. Une fois téléchargés, ces fichiers de configuration sont analysés et des tâches de conformité peuvent être créées en utilisant le contenu de ces fichiers comme source. Les résultats des audits hors ligne sont ensuite affichés sur le tableau de bord de conformité à côté des résultats d'audit en ligne.

La page Audit hors connexion comporte les attributs suivants :

- Name : Nom de la tâche

- Description: Une description facultative

- Nom de la stratégie : Une liste déroulante pour sélectionner une stratégie à exécuter, potentiellement filtrée par les stratégies d'accès configurées pour l'utilisateur connecté

- Gamme de produits : Une liste déroulante pour sélectionner la gamme de produits

- Téléchargement de fichier : Utiliser la fonction d'audit hors ligne pour télécharger manuellement les fichiers de configuration ; Cette opération est effectuée via une interface de téléchargement dans laquelle vous sélectionnez les fichiers à partir du système local

- Planification : Activer/désactiver la planification

- Ressources : Affiche la liste des périphériques en fonction du contenu du fichier téléchargé

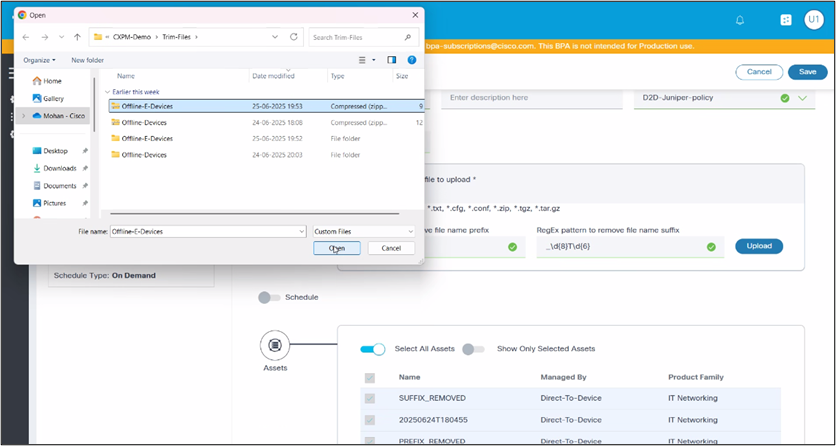

Pour créer des tâches d'audit hors connexion :

- Sélectionnez Audit hors connexion dans l'icône Autres options.

- Cliquez sur Select file to upload pour télécharger les fichiers de configuration.

- Si les fichiers de configuration sont compressés dans un dossier ou une archive, extrayez-les avant de les télécharger.

- Appliquez le modèle Regex pour l'ajustement du nom de fichier (facultatif).

- Cliquez sur Upload (charger). Un message de confirmation s'affiche, indiquant que les fichiers ont été enregistrés dans la base de données et téléchargés avec succès.

- Cliquez sur Enregistrer pour créer la tâche d'audit hors connexion.

Modification des tâches de conformité

Pour modifier des travaux de conformité, suivez les étapes fournies dans Création de travaux de conformité.

Exécuter maintenant ou relancer les tâches de conformité

La grille Tâches de conformité propose une option permettant d'exécuter une tâche à la demande en sélectionnant Exécuter maintenant dans l'icône Autres options. Si une tâche a déjà été exécutée, les utilisateurs peuvent sélectionner Exécuter sur non conforme dans l'icône Autres options. Cette action exécute la tâche de conformité uniquement sur la liste des ressources qui ne sont pas marquées comme entièrement conformes lors de l'exécution précédente.

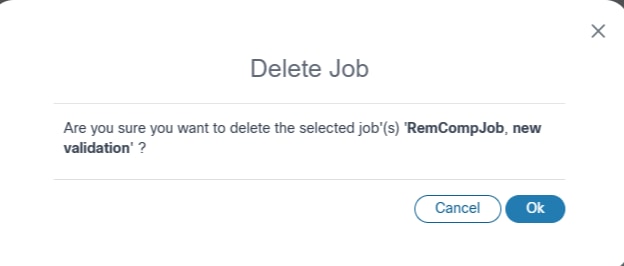

Suppression de travaux de conformité

Le portail permet de supprimer un ou plusieurs travaux de conformité si l'utilisateur dispose du rôle RBAC (Role Based Access Control) correct. Les travaux ne peuvent pas être supprimés lorsqu'une exécution est en cours. Les utilisateurs peuvent choisir de supprimer une ou plusieurs tâches de conformité.

Pour supprimer une tâche de conformité :

- Dans la page Tâches de conformité, sélectionnez l'icône Autres options > Supprimer sur le travail à supprimer.

OU

Pour supprimer plusieurs travaux de conformité, cochez les cases correspondant aux travaux à supprimer et sélectionnez Plus d'options > Supprimer le travail. Une confirmation s'affiche.

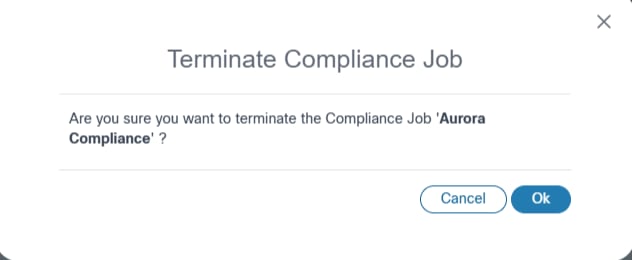

Fin des travaux de conformité

Le portail offre aux utilisateurs la possibilité de mettre fin à l'exécution d'un travail donné. Lorsqu'un travail est terminé, les périphériques en cours d'exécution terminent leur exécution et annulent toutes les autres exécutions de périphériques en file d'attente.

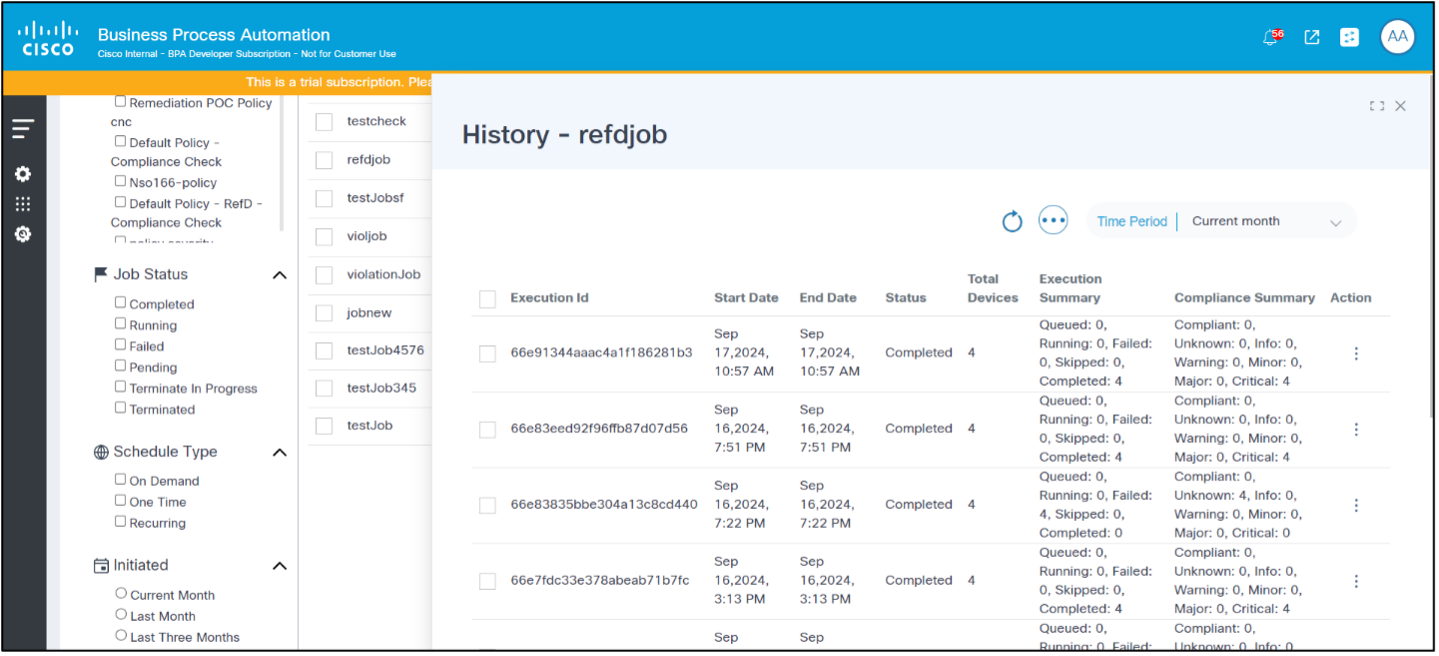

Historique des tâches de conformité

L'option Historique de la tâche de conformité affiche la liste des exécutions pour la tâche sélectionnée, filtrée par la plage de dates programmée.

Pour afficher l'historique d'un travail de conformité, dans la page Tâches de conformité, sélectionnez l'icône Autres options > Historique. La page Historique s'affiche.

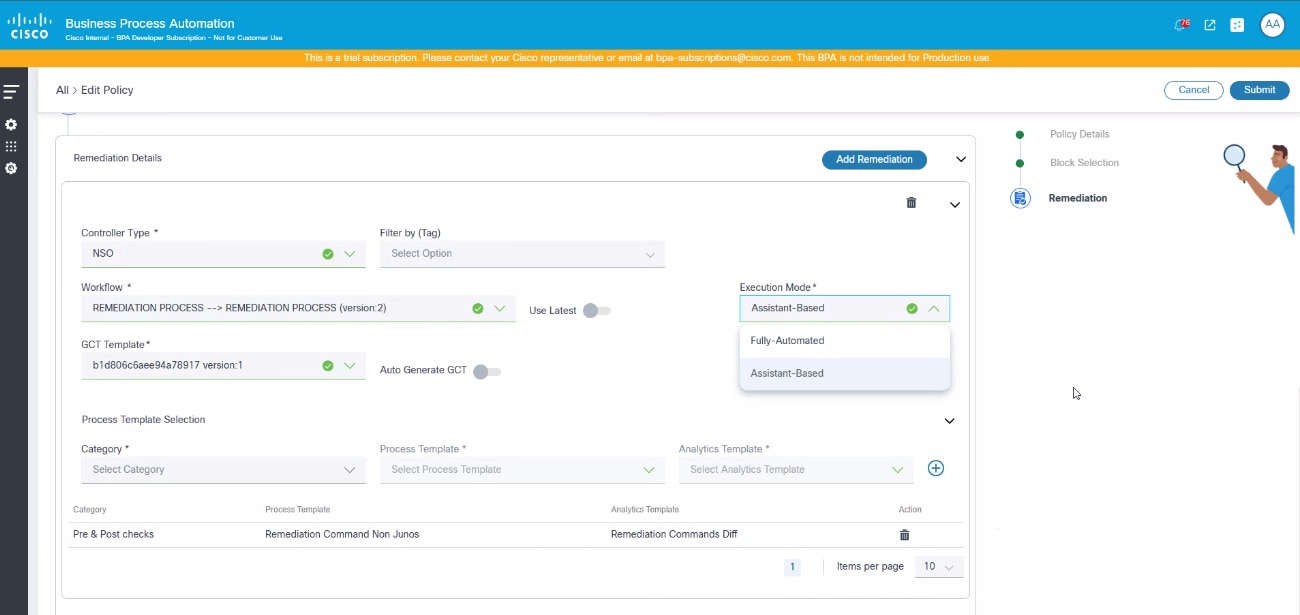

Tâches de correction

L'infrastructure de correction permet aux opérateurs de corriger les violations de conformité répertoriées dans le tableau de bord de conformité. Ce cadre utilise des workflows, des GCT et des modèles de processus.

Diagramme de flux de résolution de configuration

L'exemple d'utilisation Correction de la configuration permet aux opérateurs de corriger les violations de configuration sur les périphériques à l'aide des travaux de résolution. La stratégie de conformité est d'abord configurée avec le workflow approprié, les modèles GCT et les modèles de processus par type de contrôleur. Une tâche de correction est exécutée pour une stratégie sur une liste de ressources affectées. Pendant la conversion, les valeurs à appliquer sur un périphérique peuvent être extraites à partir de diverses sources de données, y compris le résultat de l'exécution de la conformité, l'application RefD et la configuration de périphérique existante. Le workflow peut être personnalisé en fonction des besoins spécifiques du client afin de prendre en charge des étapes supplémentaires lors de la correction.

Les étapes les plus importantes de la fonction de conversion sont expliquées ci-dessous :

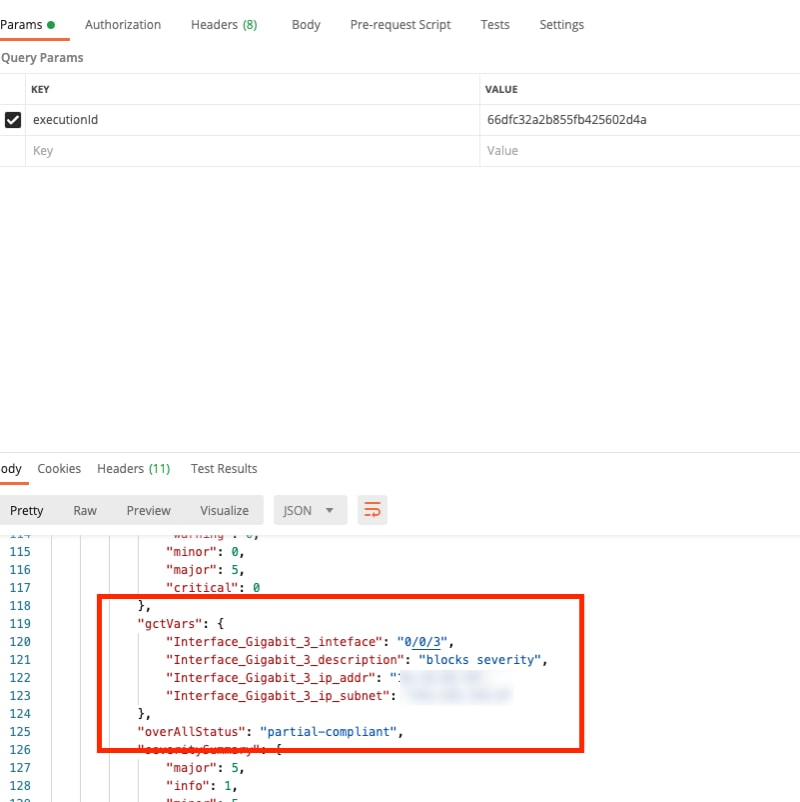

Modèle GCT

Les GCT sont une fonctionnalité de base BPA utilisée pour appliquer des modifications de configuration sur les périphériques à l'aide de modèles spécifiques au contrôleur.

- Création d'un modèle GCT qui met à jour les configurations des périphériques et résout les violations de conformité

- La structure prend en charge le mappage automatique des variables si les variables du modèle GCT respectent la syntaxe suivante :

- Pour les blocs de configuration à un seul périphérique : <>_<>. Exemple : adr_ipv4_interface_gestion, sous-réseau_ipv4_interface_gestion

- Plusieurs blocs de configuration de périphériques sont prévus pour une prochaine version

- Si les champs « Nom de l'identificateur de bloc » et « Nom de la variable du bloc » contiennent des espaces, ces espaces doivent être remplacés par des traits de soulignement (« _ ») (par exemple, si « Nom de l'identificateur de bloc » est « Interface de gestion » et que « Nom de la variable » est « IPV4_ADDR », le nom de la variable dans le GCT doit être « Interface de gestion_IPV4_ADDR »)

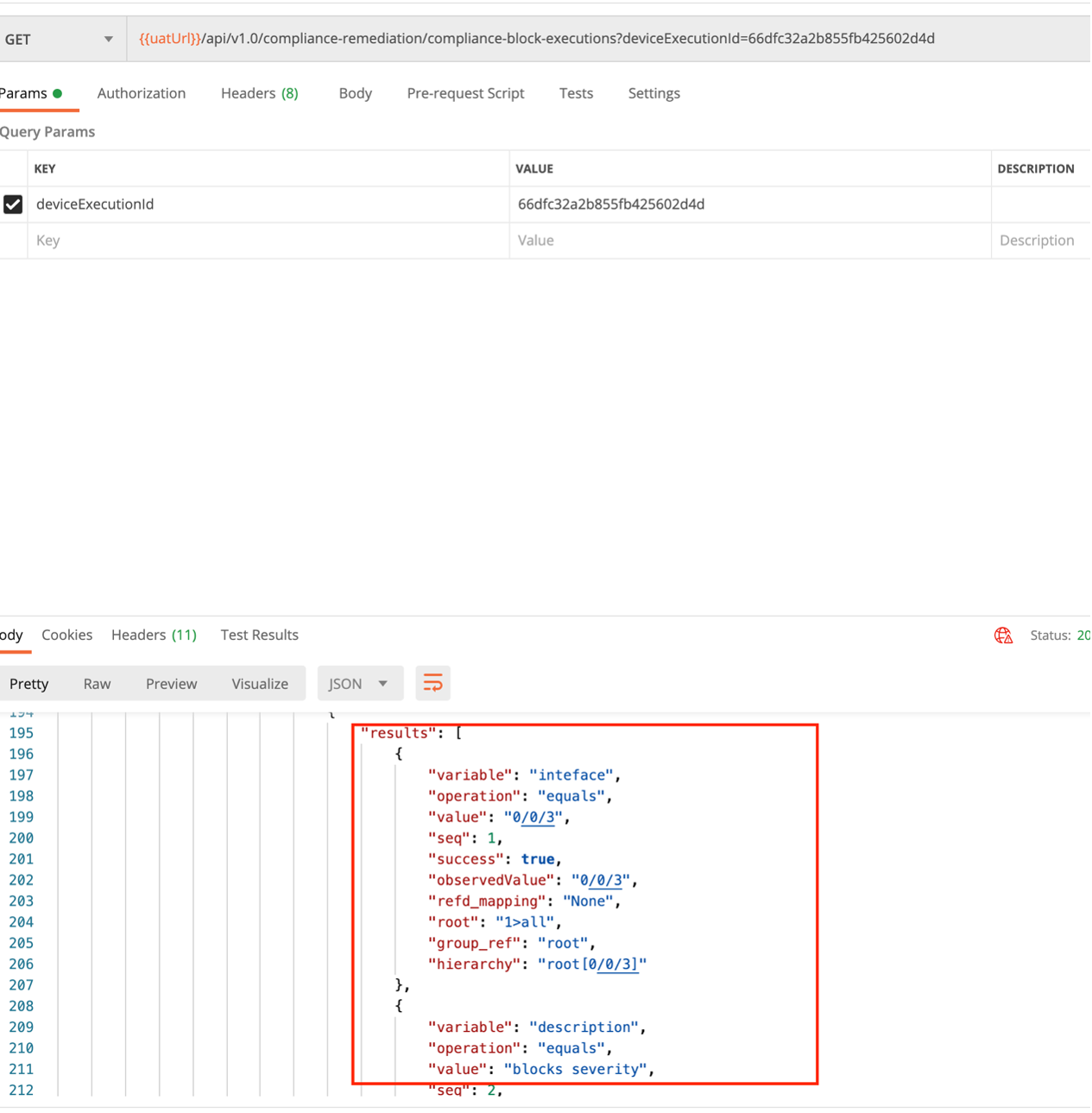

- Les utilisateurs peuvent vérifier la sortie « gctVars » de l'exécution du dispositif de conformité pour voir si la syntaxe et les mappages des variables GCT sont corrects ; Pour obtenir l'exécution du périphérique de conformité, utilisez les API REST suivantes :

- Obtenir les exécutions pour trouver l'ID d'exécution

- URL: /api/v1.0/compliance-remediation/compliance-executions

- Méthode : GET

- Obtenir les exécutions de périphériques en utilisant l'ID d'exécution

- URL: https://<>/bpa/api/v1.0/compliance-remédiation/compliance-device-exécutions?executionId=<>

- Méthode : GET

- Obtenir les exécutions pour trouver l'ID d'exécution

- Pour récupérer les variables du bloc, utilisez l'API REST suivante :

- URL: https://<>/bpa/api/v1.0/compliance-remédiation/utils/schema

- Méthode : POST

- Body (Corps) : {«blockName» : « << nom du bloc >> » }

- Validez les modèles GCT en appliquant les modèles aux périphériques pour l'exécution à sec et la validation

- Configurez les modèles GCT ci-dessus dans la stratégie de conformité

Workflows

L'infrastructure de correction fournit les workflows de référence prêts à l'emploi suivants :

- PROCESSUS DE CORRECTION : Ce workflow présente l'ensemble commun des étapes impliquées dans l'exécution de la conversion.

- SOUS-PROCESSUS DE CORRECTION : Ce workflow contient des tâches d'affectation de variables, d'exécution à sec GCT et de validation GCT qui peuvent être personnalisées par d'autres équipes en fonction des besoins.

Les deux workflows peuvent être utilisés tels quels, mis à jour ou remplacés en fonction des besoins du client.

Modèles de processus

Les modèles de processus et les modèles d'analyse peuvent être configurés par rapport à la stratégie pour exécuter des vérifications avant et après et comparer les résultats.

Politiques

La stratégie CnR relie les workflows, les modèles GCT et les modèles de processus par type de périphérique, qui peuvent être utilisés pour corriger la configuration à l'aide de tâches.

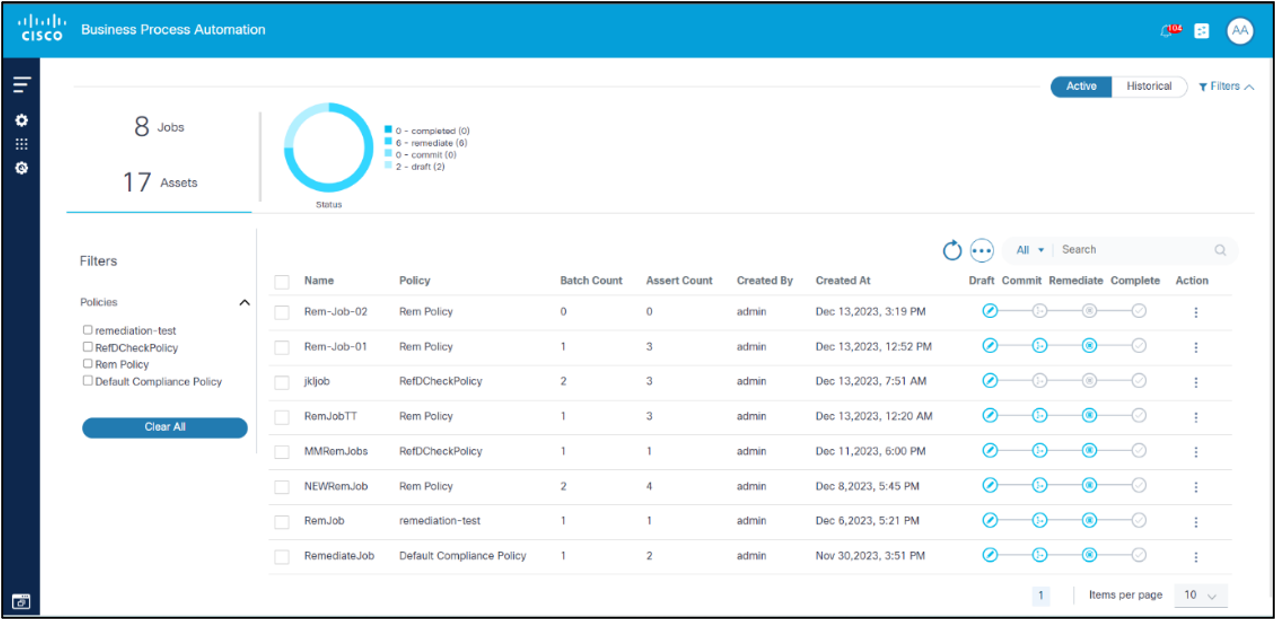

Tâches de correction

Les tâches de conversion aident les opérateurs à appliquer des stratégies de conversion à une liste sélectionnée d'actifs affectés. Le travail de résolution peut être exécuté à la demande ou selon les prévisions. Au moment de l'exécution, le workflow de conversion peut extraire des données de diverses sources, notamment les détails du périphérique, les détails de l'exécution de la conformité et l'infrastructure RefD.

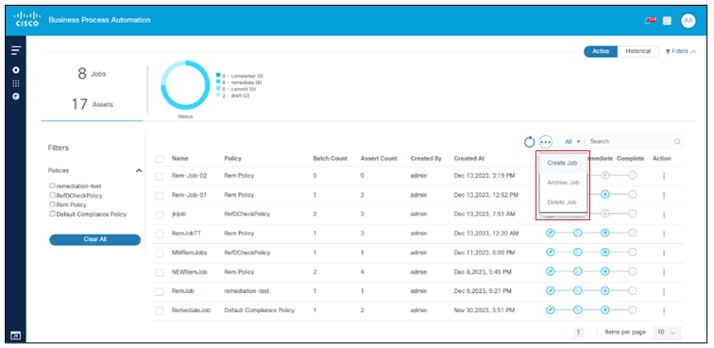

Liste des travaux de résolution

Les utilisateurs peuvent filtrer, trier et afficher les travaux de résolution créés dans le tableau de bord comme suit :

- Tâches : Affiche le nombre total de tâches créées

- Ressources : Affiche le total des ressources créées

- État : Affiche les tâches par statut

- Actif et historique : Affiche les tâches actives ou historiques (inactives), en fonction de la sélection

- Stratégies : Filtre les tâches de résolution par stratégies

- Grille principale : Affiche la liste par défaut des travaux qui peuvent être triés en cliquant sur l'en-tête et inclut une recherche par nom et politique avec paginations

- Actions: Les tâches peuvent être archivées ou supprimées lorsqu'elles sont à l'état Brouillon ou Terminé ; impossible d'archiver ou de supprimer un travail en cours d'exécution

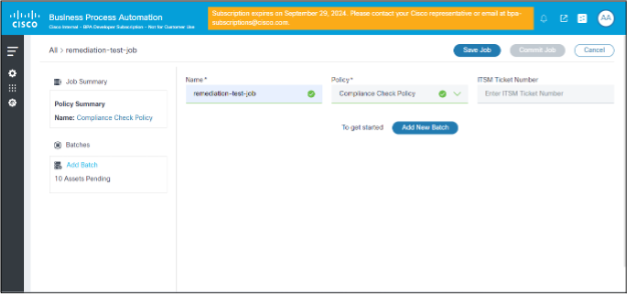

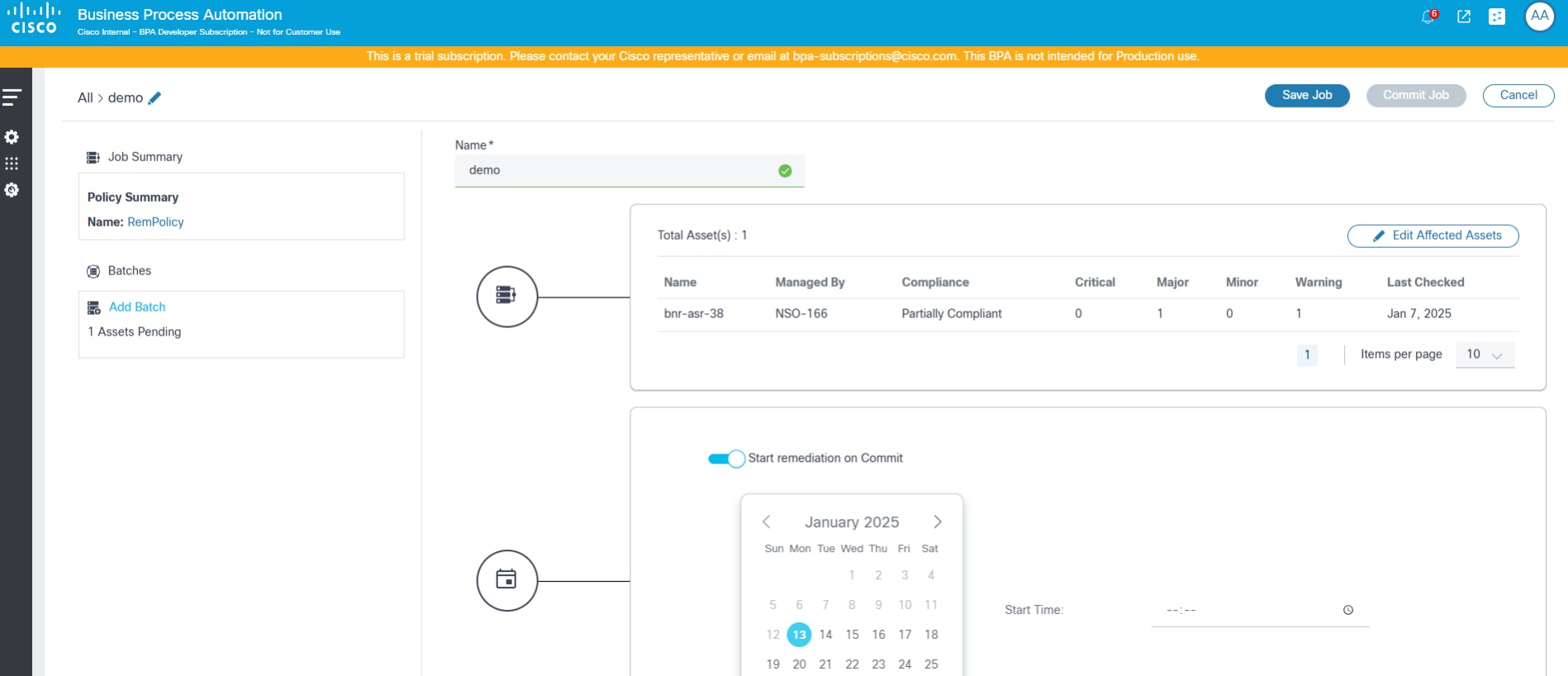

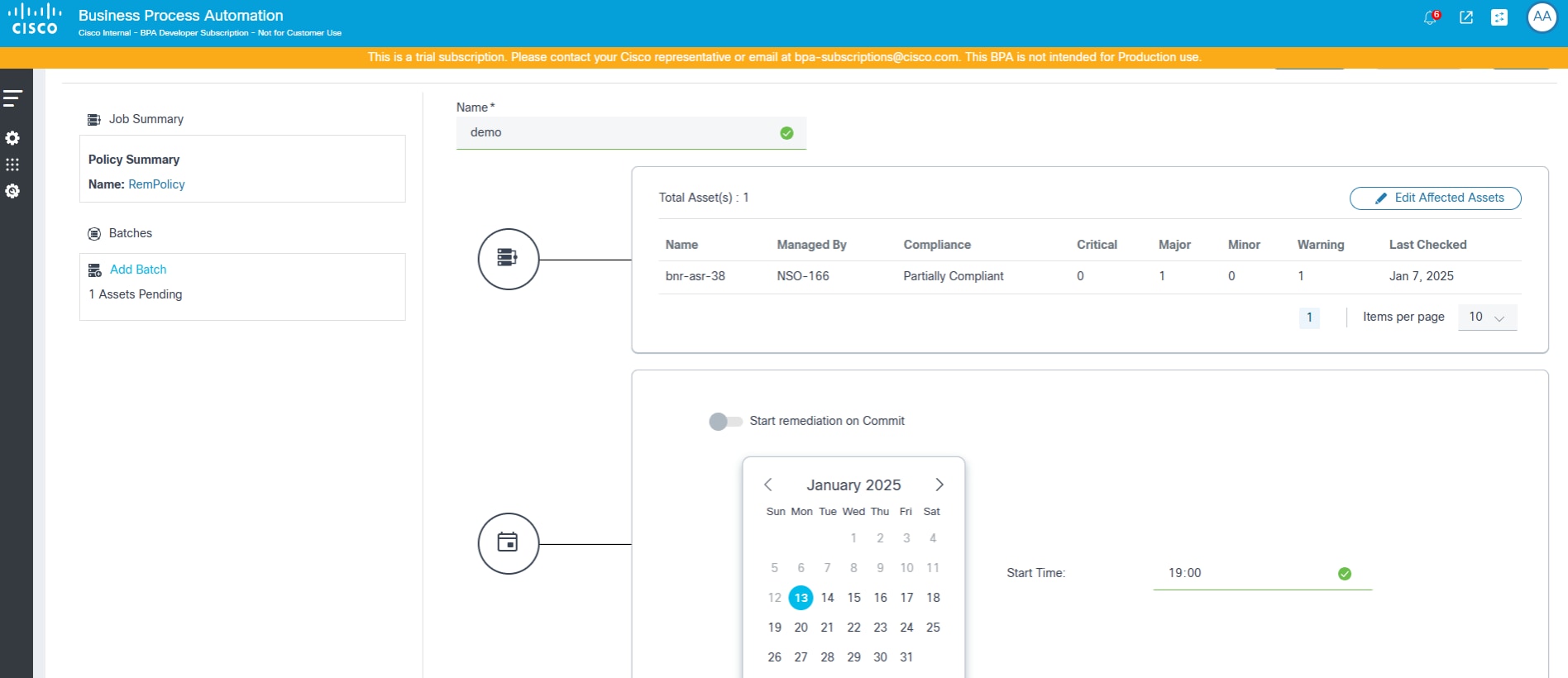

Création et modification de travaux de résolution

Les travaux de résolution sont créés à partir de la page Liste des travaux et peuvent être créés en procédant comme suit :

- Cliquez sur l'icône Autres options > Créer un travail. La page Créer un travail s'affiche.

- Complétez ou modifiez les détails.

- Cliquez sur Enregistrer le travail.

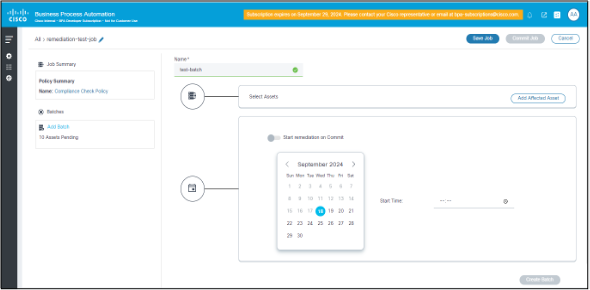

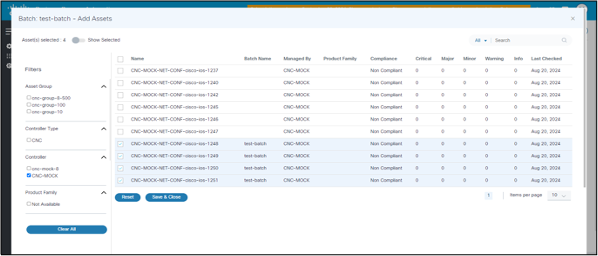

Pour ajouter des lots à des travaux à partir de la page Créer un travail :

- Cliquez sur Ajouter un nouveau lot.

- Saisissez le nom, les détails de l'immobilisation affectée et les détails du programme.

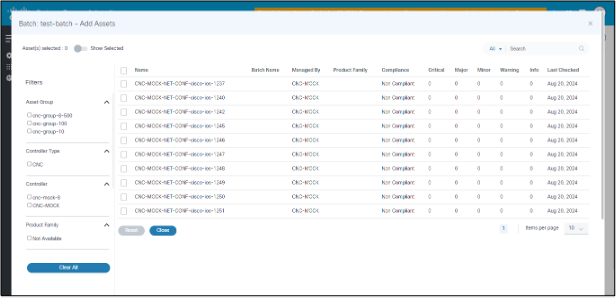

- Cliquez sur Ajouter les ressources affectées.

- Dans la page Détails des ressources, sélectionnez la liste des ressources affectées et cliquez sur Enregistrer le travail.

- Filtrez les ressources en fonction du type de contrôleur, du contrôleur, du groupe d'actifs et de la gamme de produits.

- Une fois les ressources sélectionnées, cliquez sur Save & Close pour revenir à la page précédente.

Une fois les immobilisations affectées ajoutées, le lot peut être exécuté une seule fois, soit lors d'une sauvegarde, soit à une date ultérieure planifiée.

Un même travail de résolution comporte plusieurs lots. Chaque lot peut être démarré lors de la validation ou à une date et une heure planifiées.

Un lot de résolutions en cours de validation peut être exécuté à la demande ou planifié.

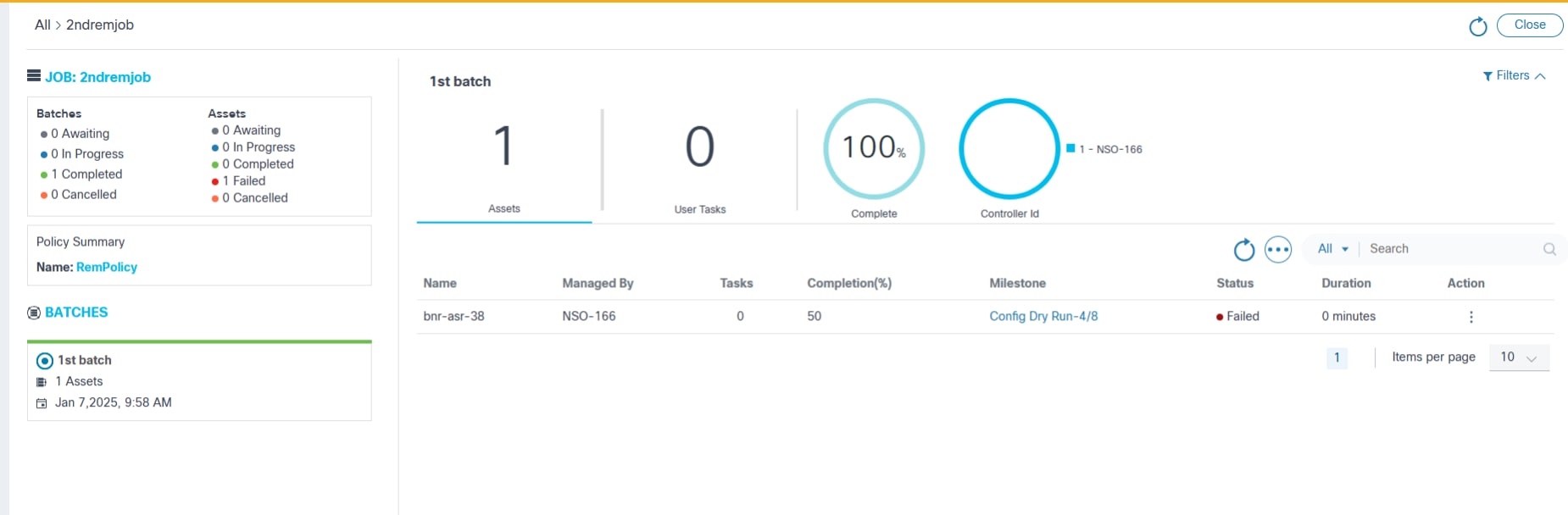

Exécution de la correction : Liste des périphériques

Une fois le travail de résolution validé, son exécution est déclenchée et son état s'affiche dans la page Lister les périphériques sous Travaux de résolution. Les utilisateurs peuvent appliquer des filtres par ID de contrôleur, Nom, Géré par, Gamme de produits.

- TÂCHE : affiche les détails de l'état des lots et des actifs, ainsi que le nom de la stratégie sélectionnée pour exécuter le travail de résolution

- LOTS : affiche la liste des batches dans le cadre de la tâche de conversion en cours

- Actualisation automatique : affiche les options permettant d'actualiser automatiquement la page toutes les 30 secondes si le travail est en cours d'exécution, d'actualiser la page ou d'annuler pour revenir à la page précédente

- Détails de niveau lot : affiche les détails de synthèse au niveau du lot, notamment le nombre total d'actifs, le nombre de tâches utilisateur, le pourcentage d'achèvement et les détails du contrôleur

- Grille de ressources : affiche la vue de la grille des ressources, y compris la tâche utilisateur, le pourcentage de réalisation et le jalon en cours pour chaque ressource

Exécution de la correction : Détails des tâches utilisateur en ligne

Dans la liste des périphériques, la colonne Tâches indique si un utilisateur a des tâches à effectuer.

Pour afficher les détails des tâches utilisateur en ligne :

- Sélectionnez le nombre de tâches. La fenêtre de liste Tâches utilisateur s'affiche.

- Sélectionnez une tâche. La fenêtre Détails des tâches utilisateur s'affiche.

Les actions suivantes peuvent être entreprises à partir de la ligne :

- Terminer

- Réessayer

- Annuler

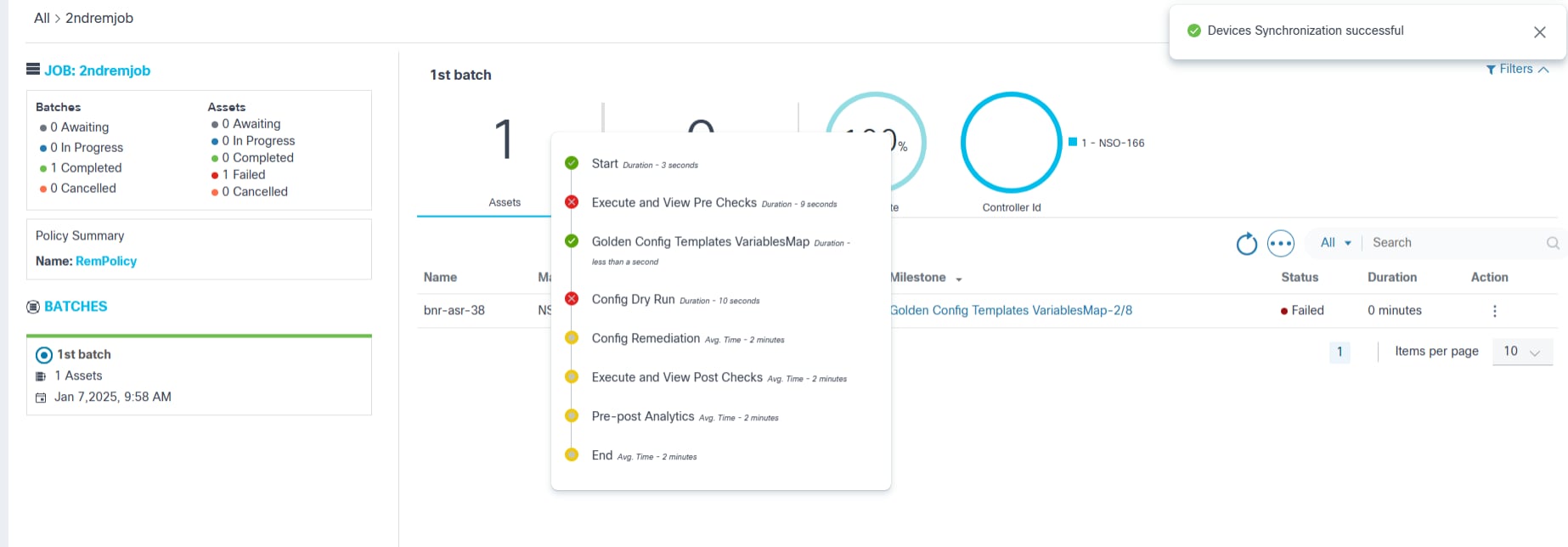

Exécution de la correction : Détails du jalon en ligne

Dans la liste des périphériques, la colonne Jalon indique le jalon actuel lié à la correction du périphérique donné.

Pour afficher les détails des jalons en ligne, sélectionnez la colonne. La fenêtre Détails du jalon s'ouvre.

Les états suivants sont disponibles pour les jalons :

- Non démarré

- Marche

- Terminé

- Échec

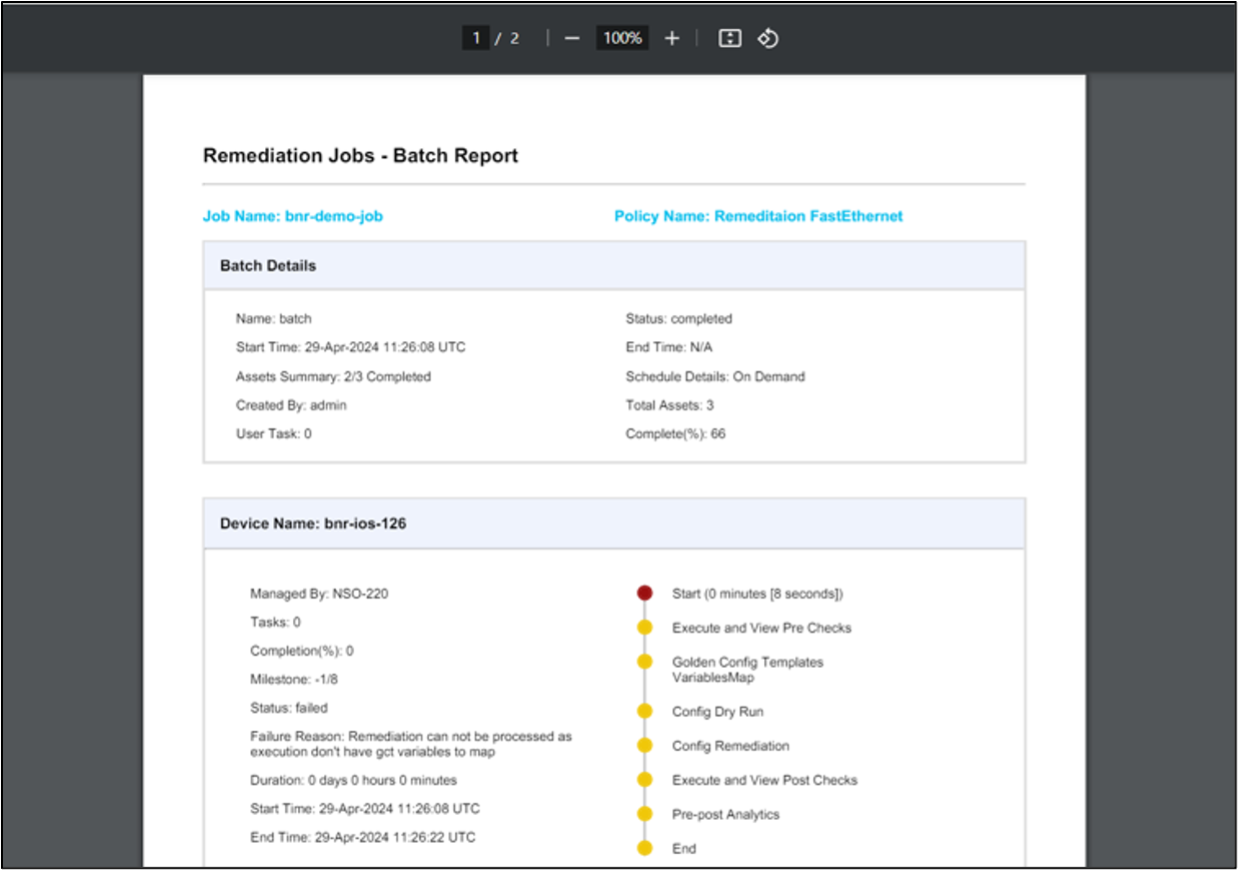

Exécution de la correction : Génération et téléchargement de rapports PDF récapitulatifs sur les lots

Des résumés de lots peuvent être générés et téléchargés.

Pour télécharger le rapport de synthèse au format PDF par lot :

- Cliquez sur l'icône Autres options > Générer un rapport. Le système vérifie en interne si le rapport est prêt. Lorsque le rapport est prêt, l'option Télécharger le rapport est activée.

- Cliquez sur l'icône Autres options > Télécharger le rapport. Le PDF est téléchargé.

Le rapport sur les lots de travaux de résolution contient une section Détails du lot, qui fournit une synthèse du lot de résolution, comme le nom du lot, le nom du lot, les heures de début et de fin, le total des immobilisations et le statut global. Elle est suivie d'une section Device Detail (une section par périphérique) qui inclut le nom du périphérique, l'état de correction spécifique au périphérique, le calendrier, la durée et la liste des jalons, ainsi que l'état.

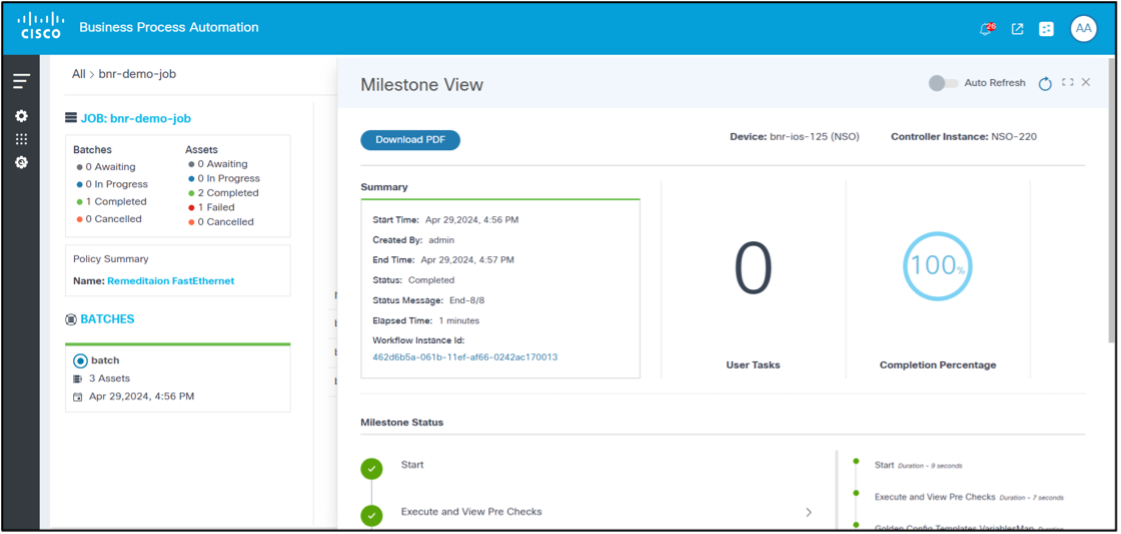

Exécution de la correction : Détails du périphérique

Pour afficher les détails du périphérique pour les jalons, sélectionnez la page Détails du périphérique. La page Milestone View s'affiche.

Un résumé de la correction pour le périphérique donné avec un état de jalon détaillé s'affiche, y compris le résultat de la commande des jalons clés terminés. Par exemple, les sorties de commande du modèle de processus, les sorties de tirage à sec GCT et le contenu de sortie de différence analytique peuvent être affichés.

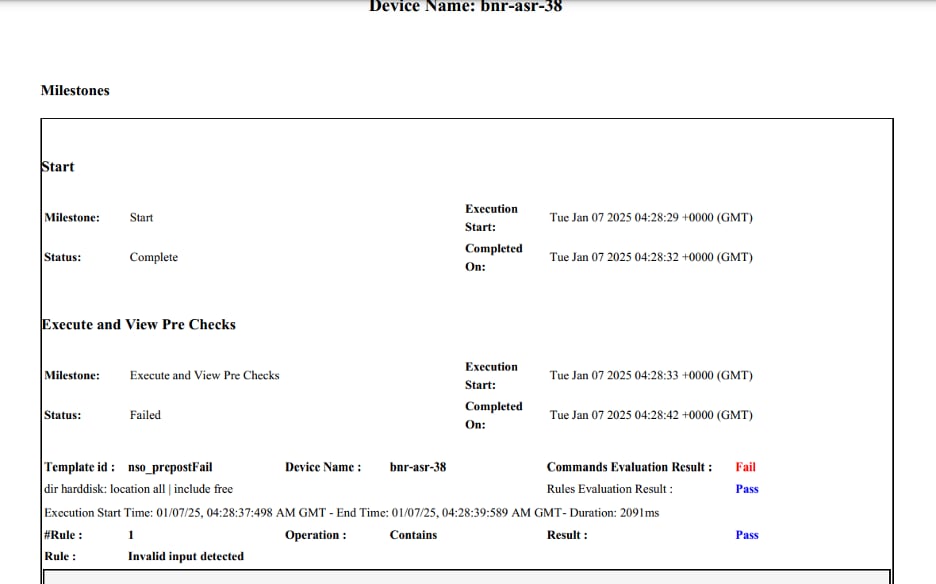

Exécution de la correction : Détails du périphérique - Rapport d'étape

Pour afficher le rapport de jalons :

- Sélectionnez la page Détails du périphérique. La page Milestone View s'affiche.

- Cliquez sur Download PDF. Le rapport d'affichage des jalons est généré et téléchargé comme indiqué ci-dessous.

Ce rapport fournit des détails plus détaillés sur les étapes et le contenu correspondant pour la correction du périphérique sélectionné.

Configuration: Blocs et règles

Fonctionnalité des blocs

Les blocs de configuration sont des éléments essentiels pour créer et appliquer des politiques de conformité dans les systèmes de gestion de réseau. Ils représentent les configurations CLI des périphériques, telles que celles des interfaces, du protocole BGP (Border Gateway Protocol) du routeur, etc. Les principales caractéristiques des blocs de configuration sont les suivantes :

- Modularité : Les blocs de configuration permettent la création de politiques modulaires, ce qui permet aux administrateurs de définir et de gérer des sections distinctes de configurations de périphériques de manière indépendante. Cette modularité simplifie le processus de mise à jour et de maintenance des politiques de conformité.

- Granularité : En divisant les configurations des périphériques en parties plus petites et plus faciles à gérer, les administrateurs peuvent effectuer des contrôles de conformité précis et appliquer des normes spécifiques. Cela garantit que chaque partie de la configuration du périphérique suit les politiques requises.

- Réutilisabilité : Une fois définis, les blocs de configuration peuvent être réutilisés sur plusieurs politiques et périphériques de conformité. Cette réutilisation réduit la redondance et garantit la cohérence de la gestion de la configuration.

- Bloc de configuration statique : Un bloc de configuration statique représente la configuration brute du périphérique sans variables.

Exemple : Le bloc suivant peut être utilisé pour exécuter un contrôle de conformité sur l'interface TwentyFiveGigE0/0/0/31

interface TwentyFiveGigE0/0/0/31 description au01-inv-5g-08 enp94s0f0 no shutdown load-interval 30 l2transport - Bloc de configuration dynamique : Un bloc de configuration dynamique représente la configuration du périphérique qui inclut des variables permettant une plus grande adaptabilité et réutilisation. Ces blocs fonctionnent comme un modèle TTP, s'appliquent aux configurations des périphériques et récupèrent les valeurs des variables. Des conditions peuvent être ajoutées aux règles pour valider ces variables. Référez-vous à https://ttp.readthedocs.io/en/latest/Overview.html pour plus de détails sur le protocole TCP.

Exemple : Le bloc suivant peut être utilisé pour exécuter un contrôle de conformité sur toutes les interfaces TwentyFiveGigE

interface TwentyFiveGigE{{INTERFACE_ID}} description {{DESCRIPTION}} no shutdown load-interval {{LOAD_INTERVAL}} l2transport

Bloc de configuration dynamique avec sous-hiérarchies : Ce bloc fonctionne comme un bloc de configuration dynamique et est utilisé pour récupérer des valeurs à partir de configurations de périphériques qui ont plusieurs hiérarchies.

Exemple : L'exemple suivant illustre la configuration d'un périphérique et le bloc dynamique correspondant utilisé pour extraire des valeurs d'une structure hiérarchique.

Configuration du périphérique avec une structure hiérarchique :

router bgp 12.34

address-family ipv4 unicast

router-id 1.1.1.X

!

vrf CT2S2

rd 102:103

!

neighbor 10.1.102.XXX

remote-as 102.XXX

address-family ipv4 unicast

send-community-ebgp

route-policy vCE102-link1.102 in

route-policy vCE102-link1.102 out

!

!

neighbor 10.2.102.XXX

remote-as 102.XXX

address-family ipv4 unicast

route-policy vCE102-link2.102 in

route-policy vCE102-link2.102 out

!

!

vrf AS65000

rd 102:XXX

!

neighbor 10.1.37.X

remote-as 65000

address-family ipv4 labeled-unicast

route-policy PASS-ALL in

route-policy PASS-ALL outDynamic Block Configuration pour analyser la configuration ci-dessus.

router bgp {{ ASN }}

address-family ipv4 unicast {{ _start_ }}

router-id {{ bgp_rid }}

vrf {{ vrf }}

rd {{ rd }}

neighbor {{ neighbor }}

remote-as {{ neighbor_asn }}

address-family ipv4 unicast {{ _start_ }}

send-community-ebgp {{ send_community_ebgp }}

route-policy {{ RPL_IN }} in

route-policy {{ RPL_OUT }} out

Fonctionnalité des règles

Les règles permettent aux utilisateurs de définir des conditions à valider par rapport aux variables présentes dans un bloc de configuration. Dans le cadre d'une exécution, le moteur de conformité analyse la configuration du dispositif, trouve des instances correspondantes d'instances de bloc de dispositif, lit des valeurs sur les lignes et exécute des conditions définies dans les règles par rapport aux valeurs. Le résultat, qu'il y ait ou non une violation dans les lignes de configuration, est stocké pour être affiché dans le tableau de bord.

Les règles de configuration font désormais partie du cycle de création des blocs. Par conséquent, il n'y a pas de page séparée pour afficher les règles. Les règles peuvent être répertoriées, créées et mises à jour sous la page correspondante de création ou de mise à jour de bloc.

Dans le cadre CnR, les règles jouent un rôle crucial dans la validation des configurations par rapport à des conditions spécifiées. Cette section fournit une vue d'ensemble de la manière dont les règles sont intégrées et gérées dans le système.

- Objectif: Les règles permettent aux utilisateurs de définir les conditions utilisées pour valider les variables présentes dans un bloc de configuration

- Processus d'exécution :

- Le moteur de conformité analyse la configuration du périphérique

- Identifie les instances correspondantes des instances de bloc de périphérique

- Extrait les valeurs des lignes de configuration

- Applique les conditions définies dans les règles à ces valeurs

- Les résultats indiquant les violations sont stockés et affichés dans le tableau de bord

Intégration au cycle de vie des blocs

- Intégration du cycle de vie : Les règles de configuration font désormais partie intégrante du cycle de création des blocs

- Gestion :

- Les règles sont répertoriées, créées et mises à jour directement dans les pages utilisées pour la création ou les mises à jour de blocs

- Il n'existe pas de page dédiée à l'affichage des règles, ce qui permet de rationaliser leur gestion dans le cycle de vie des blocs

Cette intégration garantit que les contrôles de conformité sont intégrés de manière transparente dans le processus de gestion de la configuration, ce qui permet une surveillance et une gestion efficaces des configurations des périphériques par rapport à des règles prédéfinies.

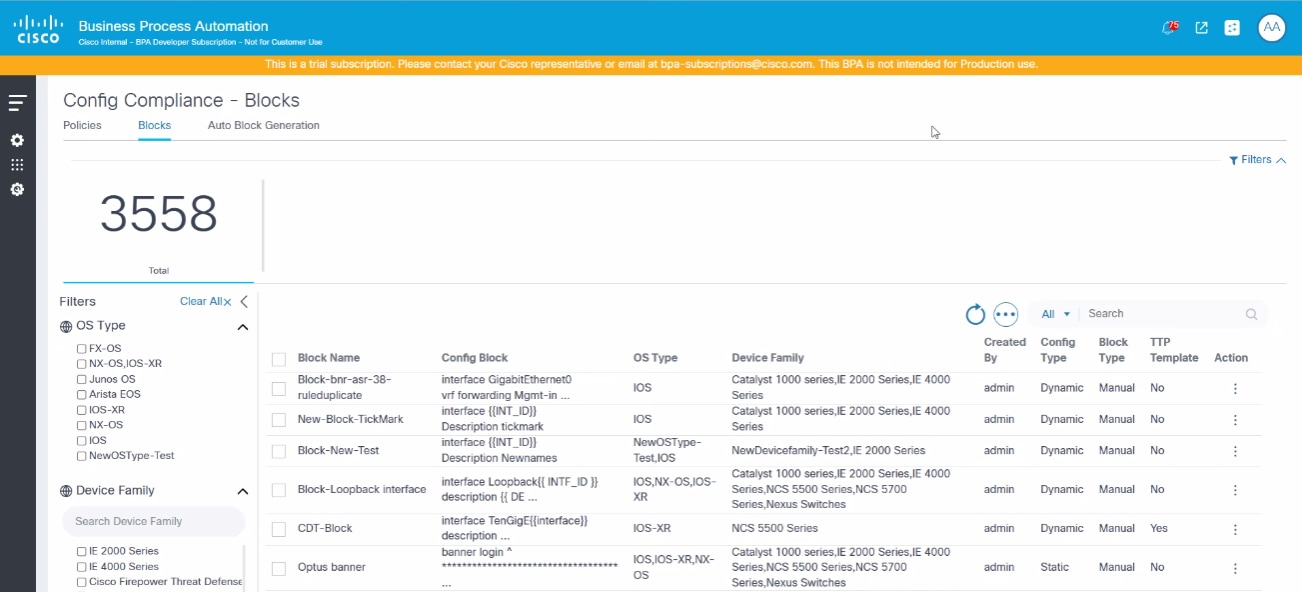

Blocs de liste

La page Blocks répertorie tous les blocs de configuration et fournit des actions pour générer, ajouter, modifier, supprimer, importer et exporter des blocs. Les utilisateurs peuvent filtrer, trier et afficher les détails des blocs.

Détails du bloc de fonctionnalités

- Nombre total : Affiche le nombre total de blocs créés

- Options de filtre :

- Types de système d'exploitation et famille de périphériques : Permet aux utilisateurs de filtrer les blocs en fonction de critères sélectionnés

- Grille principale :

- Affiche une liste de blocs par défaut

- Les utilisateurs peuvent trier la liste en cliquant sur les en-têtes de colonne

- Inclut une fonction de recherche permettant aux utilisateurs de rechercher par tous les attributs ou spécifiquement par nom de bloc

- Prise en charge de la pagination pour une navigation aisée dans la liste

- Actions:

- Modifier : Les utilisateurs peuvent modifier les blocs existants

- DELETE : Les utilisateurs peuvent supprimer des blocs de la liste

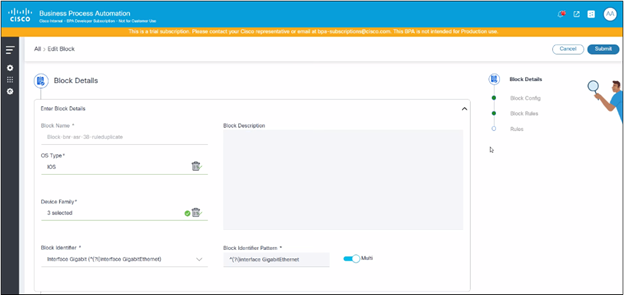

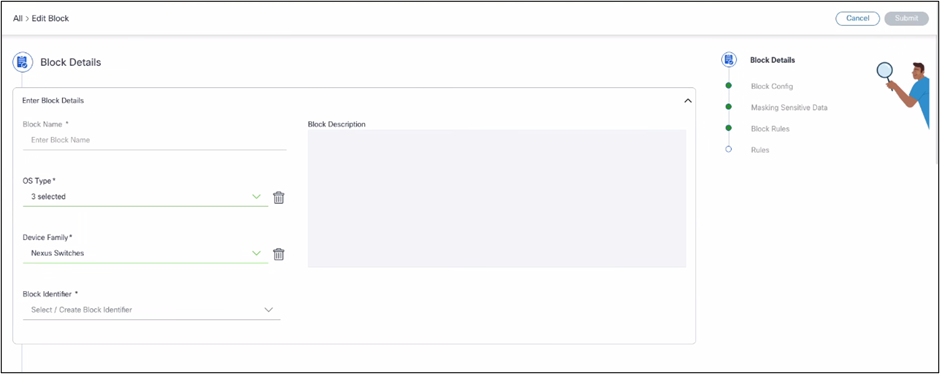

Ajout ou modification de blocs et de règles

La page Ajouter ou Modifier un bloc est conçue pour capturer et gérer des informations essentielles concernant les blocs. Cette page présente les sections suivantes :

- Détails du bloc de base :

La section Détails de base comprend :

- Nom du bloc : Nom désigné pour le bloc

- Description: Brève présentation ou explication de l'objectif ou de la fonctionnalité du bloc

- Type de système d'exploitation : Type de système d'exploitation associé au bloc

- Famille de périphériques : Catégorie ou groupe de périphériques compatibles avec le bloc

- Sélection de l'identificateur de bloc : Options de sélection d'un identificateur unique pour le bloc

- Ajouter ou modifier les détails d'identificateur de bloc : Si aucun identificateur de bloc approprié n'est présent, les utilisateurs peuvent utiliser les mêmes champs pour ajouter ou modifier les détails suivants de l'identificateur de bloc :

- Nom d'identificateur de bloc : Nom spécifique donné à l'identificateur de bloc

- Modèle : Modèle ou format suivi par l'identificateur de bloc

- Multiples : Permet d'indiquer si le bloc de configuration doit être traité comme une configuration multiligne

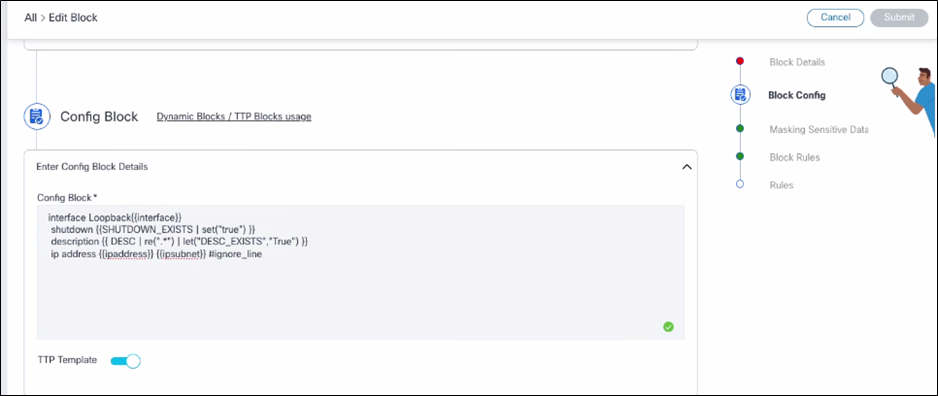

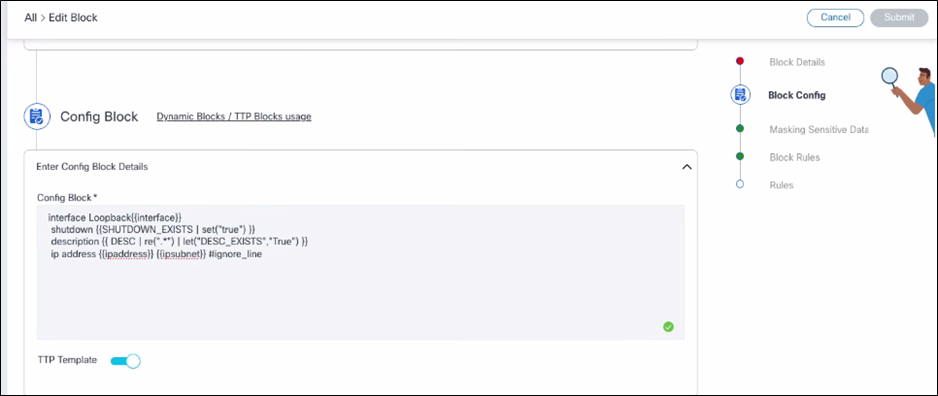

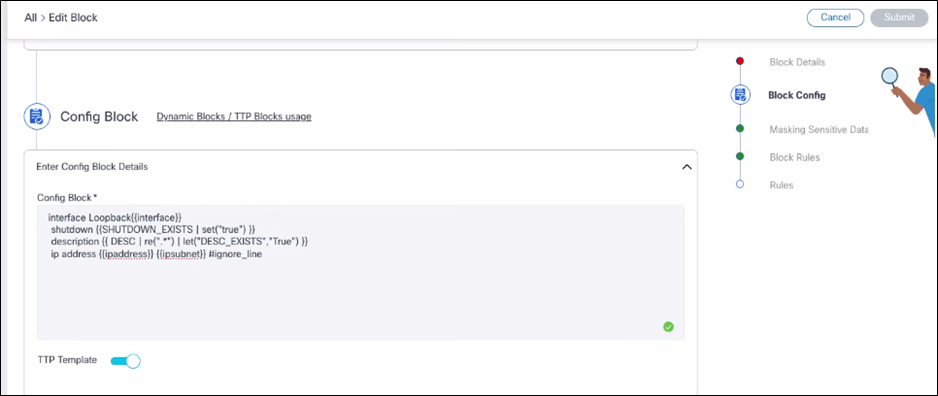

- Bloquer la configuration :

La section Block Config comprend :

- Bloc de configuration : Représente la configuration d'un périphérique, en incorporant différentes variables. Cette configuration décrit la manière dont le périphérique doit être configuré et géré dans le système.

- Modèle TTP : Indique si le bloc est désigné comme modèle de protocole de transformation de modèle (TTP), ce qui permet d'identifier les blocs utilisés comme modèles pour la transformation ou la normalisation des configurations entre les périphériques.

Utilisation de la syntaxe de ligne Ignore

La syntaxe de ligne Ignorer permet aux utilisateurs d'ajouter un commentaire à la fin d'une ligne de configuration spécifique dans un bloc pour indiquer au système d'ignorer les contrôles de conformité ou les violations sur cette ligne. Cela empêche la ligne d'apparaître comme une violation dans les rapports ou le tableau de bord.

Procédez comme suit pour utiliser Ignorer la syntaxe de ligne :

- Localisez la ligne de configuration à exclure des contrôles de conformité (par exemple, adresse IP).

- Ajoutez la ligne en utilisant la syntaxe de commentaire « #ignore_line » à la fin de cette ligne. Exemple : ip address {{ipAddress}} {{ipSubnet}} #ignore_line

Déclenchement D'Une Violation

Cette fonctionnalité d'analyseur de texte modèle (TTP) dans la configuration de bloc peut être utilisée pour indiquer si une violation doit être déclenchée si une ligne particulière existe.

Procédez comme suit pour utiliser la fonctionnalité TTP :

- Dans la section Block Config de la page de création ou de modification de bloc, recherchez la ligne de configuration à contrôler.

- Définissez une variable TCP à l'aide de la commande set ou let comme suit :

- Si la ligne de configuration shutdown existe, utilisez la commande set pour définir une variable comme suit :

shutdown | {{INDICATEUR_ARRÊT | set(« true »)}} » - Si les utilisateurs ont une variable existante dans la ligne de configuration comme description {{DESC}}, utilisez la commande let comme suit :

description {{ DESC | re(«.*«) | let(»DESC_EXISTS», «True») }}

- Si la ligne de configuration shutdown existe, utilisez la commande set pour définir une variable comme suit :

- Utilisez ces variables (SHUTDOWN_FLAG ou DESC_EXISTS dans l'exemple ci-dessus) dans une règle pour déclencher des violations.

Effet :

Une violation est affichée sur la page du tableau de bord si les lignes « shutdown » ou « description config » sont disponibles dans la configuration du périphérique. La gravité de la violation dépend de la sélection effectuée lors de la création de la règle.

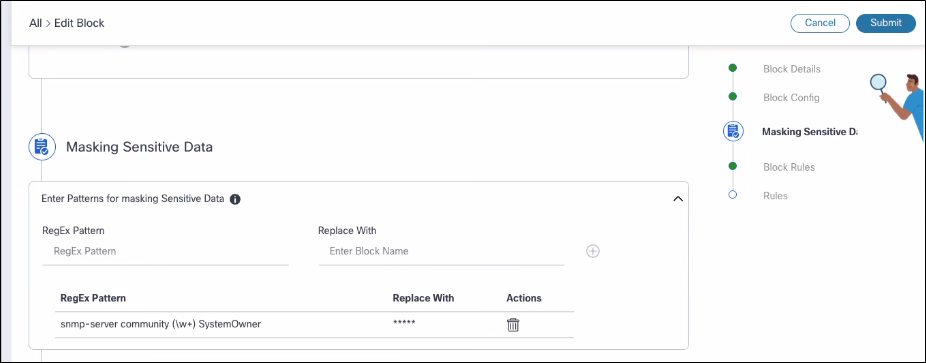

- Masquer les données sensibles :

Les données sensibles au masque sont une fonctionnalité qui permet aux utilisateurs de définir des modèles à l'aide d'expressions régulières pour identifier et masquer des informations sensibles (telles que des mots de passe ou des clés) dans les configurations de périphériques. Cela empêche l'affichage de données sensibles dans des vues de violation ou des différences de configuration de correction en remplaçant les données correspondantes par un masque spécifié (par exemple, « *** »).

Pour masquer les données sensibles, procédez comme suit :

- Dans la section Masquer les données sensibles :

- Ajoutez plusieurs modèles d'expressions régulières (regex) pour identifier les données sensibles

- Spécifiez la chaîne de remplacement pour masquer les données correspondantes (par exemple, ««) Par exemple, le modèle Regex peut être rempli avec un mot de passe (pour correspondre à tout texte commençant par « mot de passe » suivi d'un mot) et le remplacement doit être .

- Ajoutez autant de modèles d'expressions rationnelles que nécessaire ; ils sont affichés sous forme de grille

- Supprimez tout modèle de la liste s'il n'est plus nécessaire.

- Le système utilise les expressions régulières pour rechercher les données de configuration sensibles correspondantes et les remplacer par le masque spécifié (par exemple, « *** »). Ce masquage est utilisé dans les pages suivantes :

- Tableau de bord Conformité > Immobilisations affectées > Page Visualiser les violations : Les données de configuration affichées dans l'interface utilisateur ainsi que le rapport de conformité des ressources généré en fonction de ces détails de violation

- Tableau de bord Conformité > Afficher la configuration de la résolution > Page Afficher la différence de résolution : Les données de configuration du périphérique affichent les données sensibles masquées en fonction des paramètres de masque du bloc

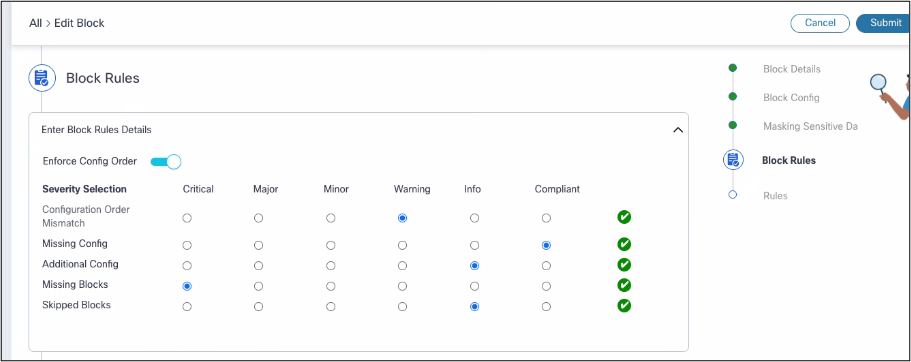

- Règles de blocage (sélection de la gravité) :

La section Règles de blocage comprend :

- Appliquer l'ordre de configuration : S'assure que les lignes de configuration s'affichent dans le bon ordre lors des contrôles de conformité. Le moteur de conformité vérifie la séquence des lignes de configuration par rapport à l'ordre attendu.

- Sélection de la gravité : Permet aux utilisateurs d'attribuer un niveau de gravité aux violations au sein d'un bloc. Les niveaux de gravité permettent de hiérarchiser et de gérer efficacement les problèmes de conformité.

- Non-concordance des ordres de configuration : Identifie les écarts dans l'ordre des lignes de configuration et émet des alertes lorsque la séquence des lignes de configuration des périphériques ne correspond pas à l'ordre attendu.

- Config manquante :

- Détecte les lignes de configuration manquantes

- Met en évidence les lignes de configuration attendues qui sont absentes de la configuration du périphérique

- Vérifie si le bloc de configuration de périphérique complet est manquant ou ne correspond pas à la configuration de bloc définie

- Configuration supplémentaire :

- Identifie les lignes de configuration inattendues

- Affiche les lignes de configuration présentes dans la configuration du périphérique mais non attendues selon la configuration de bloc

- Blocs ignorés :

- Indique les blocs de configuration non vérifiés

- Le bloc est ignoré s'il ne remplit pas les conditions de filtre spécifiées

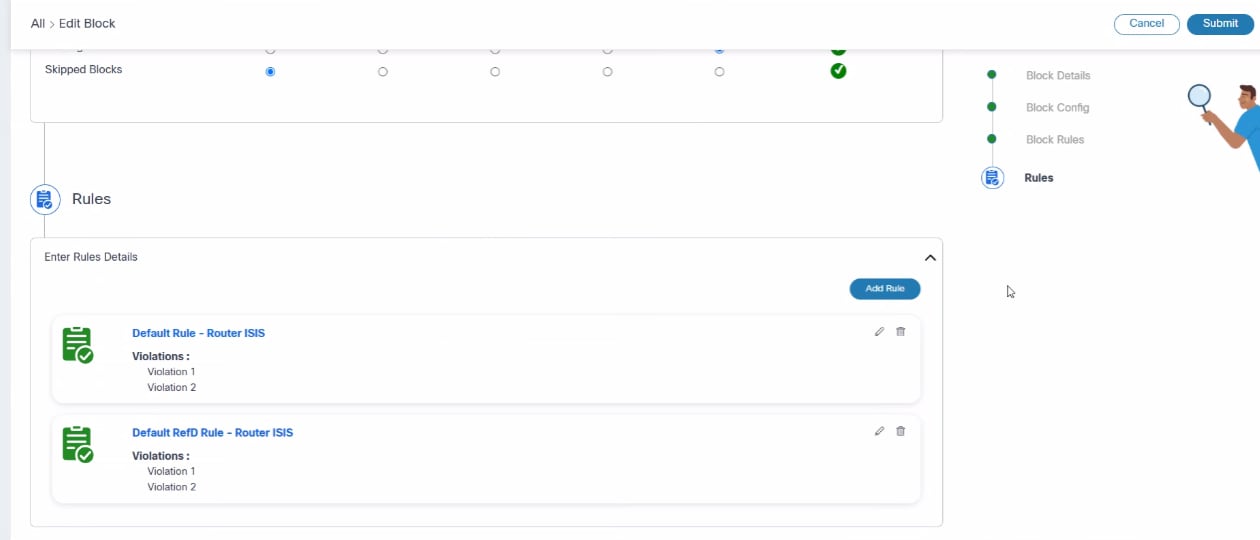

Gestion des règles

Dans l'infrastructure CnR, les utilisateurs peuvent gérer les règles de blocage via l'interface « Ajouter ou modifier des blocs ». Cette fonctionnalité est structurée comme indiqué dans la section ci-dessous :

- Configuration des règles :

- Les utilisateurs peuvent configurer et gérer des règles que le moteur de conformité utilise pour valider les configurations

- Les utilisateurs peuvent créer, modifier ou supprimer des règles selon leurs besoins

- Liste des règles :

- Fournit une liste complète de toutes les règles créées, offrant une visibilité sur leurs détails

- Les utilisateurs peuvent modifier des règles existantes ou supprimer les règles qui ne sont plus nécessaires

Ajouter ou modifier des détails de règle

- Nom de la règle :

- Attribuer un nom unique à la règle pour l'identification

- Ce champ est obligatoire pour garantir que chaque règle peut être reconnue distinctement

- Règle par défaut :

- Spécifier si la règle doit être définie comme règle par défaut

- Les utilisateurs peuvent activer ce paramètre pour que la règle devienne une valeur par défaut dans l'infrastructure de conformité

- Description:

- Fournit un contexte ou des informations supplémentaires sur la règle

- Ce champ est facultatif, mais peut s'avérer utile pour la documentation et la clarté

- Violations :

- Gérer la liste des violations associées à la règle

- Les utilisateurs peuvent ajouter, modifier ou supprimer des violations selon leurs besoins

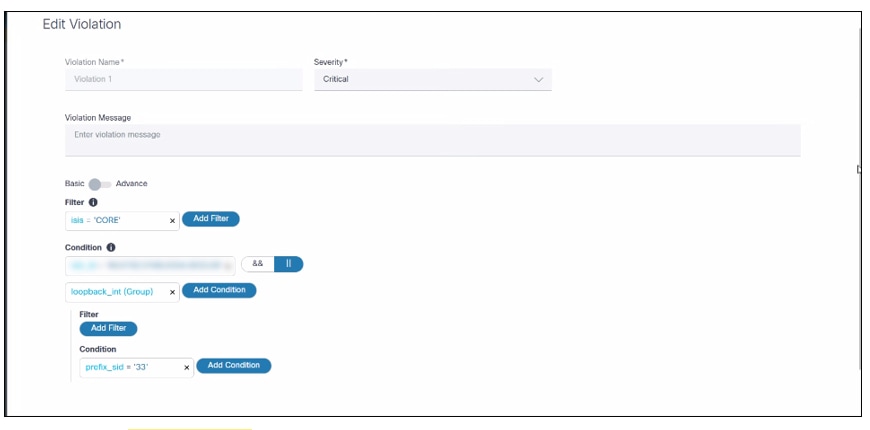

Ajout ou modification de violations de règle

Les violations de règle sont un composant critique de l'exécution de la conformité. Elles détaillent les contrôles spécifiques à effectuer. Vous trouverez ci-dessous un aperçu de la manière dont les violations de règles peuvent être créées et gérées :

- Mode de base :

- Éléments de l'interface utilisateur : Ce mode permet aux utilisateurs de créer des violations de règle à l'aide d'une interface utilisateur graphique (GUI). Cette approche est généralement plus conviviale et plus accessible pour ceux qui préfèrent ne pas s'engager dans le codage.

- Conseils étape par étape : Les utilisateurs sont guidés tout au long du processus de définition des vérifications à l'aide d'éléments d'interface utilisateur prédéfinis.

- Mode avancé :

- Format de code de type JSON : Pour les utilisateurs qui sont à l'aise avec le codage, ce mode permet la création de violations de règles en les tapant dans un format structuré, semblable à JSON.

- Flexibilité et précision : Cette méthode offre plus de souplesse et de précision pour définir des contrôles de règles complexes.

Les violations de règle sont décrites dans les sections suivantes :

- Nom de la violation : Nom de la violation

- Gravité : Définit la gravité de conformité si cette violation échoue pendant une exécution

- Message de violation : Le message s'affiche lorsqu'une vérification de violation échoue

- Critères de filtre de violation : Applique les conditions de violation dans lesquelles des variables de schéma autres que des groupes peuvent être utilisées

- Utilisé dans les critères de filtre pour définir des conditions basées sur des éléments de données individuels qui ne font pas partie d'un groupe

- Permet aux utilisateurs de sélectionner des critères en fonction de la hiérarchie et de la structure des données, assurant ainsi un filtrage précis et pertinent

- Conditions des règles : Conditions réelles de vérification de la conformité dans lesquelles les variables de schéma de groupe et non-groupe peuvent être utilisées

- Les deux types de variables sont utilisés dans les règles pour créer des conditions globales

- Variables de groupe : Autoriser l'application de conditions aux collectes de données connexes, en assurant des contrôles approfondis au sein des groupes structurés

- Variables non-groupe : Autoriser l'application de conditions aux éléments de données indépendants, ce qui offre une certaine souplesse dans l'application des règles

Blocs définis par l'utilisateur dynamiques - Meilleures pratiques

- Assurez-vous que les noms de variable sont uniques dans chaque bloc.

- Évitez d'utiliser des variables dans les noms de groupe.

- Pour les configurations de sous-hiérarchie, utilisez « <group> » dans les blocs.

- Pour capturer des valeurs pour des lignes de configuration similaires dans une seule variable, utilisez la variable comme suit :

{{ <<nom_var>>ligne || jointmatches(',') }}. Placez la ligne de configuration entre{{ start }}et{{ end }}comme indiqué dans l'exemple suivant :

| Configuration du périphérique | Bloquer la configuration |

|---|---|

| ip domain list vrf Mgmt-intf core.cisco.com ip domain list cisco.com ip domain list east.cisco.com ip domain list west.cisco.com |

{{_start_}} ip domain list {{ domaines | _ligne_ | joinmatches(‘,’) }} {{ _end_ }} ip domain list vrf {{ vrf_name }} {{ vrf_domain }} |

- Pour capturer une valeur qui contient des espaces à partir d'une ligne de configuration, utilisez la variable du bloc comme indiqué dans le tableau ci-dessous :

{{ <<nom_var>>| re(".*") }}

| Configuration du périphérique | Bloquer la configuration |

|---|---|

| interface HundredGigE0/0/1/31 description Interface : 12ylaa01 Hg0/0/1/31 mtu 9216 |

interface {{ INTF_ID }} description {{ INTF_DESC | re(«.*«) }} mtu 9216 |

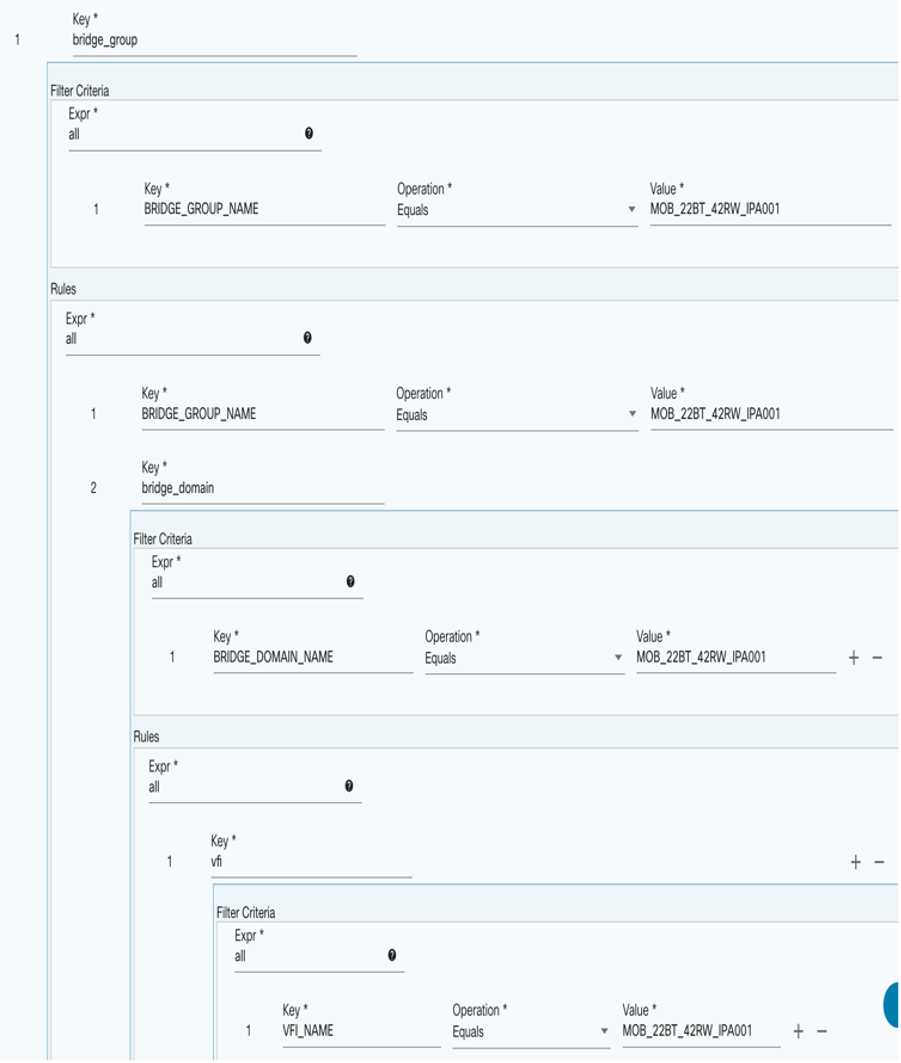

Présentation de la hiérarchie des règles et de l'intégration RefD dans les règles et les règles non RefD

Le protocole TTP de bloc dynamique comporte deux schémas distincts qui déterminent la manière dont les configurations sont structurées et validées.

- Schéma basé sur les groupes :

- Ce schéma organise les configurations de manière hiérarchique, en établissant une relation parent-enfant entre les éléments

- Idéal pour les configurations complexes où les éléments sont logiquement imbriqués et interconnectés

- Des règles peuvent être définies pour valider les relations hiérarchiques et les dépendances entre les différents éléments de configuration

- Schéma non basé sur un groupe :

- Les configurations sont structurées de manière linéaire, tous les éléments existant au même niveau sans relation hiérarchique

- Convient pour des configurations plus simples où la hiérarchie n'est pas nécessaire

- Des règles peuvent être définies pour garantir que chaque élément de configuration répond à des critères spécifiques

Intégration RefD

- Objectif de la référence :

- Rôle : Sert d'outil de gestion des variables locales et externes dans le cadre BPA

- Fonctionnalité :

- Récupération dynamique : Facilite la récupération et la gestion dynamiques des données variables, ce qui permet aux contrôles de conformité de s'adapter aux modifications des données en temps réel

- Interaction API : Propose des API pour les cas d'utilisation BPA afin d'accéder et de gérer ces variables et valeurs dynamiques, garantissant une intégration en douceur dans les workflows de conformité

Syntaxe des valeurs de règle de conformité

L'exemple d'utilisation CnR s'intègre à l'infrastructure RefD pour utiliser dynamiquement les données dans les processus de vérification de la conformité et de correction. Une description détaillée du fonctionnement de cette intégration, notamment en ce qui concerne la syntaxe et les types de variables utilisés, est présentée ci-dessous :

- Mot clé: La syntaxe doit commencer par « RefD »

- Paramètres : Le paramètre « key » est obligatoire dans la syntaxe

- Exemple :

plaintext

Copy Code

RefD:ns={$SITE}&key={{#device.deviceIdentifier}}.interfaces.MgmtEth{{ INT_ID }}.ipv4_addrTypes de variables

- Variables définies par l'utilisateur :

- Configuré lors de la création des tâches de conformité.

- Étendue : Applicable à toutes les exécutions pour le travail spécifié

- Syntaxe:

{$VarName} - Exemple :

{$SITE}

- Variables système

- Prédéfini par le framework en fonction des données contextuelles disponibles lors de l'exécution

- Actuellement, le cadre fournit un accès à l'objet périphérique

- Syntaxe:

{#VarName}} - Exemples:

{{#device.deviceIdentifier}}- Représente l'identificateur de périphérique{{#device.additionalAttributes.serialNumber}}- Représente le numéro de série du périphérique

- Variables TTP

- Présente dans la configuration de bloc

- Syntaxe:

{{ NomVar }} - Exemple :

{{ INT_ID }}

Règles non-RefD

- Ces règles sont semblables aux règles RefD, mais ne commencent pas par le mot clé « RefD »

- Exemple :

plaintext

Copy Code

{$int_id}.{{#device}}.{{ mtu_val }}Utilisation variable

- Variables définies par l'utilisateur : Représenté par

{$Var} - Variables système : Représenté sous la forme

{{#Var}}, exposant des attributs tels que deviceIdentifier, controllerId, controllerType, etc. - Variables TTP : Représenté entre doubles accolades par

{{var}}

Exécution

- Lors de la création d'une tâche, leurs valeurs peuvent être définies si des variables $ sont spécifiées

- Les valeurs combinées des variables sont comparées à la configuration de dispositif extraite pour assurer la conformité

Afficher les détails du bloc

Pour accéder aux détails du bloc :

- Accédez à la page Blocks.

- Sélectionnez ou cliquez sur la ligne dans la grille pour afficher les détails du bloc spécifique.La page Détails du bloc s'affiche sur le côté droit de l'écran.

Si vous cliquez sur des liens hypertexte dans les détails, les utilisateurs sont redirigés vers le bloc approprié ou vers des informations connexes.

Suppression de blocs

Le portail permet aux utilisateurs de supprimer un ou plusieurs blocs, à condition qu'ils disposent des autorisations RBAC appropriées. Les utilisateurs peuvent effectuer ces actions en procédant comme suit :

Pour la suppression d'un seul bloc :

- Accédez à la page Blocks.

- Cliquez sur l'icône Plus d'options en regard du bloc à supprimer.

- Sélectionnez l'option Supprimer. Un message de confirmation s'affiche.

Pour la suppression de blocs multiples :

- Accédez à la page Blocks.

- Cochez les cases en regard de chaque bloc à supprimer.

- Cliquez sur l'icône Autres options et sélectionnez Supprimer. Un message de confirmation.

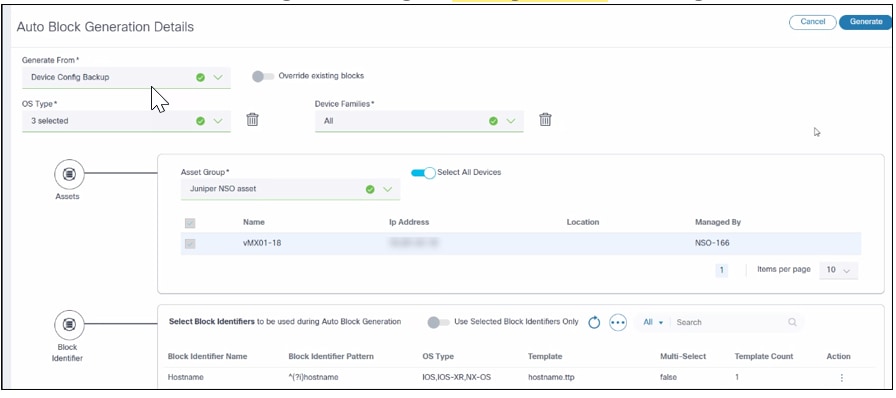

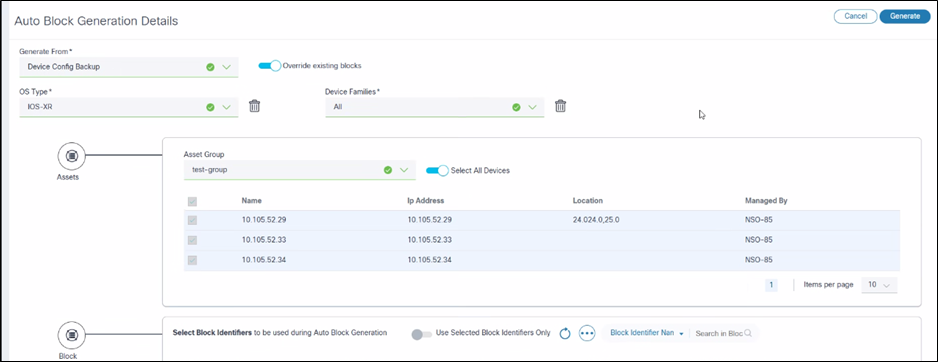

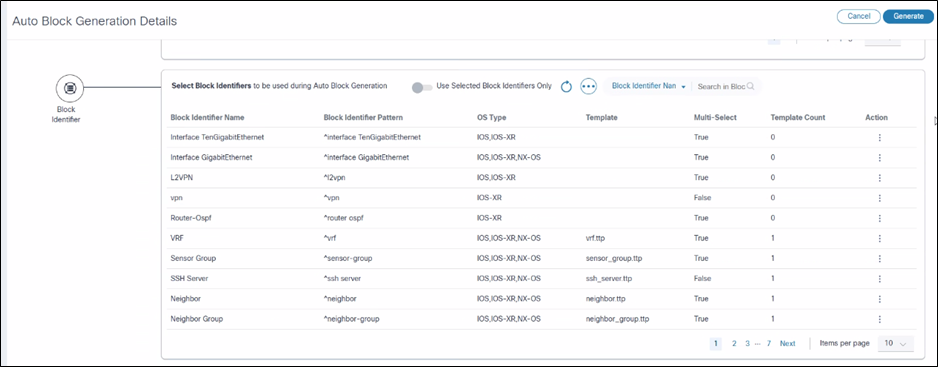

Configuration: Génération automatique de blocs

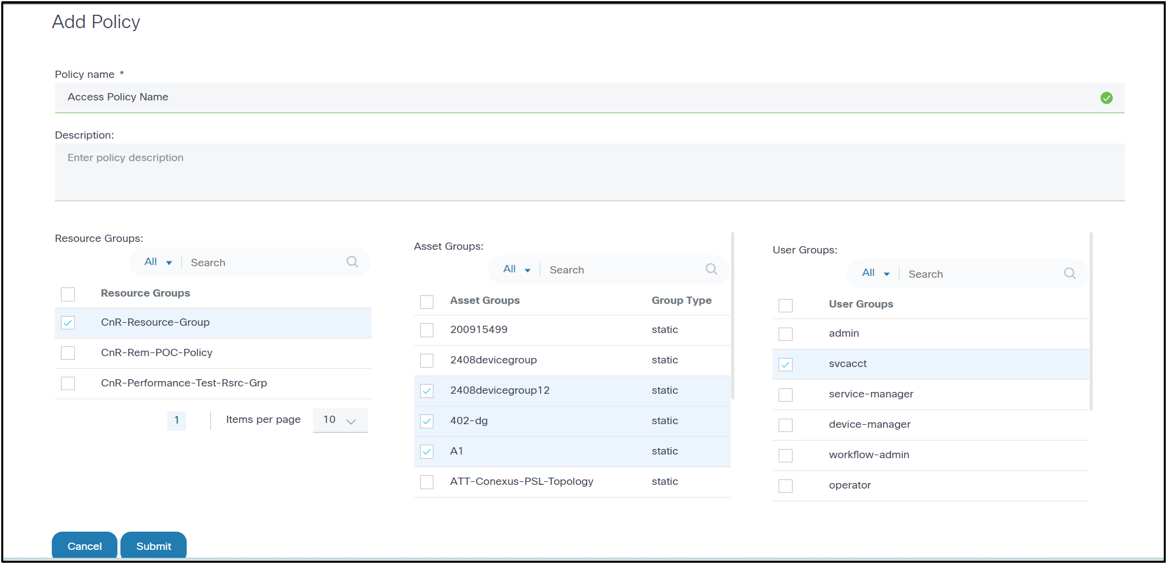

La génération de blocs permet aux utilisateurs de créer automatiquement des blocs en fonction de la configuration d'un périphérique. Cette automatisation réduit le temps et les efforts nécessaires à la création manuelle et permet aux utilisateurs de modifier plus facilement les blocs en ajoutant ou en supprimant des variables, plutôt qu'en repartant de zéro.