連線的使用者與裝置越多就越複雜。Cisco Security Cloud 讓 IT 部門輕鬆確保安全性,且所有人在融合資安技術的網路中都能安全無虞。

Cisco Security Cloud 提供的安全性套件

Cisco User Protection Suite

隨時隨地透過任何裝置安全地存取任何應用程式。抵禦鎖定使用者的威脅,並提供順暢的存取機制以利混合式工作進行。

Cisco Cloud Protection Suite

以適用於混合式多雲端環境的強大、靈活架構,確保您的應用程式與資料安全無虞。

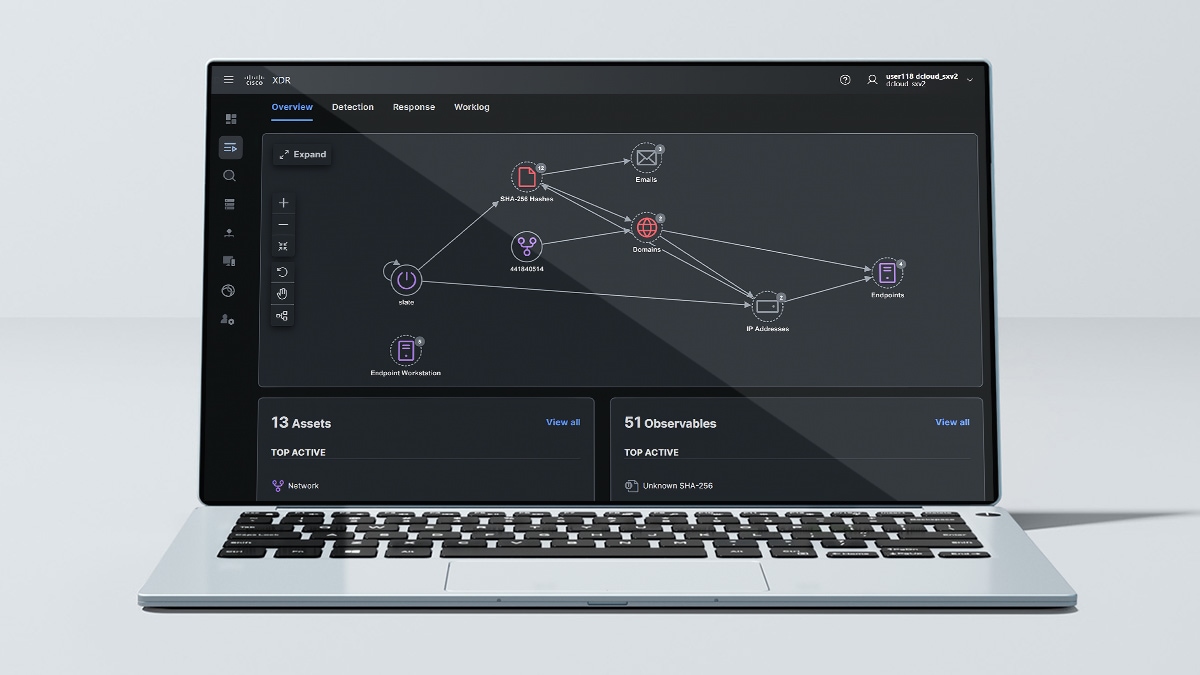

Cisco Breach Protection Suite

透過統一的防護機制,以及以資料為基礎、採用 AI 技術的安全機制所提供的脈絡式深入見解,來調查資安事件、排定其優先順序並加以解決,確保企業安全。

客戶成功案例與深入見解

為安全性解決方案添加價值

思科資安企業協議

節省經費立竿見影

藉由易於管理的單一協議體驗購買資安軟體的彈性。

安全性服務

讓專家協助您保障企業安全。

發揮投資的價值,並時時保持警惕,保護您的組織。