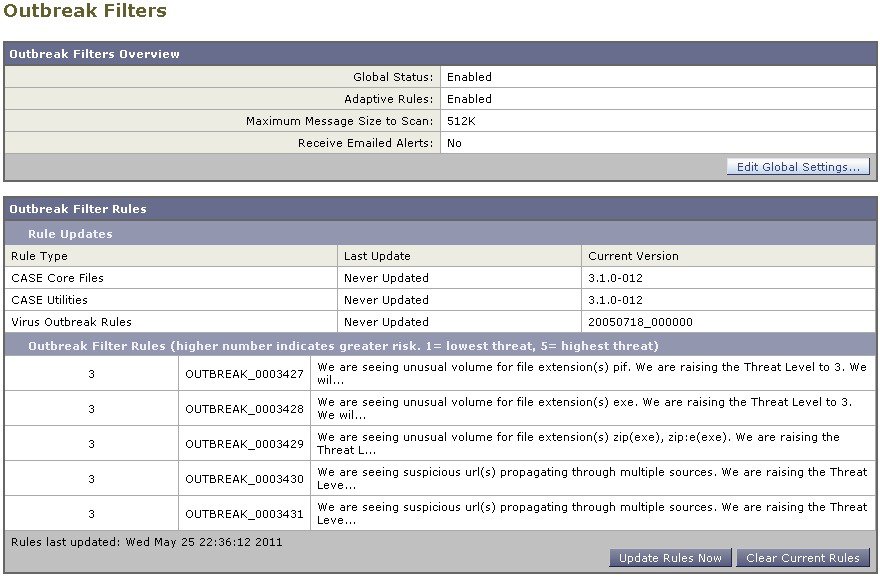

爆发过滤器功能的爆发隔离区是用来临时存储邮件的区域,直到邮件被确认为威胁或可安全传送给用户为止。(有关详细信息,请参阅病毒爆发生命周期和规则发布。)可通过多种方式放行爆发隔离区中隔离的邮件。下载新规则后,系统将根据 CASE 计算的推荐重新扫描间隔,重新扫描爆发隔离区中的邮件。如果某封邮件修订的威胁级低于隔离区保留阈值,则会自动放行该邮件(不考虑爆发隔离区的设置),由此尽可能地减少其在隔离区中耗费的时间。如果在重新评估邮件时有新规则发布,则会重新启动重新扫描。

请注意,当新的防病毒签名可用时,不会从病毒爆发隔离区自动放行作为病毒攻击隔离的邮件。新规则可能会引用新的防病毒签名,也可能不会引用;但邮件不会由于防病毒引擎更新而被放行,除非爆发规则将该邮件的威胁级别改为低于威胁级别阈值的得分。

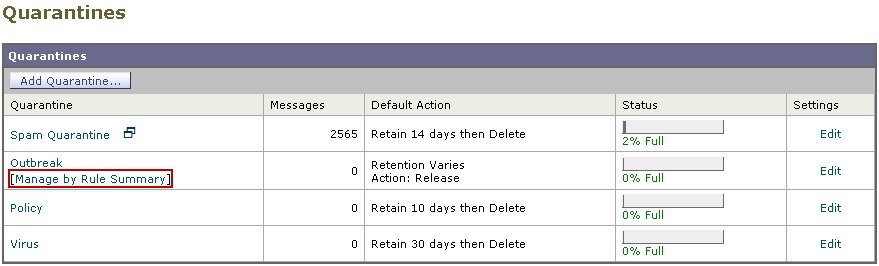

此外,在 CASE 建议的保留期限过后,也会从爆发隔离区放行邮件。CASE 根据邮件的威胁级别计算保留期限。您可以为病毒爆发和非病毒威胁定义独立的最长保留时间。如果 CASE 建议的保留时间超过该威胁类型的最长保留时间,邮件网关将在最长保留时间过后放行邮件。病毒邮件的默认最长隔离期限为 1 天。非病毒威胁的默认隔离期限为 4 小时。您可以手动从隔离区放行邮件。

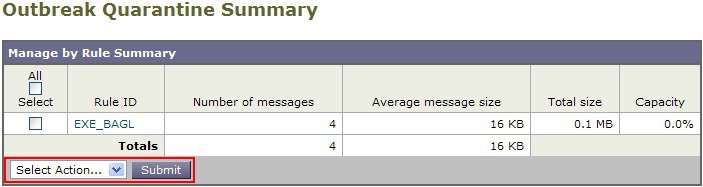

另外,如果隔离区已满且有更多邮件插入(这种情况称为“溢出”),邮件网关也会放行邮件。只有爆发隔离区的容量达到 100%,并有新邮件添加到隔离区时,才会发生溢出。此时,将按以下优先顺序放行邮件:

- 自适应规则隔离的邮件(计划尽快放行的邮件优先)

- 爆发规则隔离的邮件(计划尽快放行的邮件优先)

一旦爆发隔离区的容量低于 100%,则停止溢出放行。有关如何处理隔离区溢出的详细信息,请参阅邮件在隔离区中的保留时间和自动处理的隔离邮件的默认操作。

如果为邮件策略启用了防病毒和反垃圾邮件引擎,则这些引擎将对从爆发隔离区放行的邮件重新扫描。如果邮件现在被标记为已知病毒或垃圾邮件,则会按照邮件策略设置进行处理(包括可能再次被病毒隔离区或垃圾邮件隔离区隔离)。有关详细信息,请参阅爆发过滤器功能和病毒爆发隔离区。

因此,需要注意的是,在邮件的生命期限内,它实际上可能被隔离两次 - 一次是由于爆发过滤器功能,一次是从爆发隔离区释放时。如果两次扫描(在爆发过滤器之前和从爆发隔离区放行时)的判定相符,则不会再次隔离邮件。另请注意,爆发过滤器功能不会对邮件采取任何最终操作。爆发过滤器功能将隔离邮件(以便进一步处理),或将邮件移至管道中的下一个步骤。

反馈

反馈