加密与其他 MTA 的通信概述

企业网关(或邮件传输代理,即 MTA)通常以明码形式通过互联网进行通信。换而言之,这些通信并不加密。在有些情况下,恶意代理在不知道发件方或接收方身份信息的情况下即可拦截这种通信。通信可由第三方监控,甚至修改。

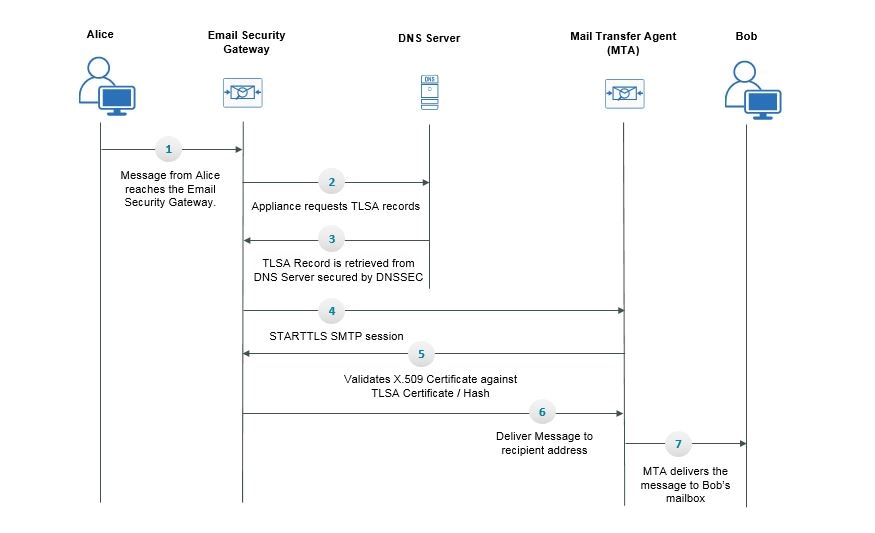

传输层安全 (TLS) 是改进版本的安全套接字层 (SSL) 技术。该机制广泛用于对通过互联网的 SMTP 会话加密。AsyncOS 支持 STARTTLS 扩展到 SMTP (Secure SMTP over TLS),相关介绍请参阅 RFC 3207(取代 RFC 2487)

AsyncOS 中的 TLS 实施通过加密来确保隐私安全。因此,您可以从证书颁发机构服务导入 X.509 证书和私钥,也可以创建自签名证书在邮件网关上使用。AsyncOS 支持对公共和私有侦听程序、接口上的安全 HTTP (HTTPS) 管理访问、LDAP 接口以及所有传出 TLS 连接使用单独的 TLS 证书。

相关主题

使用 TLS 加密 SMTP 会话的方法

使用 TLS 加密 SMTP 会话的方法

|

相应操作 |

更多信息 |

|

|---|---|---|

|

步骤 1 |

从权威证书颁发机构获取 X.509 证书和私钥。 |

|

|

步骤 2 |

在邮件网关上安装证书 |

通过如下方法之一安装证书: |

|

步骤 3 |

对接收邮件和/或传送邮件启用 TLS |

|

|

步骤 4 |

(可选)自定义设备的受信任证书颁发机构列表,使用该列表验证远程域的证书,建立域凭证。 |

|

|

步骤 5 |

(可选)将邮件网关配置为在无法将邮件传送给需要 TLS 连接的域时发送警报。 |

反馈

反馈