路由本地域的邮件

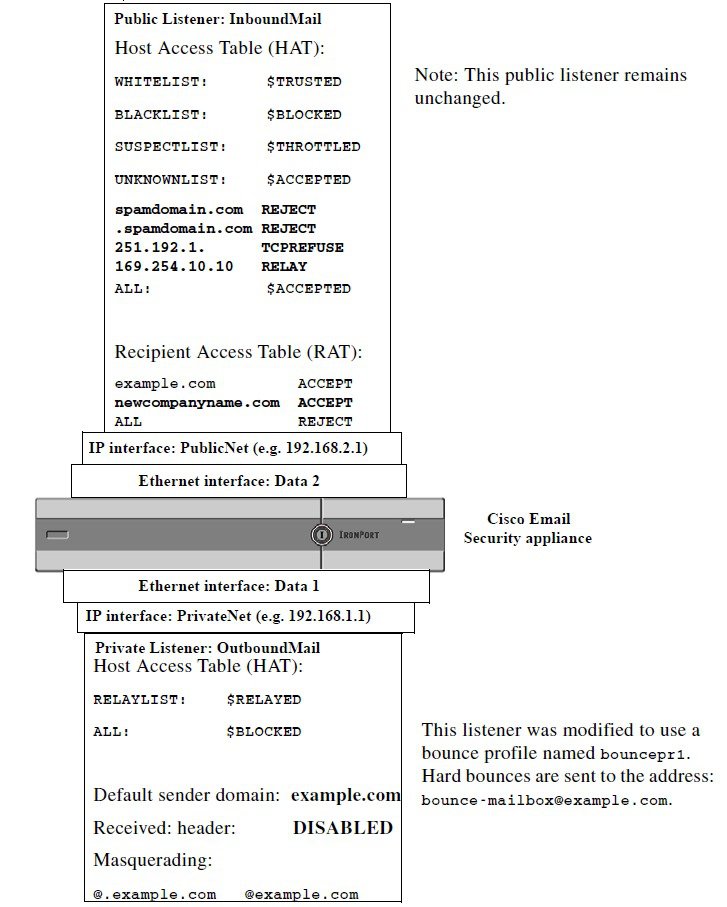

在配置网关以接收邮件中,您为企业网关配置自定义了服务 SMTP 连接的专用和公共侦听程序。这些侦听程序经过自定义来处理特定连接(通过 HAT 修改)和接收特定域的邮件(通过公共侦听程序的 RAT 修改)。

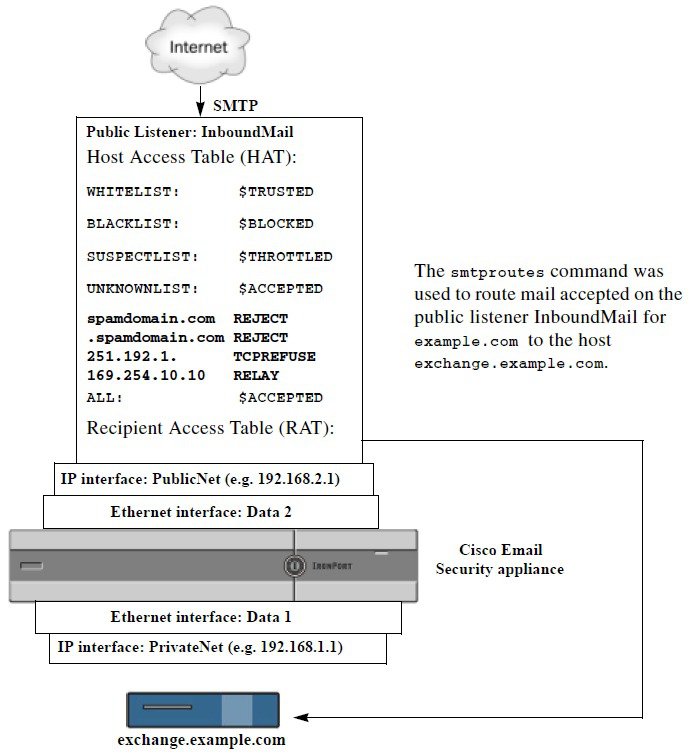

邮件网关将本地域的邮件路由到通过网络 (Network) > SMTP 路由 (SMTP Routes) 页面(或 smtproutes 命令)指定的主机。此功能类似于 sendmail mailertable 功能。

Note |

如果已按照“设置和按照”一章中的说明完成了 GUI 中的“系统设置向导”(System Setup Wizard)(或命令行界面中的 systemsetup 命令)并确认了更改,即在邮件网关中为当时输入的每个 RAT 条目定义了第一个 SMTP 路由条目。

|

相关主题

SMTP 路由概述

SMTP 路由允许您将特定域的所有邮件重定向到其他邮件交换 (MX) 主机。例如,可以从 example.com 映射到 groupware.example.com。此映射会导致“信封收件人”地址中带有 @example.com 的所有邮件都发送至 groupware.example.com。系统先在 groupware.example.com 中执行“MX”查找,然后在主机中执行“A”查找,就像正常的邮件传送一样。此备用 MX 主机不需要在 DNS MX 记录中列出,甚至无需成为其邮件正在被重定向的域的成员。AsyncOS 操作系统最多支持为邮件网关配置四万 (40,000) 个 SMTP 路由映射。(请参阅SMTP 路由限制)

此功能还允许使用主机“通配”。如果您指定不完整域,例如 .example.com,则以 example.com 结尾的任何域均会与该条目匹配。例如,fred@foo.example.com 和 wilma@bar.example.com 均与该映射匹配。

如果未在 SMTP 路由表中找到主机,则使用 DNS 执行 MX 查找。系统不会比照 SMTP 表重新检查结果。如果 foo.domain 的 DNS MX 条目为 bar.domain,则发送到 foo.domain 的任何邮件都将传送到主机 bar.domain。如果为 bar.domain 创建了到其他主机的映射,则地址为 foo.domain 的邮件不受影响。

换句话说,递归条目不受影响。如果有一个条目将 a.domain 重定向到 b.domain,然后又有一个条目将 b.domain 的邮件重定向到 a.domain,则不会导致邮件循环。这种情况下,地址为 a.domain 的邮件将传送到 b.domain 指定的 MX 主机;相反,地址为 b.domain 的邮件将传送到 a.domain 指定的 MX 主机。

每次传送邮件时,从上到下阅读 SMTP 路由表。选出与映射最匹配的条目例如,如果 SMTP 路由表中的 host1.example.com 和 .example.com 都存在映射,则使用 host1.example.com 的条目,因为该条目更具体,即使它出现在不太具体的 .example.com 条目之后亦无妨。否则,系统将在“信封收件人 (Envelope Recipient)”的域中定期执行 MX 查询。

默认 SMTP 路由

此外,还可以使用特殊关键字 ALL 定义默认 SMTP 路由。如果域与 SMTP 路由列表中先前的映射不匹配,则会默认重定向到 ALL 条目指定的 MX 主机。

打印 SMTP 路由条目时,默认 SMTP 路由将作为 ALL: 列出。您不能删除默认 SMTP 路由;您只能清除为其输入的任何值。

通过“网络”(Network) >“SMTP 路由”(SMTP Routes) 页面或 smtproutes 命令配置默认 SMTP 路由。

定义 SMTP 路由

使用“网络”(Network) >“SMTP 路由”(SMTP Routes) 页面(或 smtproutes 命令)构建路由。当您创建新的路由时,首先指定要为其创建永久路由的域或不完整域,然后,指定目标主机。目标主机可以输入为完全限定的主机名或 IP 地址。IP 地址可以是互联网协议版本 4 (IPv4) 或版本 6 (IPv6)。

对于 IPv6 地址,AsyncOS 支持以下格式:

-

2620:101:2004:4202::0-2620:101:2004:4202::ff 2620:101:2004:4202::-

2620:101:2004:4202::23 -

2620:101:2004:4202::/64

另外,还可以指定 /dev/null 的专门目标主机,以删除与该条目匹配的邮件。(因此,实际上,为默认路由指定 /dev/null 可确保不会再传送邮件网关收到的邮件。)

接收域可以具有多个目标主机,每个目标主机均分配有优先级便会,就像 MX 记录一样。编号最小的目标主机识别为接收域的主要目标主机。所列出的其他目标主机将作为备用主机。

具有相同优先级的目标将以“轮询”方式使用。该轮询过程基于 SMTP 连接,且不一定基于邮件。此外,如果一个或多个目标主机没有响应,邮件将传送到可访问的主机之一。如果所有配置的目标主机不响应,邮件将排队接收域,并且稍后尝试向目标主机进行传送。(它不使用 MX 记录进行故障转移)。

在使用 CLI 中的 smtproutes 命令构造路由时,可以通过以下方法确定每个目标主机的优先级:在主机或 IP 地址后加上 /pri=,后跟介于 0 和 65535 之间的整数用于分配优先级(0 表示最高优先级)。例如,host1.example.com/pri=0 的优先级高于 host2.example.com/pri=10。使用逗号分隔多个条目。

SMTP 路由限制

最多可以定义 40,000 个路由。根据此限制,ALL 最后一个默认路由将计入路由数量。因此,最多可定义 39,999 个自定义路由和一个使用特殊关键字 ALL 的路由。

SMTP 路由和 DNS

使用特殊关键字 USEDNS 可指示邮件网关执行 MX 查找,确定特定域接下来的跳跃。当您需要将子域的邮件路由到某台特定主机时,此功能非常有用。例如,如果将发往 example.com 的邮件发送到公司的 Exchange 服务器,您可能会看到类似于以下 SMTP 路由的地址:

example.com exchange.example.com

但对于发送到不同子域 (foo.example.com) 的邮件,请添加如下所示的 SMTP 路由:

.example.com USEDNS

SMTP 路由和警报

从邮件网关发送到通过“系统管理”(System Administration) >“警报”(Alerts) 页面(或 alertconfig 命令)指定的地址的警报遵循为这些目标定义的 SMTP 路由。

SMTP 路由、邮件传送和邮件拆分

传入:如果一封邮件有 10 个收件人,并且这些收件人都在同一台 Exchange 服务器中,则 AsyncOS 将打开一个 TCP 连接,只向邮件存储区提供一封邮件,而不是 10 封独立邮件。

传出:工作原理相似,但如果将一封邮件发送到 10 个不同的域中的 10 位收件人,则 AsyncOS 将打开与 10 个 MTA 的 10 个连接,并向每个 MTA 传送一封邮件。

拆分:如果一封传入邮件有 10 位收件人并且每位收件人分别属于单独的传入策略组(10 个组),则邮件会进行拆分,即使这 10 位收件人均位于同一台 Exchange 服务器上也是如此。因此,10 封不同的邮件将通过单一 TCP 连接进行传送 。

SMTP 路由和出站 SMTP 身份验证

如果已创建出站 SMTP 身份验证配置文件,则可以将其应用于 SMTP 路由。利用此功能,即可在邮件网关部署于网络边缘的邮件中继服务器之后时,对外发邮件进行身份验证。有关出站 SMTP 身份验证的详细信息,请参阅传出 SMTP 身份验证。

使用 GUI 管理发送出站邮件的 SMTP 路由

使用“网络”(Network) >“SMTP 路由”(SMTP Routes) 页面管理邮件网关。在表中添加、修改和删除映射。可以导出或导入 SMTP 路由条目。

相关主题

添加 SMTP 路由

Procedure

|

Step 1 |

点击“网络”(Network) >“SMTP 路由”(SMTP Routes) 页面中的添加路由 (Add Route)。 |

||

|

Step 2 |

输入一个接收域。这可以是主机名、域、IPv4 地址或 IPv6 地址。 |

||

|

Step 3 |

输入目标主机。这可以是主机名、IPv4 地址或 IPv6 地址。通过点击添加行 (Add Row) 并在新行中输入下一个目标主机,可添加多个目标主机。

|

||

|

Step 4 |

如果添加多个目标主机,请输入介于 0 和 65535 之间的整数,为主机分配优先级。0 是最高优先级。有关详细信息,请参阅定义 SMTP 路由。 |

||

|

Step 5 |

提交并确认更改。 |

导出 SMTP 路由

与主机访问表 (HAT) 和收件人访问表 (RAT) 类似,您可以通过导出和导入文件来修改 SMTP 路由映射。导出 SMTP 路由的步骤:

Procedure

|

Step 1 |

在“SMTP 路由”(SMTP Routes) 页面上点击导出 SMTP 路由 (Export SMTP Routes)。 |

|

Step 2 |

输入文件名称并点击提交 (Submit)。 |

导入 SMTP 路由

与主机访问表 (HAT) 和收件人访问表 (RAT) 类似,您可以通过导出和导入文件来修改 SMTP 路由映射。导入 SMTP 路由的步骤:

Procedure

|

Step 1 |

在“SMTP 路由”(SMTP Routes) 页面上点击导入 SMTP 路由 (Import SMTP Routes)。 |

|

Step 2 |

选择包含导出的 SMTP 路由的文件。 |

|

Step 3 |

点击提交 (Submit)。您会收到导入将替换所有现有 SMTP 路由的警告。文本文件中的所有 SMTP 路由均会导入。 |

|

Step 4 |

点击导入 (Import)。 可以在文件中加入“注释”。以“#”字符开头的行会被视作注释并会被 AsyncOS 忽略。例如: |

What to do next

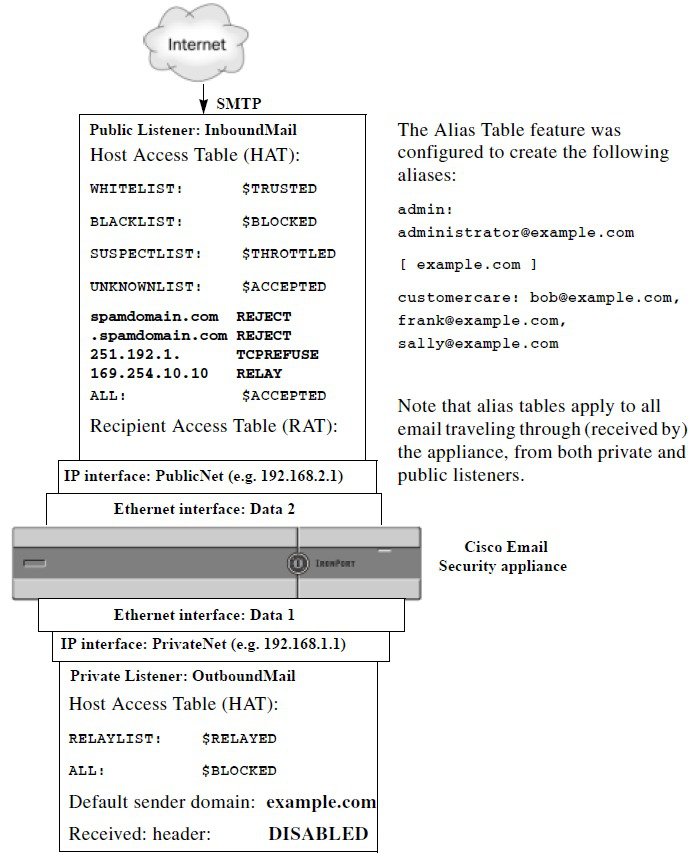

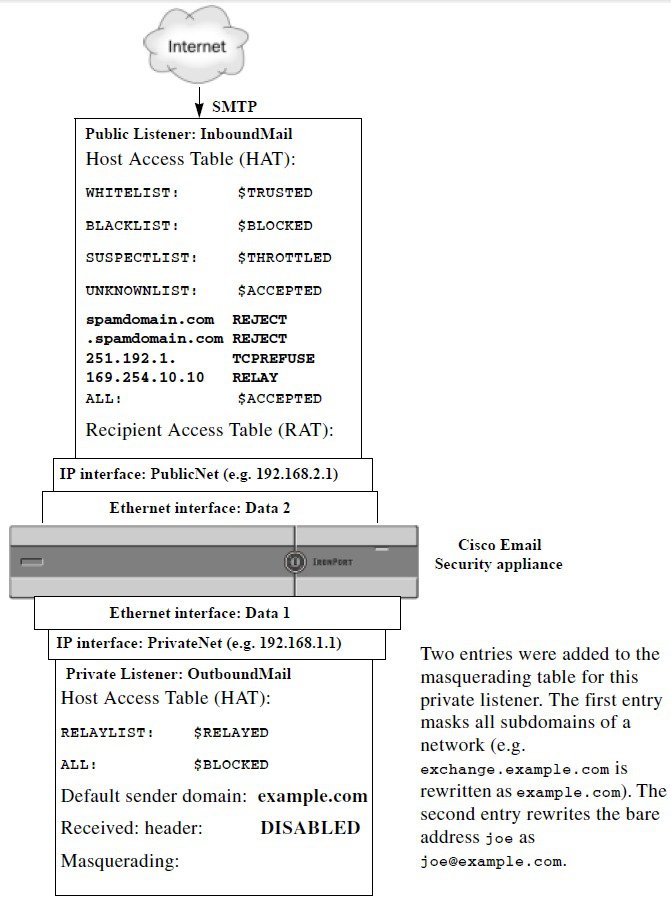

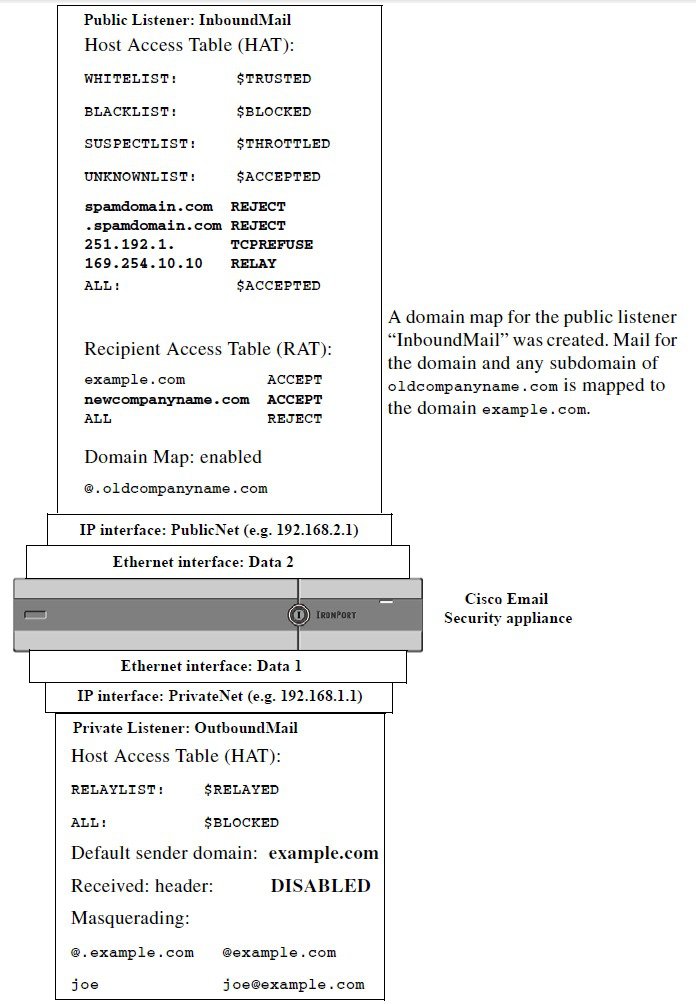

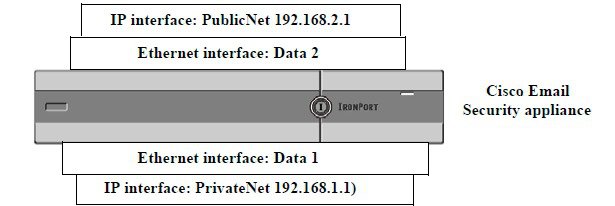

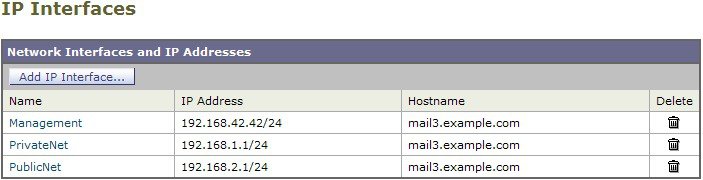

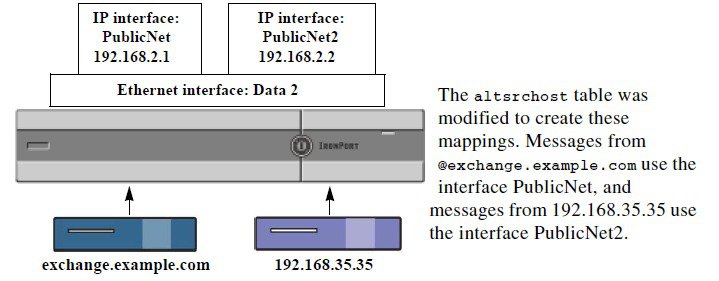

此时,我们的“邮件网关”(Email Gateway) 配置类似于以下:

反馈

反馈