S/MIME 安全服务概述

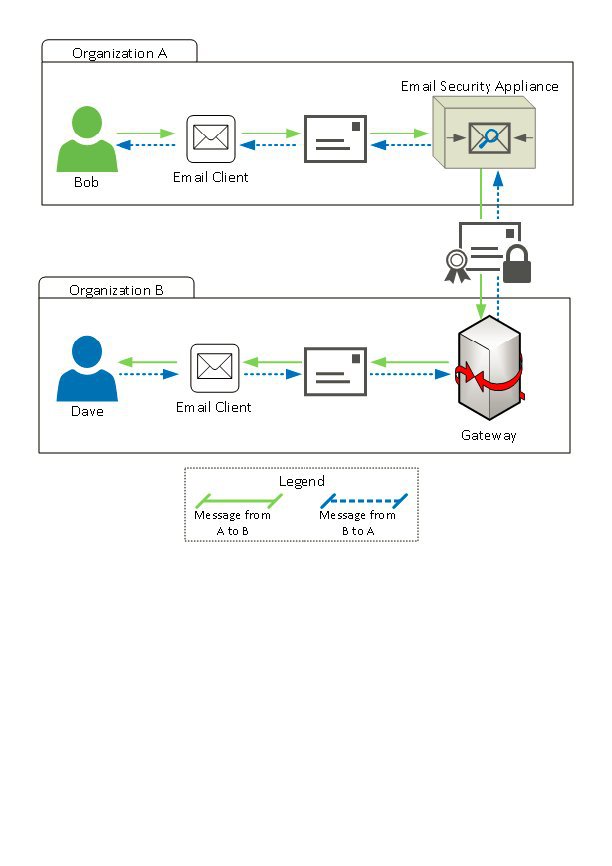

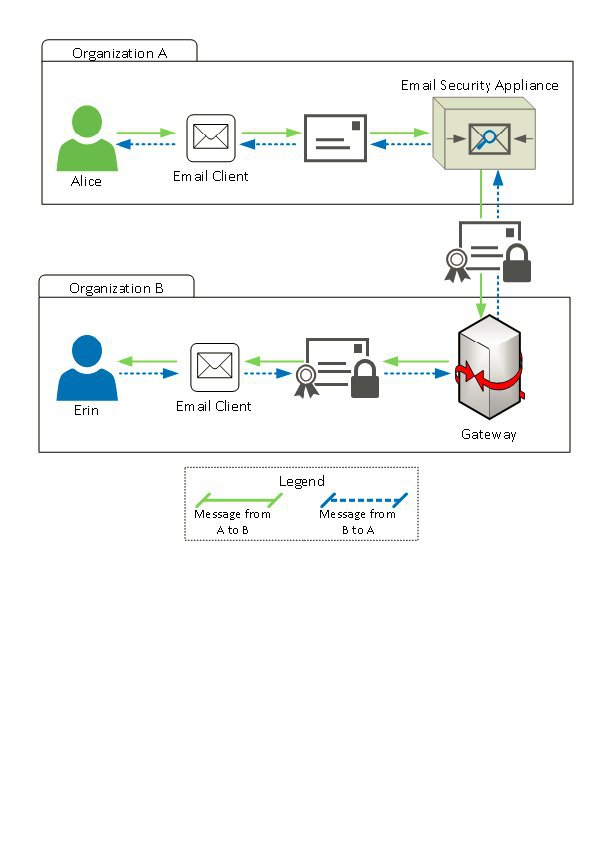

安全/多用途互联网邮件扩展 (S/MIME) 是一种基于标准的用于发送和接收经过验证的安全邮件的方法。S/MIME 使用公钥/私钥对来对邮件加密或签名。这样,

- 如果邮件进行了加密,则只有邮件收件人才能打开加密的邮件。

- 如果邮件进行了签名,则邮件收件人可验证发件人的域的身份,并可确保邮件在传输过程中未被修改。

有关 S/MIME 的详细信息,请查看以下 RFC:

- RFC 5750:安全/多用途互联网邮件扩展 (S/MIME) 版本 3.2 - 证书处理

- RFC 5751:安全/多用途互联网邮件扩展 (S/MIME) 版本 3.2 - 邮件规范

- RFC 3369:邮件语法加密

反馈

反馈