邮件验证概述

AsyncOS 支持邮件验证和签名,防止邮件伪造。AsyncOS 支持发件人策略框架 (SPF)、发件人 ID 框架 (SIDF)、DomainKey 识别邮件 (DKIM)、基于域的邮件验证、报告和合规 (DMARC) 以及伪造邮件检测,以验证传入邮件。AsyncOS 支持使用 DomainKey 和 DKIM 签名验证出站邮件。

相关主题

DomainKey 和 DKIM 身份验证

利用 DomainKey 或 DKIM 邮件验证,发件人可使用公钥加密方法签署邮件。之后,可通过将已验证的域与邮件 From:(或 Sender:)中的域进行对比检测伪造。

DomainKey 和 DKIM 包括两个主要部分:签名和验证。AsyncOS 支持 DomainKey 流程的“签名”部分,支持 DKIM 的签名和验证流程。您还可以对退回和延迟邮件使用 DomainKey 和 DKIM 签名。

相关主题

DomainKey 和 DKIM 验证工作流程

- 管理员(域所有者)发布公钥到 DNS 命名空间。

- 管理员在出站邮件传输代理 (MTA) 上加载私钥。

- 使用各自的私钥对该域中授权用户提交的邮件进行数字签名。将签名作为 DomainKey 或 DKIM 签名信头插入到邮件中,然后传输该邮件。

- 接收 MTA 从信头中提取 DomainKey 或 DKIM 签名,从邮件中提取声称的发送域(通过 Sender: 或 From: 信头)。从声称的签名域(从 DomainKey 或 DKIM 信头字段)提取公钥。

- 使用公钥判断 DomainKey 或 DKIM 签名是否由相应的私钥生成。

要测试外发 DomainKey 签名,可以使用 Yahoo! 或 Gmail 地址,因为这些服务是免费的,并可验证 DomainKey 签名的传入邮件。

AsyncOS 中的 DomainKey 和 DKIM 签名

通过域配置文件在 AsyncOS 中实施 DomainKey 和 DKIM 签名,通过邮件流策略(通常为外发“中继”策略)启用这些签名。有关详细信息,请参阅“配置网关以接收邮件”一章。签署邮件是邮件网关在发送邮件前执行的最后一项操作。

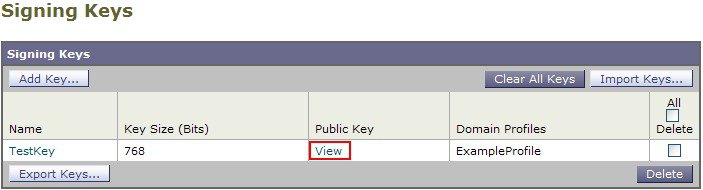

域配置文件将域与域密钥信息(签名密钥和相关信息)关联。由于邮件通过邮件网关上的邮件流策略发送,因此,使用域配置文件中指定的签名密钥对匹配任何域配置文件的发件人邮件地址进行 DomainKey 签名。如果同时启用 DKIM 和 DomainKey 签名,使用 DKIM 签名。可通过 domainkeysconfig CLI 命令,或通过 GUI 中的“邮件策略”(Mail Policies) >“域配置文件和邮件策略”(Domain Profiles and the Mail Policies) >“签名密钥”(Signing Keys) 页面,实施 DomainKey 和 DKIM 配置文件。

DomainKey 和 DKIM 签名的工作原理为:域所有者生成两个密钥,一个存储在公共 DNS(与该域关联的 DNS 文本记录)的公钥,一个存储在邮件网关上对从该域发送(起源)的邮件进行签名的私钥。

-

没有“发件人:”信头。

-

选择 Web 界面的“DKIM 全局设置”(DKIM Global Setting) 页面的“使用‘发件人:’信头进行 DKIM 签名”(Use From Header for DKIM Signing)。

Note |

从 Async0S 10.0 和更高版本中,可以选择是否要使用 Web 界面的“DKIM 全局设置”(DKIM Global Settings) 页面中的“使用‘发件人:’信头进行 DKIM 签名”(From: header for DKIM Signing)。将“发件人:”信头与 DKIM 签名配合使用以进行正确的 DMARC 验证非常重要。 |

如果找不到有效的地址,则不对邮件签名,并将此事件记录到邮件日志中。

Note |

如果创建 DomainKey 和 DKIM 配置文件(并在邮件流策略中启用签名),AsyncOS 将同时使用 DomainKey 和 DKIM 签名对外发邮件签名。 |

如果找到有效的发送地址,则将发送地址与现有的域配置文件匹配。如果找到匹配,则对邮件签名。否则,不进行签名直接发送邮件。如果邮件已经有 DomainKey(“DomainKey‑Signature:”信头),则仅当在初始签名后添加新发件人地址时才对邮件签名。如果邮件有现有的 DKIM 签名,在邮件中添加新 DKIM 签名。

AsyncOS 支持基于域对邮件签名,支持管理(创建新的输入现有)签名密钥。

本文档配置说明介绍的是最常见的签名和验证用途。此外,也可以在入站邮件的邮件流策略上启用 DomainKey 和 DKIM 签名,或者在出站邮件的邮件流策略上启用 DKIM 验证。

Note |

在集群环境中配置域配置文件和签名密钥时,请注意域密钥配置文件设置和签名密钥设置是关联的。因此,如果复制、移动或删除签名密钥,系统会在相关配置文件上执行相同的操作。 |

反馈

反馈