Secure Firewall ASA 设备故障排除

重新启动后,ASA 无法重新连接到 CDO

如果 CDO 和您的 ASA 在 ASA 重新启动后不连接,可能是因为 ASA 已回退到使用 CDO 的安全设备连接器 (SDC) 不支持的 OpenSSL 密码套件。此故障排除主题针对该案例进行测试,并提供补救步骤。

现象

-

ASA 重新启动,CDO 和 ASA 无法重新连接。CDO 显示消息“重新连接失败”。

-

尝试载入 ASA 时,CDO 显示消息:无法检索以下项的证书:<ASA_IP_Address> 。

由于证书错误而无法载入 ASA

环境:ASA 配置了客户端证书身份验证。

解决方案:禁用客户端证书身份验证。

详细信息:ASA 支持基于凭证的身份验证以及客户端证书身份验证。CDO 无法连接到使用客户端证书身份验证的 ASA。在将 ASA 载入 CDO 之前,请使用以下程序来确保其未启用客户端证书身份验证:

Procedure

|

Step 1 |

打开终端窗口并使用 SSH 连接到 ASA。 |

|

Step 2 |

进入全局配置 模式。 |

|

Step 3 |

在 hostname (config)# 提示符处输入以下命令: no ssl certificate-authentication interfaceinterface-nameport 443接口名称是 CDO 连接到的接口的名称。 |

确定 ASA 使用的 OpenSSL 密码套件

使用此程序可识别 ASA 使用的 OpenSSL 密码套件。如果命令输出中指定的密码套件不在支持的密码套件列表中,则 SDC 不支持该密码套件,您需要在 ASA 上更新密码套件。CDO 的安全设备连接器支持的密码套件

Procedure

|

Step 1 |

在可以访问 SDC 的计算机上打开控制台窗口。 |

||

|

Step 2 |

使用 SSH 连接到 SDC。您可以以常规用户(例如 CDO 或 SDC)或您创建的其他用户身份登录。您无需以 root 用户身份登录。

|

||

|

Step 3 |

在命令提示符后输入:openssl s_client -showcerts -connect ASA_IP_Address :443 |

||

|

Step 4 |

在命令输出中查找这些行。 在本示例中,ASA 使用的密码套件是 DES-CB3-SHA。 |

CDO 的安全设备连接器支持的密码套件

CDO 的安全设备连接器使用仅接受最新和最安全密码的 node.js。因此,CDO 的 SDC 仅支持以下密码列表:

-

ECDHE-RSA-AES128-GCM-SHA256

-

ECDHE-ECDSA-AES128-GCM-SHA256

-

ECDHE-RSA-AES256-GCM-SHA384

-

ECDHE-ECDSA-AES256-GCM-SHA384

-

DHE-RSA-AES128-GCM-SHA256

-

ECDHE-RSA-AES128-SHA256

-

DHE-RSA-AES128-SHA256

-

ECDHE-RSA-AES256-SHA384

-

DHE-RSA-AES256-SHA384

-

ECDHE-RSA-AES256-SHA256

-

DHE-RSA-AES256-SHA256

如果您在 ASA 上使用的密码套件不在此列表中,则 SDC 不支持该密码套件,您需要更新 ASA 上的密码套件。

更新 ASA 的密码套件

要更新 ASA 上的 TLS 密码套件,请执行以下操作:

Procedure

|

Step 1 |

使用 SSH 连接到 ASA。 |

||

|

Step 2 |

连接到 ASA 后,将权限提升到全局配置模式。您的提示符应如下所示:asaname(config)# |

||

|

Step 3 |

在提示符后,输入与此类似的命令:

|

||

|

Step 4 |

提交命令后,在提示符后输入 write memory 以保存本地配置。例如: |

使用 CLI 命令对 ASA 进行故障排除

本节讨论您可能希望用于对 ASA 进行故障排除和测试基本连接的一些重要命令。请参阅《CLI 手册 1:思科 ASA 系列常规操作 CLI 配置指南》,了解其他故障排除场景和 CLI 命令。在“系统管理”部分,导航至“测试和故障排除”一章。

您可以使用每个 ASA 设备可用的 CDO CLI 界面来执行这些命令。请参阅使用 CDO 命令行界面,了解如何在 CDO 中使用 CLI 界面。

NAT 策略设置

确定 NAT 设置的一些重要命令如下:

-

要确定 NAT 策略统计信息,请使用 show nat。

-

要确定 NAT 池,包括已分配的地址和端口,及其分配次数,请使用 show nat pool。

有关与 NAT 相关的更多命令,请参阅《CLI 手册 2:思科 ASA 系列防火墙 CLI 配置指南》,并导航至“网络地址转换 (NAT)”一章。

测试基本连接:Ping 通地址

您可以使用 ping 命令对 ASA 设备执行 ping 操作<IP address>命令。了解有关

显示路由表

使用 show route 命令来查看路由表中的条目。

ciscoasa# show route

ASA 路由表的输出示例:

Codes: L - local, C - connected, S - static, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2, V - VPN

i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2

ia - IS-IS inter area, * - candidate default, U - per-user static route

o - ODR, P - periodic downloaded static route, + - replicated route

SI - 静态 InterVRF

Gateway of last resort is 192.168.0.254 to network 0.0.0.0

S* 0.0.0.0 0.0.0.0 [1/0] via 192.168.0.254, management

C 10.0.0.0 255.0.0.0 is directly connected, outside

L 10.10.10.1 255.255.255.255 is directly connected, Outside

C 192.168.0.0 255.255.255.0 is directly connected, management

L 192.168.0.118 255.255.255.255 is directly connected, management

监控交换机端口

-

show interface

显示接口统计信息。

-

show interface ip brief

显示接口的 IP 地址和状态。

-

show arp

显示动态、静态和代理 ARP 条目。动态 ARP 条目包括 ARP 条目时限(秒)。

ARP 条目输出示例:

management 10.10.32.129 0050.568a.977b 0

management 10.10.32.136 0050.568a.5387 21

LANFAIL 20.20.21.1 0050.568a.4d70 96

outsi 10.10.16.6 0050.568a.e6d3 3881

outsi 10.10.16.1 0050.568a.977b 5551

ASA 远程访问 VPN 故障排除

本节讨论在 ASA 设备上配置远程访问 VPN 时可能出现的一些故障排除问题。

“RA VPN 监控”页面上缺少信息

如果未为 Webvpn 启用外部接口,则可能会出现此问题。

解决方法:

-

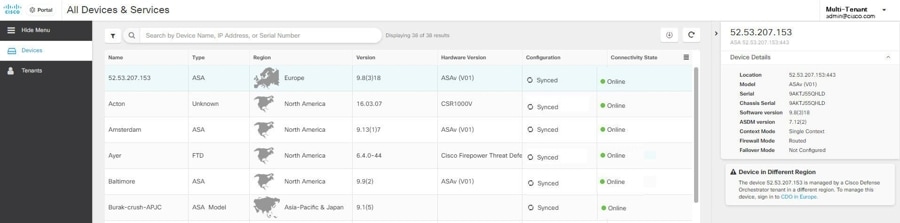

在导航窗格中,点击 设备和服务。

-

点击设备 (Devices) 选项卡,然后点击 ASA 选项卡。

-

选择存在问题的 RA VPN 头端 ASA 设备。

-

在右侧的 管理 (Management) 窗格中,点击配置 (Configuration)。

-

点击“编辑”并搜索“webvpn”。

-

按 Enter 键并添加 enable interface_name。

这里,interface_name 是用户在进行远程访问 VPN 连接时所连接的外部接口的名称。请选择您使用此连接配置文件支持的设备与最终用户之间的任何接口,虽然这通常是外部(面向互联网的)接口。例如:

webvpnenable outside -

点击保存 (Save)。

-

预览配置并将其部署到设备。预览和部署所有设备的配置更改

无法将 ASA 添加到现有 RA VPN 配置

开始之前

SUMMARY STEPS

DETAILED STEPS

| 命令或操作 | 目的 |

|---|---|

|

示例: |

|

示例

下一步做什么

ASA 实时日志记录

使用实时日志记录显示最近 20 秒记录的数据或最后 10 KB 的记录数据,以先达到的限制为准。当 CDO 检索实时数据时,它会查看 ASDM 上的现有日志记录配置,将其更改为请求调试级别的数据,然后将日志记录配置返回到您的配置。日志记录 CDO 显示反映您在 ASDM 中设置的任何日志记录过滤器。

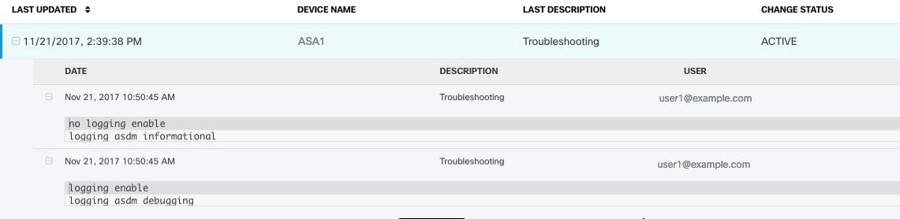

您可以通过查看更改日志来查看 CDO 发送的用于执行日志记录的命令。以下是更改日志条目的示例。第一个条目(位于底部)表示 CDO 使用 logging enable 命令“打开”日志记录,并将 ASDM 日志记录级别更改为调试。第二个条目(位于顶部)显示日志记录配置已恢复到之前的状态。已使用 no logging enable 命令“关闭”日志记录,并且 ASDM 日志记录级别已恢复为 informational。

查看 ASA 实时日志

Procedure

|

Step 1 |

在 设备和服务 页面上,点击 设备 选项卡。 |

|

Step 2 |

点击相应的设备类型选项卡,然后选择要查看其实时数据的设备。 |

|

Step 3 |

点击故障排除 (Troubleshoot) |

|

Step 4 |

(可选)在点击查看实时日志之前,您可以在左侧窗格中定义过滤器,以优化日志记录搜索的结果。 |

|

Step 5 |

点击查看实时日志。CDO 根据您的过滤条件检索实时日志记录数据并显示该数据。 |

|

Step 6 |

查看额外的 20 秒记录的数据或最后 10 KB 的记录数据。再次点击查看实时日志。 |

ASA 数据包跟踪器

数据包跟踪器允许您将合成数据包发送到网络中,并评估现有路由配置、NAT 规则和策略配置如何影响该数据包。使用此工具可对以下类型的问题进行故障排除:

-

用户报告他们无法访问他们应该能够访问的资源。

-

用户报告他们可以访问他们不应该能够访问的资源。

-

测试策略以确定其是否按预期工作。

数据包跟踪器可用于物理或虚拟的实时在线 ASA 设备。Packet Tracer 在 ASA 型号设备上不起作用。数据包跟踪器根据 ASA 上保存的配置评估数据包。数据包跟踪器不会评估 CDO 上的暂存更改。

我们认为最佳做法是在处于同步状态的 ASA 上运行数据包跟踪器。虽然如果设备未同步,数据包跟踪器将运行,但您可能会遇到一些意外结果。例如,如果您在 CDO 上删除了暂存配置中的规则,并且在数据包跟踪期间在 ASA 上触发了同一规则,则 CDO 将无法显示数据包与该规则的交互结果。

使用 ASA Packet Tracer 进行故障排除

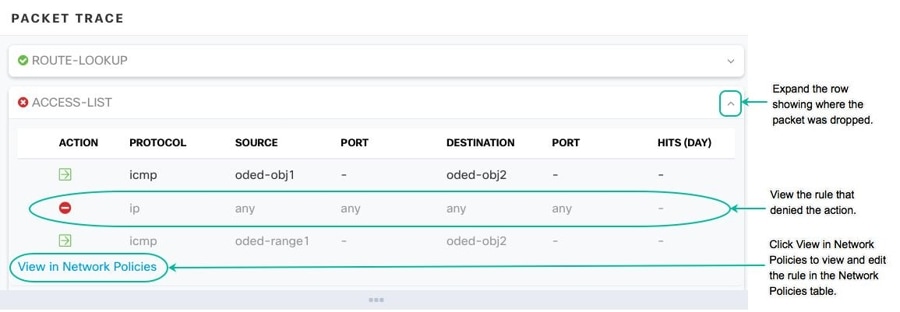

当数据包跟踪器通过 ASA 的路由配置、NAT 规则和安全策略发送数据包时,它会在每个步骤显示数据包的状态。如果策略允许该数据包,则会显示绿色复选标记 。如果数据包被拒绝并丢弃,CDO 会显示一个红色的 X

。如果数据包被拒绝并丢弃,CDO 会显示一个红色的 X  。

。

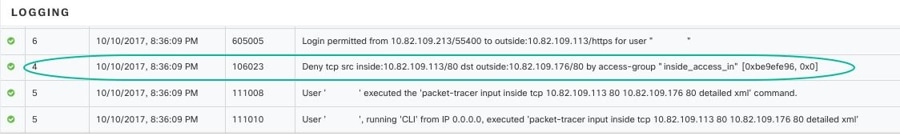

数据包跟踪器还会显示数据包跟踪结果的实时日志。在下面的示例中,您可以看到规则拒绝 tcp 数据包的位置。

对 ASA 设备安全策略进行故障排除

Procedure

|

Step 1 |

在设备和服务页面中,选择您的 ASA,然后点击操作窗格中的故障排除。 |

|

Step 2 |

在 Values 窗格中,选择要通过 ASA 虚拟发送的接口和数据包类型。 |

|

Step 3 |

(可选)如果要跟踪将安全组标签值嵌入第 2 层 CMD 报头 (Trustse) 的数据包,请选中 SGT 编号,然后输入安全组标签编号 0-65535。 |

|

Step 4 |

指定源和目标。如果使用思科 Trustsec,可以指定 IPv4 或 IPv6 地址、完全限定域名 (FQDN) 或安全组名称或标记。对于源地址,您还可以指定 Domain\username 格式的用户名。 |

|

Step 5 |

指定其他协议特征:

|

|

Step 6 |

点击运行 Packet Tracer (Run Packet Tracer)。 |

|

Step 7 |

继续分析 Packet Tracer 结果。分析 Packet Tracer 结果 |

对访问规则进行故障排除

Procedure

|

Step 1 |

选择 |

|

Step 2 |

选择与您的 ASA 关联的策略。 |

|

Step 3 |

在网络策略中选择要进行故障排除的规则,然后点击详细信息窗格中的故障排除 |

|

Step 4 |

在其余必填字段中输入信息。完成所有必填字段后,“运行 Packet Tracer”按钮变为活动状态。 |

|

Step 5 |

点击运行 Packet Tracer (Run Packet Tracer)。 |

|

Step 6 |

继续分析 Packet Tracer 结果。分析 Packet Tracer 结果 |

对 NAT 规则进行故障排除

Procedure

|

Step 1 |

在设备和服务 页面中,选择您的 ASA,然后点击操作窗格中的查看 NAT 规则 |

|

Step 2 |

从 NAT 规则表中选择要进行故障排除的规则,然后点击详细信息窗格中的故障排除 |

|

Step 3 |

在其余必填字段中输入信息。完成所有必填字段后,Run Packet Tracer 将变为活动状态。 |

|

Step 4 |

点击运行 Packet Tracer (Run Packet Tracer)。 |

|

Step 5 |

继续分析 Packet Tracer 结果。分析 Packet Tracer 结果 |

对两次 NAT 规则进行故障排除

Procedure

|

Step 1 |

在设备和服务页面中,选择您的 ASA,然后点击操作窗格中的查看 NAT 规则。 |

|

Step 2 |

从 NAT 规则表中选择要进行故障排除的规则,然后点击详细信息窗格中的故障排除。 |

|

Step 3 |

在其余必填字段中输入信息。完成所有必填字段后,Run Packet Tracer 将变为活动状态。 |

|

Step 4 |

点击运行 Packet Tracer (Run Packet Tracer)。 |

分析 Packet Tracer 结果

无论数据包被丢弃还是被允许,您都可以通过展开数据包跟踪表中的一行并读取与该操作相关的规则或日志记录信息来了解原因。在下面的示例中,数据包跟踪器识别了一个访问列表策略,该策略包含一条拒绝来自任何源并发往任何目的地的 IP 数据包的规则。如果这不是您想要的操作,您可以点击在网络策略中查看链接并立即编辑该规则。编辑规则后,请务必将该配置更改部署到 ASA,然后重新运行数据包跟踪器,以确保获得预期的访问结果。

除数据包跟踪器结果外,CDO 还会显示来自 ASA 的实时日志。

思科 ASA 公告 cisco-sa-20180129-asa1

思科产品安全事件响应团队 (PSIRT) 发布了安全公告 cisco-sa-20180129-asa1,其中描述了严重性为 ASA 和 Firepower 的安全漏洞。 https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-20180129-asa1有关受影响的 ASA 和 Firepower 硬件、软件和配置的完整说明,请阅读整个 PSIRT 团队公告。https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-20180129-asa1

如果您确定您的 ASA 受到公告的影响,您可以使用 CDO 将您的 ASA 升级到补丁版本。使用此过程:

Procedure

|

Step 1 |

在每个受影响的 ASA 上配置 DNS 服务器。在 ASA 上配置 DNS |

|

Step 2 |

返回到公告,确定您需要的软件补丁。https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-20180129-asa1 |

|

Step 3 |

有关介绍如何使用 CDO 将 ASA 升级到 ASA 公告中列出的固定版本的主题,请参阅在单个 ASA 上升级 ASA 和 ASDM 映像。从升级必备条件开始,然后阅读有关升级单个 ASA、在主用-备用配置中升级 ASA 或批量升级 ASA 的信息。ASA 和 ASDM 升级必备条件 为方便起见,以下是思科报告的安全公告的摘要: |

确认 ASA 运行配置大小

要确认运行配置文件的大小,请执行以下程序:

Procedure

|

Step 1 |

通过以下方式之一访问 ASA 的命令行界面:

|

|

Step 2 |

在提示符后键入 |

|

Step 3 |

当系统提示输入源文件名时,请勿输入任何内容并按 <Enter> |

|

Step 4 |

当提示输入目标文件名时,请输入输出文件的名称。在 ASA 复制您指定的文件的运行配置后,它会返回到特权 EXEC 提示符。 |

|

Step 5 |

在提示符后键入 |

|

Step 6 |

查看长度列。如果文件超过 4718592 字节,则大于 4.5 MB。 以下是一组命令和输出示例: |

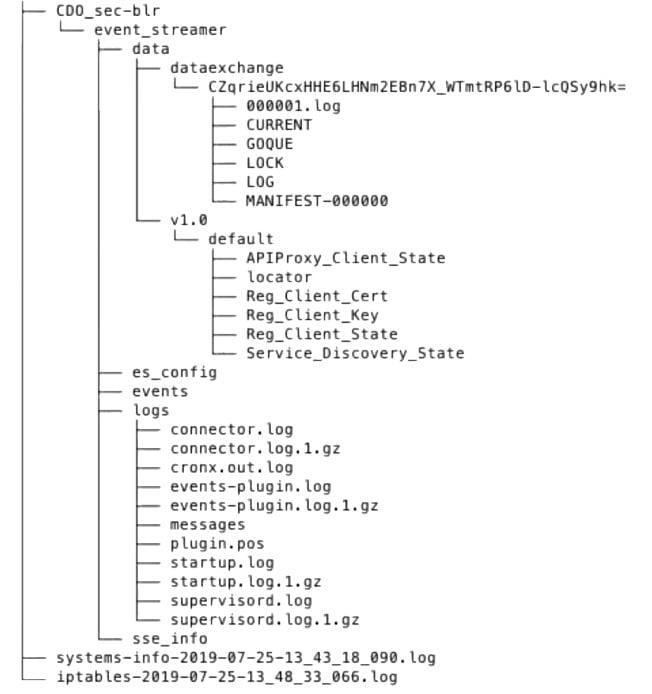

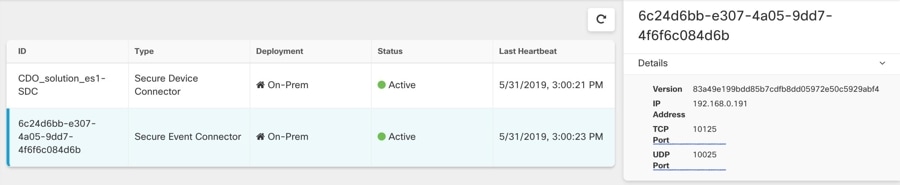

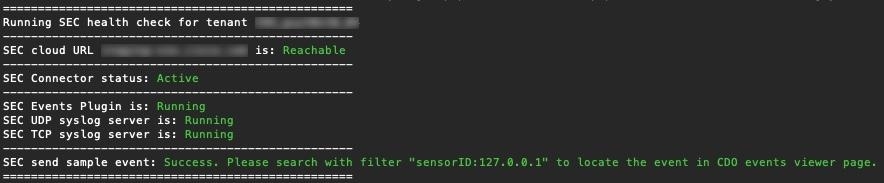

影响安全设备连接器的容器权限升级漏洞:cisco-sa-20190215-runc

思科产品安全事件响应团队 (PSIRT) 发布了安全公告 cisco-sa-20190215-runc,其中描述了 Docker 中的一个高严重性漏洞。阅读整个 PSIRT 团队公告,了解漏洞的完整说明。https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-20190215-runc

此漏洞会影响所有 CDO 客户:

-

使用 CDO 云部署的安全设备连接器 (SDC) 的客户无需执行任何操作,因为 CDO 运营团队已执行补救步骤。

-

使用本地部署的 SDC 的客户需要升级其 SDC 主机才能使用最新的 Docker 版本。他们可以按照以下说明执行此操作:

更新 CDO 标准 SDC 主机

如果您使用 CDO 映像部署了 SDC,请使用以下说明。 使用 CDO 的 VM 映像部署安全设备连接器

过程

|

步骤 1 |

使用 SSH 或虚拟机监控程序控制台连接到 SDC 主机。 |

||

|

步骤 2 |

运行以下命令检查 Docker 服务的版本: |

||

|

步骤 3 |

如果您运行的是最新的虚拟机 (VM),您应该会看到如下输出: |

||

|

步骤 4 |

运行以下命令以更新 Docker 并重新启动服务:

|

||

|

步骤 5 |

再次运行 docker version 命令。您应该会看到以下输出: |

||

|

步骤 6 |

大功告成。您现在已升级到 Docker 的最新版本并安装了补丁。 |

更新自定义 SDC 主机

如果您已创建自己的 SDC 主机,则需要按照说明根据 Docker 的安装方式进行更新。如果您使用的是 CentOS、yum 和 Docker-ce(社区版),则前面的程序将起作用。

如果您已安装 Docker-ee(企业版)或使用其他方法安装 Docker,则 Docker 的固定版本可能不同。您可以查看 Docker 页面以确定要安装的正确版本:Docker 安全更新和容器安全最佳实践。https://blog.docker.com/2019/02/docker-security-update-cve-2018-5736-and-container-security-best-practices/

缺陷跟踪

思科将继续评估此漏洞,并将在获得更多信息时更新公告。公告被标记为最终版本后,您可以参考相关的思科漏洞了解更多详细信息:

大型 ASA 运行配置文件

CDO 中的行为

您可能会看到 ASA 无法载入、CDO 未显示 ASA 运行配置文件中定义的所有配置或 CDO 无法写入更改日志等行为。

可能的原因

ASA 的运行配置文件对于 CDO 而言可能“过大”。

当您将 ASA 载入 CDO 时,CDO 会在其数据库中存储 ASA 的运行配置文件的副本。通常,如果该运行配置文件过大(4.5 MB 或更大),或者包含的行过多(大约 22,000 行),或者单个访问组的访问列表条目过多,则 CDO 将无法可预测地管理该设备。

要确认运行配置文件的大小,请参阅确认 ASA 运行配置大小。

解决方法或解决方案

请联系您的思科客户团队寻求帮助,以在不中断安全策略的情况下安全地减小配置文件的大小。

。

。

。

。

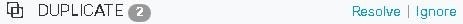

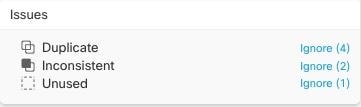

是指同一设备上具有不同名称但值相同的两个或多个对象。这些对象通常是意外创建的,可用于类似的目的,并供不同的策略使用。解决重复对象问题后,CDO 会使用保留的对象名称来更新所有受影响的对象引用。

是指同一设备上具有不同名称但值相同的两个或多个对象。这些对象通常是意外创建的,可用于类似的目的,并供不同的策略使用。解决重复对象问题后,CDO 会使用保留的对象名称来更新所有受影响的对象引用。

是设备配置中存在但未被其他对象、访问列表或 NAT 规则引用的对象。

是设备配置中存在但未被其他对象、访问列表或 NAT 规则引用的对象。

以从 CDO 中删除未使用的对象。

以从 CDO 中删除未使用的对象。

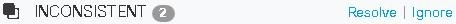

是指两台或多台设备上具有相同名称但值不同的对象。有时,用户会在不同的配置中创建具有相同名称和内容的对象,但随着时间的推移,这些对象的值会出现分歧,从而造成不一致。

是指两台或多台设备上具有相同名称但值不同的对象。有时,用户会在不同的配置中创建具有相同名称和内容的对象,但随着时间的推移,这些对象的值会出现分歧,从而造成不一致。

反馈

反馈