更新 ASA 连接凭证

在载入 ASA 的过程中,您输入了 CDO 必须用于连接到设备的用户名和密码。如果这些凭证在设备上发生更改,请使用更新凭证设备操作在 CDO 上更新这些凭证。此功能允许您更新 CDO 上的凭证,而无需重新载入设备。切换到的用户名和密码组合必须已存在于该用户的 ASA 或身份验证、授权和审计 (AAA) 服务器上。此过程仅影响 Cisco Defense Orchestrator 数据库;使用更新凭证功能时,不会对 ASA 配置进行任何更改。

过程

|

步骤 1 |

在导航栏中,点击清单 (Inventory)。 |

||

|

步骤 2 |

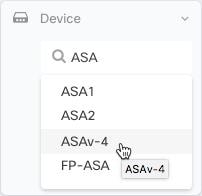

点击设备 (Devices) 选项卡,然后点击 ASA。 |

||

|

步骤 3 |

选择要更新其连接凭证的 ASA。您可以一次更新一个或多个 ASA 上的凭证。 |

||

|

步骤 4 |

在设备操作 (Device Actions) 窗格中,点击更新凭证 (Update Credentials)。 |

||

|

步骤 5 |

选择用于将 ASA 连接到 CDO 的云连接器或安全设备连接器 (SDC)。 |

||

|

步骤 6 |

输入要用于连接到 ASA 的新用户名和密码。 |

||

|

步骤 7 |

凭证更改后,CDO 会同步设备。

|

将 ASA 从一个 SDC 移至另一个 SDC

CDO 支持每个租户使用多个 SDC。在单个 CDO 租户上使用多个 SDC您可以使用以下程序将受管 ASA 从一个 SDC 移至另一个 SDC:

过程

|

步骤 1 |

在 CDO 菜单栏中,点击清单 (Inventory)。 |

|

步骤 2 |

选择要移动到其他 SDC 的 ASA。 |

|

步骤 3 |

在“设备操作”(Device Actions) 窗格中,点击更新凭证 (Update Credentials)。 |

|

步骤 4 |

点击 Secure Device Connector 按钮,然后选择要将设备移动到的 SDC。 |

|

步骤 5 |

输入用于载入 ASA 的管理员用户名和密码,然后点击更新。您不必将这些更改部署到设备。 |

>

>  ) 会突出显示未保存的更改。

) 会突出显示未保存的更改。

) 突出显示了使用设备中现有本地值的参数。

) 突出显示了使用设备中现有本地值的参数。

,则表示将共享系统设置策略应用于您的设备时发生错误。要解决问题,请点击 ASA 系统设置 (ASA System Settings) 页面上的策略,然后在

,则表示将共享系统设置策略应用于您的设备时发生错误。要解决问题,请点击 ASA 系统设置 (ASA System Settings) 页面上的策略,然后在 。

。

。

。

新规则将添加到策略中突出显示的规则上方。规则按规则列表中的位置确定优先级,从 1 到“最后”。

新规则将添加到策略中突出显示的规则上方。规则按规则列表中的位置确定优先级,从 1 到“最后”。

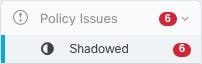

点击已阴影 (Shadowed) 以查看包含阴影规则的所有策略。有关详细信息,请参阅

点击已阴影 (Shadowed) 以查看包含阴影规则的所有策略。有关详细信息,请参阅

。

。

。

。

第 2 行的规则被标记为被策略中的另一条规则覆盖。

第 2 行的规则被标记为被策略中的另一条规则覆盖。

。

。

系统将列出一个对等体名称。CDO 报告另一个对等体名称为“[缺少对等体 IP.]”。

系统将列出一个对等体名称。CDO 报告另一个对等体名称为“[缺少对等体 IP.]”。

。

。

以上传软件包。如果校验和不匹配,则 AnyConnect 软件包上传失败。您可以查看设备的工作流程选项卡,了解有关故障的更多详细信息。

以上传软件包。如果校验和不匹配,则 AnyConnect 软件包上传失败。您可以查看设备的工作流程选项卡,了解有关故障的更多详细信息。

以上传软件包。CDO 验证路径是否可访问,以及指定的文件名是否有效。验证成功后,系统将显示 AnyConnect 软件包的名称。当您将更多 ASA 设备添加到 RA VPN 配置时,您可以将 AnyConnect 软件包上传到这些设备。

以上传软件包。CDO 验证路径是否可访问,以及指定的文件名是否有效。验证成功后,系统将显示 AnyConnect 软件包的名称。当您将更多 ASA 设备添加到 RA VPN 配置时,您可以将 AnyConnect 软件包上传到这些设备。

如果操作系统有多个版本的 AnyConnect 软件包,请从列表中选择要替换的软件包,然后点击编辑。现有软件包将从相应字段中消失。

如果操作系统有多个版本的 AnyConnect 软件包,请从列表中选择要替换的软件包,然后点击编辑。现有软件包将从相应字段中消失。

如果某个操作系统有多个版本的 AnyConnect 软件包,请从列表中选择要删除的软件包。现有软件包将从相应字段中消失。

如果某个操作系统有多个版本的 AnyConnect 软件包,请从列表中选择要删除的软件包。现有软件包将从相应字段中消失。

),打开连接配置文件和连接说明的摘要。在操作下,您可以点击编辑以修改更改。

),打开连接配置文件和连接说明的摘要。在操作下,您可以点击编辑以修改更改。

。

。

图标。

图标。

,然后选择或取消选择所需的列。

,然后选择或取消选择所需的列。

图标。CDO 会将您在屏幕上看到的规则导出至 .csv 文件。

图标。CDO 会将您在屏幕上看到的规则导出至 .csv 文件。

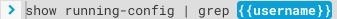

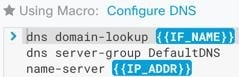

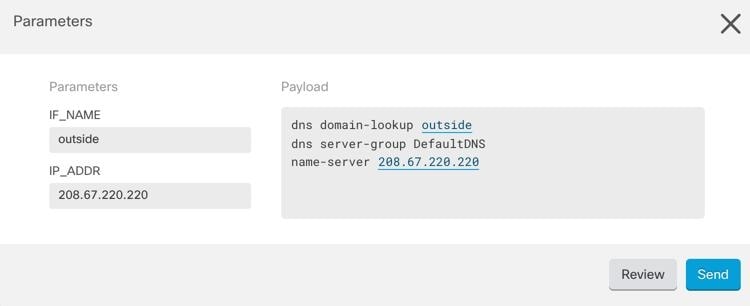

,以查看已经存在的宏。

,以查看已经存在的宏。

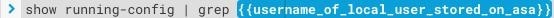

。命令现在是新 CLI 宏的基础。

。命令现在是新 CLI 宏的基础。

。

。

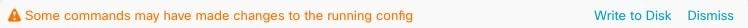

。查看所有警告,然后点击

。查看所有警告,然后点击 以查看批量部署的结果。

以查看批量部署的结果。

反馈

反馈