Domein- en internetinstelling

Domeinen met beperkte toegang configureren

U kunt de telefoon configureren voor het registreren, inrichting, bijwerken van de firmware en het verzenden van rapporten met alleen de opgegeven servers. Alle registraties, inrichting, upgrades en rapporten die niet de opgegeven servers gebruiken, kunnen niet op de telefoon worden uitgevoerd. Als u de te gebruiken servers opgeeft, moet u ervoor zorgen dat de servers die u in de volgende velden invoert, worden opgenomen in de lijst:

-

Profielregel, Profielregel B, Profielregel C en Profielregel D op het tabblad Inrichting

-

Upgraderegel en Upgraderegel Cisco-hoofdtelefoon op het tabblad Inrichting

-

Rapportregel op het tabblad Inrichting

-

Aangepaste CA-regel op het tabblad Inrichting

-

Proxy en Outbound Proxy (Uitgaande proxy) op het tabblad Ext (n) (Toestel (n))

Voordat u begint

Procedure

|

Stap 1 |

Selecteer . |

|

Stap 2 |

Zoek in de sectie System Configuration (Systeemconfiguratie) naar het veld Restricted Access Domains (Domeinen met beperkte toegang) en voer de volledig gekwalificeerde domeinnamen (FQDN's) in voor elke server. Scheid FQDN's met komma's. Voorbeeld:U kunt deze parameter configureren in het XML-bestand met de telefoonconfiguratie (cfg.xml) door een tekenreeks met deze notatie in te voeren: |

|

Stap 3 |

Klik op Submit All Changes. |

De DHCP-opties configureren

Voordat u begint

Procedure

|

Stap 1 |

Selecteer . |

|

Stap 2 |

Stel in de sectie Configuration Profile (Configuratieprofiel) de parameters DHCP Option To Use (Te gebruiken DHCP-optie) en DHCPv6 Option To Use (Te gebruiken DHCPv6-optie) in zoals wordt beschreven in de tabel Parameters voor de configuratie van DHCP-opties. |

|

Stap 3 |

Klik op Submit All Changes. |

Parameters voor de configuratie van DHCP-opties

In de volgende tabel worden de functie en het gebruik van parameters voor de configuratie van DHCP-opties gedefinieerd in de sectie Configuratieprofiel op het tabblad Spraak>Inrichting in de webinterface van de telefoon. Hij definieert ook de syntaxis van de string die aan het telefoonconfiguratiebestand is toegevoegd met XML-code (cfg.xml) om een parameter te configureren.

|

Parameter |

Beschrijving |

|---|---|

|

DHCP Option To Use (Te gebruiken DHCP-optie) |

DHCP-opties, gescheiden door komma's, gebruikt om firmware en profielen op te halen. Voer een van de volgende handelingen uit:

Standaard: 66,160,159,150,60,43,125 |

|

Te gebruiken DHCPv6-optie |

DHCPv6-opties, gescheiden door komma's, gebruikt om firmware en profielen op te halen. Voer een van de volgende handelingen uit:

Standaard: 17,160,159 |

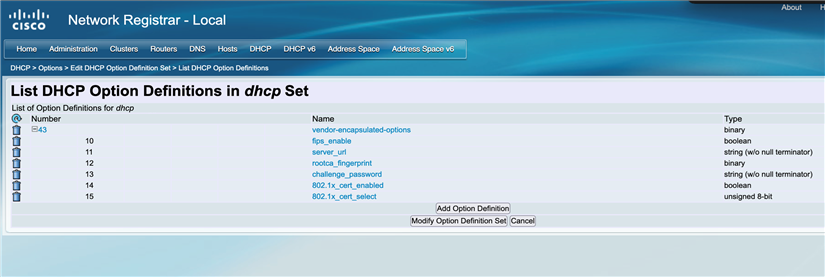

Ondersteuning van DHCP-optie

De volgende tabel bevat de DDHCP-opties die worden ondersteund op telefoons voor meerdere platforms.

|

Netwerkstandaard |

Beschrijving |

|---|---|

|

DHCP-optie 1 |

Subnetmasker |

|

DHCP-optie 2 |

Tijdverschil (UU/mm) |

|

DHCP-optie 3 |

Router |

|

DHCP-optie 6 |

Domeinnaamserver |

|

DHCP-optie 15 |

Domeinnaam |

|

DHCP-optie 41 |

Leasetijd IP-adres |

|

DHCP-optie 42 |

NTP-server |

|

DHCP-optie 43 |

Leveranciersspecifieke informatie Kan worden gebruikt voor detectie van TR.69 Auto Configurations Server (ACS). |

|

DHCP-optie 56 |

NTP-server Configuratie van de NTP-server met IPv6 |

|

DHCP-optie 60 |

Klasse-id leverancier |

|

DHCP-optie 66 |

TFTP-servernaam |

|

DHCP-optie 125 |

Leveranciersspecifieke informatie waarmee leveranciers worden geïdentificeerd Kan worden gebruikt voor detectie van TR.69 Auto Configurations Server (ACS). |

|

DHCP-optie 150 |

TFTP-server |

|

DHCP-optie 159 |

IP inrichtingsserver |

|

DHCP-optie 160 |

URL-inrichting |

Feedback

Feedback