Uploaden van klantbestanden naar Cisco Technical Assistance Center

Inhoud

Inleiding

Overzicht

Bestanden uploaden via Support Case Manager

Een bestand uploaden naar een case

Customer eXperience Drive

Serviceoverzicht

Ondersteunde protocollen

CXD-uploadtoken

Uploadtoken ophalen voor een SR

SCM gebruiken

Bestanden uploaden naar CXD

Desktopclients gebruiken

Direct vanaf een Cisco-apparaat

API voor uploaden van bestanden

Python-voorbeeldcode voor gebruik van PUT API

Uploads van bijlagen bij e-mail

Bestanden versleutelen

Bestanden versleutelen met WinZip

Bestanden versleutelen met Tar en OpenSSL

Bestanden versleutelen met Gzip en GnuPG

Wachtwoord doorgeven aan de TAC Customer Support Engineer

Beheer van klantcasebijlagen

Samenvatting

Aanvullende informatie

Inleiding

In dit document wordt beschreven hoe u bestanden kunt uploaden naar het Cisco Technical Assistance Center (TAC).

Overzicht

De technici van de klantenservice van TAC kunnen u helpen om een probleem tijdig op te lossen wanneer ze relevante bestanden aan het probleem hebben gekoppeld. U hebt verschillende opties om de bestanden met betrekking tot uw probleem te uploaden. Sommige van deze opties zijn minder veilig en kunnen leiden tot bepaalde inherente risico's, en elke optie heeft beperkingen die u moet overwegen voordat u een geschikte uploadoptie kiest. Tabel 1 bevat de beschikbare uploadopties met details over de encryptiemogelijkheden voor bestanden, aanbevolen maximale bestandsgrootte en andere relevante informatie.

Tabel 1. Beschikbare uploadopties

| Beschikbare opties (in voorkeursvolgorde) | Bestanden worden versleuteld tijdens verzending | Bestanden worden versleuteld tijdens opslag | Aanbevolen maximale bestandsgrootte | |

|---|---|---|---|---|

| Support Case Manager (SCM) | Ja |

Ja |

Zonder limiet | |

| Customer eXperience Drive | Ja* |

Ja |

Zonder limiet | |

| E-mail naar attach@cisco.com | Nee** |

Ja |

20 MB of minder, afhankelijk van de limieten van de mailserver van de klant |

|

*Van toepassing op alle protocollen behalve FTP. Bij het gebruik van FTP wordt het ten zeerste aanbevolen dat de gegevens worden gecodeerd voordat ze worden geüpload. ** U moet versleutelen voordat u doorgaat. Veilige doorvoer is alleen gegarandeerd vanaf het punt waar de e-mail / bijlage het Cisco-netwerk bereikt, niet aan de kant van het klantennetwerk of de e-mailprovider. | ||||

Bestanden uploaden via Support Case Manager

De SCM-methode (Support Case Manager) voor het uploaden van bestanden naar cases is een veilige optie. Het communicatiekanaal tussen uw computerapparaat en Cisco is gecodeerd. Bestanden die met SCM worden geüpload worden direct aan de bijbehorende case gekoppeld en in een versleuteld format opgeslagen.

Een bestand uploaden naar een case

Nadat u de kwestie hebt ingediend, kunt u bestanden uploaden.

Stap 1. Log in bij SCM.

Stap 2. Als u de kwestie wilt bekijken en bewerken, klikt u op het hoofdletternummer of de titel van de kwestie in de lijst. De pagina Transactieoverzicht wordt geopend.

Stap 3. Klik Add Files om een bestand te kiezen en het als bijlage bij de case te uploaden. Het systeem geeft het gereedschap SCM File Uploader weer.

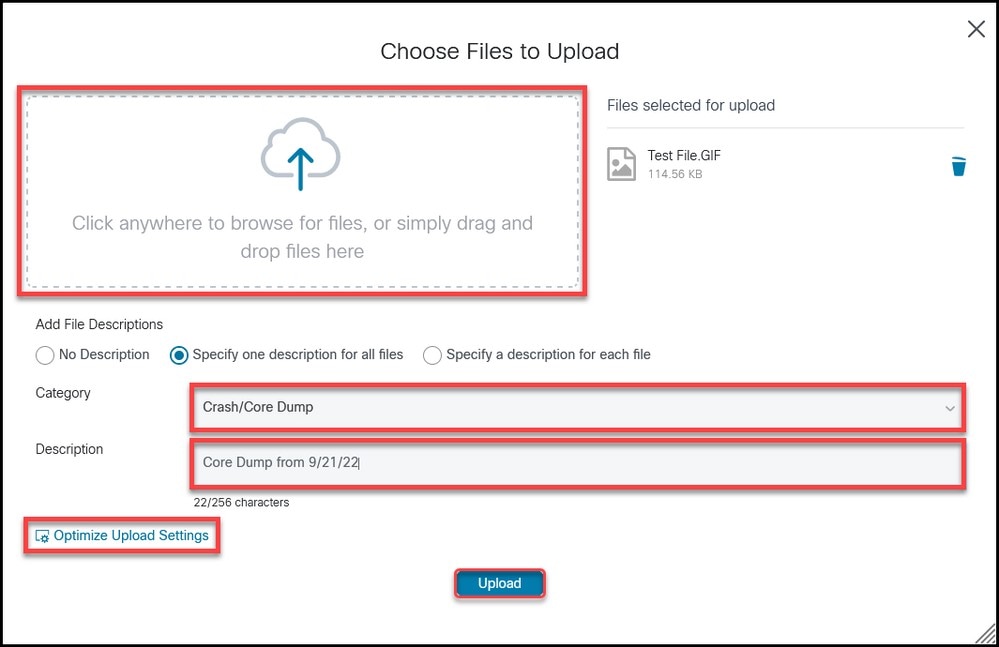

Stap 4. Sleep in het Choose Files to Upload dialoogvenster de bestanden die u wilt uploaden of klik binnen om door uw lokale systeem te bladeren naar bestanden die u wilt uploaden.

Stap 5. Voeg een beschrijving toe en geef een categorie op voor alle bestanden, of afzonderlijk.

Stap 6. Klik Upload hierop om het uploadproces te starten.

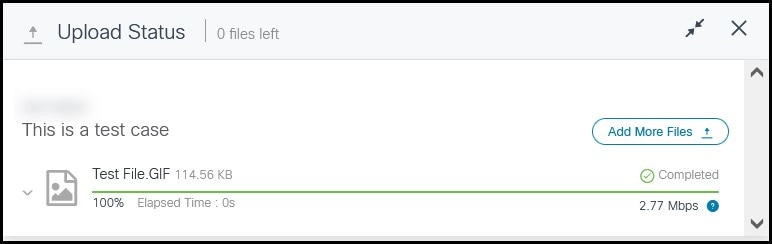

Stap 7. Zodra alle uploads zijn voltooid, kunt u het venster sluiten of klikken om meer bestanden te uploadenAdd More Files.

Stap 8. Geüploade bestanden kunnen worden beheerd op het Attachments tabblad.

Customer eXperience Drive

Serviceoverzicht

De Customer eXperience Drive (CXD) is een multi-protocol service voor het uploaden van bestanden zonder limieten aan de geüploade bestandsgrootte. Het helpt Cisco-klanten met actieve serviceverzoeken (SR's) om gegevens rechtstreeks naar een case te uploaden met behulp van een unieke set inloggegevens die per SR is gemaakt. De door CXD ondersteunde protocollen worden native ondersteund door Cisco-producten, wat het mogelijk maakt om direct van Cisco-apparaten naar SR’s te uploaden.

Ondersteunde protocollen

Tabel 2 bevat een overzicht van door CXD ondersteunde protocollen. Ongeacht het gebruikte protocol is er geen limiet voor de grootte van het geüploade bestand.

Tabel 2. Door CXD ondersteunde protocollen

| Naam | Protocol/poort | Versleuteld | Poorten voor gegevenskanalen | Opmerkingen |

|---|---|---|---|---|

| Secure File Transfer Protocol (SFTP) | TCP/22 |

Ja |

N.v.t. |

|

| Secure Copy Protocol (SCP) | TCP/22 |

Ja |

N.v.t. |

|

| Hyper-Text Transfer Protocol over SSL (HTTPS) | TCP/443 |

Ja |

N.v.t. |

Alleen API-gebaseerde uploads worden ondersteund. |

| File Transfer Protocol of SSL (FTPS) Impliciet | TCP/990 |

Ja |

30000-40000 |

Firewalls kunnen FTPS niet inspecteren aangezien het controlekanaal is versleuteld. Daarom dient de firewall uitgaande connectiviteit toe te staan voor het gehele poortbereik voor gegevenskanalen. |

| File Transfer Protocol of SSL (FTPS) Expliciet | TCP/21 |

Ja |

30000-40000 |

|

| File Transfer Protocol (FTP) | TCP/21 |

Ja |

30000-40000 |

Cisco raadt het gebruik van FTP niet aan, aangezien het protocol geen encryptie ondersteunt. Als het moet worden gebruikt, moeten gegevens worden gecodeerd voordat ze worden overgedragen. Firewalls moeten FTP-verkeer inspecteren zodat gegevenskanalen correct kunnen worden opgebouwd. Als FTP niet op het netwerk wordt geïnspecteerd, moeten de firewalls uitgaande connectiviteit toestaan voor het gehele poortbereik voor gegevenskanalen. |

CXD-uploadtoken

CXD maakt per SR unieke uploadtokens. Het SR-nummer en het token worden gebruikt als gebruikersnaam en wachtwoord ter verificatie voor de service en vervolgens om bestanden naar de SR te uploaden.

Uploadtoken ophalen voor een SR

SCM gebruiken

Wanneer een SR wordt geopend, moeten gebruikers de uploadtoken maken om de bijlage te uploaden.

Voer de volgende stappen uit om de uploadtoken op te halen/te genereren:

Stap 1. Log in bij SCM.

Stap 2. Als u een kwestie wilt bekijken en bewerken, klikt u op het hoofdletternummer of de titel van de kwestie in de lijst. De pagina Transactieoverzicht wordt geopend.

Stap 3. Klik op het Attachments tabblad.

Stap 4. Klik op de knop .Generate Token Zodra de token is gegenereerd, wordt deze weergegeven naast de knop Token genereren.

Bestanden uploaden naar CXD

Desktopclients gebruiken

Over het algemeen hoeft de gebruiker alleen maar een client te gebruiken, afhankelijk van het protocol, om verbinding te maken met cxd.cisco.com, te verifiëren met behulp van het SR-nummer als gebruikersnaam en de uploadtoken als wachtwoord en uiteindelijk een bestand te uploaden. Afhankelijk van het protocol en de client kunnen de stappen van de gebruiker verschillen. Het wordt altijd aanbevolen om de documentatie van de klant te raadplegen voor meer informatie.

Direct vanaf een Cisco-apparaat

Alle Cisco-apparaten hebben ingebouwde bestandsoverdrachtclients, die meestal worden gebruikt met een copy of redirect opdracht. Cisco-apparatuur die op een Linux-distributie wordt uitgevoerd, ondersteunt meestal een of meer van scp-, sftp- en curl-integraties voor SCP-, SFTP- en HTTPS-integratie.

API voor uploaden van bestanden

De API voor het uploaden van bestanden gebruikt de HTTP-code PUT om bestanden naar CXD te uploaden. Voor maximale compatibiliteit en eenvoud van integratie wordt de API eenvoudig gehouden.

HTTP-methode: PUT

URL: https://cxd.cisco.com/home/<bestandsnaam bestemming>

Koppen:

Tabel 5. Koppen voor CXD API voor uploaden van bestanden

| Sleutel | Type | Waarde |

|---|---|---|

Authorization |

String |

Basis HTTP-autorisatietekenreeks |

De tekst bestaat uit de bestandsgegevens. Er zijn hier geen velden of formulieren, wat het verzoek erg eenvoudig maakt.

Python-voorbeeldcode voor gebruik van PUT API

Merk op dat de code ervan uitgaat dat het bestand is opgeslagen op hetzelfde pad als waarop u het uitvoert.

import requests

from requests.auth import HTTPBasicAuth

username = 'SR Number'

password = 'Upload Token'

auth = HTTPBasicAuth(username, password)

filename = 'showtech.txt' # Destination filename

url = f'https://cxd.cisco.com/home/{filename}'

headers = {"Expect": "100-continue"}

file_path = 'Local Path to the File'

with open(file_path, 'rb') as f:

r = requests.put(url + filename, f, auth=auth, headers=headers)

if r.status_code == 201:

print("File Uploaded Successfully")

Uploads van bijlagen bij e-mail

Als SCM en CXD niet voor u werken, is een andere methode voor het uploaden van bestanden via e-mail het uploaden van bijlagen. Let op dat deze methode fundamenteel onveilig is en het bestand of de communicatiesessie voor het transport van het bestand tussen de klant en Cisco niet is versleuteld. Het is de taak van de klant om de bestanden expliciet te versleutelen voordat de bestanden als bijlage naar de e-mail worden geüpload. Als aanvullende best practice op het gebied van beveiliging moet gevoelige informatie, zoals wachtwoorden, worden verborgen of verwijderd uit een configuratiebestand of logbestand dat via een onveilig kanaal wordt verzonden. Ga voor meer informatie naar Bestanden versleutelen.

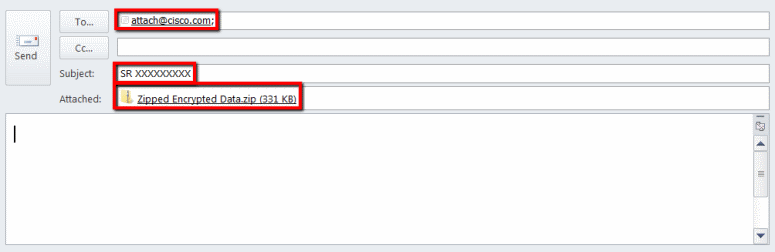

Nadat de bestanden zijn versleuteld kunt u aanvullende informatie en bestanden uploaden naar de case door de informatie via een e-mailbericht te verzenden naar attach@cisco.com met het casenummer in de onderwerpregel of in het bericht zelf, bijvoorbeeld, onderwerp: = Case xxxxxxxxx.

Bijlagen zijn beperkt tot 20 MB per e-mailupdate. Bijlagen die met e-mailberichten worden ingediend worden niet versleuteld tijdens verzending, maar worden direct aan de bijbehorende case gekoppeld en in een versleuteld format opgeslagen.

Voeg het bestand toe aan een e-mailbericht en stuur het bericht naar attach@cisco.com zoals weergegeven in deze schermafbeelding.

In de vorige schermafbeelding wordt een Microsoft Outlook-e-mail weergegeven met een gecodeerde zip-bestandsbijlage, het juiste To-adres en een correct geformatteerd onderwerp. Andere e-mailclients moeten dezelfde functionaliteit bieden en net zo goed presteren als Microsoft Outlook.

Bestanden versleutelen

De volgende voorbeelden tonen het versleutelen van bestanden met drie van de vele beschikbare opties: WinZip, de Linux-opdrachten tar en openssl, en Linux Gzip en GnuPG. Een sterke encryptie zoals AES-128 moet worden gebruikt om de gegevens goed te beschermen. Als u Zip gebruikt, moet een toepassing worden gebruikt die AES-encryptie ondersteunt. Oudere versies van ZIP-toepassingen ondersteunen een symmetrisch coderingssysteem dat niet veilig is en niet mag worden gebruikt.

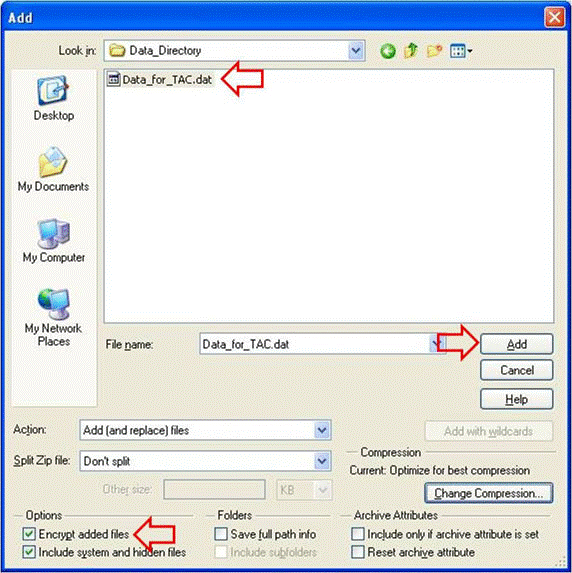

Bestanden versleutelen met WinZip

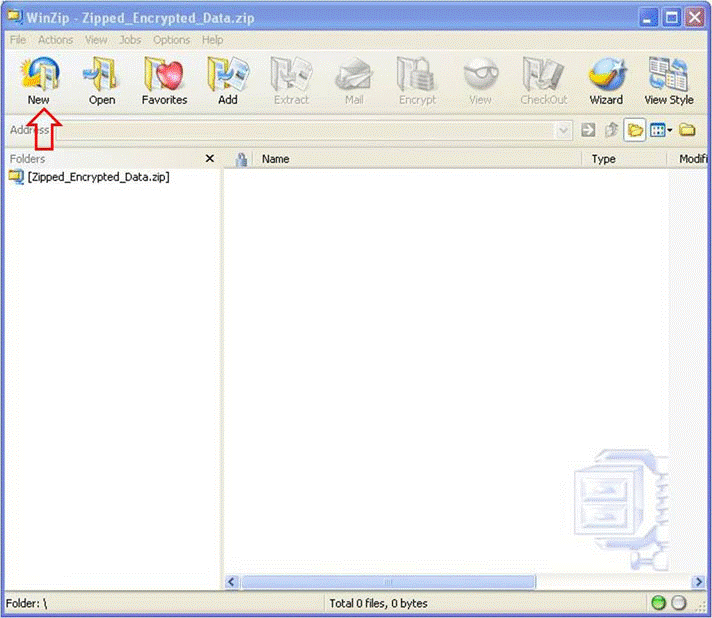

Dit gedeelte laat zien hoe u bestanden kunt coderen met behulp van de WinZip-toepassing. Andere applicaties bieden dezelfde functionaliteit en presteren net zo goed als WinZip.

Stap 1. Maak een ZIP-archiefbestand. Klik in de WinZip GUI op de menuaanwijzingen New en volg deze om een nieuw ZIP-archiefbestand met de juiste naam te maken. Het systeem geeft het nieuw gemaakte ZIP-archiefbestand weer.

Stap 2. Voeg de bestanden toe die u wilt uploaden naar het ZIP-archiefbestand en vink het Encrypt added files selectievakje aan. Klik in het hoofdvenster van WinZip Add op en kies de bestanden die u wilt uploaden. Het Encrypt added files selectievakje moet worden ingeschakeld.

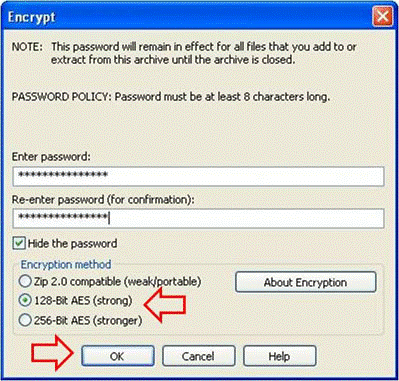

Stap 3. Codeer het bestand met behulp van de AES-codering en een sterk wachtwoord:

- Klik

Addin het venster Bestandselectie om hetEncryptvenster te openen. - Maak in het

Encryptvenster een passend sterk wachtwoord. Het wachtwoord wordt gedeeld met de Customer Support Engineer-eigenaar van de case zoals besproken in Wachtwoord doorgeven aan de TAC Customer Support Engineer. - Selecteer een van de AES-encryptiemethoden.

- Klik

OKhierop om de bestanden te coderen en het hoofdvenster van WinZip weer te geven.

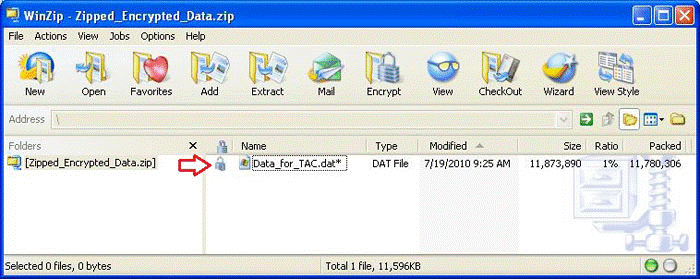

Stap 4. Controleer of het bestand is gecodeerd. Versleutelde bestanden worden gemarkeerd met een ster achter de bestandsnaam of een slotpictogram in de encryptiekolom.

Bestanden versleutelen met Tar en OpenSSL

Dit gedeelte laat zien hoe u bestanden kunt coderen met behulp van de Linux-opdrachtregel tar en -opensslopdrachten. Andere archiverings- en coderingsopdrachten bieden dezelfde functionaliteit en presteren net zo goed onder Linux of Unix.

Stap 1. Maak een tar-archief van het bestand en versleutel het via OpenSSL met behulp van de AES-codering en een sterk wachtwoord, zoals in het volgende voorbeeld wordt aangetoond. De opdrachtuitvoer toont de gecombineerde tar en openssl opdrachtsyntaxis om de bestanden te coderen met behulp van de AES-codering.

[user@linux ~]$ tar cvzf - Data_for_TAC.dat | openssl aes-128-cbc -k

Str0ng_passWo5D |

dd of=Data_for_TAC.aes128 Data_for_TAC.dat

60+1 records in

60+1 records out

Bestanden versleutelen met Gzip en GnuPG

In dit gedeelte wordt getoond hoe u bestanden kunt coderen met behulp van de Linux-opdrachtregel Gzip en GnuPG-opdrachten. Andere archiverings- en coderingsopdrachten bieden dezelfde functionaliteit en presteren net zo goed onder Linux of Unix. De opdrachtoutput toont hoe de opdrachtsyntaxis van gzip en gpg moet worden gebruikt om het bestand of de bestanden te versleutelen met het AES-algoritme.

Stap 1. Comprimeer het bestand met behulp van Gzip:

[user@linux ~]$ gzip -9 Data_for_TAC.dat

Stap 2. Codeer het bestand via GnuPG met behulp van de AES-codering en een sterk wachtwoord:

user@linux ~]$ gpg –cipher-algo AES –armor –output Data_for_TAC.dat.gz.asc –symmetric Data_for_TAC.dat.gz

Stap 3. Voer het sterke wachtwoord in en bevestig het bij de wachtwoordgroep:

Wachtwoord invoeren:

Wachtwoord herhalen:

Wachtwoord doorgeven aan de TAC Customer Support Engineer

Deel het versleutel-wachtwoord met de Customer Support Engineer-eigenaar van de case bij het versleutelen van bijlagen. Als best practice: gebruik een andere methode dan de methode die is gebruikt om het bestand te uploaden. Communiceer het wachtwoord out-of-band, bijvoorbeeld telefonisch of per SCM case-update als u een e-mailbericht of FTPS hebt gebruikt om het bestand te uploaden.

Beheer van klantcasebijlagen

Bestanden die naar de TAC FTP-map worden geüpload, worden beheerd in overeenstemming met het beleid van Cisco. Documentatie met betrekking tot gegevenscontroles en -bewaring is te vinden in het TAC Privacy Data Sheet.

Samenvatting

Er bestaan meerdere opties voor het uploaden van informatie naar TAC om hen te helpen gevallen op te lossen. SCM en Cisco’s HTML5 Upload-tool bieden beide beveiligde uploads via een browser. De CXD biedt uploads via een browser, Web API en meerdere protocollen die door verschillende typen client- en Cisco-apparaten worden ondersteund.

Als u geen SCM, Cisco HTML5 bestanduploadtool of een protocol dat niet FTP is en wordt ondersteund door CXD kunt gebruiken als uw uploadmethode, zijn de minst wenselijke opties voor het uploaden van bestanden FTP, het gebruik van CXD of een e-mailbericht verzenden naar attach@cisco.com. Als u voor een van deze mogelijkheden kiest, raden we u sterk aan uw bestanden te versleutelen voor verzending. Ga voor meer informatie naar Bestanden versleutelen. U moet een sterk wachtwoord gebruiken en het wachtwoord out-of-band communiceren met de Customer Support Engineer, zoals telefonisch of via SCM-case-update.

Alle bestanden zijn direct toegankelijk in het casevolgsysteem voor geautoriseerd Cisco-personeel voor de periode dat de case open is en voor een periode van 18 maanden volgend op de definitieve sluiting van een case.

- Na 18 maanden kunnen de bestanden worden verplaatst naar archiefopslag.

- Op elk moment kan een geautoriseerd klantcontact verzoeken dat een specifiek bestand uit een case wordt gewist.

- Bestanden in de FTP-map worden slechts vier dagen bewaard.

Aanvullende informatie

- Technische services van Cisco gebruiken

- Cisco’s wereldwijde contactgegevens voor ondersteuning

- Resourcegids voor technische services van Cisco

- Cisco Conferencing-producten

- De GNU Privacy Guard

- Het OpenSSL-project

- WinZip

Dit document maakt deel uit van Cisco Security Research & Operations.

Dit document wordt aangeboden op een ‘as is’-basis en impliceert geen enkel soort garantie, met inbegrip van garanties van verkoopbaarheid of geschiktheid voor een bepaald doel. Uw gebruik van de informatie in het document of de materialen gekoppeld aan het document is geheel op eigen risico. Cisco behoudt zich het recht voor om dit document te allen tijde te wijzigen of te annuleren.

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

3.0 |

12-Apr-2024

|

De sectie Bewaarplicht klantdossier verwijderd en de sectie Klantdossier bijlagen gegevensbeheer toegevoegd. |

2.0 |

01-Nov-2023

|

De sectie Case File Uploader is verwijderd en de sectie Customer eXperience Drive is bijgewerkt. |

1.0 |

14-Nov-2017

|

Eerste vrijgave |

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Dit document is van toepassing op deze producten

- Beveiliging - Gepensioneerde producten

- Conferencing - Gepensioneerde producten

- Contact Center - Gepensioneerde producten

- Draadloos - Gepensioneerde producten

- Opslagnetwerken Gepensioneerde producten

- Optische netwerken - Gepensioneerde producten

- Routers - Gepensioneerde producten

- Samenwerkingseindpunten - Gepensioneerde producten

- Servers - UCS-producten (Unified Computing)

- Switches - Gepensioneerde producten

Feedback

Feedback