포스처 유형

다음 포스처 에이전트는 Cisco ISE 포스처 정책을 모니터링하고 적용합니다.

-

AnyConnect: AnyConnect 에이전트를 구축하여 클라이언트와의 상호 작용이 필요한 Cisco ISE Posture 포스처 정책을 모니터링하고 시행합니다. AnyConnect 에이전트는 클라이언트에서 유지됩니다. Cisco ISE에서 AnyConnect를 사용하는 방법에 대한 자세한 내용은 Cisco AnyConnect Secure Mobility을 참조하십시오.

-

AnyConnect Stealth: 사용자 인터페이스 없이 포스처를 서비스로 실행합니다. 에이전트는 클라이언트에서 유지됩니다.

포스처 요건에서 AnyConnect Stealth 포스처 유형을 선택하면 일부 조건, 교정 또는 조건의 속성이 비활성화됩니다(회색으로 표시됨). 예를 들어 AnyConnect Stealth 요건을 활성화하면 클라이언트측 상호 작용이 필요하므로 수동 교정 유형이 비활성화됩니다(회색으로 표시됨).

포스처 프로파일을 AnyConnect 컨피그레이션에 매핑한 다음 AnyConnect Stealth 모드 구축 시에 Anyconnect 컨피그레이션을 클라이언트 프로비저닝 창에 매핑하면 다음이 지원됩니다.

-

AnyConnect가 포스처 프로파일을 읽고 원하는 모드로 설정할 수 있습니다.

-

AnyConnect가 초기 상태 요청 중에 선택한 모드와 관련된 정보를 Cisco ISE로 전송할 수 있습니다.

-

Cisco ISE가 모드와 기타 요소(ID 그룹, OS 및 규정 준수 모듈 등)를 기반으로 올바른 정책을 일치시킬 수 있습니다.

참고

AnyConnect Stealth 모드를 사용하려면 AnyConnect 버전 4.4 이상이 필요합니다.

Cisco ISE에서 AnyConnect Stealth를 구성하는 방법에 대한 자세한 내용은 AnyConnect 스텔스 모드 워크플로우 구성을 참조하십시오.

-

-

Temporal Agent: 클라이언트가 신뢰할 수 있는 네트워크에 액세스하려고 하면 Cisco ISE가 클라이언트 프로비저닝 포털을 엽니다. 포털은 사용자에게 에이전트를 다운로드 및 설치하고 에이전트를 실행하도록 지시합니다. 임시 에이전트는 규정 준수 상태를 확인하고 Cisco ISE에 상태를 전송합니다. 그 결과에 따라 Cisco ISE가 작동합니다. 규정 준수 처리가 완료되면 임시 에이전트가 클라이언트에서 스스로를 제거합니다. 임시 에이전트는 사용자 맞춤화 교정을 지원하지 않습니다. 기본 교정은 메시지 텍스트만 지원합니다.

Temporal Agent는 다음 조건을 지원하지 않습니다.

-

서비스 조건 MAC—시스템 데몬 확인

-

서비스 조건-MAC—데몬 또는 사용자 에이전트 검사

-

PM—최신 상태 확인

-

PM - 활성화 검사

-

DE—암호화 확인

-

Posture Types(포스처 유형) Temporal Agent(임시 에이전트) 및 Compliance Module(규정 준수 모듈) 4.x 이상을 사용해 포스처 정책을 구성합니다. 규정 준수 모듈을 3.x or earlier(3.x 이하) 또는 Any Version(모든 버전)으로 구성하지 마십시오.

-

Termporal Agent의 경우, Requirements(요건) 창에서 Installation(설치) 확인 유형을 포함하는 패치 관리 조건만 볼 수 있습니다.

-

Cisco ISE는 Mac OSX용 Temporal Agent에서 VLAN 제어 포스처를 지원하지 않습니다. 기존 VLAN에서 새 VLAN으로 네트워크 액세스를 변경하면 VLAN 변경 전에 사용자의 IP 주소가 해제됩니다. 사용자가 새 VLAN에 연결할 때 클라이언트는 DHCP를 통해 새 IP 주소를 가져옵니다. 새 IP 주소를 인식하려면 루트 권한이 필요하지만 Temporal Agent는 사용자 프로세스로 실행됩니다.

-

Cisco ISE는 ACL로 제어되는 포스처 환경을 지원하며 여기에서는 엔드포인트의 IP 주소의 새로고침이 필요하지 않습니다.

-

Cisco ISE에서 Temporal Agent를 구성하는 방법에 대한 자세한 내용은 Cisco 임시 에이전트 구성 워크플로우을 참조하십시오.

-

-

AMP Enabler—AMP Enabler는 엔터프라이즈 내의 로컬로 호스팅되는 서버에서 엔드포인트 하위 집합으로 엔드포인트용 AMP 소프트웨어를 푸시하고 기존 사용자 기반에 대해 AMP 서비스를 설치합니다. AMP 프로파일러에 대한 설명은 AMP Enabler 프로파일 설정에 제시되어 있습니다.

-

Agentless Posture(에이전트리스 포스처)—에이전트리스 포스처는 클라이언트에서 얻는 포스처 정보를 제공하며 작업이 완료되면 스스로 완전히 제거됩니다. 최종 사용자 측에서 취해야 할 작업은 없습니다. Temporal Agent와 달리 Agentless Posture는 관리 사용자로 클라이언트에 연결합니다. Cisco ISE에서 에이전트리스 포스처를 사용하는 방법에 대한 자세한 내용은 에이전트리스 포스처를 참조하십시오.

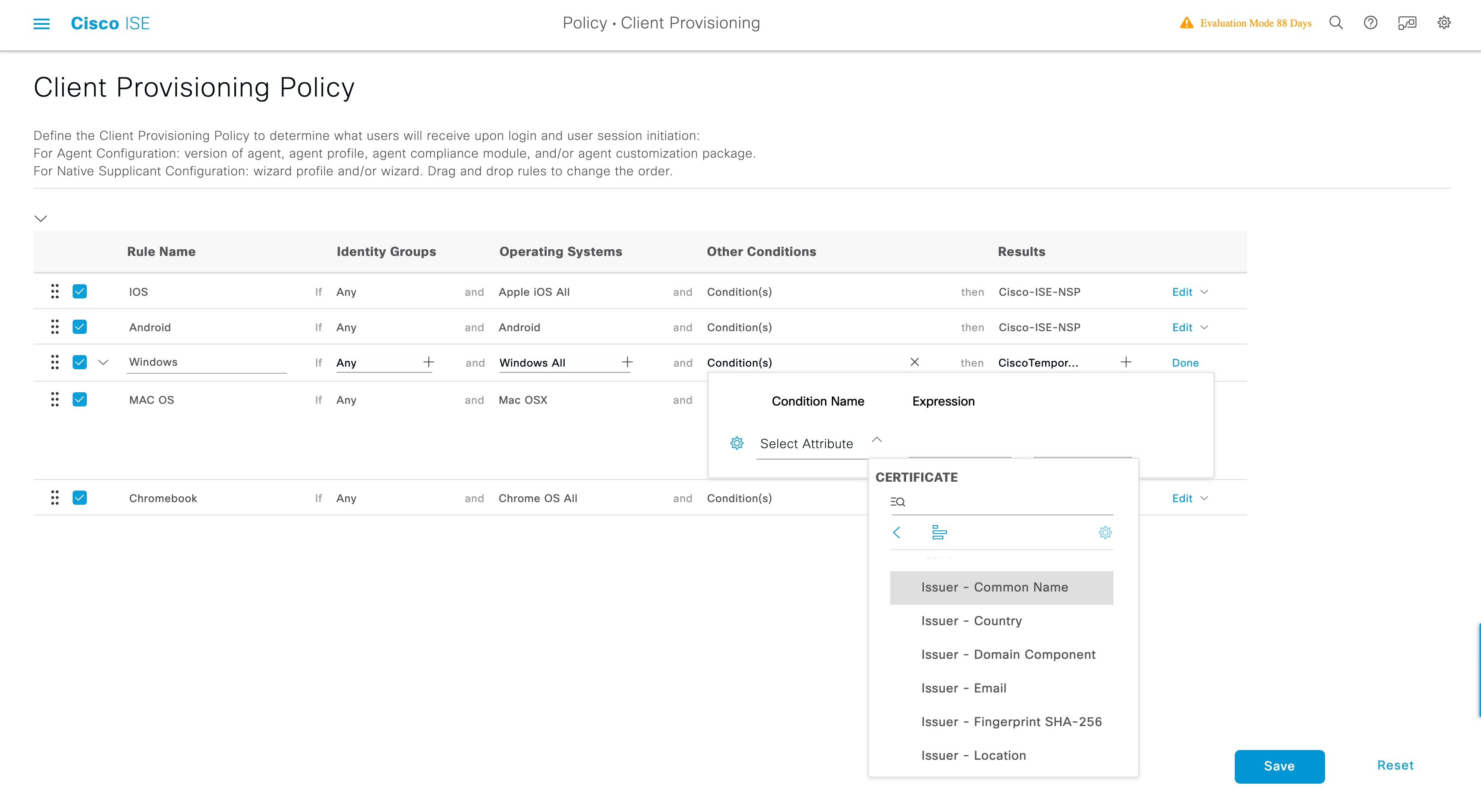

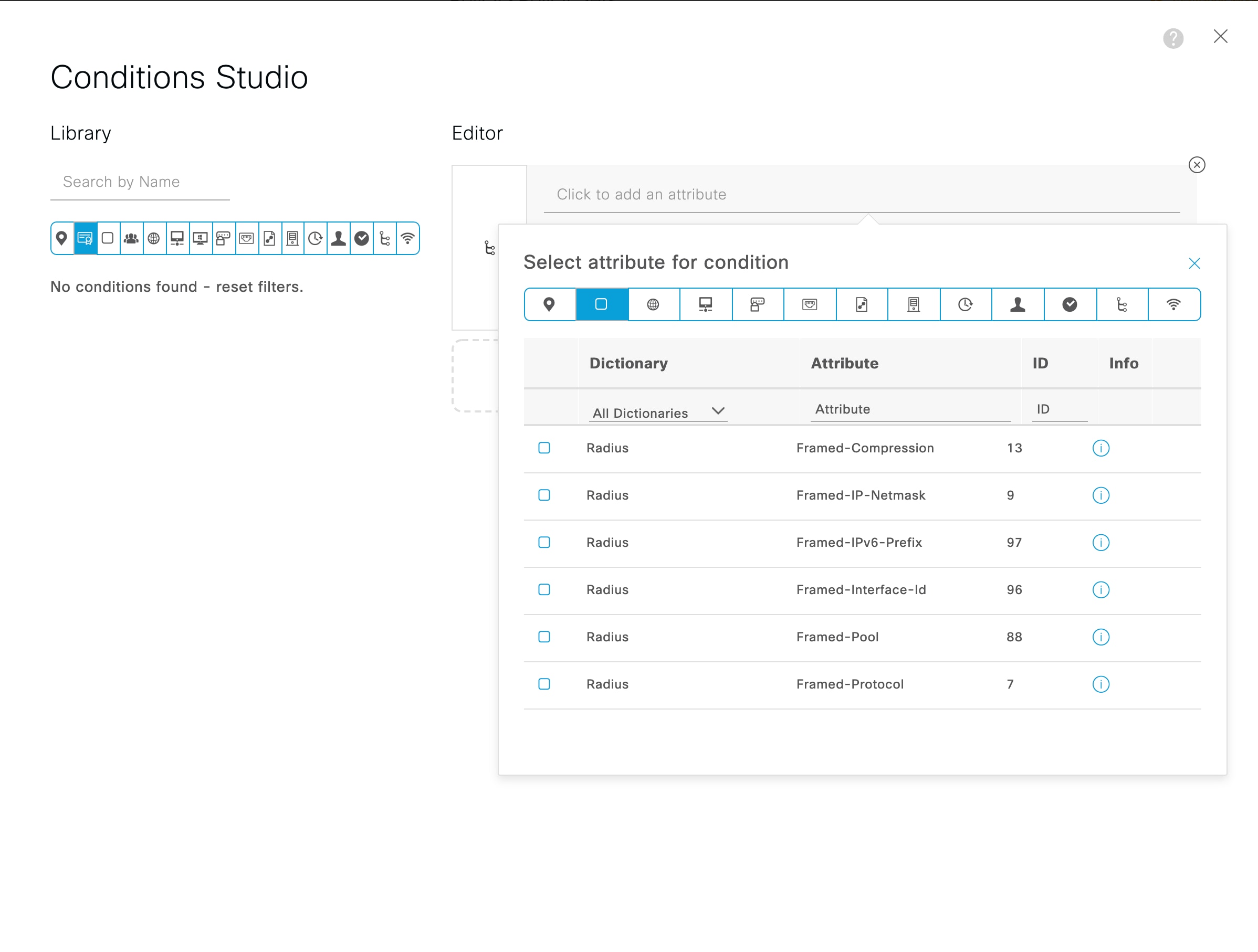

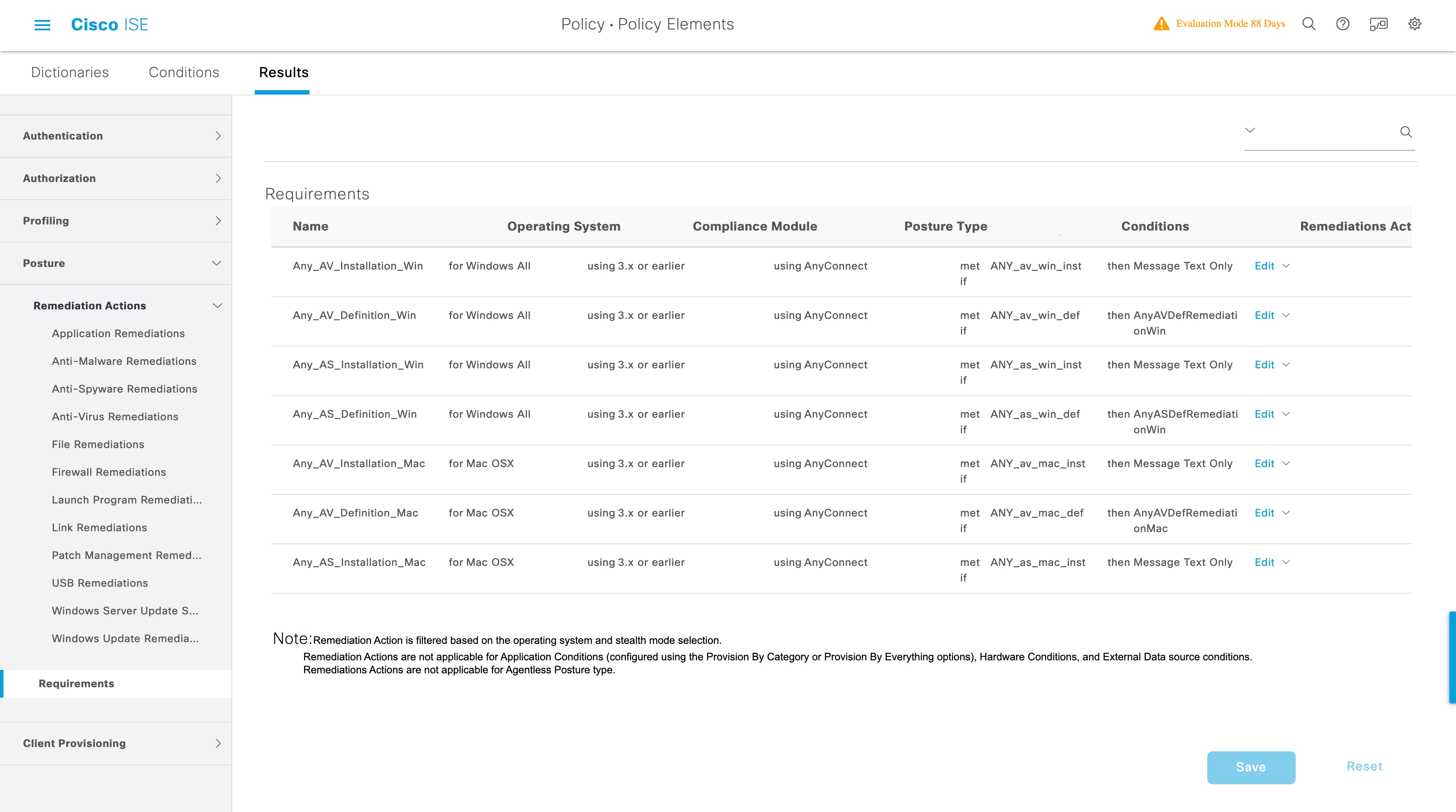

클라이언트 프로비저닝 페이지(Cisco ISE GUI에서 메뉴 아이콘(![]() )을 클릭하고 Policy(정책) > Policy Elements(정책 요소) > Results(결과) > Client Provisioning(클라이언트 프로비저닝) > Resources(리소스))와 포스처 요건 창( Cisco ISE GUI에서 메뉴 아이콘(

)을 클릭하고 Policy(정책) > Policy Elements(정책 요소) > Results(결과) > Client Provisioning(클라이언트 프로비저닝) > Resources(리소스))와 포스처 요건 창( Cisco ISE GUI에서 메뉴 아이콘(![]() )을 클릭하고 Policy(정책) > Policy Elements(정책 요소) > Results(결과) > Posture(포스처) > Requirements(요건))에서 포스처 유형을 사용합니다. 모범 사례는 클라이언트 프로비저닝 창에서 포스처 프로파일을 프로비저닝하는 것입니다.

)을 클릭하고 Policy(정책) > Policy Elements(정책 요소) > Results(결과) > Posture(포스처) > Requirements(요건))에서 포스처 유형을 사용합니다. 모범 사례는 클라이언트 프로비저닝 창에서 포스처 프로파일을 프로비저닝하는 것입니다.

피드백

피드백