관리 포털

|

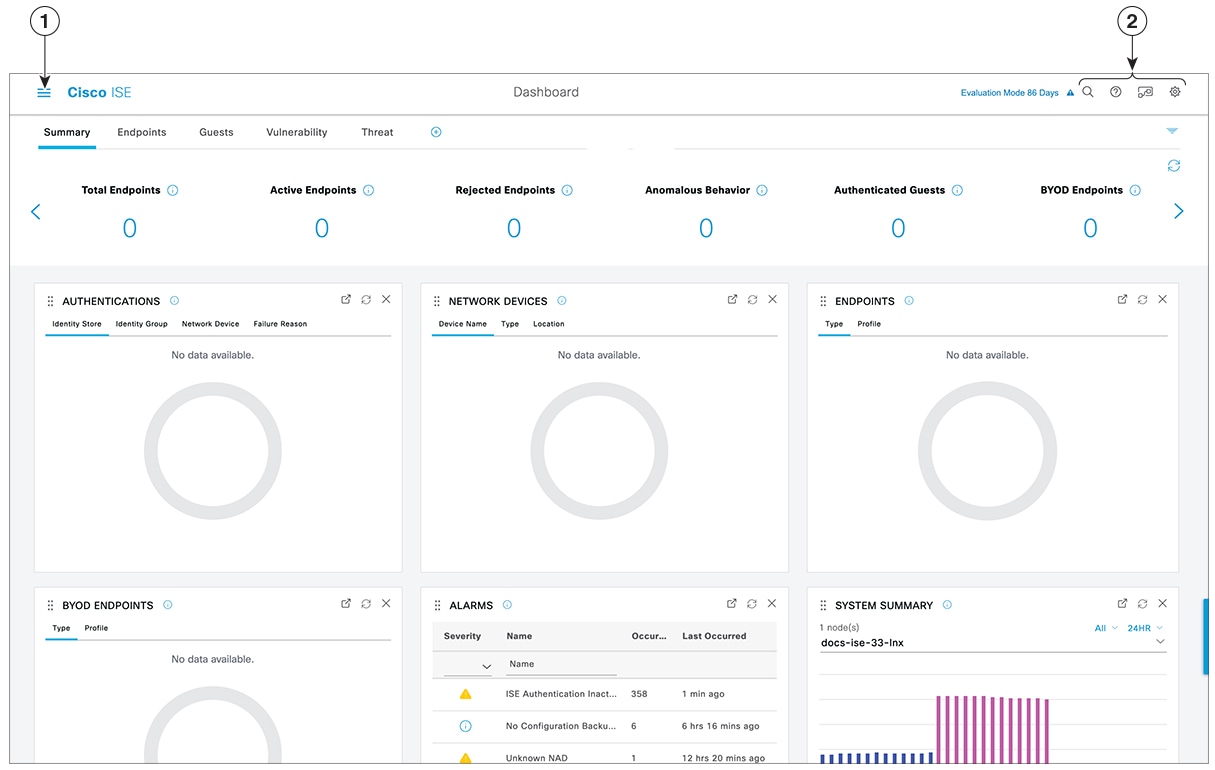

1 |

메뉴 아이콘 |

다음 메뉴가 있는 슬라이드식 창에서 Menu(메뉴) 아이콘(

|

|

2 |

오른쪽 상단 메뉴 아이콘 |

|

Cisco ISE 홈 대시보드

Cisco ISE Home(홈) 대시보드에는 상관 통계가 지정된 실시간 통합 데이터가 표시되는데, 이는 효과적인 모니터링 및 문제 해결을 위해 필수적입니다. 대시보드 요소는 일반적으로 24시간 동안의 활동을 표시합니다. 다음 그림에는 Cisco ISE 대시보드에서 사용할 수 있는 정보의 예가 나와 있습니다. 기본 PAN(Policy Administration Node) 포털에서만 Cisco ISE 대시보드 데이터를 볼 수 있습니다.

홈 페이지에는 Cisco ISE 데이터를 표시하는 5개의 기본 대시보드가 있습니다. 이러한 각 대시보드에는 사전 정의된 여러 dashlet이 있습니다.

-

Summary(요약): 이 대시보드에는 선형 메트릭 dashlet, 원형 차트 dashlet 및 목록 dashlet이 포함됩니다. 메트릭 dashlet은 구성할 수 없습니다. 기본적으로 이 대시보드에는 Status(상태) Endpoints(엔드포인트), Endpoint Categories(엔드포인트 범주) 및 Network Devices(네트워크 디바이스) dashlet이 포함됩니다.

-

Endpoints(엔드포인트): 기본적으로 이 대시보드에는 Status(상태), Endpoints(엔드포인트), Endpoint Categories(엔드포인트 범주) 및 Network Devices(네트워크 디바이스) dashlet이 포함됩니다.

-

Guests(게스트): 이 대시보드에는 게스트 사용자 유형, 로그인 실패 및 활동 위치에 대한 정보를 제공하는 dashlet이 포함됩니다.

-

Vulnerability(취약점): 이 대시보드에는 취약점 서버가 Cisco ISE에 보고하는 정보가 표시됩니다.

-

Threat(위협): 이 대시보드에는 Cisco ISE로 전송한 위협 서버 보고서의 정보가 표시됩니다.

홈 대시보드 구성

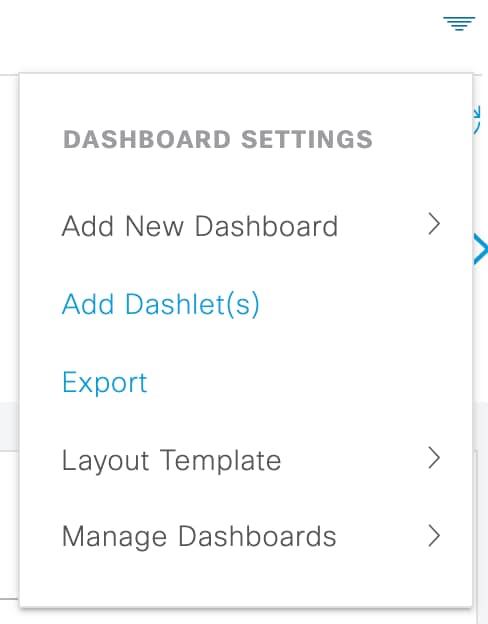

창 오른쪽 상단에 있는 Inverted Pyramid(역 피라미드) 아이콘를 클릭하여 홈 페이지 대시보드를 사용자 맞춤화할 수 있습니다.

드롭다운 목록에 다음과 같은 옵션이 표시됩니다.

-

Add New Dashboard(새 대시보드 추가)를 통해 새 대시보드를 추가할 수 있습니다. 표시되는 필드에 값을 입력하고 Apply(적용)를 클릭합니다.

-

Add Dashlet(s)(dashlet 추가)를 선택하면 사용 가능한 dashlet 목록이 포함된 대화 상자가 표시됩니다. 대시보드에서 dashlet을 추가하거나 제거하려면 dashlet 이름 옆에 있는 Add(추가) 또는 Remove(제거)를 클릭합니다.

-

Export(내보내기)를 사용하면 선택한 홈 페이지 보기가 PDF로 저장됩니다.

-

Layout Template(레이아웃 템플릿)을 통해 이 보기에 표시되는 열 수를 구성할 수 있습니다.

-

Manage Dashboards(대시 보드 관리)에는 두 가지 옵션이 있습니다.

-

Mark as Default Dashboard(기본 대시보드로 표시): 현재 대시보드를 Home(홈)에 표시되는 기본 보기로 설정하려면 이 옵션을 선택합니다.

-

Reset All Dashboards(모든 대시보드 재설정): 모든 대시보드를 재설정하고 모든 홈 대시보드에서 기존 구성을 제거하려면 이 옵션을 사용합니다.

-

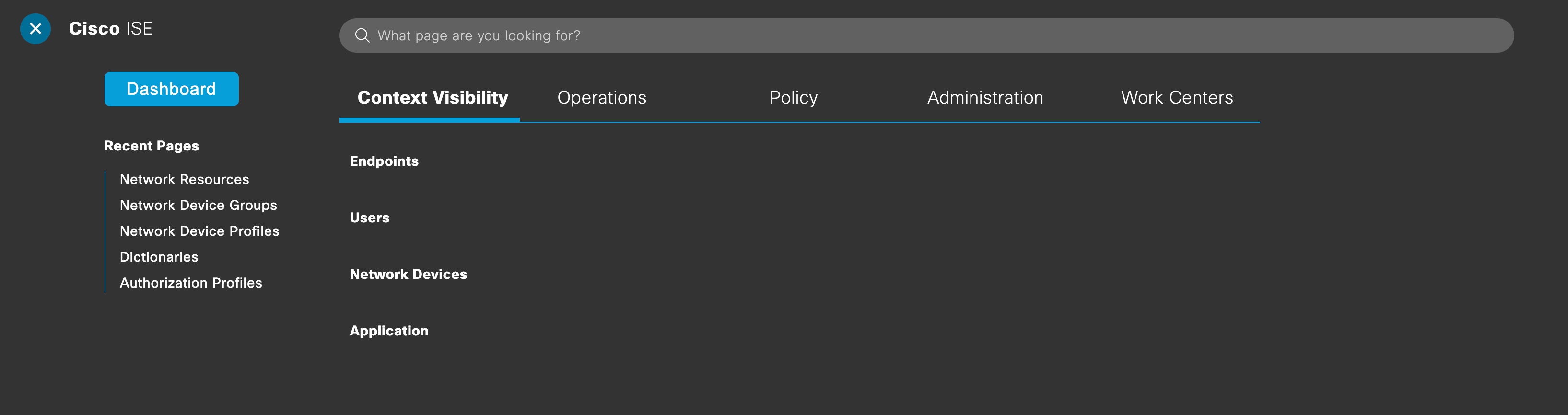

상황 가시성 보기

Context Visibility(상황 가시성) 창의 구조는 다음을 제외하고 홈 페이지와 유사합니다.

-

표시된 데이터를 필터링할 때 현재 상황(브라우저 창) 유지

-

보다 사용자 맞춤화 가능

-

엔드포인트 데이터에 중점

기본 PAN에서만 상황 가시성 데이터를 볼 수 있습니다.

Context Visibility(상황 가시성) 창의 dashlet에는 엔드포인트 및 NAD에 대한 엔드포인트 연결 정보가 표시됩니다. 현재 표시되는 정보는 각 창의 dashlet 아래에 있는 데이터 목록 내용을 기반으로 합니다. 각 창에는 탭 이름을 기반으로 엔드포인트 데이터가 표시됩니다. 데이터를 필터링하면 목록과 dashlet이 모두 업데이트됩니다. 하나 이상의 원형 그래프 부분을 클릭하거나 표의 행을 필터링하거나 이러한 작업을 조합하여 데이터를 필터링할 수 있습니다. 필터를 선택하면 캐스케이딩 필터라고도 하는 효과가 추가로 표시되며, 이를 통해 원하는 특정 데이터를 찾을 수 있습니다. 또한 목록에서 엔드포인트를 클릭하면 해당 엔드포인트의 세부정보 보기가 표시됩니다.

Context Visibility(상황 가시성) 아래에는 4가지 기본 메뉴 옵션이 있습니다.

-

Endpoints(엔드포인트): 디바이스 유형, 규정 준수 상태, 인증 유형, 하드웨어 인벤토리 등에 따라 표시할 엔드포인트를 필터링합니다. 자세한 내용은 하드웨어 대시보드의 내용을 참조하십시오.

참고

NAD(네트워크 액세스 디바이스)에서 계정 관리 설정을 활성화하여 계정 관리 시작 및 업데이트 정보가 Cisco ISE로 전송되도록 하는 것이 좋습니다.

Cisco ISE는 계정 관리가 활성화된 경우에만 최신 IP 주소, 세션 상태(연결됨, 연결 해제됨 또는 거부됨), 엔드포인트가 비활성화된 일 수 등과 같은 계정 관리 정보를 수집할 수 있습니다. 이 정보는 Cisco ISE 관리 포털의 Live Logs(라이브 로그), Live Sessions(라이브 세션) 및 Context Visibility(상황 가시성) 창에 표시됩니다. NAD에서 계정 관리가 비활성화된 경우 Live Sessions(라이브 세션), Live Logs(라이브 로그) 및 Context Visibility(상황 가시성) 창 간에 계정 관리 정보가 누락되거나, 부정확하거나, 일치하지 않을 수 있습니다.

참고

Cisco ISE 관리 포털 홈 페이지에서 사용 가능한 Visibility Setup(가시성 설정) 워크플로우를 사용하면 엔드포인트 검색을 위한 IP 주소 범위 목록을 추가할 수 있습니다. 이 워크플로우를 구성하고 나면 Cisco ISE에서 엔드포인트를 인증하지만 구성된 IP 주소 범위에 포함되지 않은 엔드포인트가 창 및 Endpoints(엔드포인트) 목록 페이지()에 표시되지 않습니다.

-

Users(사용자): 사용자 ID 소스의 사용자 기반 정보를 표시합니다

사용자 이름 또는 비밀번호 속성이 변경된 경우 인증 상태가 변경되면 Users(사용자) 창에 반영됩니다.

Microsoft Active Directory에서 사용자 이름 이외의 속성이 변경된 경우에는 재인증 24시간 후에 업데이트된 속성이 Users(사용자) 창에 표시됩니다.

Microsoft Active Directory에서 사용자 이름 및 기타 속성을 변경하면 재인증 후 업데이트된 변경 사항이 즉시 Users(사용자) 창에 표시됩니다.

-

Network Devices(네트워크 디바이스): 이 창은 엔드포인트가 연결된 NAD의 목록을 표시합니다. NAD의 경우 해당 # of endpoints(엔드포인트 수) 열에 표시되는 엔드포인트 수를 클릭합니다. 해당 NAD로 필터링된 모든 디바이스를 나열하는 창이 표시됩니다.

참고

SNMPv3 매개변수를 사용하여 네트워크 디바이스를 구성한 경우에는 Cisco ISE 모니터링 서비스의 에서 제공되는 Network Device Session Status Summary(네트워크 디바이스 세션 상태 요약) 보고서를 생성할 수 없습니다. 네트워크 디바이스가 SNMPv1 또는 SNMPv2c 매개변수로 구성된 경우 이 보고서를 정상적으로 생성할 수 있습니다.

-

Application(애플리케이션): 이 창을 사용하여 특정 애플리케이션이 설치된 엔드포인트 수를 확인할 수 있습니다. 결과는 그래픽 및 표 형식으로 표시됩니다. 그래픽 표현은 비교 분석을 수행하는 데 유용합니다. 예를 들어 Google Chrome 소프트웨어가 있는 엔드포인트의 수와 버전, 벤더 및 범주(안티 피싱, 브라우저 등)를 표와 막대 그래프로 확인할 수 있습니다. 자세한 내용은 Application(애플리케이션) 탭을 참고하십시오.

Context Visibility(상황 가시성) 창에서 새 탭을 생성하여 추가 필터링을 위한 사용자 맞춤화 목록을 생성할 수 있습니다. 사용자 맞춤화 보기에서는 dashlet이 지원되지 않습니다.

dashlet에서 원형 그래프의 섹션을 클릭하여 해당 dashlet에서 필터링된 데이터가 포함된 새 창을 표시합니다. 이 새 창에서 보기에서 표시되는 데이터 필터링에 설명된 대로 표시된 데이터를 계속 필터링할 수 있습니다.

Context Visibility(상황 가시성) 창을 사용하여 엔드포인트 데이터를 찾는 방법에 대한 자세한 내용은 ISE 2.1을 사용하는 Cisco YouTube 비디오(https://www.youtube.com/watch?v=HvonGhrydfg)를 참고하십시오.

상황 가시성의 속성

상황 가시성에 대한 속성을 제공하는 시스템 및 서비스는 동일한 속성 이름에 대해 서로 다른 값을 가질 수 있습니다. 몇 가지 예를 들면 다음과 같습니다.

운영체제

-

OperatingSystem: 포스처 운영체제

-

operating-system: NMAP 운영체제

-

operating-system-result: 프로파일러 통합 운영체제

참고 |

Cisco ISE에서 엔드포인트에 대해 여러 프로브가 활성화된 경우 상황 가시성 창에 표시되는 엔드포인트 운영체제 데이터에 일부 불일치가 있을 수 있습니다. |

포털 이름

-

Portal.Name: 디바이스 등록이 설정되어 있을 때의 게스트 포털 이름입니다.

-

PortalName: 디바이스 등록이 설정되어 있지 않을 때의 게스트 포털 이름입니다.

포털 사용자의 경우

-

User-Name: RADIUS 인증의 사용자 이름

-

GuestUserName: 게스트 사용자

-

PortalUser: 포털 사용자

애플리케이션 대시보드

|

라벨 |

설명 |

|||||

|---|---|---|---|---|---|---|

|

1 |

Summary(요약) 탭은 홈 페이지에 기본적으로 표시됩니다. 막대 차트가 포함된 Application Categories(애플리케이션 범주) 대시릿이 표시됩니다. 애플리케이션은 13개 범주로 분류됩니다. 이러한 범주에 속하지 않는 애플리케이션은 미분류로 그룹화됩니다. 사용 가능한 범주는 안티멀웨어, 안티피싱, 백업, 브라우저, 데이터 손실 방지, 데이터 스토리지, 암호화, 방화벽, 메신저, 패치 관리, 공용 파일 공유, 가상 머신 및 VPN 클라이언트입니다. |

|||||

|

2 |

각 막대는 분류 범주를 나타냅니다. 각 막대 위로 마우스를 올려 선택한 애플리케이션 범주에 해당하는 총 애플리케이션 및 엔드포인트 수를 확인합니다. |

|||||

|

3 |

분류 범주에 속하는 애플리케이션 및 엔드포인트는 파란색으로 표시됩니다. 미분류 애플리케이션 및 엔드포인트는 회색으로 표시됩니다. 분류 또는 미분류 범주 막대 위에 마우스를 올려 해당 범주에 속하는 총 애플리케이션 및 엔드포인트 수를 확인합니다. Classified(분류)를 클릭하고 막대 그래프 및 창의 표에서 결과를 볼 수 있습니다. Unclassified(미분류)를 클릭하면 막대 차트가 비활성화되고 결과가 창의 표에 표시됩니다. |

|||||

|

4 |

선택한 필터에 따라 애플리케이션 및 엔드포인트가 표시됩니다. 다양한 필터를 클릭하여 Breadcrumb Trail을 볼 수 있습니다. Clear All Filters(모든 필터 지우기)를 클릭하여 모든 적용된 필터를 제거할 수 있습니다.

|

|||||

|

5 |

여러 막대를 클릭하면 해당하는 분류 애플리케이션 및 엔드포인트가 표에 표시됩니다. 예를 들어 안티멀웨어 및 패치 관리 범주를 선택하면 다음 결과가 표시됩니다. |

|||||

| 애플리케이션 이름 | Version(버전) | Vendor(벤더) | 카테고리 | 애플리케이션 OS | 이 소프트웨어를 사용하는 엔드포인트 | |

|

게이트키퍼 |

9.9.5 |

Apple Inc. |

악성코드 차단 |

windows 7 64비트, mac osx 10.10, mac osx 8, mac osx 9 | 5 | |

|

게이트키퍼 |

10.9.5 |

Apple Inc. |

악성코드 차단 |

Windows 8 64비트, mac osx 10.10 | 3 | |

|

소프트웨어 업데이트 |

2.3 |

Apple Inc. |

패치 관리 |

Windows 7 64비트, mac osx 10.10, mac osx 8, mac osx 9 |

5 |

|

|

6 |

표의 Endpoints With This Software(이 소프트웨어를 사용하는 엔드포인트) 열에서 엔드포인트를 클릭하면 Mac 주소, NAD IP 주소, NAD 포트 ID/SSID, IPv4 주소 등의 엔드포인트 세부정보가 표시됩니다. |

|||||

|

7 |

애플리케이션 이름을 선택하고 Policy Actions(정책 작업) 드롭다운 목록에서 Create App Compliance(앱 규정 준수 생성) 옵션을 선택하여 애플리케이션 규정 준수 조건 및 교정을 생성할 수 있습니다. |

|||||

하드웨어 대시보드

Context Visibility(상황 가시성) 아래의 Endpoint Hardware(엔드포인트 하드웨어) 탭을 사용하면 짧은 시간 내에 엔드포인트 하드웨어 인벤토리 정보를 수집, 분석 및 보고할 수 있습니다. 메모리 용량이 낮은 엔드포인트, 엔드포인트의 BIOS 모델/버전을 찾는 등 원하는 정보를 수집할 수 있습니다. 이러한 결과를 기반으로 메모리 용량을 늘리거나 BIOS 버전을 업그레이드할 수 있습니다. 자산 구매를 계획하기 전에 요건을 평가할 수 있습니다. 적시에 리소스를 교체할 수 있습니다. 모듈을 설치하거나 엔드포인트와 상호 작용하지 않고도 해당 정보를 수집할 수 있습니다. 요약하면, 자산 라이프 사이클의 효과적인 관리가 가능해집니다.

페이지는 Manufacturers(제조업체) 및 Endpoint Utilizations(엔드포인트 사용률) dashlet에 표시됩니다. 이러한 dashlet에는 선택한 필터에 따라 변경사항이 반영됩니다. Manufacturers(제조업체) dashlet에는 Windows 및 Mac OS가 있는 엔드포인트의 하드웨어 인벤토리 세부정보가 표시됩니다. Endpoint Utilizations(엔드포인트 사용률) dashlet에는 엔드포인트의 CPU, 메모리 및 디스크 사용률이 표시됩니다. 3가지 옵션 중 하나를 선택하여 사용률을 백분율로 볼 수 있습니다.

-

n% 이상의 CPU 사용량을 보이는 디바이스

-

n% 이상의 메모리 사용량을 보이는 디바이스

-

n% 이상의 디스크 사용량을 보이는 디바이스

참고 |

하드웨어 인벤토리 데이터가 ISE GUI에 표시되는 데 120초가 걸립니다. 포스처 규정 준수 및 규정 미준수 상태에 대해 하드웨어 인벤토리 데이터가 수집됩니다. |

참고 |

|

엔드포인트 및 연결된 외부 디바이스의 하드웨어 속성이 표 형식으로 표시됩니다. 다음과 같은 하드웨어 속성이 표시됩니다.

-

MAC 주소

-

BIOS 제조업체

-

BIOS 일련 번호

-

BIOS 모델

-

연결된 디바이스

-

CPU 이름

-

CPU 속도(GHz)

-

CPU 사용량(%)

-

코어 수

-

프로세스 수

-

메모리 크기(GB)

-

메모리 사용량(%)

-

총 내부 디스크 크기(GB)

-

사용 가능한 총 내부 디스크 크기(GB)

-

총 내부 디스크 사용량(%)

-

내부 디스크 수

-

NAD 포트 ID

-

상태

-

네트워크 디바이스 이름

-

위치

-

UDID

-

IPv4 주소

-

사용자 이름

-

호스트 이름

-

OS 유형

-

비정상적 동작

-

엔드포인트 프로파일

-

설명

-

엔드포인트 유형

-

ID 그룹

-

등록 날짜

-

ID 저장소

-

권한 부여 프로파일

엔드포인트에 해당하는 Attached Devices(연결된 디바이스) 열의 번호를 클릭하면 현재 엔드포인트에 연결된 USB 디바이스의 이름, 범주, 제조업체, 유형, 제품 ID 및 벤더 ID를 볼 수 있습니다.

참고 |

Cisco ISE는 클라이언트 시스템의 하드웨어 속성을 프로파일링하지만, Cisco ISE가 프로파일링하지 않는 몇 가지 하드웨어 속성이 있을 수 있습니다. 이러한 하드웨어 속성은 Hardware Context Visibility(하드웨어 상황 가시성) 페이지에 나타나지 않을 수 있습니다. |

하드웨어 인벤토리 데이터 수집 간격은 페이지에서 제어할 수 있습니다. 기본 간격은 5분입니다.

Dashlet

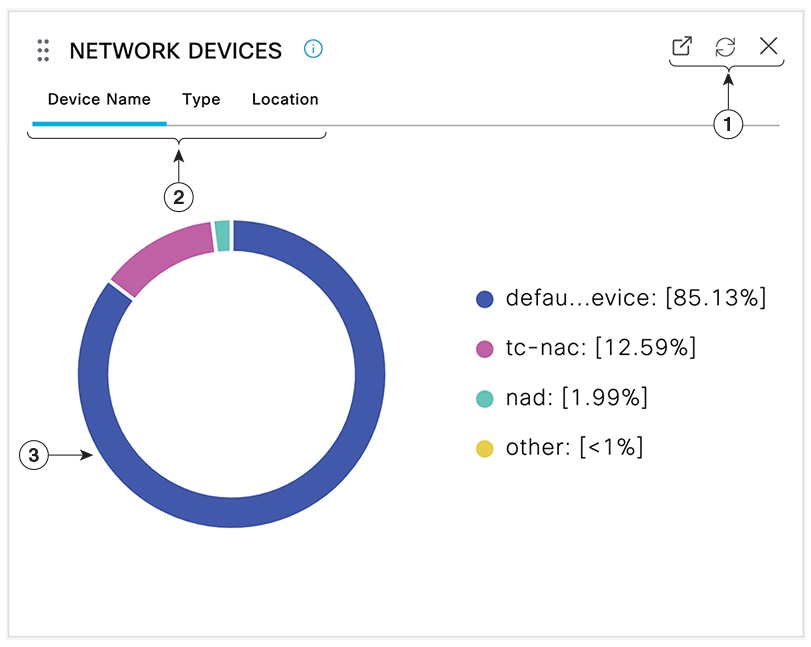

다음 이미지는 dashlet의 예입니다.

-

열린 새 창 아이콘을 클릭하면 새 브라우저 창에서 이 dashlet이 열립니다. 파이 차트가 새로 고쳐집니다. 이 dashlet을 삭제하려면 X를 클릭합니다. 이 옵션은 홈 페이지에서만 사용할 수 있습니다. 화면 오른쪽 상단의 기어 기호를 사용하면 상황 가시성 창에서 dashlet이 삭제됩니다.

-

일부 dashlet은 데이터 범주가 서로 다릅니다. 해당 데이터 집합이 포함된 원형 차트를 보려면 범주를 클릭합니다.

-

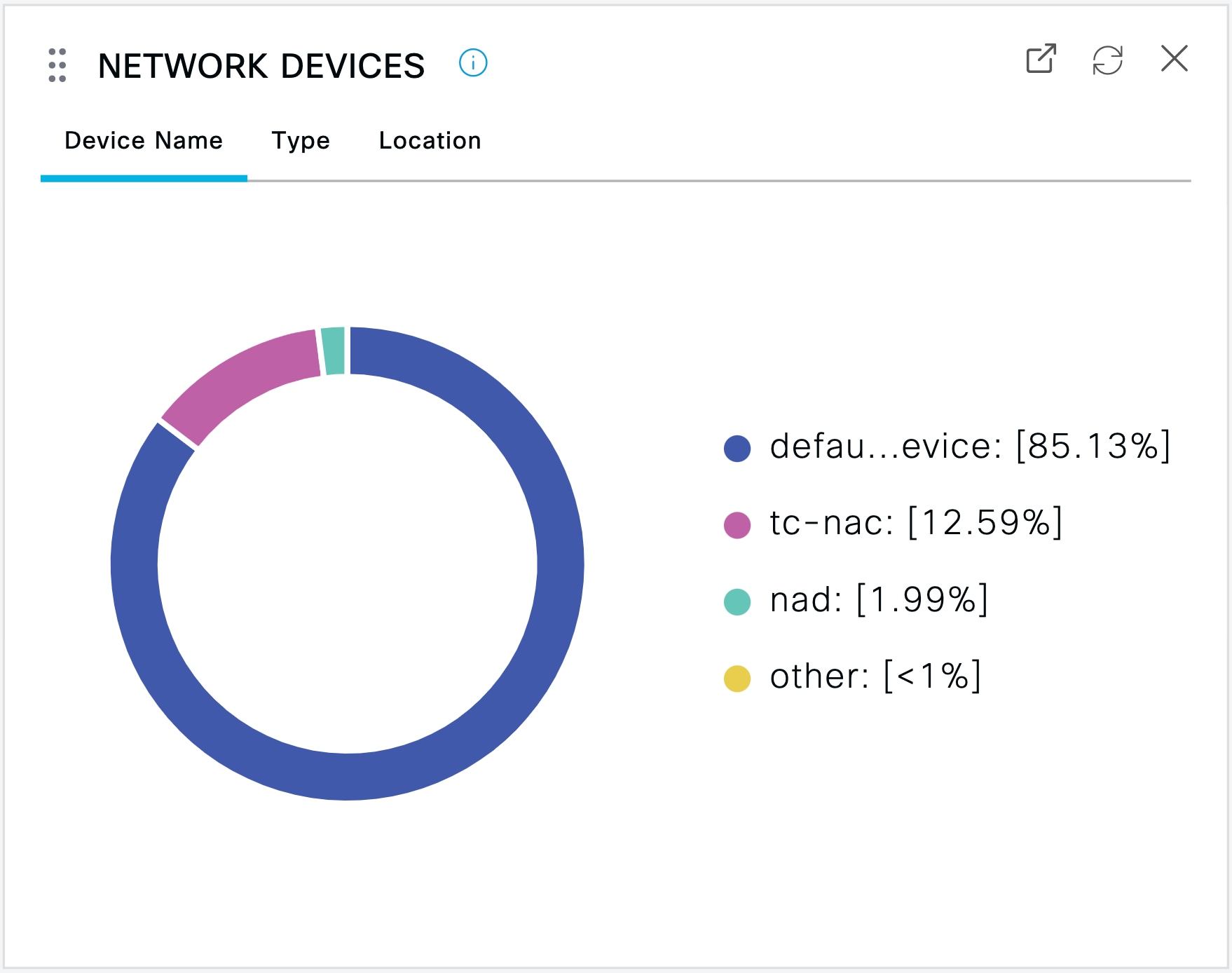

원형 차트에는 선택한 데이터가 표시됩니다. 원 세그먼트 중 하나를 클릭하면 해당 원 세그먼트를 기준으로 필터링된 데이터를 포함한 새 탭이 열립니다.

홈 페이지 대시보드에서 원도표의 섹션을 클릭하여 새 브라우저 창에서 차트를 엽니다. 새 창에는 클릭한 원도표의 섹션을 기준으로 필터링된 데이터가 표시됩니다.

Context Visibility(상황 가시성) 창에서 원도표의 섹션을 클릭하면 표시되는 데이터는 필터링되지만 상황은 변경되지 않습니다. 필터링된 데이터를 동일한 브라우저 창에서 볼 수 있습니다.

보기에서 표시되는 데이터 필터링

Context Visibility(상황 가시성) 창에서 dashlet을 클릭하면 클릭하여 표시하는 항목을 기준으로 해당 데이터가 필터링됩니다. 예를 들어, 원도표의 섹션을 클릭하면 선택한 섹션의 데이터가 필터링되어 표시됩니다.

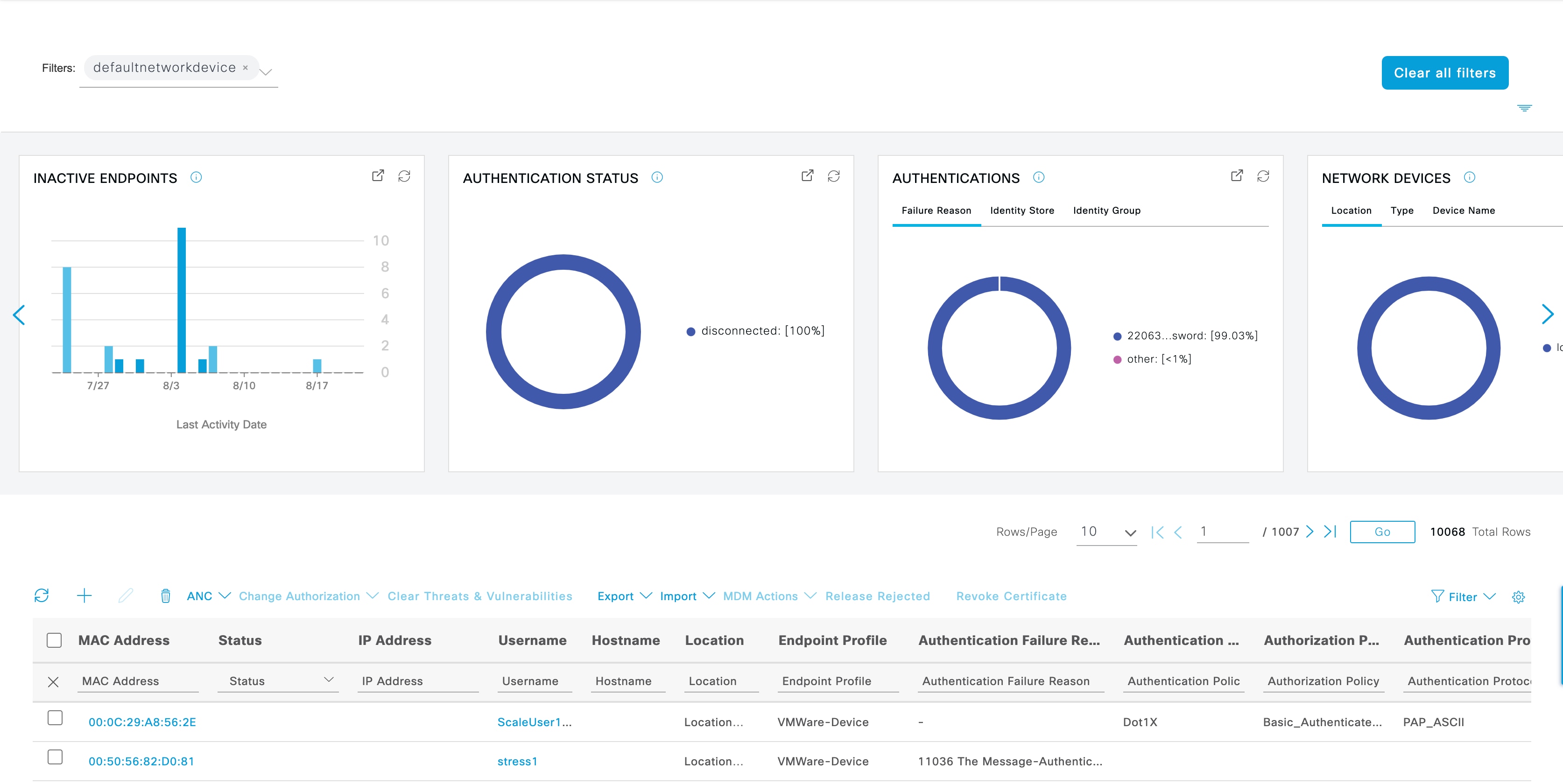

Network Devices(네트워크 디바이스)dashlet에서 defau...evice를 클릭하는 경우 다음 이미지와 같이 새 창이 데이터와 함께 나타납니다.

원도표의 추가 섹션을 클릭하여 데이터를 추가로 필터링합니다. Filter(필터) 드롭다운 목록 또는 데이터 목록의 오른쪽 상단 모서리에 있는 기어 아이콘을 사용하여 표시되는 데이터를 관리할 수도 있습니다.

맞춤형 필터를 저장합니다.

사용자 맞춤화 필터 생성

나만 액세스할 수 있는 사용자별 맞춤형 필터를 생성하고 저장합니다. Cisco ISE에 로그인하는 다른 사용자는 사용자가 생성하는 맞춤형 필터를 볼 수 없습니다. 사용자 정의 필터는 Cisco ISE 데이터베이스에 저장되지 않습니다. Cisco ISE에 로그인하는 모든 컴퓨터 또는 브라우저에서 액세스할 수 있습니다.

프로시저

| 단계 1 |

Filter(필터)를 클릭하고 Advanced Filter(고급 필터) 드롭다운 목록을 선택합니다. |

| 단계 2 |

필터 메뉴에서 필드, 연산자, 값 등의 검색 속성을 지정합니다. |

| 단계 3 |

조건을 더 추가하려면 +를 클릭합니다. |

| 단계 4 |

Go(이동)를 클릭하여 지정한 속성과 일치하는 엔트리를 표시합니다. |

| 단계 5 |

필터를 저장하려면 Save(저장)를 클릭합니다. |

| 단계 6 |

이름을 입력하고 Save(저장)를 클릭합니다. 이제 필터가 Filter(필터) 드롭다운 목록에 표시됩니다. |

고급 필터를 사용하여 조건별로 데이터 필터링

고급 필터를 사용하면 이름 = Mike, 사용자 그룹 = 직원과 같이 지정된 조건에 따라 정보를 필터링할 수 있습니다. 조건은 여러 개 지정할 수 있습니다.

프로시저

| 단계 1 |

Filter(필터)를 클릭하고 Advanced Filter(고급 필터) 드롭다운 목록을 선택합니다. |

| 단계 2 |

Filter(필터) 메뉴에서 필드, 연산자, 값 등의 검색 속성을 지정합니다. |

| 단계 3 |

조건을 더 추가하려면 +를 클릭합니다. |

| 단계 4 |

Go(이동)를 클릭하여 지정한 속성과 일치하는 엔트리를 표시합니다. |

빠른 필터를 사용하여 필드 속성을 기준으로 데이터 필터링

빠른 필터를 사용하면 목록 페이지에 표시되는 필드 속성에 대해 값을 입력하고, 페이지를 새로 고치고, 필터 기준과 일치하는 기록만 나열할 수 있습니다.

프로시저

| 단계 1 |

Filter(필터)를 클릭하고 드롭다운 목록에서 Quick Filter(빠른 필터)를 선택합니다. |

| 단계 2 |

속성 필드 중 하나 이상에 검색 기준을 입력하면 지정한 속성과 일치하는 엔트리가 자동으로 표시됩니다. |

Dashlet 보기의 엔드포인트 작업

목록 상단의 툴바를 사용하면 선택한 목록의 엔드포인트에 대한 작업을 수행할 수 있습니다. 모든 목록에 대해 모든 작업이 활성화되는 것은 아닙니다. 일부 작업은 사용하도록 설정된 기능에 따라 달라집니다. 다음 목록에는 Cisco ISE에서 사용하기 전에 활성화해야 하는 두 가지 엔드포인트 작업이 나와 있습니다.

-

Adaptive Network Control Actions(적응형 네트워크 제어 작업)

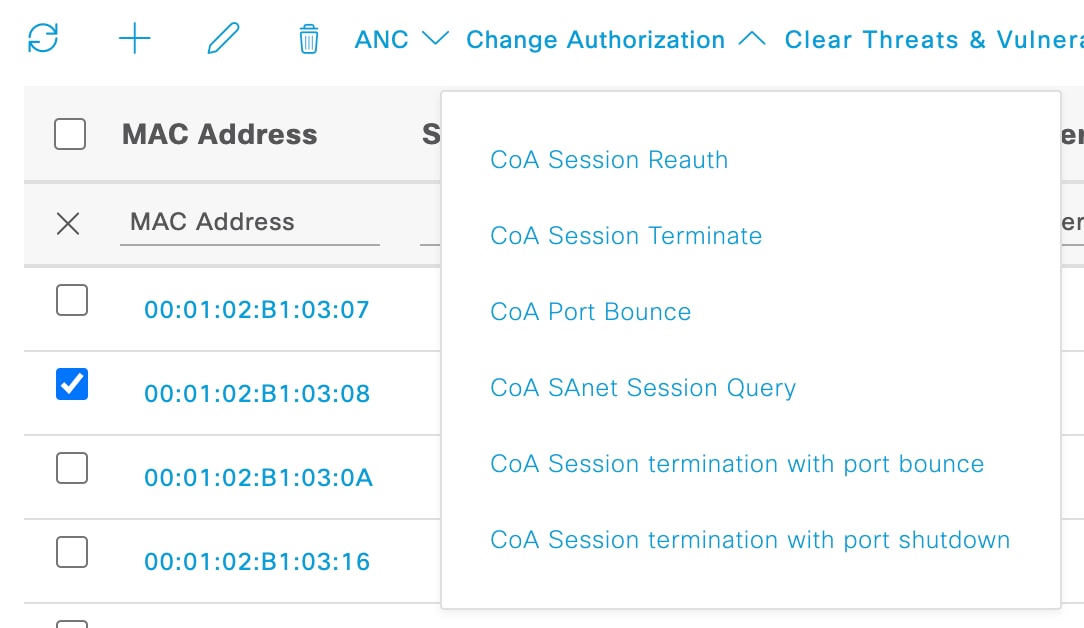

적응형 네트워크 제어가 활성화된 경우 목록에서 엔드포인트를 선택하고 네트워크 액세스를 할당하거나 취소할 수 있습니다. CoA(Change of Authorization)를 실행할 수도 있습니다.

Adaptive Network Service(적응형 네트워크 서비스) 창에서 Cisco ISE의 적응형 네트워크 서비스 또는 엔드포인트 보호 서비스를 활성화합니다. Cisco ISE GUI에서 Menu(메뉴) 아이콘(

)을 클릭하고를 선택합니다. 자세한 내용은 Cisco ISE 관리 가이드: 유지 관리 및 모니터링의 Cisco ISE에서 적응형 네트워크 제어 활성화 섹션을 참고하십시오 참고.

)을 클릭하고를 선택합니다. 자세한 내용은 Cisco ISE 관리 가이드: 유지 관리 및 모니터링의 Cisco ISE에서 적응형 네트워크 제어 활성화 섹션을 참고하십시오 참고.

홈 페이지 dashlet에서 원도표를 클릭하면 표시되는 새 창에 ANC 및 Change Authorization(인증 변경) 옵션이 포함됩니다. 작업을 수행할 엔드포인트의 확인란을 선택하고 ANC 및 Change Authorization(인증 변경) 드롭다운 목록에서 필요한 작업을 선택합니다.

그림 5. Dashlet 보기의 엔드포인트 작업

-

MDM 작업

MDM 서버를 Cisco ISE에 연결하는 경우 선택한 엔드포인트에서 MDM 작업을 수행할 수 있습니다. MDM Actions(MDM 작업) 드롭다운 목록에서 필요한 작업을 선택합니다.

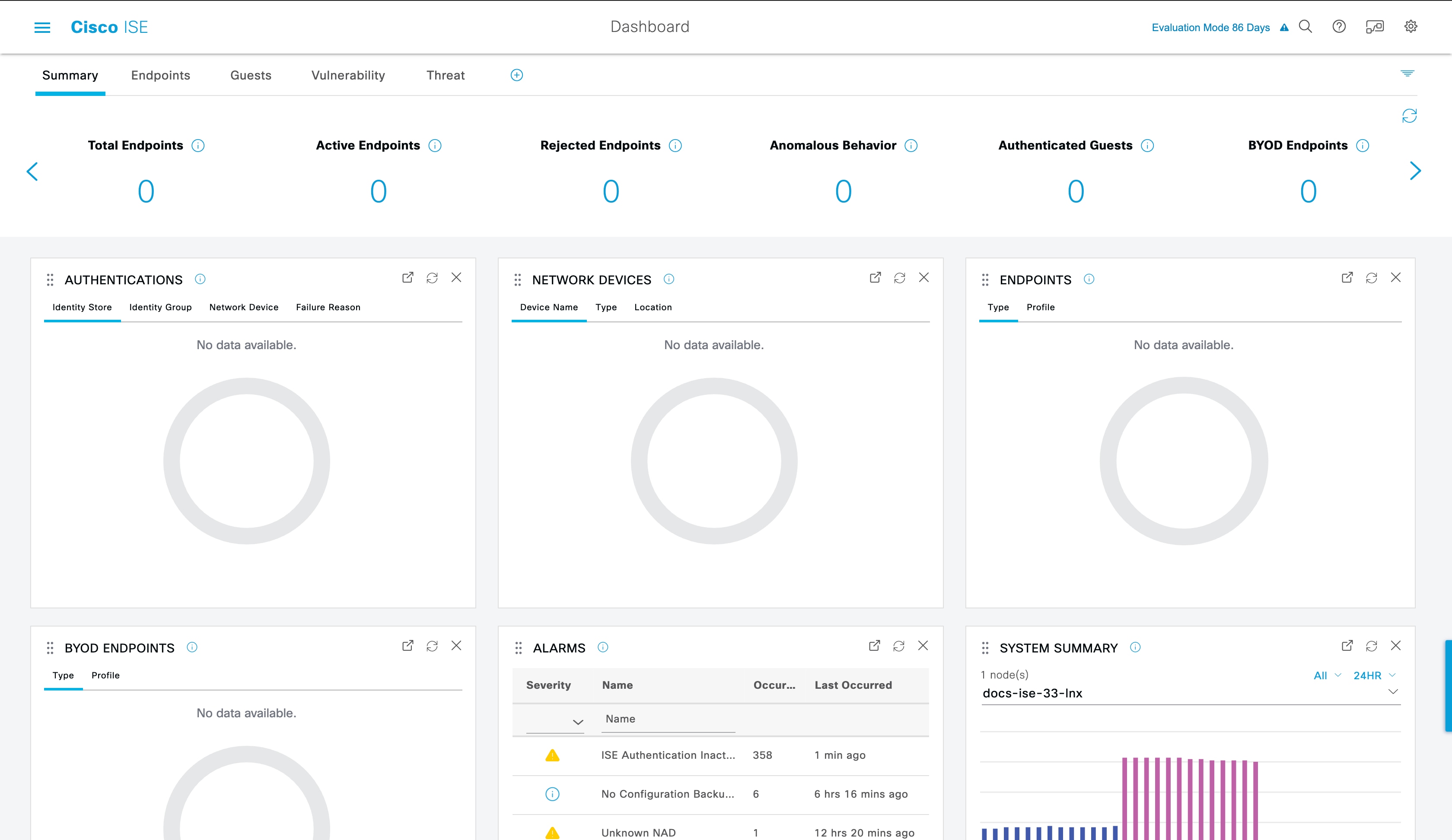

Cisco ISE 대시보드

Cisco ISE 대시보드 또는 홈 페이지(Menu(메뉴) 아이콘(![]() )을 클릭하고 대시보드를 선택)는 Cisco ISE 관리 포털에 로그인한 후에 표시되는 랜딩 페이지입니다. 대시보드는 창 위쪽에 메트릭 측정기가 표시되고 아래에는 dashlet이 구성된 중앙 집중식 관리 콘솔입니다. 기본 대시보드는 Summary(요약), Endpoints(엔드포인트), Guests(게스트), Vulnerability(취약점) 및 Threat(위협)입니다. Cisco ISE 홈 대시보드를 참조하십시오.

)을 클릭하고 대시보드를 선택)는 Cisco ISE 관리 포털에 로그인한 후에 표시되는 랜딩 페이지입니다. 대시보드는 창 위쪽에 메트릭 측정기가 표시되고 아래에는 dashlet이 구성된 중앙 집중식 관리 콘솔입니다. 기본 대시보드는 Summary(요약), Endpoints(엔드포인트), Guests(게스트), Vulnerability(취약점) 및 Threat(위협)입니다. Cisco ISE 홈 대시보드를 참조하십시오.

참고 |

Cisco ISE 기본 PAN 포털에서만 이 대시보드 데이터를 볼 수 있습니다. |

대시보드의 실시간 데이터는 네트워크에 액세스하는 디바이스 및 사용자의 상태와 함께 시스템 상태 개요를 한눈에 볼 수 있도록 제공합니다.

대시보드 설정에 대한 드롭다운 목록을 보려면 두 번째 레벨 메뉴 모음에서 기어 아이콘을 클릭합니다. 다음 표에는 드롭다운 목록에서 사용 가능한 대시보드 설정 옵션에 대한 설명이 포함되어 있습니다.

|

드롭다운 목록 옵션 |

설명 |

||

|---|---|---|---|

|

Add New Dashboard(새 대시보드 추가) |

기본 대시보드 5개를 포함하여 최대 20개의 대시보드를 구성할 수 있습니다. |

||

|

Rename Dashboard(대시보드 이름 바꾸기) |

(이 옵션은 사용자 지정 대시보드에만 사용 가능) 대시보드 이름을 바꾸려면 다음을 수행합니다.

|

||

|

Add Dashlet(Dashlet 추가) |

홈페이지 대시보드에 dashlet을 추가하려면 다음 단계를 수행합니다.

|

||

|

Export(내보내기) |

대시보드 데이터를 PDF 또는 CSV 파일로 내보낼 수 있습니다.

맞춤형 대시보드를 내보내면 zip 파일이 같은 이름으로 내보내집니다. 예를 들어 이름이 MyDashboard인 맞춤형 대시보드를 내보내는 경우 내보낸 파일 이름은 MyDashboard.zip입니다. |

||

|

Layout Template(레이아웃 템플릿) |

dashlet이 표시되는 템플릿의 레이아웃을 변경할 수 있습니다. 레이아웃을 변경하려면 다음을 수행합니다.

|

||

|

Manage Dashboards(대시보드 관리) |

Manage Dashboards(대시보드 관리)를 클릭하고 다음 옵션 중 하나를 선택합니다.

|

해당하는 맞춤형 대시보드 옆의 닫기(x) 아이콘을 클릭하여 생성한 대시보드를 삭제할 수 있습니다.

참고 |

기본 대시보드는 이름을 바꾸거나 삭제할 수 없습니다. |

각 dashlet의 오른쪽 상단에는 다음 작업을 수행할 수 있는 도구 모음이 있습니다.

-

Detach(분리): dashlet을 별도의 창에서 확인합니다.

-

Refresh(새로 고침): dashlet을 새로 고칩니다.

-

Remove(제거): 대시보드에서 dashlet을 제거합니다.

dashlet의 왼쪽 상단 모서리에 있는 위치 조정 아이콘을 사용하여 dashlet을 끌어다 놓을 수 있습니다.

알람 dashlet에는 Severity(심각도) 열에 대한 빠른 필터가 포함되어 있습니다. Severity(심각도) 드롭다운 목록에서 Critical(위험), Warning(경고) 또는 Info(정보)를 선택하여 심각도별로 알람을 필터링할 수 있습니다.

피드백

피드백