|

사용자 맞춤화 관리자

|

스폰서, 게스트 및 개인 디바이스 포털 관리

|

-

게스트 및 스폰서 액세스 구성

-

게스트 액세스 설정 관리

-

최종 사용자 웹 포털 사용자 맞춤화

|

|

|

헬프 데스크 관리자

|

쿼리 모니터링 및 문제 해결 작업

|

|

보고서, 문제 해결 플로우, 라이브 인증 또는 경보의 생성, 업데이트 또는 삭제 불가

|

|

ID 관리자

|

-

사용자 계정 및 엔드포인트 관리

-

ID 소스 관리

|

-

사용자 계정 및 엔드포인트 추가, 편집 및 삭제

-

ID 소스 추가, 편집 및 삭제

-

ID 소스 시퀀스 추가, 편집 및 삭제

-

사용자 계정에 대한 일반 설정 구성(속성 및 비밀번호 정책)

-

Cisco ISE 대시보드, 라이브 로그, 경보 및 보고서 조회

-

모든 문제 해결 플로우 실행

|

Cisco ISE에서 정책 관리 또는 시스템 레벨 컨피그레이션 작업 수행 불가

|

|

MnT 관리자

|

모든 모니터링 및 문제 해결 작업 수행

|

|

Cisco ISE에서 정책 관리, ID 관리 또는 시스템 레벨 컨피그레이션 작업 수행 불가

|

|

네트워크 디바이스 관리자

|

Cisco ISE 네트워크 디바이스 및 네트워크 디바이스 저장소 관리

|

-

네트워크 디바이스에 대한 읽기 및 쓰기 권한

-

네트워크 디바이스 그룹 및 모든 네트워크 리소스 개체 유형에 대한 읽기 및 쓰기 권한

-

Cisco ISE 대시보드, 라이브 로그, 경보 및 보고서 조회

-

모든 문제 해결 플로우 실행

|

Cisco ISE에서 정책 관리, ID 관리 또는 시스템 레벨 컨피그레이션 작업 수행 불가

|

|

정책 관리자

|

네트워크에서 인증, 권한 부여, 포스처, 프로파일러, 클라이언트 프로비저닝 및 작업 센터와 관련된 모든 Cisco ISE 서비스에 대한 정책 생성 및 관리

|

-

정책에 사용되는 모든 요소(예: 권한 부여 프로파일, NDG(네트워크 디바이스 그룹) 및 조건)에 대한 읽기 및 쓰기 권한

-

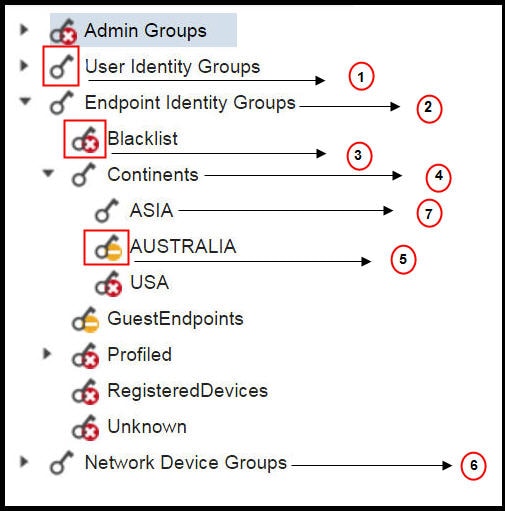

ID, 엔드포인트 및 ID 그룹(사용자 ID 그룹 및 엔드포인트 ID 그룹)에 대한 읽기 및 쓰기 권한

-

서비스 정책 및 설정에 대한 읽기 및 쓰기 권한

-

Cisco ISE 대시보드, 라이브 로그, 경보 및 보고서 조회

-

모든 문제 해결 플로우 실행

-

디바이스 관리 - 디바이스 관리 작업 센터 액세스, TACACS 정책 조건 및 결과에 대한 권한, TACACS 프록시 및 시퀀스에 대한 네트워크 디바이스 권한

|

Cisco ISE에서 ID 관리 또는 시스템 레벨 컨피그레이션 작업 수행 불가

디바이스 관리 - 작업 센터에 대한 액세스는 하위 링크에 대한 액세스를 보장하지 않음

|

|

RBAC 관리자

|

Endpoint Protection Services(엔드포인트 보호 서비스) Adaptive Network Control(적응형 네트워크 제어)을 제외한 Operations(운영) 메뉴 아래의 모든 작업 및 Administration(관리) 아래의 일부 메뉴 항목에 대한 부분 액세스

|

-

인증 세부정보 조회

-

Endpoint Protection Services(엔드포인트 보호 서비스) Adaptive Network Control(적응형 네트워크 제어) 활성화 또는 비활성화

-

경보 생성, 편집 및 삭제, 보고서 생성 및 조회, Cisco ISE를 사용하여 네트워크의 문제 해결

-

관리자 계정 설정 및 관리자 그룹 설정에 대한 읽기 권한

-

RBAC policy(RBAC 정책) 창에서 관리자 액세스에 대한 권한을 봅니다.

-

Cisco ISE 대시보드, 라이브 로그, 경보 및 보고서 조회

-

모든 문제 해결 플로우 실행

|

Cisco ISE에서 ID 관리 또는 시스템 레벨 컨피그레이션 작업 수행 불가

|

|

읽기 전용 관리자

|

ISE GUI에 대한 읽기 전용 액세스

|

-

데이터 필터링, 쿼리, 옵션 저장, 인쇄, 데이터 내보내기와 같은 대시보드, 보고서, 라이브 로그 또는 세션 기능 조회 및 사용

-

본인의 계정 비밀번호 변경

-

전역 검색, 보고서, 라이브 로그 또는 세션을 통한 ISE 쿼리

-

속성을 기반으로 데이터 필터링 및 저장

-

인증 정책, 프로파일 정책, 사용자, 엔드포인트, 네트워크 디바이스, 네트워크 디바이스 그룹, ID(그룹 포함) 및 기타 컨피그레이션과 관련된 데이터 내보내기

-

보고서 쿼리 맞춤 설정, 저장, 인쇄 및 내보내기

-

맞춤형 보고서 쿼리를 생성하고, 결과를 저장, 인쇄 또는 내보내기

-

추후 참조를 위해 GUI 설정 저장

-

창에서 ise-psc-log와 같은 로그 다운로드

|

-

권한 부여 정책, 인증 정책, 포스처 정책, 프로파일러 정책, 엔드포인트 및 사용자와 같은 개체의 생성, 업데이트, 삭제, 가져오기, 격리 및 MDM(Mobile Device Management) 작업 등 컨피그레이션

변경 수행

-

백업 및 복구, 노드 등록 또는 등록 취소, 노드 동기화, 노드 그룹 생성, 편집, 삭제, 패치 업그레이드 및 설치와 같은 시스템 작업 수행

-

정책, 네트워크 디바이스, 네트워크 디바이스 그룹, ID(그룹 포함) 및 기타 컨피그레이션과 관련된 데이터 가져오기

-

CoA, 엔드포인트 디버깅, 수집 필터 수정, 라이브 세션 데이터 삭제 무시, PAN-HA 페일오버 설정 수정, Cisco ISE 노드의 페르소나 또는 서비스 편집 등의 작업 수행

-

성능에 큰 영향을 미칠 수있는 명령 실행 (예: 창의 TCP 덤프에 대한 액세스 제한)

-

지원 번들 생성

|

|

슈퍼 관리자

|

모든 Cisco ISE 관리 기능. 기본 관리자 계정이 이 그룹에 속함

|

모든 Cisco ISE 리소스에 대한 생성, 읽기, 업데이트, 삭제 및 실행(CRUDX) 권한

| 참고

|

슈퍼 관리 사용자는 시스템에서 생성된 기본 RBAC 정책 및 권한을 수정할 수 없습니다. 이를 위해서는 사용자 요구 사항에 따라 필요한 권한으로 새 RBAC 정책을 생성하고 해당 정책을 관리자 그룹에 매핑해야 합니다.

|

디바이스 관리 - 디바이스 관리 작업 센터 액세스, TACACS 정책 조건 및 결과에 대한 권한, TACACS 프록시 및 시퀀스에 대한 네트워크 디바이스 권한 및 TACACS 전역 프로토콜 설정을 활성화하는 권한

|

-

디바이스 관리 - 작업 센터에 대한 액세스는 하위 링크에 대한 액세스를 보장하지 않음

-

기본 슈퍼 관리자 그룹의 관리 사용자만 다른 관리 사용자를 수정 또는 삭제 가능, 슈퍼 관리자 그룹의 메뉴 및 데이터 액세스 권한으로 복제된 관리자 그룹의 일부인 외부에서 매핑된 사용자도 관리 사용자 수정 또는 삭제 불가

|

|

시스템 관리자

|

모든 Cisco ISE 컨피그레이션 및 유지 관리 작업

|

Operations(운영) 탭 아래의 모든 활동을 수행할 수 있는 전체 액세스(읽기 및 쓰기 권한) 및 Administration(관리) 탭 아래의 일부 메뉴 항목에 대한 부분 액세스

-

관리자 계정 설정 및 관리자 그룹 설정에 대한 읽기 권한

-

관리자 액세스에 대한 읽기 권한 및 RBAC policy(RBAC 정책) 창과 함께 데이터 액세스 권한

-

아래의 모든 옵션에 대한 읽기 및 쓰기 권한

-

인증 세부정보 조회

-

Endpoint Protection Services(엔드포인트 보호 서비스) Adaptive Network Control(적응형 네트워크 제어) 활성화 또는 비활성화

-

경보 생성, 편집 및 삭제, 보고서 생성 및 조회, Cisco ISE를 사용하여 네트워크의 문제 해결

-

디바이스 관리 - TACACS 전역 프로토콜 설정을 활성화하는 권한

|

Cisco ISE에서 정책 관리 또는 시스템 레벨 컨피그레이션 작업 수행 불가

|

|

승격 시스템 관리자(Cisco ISE, 릴리스 2.6, 패치 2 이상에서 지원)

|

모든 Cisco ISE 컨피그레이션 및 유지 관리 작업

|

시스템 관리자의 모든 권한 외에도 승격 시스템 관리자는 관리 사용자 생성 가능

|

-

슈퍼 관리자 사용자 생성 또는 삭제 불가

-

슈퍼 관리자 그룹 관리 불가

|

|

ERS(External RESTful Services) 관리자

|

GET, POST, DELETE, PUT 등 모든 ERS API 요청에 대한 전체 액세스

|

|

내부 사용자, ID 그룹, 엔드포인트, 엔드포인트그룹 및 SGT를 지원하는 ERS 인증 전용 역할

|

|

ERS(External RESTful Services) 운영자

|

ERS API에 대한 읽기 전용, GET만

|

|

내부 사용자, ID 그룹, 엔드포인트, 엔드포인트 그룹 및 SGT를 지원하는 ERS 인증 전용 역할

|

|

TACACS+ 관리자

|

전체 액세스 권한

|

액세스:

-

디바이스 관리 작업 센터

-

구축 - TACACS+ 서비스 활성화용

-

외부 ID 저장소

-

창

|

—

|

피드백

피드백