외부 ID 저장소를 사용하는 Cisco ISE에 대한 관리 액세스

Cisco ISE에서 Active Directory, LDAP 또는 RSA SecureID와 같은 외부 ID 저장소를 통해 관리자를 인증할 수 있습니다. 외부 ID 저장소를 통해 인증을 제공하는 데 사용할 수 있는 두 가지 모델이 있습니다.

-

외부 인증 및 권한 부여: 관리자를 위해 로컬 Cisco ISE 데이터베이스에 지정된 자격 증명이 없으며, 권한 부여는 외부 ID 저장소 그룹 멤버십만을 기반으로 합니다. 이 모델은 Active Directory 및 LDAP 인증에 사용됩니다.

-

외부 인증 및 내부 권한 부여: 관리자의 인증 자격 증명은 외부 ID 소스에서 가져오며, 권한 부여 및 관리자 역할 할당은 로컬 Cisco ISE 데이터베이스를 사용하여 발생합니다. 이 모델은 RSA SecurID 인증에 사용됩니다. 이 방법을 사용하려는 경우 외부 ID 저장 및 현지 Cisco ISE 데이터베이스에서 모두 동일한 사용자 이름을 구성해야 합니다.

Cisco ISE는 인증 프로세스 중에 외부 ID 저장소와의 통신이 설정되지 않았거나 통신이 실패할 경우 "대체"되어 내부 ID 데이터베이스에서 인증하려고 시도하도록 설계되었습니다. 또한 외부 인증을 설정한 관리자가 브라우저를 실행하고 로그인 세션을 시작하는 경우에도 여전히 관리자는 로그인 대화 상자의 Identity Store(ID 저장소) 드롭다운 목록에서 Internal(내부)을 선택하여 Cisco ISE 로컬 데이터베이스를 통해 인증을 요청할 수 있습니다.

슈퍼 관리자 그룹에 속하고 외부 ID 저장소를 사용하여 인증하고 권한을 부여하도록 구성된 관리자는 외부 ID 저장소로 인증하여 CLI(command-line interface) 액세스할 수도 있습니다.

참고 |

관리자 포털을 통해서만 외부 관리자 인증을 제공하는 이 방법을 구성할 수 있습니다. Cisco ISE CLI는 이러한 기능을 제공하지 않습니다. |

네트워크에 하나 이상의 기존 외부 ID 저장소가 없는 경우 필요한 외부 ID 저장소를 설치하고 그러한 ID 저장소에 액세스하도록 Cisco ISE를 구성했는지 확인합니다.

외부 인증 및 권한 부여

기본적으로 Cisco ISE는 내부 관리자 인증을 제공합니다. 외부 인증을 설정하려면 외부 ID 저장소에 정의하는 외부 관리자 계정에 대한 비밀번호 정책을 생성해야 합니다. 그런 다음 이 정책을 외부 관리자 그룹에 적용할 수 있습니다. 그 결과 해당 정책은 외부 관리자 RBAC 정책에 포함됩니다.

외부 인증을 구성하려면 다음을 수행해야 합니다.

-

외부 ID 저장소를 사용하여 비밀번호 기반 인증을 구성합니다.

-

외부 관리자 그룹을 생성합니다.

-

메뉴 액세스 및 외부 관리자 그룹에 대한 데이터 액세스 권한을 구성합니다.

-

외부 관리자 인증을 위한 RBAC 정책을 생성합니다.

외부 ID 저장소를 통해 인증을 제공하는 것 외에 네트워크에서 CAC(Common Access Card) 인증 디바이스를 사용해야 할 수도 있습니다.

외부 ID 저장소를 사용하여 비밀번호 기반 인증 구성

Active Directory 또는 LDAP 등의 외부 ID 저장소를 사용하여 인증하는 관리자에 대해 먼저 비밀번호 기반 인증을 구성해야 합니다.

프로시저

| 단계 1 |

Cisco ISE GUI에서 메뉴 아이콘( |

| 단계 2 |

Authentication Method(인증 방법) 탭에서 Password Based(비밀번호 기반)를 클릭하고 이미 구성한 외부 ID 소스 중 하나를 선택합니다. 예를 들어 직접 생성한 Active Directory 인스턴스를 선택할 수 있습니다. |

| 단계 3 |

외부 ID 저장소를 사용하여 인증하는 관리자에 대해 적용하려는 기타 특정 비밀번호 기반 정책 설정을 구성합니다. |

| 단계 4 |

Save(저장)를 클릭합니다. |

외부 관리자 그룹 생성

외부 Active Directory 또는 LDAP 관리자 그룹을 생성해야 합니다. 그러면 Cisco ISE가 외부 Active Directory 또는 LDAP ID 저장소에 정의되어 있는 사용자 이름을 사용하여 로그인 시 사용자가 입력하는 관리자 사용자 이름 및 비밀번호를 검증합니다.

Cisco ISE는 외부 리소스에서 Active Directory 또는 LDAP 그룹 정보를 가져온 다음 사전 속성으로 저장합니다. 이러한 외부 관리자 인증 방법에 대해 RBAC 정책을 구성하는 동안 정책 구성 요소 중 하나로 해당 속성을 지정할 수 있습니다.

프로시저

| 단계 1 |

Cisco ISE GUI에서 메뉴 아이콘( External Groups Mapped(외부 그룹 매핑됨) 열에 내부 RBAC 역할에 매핑된 외부 그룹 수가 표시됩니다. 관리자 역할에 해당하는 번호를 클릭하여 외부 그룹을 볼 수 있습니다. 예를 들어 Super Admin(슈퍼 관리자)에 대해 2를 클릭하면 두 개의 외부 그룹 이름이 표시됩니다. |

| 단계 2 |

Add(추가)를 클릭합니다. |

| 단계 3 |

이름과 설명(선택 사항)을 입력합니다. |

| 단계 4 |

External(외부)을 클릭합니다. Active Directory 도메인에 연결하고 조인한 경우에는 Active Directory 인스턴스 이름이 Name(이름) 필드에 표시됩니다. |

| 단계 5 |

External Groups(외부 그룹) 드롭다운 목록 상자에서 이 외부 관리자 그룹에 매핑할 Active Directory 그룹을 선택합니다. "+" 기호를 클릭하여 추가 Active Directory 그룹을 이 외부 관리자 그룹에 매핑합니다. |

| 단계 6 |

Save(저장)를 클릭합니다. |

내부 읽기 전용 관리자 생성

프로시저

| 단계 1 |

Cisco ISE GUI에서 메뉴 아이콘( |

| 단계 2 |

Add(추가)를 클릭하고 Create An Admin User(관리 사용자 생성)를 선택합니다. |

| 단계 3 |

읽기 전용 관리자를 생성하려면 Read Only(읽기 전용) 확인란을 선택합니다. |

읽기 전용 관리자 그룹에 외부 그룹 매핑

프로시저

| 단계 1 |

외부 인증 소스를 구성하려면 Administration(관리) > Identity Management(ID 관리) > External Identity Sources(외부 ID 소스)Cisco ISE GUI에서 메뉴 아이콘( |

| 단계 2 |

필요한 외부 ID 소스(예: Active Directory 또는 LDAP)를 클릭한 다음 선택한 ID 소스에서 그룹을 검색합니다. |

| 단계 3 |

관리자 액세스의 인증 방법을 ID 소스와 매핑하려면 Administration(관리) > System(시스템) > Admin Access(관리자 액세스) > Authentication(인증)을 선택합니다. |

| 단계 4 |

Administration(관리) > System(시스템) > Admin Access(관리자 액세스) > Administrators(관리자) > Admin Groups(관리자 그룹)를 선택한 다음 Read Only Admin(읽기 전용 관리자) 그룹을 선택합니다. |

| 단계 5 |

External(외부) 확인란을 선택하고 읽기 전용 권한을 제공해야 할 외부 그룹을 선택합니다. |

| 단계 6 |

Save(저장)를 클릭합니다. |

외부 관리자 그룹에 대한 메뉴 액세스 및 데이터 액세스 권한 구성

외부 관리자 그룹에 할당할 수 있는 메뉴 액세스 및 데이터 액세스 권한을 구성해야 합니다.

프로시저

| 단계 1 |

Cisco ISE GUI에서 메뉴 아이콘( |

| 단계 2 |

다음 중 하나를 클릭합니다.

|

| 단계 3 |

외부 관리자 그룹에 대한 메뉴 액세스 또는 데이터 액세스 권한을 지정합니다. |

| 단계 4 |

Save(저장)를 클릭합니다. |

외부 관리자 인증을 위한 RBAC 정책 생성

외부 ID 저장소를 사용하여 관리자를 인증하는 동시에 사용자 맞춤화 메뉴 및 데이터 액세스 권한을 지정하려면 새 RBAC 정책을 구성해야 합니다. 이 정책은 외부 인증 및 권한 부여를 관리하기 위한 Cisco ISE 메뉴 및 데이터 액세스 권한과 인증용 외부 관리자 그룹을 포함해야 합니다.

참고 |

기존의 시스템 사전 설정 RBAC 정책을 수정하여 이러한 새 외부 속성을 지정할 수는 없습니다. 템플릿으로 사용하려는 기존 정책이 있는 경우에는 해당 정책을 복제하고 이름을 바꾼 후에 새 속성을 할당해야 합니다. |

프로시저

| 단계 1 |

Cisco ISE GUI에서 메뉴 아이콘( |

| 단계 2 |

규칙 이름, 외부 관리자 그룹 및 권한을 지정합니다. 적절한 외부 관리자 그룹을 올바른 관리자 사용자 ID에 할당해야 합니다. 관리자가 올바른 외부 관리자 그룹에 연결되어 있는지 확인합니다. |

| 단계 3 |

Save(저장)를 클릭합니다. 관리자로 로그인하는 경우 Cisco ISE RBAC 정책이 관리자 ID를 인증할 수 없으면 Cisco ISE에 "인증되지 않음" 메시지가 표시되며 관리 포털에 액세스할 수 없습니다. |

내부 권한 부여를 사용하는 인증을 위해 외부 ID 저장소를 사용하여 관리자 액세스 구성

이 방법을 사용하려는 경우 외부 ID 저장 및 현지 Cisco ISE 데이터베이스에서 모두 동일한 사용자 이름을 구성해야 합니다. Cisco ISE가 외부 RSA SecurID ID 저장소를 사용하여 관리자 인증을 제공하도록 구성하면 RSA ID 저장소에 의해 관리자 자격 증명 인증이 수행됩니다. 그러나 권한 부여(정책 적용)는 계속해서 Cisco ISE 내부 데이터베이스에 따라 수행됩니다. 또한 외부 인증 및 권한 부여와는 다른 두 가지 중요한 요소가 있습니다.

-

관리자에 대해 특정 외부 관리자 그룹을 지정하지 않아도 됩니다.

-

외부 ID 저장소와 로컬 Cisco ISE 데이터베이스 둘 다에서 같은 사용자 이름을 구성해야 합니다.

프로시저

| 단계 1 |

Cisco ISE GUI에서 메뉴 아이콘( |

||

| 단계 2 |

외부 RSA ID 저장소의 관리 사용자 이름이 Cisco ISE에도 있는지 확인합니다. Password(비밀번호) 아래에서 External(외부) 옵션을 클릭해야 합니다.

|

||

| 단계 3 |

Save(저장)를 클릭합니다. |

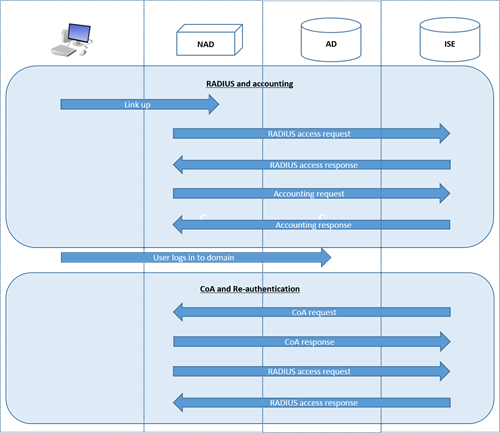

외부 인증 프로세스 플로우

관리자가 로그인하면 로그인 세션은 프로세스의 다음 단계를 거칩니다.

-

관리자는 RSA SecurID 시도를 보냅니다.

-

RSA SecurID가 시도 응답을 반환합니다.

-

관리자가 사용자 ID와 비밀번호를 입력하는 것처럼 Cisco ISE 로그인 대화 상자에 사용자 이름 및 RSA SecurID 시도 응답을 입력합니다.

-

관리자가 지정된 ID 저장소가 외부 RSA SecurID 리소스인지 확인합니다.

-

관리자가 Login(로그인)을 클릭합니다.

로그인되면 관리자에게는 메뉴 및 RBAC 정책에 지정된 데이터 액세스 항목만 표시됩니다.

을 클릭하여 보기 설정 화면을 열고 기본 권한 부여 정책을 보고 관리합니다.

을 클릭하여 보기 설정 화면을 열고 기본 권한 부여 정책을 보고 관리합니다.

피드백

피드백